Come rimuovere l'avviso "Sito ingannevole in anticipo"? - MalCare

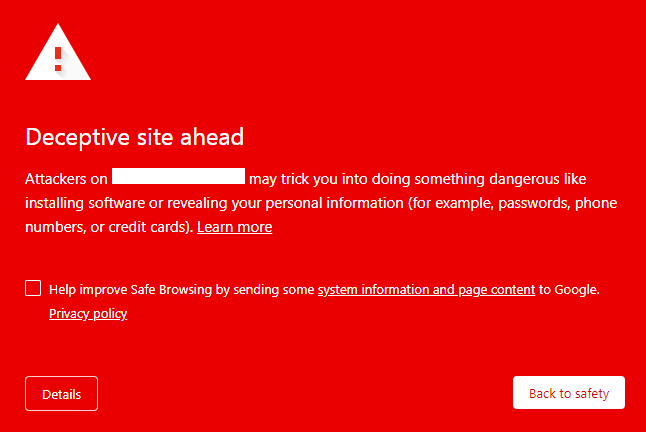

Pubblicato: 2023-04-19Il grande schermo rosso appare sul tuo browser Google Chrome. L'avviso vicino alla barra degli indirizzi del tuo sito dice "Pericoloso". Questi sono i segni che il tuo sito web è nella lista nera di Google perché il tuo sito è stato violato ed è ingannevole.

La prima cosa da fare è scansionare il tuo sito web per essere sicuro al 100% dell'attacco.

L'avviso del sito Web ingannevole è l'avviso di Google ai visitatori sul tuo sito Web WordPress, poiché il malware ha reso il tuo sito Web pericoloso per la loro visita. È una situazione seria in cui trovarsi, poiché il malware può causare perdite considerevoli per il tuo sito web.

Stiamo andando al livello con te: visualizzare l'avviso di sito ingannevole per il tuo sito Web WordPress è negativo. Ma può essere risolto. Ti mostreremo come riparare il sito ingannevole di Google Chrome in questo articolo.

TL; DR Per rimuovere l'avviso di sito ingannevole, devi prima sbarazzarti del malware dal tuo sito web. Usa MalCare per ripulire istantaneamente il tuo sito web, quindi invia una richiesta di revisione da Google Search Console. Entro 1-3 giorni, Google aggiornerà lo stato e rimuoverà l'avviso dal tuo sito web.

Che cos'è l'avviso di sito ingannevole?

L'avviso Deceptive Site Ahead è semplicemente Google che dice ai suoi visitatori che il sito web che stanno per visitare non è sicuro. Di solito significa che il sito Web contiene malware o contenuti ingannevoli e viene utilizzato per attacchi di phishing. Ciò potrebbe portare i visitatori a essere esposti a pagine di spam, contenuti inappropriati o non sicuri o persino essere una copertura per raccogliere da loro informazioni sulla carta di credito.

È un avviso di Navigazione sicura di Google che viene visualizzato quando i visitatori fanno clic su un sito Web WordPress compromesso dai risultati di ricerca di Google Chrome. Può apparire come un grande schermo rosso (ed è talvolta noto come lo schermo rosso della morte) prima che qualcuno faccia clic sul sito Web o come avviso "Pericoloso" nella barra degli indirizzi.

L'avviso ingannevole del sito in anticipo non è limitato a Google o a Chrome, perché anche ogni altro browser utilizza la stessa lista nera per proteggere i propri utenti. Ciò significa che, indipendentemente dal fatto che l'utente utilizzi Internet Explorer, Safari, Firefox o Opera, visualizzerà alcune varianti di questo avviso.

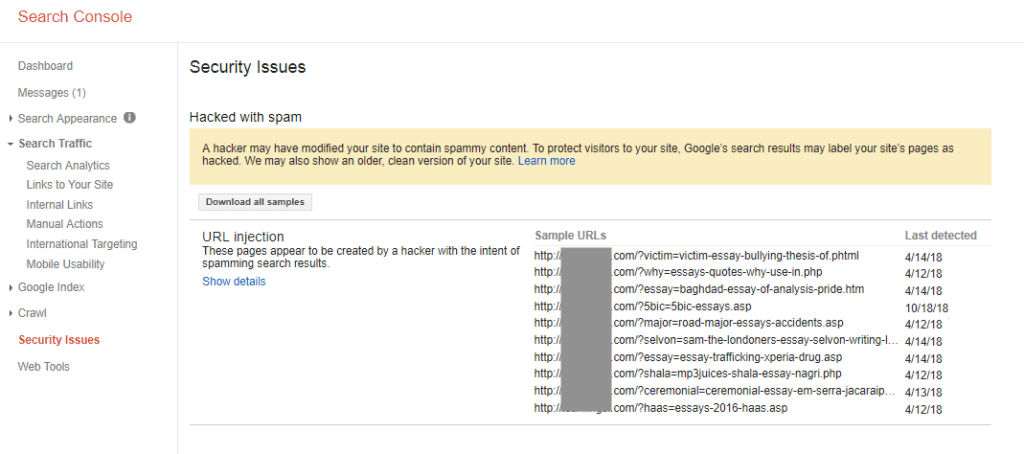

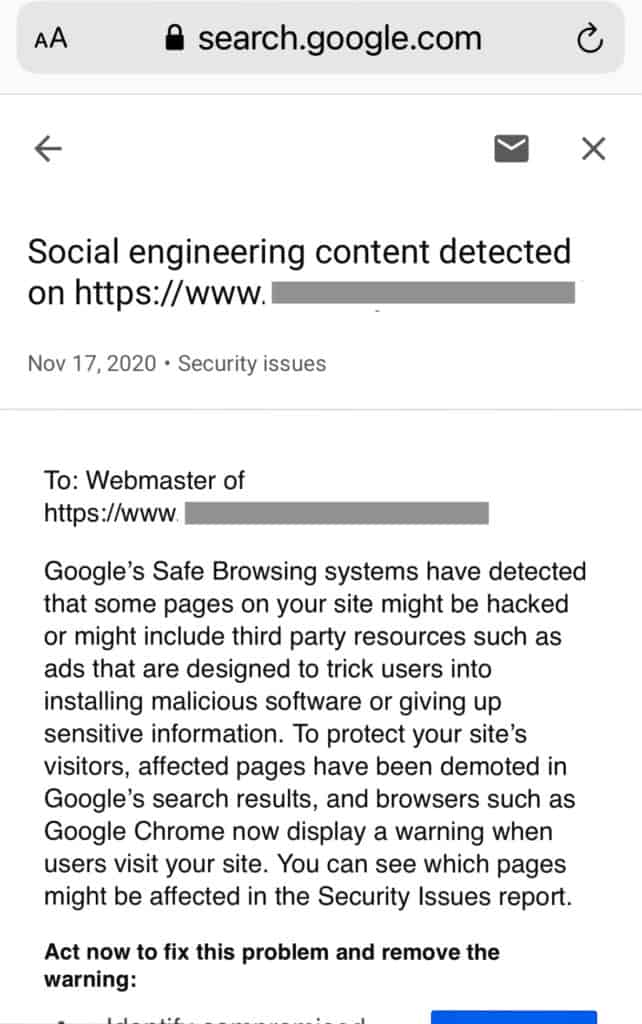

Se utilizzi Google Search Console per il tuo sito web, vedrai anche gli avvisi contrassegnati nella scheda Problemi di sicurezza. Search Console ti invierà anche e-mail in merito, in modo che tu possa affrontare questi problemi in via prioritaria.

Per verificare se il tuo sito web è nella lista nera, consulta il Rapporto sulla trasparenza.

Perché l'avviso di sito Web ingannevole viene visualizzato sul tuo sito Web?

L'avviso Deceptive Site Ahead è un segno sicuro che il tuo sito Web WordPress è stato violato. Infatti, nella maggior parte dei casi, se un sito web è stato segnalato da Google, è stato violato almeno per alcuni giorni.

Inoltre, l'avviso ingannevole di Chrome Site Ahead è solo uno degli avvisi di Google. Il tuo sito Web potrebbe contenere vulnerabilità nei plug-in o non aderire alle buone pratiche di sicurezza di WordPress, come l'utilizzo di HTTP anziché HTTPS. In questi casi, Google potrebbe contrassegnare il tuo sito come "Non sicuro" o "Questo sito potrebbe danneggiare il tuo computer".

Tutto ciò è dannoso per il tuo sito Web e le sue classifiche SEO. Tuttavia, sarebbe molto peggio se l'hacking non venisse rilevato. Parleremo di più sull'impatto degli hack più avanti nell'articolo. Per ora, vogliamo concentrarci sul problema del malware in questione.

Come rimuovere l'infezione da malware dal tuo sito web?

Per eliminare l'avviso di sito ingannevole, è necessario rimuovere l'infezione da malware che sta causando l'avviso in primo luogo. Descriviamo in dettaglio i passaggi per la rimozione del malware di seguito, ma diamo prima un'occhiata a una rapida panoramica. Questo è un processo in 3 fasi:

- Scansiona il tuo sito web alla ricerca di malware

- Pulisci il malware dal tuo sito web

- Rimuovi il messaggio ingannevole del sito in anticipo inviando la richiesta di revisione a google

Cose importanti da ricordare

Prima di iniziare, ci sono alcune cose che devi tenere a mente.

- Agisci velocemente: oltre al malware che causa il caos sul tuo sito web, Google monitora anche il tempo impiegato dalle persone per agire sui problemi di sicurezza sul loro sito web. Ora non è il momento di ritardare.

- La rimozione del malware è difficile: per la maggior parte delle persone, in ogni caso. Puoi ignorare la nostra cautela se sei un esperto di WordPress. Ma abbiamo visto troppi siti Web danneggiati a causa di tentativi falliti di rimozione di malware da contare, ed è terribile dover dare la cattiva notizia all'amministratore del sito web.

- Devi anche risolvere i problemi sottostanti: gli hacker sono stati in grado di infettare il tuo sito a causa di una vulnerabilità o di una backdoor. Sebbene ci siano altri modi in cui potrebbero aver ottenuto l'accesso al tuo sito, oltre il 90% degli attacchi si verifica a causa di vulnerabilità. Se elimini il malware, ma non la vulnerabilità, l'infezione si ripresenterà.

- Ci sono cattivi consigli là fuori: molte persone vengono da noi con siti Web non funzionanti, a causa delle correzioni di cui hanno letto online. Il cattivo consiglio non è deliberatamente dannoso, ma può fare più male che bene.

Senza ulteriori indugi, iniziamo a salvare il tuo sito web dagli hacker.

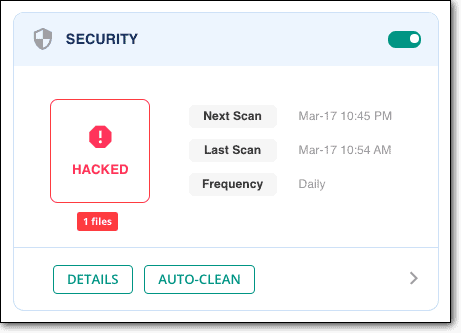

1. Scansiona il tuo sito web alla ricerca di malware

La prima cosa che devi fare è scansionare il tuo sito web alla ricerca di malware. Sì, sai che il tuo sito Web è già stato violato, ma una scansione approfondita controllerà tutti i file, le cartelle e il database alla ricerca di malware, contenuti ingannevoli e vulnerabilità. Come abbiamo detto prima, ripulire il malware non è sufficiente; devi sbarazzarti del problema di fondo che lo ha permesso in primo luogo.

Ci sono alcuni modi per scansionare il tuo sito web e parleremo un po' di ogni metodo.

- Scansione approfondita del tuo sito Web [CONSIGLIATO]: per controllare ogni file, cartella e voce nel database del tuo sito Web WordPress, devi installare un plug-in di sicurezza WordPress ed eseguire una scansione. Le scansioni approfondite scoveranno ogni linea di malware e ogni variabile modificata sospetta. Installa MalCare e ottieni i risultati della scansione in meno di 5 minuti.

- Usa uno scanner online: se desideri scansionare il tuo sito web senza installare un plug-in di sicurezza, puoi utilizzare uno scanner online come Sucuri Sitecheck. Questo tipo di scanner eseguirà la scansione di tutto il codice pubblicamente visibile del tuo sito web. Questo è un buon primo passo nella diagnostica, perché uno scanner front-end segnalerà il malware nei post e nelle pagine.

Tuttavia, non è all'altezza durante la scansione dei file core di WordPress, come ad esempio il file wp-config. Il malware non sempre si attacca convenientemente ad aree di codice pubblicamente visibili, quindi questa è al massimo una mezza misura. - Scansione manuale: a parte le ovvie ragioni dell'errore umano, ci sono molte, molte ragioni per cui non consigliamo a nessuno di scansionare manualmente (o per questo pulire) il proprio sito web. Con i grandi siti Web, questo è un compito arduo e soggetto a molti malware che sfuggono inosservati.

Il modo migliore per trovare malware nel tuo sito Web è scansionarlo con un plug-in di sicurezza, come MalCare. Avrai una valutazione conclusiva dell'infezione e potrai procedere con la pulizia del malware.

Altre diagnostiche per verificare la presenza di malware

Se utilizzi un plug-in di sicurezza diverso da MalCare per scansionare il tuo sito Web, potresti riscontrare falsi positivi. È noto che altri plug-in come WordFence e iThemes contrassegnano codice personalizzato innocuo come malware a causa dei loro meccanismi di scansione.

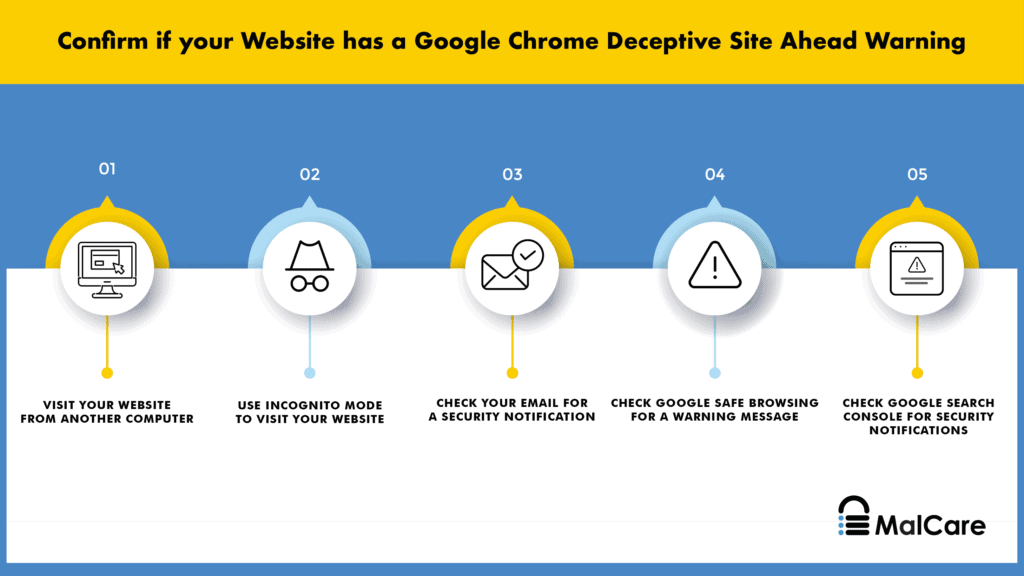

Sebbene il messaggio di errore Deceptive Site Ahead sia un'indicazione sufficiente di malware, puoi utilizzare i seguenti metodi per testare tu stesso le infezioni da malware.

- Visita il tuo sito Web da un browser in incognito o da un altro computer, poiché gli hacker possono mascherare il malware dall'amministratore

- Controlla il numero di pagine indicizzate su Google. Se nel tuo sito web sono state inserite pagine di spam, vedrai una mancata corrispondenza del numero per i risultati di ricerca. Ad esempio, se il tuo sito web ha circa 10 pagine, dovresti aspettarti di vederne qualcuna in più o in meno. Un numero fuori misura, ad esempio 100 o addirittura 1000, è un buon indicatore delle pagine di spam.

- Cerca registri di attività utente insoliti , che possono indicare che un hacker ha ottenuto l'accesso non autorizzato al tuo sito web con un account utente. Può trattarsi di un utente compromesso o di un utente fantasma che mostra attività insolite per quell'account. Le autorizzazioni utente modificate, una raffica di modifiche a post e pagine o la creazione di nuove pagine sono buoni indicatori qui.

- Verifica la presenza di strane tendenze nei dati di analisi , come picchi di traffico. Se stai organizzando un evento di marketing o annunci, questi picchi potrebbero essere giustificati, altrimenti possono essere sintomatici di malware.

Inoltre, il tuo sito web subirà un colpo nei numeri di traffico a causa dell'avviso di sito ingannevole. Meno persone che visitano il tuo sito Web si tradurranno in numeri inferiori e vedrai anche un calo corrispondente nelle metriche di coinvolgimento. - Cerca gli avvisi di Google Search Console. Google cerca di avvisare i propri utenti al fine di promuovere un'esperienza di navigazione sicura. Anche se non disponi di un account della console di ricerca, puoi comunque verificare se Google genera un avviso "Non sicuro" per il tuo sito web.

- Controlli di vulnerabilità per plugin e temi installati , se non li hai tenuti aggiornati. Se disponi di versioni precedenti di plug-in e temi, probabilmente ci sono i punti di ingresso per il malware. Se la tua dashboard ha un flag "Aggiorna ora" accanto a un plug-in o un tema installato, Google per le vulnerabilità scoperte di recente in quei particolari.

- Rimuovi plugin e temi annullati. Si è tentati di ottenere gratuitamente un plugin o un tema premium, ma c'è sempre un'agenda nascosta. Non esiste un pranzo gratis. Plugin e temi premium hanno licenze crackate, il che significa che gli sviluppatori originali non saranno in grado di supportarlo con gli aggiornamenti. E questo è il lato positivo del software annullato. Questo software ha spesso backdoor e malware integrati, in modo che gli hacker possano accedere al tuo sito web quando è installato.

2. Pulisci il malware dal tuo sito web

Bene, ora siamo in modalità battaglia. È qui che le cose possono diventare nodose, a seconda del percorso che segui per rimuovere il malware dal tuo sito web. Esistono 3 modi per sbarazzarsi del malware da un sito Web WordPress che sta causando un sito ingannevole e ne parleremo ciascuno, in ordine dal più efficace al meno efficace :

- Utilizzare un plug-in di sicurezza per rimuovere il malware

- Assumi un esperto di sicurezza per pulire il tuo sito web

- Pulisci manualmente il tuo sito web

La cosa più importante è pulire velocemente il tuo sito web. Ogni volta che lasci il malware sul tuo sito web, le perdite peggiorano. In alcuni casi, stanno peggiorando esponenzialmente.

Opzione 1: utilizza un plug-in di sicurezza per rimuovere il malware dal tuo sito web

Ti consigliamo di utilizzare MalCare per rimuovere malware dal tuo sito web. È il plug-in di sicurezza migliore della categoria per il tuo sito Web WordPress perché rimuoverà chirurgicamente gli hack dai file del tuo sito Web e dal suo database. Al termine della pulizia di MalCare, il tuo sito Web e i tuoi dati saranno completamente intatti.

Per utilizzare MalCare, tutto ciò che devi fare è:

- Installa MalCare sul tuo sito web

- Scansiona il tuo sito web dalla dashboard

- Pulizia automatica quando richiesto per eliminare il malware

E questo è tutto. La pulizia richiede alcuni minuti per essere completata e il tuo sito web torna come nuovo. Se hai utilizzato MalCare per scansionare il tuo sito Web, tutto ciò che devi fare è eseguire l'aggiornamento per pulirlo all'istante.

Una volta installato MalCare, scansionerà quotidianamente il tuo sito Web alla ricerca di minacce e proteggerà il tuo sito Web da bot e hacker. Con MalCare ottieni anche un potente firewall per applicazioni Web che ti aiuterà a filtrare il traffico dannoso dal paese o dal dispositivo e una dashboard da cui puoi amministrare facilmente il tuo sito web.

Come usare MalCare se non hai accesso al tuo sito web ?

Quando il tuo sito web viene violato, spesso può sembrare che ogni porta ti stia sbattendo in faccia. Google ha contrassegnato il tuo sito web con il sito ingannevole e ora potresti non avere affatto accesso al tuo sito web. Questo stato di cose può verificarsi se l'hacker ha infettato il tuo sito web con un hack di reindirizzamento o se un host web ha sospeso il tuo account. In ogni caso, non puoi accedere a wp-admin per installare un plug-in di sicurezza.

Non tutto è perduto però. Mettiti in contatto con noi o inviaci un'e-mail all'indirizzo support [at] malcare [dot] com e ti guideremo attraverso i passaggi successivi. Ti guideremo attraverso il processo di ripristino della sospensione del tuo sito web.

Opzione 2: assumi un esperto di sicurezza di WordPress

Se scegli di non installare un plug-in di sicurezza, segui il percorso degli esperti di sicurezza di WordPress per eliminare malware e contenuti ingannevoli dal tuo sito web. Sebbene non possiamo parlare dell'efficacia di altri esperti di sicurezza, ci aspettiamo che siano collegati al dominio di sicurezza del sito Web di WordPress e quindi siano in grado di fornire una soluzione praticabile.

La nostra esperienza è stata che gli esperti di sicurezza veramente efficaci sono proibitivi; giustamente, poiché quello che fanno è incredibilmente tecnico e difficile. Dovremmo saperlo, perché abbiamo un team di loro a MalCare. L'unica differenza è che i servizi dei nostri esperti sono disponibili gratuitamente con il nostro plug-in di sicurezza.

Opzione 3: pulisci manualmente il sito web

Abbiamo pulito migliaia di siti Web per i clienti e anche in questo caso sconsigliamo la pulizia manuale. È un processo gravoso con un'enorme quantità di rischio, con scarse possibilità di successo, a meno che tu non sia un autentico esperto di sicurezza di WordPress. (In tal caso, non avresti bisogno di leggere questo articolo.)

Se hai intenzione di affrontare il malware da solo, ti aiuteremo al meglio delle nostre capacità. Non possiamo garantire che avrai successo, perché ogni hack può essere molto diverso e non esiste un approccio unico per tutti.

Per iniziare questo processo, è necessario conoscere quanto segue:

- Struttura dei file di WordPress e suo funzionamento: quali file sono importanti, come interagiscono tra loro, come vengono installati temi e plugin, come funzionano.

- Programmazione: cosa fanno gli script? Come interagiscono tra loro? Cosa stanno effettivamente facendo? Il codice extra che vedi è codice personalizzato o malware?

- Strumenti di back-end: familiarità con cPanel, SFTP, File Manager, phpMyAdmin e tutti gli altri strumenti nel tuo account host web.

Se, del tutto, non hai familiarità con nessuno dei precedenti, ti suggeriamo di fermarti qui e pulire usando MalCare. Abbiamo accennato prima che il tempo è essenziale, e questo non è il momento di acquisire competenza in questi strumenti per affrontare un hack.

UN. Ottieni l'accesso al tuo sito web

Se il tuo host web ha sospeso il tuo account, questo è il primo passaggio. Altrimenti, passa a quello successivo.

Contatta il supporto dell'host web per chiedere loro di autorizzare il tuo IP per la pulizia. Avrebbero bloccato il tuo sito Web dopo aver eseguito le scansioni, quindi chiedi anche quei risultati. I risultati forniranno un punto di partenza per ripulire il malware.

B. Fai un backup del tuo sito web

Questo è un passaggio fondamentale nella pulizia: fai un backup del tuo sito web. Le pulizie manuali possono andare di lato molto rapidamente e un backup è l'unica cosa che salverà la situazione. Anche un sito Web con malware è meglio di nessun sito.

Se il tuo host web rileva malware sul tuo sito web, potrebbe anche eliminarlo senza preavviso. Naturalmente, questo dipende dall'host web in questione, ma è davvero meglio peccare per eccesso di cautela.

Per eseguire un backup, utilizza BlogVault. C'è una prova gratuita di 7 giorni per iniziare e, una volta impostato, saranno necessari regolari backup automatici del tuo sito web. Anche se il tuo host web rimuove il tuo sito web, avrai comunque i backup del tuo sito web, perché i backup di BlogVault sono archiviati su server esterni. Inoltre, un plug-in di backup è sempre una scommessa molto migliore rispetto a fare affidamento su backup e ripristini manuali.

C. Scarica di nuovo il core, i plugin e i temi di WordPress dal repository

Non sappiamo dove possa nascondersi il malware, quindi fortunatamente ci sono alcune cose che puoi sostituire completamente senza problemi. Prendi nota delle versioni installate sul tuo sito Web e scaricale. Le versioni precedenti o più recenti potrebbero avere un codice diverso e potrebbero causare problemi di compatibilità sul tuo sito Web in un secondo momento.

Una volta scaricato e decompresso, confronta i file e le cartelle delle nuove installazioni con quelli sul tuo sito web. Questo è un processo noioso da eseguire manualmente, quindi puoi utilizzare un diffchecker online per evidenziare le differenze. Sarà ancora noioso, ma un po' più veloce.

Un avvertimento qui: il codice personalizzato dal tuo sito Web non è malware. A volte è necessario che i web designer modifichino il codice ufficiale per creare la giusta esperienza per il sito web. Le differenze possono essere dovute a questo motivo.

Per inciso, questa tecnica di corrispondenza dei file è ciò che la maggior parte dei plug-in di sicurezza, ad eccezione di MalCare, utilizza per scoprire malware. Può rivelarsi inefficace, soprattutto nel caso di codice personalizzato.

In ogni caso, prendi nota di tutte le differenze e metti da parte i file. A questo punto, non cancellare nulla.

D. Verifica la presenza di plug-in falsi

Dato che ora hai un elenco di plug-in e temi facilmente a portata di mano, puoi verificare se qualcuno di essi è un plug-in falso. Non troverai plug-in falsi nel repository di WordPress da scaricare e la cartella del plug-in in genere conterrà pochissimi file, a volte solo un file. Inoltre, i plug-in falsi non seguono le convenzioni di denominazione tipiche per i plug-in di WordPress.

Se stai utilizzando un software annullato, puoi stare certo che questo è probabilmente il motivo per cui il tuo sito Web è stato violato in primo luogo. Plugin e temi annullati sono attraenti per i loro prezzi bassi, ma hanno un costo elevato. Gli hacker infondono il codice con malware o backdoor per lo meno e aspettano che le persone li installino, stendendo così un tappetino di benvenuto per le loro nefande attività.

e. Reinstalla il core di WordPress

Ora che hai le nuove installazioni, è il momento di iniziare a sostituire file e cartelle. Il motivo per cui suggeriamo di farlo in questo modo è perché le nuove installazioni si occuperanno del malware caricato nella directory dei file del tuo sito web.

Tuttavia, anche questo metodo non è privo di rischi. Anche un'installazione o un ripristino possono fallire, quindi esegui il backup del tuo sito web nel caso in cui non l'avessi già fatto.

Accedi al cPanel del tuo account di web hosting e utilizza lo strumento File Manager per accedere ai file del tuo sito web. Sostituisci completamente le seguenti cartelle:

/wp-admin

/wp-include

Fortunatamente, queste 2 cartelle contengono solo i file principali di WordPress e raramente cambiano anche tra le versioni. I tuoi contenuti e le tue configurazioni sono archiviati altrove, quindi rimarranno inalterati. In effetti, queste cartelle non dovrebbero differire dalle loro controparti di installazione pulita.

Successivamente, cerca il codice dispari in questi file critici:

indice.php

wp-config.php

wp-settings.php

wp-load.php

.htaccess

Ci rendiamo conto che il "codice dispari" non è una direttiva facile da seguire, ma il malware può assumere molte forme. Suggeriamo di cercare gli script che non sono presenti nelle installazioni pulite e di esaminarli attentamente. Solo perché non sono presenti nelle installazioni pulite non li rende malware, ma è un buon punto di partenza.

Si prega di fare molta attenzione se si sceglie di curiosare in questi file. Un piccolo cambiamento può far crollare del tutto il tuo sito web. Il recupero dopo è un compito difficile.

Successivamente, /wp-uploads non dovrebbe avere alcun file PHP (file come wp-tmp.php). Elimina tutto quello che trovi in quella cartella.

Sfortunatamente, non possiamo dare consigli più specifici in questo frangente. Come abbiamo detto prima, il malware può assomigliare a qualsiasi cosa. Abbiamo visto file di immagini e file di icone compromessi, che a prima vista sembrano tutti del tutto innocui.

Se ritieni che un intero file sia un malware, mettilo in quarantena invece di eliminarlo. Ciò significa che cambi l'estensione del file in qualcosa che non è eseguibile: come php in pho per esempio.

Se sospetti che un codice sia dannoso, prova a eliminarlo per vedere cosa succede. Nel caso in cui il tuo sito Web si interrompa, puoi sostituire il file con lo stesso dal tuo backup.

F. Pulisci le cartelle dei plugin e dei temi

Il prossimo passo per la pulizia è la cartella /wp-content con tutti i file del plugin e del tema. Ripeti lo stesso processo che hai appena fatto con i file principali di WordPress, confrontando attentamente il codice per trovare modifiche e aggiunte.

Ancora una volta, vogliamo metterti in guardia contro l'eliminazione sommaria di qualcosa di diverso. Se hai modificato le impostazioni e le configurazioni, dovresti aspettarti di vedere alcune modifiche nel codice. Tuttavia, se hai dimestichezza con l'eliminazione completa della personalizzazione, il modo più rapido per ripulire il malware nascosto in questi file è sostituire completamente i file dei plug-in e dei temi.

Nella nostra esperienza, gli amministratori non sono disposti a perdere alcuna personalizzazione, e questa è una posizione giusta da prendere a causa del lavoro richiesto.

Durante la pulizia del malware, è utile sapere come funziona il codice sul sito web. Gli script malware possono essere del tutto innocui, fino a quando un altro file non li esegue. Anche il secondo file sembrerà completamente innocuo. Questo meccanismo di blocco e chiave di alcuni malware rende anche difficile l'individuazione.

Se il tuo sito Web ha molti plug-in e temi, attivi o meno, questo passaggio può richiedere diversi giorni a un team di ricercatori. Nell'interesse del tempo, controlla la presenza di malware nei seguenti file del tema attivo:

header.php

piè di pagina.php

funzioni.php

In una sezione precedente, abbiamo menzionato la ricerca di vulnerabilità nei plug-in installati. Inizia con quei plugin e lavora attraverso l'elenco. Non smettere di cercare, anche se pensi di aver trovato il malware a metà dell'elenco. Il malware può esistere in tutti i file contemporaneamente, quindi devi controllare tutto.

G. Pulisci il malware dal database

Ottieni un download del database del tuo sito web, da phpMyAdmin o dal backup che hai eseguito. Controlla ciascuna delle tabelle per gli script imprevisti. Inizia con post e pagine, poiché questi sono i più mirati e funzionano da lì.

Nel caso dell'hack di reindirizzamento, il malware infetta ogni singolo post e pagina. Quindi, se trovi lo script del malware in uno, puoi utilizzare le query SQL per trovare lo stesso script negli altri post e pagine e ripulirlo. Tuttavia, il nostro avvertimento precedente è ancora valido: non smettere di guardare a metà.

Devi prestare particolare attenzione se il tuo è un sito di e-commerce. Il tuo database conterrà informazioni critiche su utenti e ordini, quindi assicurati al 100% che stai eliminando solo malware.

H. Rimuovi tutte le backdoor

Una volta eliminata l'infezione, è il momento di chiudere il punto di ingresso. Queste potrebbero essere vulnerabilità nei plugin e nei temi, che dovrai affrontare in seguito aggiornandoli. Tuttavia, prima di ciò, è necessario verificare la presenza di backdoor.

Le backdoor sono i tunnel segreti nel tuo sito Web e, se rimangono, il tuo sito Web verrà sicuramente infettato di nuovo. Sfortunatamente, proprio come il malware, una backdoor può trovarsi praticamente ovunque.

Prova a cercare funzioni come queste:

eval

base64_decode

gzinflate

preg_replace

str_rot13

Questo codice non significa che siano backdoor, perché ci sono usi legittimi per questo codice. Ma potrebbe essere, quindi vale la pena dare un'occhiata. Prima di eliminarli, però, analizzali a fondo per accertare cosa fanno.

io. Ricarica i file puliti

Una volta che hai un sito web pulito, devi ripristinarlo. Innanzitutto, è necessario eliminare i file e il database esistenti e caricare invece le controparti pulite. Accedi a cPanel e usa il File Manager e phpMyAdmin per farlo. In alternativa, puoi utilizzare SFTP per gestire il processo di ripristino.

J. Svuota la cache

Svuota la cache di WordPress, in modo che i browser dei tuoi visitatori carichino la versione pulita del tuo sito Web, non la vecchia versione compromessa.

K. Usa uno scanner di sicurezza per confermare che il malware è definitivamente sparito

Questo è fondamentalmente un controllo per vedere che tutto è andato come previsto e che hai effettivamente ripulito il malware con successo. Utilizzare lo stesso scanner della sezione di scansione per confermare.

Perché dovresti evitare di pulire manualmente un sito WordPress compromesso?

Un hack è come un'infezione e avresti visto che ci riferiamo al malware in questi termini in tutto l'articolo. Se hai avuto un'infezione, vorresti andare da uno specialista per la rimozione. Non proveresti a trovare ogni istanza dell'infezione nel tuo sistema e rimuoverla una per una.

Questo può sembrare drammatico, ma un sito Web è fondamentale per coloro che lo gestiscono. Possono essere la pietra angolare della tua attività e non dovrebbero essere presi alla leggera. Anche i blog personali rappresentano il tempo investito.

Le pulizie manuali spesso vanno male e interi siti web vanno perduti. Riportarli indietro dopo è difficile, a meno che tu non abbia un backup per cominciare. Questo è il motivo per cui all'inizio abbiamo insistito così tanto sui backup.

Anche gli esperti di sicurezza di WordPress utilizzano strumenti per trovare malware, perché è semplicemente meglio farlo. Un plug-in di sicurezza è uno strumento che puoi utilizzare senza l'esperto per liberare il tuo sito Web dalle grinfie del malware.

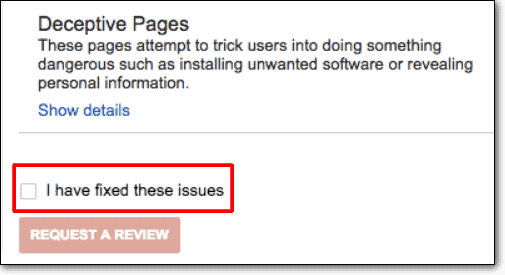

Rimuovi il sito ingannevole in anticipo inviando la richiesta di revisione a Google

A questo punto, l'avviso Deceptive Site Ahead sarà ancora presente, anche se il malware è stato rimosso. Questo perché Google non ha ancora scansionato il tuo sito web appena pulito. Alla fine lo faranno, ma non c'è modo di dire quanto tempo ci vorrà, quindi è necessario prendere provvedimenti per superare il sito ingannevole in anticipo.

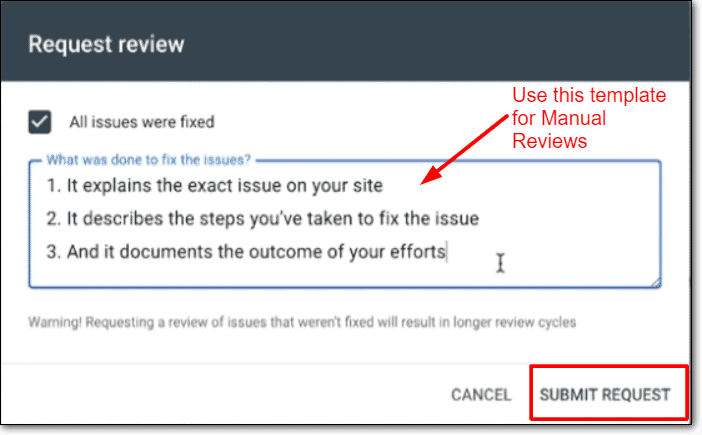

ATTENZIONE: prima di inviare una richiesta di revisione a Google, devi essere sicuro al 100% che il tuo sito web non contenga tracce di malware presenti ovunque. Se il tuo sito Web è ancora infetto, Google rifiuterà la tua richiesta di correggere il messaggio di avviso ingannevole del sito WordPress dal tuo sito WordPress. Ricevi un rifiuto da parte di Google troppe volte e Google ti segnalerà come "Recidivo" e non potrai richiedere una revisione per 30 giorni.

Richiedere una revisione è un processo semplice e ciascuna delle richieste viene esaminata manualmente dal proprio team.

- Accedi a Google Search Console

- Trova la scheda Problemi di sicurezza e scorri verso il basso

- Fare clic sul pulsante "Richiedi una revisione".

- Compila il form con tutte le informazioni rilevanti dei passi intrapresi per risolvere i problemi di sicurezza

- Inviare la richiesta

La richiesta di revisione richiede alcuni giorni per essere risolta e, sfortunatamente, per tutto questo tempo, l'avviso Chrome Deceptive Site Ahead rimarrà attivo. Questo non può essere aiutato né accelerato. È una cattiva pratica inviare anche troppe richieste di revisione a Google e tale strategia si ritorcerà contro se ti bloccano come recidivo.

La chiave qui è essere pazienti e attendere i risultati della richiesta.

Cosa succede se il tuo sito è pulito e la richiesta di revisione fallisce ancora?

Abbiamo spesso avuto persone che ci inviavano email con questo problema, dicendo che il loro sito Web pulito veniva contrassegnato per contenuti ingannevoli. Questo di solito è causato da due situazioni:

- Se l'amministratore ha utilizzato un altro plug-in per pulire il proprio sito Web o ha provato a farlo manualmente, è stato lasciato del malware. Quindi la pulizia è stata un fallimento e Google l'ha rilevata come tale.

- Se la pulizia ha avuto successo, potrebbero esserci piccoli resti come collegamenti errati che causano gli avvisi.

Google Safe Browsing mostra raramente falsi positivi, ma se lo fanno è perché i loro strumenti stanno scansionando le versioni cache del sito web. Svuota la cache del sito Web ed esegui nuovamente la scansione per essere assolutamente sicuro che il malware sia definitivamente sparito. Quindi puoi richiedere un'altra revisione.

Come impedire la ricomparsa del messaggio di errore Sito ingannevole in anticipo?

Proteggi il tuo sito Web da malware e il tuo sito Web non dovrebbe mai avere un altro caso del messaggio ingannevole del sito in anticipo. Può sembrare semplice, ma proteggere il tuo sito Web in un panorama di minacce in continua evoluzione, senza aiuto, non è uno scherzo.

Ecco i passaggi che puoi adottare per prevenire la reinfezione e proteggere il tuo sito Web, i dati e i visitatori da eventuali danni:

- Installa un plug-in di sicurezza come MalCare , una soluzione all-in-one che scansiona, pulisce e protegge il tuo sito web

- Implementa politiche di password complesse , come la richiesta di modifiche regolari

- Esamina regolarmente gli account utente e concedi solo i privilegi minimi richiesti

- Scegli buoni plugin e temi da sviluppatori rinomati; sicuramente nessun software annullato

- Installa SSL per crittografare le comunicazioni di ritorno e dal tuo sito web

- Aggiorna tutto regolarmente, in particolare gli aggiornamenti che correggono le vulnerabilità della sicurezza

- Investi in backup per l'assicurazione

- Implementa misure di rafforzamento di WordPress che funzionano in pochi clic.

La sicurezza del sito web è un processo continuo, perché il malware continua a cambiare. Un buon plug-in di sicurezza è una parte non negoziabile di una buona strategia di sicurezza e ti sarà utile a lungo termine.

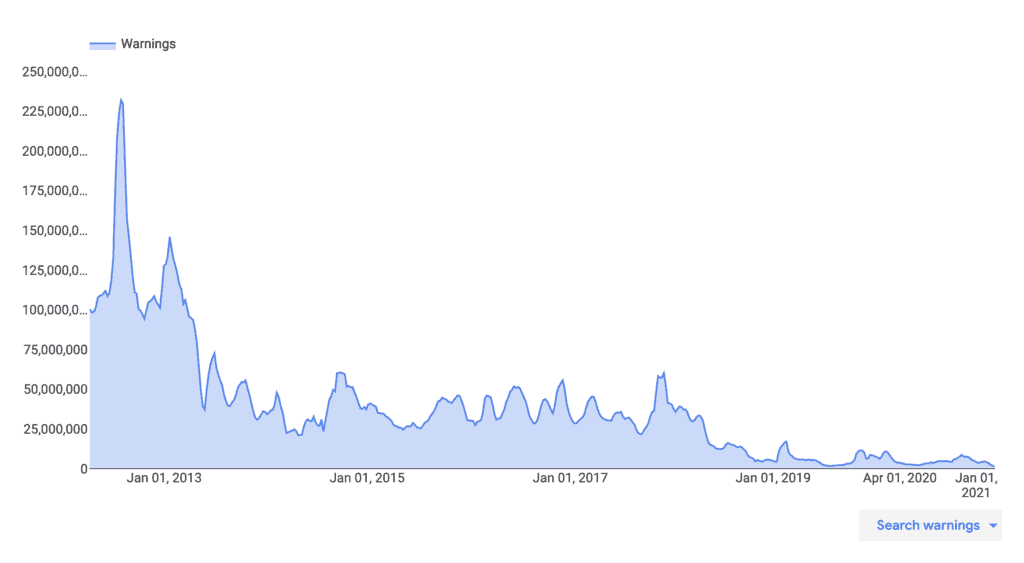

Perché Google contrassegna i siti pericolosi?

Google Safe Browsing è una funzione che Google fornisce ai propri utenti di ricerca, in modo che possano avere un'esperienza di navigazione sicura (come suggerisce il nome). Pertanto Google vuole tenere i propri utenti lontani da contenuti ingannevoli, contenuti spam, codice dannoso e siti pericolosi.

Un esempio di esperienza di navigazione pericolosa è quando gli hacker possono inserire contenuti ingannevoli in un sito Web per indurre i visitatori a condividere informazioni sensibili, come password o dettagli della carta di credito. Questo è noto come phishing ed è un tipo di attacco di ingegneria sociale.

Google Safe Browsing protegge anche gli utenti dalla visita di siti con download dannosi. Un hacker può anche utilizzare il tuo sito Web per infettare molti dispositivi degli utenti, se scaricano quel contenuto.

Gli hacker e il malware sono una minaccia pericolosa e molte persone e aziende hanno subito perdite a causa delle loro nefande attività. Google e molte altre aziende responsabili vogliono proteggere gli utenti su Internet e Navigazione sicura è un modo per farlo.

Che cosa fa apparire su un sito Web il sito ingannevole di Google Chrome?

I siti Web infetti da malware vengono utilizzati per diffondere virus, keylogger e trojan su altri dispositivi. Possono anche essere utilizzati per facilitare altri hack e attacchi dannosi. In definitiva, vengono utilizzati per rubare dati critici, come credenziali di accesso e informazioni finanziarie.

Queste sono alcune delle tipiche infezioni che abbiamo visto che attivano l'avviso ingannevole del sito:

- Il phishing è un attacco di ingegneria sociale, il che significa che l'hacker ha creato una pagina Web apparentemente ufficiale per indurre un utente a fornire volontariamente le proprie informazioni come numeri di carta di credito, numero di telefono ed e-mail. Questo è il motivo principale per cui un sito Web viene contrassegnato come ingannevole, anche se Google Navigazione sicura ha un avviso dedicato alla segnalazione dei siti Web di phishing.

- Il contenuto di ingegneria sociale incorporato può promuovere collegamenti dannosi e attività illecite. Possono anche reindirizzare i tuoi utenti Web a un sito Web dannoso. Molto spesso, questo contenuto incorporato è nascosto agli amministratori, quindi solo i visitatori li vedono.

- Gli attacchi XSS di WordPress possono sfruttare le vulnerabilità nel tuo sito Web, nei plug-in e nei temi per inserire JavaScript dannoso nel tuo codice front-end o back-end.

- Gli attacchi SQL injection possono essere utilizzati per infiltrarsi, modificare e distruggere il database di un sito web. Può anche essere utilizzato per inviare una copia dell'intero database all'hacker.

- L'installazione errata del tuo certificato SSL a volte può causare la visualizzazione dell'avviso, perché il tuo sito Web ora ha effettivamente contenuti visualizzati da 2 siti Web separati: quello HTTPS e quello HTTP. Questo è più comunemente noto come avviso di contenuto misto, poiché Google tratta i siti Web HTTP e HTTPS come entità separate.

Oltre alle infezioni da malware, Google segnalerà anche il tuo sito web se disponi di "servizi di terze parti etichettati in modo insufficiente". Ciò significa che se gestisci un sito Web per conto di un'altra entità ma non lo hai indicato chiaramente sul tuo sito Web, il tuo contenuto può essere considerato ingannevole.

Qual è l'impatto dell'avviso di sito ingannevole sul tuo sito web?

In breve, l'impatto dell'avviso di un sito Web ingannevole è negativo. Even if you don't see the effects immediately, hacks worsen over time. Hackers are out to use your website for their financial gain, and thus can fill your website with deceptive content, links to spammy websites or even use your website to infect devices and other websites.

Typically, the impact of a hack will manifest in the following ways. This list is not exhaustive, but indicative of the kind of damage that a malware can wreak:

- SEO rankings will plummet

- Loss of brand trust and reputation

- Loss of revenue for businesses

- Loss of work and effort put into building the website

- Clean up costs

- Legal issues because of compromised user data

Malware is bad for every stakeholder in your business, right from your business and visitors, to your web host and Google. The only person who benefits is the hacker; someone who has put in zero effort to get your website to where it is, and yet is able to unfairly profit off the backs of your effort.

Conclusione

If you have reached this point of the article, thank you for reading! We have put together this resource in order to help you navigate this scary time, and hope you found the information helpful.

If you have a single takeaway from this article, please let it be that a security plugin with an integrated firewall has to be on all your WordPress websites. Trust us, it will save you a great deal of grief and frustration.

Have thoughts you would like to share? Drop us an email! We'd love to hear from you!

Domande frequenti

Why is my website showing 'Dangerous' in the address bar?

Your WordPress website has been hacked, and therefore Google Safe Browsing has flagged your website as dangerous. In order to get rid of deceptive site ahead warning, you need to remove the malware, and request a review from Google. This article has the steps to help you do just that.

How to fix the Google chrome deceptive site ahead?

There are 3 steps to fix the Google chrome deceptive site ahead:

- Scan your website for malware

- Remove the malware using a security plugin

- Request a review from Google

How does Google know that your website has been hacked?

Google crawls your website regularly to index your website and its pages. As a part of that exercise, it scans your pages for malware. If malware or suspicious activity is found on your website, it gets listed on the blacklist.

Google uses scanners and other tools to check for malware on your website. For instance, if your website contains links to spam websites or the site is deceptive, Google will recognize this is deceptive content and flag it accordingly.

What to do when your website has been flagged with the google deceptive site ahead?

Remove the malware as fast as possible. We know it is hard to hear that your website has been hacked, and often admins panic. But we assure you that your site is recoverable.