Le tue e-mail sono conformi ai nuovi requisiti di invio di e-mail di Google e Yahoo?

Pubblicato: 2024-05-28Nel febbraio 2024, Gmail e Yahoo Mail hanno iniziato ad applicare nuove regole per proteggere i destinatari delle email e contribuire a mantenere le loro caselle di posta più sicure e meno contenenti spam.

Queste regole richiedono che tutti i mittenti di posta elettronica aderiscano a linee guida specifiche per garantire la consegna delle email.

Questa guida completa spiega quali sono questi nuovi requisiti e come influiscono sulla tua attività.

Tratteremo:

- Nuovi requisiti per l'invio di e-mail di Google e Yahoo

- Comprensione di SPF, DKIM e DMARC

- SPF

- DKIM

- DMARC

- Esempi di verifica e-mail

- Le e-mail non raggiungono i destinatari

- E-mail conforme

- Utilizzo degli strumenti di verifica

- Controlla SPF, DKIM e DMARC

- Controlla il PTR

- Migliori pratiche per i mittenti di posta elettronica

- Punti aggiuntivi e informazioni utili

- Suggerimenti per l'invio di e-mail in blocco

- Idee sbagliate sull'SPF

- Idee sbagliate sul DKIM

Nuovi requisiti per l'invio di e-mail di Google e Yahoo

Nell'ottobre 2023, Neil Kumaran, Product Manager del gruppo Security & Trust di Gmail, ha annunciato sul blog di Google che da febbraio 2024 i mittenti di posta elettronica avrebbero dovuto autenticare le proprie email, consentire una facile cancellazione dell'iscrizione (mittenti in blocco) e rimanere al di sotto della soglia di spam segnalata per poter email da recapitare agli indirizzi Gmail.

Poiché questi requisiti sono ora in vigore, ignorandoli la tua posta verrà automaticamente rifiutata o inviata alla cartella spam del destinatario.

Secondo Neil, sebbene gli strumenti di rilevamento di Gmail impediscano al 99,9% di spam, phishing e malware di raggiungere le caselle di posta e blocchino quasi 15 miliardi di email indesiderate ogni giorno, il servizio si trova ora ad affrontare minacce sempre più complesse rispetto a quando è stato lanciato nell'aprile del 2004. .

Come afferma Neil sul blog di Google...

"Per quanto banale possa sembrare, a volte è ancora impossibile verificare da chi proviene un'e-mail data la rete di sistemi antiquati e incoerenti su Internet."

I nuovi requisiti di invio di e-mail sono progettati per aiutare gli utenti a mantenere la propria casella di posta più sicura e priva di spam.

Tuttavia, questa iniziativa volta a combattere le e-mail fraudolente o contenenti spam imponendo requisiti più rigorosi ai mittenti di e-mail non proviene esclusivamente da Google. Anche partner del settore come Yahoo si sono uniti per lavorare insieme a Google e al resto della comunità di posta elettronica per rendere questi nuovi requisiti standard di settore e una pratica di base per l’igiene della posta elettronica.

Le migliori pratiche per i mittenti di posta elettronica di Yahoo contengono raccomandazioni simili a quelle di Google e includono un collegamento a una guida completa sulle migliori pratiche comuni per i mittenti del Messaging, Malware and Mobile Anti-Abuse Working Group (M3AAWG), un'organizzazione impegnata ad aiutare le industrie a combattere e prevenire gli abusi online .

Il presente documento è rivolto a chiunque sia coinvolto nella fornitura e nella conformità delle comunicazioni elettroniche, compreso il personale di marketing e di gestione. Vale la pena scaricarlo e copre le pratiche consigliate più recenti e più efficaci per l'invio di messaggi elettronici commerciali.

Quindi, quali sono questi nuovi requisiti e in che modo influiscono sulla tua attività?

Essenzialmente i requisiti principali possono essere così riassunti:

- Il tasso di reclami di spam deve essere inferiore allo 0,3%.

- Ora è richiesta l'autenticazione tramite SPF, DKIM e DMARC (mittenti di posta elettronica in blocco).

- È necessario disporre di un'opzione di annullamento dell'iscrizione con un clic e rimuovere le persone che richiedono di essere annullate dall'elenco entro 1-2 giorni (mittenti di e-mail in blocco).

I requisiti aggiuntivi per tutti i mittenti di posta elettronica includono:

- Garantire che i domini o gli IP di invio dispongano di record DNS diretti e inversi validi, detti anche record PTR.

- Utilizza una connessione TLS per la trasmissione di e-mail.

- Formatta i messaggi secondo lo standard Internet Message Format, RFC 5322

Sono previsti requisiti aggiuntivi per i mittenti di posta elettronica in blocco.

Puoi leggere il post di Neil Kumaran qui e consultare le linee guida per i mittenti di posta elettronica di Google e le migliori pratiche per i mittenti di posta elettronica di Yahoo per scoprire come inviare con successo e-mail agli account personali Gmail e YahooMail.

Comprensione di SPF, DKIM e DMARC

L'implementazione dei protocolli SPF, DKIM e DMARC migliora la consegna delle e-mail, salvaguarda la reputazione del mittente e garantisce che le e-mail raggiungano le caselle di posta dei destinatari in modo sicuro.

Se non hai familiarità con SPF, DKIM e DMARC, ecco una panoramica:

SPF

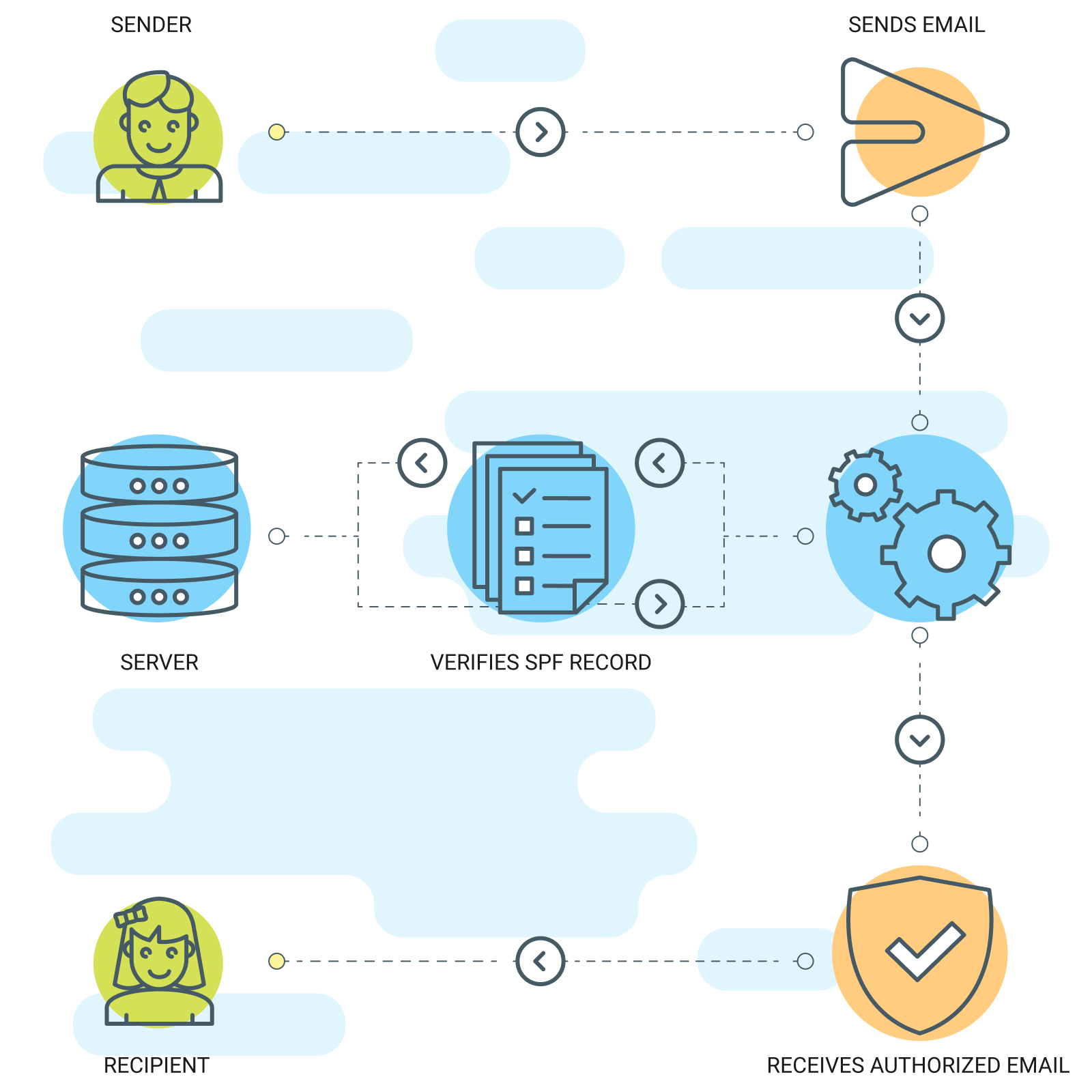

SPF (Sender Policy Framework) è un protocollo che verifica l'autenticità del mittente controllando se un'e-mail ha avuto origine da un server autorizzato.

Garantisce la legittimità dei mittenti di posta elettronica convalidando l'identità del mittente incrociando l'indirizzo IP del server di posta di invio con un elenco predeterminato di indirizzi IP di invio autorizzati contenuti nel record DNS.

I record DNS agiscono essenzialmente come una directory che associa i nomi di dominio ai rispettivi indirizzi IP e può includere istruzioni sulla gestione delle richieste dirette verso quel dominio.

Verificando l'autenticità dell'identità del mittente rispetto agli indirizzi IP di invio autorizzati elencati nel record DNS di un dominio, SPF aiuta a prevenire lo spoofing delle e-mail e una migliore consegna riducendo la probabilità che le e-mail vengano inserite nella lista nera o contrassegnate come spam.

Ecco i passaggi necessari per creare un record SPF per l'autenticazione e-mail:

1. Raccogli informazioni : raccogli gli indirizzi IP di tutti i server autorizzati a inviare e-mail per conto del tuo dominio. Ciò include i tuoi server di posta, fornitori di servizi di posta elettronica di terze parti e qualsiasi altro server utilizzato per l'invio di e-mail.

2. Identifica i domini di invio : crea un elenco di tutti i domini utilizzati per inviare e-mail, anche se non attualmente attivi. Ciò impedisce tentativi di spoofing del dominio.

3. Crea la sintassi del record SPF :

- Inizia con il tag della versione:

v=spf1 - Aggiungi indirizzi IP autorizzati: ad esempio

ip4:192.0.2.0 - Includi mittenti di terze parti:

include:thirdparty.com - Specificare il criterio SPF:

-all(errore hardware) o~all(errore software).

- Inizia con il tag della versione:

Dopo aver seguito i passaggi precedenti, il tuo record SPF dovrebbe assomigliare all'esempio mostrato di seguito:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Nota: i record SPF non devono contenere più di 255 caratteri e devono essere limitati a non più di dieci istruzioni di inclusione .

4. Pubblica il record SPF su DNS : accedi alla console di gestione DNS fornita dal registrar del tuo dominio o dal provider di hosting, aggiungi un nuovo record TXT con il nome host del tuo dominio e la sintassi del record SPF e salva le modifiche.

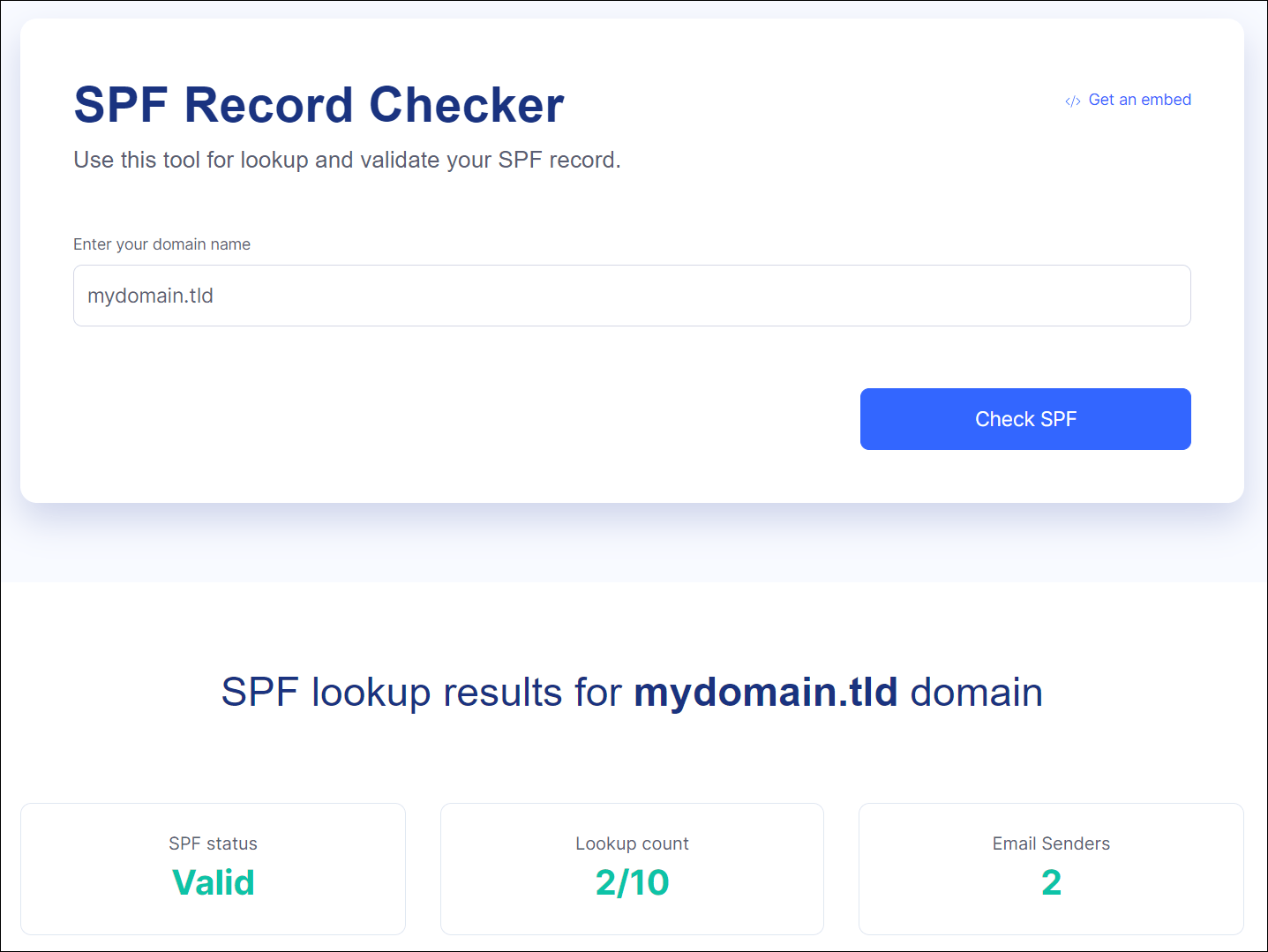

5. Testare il record SPF : utilizzare gli strumenti di controllo SPF (ad esempio SPF Record Checker di EasyDMARC) per verificare se il record SPF è presente o meno e assicurarsi che tutti gli indirizzi IP di invio legittimi siano elencati e formattati correttamente.

DKIM

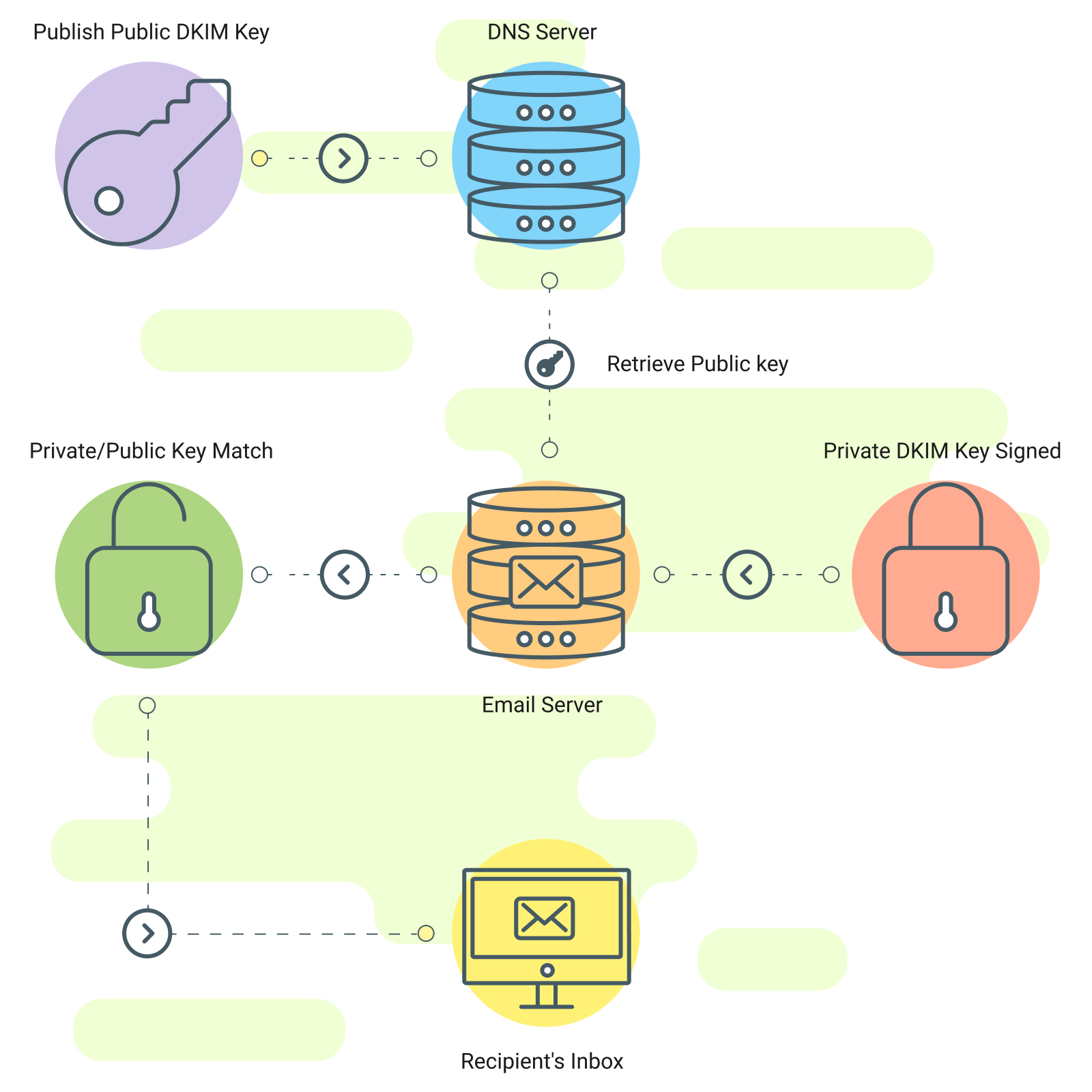

DKIM (DomainKeys Identified Mail) è un metodo di autenticazione e-mail che aggiunge una firma digitale alle e-mail in uscita.

Questa firma viene convalidata dal server di posta del destinatario, garantendo l'integrità e l'autenticità dell'e-mail. DKIM impedisce la manomissione delle e-mail e rafforza la consegna delle e-mail riducendo la possibilità che le e-mail vengano contrassegnate come spam o phishing.

DKIM è come una firma digitale per le e-mail, un modo per il mittente (tu) di dimostrare di aver effettivamente inviato l'e-mail e che non è stata modificata da nessuno nel mezzo.

Un'intestazione di firma DKIM include in genere diversi elementi rappresentati da coppie tag=valore .

Ecco un esempio che illustra i componenti essenziali necessari per l'autenticazione della posta elettronica tramite DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Spiegazione di ogni elemento:

-

v=1: versione della specifica DKIM utilizzata. -

a=rsa-sha256: l'algoritmo crittografico utilizzato per generare la firma. -

c=relaxed/relaxed: metodi di canonicalizzazione utilizzati per l'intestazione e il corpo dell'e-mail. -

d=example.com: il dominio che possiede la coppia di chiavi DKIM. -

s=dkim1: il selettore DKIM, che indica la chiave specifica utilizzata per la firma. -

h=From:To:Subject:Date: elenco dei campi di intestazione inclusi nella firma. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: l'hash del corpo dell'e-mail. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: La firma digitale effettiva generata utilizzando la chiave privata associata al selettore.

Ecco i passaggi necessari per creare un record DKIM:

1. Genera chiavi DKIM : utilizza uno strumento di generazione di chiavi DKIM fornito dal tuo fornitore di servizi di posta elettronica o da un servizio di terze parti (vedi elenco di seguito). Ciò genera una coppia di chiavi pubblica e privata.

2. Pubblica la chiave pubblica sul DNS :

- Accedi alla console di gestione DNS fornita dal registrar del tuo dominio o dal provider di hosting.

- Passa alle impostazioni DNS per il tuo dominio.

- Aggiungi un nuovo record TXT con il selettore DKIM come nome del sottodominio e la chiave pubblica come valore del record. Il selettore viene solitamente fornito dal tuo fornitore di servizi di posta elettronica ed è specifico per la tua configurazione DKIM.

Esempio di record DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Verifica il record DKIM: dopo aver aggiunto il record DKIM, verificane la correttezza utilizzando gli strumenti di ricerca DNS e assicurati che il record TXT contenga il selettore DKIM e la chiave pubblica corretti.

4. Prova DKIM: invia e-mail di prova dal tuo dominio e verifica che superino i controlli di autenticazione DKIM utilizzando gli strumenti di test dell'autenticazione e-mail.

Ecco alcuni strumenti che puoi utilizzare per generare chiavi DKIM:

- DKIMCORE.org

- Generatore di record DKIM di EasyDMARC

- Procedura guidata del generatore DKIM di SocketLabs

DMARC

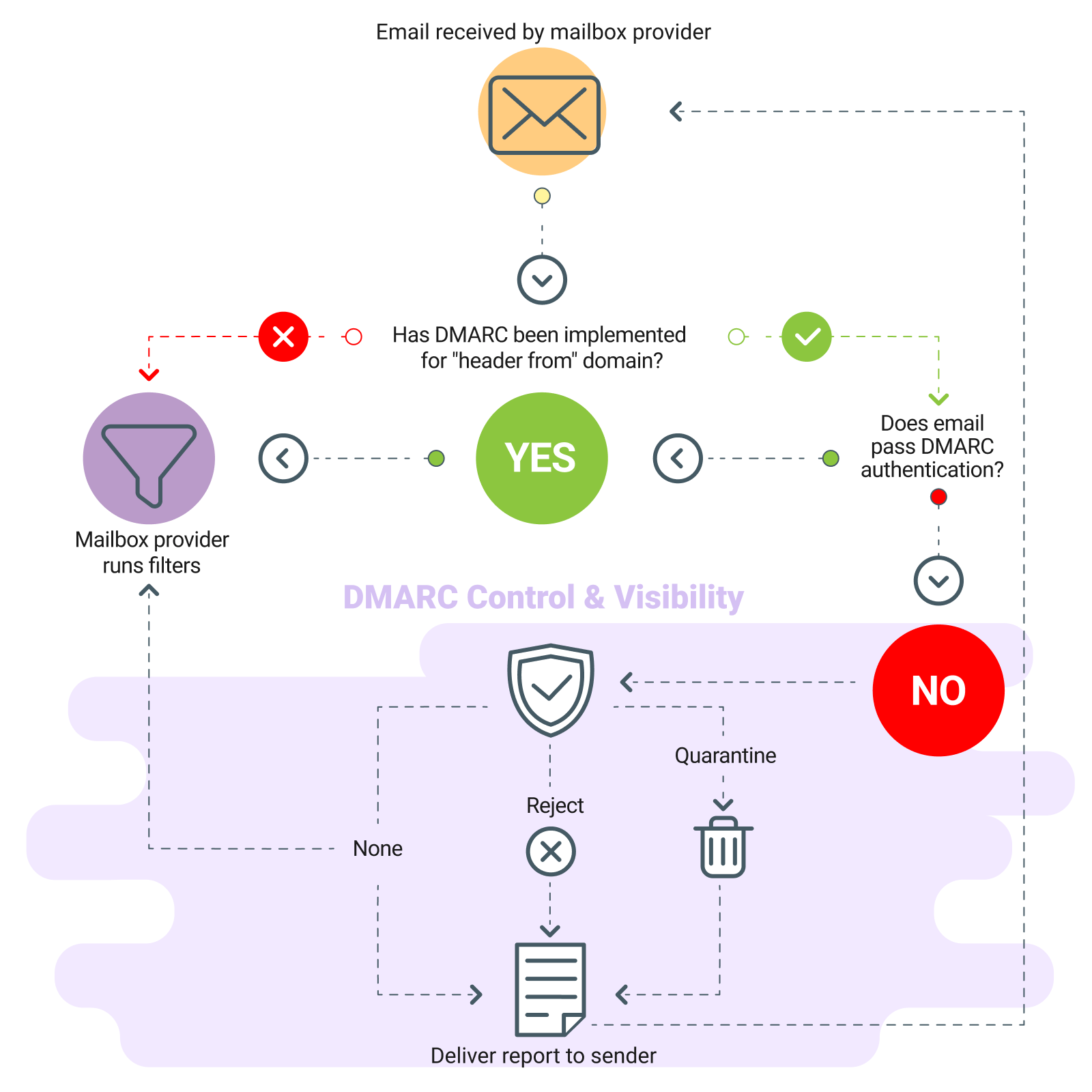

DMARC (Domain-based Message Authentication, Reporting, and Conformance) è un protocollo che aiuta a proteggere i domini di posta elettronica dall'utilizzo per phishing, spoofing e altre attività dannose e si basa su SPF e DKIM per fornire ulteriori funzionalità di autenticazione e reporting della posta elettronica.

DMARC aiuta a garantire che le email che invii provengano davvero da te. Se qualcuno tenta di falsificare il tuo indirizzo email, DMARC aiuta a impedire a quei messaggi fasulli di raggiungere altri, mantenendo la tua reputazione email sana e salva.

DMARC:

- Migliora la consegna delle e-mail consentendo ai mittenti di monitorare e applicare i criteri di autenticazione delle e-mail.

- Consente ai proprietari di dominio di specificare una politica di gestione per le e-mail che non superano i controlli SPF e DKIM, migliorando la trasparenza e la sicurezza e riducendo i tentativi di spoofing e phishing.

- Consente ai proprietari di domini di ricevere avvisi quando soggetti non autorizzati utilizzano impropriamente il dominio per lo spoofing della posta elettronica, proteggendo la reputazione del proprio marchio.

Per superare i criteri DMARC, SPF e DKIM devono essere configurati correttamente per il dominio Da dell'e-mail. Il dominio Da deve quindi corrispondere al dominio autenticato tramite SPF o DKIM.

Come implementare DMARC

1. Definisci la politica DMARC : decidi la politica DMARC che desideri applicare. DMARC offre 3 opzioni politiche:

- Nessuno : solo modalità di monitoraggio, non viene intrapresa alcuna azione se un'e-mail non supera DMARC.

- Quarantena : le e-mail sospette vengono inviate alla cartella spam/posta indesiderata.

- Rifiuta : le e-mail sospette vengono rifiutate completamente.

2. Genera record DMARC : crea un record DMARC TXT con la policy scelta. Utilizzare la seguente sintassi:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Sostituisci

example.comcon il tuo dominio. -

v=DMARC1: indica la versione DMARC. -

p=none/quarantine/reject: definisce la politica. -

rua: specifica l'indirizzo email per ricevere report aggregati. -

ruf: specifica l'indirizzo email per ricevere rapporti forensi.

- Sostituisci

3. Pubblica il record DMARC su DNS: accedi alla dashboard del tuo provider DNS.

- Vai alla sezione di gestione DNS del tuo dominio.

- Aggiungi un nuovo record TXT con l'

host _dmarce il valore come record DMARC che hai generato.

4. Verifica il record DMARC : utilizza gli strumenti di ricerca DNS per garantire che il record DMARC sia pubblicato e propagato correttamente.

5. Monitorare i report : controlla regolarmente i report aggregati e forensi inviati agli indirizzi e-mail specificati nel record DMARC. Questi report forniscono approfondimenti sugli errori di autenticazione della posta elettronica e aiutano a perfezionare la policy DMARC.

Appunti:

- Fai molta attenzione quando crei un record DMARC, poiché qualsiasi configurazione errata avrà un impatto negativo sulla consegna della tua email. Ti consigliamo di seguire queste linee guida di Google quando inizi con DMARC.

- Assicurati che SPF e DKIM autentichino le email per almeno 48 ore PRIMA di abilitare DMARC.

Ecco alcuni strumenti gratuiti che puoi utilizzare per creare, verificare e convalidare i record DMARC:

- Strumenti DMARC di dmarcian.

- Ricerca e controllo dei record DMARC di EasyDMARC

- Digest DMARC: se imposti un indirizzo di reporting DMARC, non è consigliabile utilizzare il tuo indirizzo personale o aziendale, poiché la tua casella di posta sarà inondata di email incomprensibili. Prendi invece in considerazione la possibilità di iscriverti a uno strumento di reporting DMARC per assicurarti di aver autenticato correttamente tutti gli strumenti che utilizzi per inviare e-mail.

Esempi di verifica e-mail

Ora che abbiamo definito cosa significano SPF, DKIM e DMARC, diamo un'occhiata ad alcuni esempi reali di questi protocolli in azione, così potrai capire meglio perché le tue email potrebbero o meno raggiungere i destinatari previsti.

Le e-mail non raggiungono i destinatari

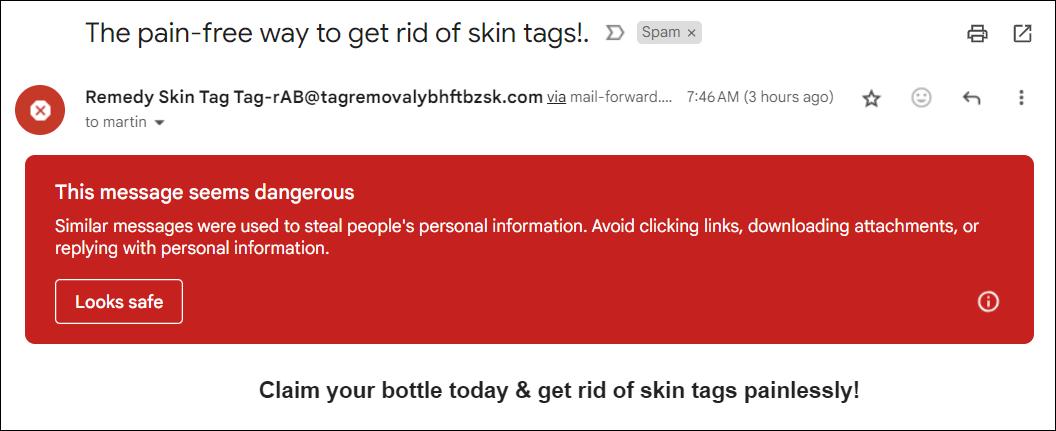

Per prima cosa, diamo un'occhiata a un'e-mail di spam evidente inviata a un indirizzo Gmail. Questo ci aiuterà a capire in che modo Gmail e altri provider di posta elettronica filtrano automaticamente la posta indesiderata.

Ecco un'e-mail inviata al mio indirizzo Gmail personale che non è mai arrivata nemmeno alla mia casella di posta. Gmail lo ha filtrato e lo ha inviato direttamente nella mia cartella SPAM.

Ignoriamo il fatto che si tratta di un'email di spam evidente e osserviamo l'intestazione dell'email per capire perché gli strumenti automatizzati di Gmail l'hanno rilevata e contrassegnata come spam.

EBOOK GRATUITO

La tua tabella di marcia passo dopo passo verso un'attività di sviluppo web redditizia. Dall'acquisizione di più clienti alla crescita a dismisura.

EBOOK GRATUITO

Pianifica, costruisci e lancia il tuo prossimo sito WP senza intoppi. La nostra lista di controllo rende il processo semplice e ripetibile.

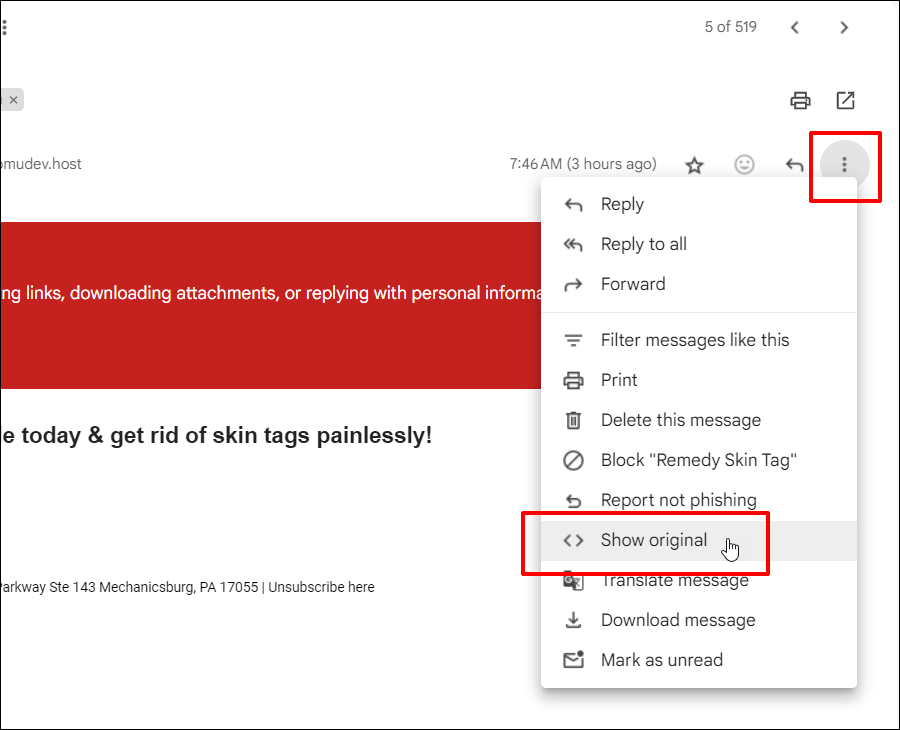

Per fare ciò, visualizza l'e-mail nel tuo account Gmail (non fare clic su alcun collegamento nell'e-mail, ovviamente!), fai clic sull'icona con i puntini di sospensione verticali e seleziona Mostra originale dalle opzioni del menu...

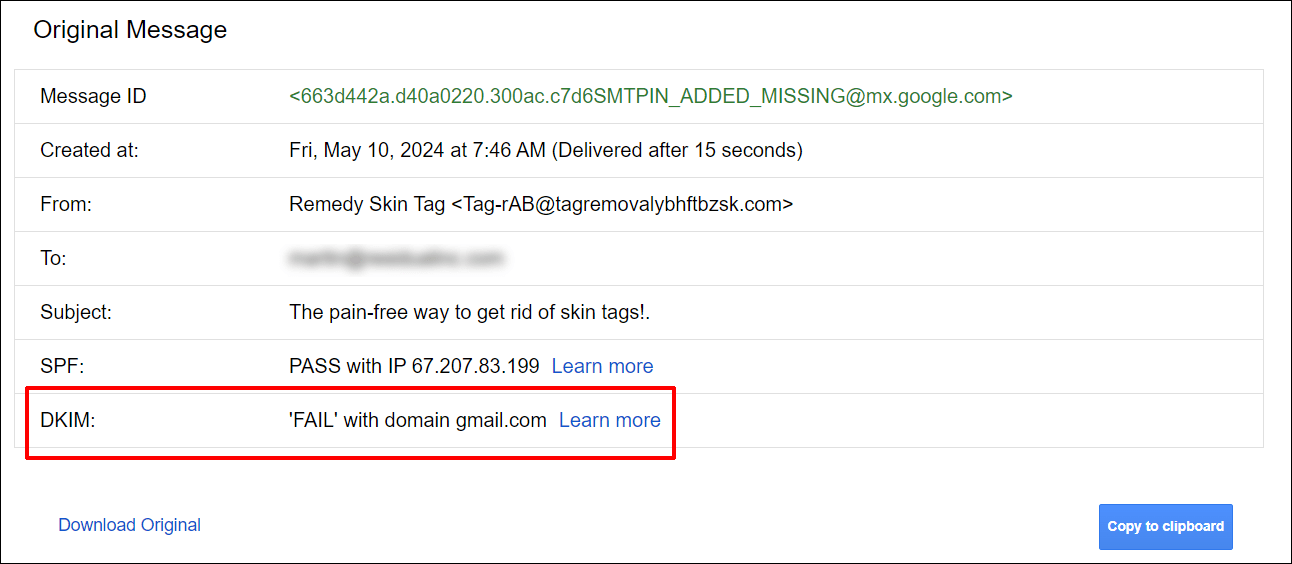

Come puoi vedere, questa email non soddisfa i requisiti delle norme DKIM di Gmail.

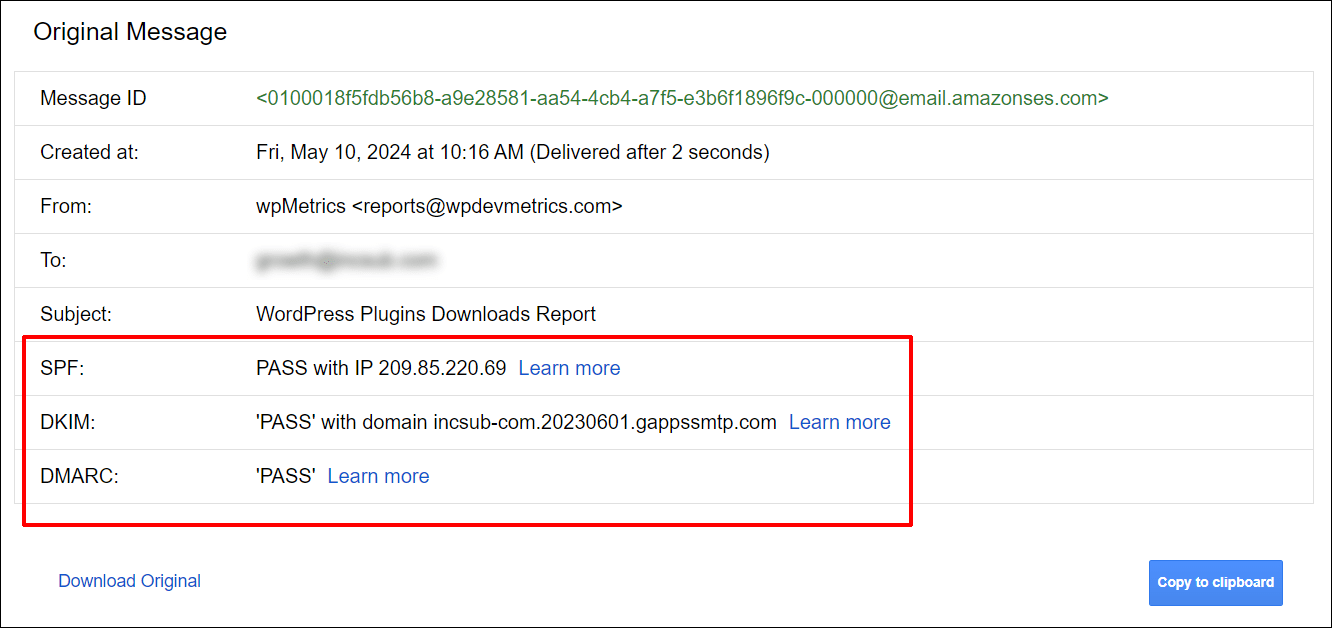

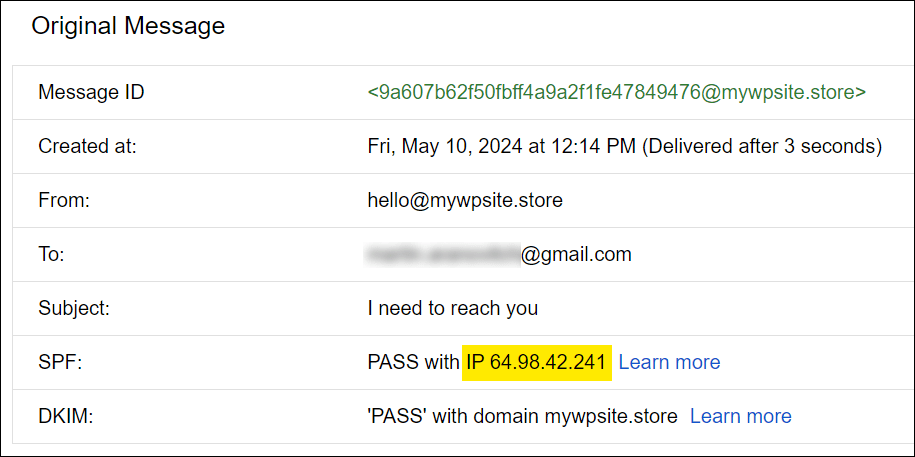

Email conformi

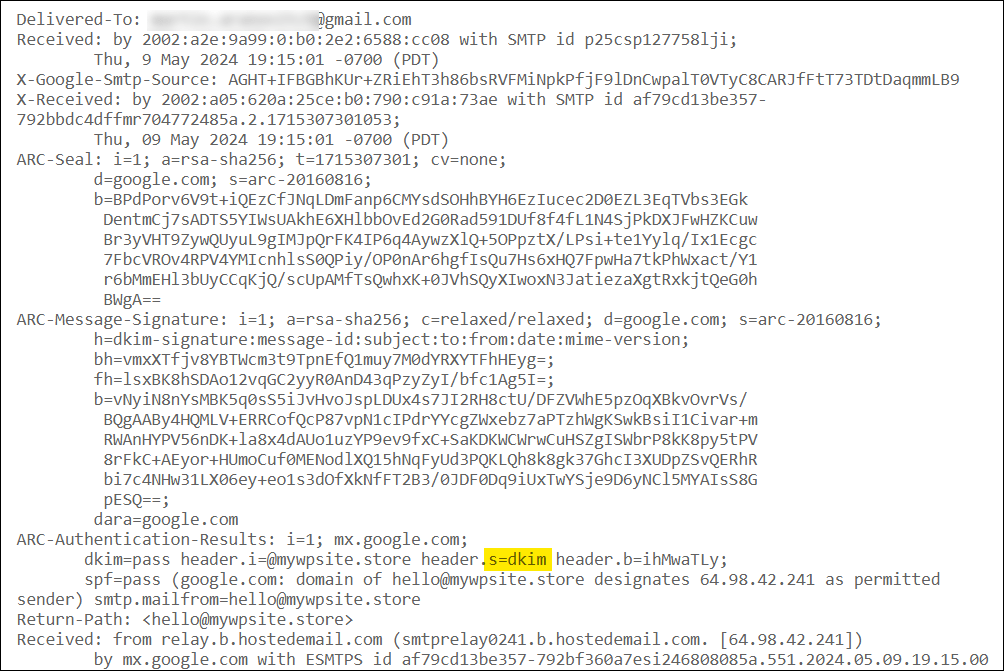

Per fare un confronto, ecco l'intestazione di un'e-mail inviata al mio indirizzo Gmail aziendale da un mittente conforme. Come puoi vedere, questa azienda ha soddisfatto tutti i requisiti di Gmail per la consegna sicura della posta elettronica.

Utilizzo degli strumenti di verifica

Come accennato in precedenza, esistono numerosi ottimi strumenti che puoi utilizzare per verificare e/o risolvere i problemi se il tuo dominio di posta elettronica (o il dominio di posta elettronica di un cliente o di un servizio di terze parti) soddisfa la conformità dei protocolli richiesti con le linee guida del mittente della posta elettronica.

Controlla SPF, DKIM e DMARC

Per gli esempi in questa sezione, utilizzeremo gli strumenti gratuiti di dmarcian.com.

Vai alla sezione degli strumenti gratuiti di dmarcian e fai clic sullo strumento Controllo dominio...

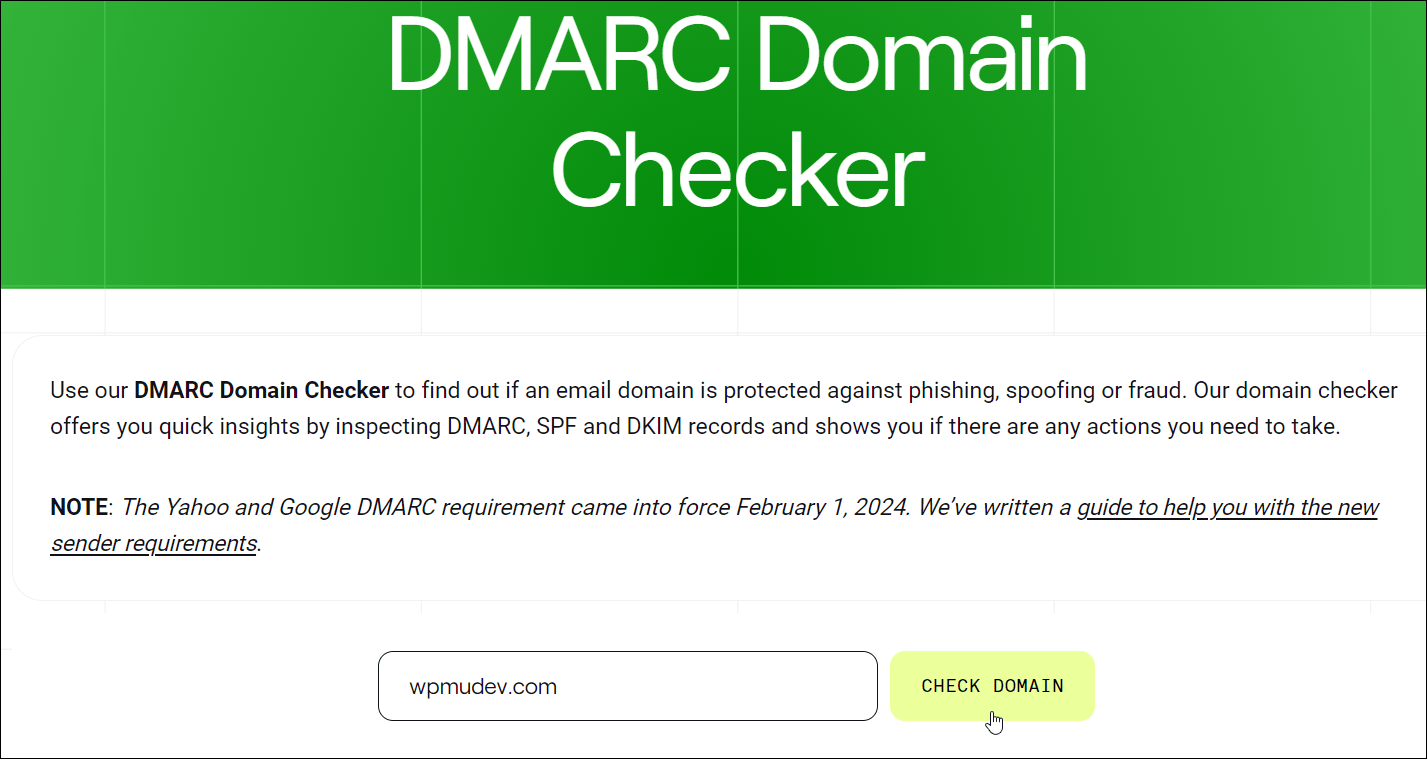

Inserisci il nome del dominio email nel campo (solo il dominio, nessun indirizzo@ ) e fai clic su Controlla dominio ...

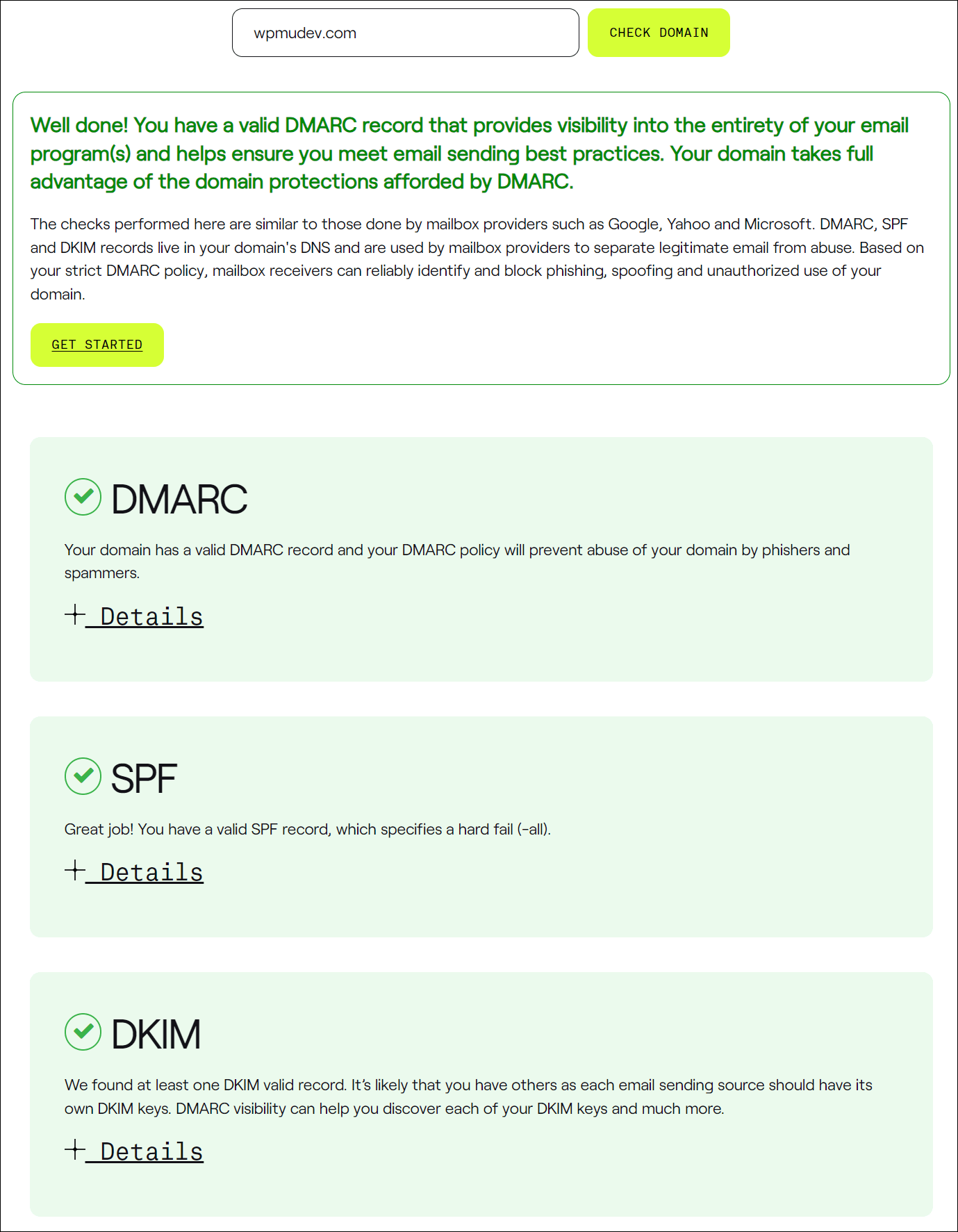

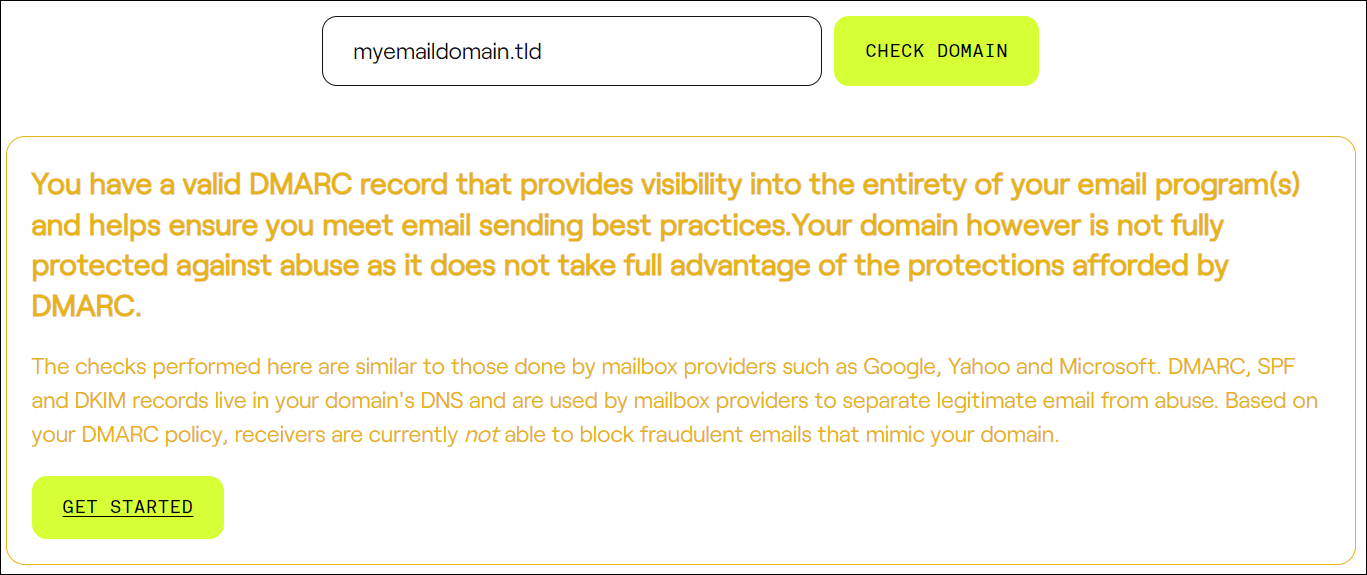

Lo strumento esegue controlli simili a quelli eseguiti dai provider di caselle di posta come Google, Yahoo e Microsoft e visualizza risultati che mostrano se i record del dominio di posta elettronica soddisfano o meno i requisiti SPF, DKIM e DMARC.

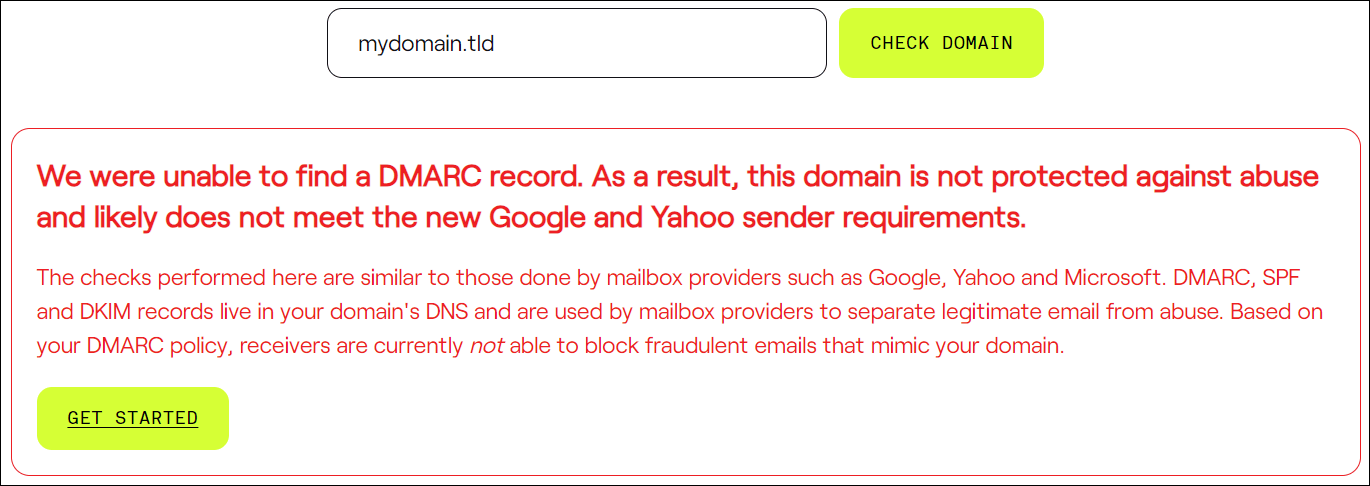

Se un dominio email non soddisfa i controlli, vedrai un risultato simile a quello mostrato di seguito.

Occasionalmente, potresti ricevere un messaggio simile a quello mostrato di seguito. Il messaggio seguente implica che le tue e-mail soddisfano il controllo e verranno comunque consegnate, ma potresti voler utilizzare i servizi dell'azienda per garantire la piena conformità.

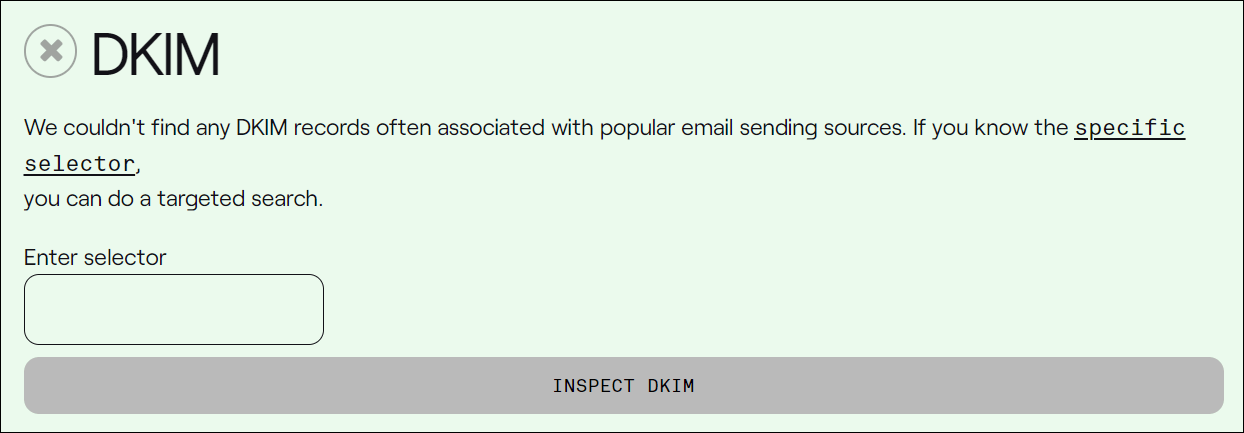

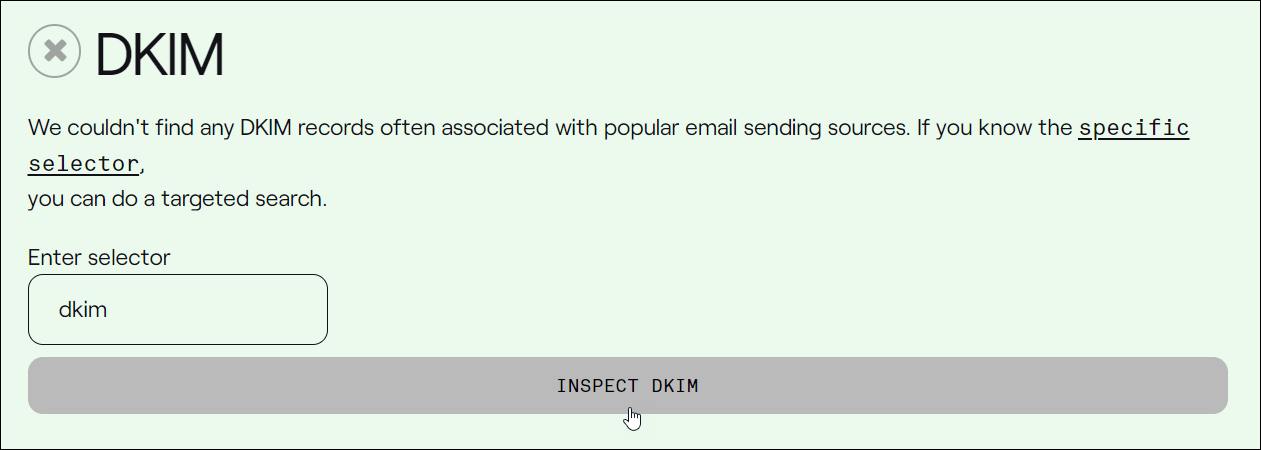

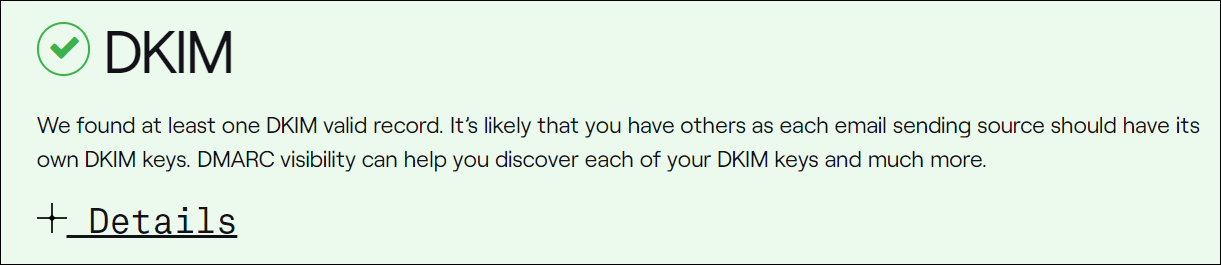

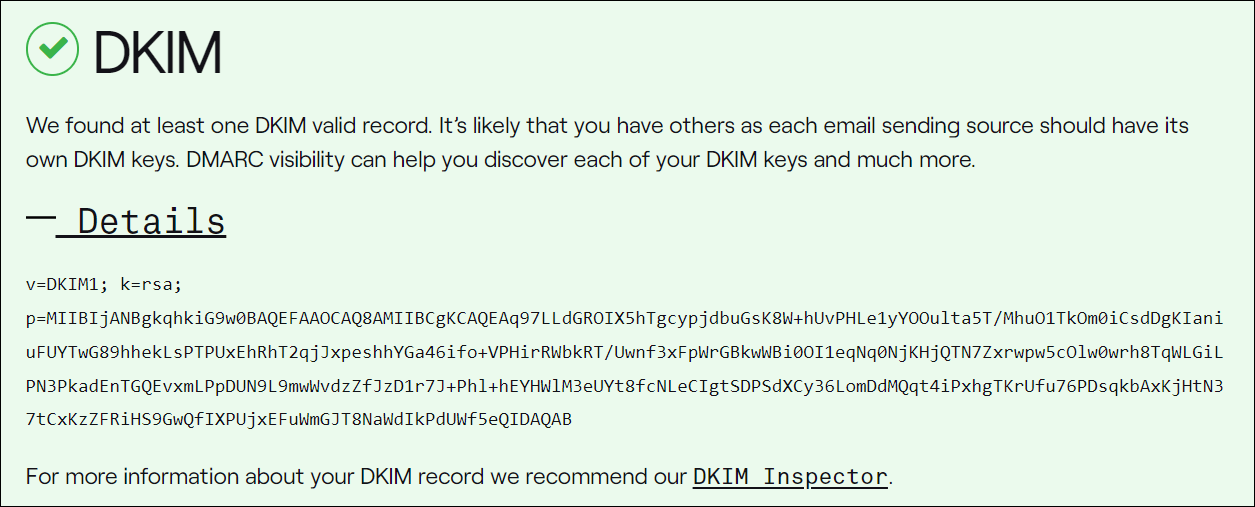

Ecco un altro suggerimento utile da tenere a mente se esegui un test sui tuoi domini di posta elettronica e ottieni un risultato del controllo DKIM come mostrato nello screenshot qui sotto...

Nel controllo precedente, lo strumento non è riuscito a trovare i record DKIM per il dominio email perché manca un selettore. Un selettore è normalmente incluso nel record DKIM quando viene inviata un'e-mail conforme.

Per trovare un selettore per completare questo controllo, procedi come segue:

- Avvia il tuo account e-mail e trova un'e-mail inviata dal dominio che stai controllando. In questo esempio utilizzeremo Gmail.

- Fare clic sull'icona con i puntini di sospensione verticali e selezionare Mostra originale dalle opzioni del menu

- Scorri verso il basso oltre la sezione delle intestazioni Internet fino ad arrivare al groviglio di codici.

- Cerca la parte

s=dell'intestazione della firma DKIM. Questo è il tuo selezionatore

Copia la parte del selettore e incollala nello strumento di controllo DKIM, quindi fai clic sul pulsante Ispeziona DKIM.

Questo dovrebbe risolverlo e far sì che la tua email superi il controllo DKIM.

Fare clic sul collegamento Dettagli per visualizzare ulteriori dettagli sui risultati.

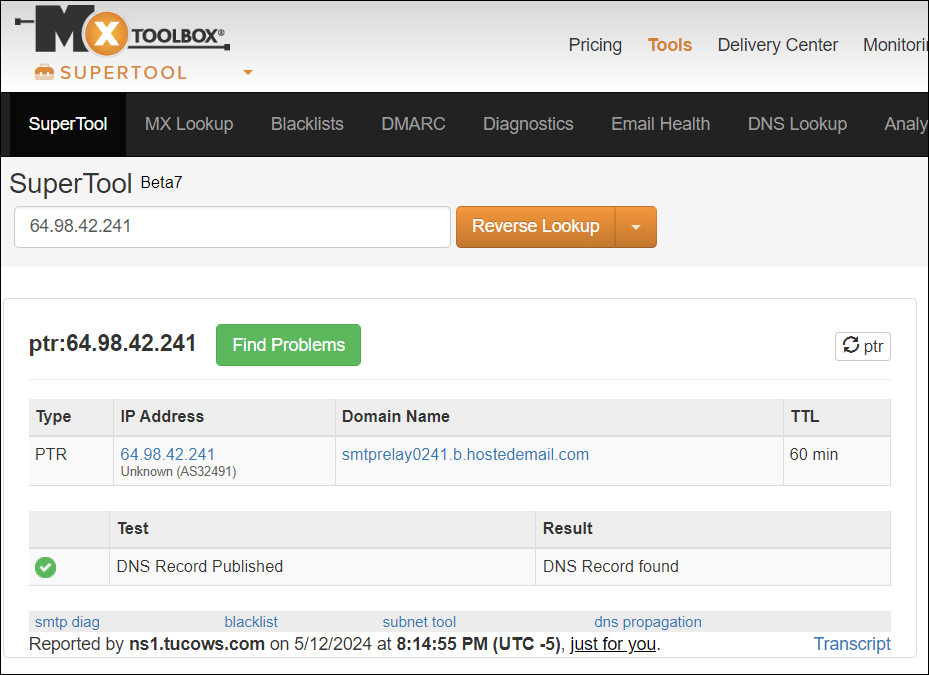

Controlla il PTR

Un record puntatore DNS, abbreviato in PTR, serve a collegare un indirizzo IP con il nome di dominio corrispondente. A differenza del record "A", che associa i nomi di dominio agli indirizzi IP, il record PTR esegue la funzione inversa associando gli indirizzi IP ai nomi di dominio.

Per verificare che i domini o gli IP di invio dispongano di record DNS diretti e inversi validi come richiesto, individuare e copiare innanzitutto l'indirizzo IP del dominio e-mail di invio nell'intestazione dell'e-mail...

Quindi incollalo in uno strumento di ricerca DNS inversa, come MXToolbox.com per verificare se il PTR è valido...

Anche se i controlli di cui sopra ti forniranno le informazioni giuste, ti consigliamo anche di testare la presenza di spam nella tua email. Ciò contribuirà a garantire una consegna ottimale per le tue e-mail.

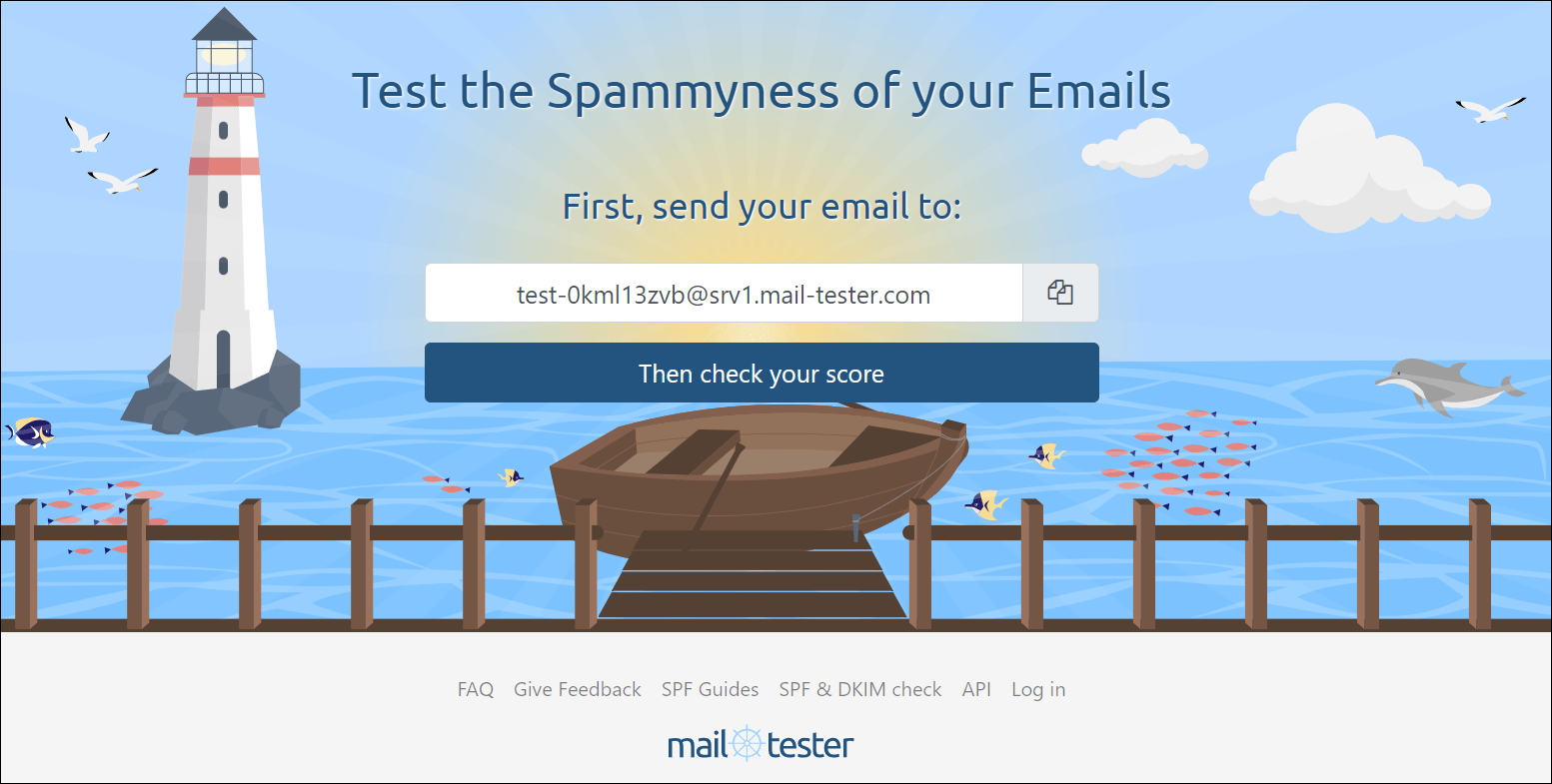

Ti consigliamo di utilizzare un servizio come Mail Tester (hanno anche uno strumento di controllo SPF e DKIM).

Ci auguriamo che questa guida ti abbia fornito una conoscenza di base di cosa significano SPF, DKIM e DMARC e di come utilizzare gli strumenti per verificare la validità dei domini di posta elettronica e risolvere potenziali problemi.

Se utilizzi (o prevedi di utilizzare) i servizi di webmail o hosting di posta elettronica di WPMU DEV, consulta la nostra guida su come ottimizzare la consegna della posta elettronica utilizzando i servizi di posta elettronica di WPMU DEV.

Migliori pratiche di invio di e-mail

Se prevedi di inviare qualsiasi tipo di invio di posta in blocco, ecco una panoramica delle principali pratiche di invio di e-mail da seguire per rimanere conformi alle nuove linee guida:

- Abbonamenti : invia email solo a coloro che hanno aderito. Se sei un mittente qualificato di email di massa, puoi utilizzare uno strumento gratuito come Postmaster Tools di Google per evitare contrassegni di spam e accedere regolarmente a dati e diagnostica sugli errori di consegna di Gmail, segnalazioni di spam, feedback ciclo, e altro ancora per garantire che il tasso di reclamo rimanga inferiore allo 0,3%.

- Gestione dell'abbonamento : abilita l'annullamento dell'iscrizione con un clic per una disattivazione efficiente. Consenti ai destinatari di rivedere e annullare l'iscrizione a mailing list specifiche.

- Formattazione dei messaggi : formatta le email secondo gli standard RFC 5322 e HTML. Evita di nascondere i contenuti e assicurati che le informazioni sul mittente siano chiare.

- Linee guida per l'invio : autenticare le e-mail con SPF e DKIM. Mantieni IP di invio coerenti e categorizza i messaggi. Utilizza una connessione TLS per la trasmissione di e-mail.

- Evitare pratiche di invio : non mescolare tipi di contenuto, impersonare altri o acquistare elenchi di posta elettronica.

- Aumenta lentamente il volume di invio : aumenta gradualmente il volume e monitora i parametri di consegna.

- Considerazioni speciali : garantire la conformità alle linee guida, in particolare per i fornitori di terze parti.

- Marketing di affiliazione ed esercizi di phishing : monitora regolarmente gli affiliati ed evita di inviare e-mail di phishing di prova.

Per linee guida più dettagliate sul mittente dell'e-mail, vedere: Guida di Google: Linee guida per il mittente dell'e-mail

Punti aggiuntivi e informazioni utili

Coprire tutto ciò che c'è da sapere sulla consegna della posta elettronica va oltre lo scopo di questo articolo. Tuttavia, abbiamo pensato di includere qui alcune informazioni utili aggiuntive per farti risparmiare ore di ricerca.

Invio di posta elettronica in blocco

Ecco alcune cose da tenere a mente quando pianifichi di inviare e-mail in blocco:

- Le email contraffatte rientrano nel limite di 5.000 mittenti in blocco . Secondo Yahoo, “le e-mail contraffatte verranno conteggiate ai fini della posta che esamineremo per l'applicazione. Se riscontri un problema di spoofing, dovresti implementare comunque una policy di applicazione DMARC (p=quarantena o p=rifiuto).”

- Anche i sottodomini sono soggetti ai requisiti . Saranno interessate le email non conformi inviate dal sottodominio di un dominio a livello organizzativo soggetto alla verifica DMARC.

Idee sbagliate sull'SPF (Sender Policy Framework)

Comprendere il ruolo di SPF nell'autenticazione della posta elettronica è importante, ma il protocollo presenta anche dei limiti. Ecco alcuni malintesi popolari sull’SPF:

- SPF proteggerà completamente il mio dominio dallo spoofing : SPF non protegge completamente l'indirizzo del mittente visibile all'utente. Verifica l'autorizzazione del dominio ma non protegge l'indirizzo del mittente. Utilizza DMARC per proteggere i nomi di dominio visibili dallo spoofing.

- L’implementazione di SPF è sufficiente per prevenire tutti i tentativi di spoofing e phishing : sebbene SPF sia una misura cruciale, non è una soluzione completa contro spoofing e phishing. Per una protezione completa sono necessari altri metodi di autenticazione e-mail (ad esempio DMARC).

- Includere il record SPF di un'azienda nelle e-mail garantisce un'autenticazione corretta : le aziende a volte richiedono erroneamente ai clienti di includere il proprio record SPF. Tuttavia, ciò potrebbe non autenticare efficacemente le e-mail e portare a configurazioni errate.

Idee sbagliate su DKIM (DomainKeys Identified Mail)

Come con SPF, è anche importante comprendere il ruolo svolto da DKIM nell'invio e consegna delle email, ma ci sono alcune idee sbagliate di cui essere consapevoli:

- Malinteso sulla crittografia : contrariamente alla credenza popolare, DKIM non crittografa le e-mail. Si concentra invece sulla verifica dell’integrità del messaggio attraverso gli hash sotto i tag “bh” e “b”, fornendo protezione contro attacchi di modifica e riproduzione, anche se protegge solo parzialmente dal furto di identità e dalla falsificazione. Una verifica DKIM riuscita indica l'autorizzazione del mittente e garantisce l'integrità del contenuto del messaggio durante il transito.

- Errore di falsificazione : c'è un malinteso secondo cui le firme DKIM possono essere falsificate poiché i loro dettagli sono disponibili pubblicamente nei record DNS. Tuttavia, DKIM si basa su un’infrastruttura a chiave pubblica (PKI) con una coppia di chiavi: pubblica e privata. Mentre la chiave pubblica è accessibile nei record DNS, la chiave privata risiede in modo sicuro sul server del fornitore di servizi di posta elettronica, garantendo l'autenticità del messaggio. Pertanto, le firme DKIM non possono essere falsificate poiché la chiave privata viene mantenuta riservata e utilizzata esclusivamente per la firma dei messaggi.

- Illusione di una soluzione anti-spam : sebbene DKIM aiuti a verificare l'autorizzazione del mittente e l'integrità del messaggio, non fornisce una soluzione definitiva allo spam. Sebbene riduca la probabilità che gli spammer utilizzino indirizzi e-mail contraffatti o rubati, non impedisce loro di acquistare domini e configurare record DKIM per continuare le proprie attività. Di conseguenza, ciò potrebbe inavvertitamente legittimare in una certa misura lo spam. Tuttavia, l’utilizzo autentico del dominio può mitigare gli attacchi di phishing, migliorando la sicurezza della posta elettronica contro tentativi dannosi, come le e-mail fraudolente presumibilmente provenienti da aziende legittime.

Per gli ultimi aggiornamenti sulle linee guida di Google per l'invio di email agli account Gmail personali e sui requisiti per l'invio di email collettive, consulta le Domande frequenti sulle linee guida per i mittenti di email di Google

Hai già ricevuto il messaggio?

Mentre la battaglia sempre più complessa e continua contro lo spam e-mail e il phishing da parte di sofisticati attori malintenzionati continua a intensificarsi, i principali fornitori come Google, Yahoo, Microsoft e altri hanno iniziato a imporre rigorosi requisiti di invio di e-mail per tutti gli utenti per garantire la consegna sicura delle e-mail ai destinatari. destinatari.

Speriamo che questo articolo ti abbia fornito tutte le informazioni necessarie per comprendere e rispettare tutte le linee guida e i requisiti per l'invio di e-mail che raggiungeranno le caselle di posta dei tuoi destinatari.

Consulta la nostra guida su come ottimizzare la consegna della posta elettronica utilizzando i servizi di posta elettronica di WPMU DEV per scoprire come la tua azienda può facilmente conformarsi a queste nuove regole di invio di posta elettronica.