Vulnerabilità del caricamento di file: come impedire agli hacker di sfruttarla

Pubblicato: 2023-04-19Sospetti che il tuo sito web abbia una vulnerabilità di caricamento file? Sei preoccupato che gli hacker lo sfruttino per hackerare il tuo sito?

Vorremmo poterti dire che non c'è nulla di cui preoccuparsi, ma la verità è che una vulnerabilità del caricamento di file è un problema serio.

Se un hacker trova questa vulnerabilità sul tuo sito, può dirottare il tuo sito e assumerne il pieno controllo. Possono causare gravi danni al tuo sito deturpando le tue pagine, eliminando file, rubando dati e persino inviando e-mail di spam ai tuoi clienti. Puoi controllare le principali vulnerabilità di WordPress qui.

Inoltre, le cose possono trasformarsi in problemi di sicurezza molto più grandi. Quando Google rileva l'hack, inserirà immediatamente nella blacklist il tuo sito Web per impedire agli utenti di Google di accedervi. Inoltre, il provider del tuo server web sospenderà il tuo account.

Ma non preoccuparti, puoi impedire che tutto ciò accada adottando le misure giuste per correggere e prevenire le vulnerabilità del caricamento di file sul tuo sito.

In questo articolo, spiegheremo cos'è una vulnerabilità del caricamento di file e ti mostreremo i modi più efficaci per proteggere il tuo sito da essa. Puoi anche scoprire come gli hacker hackerano WordPress.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Riflessioni finali”]

Che cos'è una vulnerabilità legata al caricamento di file?

Molti siti Web WordPress offrono ai visitatori la possibilità di caricare file per vari scopi. Ad esempio, un portale di lavoro consentirebbe a un utente di caricare un curriculum e certificati. Un sito Web bancario ti consentirebbe di caricare la documentazione di supporto come identità, indirizzo e prova del reddito. Quando un file viene caricato sul tuo sito, WordPress controlla il file e lo memorizza in una cartella specifica chiamata la directory dei caricamenti.

Generalmente, i documenti o alcuni file caricati dagli uploader di file sono in un formato che non può eseguire alcun comando senza mostrare alcun messaggio di errore.

Per le immagini, i formati accettati includono png e jpeg. Per i documenti, i formati includono PDF e Docx. E per i video, include l'estensione dei file mp3 e mp4. I formati oi tipi di file consentono di visualizzare solo questi file.

Come abbiamo detto, questi formati non sono eseguibili, il che significa che anche se contengono codice dannoso, il codice non può eseguire alcun comando sul tuo sito.

Generalmente, i campi di caricamento su un sito Web accettano solo file non eseguibili. Ma se non funziona correttamente, può iniziare ad accettare caricamenti di file senza restrizioni.

Gli hacker possono trarne vantaggio e caricare codici eseguibili in formati di file come file PHP, JavaScript ed exe. Questi file possono eseguire comandi che provocano il caos sul tuo sito web. Puoi verificare come prevenire gli attacchi di SQL injection.

Questa è la cosiddetta vulnerabilità del caricamento di file.

Nelle sezioni seguenti imparerai come proteggere il tuo sito web da tale vulnerabilità.

Fortunatamente, ci sono misure che puoi adottare per proteggere il tuo sito Web da tale vulnerabilità. Tuttavia, è importante capire come funziona questa vulnerabilità. Quindi, prima di discutere le misure di protezione, esamineremo più a fondo la vulnerabilità di base del caricamento dei file nella sezione successiva.

Quali sono i diversi tipi di vulnerabilità del caricamento di file?

In precedenza abbiamo spiegato come funziona la vulnerabilità del caricamento di file. Abbiamo detto che in un sito WordPress ci sono dei campi per caricare i file. Puoi caricare solo determinati tipi di file non eseguibili. Ma se il campo di caricamento non funziona correttamente (a causa di una vulnerabilità), gli hacker possono caricare file eseguibili dannosi.

Ora ci sono due modi in cui il campo di caricamento vulnerabile accetta un file.

1. Può accettare un file direttamente nel sito web. In tal caso, gli hacker possono caricare direttamente file dannosi. Questa è chiamata vulnerabilità del caricamento di file locali .

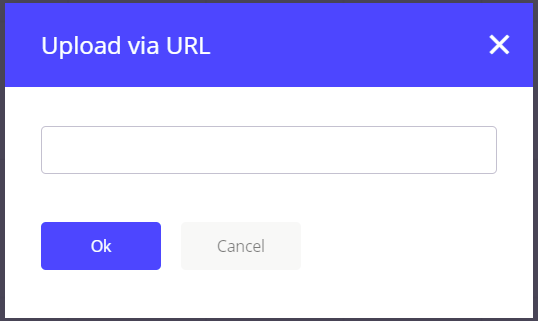

2. Alcuni campi di caricamento non consentono il caricamento diretto. Ti chiedono di caricare i tuoi file su un sito Web diverso, ad esempio su servizi cloud come GDrive, Dropbox.

Successivamente, devi condividere la posizione sotto forma di URL. Il sito Web recupererà il file dalla posizione. È un modo indiretto di caricare file che consente a un utente malintenzionato di caricare file dannosi su un sito Web. Questa è chiamata vulnerabilità del caricamento remoto .

La vulnerabilità del caricamento locale e la vulnerabilità del caricamento remoto sono i due diversi tipi di vulnerabilità del caricamento dei file.

Un esempio di vulnerabilità del caricamento remoto che viene subito in mente è la vulnerabilità di TimThumb. Era un popolare plug-in per il ridimensionamento delle immagini e la vulnerabilità ha colpito un gran numero di siti Web WordPress. Ha consentito agli utenti di importare immagini da siti Web di hosting di immagini (come imgur.com e flickr.com). Tuttavia, a causa della mancanza di misure di sicurezza, gli hacker sono stati anche in grado di caricare file dannosi, al posto delle immagini. Questi file possono avere un nome file diverso o dimensioni di file diverse. Ma il contenuto del file può essere molto pericoloso.

In che modo gli hacker sfruttano una vulnerabilità legata al caricamento di file?

Il processo di hacking di un sito Web è complesso e tecnico. L'abbiamo semplificato il più possibile e stabilito i passaggi in un modo che sia facile da capire per chiunque.

→ Gli hacker sono sempre alla ricerca di vulnerabilità tramite le quali possono accedere ai siti web.

→ In un sito web WordPress, è comune trovare vulnerabilità nei plugin e nei temi . Quando gli sviluppatori di plugin e temi vengono a conoscenza di tali vulnerabilità, rilasciano rapidamente un aggiornamento.

→ Gli aggiornamenti contengono i dettagli della correzione, ovvero il modo in cui gli hacker apprendono che un plug-in o un tema specifico presenta una vulnerabilità che può essere sfruttata.

Scopri di più sulle comuni tecniche di hacking dei siti web.

Cosa succede quando non aggiorni il tuo sito?

→ Gli hacker raramente prendono di mira un singolo sito web. Esaminano Internet per trovare migliaia di siti Web che utilizzano il plug-in vulnerabile. Molti proprietari di siti Web tendono a rinviare gli aggiornamenti poiché non sono consapevoli dell'importanza degli aggiornamenti di WordPress. Continuano a funzionare su vecchie versioni del plugin che sono vulnerabili.

→ Supponiamo che tu stia utilizzando un plugin per abilitare una sezione commenti sul tuo blog. Gli sviluppatori di questo plugin hanno recentemente scoperto una vulnerabilità di caricamento dei file. Per risolverlo, hanno rilasciato una patch tramite un aggiornamento. Per qualche ragione, non sei riuscito ad aggiornare il plugin. La vulnerabilità rimane nel plugin. Gli hacker scoprono che il tuo sito utilizza la vecchia versione del plug-in dei commenti. Caricano file dannosi nel tuo sito Web sfruttando la vulnerabilità del caricamento di file (test di penetrazione). Il file contiene script che utilizzano i quali possono avviare l'esecuzione di attività dannose.

→ Una volta che i file infetti sono all'interno del tuo sito web, gli hacker eseguono comandi che consentono loro di rubare dati sensibili come le credenziali di accesso al database del tuo sito web. Possono intensificare ulteriormente l'hacking utilizzando i dati per accedere al tuo sito Web e ottenere il controllo completo del tuo sito.

Come proteggere il tuo sito Web dalla vulnerabilità del caricamento di file?

Come accennato in precedenza, una vulnerabilità del caricamento di file può avere un impatto tecnico devastante sul tuo sito web. Tuttavia, se implementi i seguenti passaggi, puoi correggere la vulnerabilità e proteggere il tuo sito dagli hacker.

Ecco 6 importanti misure di sicurezza del sito Web che ti consigliamo di adottare immediatamente:

1. Installa un plugin per la sicurezza di WordPress

È una buona idea avere un plugin per la sicurezza di WordPress installato sul tuo sito. Come accennato in precedenza, le vulnerabilità sono destinate a comparire e per qualche motivo, se non sei in grado di aggiornare il plug-in, gli hacker ne trarranno vantaggio e hackereranno il tuo sito.

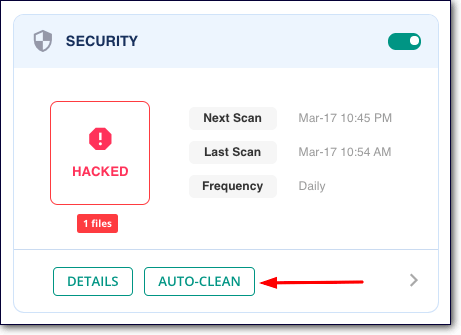

Ti consigliamo di utilizzare il nostro plug-in di sicurezza: MalCare. Viene fornito con uno scanner e un pulitore, tra le altre cose. Lo scanner utilizza tecniche di rilevamento avanzate per trovare malware nascosto. E il pulitore è automatizzato, il che ti consente di pulire il tuo sito Web con pochi clic.

Lo scanner di vulnerabilità del plug-in eseguirà la scansione del tuo sito Web ogni giorno e ti avviserà immediatamente dell'attacco. Ti aiuterà anche a ripulire il tuo sito web in meno di un minuto prima che gli hacker possano danneggiarlo.

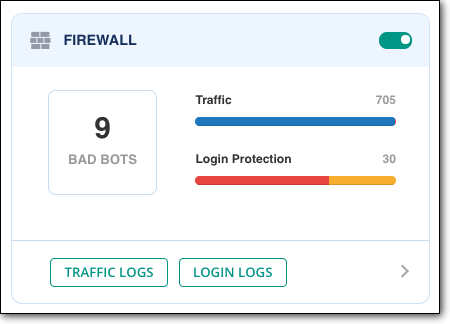

Inoltre, i plug-in di sicurezza proteggono il tuo sito Web tramite un firewall WordPress.

Un firewall WordPress funziona come il tuo supereroe della sicurezza web che impedisce al traffico dannoso di accedere al tuo sito web. Controlla tutto il traffico in entrata del tuo sito web. Consente al traffico buono di accedere al tuo sito e il traffico cattivo viene prontamente bloccato.

Ciò significa che anche se il tuo sito Web contiene vulnerabilità, gli hacker non possono sfruttarlo perché gli viene impedito l'accesso al sito Web dal firewall.

2. Mantieni aggiornato il tuo sito web

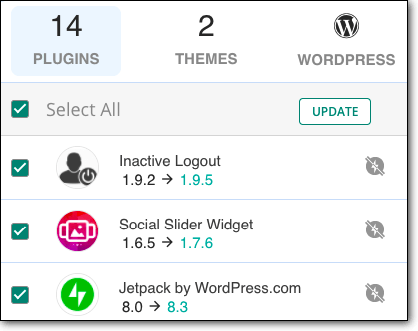

Abbiamo discusso in precedenza che quando gli sviluppatori scoprono una vulnerabilità di caricamento di file nel loro plugin o tema, la correggono e rilasciano una versione aggiornata. La nuova versione conterrà una patch di sicurezza per le applicazioni web. Una volta eseguito l'aggiornamento a questa versione, la vulnerabilità del caricamento dei file verrà risolta sul tuo sito.

Detto questo, gli aggiornamenti a volte possono essere una seccatura. Sono spesso disponibili e talvolta possono causare interruzioni o malfunzionamenti del tuo sito. Ti consigliamo di riservare del tempo ogni settimana per aggiornare il tuo sito Web in modo sicuro utilizzando un sito di staging.

Puoi utilizzare il nostro plug-in, MalCare, per configurare un sito di staging e testare gli aggiornamenti prima di installarli sul tuo sito live. Se esegui più siti Web, il plug-in ti consente di gestirli e aggiornarli tutti da una dashboard centralizzata. Questo rende gli aggiornamenti più facili, veloci e senza problemi.

3. Acquista plugin e temi da mercati rinomati

Le vulnerabilità si sviluppano spesso in temi e plugin di scarsa qualità. Questo è il motivo per cui suggeriamo di utilizzare solo temi e plugin di buona qualità. Un buon modo per determinare la qualità del software è acquistarli da mercati rinomati come Themeforest, CodeCanyon, Evanto, Mojo Marketplace, ecc.

I mercati rinomati hanno politiche e protocolli di sicurezza rigorosi che gli sviluppatori devono seguire. Quindi i prodotti disponibili su queste piattaforme sono creati con cura e mantenuti bene.

4. Ritirare la funzione di caricamento file (se possibile)

Se ritieni che la funzione di caricamento dei file sul tuo sito Web non sia importante, potresti considerare di disabilitare la funzione.

Per alcuni siti Web come i siti di reclutamento, questa potrebbe non essere un'opzione. Tuttavia, se la funzione di caricamento file non è richiesta sul tuo sito web, ti consigliamo vivamente di ritirarla.

Se utilizzi un plug-in per eseguire la funzione di caricamento dei file, ti suggeriamo di disattivare ed eliminare il plug-in. Ciò eliminerà del tutto la possibilità di una vulnerabilità di caricamento di file.

5. Modifica della posizione di archiviazione dei file caricati (rischioso)

Tutto ciò che viene caricato sul tuo sito Web WordPress viene archiviato nella cartella Upload. La cartella si trova all'interno della directory public_html che memorizza tutti i file critici del tuo sito Web WordPress.

Quando gli hacker caricano un file dannoso nella cartella Upload, consente loro di ottenere l'accesso alla directory public_html, ovvero l'intero sito web.

Se sposti la cartella Upload fuori da questa directory, sarà molto più difficile ottenere il controllo del tuo sito web.

ATTENZIONE: lo spostamento della cartella di caricamento richiede esperienza, quindi se non hai familiarità con il funzionamento interno di WordPress, ti suggeriamo di saltare questo passaggio. Anche se conosci WordPress, ti consigliamo vivamente di eseguire backup completi del sito Web prima di apportare modifiche. Il minimo passo falso può causare la rottura del tuo sito web.

Queste sono le 6 misure di prevenzione della vulnerabilità del caricamento di file. Adottando queste misure, il tuo sito sarà protetto dalle vulnerabilità del caricamento di file. Questo ci porta alla fine della prevenzione delle vulnerabilità di caricamento dei file sul tuo sito WordPress.

Insomma

Proteggere il tuo sito WordPress dalle vulnerabilità del caricamento di file è un passo per garantire che il tuo sito web sia sicuro e protetto dagli attacchi di hacking.

Tuttavia, gli hacker hanno molti altri modi per tentare di entrare nel tuo sito. Per prevenire qualsiasi tipo di tentativo di hacking sul tuo sito Web, ti consigliamo quanto segue:

1. Avere sempre un plugin di sicurezza come MalCare installato sul tuo sito. Il plug-in viene fornito con uno scanner di sicurezza che scansionerà e monitorerà il tuo sito quotidianamente. Il suo firewall impedirà inoltre agli hacker di accedere al tuo sito.

2. Aggiorna regolarmente il tuo sito WordPress. Assicurati di utilizzare l'ultima versione del core di WordPress e tutti i plugin e i temi installati sul tuo sito web.

3. E infine, rafforza il tuo sito WordPress. Le misure di rafforzamento del sito garantiranno che il tuo sito sia difficile da violare per gli hacker.

Prendi queste misure in modo da poter stare tranquillo sapendo che il tuo sito è sicuro.

Prova subito il plug-in di sicurezza MalCare !