Come proteggere il tuo sito dagli attacchi di esecuzione di codice in remoto (5 modi)

Pubblicato: 2022-05-19Se gestisci un sito WordPress, potresti essere consapevole dei numerosi rischi per la sicurezza che potrebbero minacciare la tua attività. Ad esempio, gli attacchi Remote Code Execution (RCE) possono sfruttare le vulnerabilità del tuo sito Web per rubare dati, distruggere i tuoi contenuti o impossessarsi del tuo sito.

Fortunatamente, puoi facilmente proteggere il tuo sito web comprendendo i dettagli di questo tipo di attacco. Con una conoscenza adeguata, puoi intraprendere le misure necessarie per proteggere il tuo sito Web dagli hack RCE.

In questo post, discuteremo degli attacchi RCE e di come possono danneggiare il tuo sito web. Quindi, discuteremo cinque modi in cui puoi proteggere il tuo sito, incluso l'utilizzo di un Web Application Firewall (WAF). Entriamo subito!

Una panoramica degli attacchi di esecuzione remota

RCE è un attacco informatico in cui un hacker esegue in remoto comandi di codice sul dispositivo di qualcuno. Questi attacchi possono verificarsi se l'host scarica inconsapevolmente malware dannoso. Quindi, l'hacker può installare malware per il furto di dati e negare l'accesso ai file degli utenti fino a quando il proprietario non paga un riscatto o estrae criptovaluta.

Inoltre, una volta che un utente malintenzionato ha esposto una vulnerabilità, può esercitare il controllo completo sulle tue informazioni e sul tuo dispositivo. I dati dei tuoi clienti potrebbero essere compromessi, potresti perdere i file del tuo sito Web e la tua reputazione potrebbe essere distrutta per sempre.

Inoltre, gli attacchi RCE sono in aumento, passando dal 7 al 27% delle vulnerabilità critiche più comuni tra il 2019 e il 2020. Questo aumento è probabilmente dovuto alla pandemia di COVID-19 che ha spostato molte aziende in un ambiente virtual-first.

Come proteggere il tuo sito Web dagli attacchi di esecuzione di codice in remoto (5 modi)

Abbiamo appena coperto i pericoli degli attacchi RCE. Ora, discutiamo di cinque modi per proteggere il tuo sito Web da loro!

1. Installare un firewall per applicazioni Web

Un Web Application Firewall (WAF) è un eccellente strumento di prevenzione in grado di proteggere il tuo sito da vari rischi per la sicurezza, inclusi gli attacchi RCE. Monitora e filtra il traffico HTTP per impedire a parti sospette di violare le tue difese. In sostanza, funge da buffer tra il tuo server web e il traffico in entrata.

Ad esempio, uno strumento come Sucuri WAF può salvaguardare il tuo sito dagli attacchi RCE, accelerare i tempi di caricamento e persino aumentare la disponibilità del tuo sito web:

Oltre a proteggere il tuo sito dagli attacchi RCE, Sucuri può rimuovere il codice dannoso esistente sul tuo sito e prevenire gli attacchi DDoS. A seconda del tuo host web, il tuo servizio di hosting potrebbe anche essere dotato di protezione WAF.

2. Assicurati che il tuo software sia aggiornato

Mantenere aggiornato tutto il software del tuo sito Web è fondamentale per la prevenzione della RCE. Pertanto, è fondamentale monitorare costantemente il tuo sito per nuovi aggiornamenti a temi, plug-in e al software principale di WordPress.

Gli sviluppatori dietro WordPress, plugin e temi implementano regolarmente aggiornamenti che migliorano la sicurezza e la funzionalità. Pertanto, aggiornare il tuo sito il più spesso possibile riduce al minimo i rischi per la sicurezza che gli hacker RCE potrebbero sfruttare.

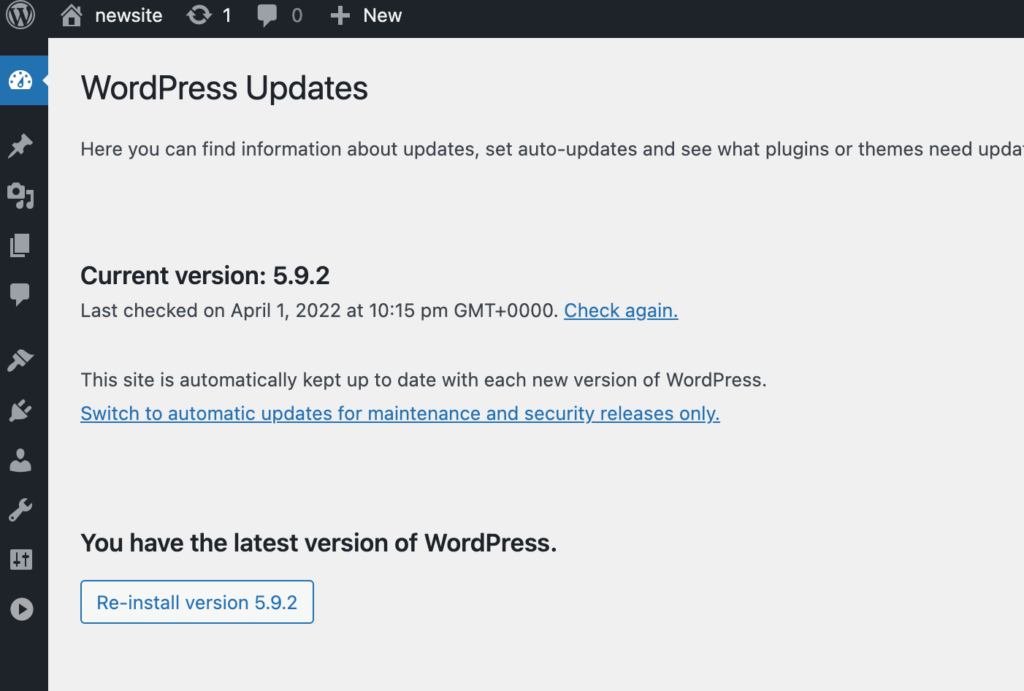

Vai a Dashboard> Aggiornamenti nella dashboard di WordPress per aggiornare manualmente il tuo software. Qui puoi visualizzare tutti gli aggiornamenti disponibili e abilitarli facendo clic su di essi:

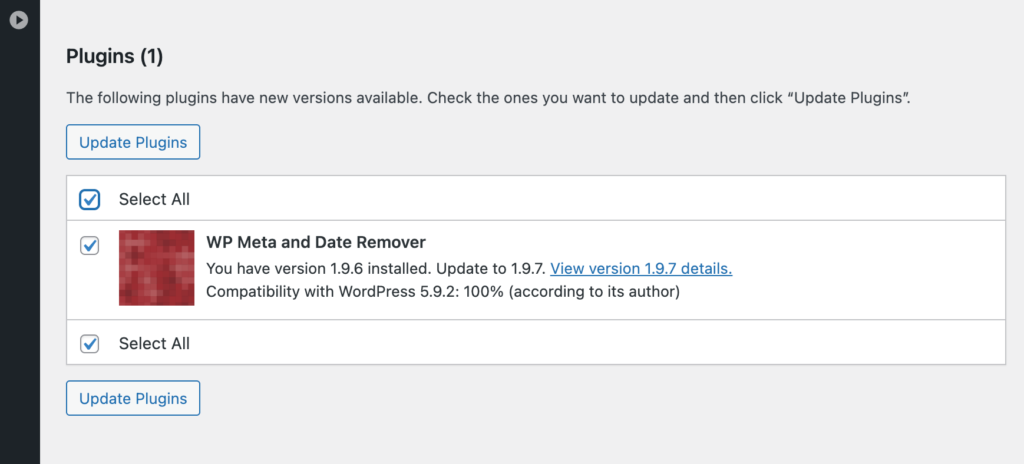

Se disponi di plug-in obsoleti, fai clic su Seleziona tutto e Aggiorna plug -in per accedere alle versioni più recenti:

In alternativa, puoi collaborare con un provider di hosting WordPress gestito. Questa azienda si occupa di molteplici attività dietro le quinte come aggiornamenti automatici, sicurezza del sito Web e miglioramenti delle prestazioni. La scelta di un host gestito può proteggere automaticamente il tuo sito da attacchi RCE e altre minacce alla sicurezza.

Ad esempio, WP Engine è un host web affidabile con un sofisticato WAF, aggiornamenti automatici, backup giornalieri e accesso sia a una rete di distribuzione dei contenuti (CDN) che a una certificazione SSL:

I piani di hosting di WP Engine partono da $ 23 al mese. Questo pacchetto supporta un sito Web e 25.000 visitatori mensili.

3. Utilizzare la protezione da overflow del buffer

Un buffer contiene i dati in una zona di archiviazione di memoria mentre vengono trasferiti tra posizioni diverse. L'overflow si verifica quando la quantità di dati supera la capacità del buffer. Quando ciò accade, il programma di scrittura dei dati inizia a sovrascrivere altre posizioni di memoria.

Se si verifica un overflow del buffer, può consentire agli sfruttatori di sovrascrivere la memoria del software. Possono aggiungere codice dannoso e commettere un attacco RCE. Pertanto, la protezione del sito dall'overflow del buffer è fondamentale per prevenire le minacce RCE.

Fortunatamente, la protezione dall'overflow del buffer è in genere integrata nella maggior parte delle librerie di codici dei temi in WordPress. Linguaggi come C/C++ potrebbero non avere la protezione da overflow del buffer, ma Javascript, PERL e C# sì.

Pertanto, ti consigliamo anche di seguire le migliori pratiche di codifica per proteggerti dall'overflow del buffer durante lo sviluppo del tuo sito.

4. Limitare le autorizzazioni di accesso degli utenti

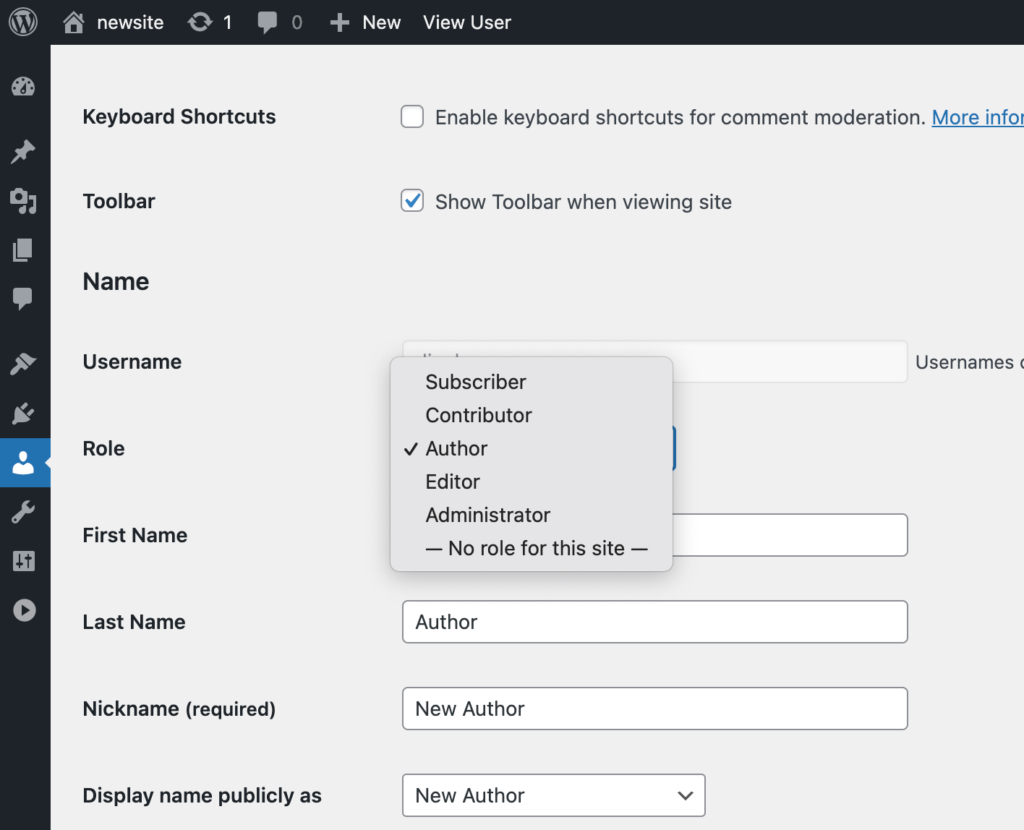

In WordPress, puoi assegnare più autorizzazioni diverse ai tuoi utenti. Ad esempio, ci sono amministratori, editori, autori, collaboratori e abbonati. Ogni tipo di utente ha autorizzazioni diverse e solo l'amministratore può modificare direttamente il codice.

Garantendo che ogni utente abbia solo il livello di accesso di cui ha bisogno per svolgere il proprio lavoro, il tuo sito non sarà completamente compromesso se un hacker si infiltra in uno dei ruoli utente.

Ad esempio, se hai scrittori freelance sul tuo blog, considera di assegnarli come editori, autori o contributori, a seconda dei loro ruoli.

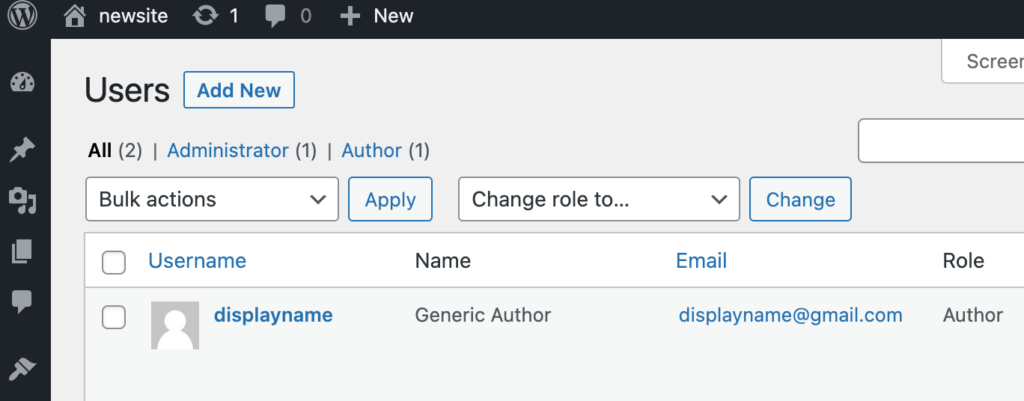

Passa a Utenti > Tutti gli utenti nella dashboard di WordPress per modificare i ruoli utente. Quindi, fai clic su Modifica sotto l'utente che desideri modificare:

Quindi, scorri verso il basso fino a Ruolo e seleziona un ruolo appropriato per l'utente dal menu a discesa:

Come regola generale, non dare a nessuno il ruolo di amministratore a meno che tu non voglia che abbia pieno accesso al tuo sito e al suo codice.

5. Utilizzare il software di rilevamento delle intrusioni

Il software di rilevamento delle intrusioni (IDS) esegue la scansione del traffico in entrata e in uscita del tuo sito Web e ti avvisa se rileva attività sospette. Con queste notifiche, saprai quando e se è necessario adottare misure proattive contro gli attacchi RCE.

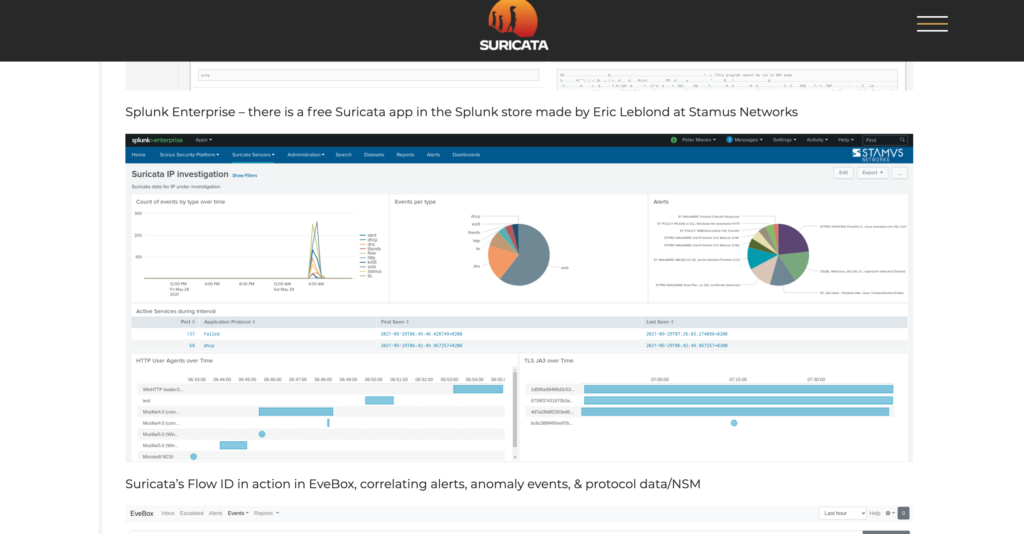

Suricata è un esempio di uno strumento IDS gratuito e open source che può avvisarti quando la tua rete riceve richieste sospette:

Oltre al rilevamento delle intrusioni, Suricata fornisce servizi quali:

- Registrazione e analisi TLS/SSL

- Registrazione HTTP

- Registrazione DNS

Suricata fornisce inoltre agli utenti un pannello di controllo completo di analisi, eventi per tipo, avvisi e user agent HTTP nel tempo.

Conclusione

Mantenere aggiornata la tua sicurezza è un compito essenziale come proprietario di un sito WordPress. Se gli hacker possono accedere al tuo sito e rubare i dati dei clienti, probabilmente dovrai affrontare gravi sanzioni legali e finanziarie. Tuttavia, puoi contrastare gli attacchi informatici comuni come l'esecuzione di codice remoto (RCE) prendendo semplici precauzioni.

In questo post, abbiamo discusso cinque metodi per proteggere il tuo sito Web dagli attacchi RCE:

- Installare un Web Application Firewall (WAF).

- Assicurati che il software del tuo sito web sia aggiornato per ridurre i rischi per la sicurezza.

- Assicurati che il tuo sito web sia protetto contro l'overflow del buffer.

- Limita i permessi di accesso dei tuoi utenti.

- Utilizzare il software di rilevamento delle intrusioni (IDS).

Hai altre domande sugli attacchi Remote Code Execution e su come proteggerli? Fatecelo sapere nella sezione commenti qui sotto!