Motivi per cui gli hacker hackerano i siti WordPress - MalCare

Pubblicato: 2023-04-13Perché gli hacker hackerano: i siti Web WordPress sono un obiettivo popolare per gli hacker. Ogni giorno vengono creati 714 nuovi siti WordPress , il che rende WordPress il servizio di gestione dei contenuti in più rapida crescita al mondo. Questo tipo di popolarità ha un prezzo. Viene fornito con un bersaglio posizionato sul retro. Spiega perché gli hacker scelgono di prendere di mira WordPress più di qualsiasi altro CMS, ma la domanda rimane: cosa guadagnano gli hacker dall'hacking dei siti web?

I siti Web possono essere violati con un motivo o in modo casuale perché gli hacker hanno imparato a utilizzare ogni sito Web. Per comprendere l'esatta natura del payoff, dobbiamo prima capire le intenzioni degli hacker che possono essere classificati in tre gruppi:

- Hacktivisti

- Hacker dal cappello bianco

- Hacker dal cappello nero

Hacktivisti

Gli attivisti che hackerano i siti Web con l'obiettivo di portare consapevolezza su un problema sono chiamati hacktivisti. La maggior parte delle volte gli attivisti informatici deturpano le pagine del sito Web e iniettano informazioni sensibili che vogliono che i visitatori vedano. Prendi la fuga di notizie dai Panama Papers in cui gli attivisti informatici hanno fatto irruzione nei siti Web della CIA e dell'FBI, hanno estratto informazioni ufficiali e successivamente le hanno pubblicate online. Un'altra volta gli hacktivisti hanno deturpato il sito web dell'ISIS con droghe che migliorano le prestazioni. Se l'hacktivismo sia un crimine è oggetto di dibattito. Mentre i sostenitori gridano che è una forma di libertà di parola, gli oppositori sostengono che sia la violazione di proprietà che danneggia la visibilità del marchio.

Hacker dal cappello bianco

Questi hacker non hanno intenzioni dannose perché cercano vulnerabilità che possono essere segnalate in modo responsabile. Gli hacker white-hat sono sviluppatori stessi o fanno parte di un team di sicurezza responsabile dell'eliminazione delle vulnerabilità, contribuendo così a rendere la community di WordPress un'esperienza sicura.

Black Hat Hacker

Gli hacker black-hat sono quelli che sfruttano le vulnerabilità per i propri guadagni personali. Sono generalmente temuti e non apprezzati perché spesso irrompono nei siti Web per rubare, modificare o utilizzare le risorse di quel sito. In generale, la maggior parte degli hacker black-hat non prende di mira siti Web specifici poiché non cercano di promuovere un'agenda come gli attivisti informatici né cercano vulnerabilità specifiche per il bene superiore. Usano principalmente Kali Linux e non sono estranei all'uso di tecniche di forzatura bruta per trovare nomi utente e password per l'hacking dei siti Web WordPress.

Perché gli hacker hackerano i siti WordPress?

La loro intenzione può essere suddivisa in 3 categorie, vale a dire:

- Per Reputazione

- Sfruttamento della risorsa

- Accesso alle informazioni

1. Per la reputazione:

Gli hacker black-hat che cercano una reputazione nella comunità degli hacker possono essere divisi in due tipi: hacker esperti e script kiddies .

Gli script kiddies sono dilettanti che utilizzano strumenti prontamente disponibili per entrare nei siti web. Il loro scopo principale è ottenere il riconoscimento tra i loro pari e di solito non hanno intenzioni malevole. Oltre alle conoscenze tecniche, la comunità degli hacker conta anche la furia che un hacker è in grado di creare da solo. Dato che gli script kiddies sono dei dilettanti, eseguire hack per loro è un'esperienza di apprendimento. È una strada verso una maggiore esperienza e una maggiore reputazione e accettazione nella comunità degli hacker. Uno script kiddy diventa un hacker esperto quando non fa più affidamento sugli strumenti per eseguire hack e può aggirare le normali misure di sicurezza utilizzando il codice dannoso che crea.

Gli hacker esperti sono interessati a salire la scala della reputazione che consentirà loro di avere potere sulla comunità e inoltre verranno pagati bene per i loro servizi . Alcuni anni fa c'era un forum chiamato Darkode che era un po' come un mercato nero online. Gli hacker black-hat avevano profili sul sito web e c'era un sistema di classificazione in atto. La classifica dipenderebbe da criteri come il numero di siti Web violati, le difficoltà incontrate durante l'hacking, quanto erano grandi i siti e, infine, quanto erano soddisfatti i clienti del servizio (supponendo che l'hacking sia stato effettuato a seguito di una richiesta fatta da un cliente ). Più alto è il punteggio, maggiore è il riconoscimento e i clienti pagherebbero di più per i loro servizi.

Se si tratta di un grande sito Web con una buona reputazione, o se gli hacker dovessero superare una grande barriera di sicurezza, verrebbero venerati da una comunità. Gli hacker esperti sono anche abili nell'utilizzo delle risorse. Non tutte le informazioni che acquisiscono sono utili per loro, quindi le vendono ad acquirenti disposti a pagare una cifra considerevole per i dati estratti.

2. Sfruttamento delle risorse del sito web

Cosa costituisce una risorsa di un sito web? In generale, coinvolge il database del sito Web, il server del sito, i suoi utenti e i visitatori. Questo è ciò che cercano molti hacker black-hat. Diversi hacker irrompono in WordPress con l'intenzione di utilizzare le risorse del sito Web per eseguire azioni come:

- Attaccare altri siti web

- WordPress Invio di e-mail di spam

- Archiviazione di file illegali

- Minare criptovaluta

- WordPress Pharma hack, ecc

Attaccare altri siti web

L'utilizzo di un sito per attaccare altri siti Web è rischioso perché sono facili da tracciare. Inoltre, fare affidamento su un sito significa che, se è nella lista nera, l'operazione di hacking è destinata a fallire. Questo è il motivo per cui gli hacker sono sempre alla ricerca di nuovi siti Web che possono utilizzare per attaccare siti Web mirati. Più siti Web significano una scala di esecuzione più ampia.

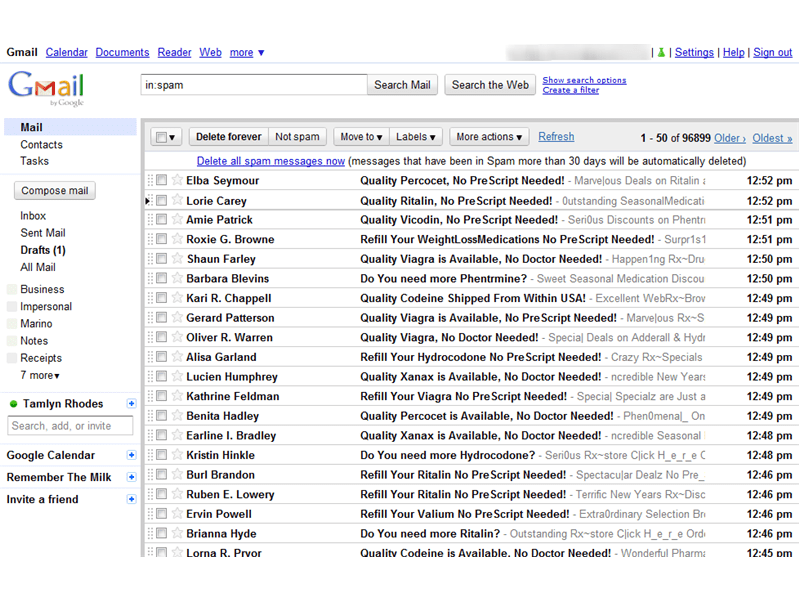

Invio di e-mail di spam

Chiunque abbia avuto un account e-mail deve essersi imbattuto in e-mail di spam. Le e-mail di spam sono inevitabili. Gli hacker utilizzano spesso siti compromessi per inviare centinaia di migliaia di e-mail di spam per scopi come l'acquisizione di credenziali bancarie o la vendita di droghe illegali, ecc . Agli hacker piace mantenerlo così perché nel momento in cui il proprietario del sito scopre che ripuliranno il sito, cancelleranno le backdoor e l'hacker non sarà più in grado di accedere al sito né utilizzare le sue risorse.

Archiviazione di file illegali

A volte gli hacker archiviano milioni di file come shareware, video mp3, film piratati che tendono a occupare molto spazio su disco del tuo sito web. Quando questi file vengono eseguiti sul tuo server, tendono a impantanare il tuo sito. Quando gli host web lo scoprono, sospendono il sito compromesso e Google lo inserisce nella blacklist. Ciò significa che perdi traffico organico e la tua reputazione subisce un duro colpo.

Minare criptovaluta

Al giorno d'oggi, la criptovaluta più popolare è Bitcoin. Viene generato attraverso un processo chiamato "mining". Negli ultimi anni, Bitcoin è diventato una tale rabbia che la comunità degli hacker ha mostrato un particolare interesse per esso, in particolare le persone che vogliono arricchirsi rapidamente. A tale scopo, irrompono nei siti Web e installano minatori di criptovaluta che generano criptovaluta ogni volta che un visitatore richiede una pagina del sito compromesso. Ciò ha effetti negativi sul sito Web come se Google lo scoprisse, il sito compromesso verrà inserito nella lista nera.

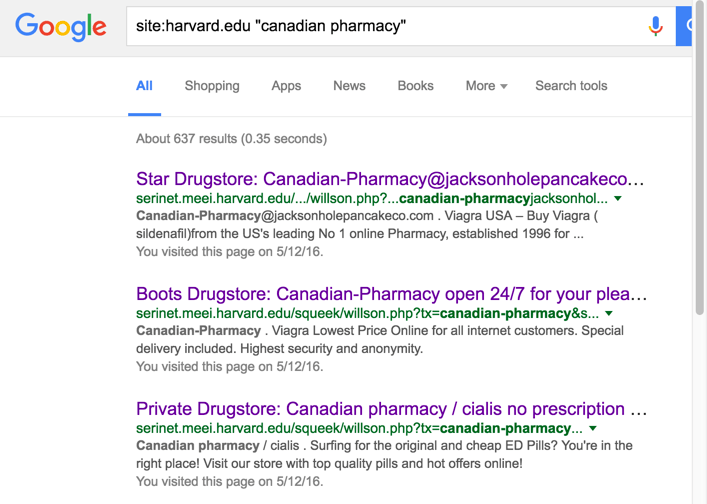

Hack farmaceutici

Su Internet, ci sono restrizioni su alcuni farmaci che spingono alcune aziende farmaceutiche ad hackerare siti Web, manipolare i risultati di ricerca con parole chiave spam e riempire le pagine con annunci di droghe illegali. Lo fanno per sfruttare i visitatori del tuo sito Web che verrebbero respinti e non visiterebbero mai più il tuo sito. Oppure faranno clic sull'annuncio e verranno reindirizzati al sito Web dell'hacker.

3. Accesso alle informazioni

I dati, soprattutto per i siti di e-commerce, sono preziosi. Questi dati non sono disponibili pubblicamente e quindi sono unici. Gli hacker black-hat a volte hackerano i siti per recuperare dati o informazioni come indirizzi di contatto, cartelle cliniche, preferenze personali, immagini, informazioni finanziarie, ecc. Gli hacker utilizzano queste informazioni:

- Danneggiare la reputazione pubblicando dati sensibili.

- Per vendere queste informazioni sensibili online.

- Per ricattare il sito Web da cui sono stati recuperati i dati e molto altro.

Pubblicazione di informazioni senza consenso

Non devono essere solo informazioni finanziarie! Anche dati come l'indirizzo e-mail possono essere utilizzati per lanciare un massiccio attacco di spam. Altri tentativi dannosi potrebbero essere sulla linea di danneggiare la reputazione di un individuo pubblicando immagini sensibili. Se il sito violato svolge attività online, la pubblicazione delle informazioni sui clienti non solo danneggerà la reputazione della struttura, ma rovinerà anche la fiducia dei tuoi clienti.

Vendita di informazioni online

Alcuni vendono dati di celebrità (prendiamo il caso delle foto iCloud di Pippa Middleton) per benefici monetari, altri si rivolgono a siti Web medici per dati come numeri di previdenza sociale, assistenza sanitaria e informazioni mediche. Questi casi di furto di identità dimostrano che gli hacker non si limitano a prendere di mira le informazioni finanziarie. C'è anche una buona ragione. Per vendere dati finanziari, gli hacker devono correre contro il tempo perché informazioni come la password possono essere modificate. Inoltre, le persone i cui dati vengono rubati intraprendono azioni precauzionali immediate come cambiare banca, bloccare carte, ecc. Gli hacker possono ottenere un buon prezzo per i dati finanziari rubati solo se sono ancora validi. La validità del furto di identità è molto più lunga e quindi i ritorni sono molto più alti.

Non si può fare a meno di pensare cosa fanno gli acquirenti con le informazioni? Utilizzando le informazioni, gli acquirenti:

- Crea ID falsi che usano per eseguire intenzioni dannose

- Richiedi i farmaci prescritti

- Prendi prestiti dalle banche

- Ottieni carte di credito utilizzando l'identità di qualcun altro

Poiché esiste una buona richiesta di questi dati, il che mette a rischio i siti Web con qualsiasi tipo di informazione sull'utente. Con guadagni come quelli che abbiamo menzionato sopra, non sorprende che gli hacker black-hat siano richiesti. E poiché i guadagni sono così alti, gli hacker fanno di tutto per procurarsi informazioni sensibili. Spesso dopo aver estratto le informazioni, gli hacker lasciano backdoor che consentono loro di accedere successivamente al sito web. Pertanto, il proprietario del sito Web deve pianificare il peggio in anticipo. Segui le migliori pratiche di sicurezza e poi spera per il meglio.