Protezione delle applicazioni Web: strategie e migliori pratiche

Pubblicato: 2024-06-24- Comprendere le minacce alle applicazioni Web

- Migliori pratiche per la protezione delle applicazioni Web

- Conclusione

La sicurezza delle applicazioni dei siti Web è più importante poiché Internet assume un ruolo centrale nelle moderne operazioni aziendali. Le minacce informatiche continuano ad evolversi, rendendo necessario per le organizzazioni dare priorità alle misure di sicurezza.

Le applicazioni Web sono gateway per dati sensibili, rendendole un bersaglio per malintenzionati. Il settore della sicurezza informatica continua a cambiare, con l’emergere di nuovi vettori di attacco e vulnerabilità. Adottare un approccio proattivo e globale alla sicurezza è molto importante.

Puoi anche leggere di più: Guida alla sicurezza di WordPress per principianti 2024

Comprendere le minacce alle applicazioni Web

Conoscere la natura del panorama delle minacce è importante per proteggere le applicazioni web. Le minacce includono vari tipi di vulnerabilità che possono compromettere l'integrità e la sicurezza di queste app.

Il riconoscimento di queste minacce consente alle organizzazioni di implementare misure di sicurezza adeguate e mitigare i rischi. Di seguito sono elencate le minacce più comuni a cui sono esposte le app Web:

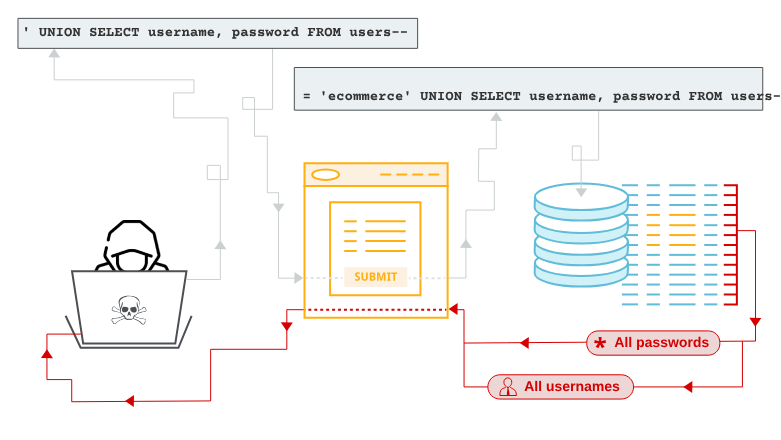

Attacchi di iniezione

Sono le minacce più diffuse e pericolose. Si verificano quando collegamenti o dati non attendibili vengono inviati come parte di una query o di un comando. SQL è l'attacco injection più comune che si verifica quando vengono utilizzate query SQL dannose per manipolare un database. Gli aggressori possono anche utilizzare il cross-site scripting o il command injection per sfruttare le applicazioni vulnerabili.

Vulnerabilità nell'autenticazione e nella gestione delle sessioni

Anche l'autenticazione debole e la cattiva gestione delle sessioni espongono le app Web a minacce. Le tre principali vulnerabilità che esistono qui sono:

- Password deboli: gli hacker possono facilmente tracciare password semplici o riutilizzate. Ciò fornisce loro un accesso illimitato e non autorizzato.

- Dirottamento della sessione: persone malintenzionate possono anche impersonare utenti legittimi rubando o falsificando cookie di sessione.

- Generazione di token non sicura: gli aggressori possono compromettere token di sessione facilmente prevedibili, dando loro accesso a informazioni sensibili.

Errata configurazione della sicurezza

Ciò si verifica principalmente quando le impostazioni di sicurezza non sono configurate correttamente o lasciate ai valori predefiniti. L'utilizzo di credenziali predefinite come nomi utente e password sulle app Web le rende bersagli più facili. Allo stesso modo, abilitare funzionalità non necessarie può compromettere la sicurezza delle applicazioni web. Gli hacker possono sfruttare funzionalità come i modelli di debug quando necessario.

Esposizione di dati sensibili

Ciò si verifica quando le applicazioni Web espongono erroneamente informazioni sensibili come dati personali, di autenticazione o della carta di credito. Sebbene raro, ciò può verificarsi a causa di una trasmissione dei dati non sicura o di un'archiviazione impropria. Gli hacker possono intercettare la trasmissione dei dati se inviati su reti senza configurazione HTTPS. Allo stesso modo, archiviare questi dettagli in testo semplice o utilizzare metodi di crittografia deboli può portare a violazioni.

Rischi componenti di terze parti

La maggior parte delle applicazioni web si basa su componenti di terze parti, in particolare librerie e framework. Le organizzazioni preferiscono accelerare lo sviluppo, migliorare la funzionalità e ridurre i costi. Sebbene siano vantaggiosi, introducono notevoli rischi per la sicurezza se non gestiti correttamente. Alcuni componenti di terze parti contengono vulnerabilità che i malintenzionati possono sfruttare. Questi problemi spesso derivano da errori di codifica o dipendenze obsolete.

A parte questo, la maggior parte dei componenti di terze parti sono gestiti da comunità open source o sviluppatori esterni. Potrebbero non essere aggiornati regolarmente, lasciando le app Web esposte a vulnerabilità di base.

Migliori pratiche per la protezione delle applicazioni Web

1. Adozione di meccanismi di autenticazione forti

L’introduzione di meccanismi di autenticazione forti è fondamentale per garantire la sicurezza delle applicazioni web. L'autenticazione aiuta a verificare l'identità dell'utente prima di accedere a funzionalità o dati sensibili nell'applicazione. Meccanismi deboli possono portare ad accessi non autorizzati e violazioni dei dati.

Le aziende possono migliorare i propri meccanismi di autenticazione in molti modi. Il primo è attraverso le policy relative alle password e l'hashing. L'implementazione di policy password complesse aiuta a contrastare gli attacchi di forza bruta e i tentativi di indovinare la password. Le password dovrebbero essere complicate, con una combinazione di lettere maiuscole e minuscole, caratteri speciali e numeri. Dovrebbero anche essere sottoposti ad hashing prima di essere archiviati.

Il secondo meccanismo di autenticazione è la gestione della sessione. In questo modo si impedisce il dirottamento e l'accesso non autorizzato agli account utente verificati. Ciò comporta essenzialmente il timeout delle sessioni, in cui le sessioni attive scadono automaticamente dopo un certo periodo di inattività.

L’adozione dell’autenticazione a più fattori è la terza e più efficace misura di autenticazione. Questo ulteriore livello di sicurezza richiede agli utenti di soddisfare più opzioni di verifica prima di accedere ai propri account. Potrebbe trattarsi di una combinazione di password e dati biometrici. Queste opzioni riducono i rischi di accesso non autorizzato.

2. Mantieni aggiornati software e librerie

Le organizzazioni dovrebbero inoltre mantenere aggiornati il software e le librerie per mantenere la sicurezza e l'integrità delle applicazioni del proprio sito Web. I progressi tecnologici fanno sì che i fornitori di software e le comunità open source rilascino nuovi aggiornamenti e patch al codice dannoso con vulnerabilità note. Il mancato aggiornamento tempestivo dei componenti software rende le applicazioni Web vulnerabili allo sfruttamento.

Le organizzazioni dovrebbero iniziare automatizzando i meccanismi di aggiornamento del software. L'implementazione di aggiornamenti automatizzati semplifica i processi di applicazione di patch e aggiornamenti di sicurezza. Le organizzazioni dovrebbero utilizzare strumenti come i gestori di pacchetti per automatizzare il rilevamento, il download e l'installazione degli aggiornamenti disponibili. Ciò riduce il carico sui team IT.

Le organizzazioni dovrebbero disporre di un solido processo di gestione delle patch che garantisca aggiornamenti tempestivi ai propri stack di applicazioni. Ciò include framework applicativi, server Web e librerie di terze parti. Dovrebbero inoltre monitorare regolarmente gli avvisi dei fornitori e i database delle vulnerabilità per rimanere informati sulle ultime patch e aggiornamenti adatti al loro stack tecnologico.

È anche importante eseguire scansioni e valutazioni periodiche delle vulnerabilità. Aiuta le aziende a identificare i componenti obsoleti o vulnerabili nel proprio stack di applicazioni. Fortunatamente, gli strumenti di scansione automatizzata, come gli strumenti di analisi statica del codice, possono aiutare a rilevare le vulnerabilità presenti nelle librerie software.

Allo stesso modo, dovrebbero essere testati in un ambiente controllato prima di integrare gli aggiornamenti alle applicazioni. Ciò consente alle organizzazioni di valutare l'impatto di questi aggiornamenti sulle prestazioni e sulla funzionalità delle proprie applicazioni Web prima di distribuirle completamente. I test aiutano a mitigare il rischio di conseguenze indesiderate causate dagli aggiornamenti.

Infine, gli aggiornamenti software possono occasionalmente introdurre problemi imprevisti anche con test accurati. Le organizzazioni dovrebbero stabilire procedure di rollback e piani di emergenza. Ciò li aiuta a ripristinare lo stato stabile iniziale in caso di aggiornamenti non riusciti o comportamenti imprevisti. Disporre di procedure di rollback riduce al minimo i tempi di inattività in caso di emergenze impreviste.

3. Condurre valutazioni regolari e test di penetrazione

Le valutazioni regolari rappresentano un approccio proattivo per identificare e affrontare le vulnerabilità nelle applicazioni web. Queste valutazioni aiutano a valutare lo stato di sicurezza delle applicazioni web. I test di penetrazione prevedono la creazione di un attacco simulato nel mondo reale all'app.

Gli hacker etici utilizzano varie tecniche per identificare i possibili punti di ingresso che gli aggressori potrebbero utilizzare. La simulazione dei diversi scenari di attacco aiuta le organizzazioni a ottenere informazioni dettagliate sul loro stato generale di sicurezza e a dare priorità alla risoluzione delle vulnerabilità identificate. L’importanza di condurre tali valutazioni include:

- Identificazione delle vulnerabilità: queste valutazioni in genere iniziano identificando potenziali vulnerabilità nell'app. È possibile utilizzare una combinazione di strumenti di scansione automatizzata e revisioni manuali del codice. Gli scanner automatizzati rilevano vulnerabilità comuni come i difetti di iniezione, mentre le revisioni manuali del codice vengono eseguite da professionisti esperti.

- Priorità del rischio: non tutte le minacce hanno lo stesso livello di rischio. Le valutazioni della sicurezza aiutano a stabilire la priorità dei rischi. Le organizzazioni possono identificare e concentrarsi sulla mitigazione delle vulnerabilità che rappresentano la minaccia maggiore per l'integrità del sistema.

- Reporting e soluzioni correttive: le organizzazioni dovrebbero compilare un report dettagliato dopo la valutazione della sicurezza. Il rapporto dovrebbe evidenziare le eventuali vulnerabilità identificate, i livelli di gravità e le procedure di riparazione efficaci.

Ricorda che la sicurezza delle app Web dovrebbe essere un processo continuo. Le organizzazioni dovrebbero valutare e testare regolarmente i propri sistemi. Ciò garantisce che si adattino alle minacce e alle vulnerabilità in continua evoluzione. È prudente stabilire una cultura del miglioramento continuo, che includa la valutazione della sicurezza. Aiuta le organizzazioni a mantenere e migliorare il proprio livello di sicurezza. Possono ridurre al minimo i rischi di violazioni della sicurezza o prepararsi meglio alle minacce emergenti.

4. Implementare le intestazioni di sicurezza e la politica di sicurezza dei contenuti

Le intestazioni di sicurezza e le politiche di sicurezza dei contenuti sono misure di sicurezza affidabili per le applicazioni web. Queste opzioni forniscono una difesa aggiuntiva contro le vulnerabilità comuni. Per cominciare, le intestazioni di sicurezza sono essenzialmente intestazioni di risposta HTTP utilizzate dalle applicazioni web per istruire i browser su come comportarsi in situazioni specifiche.

In questo modo, applicano regole sulla trasmissione dei dati e sulla gestione dei contenuti, contribuendo a mitigare varie forme di attacchi. Ad esempio, HTTP garantisce che i browser interagiscano solo con i siti Web tramite HTTPS. Ciò impedisce il dirottamento dei cookie e gli attacchi di downgrade.

Allo stesso modo, una policy di sicurezza dei contenuti è una solida strategia di sicurezza che impedisce una vasta gamma di attacchi. Specifica le origini di contenuto che possono essere caricate ed eseguite dai browser. Ciò mitiga gli attacchi come lo scripting cross-site e l'iniezione di dati.

5. Pulisci e convalida i dati di input

La sanificazione e la convalida dei dati di input aiutano anche a proteggere le app Web dagli attacchi di tipo injection e da altre forme di minaccia. La convalida degli input garantisce che i dati immessi nel sistema siano conformi ai formati previsti. D’altro canto, la sanificazione rimuove input pericolosi per neutralizzare le minacce. Il mantenimento di questo duplice approccio aiuta a preservare l'integrità dei dati. Alcuni dei vantaggi e delle migliori pratiche di sanificazione e convalida dei dati di input includono:

- Previene gli attacchi injection: attacchi iniettati come SQL sfruttano le vulnerabilità inviando collegamenti o dati dannosi attraverso i campi di input. Una valida convalida impedisce agli aggressori di inserire codici dannosi. Garantisce che i dati di input non contengano caratteri sospetti.

- Mantiene l'integrità dei dati: la convalida garantisce inoltre che i dati di input aderiscano ai formati e agli intervalli previsti. Ciò è fondamentale per mantenere l'integrità dei dati e prevenire comportamenti anomali nelle applicazioni.

- Migliorare la sicurezza e l'esperienza utente: la convalida e la sanificazione migliorano la sicurezza poiché garantiscono che solo i dati formattati correttamente vengano elaborati dalle applicazioni web.

Le organizzazioni dovrebbero osservare diverse best practice per la convalida e la sanificazione degli input. Ad esempio, le organizzazioni dovrebbero definire chiaramente i vincoli per ciascun campo. Questi sono i caratteri, il formato e il tipo consentiti. L'applicazione di questi vincoli sul lato client e sul lato server garantisce che vengano immessi solo dati validi.

Conclusione

La protezione delle applicazioni Web richiede un approccio proattivo e una conoscenza approfondita del panorama in evoluzione delle minacce. L’implementazione di solide misure di sicurezza informatica come la convalida degli input e meccanismi di autenticazione affidabili può mitigare in modo significativo questi rischi. Inoltre, rimanere informati e aggiornati sulle minacce emergenti è importante per mantenere l’integrità delle app Web nell’attuale ecosistema digitale interconnesso.

Come uno dei co-fondatori di Codeless, metto a disposizione la mia esperienza nello sviluppo di WordPress e applicazioni web, nonché un track record nella gestione efficace di hosting e server. La mia passione per l'acquisizione di conoscenze e il mio entusiasmo per la costruzione e la sperimentazione di nuove tecnologie mi spingono a innovare e migliorare costantemente.

Competenza:

Sviluppo web,

Web design,

Amministrazione del sistema Linux,

SEO

Esperienza:

15 anni di esperienza nello sviluppo Web sviluppando e progettando alcuni dei temi WordPress più popolari come Specular, Tower e Folie.

Formazione scolastica:

Ho una laurea in Ingegneria Fisica e un Master in Scienza dei Materiali e Optoelettronica.

Twitter, Linkedin