Cosa sono i record SPF, DKIM e DMARC? E perché ne hai bisogno?

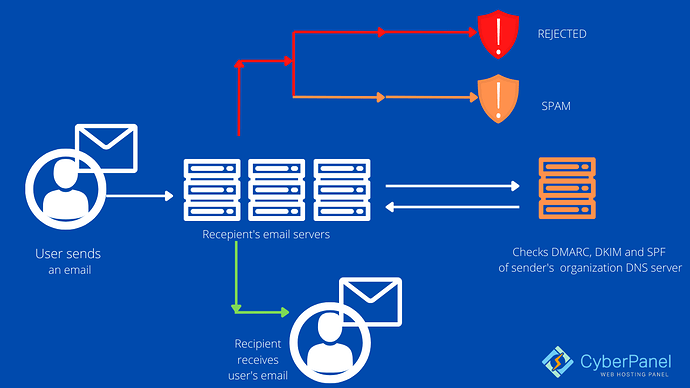

Pubblicato: 2022-04-06SPF, DKIM, DMARC sono più di semplici configurazioni di posta elettronica tecniche. Hanno un impatto negativo sulla consegna della posta elettronica. Lavorano insieme per garantire una migliore consegna delle e-mail.

In poche parole, tutti e tre gli approcci vengono utilizzati dai provider di servizi Internet (ISP) per verificare l'autenticità della posta elettronica. Il mittente è veramente chi afferma di essere?

Devi dimostrare di essere un mittente valido per passare tramite i filtri ISP. Come puoi dimostrare che non stai inviando per conto di qualcun altro e che la tua identità non è stata rubata? Utilizzando SPF DKIM DMARC.

I record di testo che provano e salvaguardano espressamente l'autenticità di un mittente sono noti come record SPF DKIM DMARC.

Puoi impostare tutti questi record su CyberPanel utilizzando: Ottieni un punteggio e-mail di 10/10 con CyberPanel!

Sommario

SPF

Il Sender Policy Framework, o SPF in breve, è un protocollo di convalida della posta elettronica per rilevare e bloccare la contraffazione della posta elettronica. Consente agli intermediari di posta di verificare che la posta in arrivo da un determinato dominio provenga da un indirizzo IP consentito dall'amministrazione del dominio. Un record SPF è un record TXT nel DNS (Domain Name System) che indica quali indirizzi IP e/o server sono autorizzati a inviare posta "da" quel dominio. È simile all'avere un indirizzo di ritorno affidabile e identificabile su una cartolina: la maggior parte delle persone ha molte più probabilità di aprire una lettera se l'indirizzo di ritorno è affidabile e riconoscibile.

Gli ISP esaminano il dominio Return-Path del messaggio dopo che è stato trasmesso. L'indirizzo IP che ha inviato l'e-mail viene quindi confrontato con l'indirizzo IP indicato nel record SPF del dominio Return-Path per verificare se corrispondono. In tal caso, gli ISP verificano la verifica SPF e inviano il messaggio.

Esempio di record SPF:

v=spf1 ip4:168.119.13.219 include:mailgun.org include:zoho.com include:mxlogin.com ~all

Perché è importante?

SPF è uno "standard proposto" che aiuta a proteggere gli utenti di posta elettronica dagli spammer. Indirizzi e domini "da" contraffatti vengono spesso utilizzati nelle e-mail di spam e phishing. Di conseguenza, la maggior parte delle persone considera la pubblicazione e il controllo dei record SPF una delle strategie anti-spam più efficaci e semplici. Se hai una buona immagine di invio, uno spammer potrebbe provare a inviare e-mail dal tuo dominio per beneficiare della buona reputazione del mittente del tuo ISP. Tuttavia, l'autenticazione SPF correttamente configurata informa l'ISP destinatario che, mentre il dominio potrebbe essere tuo, il server trasmittente non è autorizzato a inviare posta per tuo conto.

Anche se un sottodominio non ha il proprio record SPF, un record SPF nel dominio superiore lo autenticherà automaticamente.

Vantaggi

Quando gli spammer ottengono il controllo del tuo dominio, tenteranno di inviare e-mail indesiderate. Ciò danneggerà la tua credibilità e la tua capacità di fornire. Se non hai ancora autenticato il tuo dominio, dovresti renderlo una priorità. SPF garantisce che la tua deliverability sia elevata nei seguenti modi:

• Avvisa i destinatari di offerte di terze parti.

Se gli spammer utilizzano un relay, un record SPF garantisce che l'utente finale venga informato.

• Accesso rapido alle caselle di posta

Grazie all'implementazione di SPF, i destinatari delle e-mail acquisiranno fiducia nel tuo marchio e le tue future e-mail avranno un accesso sicuro alle loro caselle di posta.

• Richiesto per alcuni destinatari

Alcuni destinatari di e-mail vogliono solo un record SPF e designeranno le e-mail come spam se non ne hanno uno. Altrimenti, è possibile che la tua email rimbalzi.

• Migliora il punteggio del mittente

Il punteggio del mittente di ogni server di posta in uscita viene calcolato utilizzando le metriche di posta elettronica tradizionali come cancellazioni di iscrizioni e file di spam. SPF migliora il tuo punteggio mittente, che migliora la consegna delle e-mail.

Svantaggi

Il sistema SPF ha un paio di limitazioni. Di seguito i dettagli:

• Non funziona con le e-mail che sono state inoltrate

Poiché i messaggi di posta elettronica inoltrati non contengono l'identificazione del mittente originale e sembrano essere messaggi di spam, spesso non superano il test del framework dei criteri del mittente.

• Non viene aggiornato regolarmente

Molti gestori di dominio potrebbero non essere in grado di mantenere aggiornati regolarmente i propri record SPF.

• Nonostante il server sia cambiato, è necessario aggiornare.

Quando si utilizza un provider di posta elettronica di terze parti, il dominio deve aggiornare il record SPF ogni volta che i server del provider di servizi cambiano, il che si aggiunge al carico di lavoro.

Come funziona?

I server di ricezione controllano l'SPF cercando il valore del percorso di ritorno del dominio nelle intestazioni dell'e-mail. Questo percorso di ritorno viene utilizzato dal server destinatario per cercare un record TXT nel server DNS del mittente. Se SPF è abilitato, visualizzerà un elenco di tutti i server approvati da cui è possibile inviare la posta. Il controllo SPF avrà esito negativo se l'indirizzo IP non è nell'elenco.

I record SPF sono divisi in due sezioni: qualificatori e meccanismi.

- È possibile definire chi è autorizzato a consegnare la posta per conto di un dominio utilizzando dei meccanismi. È possibile utilizzare uno dei quattro qualificatori se tali condizioni sono soddisfatte.

- Quando un meccanismo è abbinato, i qualificatori sono le azioni che vengono intraprese. Il valore predefinito + viene utilizzato se non viene specificato alcun qualificatore. Di seguito sono elencati i quattro tipi di qualificatori che possono essere utilizzati per configurare i criteri di posta elettronica SPF.

DKIM

DKIM (DomainKeys Identified Mail) consente a un'organizzazione (o gestore di messaggi) di assumersi la responsabilità di un messaggio mentre è in transito. DKIM aggiunge un nuovo identificatore di nome di dominio a un messaggio e utilizza tecniche crittografiche per verificarne l'autorizzazione. Qualsiasi altro identificatore nel messaggio, come il campo Da: dell'autore, non ha effetto sull'identificazione. DKIM, una firma del record TXT, aiuta anche a stabilire la fiducia tra mittente e destinatario.

Perché è importante?

Sebbene DKIM non sia essenziale, rende le tue e-mail più autentiche ai tuoi destinatari e rende meno probabile che finiscano nelle cartelle Posta indesiderata o Spam. Lo spoofing di e-mail da domini affidabili è una tattica comune per pericolose campagne di spamming e DKIM rende più difficile lo spoofing di e-mail da domini compatibili con DKIM.

DKIM è compatibile con l'attuale architettura di posta elettronica e funziona in combinazione con SPF e DMARC per fornire ulteriori livelli di sicurezza per i mittenti di posta elettronica. Anche se i loro server di posta non supportano le firme DKIM, possono comunque ricevere messaggi firmati. È un meccanismo di sicurezza opzionale e DKIM non è uno standard ampiamente utilizzato.

Vantaggi

La firma e la verifica sono due azioni indipendenti fornite da DKIM. Ciascuno di essi può essere gestito da un modulo agente di trasferimento della posta (MTA). Le chiavi DKIM private e pubbliche vengono create in coppia.

DKIM utilizza la "crittografia asimmetrica", nota anche come "crittografia a chiave pubblica". DKIM utilizza una "chiave privata" per stabilire una firma dopo la ricezione di un messaggio e prima che venga trasmesso al destinatario previsto. Il messaggio ha questa firma allegata. Quando il messaggio viene inviato al destinatario previsto, il server di destinazione richiede la chiave pubblica del mittente per convalidare la firma. Il server di destinazione può presumere che il mittente sia chi afferma di essere se la chiave pubblica gli consente di decrittografare la firma data allo stesso valore che calcola come firma.

Svantaggi

- Tipo di record SPF: il record SPF può essere pubblicato solo in formato TXT. Il record di tipo "SPF" non è più supportato e dovrebbe essere evitato.

- Diversi record: aggiunta di più record SPF a un dominio. I record extra devono essere eliminati o uniti a quello corrente.

- L'utilizzo della tecnica di inclusione per fare riferimento a un record non esistente viene definito includendo un record non esistente. Gli elementi inclusi non validi devono essere eliminati.

- In caso di dubbio, usa -all. Mentre l'utilizzo senza includere completamente tutte le possibili fonti aumenta il rischio che le e-mail reali vengano rifiutate.

- Troppi record: l'inclusione di troppi record, in particolare nelle zone _spf.google.com e spf.protection.outlook.com, può comportare un numero eccessivo di ricerche. Questi record devono essere ottimizzati.

Come funziona?

DKIM genera una coppia di chiavi pubblica e privata tramite crittografia asimmetrica. Nel DNS del dominio del mittente, la chiave pubblica viene pubblicata come record TXT specifico. La chiave privata viene utilizzata per rendere unica la firma di ogni e-mail.

Un algoritmo per la privacy ha assegnato una firma casuale come parte delle intestazioni dell'e-mail utilizzando la tua chiave privata e il contenuto dell'e-mail.

Quando un server di posta in uscita invia un messaggio, genera e allega al messaggio un'intestazione di firma DKIM univoca. In questa intestazione sono inclusi due hash crittografici, uno di intestazioni definite e uno di almeno una parte del contenuto del messaggio. L'intestazione DKIM include anche dettagli su come è stata creata la firma.

Quando un server SMTP riceve un'e-mail con tale firma nell'intestazione, interroga il DNS per il record TXT della chiave pubblica per il dominio di invio. Il server ricevente potrà verificare se l'email è stata inviata da quel dominio e non è stata manomessa in transito utilizzando la chiave pubblica.

Il fornitore del servizio di posta elettronica del destinatario può classificare l'e-mail come spam o escludere completamente l'indirizzo IP del mittente se il controllo fallisce o la firma non esiste. Ciò rende più difficile per i truffatori impersonare il tuo indirizzo di dominio nelle e-mail.

DMARC

Perché è importante?

Qualsiasi email che non corrisponde è considerata fraudolenta e verrà ignorata. Il phishing è l'attività ingannevole di invio di e-mail dannose che si spacciano per qualcun altro al fine di ottenere la carta di credito di un utente o altre informazioni personali. Di conseguenza, utilizzando DMARC, ti stai salvaguardando.

Un'installazione DMARC di successo passerebbe gradualmente da vari livelli di quarantena al rifiuto completo. Una buona pratica richiede anche che il mittente controlli regolarmente i rapporti DMARC. Questi rapporti ti avviseranno di eventuali tentativi di phishing effettuati contro il tuo dominio, nonché se la tua e-mail viene rifiutata a causa di errori DKIM o SPF.

Vantaggi

Se utilizzi la posta elettronica, DMARC è una buona idea da implementare.

Quando vengono implementati controlli di sicurezza efficaci contro le e-mail fraudolente, la consegna è semplificata, l'affidabilità del marchio migliora e i proprietari di domini ottengono visibilità su come i loro domini vengono utilizzati su Internet.

- Sicurezza: per proteggere i consumatori da spam, frode e phishing, non consentire l'uso illegale del tuo dominio di posta elettronica.

- Visibilità: ottieni visibilità su chi e cosa sta inviando e-mail dal tuo dominio su Internet.

- Consegna: utilizza la stessa tecnologia all'avanguardia utilizzata dalle mega aziende per distribuire la posta elettronica.

- Identità: rendi la tua e-mail facilmente identificabile attraverso il vasto e crescente ecosistema di ricevitori in grado di supportare DMARC.

Svantaggi

DMARC è in grado nella maggior parte dei casi. Il phishing è diventato molto più difficile a causa dei progressi tecnologici. Tuttavia, sebbene questo approccio risolva un problema, ne crea un altro: i falsi positivi. In due tipi di situazioni, i messaggi legittimi possono essere bloccati o contrassegnati come spam:

- Messaggi che sono stati inoltrati Indipendentemente dal fatto che i messaggi vengano trasferiti da più cassette postali o deviati attraverso nodi di posta intermedi, alcuni sistemi di posta non riescono a firmare SPF e DKIM nei messaggi inoltrati (relè).

- L'impostazione non è corretta. Quando si configurano DKIM e SPF, non è insolito che gli amministratori del server di posta commettano errori.

Come funziona?

Poiché DMARC fa affidamento sui risultati SPF e/o DKIM, almeno uno di questi deve esistere per il dominio di posta elettronica. È necessario pubblicare una voce DMARC nel DNS per utilizzare DMARC.

Dopo aver convalidato lo stato SPF e DKIM, un record DMARC è un elemento di testo all'interno del record DNS che comunica al mondo la politica del tuo dominio di posta elettronica. Se SPF, DKIM o entrambi superano, DMARC esegue l'autenticazione. Questo è noto come allineamento identificatore o allineamento DMARC. È possibile che SPF e DKIM passino, ma DMARC fallisce, in base all'allineamento dell'identificatore.

Un record DMARC indica inoltre ai server e-mail di inviare report XML all'indirizzo e-mail di report del record DMARC. Questi rapporti mostrano come la tua email viaggia nell'ecosistema e ti permettono di vedere chi altro sta usando il tuo dominio email.

Dare un senso ai report scritti in XML può essere difficile, specialmente quando ce ne sono molti. La piattaforma DMARCIAN può ricevere questi dati e visualizzare come vengono utilizzati i tuoi domini di posta elettronica, consentendoti di agire e modificare la tua politica DMARC in p=reject.

Differenza tra SPF e DKIM

DKIM è una raccolta di chiavi che dice agli IP che sei il mittente originale e che la tua email non è stata manomessa. SPF è una whitelist che include tutti coloro a cui è stata data l'autorizzazione a inviare messaggi per tuo conto. Se non vedi l'ora di vedere come funziona, guarda le intestazioni delle e-mail per vedere se un'e-mail è firmata correttamente con DKIM o supera SPF.

Perché hai bisogno di SPF DKIM DMARC?

Abilitare la verifica e-mail non è solo una buona idea per ricevere le tue e-mail; è anche uno strumento fondamentale per proteggere la reputazione della tua azienda riducendo le probabilità che un mittente non autorizzato possa utilizzare il tuo dominio senza la tua autorizzazione o la tua conoscenza.

Utilizzo di SPF DKIM DMARC insieme?

A causa dell'evoluzione dei protocolli di posta elettronica di Internet, ne avremo bisogno di tre.

Le intestazioni del messaggio (come gli indirizzi A:, Da: e Ccn:) sono state appositamente isolate dal contenuto effettivo del messaggio. Questo è stato un vantaggio, ma ha portato nuovi mondi di sofferenza per i moderni responsabili IT.

Se implementi correttamente tutti e tre i protocolli nella tua infrastruttura di posta elettronica, puoi assicurarti che i messaggi non possono essere facilmente falsificati e che non raggiungono mai le caselle di posta dei tuoi utenti.

Conclusione

Nel mondo di oggi, eseguire la convalida delle e-mail sulle tue e-mail è fondamentale per la consegna delle e-mail. A causa di molteplici tentativi di imitazione e violazione delle e-mail, le normative diventeranno solo più severe in futuro. Assicurati solo che se stai inviando e-mail tramite un determinato dominio ISP, controlli le loro politiche di convalida per vedere come ottenere il massimo dalle tue consegne di posta elettronica.