Lo stato della sicurezza di WordPress: community e collaborazione aiutano tutti noi a vincere

Pubblicato: 2023-03-09Il software open source migliora ed è più sicuro quando la fiducia e la cooperazione vincono sulla segretezza e sul lavorare da soli al buio. Il rapporto di Patchstack sullo stato della sicurezza di WordPress nel 2022 mostra che questo non è solo un ideale, ma una realtà realizzabile. La trasparenza e la collaborazione sui problemi di sicurezza giocano i punti di forza delle comunità open source. Sono valori e pratiche essenziali per creare e mantenere siti, prodotti e servizi WordPress migliori e più sicuri. Siamo orgogliosi di avere Patchstack come partner che fornisce le ultime informazioni sulle vulnerabilità ai nostri clienti iThemes Security e Security Pro in modo che possano proteggere meglio tutti i siti WordPress che creano, possiedono o gestiscono.

Patchstack, una delle principali società di ricerca sulla sicurezza open source e CVE Numbering Authority (CNA), ha pubblicato il suo rapporto annuale sullo stato della sicurezza di WordPress nel 2022 . Questo report include, ma va ben oltre, la consueta analisi delle tendenze della sicurezza. Mostra l'impatto che Patchstack sta avendo con il suo esclusivo programma di bug bounty, la Patchstack Alliance. Questa rete cooperativa, volontaria e aperta aiuta gli sviluppatori di WordPress a scoprire e correggere i bug di sicurezza ogni giorno. Queste patch si trasformano in avvisi di sicurezza e aggiornamenti su cui fa affidamento la community di WordPress. I nostri utenti di iThemes Security e Security Pro ricevono una notifica anticipata di 48 ore quando una nuova vulnerabilità colpisce il loro sito, grazie a Patchstack. Molti degli aggiornamenti di sicurezza che applichiamo regolarmente ai nostri siti WordPress saranno almeno in parte il risultato del lavoro pionieristico di Patchstack.

La divulgazione delle vulnerabilità rende lo spazio WordPress più sicuro

Il database di Patchstack ha mostrato un aumento del 328% delle vulnerabilità segnalate nel 2022. Spiegano questo picco come risultato dei ricercatori di sicurezza che "guardano sempre più a fondo" nel codice in tutto l'ecosistema WordPress. Il rilevamento di più vulnerabilità indica che WordPress sta diventando più sicuro, ritiene Patchstack. Altri risultati nel loro State of WordPress Security in 2022 supportano questa conclusione. Ad esempio, le vulnerabilità scoperte (e rapidamente riparate) in alcuni dei plugin WordPress più utilizzati (ad esempio Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence) non erano l'obiettivo degli exploit più attivi.

Le sfide delle vulnerabilità senza patch e delle catene di approvvigionamento interrotte

Secondo l'analisi di Patchstack, i maggiori bersagli per gli exploit attivi nell'ecosistema WordPress sono i plugin con vulnerabilità note che rimangono senza patch, a volte per anni. In un controllo a campione di tutti i siti monitorati dalla rete di Patchstack, una media del 42% utilizzava un componente noto non sicuro. I plug-in senza patch rappresentano il 26% dei bug di sicurezza più critici segnalati nel 2022, un numero che tutti vorremmo vedere tendere al ribasso. La Patchstack Alliance lavora per raggiungere questo obiettivo con gli sviluppatori per aiutare a correggere le vulnerabilità scoperte di recente, ma questo non è possibile con il software abbandonato.

Una delle tendenze più importanti rilevate nel rapporto annuale di Patchstack collega un aumento delle vulnerabilità CSRF alla loro propagazione su molti siti attraverso un'unica dipendenza. Mentre le vulnerabilità di Cross-Site Scripting (XSS) rimangono comuni, i bug di Cross-site Request Forgery (CSRF) hanno avuto un trend più elevato nel 2022. Patchstack riferisce che ciò era dovuto in parte ai bug CSRF emersi sia nel framework YITH che in quello Freemius, sottolineando l'importanza di mantenere catene di approvvigionamento con tutti gli utenti a valle di una base di codice comune.

Nel 2023, mentre seguiamo i dati di Patchstack nei nostri rapporti settimanali sulle vulnerabilità su iThemes, stiamo riscontrando il triplo delle vulnerabilità XSS rispetto ai rapporti CSRF. Questo è un buon segno che il 2022 è stato un valore anomalo. Come abbiamo notato nel nostro rapporto sulla sicurezza del 2022, è anche una buona notizia che la maggior parte delle vulnerabilità dell'anno scorso rientrava nelle categorie di rischio medio-basso per la loro gravità. I dati di Patchstack mostrano che queste vulnerabilità meno gravi costituivano l'87% del totale nel 2022.

Gli utenti finali meritano dati sulla vulnerabilità accessibili e fruibili

Le valutazioni di gravità sono una cosa, ma in realtà capire se e come una vulnerabilità influisce sul tuo sito è una storia diversa. Molti CNA e i loro database di vulnerabilità sono altamente tecnici nel modo in cui documentano ogni vulnerabilità. Gli utenti di WordPress devono sapere, in termini facilmente comprensibili, quanto possono essere esposti quando emergono vulnerabilità. Il database delle vulnerabilità di Patchstack mira a fornire tali informazioni a qualsiasi proprietario del sito in modo che possa comprendere le minacce e intraprendere le azioni appropriate. E queste informazioni alimentano il nostro prodotto iThemes Security.

Ecco una tipica descrizione della vulnerabilità Patchstack per CVE-2023-0968 (MITRE) nel database Patchstack:

Marco Wotschka ha scoperto e segnalato questa vulnerabilità di Cross-Site Scripting (XSS) nel plugin WordPress Watu Quiz. Ciò potrebbe consentire a un attore malintenzionato di inserire script dannosi, come reindirizzamenti, pubblicità e altri payload HTML nel tuo sito Web che verranno eseguiti quando gli ospiti visitano il tuo sito.

Gli utenti di WordPress e iThemes Security o Security Pro con una versione non sicura di questo plugin installata sul loro sito riceveranno un avviso. Hanno anche la possibilità di leggere ulteriori informazioni sui potenziali rischi che la vulnerabilità potrebbe comportare per loro. Significativamente, Patchstack ha valutato CVE-2023-0968 come una vulnerabilità di gravità elevata rispetto ad altri CNA. Altri non hanno notato che gli aggressori possono sfruttare questa vulnerabilità senza un account utente o privilegi sul sito preso di mira, un dettaglio cruciale.

I CNA possono differire in modo significativo nel modo in cui valutano e descrivono le minacce

Come puoi vedere nell'esempio sopra, Patchstack dà credito ai ricercatori di sicurezza che sono fondamentali per trovare e correggere le vulnerabilità prima che possano essere sfruttate. Se lo meritano! Anche l'utente finale o il proprietario del sito che riceve questi avvisi merita chiarezza sui rischi che deve affrontare. Il riepilogo di Patchstack chiarisce dove si trova la minaccia. Fare clic sui dettagli tecnici nel loro database conferma che questa vulnerabilità può essere sfruttata senza accedere al sito. Questa è la chiarezza nella comunicazione e l'esperienza utente positiva che puoi aspettarti se sei un utente iThemes Security o Security Pro.

Devin Walker, direttore generale di StellarWP, ha affermato di essere orgoglioso di far parte della rete di Patchstack da quando ha collaborato con loro all'inizio di quest'anno e ha adottato il loro database di vulnerabilità per gli utenti di iThemes Security. A suo avviso, “l'esauriente rapporto sulla sicurezza di Patchstack evidenzia il loro impegno nell'identificare e affrontare attivamente le vulnerabilità della sicurezza nell'ecosistema WordPress. Essendo trasparenti riguardo al proprio lavoro, stanno definendo lo standard per l'approccio alla sicurezza nel settore".

Stroncare i bug sul nascere: il modo di WordPress

Patchstack non si limita a segnalare bug che altri portano alla luce, ma trova bug e aiuta a risolverli. Nessuno sta esaminando più approfonditamente i problemi di sicurezza di WordPress della Patchstack Alliance, che è aperta a chiunque lavori nella sicurezza open source.

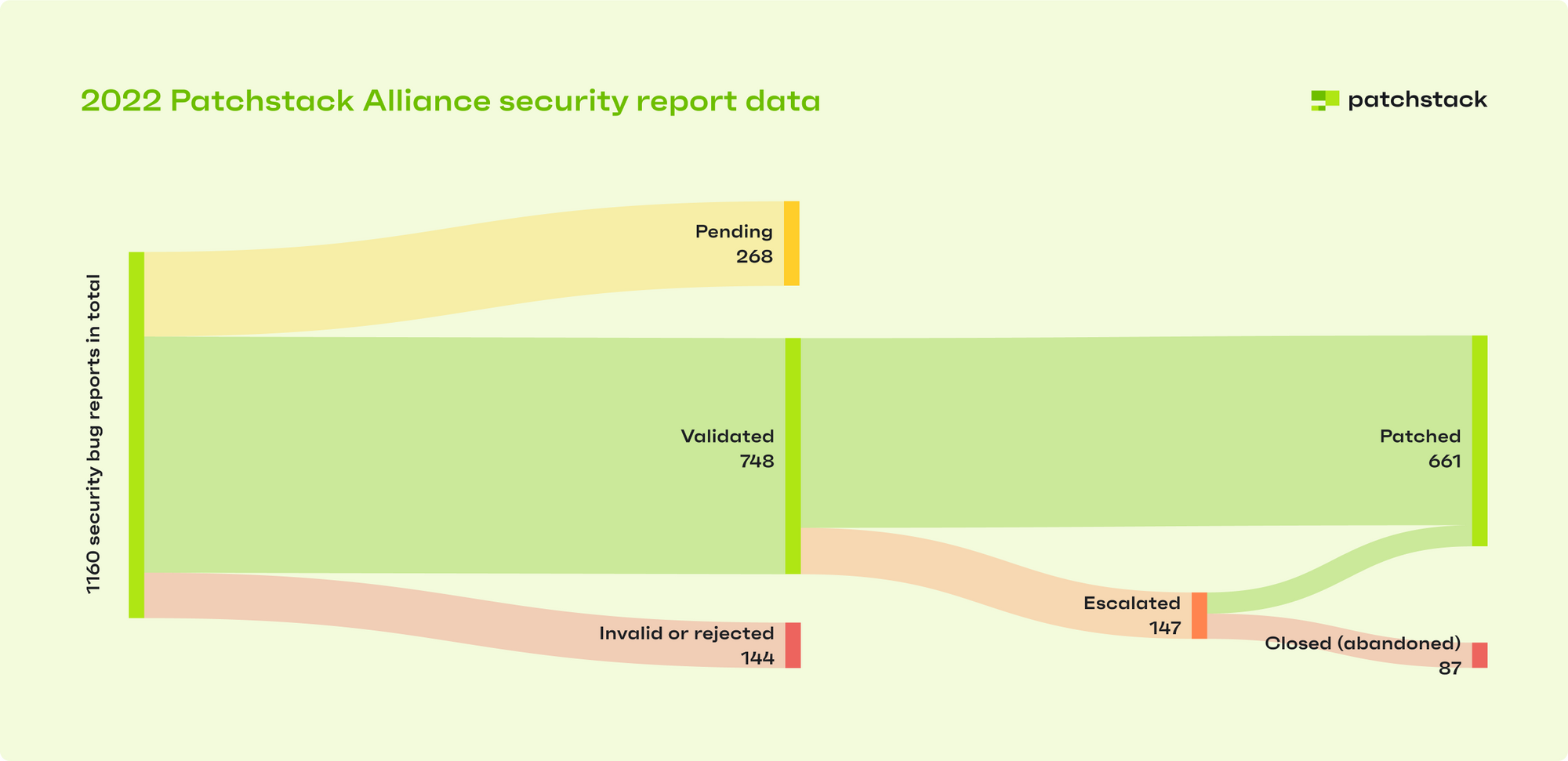

Nel 2022, Patchstack ha pagato $ 16.050 in taglie agli hacker etici nella loro rete. Questi ricercatori hanno scoperto e verificato 748 bug di sicurezza unici nell'ecosistema WordPress. Sono solo $ 21,46 per stroncare un insetto sul nascere! È molto, molto meno di quanto costerebbe affrontare lo stesso bug di un exploit zero-day.

Delle 748 segnalazioni di bug convalidate, Patchstack è stato in grado di esaminare 661 patch lavorando con le persone responsabili del codice vulnerabile. Solo il 147 o il 20% di questi casi è stato inoltrato al team dei plugin di WordPress.

Patchstack collabora con 17 provider di hosting e servizi (incluso iThemes) per avvisare e proteggere in modo proattivo i propri clienti quando utilizzano software non sicuro. Alcuni, come One.com, hanno applicato con successo patch ai siti dei propri clienti, una pratica che potrebbe essere utile per altri host da adottare.

La sicurezza di WordPress è uno sforzo della comunità

Il CEO di Patchstack, Oliver Sild, afferma che ciò che rende unica la sua azienda è l'attenzione alla trasparenza e alla comunità. "Parliamo delle vulnerabilità così come sono senza usarle per allarmismo e ci assicuriamo che i ricercatori di sicurezza che contribuiscono a trovare problemi nell'open source siano apprezzati quanto gli sviluppatori che costruiscono questi progetti", ha affermato.

Un'altra differenza fondamentale nello spazio della sicurezza è l'enfasi di Patchstack sulla collaborazione. Oliver dice che lavoreranno con chiunque possa contribuire ad avere un impatto positivo, compresi altri nel settore della sicurezza. La concorrenza può coesistere con la cooperazione e, quando si tratta di vulnerabilità nell'open source, è fondamentale riunirsi su interessi comuni come la sicurezza. Questa collaborazione offre tranquillità ai nostri utenti di iThemes Security e Security Pro. I nostri clienti possono essere sicuri di ricevere avvisi chiari, attuabili e tempestivi sulle nuove vulnerabilità 48 ore prima che vengano pubblicizzate apertamente. E questo grazie ai nostri partner di Patchstack, insieme a tutti gli altri che supportano le loro iniziative e lavorano insieme per proteggere l'ecosistema WordPress.

Ottieni un vantaggio di 48 ore contro potenziali aggressori con iThemes Security

Se non stai già utilizzando iThemes Security e la sua funzione Site Scan per tenere d'occhio le vulnerabilità emergenti due giorni prima che vengano divulgate pubblicamente , lascia che ti aiutiamo a proteggere il tuo sito WordPress oggi. Con il monitoraggio proattivo delle vulnerabilità e 30 modi per rafforzare il profilo di sicurezza del tuo sito, inclusa la comodità degli accessi senza password, iThemes Security Pro è il modo migliore per garantire che il tuo sito WordPress non venga mai compromesso da attacchi informatici.

Dan Knauss è il Technical Content Generalist di StellarWP. È scrittore, insegnante e libero professionista che lavora nell'open source dalla fine degli anni '90 e con WordPress dal 2004.