Che cos'è la scansione delle vulnerabilità e come funziona?

Pubblicato: 2024-08-15Immagina di svegliarti e scoprire che il tuo sito web è stato violato da un giorno all'altro. Non è una cosa divertente da immaginare ed è qualcosa che nessuna azienda vorrebbe mai affrontare. Per fortuna, la scansione delle vulnerabilità può fungere da sorta di cane da guardia per la tua presenza online.

Ma cos’è esattamente la scansione delle vulnerabilità? E come funziona per mantenere sicuro il tuo sito web? Qui imparerai gli elementi essenziali della scansione delle vulnerabilità per demistificare il processo e mostrarti come questo strumento, e in particolare Jetpack, può proteggere il tuo sito web da potenziali minacce.

Cos'è la scansione delle vulnerabilità?

La scansione delle vulnerabilità è un processo essenziale di sicurezza informatica progettato per identificare e valutare potenziali punti deboli in un sistema, rete o applicazione che gli aggressori potrebbero sfruttare. È una misura proattiva. Cioè, lo implementi prima che si verifichi un problema.

E implica l’utilizzo di strumenti automatizzati per scansionare e rilevare le vulnerabilità. Cerca elementi come bug nel software, configurazioni errate e altre lacune di sicurezza che gli autori malintenzionati potrebbero prendere di mira.

Fondamentalmente, la scansione delle vulnerabilità fornisce alle aziende uno sguardo completo su quanto vulnerabili (e, di conseguenza, quanto protetti) siano i loro sistemi. Inoltre, scansionando regolarmente i propri sistemi, le aziende possono individuare e risolvere potenziali problemi prima che possano essere sfruttati.

Queste scansioni possono essere eseguite internamente o esternamente:

- Le scansioni interne si concentrano sull'identificazione delle vulnerabilità all'interno della rete di un'organizzazione.

- Le scansioni esterne prendono di mira sistemi e applicazioni esposti a Internet.

Gli scanner delle vulnerabilità possono anche eseguire sia scansioni autenticate (che richiedono credenziali di accesso) sia scansioni non autenticate, fornendo una valutazione approfondita dei potenziali rischi per la sicurezza.

Gli strumenti disponibili variano in complessità e funzionalità, ma ne parleremo più avanti tra poco.

Perché la scansione delle vulnerabilità è fondamentale per la sicurezza del sito web?

La scansione delle vulnerabilità è una componente vitale della sicurezza dei siti Web e funge da prima linea di difesa contro potenziali minacce informatiche. Ma cosa lo rende così essenziale?

Ecco alcuni motivi:

Offre il rilevamento proattivo delle minacce

La scansione delle vulnerabilità consente alle organizzazioni di identificare in modo proattivo i punti deboli della sicurezza e di affrontarli prima che un hacker possa sfruttarli. Attraverso il monitoraggio continuo, questi scanner possono offrire un rilevamento immediato delle vulnerabilità. Ciò significa che la tua azienda può stare al passo con le potenziali minacce e ridurre il rischio di un attacco informatico riuscito.

Secondo OWASP, la scansione regolare aiuta a mantenere una “solida posizione di sicurezza” scoprendo difetti nascosti che altrimenti potrebbero passare inosservati. Avere sempre “occhi” sui tuoi sistemi, app e reti funge da proverbiale guardia sulle mura del castello.

Aiuta con la conformità e i requisiti normativi

Alcuni settori devono rispettare requisiti normativi specifici che riguardano le vulnerabilità dei siti. Alcuni framework di conformità popolari includono PCI DSS e HIPAA. Ma il più noto online è probabilmente il GDPR. Ognuno di questi richiede alle aziende di eseguire scansioni di routine per garantire che i dati sensibili siano sempre tenuti al sicuro.

Sei responsabile dei dati elaborati dal tuo sito web. E se sono presenti vulnerabilità e non hai fatto nulla per identificarle o risolverle, potresti essere responsabile.

È una misura di sicurezza economicamente vantaggiosa

Affrontare tempestivamente le vulnerabilità attraverso scansioni regolari è molto più conveniente che affrontare le conseguenze di una violazione dei dati. Un attacco informatico che compromette le informazioni dei clienti può causare notevoli danni finanziari e reputazionali. E se gestisci un’azienda di piccole e medie dimensioni, questo danno potrebbe farti fallire. Pagare per strumenti che possono aiutare a mitigare i rischi è un’opzione molto più conveniente.

Migliora la risposta agli incidenti

Gli scanner delle vulnerabilità spesso forniscono report dettagliati che evidenziano potenziali problemi di sicurezza. Ciò rende molto più semplice sapere a cosa dare la priorità nell’affrontare le vulnerabilità. Ciò significa anche che avrai un tasso di risposta agli incidenti più rapido, annullando le minacce in modo più efficiente.

Aiuta a mantenere la fiducia dei clienti

Le persone si aspettano che le loro informazioni personali siano protette. La scansione regolare delle vulnerabilità aiuta a garantire che il tuo sito web sia sicuro e mantenga la fiducia e la lealtà dei clienti. Una violazione può danneggiare la tua reputazione, con conseguente perdita di affari e di fiducia dei clienti.

Come funziona il processo di scansione delle vulnerabilità?

La scansione delle vulnerabilità è un processo sistematico che aiuta le aziende a identificare e affrontare i punti deboli della sicurezza molto prima che gli autori malintenzionati li scoprano.

Ecco una ripartizione delle fasi chiave coinvolte nel processo di scansione delle vulnerabilità:

Scoperta

Il primo passo nella scansione delle vulnerabilità è l'individuazione. Si tratta di identificare e registrare tutto ciò che è connesso a una rete. Lo scanner esamina l'applicazione, l'host o la rete e identifica tutto ciò che è connesso ad esso. Questo è estremamente importante perché garantisce che lo scanner sia a conoscenza di tutto ciò che dovrebbe controllare in futuro.

Una parte del processo di scoperta prevede l'enumerazione. Secondo l’EC-Council Cybersecurity Exchange, l’enumerazione implica l’identificazione di ciascun dispositivo su un host, porte aperte, nomi utente, nomi di directory e nomi di condivisione. Una volta completato, lo scanner comprenderà i potenziali punti di ingresso per gli aggressori.

Identificazione

Una volta completata la fase di rilevamento, lo scanner passa alla fase di identificazione. Qui, cerca le vulnerabilità nelle risorse identificate. Lo fa controllando le versioni e le configurazioni del software rispetto a un database di vulnerabilità note, come quello disponibile tramite WPScan.

Ma potrebbe anche cercare software obsoleto, patch mancanti, software configurato in modo errato e altre falle di sicurezza che potrebbero essere sfruttate. Su un sito WordPress, in questa fase vengono segnalati elementi come plugin o temi obsoleti o quelli con difetti di sicurezza identificati.

Segnalazione

Una volta identificate le vulnerabilità, lo scanner genera un rapporto dettagliato. Questo rapporto elenca tutte le vulnerabilità scoperte, le classifica in base alla gravità e fornisce consigli per risolverle.

Questo tipo di report è estremamente utile perché può dirti dove concentrare i tuoi sforzi e come affrontare le lacune di sicurezza identificate. Tali rapporti in genere includono misure attuabili da intraprendere per mitigare ciascuna vulnerabilità. Ma come minimo includono un elenco di cosa e dove sono state trovate le vulnerabilità. Quindi puoi intraprendere azioni correttive tempestive.

Scansione continua

La scansione delle vulnerabilità non è un'attività una tantum. Piuttosto, è un processo continuo. Sono necessarie scansioni regolari per stare al passo con le nuove minacce che si presentano. E sfortunatamente arriveranno . Il core, i plugin e i temi di WordPress sono tutti modi per far emergere le vulnerabilità, quindi le scansioni pianificate e automatizzate possono aiutarti a mantenere la sicurezza del sito a lungo termine.

I diversi tipi di scanner di vulnerabilità

Come avrai ormai intuito, gli scanner di vulnerabilità sono disponibili in vari tipi, ciascuno adatto a diversi aspetti di un ambiente IT. I tipi principali includono applicazione, rete e host.

Scanner a livello di applicazione

Gli scanner a livello di applicazione si concentrano sull'identificazione delle vulnerabilità all'interno di applicazioni Web, siti Web e servizi Web. Sono progettati per rilevare problemi comunemente riscontrati in applicazioni come SQL injection, cross-site scripting (XSS), malware e altre vulnerabilità specifiche del Web.

Questi scanner funzionano simulando attacchi all'applicazione per scoprire difetti di sicurezza sfruttati dagli aggressori.

Ecco alcuni esempi di scanner incentrati sulla sicurezza delle applicazioni:

- Acunetix . Questo strumento offre test di sicurezza delle applicazioni Web, inclusa la scansione approfondita per app JavaScript e HTML5.

- Nikto . Questo strumento open source è specializzato nell'identificazione delle vulnerabilità nei server Web e nelle applicazioni, con un database di oltre 7.000 test.

- Jetpack . Sebbene Jetpack offra una gamma di funzionalità per i siti WordPress, è noto soprattutto per le sue capacità di sicurezza. Include strumenti come il monitoraggio dei tempi di inattività, la protezione dagli attacchi di forza bruta e la scansione automatizzata del malware.

Scanner basati su rete

Gli scanner basati su rete identificano le vulnerabilità su un'intera rete. Eseguono la scansione di tutti i dispositivi collegati alla rete, inclusi server, workstation e apparecchiature. E così facendo, possono rilevare porte aperte, configurazioni errate e software obsoleto. Questi scanner forniscono una visione ad ampio raggio della sicurezza di una rete e un rapporto su ciò che deve essere modificato per rendere la rete più ermetica.

Se per te la sicurezza della rete è una priorità, uno strumento come Nmap è una buona scelta. È uno scanner di rete open source ampiamente utilizzato che funziona rapidamente e offre informazioni dettagliate sugli inventari di rete, sulla disponibilità degli host e sulle porte aperte.

Scanner basati su host

E poi ci sono gli scanner basati su host, che si concentrano sui singoli sistemi. Questi scanner li esaminano per individuare eventuali vulnerabilità nel software installato, nelle configurazioni del sistema operativo e nelle impostazioni di sicurezza. E possono fornire informazioni sullo stato di sicurezza di un host. Una volta identificati i punti deboli, è possibile risolverli.

Nessus è un popolare scanner di vulnerabilità che copre molto territorio, comprese reti e host. Una volta completata la scansione, fornisce report dettagliati sulle vulnerabilità rilevate e sui problemi di conformità.

Vantaggi dell'utilizzo di uno scanner di vulnerabilità

Aggiungere la scansione delle vulnerabilità alla tua strategia di sicurezza informatica è una mossa intelligente e porta numerosi vantaggi. In effetti, qualsiasi piano di sicurezza completo deve disporre di una sorta di funzione di “vedetta” o di scansione per affrontare adeguatamente le minacce e per prevenirle del tutto.

Sebbene il tuo team possa tentare di esaminare regolarmente tutti i tuoi software e sistemi per individuare eventuali vulnerabilità, semplicemente non è un modo realistico (o efficace) di affrontare la sicurezza informatica nell'era moderna. Ecco i principali vantaggi derivanti dall’utilizzo di uno scanner automatico delle vulnerabilità:

Risparmia tempo e denaro attraverso l'automazione

La scansione automatizzata delle vulnerabilità consente di risparmiare molto tempo e denaro. A differenza delle scansioni manuali, che richiedono molto lavoro e tempo, gli strumenti automatizzati eseguono scansioni approfondite in modo rapido e accurato. E una volta configurati, non è necessario intervenire. Ciò significa che tu o il tuo team potete concentrarvi su altre attività critiche di sicurezza o sulla manutenzione del sito.

E questo per non parlare dei risparmi sui costi derivanti dalla prevenzione degli attacchi. Le violazioni dei dati possono essere costose, quindi risparmi sui costi associati alla risoluzione di questi problemi e all'implementazione di nuove misure di sicurezza, oltre a sanzioni legali e perdita di clienti.

Approfitta dei database delle vulnerabilità aggiornati frequentemente

Gli scanner delle vulnerabilità utilizzano ampi database di vulnerabilità note, che vengono aggiornati frequentemente per includere le minacce più recenti. Ciò garantisce che i tuoi sistemi siano protetti dalle vulnerabilità più attuali. Ciò significa che personalmente non devi tenere d'occhio le ultime minacce alla sicurezza.

Ad esempio, WPScan offre il più ampio catalogo di vulnerabilità conosciute relative a WordPress.

Proteggi la reputazione del tuo marchio e la fiducia dei clienti

La scansione regolare e la correzione delle vulnerabilità aiutano a proteggere la reputazione della tua azienda e a mantenere la fiducia dei clienti. Le violazioni dei dati e gli incidenti di sicurezza possono danneggiare gravemente la tua reputazione e minare la fiducia dei clienti nel tempo. Pertanto, se dimostri impegno per la sicurezza e la protezione dei dati, renderai la tua azienda più credibile agli occhi dei potenziali clienti e dei clienti.

Proteggiamo il tuo sito. Gestisci la tua attività.

Jetpack Security fornisce una sicurezza completa e facile da usare per il sito WordPress, inclusi backup in tempo reale, un firewall per applicazioni web, scansione anti-malware e protezione anti-spam.

Proteggi il tuo sitoJetpack Security: molto più di uno scanner di vulnerabilità di WordPress

Jetpack Security offre una suite completa di strumenti progettati per proteggere il tuo sito WordPress ben oltre la semplice scansione delle vulnerabilità.

Dai un'occhiata alle caratteristiche principali che rendono Jetpack Security uno strumento essenziale per la protezione dei siti Web e perché può fungere da soluzione di scansione delle vulnerabilità.

1. Scansione automatizzata di malware e vulnerabilità

Jetpack fornisce la scansione del malware in tempo reale, basata sul database WPScan leader del settore menzionato in precedenza, garantendo una protezione continua contro le minacce. Lo scanner identifica e risolve potenziali vulnerabilità come plug-in non aggiornati. Quindi ti dice immediatamente cosa è necessario fare per risolvere i problemi rilevati. Una volta configurata, questa è una soluzione molto "impostala e dimenticala".

2. Correzioni con un clic per la maggior parte dei problemi

Una delle caratteristiche più straordinarie di Jetpack Security è l'opzione di correzione con un clic per molti problemi di sicurezza. Una volta rilevati i problemi, devi solo fare clic su un pulsante per risolverli. Non è necessario immergersi nel codice. Questo è ottimo per chi ha un'esperienza tecnica minima o un tempo limitato da dedicare a tali processi.

3. Notifiche e-mail istantanee quando vengono rilevate minacce

Jetpack invia notifiche e-mail istantanee se vengono rilevate minacce sul tuo sito. Questo sistema di avviso immediato ti aiuta a rimanere informato sullo stato di sicurezza del tuo sito web e ad agire tempestivamente se necessario. Ancora una volta, il fatto che non devi accedere alla dashboard di WordPress per vedere se c'è un problema (ti viene notificato automaticamente) è un altro modo per mantenere il tuo sito libero da minacce.

4. Un firewall per siti Web WordPress (WAF) attivo 24 ore su 24, 7 giorni su 7

Il firewall per applicazioni web (WAF) sempre attivo fornito da Jetpack aiuta a bloccare il traffico dannoso prima che possa raggiungere il tuo sito. Questo firewall rappresenta una linea di difesa fondamentale contro le comuni minacce Web, inclusi gli attacchi di forza bruta e l'iniezione SQL.

5. Backup in tempo reale del tuo sito WordPress

Jetpack include funzionalità di backup in tempo reale tramite la funzione Jetpack VaultPress Backup. I backup integrati aiutano a garantire che i dati del tuo sito vengano continuamente sottoposti a backup nel cloud. In questo modo, se compaiono problemi o vengono rilevate vulnerabilità, puoi ripristinare rapidamente il tuo sito a una versione precedente, senza problemi. I backup vengono eseguiti in tempo reale, quindi ogni nuovo commento su un post, modifica apportata o vendita segnata viene salvata immediatamente. Non perderai mai nulla.

6. Commenti e moduli di protezione dallo spam

Lo spam è un altro fattore da tenere sotto controllo e Jetpack aiuta a proteggersi anche da questo. Include la protezione contro lo spam sia nei commenti che nell'invio di moduli ed è tutto basato su Akismet. Ciò mantiene il tuo sito libero da commenti spam che distraggono e garantisce che l'interazione dell'utente rimanga autentica.

7. Monitoraggio dei tempi di inattività

La funzione di monitoraggio dei tempi di inattività ti avvisa immediatamente se il tuo sito non è attivo. Ciò significa che puoi risolvere qualsiasi problema, non appena si presenta, per garantire che il tuo sito sia di nuovo attivo e funzionante il più rapidamente possibile. Il monitoraggio dei tempi di inattività riduce la quantità di tempo in cui il tuo sito è offline, il che significa che è probabile che siano interessati meno clienti.

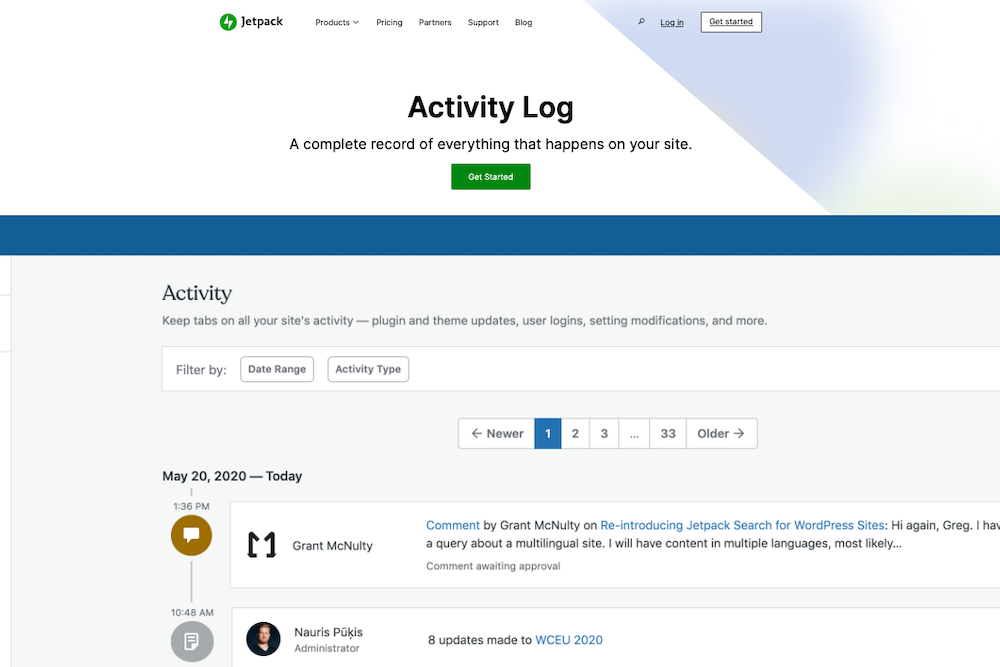

8. Un registro delle attività

Poi c'è il registro delle attività, che tiene traccia di tutte le modifiche e le azioni degli utenti sul tuo sito web. Registra ogni evento significativo, ad esempio accessi, aggiornamenti e modifiche alle impostazioni del sito, in modo da poter tornare indietro e rivederli in un secondo momento. Questo registro può aiutarti a risolvere i problemi fornendo una cronologia dettagliata di ciò che è accaduto sul tuo sito. Se il tuo sito non funziona o viene scoperta una vulnerabilità, puoi accedere al registro delle attività per vedere cosa è successo e quando è successo per diagnosticare rapidamente il problema.

Jetpack Security combina queste funzionalità per fornire una soluzione di sicurezza all-in-one per i siti Web WordPress. E poiché molte di queste attività di sicurezza essenziali sono automatizzate, puoi concentrarti meglio sulla gestione del tuo sito pur sapendo che è protetto da potenziali minacce.

Domande frequenti

Si spera che ora tu abbia una solida conoscenza di cos'è la scansione delle vulnerabilità, come funziona e come Jetpack può offrire questa funzionalità (e altro ancora). Per concludere, diamo un'occhiata ad alcune domande frequenti sull'argomento.

Qual è la differenza tra una scansione delle vulnerabilità e un penetration test?

Una scansione di vulnerabilità è un processo automatizzato che identifica e segnala potenziali punti deboli della sicurezza in una rete, host o applicazione. Utilizza database di vulnerabilità note per rilevare problemi, come software che non è stato aggiornato da tempo o configurazioni errate.

Un penetration test, a differenza di una scansione delle vulnerabilità, è una valutazione che simula attacchi nel mondo reale per far conoscere le vulnerabilità. I pen test vanno oltre il rilevamento, mirando a violare le difese di sicurezza per valutarne l’efficacia.

Quali sono i rischi potenziali derivanti dalla mancata esecuzione di scansioni di vulnerabilità regolari?

La mancata esecuzione di scansioni di vulnerabilità regolari può lasciare il sistema esposto a minacce. Se sono presenti punti deboli nella sicurezza, gli attori malintenzionati possono sfruttarli. E se lasciato incustodito, ciò può comportare una violazione dei dati, nonché una perdita di reddito e una reputazione offuscata.

Quali sono le caratteristiche principali da cercare in uno strumento di scansione delle vulnerabilità?

Quando scegli uno strumento di scansione delle vulnerabilità, cerca funzionalità come la connessione a database completi delle vulnerabilità, automazione, report dettagliati, monitoraggio in tempo reale e soluzioni rapide. Questa combinazione di funzionalità garantisce che lo strumento possa identificare automaticamente i rischi per la sicurezza e fornire soluzioni suggerite che richiedono uno sforzo minimo da parte dell'utente per la riparazione.

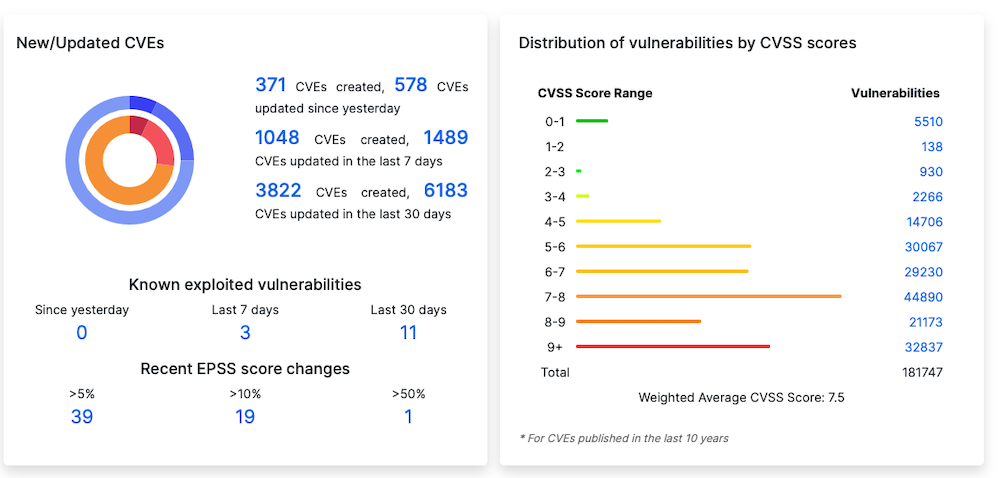

Che cos'è un punteggio CVE e come viene utilizzato nella scansione delle vulnerabilità?

CVE sta per “vulnerabilità ed esposizioni comuni”. Pertanto, un punteggio CVE è una valutazione standardizzata assegnata a vulnerabilità di sicurezza note. Ti aiuta a stabilire la priorità della gravità delle vulnerabilità in base al loro potenziale impatto. Gli strumenti di scansione delle vulnerabilità utilizzano questi punteggi per classificare e dare priorità ai problemi identificati, il che rende più semplice per te decidere quali problemi risolvere per primi.

Quali sono le vulnerabilità più comuni riscontrate nei siti WordPress?

Le vulnerabilità comuni nei siti WordPress includono plugin e temi obsoleti, password deboli, mancanza di configurazioni adeguate, SQL injection, cross-site scripting (XSS) ed esposizione ad attacchi di forza bruta.

Con quale frequenza dovrei eseguire scansioni di vulnerabilità sul mio sito WordPress?

Ti consigliamo di eseguire scansioni giornaliere delle vulnerabilità sul tuo sito WordPress e le scansioni in tempo reale sono ancora migliori.

Jetpack Security è compatibile con tutte le versioni, temi e plugin di WordPress?

Jetpack Security è progettato per essere compatibile con la stragrande maggioranza delle versioni, temi e plugin di WordPress. Tuttavia, è sempre meglio assicurarsi che il core, i temi e i plugin di WordPress siano aggiornati alle versioni più recenti. Ciò garantirà che il tuo sito rimanga compatibile con Jetpack e aiuterà a prevenire problemi di sicurezza.

Chi ha sviluppato Jetpack Security e perché dovrei fidarmi di loro?

Jetpack Security è stato sviluppato da Automattic, le persone dietro WordPress.com. La loro esperienza e reputazione rendono Jetpack una scelta affidabile per proteggere il tuo sito WordPress.

Da dove ha origine il database delle vulnerabilità di Jetpack Security?

Jetpack Security utilizza i dati sulle vulnerabilità di WPScan. WPScan mantiene un database completo di vulnerabilità note specifiche di WordPress. Ciò garantisce che Jetpack possa rilevare e risolvere con precisione tutti i problemi di sicurezza noti in tempo reale.

Dove posso saperne di più sulla sicurezza Jetpack?

Puoi saperne di più sulla sicurezza Jetpack qui. Lì troverai informazioni dettagliate sulle sue funzionalità, sui prezzi e su come utilizzare il plug-in per proteggere meglio il tuo sito WordPress.