Cos'è un tavolo arcobaleno e come prevenire questi attacchi

Pubblicato: 2024-02-20Quanto più le aziende e gli individui si affidano alle piattaforme digitali, tanto maggiori sono le implicazioni di un attacco informatico. Uno dei metodi più comunemente conosciuti per ottenere l'accesso a un sistema protetto da password è l'attacco Rainbow Table.

Fortunatamente, per la maggior parte degli utenti, gli attacchi Rainbow Table rappresentano solo una parte della storia della sicurezza informatica.

WordPress, ad esempio, ha creato un modo per contrastare gli attacchi alle tabelle arcobaleno già nel 2008, quando il core di WordPress ha implementato gli hash salted.

Gli sviluppatori che contribuiscono a WordPress mirano sempre a stare un passo avanti rispetto alle minacce, quindi quando vengono scoperti nuovi pericoli o vulnerabilità, di solito vengono corretti abbastanza rapidamente.

Detto questo, WordPress non è immune a tutti i problemi di sicurezza informatica e un plugin di sicurezza affidabile per WordPress come Jetpack è un must per rafforzare le tue difese contro altre minacce ancora prevalenti.

Se utilizzi un sistema che potrebbe essere vulnerabile agli attacchi Rainbow Table o se semplicemente desideri conoscere parti importanti della storia della sicurezza informatica, continua a leggere per saperne di più su di essi e sulle difese che funzionano meglio.

Cos'è un tavolo arcobaleno?

Una tabella arcobaleno è una tabella precalcolata utilizzata per invertire le funzioni hash crittografiche, principalmente per violare gli hash delle password. Le funzioni hash sono algoritmi che trasformano un insieme di dati (come una password) in una stringa di caratteri di dimensione fissa, che in genere è una sequenza di numeri e lettere. Tuttavia, la funzione hash è un processo a senso unico: è facile trasformare una password in un hash, ma è molto difficile riconvertire un hash in una password.

È qui che entrano in gioco le tabelle arcobaleno. Sono grandi tabelle precalcolate di valori hash per ogni possibile combinazione di caratteri. Un utente malintenzionato può utilizzare una tabella arcobaleno per invertire il processo di hashing, abbinando l'hash a una stringa nella tabella e scoprendo la password originale. Questo metodo può essere molto efficace contro i sistemi che utilizzano hash non salati, in cui la funzione hash non aggiunge dati casuali alle password prima dell'hashing.

Comprendere la natura delle tabelle arcobaleno è essenziale per implementare misure di sicurezza efficaci. Rappresentano una vulnerabilità significativa, soprattutto per i sistemi che si basano su semplici funzioni hash senza misure di sicurezza aggiuntive come il salting.

Come funzionano le tabelle arcobaleno?

La funzionalità delle tabelle arcobaleno dipende da una sofisticata combinazione di crittografia e gestione dei dati. Per capire come funzionano, è importante comprendere due concetti chiave: funzioni hash e precalcolo.

Le funzioni hash accettano un input (come una password) e producono una stringa di caratteri di dimensione fissa, che appare casuale. Queste funzioni sono progettate per essere strade a senso unico: generare un hash da un input è semplice, ma capire l'input originale dall'hash dovrebbe essere impegnativo.

Le tabelle arcobaleno aggirano questo problema utilizzando un metodo intelligente chiamato precalcolo. Prima di un attacco, gli hacker generano una tabella arcobaleno, ovvero un ampio database contenente un vasto numero di potenziali password e i corrispondenti valori hash.

Questo processo prevede la selezione di una serie di potenziali password, l'applicazione della funzione hash a ciascuna e la memorizzazione dei risultati. Eseguendo questo lavoro in anticipo, gli hacker possono confrontare rapidamente un hash rubato con la loro tabella, trovare una voce corrispondente e rivelare la password originale.

Ciò che distingue le tabelle arcobaleno dalle semplici tabelle di ricerca è il loro utilizzo di una funzione di riduzione. Questa funzione converte un hash in un'altra password, che può poi essere nuovamente sottoposta ad hashing, formando una catena di password e hash.

Le tabelle Rainbow memorizzano solo il primo e l'ultimo elemento di queste catene. Quando gli hacker incontrano una password con hash, usano la funzione di riduzione per vedere se appare in qualche punto delle loro catene, restringendo gradualmente le possibilità finché non trovano una corrispondenza.

Questo metodo riduce significativamente lo spazio di archiviazione necessario per la tabella, rendendo gli attacchi Rainbow Table un metodo fattibile, anche se dispendioso in termini di risorse, per violare le password. Tuttavia, sono meno efficaci contro i sistemi con forti misure di sicurezza, come funzioni hash complesse e l’uso di salt (dati casuali aggiunti a una password prima dell’hashing).

Motivazioni chiave dietro gli attacchi alle tabelle arcobaleno

Conoscere le motivazioni alla base degli attacchi Rainbow Table aiuta a spiegare perché determinati sistemi vengono presi di mira e come proteggerli meglio. Ci sono diverse motivazioni chiave:

Accesso non autorizzato

Lo scopo principale della maggior parte degli attacchi Rainbow Table è ottenere l'accesso non autorizzato a sistemi e reti. Craccando le password, gli aggressori possono infiltrarsi nei sistemi, spesso con l'intento di accedere a informazioni riservate o eseguire attività dannose senza essere scoperti.

Furto di dati e identità

L'accesso a un sistema può portare al furto di dati e identità. Gli hacker possono rubare informazioni personali, dettagli finanziari o proprietà intellettuale. Possono quindi utilizzare questi dati per varie attività illegali, tra cui la frode e la vendita di informazioni sul web oscuro.

Acquisizione del conto e del sistema

Gli attacchi Rainbow Table possono anche essere un passo verso il controllo di account o di interi sistemi. Una volta entrati, gli aggressori possono modificare le password e bloccare gli utenti legittimi, assumendo sostanzialmente il controllo del sistema per i propri scopi.

Riciclo delle credenziali

Gli aggressori spesso utilizzano le password ottenute da un sistema per tentare di accedere ad altri sistemi. Questa tecnica, nota come riciclaggio delle credenziali, sfrutta l'abitudine comune di utilizzare la stessa password su più piattaforme.

Obiettivi comuni degli attacchi ai tavoli arcobaleno

Gli attacchi Rainbow Table non sono indiscriminati: prendono di mira tipi specifici di sistemi che sono i più vulnerabili in base a determinate caratteristiche. Comprendere questi obiettivi comuni può aiutarti a stabilire le priorità degli sforzi di sicurezza.

Sistemi con password deboli

I sistemi in cui gli utenti dispongono di password deboli, comuni o predefinite sono gli obiettivi principali. Le password semplici possono essere facilmente violate utilizzando le tabelle arcobaleno, poiché è probabile che siano incluse nei valori hash precalcolati.

Sistemi con hash non salati

L'hashing delle password è una pratica di sicurezza standard. Tuttavia, quando questi hash non sono salati (ovvero non vengono aggiunti dati casuali prima dell'hashing) diventano più vulnerabili. Le tabelle Rainbow possono efficacemente decodificare questi hash non salati.

Ricordiamo che questo è il motivo per cui i siti Web WordPress non sono più vulnerabili agli attacchi Rainbow Table. L’aggiunta degli hash salt nel core di WordPress nel 2008 ha effettivamente eliminato l’utilità di questa specifica minaccia informatica.

Sistemi senza autenticazione a due fattori (2FA)

2FA aggiunge un ulteriore livello di sicurezza oltre alla semplice password. I sistemi privi di questa funzionalità sono più suscettibili agli attacchi, poiché l'unica barriera è la password, che potrebbe potenzialmente essere violata attraverso le tabelle arcobaleno.

Rischi e conseguenze degli attacchi Rainbow Table

I rischi e le conseguenze degli attacchi Rainbow Table sono estesi e colpiscono sia gli individui che le organizzazioni.

Violazioni e furti di dati

La conseguenza più diretta di un attacco Rainbow Table riuscito è l’accesso non autorizzato ai dati sensibili. Ciò può portare a significative violazioni dei dati, in cui vengono rubate informazioni personali, finanziarie o proprietarie.

Interruzione del servizio e perdita finanziaria

Oltre al furto di dati, questi attacchi possono interrompere i servizi, causando tempi di inattività del sito web. Questa interruzione spesso si traduce in perdite finanziarie, sia in termini di entrate immediate che di fiducia dei clienti a lungo termine.

Danni alla reputazione

Una violazione della sicurezza, in particolare quella che comporta la perdita dei dati dei clienti, può danneggiare gravemente la reputazione di un'organizzazione. Ripristinare la fiducia del pubblico può essere un processo lungo e impegnativo.

Distribuzione di malware e ransomware

I sistemi compromessi possono essere utilizzati come piattaforma per distribuire malware o ransomware, aumentando ulteriormente l'impatto dell'attacco. Ciò può provocare ulteriori incidenti di sicurezza all’interno dell’organizzazione interessata o anche tra i suoi contatti.

Conseguenze giuridiche e cause legali

Le aziende che subiscono violazioni dei dati potrebbero dover affrontare conseguenze legali, soprattutto se non hanno protetto adeguatamente i dati dei clienti. Le cause legali e le multe possono essere sia finanziariamente onerose che dannose per l'immagine pubblica di un'azienda.

Questi rischi evidenziano la necessità di strategie di sicurezza complete in grado di contrastare efficacemente la minaccia degli attacchi Rainbow Table e proteggere preziose risorse digitali.

Proteggiamo il tuo sito. Gestisci la tua attività.

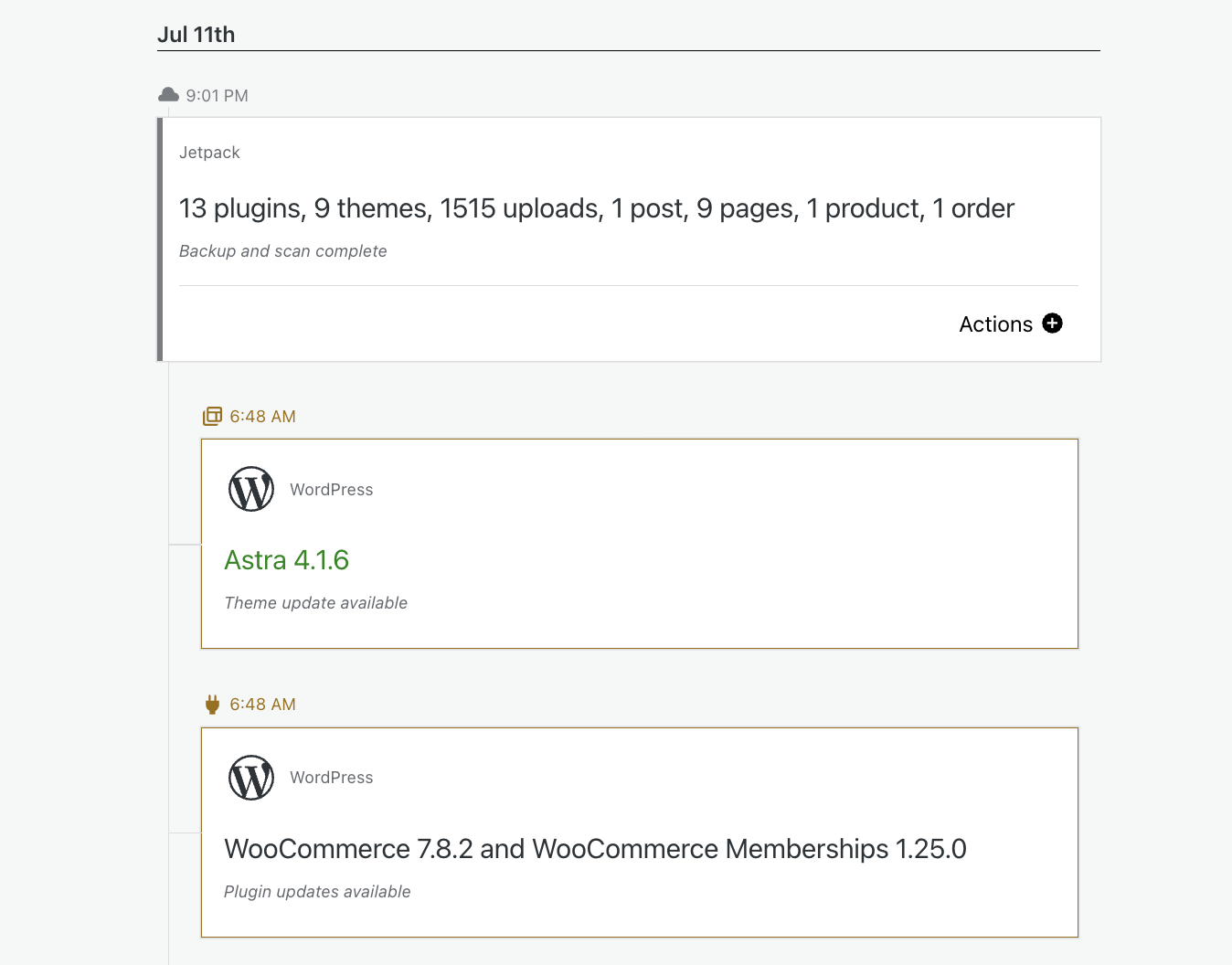

Jetpack Security fornisce una sicurezza completa e facile da usare per il sito WordPress, inclusi backup in tempo reale, un firewall per applicazioni web, scansione anti-malware e protezione anti-spam.

Proteggi il tuo sitoCome prevenire e mitigare gli attacchi Rainbow Table

Prevenire e mitigare gli attacchi Rainbow Table richiede un approccio articolato, che combini una solida gestione delle password, configurazioni di sistema e monitoraggio continuo. Ogni elemento svolge un ruolo fondamentale nel formare una difesa impenetrabile contro questi attacchi sofisticati.

1. Politiche password complesse

L'implementazione di policy per password complesse è la prima linea di difesa. Ciò comporta l’impostazione di linee guida che garantiscano che tutte le password utilizzate nel sistema siano complesse e difficili da decifrare.

Una password complessa in genere include una combinazione di lettere maiuscole e minuscole, numeri e caratteri speciali. Dovrebbe essere di notevole lunghezza, idealmente più di 12 caratteri.

Inoltre, incoraggiare o imporre modifiche regolari della password può migliorare ulteriormente la sicurezza. Tuttavia, è essenziale bilanciare facilmente la sicurezza per garantire che gli utenti non ricorrano a pratiche insicure come annotare le password.

2. Saltazione della password

Il salting della password aggiunge un livello di sicurezza. Questo processo prevede l'aggiunta di una stringa univoca di caratteri, nota come "sal", a ciascuna password prima che venga sottoposta ad hashing.

L'aggiunta del sale garantisce che anche se due utenti hanno password identiche, i loro valori hash saranno diversi. In WordPress, il salting è implementato per impostazione predefinita. Le chiavi salt possono essere trovate e personalizzate nel file wp-config.php . Modificando queste chiavi, gli amministratori di WordPress possono migliorare la sicurezza del proprio sito, poiché rendono inefficaci le tabelle arcobaleno precalcolate.

3. Limitazione della tariffa e blocco dell'account

L'implementazione di meccanismi di limitazione della velocità e di blocco degli account è un modo efficace per contrastare i tentativi automatizzati di indovinare le password. La limitazione della velocità limita il numero di tentativi di accesso che possono essere effettuati in un determinato periodo, mentre le politiche di blocco dell'account bloccano un account dopo un certo numero di tentativi di accesso non riusciti. Queste misure non solo prevengono gli attacchi di forza bruta e Rainbow Table, ma avvisano anche gli amministratori di potenziali minacce alla sicurezza.

4. Autenticazione a due fattori (2FA)

L'autenticazione a due fattori migliora significativamente la sicurezza dell'account. Richiedendo una seconda forma di verifica, come un messaggio di testo o un'app di autenticazione, 2FA garantisce che conoscere la sola password non sia sufficiente per ottenere l'accesso. Ciò è particolarmente efficace contro gli attacchi Rainbow Table, poiché il secondo fattore costituisce un ulteriore ostacolo per gli aggressori.

5. Installa una soluzione di sicurezza tutto in uno

Anche se gli attacchi Rainbow Table non rappresentano più una minaccia per i siti WordPress, gli amministratori dovrebbero comunque installare una soluzione di sicurezza WordPress completa come Jetpack Security per proteggersi da altri pericoli.

Jetpack Security offre funzionalità complete, inclusi backup in tempo reale, firewall per applicazioni Web, scansione malware e protezione antispam. Il suo approccio integrato protegge i siti WordPress da una serie di minacce.

6. Monitoraggio e registrazione delle attività

Il monitoraggio continuo delle attività del sistema e il mantenimento di registri dettagliati sono fondamentali per il rilevamento tempestivo di attività sospette che potrebbero indicare una violazione della sicurezza. Gli strumenti di monitoraggio possono avvisare gli amministratori di schemi insoliti, come accessi in orari strani o da luoghi imprevisti, che potrebbero indicare un tentativo di utilizzare credenziali rubate. I registri forniscono un registro delle attività che può rivelarsi prezioso per indagare e comprendere la natura di eventuali incidenti di sicurezza che si verificano.

Integrando queste strategie nel proprio piano di sicurezza, i proprietari di siti WordPress possono ridurre significativamente la propria vulnerabilità agli attacchi Rainbow Table e ad altri tipi di minacce informatiche, proteggendo i dati della propria organizzazione e degli utenti.

Domande frequenti

Nell’esplorare le complessità legate agli attacchi Rainbow Table, è fondamentale una chiara comprensione dei concetti correlati. Analizziamo alcune domande frequenti che fanno luce su questi argomenti.

Qual è la differenza tra le tabelle arcobaleno e gli attacchi di forza bruta?

Le tabelle Rainbow e gli attacchi di forza bruta si distinguono nel loro approccio al cracking delle password. Gli attacchi di forza bruta provano metodicamente ogni possibile combinazione di caratteri finché non viene trovata la password corretta. Questo processo può richiedere molto tempo ed essere computazionalmente impegnativo, soprattutto per le password più lunghe.

Le tabelle Rainbow, d'altro canto, si basano su tabelle precalcolate che abbinano le password con hash alle loro versioni in testo semplice. Sebbene siano più veloci per alcuni tipi di password, richiedono uno spazio di archiviazione notevole e sono meno efficaci contro password complesse e salate.

Qual è la differenza tra le tabelle arcobaleno e il credential stuffing?

Il credential stuffing è un tipo di attacco informatico in cui le credenziali degli account rubati, in genere nomi utente, indirizzi e-mail e password, vengono utilizzate per ottenere accesso non autorizzato agli account utente tramite richieste di accesso automatizzate su larga scala.

Questo è diverso dagli attacchi Rainbow Table, che si concentrano sulla decifrazione delle password con hash utilizzando tabelle precalcolate. Il credential stuffing si basa sul riutilizzo delle credenziali su più piattaforme, mentre le tabelle arcobaleno prendono di mira l'aspetto della crittografia dell'archiviazione delle password.

Le tabelle arcobaleno possono decifrare qualsiasi tipo di password?

L'efficacia delle tabelle arcobaleno diminuisce in modo significativo rispetto alle password ben protette. Le password complesse che sono lunghe, utilizzano una varietà di caratteri e sono salate rappresentano una sfida formidabile agli attacchi Rainbow Table. Queste misure aumentano lo sforzo computazionale richiesto a tal punto che le tabelle arcobaleno diventano impraticabili.

Quali tipi di funzioni hash sono più vulnerabili agli attacchi Rainbow Table?

Le funzioni hash che producono output prevedibili o non salati sono più suscettibili agli attacchi della tabella arcobaleno. Le funzioni hash più vecchie o più semplici come MD5 o SHA-1, che generano hash non salati, sono particolarmente vulnerabili. Algoritmi di hash più moderni che includono il salting e una maggiore complessità computazionale forniscono difese più forti contro questi attacchi.

Quanto è efficace la salatura nel prevenire gli attacchi della tavola arcobaleno?

La salatura è un metodo molto efficace per contrastare gli attacchi della tavola arcobaleno. Aggiungendo una stringa di caratteri univoca e casuale a ciascuna password prima dell'hashing, il salting garantisce che anche le password identiche producano hash univoci. Questi rendono inutili le tabelle arcobaleno precalcolate, poiché non possono tenere conto del sale univoco applicato a ciascuna password.

Qual è la differenza tra salting e peppering nell'hashing delle password?

Sia il salting che il peppering aggiungono un ulteriore livello di sicurezza all’hashing della password, ma lo fanno in modi diversi. Il salt implica l'aggiunta di un valore univoco a ciascuna password prima che venga sottoposto ad hashing e il salt viene generalmente archiviato nel database insieme all'hash. Il peppering, tuttavia, implica l'aggiunta di un valore segreto alla password prima dell'hashing. A differenza del sale, il pepe non viene memorizzato con l'hash e solitamente è un valore fisso utilizzato in tutti gli hash delle password.

Come faccio a sapere se il mio sistema è vulnerabile agli attacchi Rainbow Table?

Per valutare la vulnerabilità, verificare l'utilizzo di funzioni hash non salate, password deboli o prevedibili e la mancanza di livelli di sicurezza aggiuntivi come 2FA. Anche controlli di sicurezza regolari e test di penetrazione possono aiutare a identificare potenziali vulnerabilità.

Poiché gli hash salati sono implementati per impostazione predefinita, se utilizzi WordPress non dovresti più preoccuparti degli attacchi Rainbow Table come minaccia.

Quali sono i segnali che indicano che si è verificato un attacco Rainbow Table?

Gli indicatori di un attacco Rainbow Table includono l'accesso non autorizzato agli account utente, modifiche inspiegabili nei dettagli dell'account o avvisi provenienti dai sistemi di sicurezza su query insolite al database. Il monitoraggio continuo delle attività anomale è essenziale per la diagnosi precoce.

Che ruolo svolgono i firewall e i sistemi di rilevamento delle intrusioni nel prevenire questi attacchi?

Sebbene i firewall e i sistemi di rilevamento delle intrusioni siano componenti critici di una strategia di sicurezza completa, il loro ruolo nel prevenire direttamente gli attacchi Rainbow Table è limitato. Questi sistemi sono più efficaci nel monitorare e gestire il traffico di rete, nel rilevare tentativi di accesso non autorizzati e nel fornire avvisi su potenziali violazioni della sicurezza.

Come possono le piccole imprese con risorse limitate proteggersi al meglio?

Le piccole imprese possono implementare politiche di password complesse, utilizzare funzioni di hash salted, abilitare l'autenticazione a due fattori e aggiornare e patchare regolarmente i propri sistemi. Inoltre, soluzioni di sicurezza convenienti su misura per le piccole imprese possono offrire una protezione sostanziale. Anche la formazione dei dipendenti sulle pratiche di base della sicurezza informatica è fondamentale.

Esistono plugin appositamente progettati per proteggere WordPress dagli attacchi basati su password?

Sì, esistono diversi plugin progettati per migliorare la sicurezza di WordPress contro gli attacchi basati su password. Ad esempio, Jetpack Security offre una protezione completa attraverso funzionalità come la prevenzione degli attacchi di forza bruta, l'autenticazione a due fattori e la scansione di sicurezza regolare.

Sebbene gli attacchi Rainbow Table non costituiscano più un problema per i siti WordPress, altri attacchi basati su password potrebbero esserlo ancora. Jetpack Security è specificamente studiato per fornire un solido meccanismo di difesa contro questo tipo di attacchi. Raggiunge questo obiettivo attraverso diverse funzionalità chiave:

1. Protezione dagli attacchi di forza bruta. Il plugin protegge efficacemente dagli attacchi di forza bruta, che possono essere precursori o alternativi agli attacchi Rainbow Table, limitando i tentativi di accesso e monitorando le attività sospette.

2. Autenticazione a due fattori. Utilizza la funzione di autenticazione sicura di Jetpack per abilitare l'accesso a WordPress.com e richiedere l'autenticazione a due fattori per gli utenti.

3. Scansione di sicurezza regolare. Jetpack Security esegue regolarmente la scansione delle vulnerabilità e avvisa immediatamente gli amministratori del sito delle potenziali minacce, consentendo un'azione tempestiva per mitigare i rischi.

Integrando Jetpack Security nei siti WordPress, gli utenti possono rafforzare in modo significativo le proprie difese contro gli attacchi basati su password, rendendo la loro presenza online più sicura e resistente alle minacce informatiche.

Scopri di più sulla sicurezza Jetpack.