Cos'è l'SQL Injection nella sicurezza informatica? Come prevenire gli attacchi SQLi

Pubblicato: 2024-06-20Una SQL injection (SQLi) avviene quando gli hacker inseriscono codice dannoso in un database per accedere a informazioni sensibili come dati personali o dati di carte di credito. Sfortunatamente, questa è una delle minacce più comuni sul web. Quindi, se sei proprietario di un sito web, ti consigliamo di familiarizzare con la prevenzione dell'iniezione SQL.

Una volta che avrai appreso i diversi tipi di attacchi SQLi e i loro obiettivi comuni, sarai meglio attrezzato per proteggere il tuo sito da essi. Potresti decidere di implementare la convalida dell'input, distribuire un firewall per applicazioni Web o eseguire uno scanner di vulnerabilità.

In questo post discuteremo di tutto ciò che devi sapere sull'SQL injection nella sicurezza informatica. Inizieremo rispondendo a "Che cos'è l'SQL injection?" e ad altre domande sui tipi più comuni di attacchi e obiettivi. Successivamente, esamineremo alcuni dei potenziali rischi e impatti degli attacchi SQLi. Infine, ti mostreremo come prevenire l'SQL injection.

Cos'è un'iniezione SQL?

Per comprendere le basi di questo comune attacco informatico, devi prima avere una certa conoscenza di Structured Query Language (SQL). Questo è un linguaggio di programmazione utilizzato nelle applicazioni web e nei database. Ti consente di accedere, gestire e manipolare dati strutturati o relazionali. Le tabelle di dati SQL sono costituite da colonne e righe semplici.

È possibile utilizzare query SQL o "comandi" per modificare, aggiungere o eliminare informazioni. In alternativa, puoi semplicemente estrarre set di dati per l'analisi.

Supponiamo che tu abbia un database SQL degli stipendi degli istruttori e desideri avere un'idea generale di come confrontare questi guadagni. In tal caso, potresti utilizzare questa query SQL:

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;Ciò richiede al tuo database di restituire il nome di ciascun insegnante, il suo stipendio e un valore numerico che indica quante persone guadagnano di più rispetto al professore specifico elencato.

Un'iniezione SQL si verifica quando un hacker inserisce codice dannoso nell'applicazione o nel database per interferire con esso. In molti casi, l’obiettivo è accedere a informazioni nascoste o aggirare i meccanismi di autenticazione.

Gli hacker potrebbero quindi essere in grado di modificare o eliminare le informazioni nelle tabelle di dati. Attacchi SQL injection più gravi possono danneggiare il server o l'infrastruttura sottostante del tuo sito web. Se un utente malintenzionato sovraccarica il database con un numero eccessivo di query SQL, si tratta di una variante di un attacco DDoS (Distributed Denial of Service).

I diversi tipi di attacchi SQL injection

Esistono tre diversi tipi di attacchi SQL injection. Diamo un'occhiata da vicino a loro.

SQLi in banda

Gli attacchi SQLi in banda (noti anche come SQLi “classici”) sono in genere i più facili da rilevare e sfruttare. In questo scenario, l'hacker utilizza solo un canale di comunicazione per ottenere una risposta diretta.

In altre parole, utilizzano lo stesso mezzo per lanciare l’attacco e recuperare i risultati. Un esempio comune di ciò potrebbe essere un attacco eseguito su una pagina web.

Le due principali varianti di SQLi in banda sono:

- Attacchi SQL injection basati su errori . Questo avviene quando gli hacker inseriscono query dannose in un database per attivare intenzionalmente un messaggio di errore. Quando ciò accade, il messaggio di errore risultante rivela informazioni sensibili che possono consentire loro di effettuare ulteriori attacchi ed enumerare il database.

- Attacchi SQL injection basati sull'Unione . In questo caso, l'aggressore utilizza l'operatore UNION per estrarre dati da più di una tabella. I risultati mostreranno almeno un set di dati legittimo rivelando anche una tabella di dati che dovrebbe essere nascosta.

Come accennato, questi sono alcuni dei tipi più comuni di attacchi SQLi.

SQLi cieco

Un’altra forma più sofisticata e nascosta di SQL injection è l’attacco cieco SQLi. Viene anche chiamato “SQLi inferenziale”.

In questo tipo di attacco informatico l'hacker inserisce codice dannoso nell'applicazione web, ma non può visualizzarne direttamente i risultati (come nel classico SQLi). Ciò significa che stanno lavorando “alla cieca”, da cui il nome.

Per esporre i dati desiderati, gli hacker possono quindi inviare query SQL che rivelano informazioni sensibili in base a ritardi temporali o comportamento booleano.

Con il blind SQLi basato sul tempo, la query dannosa costringe il database ad attendere un determinato periodo di tempo prima di poter rispondere. Gli hacker possono quindi dedurre se la risposta è VERA o FALSA in base al ritardo temporale.

Nel frattempo, con attacchi SQLi booleani o basati sul contenuto, la query costringe il database a restituire risultati diversi. Questi risultati consentono all'hacker di dedurre se il contenuto è vero o falso.

Gli attacchi SQLi ciechi richiedono in genere molte iterazioni per recuperare informazioni sufficienti per enumerare il database. Per questo motivo sono in genere più lenti e difficili da eseguire.

Ma il vantaggio (per gli hacker) è che, grazie alla loro sottigliezza, gli attacchi SQLi ciechi possono non essere rilevati per periodi di tempo più lunghi. Di conseguenza, i criminali informatici potrebbero essere in grado di estrarre dati più preziosi (e causare più caos) di quanto farebbero con un classico attacco SQLi.

Vale anche la pena notare che gli attacchi SQLi guidati da bot possono essere particolarmente pericolosi, poiché consentono agli hacker di lavorare molto più velocemente.

SQLi fuori banda

L'ultimo tipo di attacco SQL injection è SQLi fuori banda. A differenza di un'iniezione SQL in entrata, questa variante richiede più canali di comunicazione per eseguire l'attacco.

In genere, SQLi fuori banda funziona solo per i server che possono attivare risposte HTTPS o DNS (come nel caso della maggior parte dei database SQL). Un esempio comune di SQLi fuori banda è quando gli hacker inseriscono un codice che fa sì che il server intercetti le credenziali di accesso degli utenti, inviandole a un endpoint remoto.

Obiettivi comuni di SQL injection

Ora che abbiamo esaminato le principali forme di SQL injection, esaminiamo gli obiettivi più comuni per questi tipi di attacchi.

1. Sistemi di gestione dei contenuti (CMS)

Un sistema di gestione dei contenuti (CMS) consente agli utenti di creare, modificare e gestire i contenuti web. Alcuni esempi includono Wix, Joomla e WordPress.

Queste soluzioni sono più sofisticate e personalizzabili rispetto ai costruttori di siti Web come Squarespace. Puoi utilizzare un CMS come WordPress per creare quasi ogni tipo di sito web, da un semplice portfolio a un fiorente negozio online.

Detto questo, molti CMS utilizzano il sistema di database MySQL per gestire i contenuti. In base alla progettazione, ciò li rende un bersaglio per gli attacchi SQL injection.

Inoltre, alcuni CMS come WordPress sono open source. Ciò significa che il software può essere scaricato gratuitamente e chiunque può modificarlo. Nel caso di WordPress, il CMS riceve anche regolari aggiornamenti di manutenzione e di sicurezza, che includono importanti patch di vulnerabilità.

Poiché i contenuti di questi aggiornamenti sono resi pubblici online, gli hacker possono studiarli per imparare a sfruttarli. Quindi, possono prendere di mira i siti Web eseguiti su versioni precedenti e meno sicure di WordPress.

Oltre a ciò, i siti web realizzati con CMS in genere includono funzionalità di coinvolgimento come moduli di contatto, barre di ricerca e sezioni di commenti, che possono essere punti vulnerabili per attacchi SQL injection.

2. Plugin e integrazioni di terze parti

Molti CMS e altri strumenti per la creazione di siti Web si affidano a plug-in di terze parti per espandere le proprie funzionalità. Ad esempio, WordPress ha una vasta directory di plugin di quasi 60.000 strumenti.

Puoi utilizzare questi plugin per aggiungere qualsiasi cosa, dalle soluzioni di sicurezza come Akismet agli strumenti di ottimizzazione delle prestazioni come Jetpack Boost.

Le integrazioni funzionano in modo simile ai plugin e alle estensioni. Ad esempio, molte soluzioni di marketing popolari, come Mailchimp, offrono integrazioni (spesso agevolate tramite plugin o estensioni).

Fondamentalmente, plug-in e integrazioni consentono agli utenti di creare un sito Web altamente personalizzato. Ma gli sviluppatori del software principale di WordPress non controllano tutti i plugin gratuiti e premium sul mercato. Pertanto, l'integrità e la sicurezza di ogni singolo strumento non sono regolamentate. Spetta ai proprietari dei siti web assicurarsi di installare plugin di alta qualità. Un modo per farlo è selezionare i plugin dalla libreria WordPress.org.

Spetta anche ai proprietari dei siti web assicurarsi che tutti i plugin siano aggiornati. In caso contrario, gli hacker possono utilizzare i database delle vulnerabilità per sfruttare software obsoleto (ne parleremo più avanti).

3. Applicazioni ad alta intensità di dati

Come abbiamo discusso, SQL è un linguaggio di programmazione utilizzato nei sistemi di gestione dei database e le iniezioni SQL prendono di mira questi database per estrarre, modificare, aggiungere o eliminare dati con intenti nefasti.

Naturalmente, le applicazioni ad alta intensità di dati diventano gli obiettivi più praticabili per questo tipo di attacco informatico. Gli hacker hanno più da guadagnare quando ci sono grandi quantità di dati da estrarre.

Pertanto, i negozi online e i siti Web di grandi dimensioni corrono probabilmente un rischio maggiore di attacchi SQLi.

4. Codice legacy e sistemi obsoleti

Come accennato in precedenza, software e sistemi obsoleti possono aumentare le probabilità che un sito Web venga violato tramite SQL injection. Ciò è particolarmente vero quando un sito è costruito su software open source come WordPress, Drupal o Joomla.

Questo perché gli aggressori informatici possono utilizzare database o registri pubblici di patch di sicurezza per trovare e sfruttare queste vulnerabilità. Il codice legacy può anche rappresentare un grosso problema con i siti Web più vecchi.

5. API dati e servizi web

Come abbiamo discusso, molti siti Web basati su CMS utilizzano una varietà di integrazioni di plug-in per semplificare il processo di gestione del sito Web. La maggior parte di queste integrazioni funziona grazie alle interfacce di programmazione delle applicazioni dati (API) che utilizzano SQL.

Ad esempio, l'API REST di WordPress consente al CMS di comunicare con tutte le applicazioni necessarie.

Allo stesso modo, Drupal e Joomla hanno le proprie API proprietarie. Queste API possono consentire l'uso di estensioni gratuite o premium, nonché di altri servizi Web come software di analisi o sicurezza.

Poiché le API elaborano costantemente le richieste, ci sono molte opportunità per sfruttare le vulnerabilità SQLi.

Motivazioni dietro gli attacchi SQL Injection

Finora abbiamo spiegato in dettaglio cosa comporta l'SQL injection, ma forse ti starai ancora chiedendo quali siano le motivazioni dietro questi attacchi.

Ecco alcune delle intenzioni più comuni:

- Furto e manipolazione di dati . Molti attacchi SQLi mirano a rubare dati o manipolare il database per eseguire richieste a suo danno. I dati rubati possono quindi essere utilizzati per commettere altri crimini informatici come frodi nell’e-commerce o furti di identità.

- Distribuzione di malware e ransomware . Alcuni attacchi SQL injection tentano di compromettere il database, l'infrastruttura o il server di un sito Web utilizzando malware. Potrebbero voler chiudere un sito web o ottenere l'accesso al server root (e quindi al contenuto del database).

- Impatto sull'integrità e sulla reputazione del sito web . Una motivazione più nascosta per gli attacchi SQLi è danneggiare la reputazione di un'azienda. Ad esempio, gli hacker a cui non piace la tua attività potrebbero rubare ed esporre i dati dei clienti per inviare un messaggio.

Naturalmente, è importante comprendere le motivazioni alla base di questi attacchi informatici, ma è fondamentale anche essere consapevoli dell’impatto delle SQL injection dannose. Approfondiremo questo argomento nella prossima sezione.

L'impatto degli attacchi SQL injection

Inizieremo con le conseguenze meno gravi per i visitatori del tuo sito web. Si tratta per lo più di inconvenienti che possono portare a un'esperienza utente negativa.

In sostanza, quando gli aggressori SQLi modificano le tue tabelle di dati, possono portare a problemi continui che interferiscono con le operazioni delle tue pagine web, dei moduli online e altro ancora. Questo risultato negativo non dovrebbe essere minimizzato, poiché i tuoi visitatori si aspettano di utilizzare il tuo sito web senza problemi. Incontrare difficoltà può farli abbandonare il tuo sito web.

Quando si tratta di imprese e organizzazioni, l’impatto può essere più grave. In particolare, i negozi online tendono a conservare molte informazioni sensibili sui clienti, come indirizzi fisici per la spedizione e numeri di carta di credito per i pagamenti.

Se un attacco SQLi porta a una violazione dei dati, le informazioni personali dei tuoi clienti possono essere vendute ai truffatori. Ciò potrebbe metterli a rischio di schemi di phishing, furto di identità, frode con carta di credito e altro ancora. Potrebbe anche danneggiare la reputazione della tua azienda o portare a perdite monetarie.

Inoltre, la mancata protezione delle informazioni sensibili degli utenti può tradursi nel mancato rispetto di determinati standard di sicurezza online o leggi sulla protezione dei dati come PCI-DSS e GDPR.

Ciò può esporre le aziende a un rischio maggiore di contenzioso in caso di violazione dei dati. Naturalmente, i rischi aumentano se la tua attività online opera in un settore regolamentato come quello sanitario o finanziario, poiché tali aziende sono soggette a standard più elevati per la privacy e la protezione dei dati. Ad esempio, gli studi medici dovranno rimanere conformi all’HIPAA.

Come prevenire gli attacchi SQL injection

Ora che conosci i potenziali impatti dell'SQL injection, ti mostreremo come prevenire l'SQL injection. Esamineremo sette diverse strategie che puoi implementare.

1. Implementare la convalida dell'input

Una delle migliori strategie di prevenzione dell'iniezione SQL consiste nell'implementare la convalida dell'input. Ciò può contribuire a garantire che solo gli utenti legittimi interagiscano con il database, e in modo appropriato.

Esistono numerose potenti tecniche di convalida dei dati che è possibile utilizzare con SQL. Per cominciare, potresti provare i vincoli SQL integrati come UNIQUE o NOT NULL.

Inoltre, potresti voler utilizzare dati e tipi di visualizzazione per definire il modo in cui le informazioni vengono archiviate e presentate. Puoi anche utilizzare le espressioni regolari (RegEx) per definire quali modelli di dati sono accettabili.

Con una qualsiasi di queste strategie, gli aggressori SQLi verranno fermati sul loro cammino poiché i loro input nefasti verranno contrassegnati come non validi.

2. Aggiorna regolarmente il software e il database

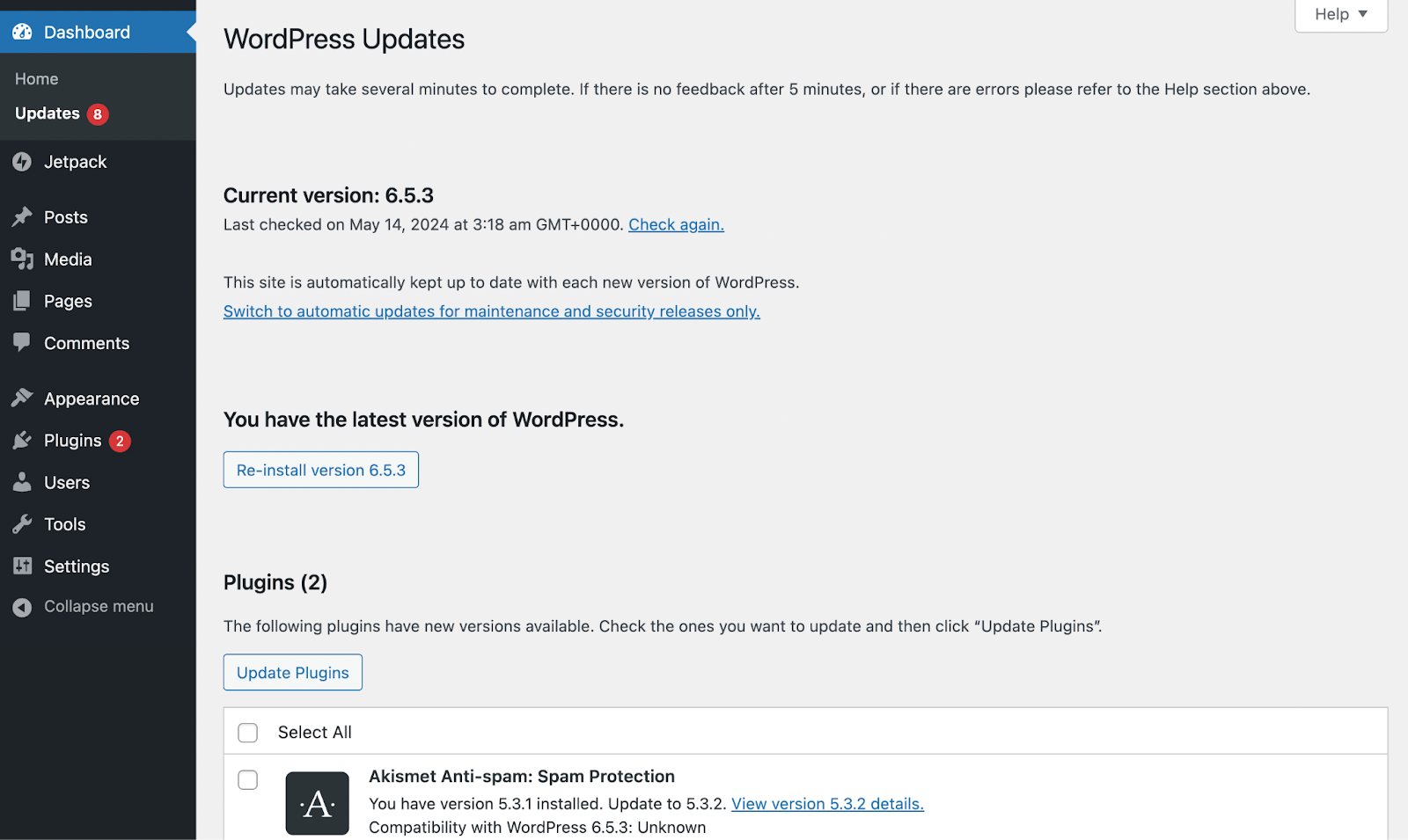

Come discusso, vari tipi di software obsoleti possono diventare bersagli per gli aggressori SQLi, soprattutto se si utilizza software open source. Pertanto, uno dei modi più semplici per prevenire gli attacchi SQL injection è aggiornare regolarmente il software e il database. Questo processo dipenderà dal CMS o dal costruttore di siti Web che utilizzi.

Con WordPress, aggiornare il software principale è semplice. Vai su Dashboard → Aggiornamenti .

Vedrai una notifica rossa quando sono disponibili aggiornamenti, ma puoi comunque controllarli in qualsiasi momento. In alto puoi aggiornare WordPress. Scorri verso il basso per aggiornare eventuali plugin o temi.

Prima di aggiornare qualsiasi software, è importante eseguire un backup del tuo sito web. Gli aggiornamenti possono portare a problemi imprevisti sul tuo sito, soprattutto se hai installato molti plugin.

Non puoi prevedere in che modo il software aggiornato interagirà con altri strumenti sul tuo sito. Pertanto, come regola generale, ti consigliamo di evitare di installare troppi plugin WordPress.

Idealmente, creerai backup automatici in modo da non perdere dati importanti. In alternativa, potresti voler utilizzare un sito di gestione temporanea per testare gli aggiornamenti prima di renderli attivi.

L'aggiornamento del database può essere più complicato. Ancora una volta, questo dipenderà dalla piattaforma che stai utilizzando.

Con WordPress, ci sono diversi modi per pulire e ottimizzare il tuo database. Se sei un utente più esperto, potresti voler aggiornare il tuo database utilizzando phpMyAdmin.

Anche l'installazione di un plugin come Jetpack Akismet Anti-Spam può aiutarti a mantenere il tuo database in uno stato ottimale.

Questo perché riduce al minimo il numero di commenti spam e invii di moduli che ricevi. Ciò può persino bloccare gli attacchi SQLi basati su comportamenti sospetti.

Proteggiamo il tuo sito. Gestisci la tua attività.

Jetpack Security fornisce una sicurezza completa e facile da usare per il sito WordPress, inclusi backup in tempo reale, un firewall per applicazioni web, scansione anti-malware e protezione anti-spam.

Proteggi il tuo sito3. Implementare il controllo degli accessi basato sui ruoli (RBAC)

I siti Web più grandi tendono ad avere molte persone che collaborano nel back-end. Ad esempio, un sito di e-commerce con un blog potrebbe avere uno sviluppatore, un web designer, un responsabile del negozio, uno specialista di marketing e vari autori di blog.

Se a questi utenti vengono concesse troppe autorizzazioni, possono creare accidentalmente vulnerabilità di sicurezza sul tuo sito, comprese quelle che portano ad attacchi SQLi.

Pertanto, ti consigliamo di implementare il controllo degli accessi in base al ruolo (RBAC). Quando lo fai, considera il principio del privilegio minimo, che è una buona pratica nella sicurezza informatica.

Con questo approccio, fornirai a ciascun utente le autorizzazioni minime necessarie per eseguire le proprie attività. Ad esempio, uno scrittore di blog per un sito web di abbigliamento dovrebbe essere in grado solo di creare post e non accedere ad altre parti più delicate del sito web, come il catalogo dei prodotti.

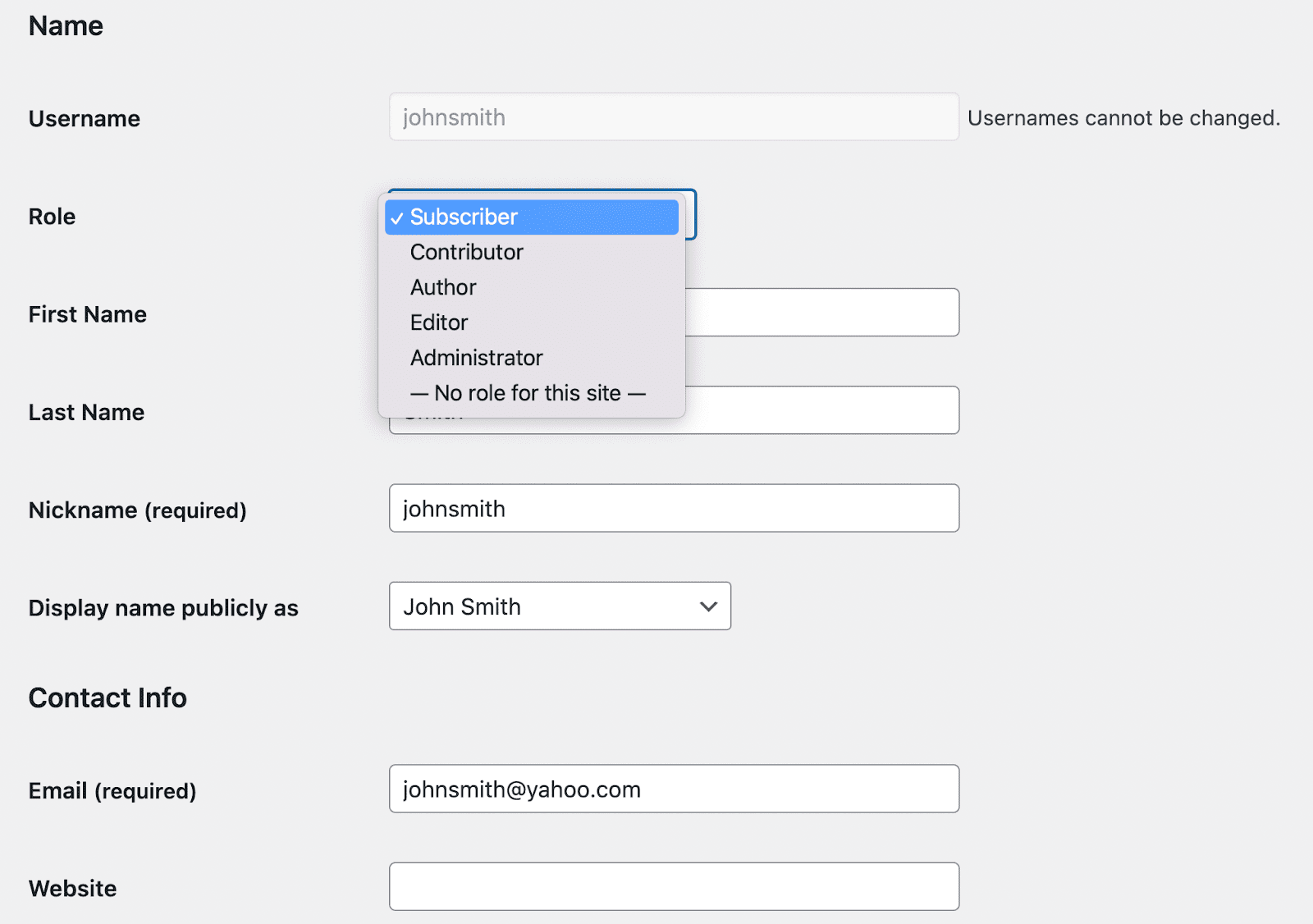

Con WordPress puoi facilmente assegnare un ruolo a tutti gli utenti. Per fare ciò, vai su Utenti → Tutti gli utenti . Quindi, trova l'utente in questione e fai clic su Modifica .

Nel menu a discesa Ruolo potrai scegliere il ruolo più appropriato per quella persona. Esistono cinque ruoli utente WordPress per impostazione predefinita, ma ne otterrai di più quando installi determinati plugin come WooCommerce.

4. Distribuisci un firewall per applicazioni Web (WAF)

Un firewall per applicazioni Web (WAF) è un'altra eccellente difesa contro gli attacchi SQL injection. Si tratta di un software che si trova tra le applicazioni client e i server Web e filtra tutto il traffico (sia in entrata che in uscita).

Un WAF ricerca attività e richieste sospette, bloccandole quando necessario. Questa soluzione di sicurezza è ideale per la prevenzione dell'iniezione SQL poiché alcuni attacchi sono facili da individuare per un WAF.

Inoltre, alcuni WAF consentono di impostare regole per gli indirizzi IP. Puoi creare liste consentite e liste bloccate per controllare chi può accedere al tuo sito.

Alcuni provider di hosting gestiti installeranno e gestiranno un WAF per te. Altrimenti, potrebbe essere necessario acquistare il proprio firewall. Jetpack Scan è una potente soluzione per i siti Web WordPress e offre anche la scansione automatizzata del malware.

5. Eseguire uno scanner di vulnerabilità

Uno scanner di vulnerabilità può aiutarti a proteggere il tuo sito da molte minacce comuni, inclusi gli attacchi SQLi. Ispeziona semplicemente regolarmente il tuo sito e confronta i suoi risultati con un database di vulnerabilità note.

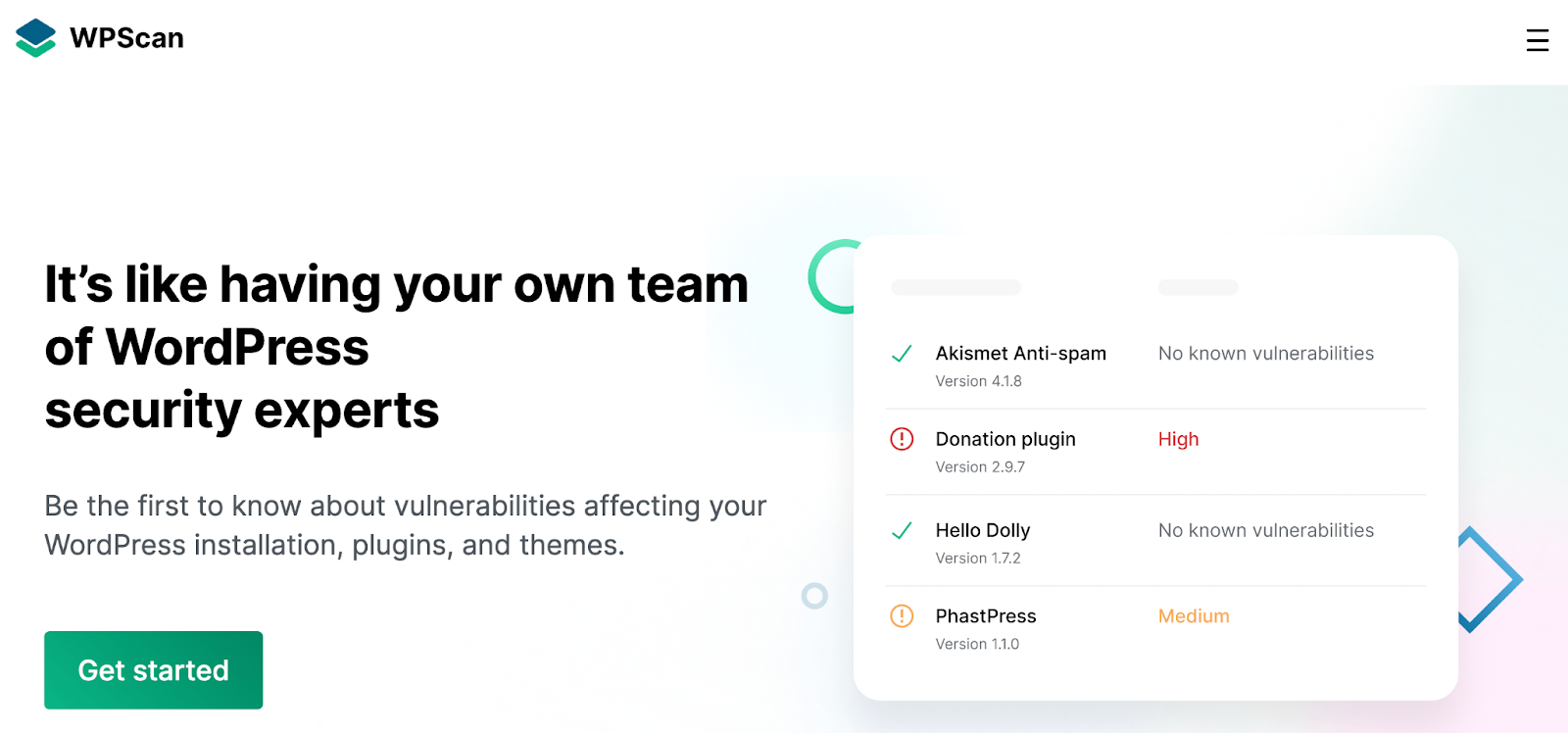

Per i siti Web WordPress, il penultimo database è WPScan.

Con oltre 50.000 vulnerabilità documentate, questo è uno dei database di vulnerabilità più grandi. Puoi accedere a queste informazioni vitali quando installi Jetpack Protect.

6. Condurre test di penetrazione

Nella sicurezza informatica, il penetration testing (o semplicemente “pentesting”) si riferisce ad un attacco informatico simulato che ha lo scopo di rivelare le vulnerabilità. Questo è anche chiamato “hacking etico” e può essere un altro ottimo modo per prevenire attacchi SQL injection.

Con test di penetrazione completi, gli esperti di sicurezza web analizzano la maggior parte possibile del tuo sito web. Ciò può includere i suoi sistemi, reti, software principale, plug-in, ecc.

Una volta che un pentester ha identificato le vulnerabilità, tenterà di sfruttarle (di solito su un sito di staging). In questo modo, possono valutare in modo più efficace i rischi e fornire consigli su come eliminare queste vulnerabilità.

Questa strategia prevede l’assunzione di esperti di sicurezza web, quindi potrebbe essere costosa. Ma se possiedi un sito web o un negozio online di grandi dimensioni, il pentesting può aiutarti a proteggere i tuoi dati.

7. Installa un plugin di sicurezza tutto in uno

Se desideri proteggere il tuo sito web dagli attacchi SQLi in modo altamente efficiente, potresti prendere in considerazione l'utilizzo di un plug-in di sicurezza tutto in uno. Ciò includerà in genere una vasta gamma di funzionalità di sicurezza, inclusi molti degli strumenti di cui abbiamo discusso finora.

Ad esempio, potrebbe offrire WAF, scanner di vulnerabilità, software anti-spam e backup automatici.

Jetpack Security viene fornito con tutto il necessario per prevenire l'iniezione SQL in WordPress. Approfondiremo ulteriormente queste funzionalità di sicurezza nella sezione successiva.

In che modo Jetpack Security aiuta a prevenire le SQL Injection su WordPress

Se sei proprietario di un sito Web WordPress, Jetpack Security è una delle migliori soluzioni per prevenire attacchi SQL injection. Include più plug-in di sicurezza WordPress: Jetpack VaultPress Backup, Jetpack Scan e Akismet Anti-Spam.

Ciò significa che Jetpack Security fornisce quasi tutte le funzionalità di prevenzione dell'iniezione SQL discusse in questo articolo. Questi includono:

- Un firewall per applicazioni web

- Un robusto scanner di vulnerabilità

- Scansione malware automatizzata

- Software anti-spam (per bloccare lo spam nei commenti e lo spam in moduli dannosi)

Oltre a ciò, otterrai una soluzione di backup completa, che ti offre backup automatici in tempo reale.

Con VaultPress Backup, non dovrai preoccuparti di creare una copia del tuo sito durante gli aggiornamenti e la manutenzione di routine perché avrai sempre una copia del tuo sito su richiesta.

Come installare Jetpack Sicurezza

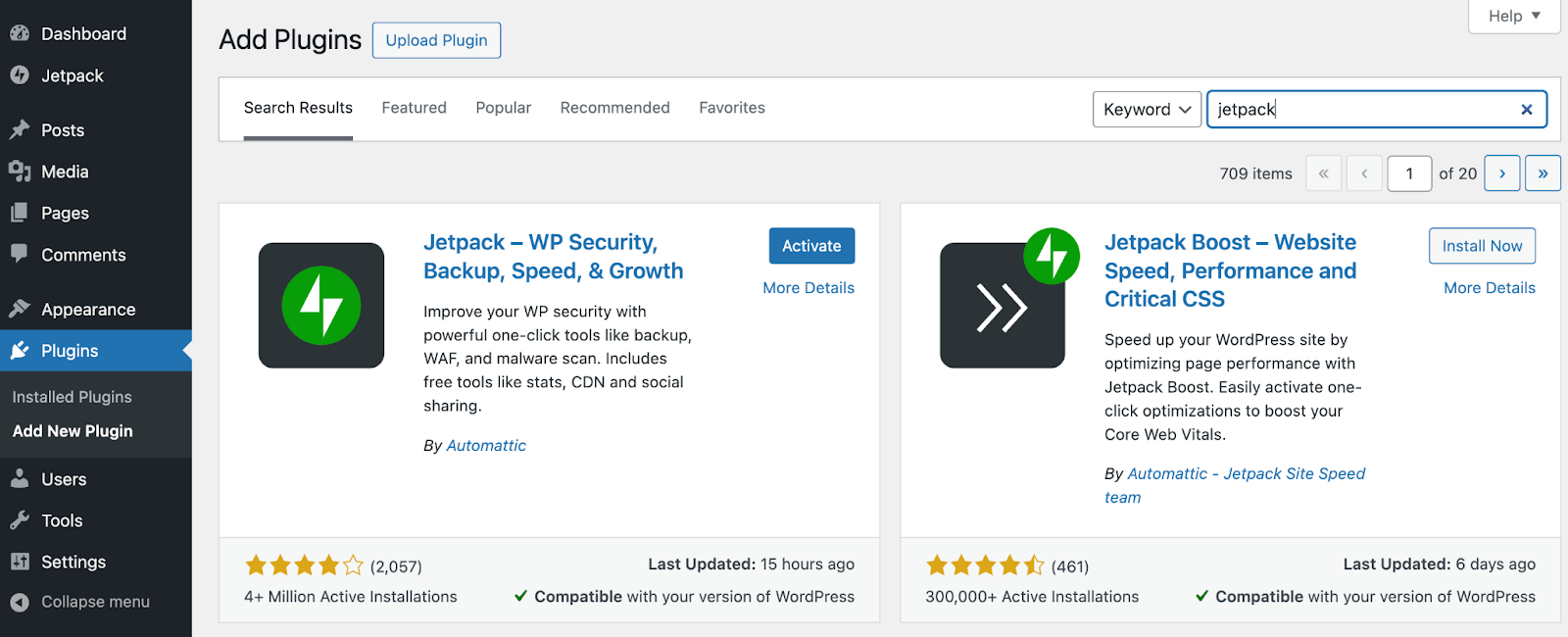

Ecco come installare Jetpack Security in WordPress. Per iniziare, accedi alla dashboard di WordPress. Vai su Plugin → Aggiungi nuovo plugin e cerca "Jetpack".

Fare clic su Installa ora seguito da Attiva . Quindi, ti verrà richiesto di configurare Jetpack. Se non hai già un account WordPress.com, dovrai crearne uno e collegarlo al tuo sito.

Successivamente, dovrai selezionare il piano Jetpack Security e completare l'acquisto. E 'così semplice!

Potrai quindi configurare il tuo WAF, eseguire la prima scansione di vulnerabilità e altro ancora. Per maggiori dettagli sulla configurazione di Jetpack, consulta la nostra guida su come iniziare.

Domande frequenti

Ormai abbiamo parlato molto dell'SQL injection nella sicurezza informatica. Per concludere, esamineremo alcune delle domande più frequenti sull'argomento.

Cos'è l'SQL?

SQL è un linguaggio di programmazione popolare nelle applicazioni Web e nei database. Ti consente di accedere, gestire e manipolare dati strutturati o relazionali. Le tabelle di dati SQL sono costituite da colonne e righe semplici.

Cosa sono le query SQL?

Le query SQL, chiamate anche “istruzioni” o “comandi”, consentono di gestire i dati. Puoi usarli per aggiungere, eliminare o modificare informazioni. Oppure puoi usarli per estrarre set di dati. Alcune delle query SQL più comuni sono SELECT, DELETE, UPDATE, DROP TABLE e INSERT INTO.

Cos'è l'SQL injection e come funziona?

Un'iniezione SQL avviene quando un hacker inserisce codice dannoso in un'applicazione Web o in un database. Spesso l'obiettivo di un attacco SQLi è accedere a informazioni sensibili o aggirare le misure di autenticazione.

Gli hacker SQLi potrebbero anche tentare di modificare o eliminare le informazioni nelle tabelle di dati e causare danni alle operazioni del tuo sito web. Attacchi SQL injection più gravi possono danneggiare il server Web o l'infrastruttura. Un utente malintenzionato può anche sovraccaricare il database con query SQL per condurre un attacco DDoS.

Quali sono i segnali più comuni di un attacco SQL injection?

Poiché gli attacchi SQL injection utilizzano query dannose per hackerare il tuo sito, l’indicatore più importante è un grande volume di query insolite sul tuo database.

Allo stesso modo, se noti che la tua applicazione web si comporta in modo insolito, questo potrebbe anche essere un segno che gli aggressori SQLi l'hanno manomessa. Potresti anche ricevere richieste di accesso al database, notare modifiche inaspettate ai tuoi dati o scoprire che ad alcuni utenti sono stati concessi più privilegi di quelli che avrebbero dovuto avere.

Come posso sapere se il mio sito web è vulnerabile alle iniezioni SQL?

Qualsiasi sito Web che utilizza SQL è vulnerabile a un attacco SQL injection. Il rischio aumenta se utilizzi un CMS, strumenti e plug-in di terze parti, codice legacy e sistemi obsoleti, app ad uso intensivo di dati o API di dati.

Che ruolo svolgono i firewall per applicazioni Web (WAF) nella difesa dagli attacchi SQLi?

I WAF filtrano tutto il traffico in entrata e in uscita. Pertanto, in molti casi, possono identificare e bloccare rapidamente le richieste sospette, bloccando così gli attacchi SQLi sul nascere.

Quando utilizzi un WAF premium, come quello fornito con Jetpack Security, puoi anche creare una lista consentita. In questo modo, puoi decidere quali indirizzi IP possono interagire con il tuo sito.

In alternativa, puoi creare liste di blocco che impediscono agli hacker noti di tentare di attaccare il tuo sito.

Come posso assicurarmi che i miei plugin non introducano vulnerabilità di SQL injection?

Il modo migliore per garantire che i plugin installati non aprano il tuo sito a potenziali attacchi SQLi è utilizzare uno scanner di vulnerabilità come quello offerto in Jetpack Security.

Sicurezza Jetpack: proteggi il tuo sito WordPress dalle iniezioni SQL

Gli attacchi SQL injection si verificano quando gli hacker compromettono il database utilizzando query dannose. Possono portare a violazioni dei dati e mettere a rischio le tue informazioni personali. Per le aziende online, ciò può tradursi in una reputazione danneggiata e in una perdita di entrate. Nel frattempo, può danneggiare l’esperienza dell’utente ed esporre i tuoi clienti a truffe online come il phishing.

La buona notizia è che esistono molti modi per prevenire gli attacchi SQL injection. Puoi iniziare implementando la convalida dell'input e i controlli di accesso basati sui ruoli. Se vuoi davvero aumentare la tua sicurezza, puoi procurarti un firewall per applicazioni web e uno scanner di vulnerabilità.

In alternativa, puoi installare un plug-in di sicurezza tutto in uno come Jetpack Security per ottenere più funzionalità di sicurezza raggruppate insieme. Ciò include backup in tempo reale, uno scanner di malware e software anti-spam. Iscriviti a Jetpack Security oggi!