Cosa fare se il tuo sito WordPress è stato violato

Pubblicato: 2021-04-15È la più grande paura di ogni proprietario di un sito web: sentire che il proprio sito è stato compromesso. Sebbene WordPress sia una piattaforma sicura, tutti i siti Web sono vulnerabili agli attacchi, soprattutto se non eseguono gli ultimi plug-in di sicurezza di WordPress.

Ma se il tuo sito viene violato e il danno è già fatto, la speranza non è persa; ci sono alcuni modi in cui puoi lavorare per recuperare i contenuti, riparare i danni e, soprattutto, proteggere il tuo sito Web da attacchi futuri.

In questo articolo, risponderemo alle seguenti domande:

- Come faccio a sapere se il mio sito WordPress è stato violato?

- Perché sono stato hackerato?

- I primi cinque modi in cui un sito WordPress viene violato.

- Come posso riparare il mio sito WordPress compromesso?

- Come posso proteggere il mio sito WordPress dall'hacking?

- Domande frequenti sugli hack di WordPress

Il mio sito WordPress è stato violato? Ecco come saperlo

(Se sai che il tuo sito è già stato violato, vai avanti e scopri come risolverlo.)

Se il tuo sito si comporta in modo strano e non sei sicuro di cosa c'è che non va, non significa necessariamente che sei stato violato. Potresti riscontrare un bug del software, problemi di hosting, problemi relativi alla memorizzazione nella cache o una serie di altri problemi. A volte può essere difficile sapere, inizialmente, se il tuo sito è stato violato o se ciò che stai vivendo è dovuto ad altre cause.

Segni che il tuo sito è stato violato:

1. Il tuo sito web non si carica.

Ci sono molte ragioni per cui il tuo sito web potrebbe non essere caricato. Un attacco dannoso è solo una delle tante possibilità. Quando tenti di caricare il tuo sito, controlla il messaggio di errore visualizzato. Alcuni errori sono abbastanza generici da non essere particolarmente utili per diagnosticare immediatamente il problema, ma sapere che tipo di errore stai riscontrando è il primo passo per diagnosticare la causa.

Ecco alcuni degli errori più comuni di WordPress:

- Errore interno del server HTTP 500. Questo è l'errore più comune che i visitatori del sito web incontreranno. Per i siti WordPress, potresti visualizzare l'errore come "Errore durante la creazione di una connessione al database", "Errore interno del server" o "Timeout di connessione". Nei registri del tuo server probabilmente indicherà il codice di errore "HTTP 500". È un errore molto generalizzato e l'unica cosa concreta che indica è che c'è un problema sul server del tuo sito. Potrebbe essere dovuto a un hacker, ma potrebbe anche essere un problema di configurazione del server con il tuo host, un problema di memorizzazione nella cache, plug-in o software obsoleti o mal codificati o codice danneggiato.

- Errore gateway HTTP 502 errato o servizio 503 non disponibile. Sebbene ciascuno di questi errori sia leggermente diverso l'uno dall'altro, entrambi indicano un problema lato server. La causa più comune di uno di questi errori è un picco improvviso di traffico o di richieste http, ma gli stessi problemi che potrebbero causare un errore interno del server 500 potrebbero anche causare un errore 502 o 503. Se non ti aspetti un enorme aumento del traffico del sito, ci sono buone probabilità che tu abbia un plug-in difettoso o che il tuo sito sia sotto attacco. Altre potenziali cause degli errori 502 e 503 sono la configurazione impropria del firewall e i problemi di configurazione della rete di distribuzione dei contenuti (CDN). Se stai utilizzando una piattaforma di hosting condiviso, un altro sito Web sul tuo server potrebbe riscontrare un problema che causa l'arresto dell'intero server.

- 401 Non autorizzato, 403 Proibito e Connessione rifiutata dall'host. Se ricevi uno di questi messaggi di errore, è perché non hai più l'autorizzazione per accedere al contenuto o al server. Gli errori 401 e 403 sono in genere dovuti alle autorizzazioni dei file o alla modifica delle password, mentre Connessione rifiutata dall'host potrebbe essere una password errata o un problema di configurazione della porta del server. Se non hai modificato le password o i permessi dei file, il colpevole potrebbe benissimo essere un hacker.

Non vedi il tuo errore elencato qui? Controlla questo elenco completo di errori che impediscono il caricamento del tuo sito.

2. Non puoi accedere alla dashboard di WordPress.

Se non riesci ad accedere alla dashboard di WordPress, la prima cosa da fare è reimpostare la password. Se gestisci molti siti Web, è possibile che tu abbia semplicemente dimenticato di aver cambiato la password su un determinato sito.

Se non ricevi e-mail di reimpostazione della password, è possibile che il tuo sito stia utilizzando la funzione PHP nativa di WordPress mail(). I provider di posta elettronica come Gmail, Yahoo e Outlook spesso bloccano le e-mail inviate utilizzando la funzione PHP mail(). Se non stai già utilizzando un server SMTP per inviare e-mail dal tuo sito Web, questo potrebbe essere il colpevole. Se in passato non hai riscontrato problemi con la consegna delle e-mail o se stai già utilizzando un server SMTP per le e-mail del tuo sito, potrebbe essere il momento di preoccuparti che il tuo account venga compromesso.

Un hacker potrebbe aver ottenuto l'accesso al tuo account e modificato la tua password e l'indirizzo email associato. Se ricevi un errore che dice "Errore: il nome utente 'nomeutente' non è registrato su questo sito" è probabile che l'hacker abbia eliminato il tuo account e creato un nuovo account amministratore per se stesso.

3. Ricevi un messaggio di avviso di malware quando cerchi il tuo sito su Google o quando tenti di caricare il tuo sito.

Navigazione sicura di Google rileva i siti non sicuri e visualizza un messaggio di avviso di malware quando un utente tenta di visitarlo. Tutti i principali browser utilizzano i dati di Navigazione sicura di Google per avvisare i visitatori della presenza di malware. Se vedi questo avviso sul tuo sito, probabilmente sei stato violato.

4. Sul tuo sito vengono visualizzate le modifiche che non hai apportato.

Alcuni hacker inietteranno contenuti nel tentativo di phishing delle informazioni personali dei visitatori o di reindirizzarli ad altri siti Web per scopi nefasti. Se vedi contenuti sul tuo sito che tu o un altro utente autorizzato non avete creato, è probabile che sia stato violato.

Queste modifiche potrebbero essere qualcosa di ovvio come la sostituzione dell'intera home page con nuovi contenuti, uno strano popup o posizionamenti di annunci su un sito che non dovrebbe pubblicare annunci. Ma potrebbe anche essere qualcosa di meno appariscente, come link o pulsanti sul tuo sito che non hai creato tu. A volte gli hacker utilizzano lo spam nei commenti o nascondono i collegamenti in luoghi che rendono difficile rintracciarli tutti. Possono aggiungere collegamenti a luoghi fuori mano come il tuo piè di pagina o inserirli casualmente nella copia dell'articolo. Oppure, potrebbero scambiare i collegamenti sui pulsanti che hai già sul tuo sito.

5. Gli annunci sul tuo sito indirizzano gli utenti a siti Web sospetti.

Se normalmente pubblichi annunci sul tuo sito, potrebbe volerci del tempo per notare se uno di essi sta indirizzando a un sito Web dannoso. Gli hacker che praticano il "malvertising" utilizzano gli annunci per indirizzare i visitatori a siti di phishing e malware. È facile che questi tipi di hack passino inosservati, specialmente negli annunci della rete display in cui il sito Web non ha necessariamente il controllo degli annunci esatti visualizzati.

Se trovi annunci come questo che ospiti sul tuo sito, dovresti rimuovere immediatamente l'annuncio offensivo e l'account utente dell'inserzionista. Se l'annuncio viene offerto tramite una rete display, puoi disabilitare temporaneamente gli annunci sul tuo sito e avvisare la rete display in modo che possa rimuoverlo dal proprio sistema.

6. Si verifica un calo improvviso delle prestazioni del tuo sito: si carica molto lentamente o segnala errori di timeout.

Il tuo sito potrebbe essere in fase di caricamento, ma se è insolitamente lento o se visualizzi timeout del server, è probabile che la causa sia un server sovraccarico. Questo potrebbe essere dovuto a un tentativo di hacking, a un plug-in difettoso o a qualcos'altro sul tuo sito che sta tassando le risorse del tuo server.

7. Il tuo sito sta reindirizzando da qualche altra parte.

Questa è una cattiva notizia. Se provi a visitare il tuo sito e vieni invece indirizzato a un sito Web diverso, sei sicuramente stato violato. Un hacker dovrebbe avere accesso ai file sul tuo server o al tuo account registrar di domini.

Se sono riusciti ad accedere al tuo account registrar, potrebbero aggiungere un reindirizzamento 301 alle tue voci DNS. Se hanno ottenuto l'accesso al tuo sito craccando una password di amministratore di WordPress o ottenendo le tue credenziali FTP, potrebbero aggiungere codice di reindirizzamento a una varietà di file sul tuo sito, inclusi i tuoi file index.php o wp-config.php.

8. I clienti ti contattano per addebiti non autorizzati.

Se stai utilizzando WooCommerce o un altro sistema di eCommerce e ricevi reclami per addebiti non autorizzati, potresti avere una violazione dei dati nelle tue mani. Qualcuno potrebbe aver violato il tuo sito web o il tuo gateway di pagamento.

WooCommerce non memorizza numeri di carte di credito o codici di sicurezza sul tuo sito Web, ma altri dettagli come nomi di clienti, indirizzi ed e-mail vengono salvati nel tuo database. Queste informazioni potrebbero essere utilizzate dagli hacker per rubare l'identità dei clienti o avviare addebiti su carte di credito rubate.

9. Si notano nuovi account utente sconosciuti o credenziali FTP/SFTP.

Potresti non controllare regolarmente il tuo elenco di account utente. Ma se gestisci un sito di grandi dimensioni che consente alle persone di registrarsi per un account, assicurati di controllare regolarmente l'elenco degli utenti nella dashboard di WordPress per gli account di spam. Se noti account amministratore, editor o gestore del negozio che non hai creato, potresti essere stato violato.

Gli account spam sono spesso creati da bot. Potrebbero non ottenere sempre l'accesso a qualsiasi file principale, ma possono comunque causare seri danni lasciando commenti di spam che influiscono negativamente sulla tua reputazione, gonfiano il tuo database e indirizzano gli utenti a siti Web o malware dannosi.

Potresti anche voler prestare molta attenzione ai tuoi account FTP (File Transfer Protocol). Se hai assunto uno sviluppatore per costruire il tuo sito e il lavoro tecnico che fai per mantenere il tuo sito è piuttosto limitato, potresti non aver mai nemmeno guardato le tue credenziali FTP. Se non hai una copia di queste informazioni, le troverai nel tuo account di web hosting. Idealmente, dovresti usare Secure File Transfer Protocol (SFTP) invece di FTP.

L'accesso FTP al tuo sito Web è completamente non protetto, il trasferimento di dati sensibili in testo normale per consentire a qualsiasi hacker di accedervi facilmente. SFTP crittografa le informazioni in modo che i tuoi comandi, credenziali e altri dati rimangano al sicuro.

Quando configuri il tuo account di hosting, di solito viene creato automaticamente un singolo utente SFTP. Se trovi più di un utente SFTP o un account FTP sconosciuto associato al tuo sito, questo è motivo di preoccupazione. Rimuovi gli account sconosciuti e modifica immediatamente le password sui tuoi account conosciuti.

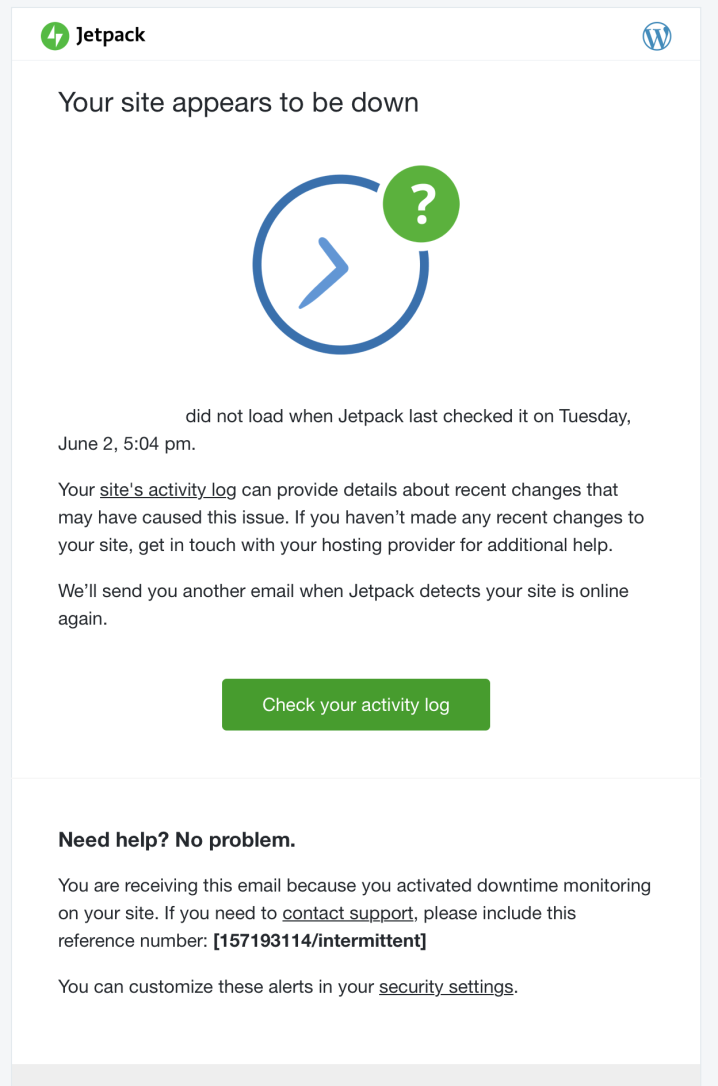

10. Sei stato informato di un problema dal tuo plug-in di sicurezza.

Se utilizzi un plug-in di sicurezza, riceverai un'e-mail se viene rilevata un'attività sospetta sul tuo sito. Se il tuo plug-in di sicurezza include il monitoraggio dei tempi di inattività, riceverai anche una notifica se il tuo sito non funziona per qualsiasi motivo. Questi avvisi possono aiutarti a identificare, diagnosticare e rispondere rapidamente a qualsiasi cosa, dalle vulnerabilità dei plug-in e dagli errori irreversibili ai tentativi di hacking.

11. Il tuo host web ti ha avvisato di un problema sul tuo sito.

Le società di hosting odiano gli hacker, lo spam e anche i server impantanati, quindi tengono d'occhio eventuali problemi importanti con i siti dei loro clienti. Se il tuo server è sovraccarico o se il tuo host riceve molte richieste di abuso riguardo al tuo dominio, dovrebbe contattarti rapidamente in merito al problema. Se ricevi messaggi dal tuo host su un problema con il tuo sito, dovresti indagare il prima possibile.

Perché sono stato hackerato?

Se sei stato hackerato, probabilmente ti starai chiedendo perché. Può sembrare personale, e talvolta lo è. Se gestisci un sito web che tratta argomenti delicati, potresti essere preso di mira da hacktivist. O forse hai un dipendente che sta approfittando del loro accesso per guadagno personale o un ex assunto scontento che vuole vendicarsi.

Ma la maggior parte degli hacker non sta cercando di realizzare un'agenda grandiosa e complessa e non si rivolge a te personalmente. Stanno più spesso eseguendo schemi semplici su obiettivi facili per rubare denaro, raccogliere informazioni sensibili o causare problemi per il gusto di causare problemi. Se lasciassi la porta di casa aperta tutto il giorno, tutti i giorni, non ti sorprenderesti se qualcuno entrasse e rubasse alcune cose. Il tuo sito web non è diverso. Le cattive pratiche di sicurezza sono il motivo principale per cui qualsiasi sito viene violato.

Nonostante il fatto che molte piccole imprese non ritengano che la sicurezza informatica sia una priorità assoluta, la verità è che il 43% degli attacchi informatici è diretto alle piccole imprese.

È meno probabile che le piccole imprese dispongano delle conoscenze e delle risorse per mantenere i propri siti sicuri e protetti. Anche le più grandi aziende che hanno team dedicati alla sicurezza online riescono ancora a essere hackerate di tanto in tanto. Ma i milioni di piccole imprese che lasciano i loro siti non protetti sono i più facili da attaccare, ed è per questo che gli hacker li prendono di mira.

I cinque modi in cui un sito WordPress viene violato

Quali sono i modi più comuni in cui i proprietari di siti WordPress si espongono agli hacker? Sebbene ci siano molti metodi diversi che gli hacker possono utilizzare per accedere al tuo sito, ecco i primi cinque:

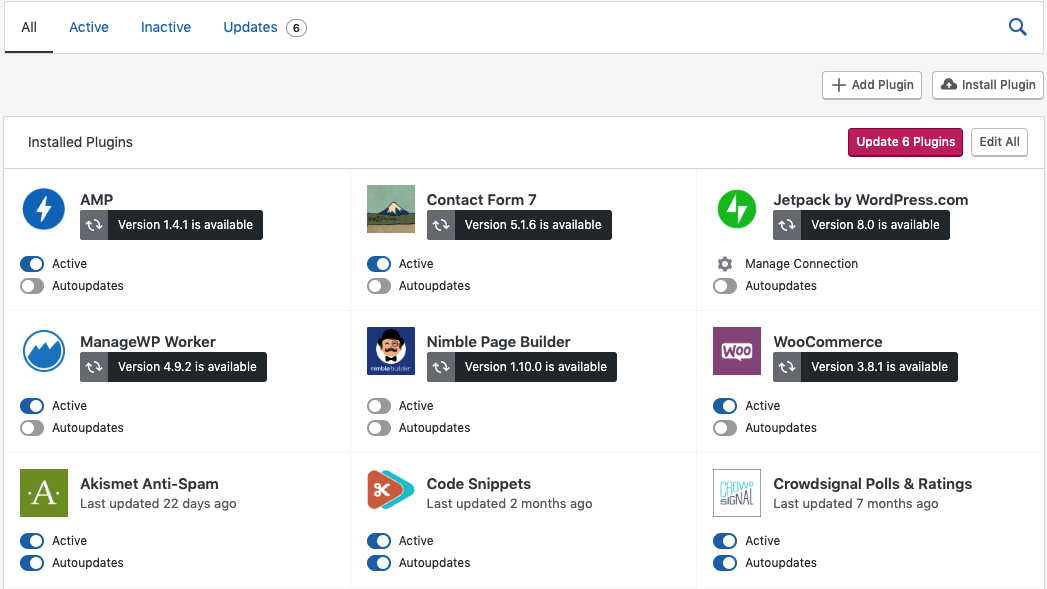

1. Plugin, core di WordPress e file di temi obsoleti

Il software obsoleto e i framework del sito sono uno dei modi più popolari con cui un hacker può accedere al tuo sito. Poiché WordPress alimenta il 42% di tutti i siti Web, non sorprende che i siti che utilizzano WordPress siano obiettivi comuni per gli hacker. Con 54.000 plugin gratuiti nella sola directory di WordPress, gli hacker hanno ampie possibilità di sfruttare plugin mal codificati, abbandonati o obsoleti.

Di solito, quando vengono rilasciate nuove versioni dei plug-in per correggere una vulnerabilità di sicurezza, tale vulnerabilità viene resa pubblica. Non pubblicarlo fino a dopo il rilascio della correzione impedisce agli hacker di trarre il massimo vantaggio da tali informazioni, ma una volta rilasciato, gli hacker si affretteranno a sfruttare quelle backdoor il più a lungo possibile.

Almeno il 33% di tutti i siti WordPress utilizza software obsoleti, lasciandoli esposti agli hacker che ora hanno le informazioni di cui hanno bisogno per entrare.

2. Vulnerabilità degli attacchi di forza bruta

Gli attacchi di forza bruta utilizzano software che provano diverse combinazioni di nomi utente e password finché non viene trovata la combinazione corretta. Le seguenti insicurezze sul tuo sito possono aumentare le possibilità di un attacco di forza bruta:

- Non limitando i tentativi di accesso. Se non imposti un limite ai tentativi di accesso, un hacker può provare un numero infinito di nomi utente e password. Questo alla fine può portare loro ad accedere al tuo sito (nella peggiore delle ipotesi) o a caricare un carico enorme sul tuo server e a spegnerlo (nella migliore delle ipotesi).

- Password brevi o facili da indovinare. Più breve è la tua password o meno tipi di caratteri utilizzati, più facile sarà per un hacker decifrare con un attacco di forza bruta. Con così tante persone che usano password come "123456" o "password", puoi immaginare perché gli attacchi di forza bruta sono così comuni.

- Nessun CAPTCHA nel modulo di accesso . I CAPTCHA vengono utilizzati per verificare che la persona che tenta di accedere o inviare un modulo sia un essere umano. Poiché la maggior parte degli attacchi di forza bruta vengono eseguiti da bot, i CAPTCHA sono molto efficaci nel prevenire questo tipo di attacchi.

- Non utilizza l'autenticazione a due fattori. L'autenticazione a due fattori (2FA) utilizza misure di sicurezza aggiuntive oltre a una password per autenticare un utente. Potrebbe essere una domanda di sicurezza come "Qual è il nome del tuo primo animale domestico?", un codice inviato all'indirizzo e-mail o al numero di telefono dell'utente o un'app di autenticazione di terze parti. Se non stai aggiungendo questo ulteriore livello di sicurezza al tuo sito, rende molto più facile l'irruzione di un hacker.

- Non avere protezione dagli attacchi di forza bruta . Uno strumento di protezione dagli attacchi di forza bruta impedisce a bot e persone sospetti di accedere automaticamente al tuo sito.

3. Hosting non sicuro

Se il tuo sito non ha un certificato SSL o utilizza FTP invece di SFTP per l'accesso a livello di server al tuo sito, il tuo hosting non è sicuro. L'hosting sicuro utilizza la crittografia Secure Socket Layer (SSL) per mantenere sicura la comunicazione tra il tuo sito Web e i browser. Gli ambienti di hosting condiviso possono anche indebolire la sicurezza del tuo sito. Se un altro sito Web sul tuo server subisce una violazione, anche il tuo sito potrebbe risentirne.

4. Permessi sui file

Ai file del tuo sito sono associate autorizzazioni che garantiscono diversi livelli di accesso. Se le autorizzazioni dei file di WordPress sono impostate in modo errato, potrebbe consentire agli hacker di accedere facilmente a file importanti e dati sensibili.

5. Furto di password

Decine di milioni di password vengono rubate ogni anno. Potresti ricevere notifiche di violazione dei dati da Google se memorizzi le password nel tuo browser. Google confronterà le tue password memorizzate per determinati siti Web con un elenco di violazioni dei dati note e ti invierà un avviso se trova le tue informazioni in un elenco di password trapelate. Non modificare le password compromesse una volta che ne sei a conoscenza può facilmente portare ad essere hackerato.

Come posso riparare e ripristinare il mio sito WordPress compromesso?

Niente panico! Fai un respiro profondo e mantieni la calma mentre segui questi passaggi per recuperare il tuo sito e proteggerti da futuri hack.

Prima di approfondire questo argomento, ci sono alcune semplici cose che puoi fare nel tentativo di risolvere i problemi che stai riscontrando sul tuo sito prima di saltare alla conclusione che sei stato violato:

- Attendi qualche minuto e ricarica la pagina

- Svuota la cache e i cookie

- Svuota la cache DNS

- Riavvia il browser

- Riavvia il tuo dispositivo

Se questi rapidi passaggi non risolvono il tuo problema, è il momento di effettuare ulteriori indagini.

1. Determina cosa è successo

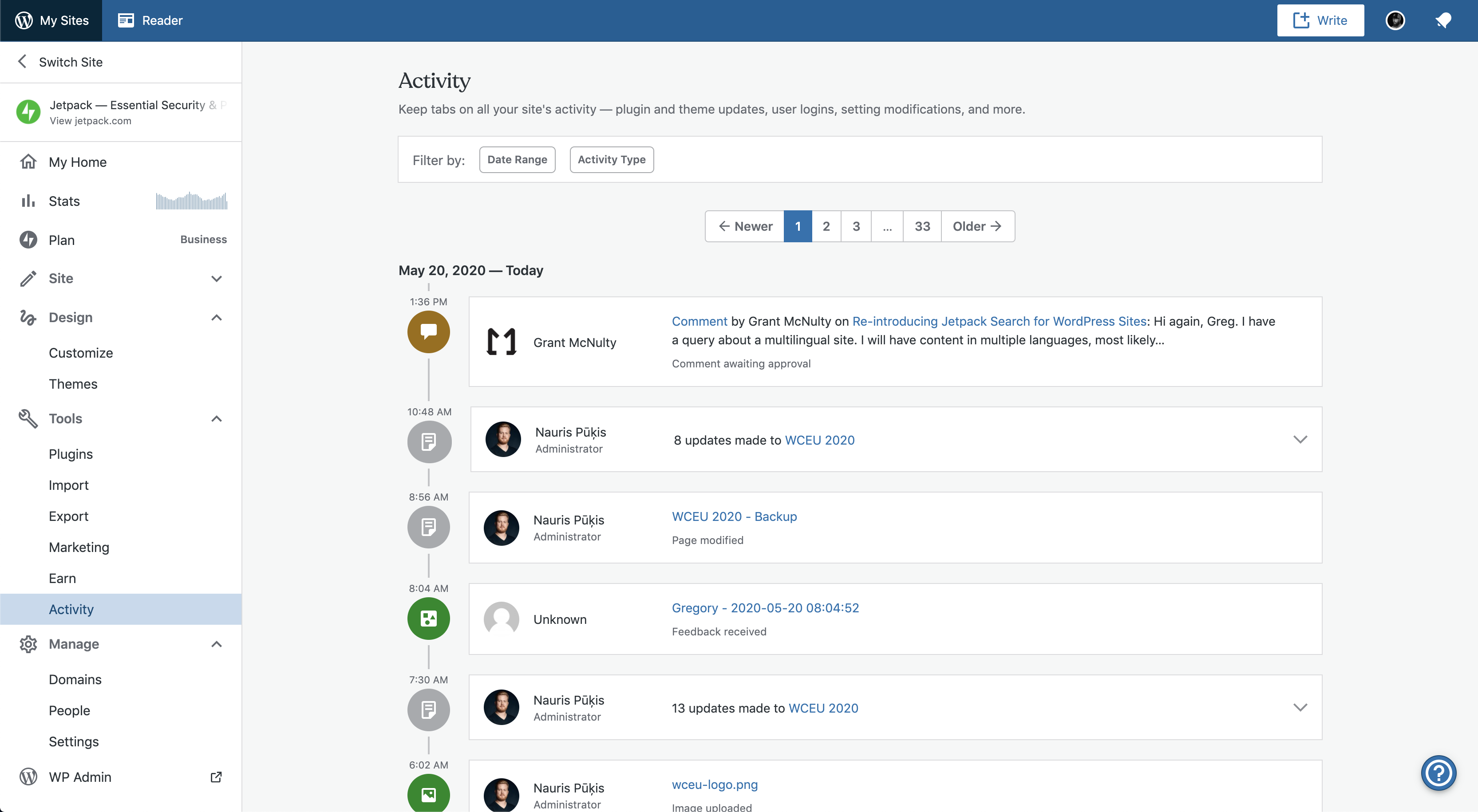

Se sei in grado di accedere al tuo sito e disponi di un plug-in di sicurezza di WordPress per monitorare l'attività (come il registro delle attività di Jetpack), controlla chi ha effettuato l'accesso, quando e cosa è cambiato.

Questo può aiutarti a capire quali file sono interessati e quali account utente devono essere reimpostati. Fai un elenco di tutto ciò che trovi sospetto.

Se il tuo plug-in di sicurezza non ha un registro delle attività, non hai un plug-in di sicurezza o non puoi accedere al tuo sito, dovresti contattare il tuo host web e chiedere loro di controllare i registri degli errori del tuo server. Il loro team di supporto tecnico potrebbe non essere in grado di individuare esattamente cosa sta succedendo, ma dovrebbero essere in grado almeno di valutare se il problema proviene dal server, dai plug-in, da un file .htaccess o .wp-config configurato in modo errato o da un hack del sito.

Se sembra che il problema sia molto probabilmente un problema del software o del server, ti consigliamo di saperne di più sulla risoluzione dei problemi con WordPress. Se sembra che tu sia stato violato, è il momento di pulire e ripristinare il tuo sito passando al passaggio successivo.

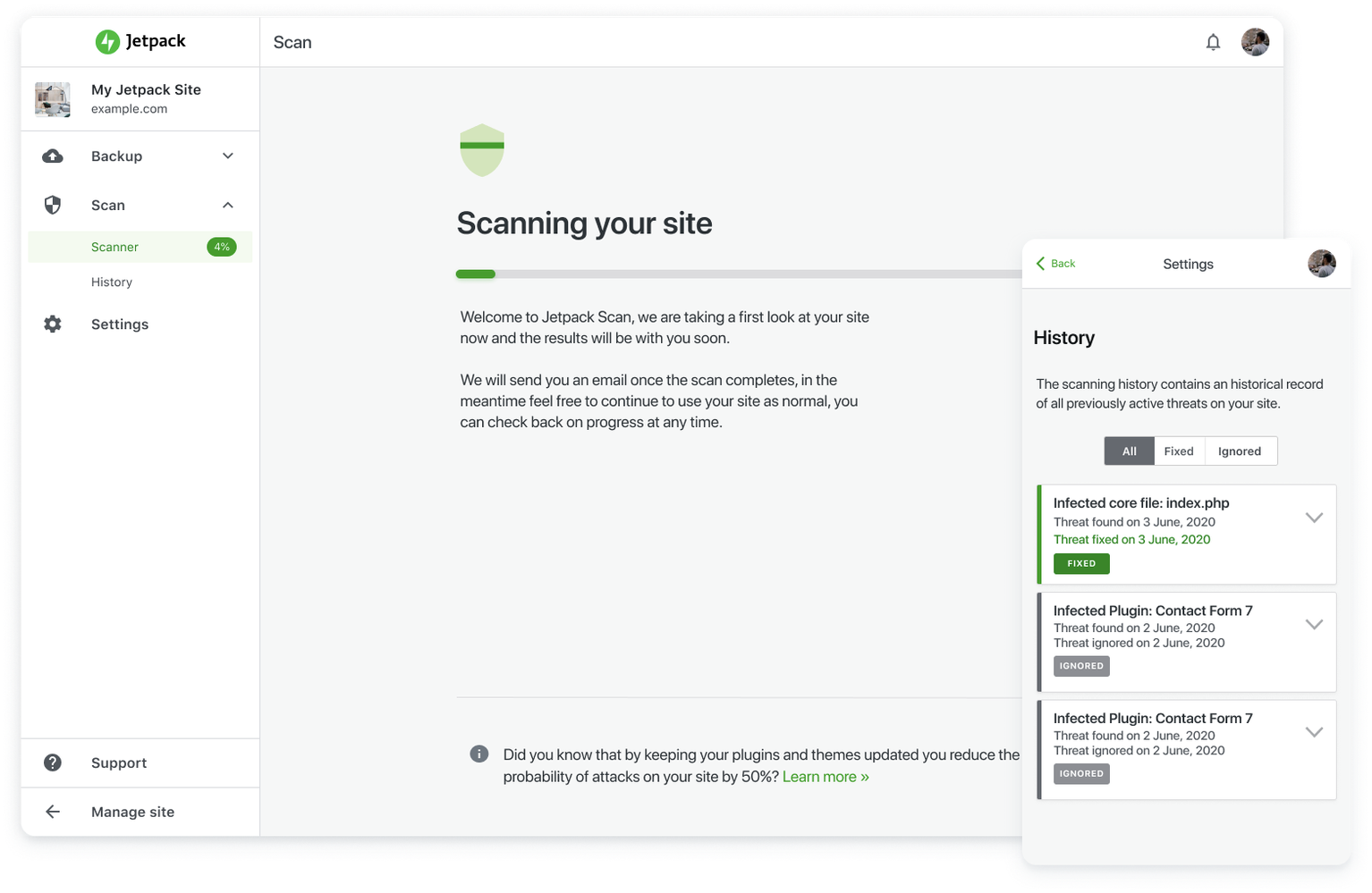

2. Utilizza uno scanner del sito per rilevare malware e riparare il tuo sito

Esistono diversi eccellenti scanner di siti che cercheranno nel tuo sito Web il codice inserito, i file core modificati o altre bandiere rosse che indicano un hack. Assicurati di fare un riferimento incrociato alle tue attività o ai registri degli errori per tutti i file che hai segnalato.

Un buon scanner di siti Web WordPress sarà anche in grado di riparare tutti i problemi che trova. Uno dei vantaggi di Jetpack Scan è che offre correzioni con un clic per la maggior parte dei problemi noti di malware. E come bonus aggiuntivo, proteggerà il tuo sito WordPress con scansioni malware regolari e continue.

Se non disponi di uno scanner di malware e non riesci ad accedere al tuo sito per installare un plug-in per uno, puoi provare a utilizzare uno scanner gratuito basato sul Web come PCrisk. Non sarà in grado di rimuovere il malware, ma ti aiuterà almeno a identificare se è presente malware sul tuo sito in modo da poter tentare di rimuoverlo manualmente.

3. Ripristinare da un backup, se possibile

Se non sei in grado di rimuovere il malware o non sei sicuro che il tuo sito Web sia stato completamente disinfettato, potresti voler ripristinare invece da un backup. Il tuo host potrebbe conservare i backup del tuo sito o potresti già utilizzare un plug-in di backup di WordPress come Jetpack Backup. Jetpack archivia più copie dei tuoi file di backup sugli stessi server sicuri che WordPress utilizza per i propri siti: non solo sono protetti dalle infezioni, ma possono anche essere ripristinati se il tuo sito Web è completamente inattivo.

Tuttavia, il ripristino dai backup non è infallibile. Sebbene la parte più importante sia recuperare il controllo e la funzionalità del tuo sito Web e rimuovere tutte le tracce dell'hacker, potresti comunque perdere alcuni dati significativi. Se non sai da quanto tempo il tuo sito è stato violato, è possibile che anche i tuoi backup siano compromessi.

Se gestisci un sito di eCommerce e hai gli ordini dei clienti archiviati nel tuo database, il ripristino di un backup (a meno che tu non disponga di backup in tempo reale da Jetpack) potrebbe eliminare centinaia di ordini dei clienti che non hai ancora elaborato. Potresti anche perdere le recensioni dei clienti, i post del blog e tutte le modifiche importanti che potresti aver apportato al tuo sito tra il momento dell'hacking e il backup da cui stai eseguendo il ripristino.

Se non hai backup del tuo sito o sono tutti compromessi, la speranza non è del tutto persa. Anche se hai bisogno di ricostruire il tuo sito da zero, puoi controllare la Wayback Machine per le istantanee precedenti del tuo sito web. Anche se non ripristinerà i file, se devi ricostruire, potresti essere in grado di recuperare gran parte del contenuto.

4. Reimposta tutte le password ed elimina gli account utente sospetti

La semplice rimozione del malware o il ripristino di una versione precedente del tuo sito non sarà sufficiente per mantenere le cose al sicuro. Non importa cosa, reimposta sempre TUTTE le tue password e le password di altri utenti di alto livello dopo che il tuo sito web è stato violato. Usa il pulsante "password suggerita" nella pagina del profilo di WordPress per assicurarti che le tue nuove password siano lunghe, complesse e difficili da indovinare. Preoccupato di ricordare la tua combinazione? Prova un gestore di password come LastPass o 1Password.

Se il registro delle attività mostra accessi sospetti, rimuovi tali account. Se trovi account utente estranei o che sembrano spam, indipendentemente dal loro livello di accesso, probabilmente dovresti eliminarli anche per sicurezza. Solo perché un hacker ha utilizzato un account per un'attività dannosa non significa che non ha creato più account in modo da poter continuare a tornare.

5. Chiama un esperto

Alcuni hack sono più complessi, non possono essere puliti da uno scanner automatico del sito e sono oltre la capacità dell'utente medio di identificare e rimuovere. Questi casi potrebbero coinvolgere sistemi complessi di codice iniettato o regole di accesso che possono nascondersi in più file.

Se ritieni di aver fatto tutto il possibile e il tuo sito è ancora compromesso, o ti sentiresti più al sicuro se qualcuno esperto ricontrollasse le cose per te, vorrai che un esperto dia un'occhiata. Se non conosci nessuno con questo tipo di esperienza, prendi in considerazione l'assunzione di un professionista del recupero di WordPress da Codeable.

6. Aggiorna il tuo software

Poiché la maggior parte degli hack di WordPress sfrutta le vulnerabilità di software obsoleti, è importante ottenere le ultime versioni dei plug-in, del tema e del core di WordPress sul tuo sito il prima possibile.

Prima di iniziare l'aggiornamento, esegui un backup completo. Quando il backup viene completato correttamente, inizia aggiornando prima il core di WordPress, quindi i tuoi plug-in, quindi il tuo tema.

Nota: se stai usando WooCommerce, aggiorna sempre prima le tue estensioni WooCommerce, quindi aggiorna WooCommerce.

7. Invia nuovamente il tuo sito a Google

Se il tuo sito è stato bloccato da Google, invia nuovamente il tuo sito web pulito per ripristinare il tuo buon nome. Saprai di essere stato inserito nella lista di blocco se viene visualizzato un avviso accanto al tuo sito nei risultati di ricerca o se non appari più per le ricerche per le quali una volta ti sei classificato. Tieni presente, tuttavia, che potrebbero esserci anche altri motivi per cui non appari più nei risultati di ricerca.

Per rimuovere il tuo sito da questo elenco, utilizza Google Search Console per richiedere una revisione.

Come posso impedire che il mio sito WordPress venga violato?

Prevenire un hack è sempre una soluzione molto migliore rispetto al tentativo di recuperare da uno. Assicurati che il tuo sito WordPress sia protetto implementando quanto segue:

1. Utilizzare un plug-in di sicurezza.

I plug-in di sicurezza utilizzano una varietà di misure per proteggere il tuo sito dagli hacker. Alcuni ti avviseranno anche di attività sospette o tempi di inattività. Jetpack Security fornisce funzionalità essenziali come:

- Backup in tempo reale

- Scansione in tempo reale

- Prevenzione dello spam

- Un registro delle attività

- Monitoraggio dei tempi di fermo

- Protezione dagli attacchi di forza bruta

L'utilizzo di un plug-in di sicurezza elimina la maggior parte del duro lavoro e dell'esperienza tecnica dalla protezione del tuo sito Web in modo che tu possa dedicare più tempo alla creazione di contenuti, alle vendite o, infine, a rilassarti per qualche minuto.

2. Mantieni aggiornati WordPress, i plugin e il tuo tema

Aggiornare il tuo software dopo un incidente di hacking è un ottimo modo per aiutare a chiudere quelle backdoor nel tuo sito, ma farlo una volta non è abbastanza. Avrai voglia di continuare a mantenere tutto aggiornato il più possibile in futuro. Puoi farlo monitorando e aggiornando manualmente il tuo software su base regolare, sfruttando la funzione di aggiornamento automatico di Jetpack o controllando con il tuo provider di hosting per vedere se offrono aggiornamenti automatici.

Anche se mantenere aggiornato il tuo software migliorerà la sicurezza del tuo sito, dovresti anche essere consapevole del fatto che gli aggiornamenti a volte possono causare conflitti tra plugin o temi. Ti consigliamo comunque di controllare regolarmente la funzionalità del tuo sito per assicurarti che tutto funzioni correttamente.

3. Rafforza il tuo login e la sicurezza dei moduli

Proteggere il modulo di accesso, il modulo di contatto e il modulo di invio dei commenti è una delle cose più semplici che puoi fare per proteggerti da attacchi di forza bruta e spam nei commenti. Ecco alcuni modi in cui puoi mantenere i tuoi moduli al sicuro:

- Limita i tentativi di accesso. Se blocchi gli utenti per un periodo di tempo dopo diversi tentativi di accesso, questo impedirà del tutto la maggior parte degli attacchi di forza bruta.

- Richiedi password più forti. Richiedi agli utenti di creare password più lunghe di almeno 16 caratteri e una combinazione di lettere minuscole e maiuscole, numeri e caratteri speciali. Più lunga e complessa è la password, più difficile sarà decifrare per un hacker.

- Usa un CAPTCHA su tutti i moduli. I CAPTCHA aiuteranno a verificare che l'utente sia umano. Non solo fanno un ottimo lavoro nel prevenire gli attacchi dei bot, ma possono anche aiutare a mitigare lo spam nei commenti.

- Richiedi 2FA per tutti gli utenti. Per lo meno, dovresti richiedere l'autenticazione a due fattori per i tuoi account amministratore o qualsiasi account che potrebbe avere accesso a informazioni sensibili, come i clienti.

- Usa un plugin anti-spam. Jetpack Anti-spam è realizzato con Akismet, le più robuste soluzioni anti-spam per WordPress. Sebbene lo spam nei commenti non sia esattamente lo stesso livello di rischio di chi accede ai dati a livello di amministratore, può comunque rappresentare un grosso rischio per la sicurezza e la reputazione. Eliminare o ridurre notevolmente lo spam nei commenti è facile come installare con un clic con Jetpack.

4. Cambia provider di hosting o ambienti.

L'hosting è un posto in cui non dovresti mai lesinare quando si tratta del tuo sito web. Un pacchetto di hosting di alta qualità ti aiuterà a proteggere il tuo sito con il proprio firewall, certificato SSL, monitoraggio del sistema e configurazione ottimizzata per WordPress.

Se ti trovi in un ambiente di hosting condiviso che è stata la causa dei tuoi problemi, ma per il resto ti piace il tuo host attuale, puoi chiedere informazioni sulle opzioni per cloud, VPS o hosting di server dedicato.

5. Crea i tuoi backup automatici

Anche se il tuo pacchetto di hosting include backup, c'è molto da guadagnare generando i tuoi backup fuori sede. La maggior parte degli host eseguirà backup solo giornalmente o settimanalmente e li archivierà per 30 giorni. E se vengono salvati con il tuo host, potrebbero essere compromessi contemporaneamente al tuo sito.

Se utilizzi un plug-in di backup WordPress separato, come Jetpack Backup, i tuoi file vengono archiviati separatamente dal tuo host, hai un controllo più granulare su quali parti del tuo sito vengono ripristinate, i backup vengono archiviati per un massimo di un anno e puoi prenderti cura di te di tutto da qualsiasi luogo con l'app mobile Jetpack.

Lo strumento all-in-one per la prevenzione e il recupero

Un buon plug-in di sicurezza può prevenire la maggior parte degli hack più comuni e persino aiutarti a riprenderti se sei già stato colpito. Jetpack è stato progettato per coprire tutte le basi più importanti e fornire un modo intuitivo e affidabile per recuperare in caso di emergenza.

Il team di supporto di Jetpack di Happiness Engineers non ama altro che aiutare i proprietari di siti a superare i problemi e sconfiggere i criminali informatici al loro stesso gioco. È questo approccio di squadra incentrato sulla comunità che ha portato Jetpack a diventare uno dei plugin WordPress più popolari di tutti i tempi.

Proteggi il tuo sito WordPress con Jetpack Security.

Domande frequenti sugli hack di WordPress

Con quale frequenza vengono violati i siti WordPress?

Sebbene non ci siano statistiche concrete sulla frequenza esatta con cui i siti WordPress vengono violati, a livello globale ci sono 30.000 siti Web su tutte le piattaforme violati ogni giorno. Poiché WordPress alimenta quasi il 40% di tutti i siti Web, è plausibile che 10-12.000 siti WordPress vengano violati ogni giorno.

Quali sono i tipi più comuni di hack?

- Esca e interruttore. Viene utilizzato dagli hacker principalmente su annunci online o reti pubblicitarie. Si atteggiano a un marchio rispettabile, ma il collegamento all'annuncio condurrà il visitatore a un sito dannoso che tenta di phishing di informazioni, inducerlo a fare acquisti fraudolenti o scaricare malware sui propri dispositivi.

- SQL Injection. Questa tecnica prevede che l'hacker carichi comandi SQL su un sito per rubare o alterare i dati del server, di solito a scopo di furto di identità, effettuare transazioni illegali con informazioni finanziarie o semplicemente per il divertimento di distruggere l'intero database di qualcuno. Questi attacchi vengono comunemente effettuati tramite moduli Web non sicuri, cookie o altri input dell'utente che non sono stati convalidati.

- Ripieno di credenziali. Generalmente eseguito da bot, il credential stuffing utilizza un elenco di nomi utente e password rubati per effettuare automaticamente tentativi di accesso al tuo sito. L'obiettivo è ottenere un accesso sufficiente al tuo sito da consentire loro di avviare transazioni non autorizzate, rubare informazioni personali, reindirizzare visitatori a siti Web dannosi o utilizzare il tuo sito per inviare e-mail di phishing in blocco.

- Clickjacking. Con il clickjacking, un hacker utilizzerà il codice per creare più livelli di contenuto con l'intento di indurre l'utente a fare clic su qualcosa involontariamente. Potrebbero pensare di fare clic sul collegamento della tua pagina Informazioni, ma in realtà stanno facendo clic su un collegamento oscurato che li porta a un sito dannoso. Gli hacker possono anche utilizzare questa tecnica per rubare le password creando moduli "invisibili" su quelli legittimi. Gli utenti penseranno di accedere a uno dei propri account quando, in realtà, stanno inviando queste informazioni direttamente a un hacker.

- Scripting tra siti (XSS). È simile all'iniezione SQL in quanto utilizza gli stessi punti di ingresso - moduli non sicuri e altri input utente non convalidati - ma il codice che viene iniettato è Javascript o HTML e talvolta VBScript o Flash.

- Attacchi man-in-the-middle. Questi attacchi di solito si verificano negli spazi pubblici perché gli hacker utilizzano router non sicuri per intercettare i dati mentre vengono trasmessi. Possono utilizzare questa tecnica per acquisire nomi utente, password, record finanziari e altre informazioni personali per indirizzare i tuoi siti Web e qualsiasi altro account per cui sono riusciti a ottenere informazioni.

- DDoS e attacchi di forza bruta. Gli attacchi di rete distribuita (DDoS) implicano l'invio di un volume elevato di richieste a un sito Web nel tentativo di mandare in crash il server. Gli attacchi di forza bruta sono un tipo di attacco DDoS che prova diverse combinazioni di nomi utente e password nel modulo di accesso del tuo sito nel tentativo di ottenere l'accesso. Ciò creerà un volume elevato di richieste e, se non viene catturato e interrotto, può causare il sovraccarico del server e il blocco della risposta.

- Dirottamento DNS. Questo metodo viene spesso utilizzato con l'intento di reindirizzare il tuo sito Web a un altro sito Web (spoofing DNS). With DNS hijacking, a hacker gains access to your registrar or your active nameserver and points your IP address or uses redirects to send visitors to harmful sites.

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.