Come proteggere il tuo sito Web dagli attacchi di forza bruta di WordPress?

Pubblicato: 2022-04-22Gli attacchi di forza bruta di WordPress sono travolgenti, anche prima che un attacco abbia successo.

Molti amministratori di siti vedono le proprie risorse del server esaurirsi rapidamente, i loro siti non rispondono o addirittura si arrestano in modo anomalo, causando il blocco degli utenti effettivi. Il problema è che puoi sentirti impotente mentre i robot di forza bruta martellano la pagina di accesso, cercando di accedere al tuo wp-admin.

Ma tu non sei impotente. Se vedi diversi tentativi di accesso non riusciti per un singolo utente, magari provenienti da più IP, sei nel posto giusto.

In questo articolo, analizzeremo l'aspetto di un attacco di forza bruta di WordPress e come proteggere il tuo sito da esso.

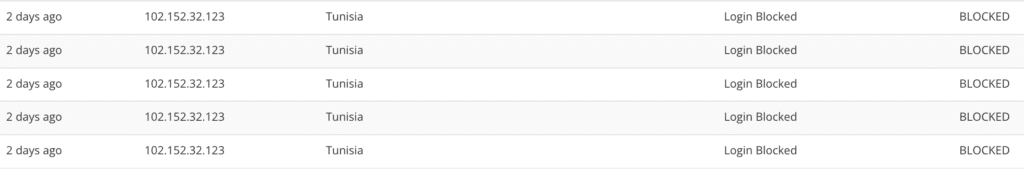

TL; DR Proteggi il tuo sito dalla forza bruta di WordPress abilitando la protezione dell'accesso di MalCare. Impedisci ai bot dannosi di attaccare il tuo sito con un potente firewall e anche la protezione bot integrata. Mantieni il tuo sito, i tuoi dati e gli utenti al sicuro con MalCare, il miglior plug-in di sicurezza contro la forza bruta in WordPress.

Cos'è l'attacco di forza bruta di WordPress?

Gli attacchi di forza bruta di WordPress sono tentativi di ottenere l'accesso non autorizzato al tuo wp-admin provando varie combinazioni di nomi utente e password . Gli hacker hanno sviluppato bot per bombardare continuamente una pagina di accesso con credenziali in base a tentativi ed errori.

Spesso i bot provano una serie di password da un dizionario e quindi sono anche conosciuti come attacchi al dizionario o attacchi per indovinare le password. Gli attacchi possono essere configurati per provenire da diversi indirizzi IP e quindi aggirare le misure di sicurezza di base. Esistono altri tipi di attacchi di forza bruta, di cui parleremo più avanti nell'articolo.

L'obiettivo di un attacco di forza bruta è ottenere l'accesso al tuo wp-admin e quindi installare più in genere malware sul tuo sito.

Come proteggere il tuo sito dagli attacchi di forza bruta di WordPress (9 modi)

Vivere un attacco di forza bruta è spaventoso, soprattutto perché sembra che non ci sia nulla che tu possa fare per fermarlo. Inoltre, gli effetti di un attacco sono immediatamente visibili. La maggior parte dei siti ha risorse server limitate, che si esauriscono rapidamente e spesso un sito sotto attacco va in crash.

Fortunatamente, c'è molto che puoi fare per prevenire attacchi di forza bruta in WordPress. Ecco un elenco di passaggi di protezione dalla forza bruta di WordPress che bloccheranno la maggior parte degli attacchi e mitigheranno gli effetti peggiori per buona misura.

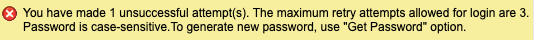

1. Limita i tentativi di accesso

Il modo migliore per fermare gli attacchi di forza bruta di wordpress è limitare i tentativi di accesso. Se una password errata viene inserita troppe volte nella pagina di accesso, l'account viene temporaneamente bloccato. Ciò blocca l'efficacia del bot di forza bruta, poiché si basa sul metodo per tentativi ed errori per indovinare le credenziali. Inoltre, poiché il bot non può provare diverse migliaia di combinazioni, le richieste non vengono inviate al server e le risorse non vengono utilizzate dall'attività del bot.

Per impostazione predefinita, WordPress consente tentativi di accesso illimitati, motivo per cui è suscettibile agli attacchi di forza bruta in primo luogo. Con MalCare, la protezione dell'accesso limitata viene attivata automaticamente. Infatti, nel caso in cui un utente abbia legittimamente dimenticato la propria password, può risolvere un captcha per superare facilmente il blocco. Pertanto, limitare i tentativi di accesso tiene fuori i bot di forza bruta senza influire negativamente sugli utenti reali.

Per maggiori dettagli, consulta la nostra guida su come limitare i tentativi di accesso in WordPress.

2.Blocca i robot dannosi

Gli attacchi di forza bruta sono quasi sempre effettuati dai robot. I bot sono piccoli programmi progettati per eseguire un compito semplice in modo ripetitivo e quindi sono ideali per attacchi di forza bruta. Il bot proverà una serie di credenziali su una pagina di accesso finché non trova una corrispondenza.

Inoltre, oltre il 25% di tutto il traffico del sito Web è costituito da bot, quindi ci sono molti sistemi di sicurezza che dispongono di una protezione dai bot. Tuttavia, c'è una distinzione importante da fare qui: tutti i bot non sono male. Ce ne sono di buoni come altri crawler dei motori di ricerca e bot di monitoraggio del tempo di attività. Vuoi che questi abbiano accesso al tuo sito, quindi è importante ottenere una protezione dai bot che blocchi in modo intelligente solo i bot dannosi, come MalCare. Esistono anche altri plug-in di protezione dai bot, come All in One, ma blocca tutti i bot per impostazione predefinita, incluso Googlebot.

3. Installare un firewall per applicazioni Web

La protezione dell'accesso è specificatamente una difesa contro gli attacchi di forza bruta, mentre un firewall è una difesa contro tutti i tipi di attacchi; compresi quelli di forza bruta.

I firewall utilizzano regole per bloccare il traffico dannoso e fanno molto per proteggere il tuo sito web. Inoltre, i firewall mitigano uno dei maggiori problemi con gli attacchi di forza bruta, il carico eccessivo sulle risorse del server, bloccando le ripetute richieste errate.

Gli attacchi di forza bruta sono spesso configurati per attaccare da IP diversi e quindi possono bypassare la maggior parte dei firewall. Tuttavia, con il firewall di MalCare, il tuo sito web diventa parte della protezione IP globale. Il firewall apprende quali IP sono dannosi dal comportamento registrato da oltre 100.000 siti e blocca in modo proattivo il traffico proveniente da essi. Queste misure riducono significativamente la quantità di traffico negativo al tuo sito web in primo luogo, prima ancora che il bot abbia la possibilità di forzare la pagina di accesso del tuo sito.

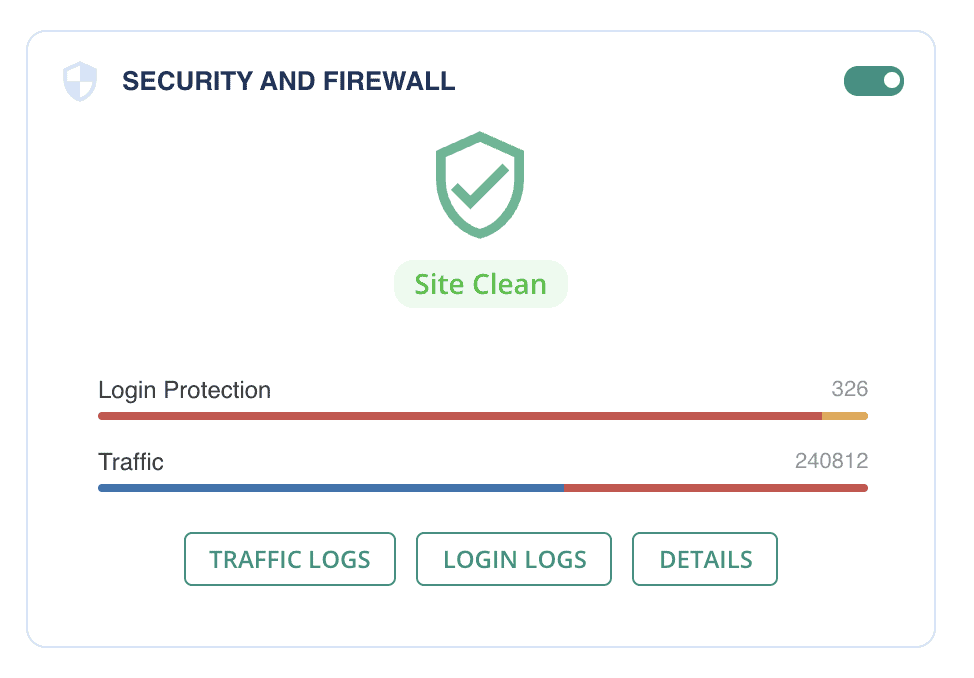

4. Aggiungi l'autenticazione a due fattori in WordPress

I nomi utente e le password possono essere indovinati, quindi l'autenticazione a due fattori, o addirittura l'autenticazione a più fattori, è emersa come un modo per avere elementi dinamici per autenticare gli utenti. Con l'autenticazione a due fattori, un token di accesso in tempo reale come un codice OTP o QR viene condiviso con il dispositivo dell'utente. Ha una validità limitata, in genere di circa 10-15 minuti, e può autenticare solo un utente per quella sessione.

Il token aggiuntivo è difficile da decifrare oltre al nome utente e alla password. Pertanto, aggiunge un altro livello di sicurezza alla pagina di accesso. Puoi installare un plug-in come WP 2FA per aggiungere facilmente l'autenticazione a due fattori al tuo sito.

Per saperne di più, consulta la nostra guida sull'autenticazione a due fattori di WordPress.

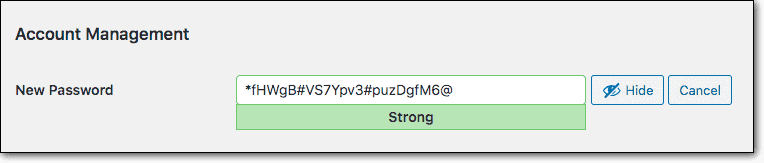

5. Usa password complesse e uniche

Il più grande difetto di sicurezza è l'utente stesso e, per estensione, le password che imposta. Le password sono la più grande vulnerabilità in qualsiasi sistema di sicurezza a causa della (comprensibile) tendenza umana a impostare password facili da ricordare e riutilizzarle su account diversi. Questi sono in realtà due problemi separati e distinti con le password.

Prima di tutto, non riutilizzare mai le password su account diversi. Molti bot di forza bruta utilizzano password rubate da violazioni dei dati per attaccare le pagine di accesso. In secondo luogo, come puoi immaginare, una password come "password" è terribilmente facile da indovinare. Usa un minimo di 12 caratteri senza senso, o ancora meglio usa una passphrase come password.

Ti consigliamo di utilizzare un gestore di password come LastPass o 1Password per evitare di riutilizzare le password e per generarne di forti secondo necessità. Nel caso in cui sospetti che un account sia stato compromesso, puoi forzare la reimpostazione di tutte le password dalla sezione di protezione avanzata della dashboard di MalCare.

Per maggiori dettagli, consulta il nostro articolo sulla sicurezza delle password di WordPress.

6. Disabilita XML-RPC in WordPress

Il file XML-RPC è un altro modo per autenticare gli utenti. In altre parole, è un modo alternativo per accedere alla dashboard dell'amministratore, quindi è anche soggetto ad attacchi di forza bruta. È un file in gran parte deprecato e non utilizzato attivamente da molti plugin o temi. Continua ad essere incluso in WordPress per la compatibilità con le versioni precedenti ed è quindi relativamente sicuro da disabilitare.

Ecco la nostra guida su come disabilitare XML-RPC in wordpress.

7. Rivedere e rimuovere regolarmente gli account utente inutilizzati

Gli account dormienti sono spesso bersagli degli hacker perché è probabile che gli utenti non si accorgano se i loro account vengono dirottati. Inoltre, gli account dormienti hanno le stesse password per lunghi periodi di tempo, il che li rende più facili da usare con la forza bruta.

Pertanto, rivedi regolarmente gli account utente e rimuovi quelli che non sono in uso attivo. Per credito extra, assicurati che ogni account disponga dei privilegi utente minimi necessari per gestire il proprio account. È avventato fare di tutti un amministratore, per esempio.

8. Considera il geoblocking in WordPress

Se vedi molto traffico di bot da una posizione, puoi considerare di bloccare l'intero paese. Tuttavia, consigliamo la discrezione quando si utilizza il geoblocking. È utile solo se non prevedi alcun utente legittimo da quella posizione.

Inoltre, tieni presente che può tenere fuori buoni robot da quella regione. Ad esempio, Googlebot può operare da qualsiasi posizione del server nel mondo e tu vuoi assolutamente che Googlebot acceda al tuo sito.

Ecco una guida passo passo per bloccare i paesi in WordPress.

9. Disabilita la navigazione nelle directory

Per impostazione predefinita, la maggior parte delle cartelle e dei file principali di WordPress è apertamente accessibile tramite un browser. Ad esempio, puoi digitare yourwebsite.com/wp-includes nella barra degli URL del browser e l'intero contenuto della cartella sarà immediatamente visibile.

Sebbene l'esplorazione delle directory di per sé non sia una vulnerabilità, può rivelare informazioni sul sito che possono essere a loro volta utilizzate per sfruttare le vulnerabilità. La cartella /wp-content contiene plug-in e temi e, se un hacker può vedere quali sono installati e i relativi numeri di versione, può potenzialmente trovare e sfruttare le vulnerabilità. Questo è un tipo meno popolare di attacco brute force chiamato directory brute force.

Pertanto, ha senso disabilitare del tutto la navigazione nelle directory, come salvaguardia.

Ecco la nostra guida completa su come disabilitare la navigazione nelle directory in WordPress.

Cose che leggerai altrove ma che dovresti evitare di fare

Ci sono un sacco di consigli sulla sicurezza ben intenzionati ma scadenti là fuori. Quindi, oltre alla nostra lista di cose da fare, stiamo elencando anche cosa non fare.

- Proteggi con password la directory wp-admin : non farlo affatto. Appare praticamente in ogni articolo sulla prevenzione della forza bruta. La protezione con password della directory wp-admin interromperà AJAX per gli utenti non registrati, limitando l'accesso al file admin-ajax.php.

AJAX è spesso usato per potenziare gli aspetti dinamici dei siti web. Supponiamo che sul tuo sito sia presente una barra di ricerca. Se un visitatore lo utilizza per cercare tra i prodotti, verranno ricaricati solo i risultati della ricerca, non l'intero sito web. Questo è un enorme risparmio di risorse e rende l'esperienza utente dei siti Web notevolmente più veloce e migliore.

Vedrai anche molte soluzioni alternative per escludere il file admin-ajax.php, ma non sempre funzionano perfettamente. La linea di fondo è che lo sforzo che le soluzioni alternative comporta non riflette una quantità proporzionata di sicurezza. Pertanto è un passo enorme per un piccolo vantaggio aggiuntivo. - Modifica del tuo URL di accesso wp: vedi spesso questo consiglio negli articoli di rafforzamento di WordPress. Tuttavia, consigliamo vivamente di non modificare l'URL di accesso perché è quasi impossibile recuperarlo in caso di smarrimento.

- Evita l'uso di admin come nome utente: poiché i bot di forza bruta stanno effettivamente cercando di indovinare combinazioni di nome utente e password, è utile evitare nomi utente ovvi come admin. WordPress non ti consente di modificare i nomi utente dalla dashboard, quindi dovrai installare un plug-in per farlo.

Tuttavia, questa misura ha un valore limitato e sconsigliamo di dedicare troppo tempo e sforzi qui. Esistono altri modi per recuperare i nomi utente da determinati tipi di siti, come quelli di appartenenza. Lo sforzo necessario per avere nomi utente univoci per i membri, applicare la politica e quindi affrontare le inevitabili ricadute quando le persone dimenticano che i loro nomi utente univoci non valgono il limitato effetto benefico.

Impatto di un attacco di forza bruta in WordPress

Ci sono due modi per pensare agli effetti di un attacco di forza bruta. In primo luogo, cosa succede durante un attacco e, in secondo luogo, cosa succede se un attacco ha successo.

In genere, con gli attacchi, la prima domanda non si pone spesso, perché il sito Web ha un impatto minimo o nullo, poiché subisce un attacco. Le conseguenze alzano la testa una volta che un attacco ha successo. Tuttavia, questo non è il caso di un attacco di forza bruta.

Cosa succede quando il tuo sito viene brutalmente forzato?

Vedrai un impatto immediato sulle risorse del server. Poiché l'attacco sta bombardando la tua pagina di accesso con richieste, il server deve rispondere a ciascuna di esse. Pertanto vedrai tutti gli effetti di un maggiore utilizzo del server sul tuo sito Web: un sito Web più lento, alcuni utenti che non sono in grado di accedere, tempi di inattività, inaccessibilità e così via. Gli host Web sono anche veloci nel limitare l'utilizzo del server che sta andando alle stelle, perché ciò influirà sulle loro metriche, specialmente se si utilizza l'hosting condiviso.

Cosa succede se l'attacco di forza bruta ha successo?

Se l'attacco ha successo, puoi ragionevolmente aspettarti di vedere malware o defacement di qualche tipo. Ci sono diversi motivi per cui gli hacker vogliono accedere al tuo sito web e nessuno di questi va bene.

Se ciò non bastasse, il tuo sito Web può diventare parte di una botnet ed essere utilizzato per attaccare altri siti Web senza il tuo consenso. Ciò può avere importanti ramificazioni perché altri sistemi di sicurezza contrassegneranno il tuo sito Web come dannoso se fa parte di una botnet.

Affrontare le conseguenze dell'attacco di forza bruta di WordPress

Se un attacco di forza bruta ha avuto successo, dovresti presumere il peggio: il tuo sito web è stato compromesso. Pertanto, la tua prima priorità è proteggere il tuo sito web. Ecco i principali passi da compiere per contenere il danno:

- Forza la disconnessione di tutti gli utenti e modifica tutte le password

- Scansiona immediatamente il tuo sito Web alla ricerca di malware

Una volta che sei certo che il tuo sito sia privo di malware, implementa le misure di prevenzione sopra elencate. Raccomandiamo vivamente di installare MalCare, che si occupa della protezione dell'accesso e della protezione dai bot, includendo anche uno scanner di malware, un pulitore e un firewall avanzato per buona misura. Con MalCare installato, puoi essere certo che il tuo sito è al sicuro dagli attacchi di WordPress.

Il tuo sito è suscettibile di attacchi di forza bruta?

Sì, tutti i sistemi sono vulnerabili agli attacchi di forza bruta. A causa del modo in cui funzionano, gli attacchi di forza bruta possono essere lanciati contro qualsiasi sistema con una pagina di accesso. I siti Web WordPress non sono diversi.

La popolarità di WordPress lo rende un bersaglio per gli hacker. In primo luogo, ciò è dovuto al fatto che gran parte di Internet è alimentata da WordPress e, in secondo luogo, perché alcuni aspetti di WordPress sono ben noti. In un esempio particolarmente rilevante per gli attacchi di forza bruta, WordPress non limita i tentativi di accesso errati. Puoi correggere questo problema con la funzione di accesso limitato di MalCare, di cui abbiamo parlato nella sezione delle misure.

Inoltre, molti proprietari di siti tendono a utilizzare nomi utente e password facili da ricordare. Quelli comuni includono admin come nome utente e password1234 o 12345678 impostati come password.

Questi fattori rendono il tuo sito web suscettibile agli attacchi di forza bruta.

Tipi di attacchi di forza bruta

Gli attacchi di forza bruta sono diversi da altri tipi di minacce e attacchi, come attacchi di ingegneria sociale o attacchi XSS. Gli attacchi di social engineering, come il phishing, manipolano le persone affinché condividano le proprie credenziali, fingendosi un'entità affidabile, mentre gli attacchi XSS sfruttano le vulnerabilità del sito web. Gli attacchi di forza bruta si basano su credenziali deboli o rubate per avere successo.

Vedrai alcuni sapori di attacchi di forza bruta in natura. Seguono tutti lo stesso schema di tentativi ed errori, ma le credenziali che provano o il meccanismo che utilizzano possono variare. Ecco alcuni dei tipi più comuni di attacchi di forza bruta:

- Attacchi semplici: semplici attacchi di forza bruta utilizzano la logica per indovinare le credenziali in base alla loro conoscenza dell'utente, come nomi di animali domestici o compleanni ottenuti da siti di social media, ad esempio.

- Credential stuffing: questo tipo di attacco utilizza i dati ottenuti dalle violazioni, partendo dal presupposto che gli utenti tendano a utilizzare gli stessi nomi utente e password su più sistemi.

- Attacco al dizionario: come suggerisce il nome, questi bot utilizzano i file del dizionario per le password. Questo può essere un dizionario reale o creato appositamente per indovinare la password.

- Attacchi di tabella arcobaleno: simile nel concetto a un attacco di dizionario, una tabella arcobaleno è un tipo speciale di elenco di dizionari. Invece di un elenco di password, una tabella arcobaleno contiene invece un elenco di password con hash.

- Spruzzatura delle password: questo tipo di attacco è logicamente un attacco di forza bruta inversa. Nei tipici attacchi di forza bruta, l'obiettivo è un nome utente particolare e si gioca con la password. Al contrario, con la spruzzatura delle password, viene provato un elenco di password rispetto a più nomi utente per trovare una potenziale corrispondenza. È un attacco più distribuito, rispetto a uno mirato.

In qualità di amministratore del sito, potrebbe non essere necessario conoscere i differenziatori tra i diversi tipi di attacchi di forza bruta. Tuttavia, questi termini sono spesso usati in modo intercambiabile, quindi aiuta a comprendere i meccanismi sottostanti.

Altre buone pratiche di sicurezza

Prevenire gli attacchi di forza bruta in WordPress è un obiettivo ammirevole, ma è solo una parte della sicurezza del sito web. Ecco alcuni dei nostri migliori consigli per mantenere il tuo sito sicuro e privo di malware:

- Installa un plug-in di sicurezza con un buon scanner e pulitore di malware

- Tieni tutto aggiornato

- Investi in backup giornalieri

Per un elenco completo di consigli, consulta la nostra guida alla sicurezza definitiva.

Conclusione

Gli attacchi di forza bruta possono debilitare un sito Web, anche se non hanno successo. Il modo migliore per affrontare questa potenziale minaccia è installare un firewall con protezione bot integrata, come MalCare.

Anche se un attacco di forza bruta ha avuto successo, MalCare ti aiuterà a rilevare rapidamente il malware e rimuoverlo. Come nel caso di tutte le infezioni, l'azione rapida limita i danni in modo significativo.

Domande frequenti

Che cos'è un attacco di forza bruta in WordPress?

Un attacco di forza bruta in WordPress si verifica quando un hacker tenta di accedere all'amministratore wp del sito cercando di indovinare le credenziali di accesso di un account utente legittimo. Gli attacchi di forza bruta utilizzano i bot per provare centinaia, migliaia e talvolta anche milioni di password su una pagina wp-login nel tentativo di indovinare quella giusta.

Gli attacchi di forza bruta non sono solo pericolosi per un sito in caso di successo, ma hanno anche un enorme impatto sulle prestazioni del sito. L'attacco consuma le risorse del server e, in alcune occasioni, può persino causare il crash del sito.

Come proteggere il tuo sito WordPress dagli attacchi di forza bruta?

Il modo più efficace per proteggere il tuo sito dagli attacchi di forza bruta è limitare i tentativi di accesso. Per impostazione predefinita, WordPress consente tentativi di accesso illimitati, quindi puoi utilizzare MalCare per proteggere il tuo sito da attacchi di forza bruta. Oltre alla protezione dell'accesso, MalCare include la protezione dai bot e un firewall avanzato, che aiutano entrambi a proteggere il tuo sito e mitigano gli effetti negativi di un attacco di forza bruta.