WordPress violato? Scansiona e pulisci il sito WordPress compromesso

Pubblicato: 2023-04-19WordPress hackerato: queste due parole infondono paura e confusione nel cuore degli amministratori del sito.

Un sito Web WordPress violato può significare la perdita di:

- Traffico;

- Reddito;

- Valore del marchio;

E giorni degni di lotta nel tentativo e nel fallimento di ripulirlo.

Ciò è particolarmente vero per i siti WooCommerce in cui puoi letteralmente vedere il tuo negozio perdere soldi nella tua dashboard!

La parte più confusa è che probabilmente non capisci nemmeno se il tuo sito WordPress è stato realmente violato o meno. WordPress può funzionare male parecchio.

Quindi, la maggior parte delle persone fa la cosa logica e installa un plug-in per lo scanner di malware. Poi si rendono conto che la maggior parte di loro non fa un buon lavoro di pulizia del sito.

La parte peggiore?

Mentre stai lottando per rimettere in carreggiata la tua vita, l'hacker si aspetta che tu non riesca a ripulire il tuo sito.

È ora di premere il pulsante di ripristino.

In questo articolo ti aiuteremo a:

- Scopri con certezza se il tuo sito è stato violato o meno;

- Scopri che tipo di malware ha infettato il tuo sito hackerato di WordPress;

- Pulisci il tuo sito WordPress compromesso in 3 minuti;

- Comprendi le conseguenze di essere hackerato;

- Scopri come puoi essere violato e come puoi prevenirlo;

Ti aiuteremo a rimetterti in carreggiata, qualunque sia la situazione.

Immergiamoci.

TL; DR: Il modo più efficiente per riparare il tuo sito Web WordPress compromesso è utilizzare un plug-in per la rimozione del malware W ordPress . Ci sono altri modi per farlo, ma non consigliamo di utilizzare metodi di pulizia manuale in quanto possono rovinare completamente il tuo sito.

Hai davvero un sito hackerato da WordPress?

Sappiamo che sei confuso.

Hai anche un sito violato da WordPress?

La natura di WordPress è tale che può funzionare male parecchio. In molti casi, il sito non viene violato. È solo... in guai normali.

Quindi, qual è un modo semplice per sapere con certezza che il tuo sito è stato violato?

Usa lo scanner di malware GRATUITO di MalCare.

Prende:

- 1 minuto per l'installazione;

- 1 minuto per scansionare il tuo sito;

In 2 minuti, saprai con certezza se hai un sito WordPress compromesso o meno.

Lo scanner di malware di MalCare è un plug-in super leggero che crea una copia del tuo sito WordPress compromesso su un server dedicato. Una volta effettuata la copia, MalCare esegue algoritmi di scansione complessi per individuare il malware sul tuo sito.

In questo modo, la scansione è più profonda e accurata di qualsiasi altro plug-in per scanner di malware.

La parte migliore?

Non c'è assolutamente alcun carico sul tuo server. Inoltre, è totalmente gratuito.

MalCare utilizza un algoritmo di apprendimento per continuare a diventare più intelligente nel tempo affrontando più malware.

Ecco cosa devi fare per scansionare il tuo sito alla ricerca di malware:

- Passaggio successivo: scansiona il tuo sito WordPress utilizzando MalCare

È tutto!

L'intero processo richiede al massimo un paio di minuti. Se MalCare suggerisce: non hai un sito WordPress compromesso, allora hai bisogno di consigli per la risoluzione dei problemi di WordPress.

Ma se MalCare dice che hai un sito violato da WordPress, allora devi seguire il processo di pulizia in un secondo momento.

In ogni caso, devi prima scansionare il tuo sito con MalCare.

Sintomi comuni di alcuni siti Web violati da WordPress

Diagnostichiamo ora il tuo sito WordPress compromesso.

Individueremo il problema e troveremo un modo per risolverlo in modo che tu possa tornare a guadagnare di nuovo.

È molto probabile che tu abbia trovato questo articolo a causa di uno o più di questi sintomi.

Non preoccuparti.

Abbiamo articoli su come ripulire gli hack comuni e una volta individuato il tuo problema, possiamo parlare della soluzione.

Anche se il tuo sito WordPress violato contiene malware non comuni, ci sono alcune buone notizie:

“Quasi tutti i malware sono varianti di altri malware. Il malware è solo codice alla fine della giornata. Esistono molti modi per hackerare un sito WordPress e molti modi per infettarlo. Ma i modi in cui operano gli hacker sono quasi sempre costanti. Capire il risultato è il modo migliore per capire l'hacking e quindi rimuoverlo "

– Akshat Choudhary, CEO di MalCare

In breve: devi trovare un modo per ripulire il tuo sito per fermare l'hacker e riprendere il controllo della tua vita.

Diamo un'occhiata ai sintomi più comuni di un sito WordPress violato:

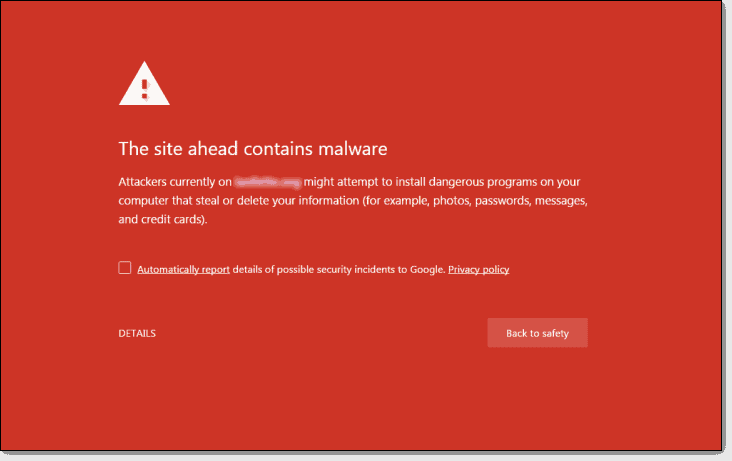

1. Google Chrome mostra un avviso quando visiti il tuo sito web

Uno dei segnali più evidenti che il tuo sito è stato violato è che Google Chrome comunichi ai tuoi visitatori che "il sito che precede contiene malware".

Una notifica del browser per i siti compromessi di WordPress proviene da Google Safe Browsing.

Infatti, Opera, Chrome, Firefox e Safari utilizzano tutti la lista nera di Google per verificare i siti compromessi e notificare agli utenti la presenza di malware.

Una notifica come questa può distruggere istantaneamente la tua reputazione e il tuo traffico. Per i siti WooCommerce, può porre completamente fine alla tua attività.

Se questo è ciò che stai attraversando, fai un respiro profondo. Capiamo quanto tu sia infastidito in questo momento. Questa è una delle notifiche più ambigue di sempre. È un avviso molto pubblico che il tuo sito web è stato violato. Allo stesso tempo, non dice NIENTE su ciò che è effettivamente sbagliato.

Quindi vai avanti per leggere come pulire un sito Web violato da WordPress.

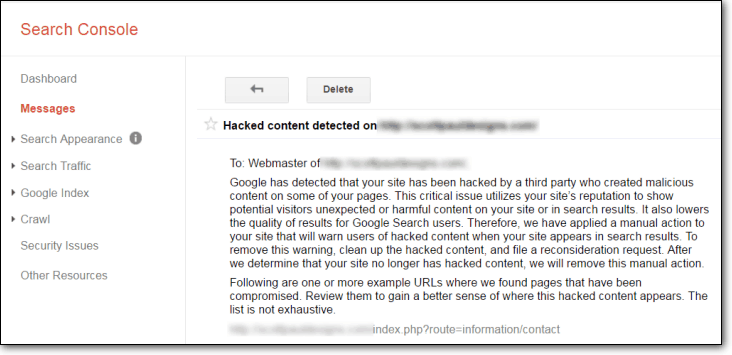

2. Google Search Console invia un messaggio dicendo che il tuo sito web è stato violato o contiene malware

Se una parte importante della tua attività è guidata dalla SEO, allora non sei estraneo alla Google Search Console. Se Google rileva contenuti dannosi sul tuo sito WordPress compromesso, ti invierà un messaggio sulla Search Console simile a questo:

Google ti consiglierà di utilizzare "Visualizza come Google" per trovare il codice dannoso. Ma questa non è una buona idea. L'utilizzo degli scanner di Google va bene per una scansione a livello di superficie. Quello che fa è cercare codice ovviamente dannoso nell'HTML e nel javascript del sito web.

Allora, qual'è il problema?

Il problema è che un sito compromesso di WordPress è solitamente infettato da malware molto ben nascosto. Uno scanner HTML non è sufficiente per individuare l'origine dell'hacking.

Ti consigliamo di utilizzare uno scanner a livello di server per scoprire il vero problema.

Iscriviti a MalCare per una scansione con un clic e troverà il malware più complesso in 60 secondi.

Risorsa aggiuntiva: come rimuovere l'avviso "Questo sito è compromesso" di Google

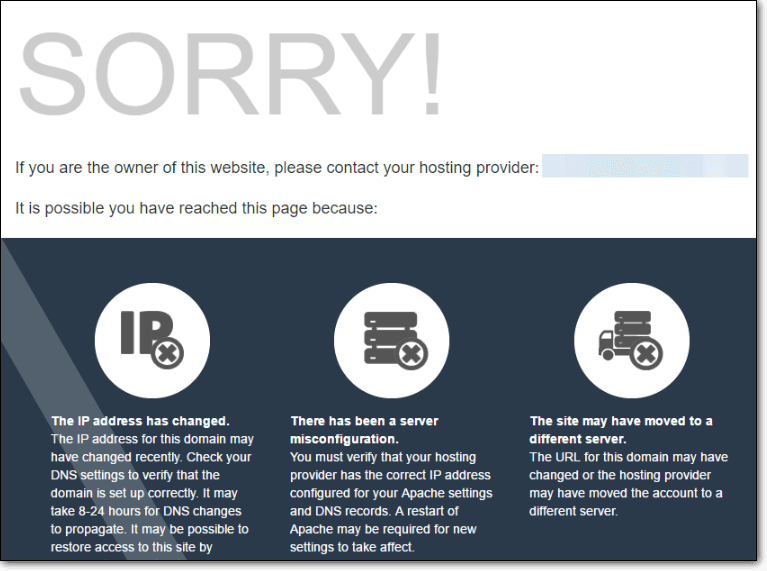

3. La tua società di hosting ha disabilitato il tuo sito web

La maggior parte delle società di hosting esegue regolarmente la scansione dei propri server alla ricerca di siti Web violati da WordPress. Ci sono alcuni segni rivelatori che le società di hosting cercano:

- Utilizzo eccessivo delle risorse della CPU

- E-mail di spam inviate in blocco

- Domini inseriti nella lista nera su Google, Norton Safe Web, Spamhaus, ecc.

E di solito inviano un'e-mail molto confusa:

In alcuni casi, le società di hosting hanno anche collaborazioni con società di hosting per scansioni regolari di malware. Dai un'occhiata a questo articolo su come MalCare fornisce a Cloudways la protezione dai bot.

Se questa è la situazione in cui ti trovi, allora devi agire rapidamente prima che sia troppo tardi.

Alcune società di hosting come GoDaddy cercheranno di spingere il proprio servizio di sicurezza su di te. Anche se questa sembra essere un'idea decente, in realtà non lo è. La maggior parte di questi servizi ti addebiterà MOLTI soldi ogni volta che vieni violato. Possono anche essere necessarie settimane per far pulire il tuo sito da un servizio.

Nel frattempo, il tuo sito continuerà a perdere traffico, entrate e valore del marchio.

Leggi tutto su come MalCare ha aiutato WordPress a violare i siti Web su GoDaddy.

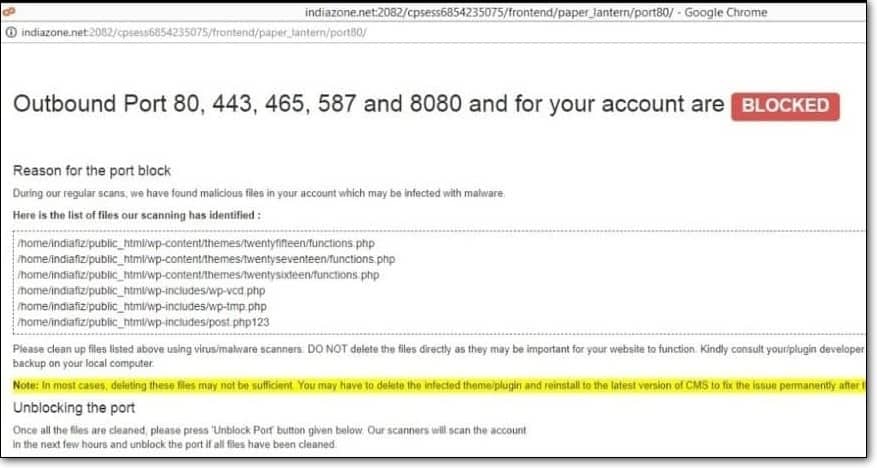

4. Le porte in uscita 80, 443, 587 e 465 per il tuo account sono bloccate

I provider di hosting come BigRock, GoDaddy e HostGator emetteranno un avviso prima di eliminare il tuo sito. Quando ti inviano un'e-mail di avviso, bloccheranno anche le porte in uscita 80, 443, 587 e 465 in modo che il malware sul tuo sito non si diffonda.

La maggior parte dei loro account sono account di hosting condiviso .

Pertanto, la loro prima priorità è contenere il malware e impedire a un sito Web hackerato di WordPress di infettare gli altri siti sullo stesso server.

Ancora una volta, se non l'hai già fatto, scansiona subito il tuo sito alla ricerca di malware.

5. I clienti si lamentano dell'addebito illegale sulla loro carta di credito

Utenti WooCommerce: se hai un sito Web WordPress compromesso tra le mani, questo è importante per te.

Sai per certo che il tuo sito è stato violato se i tuoi clienti si lamentano del fatto che le loro carte di credito vengono utilizzate senza autorizzazione. I database di WooCommerce memorizzano tutte le informazioni di cui un hacker avrebbe bisogno per rubare i dati della carta di credito.

Di solito, questo è indicativo di una backdoor nel codice, un punto di ingresso in un sito Web violato da WordPress che gli hacker possono utilizzare per accedere ai tuoi file e database ogni volta che lo desiderano.

Questo tipo di attacco può provenire da qualsiasi tipo di malware scritto abbastanza bene.

Salta dritto e scopri come pulire il tuo sito violato da WordPress.

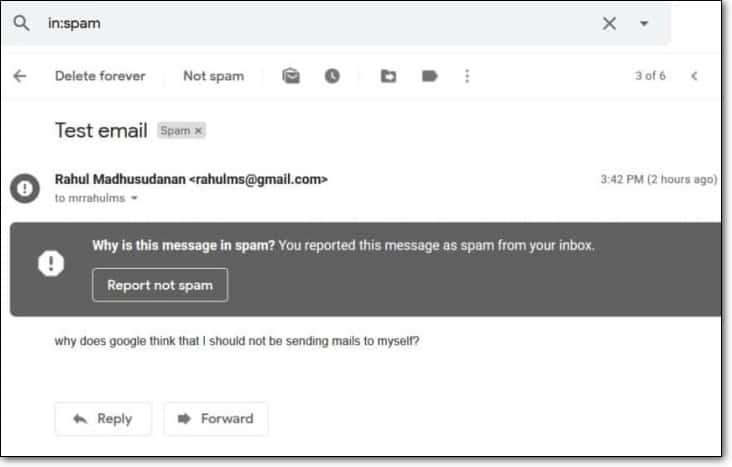

6. Le tue e-mail vengono inviate alla cartella Spam

Se la tua casella di posta elettronica invia troppe e-mail che sono spam, la maggior parte delle caselle di posta invierà le tue e-mail future direttamente nella cartella spam.

Gli hacker possono utilizzare il tuo sito Web compromesso di WordPress per inviare un sacco di e-mail di spam agli utenti di tutto il mondo.

Se la tua cartella "Inviati" è piena di email che DEFINITIVAMENTE non hai inviato, consulta il nostro articolo su cosa fare se il tuo sito web invia email di spam.

7. Il tuo sito web diventa molto lento

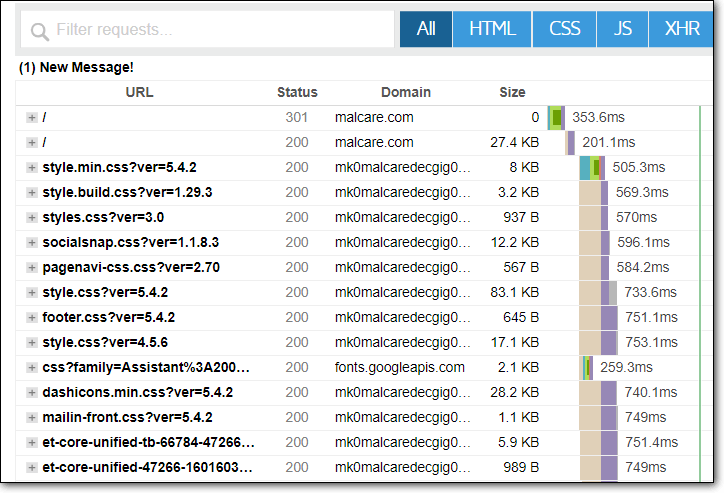

La velocità del sito non è un ottimo indicatore di malware. Ci sono molte cose che possono rallentare un sito Web WordPress. Il modo più semplice per capire cosa sta succedendo è andare su GTMetrix e generare un rapporto sulla velocità del sito.

Suggerimento professionale: utilizza il grafico a cascata per capire quali componenti del tuo sito Web impiegano più tempo a caricarsi.

Se vedi qualcosa fuori dall'ordinario qui, potresti essere stato infettato da malware.

Alcuni degli attacchi dannosi più comuni che rallentano il tuo sito sono:

- Iniezioni SQL

- Attacchi Coinhive

- Attacchi di forza bruta da parte dei robot

La buona notizia è che tutti questi hack possono essere ripuliti.

Nel caso ti sentissi un po' perso: non preoccuparti. È perfettamente normale sentirsi un po' sopraffatti. Siamo in questo settore da oltre 8 anni ormai. Ecco perché non battiamo ciglio davanti al codice dannoso e ai diversi tipi di hack. Per qualcuno nuovo in questo mondo, questo può essere molto da assorbire, specialmente se hai a che fare con un sito Web violato da WordPress per la prima volta.

Questo è esattamente il motivo per cui abbiamo creato MalCare.

Installa la suite completa di funzionalità di sicurezza di MalCare per scansionare, pulire e proteggere il tuo sito 24 ore su 24, 7 giorni su 7.

8. Annunci e pop-up si aprono quando visiti il tuo sito web

Se hai notato alcuni annunci e pop-up che non hai inserito tu stesso, allora hai bisogno di aiuto in questo momento. Abbiamo avuto a che fare con malware del genere abbastanza spesso. Questa è un'altra forma di deturpazione del sito Web che vediamo molto.

La parte peggiore dell'adware è che può sottrarre una parte enorme del tuo traffico. Il danno a lungo termine deriva dal fatto che questi pop-up possono danneggiare completamente la tua reputazione. Un sito Web violato da WordPress può mostrare annunci di droghe illegali, pornografia e odio politico.

Non bello.

La maggior parte degli annunci e dei popup proviene da attacchi SQL injection. Quindi, se vedi annunci e pop-up non autorizzati, devi ripulire il tuo database.

IMPORTANTE: non tentare di pulire il database se si dispone di un sito Web WordPress compromesso, a meno che non si abbia molta esperienza come amministratore di database. Può distruggere completamente il tuo sito per sempre.

9. Il tuo sito web viene reindirizzato a siti compromessi

Ne abbiamo già parlato prima, ma non c'è niente di più chiaro di così:

Hai un sito violato da WordPress.

Questo può avvenire in molti modi diversi. Principalmente, è un codice di reindirizzamento nel file wp-config.php o .htaccess.

Alcuni dei possibili sintomi includono:

- Il tuo sito mostra una pagina vuota e non si carica

- Il tuo sito viene reindirizzato a un sito Web dannoso

- Il tuo sito ti reindirizza a Google

- Google non può accedere al tuo sito

- Il tuo file .htaccess continua a essere modificato

Consulta il nostro articolo sul reindirizzamento del sito WordPress allo spam per i dettagli sul malware e su come eliminarlo.

10. Vedi un picco di traffico, a volte su pagine che non esistono

Gli hacker possono utilizzare un sito Web WordPress violato per "spamvertising".

Ciò provoca un picco di traffico folle. Le e-mail di spam vengono inviate dal tuo server con collegamenti a pagine esistenti o nuove create dall'hacker.

Lo spamvertising può vandalizzare blog, siti Web, forum e sezioni di commenti con collegamenti ipertestuali al fine di ottenere un posizionamento più elevato nei motori di ricerca per il sito Web dell'hacker.

Ovviamente, questo non funziona più – chiunque in SEO te lo dirà .

È una tecnica blackhat molto obsoleta che viene completamente ignorata da Google. Ma allo stesso tempo, l'hacker che sta riempiendo il tuo sito Web hackerato di WordPress non si preoccupa davvero di questo. Il malware distruggerà comunque il tuo sito.

Alcuni semplici diagnostici da eseguire

Oltre a questi sintomi, ci sono 4 semplici diagnostiche che puoi eseguire per vedere se hai un sito Web violato da WordPress o meno:

1. JavaScript dall'aspetto strano nel codice del tuo sito web

Se c'è un Javascript dall'aspetto strano nel codice del tuo sito web, e puoi capirlo, sei una persona abbastanza tecnica.

Se non sei una persona tecnica, ecco cosa può fare a un sito Web violato da WordPress:

Per fortuna, questo è un trucco che può essere individuato un po' più chiaramente.

Hai uno di questi malware sul tuo sito hackerato di WordPress:

- Reindirizzamento compromesso di WordPress

- Script XSS

- SQL Injection

Essere molto attenti!

Questi hack alla fine portano alla deturpazione del sito web. Se non intervieni ora, puoi perdere molto rapidamente il controllo del sito Web di WordPress compromesso.

La parte peggiore è che il Javascript può trovarsi ovunque sul tuo sito Web violato da WordPress.

2. Trovi messaggi di errore imprevisti nei registri degli errori

Non tutti gli utenti di WordPress controllano i propri log degli errori.

Se sei una delle poche persone super-tecniche che possono effettivamente leggere e comprendere i log degli errori, allora non c'è molto che tu non sappia già.

Tutto quello che possiamo dirti è che comprendi già perfettamente quanti danni può fare un hacker se ottiene un accesso illimitato al tuo sito.

Passa alla parte in cui impari come riparare il tuo sito Web violato da WordPress.

3. Trovi nuovi utenti amministratori o account FTP che non hai creato

Questo è complicato per i grandi siti. Può essere davvero difficile tenere d'occhio gli account amministratore e gli account FTP sospetti.

Ma se l'hai notato, allora è il momento di controllare i tuoi file core di WordPress. Un sito WordPress compromesso di solito viene infettato in un modo che può avere un impatto sull'intero sito. Questo rende i file core di WordPress il target ideale.

In alcuni casi, c'è un codice eseguibile nascosto in file che sembrano innocui. Stranamente, può persino essere nascosto in un file favicon.ico! Dai un'occhiata al nostro articolo sul malware di reindirizzamento violato da WordPress. Account amministratore falsi e account FTP sono molto comuni per questo tipo di malware.

4. I file sono stati modificati di recente

Con la maggior parte dei malware, gli hacker prima infettano un sito WordPress violato con codice dannoso mescolato con il normale codice WordPress.

Il modo più semplice per farlo è inserire quel codice in file WordPress come wp-config.php, .htaccess e così via.

La modifica dei file su un sito Web violato da WordPress è un tema ricorrente con malware come wp-vcd.php. Una semplice precauzione è revocare le autorizzazioni di modifica ai file principali. Tuttavia, se il tuo sito Web WordPress è già stato violato, devi pulire immediatamente il sito.

Suggerimento professionale: NON eliminare nulla da file e tabelle di database a meno che tu non sia sicuro al 100% che sia dannoso.

Come pulire un sito Web violato da WordPress

Esistono due modi per ripulire un sito Web violato da WordPress:

- Puoi utilizzare uno scanner e un detergente per malware;

- Oppure puoi immergerti manualmente nel codice del tuo sito web e pulirlo.

A tutti gli effetti, non consigliamo mai di eseguire una pulizia manuale.

Mai.

Perché? È troppo pericoloso.

Un sito Web violato da WordPress di solito ha un codice dannoso nascosto all'interno del codice benigno senza il quale il sito Web non funzionerebbe. L'eliminazione manuale di frammenti di codice può portare alla rottura permanente del sito.

Potresti pensare di poter ripristinare il tuo sito da un backup. Ma come fai a sapere se anche il backup non è infetto? Il backup sostituisce anche i file infetti?

Ciò che consigliamo, tuttavia, è utilizzare uno scanner di malware per WordPress e un plug-in più pulito.

Come pulire un sito Web WordPress compromesso utilizzando MalCare

Lo scopo di uno scanner e pulitore di malware è facilitare l'individuazione, l'individuazione e la pulizia di un sito Web infetto.

La cosa triste è:

- La maggior parte degli scanner di malware non è in grado di individuare l'origine di un malware complesso;

- Ricorrono a rozzi metodi di scansione che generano falsi allarmi;

- Dopo la scansione, la maggior parte dei plug-in di sicurezza richiede una pulizia manuale;

- Le pulizie manuali sono costose e paghi con il naso quando sei in difficoltà;

- E poi ti viene addebitato un extra per gli hack ripetuti.

In breve: il plug-in di sicurezza che dovrebbe proteggere il tuo sito Web ti trattiene per il riscatto e quindi ti fornisce una soluzione fragile nel migliore dei casi.

Questo è esattamente il motivo per cui ti consigliamo di scansionare il tuo sito utilizzando MalCare.

MalCare offre una suite completa di funzionalità di sicurezza che scansionano, puliscono e proteggono il tuo sito Web WordPress dagli attacchi di malware da parte degli hacker.

Con gli algoritmi di apprendimento più avanzati a supportarlo, MalCare è di gran lunga il miglior plug-in di sicurezza per WordPress che continua a diventare sempre più intelligente nel tempo.

Sappiamo che questo può sembrare un po' di parte, quindi ecco alcune statistiche importanti su MalCare da ricordare:

- Rimozione istantanea del malware con un clic in 3 minuti o meno;

- Il 99% dei malware viene rilevato e ripulito automaticamente senza alcuna pulizia manuale;

- Meno dello 0,1% di falsi positivi segnalati su una rete di oltre 250.000 siti web;

- Nessun costo aggiuntivo mai e nessuna BS;

- Tutto per $ 99/anno!

Se ti suona bene, possiamo migliorarlo con solo due parole:

VERO. Storia.

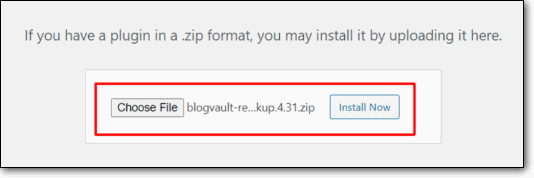

Se non l'hai già fatto, installa MalCare e ripulisci il tuo sito Web violato da WordPress oggi stesso.

Ecco come puoi farlo:

Passaggio 1: iscriviti a MalCare

Iscriviti al plug-in MalCare dal nostro sito.

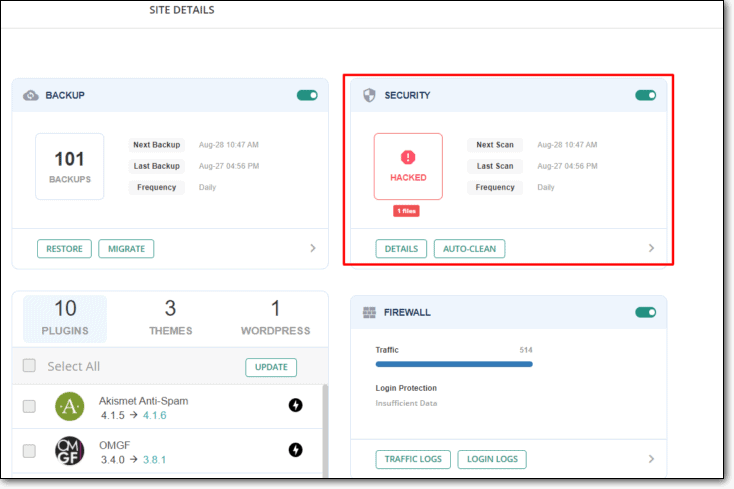

Passaggio 2: scansiona il tuo sito

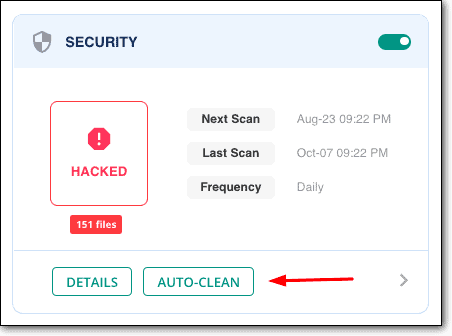

Usa MalCare per scansionare automaticamente il tuo sito:

Passaggio 3: pulisci il tuo sito in 1 clic

Clicca su 'Auto-pulizia' per pulire istantaneamente:

Una volta fatto tutto ciò, dovresti assolutamente consultare la nostra guida sulla protezione del tuo sito da attacchi futuri.

Ottieni tutto questo per soli $ 89 all'anno!

Unisciti ad altri 250.000 siti e installa MalCare oggi stesso.

Come pulire manualmente un sito Web WordPress compromesso (NON RACCOMANDATO)

La pulizia manuale di un sito Web WordPress compromesso è composta principalmente da tre parti:

- Scansione del server alla ricerca di codice dannoso nei file;

- Scansione del database alla ricerca di codice dannoso;

- Rilevamento di backdoor e account amministratore falsi;

E poi, rimuovi il malware dal tuo sito Web WordPress compromesso.

Questa è una semplificazione eccessiva, però.

In molti casi, potresti essere stato inserito nella lista nera dai motori di ricerca e bloccato dal tuo host web. In tal caso, non è sufficiente solo pulire il tuo sito, ma anche adottare misure per rimuovere il sito Web da una lista nera.

Ma cominciamo subito:

#1 Alla ricerca di codice dannoso nei file e nelle cartelle di WordPress

Il modo più ovvio in cui un hacker può iniettare malware in un sito Web violato da un hacker è caricare un file direttamente. Questo è raramente il caso, ma vale la pena provare.

Cerca i file con un nome sospetto. Inizia con le cartelle di WordPress come:

- contenuto wp

- wp-include

Queste sono cartelle che non dovrebbero contenere alcun file eseguibile. Se ci sono file PHP o javascript qui, allora è una brutta cosa.

Suggerimento professionale: cerca soprattutto i file PHP. PHP da solo non può eseguire codice javascript senza una vista HTML. Javascript in genere inietta il contenuto nel frontend. La prima cosa di cui dovresti sbarazzarti è il codice PHP.

Se questo non funziona, continua a leggere.

# 2 Alla ricerca di schemi di stringhe dannosi

La maggior parte dei malware lascia alcuni bit di codice comuni chiamati schemi di stringa su un sito Web violato da WordPress.

Quindi, il passaggio successivo è andare ai file di WordPress e cercare questi bit di codice. In genere, li troverai nei file principali di WordPress come:

- wp-config.php;

- .htaccess

- wp-activate.php

- wp-blog-header.php

- wp-commenti-post.php

- wp-config-campione.php

- wp-cron.php

- wp-links-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

ATTENZIONE: NON tentare di farlo a meno che tu non abbia una profonda conoscenza di PHP. Come puoi vedere, quasi tutti i file in WordPress sono file PHP ad eccezione di .htaccess. Molte di queste stringhe potrebbero far parte del normale codice. L'eliminazione di qualcosa basato solo su questo elenco potrebbe danneggiare il tuo sito.

Cerca frammenti come:

- tmpcontentx

- funzione wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

Se queste due idee non hanno funzionato, abbiamo alcune idee ancora più avanzate che puoi provare.

#3 Controllo del file functions.php

Il file functions.php è uno degli obiettivi più popolari in qualsiasi sito Web WordPress compromesso.

Quindi, dai un'occhiata anche a quel file.

È difficile dire esattamente cosa dovresti cercare qui. A seconda del malware, potresti avere diversi tipi di codice dannoso nel file.

Potresti voler controllare se il codice functions.php sta aggiungendo funzionalità non autorizzate in un tema o in un plugin. Questo è incredibilmente difficile da trovare nel migliore dei casi ed è disperatamente difficile da ottenere.

Alcuni semplici modi per verificare se il file functions.php è stato manomesso sono:

- Se l'hack è molto visibile come un reindirizzamento compromesso, prova a cambiare il tema e verifica se il problema persiste.

- Controlla e vedi se l'aggiornamento del tema risolve qualcosa. Per lo più non aiuterà affatto, ma vale la pena provare.

- Prova ad accedere alla dashboard di WordPress. Se non puoi, potrebbe essere a causa del codice dannoso nel file functions.php.

Se qualcuna di queste idee mostra anche un leggero cambiamento, allora sai che functions.php è un buon posto per iniziare a cercare.

#4 Esegui un Diffchecker sui file core di WordPress

Un diffchecker è un programma che controlla due parti di codice e individua le differenze tra i due.

Ecco cosa puoi fare:

- Scarica i file core originali di WordPress dal repository GitHub.

- Scarica i file dal tuo server usando cPanel.

- Esegui un controllo diff tra i due file.

La parte peggiore di questa idea è che dovresti esaminare ogni file su un sito hackerato di WordPress uno alla volta e verificare le differenze. Ovviamente, dovresti quindi scoprire se il codice diverso è dannoso o meno.

Se questo sembra troppo tecnico o sembra che sia troppo faticoso, ti consigliamo di installare MalCare.

È una soluzione rapida, facile e conveniente.

Perché il tuo sito è stato violato?

Dicono che prevenire è meglio che curare.

Siamo d'accordo. Ma onestamente, non è così semplice quando parli di siti Web violati da WordPress.

Gli hacker creano 300.000 nuovi pezzi di malware ogni giorno. Ciò significa che quasi tutti i software di sicurezza disponibili diventano obsoleti o irrilevanti in pochi giorni, se non ore.

La maggior parte dei siti compromessi di WordPress presenta una o più di queste vulnerabilità:

- Versione di WordPress obsoleta: molti webmaster pensano che l'aggiornamento della versione di WordPress possa danneggiare il loro sito. Questo è vero fino a un certo punto. Ma non aggiornare WordPress sul tuo sito è un'idea molto peggiore. WordPress dichiara apertamente le sue vulnerabilità e le versioni obsolete vengono facilmente sfruttate dagli hacker. Ti consigliamo di utilizzare un sito di staging per testare gli aggiornamenti e quindi implementarli dopo aver corretto tutti i bug.

- Temi e plug-in obsoleti: i temi e i plug-in WordPress obsoleti di solito hanno exploit che sono molto ben documentati e facili da trovare per gli hacker. Se sono disponibili versioni aggiornate, basta aggiornare il software. Vale la pena prendersi il tempo per farlo.

- Plugin e temi piratati: se stai utilizzando plugin e temi piratati o annullati, allora hai al 100% un sito hackerato di WordPress tra le mani. Usa un'alternativa gratuita se non vuoi pagare per un plugin o un tema. È così semplice.

- Pagina di login di WordPress non protetta: le pagine di login di WordPress sono facili da trovare e altamente suscettibili agli attacchi di forza bruta. Non c'è protezione contro i bot per impostazione predefinita. Il meglio che puoi ottenere in un'installazione WordPress pronta all'uso è un blocco dei tentativi di accesso multipli. Onestamente, è fin troppo facile superare anche quei plugin.

- Password deboli: rimarrai scioccato dalla frequenza con cui è colpa tua se sei stato violato. Le password più comuni sono qualcosa di debole come 'p@ssword' o 'Password@1234'. Ci vuole meno di 1 secondo perché un algoritmo di forza bruta superi qualcosa del genere. NON fidarti di regole semplicistiche come includere numeri e caratteri speciali per giudicare la sicurezza della password. Tali misure sono gravemente insufficienti.

- Ruoli WordPress: NON lasciare il ruolo utente predefinito di WordPress come amministratore. WordPress ha più ruoli utente per un motivo. Se troppe persone hanno accesso come amministratore, è più probabile che tu venga violato. La parte peggiore? Verrai hackerato più e più volte senza renderti conto del motivo per cui ti sta accadendo.

- Capacità di eseguire codici in cartelle sconosciute: il codice eseguibile, in particolare il codice PHP, dovrebbe rimanere solo all'interno di cartelle attendibili. Idealmente, le cartelle contenenti i file principali di WordPress, i file dei temi e i plug-in sono le uniche cartelle che dovrebbero avere codice eseguibile.

- Esecuzione del sito Web su HTTP: se il tuo sito Web è ancora in esecuzione su HTTP e non su HTTPS, stai semplicemente invitando gli hacker a regalarti un sito WordPress compromesso. E se stai gestendo un sito WooCommerce senza un certificato SSL, allora Dio ti aiuti. Installa un certificato SSL o rischia il furto di tutte le tue informazioni.

- Impostazione di autorizzazioni file errate: questo può sembrare irrilevante, ma autorizzazioni file errate possono offrire agli hacker la possibilità di scrivere codice in un file non protetto. Tutti i tuoi file WordPress dovrebbero avere il valore 644 come autorizzazione file. Tutte le cartelle sul tuo sito WordPress dovrebbero avere 755 come permesso di file.

- Configurazione WordPress non protetta File wp-config.php: il file wp-config.php viene caricato ogni volta che qualcuno tenta di accedere al tuo sito e contiene tutte le credenziali del tuo database. Se lasciato non protetto, un hacker può ottenere l'accesso al tuo database utilizzando il file. È una soluzione abbastanza semplice, però. Basta aggiungere questo piccolo frammento di codice al tuo file .htaccess:

<files wp-config.php> order allow, deny deny from all </files>- Modifica del prefisso del database di WordPress: il prefisso del database di WordPress predefinito è 'wp_' e puoi modificarlo durante l'installazione di WordPress sul tuo sito. Lasciare questo invariato rende davvero facile per gli hacker indovinare i nomi dei database. Pertanto, consigliamo vivamente di modificare il prefisso del database nel file wp-config.php.

Come probabilmente puoi capire, ci sono troppi modi in cui puoi essere hackerato.

Ma come regole generali:

- Installa un potente firewall e una protezione dai bot per il tuo sito web

- Installa un certificato SSL che proteggerà il tuo sito da ulteriori attacchi

- Smetti di usare temi e plugin annullati

- Non fidarti implicitamente di alcun fornitore: controlla sempre gli URL per tutto ciò che fai

- Se sospetti un gioco scorretto, scansiona e pulisci immediatamente il tuo sito web

Onestamente, la maggior parte dei malware non inizia a danneggiare immediatamente il tuo sito hackerato di WordPress. Se riesci a scansionare e trovare il malware in anticipo, puoi rimuoverlo con successo senza causare alcun danno.

A tale scopo, ti consigliamo vivamente di eseguire immediatamente la scansione del tuo sito alla ricerca di malware.

Misure post-hack: come evitare che il tuo sito venga nuovamente violato

Il resto di questo articolo riguarda misure di sicurezza più rigorose che puoi adottare per proteggere il tuo sito Web dagli attacchi di malware. Abbiamo anche spiegato alcuni dei gerghi di sicurezza più comuni in modo che tu non ti senta perso con altre risorse.

Sentiti libero di esaminarli tutti e se hai domande, scrivici.

Installa un firewall per tenere fuori il traffico dannoso dal tuo sito

Un firewall è un livello di protezione che protegge il tuo sito Web dal traffico in entrata. Funge da barriera tra una rete fidata e una non fidata. In questo caso: una barriera tra un bot e il tuo sito che impedisce ai siti compromessi di WordPress di esistere.

In termini semplici: se il tuo sito web riceve traffico dannoso o tentativi di hacking, un firewall impedisce al sito web di ricevere tale traffico.

Un firewall WordPress è specificamente progettato per proteggere i siti Web WordPress dall'essere violati. Funziona tra il tuo sito e Internet per analizzare tutte le richieste HTTP in arrivo. Quando una richiesta HTTP contiene un payload dannoso, il firewall di WordPress interrompe la connessione.

Proprio come uno scanner di malware cerca firme di malware dannose nei siti Web hackerati di WordPress, un firewall di WordPress eseguirà la scansione delle richieste HTTP dannose.

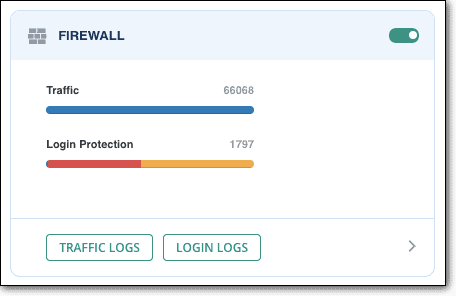

Alcuni firewall rari come quello che utilizziamo in MalCare possono effettivamente imparare dagli attacchi precedenti e diventare più intelligenti nel tempo. MalCare può analizzare il traffico in entrata e riconoscere un IP dannoso da un enorme database che ha compilato proteggendo oltre 250.000 siti.

Una volta che una richiesta HTTP viene contrassegnata da MalCare come sospetta o dannosa, il tuo sito Web non caricherà nemmeno WordPress. Sarà come se non ci fosse traffico dannoso.

Suggerimento pro: MalCare registra effettivamente tutti i tentativi di connessione con il tuo sito nei registri del traffico. Quindi, se stai usando MalCare, prova a tenere d'occhio il tipo di traffico che stai ricevendo. Ogni tentativo di accesso è codificato a colori in modo da poterlo analizzare a colpo d'occhio.

I due attacchi più comuni contro i quali l'installazione di un firewall può proteggere sono gli attacchi di forza bruta e gli attacchi DDoS. Esaminiamo entrambi in breve in modo che tu sappia cosa aspettarti da loro.

Che cos'è un attacco di forza bruta?

Un attacco di forza bruta è un modo per indovinare le tue credenziali di accesso utilizzando letteralmente ogni possibile password disponibile. È un hack semplice e poco elegante. Il computer fa tutto il lavoro duro e l'hacker aspetta che il programma faccia il suo lavoro.

In genere, un attacco di forza bruta viene utilizzato per due scopi:

- Ricognizione: un bot usa la forza bruta per trovare vulnerabilità che può sfruttare

- Infiltrazione: un bot cerca di indovinare le credenziali di accesso per ottenere il controllo del sito Web hackerato di WordPress

Il tipo più primitivo di attacco di forza bruta è l'attacco del dizionario in cui il programma utilizza un elenco di combinazioni di password basate su determinati presupposti sulla password.

Una forma debole di attacchi a dizionario è il riciclaggio delle credenziali in cui utilizza nomi utente e password di altri hack riusciti per tentare di entrare nel tuo sito web.

Ma la variante più moderna è una ricerca chiave esaustiva. Questi tipi di attacchi di forza bruta provano letteralmente ogni possibile combinazione di tutti i possibili caratteri in una password.

Consiglio dell'esperto: un esauriente algoritmo di forza bruta per la ricerca di chiavi può decifrare una password di 8 caratteri con lettere maiuscole e minuscole, numeri e caratteri speciali in due ore. Crea sempre password lunghe e casuali con un buon mix di caratteri per renderlo più difficile.

Gli aggressori utilizzano anche attacchi di forza bruta per cercare pagine Web nascoste. Le pagine web nascoste sono pagine live che non sono collegate ad altre pagine. Un attacco di forza bruta verifica diversi indirizzi per vedere se restituiscono una pagina Web valida e cercherà una pagina che possono sfruttare.

Bonus Pro-Tip: se vedi un improvviso aumento del traffico senza una ragione apparente, controlla le tue analisi. Se vedi un mucchio di errori 404 da pagine che non esistono, probabilmente sei sotto attacco da parte di un bot di forza bruta.

Puoi prevenire un attacco di forza bruta:

- Utilizzo di password più lunghe

- Utilizzo di password più complesse

- Limitazione dei tentativi di accesso

- Implementazione del Captcha della pagina di accesso

- Configurazione dell'autenticazione a due fattori di WordPress

Questo è ovvio, ma hai anche bisogno di un firewall davvero potente per il tuo sito Web WordPress. Un firewall oltre a tutte queste misure preventive ti aiuterà a proteggere la tua azienda dagli hacker che tentano di introdursi con la forza bruta.

In alternativa a tutto questo, puoi installare MalCare. MalCare comes with a built-in premium firewall that spots suspicious traffic and prevents your website from even loading the WordPress login page.

To learn more about Login Protection checkout our Guide on WordPress Login Security.

What is a DDoS Attack?

A distributed denial-of-service (DDoS) attack is a malware attack that sends too much traffic to your WordPress website for your server to handle.

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

Non bello.

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

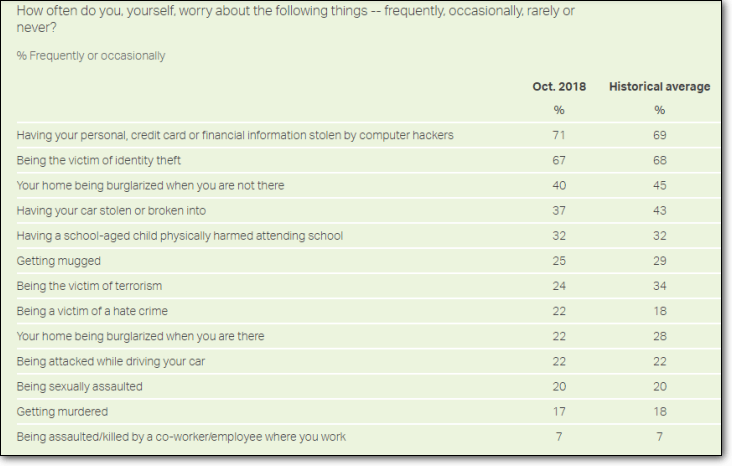

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

Avvolgendo

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

Fino alla prossima volta!