Oltre 30 dei più comuni problemi di sicurezza e vulnerabilità di WordPress

Pubblicato: 2023-08-18WordPress è uno dei sistemi di gestione dei contenuti (CMS) più sicuri che puoi utilizzare per gestire un sito web. Tuttavia, ogni software presenta vulnerabilità e problemi di sicurezza, la maggior parte dei quali dipende dal comportamento dell'utente. Se non sai quali sono questi problemi o come prevenirli, anche il software più sicuro potrebbe non essere in grado di salvaguardare il tuo sito web dagli attacchi.

La buona notizia è che la protezione dei siti WordPress è più semplice che con altri sistemi perché hai accesso a potenti plug-in di sicurezza. Combinalo con credenziali sicure e tutti, tranne gli attacchi più sofisticati, non avranno alcuna possibilità di violare il tuo sito.

In questo articolo parleremo dell'importanza della prevenzione quando si tratta di proteggere WordPress. Quindi, discuteremo i tipi più comuni di problemi che i proprietari di siti WordPress possono incontrare e quali tipi di attacchi i siti Web cadono più spesso.

Dalla tua prima installazione iniziale di WordPress alla gestione di un sito vivace e di successo, ti abbiamo coperto.

L'importanza di chiudere tutte le potenziali vulnerabilità di sicurezza

Il concetto di mantenere il tuo sito web "sicuro" può essere un po' nebuloso. Quando le persone parlano di proteggere il tuo sito, di solito si riferiscono a impedire agli utenti WordPress non autorizzati di apportarvi modifiche, impedire il caricamento di file dannosi o ridurre le possibilità di violazioni dei dati.

La mancata protezione del tuo sito Web da potenziali violazioni della sicurezza può influire su di te in molti modi, anche se non hai a che fare con una grande quantità di informazioni utente sensibili. Ad esempio, se gestisci un'attività online piccola ma consolidata, i problemi di sicurezza possono avere un impatto negativo sul modo in cui i clienti ti percepiscono.

Per capire quanto sia importante prevenire problemi di sicurezza, spieghiamo perché possono essere così dannosi:

- Accesso non autorizzato. Molti aggiornamenti per i siti WordPress contengono patch per vulnerabilità di sicurezza che sono state scoperte dopo il rilascio della versione precedente. Se il tuo sito web non è aggiornato, è a rischio di accesso e sfruttamento da parte di hacker che sono a conoscenza di queste vulnerabilità.

- Perdita di informazioni riservate. Se il tuo sito web viene compromesso, gli attori malintenzionati possono ottenere il controllo del tuo sito e dei dati sensibili, incluse le informazioni degli utenti e altri materiali riservati. Se gestisci un negozio online o qualsiasi altro tipo di sito che gestisce i dati degli utenti privati, ciò potrebbe avere gravi implicazioni, sia legali che in termini di reputazione.

- Scarse prestazioni del sito web. Se qualcuno ottiene l'accesso al tuo sito web, può modificarne il funzionamento e influire negativamente sulle sue prestazioni. In alcuni casi, gli aggressori potrebbero non aver nemmeno bisogno di ottenere l'accesso per far "girare" un sito web, come con gli attacchi Direct Denial of Service (DDoS).

- Violazione della conformità. In alcuni settori, la mancata protezione dei dati degli utenti può comportare una violazione della conformità normativa. Ad esempio, nei settori sanitario e finanziario, le aziende sono tenute a utilizzare software aggiornati per garantire il massimo livello di sicurezza dei dati. E i siti che accettano pagamenti con carta di credito devono essere conformi al Payment Card Industry Data Security Standard (PCI DSS).

Se gestisci un sito Web WordPress, la sicurezza è della massima importanza. Sostenere il tuo sito web fin dall'inizio eviterà i tipi più comuni di problemi e ti aiuterà a proteggere i dati degli utenti.

Come scoprire vulnerabilità di sicurezza sul tuo sito WordPress

Sfortunatamente, è possibile utilizzare un computer infetto senza saperlo. In molti casi, i dispositivi finiscono per essere pieni di malware e gli utenti non ne sono più consapevoli.

Lo stesso può accadere con un sito web. Il tuo sito WordPress potrebbe essere vulnerabile agli attacchi o potrebbe già essere stato infettato da malware. A meno che gli aggressori non lo rendano ovvio o tu non abbia accesso agli strumenti giusti, questo può essere difficile da individuare.

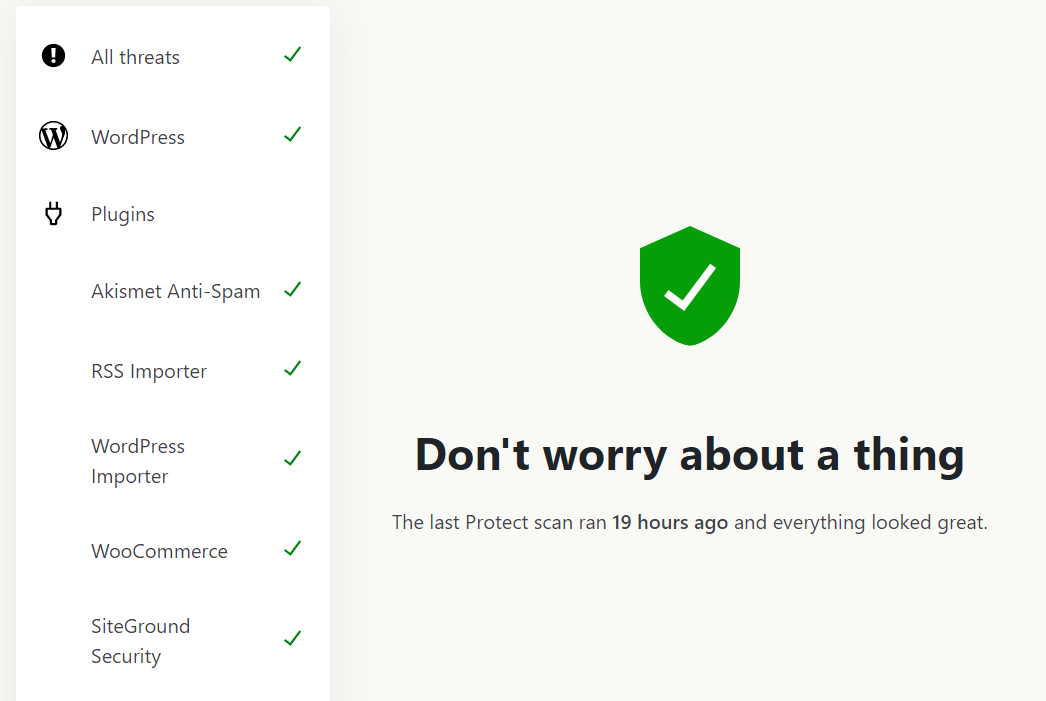

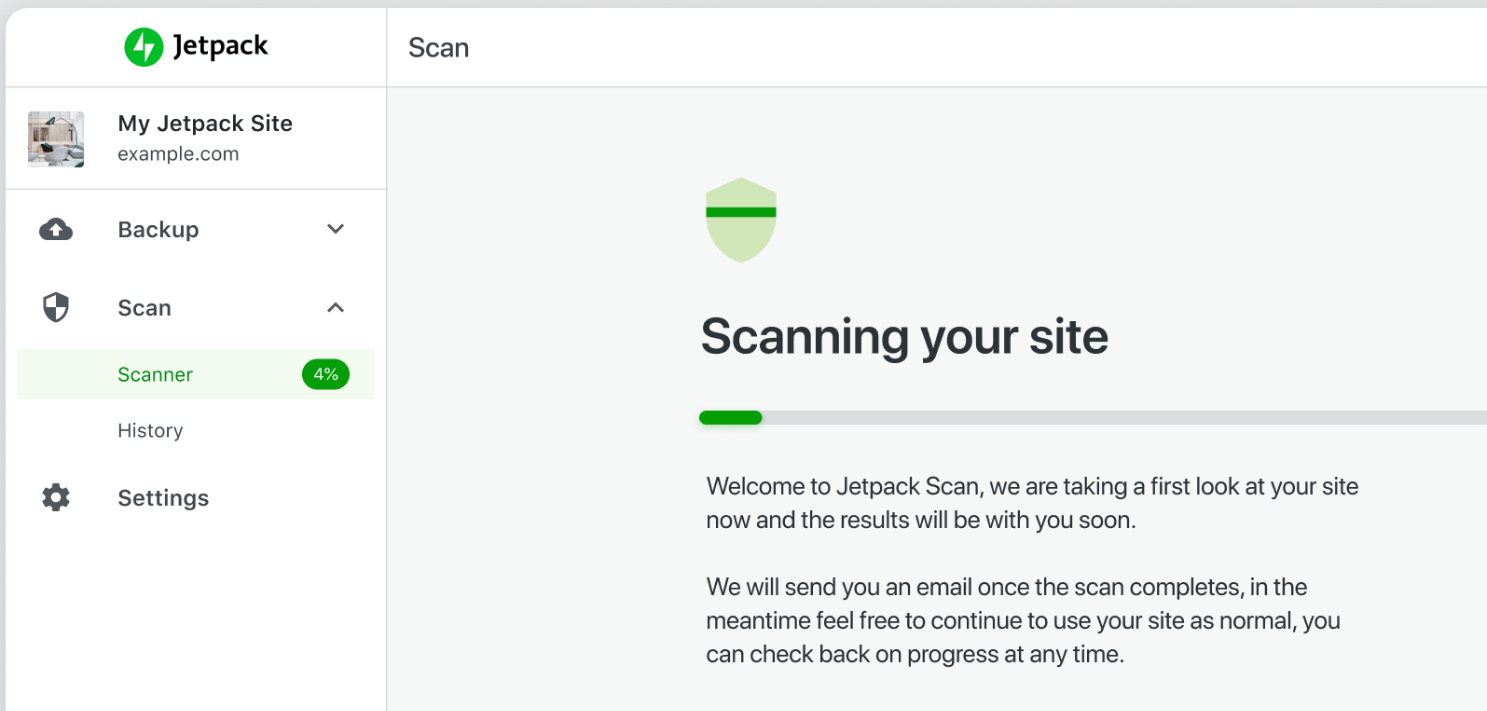

Proprio come hai un software antivirus per computer, ci sono anche scanner di sicurezza per WordPress. Strumenti come Jetpack Security possono scansionare il tuo sito Web alla ricerca di vulnerabilità di sicurezza di WordPress e farti sapere se ci sono problemi o irregolarità che devi correggere.

Lo strumento di scansione di Jetpack Security si basa sul database delle vulnerabilità WPScan, utilizzato dalle aziende aziendali. Ciò significa che il database è molto completo e ha la capacità di identificare le vulnerabilità più comuni che il tuo sito potrebbe incontrare.

Inoltre, Jetpack Security è un plug-in di sicurezza facile da usare sviluppato da Automattic, la società dietro WordPress.com. Oltre a Jetpack Scan, include VaultPress Backup e Akismet. Quindi, quando opti per questo strumento, sarai in grado di proteggere il tuo sito da vulnerabilità e spam e avrai anche funzionalità di backup avanzate.

I 20 problemi di sicurezza e vulnerabilità più comuni di WordPress

In questa sezione, ci concentreremo sui problemi di sicurezza più comuni riscontrati nei siti WordPress. Ognuno di questi problemi può portare a vulnerabilità che gli aggressori possono sfruttare.

Queste possono essere molte informazioni da digerire, quindi non lasciarti sopraffare. Ti diremo cosa devi sapere su ogni problema di sicurezza e ti forniremo alcune risorse aggiuntive per saperne di più su di loro e su come risolverli.

1. Mancanza di plugin di sicurezza per WordPress

I plugin di sicurezza sono tra gli strumenti WordPress più popolari. A seconda del plug-in che utilizzi, potrebbe essere in grado di eseguire la scansione del tuo sito Web alla ricerca di malware, configurare un firewall, aiutarti a creare backup, prevenire lo spam e altro ancora.

Puoi fare tutto ciò che un plugin di sicurezza fa manualmente. Ma ciò in genere comporta la personalizzazione di molti aspetti del tuo sito sul back-end. Ad esempio, la modifica dei file principali per bloccare gli IP sospetti. Come puoi immaginare, proteggere manualmente il tuo sito può richiedere molto tempo.

La bellezza dei plugin di sicurezza è che possono farti risparmiare un sacco di tempo e fatica. Inoltre, possono agire come soluzioni all-in-one per molte delle più comuni vulnerabilità di WordPress.

I plugin di WordPress offrono diverse funzionalità, quindi ti consigliamo di optare per uno strumento che copra quante più vulnerabilità possibili, come Jetpack Security.

Come accennato, Jetpack Security può aiutarti ad automatizzare i backup, conservare i registri di sicurezza per il tuo sito, configurare un firewall, scansionare il tuo sito alla ricerca di malware e altro ancora. Inoltre, si integra con Akismet per aiutarti a prevenire lo spam nei commenti e nei moduli sul tuo sito.

2. Mancanza di scansioni regolari del sito

Le scansioni regolari sono come controlli sanitari per il tuo sito web. Ti aiutano a identificare minacce come infezioni da malware, falle nella sicurezza e attività insolite.

Per dirla semplicemente, se non esegui scansioni regolari sul tuo sito Web WordPress, lo lasci vulnerabile alle minacce alla sicurezza. Ciò può portare a un sito compromesso, alla perdita di dati sensibili, al posizionamento danneggiato nei motori di ricerca e alla perdita di fiducia da parte dei visitatori.

Gli strumenti di scansione del sito in genere vengono eseguiti in background senza influire su alcuna funzionalità. Quindi, se disponi di un plug-in di sicurezza o di uno strumento di scansione, di solito viene eseguito automaticamente ogni tanto e ti avvisa solo se trova qualcosa di sbagliato nel tuo sito web.

Pensa agli scanner del sito come agli strumenti antivirus per il tuo sito web. Ogni sistema operativo (SO) moderno è dotato di scanner di malware e strumenti di rimozione integrati, anche se non sei a conoscenza, sono in esecuzione in background. Questi strumenti aiutano a proteggere il tuo computer e, senza di essi, la tua esperienza sarebbe molto peggiore.

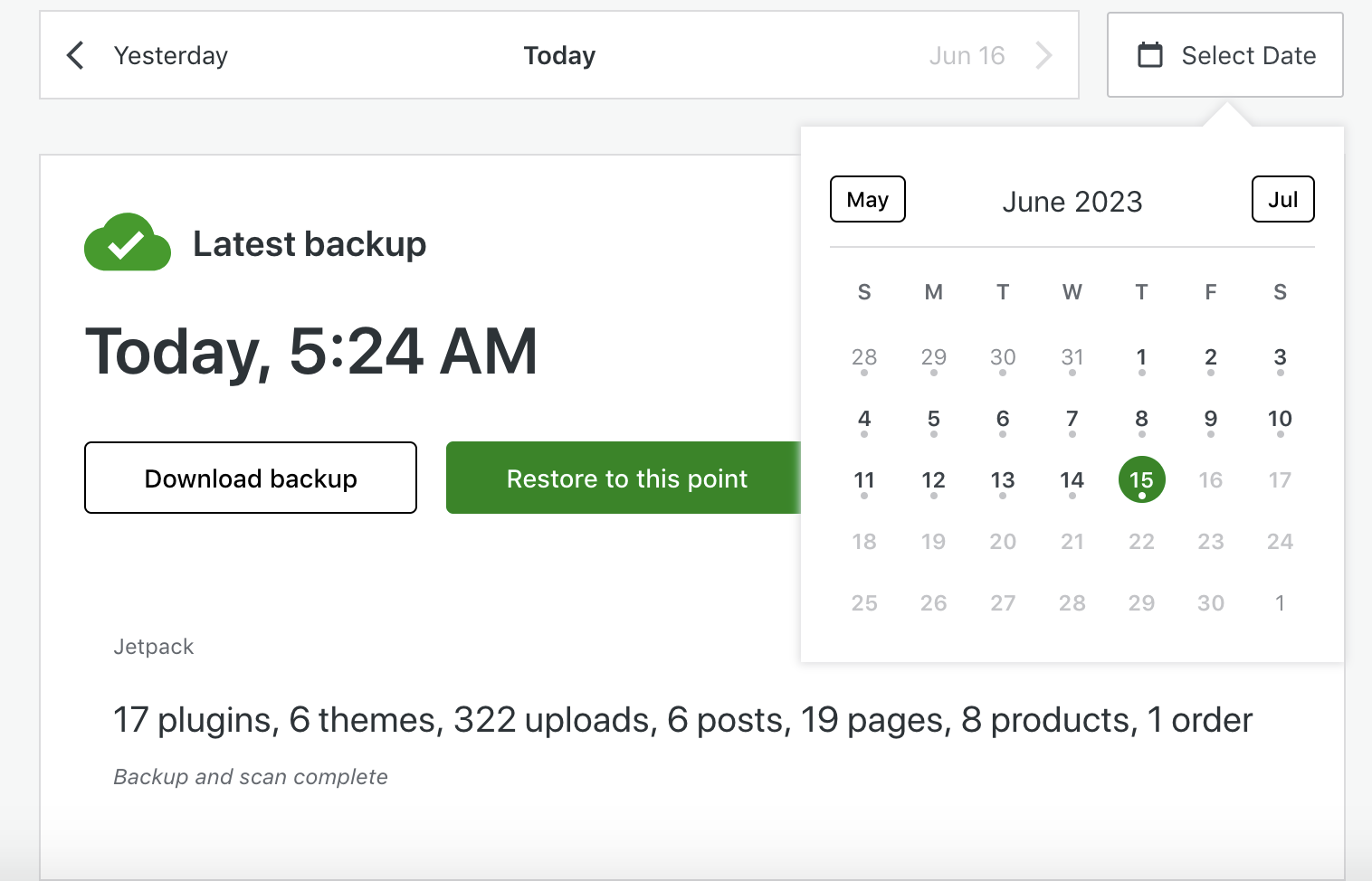

3. Mancanza di backup regolari del sito

I backup fungono da rete di sicurezza, preservando i dati del tuo sito in caso di incidenti tecnici o violazioni della sicurezza. Senza backup regolari, potresti perdere tutti i contenuti del sito Web e i dati degli utenti.

Forse il più grande vantaggio dei backup regolari del sito è che ti forniscono punti di ripristino in caso di problemi. Invece di dedicare ore o giorni alla risoluzione dei problemi relativi alle violazioni della sicurezza, puoi semplicemente riportare il tuo sito a uno stato precedente senza perdere dati critici.

Idealmente, i backup dovrebbero essere automatici e non dovresti lasciar passare troppo tempo tra di loro. Plugin come Jetpack Security includono strumenti di backup che ti consentono di salvare le informazioni del tuo sito web nel cloud. Con VaultPress Backup (che fa parte di Jetpack Security), avrai accesso a backup in tempo reale ogni volta che apporti modifiche al tuo sito web.

4. Versioni o plugin obsoleti di WordPress

Mantenere aggiornati il core e i plug-in di WordPress è fondamentale per la sicurezza e la funzionalità del tuo sito. Questo perché le versioni obsolete del software tendono a presentare vulnerabilità note che gli hacker possono sfruttare.

Inoltre, potrebbero causare problemi di compatibilità che incidono sulle prestazioni del tuo sito web. Ciò potrebbe portare a dati compromessi, perdita di funzionalità del sito e un'esperienza utente scadente.

Se il tuo sito Web WordPress ha un sacco di aggiornamenti in sospeso, allora è il momento di iniziare a lavorare sull'aggiornamento di tutti i suoi componenti. Puoi anche abilitare gli aggiornamenti automatici per il core di WordPress direttamente da Dashboard → Aggiornamenti schermo.

5. Versione PHP obsoleta

Hypertext Preprocessor, o PHP, è la spina dorsale di WordPress. È uno dei principali linguaggi di programmazione su cui è costruito il CMS. L'utilizzo di una versione obsoleta di PHP può portare a problemi di sicurezza e compatibilità di WordPress.

Anche le versioni più recenti di PHP migliorano drasticamente le prestazioni. In genere, il tuo host web aggiornerà il tuo server per utilizzare le versioni più recenti di PHP non appena escono. Se vuoi ricontrollare quale versione di PHP stai utilizzando, puoi farlo direttamente da WordPress.

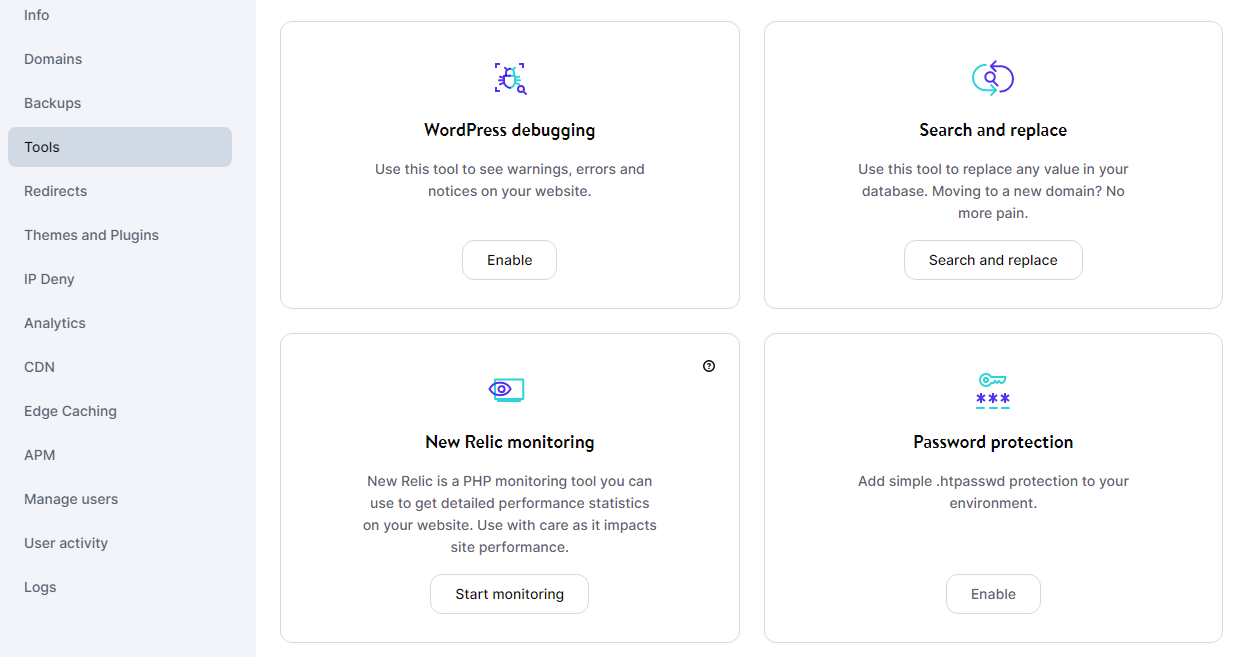

6. Un ambiente di hosting non sicuro

Il compito del tuo provider di hosting è aiutarti a costruire un sito web fornendoti le migliori risorse possibili. Ciò significa un server stabile con hardware decente, un dashboard di gestione dell'hosting facile da usare e solide misure di sicurezza.

Se il tuo host web non ti fornisce le impostazioni di sicurezza di base, ciò avrà un impatto sul modo in cui gestisci il tuo sito web. Fondamentalmente, dovrai dedicare molto più tempo a lavorare sulla copertura delle vulnerabilità di base della sicurezza di WordPress invece di lavorare sul tuo sito.

Un provider di hosting WordPress sicuro offrirà funzionalità come backup automatici, Web Application Firewall (WAF), blocco automatico su IP dannosi noti, mitigazione DDoS e altro ancora. Se utilizzi un host web che non offre misure di sicurezza WordPress decenti, ti consigliamo di passare a un provider di hosting WordPress di qualità superiore.

7. Password debole e credenziali di accesso

L'uso di password deboli e credenziali di accesso è probabilmente il problema di sicurezza più comune con i siti Web WordPress. In effetti, questo è un grosso problema per qualsiasi sito o software che richieda l'accesso.

È importante notare che questo non include solo la pagina di accesso dell'amministratore di WordPress. Anche le credenziali deboli di web hosting e FTP (File Transfer Protocol) possono portare a vulnerabilità.

In poche parole, alla maggior parte degli utenti non piace il fastidio di password complicate e univoche per ogni applicazione con cui lavorano.

Sebbene le password deboli e riciclate possano essere più facili da ricordare, possono mettere a rischio il tuo sito. Questo perché rendono molto più facile per gli aggressori entrare con la forza bruta nei siti Web o utilizzare credenziali trapelate per ottenere l'accesso agli account su altre piattaforme.

Se vuoi proteggere il tuo sito, chiunque abbia accesso a strumenti critici dovrà imparare a utilizzare credenziali sicure, creando solo password e nomi utente complessi. Inoltre, l'aggiunta del supporto per l'autenticazione a due fattori (2FA) può aiutarti a proteggere ulteriormente il tuo sito.

8. Mancanza di 2FA

L'autenticazione a due fattori, o 2FA, aggiunge un ulteriore livello di sicurezza richiedendo un secondo passaggio di verifica durante il processo di accesso. Ciò rende gli accessi non autorizzati molto più difficili, poiché lo farebbero anche gli aggressori hanno bisogno di accedere al tuo account e-mail o telefono, a seconda del tipo di 2FA che configuri per il tuo sito.

Non c'è motivo per non offrire 2FA come opzione sul tuo sito web. L'implementazione del sistema è straordinariamente semplice e ci sono molti plug-in di WordPress, incluso Jetpack, che possono configurare 2FA per te.

9. Archiviazione non sicura dei dati di accesso

Memorizzare i dati di accesso in modo non sicuro, come in chiaro (o utilizzando un post-it), è come lasciare i tuoi dati bancari allo scoperto. Pratiche di archiviazione inadeguate rendono facile per gli aggressori ottenere questi dettagli se ottengono l'accesso alla posizione. Ciò può portare ad accessi non autorizzati, violazioni dei dati e potenziale perdita del controllo del sito web.

Come regola generale, non archiviare le informazioni di accesso in nessun luogo in cui altre persone potrebbero accedervi, sia fisicamente che digitalmente. Se devi archiviare le credenziali di accesso, utilizza uno strumento di archiviazione delle password, come 1Password, che può crittografare tali dati per te.

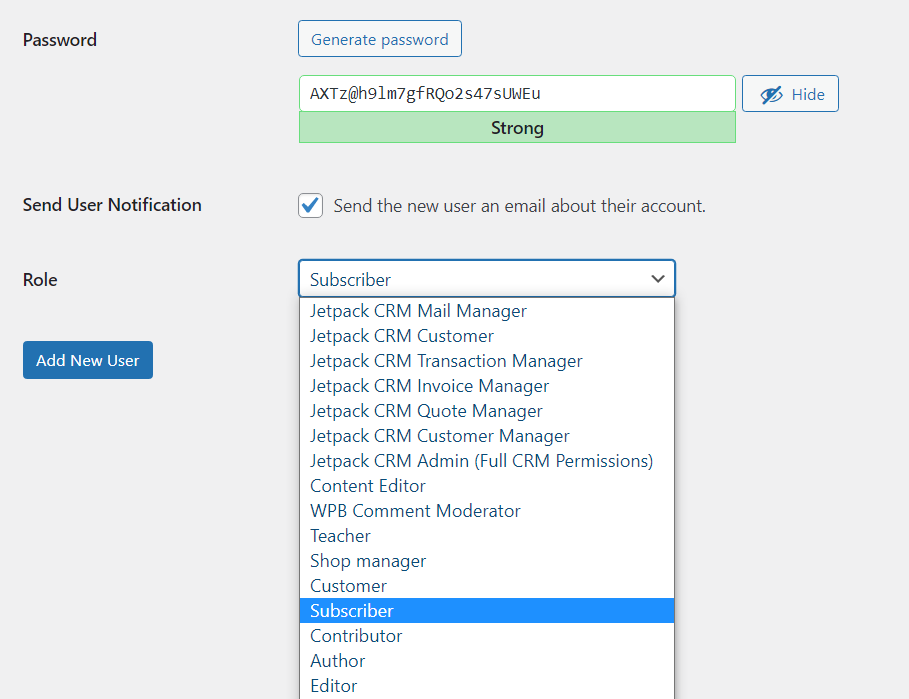

10. Ruoli utente mal gestiti e non definiti

I ruoli utente gestiti in modo inadeguato possono portare gli utenti a disporre di più autorizzazioni del necessario, il che crea rischi per la sicurezza. Ciò può comportare modifiche non autorizzate o accidentali al sito, perdite di dati o un uso improprio delle risorse.

Idealmente, l'amministratore dovrebbe essere l'unica persona con pieno accesso al backend di WordPress. Per ogni altro ruolo utente, agli account devono essere concesse le autorizzazioni minime necessarie per svolgere i propri compiti.

La buona notizia è che WordPress offre all'amministratore il pieno controllo sulle assegnazioni dei ruoli utente. Inoltre, ogni ruolo viene fornito con un set definito di autorizzazioni per corrispondere ai propri compiti. E, se desideri creare ruoli aggiuntivi o modificare le loro autorizzazioni, puoi farlo utilizzando i plug-in di WordPress.

11. Monitoraggio insufficiente degli accessi e delle attività degli utenti

Senza un monitoraggio adeguato, potresti perdere comportamenti sospetti o attività dannose sul tuo sito. Questa mancanza di visibilità può portare a modifiche non autorizzate, violazioni dei dati e uso improprio del sistema, tutti fattori che possono danneggiare la funzionalità del tuo sito.

Fuori dagli schemi, il core di WordPress non offre alcuna funzionalità di registro di sicurezza. Tuttavia, puoi utilizzare plug-in come Jetpack con la sua funzione di registro delle attività per tenere traccia di ciò che accade sul tuo sito Web (e di chi vi accede).

Alcuni host web WordPress ti danno anche accesso ai registri delle attività a livello di server, che ti consentono di monitorare se qualcuno apporta modifiche alla sua configurazione.

Quando si utilizza questo tipo di strumento, è meglio configurare le notifiche per tipi specifici di attività, come i tentativi di accesso non riusciti. In questo modo, riceverai un avvertimento se sta succedendo qualcosa di impreciso senza dover leggere dozzine di pagine di registri.

12. Temi e plugin contenenti vulnerabilità

I temi e i plug-in di WordPress con vulnerabilità di sicurezza sono spesso presi di mira dagli hacker. Se riescono a sfruttare queste vulnerabilità, possono portare ad accessi non autorizzati, violazioni dei dati e altro ancora.

La buona notizia è che questo in genere accade solo se utilizzi plugin e temi obsoleti. Allo stesso modo, potrebbe essere più probabile che si verifichi quando si scaricano versioni "gratuite" di plug-in e temi premium da siti Web poco affidabili.

Queste versioni gratuite possono includere codice che consente agli aggressori di ottenere l'accesso al tuo sito. Quindi, a meno che tu non esegua regolarmente la scansione delle vulnerabilità, è meglio evitarlo.

Tuttavia, ci sono molti plugin e temi di qualità che sono anche gratuiti. Quindi, se devi installarne uno, è meglio leggere i commenti degli utenti su siti come WordPress.org prima di scaricarli. Molti utenti condivideranno le loro storie di problemi o problemi di sicurezza di WordPress, che possono aiutarti a prendere una decisione informata.

13. Database WordPress mal configurato

Un database mal configurato può lasciare esposti i dati del tuo sito, rendendolo suscettibile ad attacchi SQL injection e/o violazioni dei dati. Uno dei tipi più comuni di configurazione errata è l'utilizzo del prefisso predefinito per i database in WordPress ( wp) .

Ciò rende facile per gli aggressori identificare il database e provare ad accedervi. Allo stesso modo, l'utilizzo di credenziali deboli a livello di database può renderlo vulnerabile.

Tieni presente che WordPress memorizza tutti i contenuti del tuo sito in un unico database. Ciò significa che se qualcuno ottiene l'accesso al database, può vedere tutto sul tuo sito Web e modificare le impostazioni critiche.

14. Una rete per la distribuzione di contenuti (CDN) mal configurata

Se il tuo pubblico è sparso in tutto il mondo, l'implementazione di una Content Delivery Network (CDN) può essere un ottimo modo per migliorare le sue prestazioni per i visitatori che sono più lontani dai tuoi server. Tuttavia, un CDN mal configurato può portare a lacune di sicurezza.

Gli aggressori potrebbero sfruttare queste vulnerabilità per lanciare attacchi DDoS, manipolare i contenuti o ottenere l'accesso non autorizzato a dati sensibili. Per errata configurazione, intendiamo errore umano in termini di contenuto memorizzato nella cache del CDN, problemi con le configurazioni SSL/TLS o esposizione dell'indirizzo IP originale del sito.

La configurazione di un CDN può essere complicata con alcuni provider. Se stai cercando un'opzione semplice, il CDN di Jetpack è semplicissimo da configurare e utilizzare. Non è richiesta alcuna configurazione, quindi non devi preoccuparti dell'errore dell'utente!

15. Autorizzazioni di file e directory non sicure

Le autorizzazioni per file e directory determinano chi può leggere, scrivere ed eseguire file sul tuo sito Web WordPress. Queste autorizzazioni sono fondamentali per mantenere la sicurezza e l'integrità del tuo sito.

Se non sono sicuri o configurati in modo errato, possono lasciare il tuo sito vulnerabile a varie minacce come gli aggressori che possono caricare malware o ottenere l'accesso non autorizzato ai file.

I file non sicuri ti espongono anche a potenziali violazioni dei dati. Se le autorizzazioni non sono impostate correttamente, gli aggressori saranno in grado di leggere o modificare il contenuto dei file, il che significa che possono rubare o cancellare dati critici.

16. Caricamenti di file pubblici illimitati

Molti siti Web WordPress consentono agli utenti di caricare file tramite moduli. Questo può essere utile se desideri che le persone possano inviare file da rivedere, allegare immagini ai commenti e altro ancora.

Qualsiasi modulo che consenta agli utenti di caricare e inviare file al tuo sito deve essere strettamente protetto. Ciò significa il pieno controllo sul tipo di file che le persone possono caricare, quindi non possono utilizzare i moduli per ottenere malware sul tuo server.

Se utilizzi un plug-in di sicurezza di WordPress che offre la scansione del malware in tempo reale, dovrebbe rilevare eventuali file dannosi che superano la sicurezza del tuo modulo. Senza la scansione di sicurezza, potresti finire per ospitare file dannosi che possono consentire agli aggressori di accedere al tuo sito.

17. Servizi e integrazioni di terze parti non sicuri

Come forse già saprai, è prassi comune utilizzare servizi e integrazioni di terze parti in WordPress. Questo può aiutarti ad aggiungere nuove funzionalità. Tuttavia, se colleghi il tuo sito Web a un servizio non sicuro, potresti ritrovarti con ulteriori vulnerabilità sul tuo sito Web.

Ad esempio, se un servizio di terze parti fornisce un'API non sicura per l'integrazione, può fungere da gateway per gli attacchi. Gli hacker possono sfruttare la debole sicurezza delle API per eseguire azioni come l'iniezione di codice dannoso, il furto di dati o l'interruzione della funzionalità del tuo sito.

Anche i servizi di terze parti con standard di sicurezza bassi possono compromettere le tue credenziali, il che può consentire agli aggressori di accedere al tuo sito Web se non utilizzi 2FA o protezioni aggiuntive. In poche parole, non dovresti mai collegare il tuo sito web a nessun servizio di terze parti a meno che tu non sia sicuro che sia affidabile.

18. Azioni AJAX non autenticate

AJAX (Asynchronous JavaScript and XML) è una tecnica utilizzata per creare applicazioni Web dinamiche e reattive inviando e recuperando dati da un server in modo asincrono. Ciò significa che il processo di invio e recupero non interferisce con il caricamento della pagina.

Per quanto riguarda WordPress, è comune utilizzare AJAX per gestire l'invio e il recupero dei dati in background. Ad esempio, molti plug-in utilizzano AJAX per alimentare il caricamento "infinito" dei contenuti. Viene anche spesso utilizzato per abilitare la funzionalità di ricerca istantanea sui siti di e-commerce.

Ogni azione AJAX deve seguire le linee guida di sicurezza e autenticazione per proteggere il tuo sito. Senza un'adeguata verifica dell'utente, gli aggressori possono "ingannare" il tuo sito Web inducendolo a eseguire azioni che recuperano informazioni sensibili dal database.

19. Server Web configurati in modo errato

Un server Web non configurato correttamente può essere vulnerabile dal punto di vista della sicurezza. Per "configurazione del server" intendiamo l'implementazione di regole di sicurezza e di accesso di base per proteggerlo dagli aggressori.

Per farti un esempio, un server sicuro non consentirà ai visitatori di eseguire il codice perché non dispongono delle autorizzazioni appropriate. Allo stesso modo, una buona configurazione di sicurezza impedirà agli IP dannosi noti di interagire con il server utilizzando strumenti come un Web Application Firewall (WAF).

A meno che tu non abbia accesso diretto al server, questa sicurezza dipende dal tuo host web. Alcuni host web prendono i problemi di sicurezza di WordPress più seriamente di altri, quindi è essenziale che tu scelga il provider giusto per il tuo sito web.

20. Exploit zero-day e vulnerabilità sconosciute

Ci saranno sempre nuovi exploit e vulnerabilità di WordPress che gli aggressori cercheranno di utilizzare per danneggiare il tuo sito web.

Gli exploit zero-day e le vulnerabilità sconosciute si riferiscono a falle di sicurezza nel software che non sono note agli sviluppatori fino a quando non vengono sfruttate dagli aggressori. La buona notizia è che una volta che gli aggressori iniziano a prendere di mira nuove vulnerabilità, gli sviluppatori di solito le correggono abbastanza rapidamente.

In teoria, è impossibile prevenire gli exploit zero-day perché non sappiamo cosa siano. Tuttavia, puoi mitigare drasticamente il rischio che rappresentano utilizzando un robusto plug-in di sicurezza di WordPress come Jetpack Security. Poiché Jetpack Scan (powered by WPScan) utilizza un database completo che viene aggiornato regolarmente, sarà in grado di rilevare rapidamente i nuovi problemi di sicurezza di WordPress non appena emergono.

I principali tipi di minacce alla sicurezza che i siti WordPress devono affrontare

Finora, ci siamo concentrati su specifiche vulnerabilità di sicurezza in WordPress e su come possono influenzare il tuo sito web. Ma è importante capire che aspetto ha un "attacco" o una "violazione" sul tuo sito web nella vita reale.

A differenza dei film, gli aggressori di solito non digitano su uno schermo con lettere al neon per hackerare il tuo sito web. In realtà, l'"hacking" è molto più interessante e gli attacchi possono presentarsi in molte forme. Quindi, diamo un'occhiata ad alcuni dei più comuni problemi di sicurezza di WordPress.

1. Infezioni da malware e virus

Probabilmente hai familiarità con i termini malware e virus. Nel contesto di un sito Web, malware (abbreviazione di software dannoso) e virus sono tipi di codice dannoso che possono danneggiare il tuo sito o i suoi visitatori.

Il malware viene in genere inserito nel tuo sito Web e può causare un'ampia gamma di problemi. Ad esempio, può essere utilizzato per deturpare il tuo sito, rubare dati o persino diffondere malware ai suoi visitatori.

I tipi di malware per siti Web possono includere backdoor (che consentono l'accesso non autorizzato), download drive-by (scaricamento automatico di software dannoso sul dispositivo di un utente) e defacement (che modifica l'aspetto visivo del sito Web).

2. Attacchi SQL injection

Una SQL Injection è un tipo di attacco che consente a qualcuno di interferire con le query che un'applicazione effettua al proprio database. In questo caso, le query che WordPress invia al database. Lo scopo di questo tipo di attacco è ottenere l'accesso non autorizzato alle informazioni o al sito stesso.

Ecco come funziona: quando WordPress riceve l'input dell'utente, lo struttura in Structured Query Language (SQL) per recuperare le informazioni corrispondenti dal database. Se la query non viene prima "sanificata", un utente malintenzionato può modificarla. Queste dichiarazioni possono manipolare l'intento originale della query, portando all'esposizione non autorizzata dei dati, alla modifica dei dati o persino alla cancellazione dei dati.

3. Attacchi Cross-Site Scripting (XSS).

Gli attacchi Cross-Site Scripting, o XSS, si verificano quando un utente malintenzionato riesce a inserire script dannosi nelle pagine Web visualizzate da altri utenti. Questi script sono generalmente scritti in JavaScript ed eseguiti nel browser dell'utente.

Una volta che un attacco XSS ha successo, l'aggressore può rubare dati sensibili (come i cookie di sessione) e impersonare l'utente. A seconda di quanto accesso l'utente ha al sito, possono provocare un sacco di scompiglio.

4. Attacchi Cross-Site Request Forgery (CSRF).

Cross-Site Request Forgery (CSRF), noto anche come XSRF, è un tipo di attacco che induce la vittima a inviare una richiesta dannosa. Sfrutta la fiducia che un sito ha nel browser di un utente, essenzialmente utilizzando l'identità ei privilegi della vittima per “infiltrarsi”.

Supponiamo che un utente abbia effettuato l'accesso a un'applicazione Web in cui può eseguire determinate azioni, come modificare il proprio indirizzo e-mail. Un attacco CSRF potrebbe comportare l'invio da parte dell'utente malintenzionato di un'e-mail con un collegamento o l'incorporamento di un collegamento su un altro sito Web.

Se l'utente fa clic sul collegamento, viene attivata una richiesta all'applicazione Web che utilizza la sessione già autenticata dell'utente per eseguire l'azione, in questo caso modificando il proprio indirizzo e-mail con uno controllato dall'aggressore.

5. Attacchi di forza bruta

Un attacco di forza bruta comporta il tentativo di più combinazioni di credenziali finché non viene trovata quella giusta. Gli aggressori in genere utilizzano bot o software per farlo. Ciò significa che se il tuo sito Web non li blocca fuori dalla schermata di accesso, potrebbero essere in grado di provare migliaia di combinazioni.

Questi tentativi possono essere casuali, ma più spesso gli aggressori utilizzano un dizionario di password comunemente utilizzate o impiegano metodi più avanzati come l'utilizzo di elenchi di credenziali violate da altri siti.

6. Attacchi DDoS

Gli attacchi DDoS (Distributed Denial of Service) coinvolgono più computer che si connettono a un sito Web contemporaneamente per tentare di sovraccaricarlo. Ciò è possibile perché ogni server può gestire solo una quantità così elevata di traffico prima che inizi a eliminare le richieste o si interrompa temporaneamente.

In genere, gli aggressori utilizzano una rete di computer compromessi per eseguire attacchi DDoS. A seconda di quanto è protetto il tuo sito, questo tipo di attacco può comportare tempi di inattività prolungati.

7. Reindirizzamenti dannosi

Un "reindirizzamento" si verifica quando visiti un URL e il tuo browser ti invia a un indirizzo diverso. Ciò accade perché il server a cui stai tentando di accedere ha istruzioni per reindirizzare tutto o parte del traffico verso quella posizione.

Ci sono molti motivi per utilizzare i reindirizzamenti. Ad esempio, se cambi i nomi di dominio o vuoi evitare che gli utenti visitino pagine che non esistono più. Tuttavia, se gli aggressori hanno accesso al server, possono impostare reindirizzamenti dannosi che inviano invece gli utenti a siti Web pericolosi.

8. Attacchi di inclusione di file

Un attacco di inclusione di file si verifica quando un utente malintenzionato riesce a indurre il tuo sito Web a includere file da un server remoto che controlla. Questo tipo di attacco in genere sfrutta gli input degli utenti scarsamente convalidati o non disinfettati.

Una corretta sanificazione degli input può aiutarti a prevenire attacchi di inclusione di file, nonché SQL injection e altri tipi di vulnerabilità. Un altro modo per evitare ciò è utilizzare un WAF e mantenere il sito aggiornato per evitare falle nella sua sicurezza.

9. Attacchi di directory traversal

Gli attacchi di directory o path traversal coinvolgono gli aggressori che manipolano un URL in modo tale che il server esegua o riveli il contenuto dei file che si trovano ovunque all'interno del suo file system.

L'obiettivo di questo tipo di attacco è ottenere l'accesso a file che non si è autorizzati a vedere o modificare. Il modo migliore per prevenire questo tipo di attacco consiste nel configurare autorizzazioni sicure per file e directory.

10. Attacchi di esecuzione di codice in modalità remota

Un attacco di esecuzione di codice in modalità remota si verifica quando qualcuno può eseguire codice dannoso in modalità remota. Per i siti Web, ciò significa che gli aggressori possono eseguire script dannosi sul tuo server di hosting.

Questo tipo di attacco può verificarsi se il tuo server è vulnerabile. A seconda del tipo di accesso ottenuto dagli aggressori, potrebbero potenzialmente eseguire qualsiasi comando desiderino sul server.

11. Attacchi di dirottamento e fissazione della sessione

Un "dirottamento di sessione" è un tipo di attacco che sfrutta i meccanismi utilizzati dai siti per aiutarti a rimanere connesso durante più visite. In genere, i siti Web utilizzano i cookie per memorizzare informazioni su ciascuna sessione. Se un utente malintenzionato può "rubare" questi cookie, può dirottare la sessione.

In termini pratici, ciò significa che il sito Web consentirà all'attaccante di utilizzare il tuo account senza dover eseguire la procedura di accesso. A seconda delle autorizzazioni dell'account, qualcuno può causare molti danni con una sessione dirottata.

12. Spam SEO

In termini di ottimizzazione per i motori di ricerca (SEO), lo spam può fare riferimento al riutilizzo di parole chiave, alla condivisione degli stessi collegamenti più volte e in altro modo al tentativo di ingannare gli algoritmi che determinano il posizionamento del sito nelle pagine dei risultati.

Molte volte, gli aggressori cercheranno di ottenere l'accesso ai siti Web e di utilizzarli per migliorare il proprio posizionamento. Possono farlo utilizzando il tuo sito per collegarsi eccessivamente al proprio.

A seconda di quanto sia aggressivo lo spam, può influire sul posizionamento nei motori di ricerca e portare alla penalizzazione. Può anche erodere la fiducia dei tuoi utenti perché potrebbero pensare che sei tu a inviargli spam.

13. Attacchi di phishing

Probabilmente hai familiarità con gli attacchi di phishing. Consistono nel fingere di essere qualcuno di un'organizzazione o di un sito Web per cercare di ottenere credenziali di accesso o altre informazioni critiche da un utente specifico.

Per un sito Web WordPress, potrebbe sembrare un'e-mail falsa che chiede agli utenti di reimpostare le proprie credenziali e indirizzarli a una pagina che salva i loro input. Molti utenti non esperti di tecnologia cadono vittima di attacchi di phishing, quindi è importante cercare di istruire i visitatori sulle comunicazioni ufficiali dal tuo sito.

Domande frequenti

Se hai ancora domande sulle vulnerabilità di WordPress o sui tipi di attacchi in cui potresti incappare, si spera che questa sezione risponda.

WordPress è sicuro?

La risposta breve è sì. Per impostazione predefinita, WordPress è un CMS sicuro. Inoltre, il suo software principale viene regolarmente aggiornato per motivi di manutenzione e sicurezza.

Ma, proprio come con qualsiasi altro software, la sua sicurezza dipende da come lo usi.

Se non aggiorni regolarmente WordPress e i suoi componenti e utilizzi credenziali di accesso deboli, esponi il tuo sito a molti rischi.

Quali sono i segni che un sito WordPress è stato violato?

A volte, può essere difficile individuare se un sito Web WordPress è compromesso. Tuttavia, ci sono molti segni rivelatori di attacchi che possono farti capire. Per prima cosa, potresti notare cambiamenti nelle pagine chiave o differenze nei collegamenti.

Se il sito viene violato, alcuni motori di ricerca avvisano apertamente i visitatori quando tentano di accedervi. Incorrere in uno di questi avvisi di sicurezza è un solido indicatore che dovresti scansionare il tuo sito Web alla ricerca di malware e cercare modi per rimuoverlo.

Come si può rimuovere il malware da un sito WordPress?

Il modo più semplice per rimuovere malware da WordPress è avere accesso ai backup. Se utilizzi uno scanner di malware come Jetpack Scan, può rilevare modifiche ai file del tuo server e codice dannoso.

Puoi acquistare questo strumento da solo o ottenerlo come parte del pacchetto Jetpack Security.

Questo scanner potrebbe essere in grado di pulire il tuo sito Web rimuovendo il malware o ripristinando un backup da quando il server non era infetto.

Come puoi prevenire gli attacchi di forza bruta su WordPress?

Puoi prevenire attacchi di forza bruta sul tuo sito Web utilizzando un firewall per bloccare le connessioni da IP dannosi noti. Plugin come Jetpack ti consentono di farlo e aiutano a proteggere la tua pagina di accesso da ripetuti tentativi di violarla.

Cos'è la sicurezza di Jetpack?

Jetpack Security è un servizio che include VaultPress Backup, Jetpack Scan e Akismet in un unico pacchetto. Ciò significa che ti aiuta ad automatizzare i backup, impostare scansioni malware regolari e proteggere il tuo sito Web dallo spam, tutto in un unico piano.

Cos'è il database delle vulnerabilità di WPScan?

WPScan è un database di vulnerabilità di WordPress gestito da esperti di CMS e professionisti della sicurezza. Il database riceve aggiornamenti costanti e puoi accedervi tramite WP-CLI se sei uno sviluppatore. Jetpack Protect utilizza il database WPScan per identificare qualsiasi potenziale vulnerabilità di sicurezza di WordPress o malware sul tuo sito web.

Jetpack Security: lo scudo del tuo sito WordPress contro le vulnerabilità

Indipendentemente dal tipo di sito WordPress che gestisci, è meglio essere proattivi nel proteggerlo da minacce alla sicurezza e vulnerabilità. In caso contrario, le prestazioni del tuo sito web potrebbero risentirne e i dati sensibili degli utenti potrebbero cadere nelle mani sbagliate. Di conseguenza, la tua attività o la tua reputazione potrebbero risentirne.

Il modo più semplice per evitare che ciò accada è rafforzare le cose con un plug-in di sicurezza di WordPress come Jetpack Security. Questo potente strumento consente a chiunque di affrontare rapidamente le attività più importanti per siti WordPress più sicuri, tra cui la generazione di backup in tempo reale, l'esecuzione di scansioni automatiche di vulnerabilità e malware e il filtraggio dello spam.