WordPress SQL Injection: guida completa alla protezione

Pubblicato: 2023-04-19Con ogni probabilità, stai perdendo traffico, entrate e la fiducia dei tuoi clienti ogni giorno dal tuo sito WordPress a causa di qualcosa chiamato "SQL injection".

Perché?

Semplice: alcuni hacker hanno pensato che fosse una buona idea sottrarre il traffico aziendale e portarli a:

- Siti per adulti;

- siti di droghe illegali;

- annunci religiosi;

- o qualche altro sito dannoso

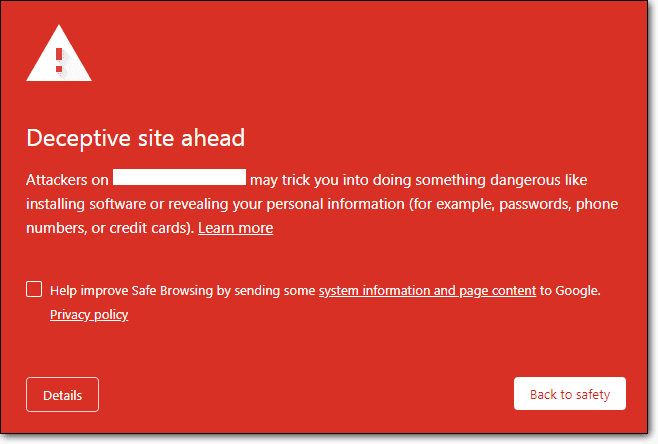

Sta inserendo il tuo sito nella lista nera di Google. Stai anche perdendo il rispetto dei tuoi clienti e della comunità a causa di avvisi come, sito ingannevole in anticipo, questo sito potrebbe essere violato nei risultati di ricerca.

La parte peggiore?

Questo hacker senza nome e senza volto pensa che tu non possa farci niente.

Il tuo sito è ora afflitto da strani pop-up, reindirizzamenti, parole chiave contenenti spam ed errori 403.

Abbiamo lavorato con più di un milione di siti Web WordPress per oltre un decennio e ci siamo imbattuti continuamente in questi hack.

Abbiamo aiutato a rimuovere il malware SQL injection di WordPress da centinaia di siti Web prima che potesse danneggiare il sito.

In questo articolo, ti mostreremo come sbarazzarti di questo hack e riportare il tuo sito allo stato originale il prima possibile.

TL; DR : per rimuovere SQL injection dal tuo sito, installa MalCare. Pulirà il tuo sito web in meno di 60 secondi. E poi rafforza la tua sicurezza utilizzando le funzionalità di rafforzamento della sicurezza di MalCare. Ciò manterrà il tuo sito web protetto da futuri attacchi SQL injection.

I bot hacker sono progettati per eseguire centinaia di tentativi di SQL injection in pochi minuti.

Un tentativo riuscito rovinerà il tuo sito web.

Se il tuo firewall o plug-in di sicurezza ha rilevato dozzine di attacchi SQL injection, c'è una buona possibilità che il tuo sito web sia già stato violato.

Se non lo è allora sei fortunato.

Quindi, come fai a sapere con certezza se il tuo sito è già stato violato?

E se lo è, allora come rimuovi il malware?

Non preoccuparti, ti mostreremo i passaggi esatti che devi seguire per rilevare e pulire gli attacchi SQL injection sul tuo sito.

Ma prima di entrare in questo, è una buona idea cercare di capire cos'è veramente un attacco SQL injection. Tuttavia, se hai urgentemente bisogno di controllare se il tuo sito è infetto, passa a questa sezione.

Che cos'è un attacco SQL Injection?

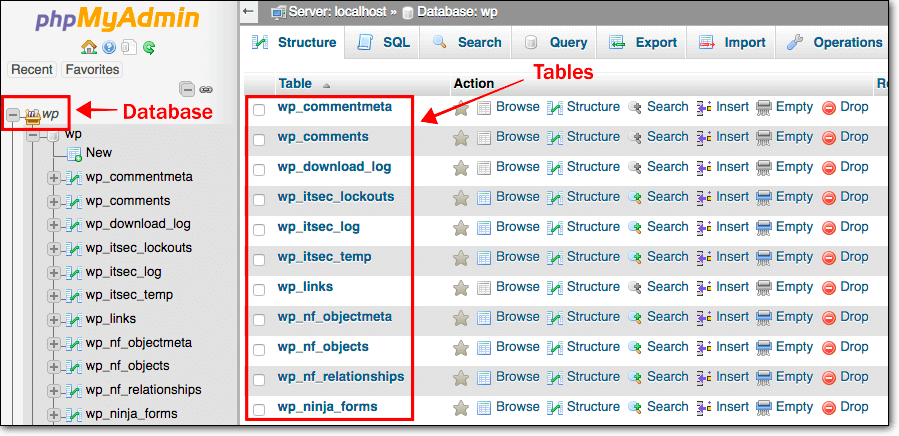

Il tuo sito Web WordPress utilizza un database per gestire dati come post, pagine, commenti, ecc. Tutti questi dati sono archiviati in modo organizzato nelle tabelle del database.

Gli hacker ottengono l'accesso al tuo database eseguendo attacchi SQL injection.

Ma perché qualcuno dovrebbe voler accedere al tuo database?

Buona domanda.

Quando gli hacker cercano di entrare nel tuo sito web, intendono rubare dati sensibili (come dettagli di accesso e informazioni sulla carta di credito) o danneggiare il tuo sito.

Se nel database vengono inseriti codici dannosi con l'intenzione di procurarsi dati, si parla di In-band SQL injection . Ma se l'intenzione è danneggiare il tuo sito eliminando il contenuto dal tuo database, allora si parla di Blind SQL injection attack .

Sappiamo cosa ti stai chiedendo: perché si chiama attacco SQL injection?

Affinché il tuo sito Web memorizzi i dati nel database, deve essere in grado di interagire con il database. SQL è un linguaggio utilizzato dal tuo sito per aggiungere, aggiornare, eliminare e cercare dati nel database. Gli hacker usano lo stesso linguaggio per tentare di hackerare il database.

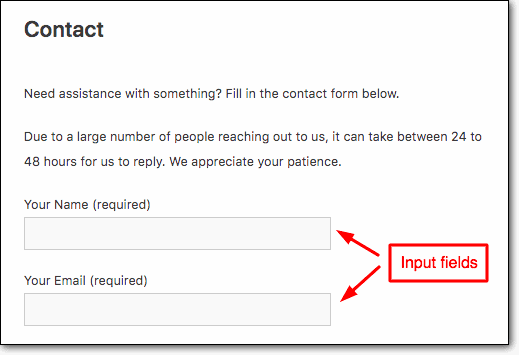

Sfruttano i campi di input sui tuoi siti Web come un modulo di contatto o la barra di ricerca per iniettare script dannosi nel database. Quindi, si chiama attacco SQL injection.

Come rimuovere WordPress SQL Injection dal tuo sito WordPress

Stai riscontrando una delle seguenti condizioni:

- Ricezione di centinaia di e-mail dal modulo di contatto nell'arco di pochi minuti.

- Annunci che reindirizzano a siti Web sospetti.

- Strani popup appaiono su alcune pagine ed errori su altre.

Questi sono sintomi comuni di un hack di SQL injection.

Detto questo, questo tipo di hack potrebbe non essere realmente visibile. Gli hacker potrebbero aver violato il tuo sito solo per rubare informazioni. Non hanno bisogno di apportare modifiche al tuo sito.

Quindi, anche se il tuo sito sembra perfettamente normale, potrebbe comunque essere violato. Devi scansionare il tuo sito per essere sicuro.

Ci sono molti scanner tra cui scegliere. Detto questo, molti plug-in di scansione non sono in grado di rilevare malware nuovi, complessi o estremamente ben nascosti. Consigliamo MalCare perché è in vantaggio di un miglio . Ecco come:

- MalCare non si basa sulla corrispondenza dei modelli per trovare codici dannosi. Invece, è dotato di segnali intelligenti che valutano il comportamento del codice. Ciò consente al plug-in di rilevare codici dannosi nuovi e complessi.

- Esamina non solo i file di WordPress ma anche il database. Esamina ogni angolo per trovare codici maligni o malware.

- Esegue scansioni sul proprio server per garantire che il tuo sito Web non sia sovraccarico.

- Il plug-in eseguirà automaticamente la scansione del tuo sito su base giornaliera. E ti avviserà solo quando trova malware.

Per rilevare un hack con MalCare, è necessario eseguire i seguenti passaggi:

Passaggio 1: registrati con MalCare WordPress Malware Scanner. Installa e attiva il plugin sul tuo sito web. Quindi aggiungi il tuo sito alla dashboard di MalCare.

Eseguirà immediatamente una scansione sul tuo sito.

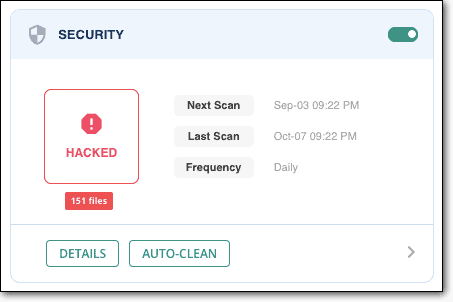

Se rileva che il tuo sito è stato violato, ti avviserà.

Puoi andare avanti e pulire il tuo sito web con lo stesso strumento.

Molti di voi probabilmente stanno pensando di ripristinare un backup per ripulire l'infezione. Questo non funzionerà. Il ripristino di un backup sostituirà solo i file esistenti, non rimuoverà i file dannosi aggiunti dagli hacker.

Avviso equo: sebbene lo scanner sia gratuito, la rimozione del malware di MalCare è una funzionalità premium. Dovrai eseguire l'upgrade per ripulire il tuo sito.

Per pulire l'hack , basta seguire le istruzioni di seguito:

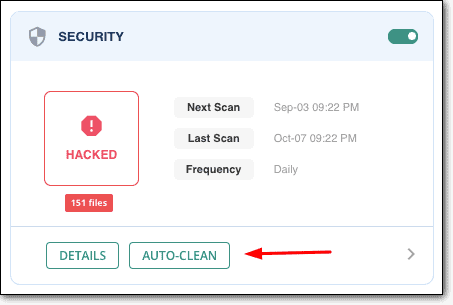

Passaggio 2: una volta che MalCare rileva che il tuo sito è stato violato, ti informerà sulla propria dashboard.

Proprio sotto la notifica, dovresti vedere un pulsante Auto-Clean . Cliccaci sopra.

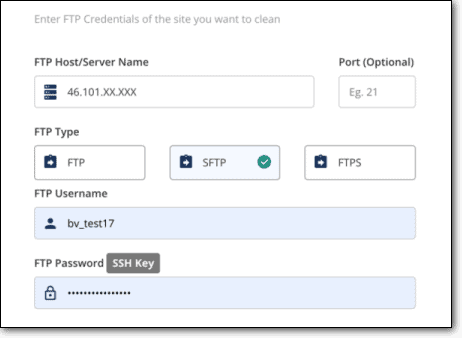

Passaggio 3: Successivamente, dovrai inserire le tue credenziali FTP. Se non sai cosa sono o come trovarli, questa guida e questi video ti aiuteranno.

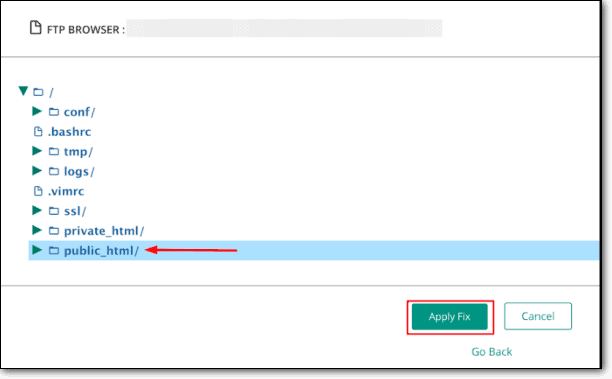

Passaggio 4: Successivamente ti verrà chiesto di selezionare la cartella in cui è archiviato il tuo sito Web WordPress. Generalmente, è la cartella public_html.

Alcuni proprietari di siti Web spostano il proprio sito in una posizione diversa per motivi di sicurezza. Pertanto, se stai gestendo il sito Web di un cliente, è una buona idea verificare se il sito si trova effettivamente nella cartella public_html.

Dopo aver selezionato la cartella, MalCare inizierà a pulire il tuo sito web.

Ci vorranno alcuni minuti per rimuovere il malware dal tuo sito web.

Oltre a MalCare, ci sono molti altri plugin di sicurezza che ti aiuteranno a rilevare e ripulire il tuo sito. Quelli sono Wordfence, WebARXSecurity, Astra Security, Sucuri, ecc. Puoi provare uno qualsiasi di questi.

In che modo WordPress gestisce gli attacchi SQL?

Nel corso degli anni, WordPress ha fatto di tutto per cercare di proteggere il database dagli attacchi di SQL injection.

Per proteggere i siti WordPress da questo tipo di attacco, i campi di input devono prima verificare i dati forniti dall'utente prima di inserirli nel database.

WordPress ha un elenco di funzioni che disinfettano i dati inseriti nei campi di input rendendo impossibile l'inserimento di script dannosi.

Tuttavia, i siti WordPress dipendono molto da temi e plugin. Le iniezioni SQL vengono eseguite utilizzando temi e plug-in vulnerabili. Maggiori informazioni su questo nella prossima sezione.

Come vengono eseguiti gli attacchi SQL Injection?

Gli hacker sono in grado di accedere al tuo sito web sfruttando una vulnerabilità presente sul tuo sito.

Nel caso di attacchi SQL injection, gli hacker sfruttano le vulnerabilità nei campi di input del tuo sito Web come moduli di contatto, caselle di accesso, caselle di registrazione, sezioni di commenti o persino la barra di ricerca per inserire script PHP dannosi nel database.

Significa che avere campi di input è pericoloso?

La risposta è sia sì che no.

I campi di input come commenti e moduli di contatto sono alimentati da plug-in o temi. Come qualsiasi altro software, plugin e temi sviluppano vulnerabilità che vengono poi sfruttate dagli hacker per eseguire attacchi SQL injection.

È impossibile garantire che plugin e temi seguano le orme di WordPress nella prevenzione degli attacchi SQL injection.

Prendiamo come esempio un plugin per form.

Le informazioni inserite nel plug-in del modulo devono essere prima convalidate e sanificate prima di memorizzarle nel database.

Ma perché convalidare e sanificare?

Convalida dei dati: garantisce che i dati vengano ricevuti in un formato specifico. Un plug-in per moduli che accetta numeri di telefono dovrebbe garantire che i visitatori inseriscano solo caratteri numerici.

Sanificazione dei dati: garantisce di non inserire più di quanto richiesto. Il plug-in del modulo dovrebbe impedire ai visitatori di inserire più di 10 caratteri.

Se il plug-in non controlla gli input dei visitatori, sarà facile inserire una stringa di codici dannosi nel modulo.

Il modulo memorizzerà questi dati nel tuo database, consentendo agli hacker di accedere al database.

Per la maggior parte degli utenti di WordPress, è impossibile sapere se il plugin o il tema installato sul proprio sito sta filtrando attentamente i dati forniti dall'utente.

Detto questo, ci sono modi in cui puoi assicurarti che il tuo sito rimanga protetto da futuri attacchi SQL injection. Per saperne di più sulla protezione del tuo sito dalla reinfezione, vai a questa sezione.

Impatto degli attacchi SQL Injection sul tuo sito

Le conseguenze di un attacco SQL injection riuscito sono brutte. Potresti finire per sperimentare una o tutte le seguenti ramificazioni:

1. Perdita di dati sensibili

Devi aver sentito parlare di violazioni dei dati in Yahoo, Twitter, Adobe, ecc. Che hanno portato alla compromissione di milioni di account.

Il tuo sito non è grande come Twitter ma contiene informazioni sensibili che, se rubate, porteranno a seri problemi come violazione della fiducia, danni alla reputazione e persino ripercussioni legali.

I siti Web di e-commerce possono subire il furto di documenti finanziari, i siti medici possono subire il furto di documenti sanitari, e così via.

Gli hacker possono scegliere di vendere questi record online o chiedere un riscatto.

2. Perdita dei dati del sito web

Una volta violato un sito, la più grande preoccupazione per gli hacker è essere scoperti.

Questo è il motivo per cui manovrano con attenzione attraverso il sito, svolgendo attività in silenzio.

Ma a volte possono finire per apportare modifiche al database. Possono essere un errore e finire per cancellare un'informazione. Oppure può essere un atto deliberato in cui l'obiettivo è danneggiare il tuo sito web.

Di conseguenza, perdi il contenuto del tuo sito web.

3. Violazione della fiducia e danni alla reputazione

Le violazioni dei dati avranno un impatto sul modo in cui i tuoi clienti vedono la tua attività e se vogliono continuare a fare affidamento sulla tua attività.

Lo scandalo della violazione dei dati di Cambridge Analytica nel 2018 ha spinto le persone a cancellare i propri account Facebook.

Quando i clienti scoprono che non sei riuscito a proteggere la loro salute o la loro situazione finanziaria, è improbabile che vogliano fare affari con te.

Puoi essere ritenuto legalmente responsabile per la perdita di dati che rovinerà sicuramente la tua reputazione.

4. Inserimento nella lista nera di Google e sospensione dell'hosting

Gli hacker fanno del loro meglio per non essere scoperti. Svolgono le loro attività con cura e in segreto.

Spesso non ci sono segni visibili di un hack. Quindi potrebbe volerci un po' prima che tu sappia che il tuo sito è stato violato.

I motori di ricerca e i server di hosting individuano rapidamente le attività dannose in un sito WordPress. E quando lo fanno, sospendono rapidamente il tuo sito per proteggere i propri utenti e impedire loro di accedere al tuo sito.

5. Spese di pulizia

La pulizia di un sito compromesso non è un gioco da ragazzi. Non puoi farlo manualmente.

Ci sono servizi dedicati a cui puoi ricorrere, ma è un affare costoso e che richiede tempo.

E se continui a essere infettato, speriamo che tu abbia tasche profonde per saldare le bollette del pilling.

Fortunatamente, un servizio di sicurezza come MalCare ti offre pulizie illimitate per $ 99 all'anno per un singolo sito. Controlla i prezzi di MalCare, se non l'hai già fatto.

Come puoi proteggere il tuo sito da una nuova infezione?

Il tuo sito WordPress è stato violato a causa di una vulnerabilità in un plugin o tema.

Dopo aver ripulito il tuo sito, devi adottare misure per fermare gli hacker e prevenire le reinfezioni.

1. Scegli temi e plug-in con attenzione

Prima di installare un tema o un plugin sul tuo sito, leggi le recensioni degli utenti.

Se lo strumento ha sviluppato vulnerabilità che causano la compromissione dei siti Web, non utilizzarlo.

È improbabile che uno strumento ben costruito sviluppi vulnerabilità molto spesso.

Anche quando lo fa, viene gestito da un gruppo di sviluppatori responsabili che rilasceranno rapidamente una versione migliore.

Ciò manterrà il tuo sito web al sicuro.

2. Mantieni aggiornato il tuo sito web

Gli attacchi SQL injection hanno successo a causa delle vulnerabilità presenti in un tema, plug-in o core.

La vulnerabilità consente agli hacker di inserire codice dannoso in un sito Web e ottenere l'accesso al database.

Tali vulnerabilità possono essere risolte applicando un aggiornamento.

Quando gli sviluppatori vengono a conoscenza di una vulnerabilità nel loro strumento, rilasciano una patch sotto forma di aggiornamento.

Se applichi questo aggiornamento, il tuo sito Web sarà al sicuro dagli attacchi SQL injection.

È importante mantenere aggiornati temi, plug-in e persino il core.

Suggerimento professionale: assicurati che gli aggiornamenti automatici di WordPress siano abilitati. Nel 2017, WordPress ha lanciato un aggiornamento che correggeva le vulnerabilità SQL. Tuttavia, molti siti Web sono stati violati perché gli aggiornamenti automatici erano disabilitati.

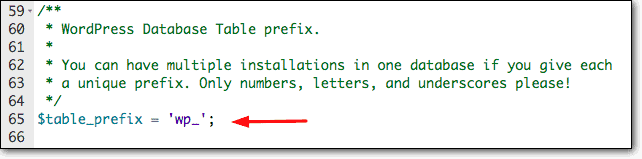

3. Modificare il prefisso della tabella del database

Ciò renderà più difficile per un hacker l'accesso al database.

Ti chiedi come?

Il tuo database ha tabelle che iniziano con "wp_"

La modifica del prefisso renderà più difficile individuare i tuoi tavoli.

Suggerimento professionale: il primo passo è eseguire un backup del tuo sito. Non saltare questo passaggio. Apportare modifiche nel back-end del sito è pericoloso. Se qualcosa va storto, avresti una copia del tuo sito su cui ripiegare.

> Accedi al tuo file wp-config tramite il tuo account di hosting.

> Accedi al tuo account di hosting e vai su cPanel > File Manager .

> Trova il file wp-config.php e aprilo.

> Dalla frase $table_prefix = 'wp_'; sostituire wp_ con qualcos'altro. Salva ed esci.

4. Usa un firewall

Un firewall offre protezione a un sito Web WordPress dagli hacker.

Indaga su tutti coloro che visitano il tuo sito Web e blocca coloro che hanno precedenti di attività dannose.

Un firewall come Astra Security analizzerà gli input degli utenti per rilevare e prevenire gli attacchi SQL injection.

Se hai utilizzato MalCare per pulire il tuo sito Web, non devi preoccuparti di installare un plug-in del firewall. MalCare Firewall blocca automaticamente il traffico dannoso.

Cosa succederà?

Un sito Web WordPress è costituito da un database e diversi file.

Proprio come il database, i file di WordPress sono suscettibili di hacking.

Devi prendere provvedimenti per proteggerli da hacker e bot. Ecco una guida che ti aiuterà a fare proprio questo: come proteggere un sito Web WordPress.

Sebbene tu possa adottare molte misure di sicurezza, l'unico passaggio da non perdere è quello di utilizzare un plug-in di sicurezza.

Un plug-in di sicurezza come MalCare eseguirà la scansione del tuo sito su base giornaliera, ti avviserà immediatamente se è stato violato, ti aiuterà a ripulire il sito in meno di 60 secondi e garantirà che il tuo sito sia protetto da futuri attacchi di hacking.

Proteggi il tuo sito 24 ore su 24, 7 giorni su 7 con MalCare Security Plug- in