Trova la differenza: minaccia, vulnerabilità o rischio per la sicurezza di WordPress

Pubblicato: 2022-05-11Probabilmente hai sentito il termine "minaccia informatica" usato più di una volta nel contesto della sicurezza informatica. Quello che potresti non sapere, tuttavia, è che il termine "minaccia" è spesso usato erroneamente per riferirsi ad altri rischi per la sicurezza informatica, come le vulnerabilità. Sebbene questi tre termini possano sembrare significare la stessa cosa, ognuno di essi ha il proprio significato. Questo fatto vale nel contesto della sicurezza del sito WordPress.

È più importante che mai comprendere le differenze tra minacce, rischi e vulnerabilità, considerando che gli attacchi informatici sono in costante aumento. Tra il 2019 e il 2020, l'Internet Crime Complaint Center ha registrato un aumento del 69% delle denunce di criminalità informatica a causa di un numero crescente di attacchi ransomware, un esempio popolare di minacce informatiche.

Quindi, per capire come funzionano gli strumenti e le tecnologie di gestione delle vulnerabilità e come utilizzarli, esaminiamo le principali differenze tra rischi, minacce e vulnerabilità e come si relazionano alla sicurezza del sito WordPress.

Cosa sono le minacce di WordPress?

Le minacce sono ciò che terze parti dannose utilizzano per compromettere e rubare direttamente le risorse digitali e bloccare le operazioni aziendali. Puoi avvicinarti alle minacce suddividendo il termine in tre categorie:

- minacce intenzionali

- minacce involontarie

- minacce naturali

La prima categoria, minacce intenzionali, si riferisce a noti attacchi informatici come phishing e malware che gli attori delle minacce utilizzano per prendere di mira i sistemi software e di sicurezza. Le minacce non intenzionali sono associate a semplici errori umani , come dimenticare di chiudere a chiave la porta della sala server di un'azienda. Le minacce naturali sono proprio questo. Sono minacce attribuite a forze della natura come il tempo inclemente. Sebbene non sia tecnicamente correlato alla sicurezza informatica, può comunque compromettere le risorse di dati.

Come accennato, le truffe di phishing sono alcuni dei modi più popolari con cui gli attori delle minacce cercano di compromettere software e sistemi di sicurezza. Se stai cercando di rimanere vigile contro minacce intenzionali come le truffe di phishing, ricorda che i malintenzionati utilizzano spesso URL che imitano, ma non sono identici, il sito Web che stanno tentando di copiare.

Inoltre, se ricevi un'e-mail sul tuo sito WordPress che sospetti sia illegittima, controlla semplicemente il dominio firmato da cui è stata inviata l'e-mail. Ti consigliamo inoltre di confermare che il tuo sito WordPress visualizzi l'icona del lucchetto accanto al suo URL quando accedi dal tuo browser Internet, il che indica che il tuo sito e i suoi dati sono al sicuro.

Puoi adottare diversi passaggi per garantire che il tuo sito WordPress sia più protetto da minacce come frammenti di codice dannosi, attacchi di phishing, malware e ransomware. Aggiornare la tua piattaforma WordPress all'ultima versione, creare password complesse che sono uniche dalle password che utilizzi per altri siti Web e utilizzare plug-in WordPress che ti proteggono dagli attacchi di forza bruta sono alcuni dei metodi migliori che consigliamo.

Assicurati di utilizzare l'autenticazione a due fattori e di monitorare costantemente i tuoi ambienti WordPress per proteggerti dalle minacce. E dai un'occhiata anche a questo elenco su HubSpot che include più di 20 suggerimenti per mettere in forma la tua sicurezza.

Cosa sono le vulnerabilità di WordPress?

Le vulnerabilità, a differenza delle minacce, derivano da punti deboli presenti nel tuo web design, nei sistemi software e nell'hardware. Mentre le minacce sono forze che compromettono e rubano le risorse di dati, le vulnerabilità sono lacune che gli attori delle minacce possono sfruttare per eseguire i loro attacchi informatici.

In particolare, queste lacune prendono spesso la forma di vulnerabilità di rete, difetti nelle politiche del sistema operativo che forniscono involontariamente backdoor attraverso cui possono entrare virus e malware e semplici errori umani.

I proprietari di WordPress hanno diversi modi per individuare le vulnerabilità a loro disposizione utilizzando strumenti e tecnologie di gestione delle vulnerabilità.

Inoltre, non fa male avvalersi dell'aiuto di professionisti del web design in grado di fornire test di controllo qualità e garantire che tu stia utilizzando soluzioni web personalizzate avanzate come accessi sicuri. I professionisti della progettazione e dello sviluppo Web possono anche fornire assistenza con la localizzazione e l'accessibilità, nonché l'affidabilità e l'analisi delle prestazioni del tuo sito per mitigare potenziali vulnerabilità.

In qualità di amministratore di WordPress, una delle tue priorità principali dovrebbe essere l'implementazione di misure di sicurezza con i giusti strumenti e tecnologie di gestione delle vulnerabilità per proteggerti dal software dannoso.

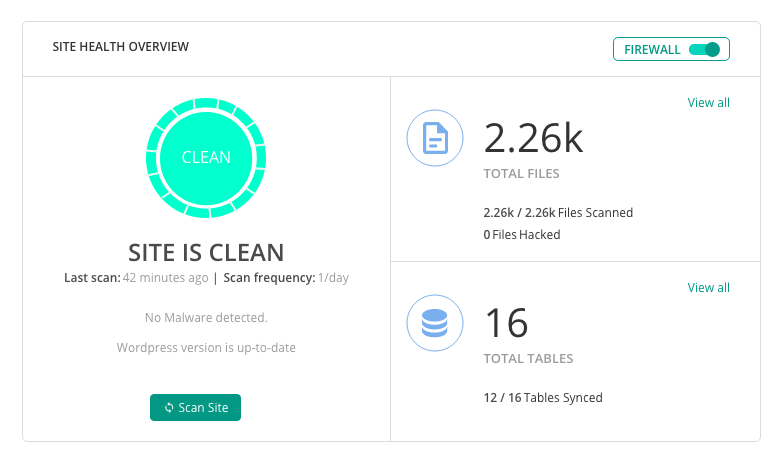

A volte, tuttavia, il tuo sito potrebbe già essere compromesso a tua insaputa. Fortunatamente, puoi scansionare il tuo sito WordPress utilizzando strumenti come Sucuri per identificare le vulnerabilità presenti nel tuo sito e venire a conoscenza di eventuali violazioni della sicurezza che si sono già verificate. Questi strumenti possono eseguire scansioni sulla sicurezza di WordPress oltre al tuo ambiente di hosting e server web.

Puoi anche scegliere di controllare le vulnerabilità del tuo sito installando un plug-in specifico per WordPress come MalCare. I plugin vengono utilizzati per accedere al tuo server nell'ambiente di hosting che stai utilizzando per eseguire una scansione più approfondita.

Con un plug-in, puoi configurare le regole e le opzioni di scansione per l'automazione e potenzialmente concedere l'accesso al tuo database se desideri che il tuo plug-in esegua una scansione così approfondita. In definitiva, a differenza degli strumenti di scansione, i plug-in possono scansionare il tuo server alla ricerca di elementi dannosi che altrimenti potrebbero non essere rilevati. Se non sei sicuro se scegliere un plug-in o uno strumento di scansione per rilevare le vulnerabilità, è meglio consultare gli esperti di sicurezza progettati per vedere cosa consigliano.

Cosa sono i rischi di WordPress?

Infine, abbiamo dei rischi, che puoi considerare come una combinazione di minacce e vulnerabilità. I rischi rappresentano la potenziale compromissione delle tue risorse digitali se una minaccia sfrutta una debolezza del tuo software, hardware o procedure.

Per mantenere basso il livello di rischio per il tuo sito WordPress, è meglio:

- eseguire regolarmente gli aggiornamenti dei plug-in durante l'utilizzo delle ultime versioni principali di WordPress

- esegui backup regolari di WordPress del database del tuo sito

- utilizza strumenti di controllo del rischio informatico che eseguono scansioni di primo livello del tuo dominio.

I passaggi attuabili che devi intraprendere per mitigare i rischi per il tuo sito dovrebbero anche essere ripetibili che fanno parte di un piano di gestione del rischio di sicurezza informatica. Includendo questi passaggi in un piano di gestione del rischio, è possibile rispondere in modo sistematico e proattivo ai rischi e identificarli prima che si verifichino.

Condurre una valutazione del rischio

È necessario condurre una valutazione del rischio di sicurezza informatica prima di sviluppare un piano di gestione del rischio:

Inizia scoprendo quali aree a rischio sono maggiormente a rischio di essere compromesse. Potresti renderti conto che devi rafforzare i firewall, aggiornare i controlli di accesso o semplicemente istituire una formazione del personale collaudata su minacce comuni come phishing e malware.

Tenendo presente queste aree di rischio, dedica del tempo a determinare come potrebbero essere compromesse . Quindi ripetere questo processo almeno una volta al mese. Sapere in che modo le tue aree a rischio possono essere compromesse ti consente di anticipare i potenziali costi di riparazione. Inoltre, ti dà l'opportunità di acquisire familiarità con i requisiti di segnalazione che devi soddisfare in caso di violazione della sicurezza.

Ora, anche su base mensile, è importante rivedere la valutazione del rischio che hai condotto e determinare quanto strettamente si allinea con il tuo framework per la gestione del rischio. In altre parole, sollecita il consenso regolare degli stakeholder rilevanti della tua organizzazione sul fatto che la tua valutazione del rischio contribuisce positivamente al tuo framework di gestione del rischio.

Se possibile, designa un determinato personale che si assuma la responsabilità giornaliera o settimanale della segnalazione dei rischi al tuo sito WP e ad altri componenti della tua infrastruttura IT.

Crea un piano di gestione del rischio

Dopo aver stabilito un processo ripetibile di valutazione del rischio, è il momento di creare un piano di gestione del rischio di sicurezza informatica:

I risultati che hai ottenuto dalla tua valutazione del rischio sono pronti per essere implementati nel tuo piano di gestione del rischio. Avrai bisogno di almeno un esperto di sicurezza (sebbene preferibilmente un team) per condurre valutazioni settimanali e mensili, durante le quali il tuo processo di gestione del rischio può essere valutato e migliorato. Più forte è il tuo piano di gestione del rischio di sicurezza informatica, più a tuo agio (o le parti interessate) vi sentirete a vostro agio nel porre domande ai vostri esperti di sicurezza.

Parte delle responsabilità degli esperti di sicurezza designati dovrebbero essere l'assunzione della ricerca che hai condotto e trasformarla in un profilo di rischio facilmente digeribile. Questo profilo di rischio sarà una parte principale di ciò che viene presentato alle parti interessate del piano di gestione del rischio di sicurezza informatica e dovrebbe prestarsi alle discussioni che i tuoi esperti di sicurezza guidano con altri dipendenti pertinenti.

Queste discussioni dovrebbero informare i dipendenti delle migliori pratiche di sicurezza e dei rischi più recenti che minacciano il tuo sito WP e la tua rete.

Ora che hai compreso le principali differenze tra minacce, vulnerabilità e rischi, sei sulla strada giusta per creare un piano per la gestione dei rischi informatici per la sicurezza del sito WordPress con cui puoi allineare il tuo sito WordPress. Questo piano di gestione del rischio dovrebbe incorporare i processi giornalieri, settimanali e mensili di cui abbiamo parlato sopra, ma dovrebbe anche evolversi in base alle discussioni che i tuoi esperti di sicurezza conducono con le parti interessate del tuo piano.

Alla fine della giornata, i rischi per la sicurezza informatica sono anche rischi per le operazioni aziendali e la loro continuità. Tieni al sicuro i dati della tua azienda e i dati dei tuoi clienti. Sviluppa un piano di gestione del rischio informatico che tenga conto di potenziali minacce, vulnerabilità e rischi che possono compromettere la sicurezza del tuo sito WordPress.