DNS ポイズニング別名 DNS スプーフィング: 意味、防止、および修正

公開: 2022-11-11ハッカーは常に、Web サイトをハッキングまたは攻撃するための新しい方法を考案したり、新しい方法を発明したりしています。 DNS ポイズニングまたは DNS スプーフィングという用語もよく耳にするかもしれませんが、これは非常に一般的なサイバー攻撃戦略と見なされています。 結局のところ、これは簡単に検出できない最も簡単で巧妙なサイバー攻撃戦略の 1 つです。

基本的に、DNSポイズニング、またはDNSキャッシュスプーフィングまたはDNSスプーフィングとしても知られているものは、ハッカーがWebサイトのWebトラフィックを別の悪意のあるWebサイトまたは偽のWebサイトに巧みにリダイレクトする最も欺瞞的なサイバー攻撃の1つです。サーバ。 または、ハッカーは、訪問者がスプーフィングされた Web サイトをロードするように単純に制限することができます。

これらの悪意のあるまたは偽の Web サイトは、実際の Web サイトになりすまし、ハッカーがクレジット カード情報、銀行の詳細、パスワード、または個人情報などの訪問者の機密情報を簡単に盗むことができるようにします。

偽またはなりすましの Web サイトにアクセスしている間、訪問者は怪しいものに気付かない場合があります。 Web サイトは元の Web サイトと同じように正常に見え、正常に機能することさえありますが、すべてが安全に見えます。

または、別のケースでは、訪問者は、サイトがハッキングされているという事実に気づかずに、偽装された Web サイトをリロードするのが難しいと感じる可能性があります。 彼らはウェブサイトを何度もリロードしようとし続け、欲求不満からウェブホスティング会社を非難します.

DNS ポイズニングに取り組む最善の方法は予防です。 この記事では、DNS ポイズニングに関連するすべての用語を調査しようとします。DNS ポイズニングを防止するための最良の方法を知って共有する必要があります。

したがって、この記事を最後まで読み続けて、DNS ポイズニングに関するすべてを非常に包括的な方法で学んでください。 始めましょう!

DNS ポイズニング (別名 DNS スプーフィング) とは何ですか?

導入セクションで既に説明したように、DNS ポイズニングは別のタイプのサイバー攻撃であり、ハッカーは基本的に元の Web サイトとまったく同じように Web サイトになりすまし、訪問者の機密情報を盗みやすくします。

この Web サイトのなりすましは、通常、オンライン フィッシングを実行したり、Web トラフィックの通常の流れを妨害したりするために行われます。

ハッカーは、ドメイン ネーム システム (DNS) 内の抜け穴を見つけることで、このハッキング手法を実行できます。 すべての抜け穴や脆弱性を突き止めることに成功すると、Web トラフィックを元の Web サイトから偽の Web サイトにリダイレクトします。

DNS という用語について何も知らない場合、または DNS のしくみがわからない場合は? 特集記事「DNSとは?」をご覧ください。 ドメイン名はどのように機能しますか? 」 そして、それに関連するさまざまな用語とその機能を非常に包括的な方法で学びます。

これをよりよく理解するために、例を考えてみましょう。 誰かがあなたの自宅の住所を尋ねてきたが、あなたは彼らがあなたの家に来ることを望まず、代わりに偽の住所を提供したとします. 物事をリアルに見せるために、その偽の住所に進み、通りや家の番号をすべて変更しました。 そのため、間違いなく、実際に間違った家や目的地にたどり着く可能性があります.

DNS 中毒はどのように機能し、その原因は何ですか?

DNS ポイズニングのメカニズム全体は、インターネットの仕組みと、ユーザーを目的の Web サイトにルーティングする方法の基本を中心に展開しています。

自宅の住所や地球上の任意の場所に一意の座標があるように、すべてのデバイスとサーバーには独自の一意の IP アドレスがあり、これは私たちの物理的な自宅の住所と同じです。 これらの IP アドレスまたはインターネット プロトコル アドレスは、基本的に、ネットワーク上のすべてのデバイスに接続され、通信にインターネット プロトコルを使用する一連の番号です。

アクセスするすべての Web サイトには、インターネット ユーザーが簡単に覚えてフロント エンドで識別するのに役立つ固有のドメイン名があります。 しかし、バックエンドでは動作が異なります。ユーザーが Web サイトの URL またはアドレスをブラウザーのアドレス バーに入力すると、DNS またはドメイン ネーム サーバーが直ちにドメイン名を適切な IP アドレスにマップし、トラフィックをルーティングします。

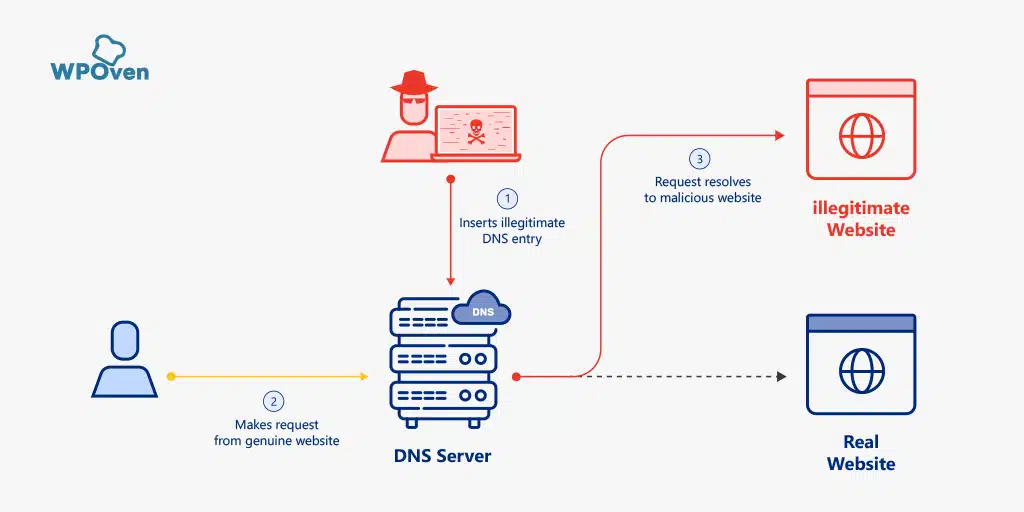

この時点で、ハッカーはすべての脆弱性と抜け穴を利用して、すべての Web トラフィックを偽の Web サイトにリダイレクトしました。 実際、ハッカーは DNS サーバーに侵入し、そのディレクトリに変更を加えて、ユーザーを別の不正な IP アドレスに誘導します。 このプロセスは、技術的には DNS ポイズニングとして知られています。

ハッカーが DNS サーバーへの侵入に成功し、Web トラフィックを違法な Web サイトに向けることができた後、このリダイレクト部分は DNS スプーフィングとして知られています。 DNS ポイズニングと DNS スプーフィングを混同していませんか? 心配しないでください。すべての疑問は次のセクションで解決されます。

これで終わりではありません。DNS キャッシュ ポイズニングは、このプロセス全体をさらに一歩進めます。 DNS ポイズニングが完了すると、ユーザーのブラウザは偽の Web サイトの IP アドレスをキャッシュ メモリに保存します。

その結果、ユーザーが元の Web サイトにアクセスしようとすると、問題が修正されていても、自動的に偽の Web サイトにリダイレクトされます。 しかし、それはどのように可能ですか? セキュリティプロトコルはありませんか? 調べてみましょう。

また、DNS ポイズニングに非常によく似た DDoS 攻撃について聞いたことがあるかもしれません。「DDoS 攻撃に関する完全なガイド」に関するこの投稿をチェックして、詳細を学んでください。

DNS キャッシュ ポイズニングが発生するのはなぜですか?

この DNS キャッシュ ポイズニングが発生する最大の理由の 1 つは、Web トラフィックをルーティングするシステム全体が脆弱であることです。 DNS サーバーは、通信中に送信者と受信者の間で必要な情報を検証する必要がない UDP またはユーザー データグラム プロトコルを使用します。

一方、TCP または Transmission Communication Protocol では、送信者と受信者の両方がハンドシェイクを実行して通信を開始し、デバイスの ID 検証も行う必要があります。

したがって、この UDP は、ハッカーがそれを介してメッセージを送信し、偽の ID を使用して正当なサーバーからの応答であると偽る機会を生じさせます。 利用可能な追加の検証機能がないため、DNS リゾルバーが偽の応答を受信した場合、疑いなくデータを受け入れてキャッシュします。

DNS キャッシング プロセスには、あまりにも多くの欠陥、抜け穴、または脆弱性が存在するという事実にもかかわらず. DNS ポイズニング攻撃を実行するのは、思ったほど簡単ではありません。 これを実現するために、ハッカーは、正当なネームサーバーからの応答が開始される直前に、数ミリ秒以内に偽の応答をすばやく送信する必要があります.

DNSポイズニングとDNSスプーフィング

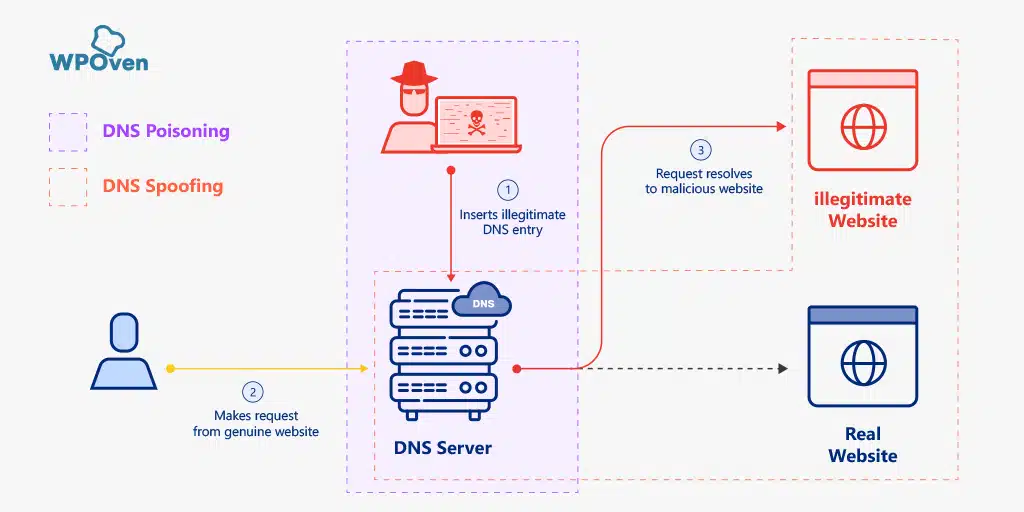

見たことがあるかもしれません。 DNS ポイズニングと DNS スプーフィングはどちらも同じものと見なされ、しばしば同じ意味で使用されます。 しかし、この 2 つには次のようなわずかな違いがあります。

- DNS ポイズニング– ハッカーまたは攻撃者が DNS に侵入し、情報に特定の変更を加えて Web トラフィックを違法な Web サイトにリダイレクトするプロセスまたは方法です。

- DNS スプーフィング– 一方、DNS スプーフィングは DNS ポイズニングの最終結果であり、DNS キャッシュ ポイズニングによりトラフィックが悪意のある Web サイトにリダイレクトされます。

つまり、DNS ポイズニングがプロセスであり、DNS スプーフィングが最終結果であると言えます。

DNS ポイズニングによる最大の脅威は何ですか?

DNS ポイズニングは、個人または組織に損害を与える可能性がある最も悪名高い攻撃の 1 つです。 これは非常に深刻なため、一度被害に遭うと、問題を検出して修正することが非常に困難になります。

これは、DNS ポイズニングの後、どのデバイスにも発生する最悪の事態が DNS キャッシュ ポイズニングであり、修正が非常に難しいためです。ユーザーは、デフォルトで悪意のある Web サイトに何度も自動的にリダイレクトされるためです。

それに加えて、DNS ポイズニングを疑ったり検出したりすることも非常に困難です。特に、ハッカーが Web サイトのトラフィックをまったく同じに見えるなりすましの偽の Web サイトにリダイレクトした場合はなおさらです。

その結果、視聴者は間違いなく重要な情報を通常どおり入力し、自分自身または自分の組織を危険にさらします.

重要な情報の盗難

DNS ポイズニングにより、ハッカーは Web サイト トラフィックを偽の Web サイトにリダイレクトし、あなたのものになりすまして、クレジット カードの詳細、ログインとパスワードの資格情報、銀行の詳細、セキュリティ キーなどの訪問者の機密情報を盗むことができます。

ウイルスやマルウェアによるデバイスの感染

ハッカーは、Web サイトのトラフィックを悪意のある違法ななりすまし Web サイトにリダイレクトできるようになると、悪意のあるソフトウェアをインストールしたり、ウイルスをホストしたりすることで、訪問者のデバイスに感染することもできます。 これは、接触する他のデバイスに感染したり、機密情報を盗んだりするなど、他の複数の不正行為につながる可能性があります.

セキュリティ更新のブロック

ハッカーは DNS ポイズニングを使用して、セキュリティ プロバイダーからのトラフィックをリダイレクトし、それらをブロックして、定期的なセキュリティ アップデートやパッチを入手することもできます。 このタイプの攻撃には長期的な影響があり、深刻な結果として Web サイト全体のセキュリティが弱体化する可能性があり、ウイルスやマルウェアなどの他の種類の攻撃を受けやすくなります。

政府による制限

いくつかの深刻な脅威とは別に、DNS ポイズニングは、特定の重要な情報へのパブリック ドメインへのアクセスを制限または禁止するという点で、政府にも利益をもたらす可能性があります。 この技術の助けを借りて、政府は、ダーク Web サイトや軍事情報など、閲覧を意図されていない特定の Web サイトへのアクセスを禁止することで、市民を制御できます。

DNS 中毒を防ぐには?

「予防は治療に勝る」とはよく言われますが、問題を解決するには、予防するよりも多くの費用がかかる場合があります。 結局のところ、デバイスが DNS ポイズニングに巻き込まれ、Web サイトがダウンした場合、訪問者はこれをハッカーのせいにするのではなく、あなたやあなたの会社を直接非難することになります.

DNSポイズニングが起こるには予防が必要ですが、そう簡単ではありません。あなたの側でできることを見てみましょう。

評判が高く安全な Web ホスティングを使用する

最初から定評のある安全な Web ホスティングを選択することが常に推奨されており、決して妥協してはなりません。 Web ホスティング サービス プロバイダーは数多く存在するため、評判が高く、業界で最高のセキュリティ機能を備えたプロバイダーのみを選択する必要があります。

WPOven は、米国で有名で評判の高い Web ホスティング サービス プロバイダーの 1 つであり、優れた Web ホスティング エクスペリエンスを提供することを信条としています。 WPOven でホストされているすべての Web サイトには、手頃な料金では提供できないエンタープライズ レベルのセキュリティやその他の機能が備わっています。 絶対に見逃してはならないWPOvenの一流のセキュリティ機能のいくつかは次のとおりです。

- すべてのサイトで無料の Let's 暗号化ベースの SSL

- 強化されたサーバー

- ウェブ アプリケーション ファイアウォール

- 組み込みのボット保護

- 定期的なマルウェア対策スキャン

- 24 時間年中無休の WordPress エキスパート サポート

- 世界的なCloudflare統合

- 無制限のステージング

- 毎日のオフサイト バックアップとワンクリック リストア

- ハッキング対策のサポート

- 自動で安全なアップデートなど

詳細については、「非常に安全な WordPress ホスティング」の専用ページもご覧ください。

DNS セキュリティ拡張 (DNSSEC) を有効にする

DNSSEC を有効にすることは、DNS ポイズニングまたは DNS スプーフィングを防止するのに役立つ最も重要な手順の 1 つです。 DNSSEC は、DNS データを検証するための一般的なインターネット プロトコルに欠けている認証レイヤーを追加します。

組み込みの保護 DNS ソフトウェアを使用する

一部の DNS ソフトウェアには、組み込みの保護機能が組み込まれています。インストールする前に、開発者に相談して同じことを確認する必要があります。

システムを最新の状態に保つ

利用可能な最新のバージョンまたは定義を使用して、システムを最新の状態に保つことを常にお勧めします。 同様に、DNS も定期的に更新する必要があります。これにより、多くの場合、新しいセキュリティ プロトコルが追加され、バグが修正され、以前の脆弱性が削除されます。 それに加えて、最新の更新により、将来の変更に備えることもできます。

DNS リクエストを制限する

ポートを開く DNS 要求を制限または制限すると、データに感染する可能性がある要求のフラッドを回避するのに役立ちます。

常にデータ暗号化を有効にする

DNS 要求と応答でデータ暗号化を有効にすると、DNS ポイズニングを防ぐのにも役立ちます。 これにより、ハッカーがデータを傍受して不正行為を続けることが困難になる追加の保護レイヤーが追加されます.

たとえば、ハッカーが DNS に侵入してそのデータを傍受できたとしても、何もできません。 これは、データが暗号化されているため読み取ることができず、ハッカーがその特定の情報を使用して元の Web サイトになりすますことができないためです。

DNSポイズニングを検出する方法?

Web サイトが DNS ポイズニングの犠牲になっているかどうかを確認するには、次のことを確認する必要があります。

- Web サイト トラフィックの予期しない低下は、すべての Web サイト トラフィックが不正な Web サイトにリダイレクトされるため、DNS ポイズニングの兆候である可能性があります。

- 別のデバイスから Web サイトにアクセスするか、VPN を使用して、Web サイトが見慣れない Web サイトにリダイレクトされるかどうかを確認してください。 はいの場合、DNS キャッシュが汚染されていることを意味します。

- ドメインで疑わしい DNS アクティビティが見つかった場合は、それが単一のソースから単一のドメインまたは複数のドメインに送信されているかどうかに関係なく.

DNS ポイズニングを修正するためのさまざまなアプローチ

これまでのところ、DNS ポイズニングがどのように発生するか、その可能性のある脅威は何か、その予防策、およびそれを検出する方法について認識してきました. しかし、残念ながらあなたの Web サイトが DNS ポイズニングの犠牲になった場合、どうすれば修正できるのでしょうか? それに対処するのに役立ついくつかの方法を確認しましょう。

マルウェア対策プログラムを実行する

DNS ポイズニングを検出できた場合、最初に行う必要があるのは、マルウェア感染が発生していないことを確認することです。 それを確実にするために、マルウェア対策プログラムを実行し、それを検出して問題を解決できるかどうかを確認してください。 ただし、一部のマルウェア対策プログラムは依然として DNS ポイズニングの問題を検出および修正できないため、完全に信頼することはできません。

また、すべてのマルウェア感染が異なる方法で動作するため、それらを修正するには異なるアプローチが必要になることにも留意する必要があります。

DNS ポイズニングを手動で修正する

マルウェア対策がうまくいかない場合、試すことができる 2 番目の方法は、手動で行うことです。 そのためには、まずインターネット デバイス (Wi-Fi) を完全にオフにするか、PC のネットワーク ケーブルをすべて抜く必要があります。 そのため、問題を解決しようとしている間、PC はそれ以上の悪意のあるコードをダウンロードできなくなります。

デバイスをネットワーク ソースから正常に切断したら、作業を開始します。 DNS ポイズニング メカニズム全体は、Windows の名前解決プロセスのリダイレクトに基づいています。

実際には、Windows OS 自体が複数の名前解決メカニズムを使用しており、その大部分は初期の名残りです。

これが、Windows の名前解決のしくみです。 Windows が名前を解決しようとすると、最初にその名前が独自のものではないかどうかを確認し、その後、Hosts ファイルの確認に進みます。 ハッカーが攻撃する最も一般的なターゲットの 1 つであるため、ホスト ファイルのチェックは必須です。

Windows がホスト ファイルを介してホスト名を解決できない場合、DNS を使用する以外に選択肢はありません。 DNS も機能しませんが、Windows OS は最後のオプションとして NetBIOS を使用します。

名前解決メカニズム全体が Windows レジストリによって管理および制御されるためです。 最初にデバイスのバックアップを作成してから、レジストリの編集に進むことを強くお勧めします。 万が一何か問題が発生した場合、OS全体に損害を与える可能性があるためです.

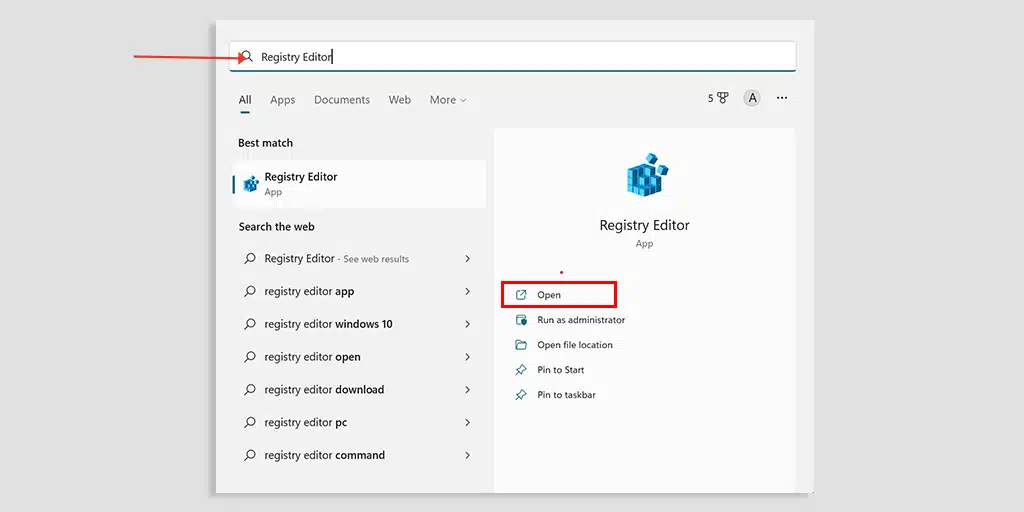

レジストリ エディターを開きます。下の図に示すように、メニュー バーで検索するだけで、Windows OS で見つけることができます。

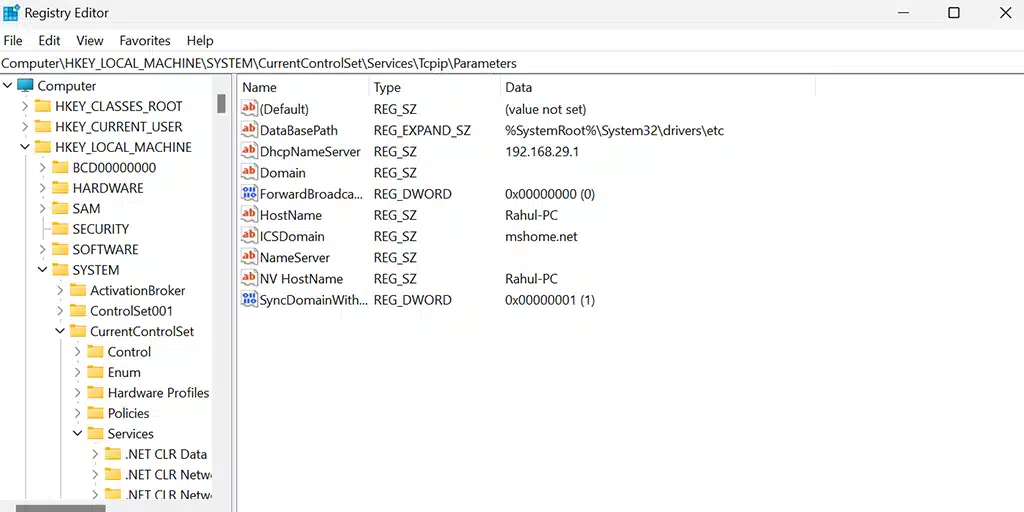

レジストリ エディタでHKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Services > Tcpip > Parametersに移動します。 前に述べたように、ウィンドウは、ホスト名がそれ自身のものかどうかをチェックすることによって、名前解決プロセスを開始します。 そのため、HostName キーには、システムのホスト名が以下のように格納されていることがわかります。

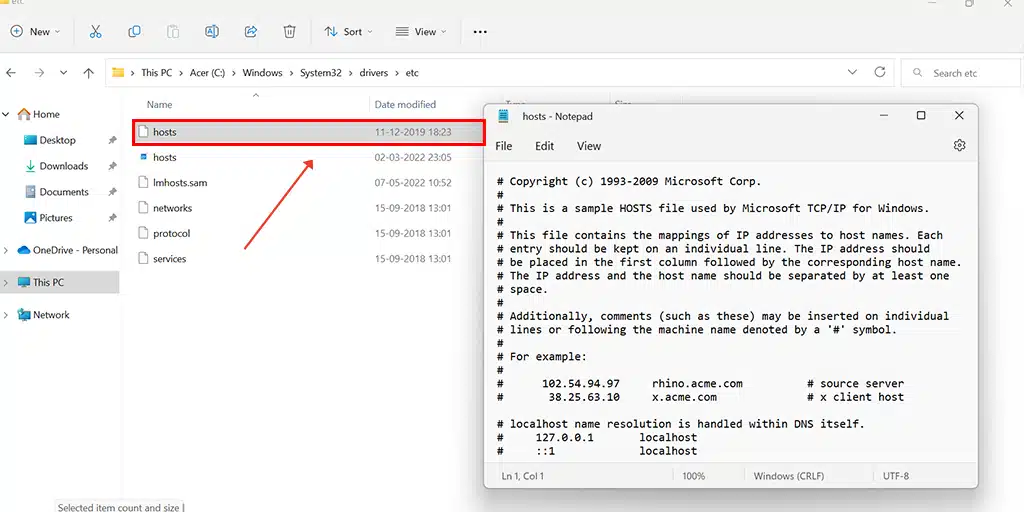

HostName を確認した後、次のステップで、オペレーティング システムは Host ファイルを確認します。 Windows 10 および 11 のユーザーは、ホスト ファイルの場所をC:\Windows\System32\Drivers\etc で見つけることができます。 デフォルトでは、ホスト ファイルに記載されているすべてのコメントは、特定の変更を加えていない限り、シャープ(#)記号で始まる必要があります。

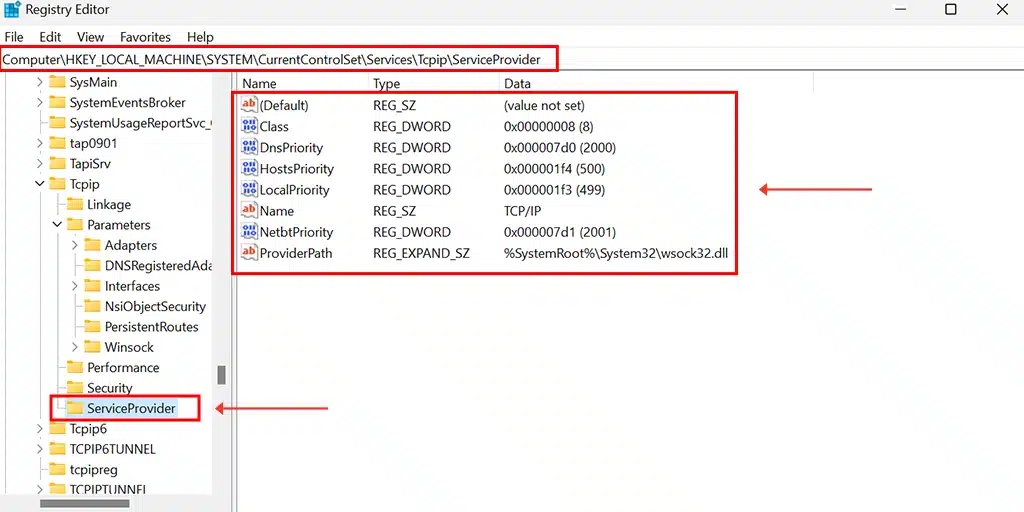

以前に名前解決メカニズム全体について説明し、その順序はレジストリ自体によって管理されているため、場所HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProviderに移動して順序を確認および確認できます。 レジストリエディタ。

ここで、Dns Priority、HostsPriority、LocalPriority、および NEtbtPriority など、さまざまなエントリが利用可能であることがわかります。 それぞれに、優先順位を表す一意の番号が割り当てられています。 数値が高いほど優先順位が低くなり、その逆も同様です。 したがって、 (499)の数値が割り当てられた LocalPriority は、 (500)の数値が割り当てられた HostPriority よりも高い優先度を示します。

深く掘り下げたくない場合は、主に 2 つの方法があります。 IP アドレスの構成を調べて確認する最初のことは、デバイスが不正な DNS サーバーを使用していないことを確認することです。

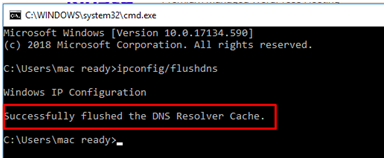

次にできることは、潜在的な疑わしいエントリから解放するために、DNS キャッシュを完全にフラッシュすることです。 これを行うには、Windows PC でコマンド プロンプトを開き、以下の簡単な手順に従うだけです。

DNSをフラッシュするためにウィンドウをクリアする手順は次のとおりです–

- コマンド プロンプト モードに入ります。

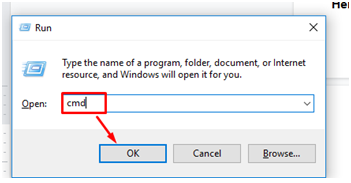

- A. キーボードの Windows + R ボタンを押します

- これにより、実行コマンド用の小さなボックスが起動します。

- ボックスに CMD と入力し、Enter キーを押します

- コマンドプロンプト画面が開きます

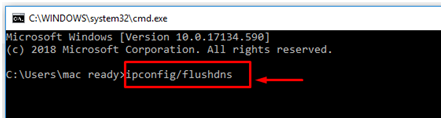

- 以下に示すように、 ipconfig/flushdnsと入力して Enter キーを押します。

- DNSフラッシュの確認として成功メッセージが表示されます

DNS ポイズニング感染を修正するための明確なルールはありません。 感染症はそれぞれ異なり、それらに取り組むにはさまざまなアプローチが必要です。 ただし、感染の場合は、手動の方法に移行する前に、まずマルウェア対策プログラムで修正を試みる必要があります。

DNS ポイズニングの例

多くの DNS ポイズニングのケースが報告されており、注目を集めているケースのいくつかを以下に示します。

有名な米国の技術ニュース出版物である The Registerのレポートによると、2018 年に、Amazon AWS ネットワークが、MYEtherWallet から暗号通貨のチャンクを盗む泥棒グループによってハイジャックされました。

泥棒のグループは、AWS ネットワークに侵入し、DNS ポイズニングを実行しました。これにより、ネットワーク上でホストされているドメインからのすべてのトラフィックを偽のなりすまし Web サイトにリダイレクトすることができました。

この攻撃の主な被害者の 1 つは、有名な暗号通貨 Web サイトMyetherwallet.com でした。 泥棒は、myetherwallet.com のすべてのトラフィックを、本物の Web サイトになりすました悪意のある Web サイトにリダイレクトし、訪問者のログイン資格情報などのすべての機密情報を盗むことができました。

その結果、泥棒はこの情報を使用して実際の myetherwallet アカウントにログインし、すべての資金を流出させました。

盗賊は、時間の経過とともに約1,700 万ドルのイーサリアムを自分のウォレットに送金したと推定されています。

概要

DNS 攻撃はもはや新しいものではなく、かなり長い間蔓延しています。 今後このような攻撃に対処する最善の方法は、解決策を探すのではなく、厳格で強力な予防措置に従うことです。

これは、これらのタイプの攻撃を検出するのが非常に難しく、すべての感染が他の感染とは異なる可能性があるためです。したがって、解決策は修正されていません。 あなたの側からできる最善のことは、信頼性が高く、信頼され、評判の良い Web ホスティング Web サイトで Web サイトをホストし、安心を楽しむことです。

ポイントを追加したい場合や疑問がある場合は、下のコメント欄でお知らせください。

適切な Web ホストを選択することで、すべてのハッカー攻撃、セキュリティの脅威、Web サイト処理の問題などからあなたを救うことができます。 WPOven の安全性と信頼性が高く、最速の専用サーバーで Web サイトをホストすることにより、完全な安心の Web ホスティング サービスを体験できます。 あなたは、

- すべてのサイトで無料の Let's 暗号化ベースの SSL

- 強化されたサーバー

- ウェブ アプリケーション ファイアウォール

- 組み込みのボット保護

- 定期的なマルウェア対策スキャン

- 24 時間年中無休の WordPress エキスパート サポート

- 世界的なCloudflare統合

- 毎日のオフサイト バックアップとワンクリック リストア

- ハッキング対策のサポート

- 自動で安全なアップデートなど

無制限の無料移行、無制限のステージング、 14 日間のリスクなしの保証、今すぐサインアップ!

よくある質問

DNS が汚染されているかどうかを確認するにはどうすればよいですか?

DNS が汚染されているかどうかを検出または確認する方法がいくつかあります。

1. Web サイトのトラフィックに予想外の減少がないか確認します

2. 不審なアクティビティがないか DNS を監視する

3. 別のデバイスから Web サイトにアクセスするか、VPN を使用して、Web サイトが見慣れない Web サイトにリダイレクトされるかどうかを確認します。

最も一般的な DNS 攻撃は何ですか?

最も一般的な DNS 攻撃は次のとおりです。

1.DDoS 攻撃

2. DNS スプーフィング

3. DNS フラッディング

4.NXDOメイン攻撃

5. DNS トンネリングなど

ハッカーが DNS ポイズニングを使用するのはなぜですか?

ハッカーは DNS ポイズニングを使用して DNS スプーフィングを実行します。これにより、すべての Web トラフィックが別のなりすまし詐欺 Web サイトにリダイレクトされます。 このタイプの攻撃は、ハッカーが訪問者の機密情報を盗んだり、Web トラフィックを妨害したりするための扉を開きます。