ファイル アップロードの脆弱性 - ハッカーによる悪用を防ぐ方法

公開: 2023-04-19Web サイトにファイル アップロードの脆弱性があると思われますか? ハッカーがそれを悪用してサイトをハッキングするのではないかと心配していますか?

何も心配する必要はありませんが、ファイル アップロードの脆弱性は深刻な問題です。

ハッカーがあなたのサイトでこの脆弱性を見つけた場合、サイトを乗っ取って完全に制御することができます. ページを改ざんしたり、ファイルを削除したり、データを盗んだり、顧客にスパムメールを送信したりすることで、サイトに深刻な損害を与える可能性があります. ここで上位の WordPress 脆弱性を確認できます。

さらに、事態は雪だるま式にさらに大きなセキュリティ問題に発展する可能性があります。 Google がハッキングを検出すると、すぐにウェブサイトをブラックリストに登録して、Google ユーザーがアクセスできないようにします。 さらに、Web サーバー プロバイダーはアカウントを一時停止します。

しかし心配はいりません。サイトのファイル アップロードの脆弱性を修正および防止するための適切な手順を実行することで、このような事態をすべて防ぐことができます。

この記事では、ファイル アップロードの脆弱性とは何かを説明し、それからサイトを保護する最も効果的な方法を示します。 ハッカーが WordPress をハッキングする方法も学ぶことができます。

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”最終的な考え”]

ファイル アップロードの脆弱性とは何ですか?

多くの WordPress Web サイトでは、訪問者にさまざまな目的でファイルをアップロードするオプションを提供しています。 たとえば、求人ポータルでは、ユーザーが履歴書と証明書をアップロードできます。 銀行の Web サイトでは、身元、住所、収入証明などの補足書類をアップロードできます。 ファイルがサイトにアップロードされると、WordPress はファイルをチェックし、Uploads ディレクトリと呼ばれる特定のフォルダーに保存します。

一般に、ファイル アップローダーによってアップロードされるドキュメントまたは一部のファイルは、エラー メッセージを表示せずにコマンドを実行できない形式になっています。

画像の場合、受け入れられる形式には png と jpeg が含まれます。 ドキュメントの場合、形式には PDF と Docx が含まれます。 動画の場合は、mp3 および mp4 ファイル拡張子が含まれます。 これらの形式またはファイルの種類では、これらのファイルのみを表示できます。

前述したように、これらの形式は実行可能ではありません。つまり、悪意のあるコードが含まれていても、そのコードはサイトでコマンドを実行できません。

通常、Web サイトのアップロード フィールドでは、実行可能ファイル以外のファイルのみが受け入れられます。 ただし、誤動作した場合は、無制限のファイル アップロードを受け入れ始める可能性があります。

ハッカーはこれを利用して、実行可能コードを PHP ファイル、JavaScript、exe などのファイル形式でアップロードできます。 これらのファイルは、Web サイトに大混乱をもたらすコマンドを実行する可能性があります。 SQL インジェクション攻撃を防ぐ方法を確認できます。

これは、ファイル アップロードの脆弱性として知られているものです。

以下のセクションでは、このような脆弱性から Web サイトを保護する方法を学習します。

幸いなことに、このような脆弱性から Web サイトを保護するために実行できる対策があります。 ただし、この脆弱性がどのように機能するかを理解することが重要です。 そのため、保護対策について説明する前に、次のセクションで基本的なファイル アップロードの脆弱性について詳しく見ていきます。

ファイル アップロードの脆弱性にはどのような種類がありますか?

以前に、ファイル アップロードの脆弱性がどのように機能するかについて説明しました。 WordPress Web サイトには、ファイルをアップロードするためのフィールドがあると言いました。 特定の種類の非実行ファイルのみをアップロードできます。 しかし、アップロード フィールドが (脆弱性のために) 誤動作した場合、ハッカーは悪意のある実行可能ファイルをアップロードできます。

現在、脆弱なアップロード フィールドがファイルを受け入れる方法が 2 つあります。

1. Web サイトに直接ファイルを受け入れることができます。 その場合、ハッカーは悪意のあるファイルを直接アップロードできます。 これは、ローカル ファイル アップロードの脆弱性と呼ばれます。

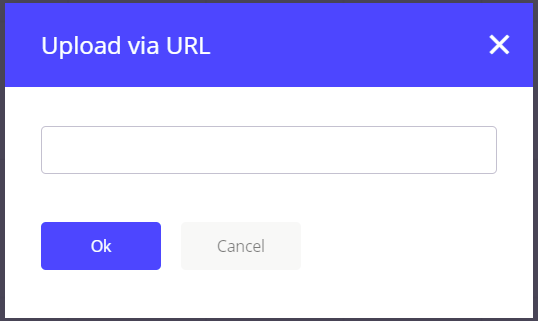

2. 一部のアップロード フィールドでは、直接アップロードできません。 GDriveやDropboxなどのクラウドサービスなど、別のWebサイトにファイルをアップロードするように求められます.

次に、場所を URL の形式で共有する必要があります。 Web サイトはその場所からファイルを取得します。 これは、攻撃者が悪意のあるファイルを Web サイトにアップロードできるようにするファイルを間接的にアップロードする方法です。 これは、リモート アップロードの脆弱性と呼ばれます。

ローカル アップロードの脆弱性とリモート アップロードの脆弱性は、2 つの異なる種類のファイル アップロードの脆弱性です。

すぐに思い浮かぶリモート アップロードの脆弱性の例として、TimThumb の脆弱性があります。 これは人気のある画像サイズ変更プラグインであり、この脆弱性は多数の WordPress Web サイトに影響を与えました。 これにより、ユーザーは画像をホストする Web サイト (imgur.com や flickr.com など) から画像をインポートできました。 ただし、セキュリティ対策が不十分なため、ハッカーは画像の代わりに悪意のあるファイルをアップロードすることもできました. これらのファイルは、異なるファイル名またはさまざまなファイル サイズを持つことができます。 しかし、ファイルの内容は非常に危険です。

ハッカーはファイル アップロードの脆弱性をどのように悪用しますか?

ウェブサイトをハッキングするプロセスは複雑で技術的です。 できる限り単純化し、誰でも簡単に理解できるように手順を説明しました。

→ ハッカーは、Web サイトへのアクセスを可能にする脆弱性を常に探しています。

→ WordPress の Web サイトでは、プラグインやテーマに脆弱性が見つかることがよくあります。 プラグインやテーマの開発者がそのような脆弱性を知ると、すぐに更新をリリースします。

→ アップデートには、特定のプラグインまたはテーマが悪用される可能性のある脆弱性があることをハッカーが知る方法である修正の詳細が含まれています。

Web サイトの一般的なハッキング手法について詳しくは、こちらをご覧ください。

サイトを更新しないとどうなりますか?

→ ハッカーが 1 つの Web サイトを標的にすることはめったにありません。 彼らは、脆弱なプラグインを使用している何千もの Web サイトを見つけるために、インターネットを精査します。 多くの Web サイト所有者は、WordPress の更新の重要性を認識していないため、更新を延期する傾向があります。 それらは、脆弱なプラグインの古いバージョンで実行され続けます。

→ プラグインを使用して、ブログのコメント セクションを有効にしているとしましょう。 このプラグインの開発者は最近、ファイル アップロードの脆弱性を発見しました。 それを修正するために、彼らはアップデートを通じてパッチをリリースしました。 何らかの理由で、プラグインを更新できませんでした。 脆弱性はプラグインに残ります。 ハッカーは、あなたのサイトが古いバージョンのコメント プラグインを使用していることを発見しました。 ファイル アップロードの脆弱性を悪用して、悪意のあるファイルを Web サイトにアップロードします(侵入テスト)。 このファイルには、悪意のあるアクティビティの実行を開始できるスクリプトが含まれています。

→ 感染したファイルが Web サイト内に入ると、ハッカーはコマンドを実行して、Web サイトのデータベース ログイン資格情報などの機密データを盗むことができます。 彼らは、データを使用して Web サイトにログインし、サイトを完全に制御することで、ハッキングをさらにエスカレートさせることができます。

ファイル アップロードの脆弱性から Web サイトを保護する方法

前述したように、ファイル アップロードの脆弱性は、Web サイトに壊滅的な技術的影響を与える可能性があります。 ただし、次の手順を実装すると、脆弱性を修正してサイトをハッカーから保護できます。

すぐに実行することをお勧めする 6 つの重要な Web サイト セキュリティ対策を次に示します。

1. WordPress セキュリティ プラグインをインストールする

サイトに WordPress セキュリティ プラグインをインストールすることをお勧めします。 前述したように、脆弱性は必ず現れるものであり、何らかの理由でプラグインを更新できない場合、ハッカーはこれを利用してサイトをハッキングします.

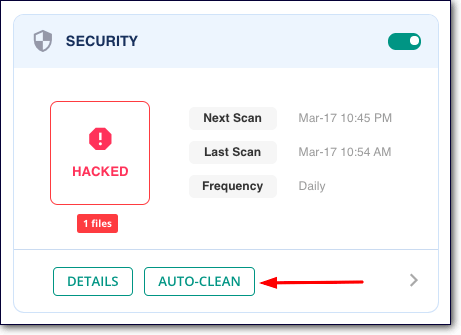

弊社のセキュリティ プラグインである MalCare を使用することをお勧めします。 とりわけ、スキャナーとクリーナーが付属しています。 スキャナーは高度な検出技術を使用して、隠れたマルウェアを検出します。 また、クリーナーは自動化されているため、数回クリックするだけでウェブサイトをクリーニングできます.

プラグインの脆弱性スキャナーは毎日 Web サイトをスキャンし、ハッキングについてすぐに警告します。 また、ハッカーがサイトに損害を与える前に、1 分以内に Web サイトをクリーンアップするのにも役立ちます。

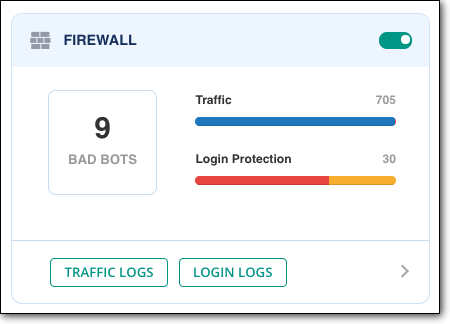

さらに、セキュリティ プラグインは、WordPress ファイアウォールを介して Web サイトを保護します。

WordPress ファイアウォールは、悪意のあるトラフィックが Web サイトにアクセスするのをブロックする、Web セキュリティのスーパーヒーローのように機能します。 Web サイトのすべての着信トラフィックをチェックします。 良いトラフィックがサイトにアクセスできるようにし、悪いトラフィックはすぐにブロックします。

つまり、Web サイトに脆弱性が含まれていても、ハッカーはファイアウォールによって Web サイトへのアクセスが妨げられているため、それを悪用することはできません。

2. ウェブサイトを最新の状態に保つ

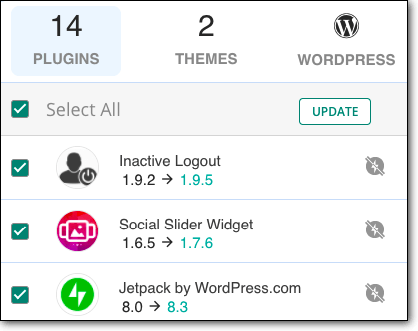

開発者がプラグインまたはテーマにファイル アップロードの脆弱性を発見すると、それを修正し、更新されたバージョンをリリースすることを以前に説明しました。 新しいバージョンには、Web アプリケーションのセキュリティ パッチが含まれます。 このバージョンに更新すると、ファイル アップロードの脆弱性がサイトで修正されます。

とはいえ、更新は面倒な場合があります。 それらは頻繁に利用可能であり、サイトの破損や誤動作の原因となる場合があります. ステージング サイトを使用して Web サイトを安全に更新するために、毎週時間を確保することをお勧めします。

プラグイン MalCare を使用してステージング サイトをセットアップし、ライブ サイトにインストールする前に更新をテストできます。 複数の Web サイトを運営している場合、プラグインを使用すると、集中管理されたダッシュボードからそれらすべてを管理および更新できます。 これにより、更新がより簡単に、より速く、手間がかからなくなります。

3. 評判の良いマーケットプレイスからプラグインとテーマを購入する

脆弱性は、品質の低いテーマやプラグインで頻繁に発生します。 これが、高品質のテーマとプラグインのみを使用することをお勧めする理由です. ソフトウェアの品質を判断する良い方法は、Themeforest、CodeCanyon、Evanto、Mojo Marketplace などの評判の良い市場からソフトウェアを購入することです。

評判の良いマーケットプレイスには、開発者が従うべき厳格なポリシーとセキュリティ プロトコルがあります。 そのため、これらのプラットフォームで利用可能な製品は、慎重に作成され、適切に維持されています。

4. ファイルのアップロード機能を廃止する (可能な場合)

Web サイトのファイル アップロード機能が重要ではないと思われる場合は、この機能を無効にすることを検討してください。

求人サイトなどの一部の Web サイトでは、これはオプションではない場合があります。 ただし、Web サイトでファイル アップロード機能が不要な場合は、廃止することを強くお勧めします。

プラグインを使用してファイル アップロード機能を実行している場合は、プラグインを無効にして削除することをお勧めします。 これにより、ファイル アップロードの脆弱性の可能性が完全に排除されます。

5.アップロードしたファイルの保存場所を変更する(危険)

WordPress Web サイトにアップロードされたものはすべて Uploads フォルダーに保存されます。 このフォルダーは、WordPress Web サイトのすべての重要なファイルを格納する public_html ディレクトリ内にあります。

ハッカーが悪意のあるファイルを Upload フォルダーにアップロードすると、public_html ディレクトリ、つまり Web サイト全体にアクセスできるようになります。

アップロード フォルダーをこのディレクトリの外に移動すると、Web サイトを制御するのが非常に難しくなります。

警告:アップロード フォルダーの移動には専門知識が必要なため、WordPress の内部動作に慣れていない場合は、この手順をスキップすることをお勧めします。 WordPress の知識がある場合でも、変更を加える前に完全な Web サイトのバックアップを取ることを強くお勧めします。 ほんの少しのミスで、Web サイトが壊れてしまう可能性があります。

これらは、6 つのファイル アップロードの脆弱性防止対策です。 これらの対策を講じることで、サイトはファイル アップロードの脆弱性から保護されます。 これで、WordPress サイトでのファイル アップロードの脆弱性を防ぐことができなくなりました。

結論は

WordPress サイトをファイル アップロードの脆弱性から保護することは、Web サイトをハッキング攻撃から安全に保護するための第 1 歩です。

ただし、ハッカーがサイトに侵入しようとする方法は他にもたくさんあります。 ウェブサイトでのあらゆる種類のハッキングの試みを防ぐために、次のことをお勧めします–

1. MalCare のようなセキュリティ プラグインを常にサイトにインストールします。 プラグインには、サイトを毎日スキャンして監視するセキュリティ スキャナーが付属しています。 そのファイアウォールは、ハッカーがサイトにアクセスするのも防ぎます。

2. WordPress サイトを定期的に更新する。 WordPress コアの最新バージョンと、Web サイトにインストールされているすべてのプラグインとテーマを使用していることを確認します。

3. 最後に、WordPress サイトを強化します。 サイトの強化対策により、ハッカーがサイトに侵入しにくくなります。

サイトが安全であることを知って安心できるように、これらの対策を講じてください。

MalCare セキュリティ プラグインを今すぐお試しください!