WordPress管理者を保護する方法(wp-Admin)

公開: 2022-08-27WordPress のセキュリティは、WordPress エコシステムにおいて非常に重要です。 セキュリティ対策の 1 つは、Wp-admin を保護することです。 これは、攻撃者がサイトへのアクセスを試みて取得するために最初に使用するポイントが Wp-admin である可能性が高いためです。

デフォルトでは、WordPress 管理ファイルは Wp-admin フォルダー内に保存されます。 WordPress はフォルダを保護するためにさまざまなセキュリティ対策を講じていますが、デフォルトの WordPress 管理者が広く知られているという事実は、ハッカーにとって簡単な標的になります. したがって、WordPress 管理者からトリガーされる Web 攻撃のリスクを軽減することが重要です。

この記事では、WordPress 管理者を保護するために利用できるいくつかのアプローチについて説明します.

目次

Wp-admin を保護するためのアプローチ

- デフォルトの「admin」ユーザー名の使用を避ける

- 強力なパスワードの作成

- Wp-admin エリアをパスワード保護する

- カスタム ログイン URL を作成する

- 二要素認証/検証を組み込む

- 自動ログアウトを有効にする

- ログイン試行回数を制限する

- IP制限を実装する

- ログインページでエラーを無効にする

- セキュリティ プラグインの使用

- WordPress を最新バージョンに更新する

結論

Wp-admin を保護するためのアプローチ

WordPress 管理領域を保護するために利用できるさまざまな方法があります。 以下は、これらのセキュリティ プラクティスのクイック リストです。

1. デフォルトの「admin」ユーザー名の使用を避ける

WordPress の新規インストールでは、最初に作成されるアカウントが管理者アカウントです。 このようなインストールでは、「admin」がデフォルトのユーザー名として設定されます。 これは実際には公的な知識です。

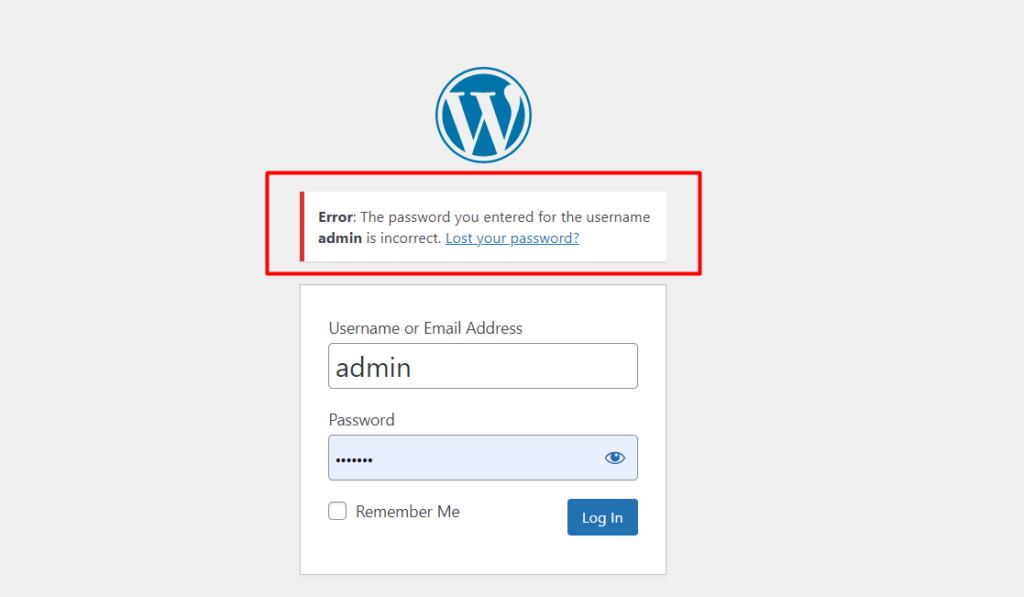

「admin」がユーザー名であるかどうかをハッカーが簡単に判断できる方法の 1 つは、サイトのログイン URL にアクセスして「admin」ユーザー名を試すことです。 「admin」が実際にサイト内のユーザー名である場合、ログイン画面にそのようなエラー メッセージが表示されます。 エラー: ユーザー名 admin に入力したパスワードが正しくありません。 パスワードをお忘れですか?」

このようなエラー メッセージは、サイト内に「admin」というユーザー名が存在することをハッカーに確認するものです。

この段階で、ハッカーはすでにあなたのサイトに関する 2 つの情報を持っています。 これらは、ユーザー名とログイン URL です。 ハッカーが必要とするのは、サイトへのパスワードだけです。

この時点で、ハッカーはサイトへのアクセスを取得するために、そのユーザー名に対してパスワードを実行するだけで攻撃を実行しようとします. これは、手動で実行することも、ボットを介して実行することもできます。

ハッカーが使用できるもう 1 つの方法は、クエリ「?author=1/」を URL に追加して、yourdomain/?author=1/ として読み取ることです。 ユーザー管理者のユーザー名を持っている場合、URL はユーザーからの投稿を返すか、関連付けられた投稿がない場合は何も返しません。 以下はサンプルの図です。

どちらの場合でも、404 エラーが返されない限り、これは「admin」ユーザー名を持つユーザー名が確実に存在することの確認として機能します。

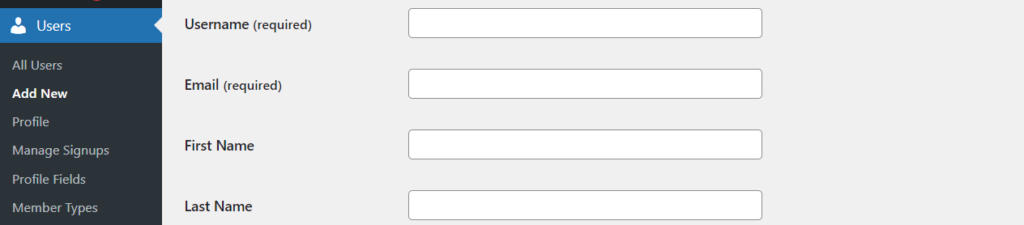

上記のシナリオに基づいて、デフォルトのユーザー名「admin」を使用している場合は、WordPress ダッシュボードの [ユーザー] > [新規追加] セクションから新しい管理者アカウントを作成することが重要です。

これが完了したら、以前の「admin」アカウントを必ず削除してください。

2. 強力なパスワードの作成

強力なパスワードは、あらゆる WordPress サイトに不可欠です。 一方、脆弱なパスワードは、ハッカーが WordPress サイトに簡単にアクセスできるようにします。

組み込むことができるパスワード セキュリティ対策には、次のようなものがあります。

- パスワードが十分な長さであることを確認してください (最低 10 文字)。

- パスワードには、少なくとも英数字、スペース、および特殊文字を含める必要があります

- パスワードが定期的に変更または更新されていることを確認する

- パスワードを再利用しないように注意してください

- パスワードは辞書の単語であってはなりません

- パスワード マネージャーを使用してパスワードを保存する

- サイトに登録するユーザーが強力なパスワードを入力するようにする

また、パスワードは推測可能であってはなりません。これもセキュリティ上の脅威となるからです。

3. Wp-admin 領域をパスワード保護する

WordPress は、ユーザーがログインするためにユーザー名とパスワードを入力できるようにすることで、Wp-admin にセキュリティ レベルを提供します。 ただし、ハッカーは実際に Wp-admin にアクセスして Web 攻撃を実行できるため、これでは不十分な場合があります。 したがって、Wp-admin にセキュリティのレイヤーを追加することをお勧めします。 これは、次のいずれかで実行できます。

i) cパネル

ii) .htaccess

cPanel経由

cPanel 経由で Wp-admin をパスワード保護するには、次の手順を実行する必要があります。

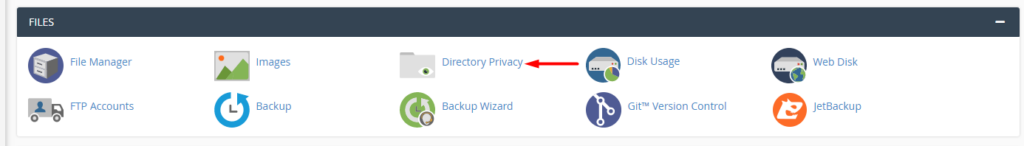

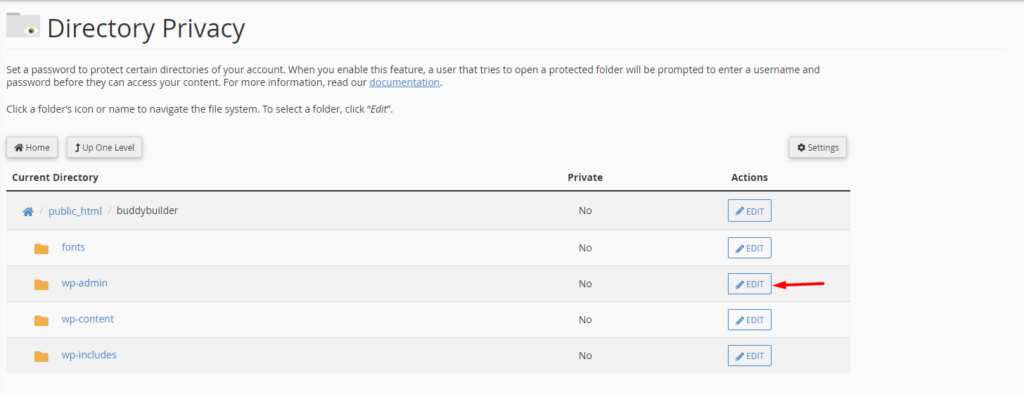

まず、cPanel ダッシュボードにアクセスし、[Directory Privacy] をクリックします。

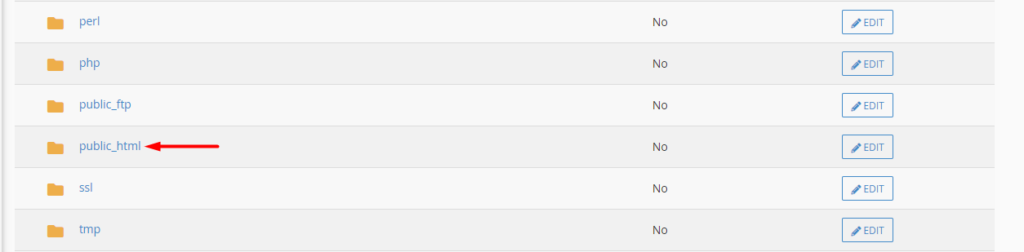

次に、public_html フォルダーにアクセスします。

その中で、wp-admin ディレクトリ内の [編集] ボタンをクリックします。

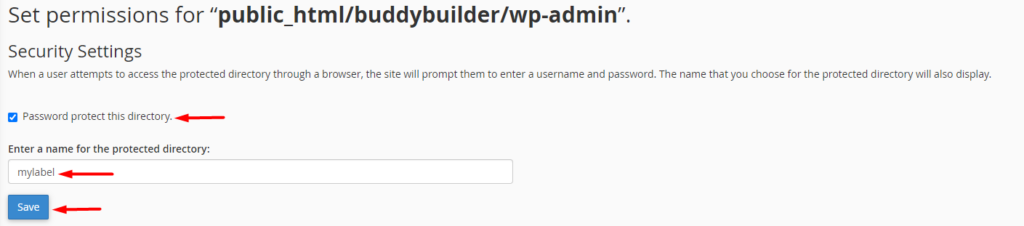

次の画面で、「このディレクトリをパスワードで保護する」オプションを有効にし、「保護されたディレクトリの名前を入力してください」フィールド内で、好みの名前を入力して変更を保存します。

これが完了したら、一歩下がって、必要な詳細 (ユーザー名とパスワード) で新しいユーザーを作成します。

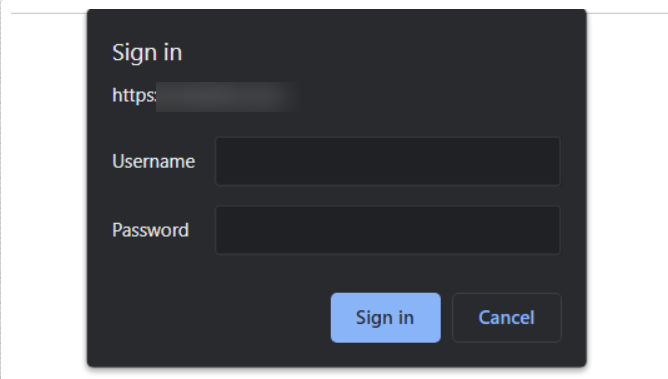

上記を実行すると、ユーザーが wp-admin フォルダーにアクセスしようとすると、WordPress 管理者を入力する必要がある画面にリダイレクトされる前に、新しく作成されたユーザー名とパスワードを入力する必要があります。資格。

.htaccess 経由

.htaccess は、ディレクトリを変更するために Apache サービスによって使用される構成ファイルです。 ファイルの詳細については、この記事を参照してください。

このセクションでは、.htaccess ファイルを使用して wp-admin フォルダーを制限する方法について説明します。 そのためには、次の手順を実行して 2 つのファイル (.htaccess と .htpasswd) を作成する必要があります。

i) .htaccess ファイルを作成する

お好みのテキスト エディターを使用して、 .htaccessという名前の新しいファイルを作成します。

次の内容をファイルに追加します。

AuthType basic AuthName "Protected directory" AuthUserFile /home/user/public_html/mydomain.com/wp-admin/.htpasswd AuthGroupFile /dev/null require user usernamedetail上記のコードでは、指定された「AuthUserFile」パス (/home/user/public_html/mydomain.com/wp-admin/) を、.htpasswd ファイルをアップロードする場所である wp-admin ディレクトリ パスに変更する必要があります。 . さらに、「require user」行内の「usernamedetail」を目的のユーザー名に変更する必要もあります。

ii) .htpasswd ファイルを作成する

お好みのテキスト エディターを引き続き使用して、.htpasswd という名前の新しいファイルを作成します。

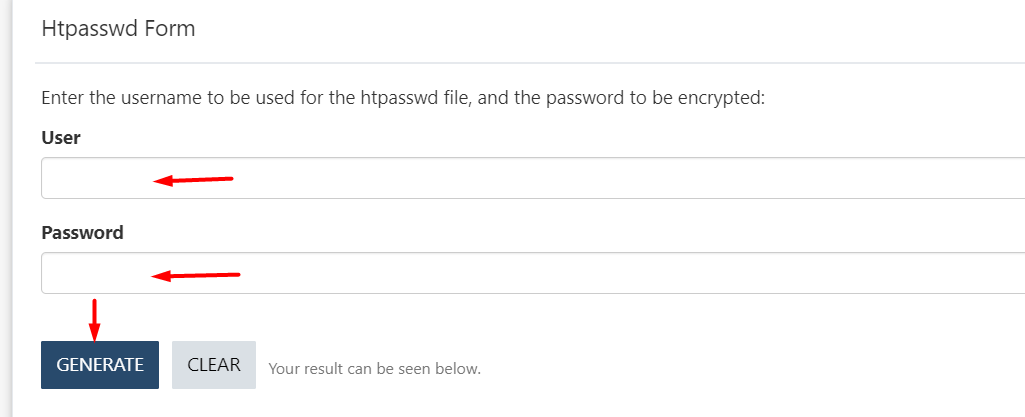

wtools.io ジェネレーターにアクセスします。

Htpasswd フォーム内の専用フィールドにユーザー名とパスワードを入力し、[生成] ボタンをクリックします。

完了したら、結果を .htpasswd ファイルにコピーし、変更を保存します。

iii) FTP 経由でファイルをアップロードする

FTP 経由でファイルをアップロードするには、Filezilla などのツールを使用する必要があります。

まず、サイトの wp-admin ディレクトリに .htaccess ファイルをアップロードし、続いて .htpasswd ファイルをアップロードする必要があります。

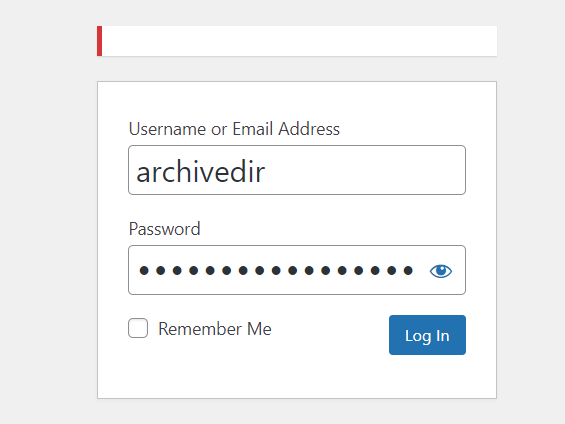

ユーザーが /wp-admin にアクセスしようとすると、以下のようなログイン画面が表示されます。

4. カスタム ログイン URL を作成する

WordPress のログイン URL には、wp-admin または wp-login.php? あなたのドメインに。 これらがデフォルトの WordPress ログイン エンドポイントであるという事実は、ハッカーがドメインにアクセスできる限り、ログイン URL に簡単にアクセスできることを意味します。

デフォルトの「admin」ユーザー名も使用している場合、ハッカーは「パスワード」という 1 つの情報だけを把握する必要があることを意味します。

したがって、サイトのカスタム ログイン URL を設定することが重要です。 これを実現する 1 つの方法は、WPS Hide Login プラグインをインストールする必要があることです。

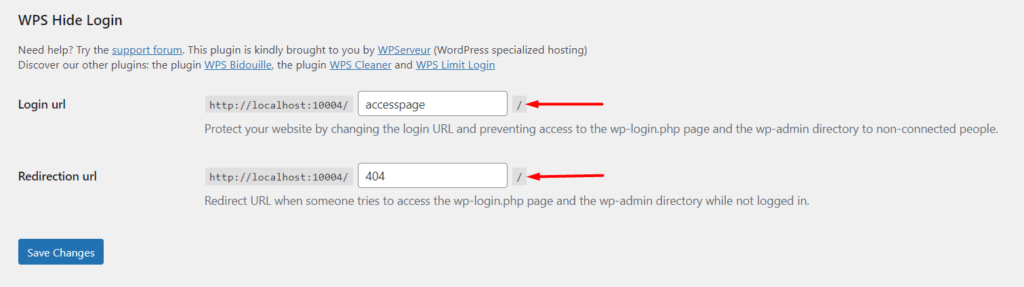

プラグインをインストールしたら、[設定] > [WPS Hide Login] セクションに移動し、目的のログイン URL と、ログインしていないユーザーが Wp-login.php または Wp-admin にアクセスしようとしたときにアクセスされるリダイレクト URL を指定します。

これが完了したら、変更を保存します。

これにより、Web サイトのログインにアクセスしようとしている人が難しくなり、潜在的なタスクが減少します。

5. 二要素認証/検証を組み込む

2 要素認証は、追加の認証要件を追加することにより、追加のセキュリティ レイヤーが提供されるセキュリティ メカニズムです。

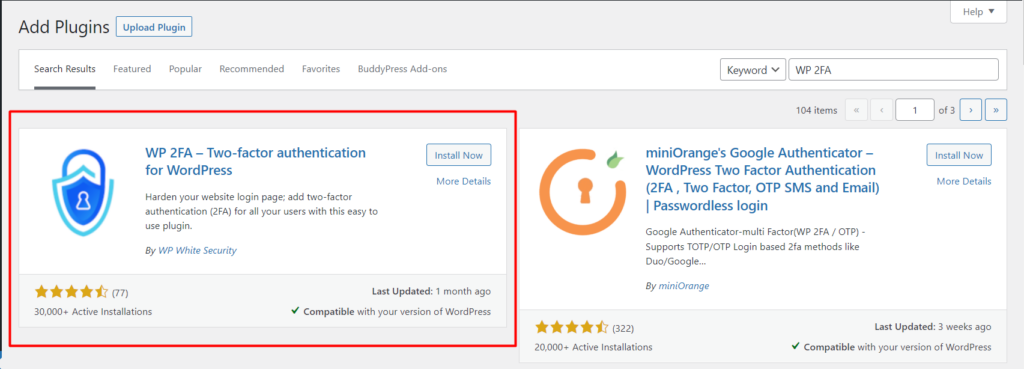

WordPress サイトに 2 要素認証を実装するには、お好みのサードパーティ製プラグインを使用できます。 このガイドでは、使いやすい WP 2FA – WordPress プラグインの 2 要素認証を使用することをお勧めします。

プラグインを利用するには、WordPress ダッシュボード内の [プラグイン] > [新規追加] セクションに移動し、WP 2FA を検索します。

プラグインをインストールして有効化します。

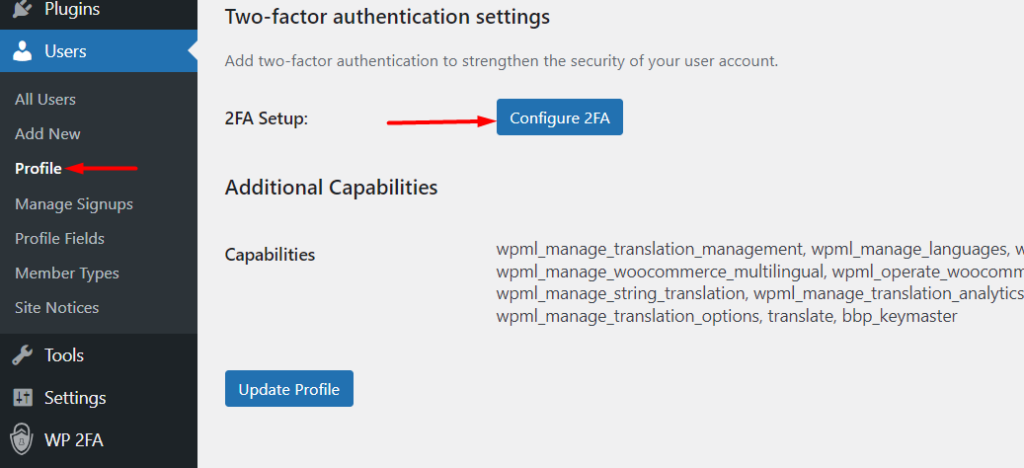

これが完了したら、[ユーザー] > [プロファイル] セクションに移動し、[2FA の構成] ボタンをクリックします。

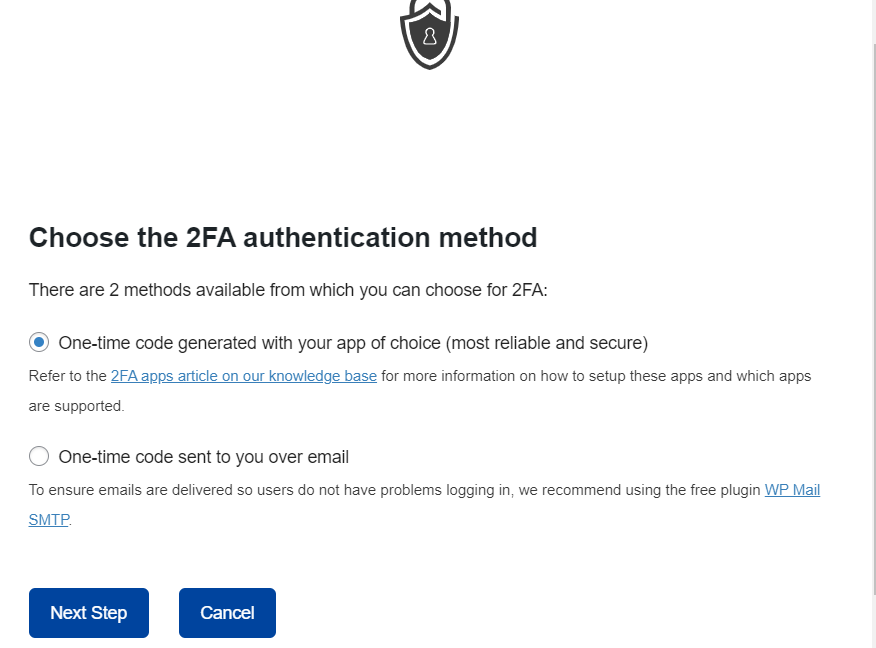

次の画面で、目的の 2FA メソッドを選択します。 ここでは、「選択したアプリで生成されたワンタイム コード」オプションを選択します。

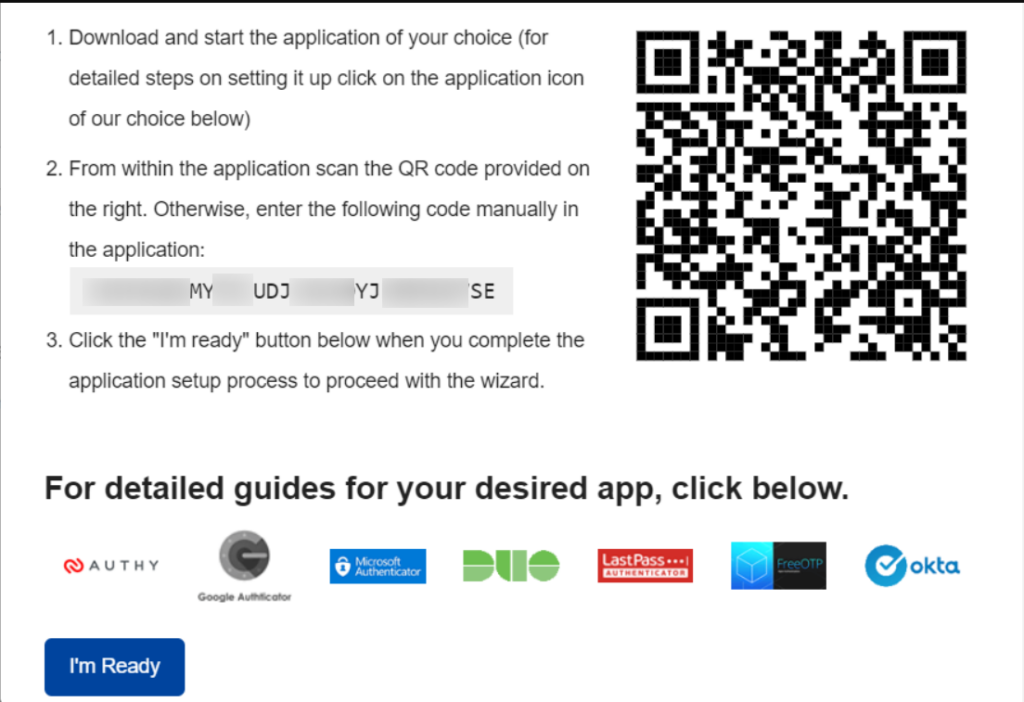

選択後、次のステップに進みます。 ここで、提供されたアイコン リストから認証用のアプリを選択します。 アイコンをクリックすると、アプリケーションのセットアップ方法に関するガイドにリダイレクトされます。

ここでは、「Google Authenticator」アプリを使用します。 したがって、最初にモバイルなどの目的のデバイスに Google Authenticator アプリをインストールすることから始めることができます。

これが完了したら、アプリを開き、アプリの右下領域にあるフローティング「+」アイコンをタップします。

次に、上記のスクリーンショット内の QR コードをスキャンする必要があります。

そうすると、新しく追加されたアカウントと 2FA コードが表示された画面にリダイレクトされます。

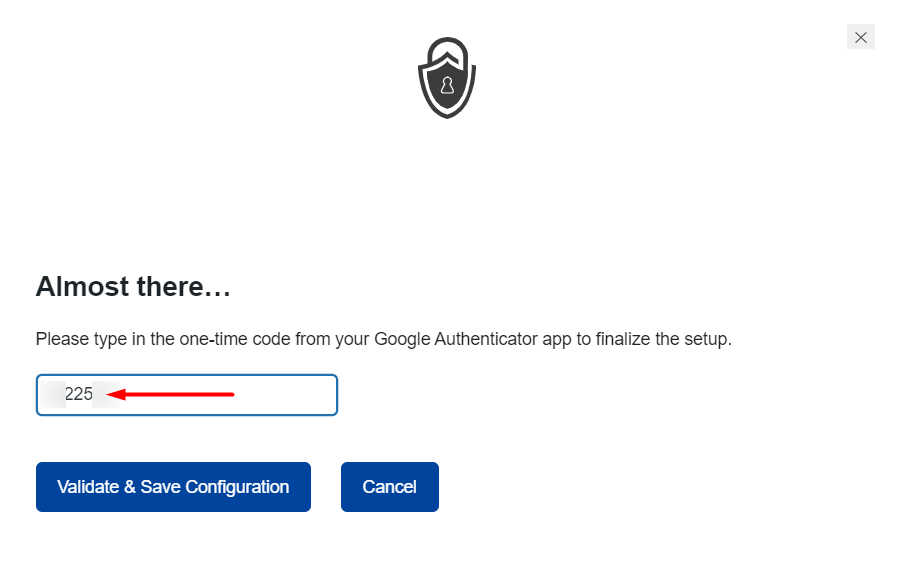

次に、サイトに戻って 2FA コードを入力し、構成を検証して保存します。 以下はサンプルの図です。

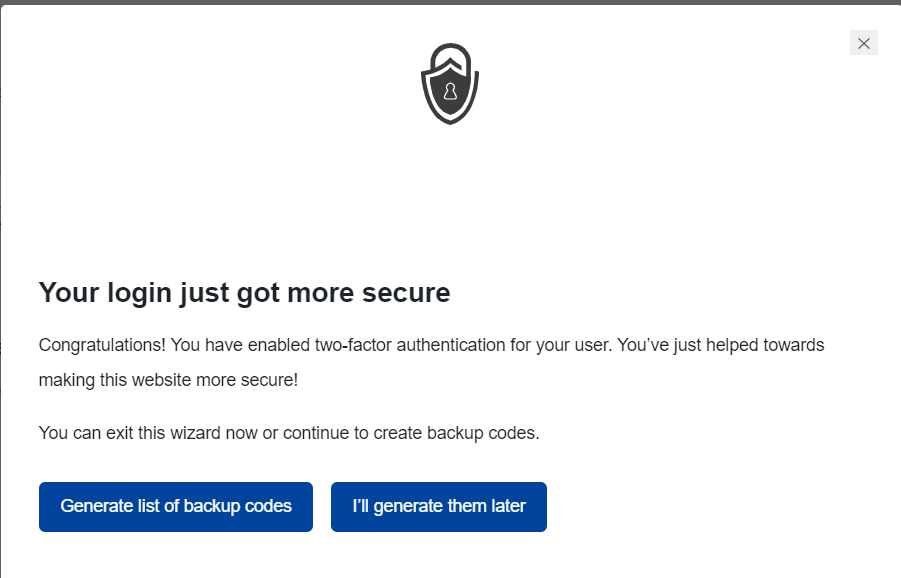

これが完了すると、成功メッセージが表示され、コードのバックアップを実行できます。

これについての詳細な図については、こちらのガイドをご覧ください。

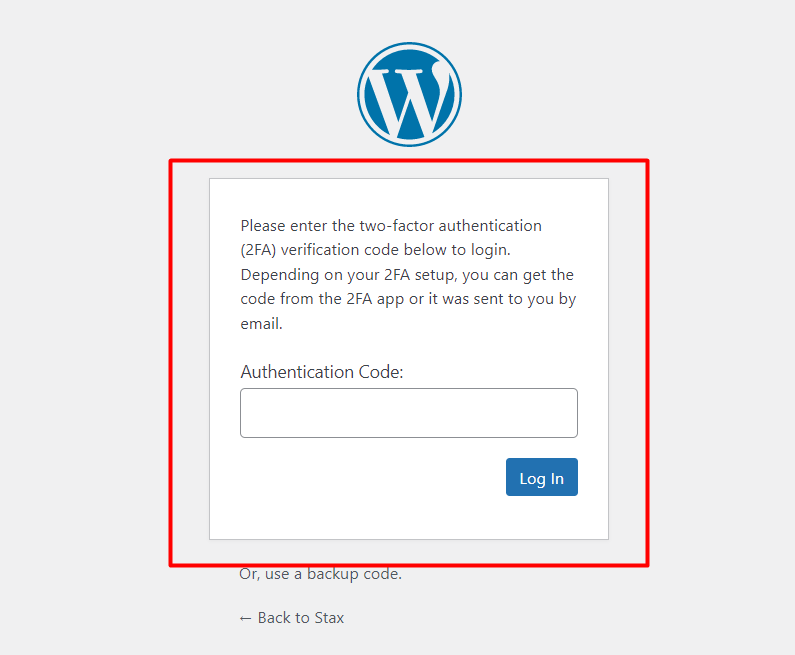

ユーザーがサイトにログインしようとすると、最初のログインをバイパスしても、認証コードを入力する必要がある追加の認証レイヤーが表示されます。

6.自動ログアウトを有効にする

Web サイトにログインした後、ユーザーがブラウザ ウィンドウを閉じないと、かなりの時間セッションが終了しません。 これにより、そのような Web サイトは Cookie ハイジャックによるハッカーの攻撃を受けやすくなります。 これは、ハッカーがユーザーのブラウザ内の Cookie を盗んだり、Cookie にアクセスしたりして、セッションを危険にさらす可能性がある手法です。

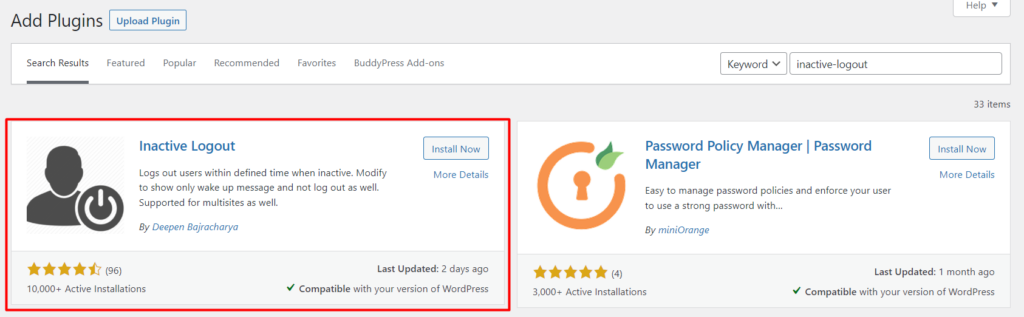

したがって、セキュリティ メカニズムとして、Web サイト内でアイドル状態のユーザーを自動的にログアウトすることが重要です。 これを実現するには、Inactive Logout プラグインなどのプラグインを使用できます。

プラグインは、最初にプラグインを検索し、インストールしてアクティブ化することにより、プラグイン > 新規追加セクションからインストールできます。

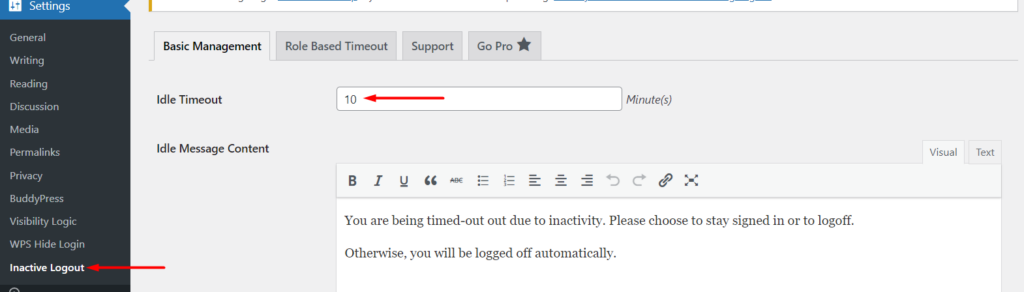

プラグインを有効にしたら、[設定] > [非アクティブ ログアウト] セクションに移動し、[アイドル タイムアウト] を設定して変更を保存します。

任意の値に設定できますが、5 分が理想的です。

7. ログイン試行回数を制限する

デフォルトでは、WordPress は Web サイト内でのログイン試行回数に制限を設けていません。 これにより、ハッカーは、一般的なユーザー ログインの詳細を含むスクリプトを実行して、Web サイトに侵入しようとする可能性があります。 試行回数が多すぎると、サーバーが過負荷になり、最終的に Web サイトがダウンする可能性があります。 一般的なログイン データを使用している場合、ハッカーがサイトにアクセスする可能性もあります。

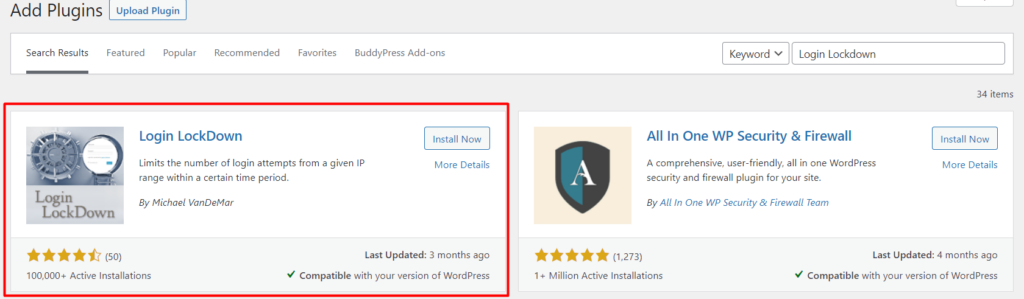

したがって、Web サイト内でのログイン試行回数を制限することが重要です。 この実装では、Login Lockdown などのプラグインを使用できます。

wordpress.org の他のプラグインのインストールと同様に、[プラグイン] > [新規追加] セクションからログイン ロックダウン プラグインをインストールできます。 セクション内で、プラグインを検索し、インストールして有効にします。

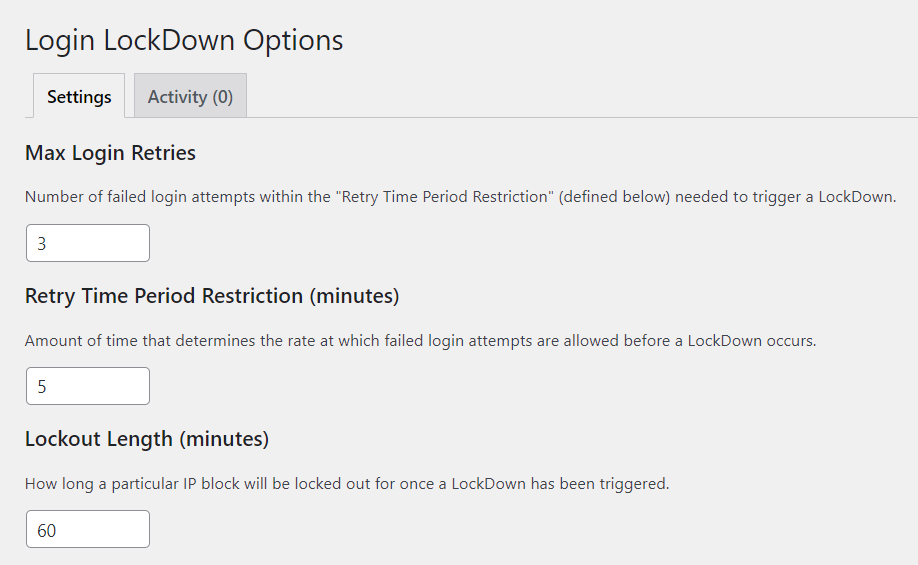

アクティブ化したら、[設定] > [ログインのロックダウン] に移動し、好みに応じて、ログインの最大再試行回数、再試行時間の制限、ロックアウトの長さなど、目的のロックダウン設定を指定します。

8.IP制限を実装する

IP 制限は、Wp-admin へのアクセスを拒否するために実装できるアプローチです。 ただし、静的 IP を使用している場合は、この方法をお勧めします。

IP 制限を実装するには、.htaccess ファイルがまだない場合は wp-admin ディレクトリ内に作成し、次のコードをファイルに追加する必要があります。

AuthUserFile / dev / null AuthGroupFile / dev / null AuthName "WordPress Admin Access Control" AuthType Basic <LIMIT GET> order deny, allow deny from all # Allow First IP allow from xx.xx.xx.xxx # Allow Second IP allow from xx.xx.xx.xxx # Allow Third IP allow from xx.xx.xx.xxx </LIMIT>完了したら、コード内の xx.xx.xx.xxx を、アクセスを許可する IP アドレスに置き換える必要があります。

ネットワークも変更した場合は、サイトにログインできるようにするには、サイト ファイルにアクセスして新しい IP を追加する必要があります。

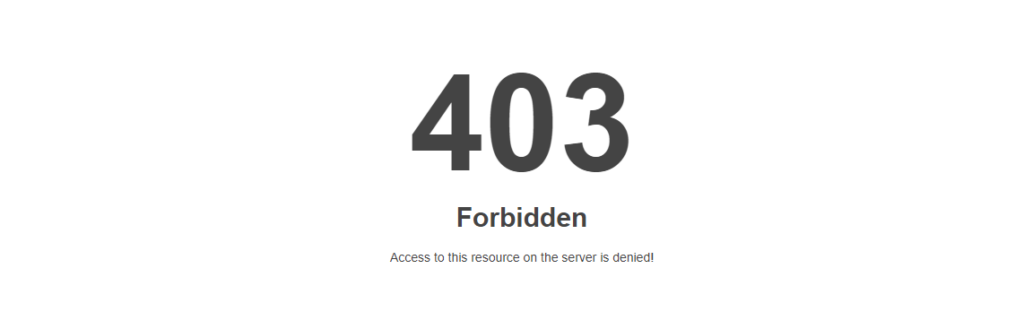

wp-admin へのアクセスが許可されていない IP を持つユーザーがアクセスしようとすると、以下の図のような Forbidden エラー メッセージが表示されます。

9.ログインページでエラーを無効にする

デフォルトでは、ユーザーが間違った認証情報を使用してサイトにログインしようとすると、WordPress はログイン ページにエラーを表示します。 これらのエラー メッセージの例を次に示します。

- エラー: ユーザー名が無効です。 パスワードを忘れましたか? 「

- 「エラー: パスワードが正しくありません。 パスワードを忘れましたか? 「

このようなメッセージがレンダリングされると、実際には不正なログインの詳細に関するヒントが提供されます。つまり、ハッカーは 1 つの詳細だけを把握する必要があります。 たとえば、2 番目のメッセージは、パスワードが正しくないというヒントです。 したがって、ハッカーは、サイトへのアクセスを取得するためにパスワードを把握するだけで済みます。

これらのエラー メッセージを無効にするには、テーマの functions.php ファイル内に次のコードを追加する必要があります。

function disable_error_hints(){ return ' '; } add_filter( 'login_errors', 'disable_error_hints' );ユーザーが間違った資格情報でサイトにログインしようとしても、エラー メッセージは表示されません。 以下は、これに関するサンプル図です。

10. セキュリティ プラグインの使用

WordPress セキュリティ プラグインは、Web サイト内のセキュリティの脅威を軽減するのに役立ちます。 これらのセキュリティ プラグインの一部は、reCaptcha の追加、IP 制限などの機能を提供します。

したがって、Wp-admin 内での攻撃の可能性を減らすために、セキュリティ プラグインの使用を検討することが重要です。 使用を検討できるサンプル セキュリティ プラグインには、WordFence と Malcare があります。

11. WordPress を最新バージョンに更新する

WordPress は定期的に更新されるソフトウェアです。 一部の更新プログラムには、セキュリティ修正が組み込まれています。 たとえば、Wp-admin を対象とするセキュリティ リリースがあり、あなたのケースで WordPress のバージョンを更新できなかった場合、それはあなたの Wp-admin が攻撃を受けやすいことを意味します.

したがって、WordPress のバージョンを定期的に更新して、Web サイトでの悪用のリスクを軽減することが重要です。

結論

WordPress 管理者は、ハッカーが Web サイトを完全に制御するための主要なターゲットです。 したがって、Web サイトの WordPress 管理セクションを保護することが重要です。

この記事では、WordPress 管理者を保護するために使用できるさまざまな方法を検討しました。 この記事が有益で役立つことを願っています。 ご質問やご提案がありましたら、下のコメント欄をご利用ください。