リモートコード実行攻撃からサイトを保護する方法(5つの方法)

公開: 2022-05-19WordPressサイトを運営している場合、ビジネスを脅かす可能性のある多くのセキュリティリスクに気付いているかもしれません。 たとえば、リモートコード実行(RCE)攻撃は、Webサイトの脆弱性を悪用して、データを盗んだり、コンテンツを破壊したり、サイトを完全に乗っ取ったりする可能性があります。

幸い、この種の攻撃の詳細を理解することで、Webサイトを簡単に保護できます。 適切な知識があれば、RCEハッキングからWebサイトを保護するために必要な手順を実行できます。

この投稿では、RCE攻撃と、それらがWebサイトにどのように害を及ぼす可能性があるかについて説明します。 次に、Webアプリケーションファイアウォール(WAF)の使用など、サイトを保護するための5つの方法について説明します。 さっそく飛び込みましょう!

リモート実行攻撃の概要

RCEは、ハッカーが誰かのデバイスでコードコマンドをリモートで実行するサイバー攻撃です。 これらの攻撃は、ホストが無意識のうちに悪意のあるマルウェアをダウンロードした場合に発生する可能性があります。 次に、ハッカーはデータを盗むマルウェアをインストールし、所有者が身代金を支払うか暗号通貨をマイニングするまで、ユーザーファイルへのアクセスを拒否できます。

さらに、攻撃者が脆弱性を露呈すると、攻撃者はあなたの情報とデバイスを完全に制御することができます。 顧客データが危険にさらされたり、Webサイトのファイルが失われたり、評判が永久に失われたりする可能性があります。

さらに、RCE攻撃は増加しており、2019年から2020年の間に最も一般的な重大な脆弱性の7%から27%に上昇しています。この増加は、COVID-19のパンデミックにより、多くの企業が仮想優先環境に移行したためと考えられます。

リモートコード実行攻撃からWebサイトを保護する方法(5つの方法)

RCE攻撃の危険性について説明しました。 それでは、Webサイトをそれらから保護するための5つの方法について説明しましょう。

1.Webアプリケーションファイアウォールをインストールします

Webアプリケーションファイアウォール(WAF)は、RCE攻撃を含むさまざまなセキュリティリスクからサイトを保護できる優れた防止ツールです。 HTTPトラフィックを監視およびフィルタリングして、疑わしいパーティが防御を破ることをブロックします。 基本的に、Webサーバーと着信トラフィックの間のバッファーとして機能します。

たとえば、Sucuri WAFのようなツールは、RCE攻撃からサイトを保護し、読み込み時間を短縮し、さらにはWebサイトの可用性を高めることができます。

Sucuriは、RCE攻撃からサイトを保護するだけでなく、サイト上の既存の悪意のあるコードを削除して、DDoS攻撃を防ぐことができます。 Webホストによっては、ホスティングサービスにWAF保護が付属している場合もあります。

2.ソフトウェアが最新であることを確認します

すべてのWebサイトソフトウェアを最新の状態に保つことは、RCEを防ぐために重要です。 したがって、テーマ、プラグイン、およびコアWordPressソフトウェアの新しい更新について、サイトを一貫して監視することが重要です。

WordPress、プラグイン、テーマの背後にいる開発者は、セキュリティと機能を向上させるアップデートを定期的に公開しています。 したがって、サイトをできるだけ頻繁に更新することで、RCEハッカーが悪用する可能性のあるセキュリティリスクを効果的に最小限に抑えることができます。

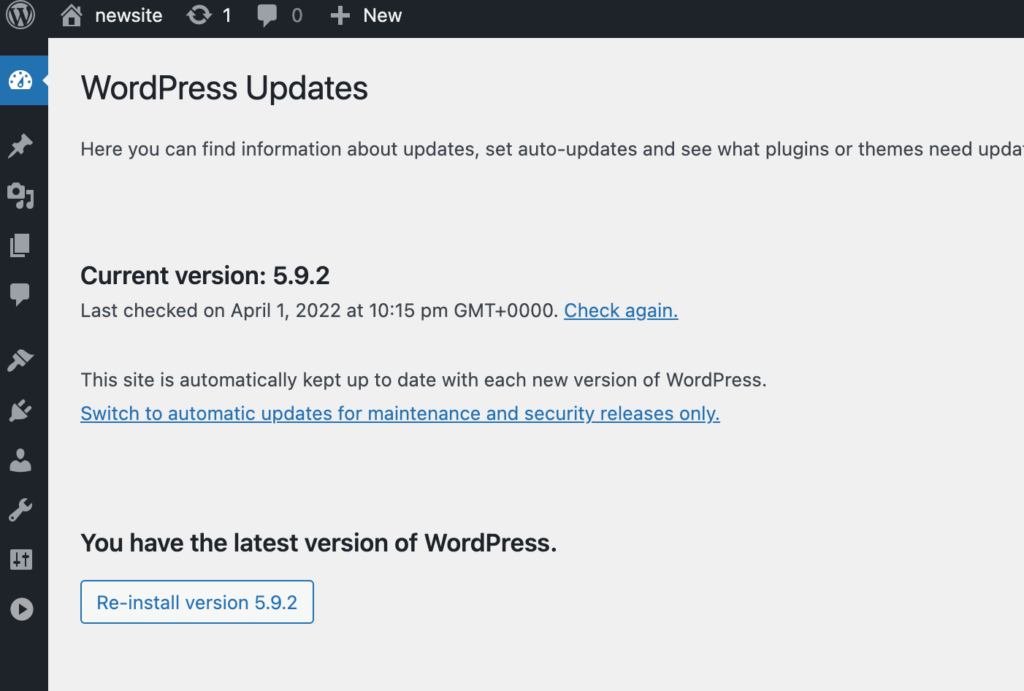

WordPressダッシュボードの[ダッシュボード]>[更新]に移動して、ソフトウェアを手動で更新します。 ここで、利用可能な更新を表示し、それらをクリックして有効にすることができます。

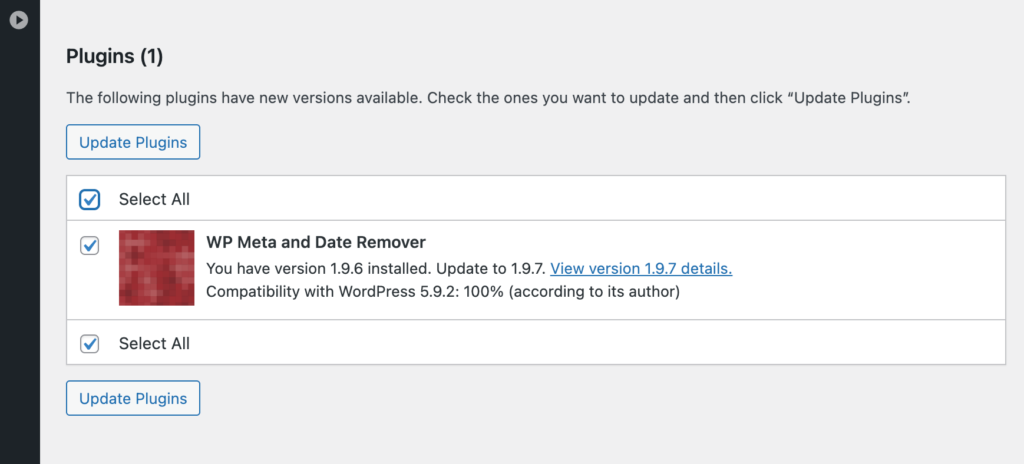

古いプラグインがある場合は、 [すべて選択]および[プラグインの更新]をクリックして、最新バージョンを取得します。

または、マネージドWordPressホスティングプロバイダーと提携することもできます。 この会社は、自動更新、Webサイトのセキュリティ、パフォーマンスの向上など、複数の舞台裏のタスクを処理します。 管理対象ホストを選択すると、RCE攻撃やその他のセキュリティ上の脅威からサイトを自動的に保護できます。

たとえば、WPエンジンは、洗練されたWAF、自動更新、毎日のバックアップ、およびコンテンツ配信ネットワーク(CDN)とSSL認証の両方へのアクセスを備えた信頼性の高いWebホストです。

WPエンジンホスティングプランは月額23ドルから始まります。 このパッケージは、1つのWebサイトと25,000の月間訪問者をサポートします。

3.バッファオーバーフロー保護を使用する

バッファは、異なる場所間で転送される間、メモリストレージゾーンにデータを保持します。 データの量がバッファの容量を超えると、オーバーフローが発生します。 これが発生すると、データ書き込みプログラムは他のメモリ位置の上書きを開始します。

バッファオーバーフローがあると、悪用者がソフトウェアのメモリを上書きできるようになる可能性があります。 悪意のあるコードを追加し、RCE攻撃を行う可能性があります。 したがって、RCEの脅威を防ぐには、バッファオーバーフローからサイトを保護することが重要です。

幸い、バッファオーバーフロー保護は通常、WordPressのほとんどのテーマコードライブラリに組み込まれています。 C / C ++などの言語にはバッファオーバーフロー保護がない場合がありますが、Javascript、PERL、およびC#にはあります。

したがって、サイトの開発時にバッファオーバーフローから保護するために、コーディングのベストプラクティスに従うこともお勧めします。

4.ユーザーアクセス許可を制限する

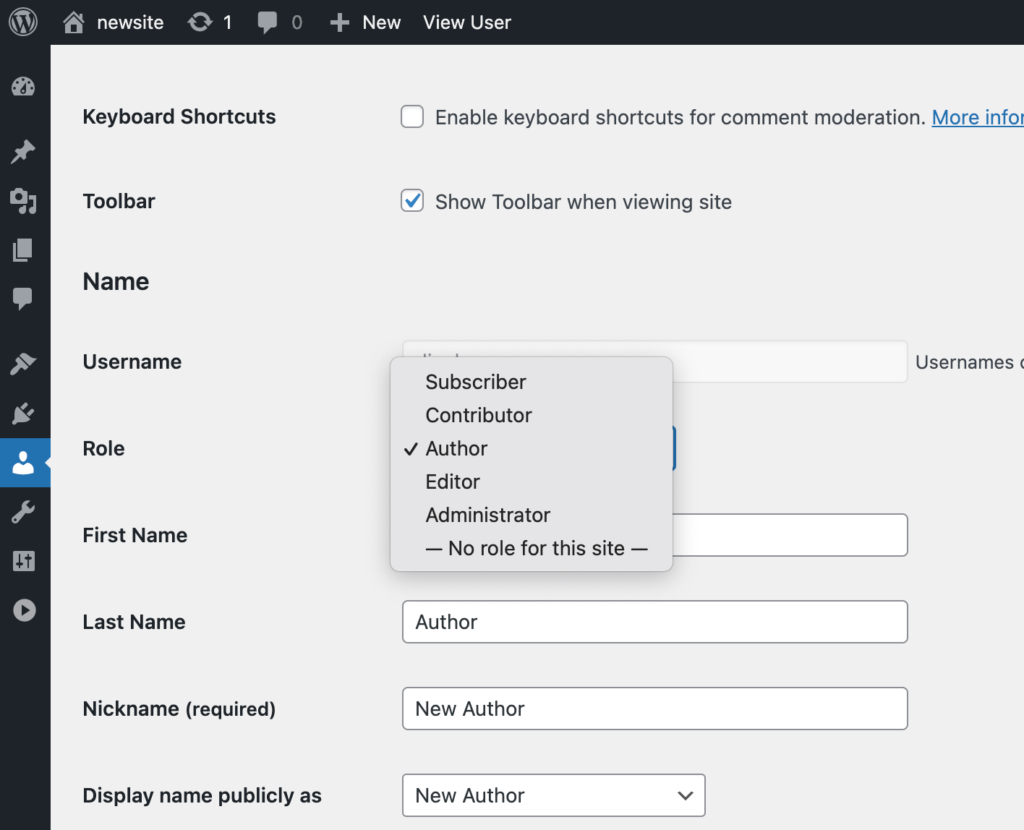

WordPressでは、ユーザーに複数の異なる権限を割り当てることができます。 たとえば、管理者、編集者、作成者、寄稿者、およびサブスクライバーがいます。 ユーザータイプごとに異なる権限があり、管理者のみがコードを直接編集できます。

各ユーザーが自分の仕事をするために必要なアクセスレベルのみを持っていることを保証することにより、ハッカーがユーザーの役割の1つに侵入した場合でも、サイトが完全に危険にさらされることはありません。

たとえば、ブログにフリーランスのライターがいる場合は、その役割に応じて、編集者、作成者、または寄稿者として割り当てることを検討してください。

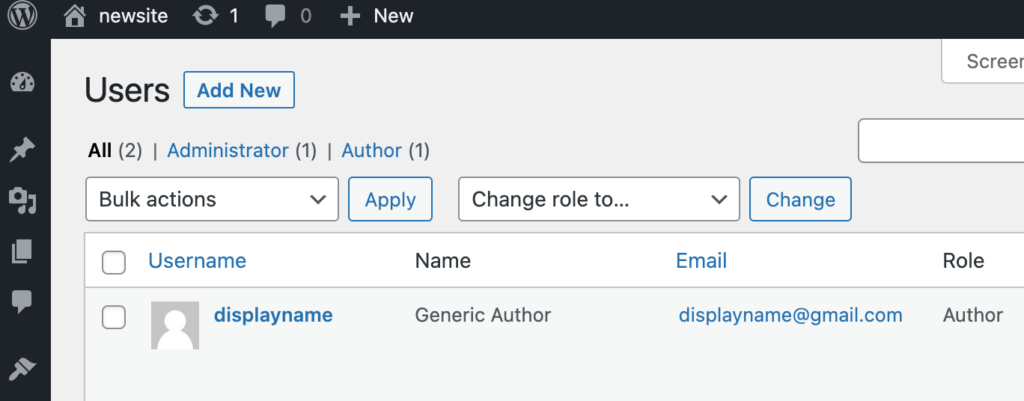

WordPressダッシュボードの[ユーザー]>[すべてのユーザー]に移動して、ユーザーの役割を編集します。 次に、変更するユーザーの下にある[編集]をクリックします。

次に、[役割]まで下にスクロールし、ドロップダウンメニューからユーザーに適切な役割を選択します。

原則として、サイトとそのコードへのフルアクセスを許可する場合を除いて、管理者の役割を誰にも与えないでください。

5.侵入検知ソフトウェアを使用する

侵入検知ソフトウェア(IDS)は、Webサイトのインバウンドおよびアウトバウンドのトラフィックをスキャンし、疑わしいアクティビティを検出した場合に通知します。 これらの通知により、RCE攻撃に対していつ、どのような対策を講じる必要があるかがわかります。

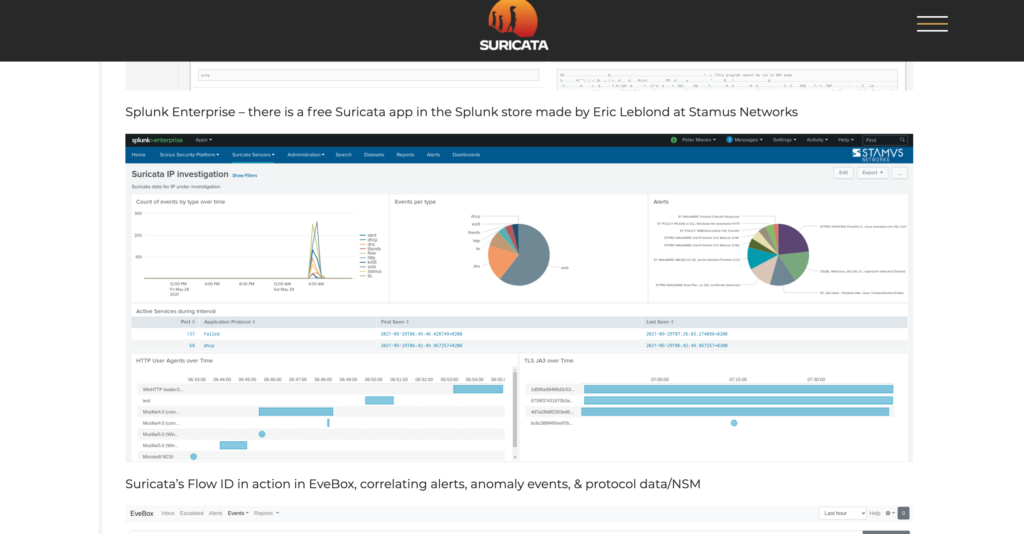

Suricataは、ネットワークが疑わしいリクエストを受信したときにアラートを出すことができる無料のオープンソースIDSツールの例です。

侵入検知に加えて、Suricataは次のようなサービスを提供します。

- TLS/SSLのロギングと分析

- HTTPロギング

- DNSロギング

Suricataはまた、分析、タイプごとのイベント、アラート、およびHTTPユーザーエージェントの完全なコントロールパネルをユーザーに提供します。

結論

セキュリティを最新の状態に保つことは、WordPressサイトの所有者として不可欠なタスクです。 ハッカーがあなたのサイトにアクセスして顧客データを盗むことができる場合、あなたはおそらく厳しい法的および財政的罰則に直面するでしょう。 ただし、簡単な予防策を講じることで、リモートコード実行(RCE)などの一般的なサイバー攻撃を阻止できます。

この投稿では、RCE攻撃からWebサイトを保護するための5つの方法について説明しました。

- Webアプリケーションファイアウォール(WAF)をインストールします。

- セキュリティリスクを軽減するために、Webサイトのソフトウェアが更新されていることを確認してください。

- Webサイトがバッファオーバーフローから保護されていることを確認してください。

- ユーザーのアクセス許可を制限します。

- 侵入検知ソフトウェア(IDS)を利用します。

リモートコード実行攻撃とそれらから保護する方法について、さらに質問がありますか? 以下のコメントセクションでお知らせください。