Web アプリケーションの保護: 戦略とベスト プラクティス

公開: 2024-06-24- Web アプリケーションの脅威を理解する

- Web アプリケーションを保護するためのベスト プラクティス

- 結論

インターネットが現代のビジネス運営において中心的な役割を果たしているため、Web サイト アプリケーションのセキュリティはより重要になっています。 サイバー脅威は進化し続けるため、組織はセキュリティ対策を優先する必要があります。

Web アプリケーションは機密データへのゲートウェイであるため、悪意のある人物の標的となります。 サイバーセキュリティ分野は変化し続けており、新たな攻撃ベクトルや脆弱性が出現しています。 セキュリティに対してプロアクティブかつ包括的なアプローチを採用することが非常に重要です。

さらに読むこともできます: 初心者のための WordPress セキュリティ ガイド 2024

Web アプリケーションの脅威を理解する

Web アプリケーションを保護するには、脅威の状況の性質を知ることが重要です。 脅威には、これらのアプリの整合性とセキュリティを損なう可能性のあるさまざまな種類の脆弱性が含まれます。

これらの脅威を認識することで、組織は適切なセキュリティ対策を実装し、リスクを軽減することができます。 Web アプリが直面する最も一般的な脅威は次のとおりです。

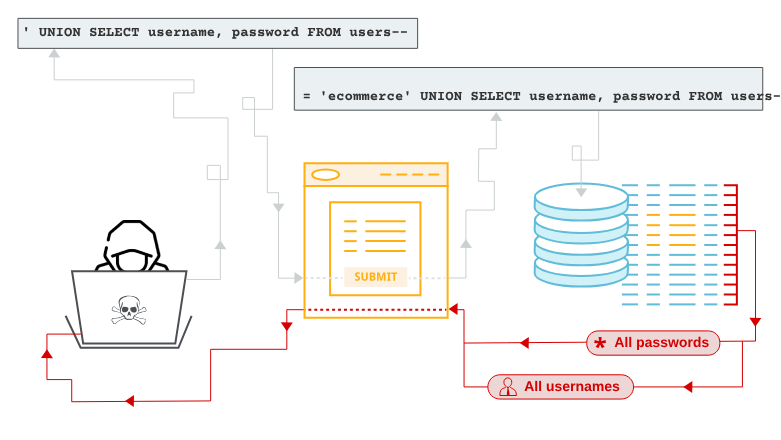

注射攻撃

これらは最も蔓延している危険な脅威です。 これらは、信頼できないリンクまたはデータがクエリまたはコマンドの一部として送信されたときに発生します。 SQL は、悪意のある SQL クエリを使用してデータベースを操作するときに発生する最も一般的なインジェクション攻撃です。 攻撃者は、クロスサイト スクリプティングやコマンド インジェクションを使用して、脆弱なアプリケーションを悪用することもできます。

認証とセッション管理の脆弱性

弱い認証や不十分なセッション管理も、Web アプリを脅威にさらします。 ここに存在する 3 つの主要な脆弱性は次のとおりです。

- 弱いパスワード:ハッカーは、単純なパスワードや再利用されたパスワードを簡単に追跡できます。 これにより、無制限の不正アクセスが許可されます。

- セッションハイジャック:悪意のある人は、セッション Cookie を盗んだり偽造したりして、正規のユーザーになりすますこともあります。

- 安全でないトークン生成:攻撃者は容易に予測可能なセッション トークンを侵害し、機密情報にアクセスできるようになります。

セキュリティの構成ミス

これは主に、セキュリティ設定が適切に構成されていない場合、またはデフォルトのままになっている場合に発生します。 Web アプリでユーザー名やパスワードなどのデフォルトの認証情報を使用すると、攻撃の標的になりやすくなります。 同様に、不要な機能を有効にすると、Web アプリケーションのセキュリティが侵害される可能性があります。 ハッカーは、必要に応じてデバッグ モデルなどの機能を悪用する可能性があります。

機密データの漏洩

これは、Web アプリケーションが個人情報、認証情報、クレジット カードの詳細などの機密情報を誤って公開した場合に発生します。 まれではありますが、安全でないデータ送信や不適切な保管が原因で発生する可能性があります。 HTTPS 構成なしでネットワーク経由でデータが送信されると、ハッカーがデータ送信を傍受する可能性があります。 同様に、これらの詳細を平文で保存したり、弱い暗号化方式を使用したりすると、侵害につながる可能性があります。

サードパーティコンポーネントのリスク

ほとんどの Web アプリケーションは、サードパーティのコンポーネント、特にライブラリとフレームワークに依存しています。 組織は、開発を迅速化し、機能を強化し、コストを削減することを好みます。 これらは有益ではありますが、適切に処理しないと重大なセキュリティ リスクを引き起こします。 一部のサードパーティ製コンポーネントには、悪意のある人物が悪用できる脆弱性が含まれています。 これらの問題は、コーディング エラーや古い依存関係が原因で発生することがよくあります。

それはさておき、ほとんどのサードパーティ コンポーネントは、オープンソース コミュニティまたは外部開発者によって保守されています。 定期的に更新されない可能性があり、Web アプリは基本的な脆弱性にさらされたままになります。

Web アプリケーションを保護するためのベスト プラクティス

1. 強力な認証メカニズムの採用

強力な認証メカニズムの導入は、Web アプリケーションのセキュリティを確保する鍵となります。 認証は、アプリケーション内の機密機能やデータにアクセスする前にユーザー ID を検証するのに役立ちます。 メカニズムが弱いと、不正アクセスやデータ侵害が発生する可能性があります。

企業はさまざまな方法で認証メカニズムを改善できます。 1 つ目は、パスワード ポリシーとハッシュです。 強力なパスワード ポリシーを実装すると、ブルート フォース攻撃やパスワード推測の試みを阻止できます。 パスワードは、大文字、小文字、特殊文字、数字を組み合わせた複雑なものにする必要があります。 また、保存する前にハッシュする必要があります。

2 番目の認証メカニズムはセッション管理です。 これにより、認証済みユーザー アカウントへのハイジャックや不正アクセスが防止されます。 これには基本的にセッション タイムアウトが含まれ、アクティブなセッションは一定期間非アクティブになった後に自動的に期限切れになります。

多要素認証の採用は 3 番目で最も効果的な認証手段です。 この追加のセキュリティ層では、ユーザーはアカウントにアクセスする前に複数の検証オプションを満たす必要があります。 これは、パスワードと生体認証の組み合わせである場合があります。 これらのオプションにより、不正アクセスのリスクが軽減されます。

2. ソフトウェアとライブラリを常に最新の状態に保つ

組織は、Web サイト アプリケーションのセキュリティと整合性を維持するために、ソフトウェアとライブラリを常に最新の状態に保つ必要があります。 技術の進歩により、ソフトウェア ベンダーやオープンソース コミュニティは、既知の脆弱性を持つ悪意のあるコードに対する新しいアップデートやパッチをリリースします。 ソフトウェア コンポーネントを時間どおりに更新しないと、Web アプリケーションが悪用されやすくなります。

組織は、ソフトウェア更新メカニズムを自動化することから始める必要があります。 自動更新を実装すると、パッチとセキュリティ更新プログラムを適用するプロセスが合理化されます。 組織は、パッケージ マネージャーなどのツールを使用して、利用可能な更新の検出、ダウンロード、インストールを自動化する必要があります。 これにより、IT チームの負担が軽減されます。

組織は、アプリケーション スタックをタイムリーに更新できるように、堅牢なパッチ管理プロセスを確立する必要があります。 これには、アプリケーション フレームワーク、Web サーバー、サードパーティ ライブラリが含まれます。 また、ベンダー アドバイザリや脆弱性データベースを定期的に監視して、自社の技術スタックに適した最新のパッチやアップデートの情報を常に入手する必要があります。

定期的な脆弱性スキャンと評価を実施することも重要です。 これは、企業がアプリケーション スタック内の古いコンポーネントや脆弱なコンポーネントを特定するのに役立ちます。 幸いなことに、静的コード分析ツールなどの自動スキャン ツールは、ソフトウェア ライブラリに存在する脆弱性の検出に役立ちます。

同様に、アプリケーションにアップデートを統合する前に、制御された環境でテストする必要があります。 これにより、組織は Web アプリケーションを完全に展開する前に、Web アプリケーションのパフォーマンスと機能に対するこれらの更新の影響を評価できるようになります。 テストは、更新によってもたらされる予期せぬ結果のリスクを軽減するのに役立ちます。

最後に、慎重にテストを行ったとしても、ソフトウェアの更新により予期しない問題が発生する場合があります。 組織はロールバック手順と緊急時対応計画を確立する必要があります。 これにより、更新の失敗や予期しない動作が発生した場合に、初期の安定した状態に戻すことができます。 ロールバック手順を実行すると、予期せぬ緊急事態が発生した場合のダウンタイムが最小限に抑えられます。

3. 定期的な評価と侵入テストの実施

定期的な評価は、Web アプリケーションの脆弱性を特定して対処するための積極的なアプローチです。 これらの評価は、Web アプリケーションのセキュリティ状態を評価するのに役立ちます。 侵入テストには、アプリに対する現実世界の攻撃をシミュレートすることが含まれます。

倫理的ハッカーはさまざまな手法を使用して、攻撃者が使用する可能性のあるエントリ ポイントを特定します。 さまざまな攻撃シナリオをシミュレーションすることで、組織は一般的なセキュリティ体制を把握し、特定された脆弱性の修復に優先順位を付けることができます。 このような評価を実施することの重要性には次のようなものがあります。

- 脆弱性の特定: これらの評価は通常、アプリの潜在的な脆弱性を特定することから始まります。 自動スキャン ツールと手動コード レビューを組み合わせて使用することもできます。 自動スキャナーはインジェクションの欠陥などの一般的な脆弱性を検出しますが、手動のコードレビューは経験豊富な専門家によって行われます。

- リスクの優先順位付け: すべての脅威が同じレベルのリスクを持つわけではありません。 セキュリティ評価は、リスクの優先順位付けに役立ちます。 組織は、システムの完全性に対する最大の脅威となる脆弱性を特定し、その軽減に重点を置くことができます。

- レポートと修復: 組織は、セキュリティ評価後に詳細なレポートを作成する必要があります。 レポートでは、特定された脆弱性(存在する場合)、重大度レベル、および効果的な修復手順を強調する必要があります。

Web アプリのセキュリティは継続的なプロセスである必要があることに注意してください。 組織は定期的にシステムを評価し、テストする必要があります。 これにより、継続的に進化する脅威や脆弱性に確実に適応できます。 セキュリティ評価を含む継続的改善の文化を確立することが賢明です。 これは、組織のセキュリティ体制の維持および強化に役立ちます。 セキュリティ侵害のリスクを最小限に抑えたり、新たな脅威に対してより適切に備えることができます。

4. セキュリティヘッダーとコンテンツセキュリティポリシーを実装する

セキュリティ ヘッダーとコンテンツ セキュリティ ポリシーは、Web アプリケーションにとって信頼できるセキュリティ対策です。 これらのオプションは、一般的な脆弱性に対する追加の防御を提供します。 まず、セキュリティ ヘッダーは本質的に、特定の状況での動作方法をブラウザーに指示するために Web アプリケーションによって使用される HTTP 応答ヘッダーです。

これにより、データ送信とコンテンツ処理に関するルールが強制され、さまざまな形式の攻撃を軽減できます。 たとえば、HTTP は、ブラウザが HTTPS 経由でのみ Web サイトと対話することを保証します。 これにより、Cookie ハイジャックやダウングレード攻撃が防止されます。

同様に、コンテンツ セキュリティ ポリシーは、さまざまな攻撃を防ぐ強固なセキュリティ戦略です。 ブラウザーによるロードと実行が許可されるコンテンツ ソースを指定します。 これにより、クロスサイト スクリプティングやデータ インジェクションなどの攻撃が軽減されます。

5. 入力データのサニタイズと検証

入力データのサニタイズと検証は、インジェクション攻撃やその他の形式の脅威から Web アプリを保護するのにも役立ちます。 入力を検証すると、システムに入力されたデータが期待される形式に準拠していることが保証されます。 一方、サニタイズは危険な入力を除去して脅威を無力化します。 この二重のアプローチを維持することは、データの整合性を維持するのに役立ちます。 入力データのサニタイズと検証の利点とベスト プラクティスには、次のようなものがあります。

- インジェクション攻撃の防止:入力フィールドを介して悪意のあるリンクやデータを送信することで、SQL の脆弱性を悪用するなどのインジェクション攻撃を防ぎます。 適切な検証により、攻撃者が有害なコードを挿入することを防ぎます。 これにより、入力データに疑わしい文字が含まれていないことが保証されます。

- データの整合性の維持:検証により、入力データが予期された形式と範囲に準拠していることも確認されます。 これはデータの整合性を維持するために不可欠であり、アプリケーションの異常な動作を防ぎます。

- セキュリティとユーザー エクスペリエンスの強化:検証とサニタイズにより、正しくフォーマットされたデータのみが Web アプリケーションで処理されるようになり、セキュリティが向上します。

組織は、入力の検証とサニタイズに関するさまざまなベスト プラクティスを遵守する必要があります。 たとえば、組織は各分野の制約を明確に定義する必要があります。 これらは、許可される文字、形式、およびタイプです。 これらの制約をクライアント側とサーバー側で強制すると、有効なデータのみが入力されるようになります。

結論

Web アプリケーションを保護するには、プロアクティブなアプローチと、変化する脅威の状況を徹底的に理解する必要があります。 入力検証や信頼性の高い認証メカニズムなどの堅牢なサイバーセキュリティ対策を実装すると、これらのリスクを大幅に軽減できます。 さらに、現在の相互接続されたデジタル エコシステムにおいて Web アプリの整合性を維持するには、新たな脅威に関する情報と最新情報を常に入手することが重要です。

Codeless の共同創設者の 1 人として、私は WordPress と Web アプリケーションの開発に関する専門知識と、ホスティングとサーバーを効果的に管理した実績をもたらします。 知識の獲得に対する情熱と、新しいテクノロジーの構築とテストに対する熱意が、私を常に革新し、改善する原動力となっています。

専門知識:

ウェブ開発、

ウェブデザイン、

Linux システム管理、

SEO

経験:

Specular、Tower、Folie などの最も人気のある WordPress テーマの開発と設計による、Web 開発における 15 年の経験。

教育:

私は工学物理学の学位を取得し、材料科学とオプトエレクトロニクスの修士号を取得しています。

ツイッター、リンクトイン