ソーシャル エンジニアリング攻撃: ユーザーを教育し、WordPress のセキュリティを確保する方法

公開: 2023-10-26ソーシャル エンジニアリング攻撃は、典型的な技術的なハッキングではありません。 個人を操作して機密情報を漏らしたり、セキュリティを侵害する行為を実行したりすることが含まれます。 WordPress ユーザーまたは管理者として、Web サイトの完全性を保護するには、これらの脅威を理解し、防御することが重要です。

このブログ投稿では、ソーシャル エンジニアリング攻撃の世界を探り、ソーシャル エンジニアリング攻撃が何であるか、どのように機能するか、そして最も重要なことに、 WordPress のセキュリティを確保するために自分自身とユーザーを教育する方法を明らかにします。

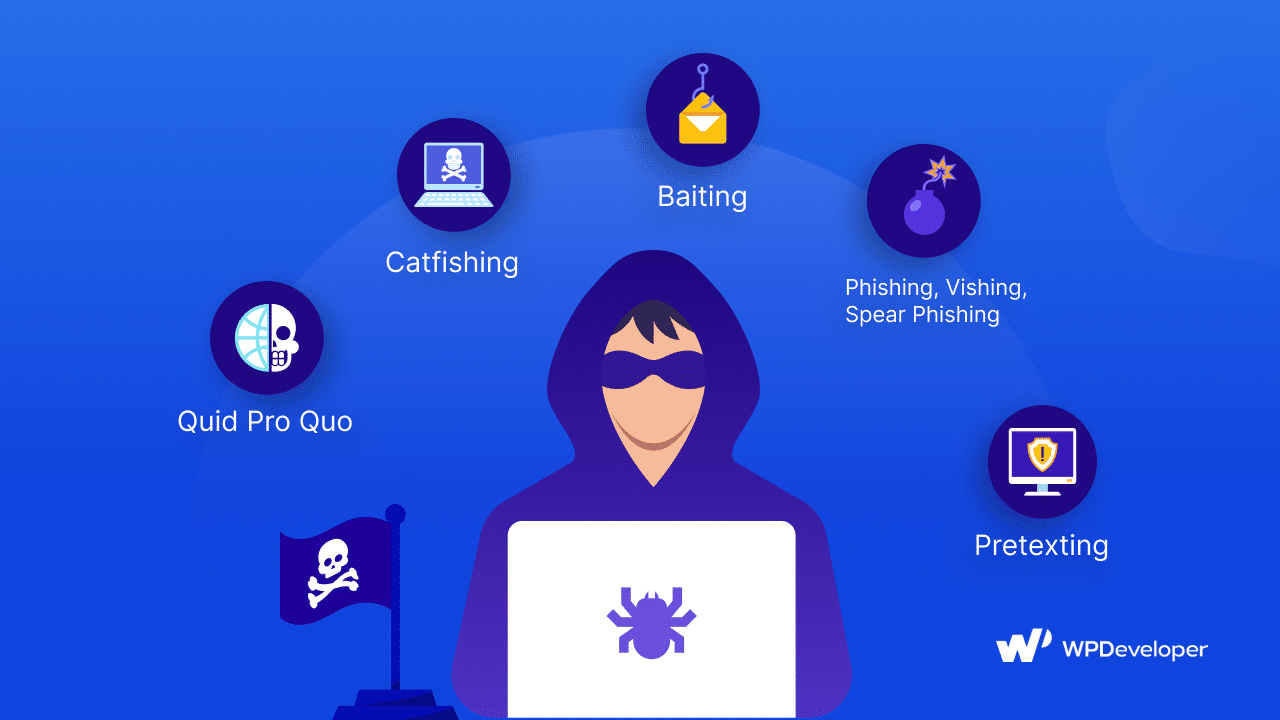

ソーシャル エンジニアリング攻撃: 種類、手法、およびその強力な脅威

ソーシャル エンジニアリング攻撃にはさまざまな形式があり、それぞれが技術的な脆弱性ではなく人間の心理を悪用するように設計されています。 このセクションでは、さまざまな種類のソーシャル エンジニアリング攻撃を詳しく掘り下げ、それらがどのように機能するかを調査し、WordPress Web サイトとオンライン プラットフォームのセキュリティにもたらす重大な危険性を評価します。

フィッシング攻撃: 欺瞞の技術

仕組み: フィッシング攻撃には、正当に見える詐欺メール、メッセージ、または Web サイトが使用され、個人をだましてユーザー名、パスワード、クレジット カードの詳細などの機密情報を漏洩させます。

危険レベル:フィッシング攻撃は、最も一般的で危険なソーシャル エンジニアリング戦術の 1 つです。 フィッシング攻撃が成功すると、WordPress 管理パネルへの不正アクセスやユーザー アカウントの侵害につながる可能性があります。

プリテキシング: 精緻な偽のシナリオの作成

仕組み: プリテキシングには、個人情報や機密情報を漏らすように個人を操作するための、捏造されたシナリオや口実を作成することが含まれます。 攻撃者は多くの場合、顧客サービス担当者などの信頼できる組織を装います。

危険レベル:プレテキスティングはデータ侵害や個人情報の盗難につながる可能性があり、WordPress ユーザーとその Web サイトに重大な損害を与える可能性があります。

おとり攻撃: 武器としての誘惑

仕組み: おとり攻撃は、マルウェアを潜ませるフリー ソフトウェアなどの魅力的なダウンロードやコンテンツを提供します。 ユーザーは餌に誘惑されると、無意識のうちに悪意のあるファイルをダウンロードしてしまいます。

危険レベル: おとり攻撃は、Web サイトにマルウェアを導入し、サイトの訪問者に損害を与え、Web サイトの改ざんやデータ侵害につながる可能性があります。

見返り攻撃: 偽りの約束

仕組み: 見返り攻撃では、サイバー犯罪者は機密情報と引き換えにサービスや利益を約束します。 アクセス資格情報と引き換えに、テクニカル サポートなどの問題の解決を申し出る場合があります。

危険レベル: これらの攻撃により、Web サイトへの不正アクセスが発生し、攻撃者がコンテンツを操作したり、データを盗んだり、その他のセキュリティ上の問題を引き起こしたりする可能性があります。

共連れ攻撃: 溶け込む技術

仕組み: 共連れ攻撃には、許可された人物を物理的に尾行して制限エリアに入ること、またはデジタル領域では個人を説得して、制限された情報やエリアへのアクセスを提供することが含まれます。

危険レベル: WordPress ホスティング環境がテールゲーティングによって侵害された場合、不正アクセス、データ損失、または Web サイトの改ざんにつながる可能性があります。

ソーシャル エンジニアリング攻撃のさまざまな種類と手法を理解することは、WordPress ウェブサイトをソーシャル エンジニアリング攻撃から守るための第一歩です。

ソーシャルキャットフィッシングからWordPressのセキュリティを強化

オンライン プレゼンスを強化し、ソーシャル エンジニアリング攻撃の絶え間なく迫り来る危険から貴重なコンテンツを保護するには、ユーザーを教育することが重要です。

認識を高める

ユーザー トレーニング:定期的なトレーニング セッションを実施して、ユーザーにさまざまなソーシャル エンジニアリング戦術を認識してもらいます。 これらの攻撃がどのように機能するかを説明し、実際の例を共有して潜在的なリスクを浮き彫りにします。

セキュリティ ポリシー: Web サイトの包括的なセキュリティ ポリシーを作成し、ユーザー向けのベスト プラクティスの概要を示します。 ユーザーが必要なときにいつでも参照できるように、簡単にアクセスできるようにします。

フィッシングシミュレーション

模擬攻撃:ユーザーに対して模擬フィッシング攻撃を実行することを検討してください。 これらの制御された演習は、実際のフィッシングの試みを模倣し、ユーザーが不審な電子メールやメッセージを認識して報告できるようにします。

フィードバックと学習:疑似フィッシングの試みに引っかかったユーザーに即座にフィードバックを提供します。 これを教育の機会として利用して、現実の脅威に対する認識と対応を強化します。

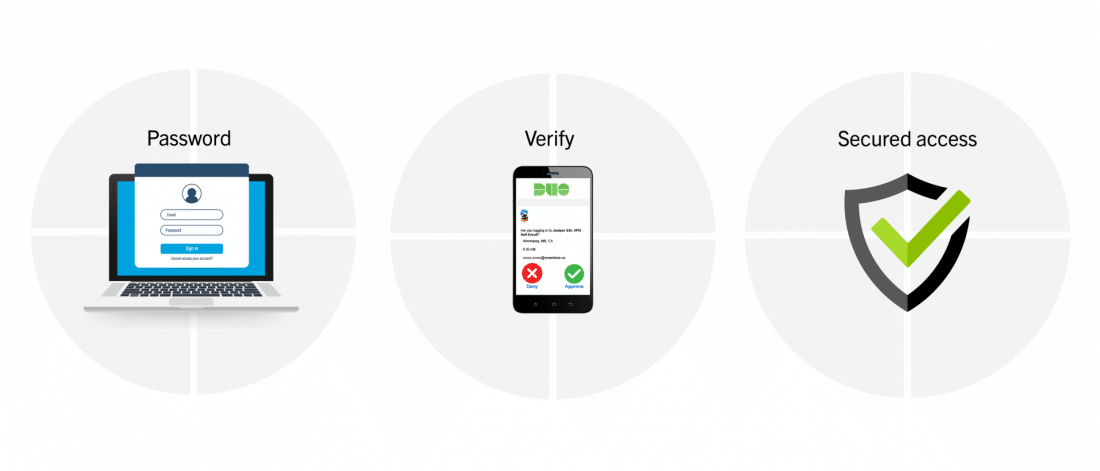

多要素認証 (MFA)

MFA の実装:ユーザーに多要素認証またはIP のブロックを有効にするよう奨励または要求します。 MFA によりセキュリティ層が追加され、攻撃者による不正アクセスが大幅に困難になります。

ユーザーフレンドリーなオプション:スマートフォン アプリ、テキスト メッセージ、生体認証などのユーザーフレンドリーな MFA オプションを提供して、ユーザーにとって便利になります。

出典: マニトバ大学

定期的なアップデートとパッチ適用

システムのメンテナンス:システムとブラウザを最新の状態に保つことの重要性を強調します。 ソーシャル エンジニアリング攻撃の多くは、古いソフトウェアの脆弱性を悪用します。

WordPress の更新: WordPress コア、テーマ、プラグインが定期的に更新されて、セキュリティの脆弱性にパッチが当てられるようにしてください。

電子メールとコミュニケーションにおける警戒

検証:アクションを実行する前に、電子メールとメッセージの信頼性を検証するようにユーザーに指示します。 特にリクエストが疑わしいと思われる場合は、送信者の身元を確認してください。

不審なアクティビティを報告する: 奇妙なメール、奇妙なポップアップ、予期しないシステム動作など、異常または不審なアクティビティを報告するようユーザーに奨励します。

パスワード管理

強力なパスワード:強力で固有のパスワードの使用を促進します。 ログイン認証情報を簡素化して安全にするために、パスワード マネージャーの導入を奨励します。

パスワードの変更:パスワードを定期的に変更し、複数のアカウント間でのパスワードの再利用を避けることの重要性を強調します。

アクセス制御

最小特権:最小特権の原則を実装し、ユーザーが自分の役割または責任に必要なアクセス権と権限のみを持つようにします。

ユーザー権限:ユーザー権限を定期的に確認して調整し、不正アクセスのリスクを最小限に抑えます。

インシデント対応計画

対応トレーニング:セキュリティ インシデントが発生した場合に取るべき手順についてユーザーを教育します。 攻撃を報告し、対応し、回復する方法を彼らが理解できるようにします。

テスト:インシデント対応計画を定期的にテストして、全員が自分の役割と責任を認識していることを確認します。

社会的攻撃を警戒する文化を育む

意識を高め、シミュレーションを実施し、多要素認証を実装することで、ユーザーがソーシャル エンジニアの狡猾な戦術を認識して阻止できるようになります。 定期的なアップデート、強力なパスワード管理、綿密に構築されたインシデント対応計画により、防御がさらに強化されます。 これらの対策を組み合わせることで、WordPress Web サイトが直面する容赦ない脅威から保護する堅牢なセキュリティ文化が構築されます。

WordPress などに関する最新情報、ブログ、チュートリアルについては、必ずブログ ページにアクセスしてください。また、フレンドリーなFacebook コミュニティに参加して、すべての WordPress エキスパートと交流を深めましょう。