コマンドインジェクションとは何ですか?

公開: 2023-05-17Web のユビキタスなクライアント/サーバー アーキテクチャはハッカーに広大な攻撃対象領域を提供し、Web サイトとサーバーの両方が悪意のある悪用に対して脆弱なままになります。 Web サイトがオペレーティング システムに直接コマンドを入力してホストの環境と通信するように構成されている場合、セキュリティ リスクが大幅に増加します。

特定の機能を強化するには、Web サイトがサーバーのシェル環境と対話し、シェル コマンドまたは外部スクリプトを呼び出す必要がある場合があります。 安全に実装されていない場合、攻撃者が巧妙に作成したリクエストをオペレーティング システムに送信することで通信変数を操作し、サーバーに大損害を与える可能性があります。 このタイプのインジェクション攻撃は、一般にコマンド インジェクションとして知られています。

コマンド インジェクションは、ハッカーがツールキットに組み込んでいるサイバー攻撃の中で最も壊滅的なタイプの 1 つです。 ホストのオペレーティング システムと対話できる機能は、標的となる Web サイトの範囲をはるかに超えた悪用の可能性を秘めています。 コマンド インジェクションは非常に強力であるため、ハッカーがサーバー全体を消去し、被害者がインフラストラクチャ全体を最初から再構築することになる場合もあります。

コマンド インジェクションに関するこの包括的なガイドでは、攻撃者が Web サイトとサーバー環境を分離する防御を回避する方法と、この種のサイバー攻撃の犠牲になるリスクを最小限に抑える方法を学びます。

コマンド インジェクションの狡猾な世界を詳しく調べる前に、オペレーティング システムのシェルがどのように動作するかを確認し、Web アプリケーションがシェルと対話する方法を見てみましょう。 これは、悪意のあるリクエストをサーバーの環境に配信するためにどの手段が使用されているかを理解するのに役立ちます。

オペレーティング システム シェルとは何ですか?

オペレーティング システム シェルは、オペレーティング システムと対話するためのインターフェイスをユーザーに提供する特別な種類のプログラムです。 エンド ユーザーとサーバーのオペレーティング システムの間の仲介者として機能するシェルは、コマンド ライン インターフェイスを介して提供されたコマンドを解釈し、ユーザーの環境のコンテキストでコマンドが確実に実行されるようにします。

シェルを使用すると、ユーザーとアプリケーションは、事前定義された多数のコマンドを使用してオペレーティング システムに指示を送信できます。 これには、シェル自体の一部である内部シェル コマンド、実行可能ファイルとしてサーバーにインストールされる外部コマンド、およびシステム管理者によって設定された特定のエイリアスが含まれます。

オペレーティング システム シェルは、ファイルやディレクトリの管理、ソフトウェア サービスのインストールと構成、Web サイトや Web アプリケーションのセットアップなど、さまざまなタスクを実行するために一般的に使用されます。 多くの場合、Web サイトではファイルを操作したり、他のタスクを実行したりするためにシェル コマンドを呼び出す必要があります。

Web サイトはサーバーのオペレーティング システムとどのようにやり取りしますか?

Web サイトと Web アプリケーション、より具体的には、Web サイトと Web アプリケーションが提供する機能は、独自の包含された環境で実行されます。 この環境は、サーバーのオペレーティング システムの重要な領域から完全に分離されています。 また、ディレクトリ トラバーサルなどの特定の悪意のある手法により、攻撃者はブラウザを介して被害者のサーバーの制限されている領域にアクセスできますが、そのような行為を禁止する防御層がいくつかあります。

通常、すべてのコードは Web サイトのドキュメント ルート (Web サイト ファイル専用のサーバー上の特別なディレクトリ) 内に限定されます。 これとファイル権限の保護メカニズムを組み合わせることで、Web サイトの操作の範囲が Web サイトのルート ディレクトリに限定され、システムの他の領域に影響を与えることがなくなります。

Web サイトの機能も、サーバーのオペレーティング システムのコマンドによって提供される機能ではなく、使用中のプログラミング言語によって提供される機能に限定されます。 サーバー環境と対話するには、Web サイトは、Web サイトに含まれる環境とオペレーティング システムの間のブリッジとして機能する特定の機能を使用する必要があります。 この目的にはsystem()とexec()関数が一般的に使用されます。

system()やexec()などのフィクションを使用すると、Web サイトはシェル コマンドまたは外部スクリプトを実行してサーバーのシェルと通信できます。 ただし、これらの機能が適切に保護されていない場合、深刻なセキュリティ リスクが発生し、Web サイトと基盤となるシステムがコマンド インジェクションに対して脆弱になる可能性があります。

コマンドインジェクションとは何ですか?

コマンド インジェクションを使用すると、攻撃者は HTTP リクエストを通じて脆弱な Web サイトにシェル コマンドを挿入し、サーバーのオペレーティング システム上で任意のコードを実行できます。 Web サイトが特定の機能を有効にするためにシェル コマンドに依存しており、入力の検証やサニタイズを行わずにユーザーが指定したデータを命令の一部としてオペレーティング システムに渡す場合、攻撃が可能になります。

コマンド インジェクション攻撃は、悪意のある攻撃者が追加のコマンドをシェルに挿入して、悪意のあるコードを正当なリクエストの一部として偽装できる場合に発生します。 これにより、攻撃者は機密情報にアクセスして変更したり、マルウェアをインストールしたり、サーバーに対してその他の有害な操作を実行したりすることが可能になります。

コマンドインジェクションはどのように機能するのでしょうか?

コマンド インジェクションを実行するために、攻撃者は「 ;などの特殊文字を使用します。 ”、” | 」および「 && 」を使用して、リクエストのパラメータに悪意のあるコマンドを追加します。 文字列がサーバーに渡されると、それらの特殊文字はシステムのシェルによって解釈され、提供された命令が一連の個別のリクエストに変換されます。 このようにして、ハッカーの悪意のあるリクエストは、脆弱な Web サイトによって実行のために渡されたメインタスクとは一見無関係に見える、分離された命令として実行されます。

さらに、ハッカーは、スクリプトで使用される正規のシェル コマンドを、元のコマンドと同じ名前のファイルとしてサーバーに保存されている悪意のあるコードに置き換える可能性があります。 通常、シェル環境は$PATH変数を定義します。この変数は、シェルが検索する外部コマンドのソースのリストを指定するために使用されます。攻撃者はこの変数を変更することで、悪意のあるプログラムをサーバー上で強制的に実行できます。

コマンドインジェクションの例

コマンド インジェクション攻撃を実行するために、ハッカーはサーバーのシェルに命令を渡すために使用される関数の実装におけるセキュリティ上の欠陥をターゲットにします。 この機能は、ファイルの作成や削除などに必要になる場合があります。

たとえば、Web サイトでユーザーが画像をアップロードし、別の形式に変換できると想像してみましょう。 プログラムはアップロードされた画像を保存して変換し、元の画像を削除します。

プログラムが、後で削除するイメージの名前を決定するために、サニタイズされていないユーザー入力に依存している場合、問題が発生します。 ハッカーは、ファイル名を含むテキスト文字列に別のシェル コマンドを簡単に追加でき、そのコマンドがオペレーティング システムによって実行され、コマンド インジェクション攻撃が成功します。

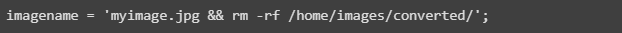

以下の例では、 imagename削除するイメージの名前であり、ハッカーは「 && 」を使用して追加のコマンドを追加することができ、これにより文字列が 2 つの部分に分割されます。 最初の部分は実際のファイル名を表しており、何の疑いも生じないため、シェルは命令の 2 番目の部分も実行します。

「 rm -rf /home/images/converted 」命令は、シェルがリクエストを受け入れたシステム ユーザーがこの操作に対する十分な権限を持っている場合、プログラムによって以前に保存されたすべての変換済みイメージを削除する可能性があります。 このため、ファイル アクセス許可はサーバー側の最も重要なセキュリティ メカニズムの 1 つであり、正しく構成されていれば、コマンド インジェクションやその他の種類のサイバー攻撃に対する防御層を提供できます。

もちろん、これは過度に単純化された例であり、そのような脆弱なプログラムがどの Web サイトにも存在する可能性は低いです。 ただし、その背後にあるロジックは最新のコマンド インジェクション攻撃にも当てはまります。 必要なのは、システム シェルにコマンドを渡すことに依存する関数の弱い実装を見つけることだけです。

コマンドインジェクションとコードインジェクション: 違いは何ですか?

コマンド インジェクションは、別の危険な種類のアプリケーション レベルの攻撃であるコード インジェクションと混同されることがよくあります。 どちらも同じ攻撃グループに属しますが、両者の間にはいくつかの大きな違いがあります。

コード インジェクションとは、ハッカーが通常不十分な入力検証や他の種類の脆弱性を悪用して、悪意のあるコードを Web サイトまたは Web アプリケーションに挿入できる、あらゆる種類のアプリケーション レベルの攻撃を指す一般用語です。 コード インジェクションは、クロスサイト スクリプティング (XSS)、ファイル インクルード攻撃、SQL インジェクションなどを含むインジェクション攻撃のグループ全体です。

コマンド インジェクションは、コード インジェクションの高度な形式です。 攻撃者は、コード インタプリタに対して有害なアクションを実行して被害者の Web サイトの機能を悪用するのではなく、サーバーのオペレーティング システムをターゲットにし、システムのシェルに対して意図しないアクションを実行します。 コマンド インジェクション攻撃により、ハッカーは被害者の Web サイトに閉じ込められた環境から侵入することができ、被害の範囲が大幅に拡大します。

コマンド インジェクションには破壊的な潜在力があるため、インジェクション スタイルの攻撃の中で最も危険なタイプになります。 このため、ハッカーがコマンド インジェクションの脆弱性を悪用して重要なビジネス資産に大損害を与える前に、Web サイト上のコマンド インジェクションの脆弱性を検出して軽減する方法を知ることが重要です。

コマンドインジェクションの脆弱性を検出するにはどうすればよいですか?

WordPress コアは、コマンド インジェクションやその他の種類のインジェクション攻撃から Web サイトを効果的に保護する堅牢なセキュリティ フレームワークを維持します。 ただし、Web サイト構築プラットフォームが提供する広範なカスタマイズ オプションにより、WordPress Web サイトにこれらの脆弱性が存在する余地が残されています。 評判の良い WordPress プラグインやテーマにもセキュリティ上の欠陥が含まれている可能性があり、Web サイトを膨大な数の悪意のある攻撃にさらす可能性があります。

iThemes は、毎週の WordPress 脆弱性レポートを提供します。これにより、コードやコマンド インジェクションの脆弱性を含む、WordPress プラグインやテーマで新たに明らかになったセキュリティ上の欠陥を迅速に特定し、パッチを適用することができます。 最新の脆弱性レポートを参照して、WordPress Web サイトで使用しているプラグインやテーマにセキュリティ上の弱点が最近発見されたかどうかを確認し、セキュリティ パッチがリリースされているかどうかを確認するだけです。

iThemes Security Pro は脆弱性管理を合理化および自動化し、手作業の必要性を排除します。 iThemes Security Pro は、包括的な脆弱性スキャン機能を備えており、WordPress Web サイトで発見されたセキュリティ上の欠陥を積極的に特定して警告し、パッチが利用可能になるたびにセキュリティ更新を自動的にインストールします。

コマンドインジェクションからWordPressサイトを守るには?

脆弱なプラグインとテーマは、ハッカーが WordPress Web サイトへの不正アクセスを取得して機密情報を盗み、マルウェアをインストールし、ネットワーク攻撃を開始するために使用する主な攻撃ベクトルの 1 つとなります。 安全なコーディング慣行に従うのはプラグインとテーマの開発者の責任ですが、WordPress Web サイト所有者は、コードおよびコマンド インジェクション攻撃の被害者になるリスクを軽減するためにセキュリティ対策を実装する必要があります。 すべてのセキュリティ リスクを効果的に管理するには、WordPress セキュリティに対する多面的なアプローチが必要です。

定期的なソフトウェア更新の実行

潜在的なサイバー攻撃を防ぐには、WordPress Web サイトが定期的に更新されていることを確認することが重要です。 タイムリーなソフトウェア更新により、新しいセキュリティ パッチがリリースされるとすぐに Web サイトにインストールされます。 迅速な脆弱性パッチ適用により、攻撃者が WordPress Web サイトのセキュリティ上の弱点を特定して悪用する余地がなくなります。

iThemes Security Pro を使用すると、WordPress コア、プラグイン、テーマなどのソフトウェアの新しいバージョンが WordPress コミュニティで利用可能になると、自動的にインストールされます。 バージョン管理機能と高度な脆弱性スキャンにより、すべての更新が追跡され、Web サイトが最新のセキュリティ修正で最新の状態に保たれるため、コマンド インジェクション攻撃が成功するリスクが排除されます。

複数の WordPress サイトを管理している場合、iThemes Sync Pro は、ワンクリック更新、高度な稼働時間監視、すべての Web サイトにわたるリモート Web サイトのバックアップをすべて 1 つのダッシュボードから行うための包括的なソリューションを提供します。

安全なファイル権限を構成する

安全なファイル権限は、WordPress Web サイトをさまざまなインジェクション攻撃から保護するために不可欠なコンポーネントです。 コマンド インジェクションおよびコード インジェクション攻撃には、ハッカーが Web サイトのコードの脆弱性を悪用して悪意のあるコードを実行することが含まれます。多くの場合、安全でないファイル アクセス許可が原因で発生する可能性があります。

最小特権の原則が強制されていない場合、攻撃者は、昇格された特権で実行されるスクリプトなど、アクセスできないはずのデータにアクセスできる可能性があります。 安全なファイル アクセス許可は、コマンド インジェクション攻撃に対する追加の防御層として機能し、発見された脆弱性を悪用する攻撃者の取り組みを無効にします。

ただし、ファイル アクセス許可を安全に構成する方法は、Web サイトが実行されるホスティング環境に大きく依存するため、必ずしも明確ではありません。そのため、iThemes Security Pro は、適切なアクセス許可が設定されていることを確認するための高度なファイル アクセス許可チェックを提供します。

Web アプリケーション ファイアウォールをインストールする

ファイアウォールは、コード インジェクションとコマンド インジェクションの両方を含む幅広いインジェクション攻撃に対する防御の第一線として機能します。 Web アプリケーション ファイアウォール (WAF) は Web サイトのガードとして機能し、受信するすべての HTTP リクエストをスキャンし、既知の悪意のあるパターンに一致するものをフィルターで除外することで、Web サーバーに到達して損害を与えることを防ぎます。

iThemes Security Pro が提供する堅牢なブルート フォース保護およびボット管理ソリューションは、悪意のあるボットや有害な Web トラフィックが WordPress Web サイトに到達するのを防ぎます。 生体認証ログインを特徴とするパスキーによる多要素認証の追加によって強化されたこの包括的なセキュリティ スイートは、WordPress Web サイトのセキュリティに対して多面的なアプローチを提供します。

iThemes Security Pro で Web サイトをコマンド インジェクションから保護する

コマンド インジェクションは、最も強力で破壊的なタイプのサイバー攻撃の 1 つです。 コマンド インジェクションは、あらゆるインジェクション脆弱性リスク評価スケールの最上位に位置しており、最新の Web サーバーによってさまざまな緩和策が実施されているにもかかわらず、引き続き Web サイトと Web アプリケーションをターゲットにしています。

コマンド インジェクションを通じて Web サイトのセキュリティの弱点を悪用することで、攻撃者はホストのオペレーティング システムに対して任意のコマンドを実行できるようになります。 このレベルのアクセスは、対象となる Web サイトを侵害することをはるかに超えて広がり、システム全体に対する悪用と制御の膨大な可能性を開きます。

コマンド インジェクションやその他のサイバー攻撃から Web サイトを防御することは、困難な作業です。 今日の脅威の状況では、単一の防御層に依存するだけでは、オンライン プレゼンスのセキュリティを確保するのにもはや十分ではありません。 そのため、iThemes Security Pro と BackupBuddy は、すべての WordPress Web サイト所有者が簡単にアクセスできる堅牢な Web サイトのセキュリティを実現することに専念し、オンラインでビジネスを保護するために必要なツールを提供します。

WordPress を保護して保護するための最高の WordPress セキュリティ プラグイン

WordPress は現在、すべての Web サイトの 40% 以上で使用されているため、悪意のあるハッカーの格好の標的となっています。 iThemes Security Pro プラグインは、WordPress セキュリティから推測に頼る作業を排除し、WordPress Web サイトの安全性と保護を簡単にします。 これは、WordPress サイトを常に監視し、保護してくれる常勤のセキュリティ専門家をスタッフに抱えているようなものです。

Kiki は情報システム管理の学士号を取得しており、Linux と WordPress で 2 年以上の経験があります。 彼女は現在、Liquid Web および Nexcess のセキュリティ スペシャリストとして働いています。 その前は、Kiki は Liquid Web マネージド ホスティング サポート チームの一員として数百の WordPress Web サイト所有者を支援し、彼らがよく遭遇する技術的な問題について学びました。 書くことへの情熱により、彼女は自分の知識と経験を共有して人々を助けることができます。 テクノロジー以外では、キキは宇宙について学ぶことと、実際の犯罪のポッドキャストを聞くことを楽しんでいます。