DNSポイズニングとは?

公開: 2022-11-12DNSポイズニングとは何か知りたいですか? DNS ポイズニング手法は、DNS キャッシュ ポイズニングや DNS スプーフィングとも呼ばれ、偽のサーバーとフィッシング Web サイトの間で Web トラフィックをリダイレクトする非常に高度なサイバー攻撃です。

ハッカーは偽のサイトを使用して、訪問者をだまして機密情報を共有させることができます。通常、偽のサイトは、ユーザーが意図した目的地に似ているように見えるからです。

この記事では、DNS ポイズニング、そのしくみ、なぜ危険なのか、DNS スプーフィングと DNS ポイズニングと DNS スプーフィングを防ぐ方法について説明します。

DNSポイズニングとは?

DNS キャッシュに誤った情報を挿入する行為は、DNS キャッシュ ポイズニングと呼ばれます。これは、DNS クエリに対して誤った応答が返され、ユーザーが間違った Web サイトに誘導されるためです。

DNS ポイズニングを指す DNS スプーフィングという用語もあります。 IP アドレスは、Web トラフィックを適切な場所に誘導できるようにするインターネットの「部屋番号」です。

DNS リゾルバー キャッシュは「キャンパス ディレクトリ」と呼ばれることが多く、それらが正しくない場合、キャッシュされた情報が修正されるまで、トラフィックは間違った場所にリダイレクトされます。

DNS リゾルバーがキャッシュ内のデータを検証する方法がない場合、Time To Live (TTL) が期限切れになるか、リゾルバーによって手動で削除されるまで、誤った DNS 情報がキャッシュに残ります。

いくつかの脆弱性が原因で DNS ポイズニングが発生する可能性がありますが、主な懸念は、DNS が BGP と同様に信頼に基づく比較的小規模なインターネット向けに設計されていることです。

これらの問題のいくつかを解決しようとして、より安全な DNS プロトコルである DNSSEC が提案されましたが、まだ広く受け入れられていません。

DNSポイズニングはどのように機能しますか?

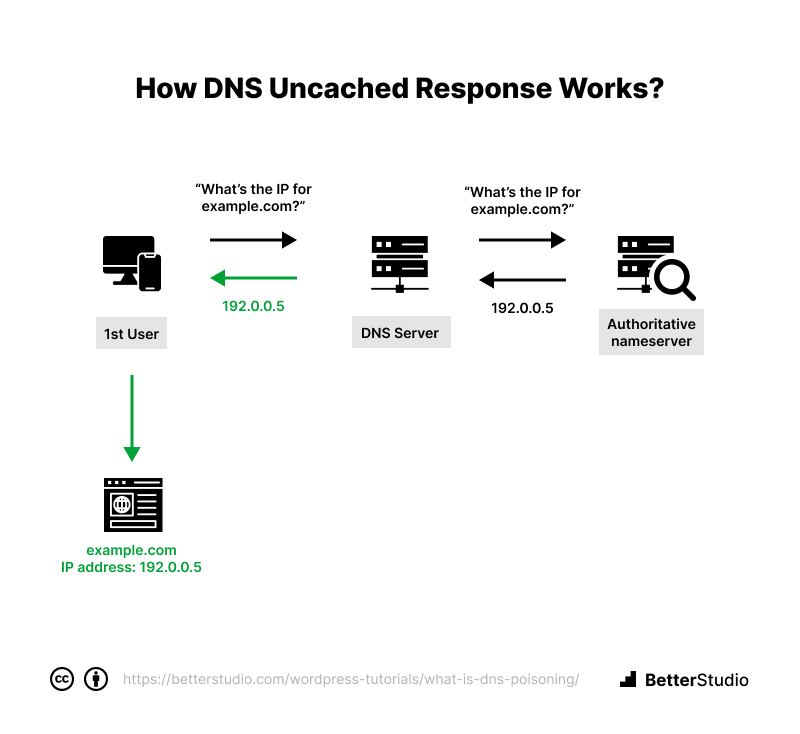

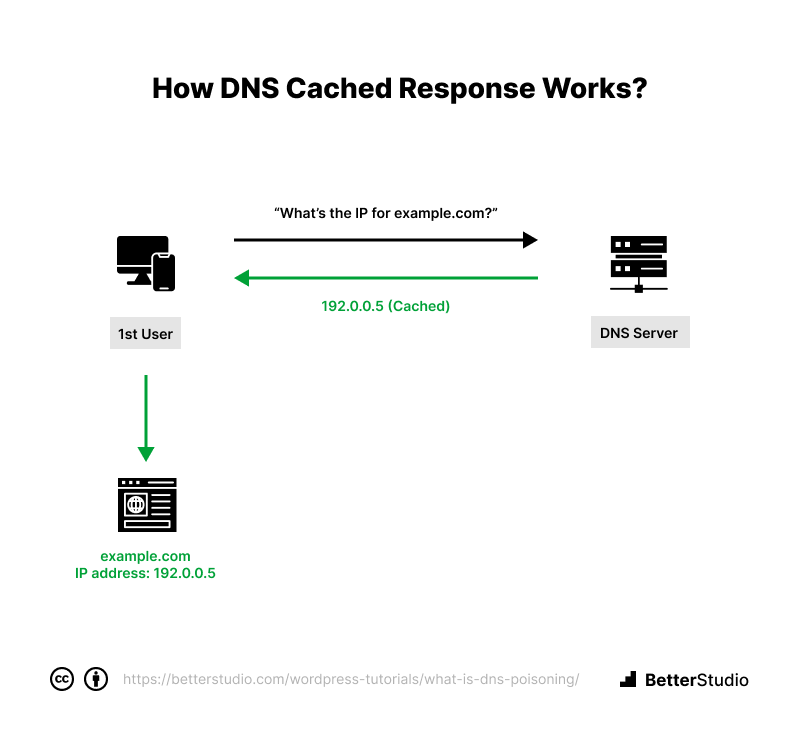

DNS リゾルバーは、特定の期間、IP アドレス クエリへの応答を保存します。

これにより、リゾルバーは、従来の DNS 解決プロセスに関与する多くのサーバーと通信することなく、将来のクエリにより迅速に応答できます。

DNS リゾルバーは、IP アドレスに関連付けられた指定された有効期限 (TTL) の間、応答をキャッシュに保持します。

DNS キャッシュされていない応答:

DNS キャッシュ応答:

DNS ポイズニングが危険な理由

個人と組織の両方にとって、DNS ポイズニングに関連するいくつかのリスクがあります。

DNS ポイズニングの結果、特に DNS キャッシュ ポイズニングの被害に遭ったデバイスは、デフォルトで不正な Web サイトにアクセスするようになるため、デバイスが問題を解決するのが困難になる可能性があります。

DNS ポイズニングの問題は、ユーザーが DNS ポイズニングを検出するのが難しいため、さらに悪化します。特に、ハッカーが偽の Web サイトを作成して、本物とほとんど同じように見える Web サイトに訪問者を誘導する場合はなおさらです。

Web サイトが偽物である場合、ユーザーは自分自身や組織を深刻なセキュリティの脅威にさらしていることに気づかずに、機密情報を入力していることに気付く可能性はほとんどありません。

一般に、これらのタイプの攻撃は次のリスクをもたらします。

ウイルスとマルウェア

不正な Web サイトに誘導されたユーザーは、それらの Web サイトにアクセスするとすぐにウイルスやマルウェアに感染する可能性があります。

デバイスに感染するウイルスから、デバイスやデータへの継続的なアクセスをハッカーに提供するマルウェアまで、さまざまな種類のマルウェアを使用してデバイスとそのデータにアクセスできます。

盗難

ハッカーは DNS ポイズニングを使用して、安全なサイトのログイン情報、社会保障番号などの個人を特定できる情報、支払いの詳細などの機密情報などの情報を盗むことができます。

セキュリティ ブロッカー

悪意のある攻撃者は、DNS ポイズニングを使用して、デバイスのセキュリティを強化する重要なパッチや更新プログラムの受信をブロックすることで、デバイスに深刻な長期的損害を与えることができます。

このアプローチでは、時間の経過とともにデバイスがますます脆弱になり、トロイの木馬やウイルス、その他のさまざまな種類の攻撃による攻撃を受ける可能性があります。

検閲

これまで政府は、インターネット上の特定の情報を検閲するために、DNS ポイズニングを通じて自国からの Web トラフィックを妨害してきました。

これらの政府は、この介入方法を通じて、公開されたくない情報を含む Web サイトへの市民のアクセスを効果的にブロックしています。

DNS スプーフィング攻撃の例

さまざまな DNS スプーフィング攻撃の例があります。 サイバー攻撃者は、これまでの歴史を通じて、ますます巧妙化する戦術を使用して DNS アドレスを偽装してきました。

すべての DNS スプーフィング攻撃が同じように見えるという保証はありません。 ただし、一般的な DNS スプーフィング シナリオは次のようになります。

- 攻撃者は、標的の Web サイトのクライアント コンピューターとサーバー コンピューター間の通信を傍受できます。

- 攻撃者は、 arpspoofなどのツールを使用して、クライアントとサーバーの両方をだまし、両者をだまして攻撃者のサーバーにつながる悪意のある IP アドレスをたどらせることができます。

- 攻撃の一環として、攻撃者は偽の Web サイトを作成します。この Web サイトでは、悪意のある IP アドレスによってユーザーがルーティングされ、ユーザーに関する機密情報が取得されます。

DNS スプーフィングを防止する方法

DNS スプーフィングとキャッシュ ポイズニングは、消費者のデバイスと DNS サーバーの両方に同時に影響を与える可能性があるため、検出が困難な場合があります。

それにもかかわらず、個人や企業は、サイバー攻撃の被害者になるリスクを軽減するための措置を講じることができます。

これらは、DNS スプーフィング攻撃を防止するためのいくつかの方法です。

見慣れないリンクは絶対にクリックしない

悪意のある Web サイトは、リンクをクリックするように促す偽の広告や通知を表示します。

見慣れないリンクをクリックすると、デバイスがウイルスやマルウェアにさらされる可能性があります。 普段使用している Web サイトの見慣れないリンクや広告をクリックしないようにすることをお勧めします。

DNSSEC をセットアップする

DNSSEC は Domain Name System Security Extensions の略で、DNS データの整合性と DNS レコードの発信元を検証するために使用されます。

DNS の元の設計ではそのような検証が行われていなかったため、DNS ポイズニングが可能です。

TLS/SSL と同様に、DNSSEC は公開鍵暗号を使用してデータを検証および認証します。

DNSSEC 拡張機能は 2005 年に公開されましたが、DNSSEC はまだ主流化されておらず、DNS は攻撃に対して脆弱なままです。

DNSSEC は DNS データにデジタル署名を割り当て、ルート ドメインの証明書を分析して、各応答が本物であることを確認します。 したがって、DNS ポイズニングを修正する優れた方法です。

このようにして、各 DNS 応答は正当な Web サイトから送信されます。

残念ながら、DNSSEC は広く使用されていないため、DNS データはほとんどのドメインで暗号化されていません。

マルウェアのスキャンと削除

攻撃者は DNS スプーフィングを使用してウイルス、ワーム、およびその他の種類のマルウェアを配布することが多いため、ウイルス、ワーム、およびその他のマルウェアの脅威についてデバイスを定期的にスキャンする必要があります。

ウイルス対策ソフトウェアをインストールすると、脅威を特定して削除できます。 さらに、Web サイトまたは DNS サーバーを所有している場合は、DNS スプーフィングを検出するツールをインストールできる場合があります。 これらのシステムは、すべての送信データをスキャンして、正当であることを確認します。

VPN を使用する

仮想プライベート ネットワーク (VPN) を使用すると、攻撃者によるオンライン トラッキングに対する追加の保護層が提供されます。

デバイスをインターネット プロバイダーのローカル サーバーに接続するのとは対照的に、VPN はエンド ツー エンドの暗号化を利用する世界中のプライベート DNS サーバーに接続します。

これの利点は、攻撃者がトラフィックを傍受するのを防ぎ、DNS スプーフィングからより保護された DNS サーバーに接続できることです。

接続が安全であることを確認する

悪意のある Web サイトと正規の Web サイトを一目で見分けるのは難しい場合がよくありますが、本物のサイトに接続しているかどうかを判断する方法がいくつかあります。

Google Chrome を使用すると、アドレス バーの URL の左側に小さな灰色の南京錠の記号が表示されます。

これは、Google がドメイン ホストのセキュリティ証明書を信頼しており、ウェブサイトが別のウェブサイトの複製ではないことを示しています。

セキュリティで保護されていないサイトにアクセスしようとすると、ブラウザから警告が表示されます。 このことを警告するメッセージが表示された場合、接続は安全ではない可能性があります。

この場合、アクセスしようとしているサイトがなりすましであるか、有効な SSL 証明書を持っていない可能性があります。

検出するより複雑なタイプのサイバー攻撃の 1 つは DNS スプーフィングですが、さまざまな戦略を使用して自分自身とデータを保護するための措置を講じることができます。

将来のサイバー攻撃から身を守るために、信頼できるウイルス対策プログラムまたは仮想プライベート ネットワーク (VPN) をインストールすることを検討してください。

DNS スプーフィングと DNS ポイズニング

DNS ポイズニングとスプーフィングの影響は似ていますが、いくつかの点で異なります。 どちらの場合も、ユーザーはだまされて機密情報を開示させられ、その結果、標的のコンピューターに悪意のあるソフトウェアがインストールされます。

パブリック ワイヤレス ネットワークを介してサーバーと通信するユーザーは、DNS スプーフィングとポイズニングによる ID 盗難とデータ ポイズニングのリスクにさらされています。

DNS ポイズニングは、IP アドレスを格納するリゾルバーまたは DNS サーバーのエントリを変更します。 その結果、ユーザーが汚染された DNS サーバーのエントリを使用すると、インターネット上のどこからでも悪意のある攻撃者のサイトにリダイレクトされます。

汚染されたサーバーによっては、汚染がグローバル ユーザーに影響を与える可能性があります。 DNS スプーフィング攻撃は、DNS レコードの操作を指すより広い用語です。

DNS レコードを変更し、攻撃者が制御するサイトにユーザーを強制的に訪問させることは、ポイズニングを含むスプーフィングと見なされます。

スプーフィング攻撃は、攻撃者が脆弱なマシンの DNS レコードを汚染して、ビジネス データや個人データを盗むことができるローカル ネットワークへの直接攻撃につながる可能性があります。

よくある質問

このセクションでは、よく寄せられる質問に対するいくつかの回答を提供します。

ドメイン ネーム システム (DNS) は、ドメイン名 (ユーザー用) を IP アドレス (マシン用) に変換するためのシステムです。

インターネットに接続された各デバイスには、固有の IP アドレスが割り当てられます。 このアドレスにより、他のマシンがデバイスを見つけることができます。

DNS を使用すると、ユーザーは長くて複雑な IP アドレスを覚える必要がなくなり、シンプルなドメイン名を使用できます。

DNS キャッシュ ポイズニングは、DNS アクティビティを監視するデータ分析ソリューションを使用して検出できます。

DNS ポイズニングの兆候はいくつかあります。

1. 応答を返さずに DNS サーバーに複数のドメイン名を照会するソースからの DNS 要求の増加。

2. 単一のソースから 1 つのドメインへの DNS アクティビティの大幅な増加。

1. なじみのないリンクをクリックしないでください。

2. DNS キャッシュをクリーンアップして、感染したデータをすべて削除します。

3. バーチャル プライベート ネットワーク (VPN) を使用すると、エンド ツー エンドの暗号化サーバーを介してすべての Web トラフィックを暗号化できます。

4. URL アドレス バーのスペルミスをチェックして、正しいサイトに誘導されていることを確認する必要があります。

結論

この記事では、DNS ポイズニング、そのしくみ、なぜ危険なのか、DNS スプーフィングと DNS ポイズニングと DNS スプーフィングを防ぐ方法について説明します。

この記事が役立つ情報を提供することを願っています。 ご質問やご意見がございましたら、お気軽にコメント欄に投稿してください。

私たちが書いた最新の記事は、Facebook と Twitter で入手できるので、そちらをフォローすることをお勧めします。