サイバーセキュリティにおける SQL インジェクションとは何ですか? SQLi 攻撃を防ぐ方法

公開: 2024-06-20SQL インジェクション (SQLi) とは、ハッカーが個人情報やクレジット カード データなどの機密情報にアクセスするために、データベースに有害なコードを挿入することです。 残念ながら、これは Web 上で最も一般的な脅威の 1 つです。 したがって、Web サイトの所有者であれば、SQL インジェクションの防止についてよく理解しておく必要があります。

さまざまな種類の SQLi 攻撃とその一般的な標的について学習すると、それらの攻撃からサイトを保護するための準備が整います。 入力検証の実装、Web アプリケーション ファイアウォールの展開、または脆弱性スキャナーの実行を決定する場合があります。

この投稿では、サイバーセキュリティにおける SQL インジェクションについて知っておくべきことすべてについて説明します。 まず、「SQL インジェクションとは何ですか?」、および最も一般的なタイプの攻撃とターゲットに関するその他の質問に答えます。 次に、SQLi 攻撃の潜在的なリスクと影響をいくつか見ていきます。 最後に、SQL インジェクションを防ぐ方法を紹介します。

SQLインジェクションとは何ですか?

この一般的なサイバー攻撃の基本を理解するには、まず構造化照会言語 (SQL) についての知識が必要です。 これは、Web アプリケーションやデータベースで使用されるプログラミング言語です。 これにより、構造化データまたはリレーショナル データにアクセス、管理、操作できるようになります。 SQL データ テーブルは、単純な列と行で構成されます。

SQL クエリまたは「コマンド」を使用して、情報を変更、追加、または削除できます。 あるいは、分析のためにデータセットを単純に抽出することもできます。

インストラクターの給与に関する SQL データベースがあり、これらの収入がどのように比較されるかを大まかに把握したいとします。 その場合、次の SQL クエリを使用できます。

SELECT Id, Name, Salary, (SELECT Count(*) from instructor ii where ii.salary > i.salary) as num from instructor i;これにより、データベースに対して、各講師の名前、給与、およびリストされている特定の教授よりも多くの人の収入を示す数値を返すように要求されます。

SQL インジェクションは、ハッカーがアプリケーションまたはデータベースに悪意のあるコードを挿入して妨害するときに発生します。 多くの場合、その目的は、隠された情報にアクセスしたり、認証メカニズムをバイパスしたりすることです。

ハッカーはデータテーブル内の情報を変更または削除できる可能性があります。 より深刻な SQL インジェクション攻撃は、Web サイトの基盤となるサーバーやインフラストラクチャに損害を与える可能性があります。 攻撃者が過剰な SQL クエリでデータベースに過負荷をかけた場合、これは分散型サービス拒否 (DDoS) 攻撃の一種です。

さまざまな種類の SQL インジェクション攻撃

SQL インジェクション攻撃には 3 つの異なるタイプがあります。 それらを詳しく見てみましょう。

インバンドSQLi

インバンド SQLi 攻撃 (「クラシック」SQLi とも呼ばれる) は、通常、検出および悪用が最も簡単です。 このシナリオでは、ハッカーは直接応答を得るために 1 つの通信チャネルのみを使用します。

言い換えれば、彼らは同じ媒体を使用して攻撃を開始し、結果を取得します。 この一般的な例の 1 つは、Web ページ上で実行される攻撃です。

インバンド SQLi の主なバリエーションは次の 2 つです。

- エラーベースの SQL インジェクション攻撃。 これは、ハッカーが悪意のあるクエリをデータベースに挿入して、意図的にエラー メッセージを表示する場合です。 これが発生すると、結果として生じるエラー メッセージによって機密情報が明らかになり、さらなる攻撃を実行してデータベースを列挙できる可能性があります。

- ユニオンベースの SQL インジェクション攻撃。 この場合、攻撃者は UNION 演算子を使用して複数のテーブルからデータを取得します。 結果には、少なくとも 1 つの正当なデータ セットが表示されると同時に、非表示にする必要があるデータ テーブルも明らかになります。

前述したように、これらは SQLi 攻撃の最も一般的なタイプの一部です。

ブラインド SQLi

もう 1 つの、より洗練された秘密形式の SQL インジェクションは、ブラインド SQLi 攻撃です。 「推論 SQLi」とも呼ばれます。

このタイプのサイバー攻撃では、ハッカーは Web アプリケーションに悪意のあるコードを挿入しますが、その結果を直接確認することはできません (従来の SQLi と同様)。 つまり、「盲目的に」作業していることを意味するため、この名前が付けられました。

ハッカーは、目的のデータを公開するために、時間遅延やブール動作に基づいて機密情報を明らかにする SQL クエリを送信できます。

時間ベースのブラインド SQLi では、悪意のあるクエリにより、データベースは応答するまでに指定された時間待機する必要があります。 ハッカーは、遅延時間に基づいて応答が TRUE か FALSE かを推測できます。

一方、ブール型またはコンテンツベースの SQLi 攻撃では、クエリによってデータベースは強制的に異なる結果を返されます。 これらの結果により、ハッカーはコンテンツが真実か虚偽かを推測することができます。

通常、ブラインド SQLi 攻撃では、データベースを列挙するのに十分な情報を取得するために多くの反復が必要です。 このため、通常は実行が遅くなり、実行が難しくなります。

しかし、(ハッカーにとっての)利点は、ブラインド SQLi 攻撃はその巧妙さにより、長期間検出されない可能性があることです。 その結果、サイバー攻撃者は、従来の SQLi 攻撃よりも貴重なデータを抽出できる (そして、より多くの大混乱を引き起こす) 可能性があります。

また、ボット主導の SQLi 攻撃はハッカーの作業を高速化できるため、特に危険である可能性があることにも注意してください。

アウトオブバンド SQLi

SQL インジェクション攻撃の最後のタイプは、帯域外 SQLi です。 インバウンド SQL インジェクションとは異なり、このバリエーションでは攻撃を実行するために複数の通信チャネルが必要です。

通常、アウトオブバンド SQLi は、HTTPS または DNS 応答をトリガーできるサーバーに対してのみ機能します (ほとんどの SQL データベースがこれに当てはまります)。 アウトオブバンド SQLi の一般的な例の 1 つは、ハッカーがサーバーをトリガーしてユーザーのログイン資格情報を傍受し、リモート エンドポイントに送信するコードを挿入する場合です。

一般的な SQL インジェクションのターゲット

SQL インジェクションの主な形式について説明したので、次に、この種の攻撃の最も一般的なターゲットについて説明します。

1. コンテンツ管理システム (CMS)

コンテンツ管理システム (CMS) を使用すると、ユーザーは Web コンテンツを作成、変更、管理できます。 例としては、Wix、Joomla、WordPress などがあります。

これらのソリューションは、Squarespace のような Web サイトビルダーよりも洗練されており、カスタマイズ可能です。 WordPress などの CMS を使用すると、シンプルなポートフォリオから繁盛するオンライン ストアに至るまで、ほぼあらゆる種類の Web サイトを構築できます。

とはいえ、多くの CMS は MySQL データベース システムを使用してコンテンツを管理しています。 設計上、これにより SQL インジェクション攻撃の標的になります。

さらに、WordPress などの一部の CMS はオープンソースです。 つまり、ソフトウェアは無料でダウンロードでき、誰でも変更できるということです。 WordPress の場合、CMS は定期的なメンテナンスと重要な脆弱性パッチを含むセキュリティ更新も受け取ります。

これらのアップデートの内容はオンラインで公開されるため、ハッカーはアップデートを研究して悪用方法を学ぶことができます。 その後、安全性の低い古いバージョンの WordPress で実行されている Web サイトをターゲットにすることができます。

さらに、CMS で構築された Web サイトには通常、問い合わせフォーム、検索バー、コメント セクションなどのエンゲージメント機能が含まれており、これらが SQL インジェクション攻撃の脆弱点になる可能性があります。

2. サードパーティのプラグインと統合

多くの CMS やその他の Web サイト構築ツールは、機能を拡張するためにサードパーティのプラグインに依存しています。 たとえば、WordPress には、約 60,000 のツールを含む広大なプラグイン ディレクトリがあります。

これらのプラグインを使用すると、Akismet などのセキュリティ ソリューションから Jetpack Boost などのパフォーマンス最適化ツールまで、あらゆるものを追加できます。

統合はプラグインや拡張機能と同様に機能します。 たとえば、Mailchimp などの多くの人気のあるマーケティング ソリューションは統合を提供しています (多くの場合、プラグインや拡張機能を使用すると容易になります)。

基本的に、プラグインと統合により、ユーザーは高度にカスタマイズされた Web サイトを作成できます。 しかし、コアの WordPress ソフトウェアの開発者は、市場に出ているすべての無料およびプレミアム プラグインを管理しているわけではありません。 したがって、すべてのツールの整合性とセキュリティは規制されていません。 高品質のプラグインを確実にインストールするかどうかは、Web サイト所有者の責任です。 これを行う 1 つの方法は、WordPress.org ライブラリからプラグインを選択することです。

すべてのプラグインが最新であることを確認するのも、Web サイト所有者の責任です。 そうでない場合、ハッカーは脆弱性データベースを使用して古いソフトウェアを悪用する可能性があります (これについては後で詳しく説明します)。

3. データ集約型アプリケーション

これまで説明したように、SQL はデータベース管理システムで使用されるプログラミング言語であり、SQL インジェクションはこれらのデータベースをターゲットにして、悪意のある目的でデータを抽出、変更、追加、または削除します。

当然のことながら、データ集約型アプリケーションは、この種のサイバー攻撃の最も実行可能なターゲットになります。 ハッカーが最も利益を得られるのは、抽出するデータが大量にある場合です。

したがって、オンライン ストアや大規模な Web サイトでは SQLi 攻撃のリスクが高くなる可能性があります。

4. レガシーコードと時代遅れのシステム

前述したように、ソフトウェアやシステムが古いと、Web サイトが SQL インジェクションによってハッキングされる可能性が高くなります。 これは、サイトが WordPress、Drupal、Joomla などのオープンソース ソフトウェア上に構築されている場合に特に当てはまります。

それは、サイバー攻撃者がデータベースやセキュリティパッチの公開記録を利用して、これらの脆弱性を見つけて悪用する可能性があるためです。 古い Web サイトでは、レガシー コードも大きな問題になる可能性があります。

5. データ API と Web サービス

すでに説明したように、CMS 上に構築された多くの Web サイトは、Web サイト管理プロセスを合理化するためにさまざまなプラグイン統合を使用しています。 これらの統合のほとんどは、SQL を利用するデータ アプリケーション プログラミング インターフェイス (API) のおかげで機能します。

たとえば、WordPress REST API を使用すると、CMS が必要なすべてのアプリケーションと通信できるようになります。

同様に、Drupal と Joomla には独自の API があります。 これらの API を使用すると、無料またはプレミアム拡張機能だけでなく、分析ソフトウェアやセキュリティ ソフトウェアなどの他の Web サービスも使用できるようになります。

API は常にリクエストを処理しているため、SQLi の脆弱性を悪用する機会が数多くあります。

SQL インジェクション攻撃の背後にある動機

ここまで、SQL インジェクションに伴うものについて詳しく説明してきましたが、これらの攻撃の背後にある動機についてまだ疑問に思っているかもしれません。

最も一般的な意図のいくつかを次に示します。

- データの盗難と操作。 SQLi 攻撃の多くは、データを盗んだり、データベースを操作して、データベースに損害を与えるリクエストを実行することを目的としています。 盗まれたデータは、e コマース詐欺や個人情報盗難などの他のサイバー犯罪に使用される可能性があります。

- マルウェアとランサムウェアの配布。 SQL インジェクション攻撃の中には、マルウェアを使用して Web サイトのデータベース、インフラストラクチャ、またはサーバーを侵害しようとするものがあります。 彼らは、Web サイトをダウンさせたり、ルート サーバー (したがってデータベース コンテンツ) にアクセスしたりすることを望むかもしれません。

- Web サイトの完全性と評判への影響。 SQLi 攻撃の隠れた動機は、企業の評判を傷つけることです。 たとえば、あなたのビジネスを嫌うハッカーがメッセージを送信するために顧客データを盗んで公開する可能性があります。

もちろん、これらのサイバー攻撃の背後にある動機を理解することは重要ですが、悪意のある SQL インジェクションの影響を認識することも重要です。 これについては次のセクションで詳しく説明します。

SQL インジェクション攻撃の影響

まずは、Web サイト訪問者に対するそれほど深刻ではない影響から始めます。 これらはほとんどがユーザーエクスペリエンスの低下につながる可能性のある不便です。

基本的に、SQLi 攻撃者がデータ テーブルを変更すると、Web ページやオンライン フォームなどの操作を妨げる継続的な問題が発生する可能性があります。 訪問者は Web サイトを問題なく使用できると期待しているため、このマイナスの結果を軽視すべきではありません。 問題に遭遇すると、Web サイトから離れてしまう可能性があります。

企業や組織となると、その影響はさらに深刻になる可能性があります。 特に、オンライン ストアでは、配送用の住所や支払い用のクレジット カード番号など、多くの機密性の高い顧客情報が保持される傾向があります。

SQLi 攻撃がデータ侵害につながった場合、顧客の個人情報が詐欺師に販売される可能性があります。 これにより、フィッシング詐欺、個人情報の盗難、クレジット カード詐欺などの危険にさらされる可能性があります。 また、ビジネスの評判を傷つけたり、金銭的損失につながる可能性もあります。

さらに、ユーザーの機密情報を保護しないと、特定のオンライン セキュリティ標準や、PCI-DSS や GDPR などのデータ保護法への違反につながる可能性があります。

これにより、データ侵害が発生した場合に企業は訴訟のリスクが高まる可能性があります。 もちろん、オンライン ビジネスがヘルスケアや金融などの規制された業界にある場合、そのような企業はデータのプライバシーと保護に関してより高い基準が適用されるため、リスクはより高くなります。 たとえば、医療行為は HIPAA に準拠し続ける必要があります。

SQL インジェクション攻撃を防ぐ方法

SQL インジェクションの潜在的な影響については理解できたので、次は SQL インジェクションを防ぐ方法を説明します。 実装できる 7 つの異なる戦略について説明します。

1. 入力検証を実装する

最良の SQL インジェクション防止戦略の 1 つは、入力検証を実装することです。 これにより、正当なユーザーのみが適切な方法でデータベースを操作するようにすることができます。

SQL で使用できる強力なデータ検証テクニックがたくさんあります。 まず、UNIQUE や NOT NULL などの組み込みの SQL 制約を試してみてください。

さらに、データと表示タイプを使用して、情報の保存方法と表示方法を定義することもできます。 正規表現 (RegEx) を使用して、受け入れられるデータ パターンを定義することもできます。

これらの戦略のいずれを使用しても、SQLi 攻撃者はその不正な入力に無効のフラグが立てられるため、その攻撃を阻止されます。

2. ソフトウェアとデータベースを定期的に更新する

前述したように、特にオープンソース ソフトウェアを使用している場合、さまざまな種類の古いソフトウェアが SQLi 攻撃者の標的になる可能性があります。 したがって、SQL インジェクション攻撃を防ぐ最も簡単な方法の 1 つは、ソフトウェアとデータベースを定期的に更新することです。 このプロセスは、使用する CMS または Web サイトビルダーによって異なります。

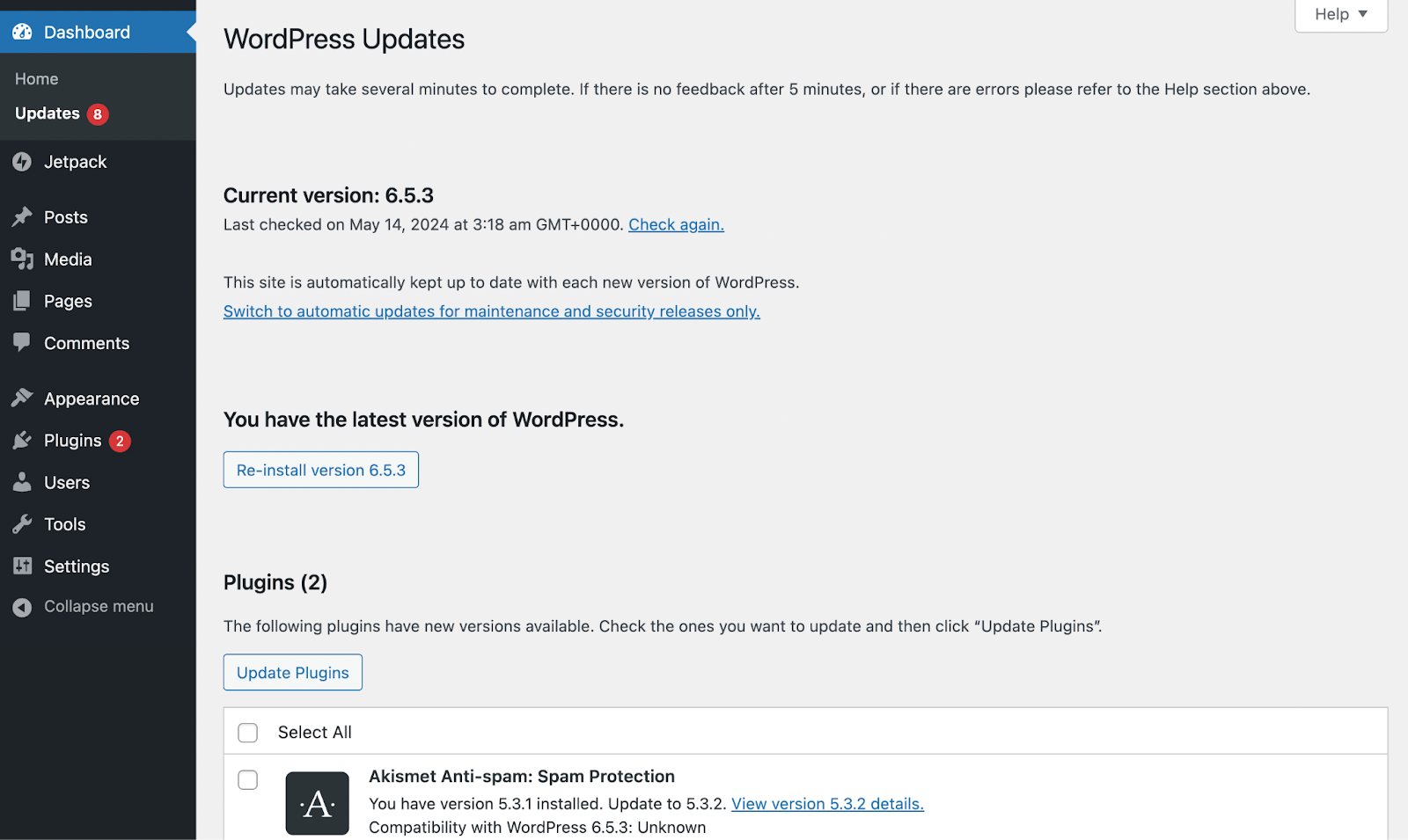

WordPress では、コア ソフトウェアの更新が簡単です。 「ダッシュボード」→「アップデート」に移動します。

利用可能なアップデートがある場合は赤い通知が表示されますが、いつでも確認できます。 上部でWordPressを更新できます。 下にスクロールして、プラグインまたはテーマを更新します。

ソフトウェアを更新する前に、Web サイトのバックアップを作成することが重要です。 特に多数のプラグインをインストールしている場合、更新によりサイトに予期せぬ問題が発生する可能性があります。

更新されたソフトウェアがサイト上の他のツールとどのように連携するかを予測することはできません。 したがって、一般的なルールとして、あまりにも多くの WordPress プラグインをインストールしないようにする必要があります。

重要なデータを失わないよう、自動バックアップを作成するのが理想的です。 あるいは、ステージング サイトを使用して、更新を公開する前にテストすることもできます。

データベースの更新はさらに複雑になる場合があります。 繰り返しますが、これは使用しているプラットフォームによって異なります。

WordPress では、データベースをクリーンアップして最適化する方法がいくつかあります。 経験豊富なユーザーの場合は、phpMyAdmin を使用してデータベースを更新することをお勧めします。

Jetpack Akismet Anti-Spam などのプラグインをインストールすると、データベースを最適な状態に保つことができます。

それは、受け取るスパムコメントやフォーム送信の数を最小限に抑えるためです。 これにより、不審な動作に基づく SQLi 攻撃もブロックできます。

私たちはあなたのサイトを守ります。 あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

サイトを保護する3. ロールベースのアクセス制御 (RBAC) を実装する

大規模な Web サイトでは、バックエンドで多くの人が共同作業する傾向があります。 たとえば、ブログのある e コマース サイトには、開発者、Web デザイナー、ショップ マネージャー、マーケティング スペシャリスト、およびさまざまなブログ ライターがいる場合があります。

これらのユーザーに過剰な権限が与えられている場合、SQLi 攻撃につながるセキュリティ脆弱性など、サイトにセキュリティ上の脆弱性が誤って作成される可能性があります。

したがって、ロールベースのアクセス制御 (RBAC) を実装する必要があります。 これを行うときは、サイバーセキュリティにおける良い慣行である最小特権の原則を考慮してください。

このアプローチでは、各ユーザーにタスクを実行するために必要な最小限の権限を付与します。 たとえば、衣料品 Web サイトのブログ ライターは、投稿の作成のみができるようにする必要があり、製品カタログなど、Web サイトの他のよりデリケートな部分にはアクセスできません。

WordPress を使用すると、すべてのユーザーにロールを簡単に割り当てることができます。 これを行うには、 「ユーザー」→「すべてのユーザー」に移動します。 次に、問題のユーザーを見つけて[編集]をクリックします。

![[役割] ドロップダウン メニューで、その人に最も適切な役割を選択できます。](/uploads/article/54303/rSdweM8r4CvKZk83.png)

[役割]ドロップダウン メニューで、その人に最も適切な役割を選択できます。 デフォルトでは WordPress ユーザー ロールが 5 つありますが、WooCommerce などの特定のプラグインをインストールするとさらに多くのロールが得られます。

4. Web アプリケーション ファイアウォール (WAF) を導入する

Web アプリケーション ファイアウォール (WAF) は、SQL インジェクション攻撃に対するもう 1 つの優れた防御手段です。 これは、クライアント アプリケーションと Web サーバーの間に位置し、すべてのトラフィック (受信と送信の両方) をフィルタリングするソフトウェアです。

WAF は不審なアクティビティやリクエストを検索し、必要に応じてブロックします。 一部の攻撃は WAF にとって簡単に発見できるため、このセキュリティ ソリューションは SQL インジェクションの防止に最適です。

さらに、一部の WAF では、IP アドレスのルールを設定できます。 ホワイトリストとブロックリストを作成して、サイトにアクセスできるユーザーを制御できます。

一部のマネージド ホスティング プロバイダーは、WAF をインストールして管理します。 それ以外の場合は、独自のファイアウォールを購入する必要がある場合があります。 Jetpack Scan は WordPress Web サイト向けの強力なソリューションであり、自動マルウェア スキャンも提供します。

5. 脆弱性スキャナーを実行する

脆弱性スキャナーは、SQLi 攻撃を含む多くの一般的な脅威からサイトを保護するのに役立ちます。 サイトを定期的に検査し、その結果を既知の脆弱性のデータベースと比較するだけです。

WordPress Web サイトの場合、最後から 2 番目のデータベースは WPScan です。

50,000 を超える脆弱性が文書化されており、これは最大規模の脆弱性データベースの 1 つです。 Jetpack Protect をインストールすると、この重要な情報にアクセスできるようになります。

6. 侵入テストの実施

サイバーセキュリティでは、侵入テスト (または単に「侵入テスト」) とは、脆弱性を明らかにすることを目的としたシミュレートされたサイバー攻撃を指します。 これは「倫理的ハッキング」とも呼ばれ、SQL インジェクション攻撃を防ぐもう 1 つの優れた方法となります。

包括的な侵入テストにより、Web セキュリティの専門家が Web サイトを可能な限り分析します。 これには、システム、ネットワーク、コア ソフトウェア、プラグインなどが含まれます。

ペンテスターは脆弱性を特定すると、(通常はステージング サイト上で) 脆弱性の悪用を試みます。 これにより、より効果的にリスクを評価し、これらの脆弱性を排除するためのアドバイスを行うことができます。

この戦略には Web セキュリティの専門家を雇用する必要があるため、費用がかかる可能性があります。 ただし、大規模な Web サイトやオンライン ストアを所有している場合は、ペネトレーション テストがデータの保護に役立ちます。

7. オールインワンのセキュリティ プラグインをインストールする

非常に効率的な方法で SQLi 攻撃から Web サイトを保護したい場合は、オールインワンのセキュリティ プラグインの使用を検討してください。 これには通常、これまで説明したツールの多くを含む、膨大なセキュリティ機能スイートが含まれます。

たとえば、WAF、脆弱性スキャナー、スパム対策ソフトウェア、自動バックアップなどを提供する場合があります。

Jetpack Security には、WordPress での SQL インジェクション防止に必要なものがすべて付属しています。 次のセクションでは、これらのセキュリティ機能について詳しく説明します。

Jetpack セキュリティが WordPress での SQL インジェクションの防止にどのように役立つか

あなたが WordPress ウェブサイトの所有者であれば、Jetpack セキュリティは SQL インジェクション攻撃を防ぐための最良のソリューションの 1 つです。 これには、Jetpack VaultPress Backup、Jetpack Scan、Akismet Anti-Spam といった複数の WordPress セキュリティ プラグインが含まれています。

つまり、Jetpack Security は、この記事で説明したほぼすべての SQL インジェクション防止機能を提供します。 これらには次のものが含まれます。

- Web アプリケーション ファイアウォール

- 堅牢な脆弱性スキャナー

- 自動マルウェアスキャン

- スパム対策ソフトウェア (コメントスパムや悪意のあるフォームスパムをブロックする)

さらに、リアルタイムで自動バックアップを行う完全なバックアップ ソリューションが提供されます。

VaultPress Backup を使用すると、オンデマンドでサイトのコピーを常に保持できるため、定期的な更新やメンテナンスを行うときにサイトのコピーの作成について心配する必要がなくなります。

Jetpack セキュリティのインストール方法

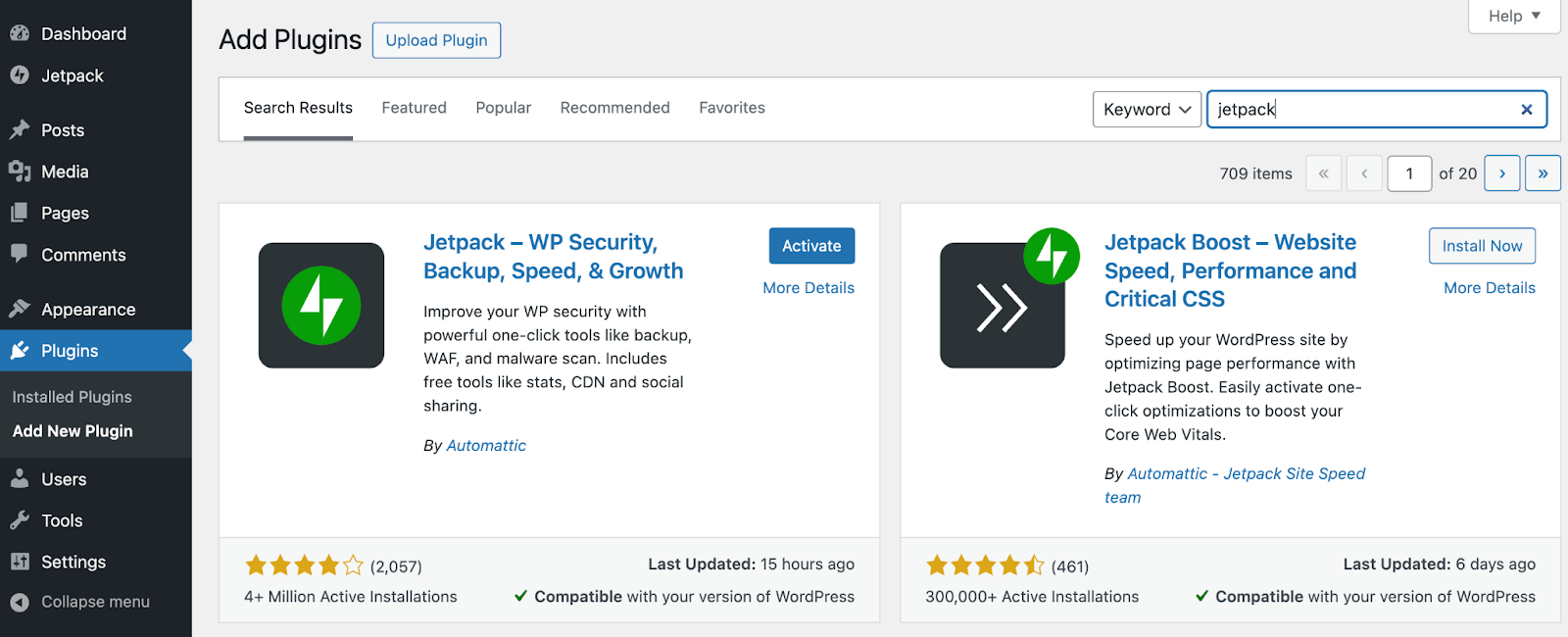

Jetpack Security を WordPress にインストールする方法は次のとおりです。 まず、WordPress ダッシュボードに移動します。 「プラグイン」→「新しいプラグインの追加」に移動し、「Jetpack」を検索します。

「今すぐインストール」をクリックし、次に「アクティブ化」をクリックします。 次に、Jetpack をセットアップするように求められます。 WordPress.com アカウントをまだお持ちでない場合は、アカウントを作成してサイトに接続する必要があります。

その後、Jetpack Security プランを選択し、購入を完了する必要があります。 それはとても簡単です!

その後、WAF を構成したり、最初の脆弱性スキャンを実行したりできるようになります。 Jetpack のセットアップの詳細については、開始方法に関するガイドをご覧ください。

よくある質問

これまで、サイバーセキュリティにおける SQL インジェクションについて多くのことを取り上げてきました。 最後に、このトピックに関して最もよく寄せられる質問のいくつかを確認します。

SQLとは何ですか?

SQL は、Web アプリケーションやデータベースで人気のあるプログラミング言語です。 これにより、構造化データまたはリレーショナル データにアクセス、管理、操作できるようになります。 SQL データ テーブルは、単純な列と行で構成されます。

SQLクエリとは何ですか?

「ステートメント」または「コマンド」とも呼ばれる SQL クエリを使用すると、データを管理できます。 これらを使用して、情報を追加、削除、または変更できます。 または、それらを使用してデータセットを抽出することもできます。 最も一般的な SQL クエリには、SELECT、DELETE、UPDATE、DROP TABLE、INSERT INTO などがあります。

SQL インジェクションとは何ですか?また、どのように機能しますか?

SQL インジェクションは、ハッカーが Web アプリケーションまたはデータベースに悪意のあるコードを挿入するときに発生します。 多くの場合、SQLi 攻撃の目的は、機密情報にアクセスしたり、認証手段をバイパスしたりすることです。

SQLi ハッカーは、データ テーブル内の情報を変更または削除し、Web サイトの運用に大混乱を引き起こそうとする可能性もあります。 より深刻な SQL インジェクション攻撃は、Web サーバーやインフラストラクチャに損害を与える可能性があります。 攻撃者は、SQL クエリでデータベースに過負荷をかけ、DDoS 攻撃を実行することもできます。

SQL インジェクション攻撃の最も一般的な兆候は何ですか?

SQL インジェクション攻撃は悪意のあるクエリを使用してサイトをハッキングするため、最大の指標はデータベースに対する大量の異常なクエリです。

同様に、Web アプリケーションが異常な動作をしていることに気付いた場合、これは SQLi 攻撃者によって改ざんされた兆候である可能性もあります。 また、データベース アクセスのリクエストを受信したり、データに対する予期せぬ変更に気付いたり、特定のユーザーに必要以上の権限が与えられていることが判明したりする場合もあります。

自分の Web サイトが SQL インジェクションに対して脆弱かどうかを確認するにはどうすればよいですか?

SQL を使用する Web サイトはすべて、SQL インジェクション攻撃に対して脆弱です。 CMS、サードパーティのツールとプラグイン、レガシーコードと古いシステム、データ集約型のアプリ、またはデータ API を使用している場合、リスクはさらに高くなります。

Web アプリケーション ファイアウォール (WAF) は、SQLi 攻撃に対する防御においてどのような役割を果たしますか?

WAF はすべての受信トラフィックと送信トラフィックをフィルタリングします。 そのため、多くの場合、疑わしいリクエストを迅速に特定してブロックし、SQLi 攻撃を阻止できます。

Jetpack Security に付属するものなどのプレミアム WAF を使用する場合は、ホワイトリストを作成することもできます。 このようにして、サイトとの対話を許可する IP アドレスを決定できます。

あるいは、既知のハッカーによるサイトへの攻撃を防ぐブロックリストを作成することもできます。

プラグインに SQL インジェクションの脆弱性が導入されていないことを確認するにはどうすればよいですか?

インストールされているプラグインによってサイトが潜在的な SQLi 攻撃にさらされていないことを確認する最善の方法は、Jetpack Security で提供されているような脆弱性スキャナーを使用することです。

Jetpack セキュリティ: SQL インジェクションから WordPress サイトを保護します。

SQL インジェクション攻撃は、ハッカーが悪意のあるクエリを使用してデータベースを侵害するときに発生します。 データ侵害につながり、個人情報が危険にさらされる可能性があります。 オンライン ビジネスの場合、これは評判の低下や収益の損失につながる可能性があります。 一方、ユーザー エクスペリエンスが損なわれ、顧客がフィッシングなどのオンライン詐欺にさらされる可能性があります。

幸いなことに、SQL インジェクション攻撃を防ぐ方法はたくさんあります。 まず、入力検証とロールベースのアクセス制御を実装します。 本当にセキュリティを強化したい場合は、Web アプリケーション ファイアウォールと脆弱性スキャナーを入手できます。

あるいは、Jetpack Security などのオールインワン セキュリティ プラグインをインストールして、複数のセキュリティ機能をバンドルすることもできます。 これには、リアルタイム バックアップ、マルウェア スキャナー、スパム対策ソフトウェアが含まれます。 今すぐ Jetpack セキュリティにサインアップしてください!