WordPressサイトがハッキングされた場合の対処方法

公開: 2021-04-15それはすべてのウェブサイト所有者の最大の恐れです:彼らのサイトが危険にさらされていると聞くこと。 WordPressは安全なプラットフォームですが、すべてのWebサイトは、特に最新のWordPressセキュリティプラグインを実行していない場合、攻撃に対して脆弱です。

しかし、サイトがハッキングされ、すでに被害が発生している場合でも、希望は失われません。 コンテンツを回復し、害を修復し、そして最も重要なこととして、将来の攻撃からWebサイトを保護するために取り組むことができるいくつかの方法があります。

この記事では、次の質問に答えます。

- WordPressサイトがハッキングされているかどうかはどうすればわかりますか?

- なぜ私はハッキングされたのですか?

- WordPressサイトがハッキングされる上位5つの方法。

- ハッキングされたWordPressサイトを修正するにはどうすればよいですか?

- WordPressサイトをハッキングから保護するにはどうすればよいですか?

- WordPressハックに関するFAQ

私のWordPressサイトはハッキングされましたか? 知る方法は次のとおりです

(サイトがすでにハッキングされていることがわかっている場合は、スキップして修正方法を確認してください。)

サイトの動作がおかしく、何が問題なのかわからない場合でも、ハッキングされたとは限りません。 ソフトウェアのバグ、ホスティングの問題、キャッシュ関連の問題、またはその他の多くの問題が発生している可能性があります。 最初は、サイトがハッキングされたかどうか、または発生していることが他の原因によるものかどうかを判断するのが難しい場合があります。

サイトがハッキングされた兆候:

1.Webサイトが読み込まれません。

あなたのウェブサイトがロードされないかもしれない理由はたくさんあります。 悪意のある攻撃は、多くの可能性の1つにすぎません。 サイトを読み込もうとすると、表示されるエラーメッセージを確認してください。 一部のエラーは一般的であるため、問題をすぐに診断するのに特に役立ちませんが、発生しているエラーの種類を知ることは、原因を診断するための最初のステップです。

最も一般的なWordPressエラーのいくつかを次に示します。

- HTTP500内部サーバーエラー。 これは、Webサイトの訪問者が遭遇する最も一般的なエラーです。 WordPressサイトの場合、「データベース接続の確立中にエラーが発生しました」、「内部サーバーエラー」、または「接続がタイムアウトしました」というエラー表示が表示される場合があります。 サーバーログには、エラーコード「HTTP500」が表示される可能性があります。 これは非常に一般化されたエラーであり、それが示す唯一の具体的なことは、サイトのサーバーに問題があることです。 ハッカーが原因である可能性がありますが、ホストのサーバー構成の問題、キャッシュの問題、古いまたは不十分にコーディングされたプラグインまたはソフトウェア、または壊れたコードである可能性もあります。

- HTTP 502 BadGatewayErrorまたは503ServiceUnavailable。 これらのエラーはそれぞれわずかに異なりますが、どちらもサーバー側の問題を示しています。 これらのエラーの最も一般的な原因は、トラフィックまたはhttp要求の突然の急増ですが、500内部サーバーエラーを引き起こす可能性のある同じ問題により、502または503エラーも発生する可能性があります。 サイトのトラフィックが大幅に増加することを期待していない場合は、プラグインに障害があるか、サイトが攻撃を受けている可能性があります。 502および503エラーのその他の潜在的な原因は、不適切なファイアウォール構成およびコンテンツ配信ネットワーク(CDN)構成の問題です。 共有ホスティングプラットフォームを使用している場合は、サーバー上の別のWebサイトで問題が発生し、サーバー全体がダウンしている可能性があります。

- 401 Unauthorized、403 Forbidden、および接続がホストによって拒否されました。 これらのエラーメッセージのいずれかが表示される場合は、コンテンツまたはサーバーにアクセスする権限がなくなっていることが原因です。 401および403エラーは通常、ファイルのアクセス許可またはパスワードの変更が原因ですが、ホストによって接続が拒否された場合は、パスワードが正しくないか、サーバーポートの構成に問題がある可能性があります。 パスワードやファイルのアクセス許可を変更していない場合、犯人はハッカーである可能性が非常に高くなります。

ここにエラーが表示されていませんか? サイトの読み込みを妨げるエラーのこの包括的なリストを確認してください。

2.WordPressダッシュボードにログインできません。

WordPressダッシュボードにログインできない場合、最初にすべきことはパスワードをリセットすることです。 多くのウェブサイトを管理している場合、特定のサイトでパスワードを変更したことを単に忘れている可能性があります。

パスワードリセットのメールが届かない場合は、サイトでWordPressのネイティブPHP mail()関数が使用されている可能性があります。 Gmail、Yahoo、Outlookなどのメールプロバイダーは、PHPのmail()関数を使用して送信されたメールをブロックすることがよくあります。 Webサイトからの電子メールの送信にSMTPサーバーをまだ使用していない場合は、これが原因である可能性があります。 過去に電子メールの配信可能性に問題が発生したことがない場合、またはサイトの電子メールにSMTPサーバーを既に使用している場合は、アカウントが侵害されていることを心配する必要があります。

ハッカーがあなたのアカウントにアクセスし、パスワードと関連する電子メールアドレスを変更した可能性があります。 「エラー:ユーザー名「yourusername」はこのサイトに登録されていません」というエラーが表示された場合は、ハッカーがアカウントを削除し、自分で新しい管理者アカウントを作成した可能性があります。

3. Googleでサイトを検索したとき、またはサイトを読み込もうとしたときに、マルウェアの警告メッセージが表示されます。

Googleセーフブラウジングは、安全でないサイトを検出し、ユーザーがアクセスしようとするとマルウェア警告メッセージを表示します。 すべての主要なブラウザは、Googleのセーフブラウジングデータを使用して、訪問者にマルウェアの存在を警告します。 サイトにこのアラートが表示されている場合は、ハッキングされている可能性があります。

4.行っていない変更がサイトに表示されます。

一部のハッカーは、訪問者からの個人情報をフィッシングしたり、悪意のある目的で他のWebサイトにリダイレクトしたりするためにコンテンツを挿入します。 あなたまたは別の許可されたユーザーが作成していないコンテンツがサイトに表示されている場合は、ハッキングされている可能性があります。

これらの変更は、ホームページ全体が新しいコンテンツに置き換えられたり、奇妙なポップアップが表示されたり、広告を配信してはならないサイトに広告が配置されたりするのと同じくらい明白なものになる可能性があります。 ただし、自分で作成していないサイトのリンクやボタンなど、もっと目立たないものにすることもできます。 ハッカーは、コメントスパムを使用したり、すべてを追跡するのが難しい場所にリンクを隠したりすることがあります。 彼らはあなたのフッターのような邪魔にならない場所へのリンクを追加したり、記事のコピーにランダムに挿入したりするかもしれません。 または、サイトに既にあるボタンのリンクを交換する場合もあります。

5.サイトの広告は、ユーザーを疑わしいWebサイトに誘導しています。

通常、サイトに広告を掲載している場合、そのうちの1つが悪意のあるWebサイトに誘導されているかどうかに気付くまでに時間がかかることがあります。 「マルバタイジング」に従事するハッカーは、広告を使用して訪問者をフィッシングサイトやマルウェアサイトに誘導します。 これらのタイプのハッキングは、特にWebサイトが表示される正確な広告を必ずしも制御できないディスプレイネットワーク広告では、見過ごされがちです。

サイトでホストしているこのような広告を見つけた場合は、問題のある広告と広告主のユーザーアカウントをすぐに削除する必要があります。 広告がディスプレイネットワークを介して配信されている場合は、サイトの広告を一時的に無効にして、システムから広告を削除できるようにディスプレイネットワークに通知することができます。

6.サイトのパフォーマンスが突然低下します—読み込みが非常に遅いか、タイムアウトエラーが報告されます。

サイトが読み込まれている可能性がありますが、異常に遅い場合やサーバーのタイムアウトが発生している場合は、サーバーが過負荷になっている可能性があります。 これは、ハッキングの試み、プラグインの欠陥、またはサーバーのリソースに負担をかけているサイト上の他の何かが原因である可能性があります。

7.サイトが別の場所にリダイレクトしています。

これは悪いニュースです。 あなたがあなたのサイトを訪問しようとして、代わりに別のウェブサイトに連れて行かれるなら、あなたは間違いなくハッキングされています。 ハッカーは、サーバー上のファイルまたはドメインレジストラアカウントにアクセスする必要があります。

彼らがあなたのレジストラアカウントにアクセスすることに成功した場合、彼らはあなたのDNSエントリに301リダイレクトを追加することができます。 WordPressの管理者パスワードを解読したりFTPクレデンシャルを取得したりしてサイトにアクセスした場合、index.phpファイルやwp-config.phpファイルなど、サイト上のさまざまなファイルにリダイレクトコードを追加する可能性があります。

8.お客様から不正請求についてご連絡があります。

WooCommerceまたは別のeコマースシステムを使用していて、不正な請求に関する苦情を受けている場合は、データ侵害が発生している可能性があります。 誰かがあなたのウェブサイトまたは支払いゲートウェイをハッキングした可能性があります。

WooCommerceはクレジットカード番号やセキュリティコードをWebサイトに保存しませんが、顧客の名前、住所、電子メールなどの他の詳細はデータベースに保存されます。 この情報は、ハッカーが顧客のIDを盗んだり、盗まれたクレジットカードに請求を開始したりするために使用される可能性があります。

9.新しい、なじみのないユーザーアカウントまたはFTP/SFTPクレデンシャルに気づきました。

ユーザーアカウントのリストを定期的に確認することはできません。 ただし、ユーザーがアカウントに登録できる大規模なサイトを運営している場合は、WordPressダッシュボードのユーザーリストでスパムアカウントを定期的に確認するようにしてください。 作成していない管理者、編集者、またはストアマネージャーのアカウントに気付いた場合は、ハッキングされている可能性があります。

スパムアカウントは、多くの場合、ボットによって作成されます。 コアファイルに常にアクセスできるとは限りませんが、評判に悪影響を及ぼし、データベースを肥大化し、ユーザーを有害なWebサイトやマルウェアに誘導するスパムコメントを残すことにより、深刻な損害を引き起こす可能性があります。

また、ファイル転送プロトコル(FTP)アカウントにも細心の注意を払うことをお勧めします。 サイトを構築するために開発者を雇い、サイトを維持するために行う技術的な作業がかなり限られている場合は、FTPクレデンシャルを見たことがないかもしれません。 この情報のコピーがない場合は、Webホスティングアカウントにあります。 理想的には、FTPの代わりにSecure File Transfer Protocol(SFTP)を使用する必要があります。

WebサイトへのFTPアクセスは完全に保護されておらず、ハッカーが簡単にアクセスできるように機密データをプレーンテキストで転送します。 SFTPは情報を暗号化して、コマンド、資格情報、およびその他のデータを安全に保ちます。

ホスティングアカウントを設定すると、通常、単一のSFTPユーザーが自動的に作成されます。 サイトに複数のSFTPユーザーまたは見慣れないFTPアカウントが関連付けられている場合は、これが問題になります。 なじみのないアカウントを削除し、既知のアカウントのパスワードをすぐに変更します。

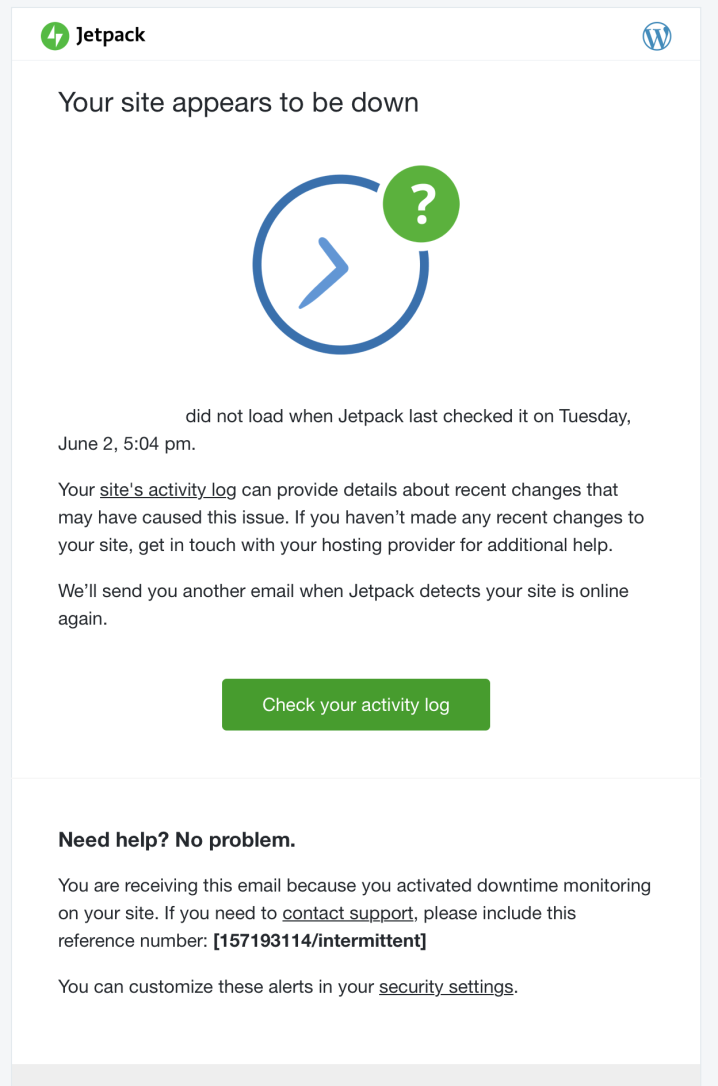

10.セキュリティプラグインから問題が通知されました。

セキュリティプラグインを使用している場合、サイトで不審なアクティビティが検出されるとメールが届きます。 セキュリティプラグインにダウンタイムの監視が含まれている場合、何らかの理由でサイトがダウンした場合にも通知されます。 これらのアラートは、プラグインの脆弱性や致命的なエラーからハッキングの試みまで、あらゆるものをすばやく特定、診断、および対応するのに役立ちます。

11.あなたのウェブホストはあなたのサイトの問題についてあなたに警告しました。

ホスティング会社は、ハッカー、スパム、サーバーの停滞も嫌うため、顧客のサイトに関する大きな問題に注意を払っています。 サーバーが過負荷になっている場合、またはホストがドメインに関して多くの不正使用の申し立てを受け取った場合は、問題について迅速に連絡する必要があります。 サイトの問題についてホストからメッセージを受け取っている場合は、できるだけ早く調査する必要があります。

なぜ私はハッキングされたのですか?

あなたがハッキングされたのなら、あなたはおそらくなぜだろうと思っているでしょう。 それは個人的に感じることができます—そして時々そうです。 デリケートなテーマを扱っているウェブサイトを運営している場合、ハクティビストの標的になる可能性があります。 あるいは、個人的な利益のためにアクセスを利用している従業員や、復讐のために出かけている不満を持った元雇用者がいる場合もあります。

しかし、ほとんどのハッカーは、壮大で複雑なアジェンダを達成しようとはしておらず、個人的にあなたを標的にしているわけでもありません。 彼らは、お金を盗んだり、機密情報を収集したり、トラブルを引き起こすためにトラブルを引き起こしたりするために、簡単なターゲットで単純なスキームを実行することがよくあります。 家の玄関のドアを一日中開いたままにしておけば、誰かが入って何かを盗んだとしても驚くことはほとんどありません。 あなたのウェブサイトも違いはありません。 不十分なセキュリティ慣行は、サイトがハッキングされる主な理由です。

多くの中小企業がサイバーセキュリティを優先度が高いとは考えていないという事実にもかかわらず、真実は、サイバー攻撃の43%が中小企業に向けられているということです。

中小企業は、サイトを安全に保護するための知識とリソースを持っている可能性が低くなります。 オンラインセキュリティに専念するチームを持っている最大の企業でさえ、今でも時々ハッキングされることがあります。 しかし、サイトを保護せずに放置している何百万もの中小企業が攻撃するのが最も簡単です。そのため、ハッカーはそれらを標的にしています。

WordPressサイトがハッキングされる上位5つの方法

WordPressサイトの所有者がハッカーにさらされる最も一般的な方法は何ですか? ハッカーがサイトにアクセスするために使用できる方法はたくさんありますが、上位5つは次のとおりです。

1.古いプラグイン、WordPressコア、テーマファイル

古いソフトウェアとサイトフレームワークは、ハッカーがサイトにアクセスするための最も一般的な方法の1つです。 WordPressはすべてのWebサイトの42%に電力を供給しているため、WordPressを使用しているサイトがハッカーの一般的な標的であることは当然のことです。 WordPressディレクトリだけで54,000の無料プラグインがあるため、ハッカーがコーディングが不十分な、放棄された、または古いプラグインを悪用する十分な機会があります。

通常、セキュリティの脆弱性を修正するためにプラグインの新しいバージョンがリリースされると、その脆弱性が公開されます。 修正がリリースされるまで公開しないと、ハッカーはその情報を最大限に活用できなくなりますが、リリースされると、ハッカーは可能な限りこれらのバックドアを悪用することになります。

すべてのWordPressサイトの少なくとも33%が古いソフトウェアを使用しており、侵入するために必要な情報を持っているハッカーにさらされています。

2.ブルートフォース攻撃の脆弱性

ブルートフォース攻撃は、正しい組み合わせが見つかるまで、ユーザー名とパスワードのさまざまな組み合わせを試すソフトウェアを使用します。 サイトの次の不安は、ブルートフォース攻撃の可能性を高める可能性があります。

- ログイン試行を制限しません。 ログイン試行の制限を設定しない場合、ハッカーは無限の数のユーザー名とパスワードを試すことができます。 これにより、最終的にはサイトにアクセスしたり(最悪の場合)、サーバーに大きな負荷をかけてシャットダウンしたりする可能性があります(せいぜい)。

- 短いまたは推測しやすいパスワード。 パスワードが短いほど、または使用される文字の種類が少ないほど、ハッカーがブルートフォース攻撃で攻撃しやすくなります。 「123456」や「password」などのパスワードを使用する人が非常に多いため、ブルートフォース攻撃が非常に一般的である理由を想像できます。

- ログインフォームにCAPTCHAはありません。 CAPTCHAは、ログインまたはフォームの送信を試みる人が人間であることを確認するために使用されます。 ほとんどのブルートフォース攻撃はボットによって実行されるため、CAPTCHAはこれらのタイプの攻撃を防ぐのに非常に効果的です。

- 二要素認証を使用していません。 二要素認証(2FA)は、パスワード以外の追加のセキュリティ対策を使用してユーザーを認証します。 「最初のペットの名前は何ですか?」、ユーザーのメールアドレスや電話番号に送信されるコード、またはサードパーティの認証アプリなどのセキュリティ保護用の質問である可能性があります。 このセキュリティの追加レイヤーをサイトに追加しない場合は、ハッカーが侵入しやすくなります。

- ブルートフォース攻撃からの保護がありません。 ブルートフォース攻撃保護ツールは、疑わしいボットや人々がサイトに自動的にアクセスするのをブロックします。

3.安全でないホスティング

サイトにSSL証明書がない場合、またはサイトへのサーバーレベルのアクセスにSFTPではなくFTPを使用している場合、ホスティングは安全ではありません。 セキュアホスティングは、Secure Socket Layer(SSL)暗号化を使用して、Webサイトとブラウザー間の通信を安全に保ちます。 共有ホスティング環境は、サイトのセキュリティを弱める可能性もあります。 サーバー上の別のWebサイトで侵害が発生した場合、サイトにも影響が及ぶ可能性があります。

4.ファイルのアクセス許可

サイトのファイルには、さまざまなレベルのアクセスを許可する権限が関連付けられています。 WordPressのファイル権限が正しく設定されていないと、ハッカーが重要なファイルや機密データに簡単にアクセスできるようになる可能性があります。

5.パスワードの盗難

毎年数千万のパスワードが盗まれています。 ブラウザにパスワードを保存すると、Googleからデータ侵害の通知を受け取る場合があります。 Googleは、特定のWebサイトに保存されているパスワードを既知のデータ侵害のリストと比較し、漏洩したパスワードのリストにあなたの情報が見つかった場合にアラートを送信します。 侵害されたパスワードを認識した後で変更しないと、簡単にハッキングされる可能性があります。

ハッキングされたWordPressサイトを修正して復元するにはどうすればよいですか?

パニックにならない! これらの手順に従ってサイトを回復し、将来のハッキングから身を守るために、深呼吸して落ち着いてください。

このトピックを深く掘り下げる前に、ハッキングされたという結論にジャンプする前に、サイトで発生している問題のトラブルシューティングを試みるために実行できる簡単なことがいくつかあります。

- 数分待ってからページをリロードしてください

- キャッシュとCookieをクリアする

- DNSキャッシュをフラッシュする

- ブラウザを再起動します

- デバイスを再起動します

これらの簡単な手順で問題が解決しない場合は、さらに調査を行う必要があります。

1.何が起こったかを判断します

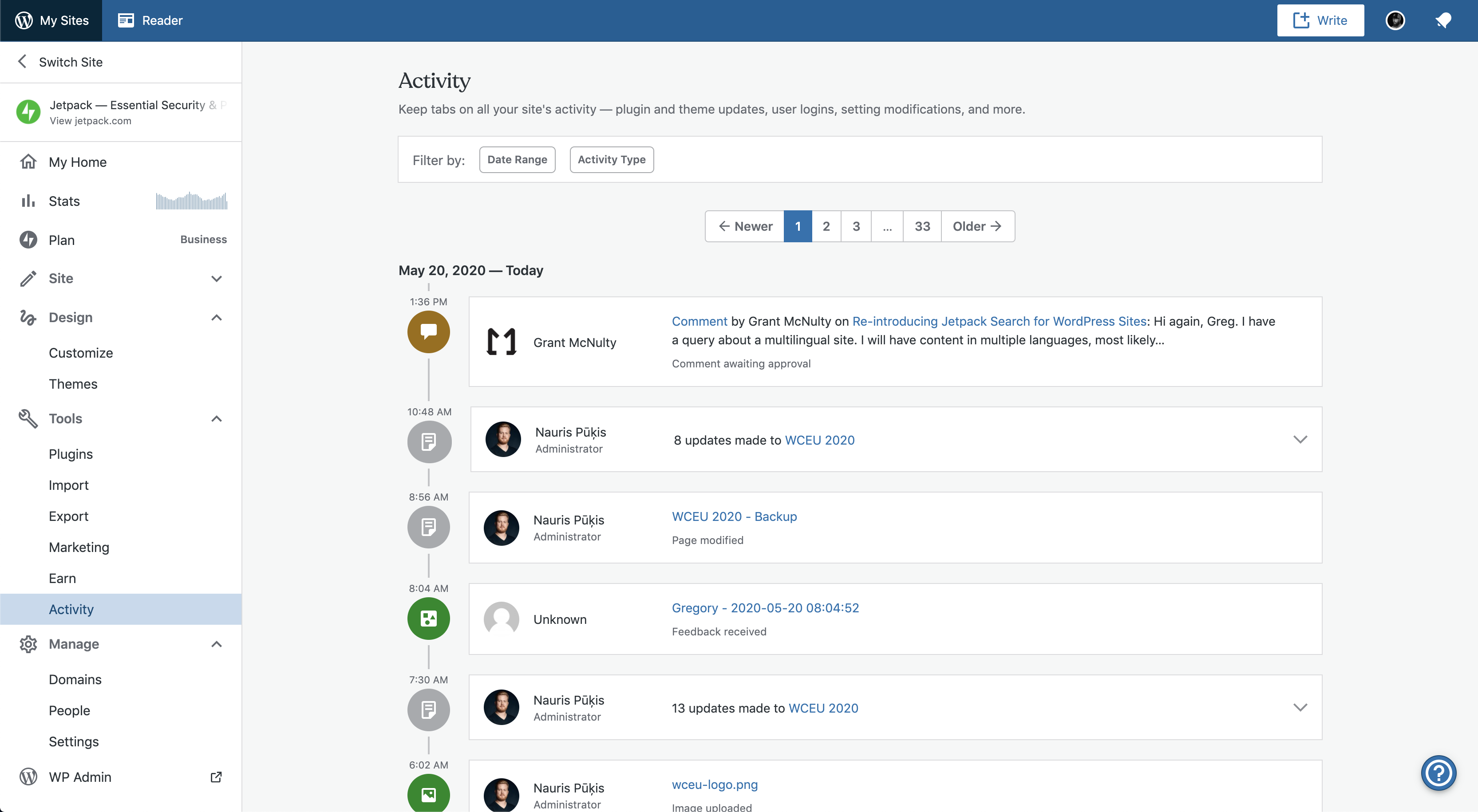

サイトにログインして、アクティビティ(Jetpackアクティビティログなど)を監視するWordPressセキュリティプラグインを使用できる場合は、誰が、いつ、何を変更したかを確認してください。

これは、影響を受けるファイルと、リセットする必要のあるユーザーアカウントを特定するのに役立ちます。 疑わしいものを見つけたらリストを作成します。

セキュリティプラグインにアクティビティログがない場合、セキュリティプラグインがない場合、またはサイトにまったくアクセスできない場合は、ウェブホストに連絡して、サーバーのエラーログを確認するように依頼する必要があります。 彼らのテクニカルサポートチームは、何が起こっているのかを正確に特定できないかもしれませんが、問題がサーバー、プラグイン、誤って構成された.htaccessまたは.wp-configファイル、またはサイトハック。

問題がソフトウェアまたはサーバーの問題である可能性が高いと思われる場合は、WordPressの問題のトラブルシューティングについて詳しく知る必要があります。 ハッキングされたように思われる場合は、次の手順に進んでサイトをクリーンアップして回復します。

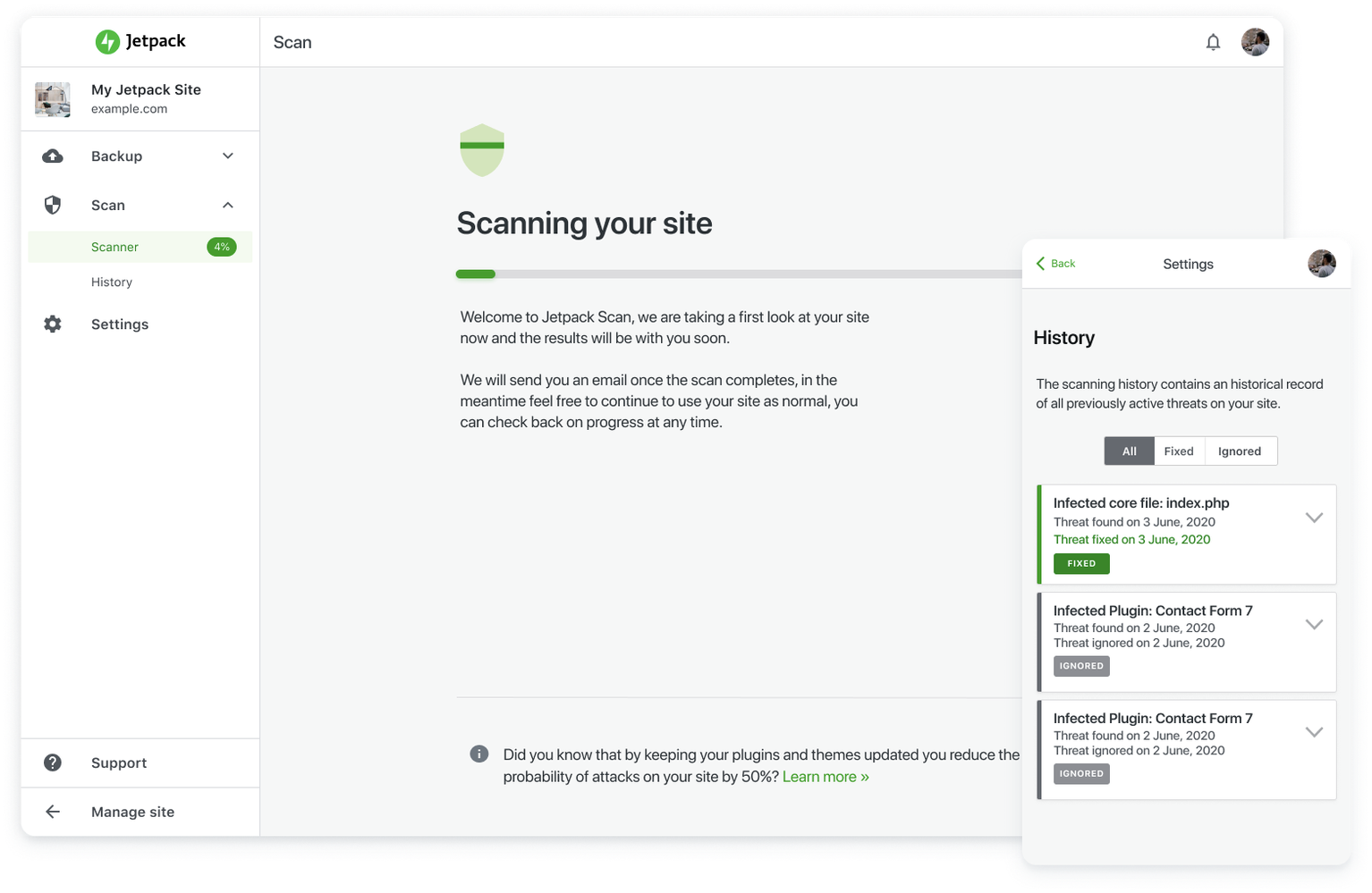

2.サイトスキャナーを使用してマルウェアを検出し、サイトを修復します

挿入されたコード、変更されたコアファイル、またはハッキングを示すその他の危険信号をWebサイトで検索する、優れたサイトスキャナーがいくつかあります。 フラグを立てたファイルについては、アクティビティログまたはエラーログを相互参照してください。

優れたWordPressWebサイトスキャナーは、検出した問題を修復することもできます。 Jetpack Scanの利点の1つは、既知のマルウェアの問題の大部分をワンクリックで修正できることです。 また、追加のボーナスとして、進行中の定期的なマルウェアスキャンでWordPressサイトを保護します。

マルウェアスキャナーがなく、サイトにアクセスしてプラグインをインストールできない場合は、PCriskなどの無料のWebベースのスキャナーを使用してみてください。 マルウェアを削除することはできませんが、少なくともサイトにマルウェアが存在するかどうかを識別して、手動で削除を試みることができます。

3.可能であれば、バックアップから復元します

マルウェアを削除できない場合、またはWebサイトが完全に駆除されているかどうかわからない場合は、代わりにバックアップから復元することをお勧めします。 ホストがサイトのバックアップを保持している場合や、JetpackBackupなどのWordPressバックアッププラグインをすでに使用している場合があります。 Jetpackは、WordPressが独自のサイトに使用するのと同じ安全なサーバーにバックアップファイルの複数のコピーを保存します。これらは感染から保護されるだけでなく、Webサイトが完全にダウンした場合にも復元できます。

ただし、バックアップからの復元は絶対確実ではありません。 最も重要な部分は、Webサイトの制御と機能を回復し、ハッカーの痕跡をすべて削除することですが、それでもいくつかの重要なデータが失われる可能性があります。 サイトがハッキングされた期間がわからない場合は、バックアップも危険にさらされている可能性があります。

eコマースサイトを運営していて、顧客の注文をデータベースに保存している場合、バックアップに戻すと(Jetpackからのリアルタイムのバックアップがない限り)、まだ処理していない何百もの顧客の注文が削除される可能性があります。 また、ハッキングの時点から復元元のバックアップまでの間にサイトに加えたカスタマーレビュー、ブログ投稿、および主要な変更が失われる可能性があります。

サイトのバックアップがない場合、またはすべてが侵害されている場合でも、希望が完全に失われることはありません。 サイトを最初から再構築する必要がある場合でも、WaybackMachineでWebサイトの以前のスナップショットを確認できます。 ファイルは復元されませんが、再構築する必要がある場合は、多くのコンテンツを復元できる可能性があります。

4.すべてのパスワードをリセットし、疑わしいユーザーアカウントを削除します

マルウェアを削除するか、サイトの以前のバージョンにロールバックするだけでは、物事を安全に保つのに十分ではありません。 いずれにせよ、Webサイトがハッキングされた後は、常にすべてのパスワードと他の高レベルのユーザーのパスワードをリセットしてください。 WordPressのプロフィールページにある[推奨パスワード]ボタンを使用して、新しいパスワードが長く、複雑で、推測しにくいことを確認してください。 あなたの組み合わせを覚えているのが心配ですか? LastPassや1Passwordのようなパスワードマネージャーを試してみてください。

アクティビティログに疑わしいログインが表示されている場合は、それらのアカウントを削除します。 アクセスレベルに関係なく、無関係またはスパムのように見えるユーザーアカウントを見つけた場合は、安全のためにそれらも削除する必要があります。 ハッカーが悪意のある活動に1つのアカウントを使用したからといって、複数のアカウントを作成しなかったからといって、戻ってくることができるわけではありません。

5.専門家を呼ぶ

一部のハックはより複雑で、自動サイトスキャナーで駆除できず、平均的なユーザーが識別して削除する能力を超えています。 これらのケースには、複数のファイルに隠れる可能性のある、挿入されたコードまたはアクセスルールの複雑なシステムが含まれる場合があります。

できることはすべて行ったが、サイトがまだ危険にさらされていると感じた場合、または知識のある人があなたのために物事を再確認した方が安全だと感じる場合は、専門家に調べてもらいたいと思うでしょう。 この種の専門知識を持っている人を知らない場合は、CodeableからWordPressリカバリの専門家を雇うことを検討してください。

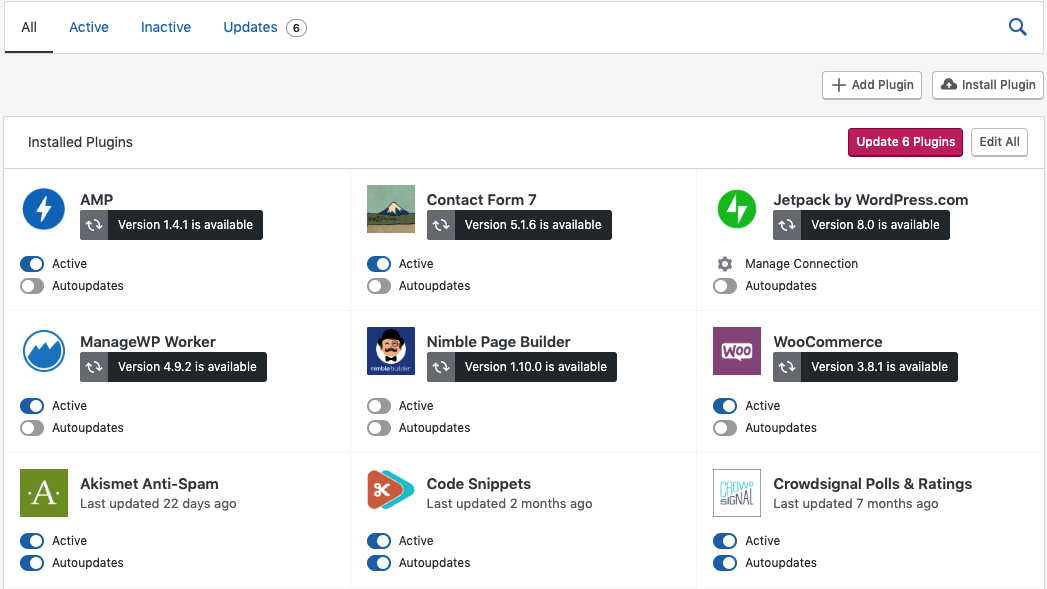

6.ソフトウェアを更新します

ほとんどのWordPressハックは古いソフトウェアの脆弱性を悪用するため、プラグイン、テーマ、WordPressコアの最新バージョンをできるだけ早くサイトに導入することが重要です。

更新を開始する前に、完全バックアップを取ります。 バックアップが正常に完了したら、最初にWordPressコアを更新し、次にプラグインを更新し、次にテーマを更新することから始めます。

注: WooCommerceを使用している場合は、必ず最初にWooCommerce拡張機能を更新してから、WooCommerceを更新してください。

7.サイトをGoogleに再送信します

サイトがGoogleによってブロックリストに登録されている場合は、クリーンなWebサイトを再送信して、適切な名前を復元してください。 検索結果のサイトの横に警告が表示された場合、または一度ランク付けした検索に表示されなくなった場合は、ブロックリストに登録されていることがわかります。 ただし、検索結果に表示されなくなる他の理由も考えられることに注意してください。

このリストからサイトを削除するには、Google検索コンソールを使用してレビューをリクエストしてください。

WordPressサイトがハッキングされるのを防ぐにはどうすればよいですか?

ハッキングを防ぐことは、ハッキングから回復しようとするよりも常にはるかに優れた解決策です。 以下を実装して、WordPressサイトが保護されていることを確認してください。

1.セキュリティプラグインを使用します。

セキュリティプラグインは、ハッカーからサイトを保護するためにさまざまな手段を使用します。 不審なアクティビティやダウンタイムを通知するものもあります。 Jetpack Securityは、次のような重要な機能を提供します。

- リアルタイムバックアップ

- リアルタイムスキャン

- スパム防止

- アクティビティログ

- ダウンタイムの監視

- ブルートフォース攻撃からの保護

セキュリティプラグインを使用すると、Webサイトの保護からハードワークと技術的専門知識のほとんどを取り除くことができるため、コンテンツの作成、販売、または最終的に数分間のリラックスに集中することができます。

2. WordPress、プラグイン、テーマを最新の状態に保ちます

ハッキング事件の後にソフトウェアを更新することは、それらのバックドアをサイトに近づけるのに役立つ優れた方法ですが、一度実行するだけでは十分ではありません。 今後も可能な限りすべてを最新の状態に保ちたいと思うでしょう。 これを行うには、ソフトウェアを定期的に監視して手動で更新するか、Jetpackの自動更新機能を利用するか、ホスティングプロバイダーに自動更新が提供されているかどうかを確認します。

ソフトウェアを最新の状態に保つことでサイトのセキュリティが向上しますが、更新によってプラグインやテーマの競合が発生する場合があることにも注意する必要があります。 それでも、サイトの機能を定期的にチェックして、すべてが正しく機能していることを確認する必要があります。

3.ログインとフォームのセキュリティを強化します

ログインフォーム、お問い合わせフォーム、コメント送信フォームを保護することは、ブルートフォース攻撃やコメントスパムなどから保護するために実行できる最も簡単な方法の1つです。 フォームを安全に保つためのいくつかの方法を次に示します。

- ログインの試行を制限します。 ログインを数回試みた後、一定期間ユーザーをフリーズすると、ほとんどのブルートフォース攻撃を完全に防ぐことができます。

- より強力なパスワードが必要です。 ユーザーに、16文字以上の長いパスワードと、小文字と大文字、数字、および特殊文字の組み合わせを作成するように要求します。 パスワードが長く複雑になるほど、ハッカーが解読するのが難しくなります。

- すべてのフォームでCAPTCHAを使用します。 CAPTCHAは、ユーザーが人間であることを確認するのに役立ちます。 ボット攻撃を防ぐだけでなく、コメントスパムを軽減するのにも役立ちます。

- すべてのユーザーに2FAを要求します。 少なくとも、管理者アカウント、または顧客などの機密情報にアクセスできる可能性のあるアカウントには、2要素認証が必要です。

- スパム対策プラグインを使用します。 Jetpack Anti-spamは、WordPress用の最も堅牢なスパム対策ソリューションであるAkismetを使用して構築されています。 コメントスパムは、誰かが管理者レベルのデータにアクセスするのとまったく同じリスクレベルではありませんが、それでもセキュリティと評判の大きなリスクになる可能性があります。 コメントスパムを排除または大幅に削減することは、Jetpackを使用したワンクリックインストールと同じくらい簡単です。

4.ホスティングプロバイダーまたは環境を切り替えます。

ホスティングは、あなたのウェブサイトに関しては決して軽蔑してはならない場所の1つです。 高品質のホスティングパッケージは、独自のファイアウォール、SSL証明書、システムモニタリング、およびWordPressに最適化された構成でサイトを保護するのに役立ちます。

問題の原因となった共有ホスティング環境を使用しているが、現在のホストが気に入っている場合は、クラウド、VPS、または専用サーバーホスティングのオプションについて質問できます。

5.独自の自動バックアップを作成します

ホスティングパッケージにバックアップが含まれている場合でも、独自のオフサイトバックアップを生成することで得られるものはたくさんあります。 ほとんどのホストは、毎日または毎週バックアップを作成し、30日間保存します。 そして、それらがあなたのホストと一緒に保存されている場合、それらはあなたのサイトと同時に危険にさらされる可能性があります。

Jetpack Backupなどの別のWordPressバックアッププラグインを使用する場合、ファイルはホストとは別に保存され、サイトのどの部分を復元するかをより細かく制御でき、バックアップは最大1年間保存され、注意が必要です。 Jetpackモバイルアプリでどこからでもすべての。

オールインワンの予防および回復ツール

優れたセキュリティプラグインは、最も一般的なハッキングの大部分を防ぐことができ、すでに攻撃を受けている場合は回復するのにも役立ちます。 Jetpackは、最も重要な基盤をすべてカバーし、緊急時に回復するための直感的で信頼性の高い方法を提供するように設計されています。

JetpackのHappinessEngineersのサポートチームは、サイトの所有者が問題を克服し、自分のゲームでサイバー犯罪者を打ち負かすのを支援することに他なりません。 Jetpackがこれまでで最も人気のあるWordPressプラグインの1つになったのは、このコミュニティファーストのチームアプローチです。

JetpackセキュリティでWordPressサイトを保護します。

WordPressハックに関するFAQ

WordPressサイトはどのくらいの頻度でハッキングされますか?

WordPressサイトがハッキングされる正確な頻度に関する具体的な統計はありませんが、世界中で、すべてのプラットフォームで毎日30,000のWebサイトがハッキングされています。 WordPressはすべてのWebサイトのほぼ40%に電力を供給しているため、毎日10〜12,000のWordPressサイトがハッキングされている可能性があります。

最も一般的な種類のハッキングは何ですか?

- おとり販売。 これは、主にオンライン広告または広告ネットワークでハッカーによって使用されます。 彼らは評判の良いブランドを装いますが、広告リンクは訪問者を悪意のあるサイトに誘導し、情報をフィッシングしたり、不正な購入をさせたり、マルウェアをデバイスにダウンロードさせたりします。

- SQLインジェクション。 この手法では、ハッカーがSQLコマンドをサイトにアップロードして、サーバーデータを盗んだり変更したりします。これは通常、個人情報の盗難、財務情報との違法な取引、または誰かのデータベース全体を破壊する目的で行われます。 これらの攻撃は通常、安全でないWebフォーム、Cookie、または検証されていないその他のユーザー入力を介して行われます。

- 資格情報の詰め込み。 通常、ボットによって実行されるクレデンシャルスタッフィングは、盗まれたユーザー名とパスワードのリストを使用して、サイトへのログインを自動的に試行します。 目標は、サイトへの十分なアクセスを取得して、不正なトランザクションを開始したり、個人情報を盗んだり、訪問者を有害なWebサイトにリダイレクトしたり、サイトを使用してフィッシングメールを一括送信したりできるようにすることです。

- クリックジャッキング。 クリックジャッキングでは、ハッカーはコードを使用して、ユーザーに意図せずに何かをクリックさせることを目的として、複数のコンテンツレイヤーを作成します。 彼らはあなたのAboutページのリンクをクリックしていると思うかもしれませんが、実際には彼らを悪意のあるサイトに連れて行く不明瞭なリンクをクリックしています。 ハッカーは、この手法を使用して、正当なフォームの上に「見えない」フォームを作成することにより、パスワードを盗むこともできます。 ユーザーは、実際にはこの情報をハッカーに直接送信しているときに、自分のアカウントの1つにログインしていると思います。

- クロスサイトスクリプティング(XSS)。 これは、同じエントリポイント(安全でないフォームやその他の検証されていないユーザー入力)を使用するという点でSQLインジェクションに似ていますが、インジェクションされるコードはJavascriptまたはHTMLであり、VBScriptまたはFlashの場合もあります。

- 中間者攻撃。 これらの攻撃は通常、公共の場で発生します。これは、ハッカーが安全でないルーターを使用して、データの送信中にデータを傍受するためです。 彼らはこの手法を使用して、ユーザー名、パスワード、財務記録、およびその他の個人情報を取得し、Webサイトや情報を取得するために管理しているその他のアカウントをターゲットにすることができます。

- DDoSおよびブルートフォース攻撃。 分散ネットワーク攻撃(DDoS)には、サーバーをクラッシュさせるために大量の要求をWebサイトに送信することが含まれます。 ブルートフォース攻撃は、アクセスを取得するためにサイトのログインフォームでユーザー名とパスワードのさまざまな組み合わせを試みるDDoS攻撃の一種です。 これにより、大量のリクエストが作成され、キャッチおよび停止されない場合、サーバーが過負荷になり、応答が停止する可能性があります。

- DNSハイジャック。 この方法は、Webサイトを別のWebサイトにリダイレクトする目的でよく使用されます(DNSスプーフィング)。 DNSハイジャックを使用すると、ハッカーはレジストラまたはアクティブなネームサーバーにアクセスし、IPアドレスを指定するか、リダイレクトを使用して訪問者を有害なサイトに送信します。

What are the consequences of my site being hacked?

If there's nothing of much importance on your site or the hack isn't really affecting performance in any way, why should you worry about your site being hacked?

Even if the hack isn't directly affecting you and your site, it's going to affect other people. You might not notice, but a hacker might be phishing personal information from your visitors so they can steal their identities, redirecting them to sites that download malware onto their devices, or using your servers to send spam or dangerous content to people all over the world.

It might not affect you immediately, but it may cause your site to get blocklisted or your hosting provider to remove your site from the server. If the hacker does end up causing harm to a user of your site, you could be held liable if the claimant files a negligence claim against you.

How do I turn a hacker in to the authorities?

Most hacking crimes are difficult to prosecute. The hacker may be in another country, or the value of the damage is too low for authorities to prioritize. If you're in the US, the FBI recommends reporting the crime to them. The more complaints that are filed, the better chances they'll have of being able to build a case. If you know who the hacker is — like an employee or personal acquaintance — it may be easier for the FBI to respond.