WordPressブルートフォース攻撃からWebサイトを保護する方法は?

公開: 2022-04-22WordPressのブルートフォース攻撃は、攻撃が成功する前であっても、圧倒的です。

多くのサイト管理者は、サーバーリソースが急速に枯渇し、サイトが応答しなくなったり、完全にクラッシュしたりして、実際のユーザーがロックアウトされるのを目にしています。 問題は、ブルートフォースボットがログインページを叩き、wp-adminにアクセスしようとすると、無力感を覚えることです。

しかし、あなたは無力ではありません。 複数のIPからのログインなど、1人のユーザーのログイン試行が何度か失敗した場合は、適切な場所にいます。

この記事では、WordPressのブルートフォース攻撃がどのように見えるか、およびそれらからサイトを保護する方法について説明します。

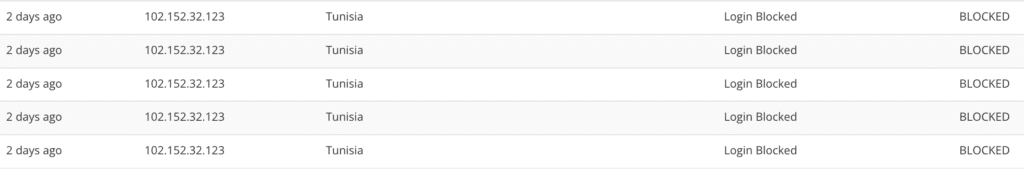

TL; DR MalCareのログイン保護を有効にすることで、WordPressのブルートフォースからサイトを保護します。 強力なファイアウォールと統合されたボット保護を使用して、悪意のあるボットがサイトを攻撃するのを防ぎます。 WordPressのブルートフォースに対する最高のセキュリティプラグインであるMalCareを使用して、サイト、データ、およびユーザーを安全に保ちます。

WordPressブルートフォース攻撃とは何ですか?

WordPressのブルートフォース攻撃は、ユーザー名とパスワードのさまざまな組み合わせを試すことで、wp-adminへの不正アクセスを試みることです。 ハッカーは、試行錯誤しながらログインページに資格情報を継続的に攻撃するボットを開発しました。

多くの場合、ボットは辞書から一連のパスワードを試行するため、辞書攻撃またはパスワード推測攻撃としても知られています。 攻撃はさまざまなIPアドレスから送信されるように構成できるため、基本的なセキュリティ対策を回避できます。 他のタイプのブルートフォース攻撃がありますが、これについてはこの記事の後半で説明します。

ブルートフォース攻撃の目的は、wp-adminにアクセスし、最も一般的にはサイトにマルウェアをインストールすることです。

WordPressブルートフォース攻撃からサイトを保護する方法(9つの方法)

ブルートフォース攻撃を経験することは恐ろしいことです。特に、それを阻止するためにできることは何もないように感じるからです。 さらに、攻撃の影響がすぐにわかります。 ほとんどのサイトのサーバーリソースは限られており、急速に使い果たされ、攻撃を受けているサイトは完全にクラッシュすることがよくあります。

幸い、WordPressでブルートフォース攻撃を防ぐためにできることはたくさんあります。 これは、ほとんどの攻撃をブロックし、最悪の影響を適切に軽減するWordPressブルートフォース保護手順のリストです。

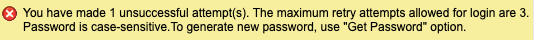

1.ログイン試行を制限する

WordPressのブルートフォース攻撃を阻止する最善の方法は、ログインの試行を制限することです。 ログインページに間違ったパスワードを何度も入力すると、アカウントが一時的にブロックされます。 クレデンシャルを推測するために試行錯誤の方法に依存しているため、これはブルートフォースボットの有効性をブロックします。 さらに、ボットは数千の組み合わせを試すことができないため、リクエストはサーバーに送信されず、ボットのアクティビティによってリソースが消費されることはありません。

デフォルトでは、WordPressは無制限のログイン試行を許可します。そのため、そもそもブルートフォース攻撃を受けやすくなっています。 MalCareを使用すると、制限付きログイン保護が自動的にアクティブになります。 実際、ユーザーが合法的にパスワードを忘れた場合、キャプチャを解決してブロックを簡単に乗り越えることができます。 したがって、ログインの試行を制限することで、実際のユーザーに悪影響を与えることなく、ブルートフォースボットを排除できます。

詳細については、WordPressでのログイン試行を制限する方法に関するガイドを参照してください。

2.不良ボットをブロックする

ブルートフォース攻撃は、ほとんどの場合、ボットによって実行されます。 ボットは、単純なタスクを繰り返し実行するように設計された小さなプログラムであるため、ブルートフォース攻撃に最適です。 ボットは、一致するものが見つかるまで、ログインページで一連の資格情報を試します。

その上、すべてのWebサイトトラフィックの25%以上がボットであるため、ボット保護が実施されているセキュリティシステムが多数あります。 ただし、ここでは重要な違いがあります。すべてのボットが悪いわけではありません。 他の検索エンジンクローラーや稼働時間監視ボットのような優れたものがあります。 あなたはそれらにあなたのサイトへのアクセスを許可したいので、MalCareのような悪いボットだけをインテリジェントにブロックするボット保護を取得することが重要です。 All in Oneのような他のボット保護プラグインもありますが、Googlebotを含むすべてのボットをデフォルトでブロックします。

3.Webアプリケーションファイアウォールをインストールします

ログイン保護は特にブルートフォース攻撃に対する防御ですが、ファイアウォールはあらゆる種類の攻撃に対する防御です。 総当たり攻撃を含む。

ファイアウォールはルールを使用して悪意のあるトラフィックをブロックし、Webサイトを保護するために多大な努力をします。 さらに、ファイアウォールは、繰り返される不正な要求をブロックすることにより、ブルートフォース攻撃の最大の問題の1つであるサーバーリソースへの過度の負荷を軽減します。

ブルートフォース攻撃は、多くの場合、異なるIPから攻撃するように構成されているため、ほとんどのファイアウォールをバイパスできます。 ただし、MalCareのファイアウォールを使用すると、WebサイトはグローバルIP保護の一部になります。 ファイアウォールは、100,000を超えるサイトから記録された動作から悪意のあるIPを学習し、それらからのトラフィックをプロアクティブにブロックします。 これらの対策により、ボットがサイトのログインページをブルートフォース攻撃する前に、そもそもWebサイトへの不正なトラフィックの量が大幅に減少します。

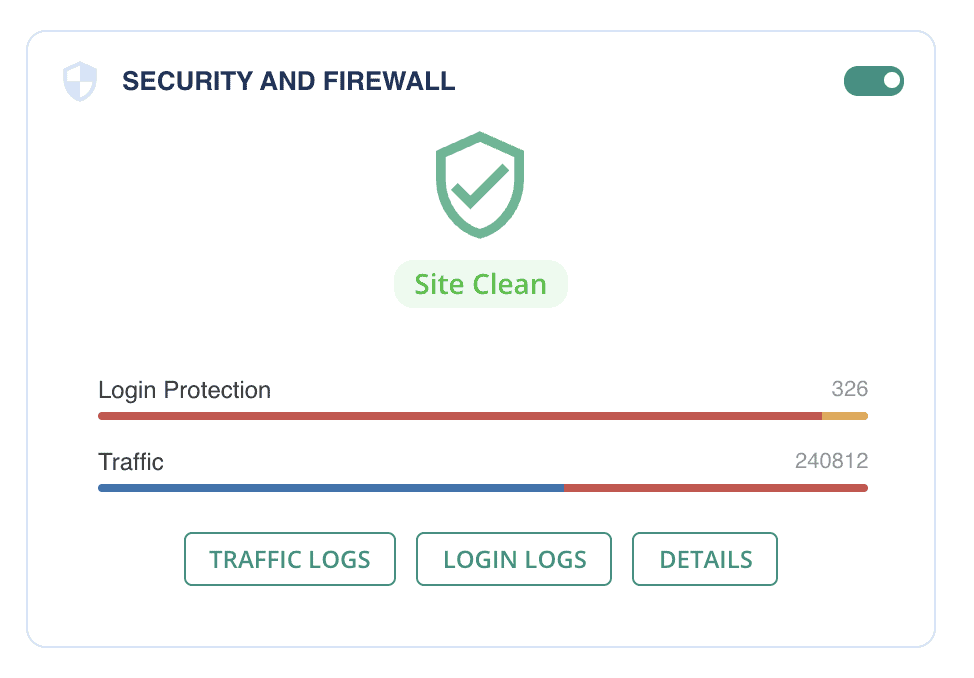

4.WordPressに2要素認証を追加します

ユーザー名とパスワードは推測できるため、ユーザーを認証するための動的な要素を持つ方法として、2要素認証(実際には多要素認証)が登場しました。 二要素認証では、OTPやQRコードなどのリアルタイムログイントークンがユーザーのデバイスと共有されます。 有効性は限られており、通常は約10〜15分で、そのセッションのユーザーのみを認証できます。

ユーザー名とパスワードに加えて、追加のトークンを解読することは困難です。 したがって、ログインページにセキュリティの別の層が追加されます。 WP 2FAのようなプラグインをインストールして、サイトに2要素認証を簡単に追加できます。

詳細については、WordPressの2要素認証に関するガイドをご覧ください。

5.強力で一意のパスワードを使用する

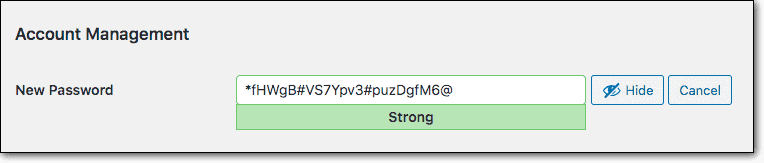

セキュリティの最大の欠陥は、ユーザー自身、ひいてはユーザーが設定したパスワードです。 パスワードは、覚えやすいパスワードを設定し、さまざまなアカウントで再利用するという(理解できる)人間の傾向があるため、セキュリティシステムの最大の脆弱性です。 これらは実際には、パスワードに関する2つの別個の別個の問題です。

まず、異なるアカウント間でパスワードを再利用しないでください。 多くのブルートフォースボットは、データ侵害から盗まれたパスワードを使用してログインページを攻撃します。 次に、ご想像のとおり、「password」のようなパスワードは非常に簡単に推測できます。 少なくとも12文字のジブリッシュを使用するか、パスワードとしてパスフレーズを使用することをお勧めします。

パスワードの再利用を避け、必要に応じて強力なパスワードを生成するために、LastPassや1Passwordなどのパスワードマネージャーを使用することをお勧めします。 アカウントが侵害された疑いがある場合は、MalCareダッシュボードの強化セクションからすべてのパスワードを強制的にリセットできます。

詳細については、WordPressのパスワードセキュリティに関する記事を参照してください。

6.WordPressでXML-RPCを無効にする

XML-RPCファイルは、ユーザーを認証するもう1つの方法です。 つまり、管理ダッシュボードにアクセスするための代替方法であるため、ブルートフォース攻撃の影響を受けやすくなります。 これは主に非推奨のファイルであり、多くのプラグインやテーマで積極的に使用されていません。 下位互換性のためにWordPressに引き続き含まれているため、無効にするのは比較的安全です。

これは、WordPressでXML-RPCを無効にする方法に関するガイドです。

7.未使用のユーザーアカウントを定期的に確認して削除します

アカウントが乗っ取られてもユーザーが気付かない可能性があるため、休止状態のアカウントはハッカーの標的になることがよくあります。 さらに、休止状態のアカウントは長期間同じパスワードを使用するため、ブルートフォース攻撃が容易になります。

したがって、ユーザーアカウントを定期的に確認し、アクティブに使用されていないものはすべて削除してください。 追加のクレジットについては、各アカウントに、アカウントの管理に必要な最低限のユーザー権限があることを確認してください。 たとえば、全員を管理者にするのはばかげています。

8.WordPressでのジオブロッキングを検討する

1つの場所からのボットトラフィックが多い場合は、国全体をブロックすることを検討できます。 ただし、ジオブロッキングを使用する場合は慎重に行うことをお勧めします。 これは、その場所からの正当なユーザーをまったく予期しない場合にのみ役立ちます。

さらに、その地域から優れたボットを締め出すことができることに注意してください。 たとえば、Googlebotは世界中のどのサーバーの場所からでも操作でき、Googlebotが自分のサイトにアクセスできるようにする必要があります。

これは、WordPressで国をブロックするためのステップバイステップガイドです。

9.ディレクトリブラウジングを無効にします

デフォルトでは、ほとんどのWordPressコアフォルダーとファイルはブラウザーを介してオープンにアクセスできます。 たとえば、ブラウザのURLバーにyourwebsite.com/wp-includesと入力すると、フォルダの内容全体がすぐに表示されます。

ディレクトリブラウジング自体は脆弱性ではありませんが、脆弱性を悪用するために使用される可能性のあるサイトに関する情報を明らかにする可能性があります。 / wp-contentフォルダーにはプラグインとテーマがあり、ハッカーがインストールされているプラグインとそのバージョン番号を確認できれば、脆弱性を見つけて悪用する可能性があります。 これは、ディレクトリブルートフォースと呼ばれるあまり一般的ではないタイプのブルートフォース攻撃です。

したがって、安全策として、ディレクトリブラウジングを完全に無効にすることは理にかなっています。

これは、WordPressでディレクトリブラウジングを無効にするための完全なガイドです。

他の場所で読むが、やるべきではないこと

そこには、善意のあるが不十分なセキュリティアドバイスがたくさんあります。 ですから、やるべきことのリストに加えて、やるべきでないこともリストアップしています。

- パスワードで保護するwp-adminディレクトリ:これはまったく行わないでください。 これは、実質的にすべてのブルートフォース防止の記事に表示されます。 wp-adminディレクトリをパスワードで保護すると、admin-ajax.phpファイルへのアクセスが制限されるため、ログインしていないユーザーのAJAXが破損します。

AJAXは、Webサイトの動的な側面を強化するためによく使用されます。 サイトに検索バーがあるとします。 訪問者がそれを使用して製品を検索する場合、Webサイト全体ではなく、検索結果のみがリロードされます。 これはリソースを大幅に節約し、Webサイトのユーザーエクスペリエンスを大幅に高速化および向上させます。

admin-ajax.phpファイルを除外するための多くの回避策も表示されますが、それらは常にシームレスに機能するとは限りません。 肝心なのは、回避策に伴う努力は、それに見合った量のセキュリティを反映していないということです。 したがって、それは少しの追加の利益のための大きな一歩です。 - wp-login URLの変更:このアドバイスは、WordPressの強化に関する記事でよく見られます。 ただし、ログインURLが失われた場合、回復することはほぼ不可能であるため、ログインURLを変更しないことを強くお勧めします。

- ユーザー名としてのadminの使用を避ける:ブルートフォースボットはユーザー名とパスワードの組み合わせを効果的に推測しようとしているため、adminのような明白なユーザー名を避けることにはある程度の価値があります。 WordPressではダッシュボードからユーザー名を変更できないため、プラグインをインストールする必要があります。

ただし、この方法の価値は限られているため、ここで時間と労力をかけすぎないようにすることをお勧めします。 メンバーシップサイトなど、特定のタイプのサイトからユーザー名を回復する方法は他にもあります。 メンバーに一意のユーザー名を設定し、ポリシーを適用し、ユーザーが一意のユーザー名を忘れた場合の避けられないフォールアウトに対処するために必要な作業は、限られた有益な効果の価値がありません。

WordPressでのブルートフォース攻撃の影響

ブルートフォース攻撃の影響について考える方法は2つあります。 第一に、攻撃中に何が起こるか、そして第二に、攻撃が成功した場合に何が起こるか。

一般に、攻撃の場合、最初の質問はあまり発生しません。これは、Webサイトが攻撃を受けるため、Webサイトへの影響がほとんどまたはまったくないためです。 攻撃が成功すると、結果は頭をもたげます。 ただし、ブルートフォース攻撃の場合はそうではありません。

あなたのサイトがブルートフォースされているとどうなりますか?

サーバーリソースへの即時の影響がわかります。 攻撃はログインページをリクエストで攻撃しているため、サーバーはそれぞれに応答する必要があります。 したがって、Webサイトでのサーバー使用量の増加によるすべての影響がわかります。たとえば、Webサイトの速度が遅い、一部のユーザーがログインできない、ダウンタイム、アクセスできないなどです。 Webホストは、特に共有ホスティングを使用している場合にメトリックに影響を与えるため、屋根を通過するサーバーの使用をすばやく制限することもできます。

ブルートフォース攻撃が成功した場合はどうなりますか?

攻撃が成功した場合、マルウェアまたは何らかの改ざんが見られることが合理的に予想されます。 ハッカーがあなたのウェブサイトにアクセスしたい理由はいくつかありますが、どれも良いものではありません。

それが十分に悪くない場合、あなたのWebサイトはボットネットの一部になり、あなたの同意なしに他のWebサイトを攻撃するために使用される可能性があります。 他のセキュリティシステムがWebサイトをボットネットの一部である場合、悪意のあるものとしてフラグを立てるため、これは大きな影響を与える可能性があります。

WordPressブルートフォース攻撃の結果への対処

ブルートフォース攻撃が成功した場合は、最悪の事態を想定する必要があります。つまり、Webサイトが侵害されたということです。 したがって、あなたの最優先事項はあなたのウェブサイトを保護することです。 損傷を封じ込めるために取るべき主な手順は次のとおりです。

- すべてのユーザーを強制的にログアウトし、すべてのパスワードを変更します

- すぐにマルウェアがないかWebサイトをスキャンします

サイトにマルウェアがないことを確認したら、上記の防止策を実行します。 ログイン保護とボット保護を処理するMalCareをインストールすることを強くお勧めします。また、マルウェアスキャナー、クリーナー、および高度なファイアウォールを適切にパックします。 MalCareをインストールすると、サイトがWordPress攻撃から安全になりますので安心できます。

あなたのサイトはブルートフォース攻撃を受けやすいですか?

はい、すべてのシステムはブルートフォース攻撃に対して脆弱です。 それらの動作方法により、ログインページを使用して任意のシステムに対してブルートフォース攻撃を仕掛けることができます。 WordPressのウェブサイトも例外ではありません。

WordPressの人気は、ハッカーの標的になっています。 第一に、これはインターネットの多くがWordPressを利用しているためであり、第二に、WordPressの特定の側面がよく知られているためです。 ブルートフォース攻撃に特に関連する例では、WordPressは誤ったログイン試行を制限しません。 これは、対策のセクションで説明したように、MalCareのログイン制限機能を使用して修正できます。

これに加えて、多くのサイト所有者は覚えやすいユーザー名とパスワードを使用する傾向があります。 一般的なものには、ユーザー名としてのadminと、パスワードとして設定されたpassword1234または12345678が含まれます。

これらの要因により、Webサイトはブルートフォース攻撃を受けやすくなります。

ブルートフォース攻撃の種類

ブルートフォース攻撃は、ソーシャルエンジニアリング攻撃やXSS攻撃など、他の種類の脅威や攻撃とは異なります。 フィッシングなどのソーシャルエンジニアリング攻撃は、信頼できるエンティティを装って人々を操作して資格情報を共有させますが、XSS攻撃はWebサイトの脆弱性を悪用します。 ブルートフォース攻撃は、弱いまたは盗まれた資格情報に依存して成功します。

野生では、ブルートフォース攻撃のいくつかのフレーバーが表示されます。 それらはすべて同じ試行錯誤のパターンに従いますが、試行する資格や使用するメカニズムは異なる場合があります。 ブルートフォース攻撃の最も一般的なタイプのいくつかを次に示します。

- 単純な攻撃:単純なブルートフォース攻撃は、ロジックを使用して、ソーシャルメディアサイトから取得したペットの名前や誕生日など、ユーザーの知識に基づいて資格情報を推測します。

- 資格情報の詰め込み:このタイプの攻撃は、ユーザーが複数のシステムで同じユーザー名とパスワードを使用する傾向があるという想定の下で動作し、侵害から取得したデータを使用します。

- 辞書攻撃:名前が示すように、これらのボットはパスワードに辞書ファイルを使用します。 これは、実際の辞書でも、パスワード推測用に特別に作成された辞書でもかまいません。

- レインボーテーブル攻撃:概念的には辞書攻撃と同様に、レインボーテーブルは特別な種類の辞書リストです。 パスワードのリストの代わりに、レインボーテーブルにはハッシュされたパスワードのリストが含まれています。

- パスワードスプレー:このタイプの攻撃は、論理的には逆ブルートフォース攻撃です。 一般的なブルートフォース攻撃では、特定のユーザー名がターゲットになり、推測ゲームはパスワードを使用してプレイされます。 逆に、パスワードスプレーでは、パスワードのリストが複数のユーザー名に対して試行され、一致する可能性のあるものが見つかります。 標的型攻撃と比較して、より分散した攻撃です。

サイト管理者は、さまざまなタイプのブルートフォース攻撃の差別化要因を知る必要がない場合があります。 ただし、これらの用語は同じ意味で使用されることが多いため、基礎となるメカニズムを理解するのに役立ちます。

その他の優れたセキュリティ慣行

WordPressでブルートフォース攻撃を防ぐことは素晴らしい目標ですが、それはWebサイトのセキュリティの一部にすぎません。 サイトを安全に保ち、マルウェアを排除するための推奨事項を次に示します。

- 優れたマルウェアスキャナーとクリーナーを備えたセキュリティプラグインをインストールする

- すべてを最新の状態に保つ

- 毎日のバックアップに投資する

推奨事項の完全なリストについては、究極のセキュリティガイドをご覧ください。

結論

ブルートフォース攻撃は、成功しなかったとしても、Webサイトを衰弱させる可能性があります。 この潜在的な脅威に対処する最善の方法は、MalCareのようなボット保護を統合したファイアウォールをインストールすることです。

ブルートフォース攻撃が成功した場合でも、MalCareはマルウェアを迅速に検出して削除するのに役立ちます。 すべての感染症の場合と同様に、迅速な対応により損傷が大幅に制限されます。

よくある質問

WordPressのブルートフォース攻撃とは何ですか?

WordPressでのブルートフォース攻撃とは、ハッカーが正当なユーザーアカウントのログイン資格情報を推測して、サイトのwp-adminにアクセスしようとすることです。 ブルートフォース攻撃では、ボットを利用して、wp-loginページで数百、数千、場合によっては数百万ものパスワードを試し、正しいパスワードを推測しようとします。

ブルートフォース攻撃は、成功した場合にサイトにとって危険であるだけでなく、サイトのパフォーマンスにも大きな影響を及ぼします。 この攻撃はサーバーリソースを使い果たし、場合によってはサイトをクラッシュさせることさえあります。

総当たり攻撃からWordPressサイトを保護する方法は?

ブルートフォース攻撃からサイトを保護する最も効果的な方法は、ログインの試行を制限することです。 デフォルトでは、WordPressは無制限のログイン試行を許可しているため、MalCareを使用してブルートフォース攻撃からサイトを保護できます。 ログイン保護に加えて、MalCareにはボット保護と高度なファイアウォールが含まれています。これらは両方ともサイトを保護し、ブルートフォース攻撃の悪影響を軽減するのに役立ちます。