WordPress がハッキングされた? ハッキングされた WordPress サイトのスキャンとクリーンアップ

公開: 2023-04-19WordPress のハッキング – この 2 つの言葉は、サイト管理者の心に恐怖と混乱をもたらします。

WordPress Web サイトがハッキングされると、次のものが失われる可能性があります。

- 渋滞;

- 収益;

- ブランド価値;

そして、それを片付けようとして失敗するのに何日も苦労する価値があります。

これは特に、ダッシュボードで店舗が損失を出しているのを文字通り見ることができる WooCommerce サイトに当てはまります。

最も混乱するのは、WordPress サイトが本当にハッキングされているかどうかさえ理解できないことです。 WordPressはかなり誤動作する可能性があります。

したがって、ほとんどの人は論理的なことを行い、マルウェア スキャナー プラグインをインストールします。 その後、彼らのほとんどがサイトのクリーニングをうまく行っていないことに気付きます。

最悪の部分は?

あなたが人生を軌道に乗せようと奮闘している間、ハッカーはあなたがサイトのクリーニングに失敗することを期待しています.

リセットボタンを押す時です。

この記事では、次のことをお手伝いします。

- サイトがハッキングされているかどうかを確認します。

- WordPress がハッキングされたサイトに感染したマルウェアの種類を特定します。

- ハッキングされた WordPress サイトを 3 分でクリーンアップします。

- ハッキングされた場合の影響を理解する。

- ハッキングされる方法とそれを防ぐ方法を学びます。

どんな状況であっても、あなたが軌道に乗れるようにお手伝いします。

飛び込みましょう。

TL;DR:ハッキングされた WordPress Web サイトを修正する最も効率的な方法は、 WordPress マルウェア除去プラグインを使用することです。 他の方法もありますが、サイトを完全に破壊する可能性があるため、手動のクリーンアップ方法を使用することはお勧めしません.

WordPress がハッキングされたサイトは本当にありますか?

あなたが混乱していることはわかっています。

WordPress がハッキングされたサイトもありますか?

WordPress の性質上、かなりの頻度で誤動作する可能性があります。 多くの場合、サイトはハッキングされていません。 それはただ… 定期的なトラブルです。

では、サイトがハッキングされたことを確認する簡単な方法は何ですか?

MalCare の無料のマルウェア スキャナを使用します。

それはとります:

- インストールに 1 分。

- サイトをスキャンするのに 1 分。

2 分で、WordPress がハッキングされたサイトを手元に持っているかどうかが確実にわかります。

MalCare のマルウェア スキャナーは、ハッキングされた WordPress サイトのコピーを専用サーバーに作成する超軽量のプラグインです。 コピーが作成されると、MalCare は複雑なスキャン アルゴリズムを実行して、サイト上のマルウェアを特定します。

このようにして、スキャンは他のどのマルウェア スキャナー プラグインよりも深く正確になります。

一番良いところ?

サーバーにまったく負荷がかかりません。 また、それは完全に無料です。

MalCare は学習アルゴリズムを使用して、より多くのマルウェアに直面することで、時間の経過とともに賢くなり続けます。

サイトのマルウェアをスキャンするには、次のことを行う必要があります。

- 次のステップ: MalCare を使用して WordPress サイトをスキャンする

それで全部です!

プロセス全体にはせいぜい数分しかかかりません。 MalCare が示唆する場合 – WordPress がハッキングされたサイトを持っていない場合は、代わりに WordPress のトラブルシューティングのアドバイスが必要です.

しかし、MalCare が WordPress がハッキングされたサイトを持っていると言った場合は、後でクリーンアップ プロセスに従う必要があります。

いずれにせよ、まず MalCare でサイトをスキャンする必要があります。

一部の WordPress ハッキングされた Web サイトの一般的な症状

ハッキングされた WordPress サイトを今すぐ診断しましょう。

問題を特定し、それを修正する方法を見つけて、再びお金を稼ぐことができるようにします.

これらの症状の 1 つまたは複数のために、この記事を見つけた可能性が高いです。

心配しないで。

一般的なハックをクリーンアップする方法に関する記事があり、問題を特定したら、解決策についてお話します.

WordPress のハッキングされたサイトに珍しいマルウェアが含まれている場合でも、いくつかの朗報があります。

「ほとんどすべてのマルウェアは、他のマルウェアの亜種です。 マルウェアは、結局のところ単なるコードです。 WordPress サイトをハッキングする方法と感染させる方法は多数あります。 しかし、ハッカーの活動方法はほぼ常に一定です。 結果を理解することが、ハッキングを理解し、それを取り除くための最良の方法です。」

– MalCare の CEO である Akshat Choudhary 氏

つまり、サイトをクリーンアップしてハッカーを阻止し、再び自分の生活をコントロールする方法を見つける必要があります。

WordPress がハッキングされたサイトの最も一般的な症状を見てみましょう。

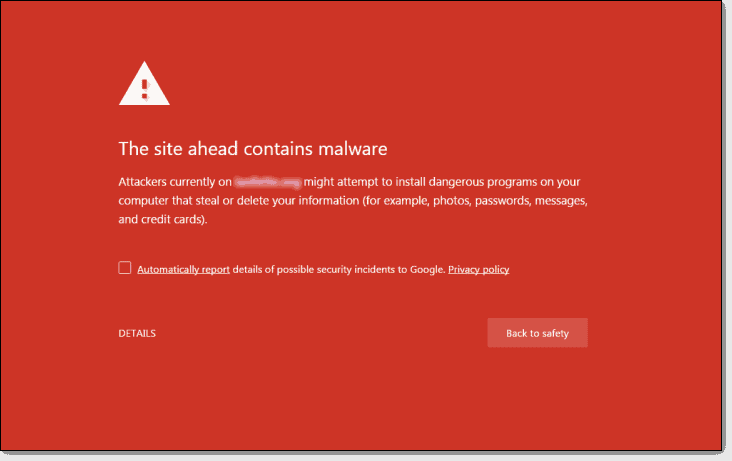

1. ウェブサイトにアクセスすると、Google Chrome に警告が表示される

サイトがハッキングされていることを示す最もわかりやすい兆候の 1 つは、Google Chrome を使用して訪問者に「この先のサイトにはマルウェアが含まれています」と知らせることです。

WordPress がハッキングされたサイトのブラウザ通知は、Google セーフ ブラウジングから送信されます。

実際、Opera、Chrome、Firefox、および Safari はすべて、Google のブラックリストを使用して侵害されたサイトを検証し、ユーザーにマルウェアを通知します。

このような通知は、あなたの評判とトラフィックを即座に破壊する可能性があります. WooCommerce サイトの場合、ビジネスが完全に終了する可能性があります。

これがあなたが経験していることである場合は、深呼吸してください。 私たちは、あなたが今どれほどイライラしているかを理解しています。 これは、これまでで最もあいまいな通知の 1 つです。 あなたのウェブサイトがハッキングされているというのは非常に公的な通知です。 同時に、実際に何が間違っているかについては何も言いません。

次に、WordPress のハッキングされた Web サイトをクリーンアップする方法をお読みください。

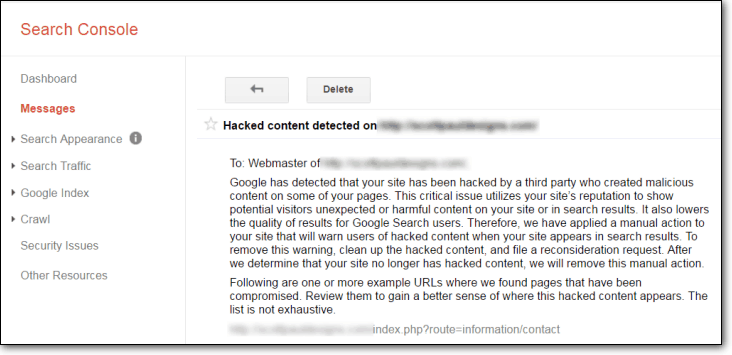

2. Google Search Console が、あなたのウェブサイトがハッキングされているかマルウェアに感染しているというメッセージを送信する

あなたのビジネスの大部分が SEO 主導であるなら、あなたは Google Search Console をよく知っています。 ハッキングされた WordPress サイトで悪意のあるコンテンツが検出された場合、Google は Search Console に次のようなメッセージを送信します。

Google は、悪意のあるコードを見つけるために「Fetch as Google」を使用することをお勧めします。 しかし、これは良い考えではありません。 表面レベルのスキャンには、Google のスキャナーを使用しても問題ありません。 Web サイトの HTML と JavaScript で明らかに悪意のあるコードを探します。

だから問題は何ですか?

問題は、WordPress のハッキングされたサイトは通常、非常に巧妙に隠されているマルウェアに感染していることです。 ハッキングの原因を突き止めるには、HTML スキャナーだけでは不十分です。

サーバーレベルのスキャナーを使用して、実際の問題を明らかにすることをお勧めします。

MalCare にサインアップしてワンクリック スキャンを実行すると、最も複雑なマルウェアが 60 秒で検出されます。

追加リソース: Google の「このサイトはハッキングされています」という警告を削除する方法

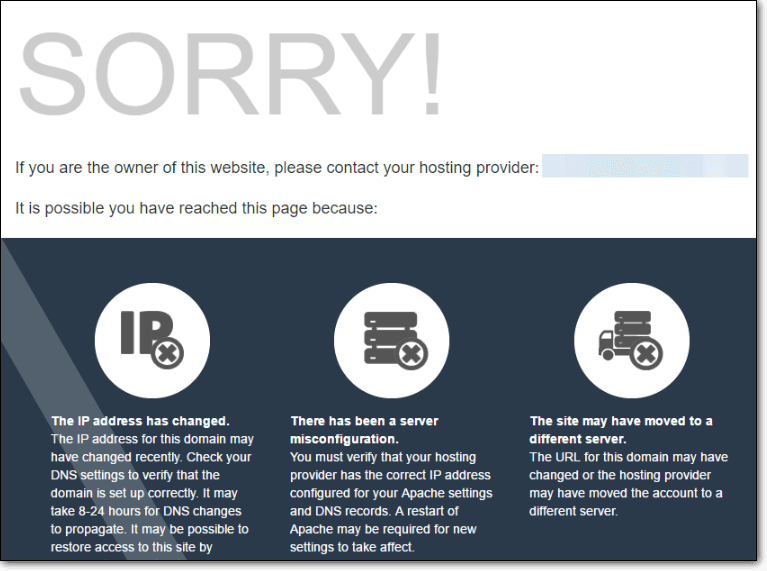

3.ホスティング会社があなたのウェブサイトを無効にしました

ほとんどのホスティング会社は、定期的にサーバーをスキャンして、WordPress のハッキングされた Web サイトを探しています。 ホスティング会社が探している明確な兆候がいくつかあります。

- CPU リソースの過度の使用

- 大量に送信されるスパムメール

- Google、Norton Safe Web、Spamhaus などでブラックリストに登録されたドメイン

そして、彼らは通常、非常に紛らわしい電子メールを送信します。

場合によっては、ホスティング会社は定期的なマルウェア スキャンのためにホスティング会社と提携しています。 MalCare が Cloudways にボット保護を提供する方法については、この記事をご覧ください。

このような状況にある場合は、手遅れになる前に迅速に行動する必要があります。

GoDaddy などの一部のホスティング会社は、独自のセキュリティ サービスをプッシュしようとします。 これはまともなアイデアのように思えますが、実際にはそうではありません。 これらのサービスのほとんどは、ハッキングされるたびに多額の料金が請求されます。 また、サービスによってサイトがクリーンアップされるまでに数週間かかることもあります。

その間、あなたのサイトはトラフィック、収益、ブランド価値を失い続けます。

MalCare が GoDaddy で WordPress のハッキング Web サイトをどのように支援したかをすべてお読みください。

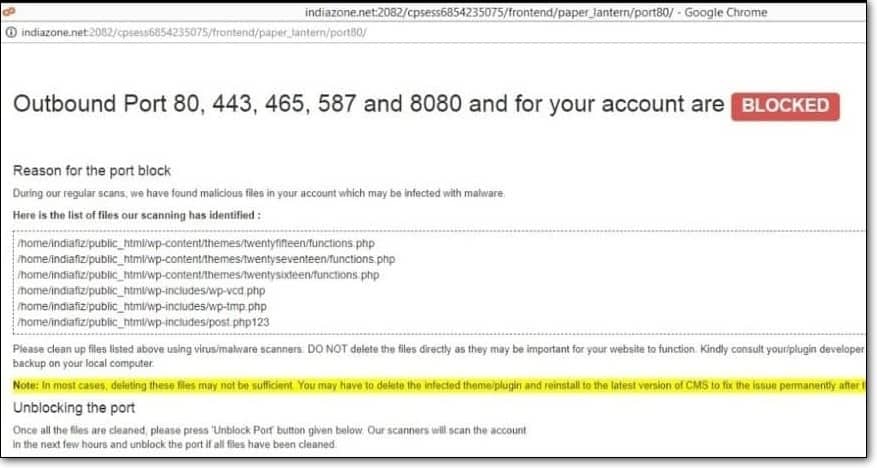

4. アカウントの送信ポート 80、443、587、および 465 がブロックされている

BigRock、GoDaddy、HostGator などのホスティング プロバイダーは、サイトを削除する前に最初に警告を発します。 警告メールが送信されると、送信ポート 80、443、587、および 465 もロックダウンされ、サイト上のマルウェアが拡散されなくなります。

彼らのアカウントのほとんどは共有ホスティング アカウントです。

したがって、彼らの最優先事項は、マルウェアを封じ込めて、WordPress のハッキングされた Web サイトが同じサーバー上の他のサイトに感染するのを阻止することです。

繰り返しますが、まだ行っていない場合は、すぐにサイトのマルウェアをスキャンしてください。

5. 顧客は、クレジットカードに不正に請求されていると苦情を言っています

WooCommerce ユーザー: WordPress Web サイトがハッキングされている場合、これは大きな問題です。

顧客がクレジット カードが許可なく使用されていると不満を漏らしている場合、サイトがハッキングされていることは確実です。 WooCommerce データベースには、ハッカーがクレジット カード情報を盗むために必要なすべての情報が保存されています。

通常、これはコード内のバックドアを示しています。これは、ハッカーがいつでもファイルやデータベースにアクセスするために使用できる、WordPress のハッキングされた Web サイトのエントリ ポイントです。

この種の攻撃は、適切に作成されたあらゆる種類のマルウェアから発生する可能性があります。

WordPress のハッキングされたサイトをクリーンアップする方法を学びましょう。

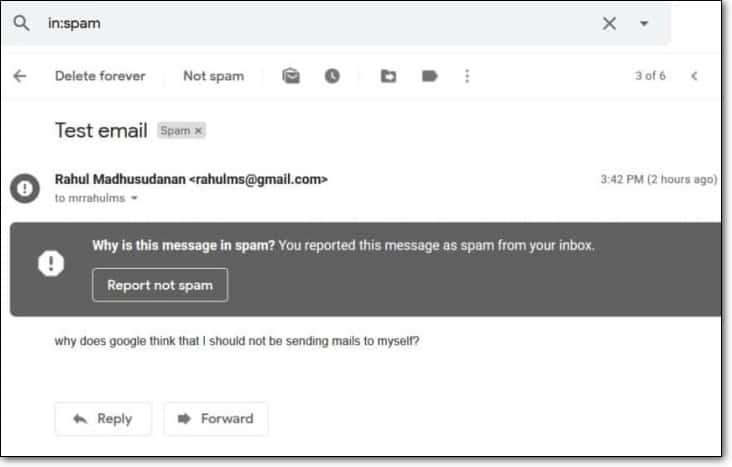

6. メールが迷惑メールフォルダに振り分けられる

メールの受信トレイにスパムのようなメールが大量に送信されると、ほとんどのメールの受信トレイは今後のメールをスパム フォルダーに直接送信します。

ハッカーは、WordPress のハッキングされた Web サイトを使用して、世界中のユーザーに大量のスパム メールを送信できます。

「送信済み」フォルダが送信していないメールでいっぱいになっている場合は、ウェブサイトがスパム メールを送信している場合の対処法に関する記事をご覧ください。

7. ウェブサイトが非常に遅くなる

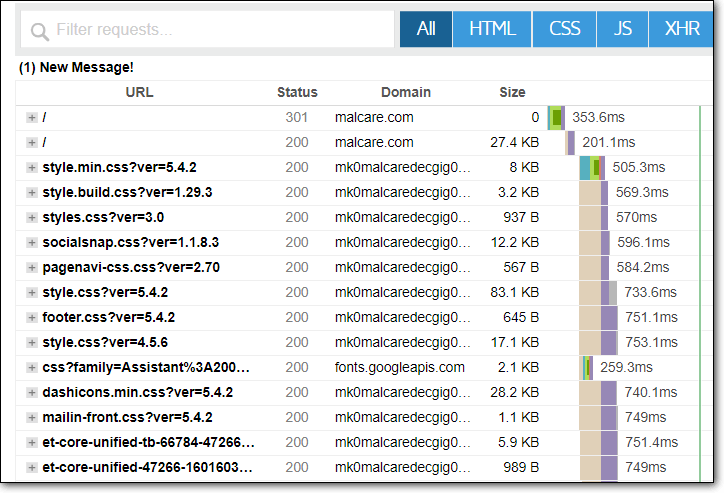

サイトの速度は、マルウェアの優れた指標ではありません。 WordPress Web サイトの速度を低下させる要因はたくさんあります。 何が起こっているのかを理解する最も簡単な方法は、GTMetrix にアクセスしてサイト速度レポートを生成することです。

プロのヒント:ウォーターフォール チャートを使用して、Web サイトのどのコンポーネントが読み込みに最も時間がかかっているかを把握します。

ここに異常が見られる場合は、マルウェアに感染している可能性があります。

サイトの速度を低下させる最も一般的な悪意のある攻撃には、次のものがあります。

- SQL インジェクション

- コインハイブ攻撃

- ボットによる総当り攻撃

良いニュースは、これらすべてのハッキングをクリーンアップできることです。

少し迷った場合に備えて:心配しないでください。 少し圧倒されるのはまったく普通のことです。 私たちはこのビジネスに8年以上携わっています。 そのため、悪意のあるコードやさまざまな種類のハッキングに目をつぶることはありません。 この世界に不慣れな人にとって、これは吸収するのが大変かもしれません。特に、WordPress のハッキングされた Web サイトを初めて扱う場合はなおさらです。

それこそが、私たちが MalCare を作成した理由です。

MalCare の完全なセキュリティ機能スイートをインストールして、サイトを 24 時間 365 日スキャン、クリーニング、保護します。

8. ウェブサイトにアクセスすると広告とポップアップが開く

自分で表示していない広告やポップアップに気付いた場合は、今すぐ助けが必要です。 私たちはそのようなマルウェアにかなり頻繁に対処してきました。 これは、私たちがよく目にする Web サイトの改ざんのもう 1 つの形態です。

アドウェアの最悪の部分は、トラフィックの大部分を吸い上げてしまうことです。 長期的な損害は、これらのポップアップがあなたの評判を完全に損なう可能性があるという事実から来ています. WordPress がハッキングされた Web サイトには、違法薬物、ポルノ、政治的憎悪の広告が表示される可能性があります。

クールではありません。

ほとんどの広告とポップアップは、SQL インジェクション攻撃によるものです。 そのため、許可されていない広告やポップアップが表示される場合は、データベースをクリーンアップする必要があります.

重要:データベース管理者としての経験が豊富でない限り、ハッキングされた WordPress Web サイトがある場合は、データベースをクリーンアップしようとしないでください。 サイトを永久に完全に破壊する可能性があります。

9. Web サイトがハッキングされたサイトにリダイレクトされている

これについてはすでに述べましたが、それ以上に明確になることはありません。

WordPress がハッキングされたサイトがあります。

これは、さまざまな方法で発生する可能性があります。 ほとんどの場合、これは wp-config.php または .htaccess ファイルのリダイレクト コードです。

考えられる症状には次のようなものがあります。

- サイトに空白のページが表示され、読み込まれない

- サイトが悪意のある Web サイトにリダイレクトされる

- サイトから Google にリダイレクトされます

- あなたのサイトは Google からアクセスできません

- .htaccess ファイルが変更され続ける

マルウェアの詳細とクリーンアップ方法については、スパムにリダイレクトする WordPress サイトに関する記事をご覧ください。

10. 存在しないページで時々トラフィックの急増が見られる

ハッカーは、ハッキングされた WordPress Web サイトを「スパム広告」に使用できます。

これにより、非常識なトラフィック スパイクが発生します。 スパム メールは、ハッカーによって作成された既存または新規のページへのリンクを含むサーバーから送信されます。

スパムバタイジングは、ブログ、Web サイト、フォーラム、コメント セクションをハイパーリンクで破壊して、ハッカーの Web サイトの検索エンジン ランキングを高くすることができます。

もちろん、これはもう機能しません。SEOの誰もがそう言うでしょう。

これは非常に時代遅れのブラックハット手法であり、Google によって完全に無視されています。 しかし同時に、あなたの WordPress がハッキングされた Web サイトを埋めているハッカーは、これをあまり気にしません。 マルウェアはあなたのサイトを破壊します。

実行するいくつかの簡単な診断

これらの症状とは別に、WordPress がハッキングされた Web サイトがあるかどうかを確認するために実行できる 4 つの簡単な診断があります。

1. ウェブサイトのコードに奇妙に見える JavaScript が含まれている

Web サイトのコードに見慣れない Javascript があり、それが理解できる場合、あなたはかなりの技術者です。

あなたが技術者でない場合、WordPress のハッキングされた Web サイトに対してできることは次のとおりです。

ありがたいことに、これはもう少し明確に特定できるハックの 1 つです。

WordPress のハッキングされたサイトに次のマルウェアのいずれかが含まれています。

- WordPress ハッキングされたリダイレクト

- XSS スクリプト

- SQL インジェクション

十分気をつける!

これらのハッキングは、最終的に Web サイトの改ざんにつながります。 今すぐ行動を起こさないと、ハッキングされた WordPress Web サイトをすぐに制御できなくなる可能性があります。

最悪の部分は、Javascript が WordPress のハッキングされた Web サイトのどこにでもある可能性があることです。

2. エラー ログに予期しないエラー メッセージが表示される

すべての WordPress ユーザーがエラーログをチェックするわけではありません。

あなたがエラー ログを実際に読んで理解できる数少ない超技術者の 1 人であれば、まだ知らないことはほとんどありません。

私たちが言えることは、ハッカーがサイトへの無制限のアクセスを取得した場合に、ハッカーがどれだけの損害を与えることができるかをすでに十分に理解しているということだけです.

WordPressのハッキングされたWebサイトを修正する方法を学ぶ部分にスキップしてください.

3. 作成していない新しい管理者ユーザーまたは FTP アカウントを見つける

これは、大規模なサイトでは難しい問題です。 不審な管理者アカウントや FTP アカウントを監視するのは非常に困難です。

しかし、これに気付いた場合は、WordPress のコア ファイルを確認してください。 ハッキングされた WordPress サイトは通常、感染してサイト全体に影響を与える可能性があります。 これにより、WordPress コア ファイルが理想的なターゲットになります。

場合によっては、無害に見えるファイルに実行可能コードが隠されていることがあります。 奇妙なことに、favicon.ico ファイルで非表示にすることもできます。 WordPress のハッキングされたリダイレクト マルウェアに関する記事をご覧ください。 このようなマルウェアでは、偽の管理者アカウントと FTP アカウントが非常に一般的です。

4. 最近変更されたファイル

ほとんどのマルウェアでは、ハッカーは最初に WordPress のハッキングされたサイトに、通常の WordPress コードに悪意のあるコードを混ぜて感染させます。

これを行う最も簡単な方法は、そのコードを wp-config.php、.htaccess などの WordPress ファイルに挿入することです。

WordPress のハッキングされた Web サイトでファイルを編集することは、wp-vcd.php などのマルウェアで繰り返されるテーマです。 簡単な予防策は、コア ファイルへの編集権限を取り消すことです。 ただし、WordPress Web サイトがすでにハッキングされている場合は、すぐにサイトをクリーンアップする必要があります。

プロのヒント:悪意があると 100% 確信できる場合を除き、ファイルやデータベース テーブルから何も削除しないでください。

WordPress のハッキングされた Web サイトをクリーンアップする方法

WordPress のハッキングされた Web サイトをクリーンアップするには、次の 2 つの方法があります。

- マルウェア スキャナーとクリーナーを使用できます。

- または、手動で Web サイトのコードに飛び込んでクリーニングすることもできます。

すべての意図と目的において、手動のクリーンアップを行うことは決してお勧めしません。

これまで。

なぜ? 危険すぎる。

WordPress がハッキングされた Web サイトは通常、無害なコードの中に悪意のあるコードが隠されているため、それがなければ Web サイトは機能しません。 コードのスニペットを手動で削除すると、サイトが完全に機能しなくなる可能性があります。

バックアップからサイトを復元できると思うかもしれません。 しかし、バックアップも感染していないかどうかはどうすればわかりますか? バックアップは感染したファイルを置き換えますか?

ただし、WordPress マルウェア スキャナーとクリーナー プラグインを使用することをお勧めします。

MalCare を使用してハッキングされた WordPress Web サイトをクリーンアップする方法

マルウェア スキャナーとクリーナーの目的は、感染した Web サイトを簡単に見つけて特定し、駆除できるようにすることです。

悲しいことは次のとおりです。

- ほとんどのマルウェア スキャナーは、複雑なマルウェアの出所を特定できません。

- 彼らは、誤った警告を発する粗雑なスキャン方法に頼っています。

- スキャン後、ほとんどのセキュリティ プラグインは手動でクリーンアップする必要があります。

- 手動のクリーンアップは費用がかかり、ピンチのときに鼻から支払います。

- そして、ハッキングを繰り返すと追加料金が発生します。

要するに、 Web サイトを保護するはずのセキュリティ プラグインが身代金を要求し、せいぜい薄っぺらなソリューションしか提供しないということです。

そのため、MalCare を使用してサイトをスキャンすることをお勧めします。

MalCare は、ハッカーによるマルウェア攻撃から WordPress Web サイトをスキャン、クリーニング、および保護するセキュリティ機能の完全なスイートを提供します。

それをサポートする最も高度な学習アルゴリズムを備えた MalCare は、時間の経過とともに賢くなり続ける、最高の WordPress セキュリティ プラグインです。

これは少し偏っているように聞こえるかもしれませんが、覚えておくべき MalCare に関するいくつかの重要な統計を以下に示します。

- ワンクリックで 3 分以内に即座にマルウェアを削除。

- マルウェアの 99% は、手動によるクリーンアップなしで自動的に検出および駆除されます。

- 250,000 以上の Web サイトのネットワーク全体でフラグが付けられた誤検知は 0.1% 未満です。

- 追加料金もBSもありません。

- 年間99ドルですべて!

これが良いと思われる場合は、次の 2 つの言葉でさらに良くすることができます。

真実。 話。

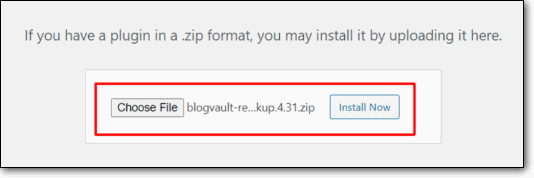

まだインストールしていない場合は、MalCare をインストールして、WordPress のハッキングされた Web サイトを今すぐクリーンアップしてください。

方法は次のとおりです。

ステップ 1: MalCare にサインアップする

当社のサイトから MalCare プラグインにサインアップします。

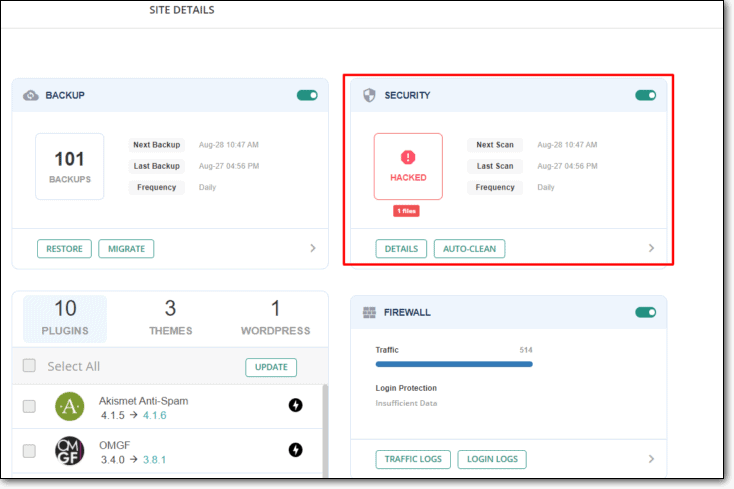

ステップ 2: サイトをスキャンする

MalCare を使用してサイトを自動的にスキャンする:

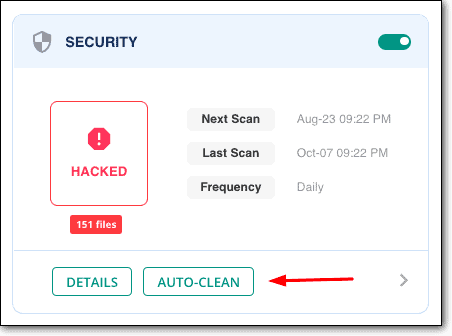

ステップ 3: ワンクリックでサイトをクリーンアップ

[自動クリーニング] をクリックして、すぐにクリーニングします。

これがすべて完了したら、将来の攻撃からサイトを保護するためのガイドを必ず確認してください.

年間わずか 89 ドルでこれらすべてを手に入れることができます。

250,000 の他のサイトに参加して、今すぐ MalCare をインストールしてください。

ハッキングされた WordPress Web サイトを手動でクリーンアップする方法 (非推奨)

ハッキングされた WordPress Web サイトを手動でクリーニングするには、主に次の 3 つの部分があります。

- ファイル内の悪意のあるコードについてサーバーをスキャンします。

- データベースをスキャンして悪意のあるコードを探します。

- バックドアと偽の管理者アカウントの検出;

次に、ハッキングされた WordPress Web サイトからマルウェアを削除します。

ただし、これは単純化しすぎです。

多くの場合、検索エンジンによってブラックリストに登録され、Web ホストによってブロックされている可能性があります。 このような場合、サイトをきれいにするだけでは十分ではなく、ブラックリストから Web サイトを削除するための対策も講じてください。

しかし、始めましょう:

#1 WordPress のファイルとフォルダーで悪意のあるコードを探す

ハッカーが WordPress をハッキングした Web サイトにマルウェアを挿入する最も明白な方法は、ファイルを直接アップロードすることです。 これはまれなケースですが、試してみる価値があります。

疑わしい名前のファイルを探します。 次のような WordPress フォルダーから始めます。

- wp-コンテンツ

- wp-includes

これらは、実行可能ファイルを含めてはならないフォルダーです。 ここに PHP または JavaScript ファイルがある場合、それは悪いことです。

プロのヒント:特に PHP ファイルを探してください。 PHP 自体は、HTML ビューなしでは JavaScript コードを実行できません。 Javascript は通常、コンテンツをフロントエンドに挿入します。 最初に取り除く必要があるのは、PHP コードです。

これがうまくいかない場合は、読み続けてください。

#2 悪意のある文字列パターンを探す

ほとんどのマルウェアは、WordPress のハッキングされた Web サイト全体に、文字列パターンと呼ばれる一般的なコードの一部を残します。

次のステップは、WordPress ファイルに移動して、これらのコードを検索することです。 通常、これらは次のようなコア WordPress ファイルにあります。

- wp-config.php;

- .htaccess

- wp-activate.php

- wp-blog-header.php

- wp-comments-post.php

- wp-config-sample.php

- wp-cron.php

- wp-links-opml.php

- wp-load.php

- wp-login.php

- wp-mail.php

- wp-settings.php

- wp-signup.php

- wp-trackback.php

- xmlrpc.php

注意: PHP を深く理解している場合を除き、これを試みないでください。 ご覧のとおり、WordPress のほとんどすべてのファイルは、.htaccess を除いて PHP ファイルです。 これらの文字列の多くは、通常のコードの一部である可能性があります。 このリストだけに基づいて何かを削除すると、サイトが破損する可能性があります。

次のようなスニペットを探します。

- tmpcontentx

- 関数 wp_temp_setupx

- wp-tmp.php

- derna.top/code.php

- stripos($tmpcontent, $wp_auth_key)

これら 2 つのアイデアがうまくいかなかった場合は、さらに高度なアイデアを試すことができます。

#3 functions.php ファイルの確認

functions.php ファイルは、ハッキングされた WordPress Web サイトで最も人気のある標的の 1 つです。

それで、そのファイルも簡単に見てみましょう。

ここで何を探しているかを正確に言うのは難しいです。 マルウェアによっては、ファイルにさまざまな種類の悪意のあるコードが含まれている可能性があります。

functions.php コードが未承認の機能をテーマまたはプラグインに追加していないかどうかを確認することをお勧めします。 これは、最高のときに見つけるのが非常に困難であり、正しく行うのは非常に困難です。

functions.php ファイルが改ざんされていないかどうかを確認する簡単な方法は次のとおりです。

- ハッキングがハッキングされたリダイレクトのように非常に目立つものである場合は、テーマを変更してみて、問題が解決しないかどうかを確認してください。

- テーマを更新すると問題が解決するかどうかを確認してください。 ほとんどの場合、まったく役に立ちませんが、試してみる価値はあります。

- WordPress ダッシュボードにログインしてみてください。 できない場合は、functions.php ファイル内の悪意のあるコードが原因である可能性があります。

これらのアイデアのいずれかに少しでも変化が見られる場合は、functions.php が探し始めるのに適した場所であることがわかります。

#4 WordPress コア ファイルに対して Diffchecker を実行する

diffchecker は、2 つのコードをチェックし、2 つの違いを見つけるプログラムです。

できることは次のとおりです。

- 元の WordPress コア ファイルを GitHub リポジトリからダウンロードします。

- cPanel を使用してサーバーからファイルをダウンロードします。

- 2 つのファイル間で diffchecker を実行します。

このアイデアの最悪の部分は、ハッキングされた WordPress サイトの各ファイルを一度に 1 つずつ調べて、相違点を確認する必要があることです。 もちろん、別のコードに悪意があるかどうかを確認する必要があります。

これが技術的すぎる、または手間がかかりすぎると思われる場合は、MalCare をインストールすることをお勧めします。

これは、迅速、簡単、手頃な価格の修正です。

サイトがハッキングされた理由

彼らは、予防は治療に勝ると言います。

私達は同意します。 しかし正直なところ、WordPress のハッキングされた Web サイトについて話していると、それほど単純ではありません。

ハッカーは、毎日 300,000 個の新しいマルウェアを作成しています。 これは、世の中に出回っているほとんどすべてのセキュリティ ソフトウェアが、数時間とは言わないまでも、数日以内に時代遅れになるか、不要になることを意味します。

ほとんどの WordPress のハッキングされたサイトには、次の脆弱性が 1 つ以上あります。

- 古い WordPress バージョン:多くの Web マスターは、WordPress のバージョンを更新するとサイトが壊れる可能性があると考えています。 これはある程度真実です。 しかし、サイトの WordPress を更新しないのは、はるかに悪い考えです。 WordPress はその脆弱性を公然と宣言しており、古いバージョンはハッカーによって簡単に悪用されます。 ステージング サイトを使用して更新プログラムをテストし、すべてのバグを修正してからロールアウトすることをお勧めします。

- 時代遅れのテーマとプラグイン:時代遅れの WordPress テーマとプラグインには通常、非常によく文書化されており、ハッカーが見つけやすいエクスプロイトがあります。 そこに更新されたバージョンがある場合は、ソフトウェアを更新するだけです。 時間をかけてやる価値はあります。

- 海賊版のプラグインとテーマ:無効または海賊版のプラグインとテーマを使用している場合は、100% WordPress のハッキングされたサイトにアクセスできます。 プラグインやテーマにお金を払いたくない場合は、無料の代替手段を使用してください。 それはとても簡単です。

- セキュリティで保護されていない WordPress ログイン ページ: WordPress のログイン ページは見つけやすく、ブルート フォース攻撃の影響を非常に受けやすくなっています。 デフォルトでは、ボットに対する保護はありません。 オフザラックの WordPress インストールで得られる最高のものは、複数のログイン試行ブロッカーです。 正直なところ、これらのプラグインを通過するのも簡単すぎます.

- 脆弱なパスワード:自分のせいでハッキングされてしまうことが多いことに驚くでしょう。 最も一般的なパスワードは、'p@ssword' や 'Password@1234' のような脆弱なものです。 ブルート フォース アルゴリズムがそのようなものを通過するのに 1 秒もかかりません。 パスワードの強度を判断するために数字や特殊文字を含めるなどの単純なルールを信頼しないでください。 これらの対策は著しく不十分です。

- WordPress ロール:デフォルトの WordPress ユーザー ロールを管理者のままにしないでください。 WordPress には、理由から複数のユーザー ロールがあります。 管理者権限を持つ人が多すぎると、ハッキングされる可能性が高くなります。 最悪の部分は? なぜそれがあなたに起こっているのかを理解することなく、あなたは何度も何度もハッキングされるでしょう.

- 不明なフォルダーでコードを実行する機能:実行可能なコード、特に PHP コードは、信頼できるフォルダー内にのみ保持する必要があります。 理想的には、WordPress のコア ファイル、テーマ ファイル、およびプラグインを含むフォルダーだけが、実行可能コードを含む必要があります。

- HTTP で Web サイトを実行している: Web サイトがまだ HTTPS ではなく HTTP で実行されている場合は、単にハッカーを招待して、WordPress がハッキングされたサイトを提供することになります。 また、SSL 証明書を使用せずに WooCommerce サイトを運営している場合は、神が助けてくれます。 SSL 証明書をインストールしないと、すべての情報が盗まれる危険があります。

- 不適切なファイル アクセス許可の設定:これは取るに足らないことのように思えるかもしれませんが、不適切なファイル アクセス許可により、ハッカーは保護されていないファイルにコードを書き込むことができます。 すべての WordPress ファイルには、ファイル許可として 644 の値が必要です。 WordPress サイトのすべてのフォルダーには、ファイル許可として 755 が必要です。

- 保護されていない WordPress 構成 wp-config.php ファイル: wp-config.php ファイルは、誰かがあなたのサイトにログインしようとするたびに読み込まれ、すべてのデータベース資格情報が含まれています。 セキュリティで保護されていない場合、ハッカーはファイルを使用してデータベースにアクセスできます。 ただし、これは簡単な修正です。 この小さなコード スニペットを .htaccess ファイルに追加するだけです。

<files wp-config.php> order allow, deny deny from all </files>- WordPress データベース プレフィックスの変更:デフォルトの WordPress データベース プレフィックスは 'wp_' であり、サイトに WordPress をインストールする際にこれを変更できます。 これを変更しないと、ハッカーがデータベース名を推測するのが非常に簡単になります。 そのため、wp-config.php ファイルのデータベース プレフィックスを変更することを強くお勧めします。

ご存じのとおり、ハッキングされる方法はたくさんあります。

しかし、一般的なルールとして:

- ウェブサイトに強力なファイアウォールとボット保護をインストールする

- さらなる攻撃からサイトを保護する SSL 証明書をインストールする

- 無効化されたテーマとプラグインの使用をやめる

- 暗黙のうちにベンダーを信頼しないでください。すべての操作について、常に URL を確認してください。

- 不正行為が疑われる場合は、すぐにウェブサイトをスキャンしてクリーンアップしてください

正直なところ、ほとんどのマルウェアは WordPress のハッキングされたサイトにすぐに損害を与え始めません。 早い段階でマルウェアをスキャンして見つけることができれば、まったく損害を与えることなくマルウェアを正常に削除できます。

この目的のために、サイトのマルウェアをすぐにスキャンすることを強くお勧めします。

ハッキング後の対策: サイトが再びハッキングされるのを防ぐ方法

この記事の残りの部分では、Web サイトをマルウェア攻撃から保護するために実行できる、より強力なセキュリティ対策について説明します。 また、他のリソースで迷子にならないように、最も一般的なセキュリティ用語についても説明しました。

ご質問があれば、お気軽にお問い合わせください。

サイトからの悪意のあるトラフィックを遮断するためにファイアウォールをインストールする

ファイアウォールは、Web サイトを着信トラフィックから保護する保護レイヤーです。 これは、信頼できるネットワークと信頼できないネットワークの間の障壁として機能します。 この場合: WordPress のハッキングされたサイトが存在するのを防ぐ、ボットとサイトの間のバリア。

簡単に言えば、 Web サイトが悪意のあるトラフィックやハッキングの試みを受けている場合、ファイアウォールは Web サイトがそのようなトラフィックを受信するのを防ぎます。

WordPress ファイアウォールは、WordPress Web サイトがハッキングされるのを防ぐために特別に設計されています。 サイトとインターネットの間で実行され、すべての着信 HTTP 要求を分析します。 HTTP リクエストに悪意のあるペイロードが含まれている場合、WordPress ファイアウォールは接続をドロップします。

マルウェア スキャナーが WordPress のハッキングされた Web サイトで悪意のあるマルウェアの署名を探すように、WordPress ファイアウォールは悪意のある HTTP リクエストをスキャンします。

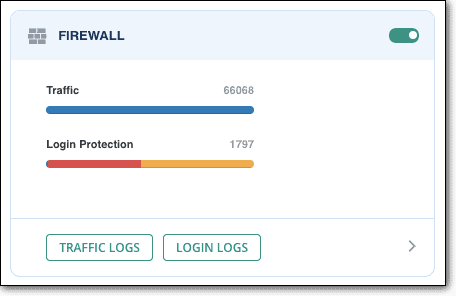

MalCare で使用されているような一部のまれなファイアウォールは、以前の攻撃から実際に学習し、時間の経過とともに賢くなります。 MalCare は、着信トラフィックを分析し、250,000 以上のサイトを保護してコンパイルした巨大なデータベースから悪意のある IP を認識できます。

HTTP リクエストが MalCare によって疑わしいまたは悪意のあるものとしてフラグ付けされると、Web サイトは WordPress をロードすることさえできなくなります。 あたかも悪意のあるトラフィックがなかったかのようになります。

プロのヒント: MalCare は実際に、サイトとのすべての試みられた接続をトラフィック ログに記録します。 そのため、MalCare を使用している場合は、取得しているトラフィックの種類を監視するようにしてください。 すべてのログイン試行は色分けされているため、一目で分析できます。

ファイアウォールをインストールすることで防御できる最も一般的な 2 つのハッキングは、ブルート フォース攻撃と DDoS 攻撃です。 何が期待できるかを理解できるように、両方について簡単に説明します。

ブルートフォースアタックとは?

ブルート フォース攻撃とは、ありとあらゆるパスワードを文字通り使用して、アクセス資格情報を推測する方法です。 シンプルで洗練されていないハックです。 コンピューターがすべてのハードワークを行い、ハッカーはプログラムが仕事を終えるのをじっと待っています。

通常、ブルート フォース攻撃は次の 2 つの目的で使用されます。

- 偵察:ボットはブルート フォースを使用して、悪用できる脆弱性を見つけます。

- 侵入:ボットはアクセス資格情報を推測して、WordPress のハッキングされた Web サイトを制御しようとします。

ブルート フォース攻撃の最も原始的なタイプは、プログラムがパスワードに関する特定の仮定に基づいてパスワードの組み合わせのリストを使用する辞書攻撃です。

辞書攻撃の脆弱な形式は、他の成功したハッキングからのユーザー名とパスワードを使用して Web サイトに侵入しようとする資格情報のリサイクルです。

しかし、より現代的なバリアントは、徹底的なキー検索です。 この種のブルート フォース攻撃は、文字どおり、パスワード内の可能なすべての文字のあらゆる組み合わせを試します。

プロのヒント:徹底的なキー検索のブルート フォース アルゴリズムにより、大文字と小文字、数字、および特殊文字を含む 8 文字のパスワードを 2 時間でクラックできます。 より困難にするために、常に文字を適切に組み合わせた長いランダムなパスワードを作成してください。

攻撃者はまた、ブルート フォース攻撃を使用して、非表示の Web ページを探します。 非表示の Web ページは、他のページにリンクされていないライブ ページです。 ブルート フォース攻撃は、さまざまなアドレスをテストして、有効な Web ページが返されるかどうかを確認し、悪用できるページを探します。

おまけのヒント:明らかな理由もなくトラフィックが急増した場合は、分析を確認してください。 存在しないページから大量の 404 エラーが表示される場合は、ブルート フォース ボットによる攻撃を受けている可能性があります。

次の方法でブルート フォース攻撃を防ぐことができます。

- 長いパスワードの使用

- より複雑なパスワードの使用

- ログイン試行の制限

- ログインページキャプチャの実装

- WordPress 2 要素認証の設定

これは言うまでもありませんが、WordPress Web サイトには非常に強力なファイアウォールも必要です。 これらすべての予防策にファイアウォールを追加することで、ブルート フォースによる侵入を試みるハッカーからビジネスを保護できます。

これらすべての代わりに、MalCare をインストールできます。 MalCare には、疑わしいトラフィックを検出し、Web サイトが WordPress のログイン ページをロードすることさえ防止する組み込みのプレミアム ファイアウォールが付属しています。

ログイン保護の詳細については、WordPress ログイン セキュリティに関するガイドをご覧ください。

DDoS 攻撃とは何ですか?

分散型サービス拒否 (DDoS) 攻撃は、サーバーが処理しきれないほどのトラフィックを WordPress Web サイトに送信するマルウェア攻撃です。

Hackers don't hack just one website or device. Instead, they establish an entire army of hacked devices and websites to direct focused DDoS attacks.

The collection of compromised devices used for a DDoS attack acts on an internet called a botnet. Once a botnet is established, the hacker remotely sends instructions to it and causes other servers to be overwhelmed by a huge surge of traffic.

Pro-Tip: If your website is loading very slowly or if your web host refuses to serve your website, check your analytics immediately. DDoS attacks work in patterns that can be discerned:

- Traffic originating from a single IP address or IP range;

- Traffic from users who share a single behavioral profile, such as device type, geolocation, or web browser version;

- An unexplained surge in requests to a single page or WooCommerce endpoint;

- Traffic spikes at odd hours of the day or a spike every 10 minutes;

These are all symptoms of a DDoS attack.

One of the major motivations behind a DDoS attack is extortion under the threat of destruction of property. The only way to prevent a DDoS attack is to use an effective firewall that can clamp down on suspicious traffic immediately.

Install an SSL Certificate to Secure Your Traffic

SSL Certificates are now the staple for almost all cPanel hosting providers and resellers. An SSL certificate is a small digital file that encrypts an organization's details. Commonly, SSL certificates, when installed, binds:

- A domain name, server name, or hostname;

- And the organization's identity and location.

This secure connection ensures that the traffic between the server and the browser is encrypted.

Before we get into the kind of security an SSL certificate provides, let's understand how it works.

SSL certificates use a method of encryption called public key cryptography.

Public key cryptography uses two sets of keys for encryption – a public key and a private key. It's in many ways similar in concept to WordPress Salts and Keys.

In this kind of encryption, if:

- Angelina sends Brad a message, then the message is locked using Brad's public key.

- But for Brad to read the message, he must unlock it using his private key.

If a hacker intercepts the message without having Brad's private key, they will only see encrypted code that not even a computer can decrypt.

What is Man-In-the-Middle Attack?

A MITM attack is when a third party intercepts a communication between two people. Here, the hacker is essentially a 'man in the middle'.

This might sound all fun and frivolous, but this is a very dangerous attack. The hacker can effectively see every request coming in and out of your website including all transactions.

If the hacker can't get admin access, they can send your users fake web pages that can grab their access credentials.

Imagine this for an instant:

The credit card, the phone number, the email address – everything your users submit on your WordPress hacked website is openly accessible to a hacker.

The simplest way to protect against attacks like this one is to install an SSL certificate.

Pro-Tip: Check all your web pages for the 'https' in the URL. If there are pages missing out on that, you may have a mixed content issue. Fix that as soon as possible. A brute force attack could find the vulnerable pages and push for a MITM attack.

Implement WordPress Hardening and Basic Hygeine

This segment is all about protecting your WordPress website from getting hacked again.

Now, the simplest thing you can do is to implement WordPress hardening measures. Hardening makes sure that even if your website gets hacked again, the hacker can't really edit any files and databases.

Another major tip we have: stop using nulled themes and plugins. Nulled themes and plugins are essentially cracked versions of the plugin. The only problem is that nulled themes and plugins are usually chock full of malware.

Also, if you are using a lot of plugins, be careful of zero-day vulnerabilities. A zero-day vulnerability is essentially a security flaw that the developers and vendors know about, but haven't really fixed. Many WordPress hacked websites have plugins with zero-day vulnerabilities.

The most troubling part about a zero-day vulnerability is that people assume that updating the plugin or theme can automatically fix the WordPress hacked website. That's not true, though. You will have to clean up the website first and then update the software to prevent future hacks.

What Are The Consequences of Getting Hacked?

One of the major questions that we get all the time is – why does it matter if my website gets hacked? Unless it completely defaces the website, why should I even care?

Short answer: you really should care because a hacked website can severely damage your business even if it isn't visibly defacing your website.

A WordPress hacked website can damage your traffic, revenue, and brand value (more on this soon).

But the biggest reason to care is:

Almost all malware is created with the intent to make money off your hard work.

In essence, you spend a lot of time and money on building traffic and revenue, and then because you have a WordPress hacked website, the hacker makes money instead of you.

クールではありません。

How Hackers Make Money Off Your WordPress Hacked Site

Hackers make money from your website by using your traffic and here's how it works:

- Illicit ads and pop-ups redirect a huge portion of your traffic to other sites and the hacker gets paid for that traffic.

- URL redirections work in the same way – the hacker can redirect the traffic from your WordPress hacked website to make some quick cash.

- If a hacker gets into a WooCommerce website, they can steal the credit card information of your buyers.

- In some cases, a hacker can redirect to a page that looks like yours. When people buy something from the fake page, the hacker gets paid and you never get to know about it.

- A hacker can easily replace a bank account linked to your WooCommerce store. You'll still make the sales number, but the hacker steals all the money.

Let's put this into perspective:

It's not just you who's getting hacked. And it's definitely not just you who's unprepared for a WordPress hacked website.

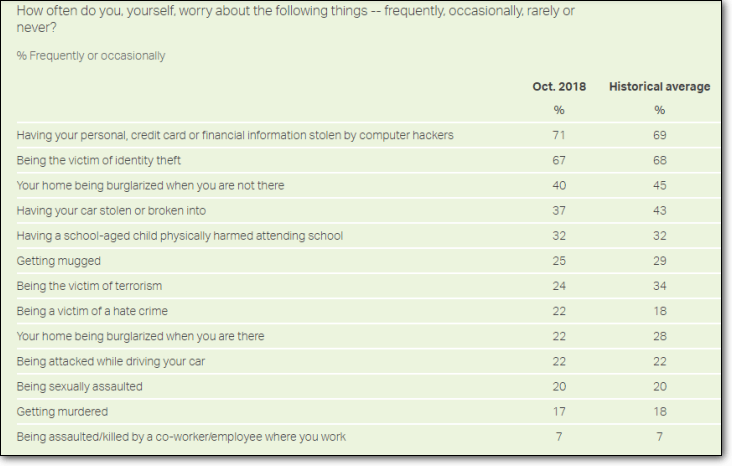

People in America panic a lot more over cybersecurity than personal security:

A study of more than 4,000 organizations across the US, UK, Germany, Spain, and the Netherlands found that 73% of companies are not ready for a cyber attack. (Source: hiscox.co.uk)

We know this sounds bad. But honestly, this is just the tip of the iceberg with WordPress hacked websites.

Believe it or not, it actually gets much worse in the long term.

In the long term, a WordPress hacked website can:

- Completely stop traffic to your business because it got blacklisted

- Destroy your brand's reputation because no one wants to be a victim of cybercrime

- Essentially destroy your revenue channels by destroying trust and stealing traffic

That's not even the worst part.

The worst part is that the hack may not even have visible consequences. You might be getting robbed on a daily basis without ever knowing it.

Now, maybe a security plugin flags a malware along with 10 other false alarms. And maybe you do see it. How often do you take action and check out all the alarms?

And even if you do find the malware and clean it, even if you miss a single backdoor on your WordPress hacked website, you can get infected all over again.

The simplest way to get out of this vicious cycle is to install an automatic malware scanner and removal tool.

まとめ

Now that you know how to scan and clean a WordPress hacked website, just take the time to set up security measures to prevent future hacks. You have successfully defeated the hacker. You can now go back to building your business after you set up the basic security measures.

Bonus Tip: You can set up WordPress hardening manually or install MalCare and do it in 3 minutes or less.

It's time to take a sip of hot, steaming tea and relax – especially if you're a MalCare user. You never have to worry about WordPress security again.

If you have any questions, feel free to drop a comment below. We have a team of WordPress security experts who can help you resolve any issue you might face.

次回まで!