WordPress Pharma Hackとは何ですか?

公開: 2022-06-24Webサイトをハッキングするための最も一般的な手法の1つは、検索インデックスを操作して、検索位置の高い場所に不適切なコンテンツを含めることです。 これはBlackHatSEOハックの一種であり、WordPressファーマハックまたはSEOスパムとも呼ばれます。

世界中の何百万ものウェブサイト所有者にとって、WordPressはeコマースストアやその他すべての種類のウェブサイトを作成するための最良のソリューションです。 また、WordPress CMSは人気があるため、悪意のある攻撃やハッキングの標的になることがよくあります。 しかし、WordPressの製薬ハックとは正確には何ですか?

このガイドでは、WordPressの製薬会社のハッキングの詳細、このタイプの攻撃がどのように見えるかのいくつかの顕著な例、およびそれらを防ぐ方法について説明します。 見てみましょう。

WordPress Pharma Hackとは何ですか?

一言で言えば、WordPressファーマハックは、マルウェアを使用して正規のWordPressサイトに感染し、CialisやViagraなどのブランド医薬品のノックオフバージョンを販売する広告を表示するスパムWebページにリダイレクトするハッキング手法です。

時には、これらのハッキングは他の種類の医薬品に向けられます。 しかし、シアリスとバイアグラは断然最も一般的です。

ファーマハックは、ブラックハットSEOハックまたはSEOスパムの一種です。

なぜハッカーはファーマハックでWordPressサイトを悪用するのですか?

ハッカーが製薬会社のハッキングでWordPressサイトを標的にする理由には、簡単な答えがあります。オンラインでの検索は、トラフィック参照の膨大なソースです。 SEOハックは、トラフィックを有機的に生成する作業を行わずに、より多くの参照トラフィックを取り込む最も簡単な方法です。

WordPressのファーマハッキングは、検索権限の高いサイトにハッキングし、スパムリダイレクトハッキングに感染させることで、ハッカーがSERP(検索エンジンの結果ページ)で目立つ場所にいることを保証します。

WordPress Pharma Hackはどのように見えますか?

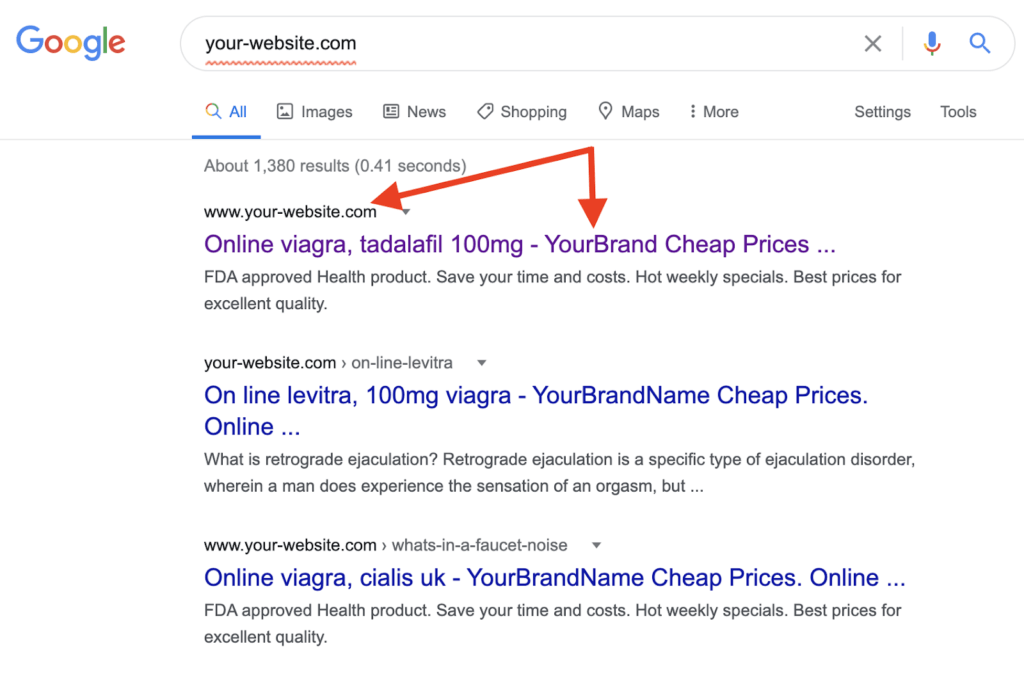

最近のWordPressの製薬ハックでは、ハックがどのように見えるかについて非常に洗練されたバージョンを目撃しました。 この製薬会社の攻撃では、ハッカーはタイトル内のWebサイトの名前を使用してGoogleの検索結果を直接調整しました。

これを行うことにより、人々は合法的な医薬品を販売する合法的なウェブサイトをクリックしていると心から信じています。

ご覧のとおり、このハッキングにより、実際にスパムをクリックしているときに、正当な医薬品広告をクリックしようとしているように見えます。

あなたのWordPressウェブサイトが製薬会社のハックに感染しているかどうかを知る方法

探しているものがわからないと、WordPress管理者またはWebサイト管理者の場合、SEOスパムはすぐには表示されないため、SEOスパムを検出することは困難です。 優れたハッカーは、クローキングなどの慣行に従って、自分がしていることを隠す方法を知っています。

ただし、サイトが製薬会社のハッキングに感染しているかどうかを明らかにするために使用できる簡単なトリックとツールがいくつかあります。

1.WordPressセキュリティプラグインを使用する

責任あるWordPressサイトの所有者として、サイトのセキュリティが最も重要であることを理解することが重要です。 強力なWordPressセキュリティプラグインスイートによって完全に保護されていないサイトを実行している場合は、サイト全体とユーザーを潜在的なサイバーセキュリティ攻撃のリスクにさらすことになります。

優れたWordPressセキュリティプラグインは、強力で、完全に最新であり、Webサイトの所有者が使いやすいものである必要があります。

そして、iThemesSecurityProプラグインは素晴らしいソリューションです。 iThemes Securityには、Googleセーフブラウジングと統合された強力なサイトスキャン機能があり、サイトがGoogleのブロックリストにリストされているかどうかを示します。これは通常、サイトに何らかのマルウェアが存在することを示します。

iThemes Securityは、ファイル変更の検出も提供します。これは、サイト上のファイルの変更を監視するための強力な方法です。 ハッカーは通常、サイト上のファイルを変更または変更するため、これらの変更のログを保持する(およびファイルが変更されたときにアラートを受け取る)と、疑わしいことが発生したこと、何が変更されたか、いつ発生したかを示すのに役立ちます。

2.Google検索を確認します

感染したウェブサイトを見つけるには、バイアグラwp-pageなどのキーワードを検索します。 Googleのウェブマスターポリシーにより、感染したサイトは最初の結果ページに表示されないことに注意してください。 少なくとも3ページと4ページまでスクロールする必要があります。

検索にあなたのウェブサイトが表示された場合、これはあなたのサイトがWordPressの製薬ハッキングまたはその他のブラックハットSEOスパムの被害者であることを意味します。

リストには、感染したサイトと偽のページが含まれていることに気付くでしょう。 これらのページをクリックすると、他のページにリダイレクトされる可能性があります。 または、感染の結果として、スパムコンテンツが正規のWebサイトのページに読み込まれる可能性があります。

サイトのページのいずれかがバイアグラのSEOスパムに感染しているかどうかを確認するには、Google検索(バイアグラサイト:yourdomain.com )のドメイン名に「バイアグラ」という単語を追加するだけです。

多くの場合、感染するのはサイトの数ページだけです。 そして、それらのページはWordPressダッシュボードには表示されません。 この検索を行うことで、それらの感染したページ/URLが何であるかを明らかにします。

3.Googleボットとして結果を確認します

説明したように、これらの製薬スパムページは標準の検索エンジンでは表示されません。 ただし、Googlebotなどのユーザーエージェントはそれらを表示および検出できます。

Googlebotが表示する内容を表示するには、FirefoxまたはChromeにインストールできるブラウザのUser-AgentSwitcherを使用するだけです。

方法は次のとおりです。

- User-AgentSwitcherアドオンをインストールします

- 感染したWebページに移動します

- User-Agent文字列を以下のいずれかに編集します。

- Mozilla / 5.0(互換性; Googlebot / 2.1; + http://www.google.com/bot.html)

- Googlebot / 2.1(+ http://www.google.com/bot.html)

- ページを右クリックして、ページソースを表示します。 これにより、リダイレクトを確認できます

User-Agent Switcherを長時間アクティブにしていると、適切なセキュリティプロトコルを維持しているサイトからブラックリストに登録されたり、ブロックされたりする可能性があることに注意してください。 これは、彼らにとって、あなたはGooglebotとして表示されるためです。

WordPressファーマハックの構造

それでは、WordPressの製薬会社のハッキング中に何が起こるかについての実際の構造を分析してみましょう。

1.ファーマハックに対する脆弱性

このタイプのハッキングを成功させるには、ハッカーは最初に既知の脆弱性またはゼロデイエクスプロイトを悪用する必要があります。

最も一般的な脆弱性には、次のものがあります。

- XSSのSQLインジェクション。 これらは、テーマまたは実行するプラグイン内のソフトウェアコーディング標準が不十分なために発生します。 時々、これらの問題はWordPressコアソフトウェアでも発生します。 プラグインやテーマを含め、WordPressで実行するソフトウェアを常に完全に最新の状態に保ちます。

- 弱いFTPとアカウントのパスワード。 あなたがWordPressサイトの所有者である場合、強力なパスワードは絶対に不可欠です。 そして、これはすべてのサイズのWebサイトに適用されます。 Linux GenのGitHubリポジトリでさえ、ログイン資格情報が弱いために最近ハッキングされました。

- エラー表示とコンテンツリストが有効になっています。 その結果、サイトの重要なファイルはインターネット上の誰でもオープンに読み取ることができます。

2.ファーマハックの持続性

WordPressの製薬ハックは、ルートディレクトリの内容を変更することで成功します。 また、ほとんどのスパム攻撃は/includesまたは/miscフォルダーを介して発生します。

スパマーは、次のような方法を使用して、永続性または長時間のアクセスを取得します。

- leftpanelsin.php 、 cache.phpなどの新しいページを追加します。

- index.php 、 wp-page.php 、 nav.phpなどのPHPファイルの変更。

- /imagesフォルダ内のスパムファイルを非表示にします。 Webクローラーは、ここにファイルが表示されることを期待していないため、ファイルが検出されません。

- base64エンコーディングを使用したコードの難読化

- ウェブマスターによる検出を回避するためにxmlrpc.phpを編集する

- cronジョブを使用して再感染する

- クローキング:ユーザーエージェントに基づいてWebクローラーを区別します。 その結果、Googlebotに表示されるコンテンツは、Mozillaユーザーに表示されるコンテンツとは異なります。

- ファイル拡張子の前にドットを追加します。 したがって、非表示にするために、ページの名前を.otherfileに変更します。

3.ファーマハックの結果

ハッカーがあなたのサイトで製薬会社のハッキングに成功した場合、WordPressサイトの所有者としてあなたはどうなりますか?

- シアリスとバイアグラの広告が表示されるようになるため、サイトの評判は失われます。

- あなたはおそらくグーグルによってブロックリストに載せられるでしょう、それはあなたのサイトの評判を取り戻すことは非常に難しいことを意味します。

- ユーザーはあなたのサイトを信頼しなくなり、戻ってきません。

- 検索エンジンのランキングは急落します。

- あなたのサイトは他のサイトへのクリックを生成します。 あなたが稼ぐために一生懸命働いたのと同じクリックが他の場所に行きます。

明らかに、これらの結果はすべてあなたのウェブサイトとあなたのビジネスに有害です。

WordPressファーマハックの修正

製薬会社のハッキングは隠されています。 そのため、WordPressの製薬会社のハックを検索して削除することは、長くて退屈なプロセスになる可能性があります。

何をすべきかは次のとおりです。

1.サイトをバックアップする

サイトに投入したすべての作業が失われないようにするには、BackupBuddyプラグインをダウンロードして、コアファイル、データベース、テーマおよびプラグインファイルの完全なバックアップを作成します。 はい、マルウェアですら。 私たちを信頼してください、あなたはこれがクリーンアッププロセス中に何かがうまくいかないことをあなたが持っていることをうれしく思います。

明らかに、製薬会社のハッキングの前にサイトの「クリーン」バージョンのバックアップがある場合に役立ちます。そのため、予防的なセキュリティ対策としてバックアップを実装してください。

2.脆弱性、既知のマルウェア、およびGoogleブロックリストのステータスをスキャンします

前に説明したiThemesSecurityProプラグインを使用して、サイトのフルスキャンを実行します。 サイトスキャン機能は、WordPressのコアバージョン、プラグイン、およびテーマをスキャンして、攻撃のバックドアを開いた可能性のある既知の脆弱性を探します。 さらに、サイトスキャンはGoogleセーフブラウジングと統合されており、Googleがサイトで既知のマルウェアを検出したかどうかを示します。 その場合、サイトはGoogleのブロックリストに追加されます。 iThemesSecurityはGoogleブロックリストのステータスを表示します。

3.感染したファイルを削除します

FTPクライアントを使用してホスティングサーバーに接続します。 または、ファイルマネージャを使用することもできます。

/ wp-content /フォルダーに移動し、ハッキングされたプラグインとファイルを探します。 ハッキングされたファイルには、正当なプラグインファイルとしてカモフラージュするために使用される.cache 、 .class 、 .oldなどの単語が含まれます。

ファイル名の先頭にドットを付けると、ファイル名が非表示になることに注意してください。 したがって、これを行うときは、「隠しファイルを表示する」オプションが選択されていることを確認してください。

これらのファイルを提出するときは、それらを削除してください。

ハッキングされたWordPressサイトをクリーンアップする方法については、投稿全体、ダウンロード可能なチェックリスト、およびビデオを確認してください。

4..htaccessファイルをクリーンアップします

.htaccessファイルは、サーバー要求の処理方法を定義するサーバーの高レベルの構成ファイルです。

ハッカーはこのファイルを使用してWebサイトのバックドアを作成できます。 .htaccessファイルで、次のようなコードを探します。

RewriteEngineオン

RewriteCond%{ENV:REDIRECT_STATUS} 200

RewriteRule ^-[L]

RewriteCond%{HTTP_USER_AGENT}(google | yahoo | msn | aol | bing)[または] #Google、Yahoo、msn、aol、およびbingクローラーをチェックします

RewriteCond%{HTTP_REFERER}(google | yahoo | msn | aol | bing)

RewriteRule ^(。*)$ somehackfile.php?$ 1 [L]#ハックファイルにリダイレクトします現在の.htaccessファイルの名前を変更します。 次に、.htaccessファイルを完全に再生成するには、WordPressダッシュボードに移動し、[設定]に移動して、[パーマリンク]を選択し、[保存]をクリックします。

5.データベース内の悪意のあるコードを削除します

これは、BackupBuddyプラグインを使用してサイト全体のバックアップを作成するまで実行してはならない手順です。

それが完了したら、次の手順でデータベースを手動でクリーンアップできます。

- phpMyAdminに移動します

- データベースを選択します

- wp_optionsテーブルをクリックします

- [検索]タブを使用して、悪意のあるエントリを探します

検索する可能性のある悪意のあるエントリのサンプルは次のとおりです。

- fwp

- wp_check_hash

- class_generic_support

- widget_generic_support

- ftp_credentials

wp_optionsテーブルから重要なものを削除しないように細心の注意を払ってください。 これにより、サイトがひどく誤動作したり、完全にクラッシュしたりする可能性があります。

もちろん、サイトをこれほど深く掘り下げることに抵抗がある場合は、専門家の助けを求めるのが最善です。

6.疑わしいコードを見つけて削除する

疑わしいコードは、WordPressWebサイトのハッキングの主な原因です。 疑わしいコードは次のようになります。

<ul> <li> <ahref="hackerdomain.com">何か2</a></ li>

このようなコードは、攻撃者によって制御されているドメインにサイトをリダイレクトします。 そこにあるべきではないサイトのコード内のドメインをチェックすることが重要です。

ほとんどの場合、ハッカーはbase64でコードを非表示にします。 これにより、検出されないようにすることができます。 これが意味するのは、彼らのWebサイトのURL(hackerdomain.com)を見る代わりに、 YXR0YWNrZXJkb21haW4uY29tのように見えるということです。

またはもちろん、これにより疑わしいコードの検出がより困難になります。 ファイル内でこれらのbase64エンコーディングを検索するには、grepコマンドを使用すると便利です。

探す 。 -name "* .php" -exec grep "base64"'{}' \; -印刷&> b64-detections.txtこのコードは、選択した.phpファイルでbase64エンコーディングを検索します。 その後、結果はb64-detections.txtに保存されます。

そのファイルを入手したら、それらをデコードするオンラインリソースを検索して、舞台裏でサイトで何が起こっているかを確認できるようにします。

7.コンテンツの違いをスキャンします

iThemes Security Proプラグインを使用して、サイト上のファイルの変更を監視し、WordPressリポジトリ内のWordPressコアファイルとサードパーティファイルを比較して、異常または疑わしいエントリとファイル名を検出します。

ハッキングされたファイルを特定したら、感染したコードを削除するか、プラグインファイルを復元できます。 サイトのコードを完全にクリーンアップすることは非常に重要です。 悪意のあるコードが取り残されると、すぐにサイトが再感染する可能性があります。

8.サイトの評判を回復する

サイトをクリーンアップしたので、Googleでのサイトの評判をトリアージする必要があります。

ハッキングされたWordPressサイトをクリーンアップして復元するだけでは、サイトの評判は自動的に復元されません。 実際、ハッキングされてクリーンアップされた後も、Googleや他の検索エンジンがサイトにペナルティを科し続けないようにするために必要なことがいくつかあります。

多くの場合、サイトがハッキングされたことを示す最初の兆候は、Googleが状況を通知することです。 Googleが現在サイトをどのように表示しているかを確認するには、Google検索コンソールにアクセスしてください。

検索コンソールに存在してはならない無関係なサイトマップを見つけた場合、またはスパムリンクを出力しているように見える場合は、それらをすぐに削除することをお勧めします。 この後、検索コンソールに存在するセキュリティの問題を確認する必要があります。 Googleの運命と暗闇の大きな赤い画面が現在表示されている場合は、検索コンソールの[セキュリティの問題]の下にいくつかの大きなフラグが表示されます。

これは、ウェブサイトがクリーンアップされたので、Googleがウェブサイトをレビューするように要求する場所です。

WordPressファーマハックの防止

この種のハッキングの影響を受けるサイトの領域を見つけた場合は、このガイドで詳しく説明している手順を実行して、問題をできるだけ早く解決してください。 WordPressでの製薬会社のハッキングとは何か、そしてサイトが影響を受けないようにする方法を理解したところで、次は、将来の攻撃からサイトを強化するための作業に取り掛かります。

1. iThemesSecurityProプラグインをインストールしてアクティブ化します

まず、iThemes Security Proプラグインをダウンロードしてインストールし、サイトが感染しているかどうかを確認します。 プラグインは、ファイルの変更を監視し、ユーザーのセキュリティを強化し、プラグインとテーマの脆弱性をスキャンして(そして自動的に更新して)、ハッキングを示す可能性のあるオンラインファイル比較を提供することにより、Webサイトのセキュリティの複数のレイヤーを追加します。

少なくとも、iThemesSecurityプラグイン内で次の設定を有効にします。

- すべての管理者ユーザーに対して2要素認証を有効にします。

- iThemes Site Scanを有効にして、脆弱なプラグイン、テーマ、WordPressコアバージョンを1日2回Webサイトでスキャンします。

- 自動脆弱性パッチを適用したバージョン管理をオンにします。

- ファイル変更検出をオンにする

2.BackupBuddyプラグインをインストールしてアクティブ化します

Webサイトのバックアップ戦略を立てることは、将来のハッキングを防ぐための重要な部分です。 バックアップとは、ハッキングが発生する前など、特定の時点でWebサイトのコピーがあることを意味します。 このバックアップがあるということは、サイトを以前のバージョンに簡単に復元できることを意味します。 (必ず、脆弱性やWebサイトのバックドアを強化してください)そのバージョンのサイトに存在するか、ハッキングが再び発生する可能性があります。

3.Webサイトセキュリティのベストプラクティスを使用する

Webサイトの管理者、管理者、または所有者として、オンラインセキュリティはWebサイトのセキュリティに影響を与えます。

例えば:

- 複数のアカウントのパスワードを再利用しないでください。

- パスワードを他人と共有しないでください。

- WordPress管理者ログインに2要素認証を使用します。

- nullのWordPressプラグインやテーマは絶対にインストールしないでください。

- WordPressのコアバージョン、プラグイン、テーマを最新バージョンに更新してください。

- 堅固なサーバーセキュリティを備えた評判の良いウェブホストを使用してください。

- WordPressセキュリティプラグインとバックアッププラグインを使用します。

4.Webサイトのセキュリティに注意してください

調査によると、セキュリティ違反やハッキングを見つけるのにかかる平均時間は200日です。 無視されたサイトは、これらのタイプのハッキングに対して最も脆弱であることが多いため、頻繁にログインしないサイトがある場合でも、サイトのセキュリティとパフォーマンスを確認するように注意してください。

サイトの外観をチェックし、セキュリティログを確認し、すべてのテーマ、プラグイン、WordPressコアバージョンが最新であることを確認するだけで、WordPressの製薬会社のハッキングを防ぐことができます。 あなたのサイトを保護する方法の知識と仕事をするのを助けるいくつかのツールで武装して、あなたのサイトは安全で安全なままでいる可能性が高くなります。

ハッキングやセキュリティ違反からサイトを保護します

WordPressは現在すべてのWebサイトの40%以上に電力を供給しているため、悪意のあるハッカーにとって簡単な標的になっています。 iThemes Security Proプラグインは、WordPressのセキュリティから当て推量を取り除き、WordPressWebサイトの保護と保護を容易にします。 これは、WordPressサイトを常に監視および保護するスタッフにフルタイムのセキュリティ専門家がいるようなものです。

Kristenは、2011年からWordPressユーザーを支援するチュートリアルを作成しています。ここiThemesのマーケティングディレクターとして、彼女は効果的なWordPress Webサイトを構築、管理、および維持するための最良の方法を見つける手助けをすることに専念しています。 クリステンはまた、ジャーナリング(彼女のサイドプロジェクト、 The Transformation Year !をチェックしてください!)、ハイキングとキャンプ、ステップエアロビクス、料理、そして家族との毎日の冒険を楽しんでいます。