WordPress セキュリティ - 完全なステップ バイ ステップ ガイド (2020) - MalCare

公開: 2023-04-21Web サイトのセキュリティを心配するのには十分な理由があります。 報告によると、WordPress Web サイトでは 1 分間に 90,000 件を超えるハッキングの試みが行われています。

多くの Web サイトの所有者は、Web サイトが小さすぎてハッカーの注意を引くことができないと考えている場合があります。 実際のところ、小規模な Web サイトはセキュリティが緩いため、ハッカーは小規模な Web サイトをハッキングするのがいっそう簡単だと感じています。

大小を問わず、すべての WordPress Web サイトはセキュリティ対策を講じる必要があります。

幸いなことに、Web サイトをハッカーやボットから保護するためにできることはたくさんあります。 この記事では、Web サイトの安全性を確保するために必要な手順を正確に示します。

[lwptoc skipHeadingLevel=”h1,h4,h5,h6” skipHeadingText=”最終的な考え”]

ウェブサイトのセキュリティの重要性

WordPress は、世界で最も人気のある Web サイト構築プラットフォームです。 現在、インターネット上には 7,500 万の WordPress Web サイトがあり、毎日何百もの新しい Web サイトが作成されています。 この種の人気には代償が伴います。

利用者が増えるほど、ハッカーのターゲットとして魅力的になります。 Windows は、Apple のオペレーティング システムよりも大きなターゲットです。 Chrome は、Firefox よりもエクスプロイトの大きな標的です。 人気は良くも悪くも注目を集める。

小規模な Web サイトの所有者は、自社の Web サイトを免疫があると考えており、必要な予防措置を講じていないため、理想的な標的となることは前に述べました。

Web サイトがハッキングされると、ハッカーは Web サイトを使用して悪意のある活動を実行します。 彼らは、他のサイトに対してより大きな攻撃を開始したり、スパム メールを送信したり、海賊版ソフトウェアを保存したり、スパム リンクを挿入したり、違法な製品を販売したり、日本の SEO スパムとのアフィリエイト リンクを作成したりしている可能性があります。

これで問題は終わりです。 物事は急速に雪だるま式になり、検索エンジンはユーザーに偽のサイト警告を提供し、サイトをブラックリストに載せることができます. 報告によると、Google は毎週 50,000 の Web サイトをフィッシング活動のためにブラックリストに載せ、約 20,000 の Web サイトをマルウェアを含むためにブラックリストに載せています!

それとは別に、ホスティングプロバイダーはアカウントを停止することもできます. これは、あなたのウェブサイトが数日間ダウンし、収益の収集に影響を与えることを意味します. サイトの修正に時間がかかりすぎると、ビジネスに取り返しのつかない損害を与えることになります。

ハッキングされた WordPress Web サイトを修正するよりも、セキュリティ対策を講じる方がはるかに優れていることは誰もが認めるところです。

サイトを保護する方法を紹介しますが、その前に、多くの読者が考えている質問に答えたいと思います.

[トップに戻る↑]

しかし、WordPress は安全ではありませんか?

WordPress コアは安全です。 WordPress には、WordPress のコアを安全に保つためにたゆまぬ努力をしている最高の開発者の軍隊がいます。 彼らは常にテクノロジーを改善し、不具合やエラーを修正するためのパッチとアップデートをリリースしています。

長い間、WordPress コアに重大な脆弱性はありませんでした。

それにもかかわらず、WordPress Web サイトでは 1 分間に 90,000 件を超えるハッキングの試みが行われています。 その背景には主に 2 つの理由があります。

まず、WordPress は非常に人気のあるプラットフォームです。 インターネット上の約 7,500 万の Web サイトが WordPress で構築されており、世界中のハッキング グループの注目を集めています。

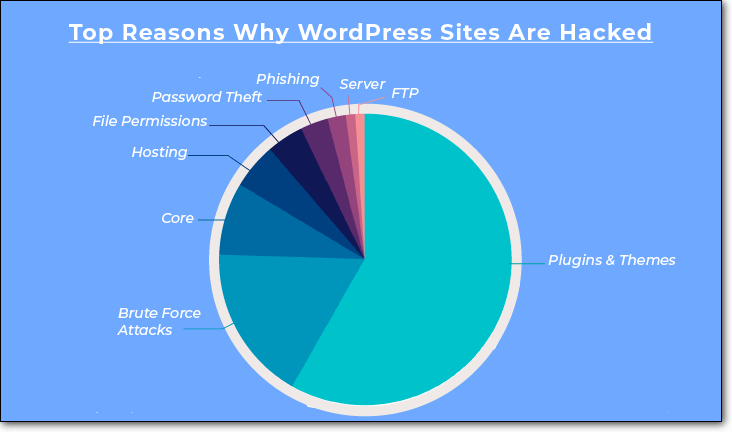

もう 1 つの理由は、脆弱で古いテーマとプラグインの存在です。 実際、レポートによると、古いテーマとプラグインが WordPress の侵害の主な原因であることが示唆されています。

(追記 — これについては、 WordPress のセキュリティ更新に関する記事で詳しく読むことができます。)

したがって、WordPress は安全なプラットフォームですが、Web サイトの侵害につながる要因は他にもあります。 したがって、次のセキュリティ対策を講じることは、WordPress Web サイトを保存するのに大いに役立ちます。

[トップに戻る↑]

[ss_click_to_tweet つぶやき=”???? Web サイトに真剣に取り組んでいる場合は、WordPress のセキュリティのベスト プラクティスに注意してください。 ??????」 content="" style="デフォルト"]

WordPress Webサイトを保護する方法?

WordPress Web サイトを保護するために実行できる 15 の異なるセキュリティ対策があります。 それらは:

- WordPress セキュリティ プラグインをインストールする

- 定期的なバックアップを取る

- 良いホスティング会社を利用する

- WordPress を最新の状態に保つ

- SSL 証明書を使用する

- WordPress ログインページを保護する

- ファイアウォールを設定する

- ウェブサイトを強化する

- 最小特権の原則を採用する

- 疑わしい IP アドレスのブロック

- カントリーブロッキングを実装する

- WordPress のバージョンを隠す

- アクティビティ ログを確認する

- メールアドレスのみでログイン

- HTTP 認証を使用する

これらの対策について詳しく見ていきましょう。

1. WordPress セキュリティ プラグインをインストールする

セキュリティ プラグインまたはサービスの主な機能は、スキャン、クリーニング、および保護です。 多くの WordPress セキュリティ プラグインから選択できますが、すべてのプラグインが効果的であるとは限りません。 多くの機能を提供するものもありますが、多くのノイズが発生するだけです. 熟練したハッカーは、このようなセキュリティ プラグインをバイパスして Web サイトをハッキングする可能性があります。

MalCare は、最高の WordPress セキュリティ スキャン プラグインの 1 つです。 これが理由です–

私。 MalCare のマルウェア スキャナ

WordPress マルウェア スキャナーには、スキャンを実行するためのリソースが必要です。 多くのスキャナーは Web サーバーのリソースに依存していますが、これにより Web サイトの速度が低下する可能性があります。

この課題を克服するために、MalCare は独自のサーバー リソースを使用して Web サイトのスキャンを実行します。 Web サイトのファイルを独自のサーバーに転送し、そこでスキャンを実行します。 この方法により、スキャン プロセス中にサイトが影響を受けないことが保証されます。

多くのスキャナーは既存のマルウェアのみを探します。つまり、新しいタイプのマルウェアを見逃すことになります。 MalCare は、新しいものを含むすべてのタイプのマルウェアを識別するように設計されています。

ii. MalCare のマルウェア除去

MalCare は最速のマルウェア除去サービスを提供します。 ほとんどの WordPress セキュリティ サービスは、チケットベースのクリーニングを提供しています。 この場合、Web サイトがハッキングされた場合は、チケットを発行し、マルウェアの削除料金を支払い、セキュリティ担当者がサイトをクリーンアップして返信するのを待つ必要があります。 このプロセスには時間がかかり、サードパーティにサイトへのアクセスを許可する必要があります。

MalCare のクリーナーの動作は異なります。 ハッキングの後は時間が重要です。 時間がかかるほど、Google がウェブサイトをブラックリストに登録したり、ウェブ ホストがサイトを一時停止したりする可能性が高くなります。 そのため、MalCare は、WordPress マルウェアを即座に除去してハッカーの Web サイトをクリーンアップできるようにしています。 あなたがする必要があるのは、ボタンをクリックして座って、プラグインがサイトを数分以内にきれいにすることだけです.

iii. MalCare の WordPress 保護対策

ファイアウォールの使用から国によるブロック、Web サイトの強化まで、これまでに説明したすべての対策は、ボタンをクリックするだけで MalCare が実行できる保護対策です。

MalCare の使用方法

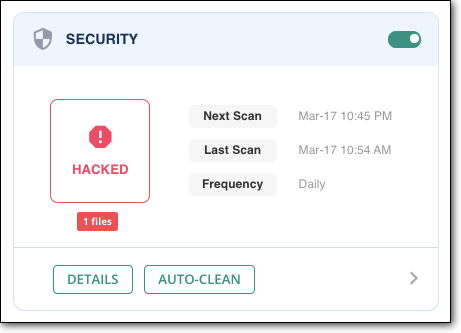

- MalCare を使用するには、まず Web サイトにプラグインをダウンロードしてインストールする必要があります。

- 次に、サイトを MalCare ダッシュボードに追加します。 プラグインはすぐにウェブサイトのスキャンを開始します。 Web サイトで悪意のあるファイルが見つかった場合は、通知されます。

- MalCare の Auto-Clean ボタンを使用して、サイトをすぐにクリーンアップできます。

[トップに戻る↑]

2. 定期的にバックアップを取る

バックアップはセーフティネットです。 Web サイトに問題が発生した場合、Web サイトのコピーがあれば、通常の状態に戻すことができます。

そこには多くのバックアッププラグインがあります。 利用可能な選択肢が圧倒的に多いため、標準に達していないサービスになってしまうのは非常に簡単です. 適切なバックアップ サービスを選択するには、バックアップ プラグインの選択方法を知る必要があります。

さらに、バックアップ プラグインのレビューは時間と費用がかかります。 幸いなことに、市場に出回っている主要な WordPress バックアップ プラグインを比較しました。 最高の WordPress バックアップ プラグインをご覧ください。

[トップに戻る↑]

3. 優れたホスティング会社を利用する

最も人気のある 2 つのホスティング プロバイダーは、共有ホスティングとマネージド ホスティングです。

共有ホスティングは安価であるため人気があります。 これにより、世界中の何百万人もの人々が大きな投資をせずに独自の Web サイトを開始できるようになりました。 しかし、共有ホスティングでは、サーバーを他の未知の Web サイトと共有しています。 また、多くの場合、1 つの Web サイトが侵害されると、同じサーバー上の他の Web サイトが影響を受けます。 したがって、共有ホスティング プロバイダーは人気がありますが、脅威的な状況に対処するには不十分です。

専用サーバーを購入する余裕がある場合は、常にそれを選択してください。 WordPress Web サイトを安全に保つためのより良い仕事をします。 Web ホスティングが Web サイトのセキュリティに与える影響を確認できます。

選択できるホスティングプロバイダーは多数あるため、上位の WordPress ホスティングを比較しました。 うまくいけば、どのWebホストプロバイダーを選択するかを決定するのに役立ちます.

[トップに戻る↑]

4. WordPress ウェブサイトを最新の状態に保つ

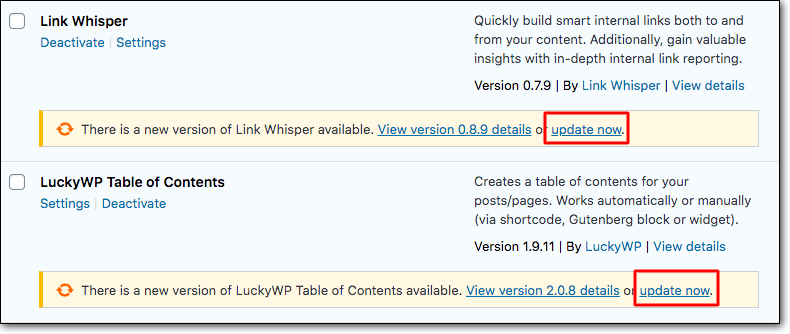

他のソフトウェアと同様に、プラグイン、テーマ、さらには WordPress コアでさえも、時間の経過とともに脆弱性が発生します。

開発者が脆弱性について知ると、更新の形でパッチをリリースします。 Web サイトの所有者がサイトを更新しない場合、脆弱性は残ります。

パッチをリリースした後、開発者は更新の理由を発表します。これは、脆弱性が公に発表されたことを意味します。 ハッカーは現在、セキュリティ上の欠陥と、それが存在するバージョンを認識しています。 彼らは、すべての Web サイト所有者がサイトをすぐに更新するわけではないことを認識しているため、脆弱なバージョンで実行されている Web サイトを探し始めます。 この時間のギャップにより、多数のサイトのハッキングに成功する可能性が高くなります。

その一例として、統計によると、Web サイトの 80% 以上が更新されていないためにハッキングされたことが示されています。

WordPress サイトを定期的に更新する必要があります。 WordPress ウェブサイトを安全に更新する方法を学びましょう。

開発者によって長期間更新されていないプラグインやテーマがあることに気付くかもしれません。 ほとんどの場合、ソフトウェアは開発者によって放棄されます。 Web サイトからプラグインまたはテーマを削除し、別のものをインストールすることをお勧めします。

[トップに戻る↑]

5. SSL 証明書を使用する

このサイトのURLを早速見てみましょう。

ロックに気づきましたか? このロックは、サイトが SSL 証明書を使用していることを意味します。 SSL は、ブラウザと Web サイト間でデータを転送する際にデータを暗号化するセキュア ソケット レイヤーです。

なぜ? 訪問者のブラウザから Web サイトに転送されるデータ (クレジット カードの詳細など) が傍受されて盗まれる可能性があるためです。 したがって、データが盗まれても、暗号化されていればハッカーは使用できません。

これは、Web サイトに SSL 証明書をインストールし、WordPress サイトを HTTP から HTTPS に移行するのに役立つガイドです。

[トップに戻る↑]

6. WordPress ログインページを保護する

ログインページは、WordPress サイトで最も一般的に攻撃される部分の 1 つです。 ハッカーは、ログイン資格情報を推測し、WordPress の管理領域にアクセスして、Web サイトを完全に制御しようとします。 したがって、WordPress のログイン ページに適切な保護を実装することが重要です。 ログインページを保護し、WordPress のログインセキュリティを強化するためのさまざまなテクニックを見てみましょう.

私。 一意のユーザー名を使用

ユーザー名が推測しやすい場合、ハッカーはパスワードを知るだけで済みます。 心配することが 1 つ少なくなるので、ハッカーの仕事がずっと簡単になります。

最も一般的な WordPress ユーザー名の 1 つは「admin」です。 数年前まで、WordPress は「admin」をユーザー名として使用することを奨励していました。 WordPress は「admin」を自動提案しなくなりましたが、依然として広く使用されています。 したがって、管理者がこれらの一般的に使用されるユーザー名と一緒にユーザー名として「admin」を使用しないようにするための対策を講じる必要があります。

新しいユーザー アカウントが作成されるたびにこのリストを参照することで、WordPress を安全に保つことができます。 さらに、既存のユーザーが一般的なユーザー名を使用している場合は、変更するよう伝えてください。 WordPressのユーザー名を変更する方法に役立つガイドを次に示します。

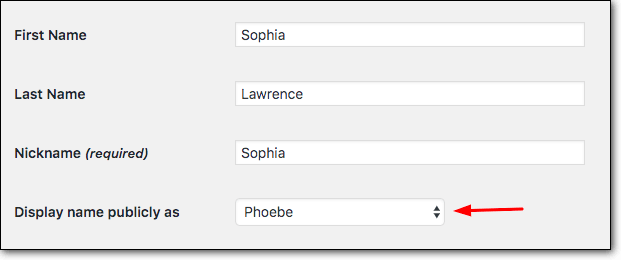

ii. 表示名を変更する

サイトに侵入するために、ハッカーは Web サイトをざっと見て、表示名を取得します。 ハッカーは、これらの名前のさまざまな組み合わせを使用してログインを試みます。ハッカーは、同じユーザー名と表示名を使用することは珍しくありません。 たとえば、Sophia Lawrence が表示名の場合、ユーザーはsophialawrenceまたはsophia.lawrence または sophia をユーザー名として使用してログインしようとする可能性があります。

したがって、これからサイトを保護するために、表示名を変更できます。

「プロフィールの編集」に移動します。 そして、 「ニックネーム」を変更します。 更新を保存します。 ここで、 [表示名の一般公開]を選択します。 ドロップダウン メニューが表示され、新しい表示名が表示されます。 それを選択して設定を保存します。

ハッカーが表示名を使用しようとすると、必然的に失敗します。

[トップに戻る↑]

iii. ユーザー名の発見を防ぐ

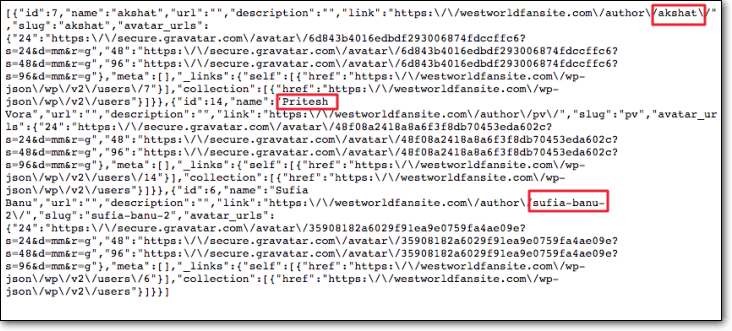

表示名とは別に、Web サイトからユーザー名を見つけるために使用できる別の方法は、WordPress Rest API を使用することです。 これは WordPress の重大なセキュリティ問題です。 2016 年に導入されたこのコア WordPress 機能により、誰でもサイト上のユーザーの情報を発見できます。 簡単な URL を実行するだけです: example.com/wp-json/wp/v2/users

これを防ぐには、functions.php ファイルで次のコード スニペットを使用します。 ユーザーのリストが非表示になり、URL を再度実行しようとすると 500 エラーが返されます。

[php]

add_filter( 'rest_endpoints', function( $エンドポイント ){

if ( isset( $endpoints['/wp/v2/users'] ) ) {

unset( $endpoints['/wp/v2/users'] );

}

if ( isset( $endpoints['/wp/v2/users/(?P&アンプ; ;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;lt;id&アンプ;アンプ;amp;アンプ;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;gt;[\\\\\\\\d]+) '] ) ) {

unset( $endpoints['/wp/v2/users/(?P&アンプ;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;lt;id&アンプ;アンプ;amp;アンプ;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;amp;gt;[\\\\\\\\d]+)'] );

}

$endpoints を返します。

});

[/php]

ユーザー名は、ログイン資格情報の 2 つのコンポーネントのうちの 1 つです。 2 番目の要素であるパスワードを見て、ハッカーからパスワードを保護する方法を考えてみましょう。

[トップに戻る↑]

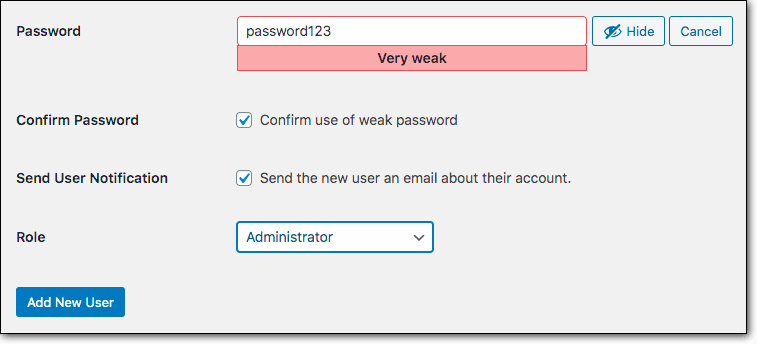

iv。 強力なパスワードを強制する

任意のパスワードで Web サイトを保護できますが、それで十分ではありませんか? ハッカーは常に WordPress サイトのパスワードを推測して侵入しようとしているため、答えはノーです。

彼らはブルート フォース攻撃と呼ばれる手法を使用し、ボットをプログラムして、数分以内に資格情報を推測しようとする数百万回のログイン試行を行います。

Passw0rd123$のような簡単なパスワードを使用すると、ボットは数回の推測でパスワードをクラックします。 このため、一意で複雑なパスワードを設定することが重要です。

WordPress は強力なパスワードを自動生成することをユーザーに推奨していますが、脆弱なパスワードを使用してアカウントを作成することもできます。 したがって、強力なパスワードを使用する責任はあなたの肩にかかっています。

強力なパスワードを使用するように WordPress 管理者を教育できます。 強力なパスワードを設定するためのガイドラインは次のとおりです。

– 長いパスワードを作成する

一般に、8 ~ 10 文字を超えるパスワードは強力であり、解読が困難であると考えられています。 パスワードに文字を追加するたびに、パスワードが強化されます。 ただし、過去数年間で、パスワード クラッキング技術は大幅に進歩しました。 したがって、多くの WordPress セキュリティ担当者は、15 文字の長さのパスフレーズを使用することを推奨しています。

- 長いパスワード: pd&&)xG56ZhLNrjl4jjNJ4#h (覚えにくい)

- 長いパスフレーズ:そのオオカミはあなたが何も知らないように白いものだった ジョン・スノウ (覚えやすい)

– 大文字、小文字、および特殊文字の組み合わせを使用する

ブルート フォース攻撃では、ボットはパスワード クラッキング手順を実行するようにプログラムされています。 彼らは特定の指示に従います。たとえば、さまざまな小文字 ('a'、'b'、'c' など) を組み合わせて正しいパスワードを推測しようとします。 「testpass」のような簡単なパスワードを使用すると、数回の試行でパスワードを破ることができます。

したがって、小文字と大文字の両方を組み合わせて使用すると、パスワードを理解するのに長い時間がかかります。 ただし、非常によくプログラムされたボットは、毎秒数百万のパスワードを試すことができます。 したがって、特殊文字、数字、小文字と大文字を混在させることで、理想的にはパスワードを予測不能にし、解読しにくくする必要があります。

- キャップを追加 – TestPass

- 数字と記号を追加 – TestPass123$

– 一般的な言葉や公に知られている詳細の使用を避ける

「テスト」、「管理者」、「ログイン」などの一般的な単語は、WordPress ユーザーがよく使用する一般的な単語です。 これらは、ボットが最初に試すパスワードの一部であるため、使用を避けてください。 Splashdata によるインフォグラフィックによると、最も一般的に使用されている上位 25 のパスワードは次のとおりです。

- 「野球」、「サッカー」、「スターウォーズ」、「プリンセス」、「ソロ」などの一般的なスポーツと興味。

- 「87654321」、「0123456」などの順番の数字。

- 「abc123」などのように順番に文字を並べます。

あなたの Web サイトを標的とするハッカーは、あなたのサイトから詳細を取得し、試してみる可能性があります。 たとえば、お気に入りのテレビ番組 Game of Thrones を中心に構築された Web サイトがある場合、ボットは「GoThrones123」や「gameofthrones123」などのフレーズのさまざまな組み合わせを試みてサイトに侵入します。 これを防ぐには、Web サイトに関連する内容が一切含まれていないパスワードを設計してください。

パスワードを保護すると、セキュリティ違反の可能性が最小限に抑えられます。 ただし、強力なパスワードを覚えるには、いくつかのトリックが必要です。

[トップに戻る↑]

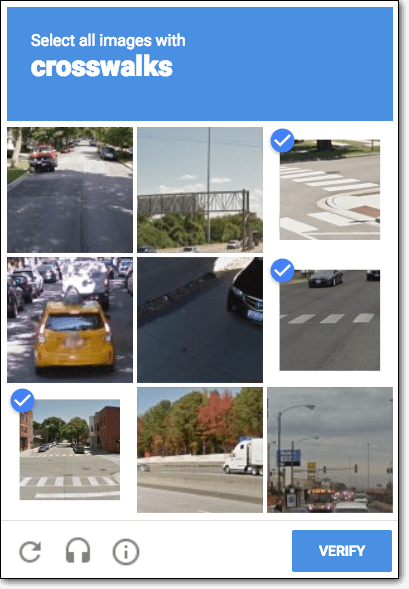

v. CAPTCHA ベースの保護

一意のユーザー名と強力なパスワードを使用するだけでなく、CAPTCHA を使用することも、WordPress Web サイトへのブルート フォース攻撃を防ぐのに最適な方法です。

ログイン試行が一定回数失敗すると、CAPTCHA が生成され、ユーザーが人間かボットかが判別されます。 CAPTCHA は、ボットが読み取れないように設計されています。 したがって、ボットは CAPTCHA を解決するまでログイン ページにアクセスできないため、ブルート フォース攻撃を阻止します。

MalCare のような WordPress セキュリティ プラグインは、実際の人間のユーザーだけが解決できる画像ベースの CAPTCHA を生成します。

ハッカー ボットが資格情報をクラックするのを防ぐように設計された CAPTCHA は優れています。

[トップに戻る↑]

vi. 二要素認証を実装する

Facebook や Gmail などの一般的なサービスが、ユーザーがログインしようとしたときにユーザーを認証する方法に気付きましたか? アカウントに関連付けられたスマートフォンにコードが送信され、ユーザーの検証に役立ちます。 これは二要素認証として知られています。

WordPress は 2 要素認証を提供していません。 したがって、これを WordPress サイトに実装するには、WordPress の 2 要素認証を追加する方法に関するこのガイドに従うことができます。

[トップに戻る↑]

[ss_click_to_tweet tweet=”毎日何百もの Web サイトがハッキングされています。 今すぐ予防措置を講じて、Web サイトをハッカーやボットから保護してください。 ”コンテンツ=””スタイル=”デフォルト”]

7.ファイアウォールを設定する

Web サイトで受け取る何百もの訪問のうち、一部は悪意のあるものです。 このような訪問者は、悪用してサイトを制御できる脆弱性を見つけることを目的として、サイトにアクセスします。

WordPress ファイアウォールは、Web サイトに対するすべての訪問者リクエストをチェックします。 訪問者が使用しているデバイス (デスクトップ、スマートフォン、タブレット、ラップトップ) に関係なく、すべてのデバイスが IP アドレスに関連付けられています。 要求が疑わしい IP からのものである場合、訪問者はブロックされます。それ以外の場合は、サイトへのアクセスが許可されます。 優れたファイアウォールは、悪意のあるトラフィックに対する防御の最前線です。

MalCare が提供するような WordPress ファイアウォール プラグインには、より優れたセキュリティを提供する高度なファイアウォールが付属しています。 サイトで行われたトラフィック リクエストをチェックするだけでなく、悪いトラフィックも記録します。 つまり、新しい不正な IP に遭遇すると、その記録が保持されます。 不正な IP が再度 Web サイトにアクセスしようとすると、即座にブロックされます。

[トップに戻る↑]

8. ウェブサイトを強化する

ハッカーが利用する WordPress Web サイトの一般的な領域を特定しました。 たとえば、セキュリティ キーを使用して Web サイトにアクセスしたり、Web サイトに悪意のあるプラグインやテーマをインストールしたりする可能性があります。 Web サイトをハッカーから保護するには、Web サイトを強化するための対策を講じる必要があります。

WordPress の強化対策を講じるのに役立つガイドがあります。

[トップに戻る↑]

9. 最小特権の原則を採用する

WordPress には、管理者、編集者、作成者、寄稿者、購読者、スーパー管理者の 6 つのデフォルトの WordPress ユーザー ロールが用意されています。 これらの役割の割り当ては慎重に行う必要があります。 各役割には、独自の一連の権限と責任が伴います。 それらを見てみましょう:

管理者は階層の最上位に位置します。 彼は Web サイトを完全に制御でき、次の機能を実行できます。

- コンテンツの作成、編集、削除

- プラグインとテーマのコードを編集する

- すべてのプラグインとテーマを管理

- ユーザー アカウントの作成、変更、削除

階層を下るにつれて権限が減少します。 編集者は大きな変更を行うことはできませんが、カテゴリとリンクの管理、コメントのモデレート、投稿とページの作成、編集、および削除を行うことができます。 作成者、寄稿者、および購読者の権限は少なくなります。

最高の責任は管理者の責任であり、その権限は、権力を乱用しないと確信している人々に与えられるべきです。

間違った種類の人が管理者アクセス権を取得すると、その役割を利用する可能性があります。 彼らは不正なプラグインやテーマをインストールしたり、データを盗んで高値で販売したり、違法なファイルやフォルダーを保存したりできます。

[トップに戻る↑]

10. 疑わしい IP アドレスのブロック

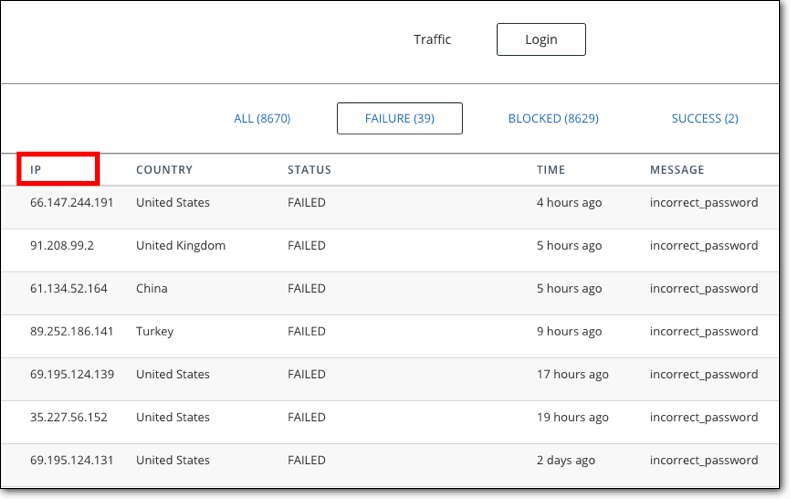

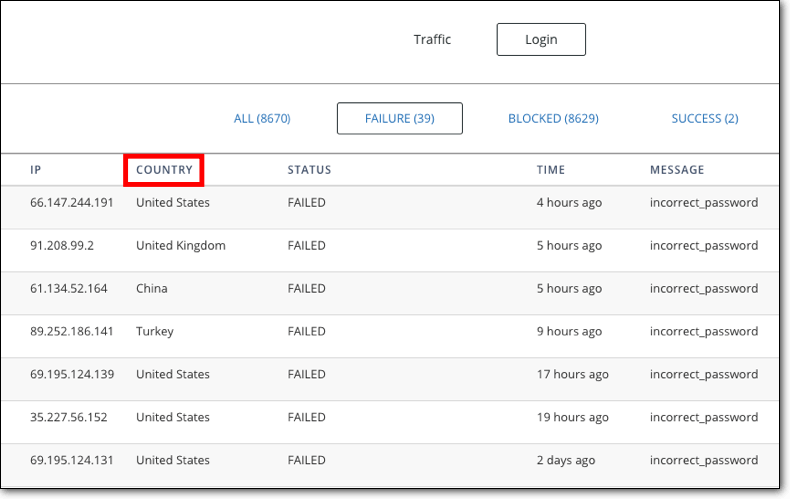

Web サイトに MalCare などの WordPress セキュリティ プラグインがインストールされている場合は、ログインに失敗した IP アドレスのログを確認してください。

それらの一部が「adm2016」のような一般的なユーザー名を使用している可能性があることに注意してください (これについては「一意のユーザー名を使用する」セクションで説明しました)。 下のこの図は、当社の Web サイトの 1 つで行われた失敗したログイン試行の記録です。

これらの悪意のある IP アドレスをブロックするには、コードを .htaccess ファイルに配置します。

[php]

注文許可、拒否

61.134.52.164 からの拒否

すべてから許可する

[/php]

「61.134.52.164」を禁止したいIPアドレスに置き換え、ファイルを保存します。

[トップに戻る↑]

11. カントリーブロッキングを実装する

ワールド ワイド ウェブは、ハッカーが世界中のウェブサイトにアクセスできるようにします。 彼らはニューヨークの Web サイトをターゲットにしてロシアにいる可能性があります。

統計によると、ハッキングの試みが発生した上位 5 か国には、中国、米国、トルコ、ブラジル、ロシアが含まれます。

MalCare がインストールされている場合、Web サイトにログインしようとしているユーザーを簡単に確認できます。 彼らの出身地を見ることができます。

ユーザーが米国のみにいる場合、他の国からのログイン試行は悪意のある可能性が高くなります。

上の画像では、米国、英国、ロシア、中国の 4 つの異なる国からログイン試行が行われたことがわかります。

現在、米国などの特定の国のみをターゲットにしている場合、他の国からのトラフィックは必要ないため、英国、ロシア、中国をブロックできます.

国のブロックを実装する方法については、WordPress で国をブロックする方法に関するこのガイドを参照してください。

[トップに戻る↑]

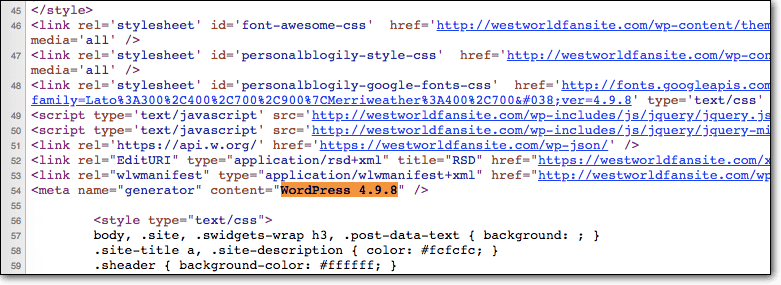

12. WordPress のバージョンを隠す

WordPress の既知の脆弱性を持つファイルがあるかどうかをハッカーが確認できるもう 1 つの方法は、使用している WordPress のバージョンを調べることです。 ウェブサイトの所有者は、サイトを脆弱なままにする新しい WordPress の更新を見逃すことがあります。

ハッカーは、以前のバージョンのコア WordPress インストールに存在していた可能性のある脆弱性を悪用する可能性があります。 したがって、使用している WordPress のバージョンを非表示にすると便利な場合があります。

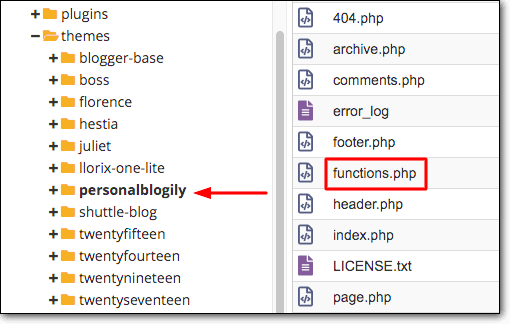

これを行うには、コードを function.php ファイルに配置する必要があります。

ステップ 1:主催者アカウントにログインします。 cPanel > ファイル マネージャー > public_html にアクセスします。

ステップ 2: public_html フォルダーで wp-content にアクセスし、アクティブなテーマのフォルダーを選択します。

たとえば、デフォルトの WordPress テーマ Twenty-Nineteen を使用している場合は、「twenty nineteen」という名前のフォルダーを選択します。

「personalblogily」は、現在当社の Web サイトで使用しているテーマです。別のテーマを使用している可能性があります。

ステップ 3: function.php ファイルを右クリックし、[編集] を選択します。 ここで、次のコードを配置します。

[php]

関数 wpbeginner_remove_version() {

戻る ";

}

add_filter('the_generator', 'wpbeginner_remove_version');

[/php]

ファイルを保存すると、WordPress のバージョン番号がサイトのどこにも表示されなくなります。

[トップに戻る↑]

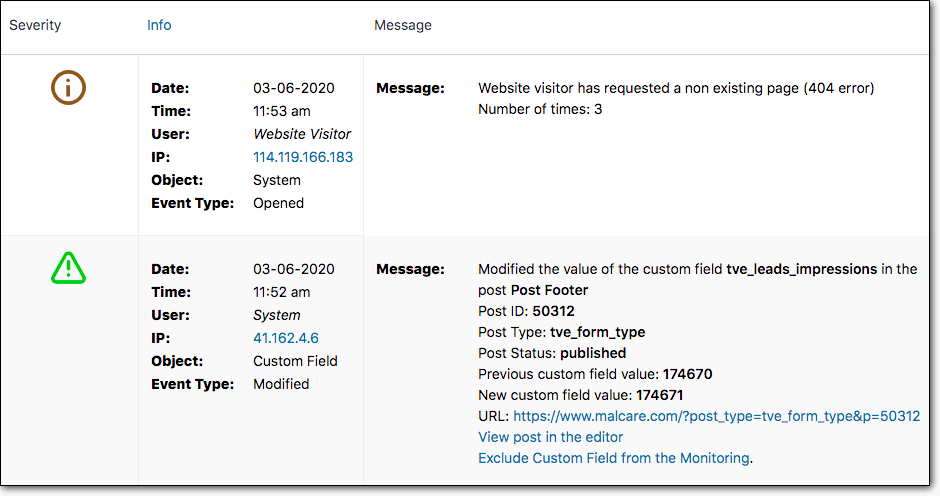

13.アクティビティログを確認する

WordPress Web サイトで起こっていることすべてに注意を払うことで、疑わしい動作を早い段階で特定できます。 これにより、悪意のあるハッキング攻撃が実際に発生して WordPress Web サイトに損害を与える前に、その攻撃を阻止することができます。

これを行うには、プラグインをインストールして、WordPress Web サイトで発生したすべてのことを WordPress アクティビティ ログに記録します。 選択できるプラグインはいくつかあります。 WP Security Audit Log はそのようなプラグインの 1 つです。

14.ログインにはメールアドレスのみを使用する

WordPress のログイン ページでは、ユーザー名またはメール ID を使用してログインできます。したがって、ユーザー名の使用を無効にすると、ハッカーが Web サイトでブルート フォース攻撃を実行するのを思いとどまらせることができます。

ユーザー名を使用して Web サイトにログインできないようにする、No Login by Email Address などのプラグインがあります。

[トップに戻る↑]

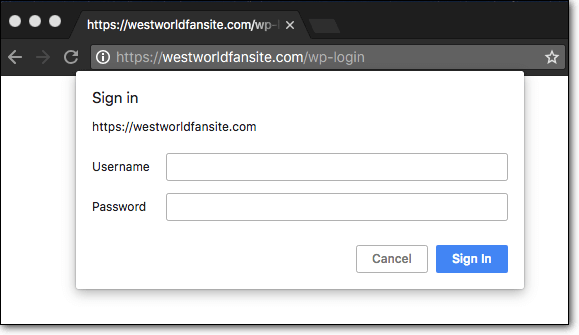

15. HTTP 認証を使用する

HTTP 認証は、WordPress のログイン ページに対する保護レイヤーを提供し、WordPress のセキュリティに向けた重要なステップです。 ページにアクセスするには、ユーザーは HTTP 資格情報を入力する必要があります。 これがないと、サイトのログイン ページにアクセスできなくなります。

HTTP Auth などのプラグインは、ログイン ページにこの保護レイヤーを設定するのに役立ちます。 HTTP 認証資格情報をユーザーと共有することを忘れないでください。 そうしないと、ロックアウトされ、サイトにログインできなくなります。

以上で、WordPress Web サイトの高度なセキュリティ対策は終了です。

[トップに戻る↑]

一般的だが時代遅れの WordPress セキュリティ対策

WordPress のセキュリティの世界では、サイト所有者がよく受けるアドバイスがたくさんあります。 しかし、このアドバイスのいくつかはあまり効果的ではありません。 主な欠点を伴う一般的なセキュリティアドバイスのいくつかをリストアップします. ハッカーがこれらの対策を回避する方法を見つけたため、これらの対策は Web サイトを実際に保護するものではありません。

- WordPressログインページを隠す

- パスワードの有効期限を設定する

- アクティビティがない場合の自動ログアウト

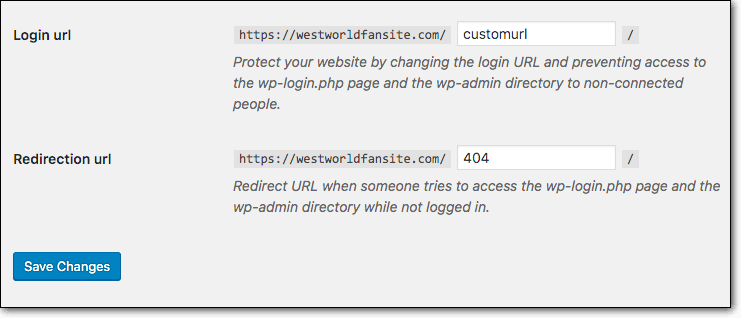

1.WordPressのログインページを隠す

ハッカーが単一の Web サイトを標的にすることはめったにありません。 彼らは自動化されたボットをプログラムして、WordPress のログイン ページに攻撃を仕掛けます。 WordPress を長く使用したことのある人なら、WordPress の Web サイトにはデフォルトのログイン ページ URL が「 example.com/wp-admin 」のようになっていることを知っています。

これにより、自動化されたボットの仕事がはるかに簡単になります. したがって、Web サイトのログイン ページを「example.com/wrongpage」などに変更すると、迫り来る攻撃をそらすことができます。

WordPressログインページを非表示にするのに役立つWPS Hide Login、Hide WP-Adminなどのプラグインがいくつかあります.

欠点:これにより自動化されたハッキングの試みを簡単に防ぐことができますが、Web サイトが安全であることを保証するものではありません。 これは主に、WPS Hide Login などのツールがデフォルトのログイン URL を提供するためです。 そのため、このツールを使用している何十万もの Web サイトが、ログイン ページに同じ URL を使用しています。 ハッカーは URL の形式を簡単に見つけ出し、攻撃を仕掛けることができます。

さらに、すべてのユーザーに適切に通知せずにログイン ページを非表示にすることは、非常に不便であることがわかります。 1 日分の作業が必要になる場合もあります。

[トップに戻る↑]

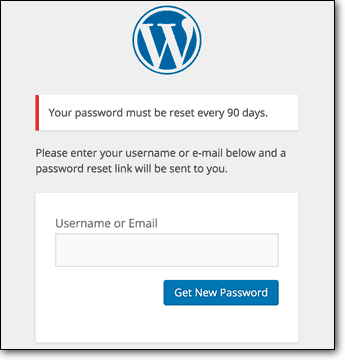

2.パスワードを期限切れに設定する

電子バンキング サービスでは、特定の期間が経過するとパスワードを変更するように求められます。 これは、アカウントがハッキングされた場合に、ハッカーがあなたのアカウントを悪用するための限られたウィンドウのみを取得することを保証する安全対策です. WordPress Web サイトに同じ対策を適用すると、被害が軽減されます。

Expire Passwords プラグインを使用すると、特定の日数が経過するとユーザー パスワードが期限切れになるように設定できます。 すべてのユーザーは、パスワードの更新を強制されます。

欠点:この手段はある程度のセキュリティを提供しますが、ハッカーはそれを超える方法を見つけます。 たとえば、サイトをハッキングするとき、新しいユーザー アカウントを作成したり、隠しバックドアをインストールしたりします。 したがって、パスワードを定期的に変更しても、他のアクセス ポイントが既に作成されています。

[トップに戻る↑]

3.アクティビティがない場合の自動ログアウト

複数のユーザーがいる Web サイトでは、ユーザーの権利が乱用される可能性が高くなります。 リモートで作業するユーザーの場合はさらに高くなります。 ユーザーは、緊急の用事を済ませるためにデスクを離れなければならず、ログアウトするのを忘れる場合があります。

この間に誰かが Web サイトを悪用した場合はどうなりますか? このような悪用のリスクを軽減するために、WordPress Web サイトを設定して、ユーザーが長期間アクティブでない場合に自動的にログアウトするようにすることができます。

非アクティブ ログアウト プラグインは、アイドル セッション ログアウト機能を提供します。 これにより、10 分や 20 分など、許容できる非アクティブ期間を設定できます。その後、ユーザーは自動的にログアウトされます。

欠点:しかし、誰かがあなたのサイトを詮索しようとする場合、ユーザーがサイトを離れた直後に実行される可能性があります。 このような場合、アイドル状態のユーザーをログアウトしても、ユーザー権限の悪用を防ぐことはできません。

[トップに戻る↑]

[ss_click_to_tweet tweet =”サイトのセキュリティが心配ですか? ???? これらの実行可能な手順を実行して、Web サイトをセキュリティの脆弱性から保護してください。」 content="" style="デフォルト"]

最終的な考え

それは本当に長い間読んでいて、少し圧倒されたことも知っています. しかし、昼寝をしようとする前に、次のことをお勧めします –

- この記事をブックマークしてください。

- 友人や隣人と共有してください - 私たちのガイドに従うことで恩恵を受けると思われる人なら誰でも

- WordPress ブログの wp-config.php で WordPress サイトを保護するなどのガイドをご覧ください。

この記事がお役に立てば幸いです。 これらすべてのセキュリティ対策を講じることは非常に困難な場合があるため、定期的な WordPress セキュリティ監査を実行し、セキュリティを処理する MalCare などのプレミアム WordPress セキュリティ プラグインを選択することをお勧めします。

MalCare を使用すると、ファイアウォール、定期的なマルウェア スキャン、WordPress の強化など、気の利いたセキュリティ機能にアクセスできます。 サイトのセキュリティが確保されているため、安心してご利用いただけます。

WordPress セキュリティ プラグイン – MalCare を今すぐお試しください!