2024 年に必要となる唯一の WordPress セキュリティ チェックリスト

公開: 2023-12-11WordPress は安全なコンテンツ管理システム (CMS) ですが、Web サイトのセットアップおよび構成方法がセキュリティのレベルに影響する可能性があります。 サイトを保護するための措置を講じないと、データ侵害に直面したり、コンテンツが失われたりする可能性があります。

あなたを助けるために、私たちは究極の WordPress セキュリティ チェックリストを作成しました。 これにより、Web サイトをボットや攻撃者から保護するために必要なすべての手順が説明されます。

この記事では、WordPress に組み込まれているセキュリティ機能を見ていきます。 次に、サイトをさらに保護するためにできる 30 のことを紹介します。

WordPress にはセキュリティが組み込まれていますか?

はい、WordPress はいくつかのセキュリティ対策を提供しています。 管理ダッシュボードは、ユーザーに有効なユーザー名とパスワードの入力を要求するログイン ページによって保護されています。

CMS は、セキュリティの脆弱性を排除するために定期的にパッチとアップデートも取得します。 一般的に、WordPress とそのコンポーネントを最新の状態に保っていれば、最も一般的な脆弱性から逃れることができます。

そうは言っても、考慮すべき人間的な要素もあります。 多くの場合、WordPress サイトは、ログイン資格情報の共有や再利用などの人為的ミスが原因でハッキングされます。 攻撃者が高いレベルの権限を持つアカウントにアクセスすると、Web サイトに大混乱を引き起こす可能性があります。

CMS は非常に人気のあるプラットフォームであるため、攻撃者は既知の脆弱性のある WordPress サイトを見つけようとして Web をスキャンします。 サイトが成長すればするほど、その目標も大きくなります。

WordPress サイトを保護する最も簡単な方法は何ですか?

WordPress Web サイトを保護するには、サイトの構成を変更し、攻撃者による侵入を困難にするいくつかの機能を追加する必要があります。この WordPress セキュリティ チェックリスト全体に従う時間がない場合、最善の策は、セキュリティをインストールすることです。プラグイン。

Jetpack セキュリティを使用すると、マルウェアの自動スキャンと削除、スパム保護、リアルタイム バックアップなど、いくつかのセキュリティ機能にアクセスできます。

単一のプラグインでは、Web サイトが直面する可能性のあるすべての潜在的な脅威から Web サイトを保護できるわけではないことに注意することが重要です。 したがって、データと労力の保護を真剣に考えている場合は、サイトのセキュリティをさらに強化する必要があります。

たとえば、強力なパスワードを強制し、2 要素認証 (2FA) を有効にすることができます。 チェックリストでこれらのセキュリティ対策 (およびその他の多くの対策) を詳しく見ていきます。

30 段階の WordPress セキュリティ チェックリスト

これらのセキュリティ対策すべてに一度に取り組む必要はないことに注意してください。 チェックリスト内のすべての項目を消すには時間がかかる場合がありますが、ほとんどの修正は 1 回だけ実装する必要があります。

そこで、サイトのセキュリティを強化できる 30 の方法を紹介します。

1. WordPress を常に最新の状態に保つ

おそらく、古い WordPress インストールがセキュリティ侵害の最大の原因です。 多くのユーザーは、サイト上のプラグインやテーマとともに、WordPress の更新を忘れています。 古いソフトウェアは攻撃者の主な標的となる傾向があるため、これは重大な問題です。

ソフトウェアが古いほど、攻撃者がコードを分析してセキュリティの抜け穴を見つけるのに必要な時間が長くなります。 開発者はこれらの脅威を監視し、出現した場合に修正します。 したがって、アップデートがリリースされたらすぐに実行する必要があります。

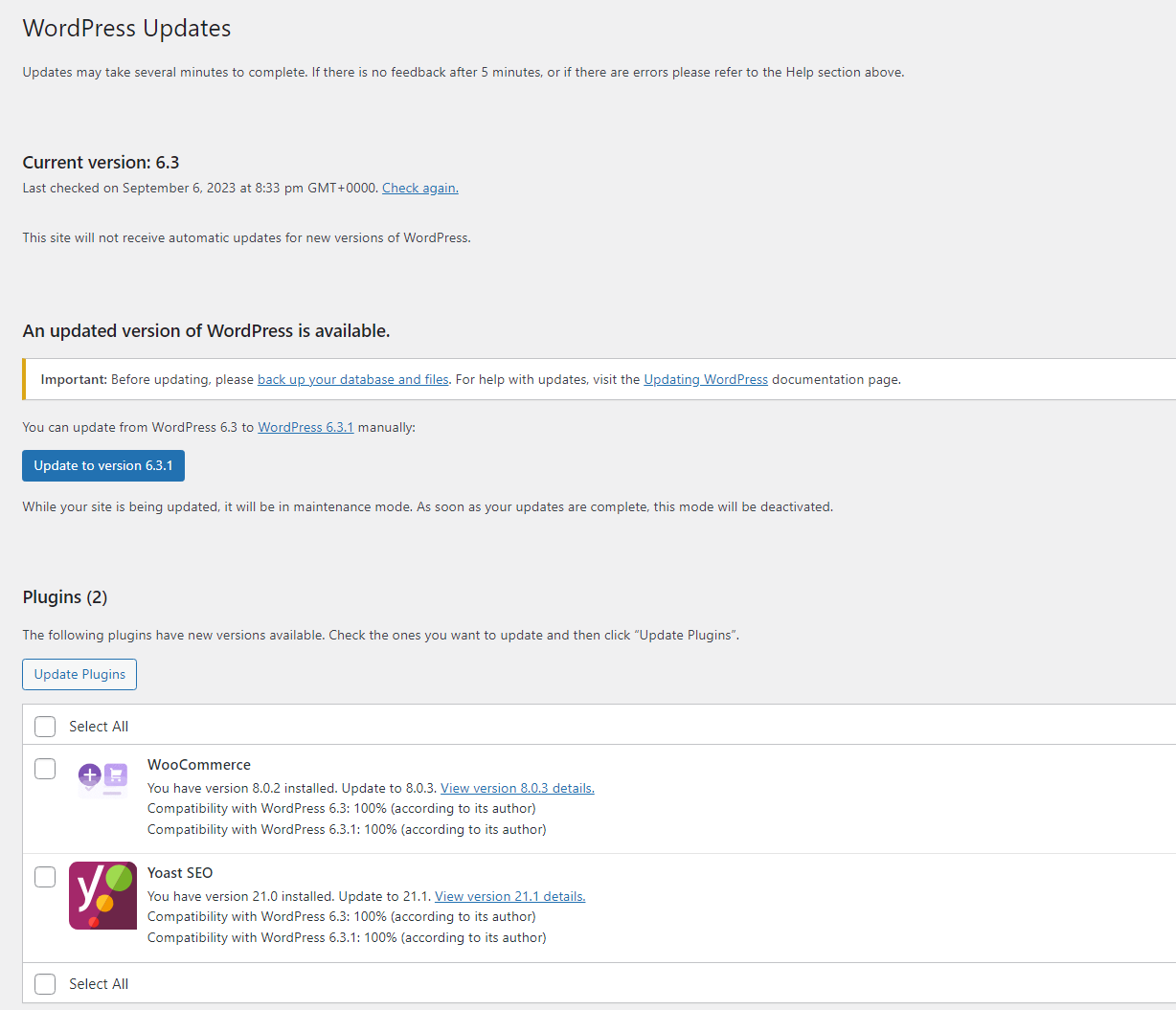

幸いなことに、WordPress を使用すると、最新の情報を簡単に把握できます。 ダッシュボードで、 「アップデート」に移動します タブをクリックすると、利用可能なすべての概要が表示されます。

実行する更新が多数ある場合は、続行する前に WordPress Web サイトをバックアップすることが重要です。 これは、プラグインやテーマとの互換性の問題を引き起こす可能性があるため、新しい WordPress バージョンに更新する場合に特に重要です。

更新ページを毎日チェックしてください。 あるいは、プラグインとテーマの自動更新を有効にすることもできます。

こうすることで、サイトの更新を確認するのを忘れた場合でも、更新が自動的に実行されます。

2. 強力なユーザー名とパスワードを作成する

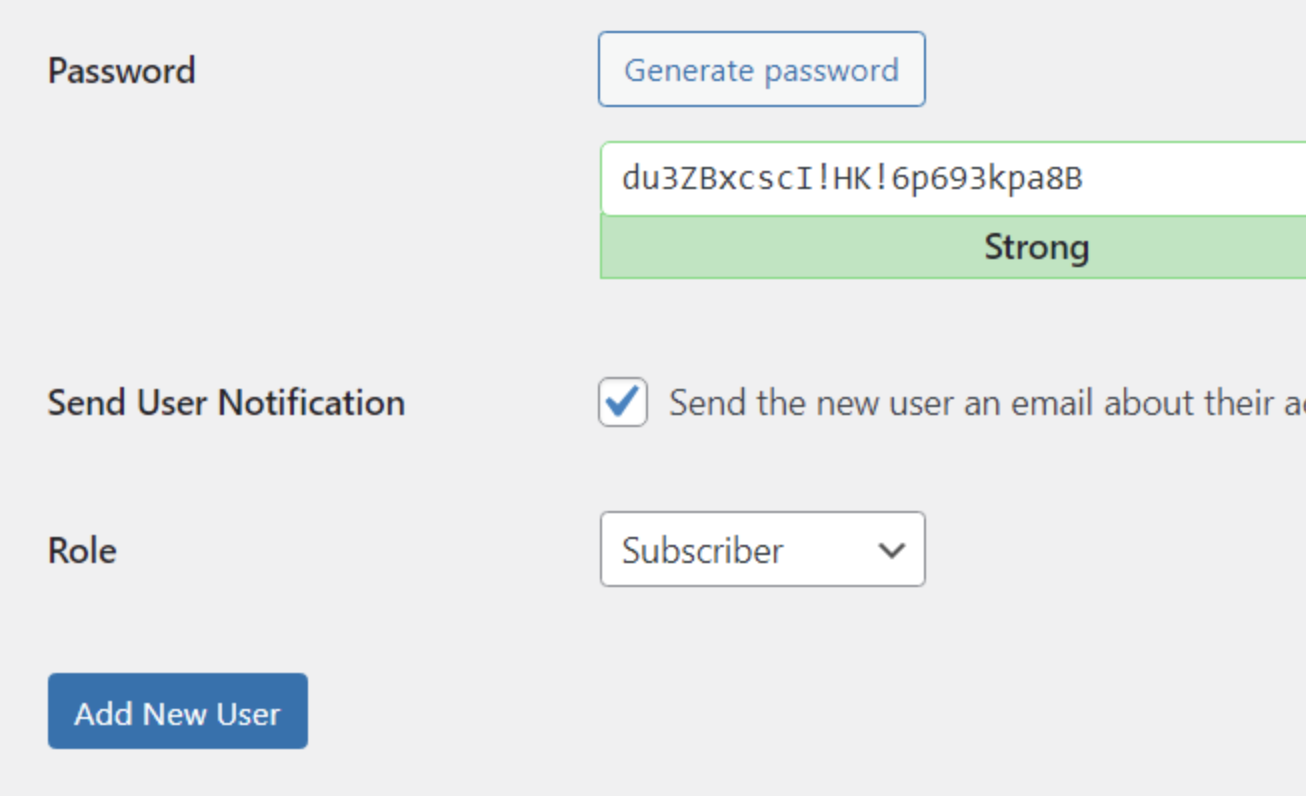

Web サイトの安全性は、Web サイトへのアクセスに使用する認証情報によって決まります。 新しいアカウントを作成するときに、弱いパスワードを設定しているかどうかは、WordPress 自体が通知します。

「弱い」パスワードとは、推測しやすいパスワードのことです。 資格情報が「管理者」や「1234」のようなものである場合、サイトはブルート フォース攻撃の被害に遭う可能性があります。

理想的には、パスワードには少なくとも 8 文字と、文字、数字、特殊文字の組み合わせを含める必要があります。 WordPress サイトに複数のユーザーがいる場合は、強力な資格情報を使用し、数か月ごとにパスワードを変更するようにユーザーに通知することができます。

3. 2FA で保護層を追加します

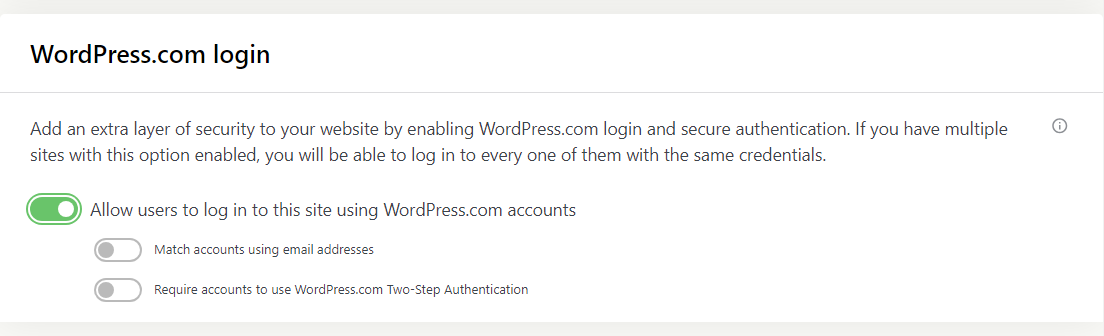

2 要素認証は、サイトにログインするときに 2 番目の認証層を使用することを要求するセキュリティ対策です。 たとえば、一部の Web サイトでは、電子メールまたは SMS で送信されたワンタイム コードの入力が必要な場合があります。

2FA の目標は、攻撃者が資格情報を推測することをほぼ不可能にすることです。 別のデバイスまたはアカウントにアクセスできない場合、WordPress にログインできません。

デフォルトでは、WordPress には 2FA 機能が含まれていないため、この機能をサイトに追加するには Jetpack などのプラグインを使用する必要があります。 Jetpack を使用すると、WordPress.com アカウントで機能する 2FA (安全な認証と呼ばれる) を追加できます。

4. 信頼できるセキュリティプラグインをインストールする

強力な WordPress セキュリティ プラグインは、この WordPress セキュリティ チェックリストのいくつかの項目を消すのに役立ちます。 理想的には、次の機能を提供する単一のツールを選択します。

マルウェアスキャン

Web サイトが感染した場合は、できるだけ早く通知する必要があります。 定期的にマルウェア スキャンを行うと、Web サイトの一部が危険にさらされているかどうかがわかります。

マルウェア除去ツール

セキュリティ プラグインがマルウェアを識別した場合は、それを削除するためのサポートが必要になります。 これには、感染した WordPress サイトの部分に応じて、ファイルの削除または置換が必要になる場合があります。

バックアップ

WordPress にはスタンドアロンのバックアップ ソリューションやプラグインが多数あります。 一部のオールインワン セキュリティ ツールには自動バックアップが含まれているため、追加のプラグインをインストールする必要はありません。

セキュリティログ

理想的には、Web サイトで起こっていることをすべて知りたいと思うでしょう。 セキュリティ ログは WordPress のイベントを記録し、それらを検索して不審なアクティビティを見つけることができます。

2FAの実装

前に説明したように、2FA は、認証情報の盗難によるセキュリティ侵害のリスクを最小限に抑えるのに役立つ重要なツールです。

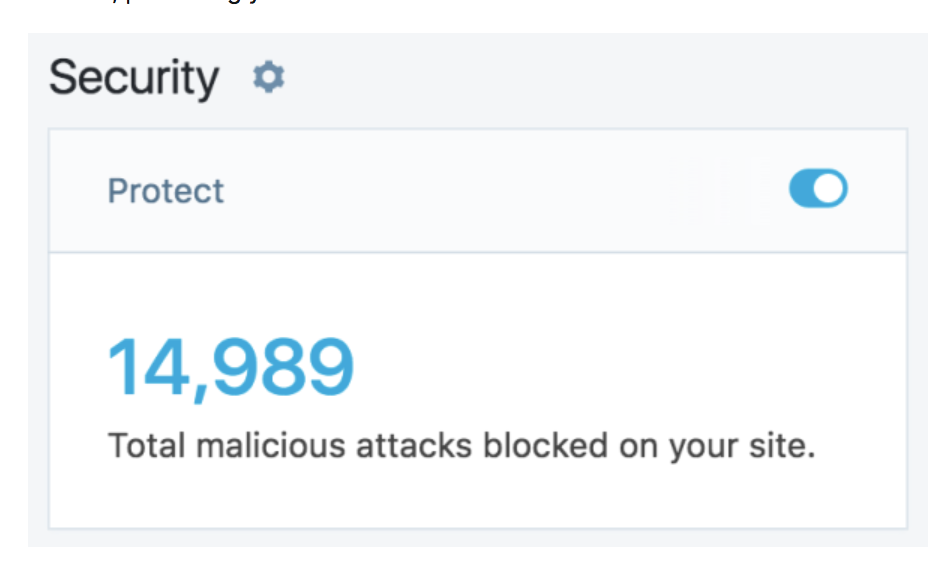

Jetpack セキュリティにはこれらの機能がすべて含まれているため、このセキュリティ チェックリストのいくつかの手順を 1 つのツールで実行できます。

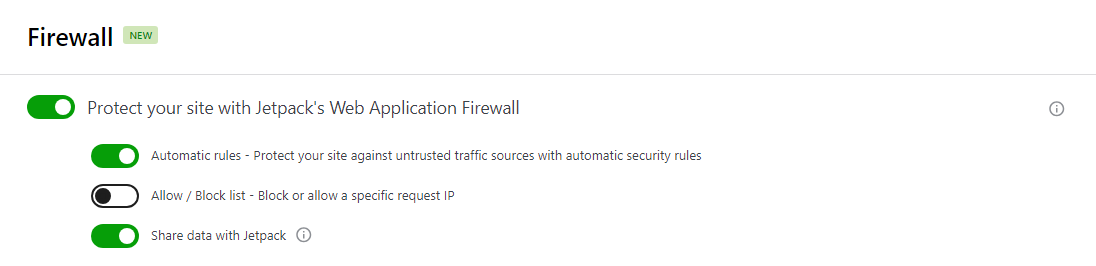

5. Web アプリケーション ファイアウォール (WAF) を使用する

WAF は、トラフィックのフィルタリングと監視によってアプリケーションと Web サイト (WordPress サイトを含む) を攻撃から保護するのに役立つセキュリティ ソリューションです。 ソフトウェアによっては、事前に設定されたルールや既知の攻撃者のデータベースを使用して、悪意のあるトラフィックを識別できる必要があります。

多くの Web ホストは、顧客のためにファイアウォールを自動的に設定します。 Jetpack Security を使用して、WordPress Web サイトに WAF を追加することもできます。

Jetpack セキュリティを使用すると、事前設定されたルールを使用して特定の IP アドレスをブロックするように WAF を構成できます。 また、アクティビティ データを Jetpack と共有することもできます。これにより、既知の脅威のデータベースが拡張され、WAF の効果がさらに高まります。

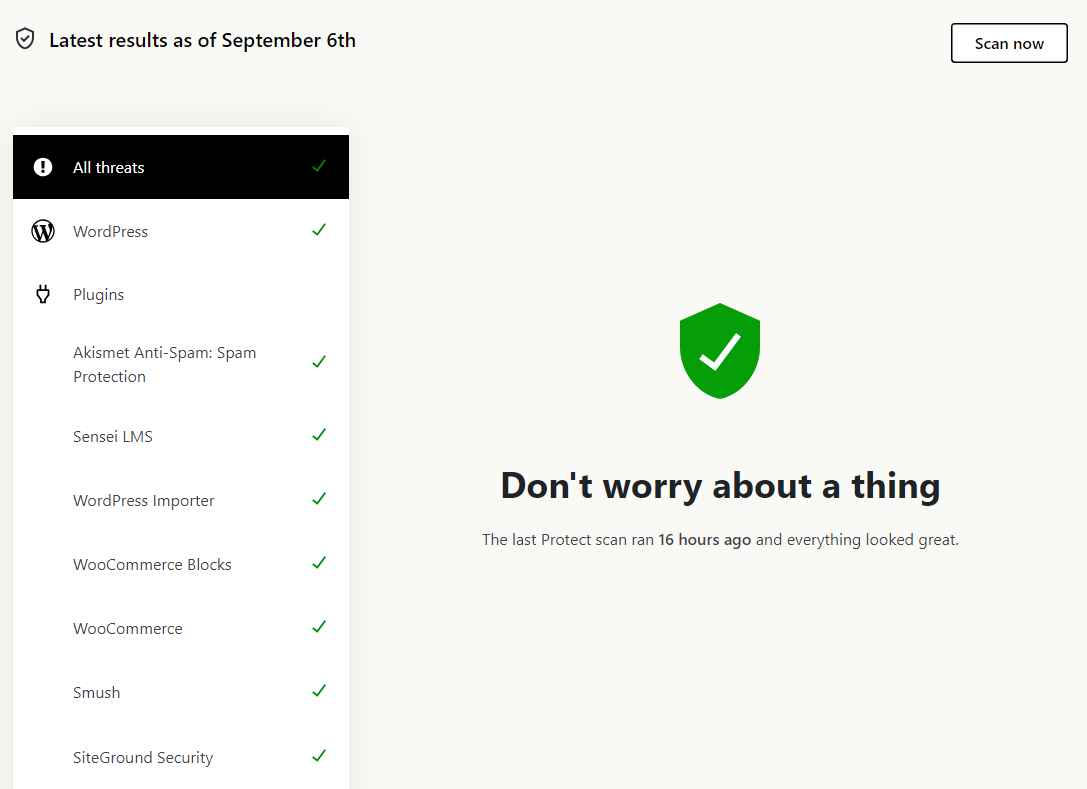

6. WordPress を定期的にスキャンしてマルウェアや脆弱性を検出する

Web サイトのマルウェアや脆弱性をスキャンするには、すべてのファイルを確認して、不正な変更や悪意のあるコードがないかどうかを確認する必要があります。 このプロセスは困難に思えるかもしれませんが、それを行うことができるツールがあります。

Jetpack Security は、WPScan (WordPress の既知の脆弱性をまとめた最大のデータベース) を使用して Web サイトをスキャンします。

WordPress プラグインがマルウェアや脆弱性を発見した場合、すぐに通知し、影響を受けるファイルの削除または修復も支援します。 これは、削除するファイルを決定し、それらを修復する方法を見つける必要がある手動のアプローチよりもはるかに簡単です。

7. サイトを定期的またはリアルタイムでバックアップする

バックアップは Web サイトのセキュリティの重要な要素です。 サイトに何か問題が発生した場合でも、すぐに再起動して実行できるようになります。

バックアップをホスティングプロバイダーに依存するのは安全な選択肢ではありません。サーバーが侵害されると、WordPress サイトとそのバックアップの両方が役に立たなくなる可能性があります。

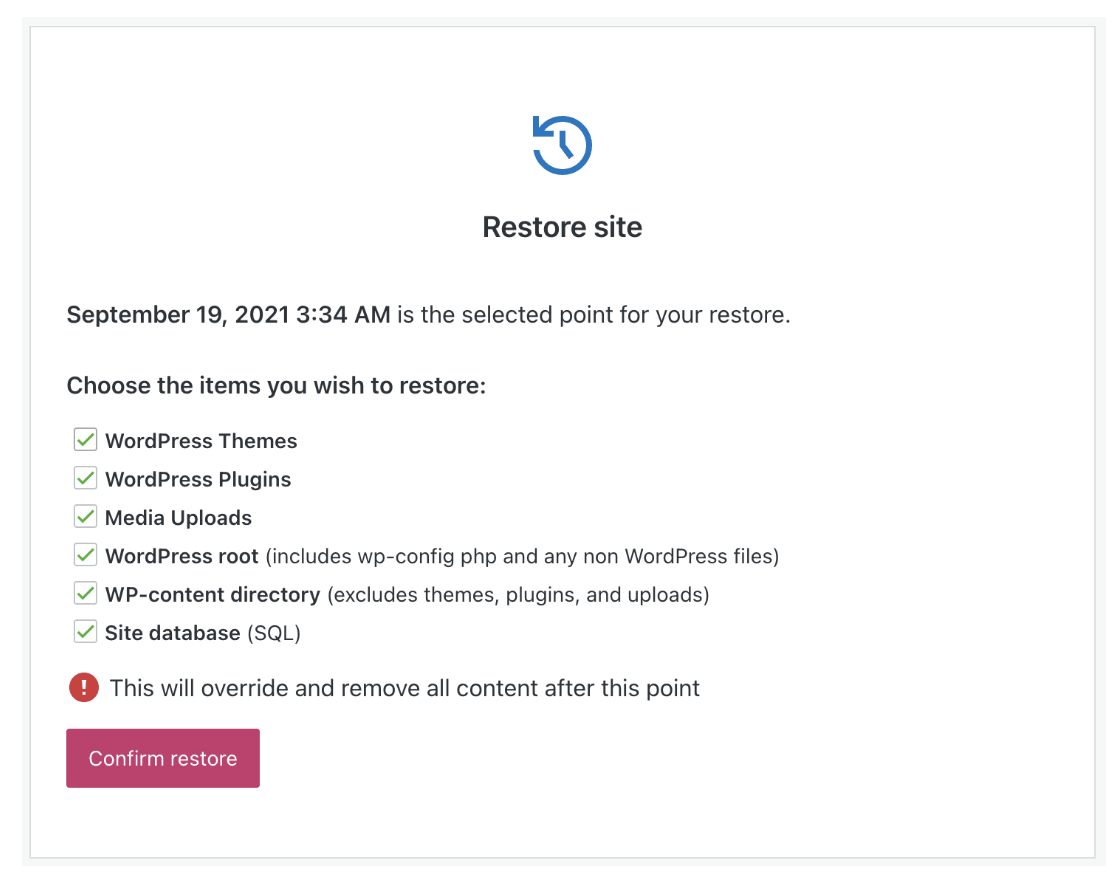

代わりに、24 時間年中無休で保護され、サイトが完全にダウンした場合でも即座にサイトを復元できる、リアルタイムのオフサイト バックアップ ソリューションが必要です。

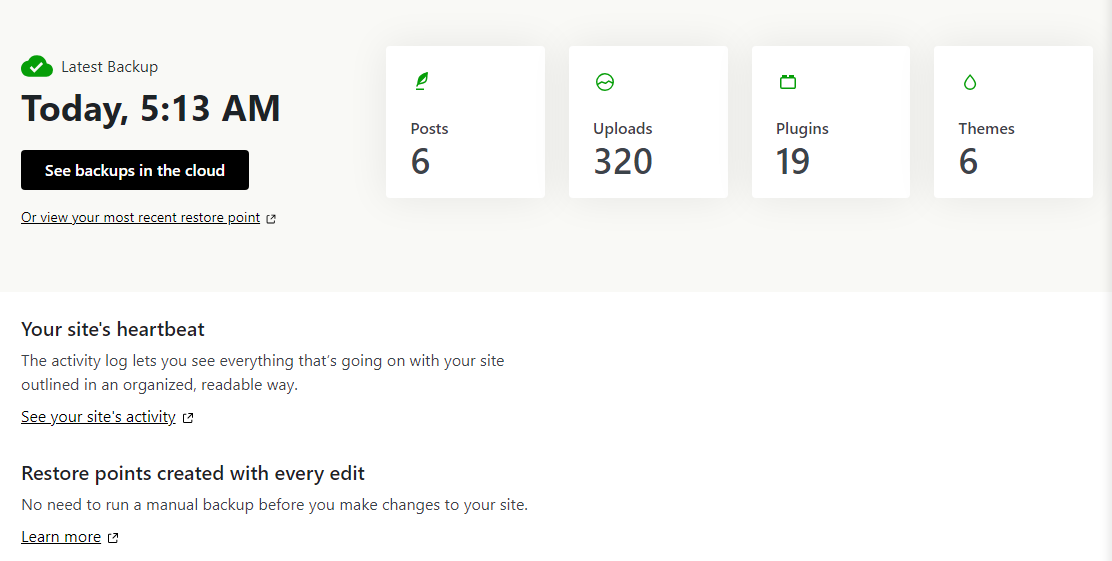

Jetpack VaultPress Backup はまさにこれを実行し、変更を加えるたびにサイトを保存します。

プラグインはサーバーの過密を避けるためにこれらのバックアップをクラウドに保存します。 増分バックアップと差分バックアップを組み合わせて使用するため、変更を加えるたびにサイトとデータベース全体をコピーする必要がなくなり、プロセスが大幅に効率化されます。

Jetpack VaultPress Backup は、Web サイトの変更だけでなく、新しいコメント、注文、その他のユーザー アクションを保存します。 これは、WordPress サイトを以前のバージョンに戻す必要がある場合でも注文を保存できるため、WooCommerce ストアの主要なバックアップ ツールです。

8. バックアップを別のサーバーに保存する

前述したように、バックアップを取るだけでは十分ではありません。 1 つのデータ センターでデジタル セキュリティ侵害や物理的災害が発生した場合でも、サイト ファイルにアクセスして復元できるように、ファイルを複数の安全なオフサイトの場所に保存する必要があります。 これは、ホストからのバックアップのみに依存できないのと同じ理由です。サイトとバックアップの両方が同時に危険にさらされる可能性があります。

VaultPress Backup を使用している場合は、これらすべてが自動的に行われます。 バックアップはクラウド内の複数の場所に保存され、サイトがダウンしている場合でも常にアクセスできます。

9. ユーザーのアクティビティを追跡する

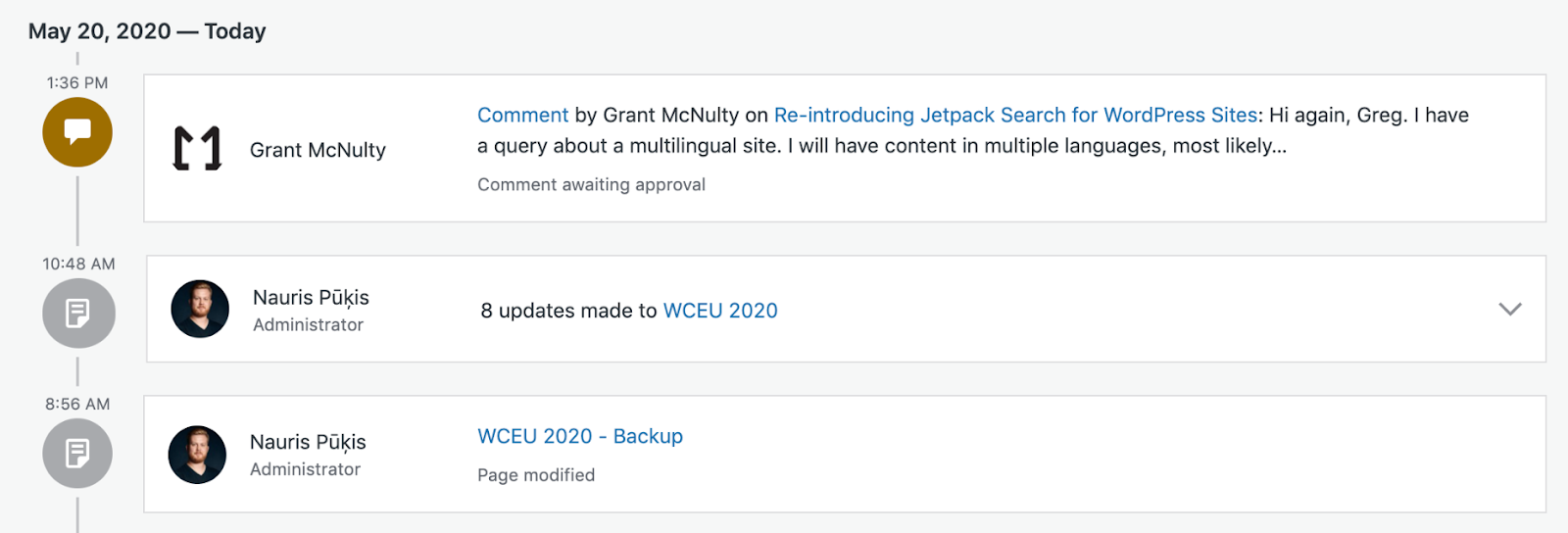

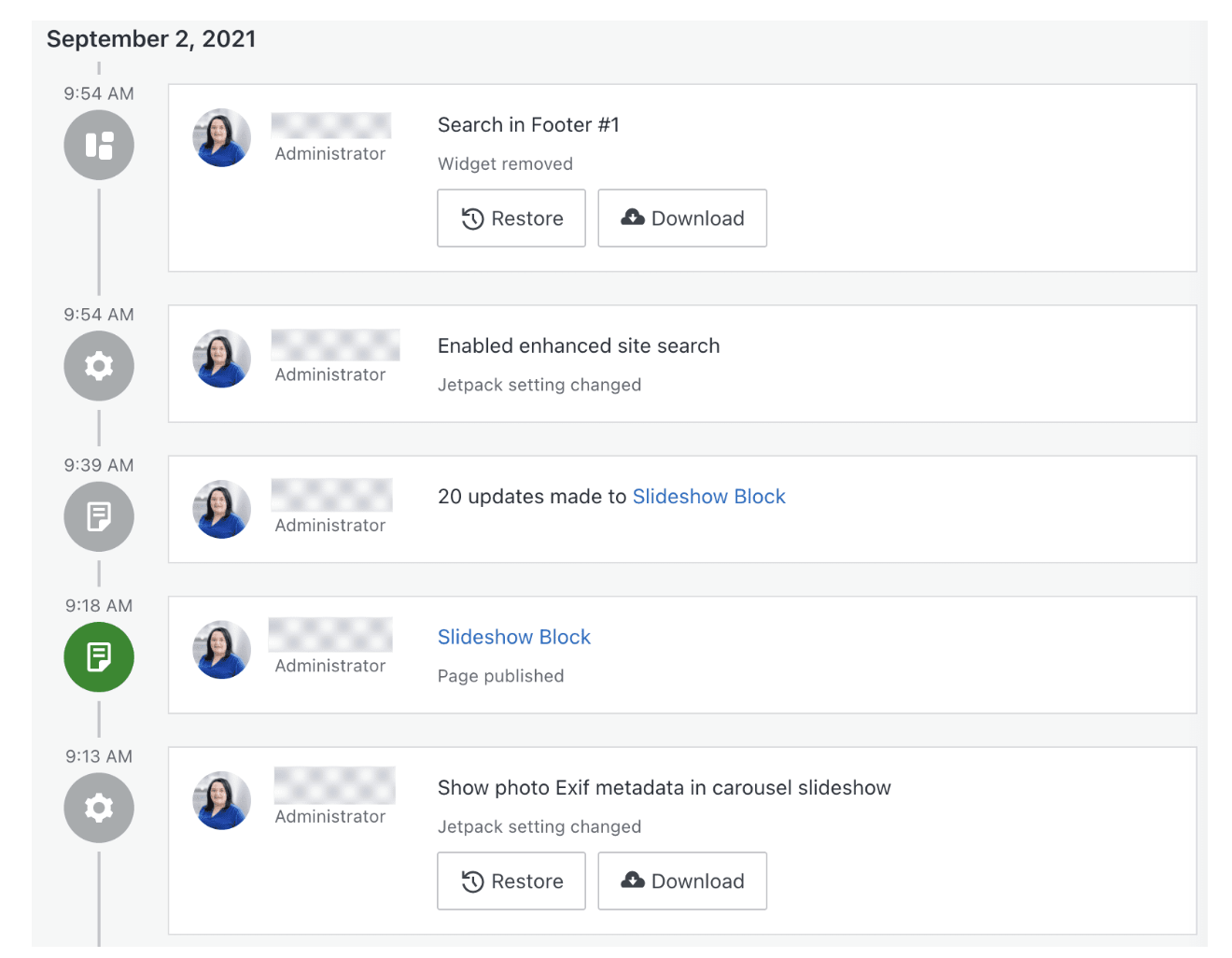

サイトのアクティビティ ログにアクセスできる場合は、誰かがログインを複数回試みて失敗したとき、WordPress ファイルに変更が加えられたとき、誰かが新しいプラグインをインストールしたときなどを確認できます。

ログはセキュリティ記録に相当する技術的なものと考えてください。 これらを使用する必要がなければ良いのですが、広く使用されているセキュリティ機能には理由があります。 WordPress はデフォルトではこの機能を提供していないため、提供するプラグインを探す必要があります。

Jetpack Security を使用すると、Web サイトで発生するすべてのことを監視できます。 誰が何をしたかを日付と時刻とともに記録するアクティビティ ログが保存されます。 セキュリティ問題が発生した場合は、このログを確認して原因を確認できます。

また、VaultPress Backup 機能とも統合されているため、アクティビティ ログで見つかった内容に基づいてサイトを特定の時点に復元できます。

10. ユーザーのアクセスと権限を制御する

システムを安全に保つ最も簡単な方法の 1 つは、システムにアクセスできるユーザーを制限することです。 サイトで作業しているのがあなただけの場合、あなたの WordPress ログイン情報を他の人に知られるべきではありません。

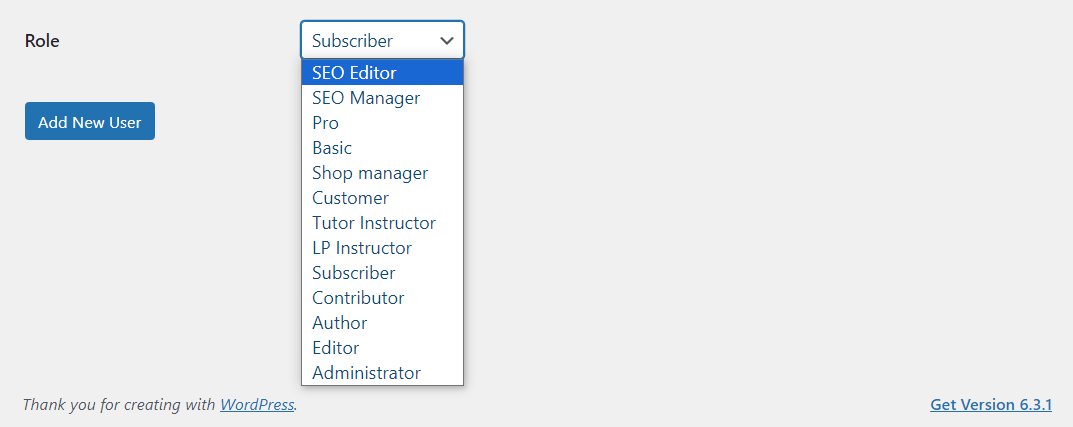

チームで作業するときは、WordPress ユーザー役割システムを最大限に活用することが重要です。 CMS では、ユーザーに与えたい権限に応じて、ユーザーに割り当てることができる複数のロールが提供されます。

最も高い役割は管理者の役割であり、WordPress のすべての機能と設定への完全なアクセス権を持つ唯一のユーザーです。 著者と同様、他の WordPress ユーザーは自分のコンテンツを公開することしかできず、サイトの構成を変更したり、その設定にアクセスしたりすることさえできません。

各ユーザーにどのような役割を割り当てるかを検討するときは、タスクを実行するために必要な権限についても考慮してください。 どの時点でも、ユーザーは必要以上の権限を持ってはなりません。 これらの制限により、サイトはより安全に保たれます。

11. 許可されるログイン試行回数を制限する

ログイン試行が繰り返される場合は、誰かが資格情報を忘れた可能性があります。 ただし、試行回数が数回を超える場合は、Web サイトに侵入しようとしている人物がいる可能性があります。

自動化されたブルート フォース攻撃を阻止するには、特定の期間内に許可されるログイン試行を制限する必要があります。 ここでも、Jetpack を使用してこのセキュリティ対策を実装できます。

このプラグインは、共通の資格情報を使用して Web サイトに侵入しようとする攻撃者をブロックできます。 特定の IP アドレスを許可リストに登録するように設定して、そのユーザーのみが WordPress にログインできるようにすることもできます。

12. CDN を使用して DDoS 攻撃から保護する

コンテンツ配信ネットワーク (CDN) は、Web サイトのコピーを世界中のさまざまな場所のサーバーに保存するデータ システムです。これにより、誰かが遠く離れた国でホストされているサイトにアクセスしようとしたときに発生する可能性のある待ち時間が短縮されます。 誰かがあなたの WordPress サイトにアクセスしようとすると、CDN は近くのサーバーからのリクエストに自動的に応答します。

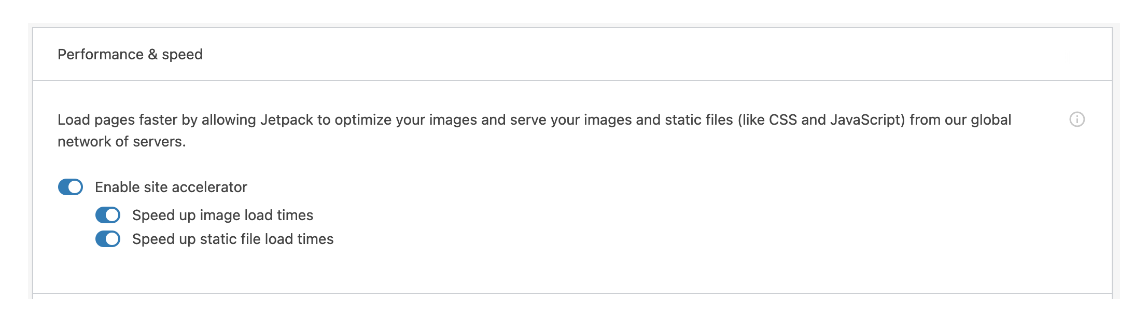

CDN はサーバーの負荷を軽減し、より多くのトラフィックを処理し、読み込み時間を短縮し、分散型サービス拒否 (DDoS) 攻撃から保護するのに役立ちます。 攻撃はサーバーを直接攻撃しないため、ボット トラフィックが殺到してもそれほど大きな影響は受けません。

Jetpack セキュリティを使用している場合は、メディア ファイルをキャッシュして読み込み時間を短縮するのに役立つイメージ CDN にアクセスできます。 さらに、画像のサイズが自動的に変更され、各訪問者の個別のデバイスに基づいて最適なオプションが提供されます。 読み込み時間をさらに短縮し、トラフィックの突然の増加からサイトを保護するために、他の CDN を WordPress と統合することも検討できます。

13. SSL証明書をインストールする

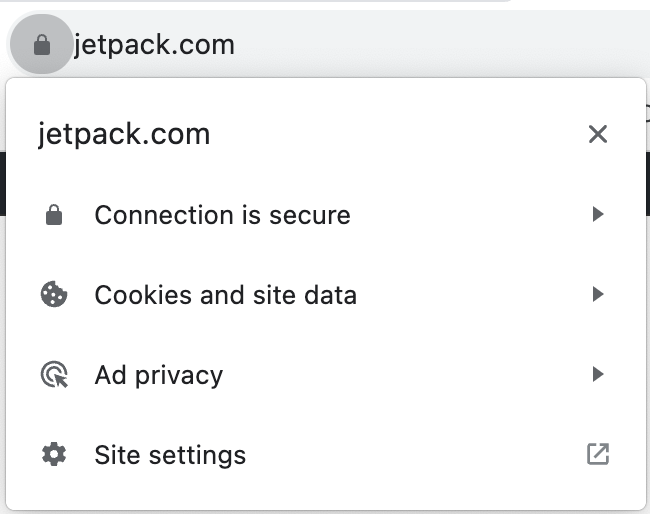

Secure Sockets Layer (SSL) 証明書は、Web サイトが信頼できることを示す信号です。 また、HTTPS 経由でサイトを読み込むことも可能になり、Web サイトとの間で送受信されるデータが暗号化されます。

ほとんどのブラウザーは、Web サイトに SSL 証明書があることをナビゲーション バーの単純な鍵のアイコンで示します。

最近では、ほとんどの信頼できる Web ホストが無料の SSL 証明書と自動セットアップをユーザーに提供しています。 Web ホストがこれを行わない場合は、Let's Encrypt などのソースから無料の証明書を取得できます。

証明書の準備ができたら、それをインストールして HTTPS を有効にする必要があります。 WordPress を強制的に HTTPS 経由でロードするには、いくつかの方法があります。 Really Simple SSL を使用すると、クリックするだけでこれを行うことができます。

私たちはあなたのサイトを守ります。 あなたはビジネスを経営しています。

Jetpack セキュリティは、リアルタイム バックアップ、Web アプリケーション ファイアウォール、マルウェア スキャン、スパム保護など、使いやすく包括的な WordPress サイト セキュリティを提供します。

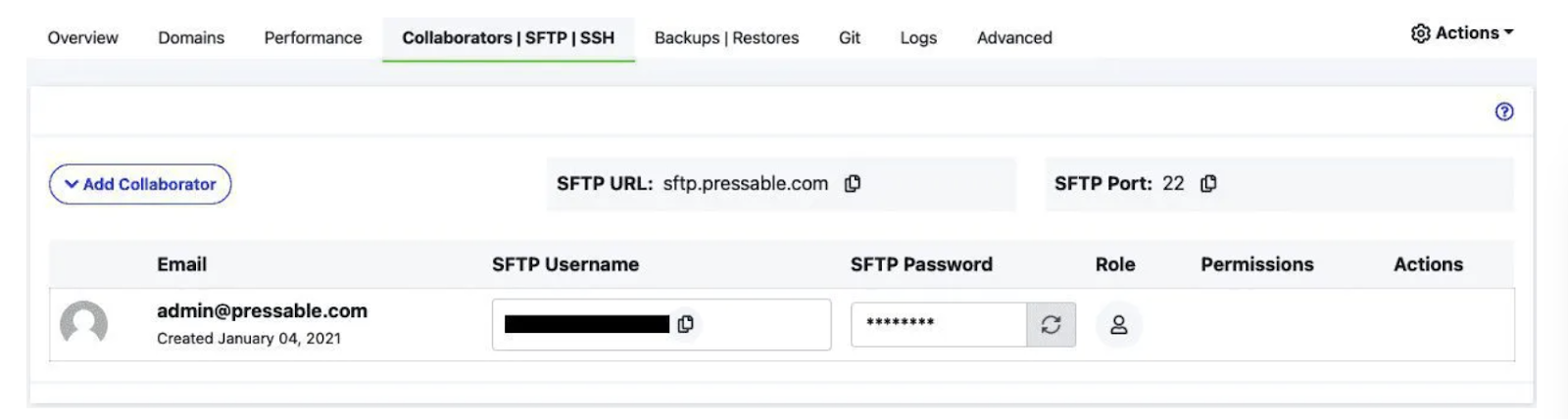

サイトを保護する14. ファイルを転送するときは FTP よりも SFTP を優先します

ファイル転送プロトコル (FTP) を使用すると、Web サイトに接続し、ファイルを直接アップロード、ダウンロード、変更できます。 このプロトコルは、Web ホストが提供する必要がある別の資格情報のセットを使用します。

一部のホストは、SFTP と呼ばれる、更新されたより安全なバージョンのプロトコルを使用します。 最新の FTP クライアントは両方のプロトコルをサポートしており、同じように動作します。 主な違いは、SFTP はサーバーとの間で送受信するデータを暗号化することです (HTTPS とよく似ています)。

Web ホストで FTP と SFTP の両方を使用できる場合は、デフォルトで後者が使用されます。 Web ホストが FTP のみをサポートしている場合は、より優れたセキュリティ機能を提供するプロバイダーへの切り替えを検討することをお勧めします。

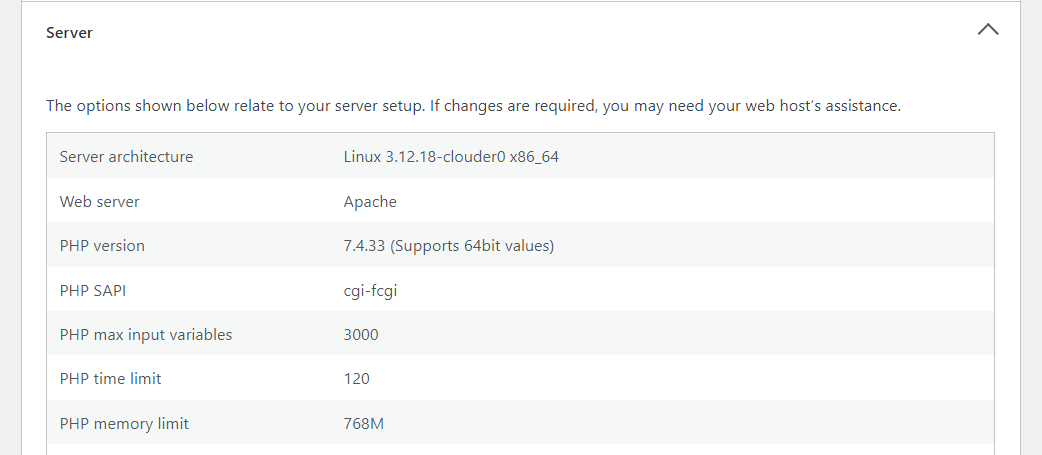

15. PHP バージョンを常に最新の状態に保つ

WordPress は PHP に基づいて構築されており、使用するバージョンはサイトの速度に重要な役割を果たします。 PHP の新しいバージョンには、Web サイトの実行を高速化し、悪用を防ぐセキュリティ修正が含まれています。

「サイトの健全性」→「情報」に移動すると、サーバーが使用している PHP のバージョンを確認できます。 そしてサーバーを開く タブ。

その情報を最新の PHP リリースと比較し、Web ホストが最新バージョンを使用しているかどうかを確認してください。 一部の Web ホストでは、PHP バージョンを切り替えることができる場合があります。 そうでない場合は、新しい WordPress ホストへの切り替えを検討する時期が来ているかもしれません。

16. 非アクティブな WordPress テーマとプラグインを削除する

使用しなくなったプラグインや WordPress テーマを非アクティブ化して削除するのが良い経験則です。 これにより、互換性の問題や脆弱性が発生する可能性が低くなります。

非アクティブなテーマとプラグインを削除すると、Web サイトがより安全で整理された状態に保たれます。 アクティブなプラグインを定期的に確認し、使用しなくなったプラグインをメモしておくとよいでしょう。

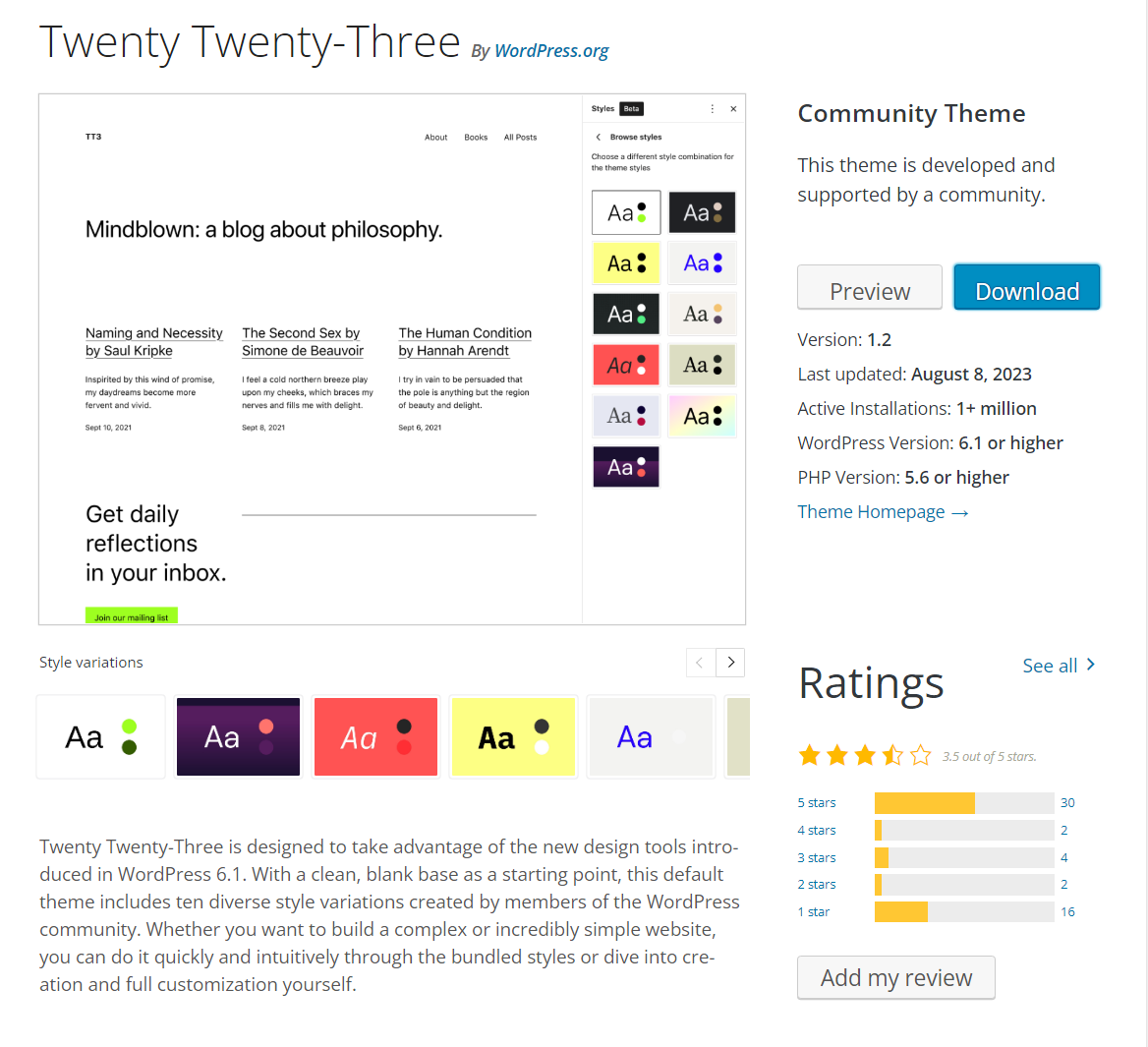

17. 新しいプラグインとテーマを慎重に評価する

Web サイトにプラグインやテーマをインストールする前に、それが評判の良い開発者から提供されたものであること、および優れた実績があることを確認することが重要です。 評価やレビューをチェックすることでこれを行うことができます。

WordPress テーマについても同様です。 ほとんどのプラグインとテーマのリポジトリには更新履歴が表示されます。 評判の良いプラグインやテーマは定期的に更新されます。これは、開発者が積極的に取り組んでいることを意味します。

更新を受け取らない WordPress プラグインやテーマは避けたいと考えています。 それらがどれほど便利であっても、コードが古いため、Web サイトに脆弱性が生じる可能性があります。

18. 安全なホスティングプロバイダーに投資する

すべてのホスティング プロバイダーが同じレベルのサービス、パフォーマンス、機能を提供しているわけではありません。 他のものよりも優れているものもありますが、それは必ずしも高価であるという意味ではありません。

通常、長期間にわたってプロバイダーに拘束されることになるため、強力で安全な WordPress ホスティングプロバイダーを選択することは重要な決定です。 サービスを利用する前に、できるだけ多くのレビューを読み、調査を行うことが重要です。

サポートが必要な場合は、Jetpack 推奨ホストのこのリストを確認してください。その一部には、マネージド WordPress ホスティング サービスの一部として Jetpack の主要な機能が含まれています。

19. デフォルトの管理者の変更 ユーザー名

WordPress をセットアップすると、デフォルトで管理者のユーザー名が作成されます。 これにより、資格情報を覚えやすくなりますが、攻撃者が詳細を推測しやすくなります。

WordPress 管理者アカウントがすでに設定されている場合は、デフォルトの管理者ユーザー名を変更する 2 つのオプションがあります。

- 新しい管理者アカウントを作成します。 任意のユーザー名で新しい管理者アカウントを作成し、それに切り替えることができます。 完了したら、古いアカウントを削除して、新しいアカウントの使用を続行できます。

- phpMyAdminを使用してユーザー名を変更します。 既存のアカウントを保持したい場合は、データベースを通じてユーザー名を変更できます。

特に管理者アカウントの場合、ユーザー名は推測しやすいものであってはなりません。 誰かがそれにアクセスすると、あなたの Web サイトに必要な変更を加えることができます。

20. デフォルトのデータベース接頭辞を変更する

WordPress のデフォルトのデータベース接頭辞はwp_です。 つまり、攻撃者がデータベースの名前を知っている場合、プレフィックスを推測し、その情報を使用してクエリを実行することもできます。

デフォルトのデータベース接頭辞をwp_以外に変更することで、そのリスクを最小限に抑えることができます。 これは 2 段階のプロセスです。 最初のステップは、 wp-config.phpファイル内のデータベース接頭辞を変更することです。このファイルには次のような行が含まれている必要があります。

$table_prefix = 'wp_';wp-config.phpに変更を加えた後、データベース内のテーブルを新しいプレフィックスで更新する必要があります。 これを行うには、phpMyAdmin を使用し、次のような複数のクエリを実行します。

RENAME table `wp_options` TO `wp_a1b2c3d4_options`;そのクエリ構造を使用して、「TO」の後の内容を変更できます。 テーブル名を更新されたプレフィックスと照合します。 データベース内の各テーブルに対してそのクエリを実行する必要があることに注意してください。実行するまでは、サイトが適切に機能しません。

21. デフォルトの/wp-adminおよび/wp-login.php URL を変更します。

/wp-adminおよび/wp-login.php URL を使用すると、WordPress のダッシュボードとログイン ページにアクセスできます。 これらの URL は覚えやすいですが、サイトの脆弱性が高まります。 誰かがあなたの Web サイトに侵入したい場合、多くの場合、デフォルトの WordPress ログイン URL から開始します。

これらのデフォルトの URL を変更すると、攻撃者にとって攻撃が難しくなります。 WPS Hide Login など、これを可能にするプラグインがあります。 手動によるアプローチを希望する場合は、 .htaccessファイルを使用してログイン URL を変更することもできます。

22. wp-adminアクセスを許可された IP アドレスのみに制限する

/wp-admin URL により、WordPress のダッシュボードが開きます。 技術的には、適切な認証情報がなければ誰もダッシュボードにアクセスできるべきではありません。 アクセスを許可リストに登録された IP のみに制限することで、セキュリティをさらに一歩進めることができます。

それはWordPressが提供する機能ではありません。 これを実装するには、次のコードを.htaccessファイルに追加する必要があります。

<Directory /root/wp-admin/> Order Deny,Allow Deny from all Allow from xxx.xxx.xxx.xxx </Directory>xxx.xxx.xxx.xxx は、許可リストに登録する IP アドレスを表します。 その行をコピーして別のアドレスを入力すると、複数の IP を追加できることに注意してください。

また、ディレクトリ パスを変更して、サーバー内のルート ディレクトリの場所と一致するようにする必要があります。 ファイルを保存した後、リストにない IP アドレスがダッシュボードにアクセスしようとすると、エラーが表示されます。

23. FTP アクセスを許可された IP アドレスのみに制限する

対応する認証情報にアクセスできるユーザーを制限することで、Web サイトへの FTP/SFTP アクセスを制限できます。 一部のホスティング コントロール パネルでは、IP アドレスによって FTP アクセスを制限することもできます。

これは、たとえ正しい資格情報を持っていても、他の人が FTP 経由で Web サイトに接続してそのファイルにアクセスすることを防ぐため、静的 IP アドレスをお持ちの場合に最適です。 静的 IP がない場合、この設定により、サイトへの自分のアクセスさえも制限される可能性があります。

FTP を使用して Web サイトに接続できるのは、選ばれた少数の人だけであることに注意してください。 あなたが他の人と共同作業していて、その人がコア ファイルに直接アクセスしたり編集したりする理由がない場合、その人はあなたの FTP 資格情報にアクセスできるべきではありません。

24. wp-config.phpファイルを保護する

wp-config.phpファイルには、データベースの詳細など、Web サイトに関する重要な情報が含まれています。 デフォルトでは、ファイルは WordPress のルートディレクトリにあります。

ファイルを保護する最も簡単な方法は、ファイルをルートディレクトリの外に直接移動することです。 WordPress は、通常ある場所にwp-config.php が見つからない場合、通常の場所より 1 つ上のディレクトリでそれを探します。

もう 1 つのオプションは、管理者 (つまりあなた) 以外のユーザーのアクセスを制限するようにファイルのアクセス許可を構成することです。 これを行うには、UNIX ベースのシステムでファイルのアクセス許可がどのように機能するかを理解し、SFTP を使用してファイルの構成を変更する必要があります。

25. ファイル編集を無効にして悪意のある変更をブロックする

管理者のみが WordPress コア ファイルにアクセスして変更する権限を持っている必要があります。 通常、ファイル編集機能にはダッシュボードからアクセスできます。 これは、WordPress 管理者を離れることなく、コア、プラグイン、テーマ ファイルを直接編集できることを意味します。

ユーザーが持つ権限のレベルに応じて、ファイル エディターにアクセスできる場合があります。 これを防ぐ最善の方法は、ファイル編集を完全に無効にすることです。

この安全対策を実装するには、 wp-config.phpファイルを開き、末尾の前に次のコード行を追加します。

define('DISALLOW_FILE_EDIT', true);ファイルへの変更を保存して閉じます。 ファイルを編集することはできますが、そのためには SFTP を使用する必要があることに注意してください。これは、WordPress ファイル エディターを使用するよりも優れた (そしてより安全な) オプションです。

26. PHP ファイルの実行を無効にする

WordPress Web サイトの特定のディレクトリで PHP ファイルの実行を無効にすることは、悪意のあるスクリプトの実行を防ぐセキュリティ対策です。 攻撃者が Web サイトに PHP スクリプトをアップロードできた場合、そのスクリプトを実行して不正アクセスを取得したり、データを操作したり、マルウェアを配布したりできる可能性があります。

FTP 経由で WordPress に接続し、ルートフォルダーに移動すると、特定のディレクトリでの PHP ファイルの実行を無効にすることができます。 内部では、保護するディレクトリを選択し、それぞれのディレクトリ内に新しい.htaccessファイルを作成できます。

これらのファイルに追加する必要があるコードは次のとおりです。

<Files *.php> Order Allow,Deny Deny from all </Files>ルートディレクトリ レベルで PHP の実行を無効にすると、WordPress の機能に影響を与える可能性があることに注意してください。 結局のところ、CMS 全体は PHP 上に構築されています。 つまり、メディア ファイル ディレクトリなどの個々のフォルダーに対して無効にする方がよいということです。

27. PHP エラー報告をオフにする

エラーを公開すると、WordPress Web サイトの潜在的な脆弱性が攻撃者にさらされる可能性があります。 PHP エラー メッセージには、ファイル パス、データベース構造の詳細、Web サイトの悪用に使用される可能性のあるその他のデータなどの機密情報が含まれる場合があります。

WordPress では、 wp-config.phpファイルを変更することで、PHP エラー報告を無効にすることができます。 次のコードをファイルに追加して、WordPress デバッグ モードを無効にし、フロント エンドのエラーを非表示にすることができます。

// Turn off all error reporting error_reporting(0); // Disable display of errors and warnings define('WP_DEBUG', false); define('WP_DEBUG_DISPLAY', false); // Hide errors from being displayed in the browser @ini_set('display_errors', 0);このコードをwp-config.phpファイルの末尾の前に追加し、保存する前に WordPress サイトの最新のバックアップがあることを確認してください。 エラー報告はトラブルシューティングに役立つ場合があるため、ある時点でこの機能を再度有効にする必要がある場合があることに注意してください。

28. Web サイトでのディレクトリの閲覧を無効にする

ディレクトリの参照は、訪問者がyourwebsite.com/wp-contentなどの URL にアクセスして、そのディレクトリのコンテンツを確認できるようにする機能です。 ディレクトリの参照が有効になっている場合、ユーザーは内部フォルダーとファイルのリストを表示でき、権限に応じてアクセスすることもできます。

セキュリティの観点から、ディレクトリの参照を無効にすることは理にかなっています。 多くの WordPress Web ホストはデフォルトでこれを実行します。 そうでない場合は、次のコードを.htaccessファイルに追加して、ディレクトリの参照を無効にすることができます。

Options -Indexesこれは簡単な変更なので、実装にはそれほど時間はかかりません。 その後、ユーザーがディレクトリにアクセスしようとすると、代わりに単純なエラー メッセージが表示されます。

29. WordPress のバージョンを非表示にする

デフォルトでは、使用している WordPress の現在のバージョンがソース コードに記載されています。 あなたが使用している WordPress のバージョン (そしてそれが古いもの) を誰かが知っていれば、そのバージョンの特定の脆弱性を調査できるため、Web サイトへの侵入が容易になります。

WordPress のバージョンを非表示にするには、次のコードをfunction.phpファイルに追加します。

function remove_version_info() { return ''; } add_filter('the_generator', 'remove_version_info');30. スパム防止のために CAPTCHA を避ける

CAPTCHA は Web サイトやフォームをスパムから保護するための適切なソリューションですが、問題がないわけではありません。

Web サイトで CAPTCHA を使用すると、複雑な層が追加され、正規の訪問者を悩ませたり、遠ざけたりする可能性があり、特に障害のある訪問者にとっては解決が不可能になる可能性があります。

最近の攻撃ベクトルの開発により、CAPTCHA の効果も低下しています。 スパム (セキュリティ侵害につながる可能性があります) の防止に気を配りつつ、最適なユーザー エクスペリエンスを通じてコンバージョン率を最大化したい場合は、代替手段を検討する時期が来ています。

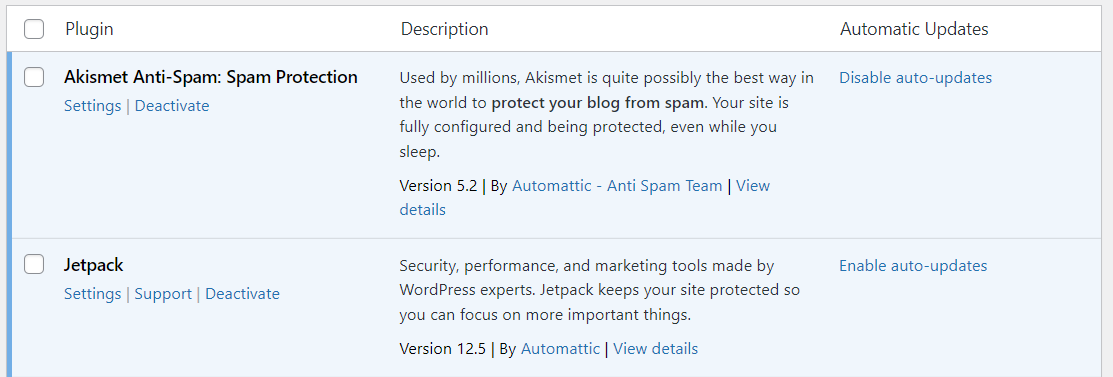

Akismet は、完全にバックグラウンドで動作する WordPress 用のオールインワンのスパム保護ソリューションです。 WordPress プラグインは、既知の悪意のある攻撃者のデータベースを使用し、サイト上のコメントから特定の単語と URL を識別してブロックすることにより、スパムをブロックするのに役立ちます。 これらはすべて自動的に行われ、訪問者が CAPTCHA を使用して人間であるかどうかを確認する必要はありません。

WordPress のセキュリティに関するよくある質問

WordPress Web サイトを保護する方法についてまだ質問がある場合は、このセクションで答えます。

WordPress セキュリティ チェックリストを持つメリットは何ですか?

WordPress セキュリティ チェックリストにアクセスすると、サイトを保護するためにどのような対策を講じたか、そしてまだ何が残っているかを判断するのに役立ちます。 チェックリストは、WordPress で実装できるセキュリティ対策をいつでも確認できるシンプルなリソースです。

WordPress のセキュリティを強化する最も簡単な方法は何ですか?

WordPress ウェブサイトを保護する最も簡単な方法は、WordPress セキュリティ プラグインを使用することです。 使用するプラグインに応じて、2FA、アクティビティ ログ、バックアップ ツール、マルウェア スキャンなどの機能にアクセスできます。 Jetpack Security には、これらの機能がすべて含まれています。

WordPress サイトをスキャンしてマルウェアや脆弱性を見つけるにはどうすればよいですか?

Jetpack Security などのプラグインを使用して、WordPress サイトのマルウェアをスキャンできます。 このツールは、Web サイト内の潜在的な脆弱性も強調表示します。 その後、これらの問題を解決するために必要な手順を実行できます。

包括的な WordPress セキュリティ プラグインが必要ない場合は、Jetpack Protect などのスタンドアロン WordPress プラグインを通じてマルウェア スキャンを行うこともできます。

WordPress サイトをバックアップおよび復元する最も信頼できる方法は何ですか?

最善の選択肢は、バックアップを手動で作成する必要がないように、自動化されたソリューションを使用することです。 また、サーバーが侵害された場合の問題を回避するために、プラグインはオフサイトのストレージ ソリューションにコピーを保存する必要があります。

Jetpack VaultPress Backup プラグインは、リアルタイム バックアップを提供します。 また、WordPress サイトの安全なコピーをクラウド上に作成します。 Jetpack セキュリティの一部として、VaultPress Backup と他の多くの機能にアクセスすることもできます。

Jetpack Security: WordPress 向けの #1 セキュリティ プラグイン

Jetpack Security は、WordPress ウェブサイトを保護する一連のセキュリティ機能を提供します。 このプラグインを使用すると、WordPress セキュリティ チェックリストのいくつかの項目に線を引くことができます。

たとえば、バックアップ ソリューション、マルウェア スキャンとワンクリック削除、スパム保護、アクティビティ ログ、2 要素認証などにアクセスできます。 これにより、Jetpack は WordPress で使用できる最も包括的なセキュリティ ツールの 1 つになります。

サイトのセキュリティを強化する準備はできていますか? 今すぐ Jetpack セキュリティを始めましょう!