'사기성 사이트 미리보기' 경고를 제거하는 방법? - MalCare

게시 됨: 2023-04-19Google 크롬 브라우저에 큰 빨간색 화면이 나타납니다. 사이트 주소 표시줄 근처에 '위험'이라는 경고가 표시됩니다. 이것은 귀하의 사이트가 해킹당했고 기만적이기 때문에 귀하의 웹사이트가 Google의 블랙리스트에 있다는 징후입니다.

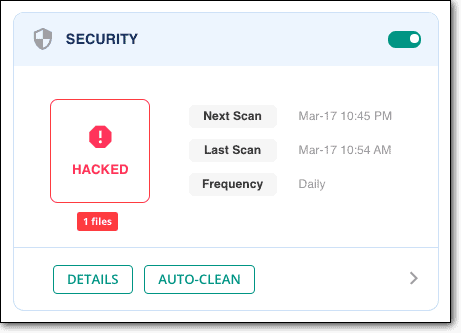

가장 먼저 할 일은 웹사이트를 스캔하여 해킹을 100% 확신하는 것입니다.

사기성 웹사이트 경고는 WordPress 웹사이트 방문자에 대한 Google의 경고입니다. 맬웨어가 웹 사이트에 상당한 손실을 초래할 수 있으므로 심각한 상황입니다.

우리는 당신과 함께 할 것입니다: 귀하의 WordPress 웹 사이트에 대해 사기성 사이트 경고 경고가 표시되는 것은 좋지 않습니다. 그러나 고칠 수 있습니다. 이 기사에서 미리 Google 크롬 사기성 사이트를 수정하는 방법을 보여 드리겠습니다.

TL;DR 사기성 사이트 미리 경고를 제거하려면 먼저 웹사이트에서 맬웨어를 제거해야 합니다. MalCare를 사용하여 웹사이트를 즉시 정리한 다음 Google Search Console에서 검토 요청을 제출하세요. 1~3일 후 Google에서 상태를 업데이트하고 웹사이트에서 경고를 제거합니다.

사기 사이트 미리 경고는 무엇입니까?

사기성 사이트 주의 경고는 Google이 방문자에게 방문하려는 웹사이트가 안전하지 않다고 알리는 것입니다. 일반적으로 웹 사이트에 맬웨어 또는 사기성 콘텐츠가 있으며 피싱 공격에 사용되고 있음을 의미합니다. 이로 인해 방문자는 스팸 페이지, 부적절하거나 안전하지 않은 콘텐츠에 노출될 수 있으며 심지어 신용 카드 정보를 수집하는 위장이 될 수도 있습니다.

방문자가 구글 크롬 검색 결과에서 해킹된 워드프레스 웹사이트를 클릭했을 때 나타나는 구글 세이프 브라우징 경고입니다. 누군가가 웹사이트를 클릭하기 전에 큰 빨간색 화면(죽음의 빨간색 화면이라고도 함)으로 표시되거나 주소 표시줄에 '위험' 경고가 표시될 수 있습니다.

사기성 사이트 사전 경고는 Google 또는 Chrome에만 국한되지 않습니다. 다른 모든 브라우저도 사용자를 보호하기 위해 동일한 블랙리스트를 사용하기 때문입니다. 즉, 사용자가 Internet Explorer, Safari, Firefox 또는 Opera를 사용하는지 여부에 관계없이 이 경고의 일부 변형이 표시됩니다.

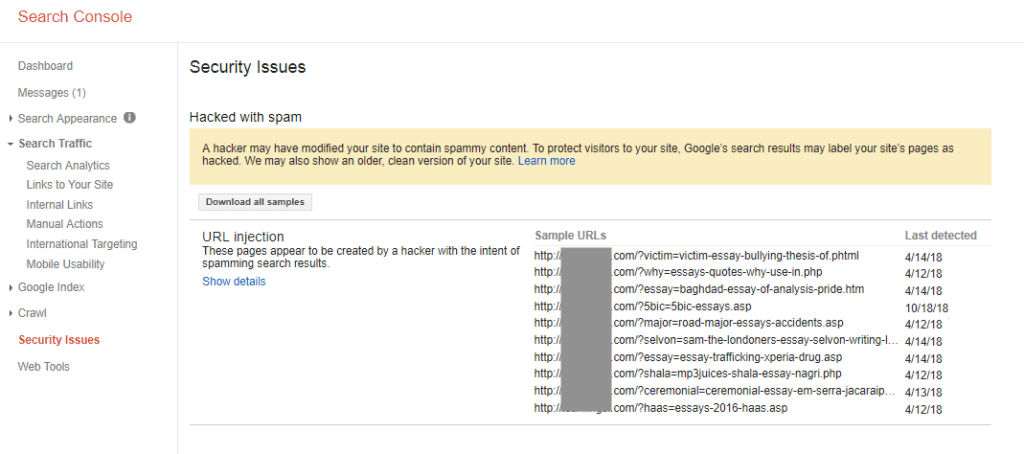

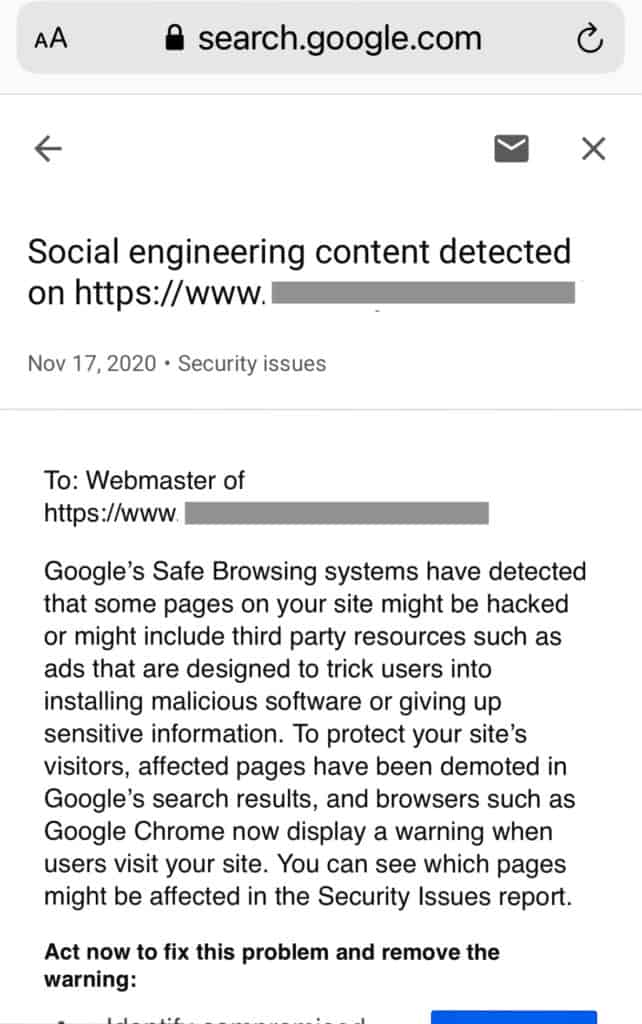

웹사이트에 Google Search Console을 사용하는 경우 보안 문제 탭에 플래그가 지정된 경고도 표시됩니다. Search Console은 이러한 문제를 우선적으로 해결할 수 있도록 효과에 대한 이메일도 보냅니다.

웹사이트가 블랙리스트에 있는지 확인하려면 투명성 보고서를 확인하세요.

웹사이트에 사기성 웹사이트 경고가 표시되는 이유는 무엇입니까?

사기성 사이트 주의 경고는 WordPress 웹사이트가 해킹당했다는 확실한 신호입니다. 사실, 대부분의 경우 웹사이트가 Google에 의해 신고된 경우 적어도 며칠 동안은 해킹된 것입니다.

또한 크롬 사기성 사이트 미리 경고는 Google의 경고 중 하나일 뿐입니다. 웹사이트에 플러그인의 취약성이 포함되어 있거나 HTTPS 대신 HTTP를 사용하는 것과 같이 좋은 WordPress 보안 관행을 준수하지 않을 수 있습니다. 이러한 경우 Google은 귀하의 사이트를 '안전하지 않음' 또는 '이 사이트는 컴퓨터에 해를 끼칠 수 있음'으로 표시할 수 있습니다.

이 모든 것은 귀하의 웹사이트와 SEO 순위에 좋지 않습니다. 그러나 해킹이 감지되지 않으면 훨씬 더 나빠질 것입니다. 이 기사의 뒷부분에서 해킹의 영향에 대해 자세히 이야기하겠습니다. 지금은 당면한 맬웨어 문제에 초점을 맞추고자 합니다.

웹사이트에서 맬웨어 감염을 제거하는 방법은 무엇입니까?

사기성 사이트 미리 경고를 제거하려면 먼저 경고를 유발하는 맬웨어 감염을 제거해야 합니다. 아래에서 맬웨어 제거 단계를 자세히 설명하지만 먼저 간략한 개요를 살펴보겠습니다. 이것은 3단계 프로세스입니다.

- 웹사이트에서 맬웨어 검사

- 웹사이트에서 멀웨어 제거

- Google에 검토 요청을 제출하여 사기성 사이트 사전 메시지 제거

기억해야 할 중요한 사항

시작하기 전에 유념해야 할 몇 가지 사항이 있습니다.

- 신속한 조치: 웹사이트를 혼란에 빠뜨리는 맬웨어 외에도 Google은 사람들이 웹사이트의 보안 문제에 조치를 취하는 데 걸리는 시간도 추적합니다. 지금은 지체할 때가 아닙니다.

- 맬웨어 제거는 어렵습니다. 어쨌든 대부분의 사람들에게는 어렵습니다. 당신이 WordPress 전문가라면 우리의 주의를 무시할 수 있습니다. 그러나 잘못된 맬웨어 제거 시도로 인해 망가진 웹사이트가 너무 많이 발생했으며 웹사이트 관리자에게 나쁜 소식을 알려야 하는 것은 끔찍한 일입니다.

- 또한 근본적인 문제를 해결해야 합니다. 해커가 취약점이나 백도어 때문에 사이트를 감염시킬 수 있었습니다. 사이트에 대한 액세스 권한을 얻을 수 있는 다른 방법이 있지만 해킹의 90% 이상이 취약점으로 인해 발생합니다. 맬웨어를 제거했지만 취약점은 제거하지 않으면 감염이 다시 발생합니다.

- 거기에는 나쁜 조언이 있습니다. 많은 사람들이 온라인에서 읽은 수정 사항 때문에 손상된 웹 사이트를 가지고 우리에게옵니다. 나쁜 충고는 의도적으로 악의적인 것은 아니지만 득보다 실이 더 많을 수 있습니다.

더 이상 고민하지 않고 해커로부터 웹 사이트를 저장해 보겠습니다.

1. 웹사이트에서 맬웨어 검사

가장 먼저 해야 할 일은 웹사이트에서 맬웨어를 검사하는 것입니다. 예, 귀하의 웹사이트가 이미 해킹되었다는 사실을 알고 계실 것입니다. 하지만 정밀 검사를 통해 모든 파일, 폴더 및 데이터베이스에서 맬웨어, 사기성 콘텐츠 및 취약성을 검사합니다. 이전에 말했듯이 멀웨어를 제거하는 것만으로는 충분하지 않습니다. 처음부터 그것을 허용한 근본적인 문제를 제거해야 합니다.

웹사이트를 스캔하는 몇 가지 방법이 있으며 각 방법에 대해 조금 이야기하겠습니다.

- 웹사이트 정밀 스캔 [권장]: WordPress 웹사이트 데이터베이스의 모든 파일, 폴더 및 항목을 확인하려면 WordPress 보안 플러그인을 설치하고 스캔을 실행해야 합니다. 정밀 검사는 멀웨어의 모든 라인과 의심스러운 모든 변경 변수를 찾아냅니다. MalCare를 설치하고 5분 이내에 검사 결과를 받으세요.

- 온라인 스캐너 사용: 보안 플러그인을 설치하지 않고 웹사이트를 스캔하려면 Sucuri Sitecheck와 같은 온라인 스캐너를 사용할 수 있습니다. 이 유형의 스캐너는 웹사이트의 모든 공개 코드를 스캔합니다. 프런트엔드 스캐너가 게시물과 페이지에서 맬웨어에 플래그를 지정하기 때문에 이는 진단의 좋은 첫 번째 단계입니다.

그러나 예를 들어 wp-config 파일과 같은 WordPress 핵심 파일을 스캔할 때는 부족합니다. 맬웨어는 공개적으로 보이는 코드 영역에 항상 편리하게 고정되는 것은 아니므로 이는 기껏해야 절반 수준입니다. - 수동 스캔: 사람이 실수하는 명백한 이유 외에도 웹 사이트를 수동으로 스캔(또는 청소)하는 것을 권장하지 않는 많은 이유가 있습니다. 규모가 큰 웹사이트에서 이것은 어려운 작업이며 눈에 띄지 않게 빠져나가는 많은 맬웨어가 발생하기 쉽습니다.

웹사이트에서 맬웨어를 찾는 가장 좋은 방법은 MalCare와 같은 보안 플러그인으로 스캔하는 것입니다. 감염에 대한 결정적인 평가를 받고 맬웨어 치료를 진행할 수 있습니다.

맬웨어를 확인하기 위한 기타 진단

MalCare가 아닌 보안 플러그인을 사용하여 웹사이트를 스캔하면 오탐지가 발생할 수 있습니다. WordFence 및 iThemes와 같은 다른 플러그인은 검색 메커니즘으로 인해 무해한 사용자 지정 코드를 맬웨어로 표시하는 것으로 알려져 있습니다.

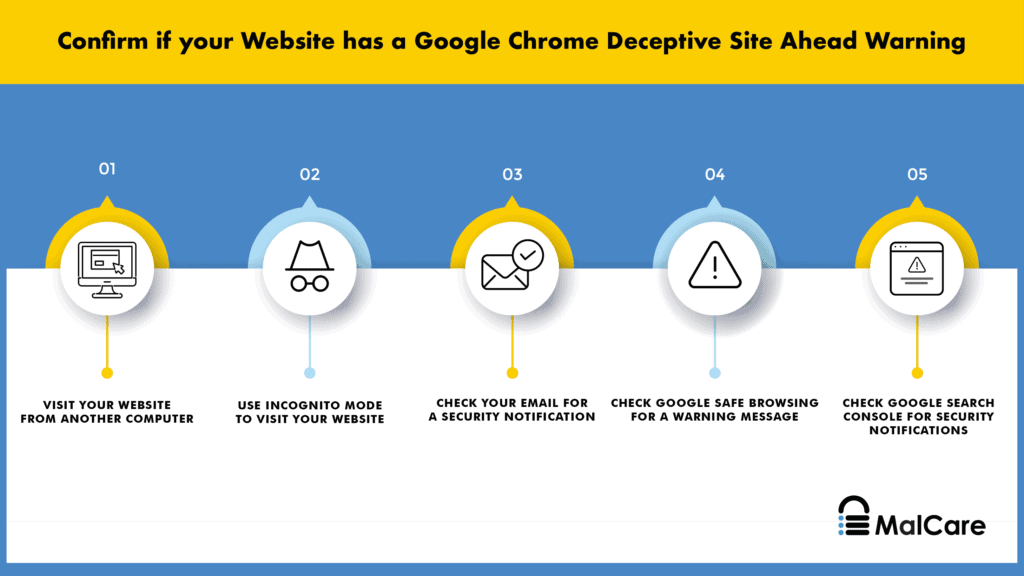

사기성 사이트 미리 보기 오류 메시지가 맬웨어를 나타내기에 충분하지만 다음 방법을 사용하여 맬웨어 감염을 직접 테스트할 수 있습니다.

- 해커가 관리자로부터 맬웨어를 숨길 수 있으므로 시크릿 브라우저 또는 다른 컴퓨터에서 웹 사이트를 방문하십시오 .

- Google에서 색인이 생성된 페이지 수를 확인하세요. 스팸 페이지가 웹사이트에 삽입된 경우 검색 결과에 숫자 불일치가 표시됩니다. 예를 들어, 웹사이트에 약 10페이지가 있는 경우 몇 개 더 많거나 적을 것으로 예상해야 합니다. 100대 또는 1000대라는 초대형 숫자는 스팸 페이지를 나타내는 좋은 지표입니다.

- 해커가 사용자 계정을 사용하여 웹사이트에 무단으로 액세스했음을 나타낼 수 있는 비정상적인 사용자 활동 로그를 찾습니다 . t는 해당 계정에 대해 비정상적인 활동을 보이는 손상된 사용자이거나 유령 사용자일 수 있습니다. 변경된 사용자 권한, 게시물 및 페이지에 대한 급격한 변경 또는 새 페이지 생성은 여기에서 좋은 지표입니다.

- 트래픽 급증과 같은 분석 데이터의 이상한 추세를 확인하십시오 . 마케팅 이벤트나 광고를 실행하는 경우 이러한 급증이 보장될 수 있으며, 그렇지 않으면 맬웨어의 징후일 수 있습니다.

또한 귀하의 웹사이트는 사기성 사이트 미리 경고로 인해 트래픽 수치에 타격을 입을 것입니다. 귀하의 웹 사이트를 방문하는 사람이 적을수록 숫자가 줄어들고 이에 따라 참여 메트릭도 감소합니다. - Google Search Console 경고를 찾습니다. Google은 안전한 브라우징 환경을 조성하기 위해 사용자에게 경고하려고 합니다. 검색 콘솔 계정이 없더라도 Google에서 웹사이트에 대해 '안전하지 않음' 경고를 표시하는지 확인할 수 있습니다.

- 업데이트를 유지하지 않은 경우 설치된 플러그인 및 테마에 대한 취약성 검사 . 이전 버전의 플러그인 및 테마가 있는 경우 맬웨어의 진입점이 있을 수 있습니다. 대시보드에 설치된 플러그인 또는 테마 옆에 '지금 업데이트' 플래그가 있는 경우 Google에서 해당 특정 항목에서 최근에 발견된 취약점을 찾습니다.

- null 플러그인 및 테마를 제거합니다. 프리미엄 플러그인이나 테마를 공짜로 얻고 싶은 유혹이 있지만 항상 숨겨진 의도가 있습니다. 공짜 점심 같은 것은 없습니다. 프리미엄 플러그인 및 테마에는 라이선스가 깨져 있어 원래 개발자가 업데이트로 지원할 수 없습니다. 이것이 무효화 소프트웨어의 긍정적인 측면입니다. 이 소프트웨어에는 종종 백도어와 맬웨어가 내장되어 있어 해커가 웹사이트가 설치되면 해당 웹사이트에 액세스할 수 있습니다.

2. 웹사이트에서 멀웨어 제거

자, 이제 전투 모드입니다. 웹 사이트에서 맬웨어를 제거하기 위해 취하는 경로에 따라 상황이 엉망이 될 수 있는 곳입니다. 사기성 사이트를 유발하는 WordPress 웹사이트에서 맬웨어를 제거하는 3가지 방법이 있으며 가장 효과적인 것부터 가장 덜 효과적인 순서로 각각에 대해 이야기할 것입니다.

- 보안 플러그인을 사용하여 맬웨어 제거

- 웹사이트를 정리할 보안 전문가를 고용하십시오.

- 수동으로 웹 사이트 청소

가장 중요한 것은 웹 사이트를 빠르게 청소하는 것입니다. 웹 사이트에 맬웨어를 남겨둘 때마다 손실은 점점 더 심해지고 있습니다. 어떤 경우에는 기하급수적으로 악화되고 있습니다.

옵션 1: 보안 플러그인을 사용하여 웹사이트에서 맬웨어 제거

MalCare를 사용하여 웹 사이트에서 맬웨어를 제거하는 것이 좋습니다. 웹 사이트 파일과 데이터베이스에서 해킹을 외과적으로 제거하기 때문에 WordPress 웹 사이트를 위한 동급 최고의 보안 플러그인입니다. MalCare 정리가 끝나면 웹사이트와 데이터가 완전히 손상되지 않은 상태로 복원됩니다.

MalCare를 사용하려면 다음을 수행하기만 하면 됩니다.

- 웹사이트에 MalCare 설치

- 대시보드에서 웹사이트 스캔

- 맬웨어를 제거하라는 메시지가 표시되면 자동 치료

그리고 그게 다야. 정리를 완료하는 데 몇 분 정도 걸리며 웹사이트는 다시 한 번 새 것처럼 좋아집니다. MalCare를 사용하여 웹 사이트를 스캔한 경우 즉시 정리하도록 업그레이드하기만 하면 됩니다.

MalCare가 설치되면 매일 웹사이트에서 위협을 검사하고 봇과 해커로부터 웹사이트를 보호합니다. MalCare를 사용하면 국가나 장치에서 오는 악성 트래픽을 필터링하는 데 도움이 되는 강력한 웹 애플리케이션 방화벽과 웹 사이트를 쉽게 관리할 수 있는 대시보드도 얻을 수 있습니다.

웹 사이트에 액세스할 수 없는 경우 MalCare를 사용하는 방법은 무엇입니까 ?

웹 사이트가 해킹되면 모든 문이 닫히는 것처럼 느껴질 수 있습니다. Google에서 사기성 사이트로 귀하의 웹사이트를 표시했으며 귀하는 이제 귀하의 웹사이트에 전혀 액세스하지 못할 수 있습니다. 이러한 상황은 해커가 리디렉션 해킹으로 귀하의 웹사이트를 감염시키거나 웹 호스트가 귀하의 계정을 정지한 경우에 발생할 수 있습니다. 어느 쪽이든 보안 플러그인을 설치하기 위해 wp-admin에 액세스할 수 없습니다.

그래도 모든 것이 손실되지는 않습니다. 저희에게 연락하거나 support [at] malcare [dot] com으로 이메일을 보내주시면 다음 단계를 안내해 드리겠습니다. 웹사이트 정지를 해제하는 과정도 안내해 드립니다.

옵션 2: WordPress 보안 전문가 고용

보안 플러그인을 설치하지 않기로 선택한 경우 WordPress 보안 전문가 경로로 이동하여 웹 사이트에서 맬웨어 및 사기성 콘텐츠를 제거하십시오. 다른 보안 전문가의 효능에 대해서는 말할 수 없지만 WordPress 웹 사이트 보안 도메인에 연결되어 실행 가능한 솔루션을 제공할 수 있을 것으로 기대합니다.

우리의 경험에 따르면 정말 효과적인 보안 전문가는 엄청나게 비쌉니다. 그들이 하는 일은 믿을 수 없을 정도로 기술적이고 어렵기 때문에 당연합니다. MalCare에 그들로 구성된 팀이 있기 때문에 알아야 합니다. 유일한 차이점은 보안 플러그인을 통해 전문가의 서비스를 무료로 사용할 수 있다는 것입니다.

옵션 3: 수동으로 웹사이트 정리

우리는 고객을 위해 수천 개의 웹 사이트를 정리했지만 수동 정리를 권장하지 않습니다. 진정한 WordPress 보안 전문가가 아닌 한 성공 가능성이 낮고 엄청난 위험이 있는 힘든 프로세스입니다. (이 경우 이 기사를 읽을 필요가 없습니다.)

자신의 스팀에서 맬웨어를 해결하려는 경우 최선을 다해 도와드리겠습니다. 각 해킹은 매우 다를 수 있고 모든 접근 방식에 맞는 단일 크기가 없기 때문에 성공할 것이라고 보장할 수 없습니다.

이 프로세스를 시작하려면 다음을 알아야 합니다.

- 워드프레스 파일 구조 및 작동: 어떤 파일이 중요한지, 서로 작동하는 방식, 테마 및 플러그인 설치 방식, 작동 방식.

- 프로그래밍: 스크립트는 무엇을 합니까? 그들은 서로 어떻게 상호 작용합니까? 그들은 실제로 무엇을하고 있습니까? 표시되는 추가 코드는 사용자 지정 코드입니까 아니면 맬웨어입니까?

- 백엔드 도구: cPanel, SFTP, 파일 관리자, phpMyAdmin 및 웹 호스트 계정의 다른 모든 도구에 대해 잘 알고 있어야 합니다.

위의 내용에 익숙하지 않은 경우 여기에서 중지하고 MalCare를 사용하여 청소하는 것이 좋습니다. 우리는 이전에 시간이 가장 중요하다고 언급했으며 지금은 해킹에 대처하기 위해 이러한 도구에 능숙해질 때가 아닙니다.

ㅏ. 웹사이트에 액세스하기

귀하의 웹 호스트가 귀하의 계정을 정지한 경우 이것이 첫 번째 단계입니다. 그렇지 않으면 다음 항목으로 건너뜁니다.

청소를 위해 IP를 화이트리스트에 추가하려면 웹 호스트 지원에 문의하십시오. 그들은 스캔을 실행한 후 귀하의 웹사이트를 차단했을 것이므로 해당 결과도 요청하십시오. 결과는 맬웨어를 정리하기 위한 출발점을 제공합니다.

비. 웹사이트 백업하기

이것은 정리의 중요한 단계입니다. 웹 사이트를 백업하십시오. 수동 정리는 매우 빠르게 횡보할 수 있으며 백업은 문제를 해결하는 유일한 방법입니다. 멀웨어가 있는 웹사이트라도 사이트가 없는 것보다는 낫습니다.

웹 호스트가 웹사이트에서 맬웨어를 감지하면 경고 없이 삭제할 수도 있습니다. 물론 이것은 해당 웹 호스트에 따라 다르지만 실제로는 주의를 기울이는 것이 좋습니다.

백업하려면 BlogVault를 사용하십시오. 시작할 수 있는 7일 무료 평가판이 있으며 일단 설정되면 웹사이트의 정기적인 자동 백업이 필요합니다. 웹 호스트가 웹 사이트를 중단하더라도 BlogVault 백업이 외부 서버에 저장되기 때문에 웹 사이트 백업은 계속 유지됩니다. 또한 백업 플러그인은 수동 백업 및 복원에 의존하는 것보다 항상 훨씬 더 나은 선택입니다.

씨. 저장소에서 WordPress 코어, 플러그인 및 테마를 다시 다운로드하십시오.

맬웨어가 어디에 숨어 있는지 알 수 없으므로 운 좋게도 문제 없이 완전히 교체할 수 있는 것이 있습니다. 웹 사이트에 설치된 버전을 기록하고 다운로드합니다. 이전 버전이나 최신 버전은 코드가 다를 수 있으며 나중에 웹 사이트에서 호환성 문제를 일으킬 수 있습니다.

다운로드 및 압축 해제 후 새로 설치한 파일 및 폴더를 웹 사이트의 파일 및 폴더와 비교하십시오. 이것은 수동으로 수행하는 지루한 프로세스이므로 온라인 diffchecker를 사용하여 차이점을 강조할 수 있습니다. 여전히 지루하지만 다소 빠릅니다.

주의 사항: 웹 사이트의 사용자 지정 코드는 맬웨어가 아닙니다. 때때로 웹 디자이너는 웹 사이트에 적합한 경험을 만들기 위해 공식 코드를 변경해야 합니다. 차이점은 이러한 이유 때문일 수 있습니다.

여담으로 이 파일 일치 기술은 MalCare를 제외한 대부분의 보안 플러그인이 맬웨어를 발견하는 데 사용하는 것입니다. 특히 사용자 지정 코드의 경우 비효율적일 수 있습니다.

어쨌든 모든 차이점을 기록하고 파일을 따로 보관하십시오. 이때 아무 것도 삭제하지 마십시오.

디. 가짜 플러그인 확인

이제 플러그인 및 테마 목록을 쉽게 사용할 수 있으므로 가짜 플러그인이 있는지 확인할 수 있습니다. 다운로드할 WordPress 리포지토리에서 가짜 플러그인을 찾을 수 없으며 플러그인 폴더에는 일반적으로 매우 적은 수의 파일이 포함되며 때로는 하나의 파일만 포함됩니다. 가짜 플러그인은 또한 WordPress 플러그인의 일반적인 명명 규칙을 따르지 않습니다.

null 소프트웨어를 전혀 사용하고 있지 않다면 이것이 아마도 귀하의 웹사이트가 애초에 해킹당한 이유일 것입니다. Null 플러그인 및 테마는 저렴한 가격으로 매력적이지만 비용이 많이 듭니다. 해커는 적어도 악성 코드나 백도어를 코드에 주입하고 사람들이 설치하기를 기다렸다가 그들의 사악한 활동을 환영합니다.

이자형. WordPress 코어 재설치

이제 새로 설치했으므로 파일 및 폴더 교체를 시작할 차례입니다. 이 방법을 권장하는 이유는 새로 설치하면 웹사이트의 파일 디렉토리에 로드된 맬웨어가 처리되기 때문입니다.

그러나 이 방법에도 위험이 없는 것은 아닙니다. 설치 또는 복원도 실패할 수 있으므로 아직 수행하지 않은 경우를 대비하여 웹 사이트를 백업하십시오.

웹 호스팅 계정의 cPanel에 로그인하고 파일 관리자 도구를 사용하여 웹사이트 파일에 액세스합니다. 다음 폴더를 완전히 교체합니다.

/wp-admin

/wp-포함

다행스럽게도 이 2개의 폴더에는 핵심 WordPress 파일만 포함되어 있으며 버전 간에도 거의 변경되지 않습니다. 콘텐츠와 구성은 다른 곳에 저장되므로 영향을 받지 않습니다. 실제로 이러한 폴더는 새로 설치한 폴더와 다르지 않아야 합니다.

다음으로 중요한 파일에서 이상한 코드를 찾습니다.

index.php

wp-config.php

wp-settings.php

wp-load.php

.htaccess

우리는 '이상한 코드'가 따르기 쉬운 지침이 아니라는 것을 알고 있지만 맬웨어는 다양한 형태를 취할 수 있습니다. 새로 설치에 없는 스크립트를 찾고 이를 면밀히 조사하는 것이 좋습니다. 새로 설치에 없다고 해서 맬웨어가 되는 것은 아니지만 시작하기에 좋은 곳입니다.

이러한 파일을 탐색하기로 선택한 경우 각별히 주의하십시오. 작은 변화 하나가 웹사이트를 완전히 다운시킬 수 있습니다. 그 후에 회수하는 것은 힘든 작업입니다.

다음으로 /wp-uploads에는 PHP 파일(wp-tmp.php와 같은 파일)이 전혀 없어야 합니다. 해당 폴더에서 찾은 항목을 모두 삭제합니다.

안타깝게도 이 시점에서 더 구체적인 조언을 드릴 수 없습니다. 이전에 말했듯이 맬웨어는 절대적으로 모든 것처럼 보일 수 있습니다. 우리는 해킹된 이미지 파일과 아이콘 파일을 본 적이 있는데, 모두 처음에는 전혀 해가 없어 보입니다.

전체 파일이 맬웨어라고 생각되면 파일을 삭제하는 대신 격리합니다. 즉, 파일 확장자를 실행 불가능한 것으로 변경합니다(예: php에서 pho로 변경).

일부 코드가 악성이라고 의심되는 경우 삭제를 시도하여 어떤 일이 발생하는지 확인하십시오. 웹 사이트가 중단되는 경우 파일을 백업에서 동일한 파일로 교체할 수 있습니다.

에프. 플러그인 및 테마 폴더 정리

다음 정리는 모든 플러그인 및 테마 파일이 있는 /wp-content 폴더입니다. 핵심 WordPress 파일에서 수행한 것과 동일한 프로세스를 반복하고 코드를 주의 깊게 비교하여 변경 사항 및 추가 사항을 찾습니다.

다시 한 번, 요약해서 다른 항목을 삭제하지 않도록 주의하시기 바랍니다. 설정 및 구성을 변경한 경우 코드에서 일부 변경 사항을 볼 수 있습니다. 그러나 사용자 정의를 완전히 지우는 것이 편하다면 이러한 파일에 숨어 있는 맬웨어를 정리하는 가장 빠른 방법은 플러그인 및 테마 파일을 완전히 교체하는 것입니다.

우리의 경험에 따르면 관리자는 사용자 정의를 잃지 않으려고 하며 관련된 작업 때문에 취하는 것이 공정한 입장입니다.

맬웨어를 제거하는 동안 웹 사이트에서 코드가 어떻게 작동하는지 아는 것이 도움이 됩니다. 맬웨어 스크립트는 다른 파일이 실행할 때까지 완전히 무해할 수 있습니다. 두 번째 파일도 완전히 무해한 것처럼 보입니다. 일부 맬웨어의 이러한 잠금 및 키 메커니즘으로 인해 발견하기가 어렵습니다.

웹사이트에 플러그인과 테마가 활성화되어 있거나 그렇지 않은 경우 검색 팀이 이 단계를 진행하는 데 며칠이 걸릴 수 있습니다. 시간을 위해 활성 테마의 다음 파일에서 맬웨어를 확인하십시오.

헤더.php

바닥글.php

함수.php

이전 섹션에서 설치된 플러그인의 취약점을 찾는 방법에 대해 언급했습니다. 해당 플러그인으로 시작하고 목록을 통해 작업하십시오. 목록 중간에서 맬웨어를 발견했다고 생각되더라도 찾는 것을 멈추지 마십시오. 맬웨어는 모든 파일에 동시에 존재할 수 있으므로 모든 것을 확인해야 합니다.

g. 데이터베이스에서 멀웨어 제거

phpMyAdmin 또는 백업에서 웹 사이트 데이터베이스를 다운로드하십시오. 예상치 못한 스크립트가 있는지 각 테이블을 확인하십시오. 가장 일반적으로 대상이 되는 게시물과 페이지부터 시작하여 거기에서 작동합니다.

리디렉션 해킹의 경우 악성 코드는 모든 단일 게시물과 페이지를 감염시킵니다. 따라서 하나에서 멀웨어 스크립트를 찾으면 SQL 쿼리를 사용하여 다른 게시물과 페이지에서 동일한 스크립트를 찾아 제거할 수 있습니다. 그러나 우리의 이전 경고는 여전히 적용됩니다. 중간에 보는 것을 멈추지 마십시오.

귀하의 웹사이트가 전자 상거래 웹사이트인 경우 특별한 주의가 필요합니다. 데이터베이스에는 중요한 사용자 및 주문 정보가 포함되므로 맬웨어만 삭제하고 있다는 것을 100% 확신하십시오.

시간. 모든 백도어 제거

감염이 발생하면 진입점을 닫을 때입니다. 플러그인 및 테마의 취약점일 수 있으며 나중에 업데이트하여 해결해야 합니다. 그러나 그 전에 백도어를 확인해야 합니다.

백도어는 웹사이트로 들어가는 비밀 터널이며, 그대로 남아 있으면 웹사이트가 다시 감염될 수 있습니다. 안타깝게도 맬웨어와 마찬가지로 백도어는 어디에나 존재할 수 있습니다.

다음과 같은 기능을 찾아보십시오.

평가

base64_decode

진플레이트

preg_replace

str_rot13

이 코드를 합법적으로 사용할 수 있기 때문에 이 코드가 백도어라는 의미는 아닙니다. 그러나 그럴 수 있으므로 확인해 볼 가치가 있습니다. 하지만 삭제하기 전에 철저하게 분석하여 수행하는 작업을 확인하십시오.

나. 정리된 파일 다시 업로드

일단 깨끗한 웹 사이트가 있으면 복원해야 합니다. 먼저 기존 파일과 데이터베이스를 삭제하고 대신 정리된 대응 항목을 업로드해야 합니다. cPanel에 로그인하고 파일 관리자와 phpMyAdmin을 사용하여 이를 수행합니다. 또는 SFTP를 사용하여 복원 프로세스를 관리할 수 있습니다.

제이. 캐시 지우기

WordPress 캐시를 비워 방문자의 브라우저가 해킹된 이전 버전이 아닌 정리된 버전의 웹사이트를 로드하도록 합니다.

케이. 보안 스캐너를 사용하여 맬웨어가 확실히 사라졌는지 확인

이것은 기본적으로 모든 것이 계획대로 진행되었는지 확인하고 실제로 맬웨어를 성공적으로 제거했는지 확인하는 것입니다. 스캔 섹션에서 동일한 스캐너를 사용하여 확인하십시오.

해킹된 WordPress 사이트를 수동으로 정리하지 말아야 하는 이유는 무엇입니까?

해킹은 감염과 같으며 기사 전체에서 이러한 용어로 맬웨어를 언급하는 것을 보셨을 것입니다. 감염된 경우 제거를 위해 전문의에게 가고 싶을 것입니다. 시스템에서 감염의 각 인스턴스를 찾아 하나씩 제거하려고 하지 않을 것입니다.

이것은 극적으로 들릴지 모르지만 웹사이트는 그것을 운영하는 사람들에게 매우 중요합니다. 비즈니스의 초석이 될 수 있으므로 가볍게 여겨서는 안 됩니다. 개인 블로그도 투자한 시간을 차지합니다.

수동 정리는 종종 잘못되고 전체 웹 사이트가 손실됩니다. 시작할 백업이 없는 한 그 후에 다시 가져오는 것은 어렵습니다. 그렇기 때문에 처음부터 백업을 강력하게 강조했습니다.

WordPress 보안 전문가조차도 도구를 사용하여 맬웨어를 찾는 것이 더 좋기 때문에 도구를 사용합니다. 보안 플러그인은 맬웨어의 손아귀에서 웹사이트를 보호하기 위해 전문가 없이 사용할 수 있는 도구입니다.

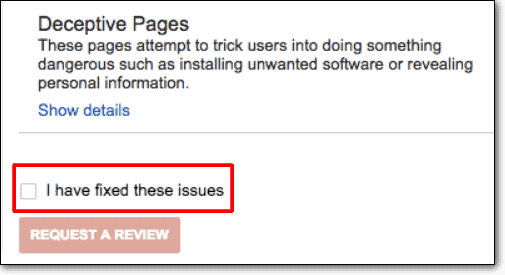

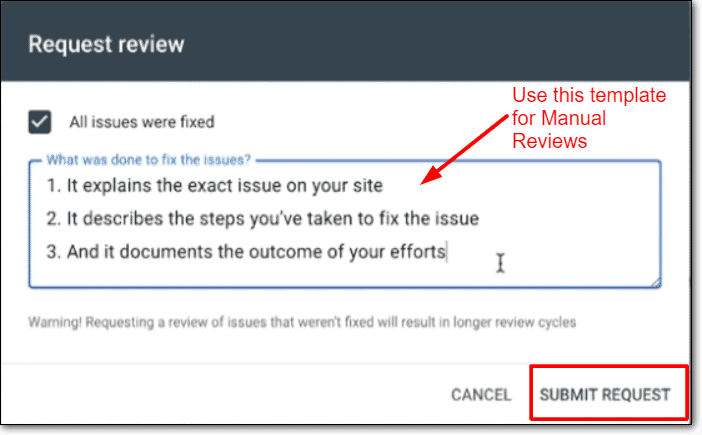

Google에 검토 요청을 제출하여 사기성 사이트를 미리 제거하세요.

이 시점에서 맬웨어가 제거되더라도 사기성 사이트 미리 경고는 계속 표시됩니다. Google에서 새로 청소한 웹사이트를 아직 스캔하지 않았기 때문입니다. 그들은 결국 그렇게 될 것이지만 얼마나 걸릴지 알 수 있는 방법이 없으므로 사기성 사이트를 미리 통과하기 위한 조치를 취해야 합니다.

경고: Google에 검토 요청을 제출하기 전에 웹사이트에 맬웨어 흔적이 없는지 100% 확신해야 합니다. 웹사이트가 여전히 감염된 경우 Google은 WordPress 사이트의 사기성 사이트 사전 경고 메시지 수정 요청을 거부합니다. Google에서 너무 많이 거부되면 Google에서 귀하를 '반복 위반자'로 표시하고 30일 동안 검토를 요청할 수 없습니다.

검토 요청은 간단한 프로세스이며 각 요청은 해당 팀에서 수동으로 검토됩니다.

- Google 검색 콘솔에 로그인

- 보안 문제 탭을 찾아 맨 아래로 스크롤합니다.

- '검토 요청' 버튼을 클릭합니다.

- 보안 문제를 해결하기 위해 취한 단계의 모든 관련 정보로 양식을 작성하십시오.

- 요청 제출

검토 요청을 해결하는 데 며칠이 걸리며 안타깝게도 그 기간 동안 Chrome 사기성 사이트 주의 경고가 계속 표시됩니다. 이것은 어쩔 수 없고 속도를 높일 수 없습니다. Google에도 너무 많은 검토 요청을 보내는 것은 나쁜 습관이며 반복 위반자로 차단하면 이러한 전략은 역효과를 낼 것입니다.

여기서 핵심은 인내심을 갖고 요청 결과를 기다리는 것입니다.

사이트가 깨끗하고 검토 요청이 계속 실패하면 어떻게 됩니까?

우리는 사람들이 깨끗한 웹사이트가 사기성 콘텐츠로 표시되고 있다는 이 문제에 대해 이메일을 보내는 경우가 많습니다. 이는 일반적으로 두 가지 상황으로 인해 발생합니다.

- 관리자가 다른 플러그인을 사용하여 웹 사이트를 청소하거나 수동으로 청소하려고 시도한 경우 일부 맬웨어가 남아 있습니다. 따라서 정리가 실패했고 Google에서 이를 감지했습니다.

- 정리가 성공적이면 경고를 유발하는 잘못된 링크와 같은 작은 잔여물이 있을 수 있습니다.

Google 세이프 브라우징은 오탐지를 거의 표시하지 않지만, 오탐지가 표시되는 경우 해당 도구가 웹사이트의 캐시된 버전을 스캔하기 때문입니다. 웹 사이트 캐시를 지우고 한 번 더 스캔하여 맬웨어가 확실히 사라졌는지 확인하십시오. 그런 다음 다른 검토를 요청할 수 있습니다.

사기성 사이트 예상 오류 메시지가 다시 나타나지 않도록 하려면 어떻게 해야 합니까?

귀하의 웹사이트를 맬웨어로부터 보호하고 귀하의 웹사이트에는 사기성 사이트 사전 경고 메시지가 다시는 표시되지 않아야 합니다. 간단하게 들릴지 모르지만 끊임없이 진화하는 위협 환경에서 도움 없이 웹 사이트를 보호하는 것은 농담이 아닙니다.

재감염을 방지하고 웹 사이트, 데이터 및 방문자를 위험으로부터 보호하기 위해 취할 수 있는 조치는 다음과 같습니다.

- 웹사이트를 스캔, 정리 및 보호하는 올인원 솔루션 인 MalCare와 같은 보안 플러그인을 설치하세요.

- 정기적인 변경 요구와 같은 강력한 암호 정책 구현

- 사용자 계정을 정기적으로 검토 하고 필요한 최소한의 권한 만 부여합니다.

- 평판이 좋은 개발자로부터 좋은 플러그인과 테마를 선택하십시오. 확실히 무효화 된 소프트웨어는 없습니다

- SSL을 설치하여 웹 사이트에서 통신을 암호화하십시오.

- 정기적으로 모든 것을 업데이트하고 특히 보안 취약점을 패치하는 업데이트를 업데이트합니다.

- 보험 백업 에 투자

- 몇 번의 빠른 클릭으로 작동하는 WordPress 강화 조치를 구현하십시오.

맬웨어가 계속 변경되기 때문에 웹 사이트 보안은 지속적인 프로세스입니다. 좋은 보안 플러그인은 훌륭한 보안 전략에서 타협할 수 없는 부분이며 장기적으로 당신을 대신해 줄 것입니다.

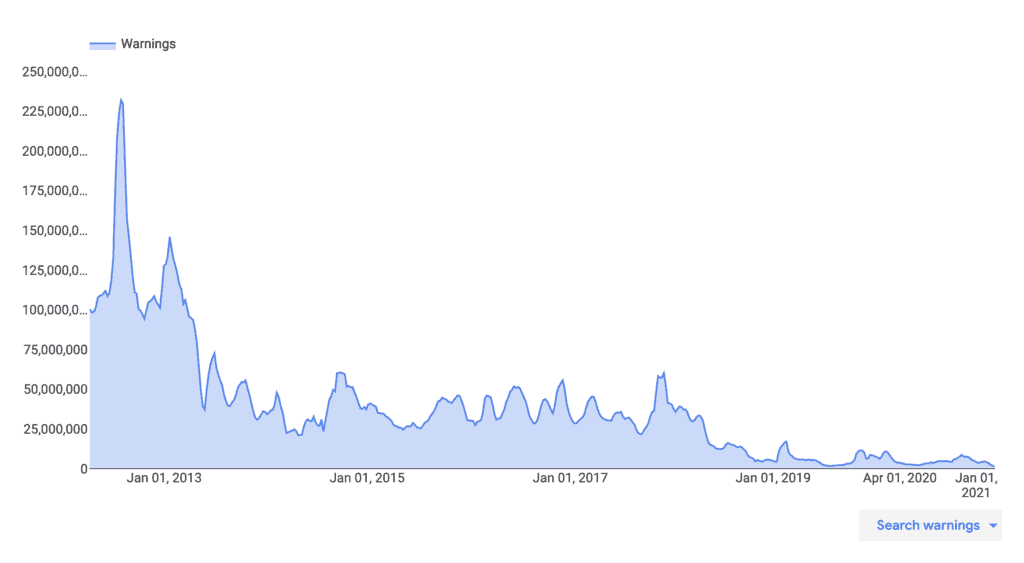

Google에서 위험한 사이트를 신고하는 이유는 무엇인가요?

Google 세이프 브라우징은 이름에서 알 수 있듯이 안전한 브라우징 경험을 할 수 있도록 Google에서 검색 사용자에게 제공하는 기능입니다. 따라서 Google은 사기성 콘텐츠, 스팸 콘텐츠, 악성 코드 및 위험한 사이트로부터 사용자를 보호하고자 합니다.

위험한 브라우징 경험의 예로는 해커가 기만적인 콘텐츠를 웹 사이트에 삽입하여 방문자가 암호나 신용 카드 세부 정보와 같은 중요한 정보를 공유하도록 속일 수 있는 경우를 들 수 있습니다. 이것은 피싱으로 알려져 있으며 일종의 사회 공학 공격입니다.

Google 세이프 브라우징은 또한 유해한 다운로드가 포함된 사이트를 방문하지 못하도록 사용자를 보호합니다. 또한 해커는 해당 콘텐츠를 다운로드하는 경우 웹사이트를 사용하여 많은 사용자 장치를 감염시킬 수 있습니다.

해커와 맬웨어는 위험한 위협이며 많은 사람과 기업이 그들의 사악한 활동으로 인해 손실을 입었습니다. Google 및 기타 많은 책임 있는 회사는 인터넷에서 사용자를 보호하기를 원하며 세이프 브라우징은 이를 위한 방법입니다.

웹사이트에 Google Chrome Deceptive Site Ahead가 표시되는 원인은 무엇입니까?

맬웨어에 감염된 웹 사이트는 바이러스, 키로거 및 트로이 목마를 다른 장치에 전파하는 데 사용됩니다. 또한 다른 해킹 및 악의적인 공격을 용이하게 하는 데 사용할 수도 있습니다. 궁극적으로 로그인 자격 증명 및 금융 정보와 같은 중요한 데이터를 훔치는 데 사용됩니다.

다음은 사기성 사이트 미리 경고를 유발하는 일반적인 감염 중 일부입니다.

- 피싱 은 사회 공학적 공격으로, 해커가 겉보기에 공식 웹페이지를 만들어 사용자가 신용카드 번호, 전화번호, 이메일과 같은 정보를 기꺼이 포기하도록 속이는 것입니다. 이것이 Google 세이프 브라우징에 피싱 웹사이트 신고 전용 경고가 있음에도 불구하고 웹사이트가 사기성으로 신고된 가장 큰 이유입니다.

- 삽입된 사회 공학 콘텐츠는 악성 링크 및 불법 비즈니스를 조장할 수 있습니다. 또한 웹 사용자를 악성 웹사이트로 리디렉션할 수도 있습니다. 종종 이 포함된 콘텐츠는 관리자에게 숨겨지므로 방문자만 볼 수 있습니다.

- WordPress XSS 공격은 웹사이트, 플러그인 및 테마의 취약성을 악용하여 프런트엔드 또는 백엔드 코드에 악성 JavaScript를 삽입할 수 있습니다.

- SQL 주입 공격은 웹 사이트의 데이터베이스에 침투, 수정 및 파괴하는 데 사용할 수 있습니다. 또한 전체 데이터베이스의 복사본을 해커에게 보내는 데 사용할 수도 있습니다.

- SSL 인증서를 잘못 설치하면 때때로 경고가 표시될 수 있습니다. 이제 웹사이트에 HTTPS와 HTTP라는 두 개의 개별 웹사이트에서 콘텐츠가 효과적으로 표시되기 때문입니다. 이는 Google이 HTTP 및 HTTPS 웹사이트를 별도의 항목으로 취급하기 때문에 일반적으로 혼합 콘텐츠 경고로 알려져 있습니다.

맬웨어 감염 외에도 Google은 "제3자 서비스에 레이블이 불충분"한 경우 웹사이트에 플래그를 지정합니다. 이것이 의미하는 바는 귀하가 다른 법인을 대신하여 웹사이트를 운영하고 있지만 귀하의 웹사이트에 이를 명확하게 표시하지 않은 경우 귀하의 콘텐츠가 기만적인 것으로 간주될 수 있다는 것입니다.

사기 사이트 미리 경고 경고가 귀하의 웹 사이트에 미치는 영향은 무엇입니까?

In short, the impact of deceptive website warning is bad. Even if you don't see the effects immediately, hacks worsen over time. Hackers are out to use your website for their financial gain, and thus can fill your website with deceptive content, links to spammy websites or even use your website to infect devices and other websites.

Typically, the impact of a hack will manifest in the following ways. This list is not exhaustive, but indicative of the kind of damage that a malware can wreak:

- SEO rankings will plummet

- Loss of brand trust and reputation

- Loss of revenue for businesses

- Loss of work and effort put into building the website

- Clean up costs

- Legal issues because of compromised user data

Malware is bad for every stakeholder in your business, right from your business and visitors, to your web host and Google. The only person who benefits is the hacker; someone who has put in zero effort to get your website to where it is, and yet is able to unfairly profit off the backs of your effort.

결론

If you have reached this point of the article, thank you for reading! We have put together this resource in order to help you navigate this scary time, and hope you found the information helpful.

If you have a single takeaway from this article, please let it be that a security plugin with an integrated firewall has to be on all your WordPress websites. Trust us, it will save you a great deal of grief and frustration.

Have thoughts you would like to share? Drop us an email! 우리는 당신의 의견을 듣고 싶습니다!

FAQ

Why is my website showing 'Dangerous' in the address bar?

Your WordPress website has been hacked, and therefore Google Safe Browsing has flagged your website as dangerous. In order to get rid of deceptive site ahead warning, you need to remove the malware, and request a review from Google. This article has the steps to help you do just that.

How to fix the Google chrome deceptive site ahead?

There are 3 steps to fix the Google chrome deceptive site ahead:

- Scan your website for malware

- Remove the malware using a security plugin

- Request a review from Google

How does Google know that your website has been hacked?

Google crawls your website regularly to index your website and its pages. As a part of that exercise, it scans your pages for malware. If malware or suspicious activity is found on your website, it gets listed on the blacklist.

Google uses scanners and other tools to check for malware on your website. For instance, if your website contains links to spam websites or the site is deceptive, Google will recognize this is deceptive content and flag it accordingly.

What to do when your website has been flagged with the google deceptive site ahead?

Remove the malware as fast as possible. We know it is hard to hear that your website has been hacked, and often admins panic. But we assure you that your site is recoverable.