Chrome에서 ERR_SSL_OBSOLETE_VERSION 경고를 수정하는 방법

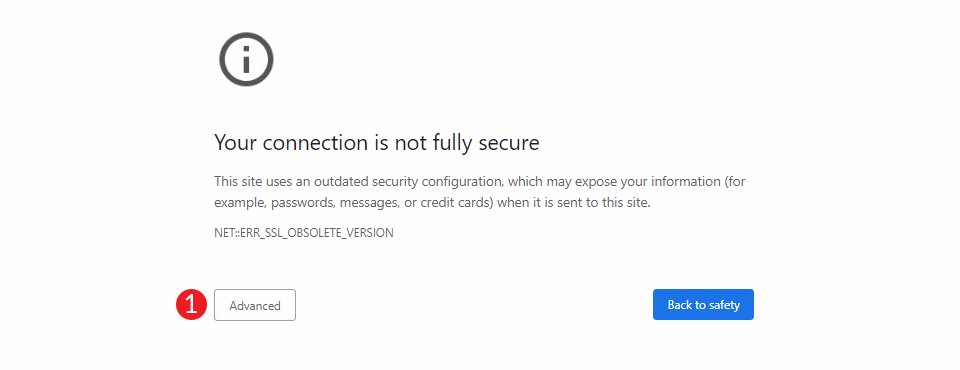

게시 됨: 2022-08-28사이트 방문자가 접할 수 있는 가장 우려되는 오류 중 하나는 보안 경고입니다. 모든 무차별 대입 공격, 맬웨어 및 서비스 거부 공격으로 인해 인터넷 사용자가 안전하게 탐색하고 쇼핑하는 것이 매우 중요합니다. 사이트에 ERR_SSL_OBSOLETE_VERSION 경고가 표시되는 경우 방문자는 기본적으로 돌아가면 안 된다는 오류 메시지의 링크를 클릭하지 않고는 사이트에 액세스할 수 없습니다.

이 게시물에서는 ERR_SSL_OBSOLETE_VERSION 경고가 무엇이며 이를 해결하기 위해 취할 수 있는 조치에 대해 설명합니다. 또한 가장 일반적인 두 웹 서버인 Apache와 NGINX에서 이러한 수정 사항을 로컬로 테스트하는 방법도 보여줍니다. 로큰롤합시다.

ERR_SSL_OBSOLETE_VERSION 경고란 무엇입니까?

ERR_SSL_OBSOLETE_VERSION 경고는 보안 인증서가 TLS 1.0 또는 1.1과 같은 오래된 버전을 사용하는 경우 사이트 방문자에게 표시되는 오류 메시지입니다. Chrome 72 릴리스부터 해당 버전은 더 이상 지원되지 않습니다.

TLS 대 SSL이란 무엇입니까?

TLS(전송 계층 보안)는 인터넷에서 콘텐츠를 인증하고 안전하게 전달할 수 있는 인터넷 보안 프로토콜입니다. 예를 들어, 신용 카드를 사용하여 구매하거나 웹 사이트에서 민감한 정보로 직원 신청서를 작성하는 것과 같은 작업을 안전하게 만듭니다.

SSL(Secure Socket Layers)은 더 이상 사용되지 않는 클라이언트와 서버 간의 연결을 암호화하는 방법으로, 새로운 TLS 방법으로 대체되었습니다. 요즘 TLS와 SSL의 차이점은 실제로 용어의 문제일 뿐입니다. TLS가 실제 사용되는 프로토콜임에도 불구하고 대부분의 사람들은 여전히 SSL이라는 용어를 사용합니다.

SSL이 있는 경우 TLS에 관심을 가져야 하는 이유는 무엇입니까?

이전에 언급했듯이 귀하의 사이트는 기술적으로 더 이상 SSL을 사용하지 않습니다. 일반적으로 말해서 요즘 모든 SSL 인증서는 실제로 TLS 인증서입니다. 대부분의 호스팅 제공업체는 여전히 SSL 인증서라는 용어를 사용합니다. 그 이유는 그것이 가져오는 악명 때문이지만 보안 및 속도 이점을 위해 TLS를 사용합니다.

서버의 TLS 버전을 업데이트하여 ERR_SSL_OBSOLETE_VERSION을 수정하는 방법

2019년 Google은 보안 취약점 때문에 Chrome에서 TLS 1.0 및 1.1을 중단할 것이라고 발표했습니다. 2018년 TLS 1.3이 출시된 이후 Chrome은 경고 없이 웹사이트를 표시하기 위해 버전 1.2 이상을 요구했습니다. 결과적으로 이전 버전의 TLS를 사용하는 모든 웹사이트에는 보기 흉한 ERR_SSL_OBSOLETE_VERSION 메시지가 표시됩니다. 지원되지 않는 TLS 버전을 사용하는 것은 웹사이트뿐만 아니라 방문자에게도 위험합니다.

대부분의 주요 브라우저는 이제 TLS 1.3(IE 제외)과 2020년부터 Google, Youtube 및 Netflix의 전송 보안 기본값을 지원합니다. TLS 1.3은 더 높은 수준의 보안을 제공할 뿐만 아니라 데이터를 훨씬 빠르게 전송합니다. 예를 들어, TLS 1.3은 TLS 1.2보다 방문자의 브라우저에서 서버로 데이터를 전송하는 데 절반의 시간이 걸립니다. 또한 HTTPS, SMTP 및 POP3(이메일에 사용)와 같은 다른 인터넷 프로토콜은 이미 최신 버전의 TLS를 사용하고 있습니다. 사이트에서 경고를 받지 않더라도 사이트에서 TLS 버전 1.2 이상을 실행 중인지 확인해야 합니다. 웹사이트의 보안은 웹사이트에 달려 있습니다.

Chrome에서 ERR_SSL_OBSOLETE_VERSION을 수정하는 방법

웹사이트에 액세스하려고 할 때 Chrome에서 이미 이 오류가 표시되면 사이트에서 오래된 TLS 버전을 실행 중일 가능성이 큽니다. 이 문제를 해결하려면 궁극적으로 특정 호스팅 제공업체에 따라 다양한 방법이 필요합니다. 그러나 시작하기에 좋은 위치는 사이트에서 실행 중인 TLS 버전을 확인하는 것입니다.

사이트에서 실행 중인 TLS 버전을 찾는 방법

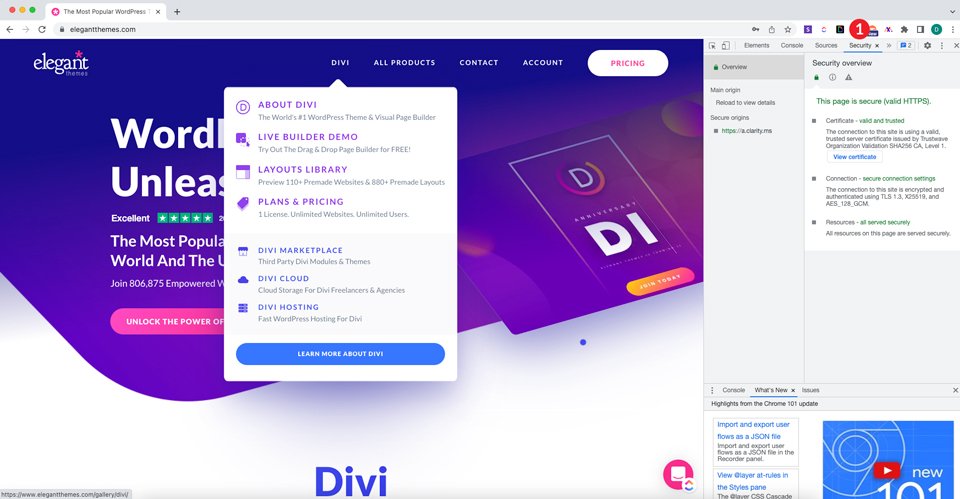

개발자 도구와 키보드 단축키를 사용하여 Chrome에서 이 정보에 액세스할 수 있습니다. Command+Option+C 키(Mac) 또는 Control+Shift+C (Windows 및 Linux)를 누릅니다. 다음으로 보안 탭을 클릭합니다. 화면이 팝업되고 사이트에서 실행 중인 TLS 버전이 표시됩니다.

웹 사이트 호스트/서버에서 실행 중인 TLS 버전을 찾는 방법

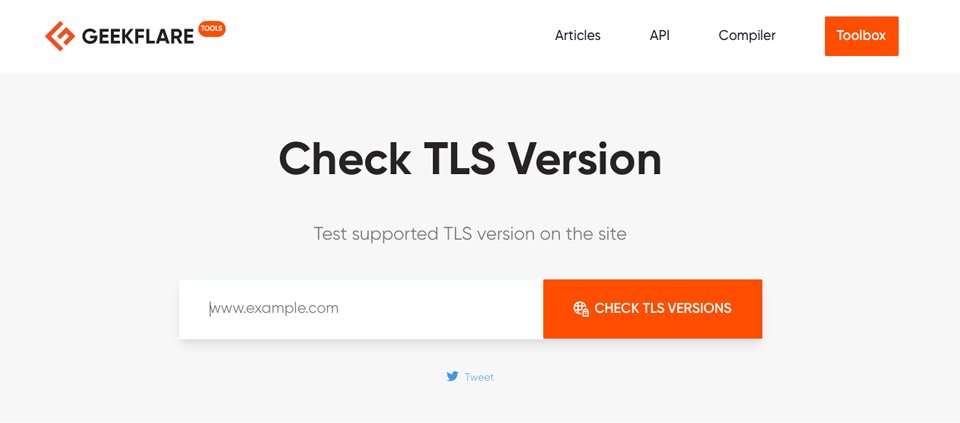

호스트에 연락하거나 웹 호스트의 파일을 변경하기 전에 호스트 서버가 TLS 1.2 또는 1.3을 지원하는지 확인하는 것이 좋습니다. Geekflare의 TLS 검사기를 방문하여 이를 수행할 수 있습니다. 호스트의 URL을 입력하고 제출을 클릭합니다. 결과가 나타나면 설치된 프로토콜이 표시될 때까지 아래로 스크롤합니다. TLS 1.2 및 1.3을 찾으십시오. 지원되는 경우 각 옆에 예가 표시됩니다.

호스팅 제공업체에 문의 또는 업데이트

사이트 및/또는 서버에서 오래된 TLS 버전을 실행하고 있음을 확인한 후 ERR_SSL_OBSOLETE_VERSION 오류에 대한 가장 간단한 해결책은 호스팅 제공업체에 연락하여 TLS 버전을 업그레이드할 수 있는지 확인하는 것입니다. TLS 1.0 또는 1.1에서 TLS 1.2+로 전환하면 문제가 해결됩니다. 이것이 옵션이 아닌 경우 사이트에 대한 새 호스트 조사를 시작할 때입니다.

우리는 TLS 1.3을 실행하기 위한 서버의 기능을 테스트하기 위해 여러 최고의 호스팅 제공업체에 대한 테스트를 수행했습니다. Siteground, WP Engine, Pressable, Flywheel, Bluehost 및 Cloudways는 모두 이를 지원합니다. 따라서 이러한 공급자와 함께 호스팅하는 경우 ERR_SSL_OBSOLETE_VERSION 오류가 표시되지 않을 가능성이 있습니다. 그러나 호스팅 공급자가 최신 TLS 버전을 지원할 수 있다고 해서 실제로 실행 중인 것은 아닙니다. 일부 웹 호스트는 여전히 기본적으로 1.1을 사용하는데 이는 좋지 않습니다. 그렇기 때문에 현재 사이트에 설치된 버전을 확인하는 것이 중요합니다.

로컬 서버에서 ERR_SSL_OBSOLETE_VERSION 오류 수정 테스트

TLS 버전을 업데이트하면 웹사이트의 ERR_SSL_OBSOLETE_VERSION 오류가 수정되는지 확인하려면 항상 로컬 서버를 사용하여 테스트할 수 있습니다.

WordPress를 실행하는 경우 호스팅 제공업체에서 Apache 또는 NGINX 웹 서버를 사용할 가능성이 큽니다. 이 자습서의 목적을 위해 로컬 서버와 MAMP Pro를 사용하여 Apache 및 NGINX에서 SSLProtocol 파일을 편집하여 TLS 1.0 및 1.1을 비활성화합니다. 다음으로 TLS 1.2 및 1.3에 대한 지원을 활성화합니다. Windows 시스템을 사용하는 경우 WAMP를 사용하여 동일한 작업을 수행할 수 있습니다.

호스트에게 TLS 1.2 또는 1.3을 지원하는지 확인하시기 바랍니다. 적절한 지원 없이 SSLProtocols를 변경하면 SSL 인증서가 손상될 수 있습니다.

Mamp Pro를 사용하여 Apache에서 TSL 버전을 업데이트하는 방법

이 자습서에서 MAMP Pro를 사용하는 경우 WordPress 사이트를 만들고 SSL을 설치하는 방법에 이미 익숙하다고 가정합니다. 이 작업을 수행하는 방법에 대한 지침이 필요한 경우 WordPress 사용자를 위한 MAMP Pro에 대한 궁극적인 가이드를 확인하세요.

Apache에서 TLS 1.0 및 1.1을 비활성화하는 방법

Apache에서 TLS 1.0 및 1.1을 비활성화하려면 웹 서버용 SSLProtocol이 포함된 구성 파일을 편집해야 합니다. 사용 중인 플랫폼에 따라 이 파일은 다른 위치에 있을 수 있습니다.

기본 Apache 위치에서 다음 위치에 있을 수 있습니다.

/usr/local/apache2/conf/extra/httpd-ssl.conf

Ubuntu/Debian 서버를 실행 중인 경우 파일은 다음 위치에 있을 수 있습니다.

/etc/apache2/mods-enabled/ssl.conf

마지막으로 MAMP Pro를 통해 macOS에서 로컬 서버를 실행하는 경우(현재와 같이) 다음 위치에서 파일을 찾을 수 있습니다.

/mamp/conf/apache/extra/httpd-ssl.conf

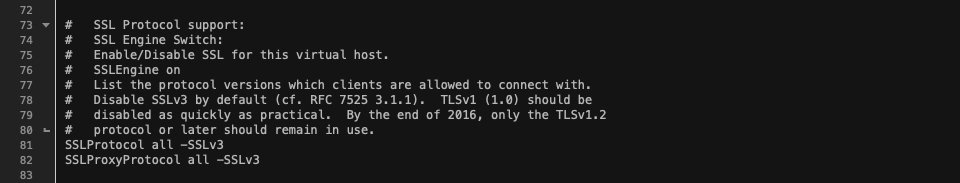

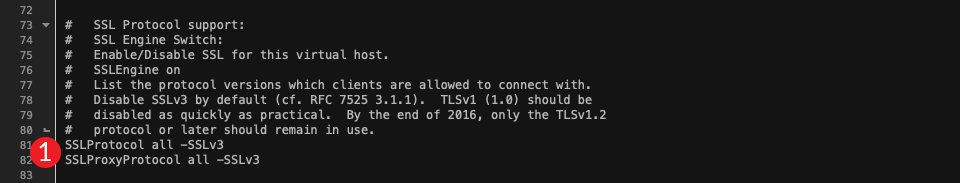

다음으로 몇 줄의 코드로 구성된 SSL 프로토콜 지원 섹션 을 찾습니다. 이것은 httpd-ssl.conf 파일의 기본 설정입니다.

어떤 프로토콜이 활성화되어 있는지 확인하려면 코드의 마지막 두 줄을 보십시오.

Apache에 TLS 1.2 이상의 버전만 실행하도록 지시해야 합니다. 현재 모든 버전이 활성화되어 있습니다. 이를 변경하려면 SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 을 다음과 같이 변경합니다.

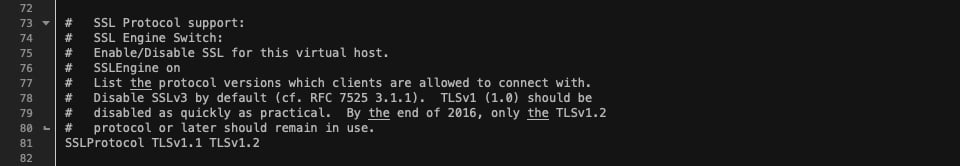

SSLProtocol TLSv1.1 TLSv1.2

이제 파일은 다음과 같아야 합니다.

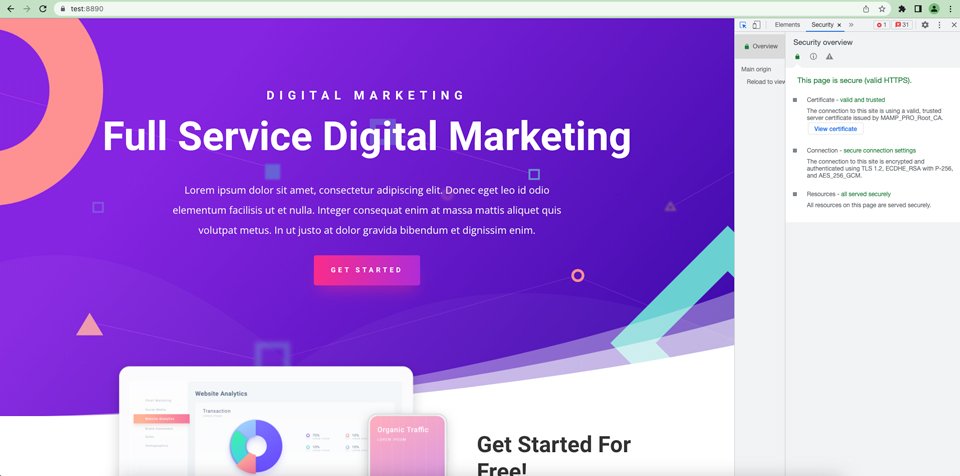

마지막 단계는 서버를 다시 시작하는 것입니다. 서버가 다시 시작되면 시크릿 창에서 웹사이트를 엽니다. ERR_SSL_OBSOLETE_VERSION 경고가 사라져야 합니다. 사이트를 열고 개발 도구를 사용하여 보안 설정을 봅니다.

Mamp Pro를 사용하여 NGINX에서 TLS 버전을 업데이트하는 방법

NGINX 웹 서버에서 SSLProtocol을 업데이트하려면 사이트의 구성 파일을 찾아야 합니다. MAMP Pro에서와 같이 기본 NGINX 구성 파일에 있을 수도 있습니다. MAMP를 사용하여 파일을 편집하려면 mamp/conf/nginx/nginx.conf 로 이동합니다. HTML/텍스트 편집기로 파일을 엽니다. 이 자습서에서는 BBedit를 사용하지만 모든 편집기에서 사용할 수 있습니다. MAMP Pro를 사용하여 따라하지 않는 경우 nginx.conf 파일은 일반적으로 /etc/nginx/nginx.conf 에 있습니다.

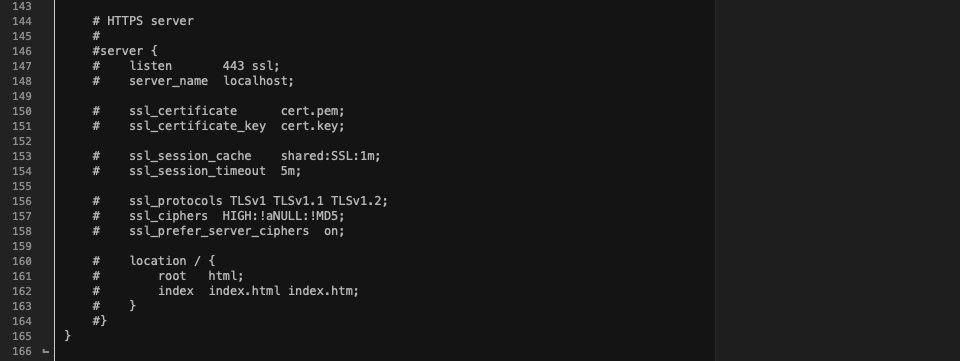

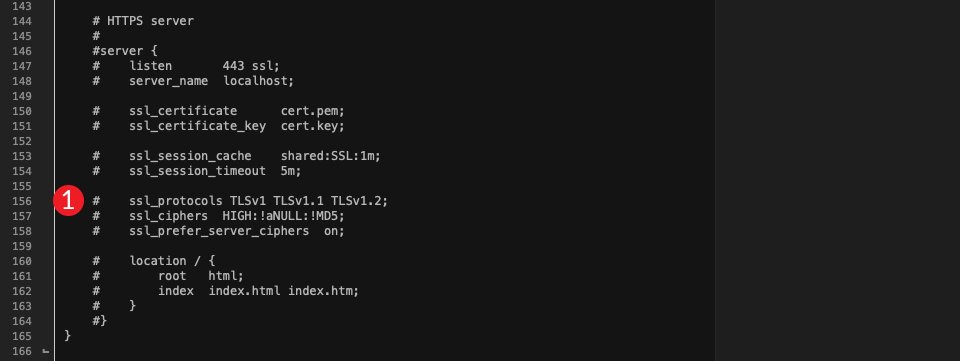

ssl_protocols 로 시작하는 줄이 보일 때까지 아래쪽으로 스크롤합니다. 모든 TLS 버전이 활성화된 경우 파일은 다음과 같이 표시됩니다.

보시다시피 TLS 1.0, 1.1 및 1.2가 활성화되어 있지만 1.3에 대한 지원은 없습니다. 이를 변경하려면 ssl_protocols TLSv1 TLSv1.1 TLSv1.2를 변경해야 합니다. 다음에:

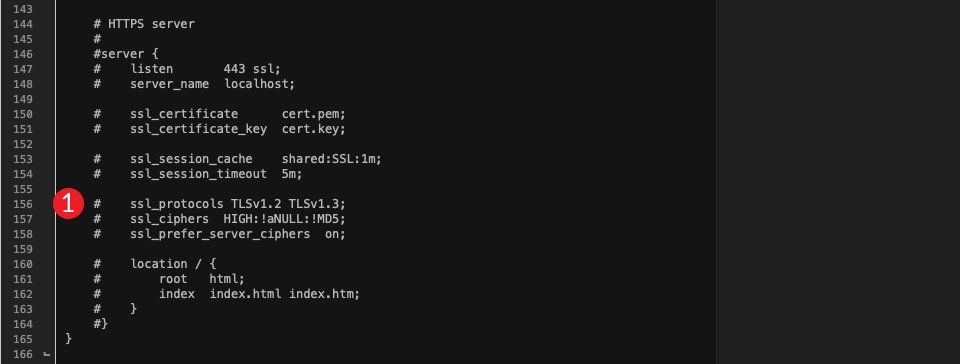

ssl_protocols TLSv1.2 TLSv1.3;

이제 파일은 다음과 같아야 합니다.

이제 서버에서 TLS 버전 1.2 및 1.3만 사용해야 합니다. 확인하려면 서버를 다시 시작하고 Chrome에서 사이트를 불러옵니다. dev inspector 도구를 사용하여 설정을 확인하십시오. 앞에서 언급했듯이 Command+Option+C 키(Mac의 경우) 또는 Control+Shift+C (Windows 및 Linux의 경우)를 누른 다음 보안 탭을 클릭하면 됩니다.

개별 도메인의 서버 블록이 기본 구성의 설정을 덮어쓸 수 있음을 언급하고 싶습니다. 수정 사항을 구현했지만 여전히 ERR_SSL_OBSOLETE_VERSION 경고가 표시되는 경우 이것이 근본 원인일 수 있습니다.

정리하기

보안 문제가 빠른 속도로 증가함에 따라 최신 버전의 TLS로 사이트를 최신 상태로 유지하는 것이 중요합니다. 브라우저 오류는 특히 해결 방법을 모르는 경우 실망스러운 경험이 될 수 있다는 것을 알고 있습니다. Chrome Dev Tools 및 Geekflare의 TLS 검사기와 같은 도구를 사용하여 문제를 확인할 수 있습니다. 그러나 불행히도 문제에 대한 해결책은 서버 수준에서만 수행할 수 있는 TLS 버전을 업데이트하는 것입니다. 따라서 가장 좋은 방법은 호스트에 문의하거나 필요한 경우 호스팅 제공업체를 업그레이드하여 새 TLS 버전을 지원하는지 확인하는 것입니다. Apache 및 NGINX 웹 서버에서 로컬로 사이트에서 최신 버전의 TLS를 테스트하는 것도 도움이 될 수 있습니다. 이렇게 하면 변경 사항을 적용할 때 방문자가 보기 흉한 ERR_SSL_OBSOLETE_VERSION 경고에 직면하지 않도록 하는 데 도움이 됩니다.

Chrome에서 ERR_SSL_OBSOLETE_VERSION 경고 오류가 발생한 적이 있습니까? 그렇다면 아래 의견 섹션에서 소리를 끄십시오.

주요 이미지 valeriya kozoriz, Funtap / shutterstock.com