원격 코드 실행 공격으로부터 사이트를 보호하는 방법(5가지 방법)

게시 됨: 2022-05-19WordPress 사이트를 운영하는 경우 비즈니스를 위협할 수 있는 많은 보안 위험을 알고 있을 수 있습니다. 예를 들어, 원격 코드 실행(RCE) 공격은 웹사이트 취약점을 악용하여 데이터를 훔치거나 콘텐츠를 파괴하거나 사이트를 완전히 장악할 수 있습니다.

다행스럽게도 이러한 종류의 공격을 이해함으로써 웹사이트를 쉽게 보호할 수 있습니다. 적절한 지식이 있으면 RCE 해킹으로부터 웹사이트를 보호하는 데 필요한 조치를 취할 수 있습니다.

이 게시물에서는 RCE 공격과 웹사이트에 피해를 줄 수 있는 방법에 대해 설명합니다. 그런 다음 WAF(웹 응용 프로그램 방화벽) 사용을 포함하여 사이트를 보호할 수 있는 5가지 방법에 대해 설명합니다. 바로 뛰어들자!

원격 실행 공격 개요

RCE는 해커가 원격으로 누군가의 장치에서 코드 명령을 실행하는 사이버 공격입니다. 호스트가 무의식적으로 악성 맬웨어를 다운로드하는 경우 이러한 공격이 발생할 수 있습니다. 그런 다음 해커는 데이터 도용 멀웨어를 설치하고 소유자가 몸값을 지불하거나 암호화폐를 채굴할 때까지 사용자 파일에 대한 액세스를 거부할 수 있습니다.

또한 공격자가 취약점을 노출하면 사용자의 정보와 장치를 완전히 제어할 수 있습니다. 고객 데이터가 손상되고 웹사이트 파일이 손실될 수 있으며 평판이 영원히 손상될 수 있습니다.

또한 RCE 공격이 증가하여 2019년과 2020년 사이에 가장 일반적인 치명적인 취약점의 7%에서 27%로 증가하고 있습니다. 이러한 증가는 많은 기업이 가상 우선 환경으로 이동하는 COVID-19 전염병으로 인한 것일 수 있습니다.

원격 코드 실행 공격으로부터 웹사이트를 보호하는 방법(5가지 방법)

우리는 RCE 공격의 위험에 대해 다루었습니다. 이제 웹사이트를 이들로부터 보호하는 5가지 방법에 대해 논의해 보겠습니다!

1. 웹 애플리케이션 방화벽 설치

WAF(웹 응용 프로그램 방화벽)는 RCE 공격을 비롯한 다양한 보안 위험으로부터 사이트를 보호할 수 있는 우수한 방지 도구입니다. 의심스러운 당사자가 방어를 위반하지 못하도록 차단하기 위해 HTTP 트래픽을 모니터링하고 필터링합니다. 기본적으로 웹 서버와 들어오는 트래픽 사이의 버퍼 역할을 합니다.

예를 들어 Sucuri WAF와 같은 도구는 RCE 공격으로부터 사이트를 보호하고 로딩 시간을 단축하며 웹사이트의 가용성을 높일 수 있습니다.

RCE 공격으로부터 사이트를 보호하는 것 외에도 Sucuri는 사이트에 있는 기존 악성 코드를 제거하고 DDoS 공격을 방지할 수 있습니다. 웹 호스트에 따라 호스팅 서비스에 WAF 보호 기능이 제공될 수도 있습니다.

2. 소프트웨어가 최신 상태인지 확인

모든 웹사이트 소프트웨어를 최신 상태로 유지하는 것은 RCE 예방에 매우 중요합니다. 따라서 테마, 플러그인 및 핵심 WordPress 소프트웨어에 대한 새로운 업데이트가 있는지 사이트를 지속적으로 모니터링하는 것이 중요합니다.

WordPress, 플러그인 및 테마의 개발자는 보안 및 기능을 개선하는 업데이트를 정기적으로 출시합니다. 따라서 가능한 한 자주 사이트를 업데이트하면 RCE 해커가 악용할 수 있는 보안 위험을 효과적으로 최소화할 수 있습니다.

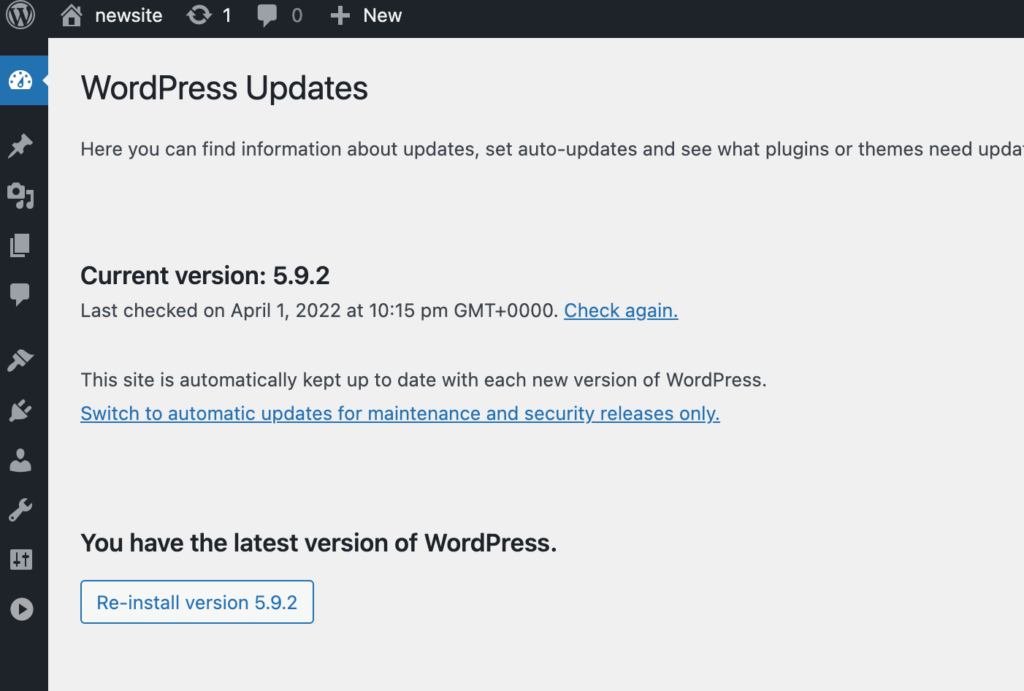

WordPress 대시보드의 대시보드 > 업데이트 로 이동하여 소프트웨어를 수동으로 업데이트합니다. 여기에서 사용 가능한 업데이트를 보고 클릭하여 활성화할 수 있습니다.

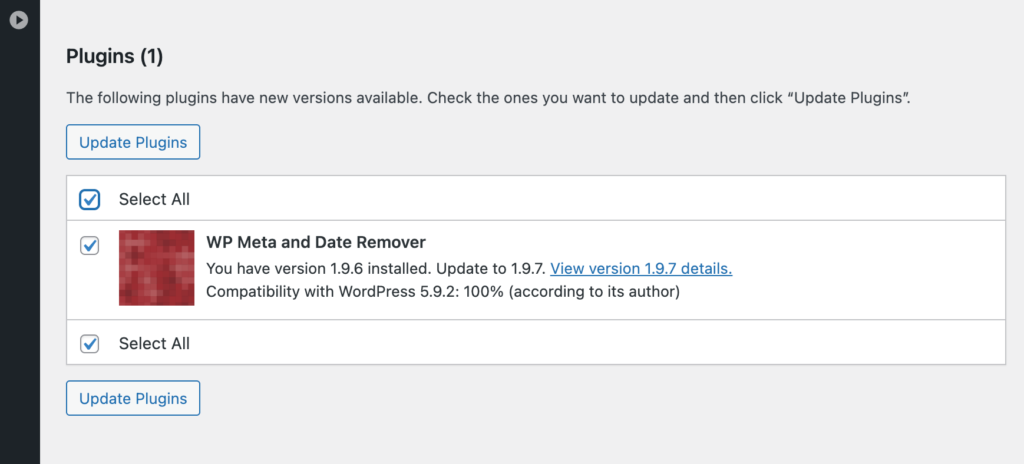

오래된 플러그인이 있는 경우 모두 선택 및 플러그인 업데이트 를 클릭하여 최신 버전으로 이동합니다.

또는 관리되는 WordPress 호스팅 제공업체와 파트너 관계를 맺을 수 있습니다. 이 회사는 자동 업데이트, 웹 사이트 보안 및 성능 향상과 같은 여러 가지 숨은 작업을 처리합니다. 관리 호스트를 선택하면 RCE 공격 및 기타 보안 위협으로부터 사이트를 자동으로 보호할 수 있습니다.

예를 들어 WP 엔진은 정교한 WAF, 자동 업데이트, 일일 백업, CDN(콘텐츠 전송 네트워크) 및 SSL 인증 모두에 대한 액세스를 제공하는 안정적인 웹 호스트입니다.

WP 엔진 호스팅 계획은 월 $23부터 시작합니다. 이 패키지는 하나의 웹사이트와 25,000명의 월간 방문자를 지원합니다.

3. 버퍼 오버플로 방지 사용

버퍼는 데이터가 다른 위치 간에 전송되는 동안 메모리 저장 영역에 데이터를 보유합니다. 데이터의 양이 버퍼의 용량보다 많을 때 오버플로가 발생합니다. 이 경우 데이터 쓰기 프로그램은 다른 메모리 위치를 덮어쓰기 시작합니다.

버퍼 오버플로가 있는 경우 악용자가 소프트웨어 메모리를 덮어쓸 수 있습니다. 악성 코드를 추가하고 RCE 공격을 수행할 수 있습니다. 따라서 버퍼 오버플로로부터 사이트를 보호하는 것은 RCE 위협을 방지하는 데 중요합니다.

다행히 버퍼 오버플로 보호는 일반적으로 WordPress의 대부분의 테마 코드 라이브러리에 내장되어 있습니다. C/C++와 같은 언어에는 버퍼 오버플로 보호 기능이 없을 수 있지만 Javascript, PERL 및 C#에는 있습니다.

따라서 사이트를 개발할 때 버퍼 오버플로를 방지하기 위해 코딩 모범 사례를 따르는 것이 좋습니다.

4. 사용자 액세스 권한 제한

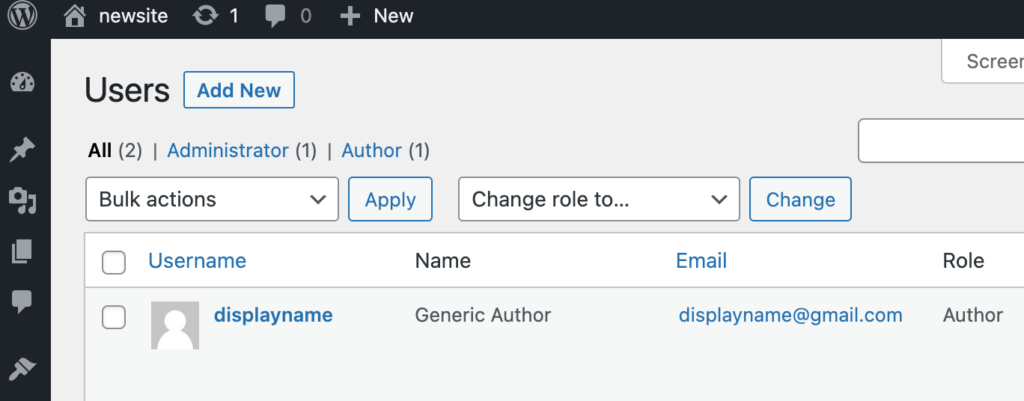

WordPress에서는 사용자에게 여러 다른 권한을 할당할 수 있습니다. 예를 들어 관리자, 편집자, 작성자, 기고자 및 구독자가 있습니다. 사용자 유형마다 권한이 다르며 관리자만 코드를 직접 수정할 수 있습니다.

각 사용자가 자신의 작업을 수행하는 데 필요한 액세스 수준만 갖도록 하면 해커가 사용자 역할 중 하나에 침투하더라도 사이트가 완전히 손상되지 않습니다.

예를 들어, 블로그에 프리랜서 작가가 있는 경우 역할에 따라 이들을 편집자, 작성자 또는 기고자로 지정하는 것이 좋습니다.

WordPress 대시보드에서 사용자 > 모든 사용자 로 이동하여 사용자 역할을 편집합니다. 그런 다음 수정하려는 사용자 아래에서 편집 을 클릭합니다.

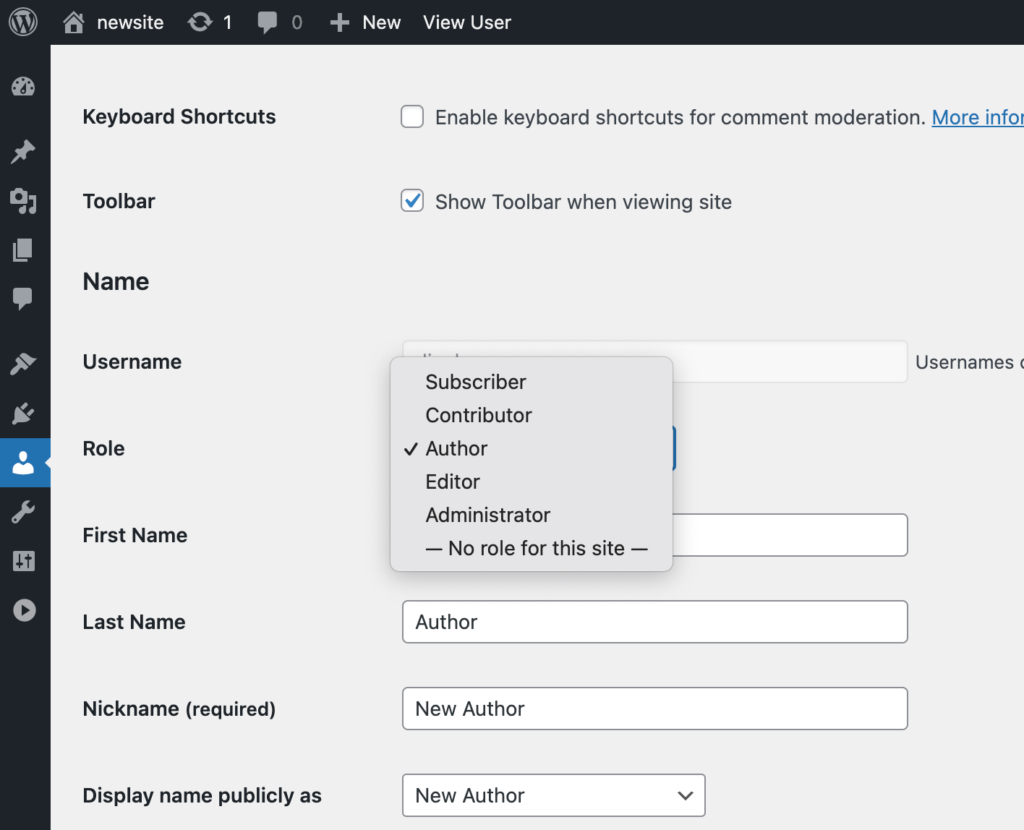

그런 다음 역할까지 아래로 스크롤하고 드롭다운 메뉴에서 사용자에게 적절한 역할 을 선택합니다.

일반적으로 사이트와 해당 코드에 대한 전체 액세스 권한을 원하는 경우가 아니면 아무에게도 관리자 역할을 부여하지 마십시오.

5. 침입 탐지 소프트웨어 사용

IDS(침입 탐지 소프트웨어)는 웹사이트의 인바운드 및 아웃바운드 트래픽을 스캔하고 의심스러운 활동을 감지하면 알려줍니다. 이러한 알림을 통해 RCE 공격에 대해 사전 조치를 취해야 하는 시기와 여부를 알 수 있습니다.

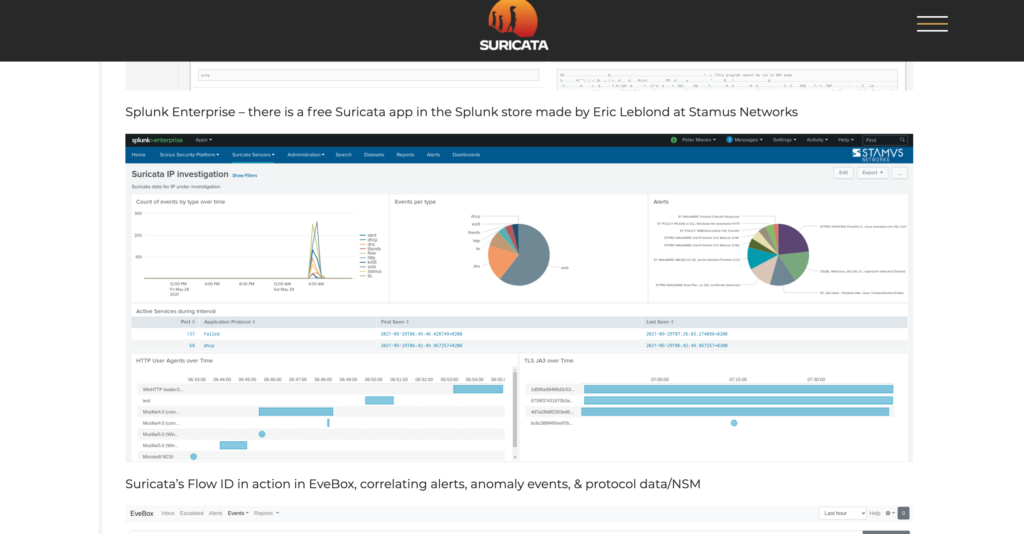

Suricata는 네트워크에서 의심스러운 요청을 수신할 때 경고할 수 있는 무료 오픈 소스 IDS 도구의 예입니다.

침입 감지 외에도 Suricata는 다음과 같은 서비스를 제공합니다.

- TLS/SSL 로깅 및 분석

- HTTP 로깅

- DNS 로깅

Suricata는 또한 분석, 유형별 이벤트, 경고 및 시간 경과에 따른 HTTP 사용자 에이전트의 전체 제어판을 사용자에게 제공합니다.

결론

보안을 최신 상태로 유지하는 것은 WordPress 사이트 소유자로서 필수적인 작업입니다. 해커가 사이트에 액세스하여 고객 데이터를 훔칠 수 있는 경우 심각한 법적 및 재정적 처벌을 받을 수 있습니다. 그러나 간단한 예방 조치를 취하면 RCE(원격 코드 실행)와 같은 일반적인 사이버 공격을 막을 수 있습니다.

이 게시물에서는 RCE 공격으로부터 웹사이트를 보호하는 5가지 방법에 대해 논의했습니다.

- WAF(웹 응용 프로그램 방화벽)를 설치합니다.

- 웹사이트의 소프트웨어가 보안 위험을 줄이기 위해 업데이트되었는지 확인하십시오.

- 웹 사이트가 버퍼 오버플로로부터 보호되는지 확인하십시오.

- 사용자의 액세스 권한을 제한합니다.

- 침입 탐지 소프트웨어(IDS)를 활용하십시오.

원격 코드 실행 공격과 이에 대한 보호 방법에 대한 추가 질문이 있습니까? 아래 의견 섹션에서 알려주십시오!