WordPress 보안 상태: 커뮤니티와 협력이 우리 모두의 승리를 돕습니다.

게시 됨: 2023-03-09오픈 소스 소프트웨어는 신뢰와 협력이 비밀을 이기고 어둠 속에서 혼자 일할 때 더 좋아지고 더 안전해집니다. 2022년 WordPress 보안 상태에 대한 Patchstack의 보고서는 이것이 단지 이상적일 뿐만 아니라 달성 가능한 현실임을 보여줍니다. 보안 문제에 대한 투명성과 협업은 오픈 소스 커뮤니티의 강점을 활용합니다. WordPress 사이트, 제품 및 서비스를 보다 우수하고 안전하게 구축하고 유지하기 위한 필수 가치 및 관행 입니다. 우리는 iThemes Security 및 Security Pro 고객이 구축, 소유 또는 관리하는 모든 WordPress 사이트를 더 잘 보호할 수 있도록 최신 취약성 정보를 제공하는 파트너로서 Patchstack을 보유하게 된 것을 자랑스럽게 생각합니다.

최고의 오픈 소스 보안 연구 회사이자 CNA(CVE Numbering Authority)인 Patchstack은 2022년 WordPress 보안 상태 에 대한 연례 보고서를 발표했습니다. 이 보고서에는 일반적인 보안 동향 분석이 포함되어 있지만 훨씬 뛰어납니다. Patchstack이 고유한 버그 바운티 프로그램인 Patchstack Alliance에 미치는 영향을 보여줍니다. 이 협력적이고 자발적인 개방형 네트워크는 WordPress 개발자가 매일 보안 버그를 발견하고 패치하는 데 도움이 됩니다. 이러한 패치는 WordPress 커뮤니티가 의존하는 보안 경고 및 업데이트로 바뀝니다. iThemes Security 및 Security Pro 사용자는 Patchstack 덕분에 새로운 취약점이 사이트에 영향을 미칠 때 48시간 전에 미리 알림을 받습니다. 우리 모두가 일상적으로 WordPress 사이트에 적용하는 많은 보안 업데이트는 적어도 부분적으로는 Patchstack의 선구적인 작업의 결과입니다.

취약점을 공개하면 WordPress 공간이 더 안전해집니다.

Patchstack의 데이터베이스는 2022년에 보고된 취약점이 328% 증가한 것으로 나타났습니다. 보안 연구원이 WordPress 생태계 전체에서 코드를 "더 열심히 찾고 더 멀리 조사"한 결과 이러한 급증을 설명합니다. 더 많은 취약점을 감지하면 WordPress가 더 안전해지고 있음을 나타냅니다. Patchstack은 믿습니다. 2022년 WordPress 보안 상태 의 다른 결과는 이 결론을 뒷받침합니다. 예를 들어, 가장 널리 사용되는 일부 WordPress 플러그인(예: Elementor, Yoast, All-in-One SEO, MonsterInsights, Wordfence)에서 발견된(빠르게 패치된) 취약점은 가장 활발한 익스플로잇의 대상이 아니 었습니다.

패치되지 않은 취약점과 끊어진 공급망의 문제

Patchstack의 분석에 따르면 WordPress 에코시스템에서 활동 중인 익스플로잇의 가장 큰 목표는 패치되지 않은 알려진 취약점이 있는 플러그인이며 때로는 수년 동안 지속됩니다. Patchstack의 네트워크에서 모니터링한 모든 사이트에 대한 불시 검사에서 평균 42%가 알려진 안전하지 않은 구성 요소를 실행하고 있었습니다. 패치되지 않은 플러그인은 2022년에 보고된 가장 심각한 보안 버그의 26%를 차지합니다. Patchstack Alliance는 새로 발견된 취약점을 패치하는 데 도움을 주기 위해 개발자와 함께 해당 목표를 향해 노력하지만 버려진 소프트웨어로는 불가능합니다.

Patchstack의 연례 보고서에서 언급된 가장 중요한 추세 중 하나는 CSRF 취약점의 증가를 단일 종속성을 통해 여러 사이트에 전파하는 것과 연결합니다. XSS(Cross-Site Scripting) 취약점은 여전히 흔한 반면, CSRF(Cross-site Request Forgery) 버그는 2022년에 더 높은 경향을 보였습니다. Patchstack은 이것이 부분적으로 YITH 및 Freemius 프레임워크 모두에서 나타난 CSRF 버그 때문이라고 보고하며 공통 코드베이스의 모든 다운스트림 사용자가 있는 공급망.

2023년에 iThemes의 주간 취약성 보고서에서 Patchstack의 데이터를 따르면 CSRF 보고서에 비해 XSS 취약성이 3배 더 많습니다. 이는 2022년이 특이점이라는 좋은 신호입니다. 2022년 자체 보안 보고서에서 언급했듯이 작년에 대부분의 취약점이 심각도에 따라 낮음에서 중간 수준의 위험 범주에 속했다는 것도 좋은 소식입니다. Patchstack의 데이터에 따르면 덜 심각한 취약점이 2022년 전체 취약점의 87%를 차지했습니다.

최종 사용자는 액세스 가능하고 실행 가능한 취약성 데이터를 받을 자격이 있습니다.

심각도 등급은 한 가지이지만 취약점이 사이트에 영향을 미치는지 여부와 방식을 실제로 이해하는 것은 다른 이야기입니다. 많은 CNA와 해당 취약성 데이터베이스는 각 취약성을 문서화하는 방법에 있어 매우 기술적입니다. WordPress 사용자는 쉽게 이해할 수 있는 측면에서 취약성이 나타날 때 얼마나 노출될 수 있는지 알아야 합니다. Patchstack 취약성 데이터베이스는 위협을 이해하고 적절한 조치를 취할 수 있도록 모든 사이트 소유자에게 해당 정보를 제공하는 것을 목표로 합니다. 그리고 그 정보는 iThemes 보안 제품을 강화합니다.

다음은 Patchstack 데이터베이스의 CVE-2023-0968(MITRE)에 대한 일반적인 Patchstack 취약점 설명입니다.

Marco Wotschka는 WordPress Watu Quiz 플러그인에서 이 XSS(교차 사이트 스크립팅) 취약점을 발견하고 보고했습니다. 이로 인해 악의적인 행위자가 방문자가 사이트를 방문할 때 실행될 리디렉션, 광고 및 기타 HTML 페이로드와 같은 악성 스크립트를 웹 사이트에 삽입할 수 있습니다.

사이트에 이 플러그인의 안전하지 않은 버전이 설치된 WordPress 및 iThemes Security 또는 Security Pro 사용자는 경고를 받습니다. 또한 취약점으로 인해 발생할 수 있는 잠재적 위험에 대해 자세히 읽을 수 있는 옵션도 있습니다. 의미심장하게도 Patchstack은 CVE-2023-0968을 다른 CNA와 달리 심각도가 높은 취약점으로 평가했습니다. 다른 사람들은 공격자가 대상 사이트에 대한 사용자 계정이나 권한 없이 이 취약점을 악용할 수 있다는 사실을 언급하지 않았습니다. 이는 중요한 세부 사항입니다.

CNA는 위협을 평가하고 설명하는 방식에서 크게 다를 수 있습니다.

위의 예에서 볼 수 있듯이 Patchstack은 취약점이 악용되기 전에 취약점을 찾고 패치하는 데 중요한 역할을 하는 보안 연구원에게 공을 돌립니다. 그럴 자격이 있어! 이러한 알림을 받는 최종 사용자 또는 사이트 소유자는 자신이 직면한 위험에 대해 명확하게 알 자격이 있습니다. Patchstack의 요약은 위협이 있는 위치를 명확하게 보여줍니다. 데이터베이스의 기술 세부 정보를 클릭하면 사이트에 로그인하지 않고도 이 취약점을 악용할 수 있음이 확인됩니다. 이것은 iThemes Security 또는 Security Pro 사용자인 경우 기대할 수 있는 명확한 의사소통 및 긍정적인 사용자 경험입니다.

StellarWP의 제너럴 매니저인 Devin Walker는 올해 초 Patchstack과 파트너 관계를 맺고 iThemes Security 사용자를 위해 취약성 데이터베이스를 채택한 이후로 Patchstack 네트워크의 일부가 된 것을 자랑스럽게 생각합니다. “Patchstack의 포괄적인 보안 보고서는 WordPress 에코시스템의 보안 취약점을 적극적으로 식별하고 해결하려는 그들의 노력을 강조합니다. 업무를 투명하게 공개함으로써 업계에서 보안에 접근하는 방법에 대한 표준을 설정하고 있습니다.”

새싹에 벌레를 싹둑 — 워드프레스 방식

Patchstack은 다른 사람들이 지적한 버그를 보고할 뿐만 아니라 버그를 찾아 수정하는 데 도움을 줍니다. 오픈 소스 보안 분야에서 일하는 모든 사람에게 열려 있는 Patchstack Alliance보다 워드프레스 보안 문제에 대해 더 열심히 그리고 더 멀리 보고 있는 사람은 없습니다.

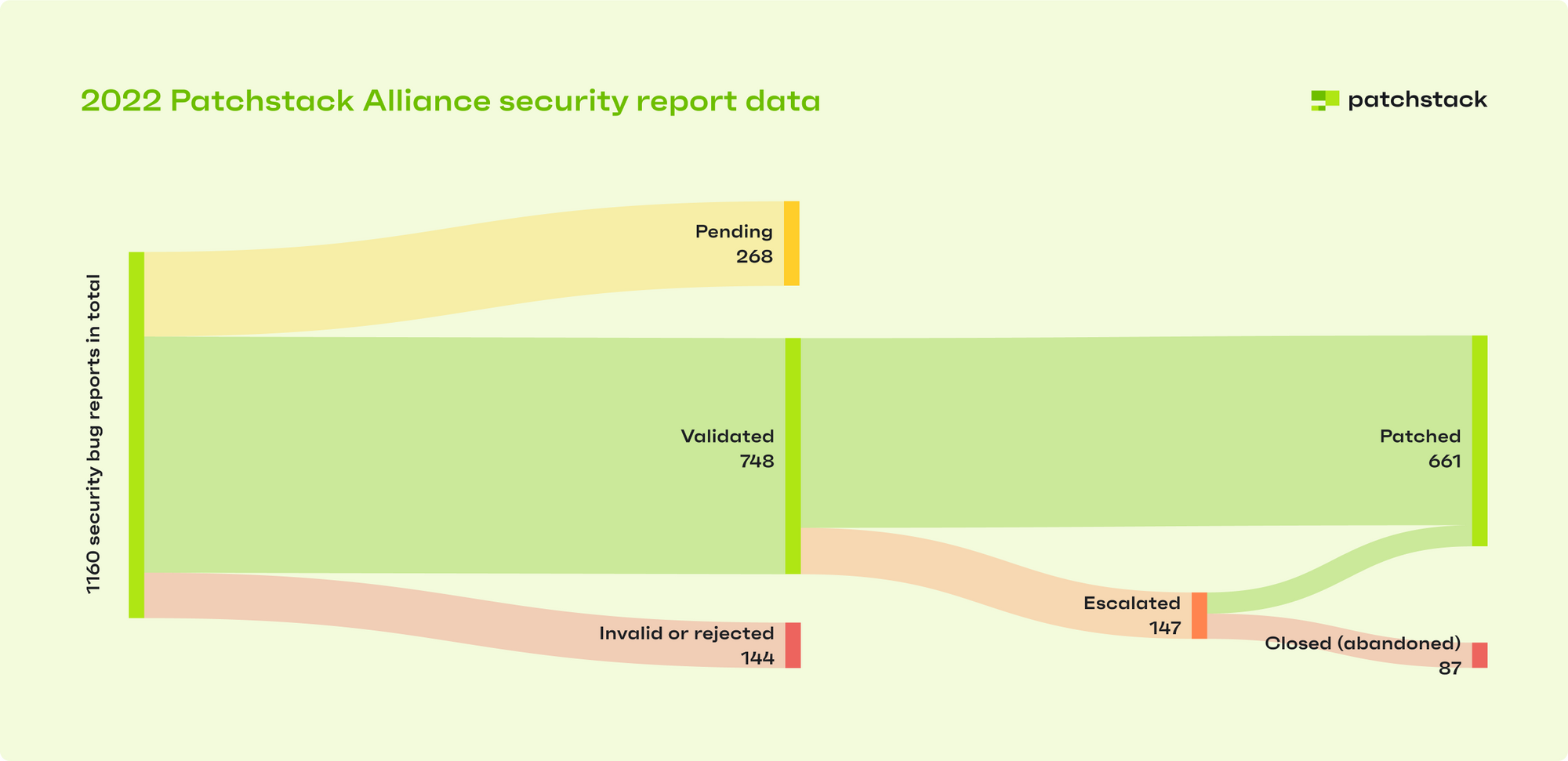

2022년에 Patchstack은 네트워크의 윤리적 해커에게 현상금으로 16,050달러를 지불했습니다. 이 연구원들은 WordPress 생태계에서 748개의 고유한 보안 버그를 발견하고 확인했습니다. 새싹에서 버그를 제거하는 데 $ 21.46에 불과합니다! 제로데이 익스플로잇과 동일한 버그를 처리하는 데 드는 비용보다 훨씬 적습니다.

748개의 검증된 버그 보고서 중 Patchstack은 취약한 코드를 담당하는 사람들과 협력하여 661개의 패치를 확인할 수 있었습니다. 이러한 사례 중 147개 또는 20%만이 WordPress 플러그인 팀으로 에스컬레이션되어야 했습니다.

Patchstack은 17개의 호스팅 및 서비스 제공업체(iThemes 포함)와 협력하여 고객이 안전하지 않은 소프트웨어를 사용할 때 사전에 경고하고 보호합니다. One.com과 같은 일부는 자신의 고객 사이트를 성공적으로 패치했습니다. 이는 다른 호스트가 채택하는 데 도움이 될 수 있는 방법입니다.

WordPress 보안은 커뮤니티의 노력입니다

Patchstack의 CEO인 Oliver Sild는 자신의 회사를 독특하게 만드는 것은 투명성과 커뮤니티에 초점을 맞추는 것이라고 말합니다. "우리는 공포를 조장하는 데 사용하지 않고 취약점에 대해 이야기하고 오픈 소스에서 문제를 찾는 데 기여하는 보안 연구원이 이러한 프로젝트를 구축하는 개발자만큼 가치가 있는지 확인합니다."라고 그는 말했습니다.

보안 공간의 또 다른 주요 차이점은 협업에 대한 Patchstack의 강조입니다. Oliver는 보안 분야의 다른 사람들을 포함하여 긍정적인 영향을 줄 수 있는 모든 사람과 협력할 것이라고 말합니다. 경쟁은 협력과 공존할 수 있으며 오픈 소스의 취약성에 관해서는 보안과 같은 공동의 이익을 위해 함께 모이는 것이 중요합니다. 이 협력은 iThemes Security 및 Security Pro 사용자에게 마음의 평화를 제공합니다. 고객은 공개적으로 공개되기 48시간 전에 새로운 취약점에 대한 명확하고 실행 가능하며 시기 적절한 경고를 받고 있다고 확신할 수 있습니다. 이는 Patchstack의 파트너와 그들의 이니셔티브를 지원하고 WordPress 에코시스템을 보호하기 위해 협력하는 다른 모든 사람들 덕분입니다.

iThemes Security로 잠재적인 공격자에 대해 48시간 앞선 출발을 하십시오.

아직 iThemes 보안 및 해당 사이트 스캔 기능을 사용하여 공개적으로 공개되기 2일 전에 새로운 취약점을 주시하고 있지 않다면 오늘 WordPress 사이트를 보호할 수 있도록 도와드리겠습니다. 사전 예방적 취약성 모니터링과 암호 없는 로그인의 편리함을 포함하여 사이트의 보안 프로필을 강화하는 30가지 방법을 통해 iThemes Security Pro는 WordPress 사이트가 사이버 공격에 의해 손상되지 않도록 하는 가장 좋은 방법입니다.

Dan Knauss는 StellarWP의 기술 콘텐츠 제너럴리스트입니다. 그는 1990년대 후반부터 오픈 소스에서 일하고 2004년부터 WordPress에서 일하는 작가, 교사 및 프리랜서였습니다.