Automatycznie zwiększ bezpieczeństwo hostingu witryn WordPress dzięki nowemu narzędziu Block XML-RPC

Opublikowany: 2024-02-13Jeśli oferowanie swoim klientom nie do zdobycia zabezpieczeń hostingowych dla ich witryn WordPress bez kiwnięcia palcem brzmi świetnie, pokochasz Block XML-RPC … naszą najnowszą broń przeciwko atakom XML-RPC!

Od samego początku WordPress umożliwia użytkownikom zdalną interakcję ze swoimi witrynami za pomocą wbudowanej funkcji o nazwie XML-RPC. Jest to świetne rozwiązanie nie tylko dla użytkowników smartfonów, którzy chcą blogować gdziekolwiek, ale także dla hakerów!

W tym artykule omówimy wszystko, co musisz wiedzieć o XML-RPC i pokażemy, jak łatwo i automatycznie chronić witryny WordPress hostowane za pomocą WPMU DEV przed hakerami wykorzystującymi luki w zabezpieczeniach XML-RPC za pomocą naszego najnowszego narzędzia bezpieczeństwa hostingu.

Pokażemy Ci również, jak chronić witryny WordPress hostowane gdzie indziej.

Czytaj dalej lub kliknij poniższy link, aby pominąć podstawy i przejść do dobrych rzeczy:

Podstawy:

- Co to jest XML-RPC?

- Do czego służy XML-RPC?

- Bezpieczeństwo XML-RPC i WordPressa

Dobre rzeczy:

- Zautomatyzuj bezpieczeństwo swojego hostingu za pomocą narzędzia Block XML-RPC firmy WPMU DEV

- Nie jest hostowany w WPMU DEV? Jesteśmy z Tobą

Przejdźmy od razu…

Co to jest XML-RPC?

XML-RPC to protokół zdalnego wywoływania procedur (RPC), który wykorzystuje XML do kodowania wywołań i protokół HTTP jako mechanizm transportu.

Mówiąc prosto i praktycznie, XML-RPC służy do umożliwiania aplikacjom zewnętrznym interakcji z witryną WordPress. Obejmuje to działania takie jak publikowanie treści, pobieranie postów i zdalne zarządzanie komentarzami, bez korzystania z interfejsu internetowego WordPress.

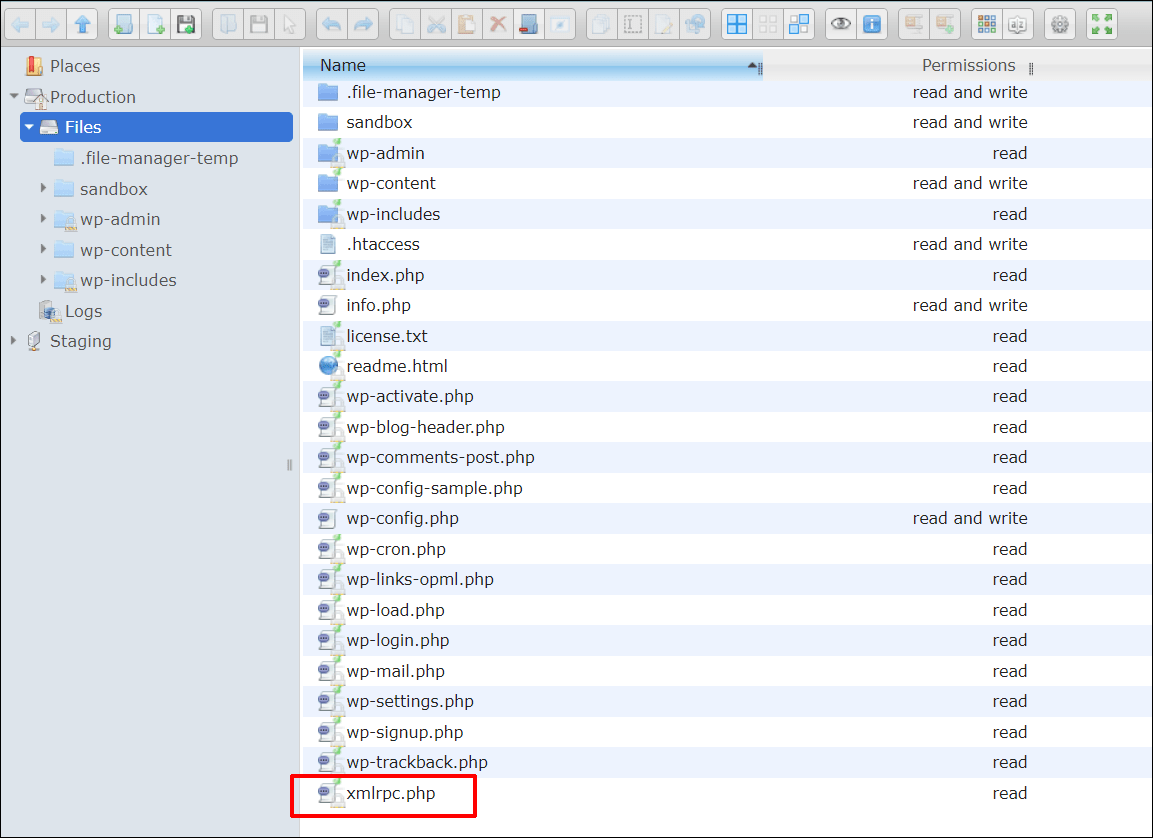

WordPress obsługuje XML-RPC poprzez plik o nazwie xmlrpc.php , który można znaleźć w katalogu głównym każdej instalacji WordPress. W rzeczywistości obsługa XML-RPC przez WordPress była częścią WordPressa jeszcze zanim WordPress stał się oficjalnie WordPressem.

Możesz dowiedzieć się więcej o XML-RPC i WordPressie w tym poście: XML-RPC i dlaczego nadszedł czas, aby go usunąć ze względu na bezpieczeństwo WordPress.

Do czego służy XML-RPC?

Jeśli potrzebujesz dostępu do swojej witryny WordPress, ale nie jesteś w pobliżu komputera, XML-RPC ułatwia zdalne zarządzanie treścią i integrację z aplikacjami innych firm oraz usprawnia proces zarządzania witrynami WordPress bez bezpośredniego dostępu do panelu administracyjnego.

Użytkownicy WordPressa mogą czerpać korzyści z używania XML-RPC w takich obszarach jak:

- Blogowanie mobilne : publikuj posty, edytuj strony i przesyłaj pliki multimedialne zdalnie za pomocą aplikacji mobilnej WordPress lub innych aplikacji mobilnych.

- Integracja z klientami do blogowania na komputerach stacjonarnych : aplikacje takie jak Windows Live Writer lub MarsEdit umożliwiają użytkownikom pisanie i publikowanie treści z poziomu komputerów stacjonarnych.

- Integracja z usługami: twórz połączenia z usługami takimi jak IFTTT

- Narzędzia do zdalnego zarządzania : umożliwiają zarządzanie wieloma witrynami WordPress z jednego pulpitu nawigacyjnego.

- Trackbacki i Pingbacki używane przez inne witryny w celu odwoływania się do Twojej witryny.

Pomimo utraty popularności na rzecz nowszych, wydajniejszych i bezpieczniejszych interfejsów API zbudowanych na standardach takich jak REST lub GraphQL i które nie są już obsługiwane przez PHP od wersji 8.0 i nowszych, XML-RPC jest nadal szeroko stosowany w WordPressie, ponieważ jest zintegrowany z wieloma istniejącymi systemami .

Bezpieczeństwo XML-RPC i WordPressa

Jeśli korzystasz z aplikacji mobilnej WordPress, chcesz nawiązywać połączenia z usługami takimi jak IFTTT lub chcesz zdalnie uzyskiwać dostęp do swojego bloga i go publikować, potrzebujesz włączonej obsługi XML-RPC. W przeciwnym razie jest to po prostu kolejny portal, który hakerzy mogą atakować i wykorzystywać.

Plusy i minusy korzystania z XML-RPC

Zaletami korzystania z XML-RPC są przede wszystkim wygoda i wydajność.

Chociaż większość aplikacji może korzystać z interfejsu API WordPress zamiast XML-RPC, niektóre mogą nadal wymagać dostępu do pliku xmlrpc.php i używania go w celu zapewnienia kompatybilności wstecznej z aktywnie zainstalowanymi starszymi wersjami.

Ważne jest jednak, aby znać wady używania XML-RPC.

Zasadniczo XML-RPC jest przestarzałym protokołem z nieodłącznymi wadami bezpieczeństwa.

Obejmują one:

- Zagrożenie bezpieczeństwa : XML-RPC można wykorzystać do ataków siłowych na dużą skalę, ponieważ umożliwia nieograniczoną liczbę prób logowania. Atakujący wykorzystali funkcjonalność XML-RPC do przeprowadzenia szeroko zakrojonych ataków brute-force na witryny WordPress. Wykorzystując metodę system.multicall, atakujący mogą przetestować tysiące kombinacji haseł w ramach jednego żądania.

- Wydajność : XML-RPC może być wektorem ataków DDoS poprzez funkcję pingback, zamieniającą niczego niepodejrzewające witryny WordPress w boty atakujące domeny docelowe i potencjalnie spowalniając lub zawieszając witrynę.

Jak sprawdzić, czy XML-RPC jest włączony/wyłączony w witrynach WordPress

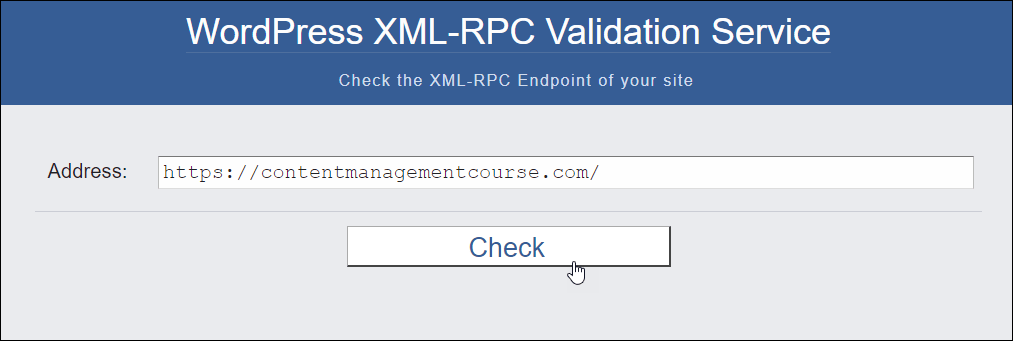

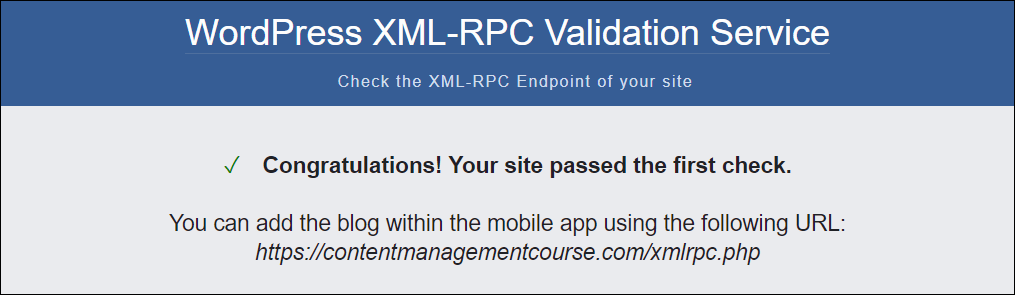

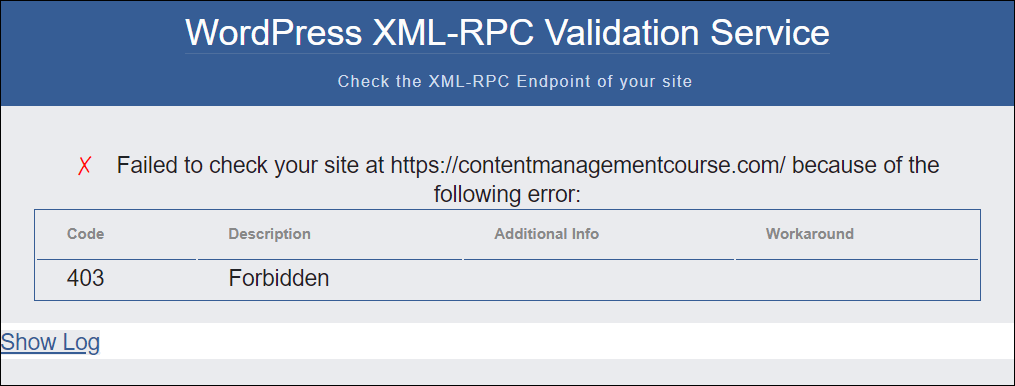

Możesz użyć narzędzia do sprawdzania poprawności XML-RPC, aby sprawdzić, czy Twoja witryna WordPress ma włączoną lub wyłączoną obsługę XML-RPC.

Wpisz swój adres URL w polu Adres i kliknij przycisk Sprawdź.

DARMOWY EBOOK

Twój plan działania krok po kroku prowadzący do dochodowego biznesu związanego z tworzeniem stron internetowych. Od pozyskiwania większej liczby klientów po skalowanie jak szalone.

DARMOWY EBOOK

Planuj, twórz i uruchamiaj następną witrynę WP bez żadnych problemów. Nasza lista kontrolna sprawia, że proces jest łatwy i powtarzalny.

Jeśli włączona jest funkcja XML-RPC, zostanie wyświetlony komunikat podobny do pokazanego poniżej.

Jak wyjaśniono powyżej, XML-RPC może narazić witryny WordPress na spam i cyberataki.

Właśnie dlatego najlepsze firmy hostingowe domyślnie blokują XML-RPC i dlatego zalecamy wyłączenie XML-RPC w witrynach WordPress, chyba że masz zainstalowane aplikacje, które wymagają jego włączenia.

Przyjrzyjmy się zatem kilku opcjom, których możesz użyć do automatycznego wyłączenia XML-RPC w swojej witrynie (zobacz ten post, aby zapoznać się z ręczną metodą polegającą na dodaniu kodu do pliku .htaccess).

Zautomatyzuj bezpieczeństwo swojego hostingu za pomocą narzędzia Block XML-RPC firmy WPMU DEV

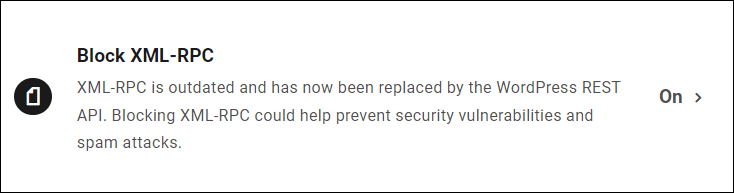

Niedawno uruchomiliśmy narzędzie hostingowe o nazwie Block XML-RPC , które automatycznie blokuje przychodzące żądania w /xmlrpc.php , jeśli jest włączone.

Jeśli narzędzie jest wyłączone, Twoja witryna WordPress umożliwi aplikacjom dostęp do pliku /xmlrpc.php .

Uwaga: nowe witryny hostowane w WPMU DEV są tworzone z domyślnie włączonym narzędziem Block XML-RPC.

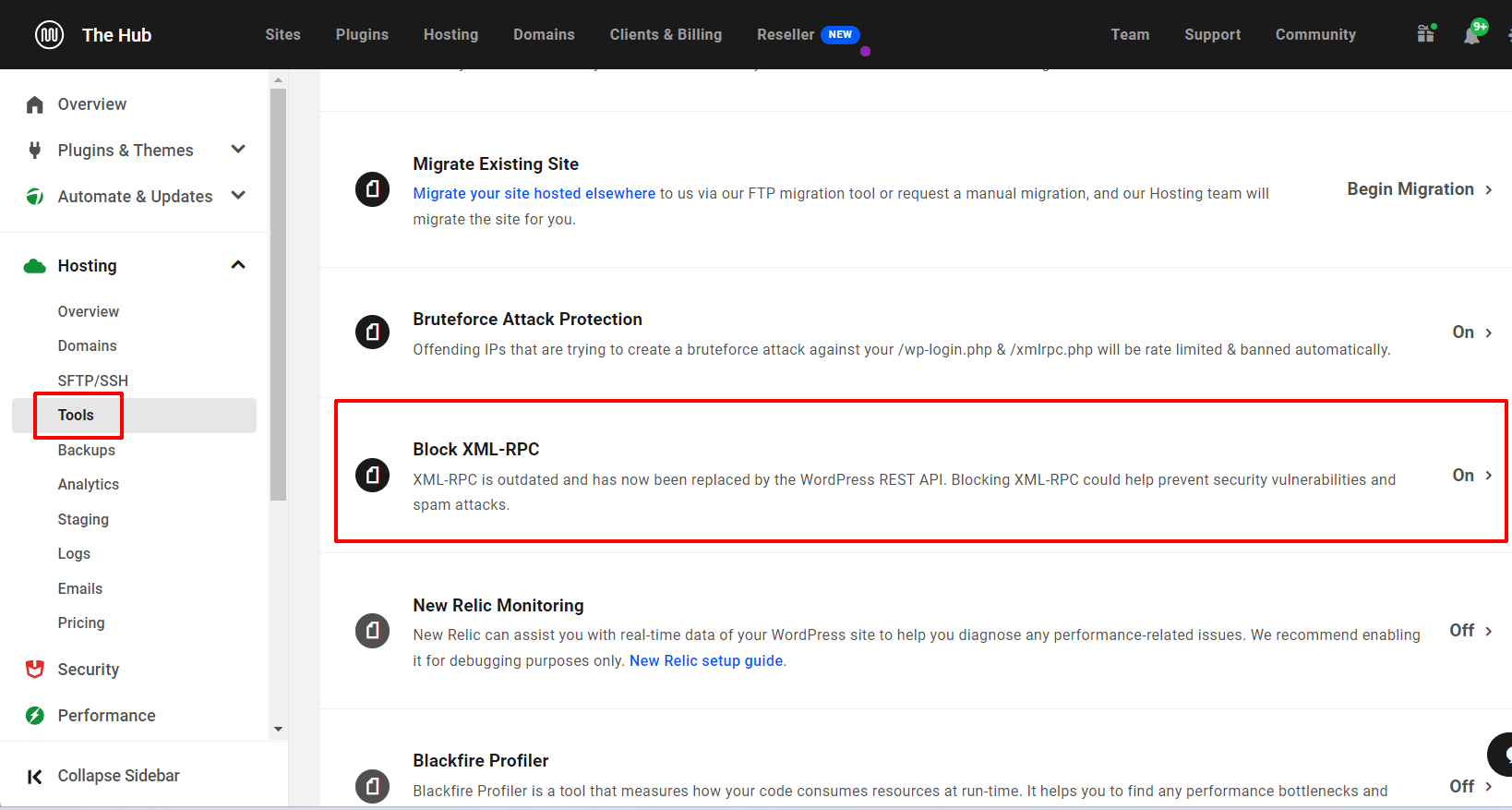

Aby uzyskać dostęp do narzędzia i włączyć blokowanie XML-RPC w istniejących witrynach, przejdź do The Hub i wybierz zakładkę Hosting > Narzędzia .

Kliknij opcję Włącz/Wyłącz, aby przełączyć tę funkcję i zapisać ustawienia po zakończeniu.

Otóż to! Twoja witryna jest teraz chroniona przed exploitami i atakami XML-RPC na poziomie serwera.

Nie jest hostowany w WPMU DEV? Jesteśmy z Tobą

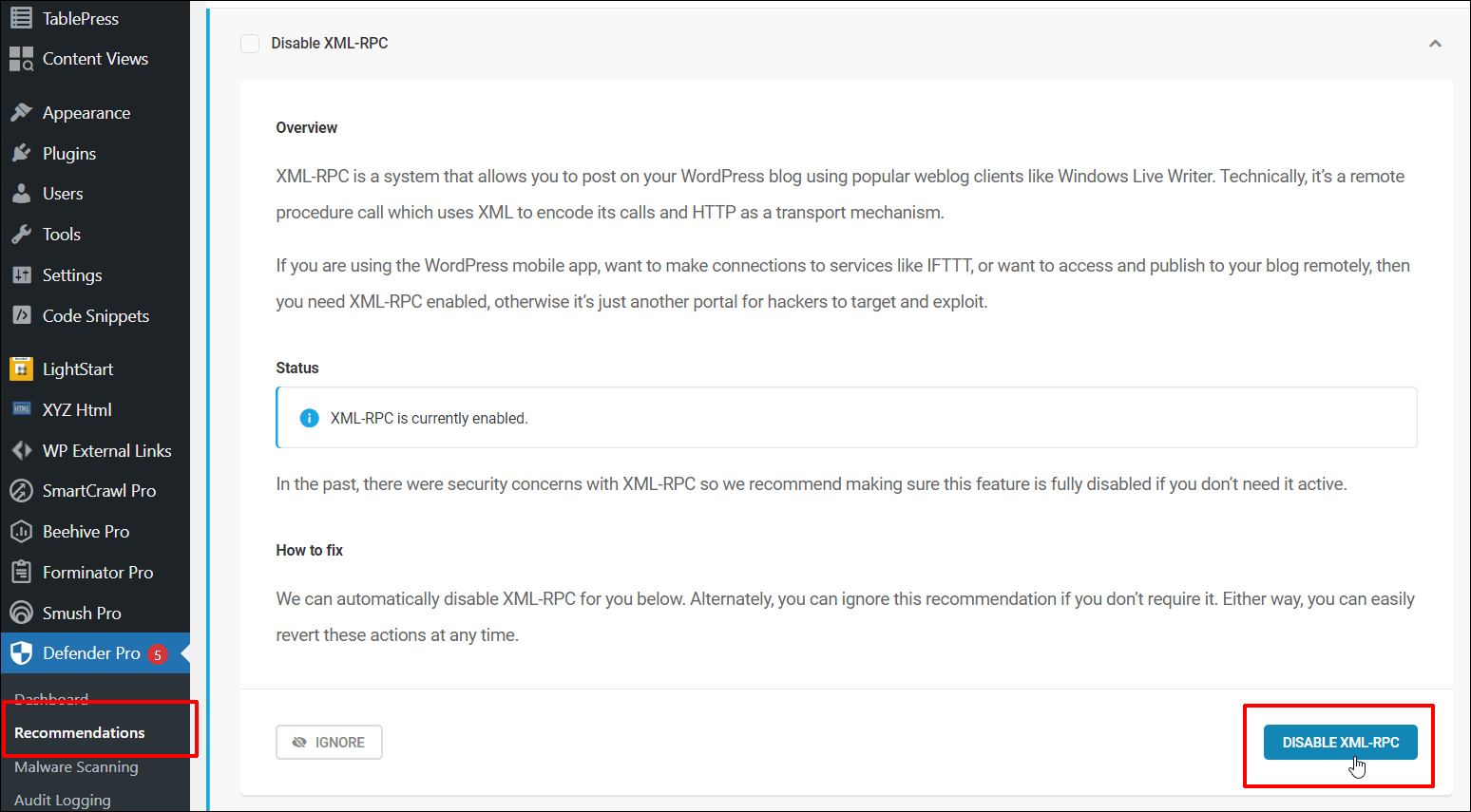

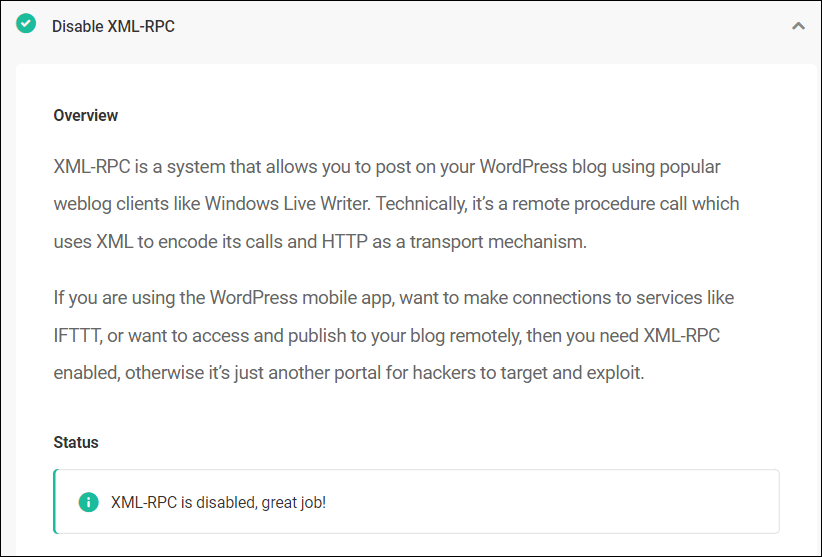

Jeśli Twoja witryna nie jest hostowana za pomocą WPMU DEV (tsk, tsk…) , możesz skorzystać z naszej bezpłatnej wtyczki zabezpieczającej Defender, aby wyłączyć XML-RPC.

Opcja Wyłącz XML-RPC znajduje się w sekcji Rekomendacje wtyczki.

Możesz sprawdzić, czy XML-RPC został wyłączony w sekcji Status .

Aby poznać dodatkowe sposoby ochrony witryny przed atakami DDoS, zobacz ten samouczek: Jak chronić witrynę przed atakami DDoS.

Uwaga: wtyczki WordPress blokują XML-RPC tylko na poziomie WordPress PHP, więc jeśli nastąpi atak, żądanie nadal dotrze do WordPress PHP, co w konsekwencji zwiększy obciążenie serwera.

Natomiast po włączeniu opcji Blokuj XML-RPC na poziomie serwera żądania nigdy nie dotrą do Twojej witryny, a atakującym zwróci komunikat o błędzie „403 Zabronione”.

Więcej informacji i szczegółowe samouczki na ten temat można znaleźć w następujących sekcjach dokumentów: Narzędzie Blokuj XML-RPC (Hosting) i Wyłącz XML RPC (wtyczka Defender).

SZANUJ XML-RPC

Biorąc pod uwagę potencjalne zagrożenia bezpieczeństwa, właściciele witryn WordPress powinni dokładnie rozważyć, czy wygoda oferowana przez XML-RPC przeważa nad jego lukami w zabezpieczeniach.

W przypadku witryn WordPress korzystających z XML-RPC zalecamy wdrożenie silnych haseł, ograniczenie prób logowania i użycie wtyczki zabezpieczającej, takiej jak Defender, aby pomóc zmniejszyć ryzyko.

Jeśli jednak ta funkcjonalność nie jest potrzebna, a Twoje witryny działają w ramach któregokolwiek z naszych planów hostingowych, zdecydowanie zalecamy wyłączenie XML-RPC na poziomie serwera za pomocą narzędzia XML-RPC, aby jeszcze bardziej ograniczyć możliwość ataków DDoS i brute-force.