Najlepsze praktyki dotyczące bezpieczeństwa w chmurze: kompletny przewodnik

Opublikowany: 2023-10-24Bezpieczeństwo danych w chmurze stało się najważniejsze dla właścicieli witryn każdej wielkości. W obliczu coraz szerszego stosowania przetwarzania w chmurze i stale rosnącej ilości generowanych danych niezwykle istotne jest zapewnienie ochrony wrażliwych informacji przed nieautoryzowanym dostępem, naruszeniami bezpieczeństwa danych i awariami systemów.

W tym kompleksowym przewodniku omówimy wartość ochrony danych w chmurze, omówimy wyzwania, przed którymi stoją właściciele witryn w zakresie zabezpieczania swoich danych w chmurze, a także przedstawimy praktyczne najlepsze praktyki mające na celu zwiększenie bezpieczeństwa chmury w WordPress i nie tylko.

Zrozumienie ochrony danych w chmurze

Ochrona danych w chmurze polega na wdrażaniu (i przestrzeganiu) zestawu praktyk mających na celu ochronę danych w środowisku chmury. W miarę migracji bardziej wrażliwych informacji do chmury zwiększają się także zagrożenia cyberbezpieczeństwa. Właściciele witryn muszą nadać priorytet praktykom ochrony chmury jako kluczowemu aspektowi swojej ogólnej strategii bezpieczeństwa.

Plany ochrony danych w chmurze pomagają ludziom rozwiązać następujące kluczowe problemy:

- Potencjalne zagrożenia. Według badań w 2022 r. na całym świecie w wyniku naruszeń danych ujawnionych zostało około 15 milionów rekordów danych. Wdrożenie środków ochrony danych w chmurze może pomóc ograniczyć ryzyko kradzieży własności intelektualnej i ewentualnego ujawnienia tajemnic handlowych.

- Zakres podatności. Wiele organizacji korzysta z usług wielu zewnętrznych dostawców hostingu w chmurze. Każdy dostawca może wprowadzić unikalne wyzwania w zakresie dostępu do danych i ich udostępniania. Wdrożenie odpowiednich praktyk ochrony danych w chmurze gwarantuje organizacjom kontrolę nad miejscem przechowywania multimediów, aplikacji i danych w ich witrynie, zmniejszając ryzyko związane z hostingiem stron trzecich.

- Wspólne obowiązki. Dostawcy usług w chmurze, menedżerowie lokalizacji i wszyscy użytkownicy ponoszą wspólną odpowiedzialność za bezpieczeństwo. Właściciele witryn muszą rozumieć swoją rolę i obowiązki w zakresie zabezpieczania danych w chmurze, a także obowiązki dostawcy usług w chmurze. Nieporozumienia lub niewłaściwe zastosowanie wspólnych obowiązków w zakresie bezpieczeństwa mogą prowadzić do luk w zabezpieczeniach.

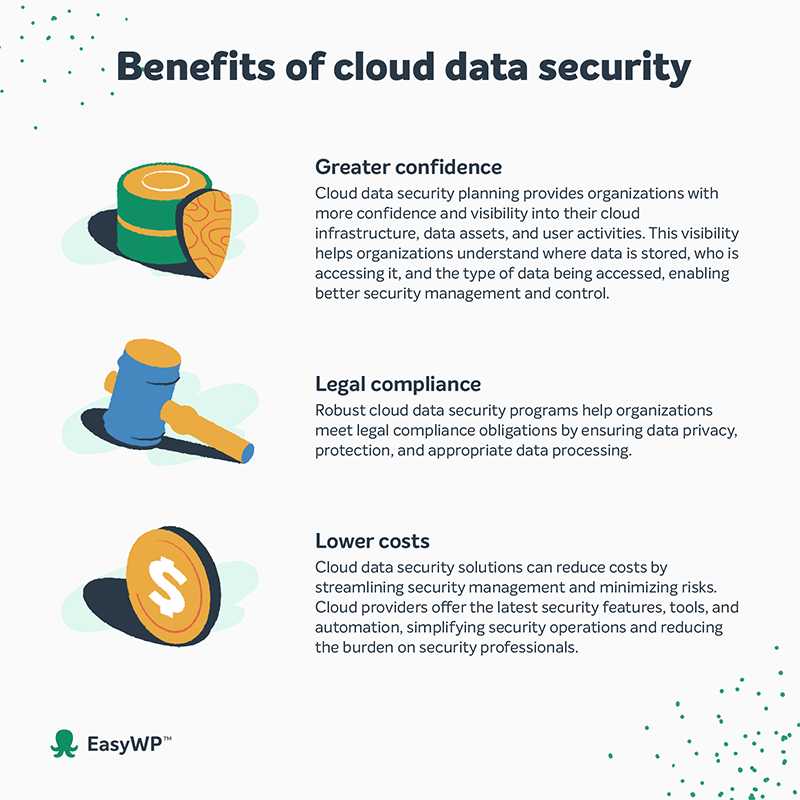

Korzyści z bezpieczeństwa danych w chmurze

Opracowanie solidnych zasobów bezpieczeństwa danych w chmurze oferuje właścicielom witryn kilka korzyści:

Większa pewność siebie

Planowanie bezpieczeństwa danych w chmurze zapewnia organizacjom większą pewność i wgląd w infrastrukturę chmury, zasoby danych i działania użytkowników. Ta widoczność pomaga organizacjom zrozumieć, gdzie są przechowywane dane, kto ma do nich dostęp i jakiego rodzaju dane są uzyskiwane, umożliwiając lepsze zarządzanie bezpieczeństwem i kontrolę.

Zgodność z prawem

Solidne programy bezpieczeństwa danych w chmurze pomagają organizacjom spełnić wymogi prawne, zapewniając prywatność, ochronę i odpowiednie przetwarzanie danych.

Niższe koszty

Rozwiązania w zakresie bezpieczeństwa danych w chmurze mogą obniżyć koszty, usprawniając zarządzanie bezpieczeństwem i minimalizując ryzyko. Dostawcy usług w chmurze oferują najnowsze funkcje, narzędzia i automatyzację zabezpieczeń, upraszczając operacje związane z bezpieczeństwem i zmniejszając obciążenie specjalistów ds. bezpieczeństwa.

Najlepsze praktyki w zakresie bezpieczeństwa danych w chmurze

Aby zwiększyć bezpieczeństwo danych w chmurze, organizacje powinny rozważyć wdrożenie następujących najlepszych praktyk:

Wdrożenie uwierzytelniania wieloskładnikowego (MFA)

Używanie kombinacji nazwy użytkownika i hasła nie jest już wystarczające do ochrony kont użytkowników przed cyberprzestępcami. Wdrożenie uwierzytelniania wieloskładnikowego zwiększa poziom bezpieczeństwa, wymagając od użytkowników skonfigurowania dwóch lub więcej czynników weryfikacji w celu uzyskania dostępu do ich kont online. To zabezpieczenie znacznie zmniejsza ryzyko udanych cyberataków.

Właściciele witryn WordPress muszą nadać priorytet MFA we wszystkich aspektach swojej obecności w Internecie. Ochrona Twojej domeny i zaplecza hostingowego jest najważniejsza, dlatego EasyWP, obsługiwany przez Namecheap Cloud, oferuje ochronę MFA dla Twojej domeny, planu hostingowego i wszelkich innych usług Namecheap, które subskrybujesz.

Ponadto równie istotne jest wzmocnienie pulpitu nawigacyjnego WordPress za pomocą usługi MFA. Wiodące wtyczki zabezpieczające, takie jak Sucuri i Wordfence, zapewniają doskonałe narzędzia do tego celu. Dzięki kompleksowemu wdrażaniu MFA właściciele witryn WordPress mogą znacznie poprawić swój stan bezpieczeństwa, zapewniając, że zasoby online będą dobrze chronione przed potencjalnymi zagrożeniami.

Egzekwuj rozwiązania do tworzenia kopii zapasowych w chmurze

Choć prawdopodobieństwo utraty danych w wyniku awarii dostawcy usług w chmurze jest stosunkowo niskie, za 88% wszystkich naruszeń danych odpowiadają błędy ludzkie. Wdrożenie rozwiązań do tworzenia kopii zapasowych w chmurze zapewnia organizacjom dodatkowe warstwy ochrony danych poza siedzibą firmy.

Dla użytkowników WordPress korzystających z hostingu w chmurze EasyWP tworzenie kopii zapasowych jest prostym procesem:

- Zaloguj się do panelu EasyWP: Zacznij od zalogowania się do panelu EasyWP przy użyciu swoich danych uwierzytelniających.

- Wybierz swoją witrynę: Z panelu wybierz witrynę WordPress, dla której chcesz utworzyć kopię zapasową.

- Przejdź do „Kopie zapasowe”: Poszukaj opcji „Kopie zapasowe” w menu po lewej stronie i kliknij ją.

- Utwórz kopię zapasową: W sekcji „Kopie zapasowe” zobaczysz opcję utworzenia nowej kopii zapasowej. Kliknij na niego, aby rozpocząć proces tworzenia kopii zapasowej. EasyWP automatycznie utworzy kopię zapasową Twojej witryny WordPress, zapewniając, że Twoje dane są bezpieczne i łatwe do przywrócenia w przypadku nieoczekiwanych problemów.

Ale nie zapominaj, że utworzenie kopii zapasowych Twojej witryny to dopiero początek. Należy regularnie tworzyć kopie zapasowe innych danych, takich jak biblioteki obrazów hostowane w chmurze, listy mailingowe klientów i księgi transakcji.

Zarządzaj dostępem użytkowników

Nie wszyscy pracownicy wymagają dostępu do wszystkich danych i aplikacji w infrastrukturze chmurowej. Wdrożenie odpowiednich środków kontroli dostępu gwarantuje, że użytkownicy będą mogli przeglądać i manipulować wyłącznie aplikacjami i danymi niezbędnymi do wykonywania ich obowiązków służbowych. Zapobiega to przypadkowemu ujawnieniu danych i utrudnia hakerom infiltrację systemów przy użyciu skradzionych danych uwierzytelniających.

Chociaż każda platforma internetowa ma unikalne role użytkowników, oto typowe role dostępne domyślnie w WordPress. Większość systemów chmurowych ma porównywalną hierarchię:

- Administrator.

- Administratorzy mają pełną kontrolę nad witryną WordPress. Mogą tworzyć, edytować i usuwać treści, zarządzać wtyczkami i motywami, dodawać i usuwać użytkowników oraz modyfikować wszystkie ustawienia. Ta rola jest zwykle zarezerwowana dla właścicieli lub menedżerów witryn.

- Redaktor:

- Redaktorzy mogą tworzyć, edytować, publikować i usuwać treści własne i cudze. Są odpowiedzialni za zarządzanie zawartością witryny i jej kontrolowanie, upewniając się, że spełnia ona standardy jakości.

- Autor:

- Autorzy mogą tworzyć, edytować, publikować i usuwać własne posty. Mają mniejszą kontrolę niż redaktorzy i zazwyczaj są odpowiedzialni za tworzenie własnych treści.

- Współpracownik:

- Współtwórcy mogą pisać i edytować własne posty, ale nie mogą ich publikować. Zamiast tego ich treść wymaga zatwierdzenia przez redaktora lub administratora. Ta rola jest odpowiednia dla blogerów gościnnych lub autorów treści.

- Abonent:

- Abonenci mają najniższy poziom dostępu. Mogą jedynie zarządzać własnymi profilami użytkowników i subskrybować aktualizacje z witryny. Ta rola jest idealna dla stałych gości, którzy chcą wchodzić w interakcję z witryną lub komentować posty.

- Superadministrator:

- W sieci WordPress Multisite superadministrator ma kontrolę nad całą siecią witryn. Mogą zarządzać ustawieniami całej sieci, dodawać i usuwać witryny oraz kontrolować dostęp użytkowników do wszystkich witryn.

Istnieją różne sytuacje, w których należy oceniać, zmieniać lub ograniczać poświadczenia dostępu użytkownika. Na przykład, gdy pracownik zmienia rolę w organizacji, jego prawa dostępu powinny zostać poddane przeglądowi i dostosowane w celu dostosowania do nowych obowiązków. Dodatkowo, gdy pracownik odchodzi z firmy, należy niezwłocznie odebrać mu dostęp, aby zapobiec nieuprawnionemu dostępowi.

Zapewnij wszystkim użytkownikom szkolenia dotyczące przeciwdziałania phishingowi

Ataki phishingowe w dalszym ciągu stanowią poważne zagrożenie dla witryn internetowych i firm, a w 86% organizacji co najmniej jedna osoba pada ofiarą łącza phishingowego. Regularne szkolenia w zakresie zwalczania phishingu, obejmujące symulacje phishingu, mogą uświadomić pracownikom oznaki ataków phishingowych i pomóc im zapobiec padnięciu ofiarą oszustwa.

Monitorowanie zachowań pracowników podczas symulacji może pomóc zidentyfikować obszary wymagające dalszego szkolenia i poprawić ogólną świadomość cyberbezpieczeństwa. Aby skorzystać z bezpłatnego szkolenia w zakresie zwalczania phishingu online, rozważ skorzystanie z zasobów udostępnianych przez organizacje zajmujące się cyberbezpieczeństwem i renomowane instytucje. Strony internetowe takie jak Cybrary i Anti-Phishing Working Group (APWG) oferują cenne kursy i materiały, które pomagają osobom fizycznym i firmom dowiedzieć się, jak rozpoznawać ataki phishingowe i im zapobiegać.

Śledź działania użytkowników końcowych

Wdrożenie monitorowania i analizy działań użytkowników końcowych w czasie rzeczywistym może pomóc w wykryciu nieprawidłowych wzorców użytkowania i zidentyfikowaniu potencjalnych naruszeń bezpieczeństwa. Wykrycie nietypowych działań umożliwia podjęcie natychmiastowych działań w celu powstrzymania hakerów i szybkiego rozwiązania problemów związanych z bezpieczeństwem.

Chociaż Google Analytics i Narzędzia dla webmasterów Bing skupiają się przede wszystkim na wydajności witryny i SEO, oto pięć działań w witrynie, które możesz bezpłatnie śledzić na obu platformach w celu zwiększenia bezpieczeństwa.

- Źródła ruchu i strony odsyłające. Zarówno Google Analytics, jak i Narzędzia dla webmasterów Bing dostarczają danych o tym, skąd pochodzi ruch w Twojej witrynie, w tym o skierowaniach z innych witryn. Monitorowanie źródeł odesłań pomaga zidentyfikować potencjalne zagrożenia lub podejrzane wzorce ruchu, umożliwiając podjęcie działań przeciwko złośliwym odesłaniom lub spamowi polecającemu.

- Zachowanie i zaangażowanie użytkowników. Platformy te oferują wgląd w zachowania użytkowników, takie jak odsłony strony, czas trwania sesji i współczynniki odrzuceń. Nietypowe zachowanie, takie jak nagły wzrost ruchu lub niezwykle wysoki współczynnik odrzuceń, może wskazywać na aktywność botów lub zagrożenia bezpieczeństwa.

- Zapytania o witrynę. Google Analytics dostarcza informacji na temat wyszukiwań w witrynie wewnętrznej, natomiast Narzędzia dla webmasterów Bing oferują dane na temat słów kluczowych używanych przez odwiedzających, aby znaleźć Twoją witrynę. Monitorowanie tych zapytań może pomóc Ci określić, czy użytkownicy szukają poufnych informacji.

- Dane demograficzne i lokalizacje użytkowników. Obie platformy dostarczają danych o demografii i lokalizacjach użytkowników. Nietypowe dane demograficzne użytkowników lub nagły napływ ruchu z nieoczekiwanych lokalizacji mogą być sygnałami ostrzegawczymi.

- Strony 404 i błędy indeksowania (Narzędzia dla webmasterów Bing). Chociaż Google Analytics może śledzić strony błędów 404, Narzędzia dla webmasterów Bing oferują bardziej kompleksowe raporty o błędach indeksowania. Monitorowanie błędów 404 i problemów z indeksowaniem pomaga zidentyfikować potencjalne próby włamań lub złośliwe działania, które mogą prowadzić do naruszenia bezpieczeństwa danych.

Dla właścicieli małych firm przydatne może być także monitorowanie działań pracowników w czasie rzeczywistym. Na przykład, jeśli pracownik zazwyczaj loguje się z określonej lokalizacji geograficznej, ale nagle uzyskuje dostęp do systemów firmowych z zupełnie innego regionu, może to oznaczać, że konto zostało przejęte. Podobnie monitorowanie sygnatur czasowych logowania i porównywanie ich ze zwykłymi godzinami pracy może pomóc wykryć próby nieautoryzowanego dostępu, które mają miejsce poza normalnymi harmonogramami.

Wybierz godnego zaufania dostawcę usług w chmurze

Wybór niezawodnego dostawcy danych w chmurze jest kluczowy dla zapewnienia skuteczności wszystkich poprzednich najlepszych praktyk. Renomowany dostawca usług w chmurze będzie dysponował silnymi środkami bezpieczeństwa, możliwościami technicznymi i wsparciem administracyjnym. Powinni stawiać na pierwszym miejscu ochronę danych, przestrzegać standardów branżowych i wykazywać zaangażowanie w bezpieczeństwo klientów.

EasyWP i Namecheap: Twoi partnerzy w zakresie bezpieczeństwa w chmurze

Hosting w chmurze za pośrednictwem EasyWP oferuje wiele korzyści związanych z bezpieczeństwem, co czyni go idealnym wyborem dla właścicieli witryn WordPress. Hosting w chmurze gwarantuje dłuższy czas pracy i niezawodność w porównaniu do tradycyjnego hostingu. Dane Twojej witryny są rozproszone na połączonych ze sobą serwerach, zapewniając ciągłą dostępność, nawet jeśli jeden z serwerów napotka problemy. Namecheap Cloud oferuje gwarancję dostępności na poziomie 99,9% i kontenerowe serwery, eliminujące możliwość wpływu hałaśliwych sąsiadów na wydajność Twojej witryny.

Co więcej, serwery w chmurze WordPress są zoptymalizowane pod kątem wydajnego działania WordPressa, zapewniając najwyższą wydajność. Serwery te są ściśle monitorowane przez ekspertów technicznych, którzy przodują w szybkim rozwiązywaniu wszelkich problemów z serwerem WordPress. Ta optymalizacja zapewnia płynne i szybkie działanie witryny, co jest kluczowym czynnikiem zapewniającym wyjątkowe doświadczenie użytkownika.

Nasi dotychczasowi klienci znają już poziom usług i bezpieczeństwa, jaki zapewniamy. Dzięki EasyWP możesz nadal cieszyć się spokojem ducha, który towarzyszy naszemu zaangażowaniu w najwyższą wydajność i bezpieczeństwo. A dla tych, którzy rozważają EasyWP po raz pierwszy, jesteś w dobrych rękach z zaufanym partnerem, który zajmuje się ochroną Twojej obecności w Internecie.

Zabezpieczanie danych w chmurze dla spokoju ducha

W epoce, w której dane stanowią siłę napędową operacji online, ich ochrona nie podlega negocjacjom. Bezpieczeństwo danych w chmurze nie jest już opcjonalne; jest to podstawowy wymóg dla właścicieli witryn internetowych, szczególnie tych korzystających z platform takich jak WordPress. Możesz znacząco zwiększyć swoją gotowość do zapewnienia bezpieczeństwa w chmurze, stosując opisane tutaj środki.

Wybór godnego zaufania dostawcy usług w chmurze ma kluczowe znaczenie dla architektury bezpieczeństwa. EasyWP, w pełni hostowany w chmurze Namecheap, oferuje właścicielom witryn WordPress bezpieczną i niezawodną platformę ze zoptymalizowanymi serwerami i wyjątkową obsługą klienta. Dzięki tak kompleksowym środkom bezpieczeństwa możesz mieć pewność, że Twoja witryna hostowana w chmurze jest zabezpieczona przed zagrożeniami cybernetycznymi, zapewniając jej ciągłe działanie i chroniąc Twoje cenne dane.