Skompromitowane hasła: dlaczego występują i jak ich unikać

Opublikowany: 2024-01-24Bezpieczeństwo danych osobowych i organizacyjnych zależy od siły i integralności haseł. Hasła, często stanowiące pierwszą linię obrony w cyberbezpieczeństwie, mogą być podatne na różne zagrożenia, co może prowadzić do nieautoryzowanego dostępu, naruszeń danych i kaskady innych problemów związanych z bezpieczeństwem. Zrozumienie, dlaczego hasła są naruszane, i nauczenie się, jak zapobiegać tego rodzaju problemom, jest niezbędne do ochrony tożsamości cyfrowych i zasobów.

To kompleksowe spojrzenie na skompromitowane hasła obejmie techniki stosowane do ich łamania oraz ryzyko, jakie stwarza naruszenie. Co ważniejsze, będzie oferować praktyczne strategie ochrony przed tymi lukami, w tym wykorzystanie specjalistycznych rozwiązań bezpieczeństwa, takich jak Jetpack Security dla witryn WordPress.

Pracując nad niuansami związanymi z bezpieczeństwem haseł, pamiętaj, że odpowiednie narzędzia i wiedza to Twoi najlepsi sojusznicy w toczącej się walce z zagrożeniami cybernetycznymi.

Co to jest złamane hasło?

Złamane hasło to takie, które zostało ujawnione, celowo lub nieumyślnie, nieupoważnionym osobom. Narażenie to naraża konto lub dane, które chroni, na ryzyko ze strony osób mających złe intencje. Złamane hasła stanowią poważny problem w cyberbezpieczeństwie, ponieważ mogą prowadzić do szeregu naruszeń bezpieczeństwa, od kradzieży danych osobowych po włamania korporacyjne na dużą skalę.

Koncepcja jest prosta, ale konsekwencje mogą być dość poważne. Gdy hasło wpadnie w niepowołane ręce, może spowodować poważne szkody, które mogą pozostać niewykryte, dopóki nie będzie za późno. Dlatego zrozumienie anatomii naruszeń haseł ma kluczowe znaczenie zarówno dla osób prywatnych, jak i organizacji.

Nie chodzi tylko o kradzież hasła — chodzi o potencjalne konsekwencje kradzieży hasła.

Najczęstsze przyczyny złamanych haseł

Istnieją dziesiątki, jeśli nie setki możliwych przyczyn wycieku haseł. Czasami są one wynikiem prostego błędu. Innym razem są one wynikiem skomplikowanego planu. Poniżej przyjrzymy się kilku najczęstszym przyczynom.

Słabe hasła i ponowne użycie haseł

Jedną z najczęstszych przyczyn naruszeń haseł jest użycie słabych lub łatwych do odgadnięcia haseł. Proste hasła, takie jak „123456” lub „hasło”, są łatwe do złamania dla atakujących.

Ponadto ponowne używanie haseł na wielu kontach znacznie zwiększa ryzyko. Jeśli jedno konto zostanie naruszone, wszystkie konta korzystające z tego samego hasła będą potencjalnie zagrożone.

Taktyki phishingu i inżynierii społecznej

Phishing, forma inżynierii społecznej, polega na nakłanianiu osób do ujawnienia haseł. To oszustwo często ma miejsce za pośrednictwem e-maili lub wiadomości podszywających się pod legalne źródła i przekonujących użytkowników do wprowadzenia swoich danych uwierzytelniających na fałszywych stronach internetowych. Zaawansowanie tych taktyk może sprawić, że będą trudne do wykrycia, co może prowadzić do niezamierzonego ujawnienia hasła.

Naruszenia danych i luki w zabezpieczeniach stron trzecich

Naruszenia danych w dużych organizacjach mogą prowadzić do ujawnienia milionów haseł. Naruszenia te często mają miejsce w wyniku luk w zabezpieczeniach systemów bezpieczeństwa firmy lub udanych prób włamań. W przypadku naruszenia bezpieczeństwa usług stron trzecich wszyscy użytkownicy korzystający z tych platform stają się bezbronni.

Włamania złośliwego oprogramowania i keyloggerów

Złośliwe oprogramowanie, w szczególności keyloggery, stanowi poważne zagrożenie. Te szkodliwe programy potajemnie instalują się na urządzeniu użytkownika i rejestrują naciśnięcia klawiszy, w tym wpisy hasła. Informacje te są następnie przekazywane atakującemu.

Jak hasła są naruszane

Zrozumienie mechanizmów i technik stojących za złamaniami haseł jest niezbędne dla skutecznej ochrony. Zaawansowanie i różnorodność tych naruszeń uwydatnia potrzebę stosowania solidnych środków bezpieczeństwa i świadomych praktyk użytkowników. Zdobywając wiedzę na temat zagrożeń, zarówno pojedyncze osoby, jak i organizacje mogą lepiej je przewidywać i ograniczać.

Łamanie haseł

Łamanie haseł to metoda stosowana przez cyberprzestępców w celu uzyskania nieautoryzowanego dostępu do kont poprzez zasadniczo „odgadywanie” haseł.

Brutalna siła atakuje

Ataki brute-force polegają na systematycznym sprawdzaniu wszystkich możliwych kombinacji haseł, aż do znalezienia prawidłowego. Ta metoda jest prosta, ale może być skuteczna w przypadku słabych haseł. Czas potrzebny na złamanie hasła przy użyciu brutalnej siły zależy od jego złożoności i długości.

Ataki słownikowe

Ataki słownikowe wykorzystują listę popularnych słów i wyrażeń do odgadnięcia haseł. W przeciwieństwie do ataków typu brute-force, w których próbuje się każdej kombinacji, ataki słownikowe opierają się na prawdopodobieństwie, że ktoś użyje popularnych słów lub ich prostych odmian jako hasła.

Tęczowe stoły

Tabele Rainbow to wstępnie obliczone tabele używane do odwracania kryptograficznych funkcji skrótu, głównie w celu łamania skrótów haseł. Korzystając z tęczowych tabel, osoby atakujące mogą szybko znaleźć hasło, jeśli znana jest jego wartość zaszyfrowana, co pozwala uniknąć konieczności wypróbowywania każdej możliwej kombinacji haseł.

Techniki te podkreślają znaczenie silnych, złożonych haseł i zaawansowanych środków bezpieczeństwa w celu ochrony przed takimi atakami.

Inżynieria społeczna

Inżynieria społeczna to taktyka stosowana przez cyberprzestępców w celu manipulowania osobami w celu ujawnienia poufnych informacji, takich jak hasła. Metoda ta opiera się bardziej na ludzkiej psychologii niż na technicznych technikach hakerskich.

Wyłudzanie informacji

Phishing polega na wysyłaniu oszukańczych komunikatów, które wydają się pochodzić z wiarygodnego źródła, zwykle za pośrednictwem poczty elektronicznej. Te e-maile często namawiają odbiorcę do wprowadzenia swoich informacji na fałszywej stronie internetowej, która wygląda uderzająco podobnie do prawdziwej.

Spear-phishing

Spear phishing jest bardziej ukierunkowaną formą phishingu. Napastnicy dostosowują swoje podejście do konkretnej ofiary, często wykorzystując dane osobowe, aby uczynić atak bardziej przekonującym. Może to obejmować udawanie zaufanego współpracownika lub organizacji i wysyłanie ofierze spersonalizowanych wiadomości.

Personifikacja

Podszywanie się pod osobę w świecie cyfrowym polega na udawaniu kogoś innego w celu zdobycia zaufania i uzyskania dostępu do poufnych informacji. Można to osiągnąć za pomocą fałszywych profili w mediach społecznościowych, przejętych kont e-mail lub w inny sposób. Osoba atakująca, jeśli zaufa, może wyłudzić hasła i inne poufne dane.

Świadomość i edukacja mają kluczowe znaczenie w obronie przed atakami socjotechnicznymi. Rozumiejąc te taktyki, osoby i organizacje mogą skuteczniej identyfikować zwodnicze praktyki i ich unikać.

Naruszenia i wycieki danych

Naruszenia i wycieki danych stanowią poważne zagrożenie dla bezpieczeństwa haseł. W rzeczywistości są one często głównym celem wielu naruszeń danych. Naruszenie ma miejsce za każdym razem, gdy dostęp do wrażliwych, chronionych lub poufnych danych lub ich ujawnienie odbywa się w nieuprawniony sposób. Często dotyczy to danych osobowych, takich jak hasła, dane finansowe i dokumentacja medyczna.

Naruszenie danych może nastąpić na różne sposoby. Poniżej opiszemy kilka z najbardziej rozpowszechnionych.

Ataki komputerowe

Hakerzy mogą wykorzystać luki w systemie, aby uzyskać nieautoryzowany dostęp do danych.

Groźby wewnętrzne

Czasami naruszenia są spowodowane przez osoby w organizacji, które nadużywają dostępu do poufnych informacji.

Przypadkowe narażenie

W niektórych przypadkach wyciek danych może nastąpić w wyniku przypadkowego narażenia, na przykład przez omyłkowe przesłanie wrażliwych danych niewłaściwej osobie lub pozostawienie ich bez ochrony.

Nieodpowiednie środki bezpieczeństwa

Do naruszeń często dochodzi z powodu niewystarczających środków bezpieczeństwa, gdy systemom brakuje niezbędnych zabezpieczeń chroniących przed próbami włamań.

Konsekwencje naruszeń danych są dalekosiężne. Nie tylko prowadzą do bezpośredniego ryzyka naruszenia haseł i kont, ale także niszczą zaufanie, szkodzą reputacji i mają wpływ na finanse.

Ochrona przed naruszeniami danych polega na wdrażaniu silnych praktyk w zakresie cyberbezpieczeństwa, regularnym monitorowaniu systemów i edukowaniu pracowników na temat znaczenia bezpieczeństwa danych.

Dla osób fizycznych otrzymywanie informacji o najnowszych naruszeniach bezpieczeństwa i regularna zmiana haseł to kluczowe kroki w ochronie informacji.

Wieloaspektowe ryzyko związane ze złamaniem haseł

Złamane hasła stwarzają ryzyko wykraczające daleko poza nieautoryzowany dostęp do pojedynczego konta. Zagrożenia te często wpływają na osoby i organizacje na dziesiątki sposobów. Poniżej dokonamy przeglądu bezpośrednich i wtórnych skutków złamanych haseł, podkreślając rozległy charakter tych zagrożeń.

Bezpośrednie konsekwencje

Nieautoryzowany dostęp

Najbardziej bezpośrednią konsekwencją złamania hasła jest nieautoryzowany dostęp. Dzięki temu dostępowi hakerzy mogą nadużywać kont osobistych, systemów korporacyjnych lub wrażliwych baz danych do szkodliwych działań.

Kradzież danych i naruszenia prywatności

Złamane hasła często prowadzą do ogólnej kradzieży danych, w tym danych osobowych, poufnych danych biznesowych i zastrzeżonej własności intelektualnej. Może to mieć poważne konsekwencje dla prywatności osób fizycznych i niekorzystne skutki dla konkurencyjności dla przedsiębiorstw.

Strata finansowa

Straty finansowe to poważne ryzyko związane ze złamaniem haseł. Mogą one obejmować zarówno nieautoryzowane zakupy i transakcje, jak i bardziej rozległe oszustwa finansowe, dotykające zarówno osoby fizyczne, jak i organizacje.

Kradzież i oszustwo tożsamości

Złamanie haseł może prowadzić do kradzieży tożsamości, gdy osoba atakująca wykorzystuje skradzione dane osobowe do podszywania się pod ofiarę. Mając w ręku tę nową tożsamość, przestępcy mogą popełniać oszukańcze działania, takie jak otwieranie nowych kont lub uzyskiwanie pożyczek w imieniu ofiary.

Chronimy Twoją witrynę. Prowadzisz swój biznes.

Jetpack Security zapewnia łatwą w obsłudze, kompleksową ochronę witryny WordPress, w tym kopie zapasowe w czasie rzeczywistym, zaporę sieciową aplikacji internetowych, skanowanie w poszukiwaniu złośliwego oprogramowania i ochronę przed spamem.

Zabezpiecz swoją witrynęWpływ na reputację osobistą i organizacyjną

Konsekwencje złamania hasła mogą poważnie zaszkodzić reputacji osób i organizacji. Postrzegany brak bezpieczeństwa może podważyć zaufanie klientów, partnerów i społeczeństwa, prowadząc do długoterminowej szkody dla reputacji.

Te bezpośrednie konsekwencje pokazują, jak ważne jest utrzymanie solidnego bezpieczeństwa haseł i potrzeba skutecznych środków zapobiegających naruszeniu hasła.

Skutki wtórne

Efekt domina w połączonych systemach

Obecnie systemy cyfrowe są tak ze sobą powiązane, że dostęp do jednego konta może stanowić bramę do wielu innych kont i systemów. Jest to szczególnie prawdziwe, gdy ponowne użycie hasła jest tak powszechne. Powstały efekt domina może zwiększyć wpływ pojedynczego złamanego hasła.

Czynności prawne i zobowiązania

Organizacje, które doświadczyły naruszenia haseł, często ponoszą konsekwencje prawne. Mogą zostać pociągnięci do odpowiedzialności za brak ochrony danych klientów, co może skutkować procesami sądowymi, karami finansowymi i działaniami regulacyjnymi. Te wyzwania prawne mogą być kosztowne i szkodliwe dla wiarygodności organizacji.

Zgodność z przepisami o ochronie danych

Naruszenia danych wynikające ze złamanych haseł mogą skutkować nieprzestrzeganiem przepisów o ochronie danych, takich jak RODO i CCPA. Może to skutkować wysokimi karami finansowymi i wymagać szeroko zakrojonych środków w celu przywrócenia zgodności, co zwiększa obciążenie finansowe i operacyjne.

Zrozumienie tych wtórnych skutków podkreśla znaczenie solidnych praktyk w zakresie bezpieczeństwa haseł, nie tylko w celu zapobiegania bezpośrednim szkodom, ale także w celu ograniczenia szerszego ryzyka, które może mieć trwały wpływ na osoby i organizacje.

Jak uniknąć kradzieży haseł

Twórz silne hasła

Utworzenie silnych, unikalnych haseł to pierwszy krok w zabezpieczeniu kont. Silne hasło powinno składać się ze złożonej kombinacji liter, cyfr i znaków specjalnych. Unikaj używania łatwych do odgadnięcia informacji, takich jak urodziny lub popularne słowa.

Długość i złożoność hasła

Długość i złożoność hasła mają kluczowe znaczenie przy określaniu jego siły. Dłuższe hasła są z natury bezpieczniejsze ze względu na zwiększoną liczbę możliwych kombinacji, które bot musi wypróbować w przypadku ataku siłowego. Zalecane jest co najmniej 12 do 15 znaków.

Złożoność jest równie ważna. Złożone hasło to połączenie wielkich i małych liter, cyfr i symboli. Ta złożoność znacznie utrudnia narzędziom do łamania haseł odszyfrowanie hasła, ponieważ każdy dodatkowy typ znaku zwiększa liczbę możliwych kombinacji.

Używaj znaków specjalnych, cyfr i mieszanych wielkości liter

Niezbędne jest uwzględnienie w hasłach różnych typów znaków. Znaki specjalne (takie jak !, @, #) i cyfry zwiększają poziom trudności. Skuteczną strategią jest zastępowanie liter podobnie wyglądającymi cyframi lub symbolami (np. zastąpienie „o” „0” lub „E” „3”).

Takie podejście, znane jako „leet”, może zwiększyć siłę hasła, zachowując jednocześnie jego zapadalność w pamięć. Niestety hakerzy stają się coraz bardziej wykwalifikowani w łamaniu tego rodzaju sztuczek, więc nie powinieneś polegać wyłącznie na nich.

Unikaj popularnych słów i wzorców

Hasła zawierające popularne słowa, frazy lub wzorce sekwencyjne (takie jak „qwerty” lub „12345”) są szczególnie podatne na ataki słownikowe. Ataki często wykorzystują wstępnie skompilowane listy typowych haseł i ich odmian, dlatego aby zwiększyć bezpieczeństwo, należy unikać używania tych przewidywalnych elementów. Zamiast tego wybierz losową kombinację znaków lub użyj hasła — sekwencji słów, która tworzy dłuższe hasło (np. „Blue#Coffee7!Rainbow”).

Unikaj ponownego używania haseł

Ponowne używanie haseł na wielu kontach jest częstą pułapką. Jeśli jedno konto zostanie naruszone, wszystkie inne konta z tym samym hasłem będą zagrożone. Aby zachować bezpieczeństwo na wszystkich platformach, użyj unikalnego hasła dla każdego konta. Praktyka ta gwarantuje, że naruszenie w jednej witrynie nie doprowadzi do efektu domina w postaci naruszenia bezpieczeństwa w innych witrynach.

Korzystaj z menedżerów haseł

Menedżerowie haseł są nieocenionymi narzędziami do utrzymywania silnych, unikalnych haseł do każdego konta. Generują, pobierają i przechowują złożone hasła, dzięki czemu nie musisz pamiętać każdego z nich.

Menedżerowie haseł zazwyczaj oferują również szyfrowane przechowywanie, dzięki czemu Twoje hasła są bezpieczne. Wiele z nich może automatycznie uzupełniać dane uwierzytelniające na stronach internetowych, zmniejszając ryzyko wpadnięcia na witryny phishingowe, ponieważ automatycznie uzupełniają one tylko legalne witryny.

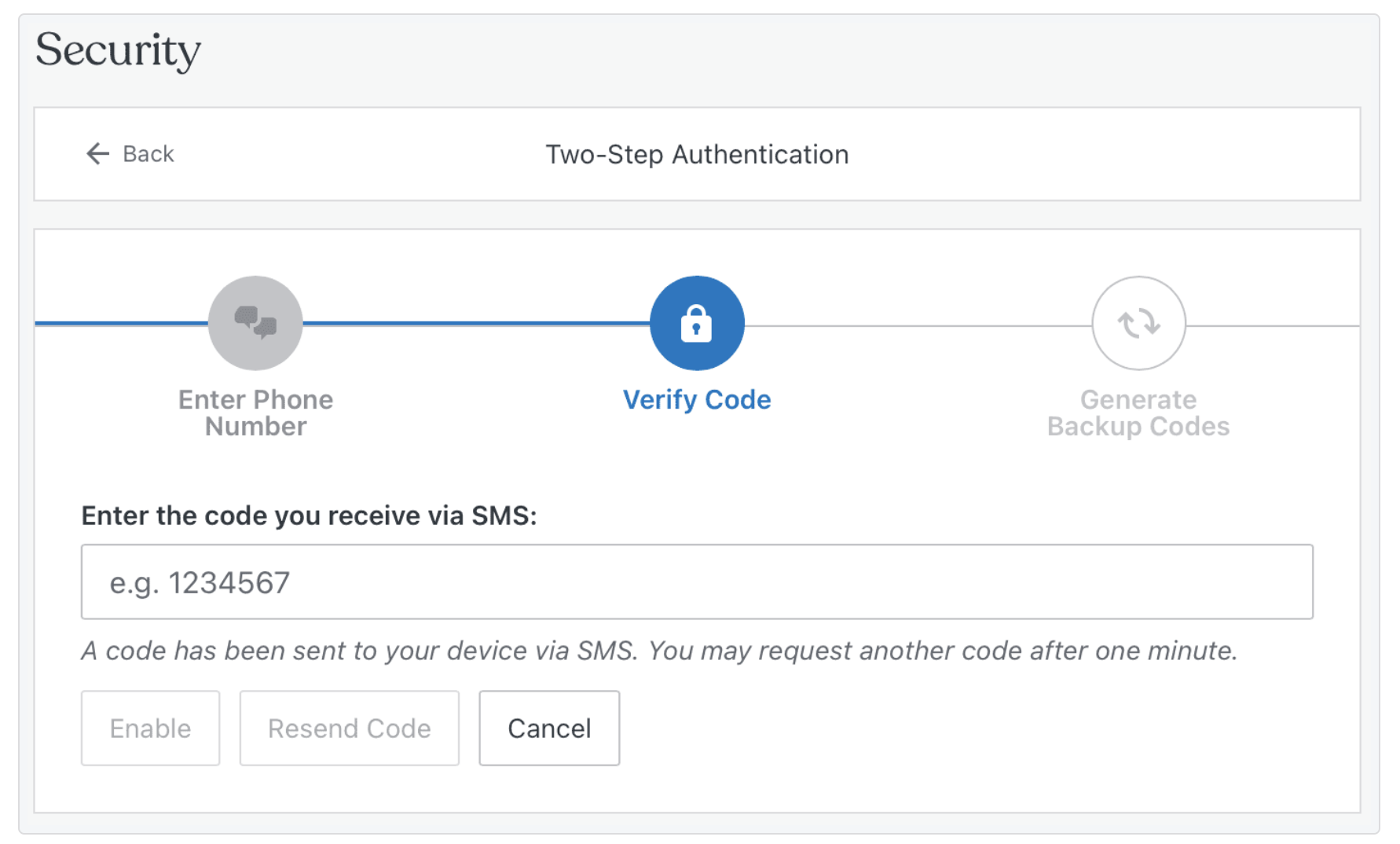

Wdrażaj uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) dodaje krytyczną warstwę zabezpieczeń wykraczającą poza hasło. Wymaga jednej lub kilku dodatkowych weryfikacji, co znacznie zmniejsza prawdopodobieństwo nieuprawnionego dostępu. System ten wymaga zarówno czegoś , co znasz (hasło), jak i czegoś, co masz (smartfon lub token bezpieczeństwa). Nawet jeśli hasło zostanie naruszone, usługa MFA często może uniemożliwić osobie atakującej uzyskanie dostępu.

Regularnie aktualizuj hasła

Regularna aktualizacja haseł jest kluczową praktyką w zakresie bezpieczeństwa cyfrowego. Najlepiej jest zmieniać hasła co trzy do sześciu miesięcy, szczególnie w przypadku kont wrażliwych. Ogranicza to okno narażenia w przypadku naruszenia hasła. Aktualizując hasła, upewnij się, że nowe znacznie różni się od poprzedniego, aby zmaksymalizować korzyści związane z bezpieczeństwem.

Monitoruj aktywność konta pod kątem naruszeń danych

Monitorowanie aktywności na koncie ma kluczowe znaczenie dla wczesnego wykrywania nieuprawnionego dostępu. Wiele usług oferuje teraz powiadomienia o nowych loginach lub nietypowych działaniach. Ponadto korzystanie z usług takich jak „Have I Been Pwned” może poinformować Cię, jeśli dane Twojego konta były częścią naruszenia bezpieczeństwa danych. Zachowanie czujności i reagowanie na te alerty umożliwia podjęcie natychmiastowych działań, takich jak zmiana hasła, w celu zabezpieczenia konta.

Egzekwuj zasady dotyczące haseł w organizacjach

Organizacje muszą egzekwować rygorystyczne zasady ochrony wrażliwych danych. Obejmuje to wytyczne dotyczące złożoności, zasady zapobiegające udostępnianiu haseł oraz wymagania dotyczące regularnej zmiany haseł. Ponadto organizacje powinny rozważyć wdrożenie menedżerów haseł klasy korporacyjnej, aby pomóc pracownikom w utrzymaniu bezpiecznych haseł bez ryzyka ich zapomnienia.

Edukuj pracowników i użytkowników w zakresie higieny haseł

Edukacja jest kluczowym elementem cyberbezpieczeństwa. Regularne sesje szkoleniowe, przypomnienia i materiały edukacyjne mogą pomóc członkom zespołu zrozumieć znaczenie silnych haseł i sposobów ich tworzenia.

Edukacja ta powinna obejmować zagrożenia związane ze słabymi hasłami, metody stosowane przez hakerów w celu złamania haseł oraz najlepsze praktyki w zakresie tworzenia haseł i zarządzania nimi.

Jeśli prowadzisz witrynę internetową, skorzystaj z rozwiązania zabezpieczającego witrynę

Dla menedżerów witryn WordPress wdrożenie solidnego rozwiązania zabezpieczającego witrynę ma kluczowe znaczenie. Jetpack Security dla WordPress oferuje kompleksową ochronę. Zawiera funkcje takie jak ochrona przed atakami typu brute-force, bezpieczne logowanie (2FA) i monitorowanie przestojów.

Integrując Jetpack Security z zarządzaniem witryną, administratorzy WordPressa mogą znacznie poprawić ochronę swojej witryny przed atakami związanymi z hasłami, zapewniając bezpieczeństwo i integralność danych odwiedzających oraz funkcjonalności witryny.

Jetpack Security nie tylko zapewnia dodatkową warstwę ochrony, ale także zapewnia spokój ducha, wiedząc, że witryna internetowa jest chroniona przed najbardziej rozpowszechnionymi i szkodliwymi rodzajami zagrożeń cybernetycznych.

Dowiedz się więcej o bezpieczeństwie Jetpack.

Często Zadawane Pytania

Jakie są najczęstsze błędy popełniane przez ludzi, które prowadzą do złamania haseł?

Droga do złamanych haseł często zaczyna się od typowych, przeoczanych błędów. Do najczęstszych z nich należą:

- Używanie prostych i przewidywalnych haseł . Wybór haseł łatwych do zapamiętania często oznacza, że łatwo je odgadnąć. Obejmuje to wykorzystywanie danych osobowych, takich jak imiona, urodziny lub proste sekwencje (np. „123456”).

- Ponowne używanie haseł na wielu kontach . Wiele osób używa tego samego hasła do wielu kont. Jeśli jedno konto zostanie naruszone, wszystkie pozostałe są równie narażone.

- Ignorowanie aktualizacji oprogramowania . Brak aktualizacji oprogramowania może pozostawić luki w zabezpieczeniach niezałatane, co ułatwi hakerom wykorzystanie słabych punktów.

- Klikanie linków phishingowych . Próby phishingu, które często wyglądają na łudząco uzasadnione, mogą nakłonić użytkowników do dobrowolnego podania swoich haseł.

- Nieużywanie uwierzytelniania wieloskładnikowego (MFA) . Pominięcie tej dodatkowej warstwy zabezpieczeń sprawia, że konta są bardziej podatne na naruszenia.

Jak mogę sprawdzić, czy moje hasło zostało naruszone?

Wykrycie naruszonego hasła często wiąże się z zauważeniem nietypowej aktywności, takiej jak:

- Nieoczekiwane powiadomienia dotyczące konta . Otrzymywanie e-maili lub SMS-ów o próbach logowania lub zmianach danych konta, które nie zostały zainicjowane przez Ciebie.

- Dziwna aktywność na koncie . Obserwując nieznane działania na Twoim koncie, takie jak wysłane wiadomości, których nie napisałeś lub nierozpoznane transakcje.

- Alerty bezpieczeństwa . Wiele usług online powiadamia użytkowników o podejrzanych działaniach, takich jak logowanie z nietypowych lokalizacji.

- Wiadomości o naruszeniu danych . Proaktywne podejście do monitorowania wiadomości pod kątem naruszeń danych związanych z usługami, z których korzystasz, może zapewnić czujność w przypadku potencjalnego naruszenia bezpieczeństwa haseł.

Jakie pierwsze kroki należy podjąć, gdy podejrzewam, że moje hasło zostało naruszone?

Jeśli podejrzewasz, że Twoje hasło zostało naruszone, natychmiastowe działanie jest niezwykle istotne. Możesz zacząć od następujących kroków:

- Zmień swoje hasło . Zrób to w przypadku konta, którego dotyczy problem, oraz wszystkich innych kont, na których użyłeś tego samego hasła.

- Sprawdź anomalie . Przejrzyj ostatnią aktywność na koncie pod kątem wszelkich nieautoryzowanych działań.

- Włącz lub zaktualizuj usługę MFA . Jeśli jeszcze tego nie zrobiłeś, skonfiguruj uwierzytelnianie wielopoziomowe. Jeśli jest już skonfigurowany, upewnij się, że działa poprawnie i w razie potrzeby zaktualizuj kody odzyskiwania.

- Powiadom odpowiednie strony . Skontaktuj się z usługodawcą zaatakowanego konta i, jeśli to konieczne, powiadom swoje instytucje finansowe lub organy prawne.

- Uruchom skanowanie bezpieczeństwa . Użyj niezawodnego narzędzia bezpieczeństwa, aby sprawdzić swoje urządzenia pod kątem złośliwego oprogramowania.

W jaki sposób cyberprzestępcy wykorzystują ujawnione hasła do dalszych ataków?

Cyberprzestępcy wykorzystują wyciekające hasła na kilka sposobów:

- Wypełnianie poświadczeń . Używanie zautomatyzowanych narzędzi do testowania haseł, które wyciekły na różnych stronach internetowych, wykorzystywanie ponownego użycia haseł.

- Ukierunkowane ataki . Wykorzystywanie danych osobowych zebranych z jednego konta w celu dostosowania ataków phishingowych lub prób oszustwa na innych platformach.

- Kradzież tożsamości . Wykorzystywanie danych osobowych związanych ze złamanymi hasłami w celu podszywania się pod ofiarę w celu dokonania oszukańczych działań.

Jakie są najlepsze sposoby na uniknięcie złamania hasła dla menedżerów i właścicieli witryn?

W przypadku menedżerów i właścicieli witryn internetowych ograniczenie ryzyka kradzieży haseł obejmuje kilka kroków:

- Wdrażaj zasady silnych haseł . Wymuszaj tworzenie złożonych haseł i regularne aktualizacje dla wszystkich użytkowników.

- Użyj wtyczek zabezpieczających . Korzystanie z narzędzi takich jak Jetpack Security może znacznie poprawić ochronę Twojej witryny. Jetpack Security oferuje funkcje takie jak ochrona przed atakami typu brute-force, co utrudnia atakującym uzyskanie nieautoryzowanego dostępu.

- Regularnie aktualizuj i łataj systemy . Aktualizowanie oprogramowania witryny internetowej ma kluczowe znaczenie w ochronie przed znanymi lukami w zabezpieczeniach.

- Edukuj swój zespół . Upewnij się, że wszyscy zaangażowani w zarządzanie witryną znają najlepsze praktyki dotyczące bezpieczeństwa haseł i rozumieją, jak identyfikować próby phishingu.

Jak mogę zabezpieczyć moją witrynę przed technikami łamania haseł, takimi jak ataki typu brute-force?

Zabezpieczenie Twojej witryny przed technikami łamania haseł obejmuje połączenie dobrych praktyk i solidnych rozwiązań bezpieczeństwa:

- Ogranicz próby logowania . Zaimplementuj funkcje, które blokują użytkowników po określonej liczbie prób wprowadzenia błędnego hasła.

- Używaj silnych haseł i MFA . Zachęcaj lub wymuszaj stosowanie złożonych haseł i uwierzytelniania wielopoziomowego dla wszystkich kont.

- Monitoruj podejrzaną aktywność . Obserwuj wzorce logowania i uważaj na nietypową aktywność.

- Wdrażaj narzędzia bezpieczeństwa, takie jak Jetpack Security . Właścicielom witryn WordPress Jetpack Security zapewnia kompleksowe rozwiązanie bezpieczeństwa. Chroni przed atakami typu brute-force, monitoruje podejrzaną aktywność i zapewnia bezpieczne logowanie. To zintegrowane podejście ma kluczowe znaczenie w ochronie witryny przed najpopularniejszymi i szkodliwymi technikami ataków hasłami.

Bezpieczeństwo Jetpack: Chroń swoją witrynę WordPress przed atakami związanymi z hasłami

Jetpack Security to solidny strażnik witryn WordPress, zaspokajający krytyczną potrzebę silnego bezpieczeństwa haseł i ochrony przed różnymi atakami. Jego kompleksowy zestaw funkcji bezpieczeństwa ma na celu zwalczanie wyrafinowanych zagrożeń, przed którymi stoją dziś właściciele i menedżerowie witryn internetowych.

Kluczowe cechy Jetpack Security:

Ochrona przed atakami brutalnej siły . Jetpack Security aktywnie udaremnia ataki siłowe, monitorując i blokując podejrzane próby logowania. Ta funkcja ma kluczowe znaczenie, aby uniemożliwić atakującym odgadnięcie haseł.

Regularne skanowanie w poszukiwaniu złośliwego oprogramowania . Jetpack Security skanuje w poszukiwaniu złośliwego oprogramowania i luk w zabezpieczeniach, zapewniając niezwłoczną identyfikację potencjalnych zagrożeń i ich zajęcie. Właściciele witryn mogą nawet rozwiązać większość problemów jednym kliknięciem.

Monitorowanie przestojów . Narzędzie monitoruje czas działania Twojej witryny i natychmiast powiadamia Cię, jeśli witryna ulegnie awarii — jest to potencjalny wskaźnik naruszenia bezpieczeństwa.

Kopie zapasowe w czasie rzeczywistym. Jetpack bezpiecznie przechowuje dane Twojej witryny w chmurze i aktualizuje się za każdym razem, gdy dokonasz zmiany. Każdy komentarz, edycja, zakup lub przesłanie formularza są blokowane na wypadek konieczności odzyskania danych.

Dziennik aktywności . Ta funkcja rejestruje wszystkie istotne działania na stronie, umożliwiając menedżerom witryn monitorowanie wszelkich nieautoryzowanych zmian lub logowań. Pomaga to również w rozwiązywaniu problemów i określeniu dokładnego punktu, w którym witryna powinna zostać przywrócona.

Jetpack Security służy nie tylko jako narzędzie obronne, ale także jako proaktywny środek zapewniający integralność i niezawodność witryn WordPress. Integrując Jetpack ze swoją strategią bezpieczeństwa, właściciele i menedżerowie witryn WordPress mogą znacznie ulepszyć swoją obronę przed stale zmieniającym się krajobrazem ataków na hasła, zapewniając, że ich zasoby cyfrowe pozostaną bezpieczne i niezawodne.

Dowiedz się więcej o bezpieczeństwie Jetpack.