Zatrucie DNS, czyli podszywanie się pod DNS: znaczenie, zapobieganie i naprawa

Opublikowany: 2022-11-11Hakerzy zawsze opracowują nowe sposoby lub wymyślają nowe metody hakowania lub atakowania witryny. Być może często słyszałeś termin zatruwanie DNS lub spoofing DNS, który jest uważany za dość popularną strategię cyberataków. W końcu jest to jedna z najłatwiejszych i najbardziej sprytnych strategii cyberataków, której nie można łatwo wykryć.

Zasadniczo zatruwanie DNS lub znane również jako fałszowanie pamięci podręcznej DNS lub fałszowanie pamięci podręcznej DNS, jakkolwiek chcesz to nazwać, jest jednym z najbardziej zwodniczych cyberataków, w których hakerzy sprytnie przekierowują ruch sieciowy z witryny na inną złośliwą witrynę lub fałszywą sieć serwer. LUB hakerzy mogą po prostu ograniczyć odwiedzającym możliwość załadowania sfałszowanej witryny.

Te złośliwe lub fałszywe witryny podszywają się pod rzeczywistą witrynę i ułatwiają hakerom kradzież poufnych informacji odwiedzających, takich jak informacje o karcie kredytowej, dane bankowe, hasła lub dane osobowe.

Odwiedzając fałszywą lub sfałszowaną witrynę, użytkownik może nie zauważyć niczego podejrzanego. Witryna może wyglądać normalnie, tak jak oryginalna, a nawet działać normalnie, wydaje się, że wszystko wydaje się bezpieczne.

Lub, w innym przypadku, odwiedzający mogą mieć trudności z ponownym załadowaniem sfałszowanej witryny, nieświadomi faktu, że witryna została zhakowana. Próbują przeładować witrynę raz lub dłużej i z frustracji obwiniają firmę hostingową.

Najlepszym sposobem walki z zatruciem DNS jest zapobieganie. W tym artykule postaram się zbadać każdy termin związany z zatruciem DNS, który musi znać, a także udostępnić niektóre z najlepszych metod, aby temu zapobiec.

Więc czytaj dalej ten artykuł do końca i dowiedz się wszystkiego o zatruwaniu DNS w bardzo wyczerpujący sposób. Zacznijmy!

Co to jest zatruwanie DNS, czyli podszywanie się pod DNS?

Jak już wspomnieliśmy we wstępie, zatrucie DNS to kolejny rodzaj cyberataku, w którym haker zasadniczo podszywa się pod witrynę dokładnie taką, jak oryginalna witryna i ułatwia im kradzież poufnych informacji odwiedzających.

Takie podszywanie się pod witrynę odbywa się zazwyczaj w celu przeprowadzenia phishingu online lub przerwania normalnego przepływu ruchu w sieci.

Hakerzy są w stanie przeprowadzić tę technikę hakerską, znajdując luki w systemach nazw domen (DNS). Kiedy uda im się odkryć wszystkie luki lub luki w zabezpieczeniach, przekierowują ruch sieciowy z oryginalnej witryny na fałszywą.

Jeśli nie wiesz nic o pojęciu DNS lub nie wiesz, jak to działa? Zapoznaj się z naszym dedykowanym artykułem na temat „Co to jest DNS? Jak działa nazwa domeny? ” I poznaj wszystkie różne terminy z nim związane i jego funkcjonalność w bardzo kompleksowy sposób.

Aby lepiej to zrozumieć, rozważmy przykład. Załóżmy, że ktoś poprosił o Twój adres domowy, ale nie chcesz, aby przyszli do Ciebie, zamiast tego podajesz mu fałszywy adres. Aby wszystko wyglądało realistycznie, udałeś się pod ten fałszywy adres i zmieniłeś wszystkie ulice i numery domów. Dzięki temu bez wątpienia mogą trafić do niewłaściwego domu lub miejsca docelowego.

Jak działa zatrucie DNS i co go powoduje?

Cały mechanizm zatruwania DNS opiera się na podstawach tego, jak działa internet i jak może kierować użytkowników do ich docelowych stron internetowych.

Podobnie jak adresy domowe lub jakakolwiek lokalizacja na Ziemi ma unikalne współrzędne, każde urządzenie i serwer ma swoje własne unikalne i odrębne adresy IP, które są taką samą analogią jak nasze fizyczne adresy domowe. Te adresy IP lub protokołu internetowego to w zasadzie seria liczb, które są połączone z każdym urządzeniem w sieci i używają protokołu internetowego do komunikacji.

Każda odwiedzana witryna internetowa ma charakterystyczną nazwę domeny, która pomaga internautom łatwo je zapamiętać i zidentyfikować w interfejsie użytkownika. Ale w backendzie wszystko działa inaczej, gdy użytkownik wprowadza adres URL witryny lub adres w pasku adresu przeglądarki, serwer DNS lub DNS natychmiast mapuje nazwę domeny na jej właściwe adresy IP i kieruje ruch.

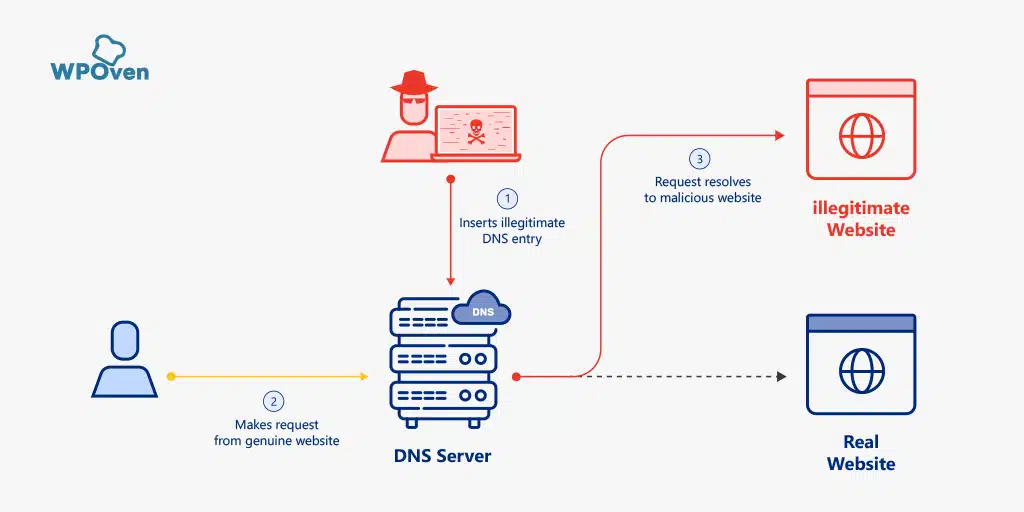

Teraz, w tym momencie, hakerzy wykorzystali wszystkie luki i luki, aby przekierować cały ruch sieciowy na fałszywą stronę internetową. W rzeczywistości hakerzy infiltrują serwer DNS i wprowadzają pewne zmiany w jego katalogu, które wskazują użytkownikom inny nielegalny adres IP. Ten proces jest technicznie znany jako zatruwanie DNS.

Po tym, jak hakerom udało się zinfiltrować serwer DNS i skierować ruch sieciowy na nielegalną witrynę, ta część przekierowująca jest znana jako fałszowanie DNS. Pomyliłeś się między zatruwaniem DNS a fałszowaniem DNS? Nie martw się, wszystkie Twoje wątpliwości zostaną wyjaśnione w następnej sekcji.

To nie koniec, zatruwanie pamięci podręcznej DNS posuwa ten proces o krok dalej. Po zakończeniu zatruwania DNS przeglądarki użytkownika przechowują adres IP fałszywej witryny w swojej pamięci podręcznej.

W rezultacie za każdym razem, gdy użytkownik spróbuje odwiedzić oryginalną witrynę, automatycznie przekieruje ją na fałszywą, mimo że problem został naprawiony. Ale jak to możliwe? Czy nie ma protokołów bezpieczeństwa? Dowiedzmy się.

Być może słyszeliście również o ataku DDoS, który jest dość podobny do zatruwania DNS, sprawdź ten post na „Kompletny przewodnik po ataku DDoS” i dowiedz się więcej na ten temat.

Dlaczego dochodzi do zatrucia pamięci podręcznej DNS?

Jednym z największych powodów, które pozwalają na zatrucie pamięci podręcznej DNS, jest cały słaby system routingu ruchu internetowego. Serwery DNS korzystają z protokołu UDP lub User Datagram Protocol, w którym nie ma potrzeby weryfikacji informacji wymaganych między nadawcą a odbiorcami podczas komunikacji.

Podczas gdy w TCP lub Transmission Communication Protocol, zarówno nadawca, jak i odbiorcy muszą wykonać uzgadnianie, aby rozpocząć komunikację, a także przeprowadzić weryfikację tożsamości urządzenia.

Dlatego ten protokół UDP stwarza hakerom okazję do wysłania przez niego wiadomości i udawania, że jest to odpowiedź z legalnego serwera, używając fałszywej tożsamości. Ponieważ nie jest dostępna dodatkowa funkcja weryfikacji, jeśli przelicznik DNS otrzyma fałszywą odpowiedź, zaakceptuje i buforuje dane bez żadnych wątpliwości.

Pomimo faktu, że proces buforowania DNS ma zbyt wiele wad, luk lub luk. Przeprowadzanie ataków zatruwania DNS nie jest tak łatwe, jak się wydaje. Aby tak się stało, haker musi szybko wysłać fałszywą odpowiedź w ciągu kilku milisekund, tuż przed uruchomieniem odpowiedzi z legalnego serwera nazw.

Zatrucie DNS a podszywanie się pod DNS

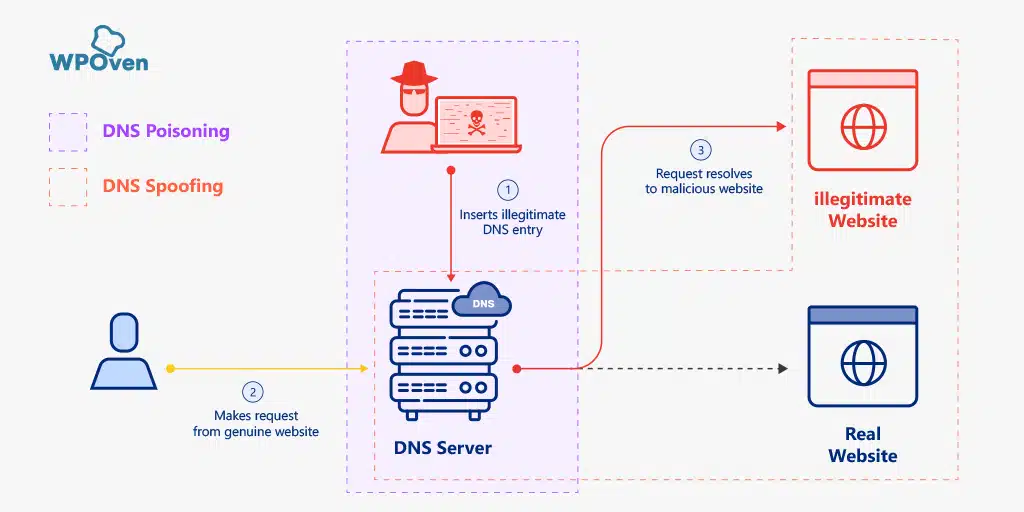

Mogłeś zobaczyć; oba terminy zatruwanie DNS i spoofing DNS są uważane za takie same i często używane zamiennie. Ale jest niewielka różnica między tymi dwoma:

- Zatruwanie DNS – jest to proces lub metoda, za pomocą której hakerzy lub osoby atakujące infiltrują DNS i wprowadzają pewne zmiany w informacjach w celu przekierowania ruchu internetowego na nielegalną stronę internetową.

- Spoofing DNS – podczas gdy w DNS spoofing jest końcowym wynikiem zatrucia DNS, w którym ruch jest przekierowywany do złośliwej witryny z powodu zatrucia pamięci podręcznej DNS.

Innymi słowy, możemy powiedzieć, że zatruwanie DNS jest procesem, a fałszowanie DNS jest efektem końcowym.

Jakie są największe zagrożenia związane z zatruciem DNS?

Zatrucie DNS jest jednym z najbardziej znanych ataków, które mogą potencjalnie zaszkodzić komukolwiek lub dowolnej organizacji. Jest tak poważny, że gdy staniesz się jego ofiarą, bardzo trudno jest wykryć i naprawić problem.

Dzieje się tak dlatego, że po zatruciu DNS najgorszą rzeczą, jaka przytrafia się każdemu urządzeniu, jest zatruwanie pamięci podręcznej DNS, co jest bardzo trudne do naprawienia, ponieważ użytkownik będzie domyślnie automatycznie przekierowywany na złośliwą stronę internetową.

Ponadto bardzo trudno jest podejrzewać lub wykryć zatrucie DNS, zwłaszcza w przypadku, gdy hakerzy przekierowali ruch z Twojej witryny na podszywającą się fałszywą witrynę, która wygląda dokładnie tak samo.

W rezultacie widzowie bez wątpienia wprowadzają swoje krytyczne informacje w normalny sposób i narażają siebie lub swoją organizację na wysokie ryzyko.

Kradzież informacji krytycznych

Zatrucie DNS pozwala hakerom przekierować ruch w Twojej witrynie na fałszywą, która podszywa się dokładnie pod Twoją i kradnie poufne informacje odwiedzających, takie jak dane karty kredytowej, dane logowania i hasła, dane bankowe lub klucze bezpieczeństwa itp.

Infekowanie urządzeń wirusami i złośliwym oprogramowaniem

Gdy hakerzy będą w stanie przekierować ruch z Twojej witryny na złośliwą i nielegalnie podszywającą się witrynę, będą również mogli infekować urządzenia odwiedzających, instalując na nich złośliwe oprogramowanie lub hostując na nich wirusy. Może to prowadzić do wielu innych nadużyć, takich jak infekowanie innych urządzeń, z którymi się kontaktują, a także umożliwienie im kradzieży poufnych informacji.

Blokowanie aktualizacji zabezpieczeń

Hakerzy mogą również używać zatruwania DNS do przekierowywania ruchu od dostawców zabezpieczeń i blokowania ich w celu uzyskania regularnych aktualizacji i poprawek zabezpieczeń. Ten rodzaj ataku ma długotrwały skutek i może być poważny, powodując osłabienie ogólnego bezpieczeństwa witryny i będzie bardziej podatny na inne rodzaje ataków, takie jak wirusy i złośliwe oprogramowanie.

Ograniczenia rządowe

Poza pewnymi poważnymi zagrożeniami, zatrucie DNS może również przynieść korzyści rządowi w zakresie ograniczenia lub zakazu dostępu do pewnych krytycznych informacji w domenie publicznej. Za pomocą tej techniki rząd może kontrolować swoich obywateli, zabraniając im odwiedzania niektórych stron internetowych, których nie powinni oglądać, takich jak ciemne strony internetowe, informacje wojskowe itp.

Jak zapobiegać zatruciu DNS?

Zawsze mówi się, że „ lepiej zapobiegać niż leczyć ”, a naprawienie problemu może kosztować znacznie więcej niż zapobieganie mu. W końcu, gdy twoje urządzenie zostanie złapane w zatrucie DNS i twoja strona internetowa przestanie działać, odwiedzający nie będą obwiniać o to hakerów, ale bezpośrednio obwinią ciebie lub twoją firmę.

Chociaż zapobieganie jest konieczne, aby doszło do zatrucia DNS, nie jest to takie proste, zobaczmy, co możesz zrobić ze swojej strony.

Korzystaj z renomowanego i bezpiecznego hostingu

Wybór renomowanego i bezpiecznego hostingu od samego początku jest zawsze zachęcany i nigdy nie należy iść na kompromis. Ponieważ istnieje wielu dostawców usług hostingowych, powinieneś wybrać tego jedynego, który ma dobrą reputację i najlepsze funkcje bezpieczeństwa w branży.

WPOven to jeden z renomowanych i renomowanych dostawców usług hostingowych w USA, który wierzy w dostarczanie doskonałych usług hostingowych. Wszystkie witryny hostowane na WPOven są wyposażone w zabezpieczenia na poziomie korporacyjnym i inne funkcje, których nikt nie jest w stanie zapewnić po przystępnych cenach. Niektóre z najlepszych funkcji bezpieczeństwa WPOven , których nigdy nie powinieneś przegapić, to:

- Bezpłatnie szyfruj SSL dla wszystkich Twoich witryn

- Utwardzone serwery

- Zapora aplikacji internetowej

- Wbudowana ochrona przed botami

- Regularne skanowanie w poszukiwaniu złośliwego oprogramowania

- Wsparcie ekspertów WordPress 24X7

- Ogólnoświatowa integracja z Cloudflare

- Nieograniczona inscenizacja

- Codzienna kopia zapasowa poza siedzibą firmy i przywracanie jednym kliknięciem

- Wsparcie antyhakerskie

- Automatyczne i bezpieczne aktualizacje itp.

Aby dowiedzieć się więcej, możesz również sprawdzić naszą dedykowaną stronę „Wysoce bezpieczny hosting WordPress”.

Włącz rozszerzenia zabezpieczeń DNS (DNSSEC)

Włączenie DNSSEC może być jednym z najważniejszych kroków, które pomogą Ci zapobiec zatruwaniu DNS lub fałszowaniu DNS. DNSSEC dodaje warstwę uwierzytelniania, której brakuje w typowych protokołach internetowych do weryfikacji danych DNS.

Użyj wbudowanego oprogramowania zabezpieczającego DNS

Niektóre oprogramowanie DNS ma wbudowane funkcje ochrony, musisz porozmawiać z programistami i potwierdzić to samo przed zainstalowaniem.

Aktualizuj swój system

Zawsze zaleca się aktualizowanie systemu za pomocą najnowszych dostępnych wersji lub definicji. Podobnie Twój DNS również musi być regularnie aktualizowany, co często dodaje nowe protokoły bezpieczeństwa oraz naprawia błędy i usuwa poprzednie luki. Oprócz tego najnowsze aktualizacje pozwalają również być gotowym na przyszłe zmiany.

Ogranicz żądania DNS

Ograniczenie lub ograniczenie żądań DNS do otwartych portów pomoże Ci uniknąć zalania żądaniami, które mogą zainfekować Twoje dane.

Zawsze włączaj szyfrowanie danych

Włączenie szyfrowania danych w żądaniach DNS, a także w odpowiedziach, może być również korzystne, aby zapobiec zatruciu DNS. Stanowi to dodatkową warstwę ochrony, przez którą hakerom trudno jest przechwycić dane i kontynuować niewłaściwe działania.

Na przykład, za każdym razem, gdy hakerowi uda się przeniknąć do Twojego DNS i przechwycić te dane, nadal nie będzie mógł nic zrobić. Dzieje się tak dlatego, że ponieważ dane są zaszyfrowane, nie będą czytelne, a hakerzy nie będą mogli wykorzystać tych konkretnych informacji do podszywania się pod oryginalną witrynę.

Jak wykryć zatrucie DNS?

Teraz, jeśli chcesz sprawdzić, czy Twoja witryna nie była ofiarą zatrucia DNS, czy nie, musisz sprawdzić następujące elementy:

- Nieoczekiwany spadek ruchu w witrynie może być oznaką zatrucia DNS, ponieważ cały ruch w witrynie zostanie przekierowany na nielegalną witrynę.

- Spróbuj uzyskać dostęp do swojej witryny z innego urządzenia lub użyj VPN i sprawdź, czy Twoja witryna jest przekierowywana do nieznanej witryny, czy nie. Jeśli tak, oznacza to, że pamięć podręczna DNS została zatruta.

- Jeśli zauważysz podejrzaną aktywność DNS w domenie, niezależnie od tego, czy pochodzi ona z jednego źródła do pojedynczych domen, czy do wielu domen.

Różne podejścia do usuwania zatruć DNS

Na razie wiesz, jak dochodzi do zatrucia DNS, jakie są możliwe zagrożenia, środki zapobiegawcze i jak możesz je wykryć. Ale jeśli masz pecha, a Twoja witryna stanie się ofiarą zatrucia DNS, to Jak możesz to naprawić? Sprawdźmy kilka metod, które pomogą Ci sobie z tym poradzić.

Uruchom program antymalware

Jeśli jesteś w stanie wykryć zatrucie DNS, pierwszą rzeczą, którą musisz zrobić, to upewnić się, że nie doszło do infekcji złośliwym oprogramowaniem. Aby to zapewnić, uruchom program antymalware i sprawdź, czy jest w stanie go wykryć i rozwiązać problem. Jednak niektóre programy antymalware nadal nie mogą wykryć i naprawić problemu z zatruciem DNS, dlatego nie możesz całkowicie na tym polegać.

Należy również pamiętać, że każda infekcja złośliwym oprogramowaniem działa inaczej i dlatego wymaga innego podejścia do ich naprawy.

Ręczne naprawianie zatrucia DNS

Jeśli antimalware nie działa, drugą metodą, którą możesz wypróbować, jest zrobienie tego ręcznie. W tym celu pierwszą rzeczą, którą musisz zrobić, to całkowicie wyłączyć urządzenie internetowe (Wi-Fi) lub odłączyć kabel sieciowy dowolnego komputera. Tak więc komputer nie będzie mógł pobrać dalszego złośliwego kodu podczas próby rozwiązania problemu.

Po pomyślnym odłączeniu urządzenia od dowolnego źródła sieciowego nadszedł czas, aby zacząć. Cały mechanizm zatruwania DNS opiera się na przekierowaniu procesu rozwiązywania nazw Windows.

W rzeczywistości sam system operacyjny Windows korzysta z wielu mechanizmów rozwiązywania nazw, w których większość z nich to pozostałość z pierwszych dni.

W ten sposób działa rozpoznawanie nazw systemu Windows. Gdy system Windows próbuje rozwiązać nazwę, pierwszą rzeczą, jaką robi, jest sprawdzenie, czy nazwa nie jest własną nazwą, a następnie sprawdza plik Hosts. Sprawdzenie pliku hosta jest obowiązkowe, ponieważ jest to jeden z najpopularniejszych celów ataków hakerów.

Jeśli system Windows nie będzie w stanie rozwiązać nazwy hosta za pomocą pliku hosta, nie będzie miał innego wyjścia, jak użyć DNS. Mimo że DNS również nie działa, system operacyjny Windows użyje NetBIOS jako ostatniej opcji.

Ponieważ cały mechanizm rozwiązywania nazw jest zarządzany i kontrolowany przez rejestr systemu Windows. Zdecydowanie zaleca się, aby najpierw wykonać kopię zapasową urządzenia, a następnie przejść do edycji rejestru. Dzieje się tak, ponieważ przez przypadek, gdyby coś poszło nie tak, może to spowodować uszkodzenie całego systemu operacyjnego.

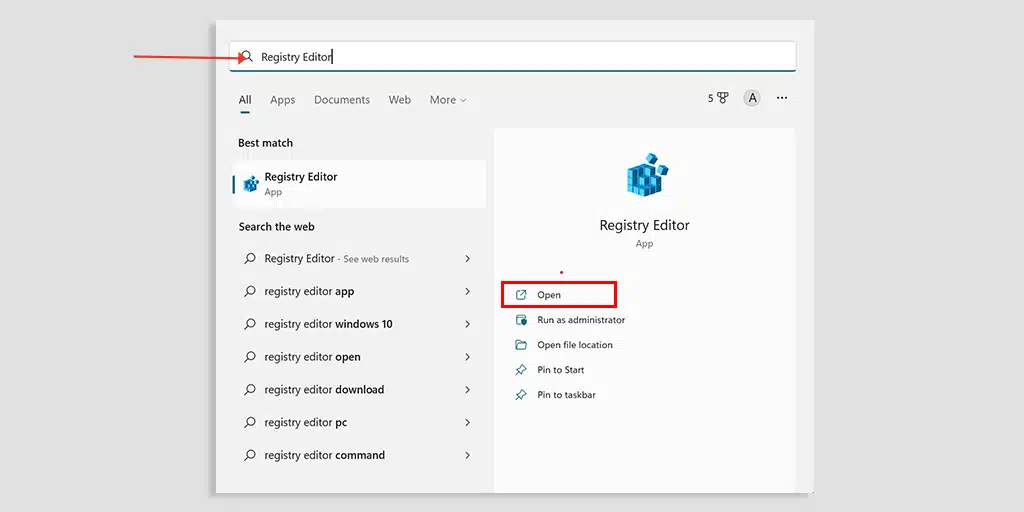

Teraz otwórz Edytor rejestru, znajdziesz go w swoim systemie operacyjnym Windows, po prostu wyszukując na pasku menu, jak pokazano na poniższym obrazku.

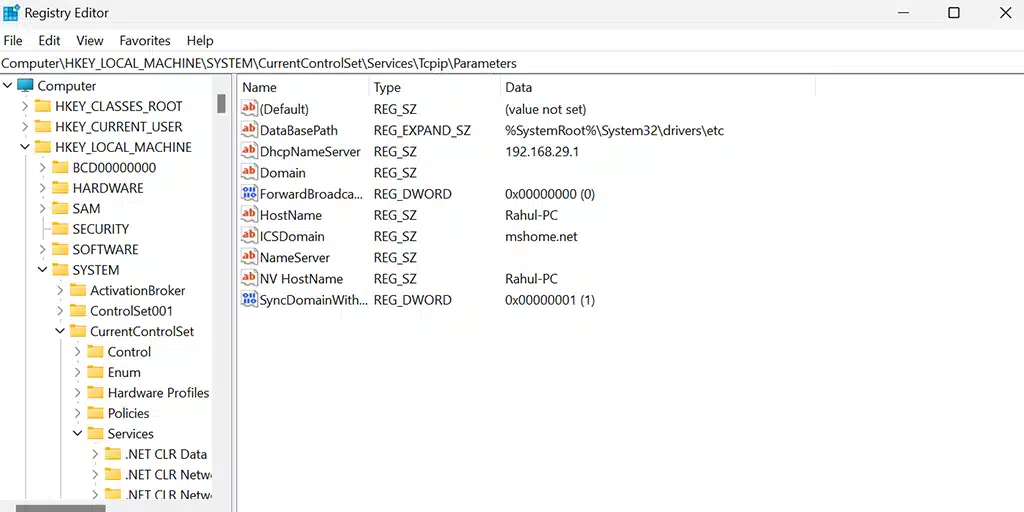

Teraz w Edytorze rejestru przejdź do HKEY_LOCAL_MACHINE > SYSTEM > CurrentControlSet > Usługi > Tcpip > Parametry . Jak już wspomnieliśmy, Windows inicjuje proces rozwiązywania nazw, sprawdzając, czy nazwa hosta jest jego własnością, czy nie. Tak więc w kluczu HostName znajdziesz nazwę hosta systemu, jak pokazano poniżej.

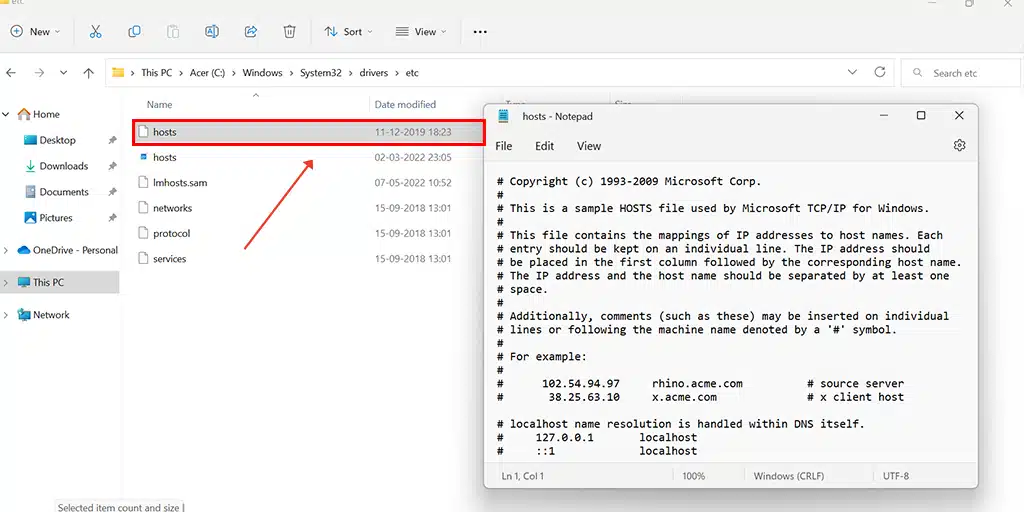

Teraz po sprawdzeniu HostName, w następnym kroku system operacyjny sprawdza plik Host. Użytkownicy systemu Windows 10, a także 11, mogą znaleźć lokalizację swojego pliku hosta w C: \ Windows \ System32 \ Drivers \ itp. Domyślnie każdy komentarz wymieniony w pliku hosta powinien zaczynać się od znaku krzyżyka (#) , chyba że dokonałeś w nim pewnych zmian.

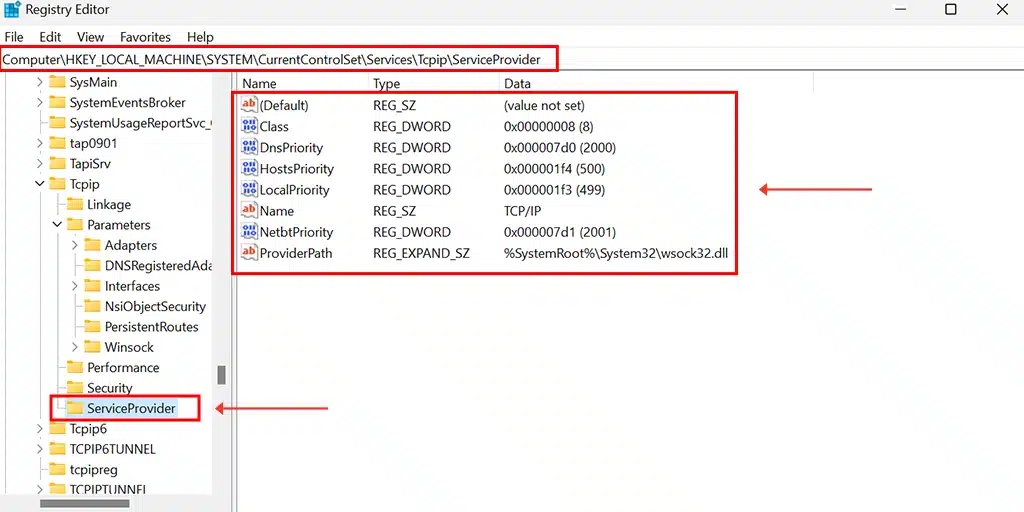

Jak już wcześniej pisaliśmy o całym mechanizmie rozpoznawania nazw i jego kolejnością zarządza sam rejestr, kolejność można sprawdzić i zweryfikować przechodząc do lokalizacji HEKY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\ServiceProvider w edytor rejestru.

Teraz możesz zobaczyć, że dostępne są różne wpisy, takie jak Priorytet Dns, HostsPriority, LocalPriority i NEtbtPriority. Każdemu z nich nadano unikalny numer reprezentujący ich hierarchię priorytetów. Im wyższa wartość liczbowa, tym niższy priorytet i na odwrót. W związku z tym LocalPriority z przypisaną wartością liczbową (499) ma wyższy priorytet niż HostPriority z przypisaną wartością liczbową (500) .

Jeśli nie lubisz zagłębiać się w to, są dwie główne rzeczy, które możesz zrobić ze swojej strony. Pierwszą rzeczą do sprawdzenia i zweryfikowania konfiguracji adresu IP jest upewnienie się, że urządzenie nie korzysta z nielegalnego serwera DNS.

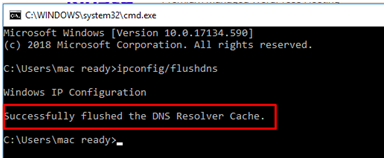

Drugą rzeczą, którą możesz zrobić, to całkowicie opróżnić pamięć podręczną DNS, aby uwolnić się od wszelkich potencjalnych podejrzanych wpisów. Aby to zrobić, wystarczy otworzyć wiersz polecenia na komputerze z systemem Windows i wykonać proste czynności podane poniżej:

Oto kroki, aby wyczyścić okna, aby opróżnić DNS –

- Przejdź do trybu wiersza polecenia:

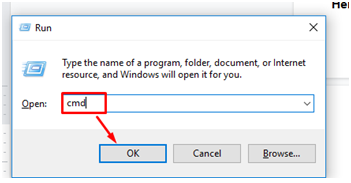

- A. Naciśnij przyciski Windows + R na klawiaturze

- Spowoduje to uruchomienie małego pudełka z poleceniami uruchamiania.

- Wpisz CMD w polu i naciśnij enter

- Otworzy się ekran wiersza polecenia

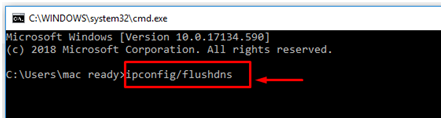

- Wejdź do ipconfig/flushdns i naciśnij enter, jak pokazano poniżej

- Wyświetli się komunikat o sukcesie jako potwierdzenie opróżnienia DNS

Nie ma odrębnej zasady naprawiania infekcji zatruciem DNS. Każda infekcja różni się od siebie i wymaga innego podejścia do ich zwalczania. Ale w przypadku jakiejkolwiek infekcji, musisz najpierw spróbować naprawić ją za pomocą programu antymalware, zanim przejdziesz do metody ręcznej.

Przykłady zatrucia DNS

Zgłoszono wiele przypadków zatrucia DNS, w których niektóre z głośnych przypadków są wymienione poniżej:

Zgodnie z doniesieniami renomowanej amerykańskiej publikacji informacyjnej The Register , w 2018 r. sieć Amazon AWS została przejęta przez grupę złodziei, którzy kradną kawałek kryptowaluty z MYEtherWallet.

Grupa złodziei zdołała zinfiltrować sieć AWS i przeprowadziła zatrucie DNS, dzięki czemu byli w stanie przekierować cały ruch z domen hostowanych w sieci na fałszywą witrynę podszywającą się pod nią.

Jedną z głównych ofiar tego ataku był słynny serwis kryptowalutowy Myetherwallet.com . Złodzieje byli w stanie przekierować cały ruch z myetherwallet.com na złośliwą witrynę podszywającą się pod prawdziwą witrynę i wykraść wszystkie poufne informacje, takie jak dane logowania odwiedzających.

W rezultacie złodzieje wykorzystali te informacje, aby zalogować się na swoje rzeczywiste konta w myetherwallet i wyczerpać wszystkie fundusze.

Szacuje się, że bandytom udało się z czasem przelać około 17 milionów dolarów w Ethereum do własnych portfeli.

Streszczenie

Ataki DNS nie są już nowe i dominują od dłuższego czasu. Najlepszym sposobem radzenia sobie z takimi atakami w przyszłości jest przestrzeganie surowych i zdecydowanych środków zapobiegawczych, a nie szukanie rozwiązania.

Dzieje się tak, ponieważ tego typu ataki są bardzo trudne do wykrycia, a każda infekcja może się różnić od innych, dlatego rozwiązanie nie jest naprawione. Najlepszą rzeczą, jaką możesz zrobić ze swojej strony, jest hostowanie swojej witryny na niezawodnej, zaufanej i renomowanej witrynie hostingowej i cieszenie się spokojem.

Jeśli chciałbyś dodać do niego kilka punktów lub masz jakiekolwiek wątpliwości, daj nam znać w komentarzu poniżej.

Wybór odpowiedniego hosta internetowego może być Twoim dobrodziejstwem, aby uchronić Cię przed wszystkimi atakami hakerów, zagrożeniami bezpieczeństwa, problemami z obsługą witryny i wieloma innymi. Możesz cieszyć się całkowitym spokojem usług hostingowych, hostując swoją witrynę na wysoce bezpiecznych, niezawodnych i najszybszych serwerach dedykowanych WPOven . Otrzymasz,

- Bezpłatnie szyfruj SSL dla wszystkich Twoich witryn

- Utwardzone serwery

- Zapora aplikacji internetowej

- Wbudowana ochrona przed botami

- Regularne skanowanie w poszukiwaniu złośliwego oprogramowania

- Wsparcie ekspertów WordPress 24X7

- Ogólnoświatowa integracja z Cloudflare

- Codzienna kopia zapasowa poza siedzibą firmy i przywracanie jednym kliknięciem

- Wsparcie antyhakerskie

- Automatyczne i bezpieczne aktualizacje itp.

Możesz mieć wszystkie te funkcje i wiele więcej w jednym abonamencie już od 16,61 USD miesięcznie z nieograniczonymi bezpłatnymi migracjami, nieograniczoną liczbą etapów i 14-dniową gwarancją bez ryzyka , Zarejestruj się teraz!

Często Zadawane Pytania

Skąd mam wiedzieć, czy mój DNS jest zatruty?

Istnieje kilka sposobów, dzięki którym możesz wykryć lub sprawdzić, czy Twój DNS jest zatruty, czy nie.

1. Sprawdź, czy nie nastąpił nieoczekiwany spadek ruchu na Twojej stronie

2. Monitoruj swój DNS pod kątem podejrzanej aktywności

3. Spróbuj uzyskać dostęp do swojej witryny z innego urządzenia lub użyj VPN i sprawdź, czy Twoja witryna jest przekierowywana do nieznanej witryny, czy nie.

Jakie są najczęstsze ataki DNS?

Najczęstsze ataki DNS to:

1. Ataki DDoS

2. Podszywanie się pod DNS

3. zalewanie DNS

4. Atak NXDOMain

5. Tunelowanie DNS itp.

Dlaczego hakerzy używają zatruwania DNS?

Hakerzy wykorzystują zatruwanie DNS do spoofingu DNS, w wyniku którego cały ruch sieciowy zostanie przekierowany na inną podszywającą się pod nieuczciwą witrynę internetową. Ten rodzaj ataku otwiera hakerom drzwi do kradzieży poufnych informacji odwiedzających lub zakłócania ruchu internetowego.