Czy Twoje e-maile są zgodne z nowymi wymaganiami Google i Yahoo dotyczącymi wysyłania wiadomości e-mail?

Opublikowany: 2024-05-28W lutym 2024 r. Gmail i Yahoo Mail zaczęły egzekwować nowe zasady mające na celu ochronę odbiorców e-maili oraz dbanie o bezpieczeństwo ich skrzynek odbiorczych i ograniczanie spamu.

Zasady te wymagają, aby wszyscy nadawcy wiadomości e-mail przestrzegali określonych wytycznych, aby zapewnić dostarczalność wiadomości e-mail.

W tym obszernym przewodniku wyjaśniono, czym są te nowe wymagania i jaki mają wpływ na Twoją firmę.

Omówimy:

- Nowe wymagania Google i Yahoo dotyczące wysyłania wiadomości e-mail

- Zrozumienie SPF, DKIM i DMARC

- SPF

- DKIM

- DMARC

- Przykłady weryfikacji e-mail

- E-maile nie docierają do odbiorców

- Zgodny e-mail

- Korzystanie z narzędzi weryfikacyjnych

- Sprawdź SPF, DKIM i DMARC

- Sprawdź PTR

- Najlepsze praktyki dla nadawców wiadomości e-mail

- Dodatkowe punkty i przydatne informacje

- Wskazówki dotyczące masowego wysyłania wiadomości e-mail

- Błędne przekonania na temat SPF

- Błędne przekonania na temat DKIM

Nowe wymagania Google i Yahoo dotyczące wysyłania wiadomości e-mail

W październiku 2023 r. menedżer produktu Gmail Security & Trust Group, Neil Kumaran, ogłosił na blogu Google, że od lutego 2024 r. nadawcy e-maili będą musieli uwierzytelniać swoje e-maile, umożliwiać łatwe anulowanie subskrypcji (nadawcy masowi) i nie przekraczać zgłoszonego progu spamu, aby móc wysyłać wiadomości e-mail. wiadomości e-mail, które mają być dostarczane na adresy Gmail.

Ponieważ te wymagania już obowiązują, zignorowanie ich spowoduje automatyczne odrzucenie Twojej poczty lub wysłanie jej do folderu spamu odbiorcy.

Według Neila, chociaż narzędzia wykrywające Gmaila zapobiegają przedostawaniu się 99,9% spamu, phishingu i złośliwego oprogramowania do skrzynek odbiorczych i blokują prawie 15 miliardów niechcianych wiadomości e-mail każdego dnia, usługa ta stoi obecnie w obliczu jeszcze bardziej złożonych zagrożeń niż od czasu jej uruchomienia w kwietniu 2004 r. .

Jak stwierdza Neil na blogu Google…

„Chociaż brzmi to banalnie, czasami niemożliwe jest sprawdzenie, od kogo pochodzi e-mail, biorąc pod uwagę sieć przestarzałych i niespójnych systemów internetowych”.

Nowe wymagania dotyczące wysyłania wiadomości e-mail mają na celu pomóc użytkownikom chronić skrzynki odbiorcze i chronić je przed spamem.

Ta inicjatywa mająca na celu zwalczanie fałszywych lub spamerskich wiadomości e-mail poprzez nałożenie bardziej rygorystycznych wymagań na nadawców wiadomości e-mail nie pochodzi jednak wyłącznie od firmy Google. Partnerzy branżowi, tacy jak Yahoo, również dołączyli do współpracy z Google i resztą społeczności e-mailowej, aby te nowe wymagania stały się standardami branżowymi i podstawową praktyką higieny poczty elektronicznej.

Najlepsze praktyki Yahoo dla nadawców e-maili zawierają zalecenia podobne do zaleceń Google i zawierają link do obszernego przewodnika na temat najlepszych wspólnych praktyk nadawców opracowanego przez Grupę Roboczą ds. przeciwdziałania nadużyciom w zakresie przesyłania wiadomości, złośliwego oprogramowania i urządzeń mobilnych (M3AAWG), organizacji zaangażowanej we wspieranie branż w walce z nadużyciami w Internecie i zapobieganiu im .

Niniejszy dokument skierowany jest do wszystkich osób zajmujących się dostarczaniem i przestrzeganiem zasad komunikacji elektronicznej, w tym do personelu zajmującego się marketingiem i zarządzaniem. Warto pobrać i omawia najnowsze i najskuteczniejsze zalecane praktyki przesyłania komercyjnych wiadomości elektronicznych.

Czym zatem są te nowe wymagania i jaki mają wpływ na Twoją firmę?

Zasadniczo główne wymagania można podsumować w następujący sposób:

- Twój wskaźnik skarg dotyczących spamu musi wynosić poniżej 0,3%.

- Wymagane jest teraz uwierzytelnianie przy użyciu SPF, DKIM i DMARC (nadawcy wiadomości masowych).

- Musisz mieć opcję rezygnacji z subskrypcji jednym kliknięciem i usunąć ze swojej listy osoby proszące o wypisanie się z subskrypcji w ciągu 1-2 dni (nadawcy wiadomości masowych).

Dodatkowe wymagania dla wszystkich nadawców e-maili obejmują:

- Zapewnienie, że domeny wysyłające lub adresy IP mają prawidłowe rekordy DNS przesyłania i zwrotów, zwane również rekordami PTR.

- Do przesyłania wiadomości e-mail używaj połączenia TLS.

- Formatuj wiadomości zgodnie ze standardem Internet Message Format, RFC 5322

Istnieją dodatkowe wymagania dotyczące nadawców masowych wiadomości e-mail.

Możesz przeczytać post Neila Kumarana tutaj i zapoznać się ze wskazówkami Google dla nadawców e-maili oraz najlepszymi praktykami Yahoo dla nadawców e-maili, aby dowiedzieć się, jak skutecznie wysyłać e-maile na osobiste konta Gmail i YahooMail.

Zrozumienie SPF, DKIM i DMARC

Wdrożenie protokołów SPF, DKIM i DMARC zwiększa dostarczalność wiadomości e-mail, chroni reputację nadawcy i gwarantuje, że wiadomości e-mail bezpiecznie dotrą do skrzynek odbiorczych odbiorców.

Jeśli nie znasz SPF, DKIM i DMARC, oto przegląd:

SPF

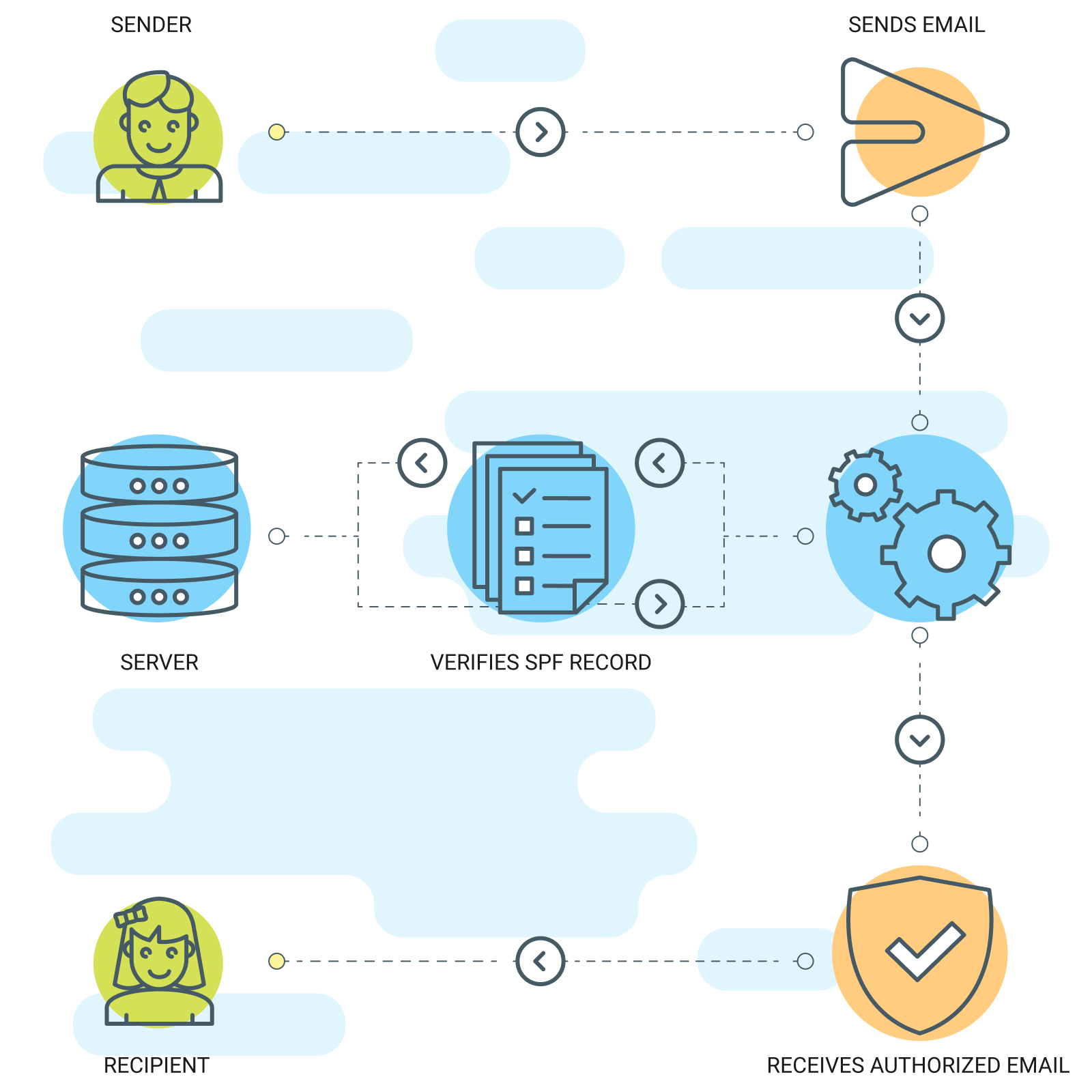

SPF (Sender Policy Framework) to protokół weryfikujący autentyczność nadawcy poprzez sprawdzenie, czy wiadomość e-mail pochodzi z autoryzowanego serwera.

Zapewnia legalność nadawców wiadomości e-mail poprzez weryfikację tożsamości nadawcy poprzez porównanie adresu IP serwera poczty wysyłającej z wcześniej ustaloną listą autoryzowanych adresów IP do wysyłania zawartą w rekordzie DNS.

Rekordy DNS zasadniczo działają jak katalog, który odwzorowuje nazwy domen na ich odpowiednie adresy IP i może zawierać instrukcje dotyczące obsługi żądań skierowanych do tej domeny.

Weryfikując autentyczność tożsamości nadawcy na podstawie autoryzowanych adresów IP do wysyłania wymienionych w rekordzie DNS domeny, SPF pomaga zapobiegać fałszowaniu wiadomości e-mail i zwiększa dostarczalność, zmniejszając prawdopodobieństwo umieszczenia wiadomości e-mail na czarnej liście lub oznaczenia ich jako spam.

Oto kroki związane z tworzeniem rekordu SPF do uwierzytelniania poczty e-mail:

1. Zbierz informacje : Zbierz adresy IP wszystkich serwerów autoryzowanych do wysyłania wiadomości e-mail w imieniu Twojej domeny. Obejmuje to Twoje własne serwery pocztowe, zewnętrznych dostawców usług e-mail i wszelkie inne serwery używane do wysyłania wiadomości e-mail.

2. Zidentyfikuj domeny wysyłające : Zrób listę wszystkich domen używanych do wysyłania e-maili, nawet jeśli nie są obecnie aktywne. Zapobiega to próbom fałszowania domeny.

3. Utwórz składnię rekordu SPF :

- Zacznij od znacznika wersji:

v=spf1 - Dodaj autoryzowane adresy IP: np.

ip4:192.0.2.0 - Uwzględnij nadawców zewnętrznych:

include:thirdparty.com - Określ politykę SPF:

-all(twardy błąd) lub~all(miękki błąd).

- Zacznij od znacznika wersji:

Po wykonaniu powyższych kroków rekord SPF powinien wyglądać jak w przykładzie pokazanym poniżej:

v=spf1 ip4:192.0.2.0 include:thirdparty.com -all

Uwaga: rekordy SPF powinny mieć mniej niż 255 znaków i być ograniczone do nie więcej niż dziesięciu instrukcji włączających .

4. Opublikuj rekord SPF w DNS : Uzyskaj dostęp do konsoli zarządzania DNS dostarczonej przez rejestratora domeny lub dostawcę usług hostingowych, dodaj nowy rekord TXT z nazwą hosta domeny i składnią rekordu SPF, a następnie zapisz zmiany.

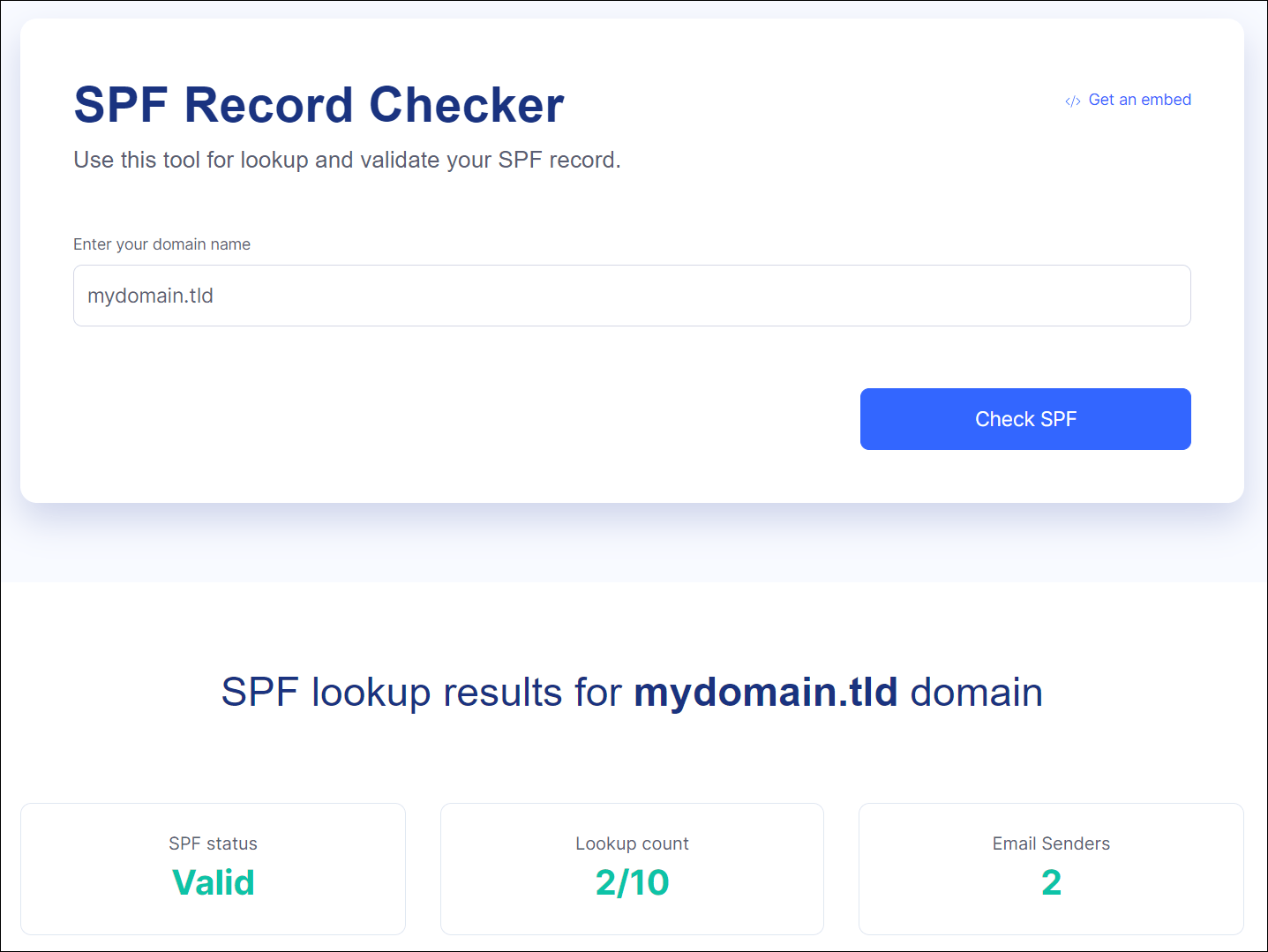

5. Przetestuj rekord SPF : Użyj narzędzi do sprawdzania SPF (np. narzędzia sprawdzania rekordów SPF EasyDMARC), aby sprawdzić, czy rekord SPF istnieje, czy nie, i upewnij się, że wszystkie legalne wysyłające adresy IP są wymienione i poprawnie sformatowane.

DKIM

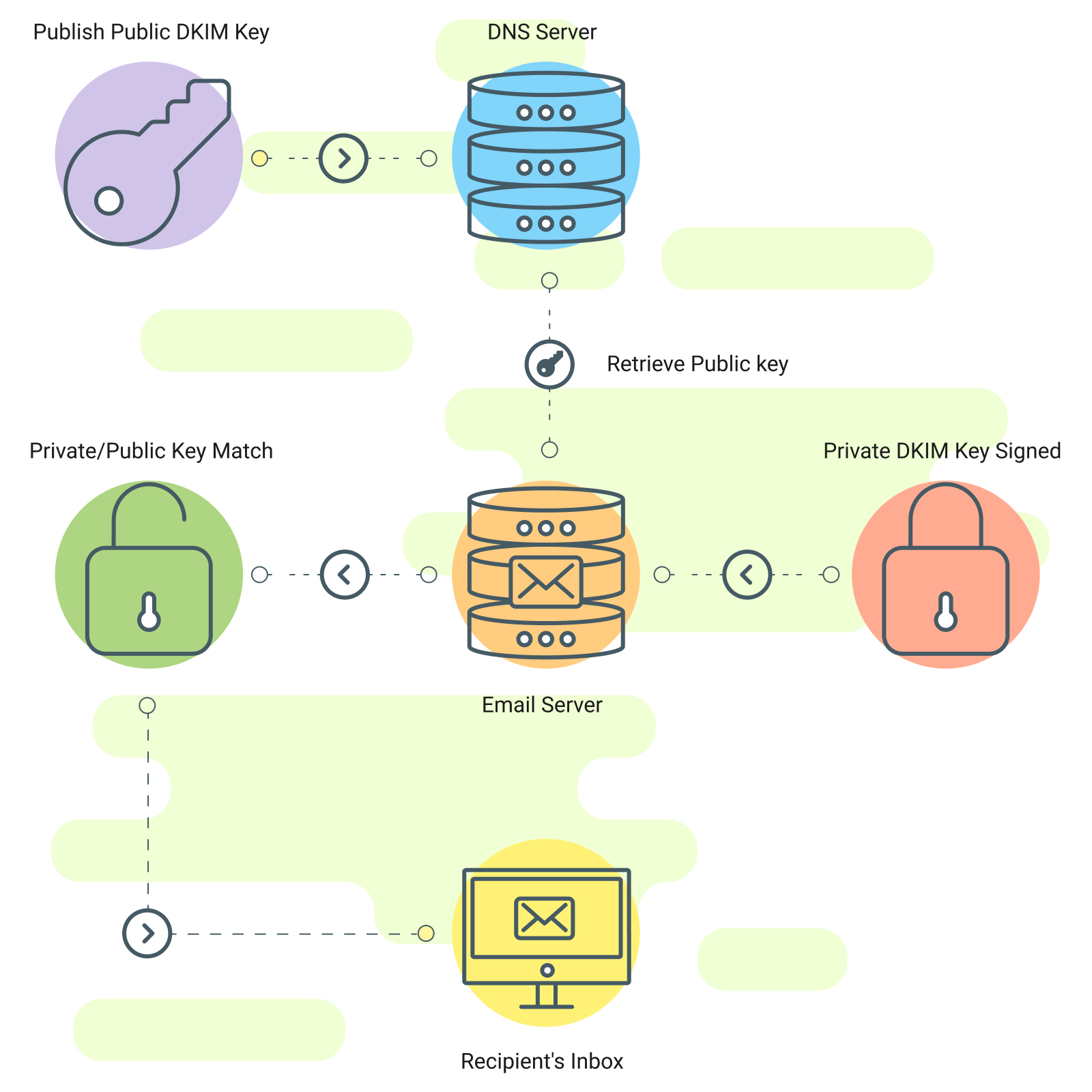

DKIM (DomainKeys Identified Mail) to metoda uwierzytelniania poczty elektronicznej, która dodaje podpis cyfrowy do wychodzących wiadomości e-mail.

Podpis ten jest weryfikowany przez serwer pocztowy odbiorcy, zapewniając integralność i autentyczność wiadomości e-mail. DKIM zapobiega fałszowaniu wiadomości e-mail i zwiększa ich dostarczalność, zmniejszając ryzyko oznaczenia wiadomości jako spam lub phishing.

DKIM działa jak podpis cyfrowy w wiadomościach e-mail, dzięki czemu nadawca (Ty) może udowodnić, że rzeczywiście wysłał wiadomość e-mail i że nie została ona przez nikogo zmieniona.

Nagłówek podpisu DKIM zazwyczaj zawiera kilka elementów reprezentowanych przez pary tag=wartość .

Oto przykład ilustrujący podstawowe komponenty niezbędne do uwierzytelnienia poczty e-mail za pośrednictwem DKIM:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=dkim1; h=From:To:Subject:Date; bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY

Wyjaśnienie każdego elementu:

-

v=1: Wersja używanej specyfikacji DKIM. -

a=rsa-sha256: Algorytm kryptograficzny używany do generowania podpisu. -

c=relaxed/relaxed: Metody kanonizacji stosowane w nagłówku i treści wiadomości e-mail. -

d=example.com: domena będąca właścicielem pary kluczy DKIM. -

s=dkim1: Selektor DKIM wskazujący konkretny klucz używany do podpisywania. -

h=From:To:Subject:Date: Lista pól nagłówka zawartych w podpisie. -

bh=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX: Skrót treści wiadomości e-mail. -

b=YYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYYY: Rzeczywisty podpis cyfrowy wygenerowany przy użyciu klucza prywatnego powiązanego z selektorem.

Oto kroki potrzebne do utworzenia rekordu DKIM:

1. Wygeneruj klucze DKIM : Użyj narzędzia do generowania kluczy DKIM dostarczonego przez dostawcę usług e-mail lub usługę strony trzeciej (patrz lista poniżej). Spowoduje to wygenerowanie pary kluczy publicznych i prywatnych.

2. Opublikuj klucz publiczny w DNS :

- Zaloguj się do konsoli zarządzania DNS udostępnionej przez rejestratora domeny lub dostawcę usług hostingowych.

- Przejdź do ustawień DNS swojej domeny.

- Dodaj nowy rekord TXT z selektorem DKIM jako nazwą subdomeny i kluczem publicznym jako wartością rekordu. Selektor jest zwykle udostępniany przez dostawcę usług e-mail i jest specyficzny dla konfiguracji DKIM.

Przykładowy rekord DKIM:

selector._domainkey.example.com. IN TXT "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC2h9gFo3... (long string)"

3. Zweryfikuj rekord DKIM: Po dodaniu rekordu DKIM zweryfikuj jego poprawność za pomocą narzędzi wyszukiwania DNS i upewnij się, że rekord TXT zawiera poprawny selektor DKIM i klucz publiczny.

4. Przetestuj DKIM: Wysyłaj e-maile testowe ze swojej domeny i sprawdź, czy przechodzą kontrolę uwierzytelnienia DKIM za pomocą narzędzi do testowania uwierzytelniania poczty e-mail.

Oto kilka narzędzi, których możesz użyć do wygenerowania kluczy DKIM:

- DKIMCORE.org

- Generator rekordów DKIM firmy EasyDMARC

- Kreator generatora DKIM firmy SocketLabs

DMARC

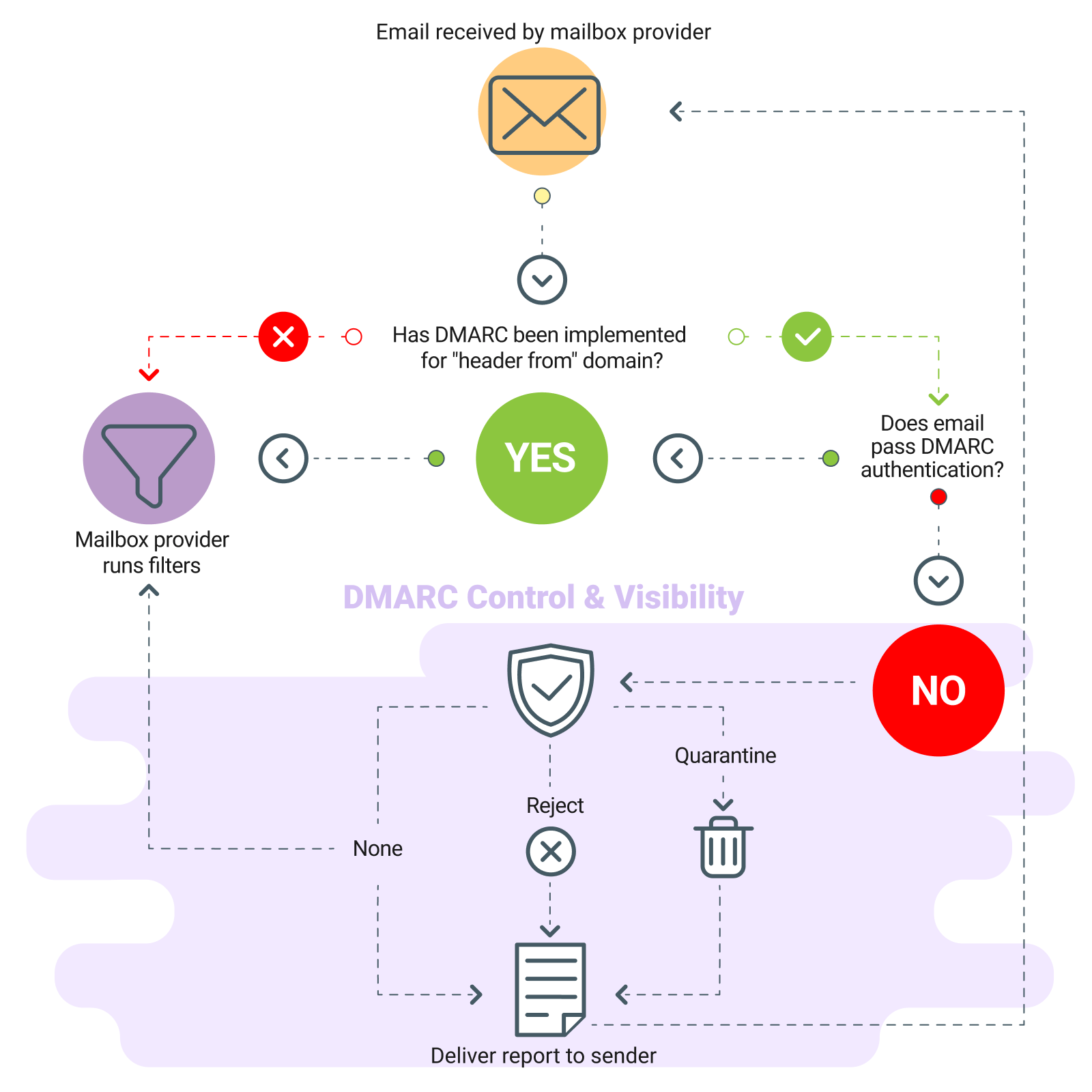

DMARC (Domain-Based Message Authentication, Reporting and Conformance) to protokół, który pomaga chronić domeny e-mail przed wykorzystaniem do celów phishingu, fałszowania i innych złośliwych działań. Opiera się na SPF i DKIM, aby zapewnić dodatkowe możliwości uwierzytelniania poczty e-mail i raportowania.

DMARC pomaga mieć pewność, że wysyłane e-maile naprawdę pochodzą od Ciebie. Jeśli ktoś spróbuje sfałszować Twój adres e-mail, DMARC pomoże zablokować dotarcie tych fałszywych wiadomości do innych osób, chroniąc Twoją reputację e-mailową.

DMARC:

- Poprawia dostarczalność wiadomości e-mail, umożliwiając nadawcom monitorowanie i egzekwowanie zasad uwierzytelniania poczty e-mail.

- Umożliwia właścicielom domen określenie zasad obsługi wiadomości e-mail, które nie przejdą kontroli SPF i DKIM, zwiększając przejrzystość i bezpieczeństwo oraz ograniczając próby fałszowania i phishingu.

- Umożliwia właścicielom domen otrzymywanie alertów, gdy nieuprawnione osoby nadużywają domeny w celu fałszowania wiadomości e-mail, chroniąc reputację ich marki.

Aby spełnić kryteria DMARC, SPF i DKIM muszą być odpowiednio skonfigurowane dla domeny Od wiadomości e-mail. Domena From musi wówczas odpowiadać domenie uwierzytelnionej przez SPF lub DKIM.

Jak wdrożyć DMARC

1. Zdefiniuj politykę DMARC : Zdecyduj, jaką politykę DMARC chcesz egzekwować. DMARC oferuje 3 opcje polisy:

- Brak : tylko tryb monitorowania, w przypadku niepowodzenia DMARC wiadomości e-mail nie są podejmowane żadne działania.

- Kwarantanna : podejrzane e-maile są wysyłane do folderu spam/śmieci.

- Odrzuć : podejrzane e-maile są natychmiast odrzucane.

2. Wygeneruj rekord DMARC : Utwórz rekord DMARC TXT z wybraną polityką. Użyj następującej składni:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]"

- Zamień

example.comna swoją domenę. -

v=DMARC1: Wskazuje wersję DMARC. -

p=none/quarantine/reject: Definiuje politykę. -

rua: Określa adres e-mail, na który mają być przesyłane raporty zbiorcze. -

ruf: Określa adres e-mail, na który należy otrzymywać raporty kryminalistyczne.

- Zamień

3. Opublikuj rekord DMARC w DNS: Zaloguj się do panelu swojego dostawcy DNS.

- Przejdź do sekcji zarządzania DNS swojej domeny.

- Dodaj nowy rekord TXT z

host _dmarci wartością odpowiadającą wygenerowanemu rekordowi DMARC.

4. Zweryfikuj rekord DMARC : Użyj narzędzi wyszukiwania DNS, aby upewnić się, że rekord DMARC jest poprawnie publikowany i propagowany.

5. Monitoruj raporty : Regularnie sprawdzaj raporty zbiorcze i raporty kryminalistyczne wysyłane na adresy e-mail określone w rekordzie DMARC. Raporty te zapewniają wgląd w błędy uwierzytelniania poczty e-mail i pomagają dostosować zasady DMARC.

Uwagi:

- Zachowaj szczególną ostrożność podczas tworzenia rekordu DMARC, ponieważ każda błędna konfiguracja będzie miała negatywny wpływ na dostarczanie wiadomości e-mail. Rozpoczynając pracę z DMARC, zalecamy przestrzeganie tych wytycznych Google.

- Upewnij się, że SPF i DKIM uwierzytelniają wiadomości e-mail przez co najmniej 48 godzin PRZED włączeniem DMARC.

Oto kilka bezpłatnych narzędzi, których możesz użyć do tworzenia, weryfikowania i zatwierdzania rekordów DMARC:

- Narzędzia DMARC firmy dmarcian.

- Wyszukiwanie i sprawdzanie rekordów DMARC przez EasyDMARC

- Podsumowanie DMARC – jeśli skonfigurujesz adres raportowania DMARC, nie zaleca się używania adresu osobistego lub służbowego, ponieważ Twoja skrzynka odbiorcza będzie zalewana niezrozumiałymi e-mailami. Zamiast tego rozważ zarejestrowanie się w narzędziu do raportowania DMARC, aby upewnić się, że prawidłowo uwierzytelniłeś wszystkie narzędzia, których używasz do wysyłania wiadomości e-mail.

Przykłady weryfikacji e-mail

Teraz, gdy zdefiniowaliśmy, co oznaczają SPF, DKIM i DMARC, przyjrzyjmy się konkretnym przykładom działania tych protokołów, abyś mógł lepiej zrozumieć, dlaczego Twoje e-maile mogą docierać do docelowych odbiorców lub nie.

E-maile nie docierają do odbiorców

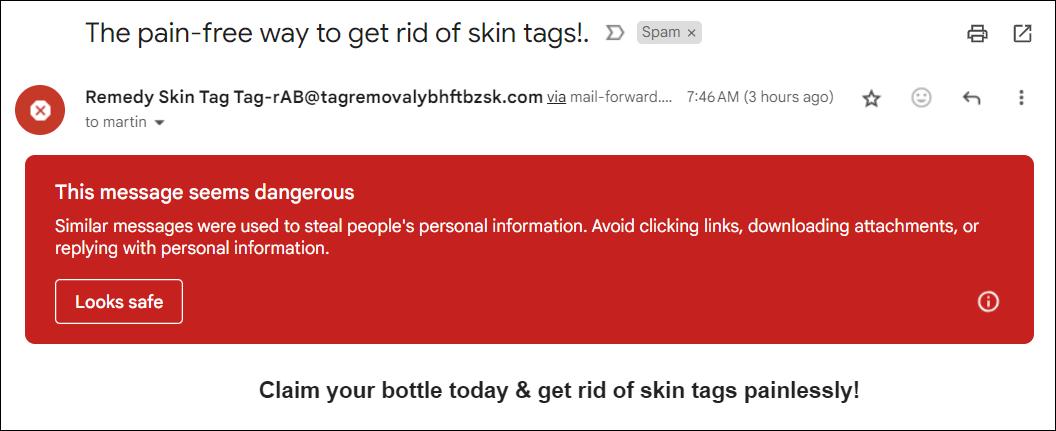

Na początek przyjrzyjmy się oczywistej wiadomości e-mail zawierającej spam wysłanej na adres Gmail. Pomoże nam to zrozumieć, w jaki sposób Gmail i inni dostawcy poczty e-mail automatycznie odfiltrowują wiadomości-śmieci.

Oto e-mail wysłany na mój osobisty adres Gmail, który nawet nie dotarł do mojej skrzynki odbiorczej. Gmail je odfiltrował i wysłał bezpośrednio do mojego folderu SPAM.

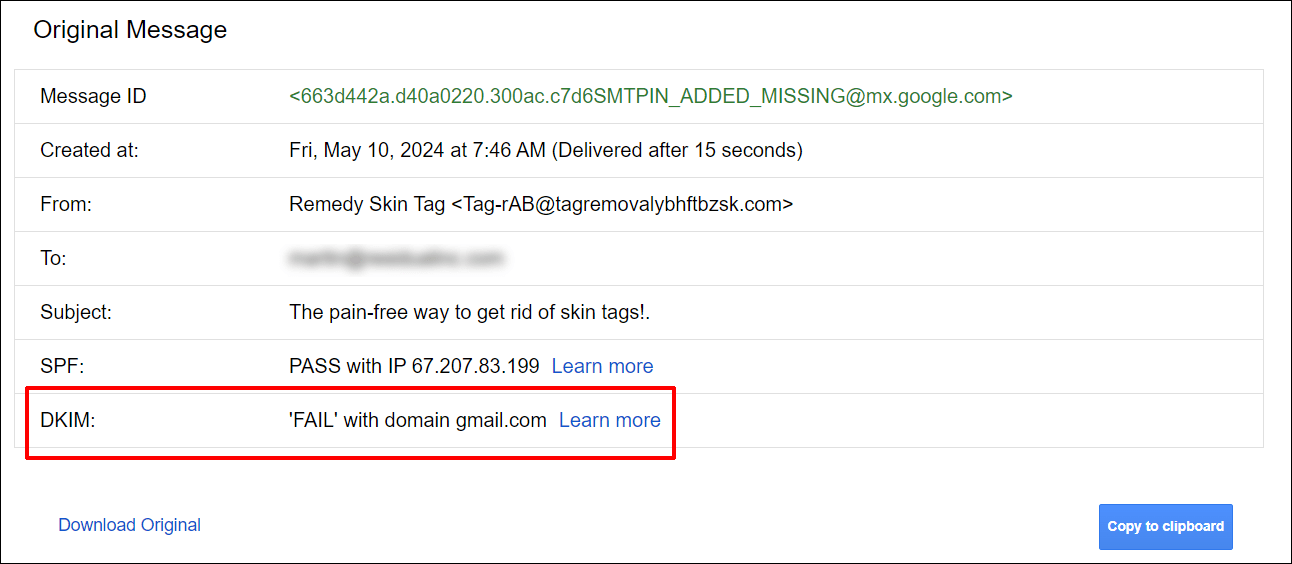

Pomińmy fakt, że jest to oczywisty spam i spójrzmy na nagłówek wiadomości, aby dowiedzieć się, dlaczego automatyczne narzędzia Gmaila wykryły ją i oznaczyły jako spam.

DARMOWY EBOOK

Twój plan działania krok po kroku prowadzący do dochodowego biznesu związanego z tworzeniem stron internetowych. Od pozyskiwania większej liczby klientów po szalone skalowanie.

DARMOWY EBOOK

Planuj, twórz i uruchamiaj następną witrynę WP bez żadnych problemów. Nasza lista kontrolna sprawia, że proces jest łatwy i powtarzalny.

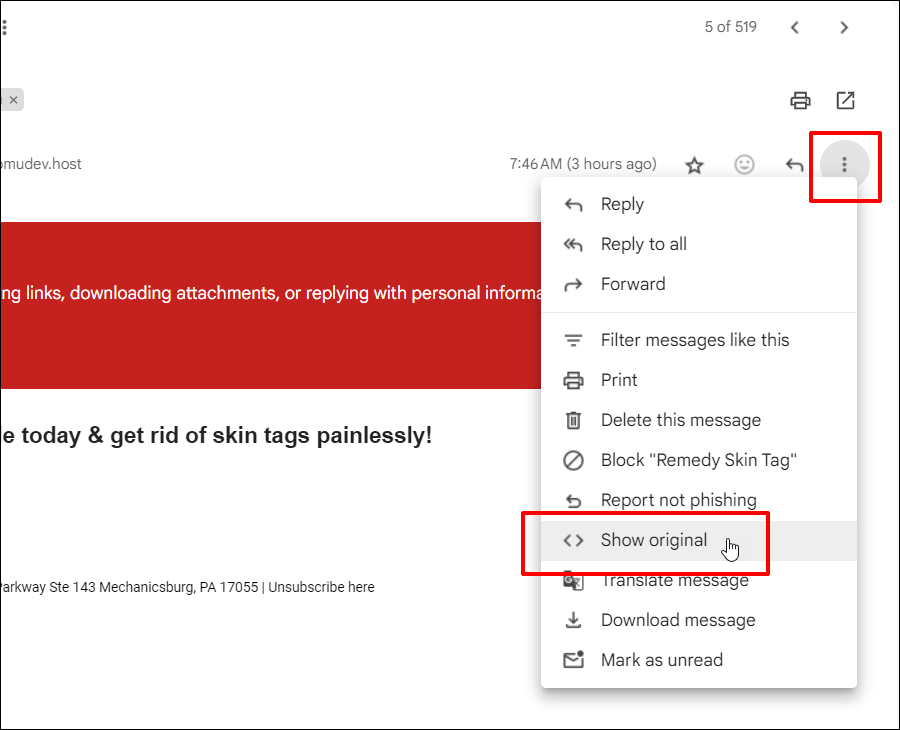

Aby to zrobić, wyświetl wiadomość e-mail na swoim koncie Gmail (oczywiście nie klikaj żadnych linków w wiadomości e-mail!), kliknij ikonę pionowego wielokropka i wybierz opcję Pokaż oryginał z opcji menu…

Jak widać, ten e-mail nie spełniał wymagań zasad DKIM Gmaila.

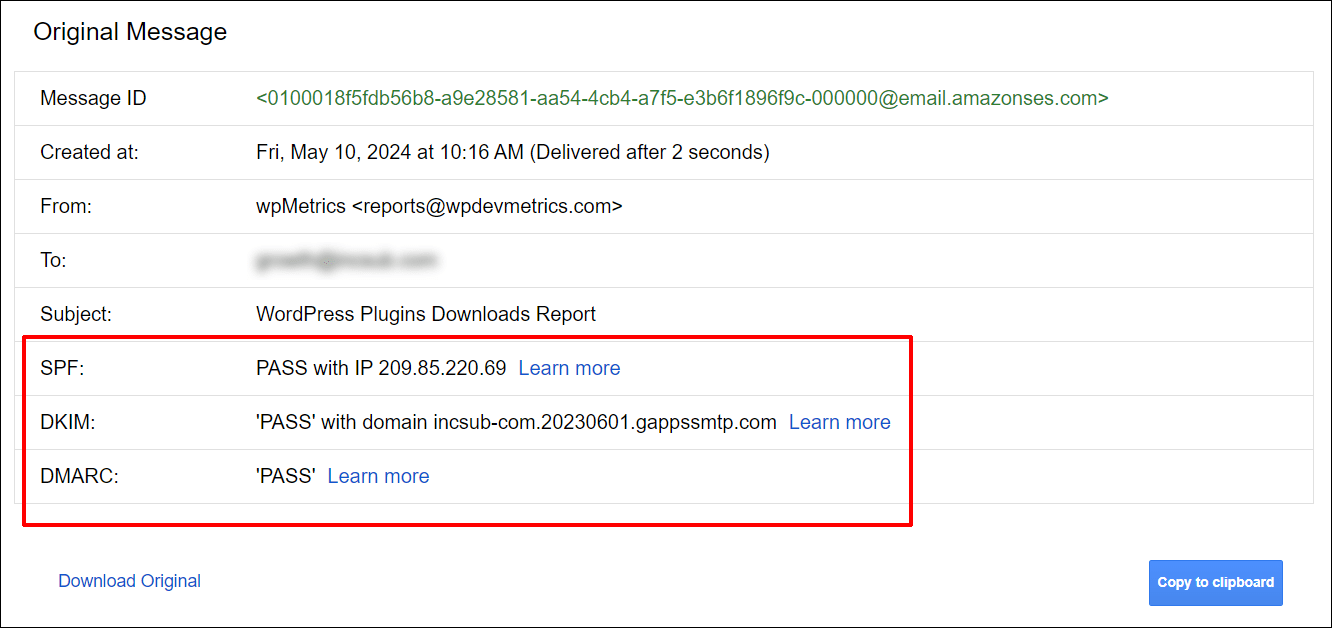

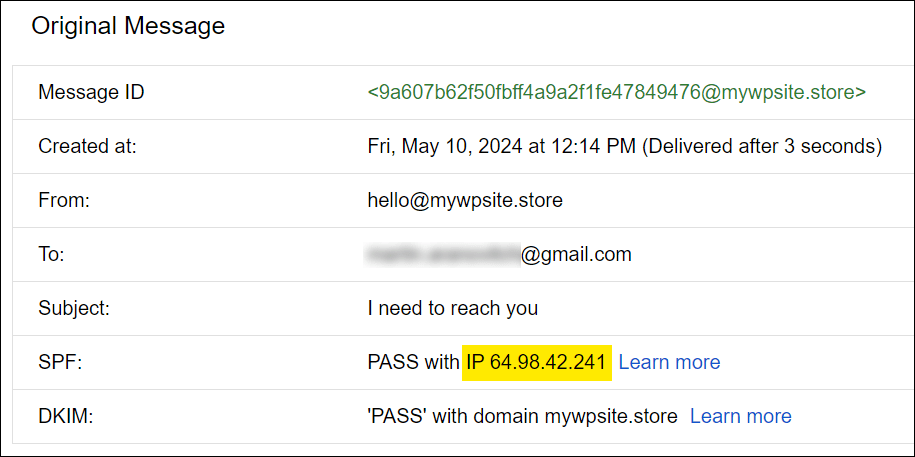

Zgodne e-maile

Dla porównania oto nagłówek wiadomości e-mail wysłanej na adres Gmail mojej firmy przez nadawcę spełniającego wymagania. Jak widać, firma ta spełniła wszystkie wymagania Gmaila dotyczące bezpiecznego dostarczania poczty elektronicznej.

Korzystanie z narzędzi weryfikacyjnych

Jak wspomniano wcześniej, istnieje wiele świetnych narzędzi, których możesz użyć do sprawdzenia i/lub rozwiązania problemów, czy Twoja domena e-mail (lub domena e-mail klienta lub usługi strony trzeciej) spełnia wymagane protokoły i wytyczne dla nadawców wiadomości e-mail.

Sprawdź SPF, DKIM i DMARC

W przykładach w tej sekcji użyjemy bezpłatnych narzędzi z dmarcian.com.

Przejdź do sekcji bezpłatnych narzędzi dmarcian i kliknij narzędzie do sprawdzania domeny…

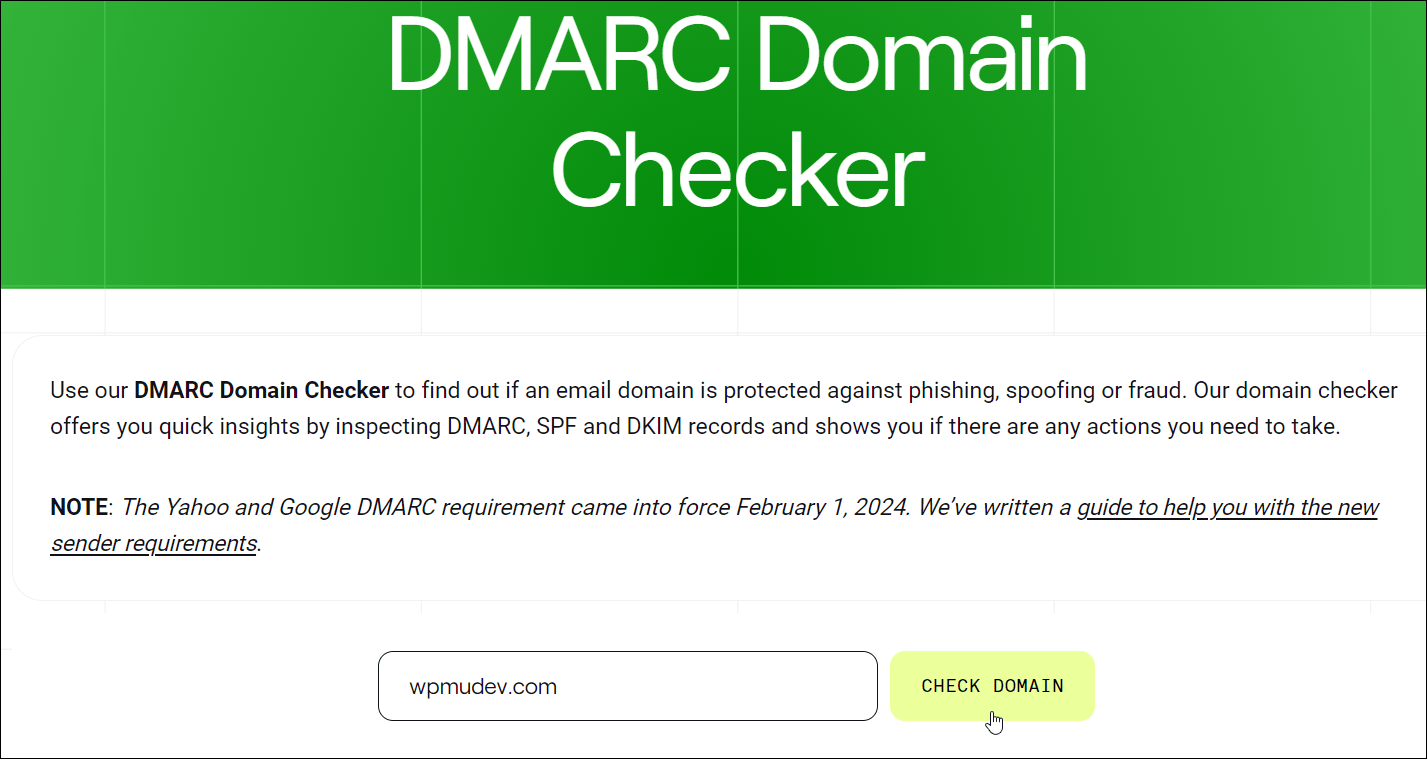

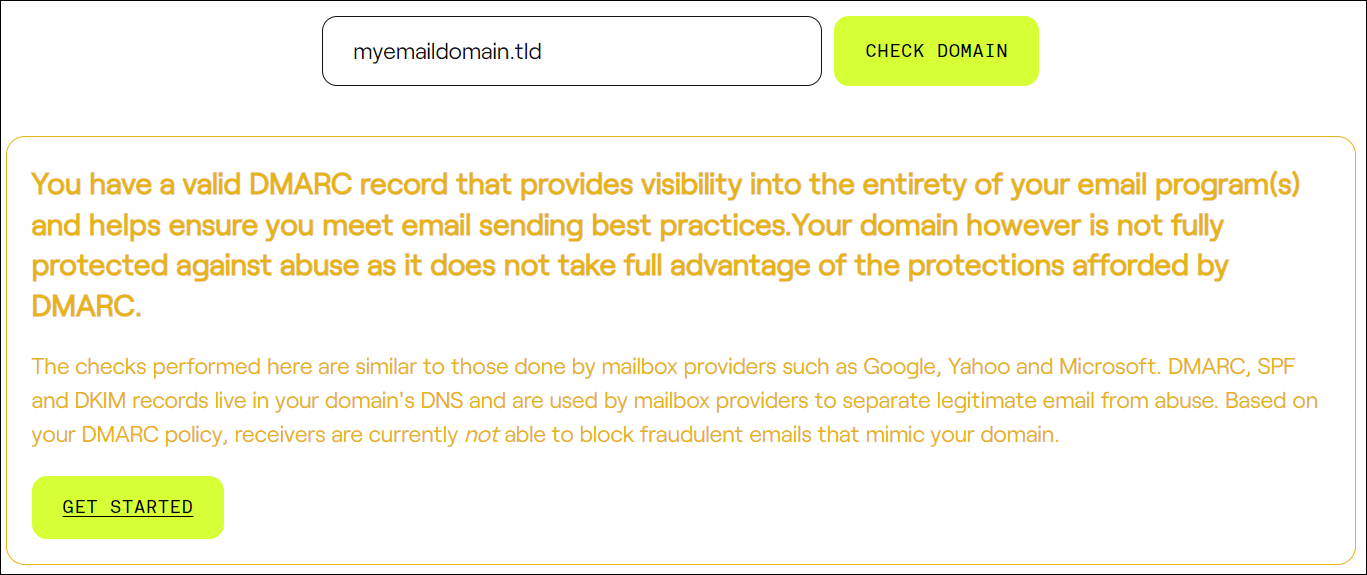

Wpisz w polu nazwę domeny e-mail (tylko domena, bez adresu@ ) i kliknij Sprawdź domenę …

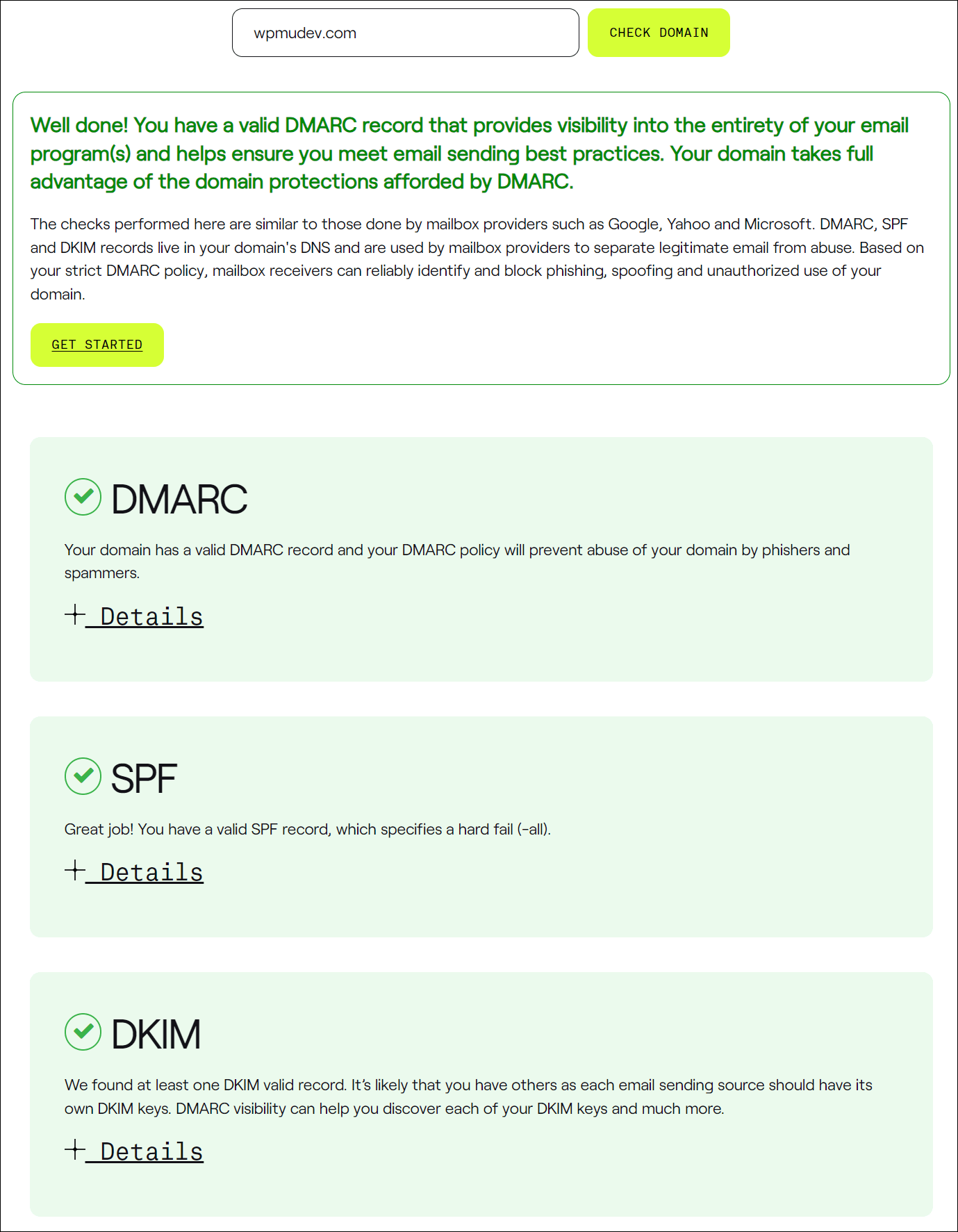

Narzędzie przeprowadza kontrole podobne do tych przeprowadzanych przez dostawców skrzynek pocztowych, takich jak Google, Yahoo i Microsoft, i wyświetla wyniki pokazujące, czy rekordy domeny e-mail spełniają wymagania SPF, DKIM i DMARC.

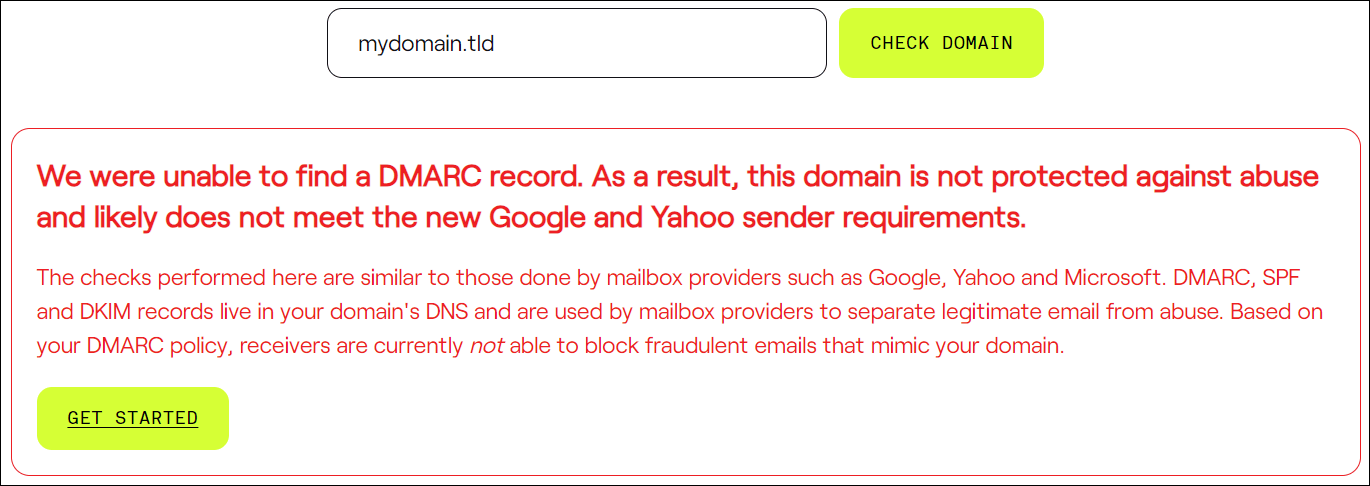

Jeśli domena e-mail nie przejdzie kontroli, zobaczysz wynik podobny do pokazanego poniżej.

Czasami może pojawić się komunikat podobny do pokazanego poniżej. Z poniższego komunikatu wynika, że Twoje e-maile zostały sprawdzone i nadal zostaną dostarczone, ale możesz skorzystać z usług firmy, aby zapewnić pełną zgodność.

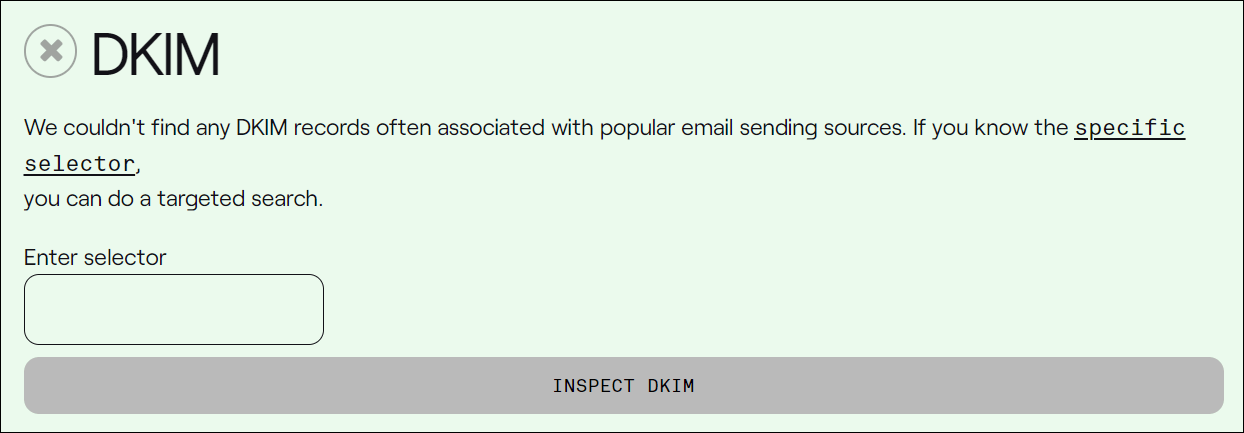

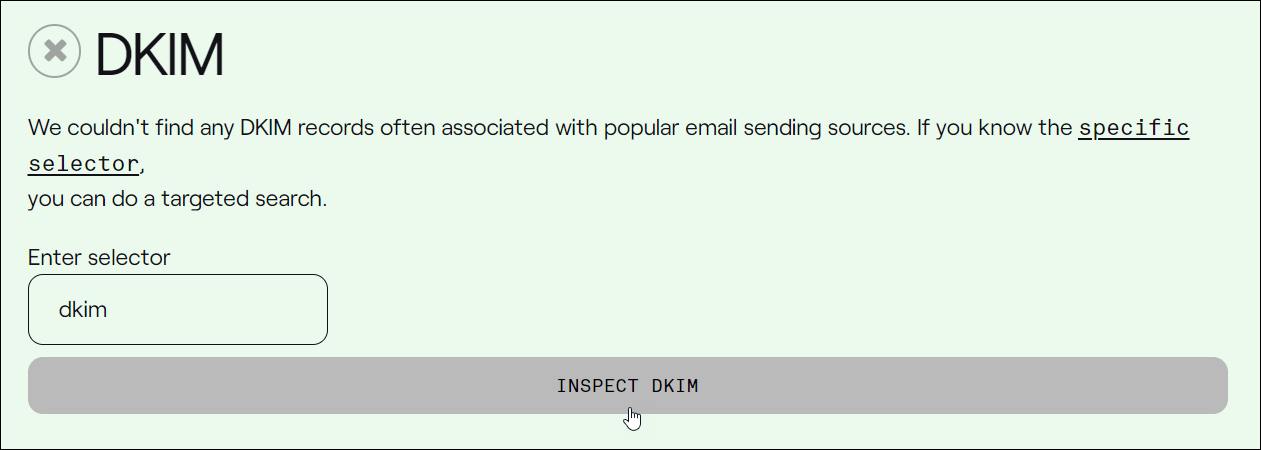

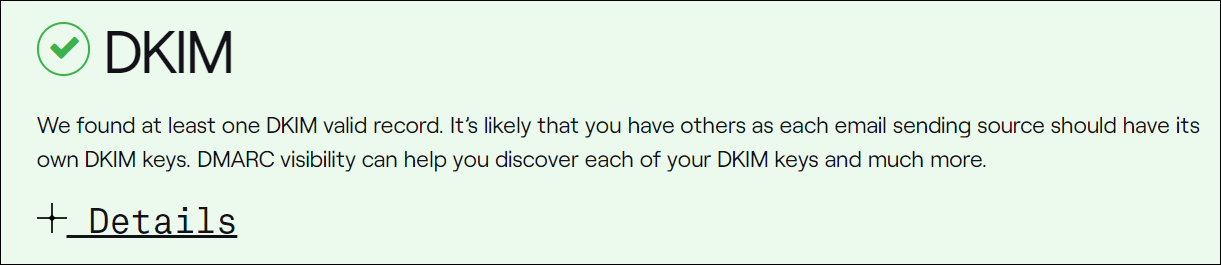

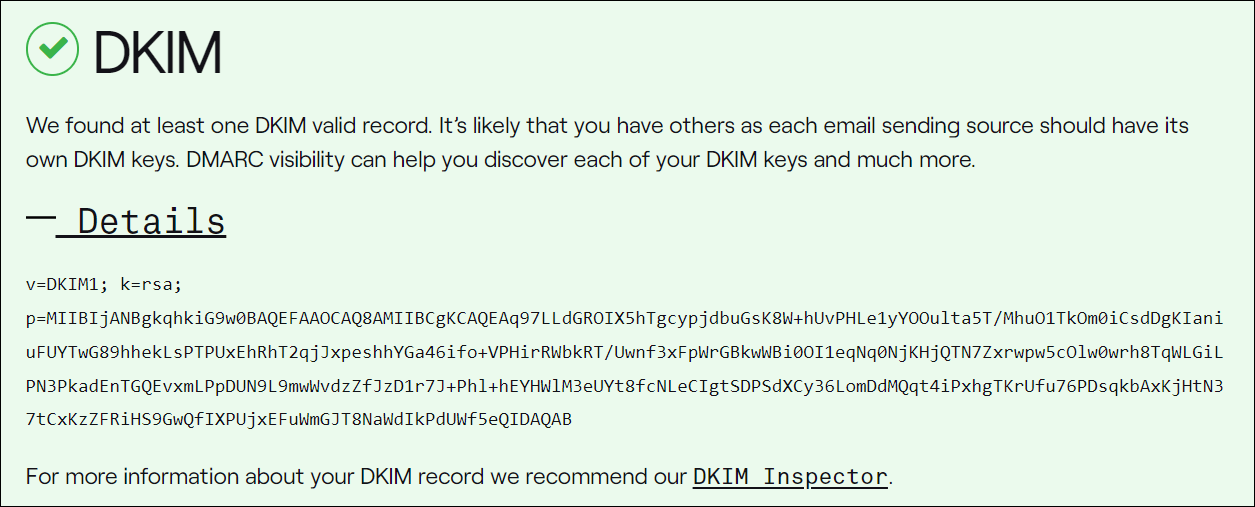

Oto jeszcze jedna przydatna wskazówka, o której warto pamiętać, jeśli przeprowadzisz test na swoich domenach e-mail i uzyskasz wynik kontroli DKIM, jak pokazano na zrzucie ekranu poniżej…

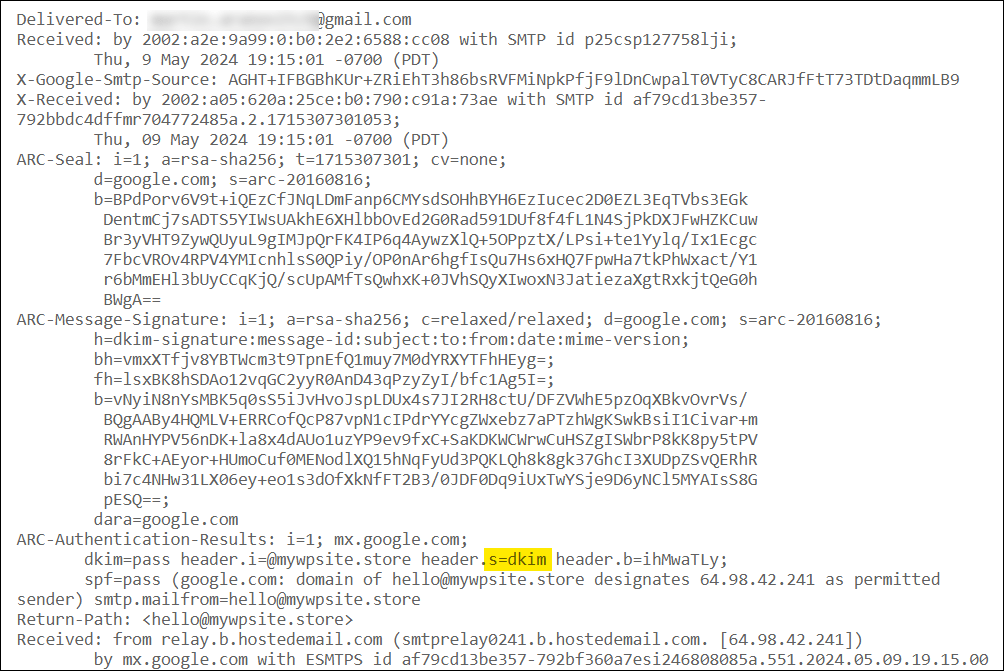

Podczas powyższej kontroli narzędzie nie mogło znaleźć rekordów DKIM dla domeny e-mail, ponieważ brakowało selektora. Selektor jest zwykle dołączany do rekordu DKIM po wysłaniu zgodnej wiadomości e-mail.

Aby znaleźć selektor, który zakończy to sprawdzenie, wykonaj następujące czynności:

- Uruchom swoje konto e-mail i znajdź wiadomość e-mail wysłaną przez sprawdzaną domenę. W tym przykładzie użyjemy Gmaila.

- Kliknij ikonę pionowej wielokropka i wybierz opcję Pokaż oryginał z opcji menu

- Przewiń w dół obok sekcji nagłówków internetowych, aż dojdziesz do zbieraniny kodu.

- Poszukaj części

s=nagłówka podpisu DKIM. To jest twój selektor

Skopiuj część selektora i wklej ją do narzędzia sprawdzającego DKIM, a następnie kliknij przycisk Sprawdź DKIM.

To powinno rozwiązać problem i sprawić, że Twój e-mail przejdzie kontrolę DKIM.

Kliknij łącze Szczegóły, aby wyświetlić więcej szczegółów na temat wyników.

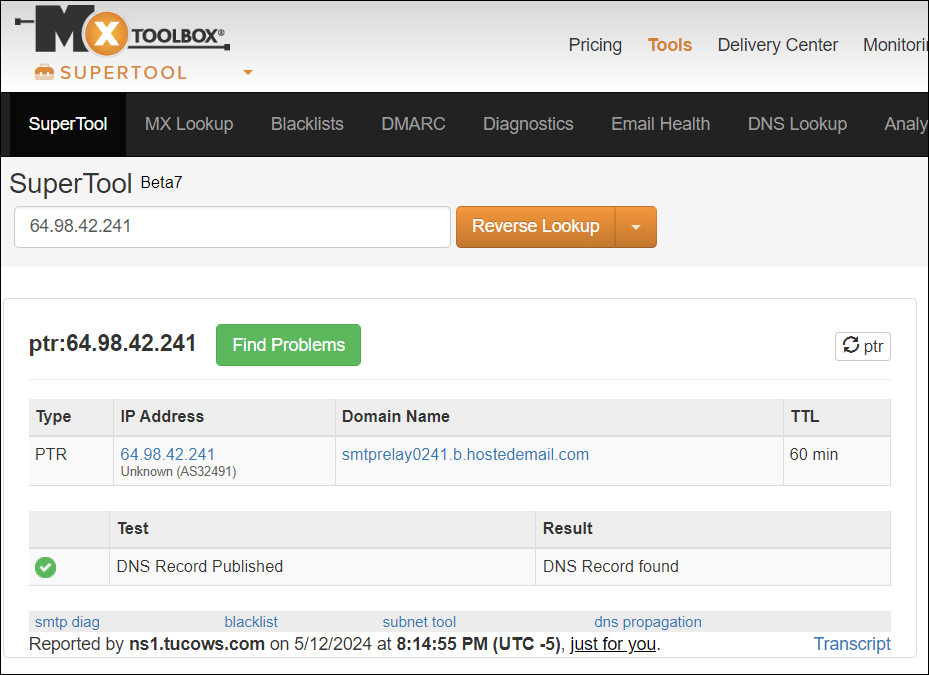

Sprawdź PTR

Rekord wskaźnika DNS, w skrócie PTR, służy do powiązania adresu IP z odpowiadającą mu nazwą domeny. W przeciwieństwie do rekordu „A”, który odwzorowuje nazwy domen na adresy IP, rekord PTR pełni funkcję odwrotną, wiążąc adresy IP z nazwami domen.

Aby sprawdzić, czy domeny wysyłające lub adresy IP mają prawidłowe rekordy DNS przesyłania i zwrotów, zgodnie z wymaganiami, najpierw zlokalizuj i skopiuj adres IP domeny wysyłającej e-mail w nagłówku wiadomości e-mail…

Następnie wklej go do narzędzia do wyszukiwania wstecznego DNS, takiego jak MXToolbox.com, aby sprawdzić, czy PTR jest ważny…

Chociaż powyższe kontrole dadzą Ci właściwe informacje, zalecamy również przetestowanie poczty e-mail pod kątem spamu. Pomoże to zapewnić optymalną dostarczalność Twoich e-maili.

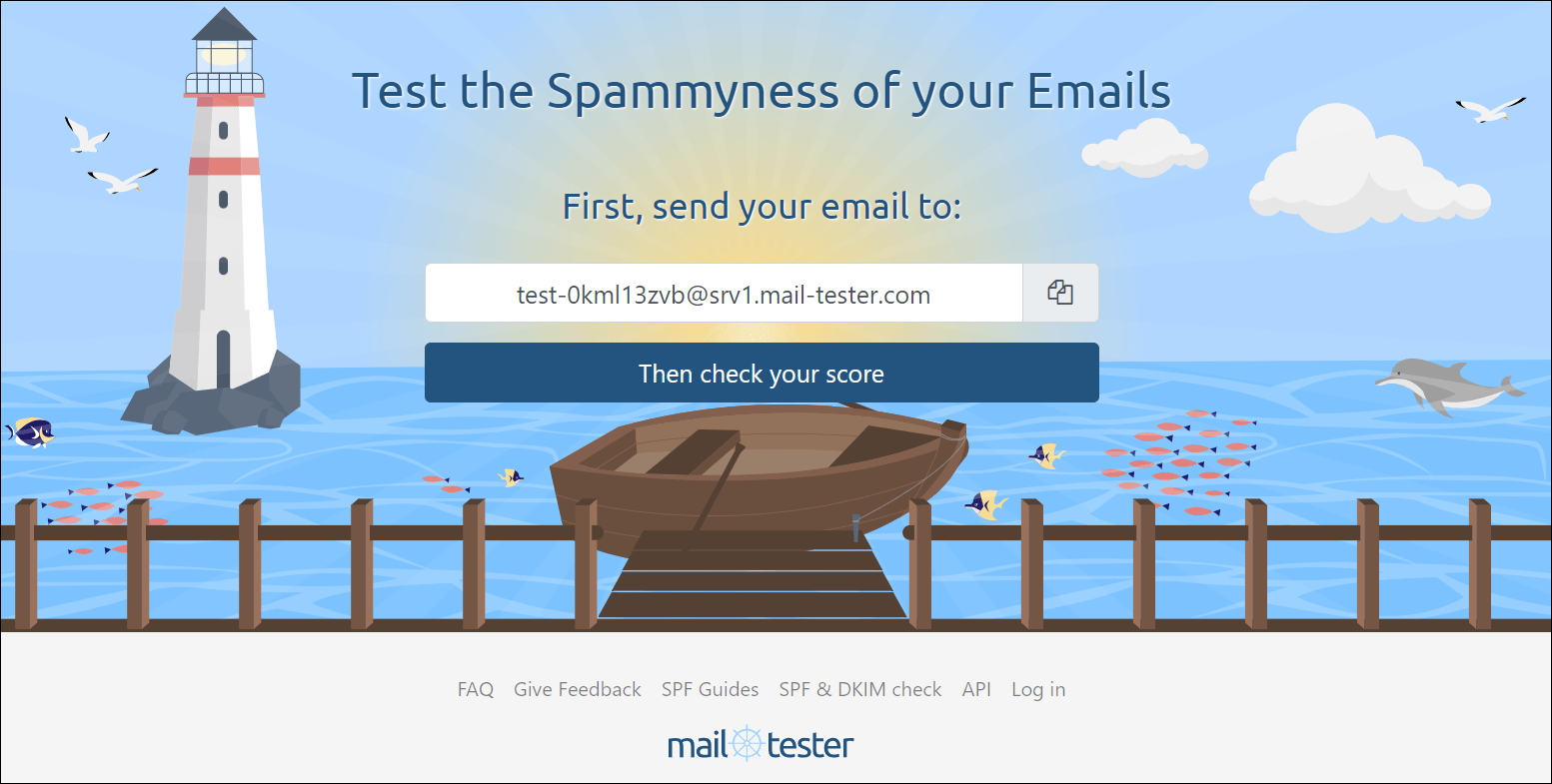

Zalecamy skorzystanie z usługi takiej jak Mail Tester (posiadają również narzędzie do sprawdzania SPF i DKIM).

Mamy nadzieję, że ten przewodnik pozwolił Ci zrozumieć, co oznaczają SPF, DKIM i DMARC oraz jak korzystać z narzędzi do sprawdzania ważności domen e-mailowych i rozwiązywania potencjalnych problemów.

Jeśli korzystasz (lub planujesz używać) usług poczty internetowej lub hostingu poczty e-mail WPMU DEV, zapoznaj się z naszym przewodnikiem, jak zoptymalizować dostarczanie wiadomości e-mail za pomocą usług poczty e-mail WPMU DEV.

Najlepsze praktyki wysyłania wiadomości e-mail

Jeśli planujesz jakąkolwiek wysyłkę masową, oto przegląd kluczowych praktyk wysyłania wiadomości e-mail, których należy przestrzegać, aby zachować zgodność z nowymi wytycznymi:

- Subskrypcje : wysyłaj e-maile tylko do tych, którzy wyrazili na to zgodę. Jeśli jesteś wykwalifikowanym nadawcą masowych wiadomości e-mail, możesz skorzystać z bezpłatnego narzędzia, takiego jak narzędzia Google Postmaster Tools, aby uniknąć oznaczeń jako spam i regularnie uzyskiwać dostęp do danych i diagnostyki dotyczących błędów dostarczania Gmaila, raportów o spamie i opinii pętli i nie tylko, aby zapewnić, że wskaźnik reklamacji pozostanie poniżej 0,3% .

- Zarządzanie subskrypcjami : umożliwia rezygnację z subskrypcji jednym kliknięciem w celu skutecznej rezygnacji. Zezwalaj odbiorcom na przeglądanie i wypisywanie się z określonych list mailingowych.

- Formatowanie wiadomości : formatuj wiadomości e-mail zgodnie ze standardami RFC 5322 i HTML. Unikaj ukrywania treści i zapewnij jasne informacje o nadawcy.

- Wskazówki dotyczące wysyłania : Uwierzytelniaj wiadomości e-mail za pomocą SPF i DKIM. Utrzymuj spójne adresy IP wysyłania i kategoryzuj wiadomości. Do przesyłania wiadomości e-mail używaj połączenia TLS.

- Unikaj praktyk związanych z wysyłaniem : nie mieszaj typów treści, nie podszywaj się pod innych ani nie kupuj list e-mailowych.

- Powoli zwiększaj liczbę wysyłanych wiadomości : Stopniowo zwiększaj liczbę wysyłanych wiadomości i monitoruj wskaźniki dostarczania.

- Uwagi specjalne : Zapewnij zgodność z wytycznymi, szczególnie w przypadku dostawców zewnętrznych.

- Ćwiczenia z zakresu marketingu afiliacyjnego i phishingu : Regularnie monitoruj partnerów i unikaj wysyłania testowych e-maili phishingowych.

Bardziej szczegółowe wskazówki dla nadawców e-maili znajdziesz w: Pomoc Google: Wskazówki dla nadawców e-maili

Dodatkowe punkty i przydatne informacje

Omówienie wszystkich informacji na temat dostarczalności wiadomości e-mail wykracza poza zakres tego artykułu. Pomyśleliśmy jednak, że zamieścimy tutaj kilka dodatkowych przydatnych informacji, aby zaoszczędzić Ci wielu godzin szukania informacji.

Masowe wysyłanie e-maili

Planując masową wysyłkę e-maili, należy pamiętać o kilku kwestiach:

- Sfałszowane e-maile wliczają się do limitu nadawców zbiorczych wynoszącego 5000 . Według Yahoo: „Sfałszowane e-maile będą wliczane do poczty, którą sprawdzamy pod kątem egzekwowania prawa. Jeśli masz problem z fałszowaniem, niezależnie od tego powinieneś wdrożyć politykę egzekwowania DMARC (p = kwarantanna lub p = odrzucenie).

- Subdomeny również podlegają wymaganiom . Będzie to miało wpływ na niezgodne e-maile wysyłane z subdomeny domeny na poziomie organizacji, która podlega weryfikacji DMARC.

Błędne przekonania na temat SPF (ramy zasad dotyczących nadawcy)

Zrozumienie roli SPF w uwierzytelnianiu poczty e-mail jest ważne, ale protokół ma również ograniczenia. Oto kilka popularnych błędnych przekonań na temat SPF:

- SPF w pełni ochroni moją domenę przed fałszowaniem : SPF nie chroni całkowicie adresu nadawcy widocznego dla użytkownika. Weryfikuje autoryzację domeny, ale nie zabezpiecza adresu nadawcy. Użyj DMARC, aby chronić widoczne nazwy domen przed fałszowaniem.

- Wdrożenie protokołu SPF wystarczy, aby zapobiec wszelkim próbom fałszowania i phishingu : chociaż SPF jest kluczowym środkiem, nie jest to kompletne rozwiązanie chroniące przed fałszowaniem i phishingiem. Do kompleksowej ochrony niezbędne są inne metody uwierzytelniania poczty elektronicznej (np. DMARC).

- Dołączanie rekordu SPF firmy do wiadomości e-mail zapewnia prawidłowe uwierzytelnienie : firmy czasami błędnie instruują klientów, aby dołączyli swój rekord SPF. Może to jednak nie zapewniać skutecznego uwierzytelniania wiadomości e-mail i prowadzić do błędnych konfiguracji.

Błędne przekonania na temat DKIM (poczty identyfikowanej przy użyciu kluczy domeny)

Podobnie jak w przypadku SPF, ważne jest również zrozumienie roli, jaką odgrywa DKIM w wysyłaniu i dostarczaniu wiadomości e-mail, należy jednak pamiętać o kilku błędnych przekonaniach:

- Nieporozumienie dotyczące szyfrowania : Wbrew powszechnemu przekonaniu DKIM nie szyfruje wiadomości e-mail. Zamiast tego koncentruje się na weryfikacji integralności wiadomości za pomocą skrótów w znacznikach „bh” i „b”, zapewniając ochronę przed atakami polegającymi na modyfikacji i odtwarzaniu, choć tylko częściowo zabezpieczając przed kradzieżą i fałszerstwem tożsamości. Pomyślna weryfikacja DKIM oznacza autoryzację nadawcy i zapewnia integralność treści wiadomości podczas przesyłania.

- Błąd fałszerstwa : panuje błędne przekonanie, że podpisy DKIM można sfałszować, ponieważ ich dane są publicznie dostępne w rekordach DNS. Jednakże DKIM opiera się na infrastrukturze klucza publicznego (PKI) z parą kluczy – publicznym i prywatnym. Chociaż klucz publiczny jest dostępny w rekordach DNS, klucz prywatny jest bezpiecznie przechowywany na serwerze dostawcy usług e-mail, zapewniając autentyczność wiadomości. Dlatego podpisów DKIM nie można sfałszować, ponieważ klucz prywatny jest poufny i używany wyłącznie do podpisywania wiadomości.

- Iluzja rozwiązania spamu : chociaż DKIM pomaga w weryfikacji autoryzacji nadawcy i integralności wiadomości, nie zapewnia ostatecznego rozwiązania problemu spamu. Chociaż zmniejsza to prawdopodobieństwo, że spamerzy użyją sfałszowanych lub skradzionych adresów e-mail, nie uniemożliwia im zakupu domen i skonfigurowania rekordów DKIM w celu kontynuowania swojej działalności. W rezultacie może to w pewnym stopniu nieumyślnie legitymizować spam. Jednak autentyczne użycie domeny może złagodzić ataki phishingowe, zwiększając bezpieczeństwo poczty e-mail przed złośliwymi próbami, takimi jak fałszywe wiadomości e-mail rzekomo od legalnych firm.

Aby zapoznać się z najnowszymi aktualizacjami wytycznych Google dotyczących wysyłania e-maili na osobiste konta Gmail i wymagań dotyczących wysyłania wiadomości masowych, zapoznaj się z często zadawanymi pytaniami dotyczącymi wskazówek Google dla nadawców e-maili

Czy otrzymałeś już wiadomość?

W miarę nasilania się coraz bardziej złożonej i ciągłej walki ze spamem e-mailowym i phishingiem ze strony wyrafinowanych złośliwych podmiotów, główni dostawcy, tacy jak Google, Yahoo, Microsoft i inni, zaczęli egzekwować rygorystyczne wymagania dotyczące wysyłania wiadomości e-mail dla wszystkich użytkowników, aby zapewnić bezpieczne dostarczanie wiadomości e-mail do adresatów. odbiorców.

Mamy nadzieję, że w tym artykule znalazłeś wszystkie informacje potrzebne do zrozumienia i przestrzegania wszystkich wytycznych i wymagań dotyczących wysyłania wiadomości e-mail, które dotrą do skrzynek odbiorczych Twoich odbiorców.

Zapoznaj się z naszym przewodnikiem na temat optymalizacji dostarczania wiadomości e-mail za pomocą usług poczty e-mail WPMU DEV, aby dowiedzieć się, jak Twoja firma może łatwo dostosować się do nowych zasad wysyłania wiadomości e-mail.