Luka w zabezpieczeniach przesyłania plików — jak uniemożliwić hakerom jej wykorzystanie

Opublikowany: 2023-04-19Podejrzewasz, że Twoja witryna ma lukę w zabezpieczeniach umożliwiającą przesyłanie plików? Martwisz się, że hakerzy wykorzystają to do zhakowania Twojej witryny?

Chcielibyśmy powiedzieć, że nie ma się czym martwić, ale prawda jest taka, że luka w zabezpieczeniach umożliwiająca przesyłanie plików to poważny problem.

Jeśli haker znajdzie tę lukę w zabezpieczeniach Twojej witryny, może ją przejąć i przejąć pełną kontrolę. Mogą wyrządzić poważne szkody w witrynie, niszcząc strony, usuwając pliki, kradnąc dane, a nawet wysyłając spam do klientów. Możesz sprawdzić najważniejsze luki w zabezpieczeniach WordPress tutaj.

Co więcej, sprawy mogą przerodzić się w znacznie większe problemy z bezpieczeństwem. Gdy Google wykryje włamanie, natychmiast umieści Twoją witrynę na czarnej liście, aby uniemożliwić użytkownikom Google dostęp do niej. Ponadto Twój dostawca serwerów sieciowych zawiesi Twoje konto.

Ale nie martw się, możesz zapobiec temu wszystkiemu, podejmując odpowiednie kroki w celu naprawienia i zapobiegania lukom w zabezpieczeniach przesyłania plików w Twojej witrynie.

W tym artykule wyjaśnimy, czym jest luka w zabezpieczeniach umożliwiająca przesyłanie plików, i pokażemy najskuteczniejsze sposoby ochrony witryny przed nią. Możesz także dowiedzieć się, jak hakerzy włamują się do WordPressa.

[lwptoc skipHeadingLevel=”h1,h3,h4,h5,h6″ skipHeadingText=”Ostateczne przemyślenia”]

Co to jest luka w zabezpieczeniach związana z przesyłaniem plików?

Wiele witryn WordPress daje odwiedzającym możliwość przesyłania plików do różnych celów. Na przykład portal pracy umożliwiłby użytkownikowi przesłanie CV i certyfikatów. Witryna bankowa umożliwia przesyłanie dokumentów potwierdzających, takich jak tożsamość, adres i dowód dochodów. Gdy plik jest przesyłany do Twojej witryny, WordPress sprawdza plik i przechowuje go w określonym folderze zwanym katalogiem Uploads.

Ogólnie rzecz biorąc, dokumenty lub niektóre pliki przesyłane przez osoby przesyłające pliki mają format, w którym nie można wykonać żadnych poleceń bez wyświetlania komunikatów o błędach.

W przypadku obrazów akceptowane formaty to png i jpeg. W przypadku dokumentów formaty obejmują PDF i Docx. A w przypadku filmów zawiera rozszerzenia plików mp3 i mp4. Formaty lub typy plików umożliwiają tylko przeglądanie tych plików.

Jak powiedzieliśmy, te formaty są niewykonywalne, co oznacza, że nawet jeśli jest w nich złośliwy kod, kod nie może wykonać żadnego polecenia w Twojej witrynie.

Ogólnie rzecz biorąc, pola przesyłania na stronie internetowej akceptują tylko pliki niewykonywalne. Ale jeśli działa nieprawidłowo, może zacząć akceptować nieograniczone przesyłanie plików.

Hakerzy mogą to wykorzystać i przesyłać kody wykonywalne w formatach plików, takich jak plik PHP, JavaScript i exe. Pliki te mogą uruchamiać polecenia siejące spustoszenie w Twojej witrynie. Możesz sprawdzić, jak zapobiegać atakom typu SQL injection.

Jest to tak zwana luka w zabezpieczeniach umożliwiająca przesyłanie plików.

W poniższych sekcjach dowiesz się, jak chronić swoją witrynę przed takimi lukami.

Na szczęście istnieją środki, które możesz podjąć, aby chronić swoją witrynę przed taką luką. Jednak ważne jest, aby zrozumieć, jak działa ta luka. Dlatego zanim omówimy środki ochronne, w następnej sekcji przyjrzymy się bliżej podstawowej luce w zabezpieczeniach związanej z przesyłaniem plików.

Jakie są różne typy luk w zabezpieczeniach związanych z przesyłaniem plików?

Wcześniej wyjaśniliśmy, jak działa luka w zabezpieczeniach umożliwiająca przesyłanie plików. Powiedzieliśmy, że na stronie WordPress są pola do przesyłania plików. Możesz przesyłać tylko określone typy plików niewykonywalnych. Ale jeśli pole przesyłania działa nieprawidłowo (z powodu luki w zabezpieczeniach), hakerzy mogą przesyłać złośliwe pliki wykonywalne.

Teraz istnieją dwa sposoby, w jakie wrażliwe pole przesyłania akceptuje plik.

1. Może przyjąć plik bezpośrednio na stronę internetową. W takim przypadku hakerzy mogą bezpośrednio przesyłać złośliwe pliki. Nazywa się to luką w zabezpieczeniach związaną z przesyłaniem plików lokalnych .

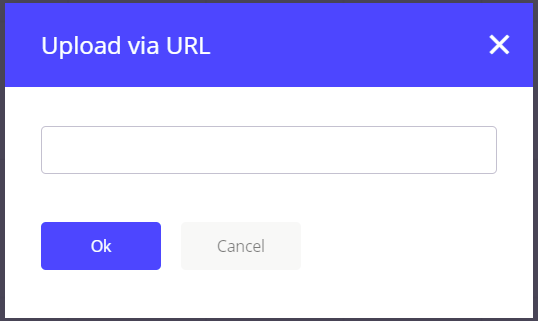

2. Niektóre pola przesyłania nie pozwalają na bezpośrednie przesyłanie. Proszą o przesłanie plików na inną stronę internetową, na przykład w usługach w chmurze, takich jak GDrive, Dropbox.

Następnie musisz udostępnić lokalizację w postaci adresu URL. Witryna pobierze plik z lokalizacji. Jest to pośredni sposób przesyłania plików, który umożliwia atakującemu przesyłanie złośliwych plików na stronę internetową. Nazywa się to luką w zabezpieczeniach umożliwiającą zdalne przesyłanie .

Lokalna luka w zabezpieczeniach przesyłania i luka w zabezpieczeniach zdalnego przesyłania to dwa różne rodzaje luk w zabezpieczeniach przesyłania plików.

Jednym z przykładów luki w zabezpieczeniach zdalnego przesyłania, który od razu przychodzi na myśl, jest luka w zabezpieczeniach TimThumb. Była to popularna wtyczka do zmiany rozmiaru obrazu, a luka w zabezpieczeniach dotyczyła dużej liczby witryn WordPress. Pozwalało użytkownikom importować obrazy z witryn hostujących obrazy (takich jak imgur.com i flickr.com). Jednak ze względu na brak środków bezpieczeństwa hakerzy mogli również przesyłać złośliwe pliki zamiast obrazów. Te pliki mogą mieć inną nazwę pliku lub różne rozmiary plików. Ale zawartość pliku może być bardzo niebezpieczna.

W jaki sposób hakerzy wykorzystują lukę w zabezpieczeniach umożliwiającą przesyłanie plików?

Proces hakowania strony internetowej jest złożony i techniczny. Uprościliśmy go tak bardzo, jak to możliwe, i opisaliśmy kroki w sposób łatwy do zrozumienia dla każdego.

→ Hakerzy zawsze wyszukują luki w zabezpieczeniach, za pomocą których mogą uzyskać dostęp do stron internetowych.

→ W witrynie WordPress często można znaleźć luki w zabezpieczeniach wtyczek i motywów . Kiedy twórcy wtyczek i motywów dowiadują się o takich lukach w zabezpieczeniach, szybko publikują aktualizację.

→ Aktualizacje zawierają szczegółowe informacje na temat poprawki, dzięki której hakerzy dowiadują się, że określona wtyczka lub motyw ma lukę, którą można wykorzystać.

Dowiedz się więcej o typowych technikach hakowania stron internetowych.

Co się dzieje, gdy nie aktualizujesz swojej witryny?

→ Hakerzy rzadko atakują jedną stronę internetową. Przeszukują internet, aby znaleźć tysiące stron internetowych korzystających z podatnej na ataki wtyczki. Wielu właścicieli witryn ma tendencję do odkładania aktualizacji, ponieważ nie są świadomi znaczenia aktualizacji WordPress. Nadal działają na starych wersjach wtyczki, które są podatne na ataki.

→ Załóżmy, że używasz wtyczki, aby włączyć sekcję komentarzy na swoim blogu. Twórcy tej wtyczki odkryli niedawno lukę w zabezpieczeniach umożliwiającą przesyłanie plików. Aby to naprawić, wydali łatkę poprzez aktualizację. Z jakiegoś powodu nie możesz zaktualizować wtyczki. Luka pozostaje we wtyczce. Hakerzy odkrywają, że Twoja witryna korzysta ze starej wersji wtyczki komentarzy. Przesyłają złośliwe pliki do Twojej witryny , wykorzystując lukę w zabezpieczeniach przesyłania plików (testy penetracyjne). Plik zawiera skrypty, za pomocą których mogą rozpocząć wykonywanie złośliwych działań.

→ Gdy zainfekowane pliki znajdą się w Twojej witrynie, hakerzy wykonują polecenia, które umożliwiają im kradzież poufnych danych, takich jak dane logowania do bazy danych Twojej witryny. Mogą dalej eskalować atak hakerski, wykorzystując dane do zalogowania się do Twojej witryny i uzyskania pełnej kontroli nad Twoją witryną.

Jak chronić swoją witrynę przed luką w zabezpieczeniach umożliwiającą przesyłanie plików?

Jak wspomnieliśmy wcześniej, luka w zabezpieczeniach związana z przesyłaniem plików może mieć katastrofalne skutki techniczne dla Twojej witryny. Jeśli jednak zastosujesz poniższe kroki, możesz naprawić lukę i zabezpieczyć swoją witrynę przed hakerami.

Oto 6 ważnych środków bezpieczeństwa witryny, które zalecamy natychmiast podjąć:

1. Zainstaluj wtyczkę zabezpieczającą WordPress

Dobrym pomysłem jest zainstalowanie wtyczki zabezpieczającej WordPress na swojej stronie. Jak wspomnieliśmy wcześniej, luki w zabezpieczeniach z pewnością się pojawią iz jakiegoś powodu, jeśli nie możesz zaktualizować wtyczki, hakerzy wykorzystają to i zhakują Twoją witrynę.

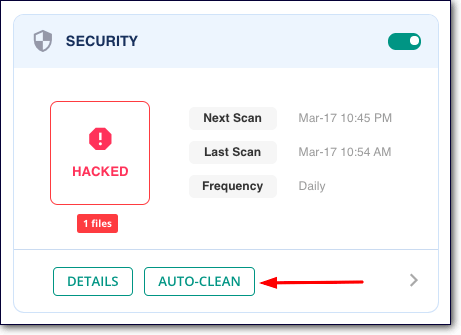

Zalecamy korzystanie z naszej wtyczki zabezpieczającej – MalCare. Jest wyposażony między innymi w skaner i środek czyszczący. Skaner wykorzystuje zaawansowane techniki wykrywania, aby znaleźć ukryte złośliwe oprogramowanie. Czyścik jest zautomatyzowany, co pozwala wyczyścić witrynę za pomocą zaledwie kilku kliknięć.

Skaner luk w zabezpieczeniach wtyczki będzie codziennie skanować Twoją witrynę i natychmiast ostrzegać o włamaniu. Pomoże Ci również wyczyścić witrynę w mniej niż minutę, zanim hakerzy będą mogli ją uszkodzić.

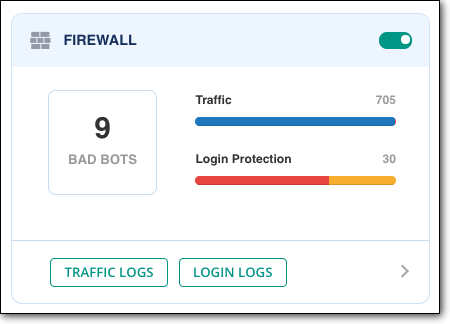

Ponadto wtyczki bezpieczeństwa chronią Twoją witrynę za pośrednictwem zapory WordPress.

Zapora WordPress działa jak twój własny superbohater bezpieczeństwa sieci, który blokuje złośliwy ruch przed dostępem do Twojej witryny. Sprawdza cały ruch przychodzący do Twojej witryny. Umożliwia dobry ruch na dostęp do Twojej witryny, a zły ruch jest natychmiast blokowany.

Oznacza to, że nawet jeśli Twoja witryna zawiera luki w zabezpieczeniach, hakerzy nie mogą jej wykorzystać, ponieważ zapora uniemożliwia im dostęp do witryny.

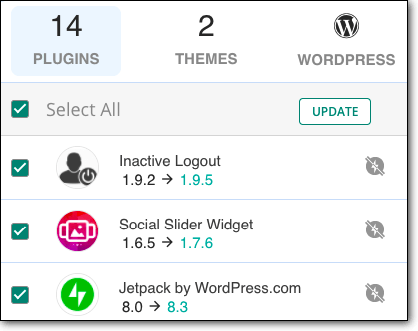

2. Aktualizuj swoją witrynę

Omówiliśmy wcześniej, że gdy programiści odkryją lukę umożliwiającą przesyłanie plików w swojej wtyczce lub motywie, naprawiają ją i publikują zaktualizowaną wersję. Nowa wersja będzie zawierała poprawkę bezpieczeństwa aplikacji internetowej. Po aktualizacji do tej wersji luka w zabezpieczeniach umożliwiająca przesyłanie plików zostanie naprawiona w Twojej witrynie.

To powiedziawszy, aktualizacje mogą czasami być kłopotliwe. Są one często dostępne i czasami mogą spowodować awarię lub awarię witryny. Zalecamy zarezerwowanie czasu co tydzień na bezpieczne aktualizowanie witryny za pomocą witryny przejściowej.

Możesz użyć naszej wtyczki MalCare, aby skonfigurować witrynę testową i przetestować aktualizacje przed zainstalowaniem ich w swojej aktywnej witrynie. Jeśli prowadzisz wiele stron internetowych, wtyczka umożliwia zarządzanie nimi i aktualizowanie ich wszystkich ze scentralizowanego pulpitu nawigacyjnego. Dzięki temu aktualizacje są łatwiejsze, szybsze i bezproblemowe.

3. Kupuj wtyczki i motywy z renomowanych rynków

Luki często pojawiają się w motywach i wtyczkach niskiej jakości. Dlatego sugerujemy używanie tylko dobrej jakości motywów i wtyczek. Dobrym sposobem na określenie jakości oprogramowania jest kupowanie go na renomowanych platformach handlowych, takich jak Themeforest, CodeCanyon, Evanto, Mojo Marketplace itp.

Renomowane rynki mają surowe zasady i protokoły bezpieczeństwa, których programiści muszą przestrzegać. Dlatego produkty dostępne na tych platformach są tworzone z troską i dobrze utrzymywane.

4. Wycofaj funkcję przesyłania plików (jeśli to możliwe)

Jeśli uważasz, że funkcja przesyłania plików w Twojej witrynie nie jest ważna, możesz rozważyć wyłączenie tej funkcji.

W przypadku niektórych witryn, takich jak witryny rekrutacyjne, może to nie być opcja. Jeśli jednak funkcja przesyłania plików nie jest wymagana w Twojej witrynie, zdecydowanie zalecamy jej wycofanie.

Jeśli używasz wtyczki do uruchamiania funkcji przesyłania plików, sugerujemy dezaktywację i usunięcie wtyczki. To całkowicie wyeliminuje możliwość wystąpienia luki w zabezpieczeniach związanej z przesyłaniem plików.

5. Zmień lokalizację przechowywania przesłanych plików (ryzykowne)

Wszystko przesłane na Twoją witrynę WordPress jest przechowywane w folderze Przesłane. Folder znajduje się w katalogu public_html, w którym przechowywane są wszystkie krytyczne pliki Twojej witryny WordPress.

Gdy hakerzy przesyłają złośliwy plik do folderu Upload, umożliwiają im dostęp do katalogu public_html, czyli całej witryny.

Jeśli przeniesiesz folder Upload poza ten katalog, znacznie utrudni to przejęcie kontroli nad Twoją witryną.

OSTRZEŻENIE: Przenoszenie folderu Upload wymaga wiedzy, więc jeśli nie znasz wewnętrznego działania WordPressa, sugerujemy pominięcie tego kroku. Nawet jeśli znasz WordPress, zdecydowanie zalecamy wykonanie pełnych kopii zapasowych witryny przed wprowadzeniem jakichkolwiek zmian. Najmniejszy błąd może spowodować awarię Twojej witryny.

Oto 6 środków zapobiegania lukom w zabezpieczeniach przesyłania plików. Podejmując te środki, Twoja witryna będzie chroniona przed lukami w zabezpieczeniach związanymi z przesyłaniem plików. To prowadzi nas do końca zapobiegania lukom w zabezpieczeniach przesyłania plików w Twojej witrynie WordPress.

Podsumowując

Ochrona witryny WordPress przed lukami w zabezpieczeniach przesyłania plików to krok w kierunku zapewnienia bezpieczeństwa witryny przed atakami hakerskimi.

Jednak hakerzy mają wiele innych sposobów na włamanie się do Twojej witryny. Aby zapobiec wszelkim próbom włamań do Twojej witryny, zalecamy:

1. Zawsze miej zainstalowaną na swojej stronie wtyczkę zabezpieczającą, taką jak MalCare. Wtyczka jest dostarczana ze skanerem bezpieczeństwa, który codziennie skanuje i monitoruje Twoją witrynę. Jego zapora ogniowa uniemożliwi również hakerom dostęp do Twojej witryny.

2. Regularne aktualizowanie witryny WordPress. Upewnienie się, że używasz najnowszej wersji rdzenia WordPress oraz wszystkich wtyczek i motywów zainstalowanych w Twojej witrynie.

3. I na koniec wzmocnij swoją witrynę WordPress. Środki wzmacniające witrynę sprawią, że hakerzy będą mieli trudności z włamaniem się do Twojej witryny.

Podejmij te środki, aby mieć pewność, że Twoja witryna jest bezpieczna.

Wypróbuj wtyczkę MalCare Security już teraz!