Jak oczyścić zaatakowaną witrynę WordPress i wzmocnić jej bezpieczeństwo

Opublikowany: 2024-02-29Pomimo najnowszych technologii i najlepszych praktyk bezpieczeństwa, nadal istnieje możliwość, że Twoja witryna WordPress zostanie zhakowana. Może to szybko się pogorszyć, jeśli nie wiesz, jak odzyskać swoją witrynę.

Dobra wiadomość jest taka, że po ataku nie traci się wszelkiej nadziei. Jeśli podejmiesz właściwe kroki — na przykład skontaktujesz się z dostawcą usług hostingowych, zidentyfikujesz przyczynę włamania i przywrócisz czystą kopię zapasową — możesz uniknąć wielu bólu i frustracji.

W tym poście przyjrzymy się najczęstszym typom hacków wpływających na witryny WordPress. Następnie pokażemy, jak oczyścić zaatakowaną witrynę WordPress i przedstawimy kilka kluczowych metod zwiększania bezpieczeństwa.

Typowe typy hacków, które wpływają na witryny WordPress

Zanim pokażemy, jak oczyścić zaatakowaną witrynę WordPress, przyjrzyjmy się najpierw niektórym z najczęstszych typów ataków wpływających na WordPress.

1. Wstrzyknięcie złośliwego oprogramowania

Według decydentów IT na całym świecie złośliwe oprogramowanie jest oceniane jako najbardziej niepokojący rodzaj zagrożenia cybernetycznego. Termin ten jest używany do opisania wszelkiego rodzaju szkodliwego oprogramowania, takiego jak oprogramowanie ransomware lub wirusy, które może powodować problemy w Twojej witrynie lub komputerze.

Na przykład oprogramowanie może przejąć kontrolę nad całym komputerem lub kontem, monitorować działania podejmowane w witrynie lub wyodrębniać poufne informacje (takie jak dane osobowe lub dane dotyczące płatności). Może być również trudny do wykrycia, ponieważ objawia się na różne sposoby.

Zazwyczaj jednak złośliwe oprogramowanie wymaga podjęcia działań w celu jego zainstalowania lub aktywowania. Możesz więc pobrać plik lub otworzyć załącznik do wiadomości e-mail, na przykład obraz lub dokument PDF.

Wykrycie i usunięcie złośliwego oprogramowania z Twojej witryny może być bardzo trudne. Najlepszym rozwiązaniem jest zainstalowanie skanera złośliwego oprogramowania, takiego jak Jetpack Scan. Jeśli jednak w Twojej witrynie zostanie wykryte złośliwe oprogramowanie, konieczne będzie wyczyszczenie odpowiednich plików lub zastąpienie ich kopiami z plików kopii zapasowych.

2. Ataki brutalną siłą

Ataki typu brute-force mają miejsce, gdy hakerzy używają brutalnej siły w celu uzyskania nieautoryzowanego dostępu do Twojej witryny. Metodą prób i błędów hakerzy pracują nad mnóstwem kombinacji haseł i nazw użytkowników, aż do skutku.

Jest to jeden z najmniej wyrafinowanych rodzajów hacków WordPress. Jednak nadal jest bardzo popularne, ponieważ złamanie hasła może zająć tylko kilka sekund (w zależności od jego długości i złożoności).

Zazwyczaj ataki typu brute force mają na celu przeprowadzenie innego rodzaju ataku na Twoją witrynę. Na przykład, gdy haker przedostanie się przez witrynę, może rozpowszechniać złośliwe oprogramowanie, kraść dane osobowe, przekierowywać ruch w Twojej witrynie lub umieszczać reklamy spamowe w celu osiągnięcia zysku.

Na szczęście możesz zmniejszyć prawdopodobieństwo ataków siłowych, wzmacniając procedurę logowania. Możesz zmienić adres URL logowania, wdrożyć uwierzytelnianie dwuskładnikowe i wymusić silne hasła. Ponadto zawsze możesz skorzystać z automatycznego rozwiązania, takiego jak ochrona przed brutalną siłą Jetpack.

3. Wstrzyknięcie SQL

Celem wstrzyknięcia Structured Query Language (SQL) jest manipulowanie danymi z bazy danych WordPress. Można to osiągnąć za pomocą instrukcji SQL w celu oszukania bazy danych w celu wykonania niepożądanych działań. Podobnie jak wiele hacków, ten typ ataku może prowadzić do dalszych konsekwencji.

Na przykład, gdy haker uzyska dostęp do Twojej bazy danych, może wyodrębnić poufne dane, uszkodzić lub zmodyfikować informacje, ominąć uwierzytelnianie lub usunąć wszystkie dane z Twojej witryny. Mając dostęp do tabel i plików bazy danych, hakerzy często rozpowszechniają w tych lokalizacjach złośliwe oprogramowanie.

Aby zapobiec wstrzykiwaniu SQL, musisz zabezpieczyć swoją bazę danych. Zwykle można to osiągnąć, wykonując kilka prostych czynności, takich jak aktualizowanie bazy danych w celu uzyskania dostępu do najnowszych aktualizacji zabezpieczeń. Powinieneś także ograniczyć uprawnienia do bazy danych, aby haker, jeśli uzyska do niej dostęp, mógł wyrządzić mniejsze szkody.

4. Skrypty między witrynami (XSS)

Skrypty między witrynami (XSS), podobnie jak złośliwe oprogramowanie, również obejmują dystrybucję złośliwego kodu w Twojej witrynie. Jednak w tym przypadku kod jest uruchamiany w przeglądarce użytkownika, gdy trafia on na Twoją witrynę.

Zazwyczaj kod jest wstrzykiwany do komentarzy, pól formularzy lub skryptów, które mogą być uruchamiane automatycznie. Na przykład haker może umieścić złośliwy kod JavaScript w komentarzu na blogu WordPress.

Jednym z głównych problemów związanych z atakami XSS jest to, że zwykle nic nie wskazuje na to, że coś poszło nie tak. Ponadto, ponieważ celem tego typu ataku są informacje o odwiedzającym, może on znacząco zaszkodzić reputacji Twojej witryny.

Zapobieganie XSS może być dość techniczne, ale dasz sobie większą szansę na ograniczenie tych ataków, wdrażając protokoły szyfrowania, takie jak certyfikaty SSL. W ten sposób nawet jeśli haker będzie miał dostęp do informacji, nie będzie mógł ich odczytać.

5. Tylne drzwi

Atak tylnymi drzwiami omija zwykłe procedury uwierzytelniania (takie jak nazwy użytkownika i hasła), aby uzyskać nieautoryzowany dostęp do Twojej witryny. Aby przeprowadzić tego rodzaju atak, hakerzy wykorzystują istniejące luki w zabezpieczeniach lub instalują złośliwe oprogramowanie w celu stworzenia punktu wejścia.

Gdy atakujący znajdą drogę do Twojej witryny, mogą ukraść informacje, śledzić Twoją aktywność i zakłócić cały system. Niestety skuteczne tylne drzwi mogą pozostać niezauważone przez bardzo długi czas, jeśli są dobrze ukryte.

Najlepszym sposobem na powstrzymanie hakerów przed utworzeniem tylnych drzwi w Twojej witrynie jest zainstalowanie zapory aplikacji internetowej (WAF) w celu monitorowania całego ruchu przychodzącego. Połączenie tego ze skanerem złośliwego oprogramowania może jednocześnie pomóc w utrzymaniu złośliwej zawartości z dala od Twojej witryny.

Jak witryny WordPress zostają zhakowane

Teraz, gdy wiesz już trochę więcej o typowych typach hacków, przyjrzyjmy się niektórym sposobom, w jakie witryny WordPress są atakowane.

1. Nieaktualny rdzeń, motywy i wtyczki

Jeśli chcesz zapewnić bezpieczeństwo WordPressa, ważne jest, aby uruchamiać aktualizacje rdzenia, motywu i wtyczek, gdy tylko będą dostępne. Dzieje się tak dlatego, że większość aktualizacji zawiera poprawki błędów i luk w zabezpieczeniach wykrytych w poprzedniej wersji.

Gdy luki te staną się powszechnie znane, hakerzy mogą je wykorzystać i wejść na Twoją witrynę internetową. Dlatego zawsze dobrym pomysłem jest aktualizacja rdzenia WordPress, wraz z motywami i wtyczkami, z poziomu pulpitu nawigacyjnego. A jeśli martwisz się, że aktualizacje psują Twoją witrynę, możesz utworzyć kopię zapasową, aby przywrócić witrynę, jeśli coś pójdzie nie tak.

2. Słabe hasła i dane uwierzytelniające użytkownika

Im słabsze hasło, tym łatwiej hakerom uzyskać dostęp do Twojej witryny. W rzeczywistości nawet hasła zawierające cyfry i symbole można złamać w ciągu kilku sekund, jeśli mają mniej niż siedem znaków.

Ponadto większość użytkowników priorytetowo traktuje silne hasła do konta administratora WordPress. Ważne jest jednak, aby wszystkie hasła, łącznie z tymi, których używasz do konta hostingowego, kont FTP, bazy danych MySQL i kont e-mail, były mocne.

Naturalnie najłatwiejszym sposobem zmniejszenia podatności witryny na ataki oparte na danych uwierzytelniających jest użycie (i egzekwowanie) silnych haseł w całej witrynie. I oczywiście możesz wzmocnić całą procedurę logowania, używając metod takich jak uwierzytelnianie dwuskładnikowe.

3. Wrażliwe środowisko hostingowe

Jeśli nie prowadzisz lokalnej witryny internetowej, pliki Twojej witryny są przechowywane na działającym serwerze i podatne na ataki. Chociaż dostępnych jest wielu dostawców usług hostingowych, ważne jest, aby wybrać takiego, który traktuje WordPress priorytetowo i zapewnia bezpieczne środowisko.

Dlatego najlepiej trzymać się renomowanych dostawców hostingu, którzy oferują przydatne funkcje, takie jak WAF, certyfikaty SSL i automatyczne aktualizacje. Co więcej, jeśli masz budżet, zazwyczaj bezpieczniej jest wybrać plan hostingu zarządzanego lub hosting dedykowany niż wspólne środowisko hostingowe.

4. Źle zakodowane motywy i wtyczki

Omówiliśmy już znaczenie aktualizowania motywów i wtyczek. Powinieneś jednak także upewnić się, że instalujesz motywy i wtyczki wyłącznie z zaufanych źródeł.

Zazwyczaj, jeśli uzyskujesz dostęp do nowego oprogramowania dla swojej witryny, najlepiej trzymać się oficjalnych katalogów WordPress lub strony programisty (jeśli jest to narzędzie premium). Ponadto zawsze warto sprawdzić recenzje, aby sprawdzić, czy prawdziwi użytkownicy napotkali jakiekolwiek problemy związane z bezpieczeństwem.

5. Niebezpieczne przesyłanie plików

Wiele witryn umożliwia odwiedzającym przesyłanie plików, takich jak CV, zdjęcia i inne. Jednak wielu użytkowników WordPressa nie zdaje sobie sprawy, że funkcja przesyłania plików może zostać wykorzystana do przeprowadzenia szeregu poważnych ataków.

Na przykład hakerzy mogą wykorzystać tę funkcję do przesłania niebezpiecznych plików skryptów po stronie serwera, które umożliwiają zdalne wykonanie kodu lub które mogą zostać wywołane żądaniem HTTP.

Na szczęście możesz zapobiec niebezpiecznemu przesyłaniu plików, nakładając ograniczenia na pliki — obejmujące typ zawartości, rozmiar pliku i inne. Co więcej, możesz uwierzytelniać sesje użytkowników, dzięki czemu odwiedzający będą musieli się zalogować, zanim będą mogli przesłać pliki na Twoją witrynę.

Typowe oznaki zhakowanej witryny WordPress

Następnie przyjrzymy się najczęstszym oznakom ataku na Twoją witrynę.

1. Powiadomienia z wtyczki zabezpieczającej

Jeśli użyjesz wtyczki zabezpieczającej, natychmiast dowiesz się, czy Twoja witryna WordPress została zhakowana. Dzięki Jetpack Scan będziesz otrzymywać natychmiastowe powiadomienia e-mailem w przypadku wykrycia zagrożeń lub podejrzanego zachowania.

Co więcej, kiedy odwiedzasz swój pulpit nawigacyjny, intuicyjny interfejs ułatwia dostrzeżenie i zrozumienie wykrytych problemów. Niektóre problemy można rozwiązać nawet jednym kliknięciem.

Skanowanie odbywa się na serwerach Jetpack, dzięki czemu możesz uzyskać dostęp do swojej witryny nawet w przypadku awarii.

Najlepszą częścią używania Jetpack jako wtyczki zabezpieczającej WordPress jest to, że jest mniej prawdopodobne, że będziesz musiał wykrywać i usuwać złośliwe oprogramowanie. Dzięki wielu środkom ochronnym — takim jak całodobowy WAF, uwierzytelnianie dwuskładnikowe, ochrona przed atakami typu brute-force i nie tylko — dostęp do Twojej witryny będzie znacznie trudniejszy dla hakera.

2. Podejrzane zmiany w plikach

Jedną z najczęstszych oznak włamania do WordPressa są podejrzane zmiany w plikach, szczególnie w głównych plikach WordPress (a zwłaszcza w folderze wp-content ). Może to być trudne do wykrycia, ponieważ hakerzy mogą tworzyć nowe pliki o nazwach podobnych do istniejących.

Mogą też po prostu zmodyfikować istniejące pliki podstawowe, umieszczając w nich własny kod. Ponieważ może to być trudne do wykrycia, ważne jest, aby użyć wtyczki zabezpieczającej, która monitoruje pliki i bazę danych Twojej witryny. Jeśli nie, musisz ręcznie przejrzeć foldery WordPress, aby zidentyfikować złośliwe pliki lub skrypty.

3. Nieznani administratorzy lub konta FTP

Jeśli włączyłeś rejestrację użytkowników w swojej witrynie (i nie korzystasz z ochrony antyspamowej), hakerom łatwo jest utworzyć konta użytkowników spamujących. W takim przypadku zazwyczaj będziesz mógł po prostu usunąć konto ze spamem.

Jeśli jednak Twoja witryna nie jest otwarta do rejestracji użytkowników i widzisz nowe konta użytkowników, istnieje prawdopodobieństwo, że ktoś włamał się do Twojej witryny. Jest to szczególnie problematyczne, jeśli nowy użytkownik jest administratorem, ponieważ uzyska pełny dostęp do każdej części Twojej witryny.

4. Złośliwe przekierowania i wyskakujące okienka

Inne typowe oznaki włamania do WordPressa to złośliwe przekierowania i wyskakujące okienka. W tym drugim przypadku hakerzy próbują przejąć ruch internetowy i zarabiać pieniądze, wyświetlając reklamy spamowe.

Chociaż tego typu wyskakujące okienka nie będą wyświetlane użytkownikom zalogowanym lub odwiedzającym bezpośrednio Twoją witrynę, będą one widoczne dla użytkowników, którzy trafią na Twoją witrynę z wyszukiwarek. Co gorsza, reklamy te często otwierają się w nowym oknie i mogą pozostać niezauważone przez długi czas.

Ponadto hakerzy mogą przekierować ruch z Twojej witryny do witryn stron trzecich, które mogą rozpowszechniać złośliwe oprogramowanie lub powodować inne zagrożenia bezpieczeństwa. Zwykle tego rodzaju atak jest spowodowany tylnymi drzwiami w Twojej witrynie, które hakerzy mogą wykorzystać.

5. Linki do stron ze spamem

Jak omówiliśmy we wcześniejszej sekcji, zastrzyki danych są jednym z najczęstszych typów problemów związanych z bezpieczeństwem WordPress. Gdy haker uzyska dostęp do Twojej witryny (zwykle tylnymi drzwiami), będzie mógł modyfikować pliki i tabele w Twojej bazie danych.

Niektóre z tych hacków obejmują linki do witryn zawierających spam, które często są dodawane do stopki WordPress. I chociaż możesz usunąć znalezione linki, nie rozwiąże to źródła problemu. Zamiast tego musisz znaleźć i naprawić tylne drzwi, które hakerzy zdołali wykorzystać.

6. Nietypowe skoki ruchu

Zmiany w zwykłym ruchu internetowym mogą często być wyraźnym wskaźnikiem włamania do WordPressa. Na przykład nagły spadek ruchu może oznaczać, że złośliwe oprogramowanie w Twojej witrynie przekierowuje odwiedzających do witryn ze spamem.

Tymczasem, jeśli Twój serwer jest zalewany tonami żądań, może się zdarzyć, że hakerzy spróbują rozproszonego ataku typu „odmowa usługi” (DDoS). W tym przypadku hakerzy obciążają Twój serwer setkami fałszywych żądań, co powoduje awarię Twojej witryny.

7. Lista zablokowanych Google

Inną przyczyną spadku ruchu w sieci może być to, że narzędzie Google do bezpiecznego przeglądania ostrzega odwiedzających przed dostępem do Twojej witryny. W rzeczywistości Google blokuje codziennie około 10 000 witryn internetowych ze względu na nieprawidłowości, które uważa za złośliwe oprogramowanie, linki phishingowe, spam i inne.

W takim przypadku Twoja witryna zostanie usunięta z indeksu Google, a odwiedzający nie będą mogli jej przeglądać ani z niej korzystać. Może to również zaszkodzić reputacji Twojej witryny, ponieważ sprawia, że wydaje się ona niegodna zaufania i niebezpieczna.

Możesz wyświetlić raport bezpieczeństwa swojej witryny, korzystając z narzędzia bezpiecznego przeglądania. Aby usunąć witrynę z listy zablokowanych, musisz rozwiązać problemy. Następnie możesz skorzystać z Google Search Console i poprosić o sprawdzenie bezpieczeństwa.

Używanie programu Jetpack Scan do wykrywania problemów związanych z bezpieczeństwem

Najlepszym sposobem, aby zapobiec włamaniom do witryny WordPress, jest użycie automatycznej funkcji bezpieczeństwa, takiej jak Jetpack Scan. W ten sposób będziesz otrzymywać codzienne skanowanie pod kątem złośliwego oprogramowania i luk w zabezpieczeniach oraz natychmiastowe powiadomienia o wykryciu problemów. Ponadto otrzymasz porady dotyczące rozwiązywania problemów i uzyskasz dostęp do rozwiązań jednym kliknięciem .

Jetpack Scan jest dostępny jako samodzielna funkcja lub jako część planu bezpieczeństwa z wtyczką Jetpack. Jetpack Security to najlepsza opcja, ponieważ obejmuje skanowanie Jetpack, ale obejmuje także kopie zapasowe w czasie rzeczywistym, ochronę przed spamem, uwierzytelnianie dwuskładnikowe, ochronę przed atakami typu brute-force oraz kompleksowy 30-dniowy dziennik aktywności umożliwiający śledzenie wszystkich działań w Twojej witrynie.

Jeśli nie chcesz pełnej wtyczki Jetpack, możesz wybrać płatny plan z wtyczką Jetpack Protect, aby uzyskać taki sam dostęp do bezpłatnych codziennych skanów w poszukiwaniu złośliwego oprogramowania, natychmiastowych alertów i poprawek jednym kliknięciem. Dodatkowo otrzymasz także całodobową ochronę WAF.

1. Zidentyfikuj źródło włamania

Jeśli zastanawiasz się, jak wyczyścić zaatakowaną witrynę WordPress, pierwszym krokiem jest zidentyfikowanie źródła włamania. Najłatwiej to zrobić, przeglądając dziennik aktywności (o ile masz wtyczkę zabezpieczającą, która ją udostępnia).

Na przykład dzięki Jetpack Security zyskasz 30-dniowy dziennik aktywności, w którym możesz monitorować każdą akcję w swojej witrynie. Obejmuje to wszystko, od nowych kont użytkowników po modyfikacje plików. Oznacza to, że będziesz mógł przejrzeć wszystkie wymienione działania i zanotować wszystko, co wydaje się podejrzane.

Jeśli nie masz dziennika aktywności lub nie możesz uzyskać dostępu do swojej witryny, dobrym pomysłem jest sprawdzenie dzienników błędów serwera. Dostęp do dzienników błędów można uzyskać tylko poprzez włączenie debugowania w WordPress.

Możesz to zrobić za pomocą wtyczki takiej jak WP Debugging.

Możesz też edytować plik wp-config.php za pośrednictwem klienta FTP. W tym przypadku znajdź wiersz o treści „To wszystko, przestań edytować!” Następnie wklej następujący kod:

define( 'WP_DEBUG', true );

define( 'WP_DEBUG_LOG', true );Dziennik błędów nosi zwykle nazwę debug.log i można go znaleźć w folderze wp-content . Tutaj możesz wyświetlić wszystkie komunikaty o błędach, ostrzeżenia i powiadomienia, które zostały zarejestrowane w Twojej witrynie.

Należy jednak pamiętać, że bezpośrednia modyfikacja plików witryny jest bardzo delikatnym procesem. W związku z tym powinni tego próbować tylko zaawansowani użytkownicy lub programiści WordPressa. Przed kontynuowaniem zawsze powinieneś mieć pod ręką pełną kopię zapasową swojej witryny.

Prostszą alternatywą jest zainstalowanie skanera złośliwego oprogramowania, takiego jak Jetpack Scan, w celu wykrycia złośliwego oprogramowania w Twojej witrynie.

2. Skontaktuj się ze swoim dostawcą usług hostingowych

Następnym krokiem w celu oczyszczenia zhakowanej witryny WordPress jest skontaktowanie się z dostawcą usług hostingowych. Jest to szczególnie istotne, jeśli korzystasz z planu hostingu współdzielonego, ponieważ może istnieć większy problem, o którym Twój gospodarz już wie. Ponadto, w zależności od rodzaju hostingu, możesz nie mieć dostępu do dzienników błędów serwera. W tym przypadku musisz poprosić gospodarza, aby zrobił to za Ciebie.

3. Przywróć czystą kopię zapasową, jeśli ją posiadasz

Dobra wiadomość jest taka, że jeśli masz pod ręką kopię zapasową, znacznie łatwiej jest wyczyścić zhakowaną witrynę WordPress. Dzieje się tak dlatego, że będziesz mógł po prostu przywrócić poprzednią wersję swojej witryny.

Oczywiście możesz to zrobić tylko wtedy, gdy używasz wtyczki do tworzenia kopii zapasowych, takiej jak Jetpack VaultPress Backup.

To zaawansowana wtyczka, która tworzy w czasie rzeczywistym kopie zapasowe Twojej witryny w chmurze, w tym tabele bazy danych, zawartość i dane WooCommerce. Kopie zapasowe są również szyfrowane, aby zapewnić bezpieczeństwo Twoich informacji. Skorzystasz także z możliwości przywracania danych jednym kliknięciem, które możesz wykonać w witrynie lub aplikacji mobilnej — nawet jeśli witryna całkowicie nie działa.

Wszystko, co musisz zrobić, to udać się do Jetpack → Dziennik aktywności i skorzystać z filtrów, aby wyszukać określony zakres dat lub wydarzenie. Następnie kliknij Przywróć. Alternatywnie możesz przejść do Jetpack → Kopia zapasowa → Działania → Przywróć do tego punktu.

Jeśli chcesz przywrócić całą witrynę, pozostaw zaznaczone wszystkie pola i wybierz opcję Potwierdź przywrócenie. Po zakończeniu procesu otrzymasz wiadomość z potwierdzeniem.

4. Wyczyść zaatakowane pliki

Na koniec, jeśli zastanawiasz się, jak wyczyścić zaatakowaną witrynę WordPress, a nie masz pod ręką kopii zapasowej, musisz wyczyścić docelowe pliki. Ale zanim zaczniesz, ważne jest, aby utworzyć kopię zapasową swojej witryny na wypadek, gdyby coś poszło nie tak podczas usuwania/edycji plików.

Jeśli korzystasz z wtyczki zabezpieczającej lub skanera złośliwego oprogramowania, możesz przejrzeć raporty, które mogą zawierać listę podejrzanych plików. Na przykład Jetpack Scan oferuje poprawki wielu typowych błędów i hacków jednym kliknięciem.

Lub jeśli robisz to ręcznie, możesz pobrać nową instalację WordPress i porównać kod w plikach podstawowych z plikami swojej witryny. Jeśli znajdziesz kod, który nie pasuje do nowych plików, usuń go.

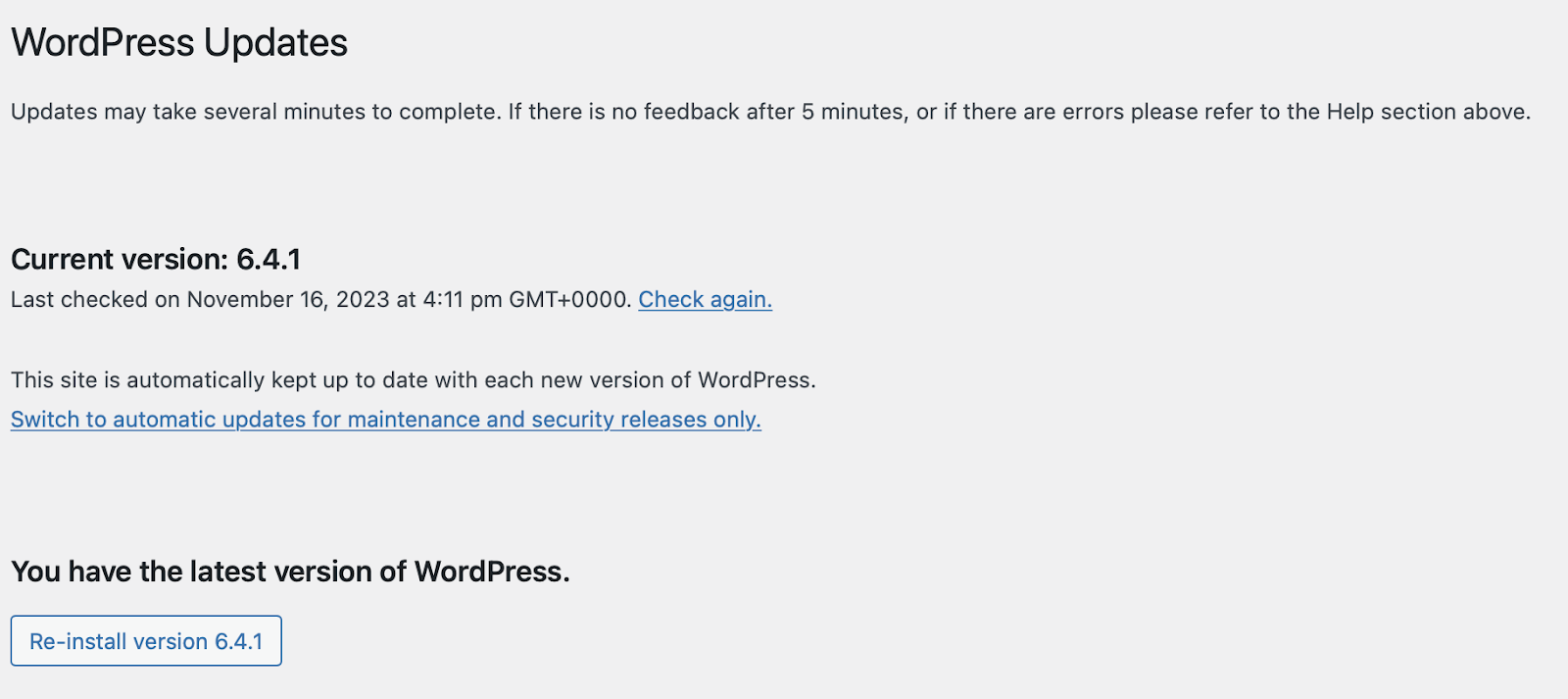

Alternatywnie możesz zastąpić wszystkie pliki WordPress, przechodząc do Panelu → Aktualizacje i klikając przycisk Zainstaluj ponownie wersję .

Nie spowoduje to zastąpienia ani usunięcia żadnej zawartości, wtyczek ani obrazów. Jedyne, co robi, to zastępuje pliki w rdzeniu WordPressa.

Ponadto, jeśli pliki, których dotyczy problem, znajdują się w motywie WordPress, po prostu odinstaluj motyw, a następnie zainstaluj nową wersję. To samo dotyczy wszelkich zainfekowanych plików wtyczek.

Zwiększenie bezpieczeństwa po oczyszczeniu zaatakowanej witryny

Teraz, gdy wiesz, jak oczyścić zaatakowaną witrynę WordPress, przyjrzyjmy się kilku metodom zwiększenia bezpieczeństwa po oczyszczeniu. W ten sposób możesz lepiej chronić swoją witrynę przed przyszłymi atakami hakerskimi.

1. Zainstaluj wtyczkę zabezpieczającą i tworzącą kopię zapasową

Najprostszym sposobem na rozszerzenie ochrony witryny WordPress jest zainstalowanie wtyczki zabezpieczającej i tworzącej kopię zapasową. Zapewni to ochronę przed większością zagrożeń, a także rozwiązania większości problemów, które się prześlizgną.

Najlepsze wtyczki zabezpieczające WordPress oferują szereg środków zapobiegawczych, takich jak WAF, codzienne skanowanie, dzienniki aktywności i ochrona logowania. Możesz także znaleźć opcje takie jak Jetpack Security, które obejmują nawet dalszą opiekę, taką jak zalecane działania i poprawki jednym kliknięciem.

Co więcej, Jetpack Security zawiera zaawansowaną wtyczkę Jetpack VaultPress Backup, dzięki czemu nie musisz instalować osobnej usługi. W ten sposób możesz tworzyć w czasie rzeczywistym kopie wszystkich dostępnych plików i tabel baz danych. Ponadto jednym kliknięciem możesz przywrócić określone elementy lub całą witrynę.

2. Zresetuj wszystkie hasła

Jeśli Twoja witryna WordPress została zhakowana, istnieje duże prawdopodobieństwo, że Twoje hasła zostały przejęte. Dlatego powinieneś zresetować wszystkie hasła, w tym hasła do konta administratora, konta hostingowego, konta FTP, konta e-mail i bazy danych.

Aby usprawnić procedurę logowania, najlepiej trzymać się bardzo silnych haseł składających się z wielkich i małych liter, cyfr i znaków specjalnych. Ponadto staraj się tworzyć hasła tak długie, jak to możliwe. Jeśli nie potrafisz samodzielnie wymyślić mocnych haseł, zawsze możesz skorzystać z generatora haseł.

3. Wdrażaj zasady silnych haseł

Chociaż resetowanie haseł jest przydatne, warto także wdrożyć w swojej witrynie silne zasady dotyczące haseł, aby chronić wszystkie konta użytkowników. Może to obejmować edukację użytkowników na temat zagrożeń związanych ze słabymi hasłami.

Mając to na uwadze, możesz załączyć tę informację w powitalnej wiadomości e-mail, gdy nowi użytkownicy zarejestrują się w Twojej witrynie. Możesz też wymusić silne hasła za pomocą wtyczki takiej jak Menedżer zasad haseł.

W ten sposób możesz monitorować siłę wszystkich haseł. Możesz także wymagać od użytkowników zmiany istniejących haseł i włączyć automatyczne daty wygaśnięcia, aby wymagać regularnych aktualizacji poświadczeń.

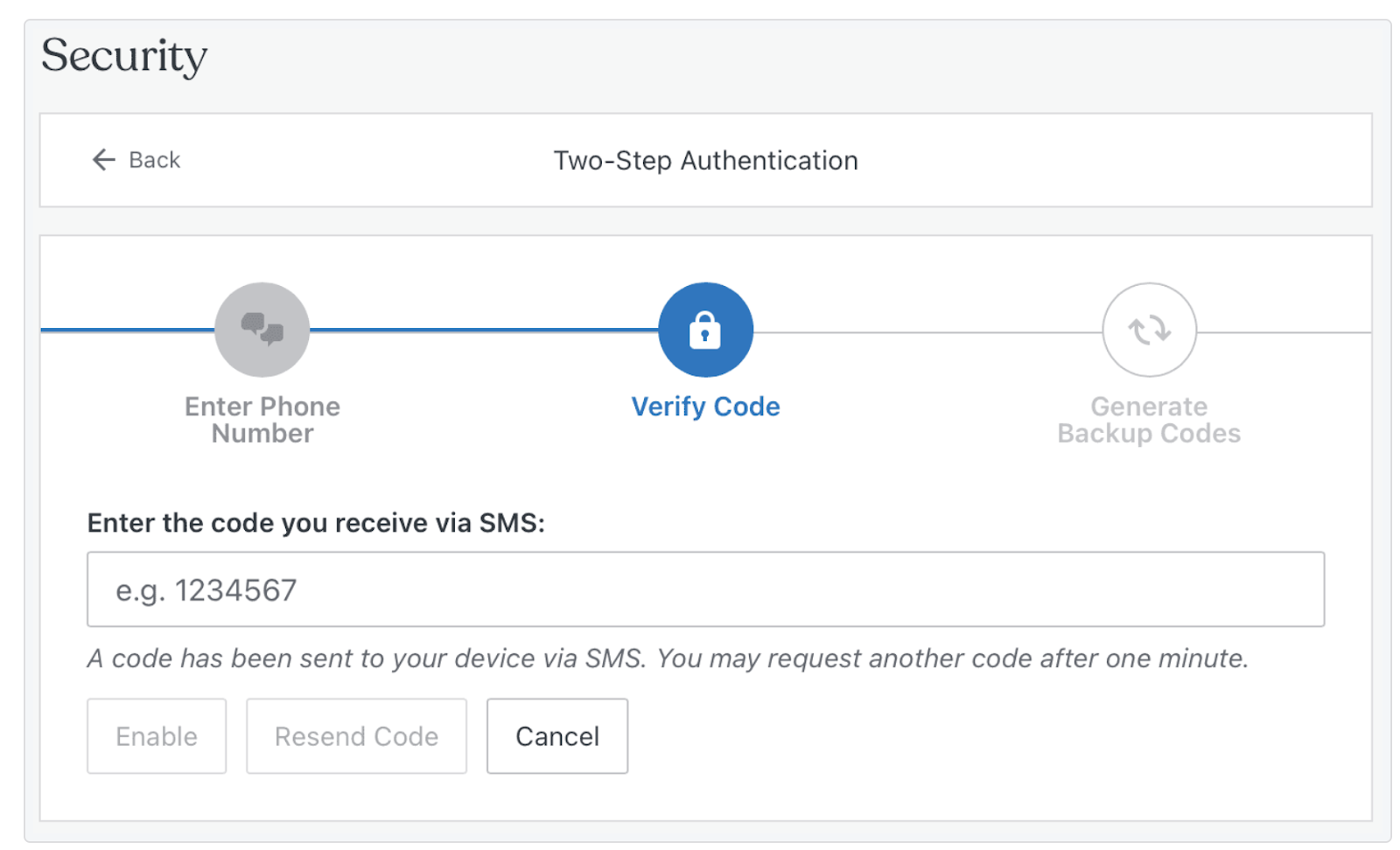

4. Skonfiguruj uwierzytelnianie dwuskładnikowe (2FA) za pomocą Jetpack

Chociaż silne hasła mogą utrudnić hakerom dostęp do Twojej witryny, możesz pójść o krok dalej i wdrożyć uwierzytelnianie dwuskładnikowe. W ten sposób, oprócz silnego hasła, użytkownicy będą potrzebować drugiego klucza, aby pomyślnie się zalogować.

Zazwyczaj drugi klucz to kod weryfikacyjny wysyłany na konto e-mail lub numer telefonu komórkowego. Dobra wiadomość jest taka, że jeśli już korzystasz z wtyczki zabezpieczającej, takiej jak Jetpack, możesz włączyć ją bezpośrednio na swoim pulpicie nawigacyjnym.

Wszystko, co musisz zrobić, to przejść do Jetpack → Ustawienia → Bezpieczeństwo . Znajdź sekcję logowania do WordPress.com i użyj przycisku przełączania, aby umożliwić użytkownikom logowanie się do Twojej witryny za pomocą kont WordPress.com. Następnie użyj poniższego przełącznika, aby wymagać od kont korzystania z uwierzytelniania dwuskładnikowego.

5. Aktualizuj oprogramowanie WordPress

Jednym z najprostszych sposobów zwiększenia bezpieczeństwa WordPressa jest regularne aktualizowanie podstawowego oprogramowania WordPress (a także motywów i wtyczek). W ten sposób uzyskasz dostęp do najnowszych poprawek zabezpieczeń. Ponadto sprawia, że Twoja witryna jest bardziej odporna na ataki tylnymi drzwiami.

Aby upewnić się, że korzystasz z najnowszej wersji WordPressa, przejdź do Panelu sterowania → Aktualizacje. Poniżej zobaczysz także wtyczki i motywy, dla których dostępne są aktualizacje. Po prostu wybierz odpowiednie opcje i kliknij Aktualizuj.

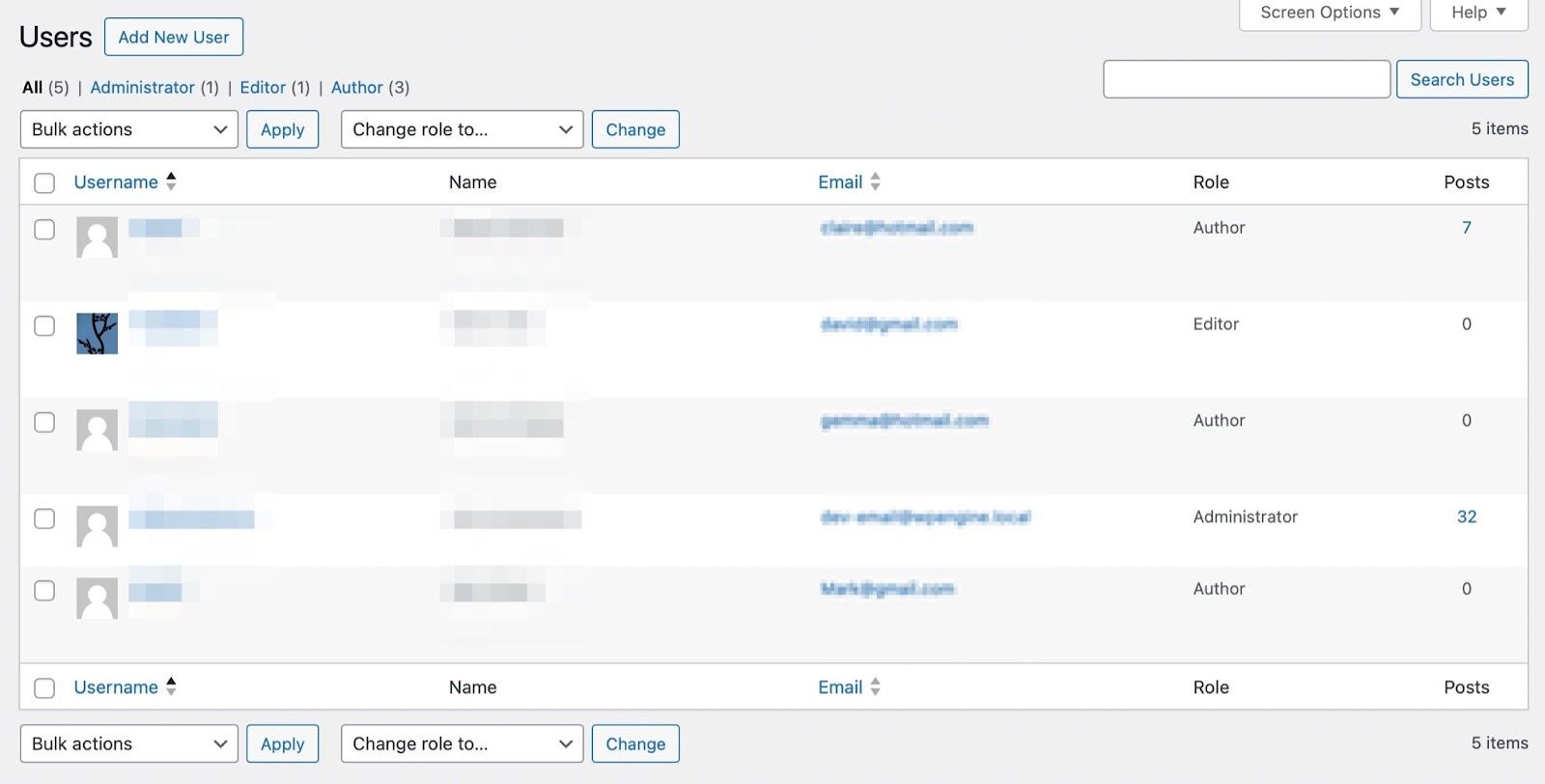

6. Audyt kont użytkowników

Ważne jest, aby upewnić się, że odpowiednie osoby mają odpowiedni poziom dostępu do Twojej witryny. Aby to ustalić, musisz przypisać role każdemu nowemu użytkownikowi w swojej witrynie. Daje to określone uprawnienia i przywileje każdej zarejestrowanej osobie.

Dobrym pomysłem jest jednak regularne sprawdzanie kont użytkowników, aby upewnić się, że ustawienia odzwierciedlają aktualny stan Twojej witryny. Możesz na przykład zapomnieć o usunięciu użytkownika, gdy pracownik zrezygnuje.

Możesz wyświetlić wszystkie role użytkowników, przechodząc do Użytkownicy → Wszyscy użytkownicy w panelu WordPress. U góry strony zobaczysz linki umożliwiające przeglądanie kont według roli użytkownika, np. autorów, współautorów i redaktorów.

Z reguły każda witryna powinna mieć tylko jednego administratora. Jeśli zobaczysz nowe konta administratorów, może to oznaczać włamanie. Ponadto najlepiej jest działać na zasadzie najniższych uprawnień, aby użytkownicy mogli wykonywać tylko te czynności, które są absolutnie niezbędne.

7. Usuń swoją witrynę z list niebezpiecznych (Google lub McAfee)

Jeśli Twoja witryna padła ofiarą ataku hakerskiego na WordPress, może się okazać, że została zablokowana przez wyszukiwarki takie jak Google i McAfee. Nawet po wyczyszczeniu zainfekowanych plików (lub przywróceniu witryny) prawdopodobnie nadal będą wyświetlane ostrzeżenia.

W takim przypadku musisz poprosić o sprawdzenie bezpieczeństwa i usunięcie Twojej witryny z list niebezpiecznych. Możesz to zrobić za pomocą Google Search Console. Możesz także przesłać prośbę o spór do firmy McAfee.

Jak zabezpieczyć witrynę przed włamaniami za pomocą Jetpack Security

Jak już wspomnieliśmy, najlepszym sposobem zabezpieczenia witryny przed włamaniami jest zainstalowanie kompletnego rozwiązania zabezpieczającego, takiego jak Jetpack Security.

Aby rozpocząć korzystanie z tego narzędzia, zacznij od zainstalowania i aktywowania wtyczki Jetpack. Następnie wszystko, co musisz zrobić, to wybrać plan Bezpieczeństwo lub Kompletny i przejść do kasy. Wpisz adres URL swojej witryny i kontynuuj. Będziesz także musiał wprowadzić poświadczenia administratora dla konta, które chcesz połączyć z Jetpack.

Po pomyślnym skonfigurowaniu Jetpack będziesz mógł dokończyć proces realizacji transakcji. Następnie możesz włączyć zalecane funkcje na liście kontrolnej konfiguracji. Możesz też wrócić do pulpitu nawigacyjnego i skonfigurować ustawienia później.

Często Zadawane Pytania

W tej sekcji zajmiemy się niektórymi z najczęściej zadawanych pytań dotyczących czyszczenia i zabezpieczania zhakowanej witryny WordPress.

Jak mogę się upewnić, że moja witryna WordPress została zhakowana?

Najlepszym sposobem, aby dowiedzieć się, że Twoja witryna WordPress została zhakowana, jest sprawdzenie wtyczki zabezpieczającej. Dzięki wysokiej jakości wtyczce, takiej jak Jetpack, będziesz otrzymywać natychmiastowe powiadomienia e-mail po wykryciu zagrożenia.

Istnieje jednak kilka innych typowych oznak włamania, na które można zwrócić uwagę. Na przykład możesz odkryć nieznane konta użytkowników lub konta FTP.

Ponadto mogą pojawić się nowe linki do stron internetowych osób trzecich lub podejrzane zmiany w ważnych plikach WordPress. A jeśli Twoja witryna została zhakowana, możesz znaleźć ją na listach zablokowanych Google i McAfee.

Jak mogę przeskanować moją witrynę WordPress pod kątem złośliwego oprogramowania?

Złośliwe oprogramowanie jest jednym z najbardziej niepokojących zagrożeń internetowych i może być bardzo trudne do zidentyfikowania. Na szczęście możesz skorzystać z prostego narzędzia skanującego, takiego jak Jetpack Scan, które automatycznie sprawdzi Twoją witrynę pod kątem luk w zabezpieczeniach i złośliwego oprogramowania oraz natychmiast powiadomi Cię, jeśli wykryty zostanie problem.

Ponadto zawiera poprawki większości problemów jednym kliknięciem i całodobową funkcję WAF blokującą złośliwy ruch i od samego początku ograniczającą zagrożenia.

Dlaczego regularne tworzenie kopii zapasowych mojej witryny WordPress jest ważne?

Jeśli Twoja witryna WordPress zostanie zhakowana, to nie koniec świata, jeśli masz kopie zapasowe. Jeśli tego nie zrobisz, możesz napotkać znacznie więcej problemów, ponieważ będziesz musiał ręcznie sprawdzić wszystkie pliki swojej witryny pod kątem złośliwego kodu. Następnie konieczne będzie zastąpienie uszkodzonych plików czystymi plikami, co może być czasochłonne i podatne na błędy.

Ale dzięki narzędziu takiemu jak Jetpack VaultPress Backup możesz od razu przywrócić swoją witrynę do wcześniejszej wersji. Możesz wybrać dokładny moment, w którym chcesz przywrócić swoją witrynę. Ponadto możesz przywrócić całą witrynę lub wybrać określone pliki.

Jaki jest najlepszy sposób na utworzenie kopii zapasowej mojej witryny WordPress?

Najprostszym sposobem na utworzenie kopii zapasowej witryny jest zainstalowanie automatycznej wtyczki, takiej jak Jetpack VaultPress Backup. W ten sposób możesz chronić pliki swojej witryny, tabele bazy danych oraz dane klientów i zamówień.

Kopie zapasowe są przechowywane w chmurze, więc nawet jeśli Twój serwer ulegnie awarii, kopia zapasowa pozostanie nienaruszona. Co więcej, proces przywracania jest niezwykle łatwy, a witryna może zostać przywrócona jednym kliknięciem. Ponadto możesz to zrobić bezpośrednio z pulpitu nawigacyjnego lub skorzystać z aplikacji mobilnej Jetpack.

Co to jest zapora sieciowa aplikacji internetowych (WAF) i jak poprawia bezpieczeństwo WordPressa?

Zapora sieciowa aplikacji internetowych (WAF) to jeden z najbardziej wyrafinowanych zapobiegawczych środków bezpieczeństwa, jakie możesz wdrożyć w swojej witrynie. WAF działa poprzez monitorowanie całego przychodzącego ruchu internetowego. Następnie blokuje każdy adres IP, który uzna za podejrzany.

Jeśli zdecydujesz się chronić swoją witrynę za pomocą Jetpack Security, uzyskasz dostęp do WAF zapewniającego całodobową ochronę.

W jaki sposób Jetpack Security pomaga w identyfikowaniu i ograniczaniu prób włamań?

Jetpack Security może zapewnić Ci całkowity spokój ducha, jeśli chodzi o bezpieczeństwo WordPress. Otrzymasz dostęp do kopii zapasowych w czasie rzeczywistym, więc jeśli coś pójdzie nie tak na Twojej stronie, możesz szybko przywrócić ją do wcześniejszej wersji.

Jetpack zapewnia ochronę przed spamem w komentarzach i formularzach za pomocą Akismet. Otrzymasz nawet 30-dniowy dziennik aktywności, w którym możesz monitorować każde działanie w Twojej witrynie. Jest to szczególnie przydatne przy identyfikowaniu błędów i innych problemów związanych z bezpieczeństwem.

Co więcej, zyskasz także skanowanie w poszukiwaniu złośliwego oprogramowania i WAF. Ponadto, jeśli w Twojej witrynie zostaną wykryte problemy, natychmiast zostaniesz o tym powiadomiony. Za pośrednictwem pulpitu nawigacyjnego uzyskasz dostęp do poprawek jednym kliknięciem i zaleceń ekspertów dotyczących bezpieczeństwa.

Bezpieczeństwo Jetpack: Twoja tarcza przed hackami WordPress

Łatwo wpaść w panikę, gdy zorientujesz się, że Twoja witryna WordPress została zhakowana. Jest to szczególnie ważne, gdy nie masz pojęcia, jak odzyskać swoją witrynę. Ale sytuacja jest znacznie mniej stresująca, gdy wiesz, jak oczyścić i zabezpieczyć swoją witrynę przed włamaniami.

Po przywróceniu witryny za pomocą kopii zapasowej (lub wyczyszczeniu zaatakowanych plików) możesz zainstalować wtyczkę zabezpieczającą i zresetować wszystkie hasła. Następnie ważne jest sprawdzenie kont użytkowników, skonfigurowanie uwierzytelniania dwuskładnikowego i usunięcie witryny ze wszystkich list zablokowanych.

Jednak dla całkowitego spokoju ducha dobrym pomysłem jest zainstalowanie uniwersalnej wtyczki zabezpieczającej, takiej jak Jetpack Security. W ten sposób uzyskasz dostęp do 30-dniowego dziennika aktywności, pełnej ochrony przed spamem w komentarzach i formularzach, kopii zapasowych w czasie rzeczywistym, ochrony przed atakami typu brute-force, zapory aplikacji internetowej i nie tylko. Zacznij już dziś, aby zabezpieczyć swoją witrynę WordPress!